Что такое L2VPN? Описание услуги

Многие задавались вопросом, что такое L2-VPN, как он работает и зачем он нужен. L2-VPN это сервис виртуальной частной сети (англ. Virtual Private Network — виртуальная частная сеть), предоставляемый операторами связи по типу точка-точка. Сеть провайдера для клиента в данной услуге абсолютно прозрачна.

Где это может понадобиться?

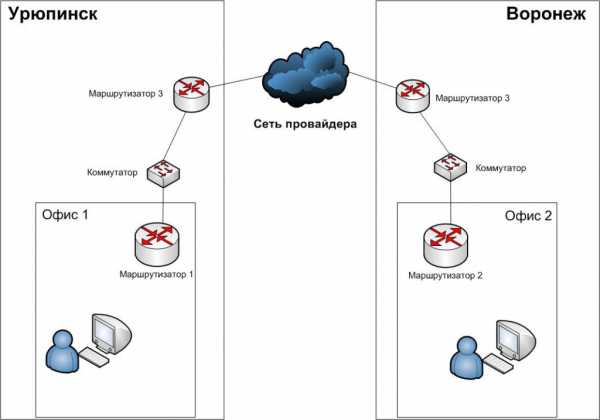

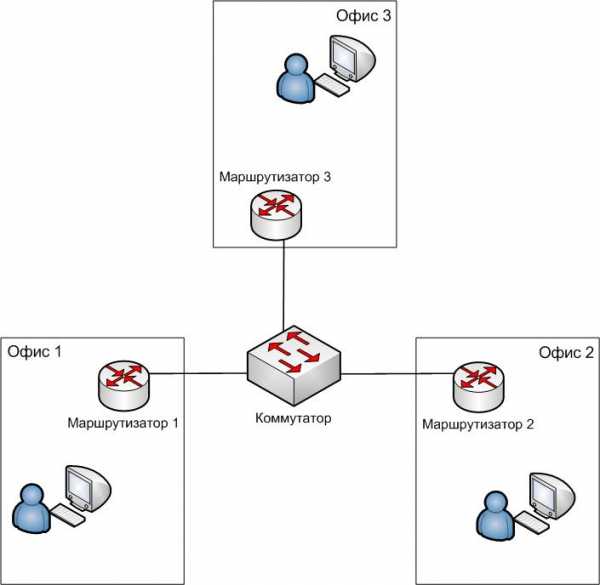

Допустим, вы частный предприниматель, у вас есть офис в г. Урюпинск и г. Воронеж. Вы хотите объединить 2 сети в 1 большую локальную сеть. С точки зрения вас (клиента) данная услуга будет выглядеть так, как показано на рисунке 1.

рис 1.

Т.е. как подключение к одному большому L2-коммутатору. В случае необходимости вы можете самостоятельно устанавливать в своем vpn канале дополнительные сервисы сетевой защиты, шифрования, аутентификации, например IPSec-туннель и т.д.

Как это выглядит с точки зрения провайдера ?

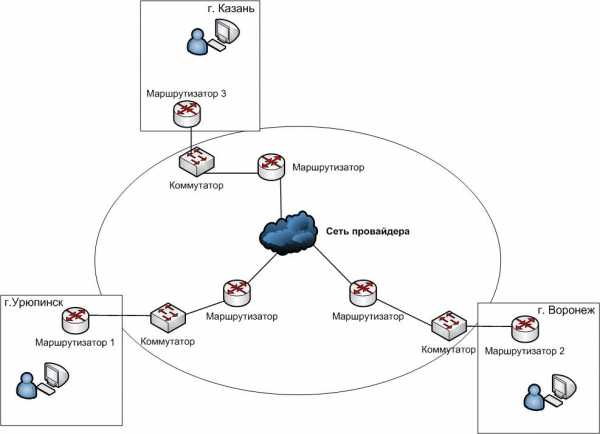

Здесь будет немного сложнее. Заявив ему, что вы хотите данную услугу, выбранный вами провайдер подключит оба офиса в свои ближайшие коммутаторы, произведет манипуляции на оборудовании, и вы получите заветную услугу. Сеть провайдера может быть огромна. Чтобы вашим пакетикам из Урюпинска дойти до Воронежа и обратно, им придется преодолеть нцать коммутаторов, несколько роутеров и много-много километров пути. Если схематично, то можно представить так, как показано на рисунке 2.

рис 2.

Данную услугу провайдеры предоставляют на основе своей сети IP/MPLS. Стоимость данной услуги, провайдер рассчитывает исходя от расстояния, емкости канала, совокупных затрат на содержание и эксплуатацию оборудования, амортизационных отчислений и тд. Однако, при всем при этом цена является в несколько раз завышена для клиента.

Заключение

Данная услуга является одной из самых популярных среди клиентов провайдеров Она очень проста и не требует настроек на оборудовании клиента.

Преимущества:

- ускоренный обмен файлами и сообщениями внутри сети;

- высокая безопасность передачи информации;

- совместная работа над документами и базами данных;

- доступ к корпоративным информационным http — серверам;

- организация между офисами высококачественной видеоконференцсвязи и видео трансляций

Однако есть и недостатки. Т.к. услуга является L2, то операторам связи очень сложно отслеживать проблемы на данной услуге и практически всегда они узнают о проблеме от клиента. По сути, клиент сам берет на себя всю диагностику и работу с провайдером, поэтому если существуют какие-то проблемы то их решение очень затягивается.

Существует и более интересная услуга, позволяющая организовывать соединения точка-многоточка на уровне L2 модели OSI — это VPLS подробнее про нее можно прочитать перейдя по ссылке.

Купить\Заказать услугу L2VPN можно здесь.

Сети для самых матёрых. Часть двенадцатая. MPLS L2VPN

L3VPN, который мы рассмотрели в прошлом выпуске, покрывает собой огромное количество сценариев, необходимых большинству заказчиков. Огромное, но не все. Он позволяет осуществлять связь только на сетевом уровне и только для одного протокола — IP. Как быть с данными телеметрии, например, или трафиком от базовых станций, работающих через интерфейс E1? Существуют также сервисы, которые используют Ethernet, но тоже требуют связи на канальном уровне. Опять же ЦОДы между собой любят на языке L2 общаться.

Вот и нашим клиентам вынь да положь L2.

Традиционно раньше всё было просто: L2TP, PPTP да и всё по большому счёту. Ну в GRE ещё можно было спрятать Ethernet. Для всего прочего строили отдельные сети, вели выделенные линии ценою в танк (ежемесячно). Однако в наш век конвергентных сетей, распределённых ЦОДов и международных компаний это не выход, и на рынок выплеснулось некоторое количество масштабируемых технологий випиэнирования на канальном уровне.

Технологии L2VPN

Прежде чем погрузиться в тёплый MPLS, взглянем на то, какие вообще виды L2VPN существуют.

- VLAN/QinQ — их можно сюда отнести, поскольку основные требования VPN выполняются — организуется виртуальная L2 сеть между несколькими точками, данные в которой изолированы от других. По сути VLAN per-user организует Hub-n-Spoke VPN.

- L2TPv2/PPTP — устаревшие и скучные вещи.

- L2TPv3 вместе с GRE имеют проблемы с масштабированием.

- VXLAN, EVPN — варианты для ЦОД»ов. Очень интересно, но DCI не входит в планы этого выпуска. Зато о них был отдельный подкаст (слушайте запись 25-го ноября)

- MPLS L2VPN — это набор различных технологий, транспортом для которых выступает MPLS LSP. Именно он сейчас получил наиболее широкое распространение в сетях провайдеров.

Почему он победитель? Главная причина, безусловно, в способности маршрутизаторов, передающих MPLS-пакеты абстрагироваться от их содержимого, но при этом различать трафик разных сервисов.

Например, Е1-кадр приходит на PE, сразу же инкапсулируется в MPLS и уже никто по пути даже не заподозрит, что там внутри — важно только вовремя поменять метку.

А на другой порт приходит Ethernet-кадр и по тому же самому LSP он может пройти по сети, только с другой меткой VPN.

А кроме того MPLS TE позволяет строить каналы с учётом требований трафика к параметрам сети.

В связке же с LDP и BGP становится более просто настраивать VPN и автоматически находить соседей.

Возможность инкапсулировать трафик любого канального уровня в MPLS называется AToM — Any Transport over MPLS.

Вот список поддерживаемых AToM протоколов:

- ATM Adaptation Layer Type-5 (AAL5) over MPLS

- ATM Cell Relay over MPLS

- Ethernet over MPLS

- Frame Relay over MPLS

- PPP over MPLS

- High-Level Data Link Control (HDLC) over MPLS

Для построения любого L2VPN существуют два концептуально разных подхода.

- Point-to-Point. Применим к любым типам протоколов канального уровня и в принципе, в полной мере исчерпывает все сценарии применения L2VPN. Поддерживает все мыслимые и немыслимые протоколы. Причём некоторые из них ещё и по-разному может реализовывать.

В основе лежит концепция PW — PseudoWire — псевдопровод.

Вы хотите соединить два узла друг с другом. Тогда сеть провайдера для вас будет как один виртуальный кабель — то, что вошло в него на одном конце обязательно выйдет на другом без изменений.

Общее название услуги: VPWS — Virtual Private Wire Service.

Название технологии: VPLS — Virtual Private LAN Service.

Терминология

Традиционно термины будут вводиться по мере необходимости. Но о некоторых сразу.

PE — Provider Edge — граничные маршрутизаторы MPLS-сети провайдера, к которым подключаются клиентские устройства (CE).

CE — Customer Edge — оборудование клиента, непосредственно подключающееся к маршрутизаторам провайдера (PE).

AC — Attached Circuit — интерфейс на PE для подключения клиента.

PW — PseudoWire — виртуальный двунаправленный канал передачи данных между двумя PE — состоит из пары однонаправленных VC. В этом и есть отличие PW от VC.

VPWS — Virtual Private Wire Service.

В основе любого решения MPLS L2VPN лежит идея PW — PseudoWire — виртуальный кабель, прокинутый из одного конца сети в другой. Но для VPWS сам этот PW и является уже сервисом.

Эдакий L2-туннель, по которому можно беззаботно передавать всё, что угодно.

Ну, например, у клиента в Котельниках находится 2G-базовая станция, а контроллер — в Митино. И эта БС может подключаться только по Е1. В стародавние времена пришлось бы протянуть этот Е1 с помощью кабеля, радиорелеек и всяких конвертеров.

(Кто-то скажет, что вместо MPLS для PW можно использовать L2TPv3, но кому он нужен с его масштабируемостью и отсутствием Traffic Engineering»а?)

VPWS сравнительно прост, как в части передачи трафика, так и работы служебных протоколов.

VPWS Data Plane или передача пользовательского трафика

Туннельная метка — то же, что и транспортная, просто длинное слово «транспортное» не помещалось в заголовок.

0. Между R1 и R6 уже построен транспортный LSP с помощью протокола LDP или RSVP TE. То есть R1 известна транспортная метка и выходной интерфейс к R6.

1. R1 получает от клиента CE1 некий L2 кадр на AC интерфейс (то может оказаться Ethernet, TDM, ATM итд. — не имеет значения).

2. Этот интерфейс привязан к определённому идентификатору клиента — VC ID — в некотором смысле аналогу VRF в L3VPN. R1 даёт кадру сервисную метку, которая сохранится до конца пути неизменной. VPN-метка является внутренней в стеке.

4. Пакет MPLS путешествует по сети оператора через P-маршрутизаторы. Транспортная метка меняется на новую на каждом узле, сервисная остаётся без изменений.

5. На предпоследнем маршрутизаторе снимается транспортная метка — происходит PHP. На R6 пакет приходит с одной сервисной VPN-меткой.

6. PE2, получив пакет, анализирует сервисную метку и определяет, в какой интерфейс нужно передать распакованный кадр.

Если вы читали предыдущий выпуск про L3VPN, то в вопросе передачи пользовательского трафика не увидите ничего нового — пара MPLS-меток и передача по транспортному LSP. Ingress PE проверяет какие метки поставить и в какой интерфейс отправить, P меняет транспортную метку, а Egress PE по метке VPN принимает решение, в какой AC-интерфейс передать полученный кадр.

VPWS Control Plane или работа служебных протоколов

Транспортная метка может назначаться как LDP (см. выпуск про MPLS), так и RSVP-TE (ещё ждёт своего часа).

Для примера, возьмём LDP — по всей сети запускается этот протокол, который для каждого Loopback-адреса каждого MPLS-маршрутизатора распространит по сети метки.

В нашем случае R1 после работы LDP будет, грубо говоря, знать 5 меток: как добраться до каждого из оставшихся маршрутизаторов.

Нас интересует LSP R1→R6 и обратно. Заметьте, что для того, чтобы VC перешёл в состояние UP, должны быть оба LSP — прямой и обратный.

Существует несколько разных способов реализации услуги VPWS. Об этом мы поговорим чуть ниже, а для примера разберём ту, которая наиболее часто сейчас используется.

За распространение сервисных меток отвечает тот же LDP, только генно-модифицированный — Targeted LDP. Теперь он может устанавливать соединение с удалёнными маршрутизаторами и обмениваться с ними метками.

В нашем примере к R1 и R6 подключены клиенты. R1 через LDP сообщит свою метку для этого клиента R6 и наоборот.

На обоих концах вручную мы настраиваем удалённую LDP-сессию. Она никак не привязана к VPN. То есть одна и та же сессия может использоваться для обмена метками любым количеством VPN.

Обычный LDP — это link-local протокол и ищет соседей среди непосредственно подключенных маршрутизаторов, то есть TTL его пакетов — 1. Однако tLDP достаточна IP-связность.

Как только с обеих сторон появятся AC-интерфейсы с одинаковым VC-ID, LDP поможет им сообщить друг другу метки.

В чём отличия tLDP от LDP?

| LDP | tTLDP |

| Соседями могут быть только непосредственно подключенные маршрутизаторы | Соседом может быть любой маршрутизатор в сети, с которым есть IP-связность. |

| Поиск всех возможных соседей | Соседи уже определены конфигурацией |

| Широковещательная рассылка сообщений Discovery | Адресная отправка сообщения Discovery конкретным соседям. |

| В качестве FEC обычно выступает IP-адрес | В качестве FEC обычно выступает VC ID |

Чтобы сильно далеко не убегать, сразу же практика.

Как собрать лабу для MPLS L2VPN?

В качестве тестового стенда использована связка UnetLab + CSR1000V. И то и другое вы можете получить совершенно бесплатно и законно.

UnetLab OVA.

Cisco CSR1000V IOS-XE.

Инструкции по установке UNL и добавлению образов CSR1000V: Тыц.Соответственно далее все команды по настройке MPLS L2VPN даны в нотации Cisco IOS-XE.

Внимание: для каждой ноды CSR1000V требуется 2,5 ГБ RAM. В противном случае образ либо не запустится, либо будут различные проблемы, вроде того, что порты не поднимаются или наблюдаются потери.

Практика VPWS

Упростим топологию до четырёх магистральных узлов. По клику можете открыть её в новой вкладке, чтобы смотреть на неё Alt+Tab»ом, а не ворочать страницу вверх-вниз.

Наша задача — прокинуть Ethernet от Linkmeup_R1 (порт Gi3) до Linkmeup_R4 (порт Gi3).

На шаге 0 IP-адресация, IGP-маршрутизация и базовый MPLS уже настроены (см. как).

Файл начальной конфигурации.

- Настраиваем xconnect на обоих концах на AC-интерфейсах (PE-CE), обращаем внимание, что VC-ID должен быть одинаковым.

Linkmeup_R1(config)#interface Gi 3

Linkmeup_R1(config-if)#xconnect 4.4.4.4 127 encapsulation mplsLinkmeup_R4(config)#interface Gi 3

Linkmeup_R4(config-if)#xconnect 1.1.1.1 127 encapsulation mplsКоманда xconect 4.4.4.4 127 encapsulation mpls заставляет LDP поднять удалённую сессию с узлом 4.4.4.4 и создаёт MPLS PW с VC ID 127. Важно, чтобы VC ID совпадали на двух противоположных AC-интерфейсах — это указатель того, что их нужно срастить.

- Профит.

На этом конфигурация VPWS закончена.

Файл конфигурации VPWS.

Давайте проследим, что там происходило за кулисами протоколов (дамп снят с интерфейса GE1 Linkmeup_R1). Можно выделить основные вехи:

0) IGP сошёлся, LDP определил соседей, поднял сессию и раздал транспортные метки.

Как видите, Linkmeup_R4 выделил транспортную метку 19 для FEC 4.4.4.4.

1) А вот tLDP начал свою работу.

—А. Сначала мы настроили его на Linkmeup_R1 и tLDP начал периодически отправлять свой Hello на адрес 4.4.4.4

Как видите, это юникастовый IP пакет, который отправляется с адреса Loopback-интерфейса 1.1.1.1 на адрес такого же Loopback удалённого PE — 4.4.4.4.

Упакован в UDP и передаётся с одной меткой MPLS — транспортной — 19. Обратите внимание на приоритет — поле EXP — 6 — один из наивысших, поскольку это пакет служебного протокола. Подробнее мы об этом поговорим в выпуске о QoS.

Состояние PW пока в DOWN, потому что с обратной стороны ничего нет.

—Б. После того, как настроили xconnect на стороне Linkmeup_R4 — сразу Hello и установление соединения по TCP.

В этот момент установлено LDP-соседство

—В. Пошёл обмен метками:

В самом низу можно видеть, что FEC в случае VPWS — это VC ID, который мы указали в команде xconnect — это идентификатор нашего VPN — 127.

А чуть ниже выделенная ему Linkmeup_R4 метка — 0х16 или 22 в десятичной системе.

То есть этим сообщением Linkmeup_R4 сообщил Linkmeup_R1, мол, если ты хочешь передать кадр в VPN с VCID 127, то используй сервисную метку 22.

Тут же вы можете видеть ещё кучу других сообщений Label Mapping — это LDP делится всем, что нажил — информацией про все FEC. Нас это мало интересует, ну а Lilnkmeup_R1 и подавно.

То же самое делает и Linkmeup_R1 — сообщает Linkmeup_R4 свою метку:

После этого поднимаются VC и мы можем увидеть метки и текущие статусы:

Команды show mpls l2transport vc detail и show l2vpn atom vc detail в целом идентичны для наших примеров.

2) Далее соседи будут только поддерживать контакт:

3) Теперь всё готово для передачи пользовательских данных. В этот момент мы запускаем ping. Всё предсказуемо просто: две метки, которые мы уже видели выше.

Почему-то Wireshark не разобрал внутренности MPLS, но я вам покажу, как прочитать вложение:Два блока, выделенных, красным — это MAC-адреса. DMAC и SMAC соответственно. Жёлтый блок 0800 — поле Ethertype заголовка Ethernet — значит внутри IP.

Далее чёрный блок 01 — поле Protocol заголовка IP — это номер протокола ICMP. И два зелёных блока — SIP и DIP соответственно.

Теперь вы можете в Wireshark!

Соответственно ICMP-Reply возвращается только с меткой VPN, потому что на Linkmeup_R2 возымел место PHP и транспортная метка была снята.

Если VPWS — это просто провод, то он должен спокойно передать и кадр с меткой VLAN?

Да, и нам для этого не придётся ничего перенастраивать.

Вот пример кадра с меткой VLAN:

Здесь вы видите Ethertype 8100 — 802.1q и метку VLAN 0x3F, или 63 в десятичной системе.

Если мы перенесём конфигурацию xconnect на сабинтерфейс с указанием VLAN, то он будет терминировать данный VLAN и отправлять в PW кадр без заголовка 802.1q.

Виды VPWS

Рассмотренный пример — это EoMPLS (Ethernet over MPLS). Он является частью технологии PWE3, которая суть развитие VLL Martini Mode. И всё это вместе и есть VPWS. Тут главное не запутаться в определениях. Позвольте мне быть вашим проводником.

Итак, VPWS — общее название решений для L2VPN вида точка-точка.

PW — это виртуальный L2-канал, который лежит в основе любой технологии L2VPN и служит туннелем для передачи данных.

VLL (Virtual Leased Line) — это уже технология, которая позволяет инкапсулировать кадры различных протоколов канального уровня в MPLS и передавать их через сеть провайдера.

Выделяют следующие виды VLL:

VLL CCC — Circuit Cross Connect. В этом случает нет метки VPN, а транспортные назначаются вручную (статический LSP) на каждом узле, включая правила swap. То есть в стеке будет всегда только одна метка, а каждый такой LSP может нести трафик только одного VC. Ни разу не встречал его в жизни. Главное его достоинство — он может обеспечить связность двух узлов, подключенных к одному PE.VLL TCC — Translational Cross Connect. То же, что CCC, но позволяет с разных концов использовать разные протоколы канального уровня.

Работает это только с IPv4. PE при получении удаляет заголовок канального уровня, а при передаче в AC-интерфейс вставляет новый.

Интересно? Начните отсюда.VLL SVC — Static Virtual Circuit. Транспортный LSP строится обычными механизмами (LDP или RSVP-TE), а сервисная метка VPN назначается вручную. tLDP в этом случае не нужен. Не может обеспечить локальную связность (если два узла подключены к одному PE).

Martini VLL — это примерно то, с чем мы имели дело выше. Транспортный LSP строится обычным образом, метки VPN распределяются tLDP. Красота! Не поддерживает локальную связность.

Kompella VLL — Транспортный LSP обычным образом, для распределения меток VPN — BGP (как и полагается, с RD/RT). Уау! Поддерживает локальную связность. Ну и ладно.

PWE3 — Pseudo Wire Emulation Edge to Edge. Строго говоря, область применения этой технология шире, чем только MPLS. Однако в современном мире в 100% случаев они работают в связке. Поэтому PWE3 можно рассматривать как аналог Martini VLL с расширенным функционалом — сигнализацией так же занимаются LDP+tLDP.

Коротко его отличия от Martini VLL можно представить так:

- Сообщает статус PW, используя сообщение LDP Notification.

- Поддерживает Multi-Segment PW, когда end-to-end канал состоит из нескольких более мелких кусков. В этом случае один и тот же PW может стать сегментов для нескольких каналов.

- Поддерживает TDM-интерфейсы.

- Предоставляет механизм согласования фрагментации.

- Другие…

Сейчас PWE3 — стандарт де факто и именно он был в примере выше.

Я тут везде говорю об Ethernet для того, чтобы показать наиболее наглядный пример. Всё, что касается других канальных протоколов, это, пожалуйста, на самостоятельное изучение.

Продолжение читайте на сайте linkmeup.

nag.ru

Канал L2 И L3 Что Это

Студийные микрофоны

ОКТАВА

|

Хотите выбрать микрофон для студии звукозаписи? Добро пожаловать! Вы находитесь на сайте, посвященном студийным микрофонам «Oktava». |

www.oktava-studio.ru

Настройка L2VPN сервиса на MPLS оборудовании Raisecom / Статьи / RAISECOM.SU

MPLS (Multiprotocol Label Switching) широко применяется операторами связи как платформа для услуг передачи данных, таких как IP-VPN и L2 VPN в многопротокольных сетях. Использование MPLS меток позволяет маршрутизаторам улучшить скорость коммутации т.к. для маршрутизации не требуется анализ IP заголовка. В данной статье описывается базовая настройка MPLS и настройка L2 VPN сервисов VPWS и VPLS на оборудовании Raisecom iTN201-R и iTN8800.

L2 VPN это сервис виртуальной частной сети (англ. Virtual Private Network — виртуальная частная сеть), предоставляемый операторами связи по типу топологии точка-точка или точка-мультиточка. Сеть провайдера при этом для клиента прозрачна. Типичное применение такого сервиса это объединение нескольких территориально удаленных локальных сетей в одну, например локальных сетей офисов филиалов предприятия.

Как L2 VPN выглядит с точки зрения клиента:

Для построения любого L2 VPN существуют два концептуально разных подхода

VPWS — Virtual Private Wire Service

Point-to-Point.

Virtual Private Wire Service используется для топологий типа «точка-точка», в которой РЕ-маршрутизаторы на границах базовой сети провайдера соединены «псевдокабелем» («pseudo wire» — PW). Полезная нагрузка протоколов 2-го уровня, таких как Frame Relay или ATM, инкапсулируется входным граничным РЕ-маршрутизатором. (PE-роутер (Provider-edge) — пограничный MPLS маршрутизатор. Является шлюзом для клиента и пересылает его трафик в MPLS-сеть провайдера.) Применим к любым протоколам канального уровня.

VPLS — Virtual Private LAN Service

Point—to—Multipoint.

В этом случае у клиента может быть несколько точек подключения/филиалов, и все они должны передавать данные друг другу, причём, как одному конкретному филиалу, так и всем сразу. Служба виртуальных частных локальных сетей (Virtual Private LAN Service — VPLS) реализует имитацию LAN-моста, к которому подсоединены все РЕ-маршрутизаторы VPLS-сетей.

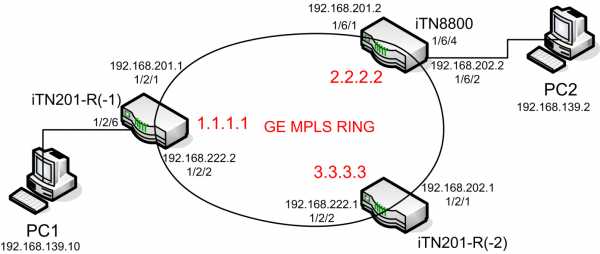

Пример настройки сервиса L2 VPN на MPLS оборудовании производства Raisecom — маршрутизаторах iTN201R, iTN8800R.

Исходная топология сети:

Ниже приведены настройки itn8800 для работы mpls:

Сначала задаем router id и lsr-id. В данном примере они будут равны ip адресу loopback интерфейса:

Включаем ldp на интерфейсах в кольце и задаем их адреса:

Настройки протокола ospf:

Другие два устройства настроены аналогично.

Все работающие LSP:

Настройка VPWS — Virtual Private Wire Service

В данном случае мы настроим PW между PC1 и PC2. Они подключены к портам 1/6/4 itn8800 и 1/2/6 itn201-R, соответственно PW настраивается между этими портами.

Настройки itn8800:

Переводим интерфейс в режим l2 и создаем PW до itn201-R

Настройки itn201-R:

Аналогично

Работающий PW:

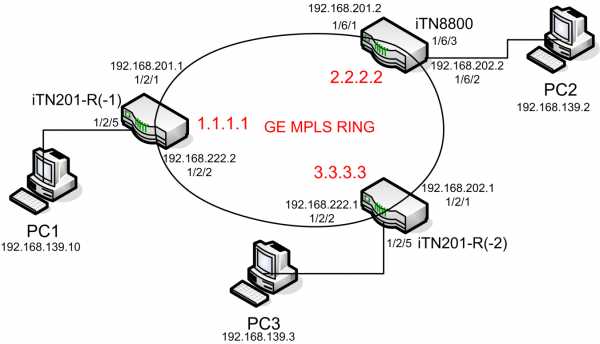

Настройка VPLS — Virtual Private LAN Service

В рамках этого подхода к построению L2 VPN появляется понятие VSI — Virtual Switching Instance — для клиента выглядит как виртуальный коммутатор, прозрачно пропускающий любые пакеты.

Настройки iTN8800:

Создаем VSI с именем b и выбираем режим конфигурации статический. Задаем VSI id, с которым затем свяжем интерфейсы клиентов

Переводим интерфейс в режим l2 и привязываем к созданной VSI

Настройки itn201-R-1 (1.1.1.1):

Аналогично

Настройки iTN201-R-2 (3.3.3.3)

Аналогично

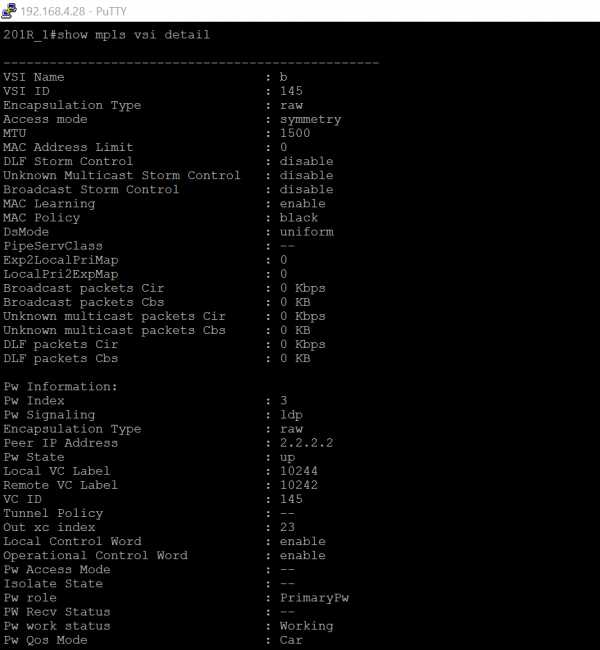

Работающий VSI:

www.raisecom.su

Описание услуги VPLS | Netwild.ru

В настоящее время почему-то самой популярной услугой является L2VPN, хотя главным ее недостатком является то, что она работает по принципу точка-точка на уровне L2, т.е. этой услугой можно объединить только две точки (офиса). Если точек больше чем две, то приходится организовывать какой-то центральный узел, который аккумулирует на себя все включения. Соответственно, и весь трафик между всеми точками клиента ходит через эту центральный узел. В случае, если требуется включение точка-многоточка, а именно возникает необходимость, чтобы трафик ходил между точками напрямую, минуя этот центральный узел, то большинство использует такую услугу как L3VPN, которая уже требует от клиента дорогостоящего оборудования и квалифицированного системного администратора. Однако, не многие знают, что некоторые провайдеры предоставляют такую услугу как VPLS, которая работает по принципу точка-многоточка и тоже на втором уровне модели OSI.

Коротко о VPLS

Давайте рассмотрим что такое VPLS и где это может понадобиться. VPLS (англ. Virtual Private LAN Service — сервис виртуальной частной сети) — один из способов организации связи точка-многоточка на базе IP / MPLS сетей, который позволяет объединять географически разделенные объекты/офисы в единую сеть.

Допустим, у вас есть 3+ офиса в разных городах и во всех этих городах присутствует какой-то провайдер. Обратившись к нему он вам быстро организует данную услугу на своей сети. С точки зрения вас это будет выглядеть как показано на рисунке.

рис 1.

С точки зрения клиента все офисы будут подключены к одному L2 коммутатору/свитчу, т.е. получится одна большая локальная сеть, при этом от клиента не потребуется каких-то маршрутизаторов/серверов. В качестве пограничного устройства вполне сойдет простенький коммутатор.

Как это выглядит с точки зрения провайдера ?

Заказав данную услугу провайдер проработает все точки включения, подключит ваши офисы в ближайшее свое оборудование и настроит долгожданную услугу. Предположим, что вы ООО «Корпорация добра» и вы несете это добро в г. Урюпинск, г. Воронеж и в г. Казань. Тогда, с точки зрения провайдера данный сервис будет выглядеть как показано на рисунке ниже.

рис 2.

В организации услуги будет задействовано большое количество оборудования на сети провайдера, однако клиент не узнает о его существовании. Данная услуга может быть организована как между городами, так и внутри города. Чтобы провайдер организовал VPLS между городами от него требуется правильная топология сети и присутствие в этих городах. На данный момент этим может похвастаться не так много операторов связи.

Заключение.

Услуга VPLS включает все преимущества L2VPN и L3VPN, однако, непопулярность ее можно объяснить отсутствием знаний про ее существование. Она является легко масштабируемой и простой в организации.

Преимущества VPLS:

- ускоренный обмен файлами и сообщениями внутри сети;

- высокая безопасность передачи информации;

- совместная работа над документами и базами данных;

- доступ к корпоративным информационным http — серверам;

- организация между офисами высококачественной видеоконференцсвязи и видео трансляций

- Не требуется дорогостоящего пограничного оборудования.

Недостатки VPLS:

- Сложность диагностики в случае возникновения проблем.

Купить\Заказать услугу VPLS можно здесь.

netwild.ru

Виды VPN-соединений (PPTP, L2TP, IPSec, SSL)

Что такое Виртуальная частная сеть (VPN)?

Раньше для осуществления безопасной передачи данных возникала необходимость в выделенной линии, связывающей два пункта. Расходы на организацию таких линий довольно велики.

Виртуальная частная сеть дает пользователям безопасный способ доступа к ресурсам корпоративной сети через Интернет или другие общественные или частные сети без необходимости выделения линии.

Безопасная частная виртуальная сеть представляет собой совокупность технологий/служб туннелирования, аутентификации, управления доступом и контроля, используемых для защиты данных и передачи трафика через Интернет.

Существует много причин для использования виртуальных частных сетей. Наиболее типичны следующие из них:

Безопасность (защита данных).

С помощью аутентификации получатель сообщения, являющийся пользователем виртуальной частной сети, может отслеживать источник полученных пакетов и обеспечить целостность данных.

С средств защиты данных в виртуальных частных сетях гарантируется конфиденциальность исходных пользовательских данных.

Стоимость (снижение количества линий доступа и уменьшение расходов на междугороднюю телефонную связь).

Организация виртуальной частной сети позволяет компании передавать данные через линии доступа к Интернету, таким образом уменьшая необходимость в некоторых из существующих линий.

При организации виртуальной частной сети снижаются расходы на междугороднюю телефонную связь, поскольку пользователь обычно получает услуги от местного Интернет-провайдера, а не совершает междугородний звонок для установления прямой связи с компанией.

Известно, что сети, использующие протокол IP, имеют «слабое место», обусловленное самой структурой протокола IP. Разработчики IP не намеревались обеспечивать каких-либо функций безопасности на уровне IP, а гибкость IP позволяет хитроумно использовать особенности данного протокола в целях преодоления контроля за трафиком, управления доступом и других мер безопасности. Поэтому данные в сети, использующей протокол IP, могут быть легко подделаны или перехвачены.

При туннелировании для передачи по сети протокольных пакетов сети одного типа они вставляются или инкапсулируются в протокольные пакеты другой сети. Это обеспечивает безопасность при передаче данных.

Протоколы для построения VPN-туннеля:

PPTP

PPTP (Point-to-Point Tunneling Protocol) — туннельный протокол типа точка-точка, позволяющий компьютеру устанавливать защищённое соединение с сервером за счёт создания специального туннеля в стандартной, незащищённой сети. Протокол PPTP позволяет инкапсулировать (упаковывать или скрыть от использования) пакеты PPP в пакеты протокола Internet Protocol (IP) и передавать их по сетям IP (в том числе и Интернет).

PPTP обеспечивает безопасную передачу данных от удаленного клиента к отдельному серверу предприятия путем создания в сети TCP/IP частной виртуальной сети. PPTP может также использоваться для организации туннеля между двумя локальными сетями. PPTP работает, устанавливая обычную PPP-сессию с противоположной стороной с помощью протокола Generic Routing Encapsulation (GRE). Второе соединение на TCP порту 1723 используется для инициации и управления GRE-соединением. Для защиты данных PPTP-трафика может быть использован протокол MPPE. Для аутентификация клиентов могут использоваться различные механизмы, наиболее безопасные из них — MSCHAPv2 и EAP-TLS.

Для обеспечения работы клиента по протоколу PPTP, необходимо установить IP-соединение с туннельным сервером PPTP. Все передаваемые по этому соединению данные могут быть защищены и сжаты. По туннелю PPTP могут передаваться данные различных протоколоыв сетевого уровня (TCP/IP, NetBEUI и IPX).

Преимущества протокола PPTP:

- Использование частного IP-адреса. Пространство IP-адресов частной сети не должно координироваться с пространством глобальных (внешних) адресов.

- Поддержка множества протоколов. Можно осуществлять доступ к частным сетям, использующим различные комбинации TCP/IP или IPX.

- Безопасность передачи данных. Для предотвращения несанкционированного подключения используются протоколы и политики обеспечения безопасности сервера удаленного доступа.

- Возможность использования аутентификации и защиты данных при передачи пакетов через Интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol) — протокол туннелирования уровня 2 (канального уровня). Объединяет протокол L2F (Layer 2 Forwarding), разработанный компанией Cisco, и протокол PPTP корпорации Microsoft. Позволяет организовывать VPN с заданными приоритетами доступа, однако не содержит в себе средств для защиты данных и механизмов аутентификации.

Протокол L2TP использует сообщения двух типов: управляющие и информационные сообщения. Управляющие сообщения используются для установления, поддержания и ликвидации туннелей и вызовов. Для обеспечения доставки ими используется надежный управляющий канал протокола L2TP. Информационные сообщения используются для инкапсулирования кадров PPP, передаваемых по туннелю. При потере пакета он не передается повторно.

Структура протокола описывает передачу кадров PPP и управляющих сообщений по управляющему каналу и каналу данных протокола L2TP. Кадры PPP передаются по ненадежному каналу данных, предварительно дополняясь заголовком L2TP, а затем — по транспорту для передачи пакетов, такому как Frame Relay, ATM и т.п. Управляющие сообщения передаются по надежному управляющему каналу L2TP с последующей передачей по тому же транспорту для пересылки пакетов.

Все управляющие сообщения должны содержать порядковые номера, используемые для обеспечения надежной доставки по управляющему каналу. Информационные сообщения могут использовать порядковые номера для упорядочивания пакетов и выявления утерянных пакетов.

Преимущества протокола L2TP:

-

Разнообразие протоколов. Так как используется кадрирование PPP, удаленные пользователи могут использовать для доступа к корпоративому узлу большое количество различных протоколов, таких как IP, IPX и т.д.

-

Создание туннелей в различных сетях. L2TP может работать как в сетях IP, так и в сетях ATM, Frame Relay и др.

-

Безопасность передачи данных. При этом, пользователь не должен иметь никакого специального программного обеспечения.

-

Возможность аутентификации пользователей.

IPSec

IPSec (IP Security) — набор протоколов, касающихся вопросов обеспечения защиты данных при транспортировке IP-пакетов. IPSec также включает в себя протоколы для защищённого обмена ключами в сети Интернет. Протоколы IPSec работают на сетевом уровне (уровень 3 модели OSI).

Internet-протокол (IP) не имеет средств защиты передаваемых данных. Он даже не может гарантировать, что отправитель является именно тем, за кого он себя выдает. IPSec представляет собой попытку исправить ситуацию. При использовании IPSec весь передаваемый трафик может быть защищен перед передачей по сети. При использовании IPSec получатель сообщения может отслеживать источник полученных пакетов и удостовериться в целостности данных. Необходимо быть уверенным в том, что транзакция может осуществляться только один раз (за исключением случая, когда пользователь уполномочен повторять ее). Это означает, что не должно существовать возможности записи транзакции и последующего ее повторения в записи с целью создания у пользователя впечатления об осуществлении нескольких транзакций. Представьте себе, что мошенник получил информацию о трафике и знает, что передача такого трафика может дать ему какие-то преимущества (например, в результате на его счет будут переведены деньги). Необходимо обеспечить невозможность повторной передачи такого трафика.

С помощью виртуальной частной сети (VPN) можно решать следующие прикладные задачи:

- Виртуальная частная сеть между организациями

- Мобильный пользователь

- Пользователь SOHO

IPSec VPN оптимален для объединения сетей разных офисов через Интернет.

Можно устанавливать VPN-соединение с использованием протокола IPSec.

Для пользователей SMB/SOHO (Малый бизнес/Малый офис/Домашний офис):

- Экономическая эффективность

- Законченное решение для коммерческого использования

Для дистанционных пользователей:

- Интегрированное безопасное решение

- Нет необходимости в дополнительном программном обеспечении

- Простота конфигурирования

Для коллективных пользователей:

- Экономически эффективное решение для дистанционных пользователей и филиалов

- Совместимость с решениями большинства поставщиков решений для виртуальных частных сетей.

Существует две разновидности протокола IPSec: ESP (Encapsulation Security Payload, инкапсуляция защищенных данных) и AH (Authentication Header, Аутентифицирующий заголовок). ESP и AH — новые протоколы IP. О том, что пакет является пакетом ESP, говорит значение в поле протокола заголовка IP, равное 50, а для пакета AH — равное 51.

В пакетах ESP и AH между заголовком IP (IP header) и данными протокола верхнего уровня вставляется заголовок ESP/AH (ESP/AH header).

ESP может обеспечивать как защиту данных, так и аутентификацию, а также возможен вариант протокола ESP без использования защиты данных или без аутентификации. Однако, невозможно использовать протокол ESP одновременно без защиты данных и без аутентификации, поскольку в данном случае безопасность не обеспечивается. При осуществлении защиты передаваемых данных заголовок ESP не защищен, но защищены данные протокола верхнего уровня и часть трейлера ESP.

А в случае аутентификации производится аутентификация заголовка ESP, данных протокола верхнего уровня и части трейлера ESP.

Хотя протокол AH может обеспечивать только аутентификацию, она выполняется не только для заголовка AH и данных протокола верхнего уровня, но также и для заголовка IP.

Протоколы семейства IPSec могут использоваться для защиты либо всех полезных данных IP-пакета, либо данных протоколов верхнего уровня в поле полезных данных IP-пакета. Это различие определяется выбором двух различных режимов протокола IPSec: транспортного режима или туннельного режима.

Транспортный режим в основном используется хостом IP для защиты генерируемых им самим данных, а туннельный режим используется шлюзом безопасности для предоставления услуги IPSec другим машинам, не имеющим функций IPSec. Однако функции хоста IPSec и шлюза безопасности могут выполняться одной и той же машиной. Оба протокола IPSec, AH и ESP, могут выполняться в транспортном или туннельном режиме.

SSL VPN

SSL (Secure Socket Layer) протокол защищенных сокетов, обеспечивающий безопасную передачу данных по сети Интернет. При его использовании создается защищенное соединение между клиентом и сервером.

SSL использует защиту данных с открытым ключом для подтверждения подлинности передатчика и получателя. Поддерживает надёжность передачи данных за счёт использования корректирующих кодов и безопасных хэш-функций.

SSL использует RC4, MD5, RSA и другие алгоритмы защиты данных.

SSL использует два ключа для защиты данных — открытый ключ и закрытый или частный ключ известный только получателю сообщения.

На сегодняшний день, в сети Интернет можно встретить множество сайтов на которых используется протокол SSL для обеспечения безопасности пользовательских данных (например, веб-сайты предоставляющие коммерческие и банковские сервисы). Практически все самые популярные браузеры, почтовые клиенты и интернет-приложения поддерживают работу с протоколом SSL. Для доступа к страницам, защищённым протоколом SSL, в URL вместо обычного префикса http, как правило, применяется префикс https (порт 443), указывающий на то, что будет использоваться SSL-соединение.

SSL также может обеспечить защиту протоколов прикладного уровня (уровень 7 модели OSI), например, таких как POP3 или FTP. Для работы SSL требуется, чтобы на сервере имелся SSL-сертификат.

Безопасное соединение между клиентом и сервером при использовании SSL выполняет две функции — аутентификацию и защиту данных.

SSL состоит из двух уровней. На нижних уровнях (уровни 4-5) многоуровневого транспортного протокола (например, TCP) он является протоколом записи и используется для инкапсуляции (то есть формирования пакета) различных протоколов. Для каждого инкапсулированного протокола он обеспечивает условия, при которых сервер и клиент могут подтверждать друг другу свою подлинность, выполнять защиту передаваемых данных и производить обмен ключами, прежде чем протокол прикладной программы начнет передавать и получать данные.

Преимущества протокола SSL:

- Простота использования

- Нет необходимости в дополнительном программном обеспечении

- Безопасный удаленный доступ

SSL VPN оптимален для подключения удаленных пользователей к ресурсам локальной сети офиса через Интернет.

Источник

avg-it.ru

Lab and fun!: MPLS L2VPN VPLS

Концепция VPLS умещается в пару строк и в состоянии предоставить клиенту виртуальную Ethernet сеть. В таком случае, сеть провайдера для абонента выглядит как один большой коммутатор. Этот коммутатор, как и любой другой, может понимать теги VLAN, обычно такой коммутатор знает что делать с двумя тегами VLAN (QinQ) или, скажем, умеет VLAN трансляцию. Более того, «большой коммутатор» может даже участвовать в клиентском STP или быть членом Link Aggregation Group. Об этом я напишу в посте про обеспечение отказоустойчивости в MPLS.

Трафик в MPLS сети проходит ряд довольно очевидных этапов. Рассмотрим простой пример, когда в только что сконфигурированной VPLS сети побежал первый пакет.

- Клиент A решает отправить Ethernet-кадр клиенту B.

- Клиент А отправляет ARP-запрос на широковещательный адрес сети.

- Этот запрос идет по сети абонента и рано или поздно покидает CE1. Допустим кадр имеет всего одну метку VLAN 30.

- Запрос доходит до PE1 маршрутизатора, который по метке 30 понимает, что это трафик для сервиса VPLS 300.

- PE1 отбрасывает метку 30 и отдает трафик на инспекцию VSI.

- VSI записывает исходящий MAC-адрес в таблицу FDB и осознает, что это broadcast трафик, он должен быть направлен в сторону всех возможных получателей, которые находятся за PE2 и PE3.

- PE1 отправляет трафик через установленные pseudowire в сторону PE2 и PE3, для этого он:

- Сверху трафика (с которого он снял метку VLAN30) лепит pseudowire метку, которую он согласовал с PE2

- Сверху лепит ещё одну транспортную метку, которая используется в ядре (PSN) и отправляет кадр в сторону PE2.

- Тоже самое он делает и для PE3.

Hierarchical VPLS

Везде где есть топология каждый с каждым есть проблема с огромным количеством «линков», посчитать которые можно формулой n(n-1)/2. В итоге была придумана концепция H-VPLS, которая немного сокращала число линков частично избавляя от full mesh топологии.По сути, H-VPLS чисто технически отличается от обычного VPLS только введением нового типа pseudowire, который называется «spoke pseudowire». Этот тип отличается от обычного pseudowire туннеля в VPLS лишь отсутствием split horizon правила.

В обычном VPLS, трафик из pseudowire («mesh pseudowire») не может быть отправлен в другую «mesh pseudowire». В H-VPLS, таковых ограничений нет, трафик из spoke pseudowire может быть отправлен в другую spoke pseudowire, в точку подключения абонента или в mesh pseudowire. В общем, если придерживаться визуализации с коммутатором и проводами, то mesh-pseudowire подключена к этому виртуальному коммутатору обычным проводом в порт, который действует как порт на обычном коммутаторе. А вот порт в который подключен mesh pseudowire туннель имеет на себе ряд ограничений в виде split horizon.

Наверное, на примерах будет понятнее. Рассмотрим сеть, в которой введен иерархический дизайн. Все PE маршрутизаторы теперь не обязаны иметь pseudowire до каждого другого PE.

Наверное, на примерах будет понятнее. Рассмотрим сеть, в которой введен иерархический дизайн. Все PE маршрутизаторы теперь не обязаны иметь pseudowire до каждого другого PE.Теперь среди PE выбрано три hub-PE, которые агрегируют spoke pseudowire туннели с spoke PE. Все hub-PE по прежнему имеют pseudowire-подключения по принципу каждый с каждым. Все pseudowire в ядре настроены как mesh pseudowire, что инструктирует VSI придерживаться правила split horizon в отношении таких туннелей. Трафик пришедший из такого туннеля не может быть отправлен в другой такой же. Это обеспечивает более ровное распределение трафика в ядре, неплохую отказоустойчивость и защиту от колец/петель.

Все spoke-PE теперь подключены всего одним spoke pseudowire к ближайшему hub-PE. Это существенно уменьшает количество туннелей, упрощает настройку, в случае добавления нового spoke-PE, ну и отказоустойчивость, конечно, чуть страдает (об этом как-нибудь в другой раз). Hub-PE имеет spoke pseudowire в сторону абонентов и mesh pseudowire в сторону ядра. Spoke pseudowire направлены в сторону абонентов и VSI не применяет правило split horizon на них. Т.е. трафик пришедший к hub-PE из одной spoke pseudowire вполне может быть отправлен в другую spoke pseudowire. Это штатный случай.

Ясно, что защита от петель тут достигается нормальным дизайном и правильной конфигурацией. Наряду со страдающей отказоустойчивостью, выбор между H-VPLS и обычным VPLS всегда вопрос баланса.

Определение spoke или mesh pseudowire носит локальный характер, по сути это всего лишь соответствуюшая настройка VSI, который выключает split horizon на spoke туннелях. Однако его можно включить назад, объединив несколько spoke pseudowire в группу. Таким образом получится некий аналог Private VLAN. Трафик из одной spoke pseudowire не будет передан в другую spoke pseudowire. Может быть клиент захотел такую топология, в которой его офисы не должны общаться напрямую, а весь трафик должен проходить через его центральный офис, в котором стоит файервол.

Spoke pseudowire используются и в другом случае, когда нужно соединить два VPLS домена с разграничением ответственности. Скажем у нас есть два VPLS домена, которые по каким-то причинам управляются разными отделами/компаниями. В таком случае, выбираются некие «пограничные» PE роутеры, которые соединяются с помощью spoke pseudowire между собой. В итоге из одного VPLS домена не видно топологию другого VPLS домена. Весь трафик приходит через один spoke pseudowire. Если нужно отправить трафик клиенту в другой VPLS домен, то выбор прост и очевиден, отправляем трафик в spoke pseudowire и все.

Вообще, имея сеть с MPLS для каждого клиента можно и, в некоторых случаях, даже нужно выбирать подходящую топологию под каждого абонента. Для кого-то будет лучше строить обычный VPLS (если мало точек подключения и критично «качественное» прохождение трафика), для кого-то нужно строить H-VPLS (точек много, но оптимальность прохождения трафика не так важна).

Вообще, имея сеть с MPLS для каждого клиента можно и, в некоторых случаях, даже нужно выбирать подходящую топологию под каждого абонента. Для кого-то будет лучше строить обычный VPLS (если мало точек подключения и критично «качественное» прохождение трафика), для кого-то нужно строить H-VPLS (точек много, но оптимальность прохождения трафика не так важна).Пока все.

Хотя нет, не все.

Возможно, читая все эти многобуквы, у вас возникло чувство некоего дискомфорта в душе. И это абсолютно правильно, ведь все приходится настраивать руками… Фу… Сначала нужно настроить PSN туннели (GRE, LDP, RSVP-TE), потом поверх них нужно настроить pseudowire туннели, сконфигурировать на каждой ноде VSI сущность. Все это можно автоматизировать с помощь…

BGP-Auto Discovery (BGP AD)

Принцип использования MG-BGP в L2VPN VPLS примерно такой же как и в L3VPN VPRN. Настроив на каждом PE роутере BGP-AD, мы получаем возможность динамически добавлять в определенный VPLS определенные ноды, поднимать транспортные (PSN) туннели согласно определенным шаблонам и затем сигнализировать по другим шаблонам pseudowire до нужных PE через них. Короче, все круто. Обычно, есть ряд ограничений связанных с использование с BGP-AD. Тот же Алкатель, к примеру, не может сигнализировать PSN использую RSVP-TE, поэтому их главная рекомендация — настраивать необходимые PSN руками, а BGP-AD уже будет создать psewdowire по шаблонам.

BGP AD оперирует двумя сущностями Route Target(RT) и Route Distiguisher(RD). С помощью настроенного импорта/экспорта этих значений в VPLS, мы можем строить различные VPLS топологии.

Если вы хоть раз сталкивались с RT и RD, то вы точно знаете, что тема их различия у многих вызывает конфуз. На столько у многих, что даже в некоторых учебных материалах просто игнорируют эту тему. Было у меня как-то собеседование, на котором я начал хвалится своими рыгалиями, на что интервьювер отреагировал примерно так:»Это все понятно. А вот в чем отличие RT от RD, вы знаете?».Если очень кратко отвечать на этот вопрос и не вдаваться в технические подробности, например, какое значение передается в extended community, а что в NLRI, то:

- Route Distinguisher (RD) — значение, которое использует BGP для того чтобы сделать все маршруты (NLRI) в сети уникальными. Получая NLRI, BGP добавляет к нему RD для того чтобы получить уникальный NLRI. Пример из L3VPN, есть у BGP префикс 192.168.0.0/24, который пришел от клиента. Есть такой же префикс, который пришел от другого клиента. BGP добивает к ним RD в соответствии с тем, из какого VPN пришли префиксы, и получаем две уникальных сущности 65000:1:192.168.0.0/24 и 6500:2:192.168.0.0/24. RD — имеет локальный характер.

- Route Target (RT) — даже из названия понятно, что у RT совсем не локальный характер. Это некая метка для удаленного устройства, с помощью которой он решит в какой VPN засунуть маршрут. Манипулирую с импортом/экспортом различных значений RT, мы можем строить причудливые топологии в L2 и L3 VPN.

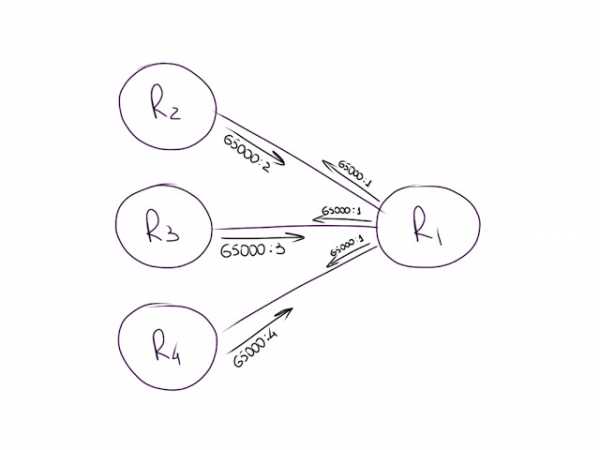

Допустим, у нас есть сеть из четырех маршрутизаторов, на каждом настроен BGP-AD c VPLS100. Мы хотим построить типичную hub-and-spoke топологию. R1 должен иметь связность с R2, R3 и R4, которые должны общаться только через центральную ноду R1. Сделать мы это можем с помощью манипулирования с RT, импорта и экспорта его в VPLS инстанс.

Нода R1 экспортирует из VPLS RT 65000:1 и импортирует в него RT 65000:2, 65000:3, 65000:4

Нода R2 экспортирует из VPLS RT 65000:2 и импортирует в него RT 65000:1

Нода R3 экспортирует из VPLS RT 65000:3 и импортирует в него RT 65000:1

Нода R4 экспортирует из VPLS RT 65000:4 и импортирует в него RT 65000:1

Таким образом, когда по сети разойдутся BGP апдейты, R2 увидит необходимость построить pseudowire до R1, аналогично R2 и R3. А к R1 придут сообщения с RT 65000:2 от R2, 65000:3 от R3 и 65000:4 от R4, что говорит ему построить pseudowire до них.

Таким образом, когда по сети разойдутся BGP апдейты, R2 увидит необходимость построить pseudowire до R1, аналогично R2 и R3. А к R1 придут сообщения с RT 65000:2 от R2, 65000:3 от R3 и 65000:4 от R4, что говорит ему построить pseudowire до них.Добавляя определенные RT в импорт или экспорт, мы получаем возможность строить различные топологии. Например, добавим ещё один роутер R5. Путь этот роутер должен построить pseudowire до R1 и R2. Ок. Пусть он экспортит RT 65000:5 и импортит RT 65000:1 и 65000:2. На нодах R1 и R2 нужно добавить 65000:5 на импорт и соответсвубщие pseudowire сигнализируются.

Тема MP-BGP сложна, многогранна и монструозна. Настоятельно рекомендую к прочтению статью по L3VPN от ребят из linkmeup.ru.

Тема MP-BGP сложна, многогранна и монструозна. Настоятельно рекомендую к прочтению статью по L3VPN от ребят из linkmeup.ru.

Provider Backbone Bridge (PBB) 802.1ah

Мы уже рассмотрели как в VPLS была решена проблема многочисленных pseudowire (H-VPLS) и необходимости ручной настройки (BGP-AD). Пришло время решить ещё одну проблему, которая связана с количеством MAC адресов в VPLS сети. Помним, что VSI на каждом роутере участвующим в VPLS изучает MAC-адреса клиентов. Количество их может быть довольно большим, если не сказать огромным, если провайдер предоставляет несколько сервисов VPLS большим клиентам.

PBB придумывался как средство для уменьшения MAC-адресов в сети и позднее был добавлен в VPLS. В PBB есть два типа устройств:

- Backbone Edge Brindge (BEB) — добавляет к клиентскому трафику ещё один заголовок, в котором содержится:

- Instance TAG — позволяет идентифицировать клиента, по характеру похож на сервисную метку pseudowire в MPLS. В VPLS по I-TAG роутер понимает в какой VPLS инстанс засунуть трафик.

- Backbone VLAN (B-VID) — VLAN тэг, который позволяет разделить PBB сеть на сегменты.

- Backbone Source Address (B-SA) — MAC адрес источника в PBB сети

- Backbone Destination Address (B-DA) — MAC адрес назначения в PBB сети

- Backbone Brindge (BB) — коммутируют трафик глядя только на B-VID, B-SA и B-DA. Это позволяет существенно сократить FDB таблицу на BB устройствах.

Процесс адаптации PBB для VPLS просто убивает своей терминологией. Весь VPLS домен разделяется на две части. Одна часть смотрит в сторону клиента и носит название Edge Domain или Interface Domain (I-domain), вторая часть ассоциируется с ядром сети и носит название Backbone Domain (B-domain). Граница между доменами обычно проходит по hub-PE устройствам, которые агрегируют pseudowire c spoke-PE, которые уже подключены к клиенту. Такие hub-PE носят название IB-PE. На них настраивается фактически два VPLS инстанса с двумя разными VSI. Один (I-VPLS) подключен к обычной VPLS сети, где ещё бегают клиентские MACи, другой (B-VPLS) подключен в ядро, в котором коммутация происходит по новому заголовку. Все роутеры в ядре изучают только MAC адреса в новом заголовке. Есть и другой принцип, когда I-VPLS и B-VPLS располагаются на разных устройствах, но мы умеренно проигнорируем этот факт.

Трафик по такой сети ходит довольно причудливо.

2. I-VPLS производит PBB инкапсуляцию. На кадр навешивается ещё один заголовок, в качестве MAC адреса источника используется специальный сконфигурированный MAС, а в качестве назначения такой же специальный MAC со стороны IB-PE2. Далее трафик отправляется на B-VPLS в пределах одного устройства IB-PE1.

3. VSI в B-VPLS изучает тот самый специальный MAC адрес со стороны I-VPLS, смотрит в свою FDB и видит, что адрес источника известен ему через pseudowure до IB-PE2. B-VPLS навешивает MPLS заголовки и отправляет трафик по pseudowire.

4. IB-PE2 получает трафик, отбрасывате MPLS заголовки и передает кадры на B-VPLS. Тот изучает MAC (тот самый специальный), смотрит в FDB, находит там MAC назначения, который светится на I-VPLS и передает ему трафик по внутреннему линку.

5. I-VPLS на IB-PE2 отбрасывает PBB заголовок, смотрит в FDB, находит там MAC адрес назначения (уже клиентский) и понимает, что надо отправить трафик в сторону PE2, уже «чистым» MPLSом.

В итоге, обычный Ethernet-трафик клиента, допустим даже без тегов, проходя через MPLS ядро, претерпевает множество инкапсуляций. На него навешивается новый заголовок PBB, сервисная и транспортная метки, после чего трафик попадает в сеть, в которой на него могут быть навешены ещё метки в случае FRR, например.

В ядре провайдера кадр будет выглядеть например так (часть полей не учитываем). Нарисуем HTML-табличку в стиле Web1.0…

| Хвост транспортного заголовка | FCS |

|---|---|

| Оригинальный кадр абонента | Полезная нагрузка |

| С-VID (если есть QinQ) | |

| S-VID (если есть QinQ) | |

| Source MAC address | |

| Destination MAC address | |

| PBB | Instance TAG (I-TAG) |

| Backbone Vlan ID (B-LID) | |

| Backbone Source Address (B-SA) | |

| Backbone Destination Address (B-DA) | |

| MPLS | Service Label |

| Transport Label | |

| FRR | Bypass Tunnel Label |

| Заголовок транспортного уровня | Link Source Address |

| Link Destination Address |

Вот теперь все…

www.labnfun.ru

Ваш комментарий будет первым