Application Control — контроль доступа к приложениям

Cloud Networks • Информационная безопасность • Application Control — контроль доступа к приложениям

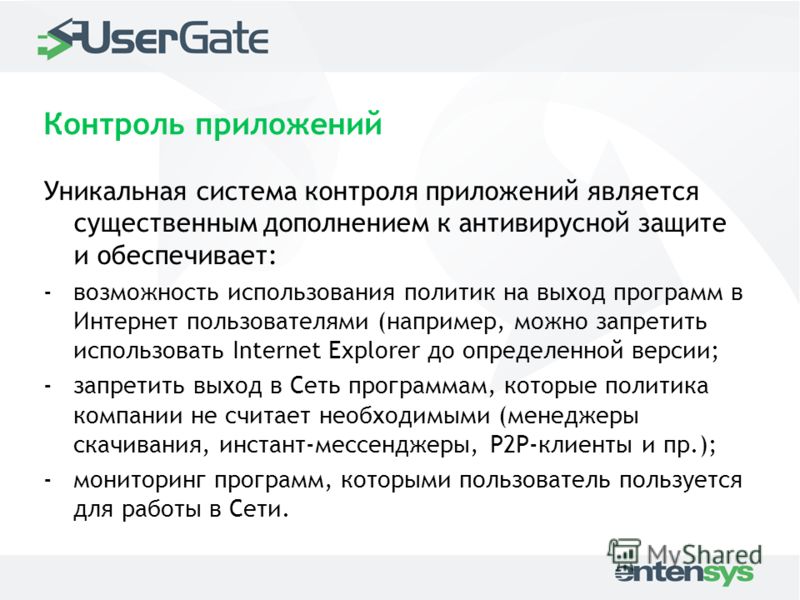

Контроль приложений

Компании становятся все более зависимыми от приложений в повседневных деловых операциях. Используя веб-приложения, облачные приложения и сторонние приложения, лежащие в основе современных бизнес-процессов, компании сталкиваются с проблемой мониторинга и контроля угроз безопасности данных, работая при этом эффективно и продуктивно. Большинство решений для управления приложениями включают возможности внесения в белый и черный списки, чтобы показать организациям, каким приложениям следует доверять и разрешить их выполнение, а какие – остановить. Благодаря контролю приложений компании любого размера могут устранить риски, связанные с вредоносным, незаконным и несанкционированным программным обеспечением и доступом к сети.

Контроль доступа к приложениям

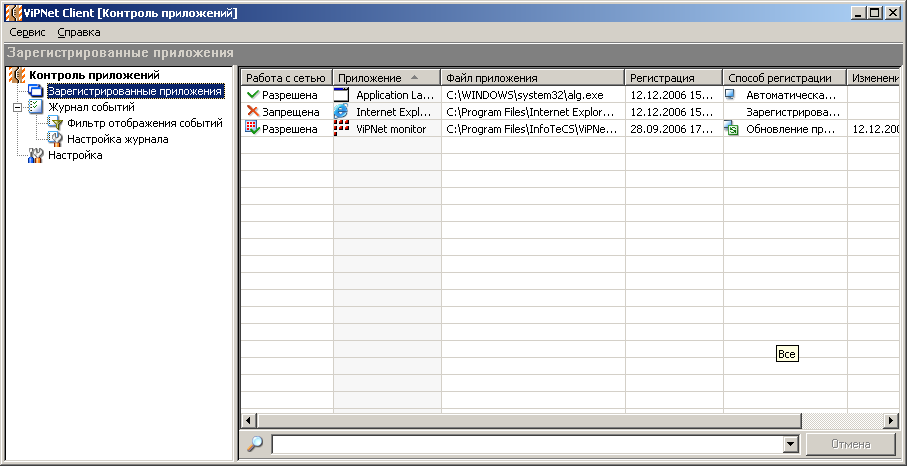

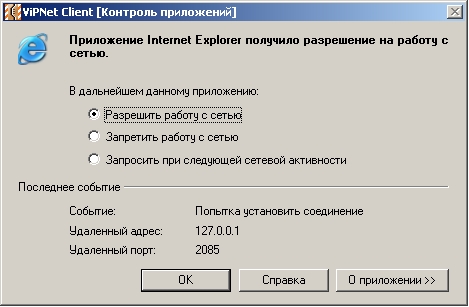

Работа Application Control осуществляется за счет генерации событий, когда контроль приложений обнаруживает новое или измененное программное обеспечение в файловой системе, и каждый раз, когда это программное обеспечение пытается выполнить (если вы не разрешили).

Функции управления различаются в зависимости от бизнес-цели конкретного приложения, но основная цель – помочь обеспечить конфиденциальность и безопасность данных, используемых и передаваемых между приложениями.

Элементы управления приложениями — это особые элементы управления, уникальные для каждого компьютеризированного приложения, такие как расчет заработной платы или обработка заказов.

Возможности Application Control

Автоматически определять надежное программное обеспечение, у которого есть разрешение на запуск.

Защитить операционные системы от эксплойтов и уязвимостей сторонних приложений.

Определить все приложения, работающие в среде конечной точки и повысить общую стабильность вашей сети.

Определить и контролировать, какие приложения находятся в вашей ИТ-среде, а какие добавить в ИТ-среду.

Предотвратить выполнение других, неавторизованных приложений – они могут быть вредоносными, ненадежными или просто нежелательными.

Снизить риски и затраты, связанные с вредоносным программным обеспечением.

Устранить неизвестные и нежелательные приложения в сети, чтобы снизить сложность ИТ и риски приложений.

Что включает в себя контроль приложений?

Авторизация

Аутентификация

Элементы управления обеспечивают механизм аутентификации системы приложений.

Идентификация

Средства контроля обеспечивают уникальную, неопровержимую идентификацию всех пользователей.Криминалистический контроль

Средства контроля обеспечивают правильность данных с научной и математической точек зрения на основе входных и выходных данных.

Проверки действительности

Средства контроля обеспечивают ввод или обработку только достоверных данных.

Проверки полноты

Элементы управления вводом

Средства управления обеспечивают передачу данных в систему приложения из вышестоящих источников.

Преимущества контроля приложений

Средства управления приложениями обеспечивают надлежащее покрытие, а также конфиденциальность, целостность и доступность приложения и связанных с ним данных. При правильном управлении приложениями, вы значительно снизите риски и угрозы, связанные с использованием приложений. Средства управления приложениями позволят:

Запрещать приложения по умолчанию.

Максимизировать безопасность.

Минимизировать привилегии.

Оставаться защищенными от вторжений вредоносных программ.

Сократить усилия по управлению запасами.

Устранить потерю производительности.

Решения для контроля доступа к приложениям

Check Point Application Control

Обеспечивает надежную защиту приложений и контроль личности для организаций любого размера. Позволяет ИТ-командам легко создавать детализированные политики на основе пользователей или групп — для идентификации, блокировки или ограничения использования приложений и виджетов.

Позволяет ИТ-командам легко создавать детализированные политики на основе пользователей или групп — для идентификации, блокировки или ограничения использования приложений и виджетов.

Trend Micro Endpoint Application Control

Позволяет усилить защиту от вредоносных программ и целевых атак, предотвращая выполнение нежелательных и неизвестных приложений на корпоративных конечных точках. Веб-консоль управления для установки политики управления приложениями и контроля агентов.

Trellix Application Control

Защита от угроз «нулевого дня» и постоянных угроз повышенной сложности.

Оставьте заявку на получение консультации

Истории успеха

Задача:

Требовались технические сервисы для поддержки и защиты конечных точек компании.

Продукт:

Check Point.

Результаты:

Поставлены устройства на все субъекты, а также предоставлены сервис и техническая поддержка по межсетевым экранам на все представительства компании, включая предприятия в Сибири

и Хабаровском крае.

Требовалась платформа для администрирования приложений на разных устройствах.

Продукт:

VMware Workspace ONE.

Результаты:

Была установлена аналитическая платформа VMware Workspace ONE на 500 устройствах заказчика для контроля приложений и удобного, безопасного предоставления приложений на любом устройстве.

Задача:

Требовалась защита периметра ИТ-инфраструктуры.

Продукт:

Cisco Firepower.

Результаты:

Был реализован проект в крупнейшем российском энергетическом холдинге по защите периметра сети на основе решений Cisco Firepower. Защищен периметра от сетевых атак, проведена проверка трафика на наличие вредоносного кода

и установлено межсетевое экранирование.

Дополнительные материалы

8 лет на рынке ИБ

Более 150 проектов

65 + партнеров

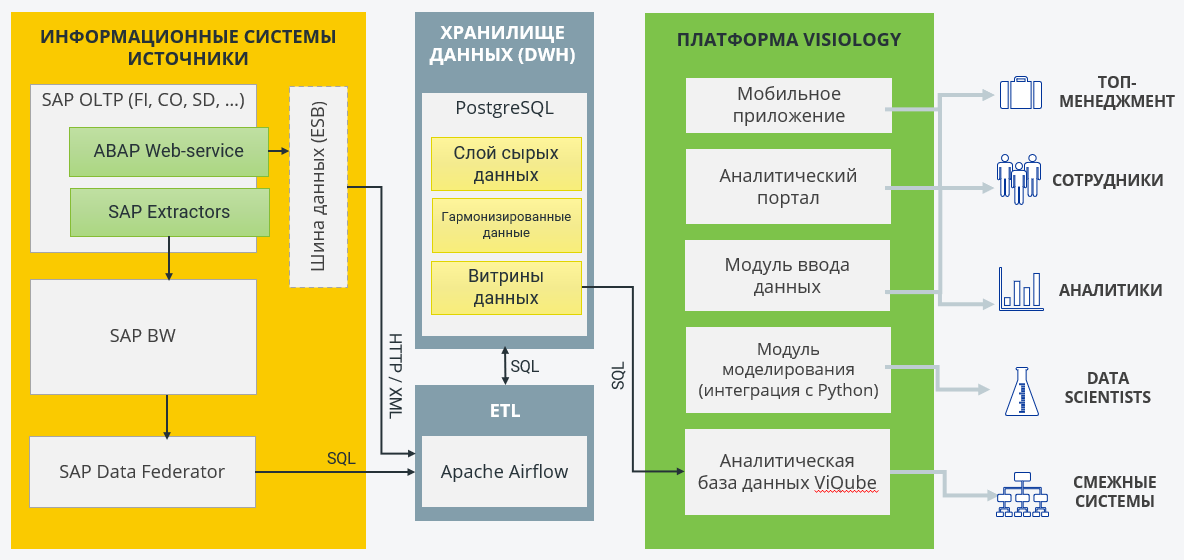

Cloud Networks – это компания, предоставляющая услуги в области системной интеграции, облачном консалтинге, автоматизации процессов и бизнес-аналитике.

Основной деятельностью компании является обеспечение информационной безопасности и защита данных, а также внедрение информационных технологий для эффективной работы бизнеса.

О компании

Контроль приложений

Контроль приложений Пожалуйста, включите JavaScript в браузере!Контроль приложений

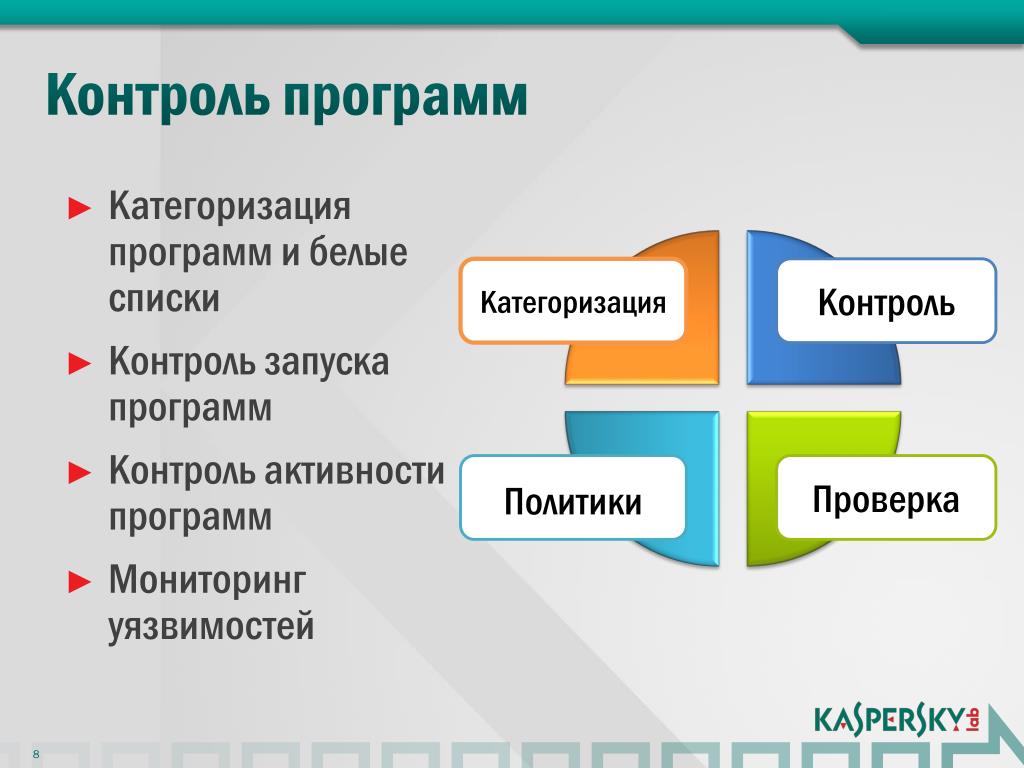

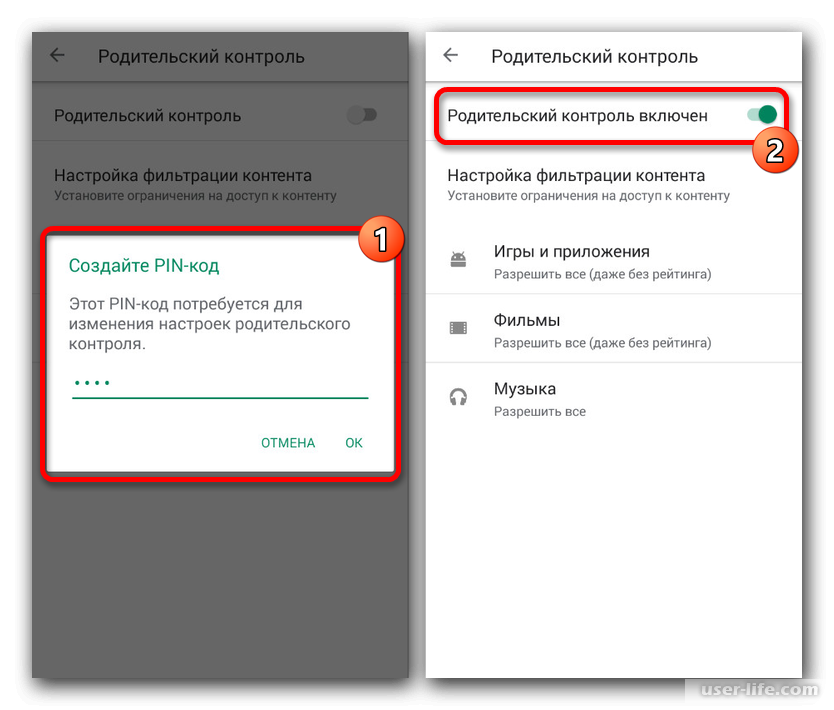

Контроль приложений управляет запуском приложений на компьютерах пользователей. Это позволяет выполнить политику безопасности организации при использовании приложений. Также Контроль приложений снижает риск заражения компьютера, ограничивая доступ к приложениям.

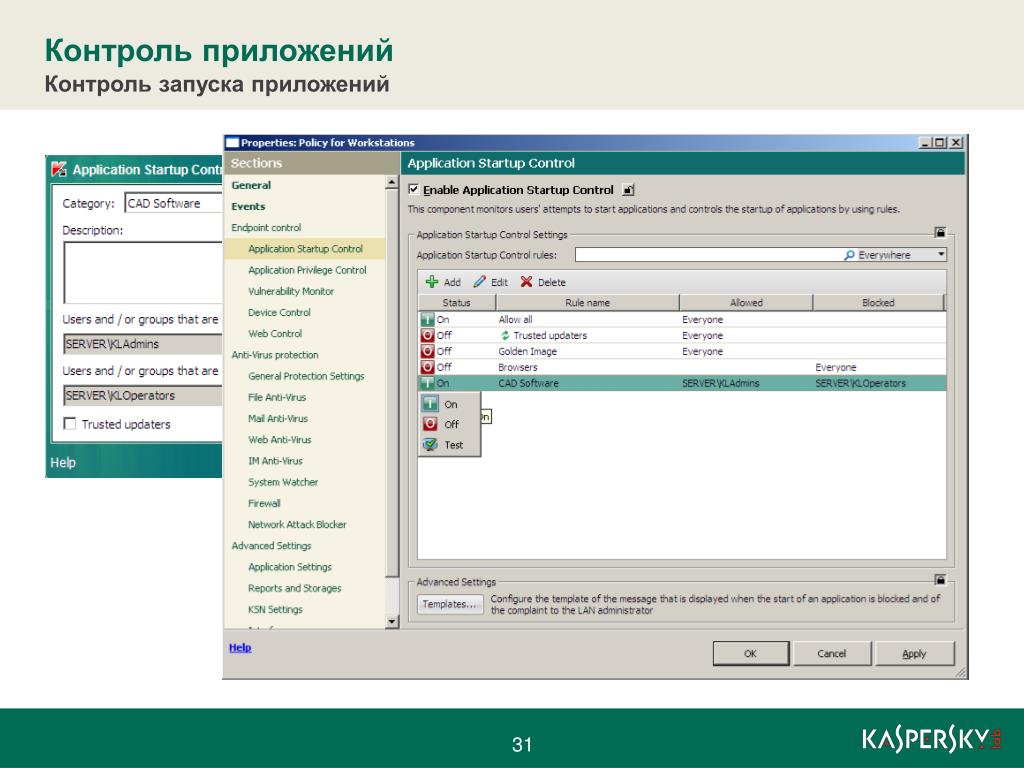

Настройка Контроля приложений состоит из следующих этапов:

- Создание категорий приложений.

Администратор создает категории приложений, которыми администратор хочет управлять. Категории приложений предназначены для всех компьютеров сети организации независимо от групп администрирования.

Для создания категории вы можете использовать следующие критерии: KL-категория (например, Браузеры), хеш файла, производитель приложения и другие.

Для создания категории вы можете использовать следующие критерии: KL-категория (например, Браузеры), хеш файла, производитель приложения и другие. - Создание правил Контроля приложений.

Администратор создает правила Контроля приложений в политике для группы администрирования. Правило включает в себя категории приложений и статус запуска приложений из этих категорий: запрещен или разрешен.

- Выбор режима работы Контроля приложений.

Администратор выбирает режим работы с приложениями, которые не входят ни в одно из правил (списки запрещенных и разрешенных приложений).

При попытке пользователя запустить запрещенное приложение, Kaspersky Endpoint Security заблокирует запуск приложения и покажет уведомление (см. рис. ниже).

Для проверки настройки Контроля приложений предусмотрен тестовый режим. В этом режиме Kaspersky Endpoint Security выполняет следующие действия:

Режимы работы Контроля приложений

Компонент Контроль приложений может работать в двух режимах:

- Список запрещенных.

Режим, при котором Контроль приложений разрешает пользователям запуск любых приложений, кроме тех, которые запрещены в правилах Контроля приложений.

Режим, при котором Контроль приложений разрешает пользователям запуск любых приложений, кроме тех, которые запрещены в правилах Контроля приложений.Этот режим работы Контроля приложений установлен по умолчанию.

- Список разрешенных. Режим, при котором Контроль приложений запрещает пользователям запуск любых приложений, кроме тех, которые разрешены и не запрещены в правилах Контроля приложений.

Если разрешающие правила Контроля приложений сформированы максимально полно, компонент запрещает запуск всех новых приложений, не проверенных администратором локальной сети организации, но обеспечивает работоспособность операционной системы и проверенных приложений, которые нужны пользователям для выполнения должностных обязанностей.

Вы можете ознакомиться с рекомендациями по настройке правил Контроля приложений в режиме списка разрешенных приложений.

Настройка Контроля приложений для работы в этих режимах возможна как в локальном интерфейсе Kaspersky Endpoint Security, так и с помощью Kaspersky Security Center.

Однако Kaspersky Security Center предоставляет инструменты, недоступные в локальном интерфейсе Kaspersky Endpoint Security и необходимые для следующих задач:

- Создание категорий приложений.

Правила Контроля приложений, сформированные в Консоли администрирования Kaspersky Security Center, основываются на созданных вами категориях приложений, а не на включающих и исключающих условиях, как в локальном интерфейсе Kaspersky Endpoint Security.

- Получение информации о приложениях, которые установлены на компьютерах локальной сети организации.

Поэтому настройку работы компонента Контроль приложений рекомендуется выполнять с помощью Kaspersky Security Center.

Алгоритм работы Контроля приложений

Kaspersky Endpoint Security использует алгоритм для принятия решения о запуске приложения (см. рис. ниже).

Алгоритм работы Контроля приложений

Параметры компонента Контроль приложений

Параметр |

Описание |

|---|---|

Тестовый режим |

Если переключатель включен, Kaspersky Endpoint Security разрешает запуск приложения, запрещенной в текущем режиме Контроля приложений, но заносит информацию о ее запуске в отчет. |

Режим Контроля программ |

Вы можете выбрать один из следующих вариантов:

При выборе режима Список разрешенных автоматически создается два правила Контроля приложений:

Изменение параметров и удаление автоматически созданных правил недоступно. Вы можете включить или выключить эти правила. |

Контролировать загрузку DLL-модулей (значительно увеличивает нагрузку на систему) |

Если флажок установлен, то Kaspersky Endpoint Security контролирует загрузку DLL-модулей при запуске пользователями приложений. При включении функции контроля загрузки DLL-модулей и драйверов убедитесь, что в параметрах Контроля приложений включено правило по умолчанию Приложения ОС или другое правило, которое содержит KL-категорию «Доверенные сертификаты» и обеспечивает загрузку доверенных DLL-модулей и драйверов до запуска Kaspersky Endpoint Security. Включение контроля загрузки DLL-модулей и драйверов при выключенном правиле Приложения ОС может привести к нестабильности операционной системы. Kaspersky Endpoint Security контролирует только DLL-модули и драйверы, загруженные с момента установки флажка. Рекомендуется перезагрузить компьютер после установки флажка, чтобы приложение контролировало все DLL-модули и драйверы, включая те, которые загружаются до запуска Kaspersky Endpoint Security. |

Шаблоны сообщений |

Сообщение о блокировке. Сообщение администратору. Шаблон сообщения для отправки администратору локальной сети организации в случае, если блокировка приложения, по мнению пользователя, произошла ошибочно. После запроса пользователя предоставить доступ Kaspersky Endpoint Security отправляет в Kaspersky Security Center событие Сообщение администратору о запрете запуска приложения. Описание события содержит сообщение администратору с подставленными переменными. Вы можете посмотреть эти события в консоли Kaspersky Security Center с помощью предустановленной выборки Запросы пользователей. Если в вашей организации не развернуто решение Kaspersky Security Center или связь с Сервером администрирования отсутствует, приложение отправит сообщение администратору на указанный адрес электронной почты. |

AppLocker — Безопасность Windows | Microsoft Узнайте

Редактировать Твиттер LinkedIn Фейсбук Электронная почта- Статья

Применимо к

- Windows 10

- Windows 11

- Windows Server 2016 и выше

Примечание

Некоторые возможности управления приложениями в Защитнике Windows доступны только в определенных версиях Windows. Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

В этом разделе содержится описание AppLocker, и вы можете решить, может ли ваша организация извлечь выгоду из развертывания политик управления приложениями AppLocker. AppLocker помогает контролировать, какие приложения и файлы могут запускать пользователи. К ним относятся исполняемые файлы, сценарии, файлы установщика Windows, библиотеки динамической компоновки (DLL), упакованные приложения и установщики упакованных приложений.

Примечание

AppLocker не может контролировать процессы, запущенные под системной учетной записью в любой операционной системе.

AppLocker может помочь вам:

- Определить правила на основе атрибутов файла, которые сохраняются в обновлениях приложения, таких как имя издателя (полученное из цифровой подписи), имя продукта, имя файла и версия файла.

Вы также можете создавать правила на основе пути к файлу и хэша.

Вы также можете создавать правила на основе пути к файлу и хэша. - Назначение правила группе безопасности или отдельному пользователю.

- Создать исключения из правил. Например, можно создать правило, разрешающее всем пользователям запускать все двоичные файлы Windows, кроме редактора реестра (regedit.exe).

- Используйте режим только аудита, чтобы развернуть политику и понять ее влияние, прежде чем применять ее.

- Создайте правила на промежуточном сервере, протестируйте их, затем экспортируйте в производственную среду и импортируйте в объект групповой политики.

- Упростите создание правил AppLocker и управление ими с помощью Windows PowerShell.

AppLocker помогает снизить административные издержки и снизить затраты организации на управление вычислительными ресурсами за счет уменьшения количества обращений в службу поддержки, которые являются результатом запуска пользователями неутвержденных приложений. AppLocker поддерживает следующие сценарии безопасности приложений:

Реестр приложений

AppLocker может применять свою политику в режиме только аудита, когда все действия по доступу к приложениям регистрируются в журналах событий.

Эти события могут быть собраны для дальнейшего анализа. Командлеты Windows PowerShell также помогают программно анализировать эти данные.

Эти события могут быть собраны для дальнейшего анализа. Командлеты Windows PowerShell также помогают программно анализировать эти данные.Защита от нежелательного ПО

AppLocker может запрещать запуск приложений, когда вы исключаете их из списка разрешенных приложений. Когда правила AppLocker применяются в производственной среде, выполнение любых приложений, не включенных в разрешенные правила, блокируется.

Лицензионное соответствие

AppLocker может помочь вам создать правила, которые препятствуют запуску нелицензионного программного обеспечения и ограничивают использование лицензионного программного обеспечения авторизованными пользователями.

Стандартизация программного обеспечения

Политики AppLocker можно настроить таким образом, чтобы на компьютерах в бизнес-группе запускались только поддерживаемые или утвержденные приложения. Эта конфигурация обеспечивает более единообразное развертывание приложений.

Улучшение управляемости

AppLocker включает в себя множество улучшений в плане управляемости по сравнению с предыдущими политиками ограниченного использования программ. Импорт и экспорт политик, автоматическое создание правил из нескольких файлов, развертывание в режиме только аудита и командлеты Windows PowerShell — вот лишь некоторые из улучшений по сравнению с политиками ограниченного использования программ.

Когда использовать AppLocker

Во многих организациях информация является самым ценным активом, и крайне важно обеспечить, чтобы только утвержденные пользователи имели доступ к этой информации. Технологии управления доступом, такие как службы управления правами Active Directory (AD RMS) и списки контроля доступа (ACL), помогают контролировать доступ пользователей.

Однако когда пользователь запускает процесс, этот процесс имеет тот же уровень доступа к данным, что и пользователь. В результате конфиденциальная информация может быть легко удалена или передана за пределы организации, если пользователь сознательно или неосознанно запускает вредоносное программное обеспечение. AppLocker может помочь смягчить эти типы нарушений безопасности, ограничивая файлы, которые разрешено запускать пользователям или группам.

Издатели программного обеспечения начинают создавать больше приложений, которые могут быть установлены пользователями без прав администратора. Эта привилегия может поставить под угрозу письменную политику безопасности организации и обойти традиционные решения по контролю приложений, основанные на невозможности установки приложений пользователями. AppLocker создает список разрешенных файлов и приложений, чтобы предотвратить запуск таких приложений для каждого пользователя. Поскольку AppLocker может управлять библиотеками DLL, также полезно контролировать, кто может устанавливать и запускать элементы управления ActiveX.

AppLocker может помочь смягчить эти типы нарушений безопасности, ограничивая файлы, которые разрешено запускать пользователям или группам.

Издатели программного обеспечения начинают создавать больше приложений, которые могут быть установлены пользователями без прав администратора. Эта привилегия может поставить под угрозу письменную политику безопасности организации и обойти традиционные решения по контролю приложений, основанные на невозможности установки приложений пользователями. AppLocker создает список разрешенных файлов и приложений, чтобы предотвратить запуск таких приложений для каждого пользователя. Поскольку AppLocker может управлять библиотеками DLL, также полезно контролировать, кто может устанавливать и запускать элементы управления ActiveX.

AppLocker идеально подходит для организаций, которые в настоящее время используют групповую политику для управления своими ПК.

Ниже приведены примеры сценариев, в которых можно использовать AppLocker:

- Политика безопасности вашей организации предписывает использование только лицензионного программного обеспечения, поэтому вам необходимо запретить пользователям запускать нелицензионное программное обеспечение, а также ограничить использование лицензионного программного обеспечения авторизованными пользователями.

пользователи.

пользователи. - Приложение больше не поддерживается вашей организацией, поэтому вам необходимо запретить его использование всеми.

- Вероятность того, что нежелательное программное обеспечение может быть внедрено в вашу среду, высока, поэтому вам необходимо уменьшить эту угрозу.

- Лицензия на приложение была отозвана или срок ее действия истек в вашей организации, поэтому вам необходимо запретить ее использование всеми.

- Развернуто новое приложение или новая версия приложения, и вам необходимо запретить пользователям запускать старую версию.

- Определенные программные инструменты не разрешены в организации, или только определенные пользователи должны иметь доступ к этим инструментам.

- Один пользователь или небольшая группа пользователей должны использовать определенное приложение, которое запрещено для всех остальных.

- Некоторые компьютеры в вашей организации совместно используются людьми с разными потребностями в использовании программного обеспечения, и вам необходимо защитить определенные приложения.

- В дополнение к другим мерам вам необходимо контролировать доступ к конфиденциальным данным через использование приложений.

Примечание

AppLocker — это функция многоуровневой защиты, а не граница безопасности. Управление приложениями в Защитнике Windows следует использовать, если целью является обеспечение надежной защиты от угрозы и не предполагается наличие ограничений, которые могли бы помешать функции безопасности достичь этой цели.

AppLocker может помочь вам защитить цифровые активы в вашей организации, уменьшить угрозу внедрения вредоносного программного обеспечения в вашу среду и улучшить управление контролем приложений и обслуживание политик контроля приложений.

Установка AppLocker

AppLocker включен в корпоративные выпуски Windows. Вы можете создавать правила AppLocker для одного компьютера или для группы компьютеров. Для одного компьютера вы можете создать правила с помощью редактора локальной политики безопасности (secpol. msc). Для группы компьютеров вы можете создать правила в объекте групповой политики с помощью консоли управления групповыми политиками (GPMC).

msc). Для группы компьютеров вы можете создать правила в объекте групповой политики с помощью консоли управления групповыми политиками (GPMC).

Примечание

Консоль управления групповыми политиками доступна на клиентских компьютерах под управлением Windows только после установки средств удаленного администрирования сервера. На компьютере под управлением Windows Server необходимо установить функцию управления групповыми политиками.

Использование AppLocker в Server Core

AppLocker в установках Server Core не поддерживается.

Рекомендации по виртуализации

Политики AppLocker можно администрировать с помощью виртуализированного экземпляра Windows, если он соответствует всем системным требованиям, перечисленным ранее. Вы также можете запустить групповую политику в виртуализированном экземпляре. Однако вы рискуете потерять созданные и поддерживаемые вами политики, если виртуализированный экземпляр будет удален или выйдет из строя.

Вопросы безопасности

Политики управления приложениями определяют, какие приложения разрешено запускать на локальном компьютере.

Разнообразие форм, которые может принимать вредоносное ПО, затрудняет для пользователей понимание того, что безопасно запускать. При активации вредоносное ПО может повредить содержимое жесткого диска, наводнить сеть запросами на выполнение атаки типа «отказ в обслуживании» (DoS), отправить конфиденциальную информацию в Интернет или поставить под угрозу безопасность компьютера.

Контрмерой является создание надежного дизайна политик управления приложениями на ПК в вашей организации, а затем тщательное тестирование политик в лабораторной среде перед их развертыванием в производственной среде. AppLocker может быть частью вашей стратегии контроля приложений, потому что вы можете контролировать, какое программное обеспечение разрешено запускать на ваших компьютерах.

Неправильная реализация политики управления приложениями может отключить необходимые приложения или разрешить запуск вредоносного или непреднамеренного программного обеспечения. Поэтому важно, чтобы организации выделяли достаточные ресурсы для управления реализацией таких политик и устранения неполадок.

Дополнительные сведения о конкретных проблемах безопасности см. в разделе Вопросы безопасности для AppLocker.

При использовании AppLocker для создания политик управления приложениями следует учитывать следующие соображения безопасности:

- Кто имеет право устанавливать политики AppLocker?

- Как вы проверяете, что политики применяются?

- Какие события следует проверять?

Для справки при планировании безопасности в следующей таблице указаны базовые параметры для ПК с установленным AppLocker:

| Настройка | Значение по умолчанию |

|---|---|

| Созданные учетные записи | Нет |

| Метод аутентификации | Неприменимо |

| Интерфейсы управления | AppLocker можно управлять с помощью оснастки консоли управления Microsoft, управления групповыми политиками и Windows PowerShell | .

| Порты открыты | Нет |

| Требуемые минимальные привилегии | Администратор на локальном компьютере; Администратор домена или любой набор прав, позволяющий создавать, редактировать и распространять объекты групповой политики. |

| Используемые протоколы | Неприменимо |

| Запланированные задачи | Appidpolicyconverter.exe помещается в запланированное задание для запуска по запросу. |

| Политики безопасности | Не требуется. AppLocker создает политики безопасности. |

| Требуются системные службы | Служба идентификации приложения (appidsvc) работает под управлением LocalServiceAndNoImpersonation. |

| Хранение учетных данных | Нет |

В этом разделе

| Тема | Описание |

|---|---|

| Администрирование AppLocker | В этом разделе для ИТ-специалистов содержатся ссылки на определенные процедуры, которые можно использовать при администрировании политик AppLocker. |

| Руководство по проектированию AppLocker | В этом разделе для ИТ-специалистов представлены этапы проектирования и планирования, необходимые для развертывания политик управления приложениями с помощью AppLocker. |

| Руководство по развертыванию AppLocker | В этом разделе для ИТ-специалистов представлены концепции и описаны шаги, необходимые для развертывания политик AppLocker. |

| Технический справочник AppLocker | В этом обзорном разделе для ИТ-специалистов содержатся ссылки на разделы технического справочника. |

Обратная связь

Просмотреть все отзывы о странице

Авторизация авторитетных приложений с помощью Intelligent Security Graph (ISG) — Безопасность Windows

- Статья

Применимо к:

- Windows 10

- Windows 11

- Windows Server 2019 и выше

Примечание

Некоторые возможности управления приложениями в Защитнике Windows доступны только в определенных версиях Windows. Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

Узнайте больше о доступности функции управления приложениями в Защитнике Windows.

Контроль приложений может быть сложно внедрить в организациях, которые не развертывают приложения и не управляют ими через систему, управляемую ИТ. В таких средах пользователи могут приобретать приложения, которые они хотят использовать для работы, что затрудняет создание эффективной политики контроля приложений.

Чтобы сократить количество разногласий между конечными пользователями и количество обращений в службу поддержки, можно настроить Управление приложениями Защитника Windows (WDAC) на автоматическое разрешение приложений, которые Microsoft Intelligent Security Graph (ISG) распознает как имеющие хорошую репутацию. Вариант ISG помогает организациям приступить к реализации контроля приложений, даже если организация имеет ограниченный контроль над своей экосистемой приложений. Дополнительные сведения об ISG см. в разделе «Безопасность» статьи «Основные службы и функции Microsoft Graph».

Предупреждение

Двоичные файлы, критически важные для загрузки системы, должны быть разрешены с использованием явных правил в политике WDAC. Не полагайтесь на ISG для авторизации этих файлов.

Параметр ISG не является рекомендуемым способом разрешения приложений, критически важных для бизнеса. Вы всегда должны авторизовать важные для бизнеса приложения, используя явные разрешающие правила или устанавливая их с помощью управляемого установщика.

Как WDAC работает с ISG?

ISG не является «списком» приложений. Вместо этого он использует ту же обширную аналитику безопасности и аналитику машинного обучения, что и Microsoft Defender SmartScreen и Microsoft Defender Antivirus, чтобы помочь классифицировать приложения как имеющие «известную хорошую», «известную плохую» или «неизвестную» репутацию. Этот облачный ИИ основан на триллионах сигналов, собираемых с конечных точек Windows и других источников данных и обрабатываемых каждые 24 часа. В результате решение из облака может измениться.

WDAC проверяет ISG только на наличие двоичных файлов, которые явно не разрешены или запрещены вашей политикой и которые не были установлены управляемым установщиком. Когда такой двоичный файл запускается в системе с включенным WDAC с опцией ISG, WDAC проверит репутацию файла, отправив его хэш и информацию о подписи в облако. Если ISG сообщит, что файл имеет «заведомо хорошую» репутацию, тогда файлу будет разрешено работать. В противном случае он будет заблокирован WDAC.

Если файл с хорошей репутацией является установщиком приложения, репутация установщика передастся всем файлам, которые он записывает на диск. Таким образом, все файлы, необходимые для установки и запуска приложения, наследуют данные положительной репутации от установщика. Файлы, авторизованные на основе репутации установщика, будут иметь расширенный атрибут ядра (EA) $KERNEL.SMARTLOCKER.ORIGINCLAIM, записанный в файл.

WDAC периодически запрашивает данные о репутации файла. Кроме того, предприятия могут указать, что любые кэшированные результаты репутации сбрасываются при перезагрузке, используя параметр Enabled:Invalidate EAs on Reboot .

Настройка авторизации ISG для вашей политики WDAC

Настроить ISG легко с помощью любого решения по управлению. Настройка параметра ISG включает следующие основные шаги:

- Убедитесь, что Enabled:Intelligent Security Graph авторизация 9Параметр 0018 установлен в XML политики WDAC

- Включите необходимые службы, чтобы позволить WDAC правильно использовать ISG на клиенте

Убедитесь, что параметр ISG установлен в политике WDAC XML

Чтобы разрешить приложения и двоичные файлы на основе Microsoft Intelligent Security Graph, в политике WDAC необходимо указать параметр Enabled:Intelligent Security Graph авторизации . Этот шаг можно выполнить с помощью командлета Set-RuleOption. Вы также должны установить Включено: Недействительные советники при перезагрузке Параметр , чтобы результаты ISG снова проверялись после каждой перезагрузки. Параметр ISG не рекомендуется для устройств, у которых нет постоянного доступа к Интернету. В следующем примере показаны оба набора параметров.

В следующем примере показаны оба набора параметров.

<Правила>

<Правило>

<Правило>

<Правило>

<Правило>

<Правило>

<Правило>

<Правило>

Включите необходимые службы, чтобы позволить WDAC правильно использовать ISG на клиенте.

Чтобы эвристика, используемая ISG, функционировала должным образом, другие компоненты в Windows должны быть включены. Вы можете настроить эти компоненты, запустив исполняемый файл appidtel в c:\windows\system32 .

запуск приложения

Этот шаг не требуется для политик WDAC, развернутых через MDM, так как CSP активирует необходимые компоненты. Этот шаг также не требуется, если ISG настроен с помощью интеграции WDAC Configuration Manager.

Вопросы безопасности с параметром ISG

Поскольку ISG представляет собой эвристический механизм, он не обеспечивает таких же гарантий безопасности, как явные разрешающие или запрещающие правила. Это лучше всего подходит, когда пользователи работают со стандартными правами пользователя и где используется решение для мониторинга безопасности, такое как Microsoft Defender для конечной точки.

Процессы, работающие с привилегиями ядра, могут обойти WDAC, установив расширенный атрибут файла ISG, чтобы двоичный файл выглядел хорошо известным.

Кроме того, поскольку параметр ISG передает репутацию от установщиков приложений к двоичным файлам, которые они записывают на диск, в некоторых случаях он может чрезмерно авторизовать файлы. Например, если установщик запускает приложение после завершения, все файлы, которые приложение записывает во время первого запуска, также будут разрешены.

Например, если установщик запускает приложение после завершения, все файлы, которые приложение записывает во время первого запуска, также будут разрешены.

Известные ограничения при использовании ISG

Поскольку ISG допускает только «заведомо исправные» двоичные файлы, в некоторых случаях ISG не может предсказать, безопасно ли запускать законное программное обеспечение. Если это произойдет, программное обеспечение будет заблокировано WDAC. В этом случае вам необходимо разрешить программное обеспечение с помощью правила в вашей политике WDAC, развернуть каталог, подписанный сертификатом, которому доверяет политика WDAC, или установить программное обеспечение из установщика, управляемого WDAC. Установщики или приложения, динамически создающие двоичные файлы во время выполнения, а также самообновляющиеся приложения могут проявлять этот симптом.

Упакованные приложения не поддерживаются ISG и должны быть отдельно авторизованы в вашей политике WDAC. Поскольку упакованные приложения имеют надежный идентификатор приложения и должны быть подписаны, авторизовать упакованные приложения с помощью политики WDAC несложно.

Для создания категории вы можете использовать следующие критерии: KL-категория (например, Браузеры), хеш файла, производитель приложения и другие.

Для создания категории вы можете использовать следующие критерии: KL-категория (например, Браузеры), хеш файла, производитель приложения и другие. Режим, при котором Контроль приложений разрешает пользователям запуск любых приложений, кроме тех, которые запрещены в правилах Контроля приложений.

Режим, при котором Контроль приложений разрешает пользователям запуск любых приложений, кроме тех, которые запрещены в правилах Контроля приложений.

Информация о DLL-модуле и приложении, загрузившей этот DLL-модуль, сохраняется в отчет.

Информация о DLL-модуле и приложении, загрузившей этот DLL-модуль, сохраняется в отчет. Шаблон сообщения, которое появляется при срабатывании правила Контроля приложений, блокирующего запуск приложения.

Шаблон сообщения, которое появляется при срабатывании правила Контроля приложений, блокирующего запуск приложения. Вы также можете создавать правила на основе пути к файлу и хэша.

Вы также можете создавать правила на основе пути к файлу и хэша. Эти события могут быть собраны для дальнейшего анализа. Командлеты Windows PowerShell также помогают программно анализировать эти данные.

Эти события могут быть собраны для дальнейшего анализа. Командлеты Windows PowerShell также помогают программно анализировать эти данные.

пользователи.

пользователи.

Ваш комментарий будет первым