Какой метод проверки подлинности Wi-Fi лучше

Вступление

Скоростной проводной интернет становится всё более доступным. И вместе с развитием мобильной техники становится актуальным вопрос использование домашнего интернета на каждом из устройств. Этой цели служит Wi-Fi-роутер, его цель — распределить при беспроводном подключении интернет между разными пользователями.

Отдельное внимание следует уделить вопросу безопасности своей сети

При покупке достаточно настроить его при первом включении. Вместе с роутером поставляется диск с утилитой настройки. С его помощью настроить домашнюю сеть проще простого. Но, тем не менее у неопытных пользователей часто возникают проблемы на этапе настроек безопасности сети. Система предлагает выбрать метод проверки подлинности, и на выбор предоставляется как минимум четыре варианта. Каждый из них обладает определёнными преимуществами и недостатками, и, если вы хотите обезопасить себя от действий злоумышленников, следует выбрать самый надёжный вариант. Об этом наша статья.

Об этом наша статья.

Методы проверки подлинности

Большинство домашних моделей роутеров имеют поддержку следующих методов проверки подлинности сети: без шифрования, WEP, WPA/WPA2-Enterprise, WPA/WPA2-Personal (WPA/WPA2-PSK). Последние три имеют также несколько алгоритмов шифрования. Разберёмся подробнее.

Отсутствие защиты

Этот метод говорит сам за себя. Соединение является полностью открытым, к нему может подключиться абсолютно любой желающий. Обычно такой метод используется в общественных местах, но дома его лучше не использовать. Минимум, чем вам это грозит, это то, что соседи при подключении будут занимать ваш канал, и вы просто не сможете получить максимальную скорость согласно вашего тарифного плана. В худшем случае злоумышленники могут использовать это в своих целях, воруя вашу конфиденциальную информацию или совершая иные противозаконные действия. Зато вам не нужно запоминать пароль, но согласитесь, это довольно сомнительное преимущество.

WEP

При использовании этого метода проверки подлинности сети передаваемая информация защищается с помощью секретного ключа. Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

Тип защиты бывает «Открытая система» и «Общий ключ». В первом случае идентификация происходит за счёт фильтрации по MAC-адресу без использования дополнительного ключа. Защита является, по сути, самой минимальной, поэтому небезопасной. Во втором вы должны придумать секретный код, который будет использоваться в качестве ключа безопасности. Он может быть 64, 128 из 152-битным. Система вам подскажет какой длины должен быть код, в зависимости от его кодировки — шестнадцатеричной либо ASCII. Можно задать несколько таких кодов. Надёжность защиты — относительная и давно считается устаревшей.

WPA/WPA2 – Enterprise и WPA/WPA2-Personal

Очень надёжный метод проверки подлинности сети, в первом случае используется на предприятиях, во втором — дома и в небольших офисах. Разница между ними в том, что в домашнем варианте используется постоянный ключ, который настраивается в точке доступа. Совместно с алгоритмом шифрования и SSID подключения образует безопасное соединение. Чтобы получить доступ к такой сети, необходимо знать пароль. Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Поэтому, если он надёжен, и вы никому его не разглашаете, для квартиры или дома — это идеальный вариант. Кроме того, практически все производители отмечают его как рекомендуемый.

Во втором случае применяется динамический ключ и каждому пользователю присваивается индивидуальный. Дома с этим заморачиваться нет смысла, поэтому он используется только на крупных предприятиях, где очень важна безопасность корпоративных данных.

Дополнительная надёжность зависит и от алгоритма шифрования. Их бывает два: AES и TKIP. Лучше использовать первый из них, так как последний является производным от WEP и доказал свою несостоятельность.

Как изменить метод проверки подлинности Wi-Fi

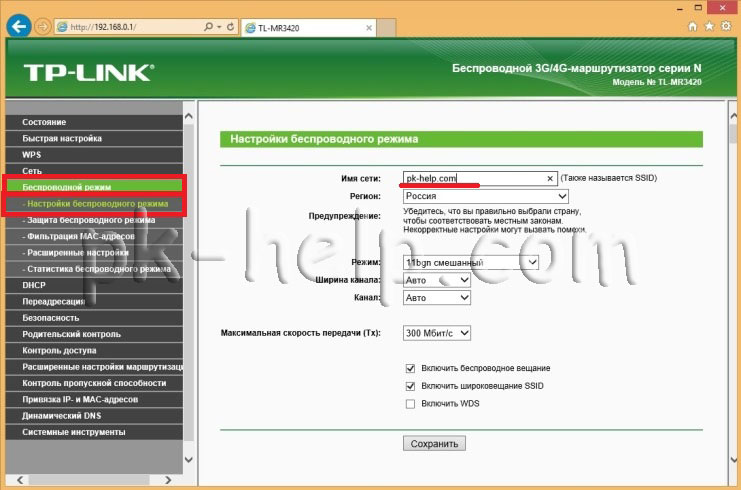

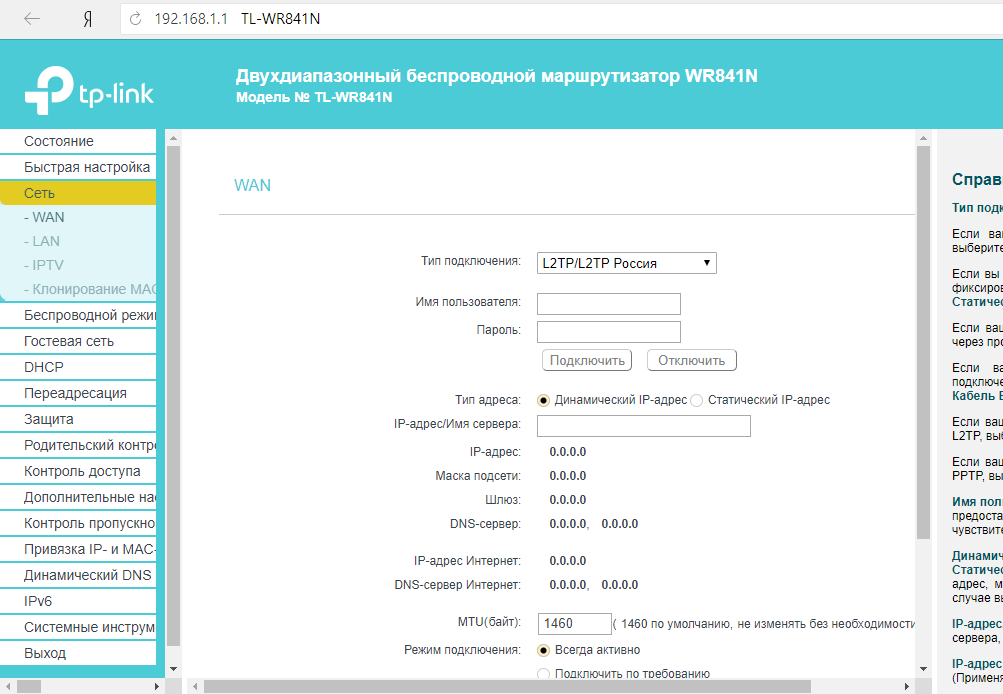

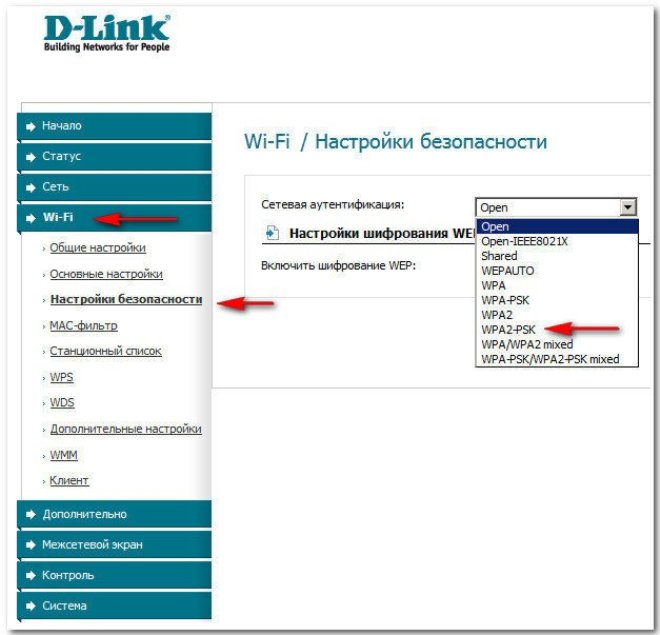

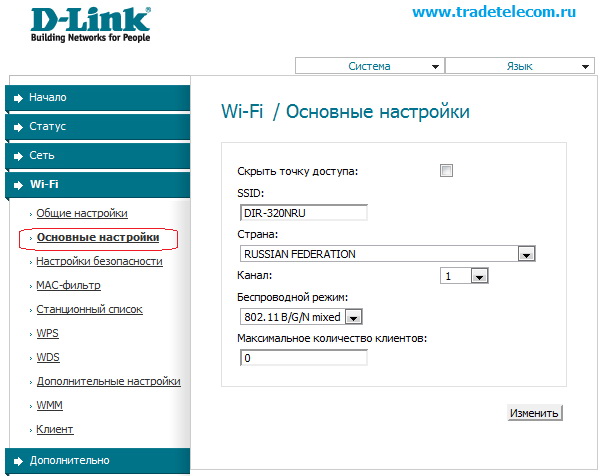

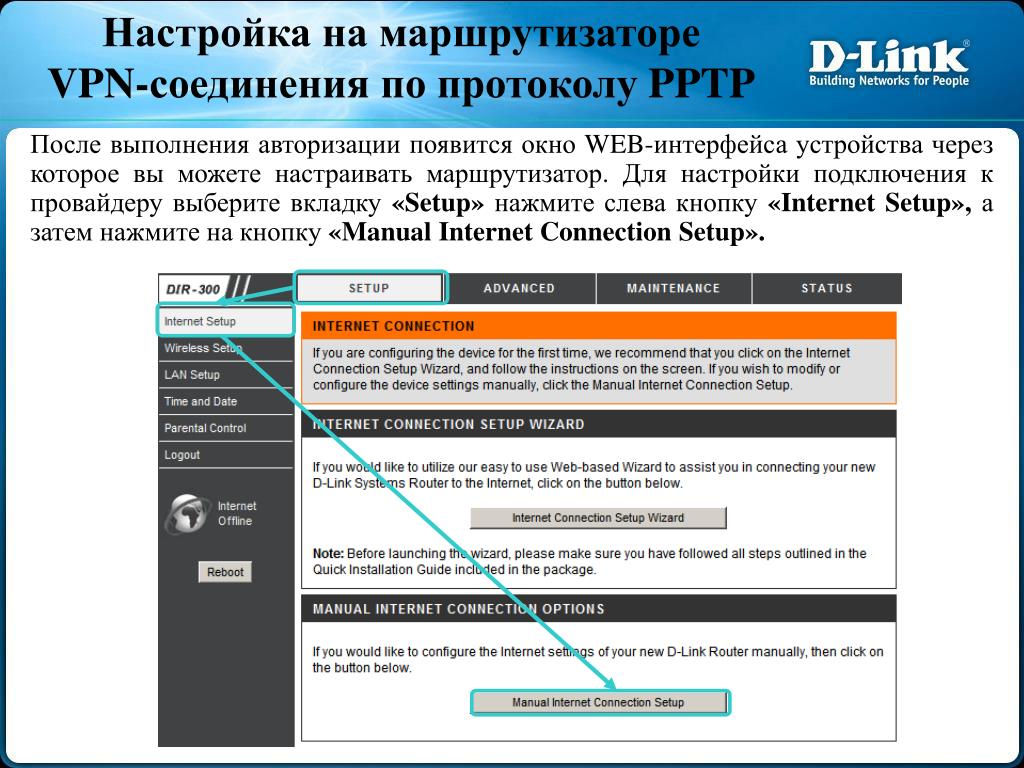

Если вы уже ранее выполняли настройку проверки подлинности своего соединения, но не уверены в выборе правильного метода, обязательно проверьте его сейчас. Зайдите в настройки роутера, в браузере введя его IP-адрес, логин и пароль(подробнее можно прочесть в статье IP адрес роутера на нашем сайте). Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Вам нужно пройти во вкладку настроек безопасности сети. В разных моделях роутера она может располагаться по-разному. После чего выберите метод проверки подлинности сети, придумайте надёжный пароль, нажмите «Сохранить» и перезагрузите маршрутизатор. Не забудьте переподключиться к сети по новой со всех устройств.

Заключение

Надеемся, эта информация стала для вас полезной. Не стоит пренебрежительно относиться к установкам безопасности Wi-Fi. Не оставляйте его открытым, а выберите рекомендуемый метод проверки подлинности и правильный алгоритм шифрования.

Какой метод безопасности соединения вы используете? Делитесь с нами в комментариях.

теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802.11i (некоторые производители преподносят его, как WPA2).

Технология WPA, призванная временно (в ожидании перехода к 802.11i) закрыть бреши WEP, состоит из нескольких компонентов:

- протокол 802.1x — универсальный протокол для аутентификации, авторизации и учета (AAA)

- протокол EAP — расширяемый протокол аутентификации (Extensible Authentication Protocol)

- протокол TKIP — протокол временнОй целостности ключей, другой вариант перевода — протокол целостности ключей во времени (Temporal Key Integrity Protocol)

- MIC — криптографическая проверка целостности пакетов (Message Integrity Code)

- протокол RADIUS

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Функции аутентификации возлагаются на протокол EAP, который сам по себе является лишь каркасом для методов аутентификации. Вся прелесть протокола в том, что его очень просто реализовать на аутентификаторе (точке доступа), так как ей не требуется знать никаких специфичных особенностей различных методов аутентификации. Аутентификатор служит лишь передаточным звеном между клиентом и сервером аутентификации. Методов же аутентификации, которых существует довольно много:

- EAP-SIM, EAP-AKA — используются в сетях GSM мобильной связи

- LEAP — пропреоретарный метод от Cisco systems

- EAP-MD5 — простейший метод, аналогичный CHAP (не стойкий)

- EAP-MSCHAP V2 — метод аутентификации на основе логина/пароля пользователя в MS-сетях

- EAP-TLS — аутентификация на основе цифровых сертификатов

- EAP-SecureID — метод на основе однократных паролей

рис.

1, структура EAP-кадра

1, структура EAP-кадраКроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

рис.2, 802.1x в действии

Схема аутентификации состоит из трех компонентов:

- Supplicant — софт, запущенный на клиентской машине, пытающейся подключиться к сети

- Authenticator — узел доступа, аутентификатор (беспроводная точка доступа или проводной коммутатор с поддержкой протокола 802.1x)

- Authentication Server — сервер аутентификации (обычно это RADIUS-сервер)

Теперь рассмотрим сам процесс аутентификации. Он состоит из следующих стадий:

- Клиент может послать запрос на аутентификацию (EAP-start message) в сторону точки доступа

- Точка доступа (Аутентификатор) в ответ посылает клиенту запрос на идентификацию клиента (EAP-request/identity message). Аутентификатор может послать EAP-request самостоятельно, если увидит, что какой-либо из его портов перешел в активное состояние.

- Клиент в ответ высылает EAP-response packet с нужными данными, который точка доступа (аутентификатор) перенаправляет в сторону Radius-сервера (сервера аутентификации).

- Сервер аутентификации посылает аутентификатору (точке доступа) challenge-пакет (запрос информации о подлинности клиента). Аутентификатор пересылает его клиенту.

- Далее происходит процесс взаимной идентификации сервера и клиента. Количество стадий пересылки пакетов туда-сюда варьируется в зависимости от метода EAP, но для беспроводных сетей приемлема лишь «strong» аутентификация с взаимной аутентификацией клиента и сервера (EAP-TLS, EAP-TTLS, EAP-PEAP) и предварительным шифрованием канала связи.

- На следующий стадии, сервер аутентификации, получив от клиента необходимую информацию, разрешает (accept) или запрещает (reject) тому доступ, с пересылкой данного сообщения аутентификатору. Аутентификатор (точка доступа) открывает порт для Supplicant-а, если со стороны RADIUS-сервера пришел положительный ответ (Accept).

- Порт открывается, аутентификатор пересылает клиенту сообщение об успешном завершении процесса, и клиент получает доступ в сеть.

- После отключения клиента, порт на точке доступа опять переходит в состояние «закрыт».

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

рис.3, процесс аутентификации

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

рис.4

В закладке аутентификация доступны методы

- MD5-Challenge — самый примитивный и слабый, рассматривать не будем;

- PEAP (Protected EAP) позволяет производить аутентификацию на основе сертификатов или логина/пароля. Он нам интересен в первую очередь возможностью аутентификации пользователя, используя логин/пароль. При этом нам не требуется настраивать инфраструктуру открытых ключей (PKI). Достаточно подключить RADIUS-сервер к какой-либо базе (обычный файл, mysql, ldap) с хранящимися пользователями и производить аутентификацию пользователей по ней.

- Smart Card or Other Certificate — обычный EAP-TLS. Требует настроенной PKI, использует сертификаты для аутентификации клиентов. Более гибок (разумеется, после настройки PKI), чем аутентификация по логину/паролю. А также является единственным способом получить работающую связку беспроводных пользователей, работающих в Windows-домене.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.

Навигация

WPA2-Enterprise, или правильный подход к безопасности Wi-Fi сети / Хабр

В последнее время появилось много «разоблачающих» публикаций о взломе какого-либо очередного протокола или технологии, компрометирующего безопасность беспроводных сетей. Так ли это на самом деле, чего стоит бояться, и как сделать, чтобы доступ в вашу сеть был максимально защищен? Слова WEP, WPA, 802.1x, EAP, PKI для вас мало что значат? Этот небольшой обзор поможет свести воедино все применяющиеся технологии шифрования и авторизации радио-доступа. Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).

Я попробую показать, что правильно настроенная беспроводная сеть представляет собой непреодолимый барьер для злоумышленника (до известного предела, конечно).Основы

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

- Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой;

- Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

Параметры беспроводной сети, в первую очередь ее имя (SSID), регулярно анонсируются точкой доступа в широковещательных beacon пакетах. Помимо ожидаемых настроек безопасности, передаются пожелания по QoS, по параметрам 802.11n, поддерживаемых скорости, сведения о других соседях и прочее. Аутентификация определяет, как клиент представляется точке. Возможные варианты:

- Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу

- Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем

- EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером

Открытость сети не означает, что любой желающий сможет безнаказанно с ней работать.

Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:

Чтобы передавать в такой сети данные, необходимо совпадение применяющегося алгоритма шифрования, и соответственно ему корректное установление шифрованного соединения. Алгоритмы шифрования таковы:- None — отсутствие шифрования, данные передаются в открытом виде

- WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит)

- CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP

- TKIP — улучшенная замена WEP с дополнительными проверками и защитой

- AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой

Комбинация Open Authentication, No Encryption широко используется в системах гостевого доступа вроде предоставления Интернета в кафе или гостинице. Для подключения нужно знать только имя беспроводной сети. Зачастую такое подключение комбинируется с дополнительной проверкой на Captive Portal путем редиректа пользовательского HTTP-запроса на дополнительную страницу, на которой можно запросить подтверждение (логин-пароль, согласие с правилами и т. п).

п).

Шифрование WEP скомпрометировано, и использовать его нельзя (даже в случае динамических ключей).

Широко встречающиеся термины WPA и WPA2 определяют, фактически, алгоритм шифрования (TKIP либо AES). В силу того, что уже довольно давно клиентские адаптеры поддерживают WPA2 (AES), применять шифрование по алгоритму TKIP нет смысла.

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер |

Пользователь, компьютер |

Пользователь, компьютер |

| Авторизация |

Общий ключ |

EAP |

EAP или общий ключ |

EAP или общий ключ |

Целостность |

32-bit Integrity Check Value (ICV) |

32-bit ICV |

64-bit Message Integrity Code (MIC) |

CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

Шифрование |

Статический ключ |

Сессионный ключ |

Попакетный ключ через TKIP |

CCMP (AES) |

РАспределение ключей |

Однократное, вручную |

Сегмент Pair-wise Master Key (PMK) |

Производное от PMK |

Производное от PMK |

Вектор инициализации |

Текст, 24 бита |

Текст, 24 бита |

Расширенный вектор, 65 бит |

48-бит номер пакета (PN) |

Алгоритм |

RC4 |

RC4 |

RC4 |

AES |

Длина ключа, бит |

64/128 |

64/128 |

128 |

до 256 |

Требуемая инфраструктура |

Нет |

RADIUS |

RADIUS |

RADIUS |

Если с WPA2 Personal (WPA2 PSK) всё ясно, корпоративное решение требует дополнительного рассмотрения.

WPA2 Enterprise

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа «с мозгами» всю роль посредника между клиентов и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAPOL), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

Использование WPA2 Enterprise требует наличия в вашей сети RADIUS-сервера. На сегодняшний момент наиболее работоспособными являются следующие продукты:

На сегодняшний момент наиболее работоспособными являются следующие продукты:

- Microsoft Network Policy Server (NPS), бывший IAS — конфигурируется через MMC, бесплатен, но надо купить винду

- Cisco Secure Access Control Server (ACS) 4.2, 5.3 — конфигурируется через веб-интерфейс, наворочен по функционалу, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого

- FreeRADIUS — бесплатен, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен

При этом контроллер внимательно наблюдает за происходящим обменом информацией, и дожидается успешной авторизации, либо отказа в ней. При успехе RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии):

EAP

Сам протокол EAP является контейнерным, то есть фактический механизм авторизации дается на откуп внутренних протоколов.

- EAP-FAST (Flexible Authentication via Secure Tunneling) — разработан фирмой Cisco; позволяет проводить авторизацию по логину-паролю, передаваемому внутри TLS туннеля между суппликантом и RADIUS-сервером

- EAP-TLS (Transport Layer Security). Использует инфраструктуру открытых ключей (PKI) для авторизации клиента и сервера (суппликанта и RADIUS-сервера) через сертификаты, выписанные доверенным удостоверяющим центром (CA). Требует выписывания и установки клиентских сертификатов на каждое беспроводное устройство, поэтому подходит только для управляемой корпоративной среды. Сервер сертификатов Windows имеет средства, позволяющие клиенту самостоятельно генерировать себе сертификат, если клиент — член домена. Блокирование клиента легко производится отзывом его сертификата (либо через учетные записи).

- EAP-TTLS (Tunneled Transport Layer Security) аналогичен EAP-TLS, но при создании туннеля не требуется клиентский сертификат.

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё).

В таком туннеле, аналогичном SSL-соединению браузера, производится дополнительная авторизация (по паролю или как-то ещё). - PEAP-MSCHAPv2 (Protected EAP) — схож с EAP-TTLS в плане изначального установления шифрованного TLS туннеля между клиентом и сервером, требующего серверного сертификата. В дальнейшем в таком туннеле происходит авторизация по известному протоколу MSCHAPv2

- PEAP-GTC (Generic Token Card) — аналогично предыдущему, но требует карт одноразовых паролей (и соответствующей инфраструктуры)

Все эти методы (кроме EAP-FAST) требуют наличия сертификата сервера (на RADIUS-сервере), выписанного удостоверяющим центром (CA). При этом сам сертификат CA должен присутствовать на устройстве клиента в группе доверенных (что нетрудно реализовать средствами групповой политики в Windows). Дополнительно, EAP-TLS требует индивидуального клиентского сертификата. Проверка подлинности клиента осуществляется как по цифровой подписи, так (опционально) по сравнению предоставленного клиентом RADIUS-серверу сертификата с тем, что сервер извлек из PKI-инфраструктуры (Active Directory).

Поддержка любого из EAP методов должна обеспечиваться суппликантом на стороне клиента. Стандартный, встроенный в Windows XP/Vista/7, iOS, Android обеспечивает как минимум EAP-TLS, и EAP-MSCHAPv2, что обуславливает популярность этих методов. С клиентскими адаптерами Intel под Windows поставляется утилита ProSet, расширяющая доступный список. Это же делает Cisco AnyConnect Client.

Насколько это надежно

В конце концов, что нужно злоумышленнику, чтобы взломать вашу сеть?

Для Open Authentication, No Encryption — ничего. Подключился к сети, и всё. Поскольку радиосреда открыта, сигнал распространяется в разные стороны, заблокировать его непросто. При наличии соответствующих клиентских адаптеров, позволяющих прослушивать эфир, сетевой трафик виден так же, будто атакующий подключился в провод, в хаб, в SPAN-порт коммутатора.

Для шифрования, основанного на WEP, требуется только время на перебор IV, и одна из многих свободно доступных утилит сканирования.

Для шифрования, основанного на TKIP либо AES прямое дешифрование возможно в теории, но на практике случаи взлома не встречались.

Конечно, можно попробовать подобрать ключ PSK, либо пароль к одному из EAP-методов. Распространенные атаки на данные методы не известны. Можно пробовать применить методы социальной инженерии, либо терморектальный криптоанализ.

Получить доступ к сети, защищенной EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 можно, только зная логин-пароль пользователя (взлом как таковой невозможен). Атаки типа перебора пароля, или направленные на уязвимости в MSCHAP также не возможны либо затруднены из-за того, что EAP-канал «клиент-сервер» защищен шифрованным туннелем.

Доступ к сети, закрытой PEAP-GTC возможен либо при взломе сервера токенов, либо при краже токена вместе с его паролем.

Доступ к сети, закрытой EAP-TLS возможен при краже пользовательского сертификата (вместе с его приватным ключом, конечно), либо при выписывании валидного, но подставного сертификата. Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Такое возможно только при компрометации удостоверяющего центра, который в нормальных компаниях берегут как самый ценный IT-ресурс.

Поскольку все вышеозначенные методы (кроме PEAP-GTC) допускают сохранение (кэширование) паролей/сертификатов, то при краже мобильного устройства атакующий получает полный доступ без лишних вопросов со стороны сети. В качестве меры предотвращения может служить полное шифрование жесткого диска с запросом пароля при включении устройства.

Запомните: при грамотном проектировании беспроводную сеть можно очень хорошо защитить; средств взлома такой сети не существует (до известного предела)

Как настроить домашний роутер, чтобы сделать сеть безопасной

C распространением широкополосного доступа в интернет и карманных гаджетов стали чрезвычайно популярны беспроводные роутеры (маршрутизаторы). Такие устройства способны раздавать сигнал по протоколу Wi-Fi как на стационарные компьютеры, так и на мобильные устройства — смартфоны и планшеты, — при этом пропускной способности канала вполне достаточно для одновременного подключения нескольких потребителей.

Сегодня беспроводной роутер есть практически в любом доме, куда проведён широкополосный интернет. Однако далеко не все владельцы таких устройств задумываются над тем, что при настройках по умолчанию они чрезвычайно уязвимы для злоумышленников. И если вы считаете, что не делаете в интернете ничего такого, что могло бы вам повредить, задумайтесь над тем, что перехватив сигнал локальной беспроводной сети, взломщики могут получить доступ не только к вашей личной переписке, но и к банковскому счёту, служебным документам и любым другим файлам.

Хакеры могут не ограничиться исследованием памяти исключительно ваших собственных устройств — их содержимое может подсказать ключи к сетям вашей компании, ваших близких и знакомых, к данным всевозможных коммерческих и государственных информационных систем. Более того, через вашу сеть и от вашего имени злоумышленники могут проводить массовые атаки, взломы, незаконно распространять медиафайлы и программное обеспечение и заниматься прочей уголовно наказуемой деятельностью.

Между тем, чтобы обезопасить себя от подобных угроз, стоит следовать лишь нескольким простым правилам, которые понятны и доступны даже тем, кто не имеет специальных знаний в области компьютерных сетей. Предлагаем вам ознакомиться с этими правилами.

1. Измените данные администратора по умолчанию

Чтобы получить доступ к настройкам вашего роутера, необходимо зайти в его веб-интерфейс. Для этого вам нужно знать его IP-адрес в локальной сети (LAN), а также логин и пароль администратора.

Внутренний IP-адрес роутера по умолчанию, как правило, имеет вид 192.168.0.1, 192.168.1.1, 192.168.100.1 или, например, 192.168.123.254 — он всегда указан в документации к аппаратуре. Дефолтные логин и пароль обычно также сообщаются в документации, либо их можно узнать у производителя роутера или вашего провайдера услуг.

Вводим IP-адрес роутера в адресную строку браузера, а в появившимся окне вводим логин и пароль. Перед нами откроется веб-интерфейс маршрутизатора с самыми разнообразными настройками.

Ключевой элемент безопасности домашней сети — возможность изменения настроек, поэтому нужно обязательно изменить все данные администратора по умолчанию, ведь они могут использоваться в десятках тысяч экземпляров таких же роутеров, как и у вас. Находим соответствующий пункт и вводим новые данные.

В некоторых случаях возможность произвольного изменения данных администратора заблокирована провайдером услуг, и тогда вам придётся обращаться за помощью к нему.

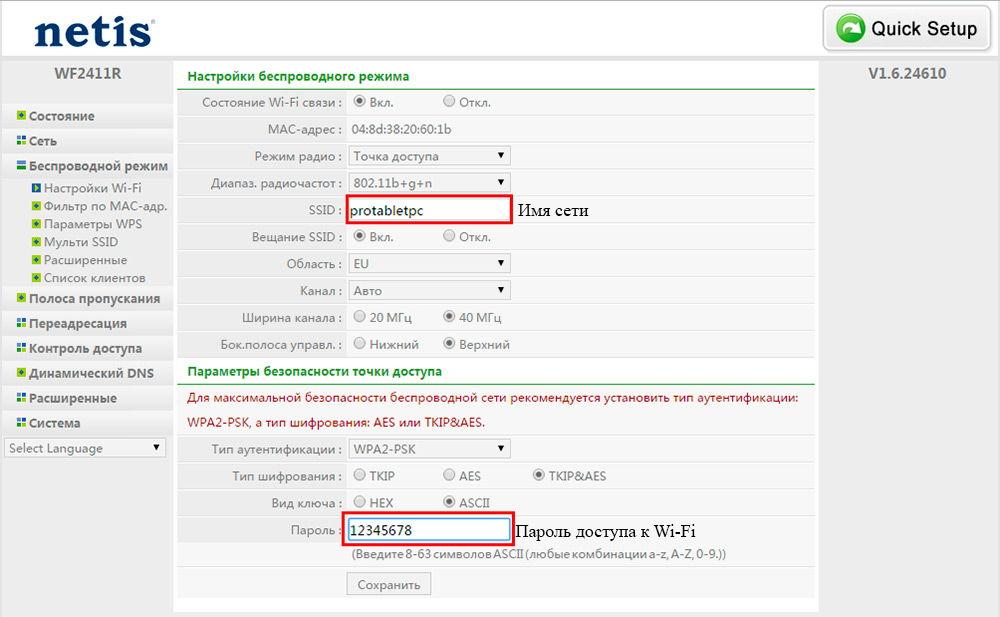

2. Установите или измените пароли для доступа к локальной сети

Вы будете смеяться, но всё ещё встречаются случаи, когда щедрый обладатель беспроводного роутера организует открытую точку доступа, к которой может подключиться каждый. Гораздо чаще для домашней сети выбираются псевдопароли типа «1234» или какие-то банальные слова, заданные при установке сети. Чтобы минимизировать вероятность того, что кто-то сможет с лёгкостью забраться в вашу сеть, нужно придумать настоящий длинный пароль из букв, цифр и символов, и установить уровень шифрования сигнала — желательно, WPA2.

3. Отключите WPS

Технология WPS (Wi-Fi Protected Setup) позволяет быстро наладить защищённую беспроводную связь между совместимыми устройствами без подробных настроек, а лишь нажатием соответствующих кнопок на роутере и гаджете или путём ввода цифрового кода.

Между тем, у этой удобной системы, обычно включённой по умолчанию, есть одно слабое место: поскольку WPS не учитывает число попыток ввода неправильного кода, она может быть взломана «грубой силой» путём простого перебора с помощью простейших утилит. Потребуется от нескольких минут до нескольких часов, чтобы проникнуть в вашу сеть через код WPS, после чего не составит особого труда вычислить и сетевой пароль.

Поэтому находим в «админке» соответствующий пункт и отключаем WPS. К сожалению, внесение изменений в настройки далеко не всегда действительно отключит WPS, а некоторые производители вообще не предусматривают такой возможности.

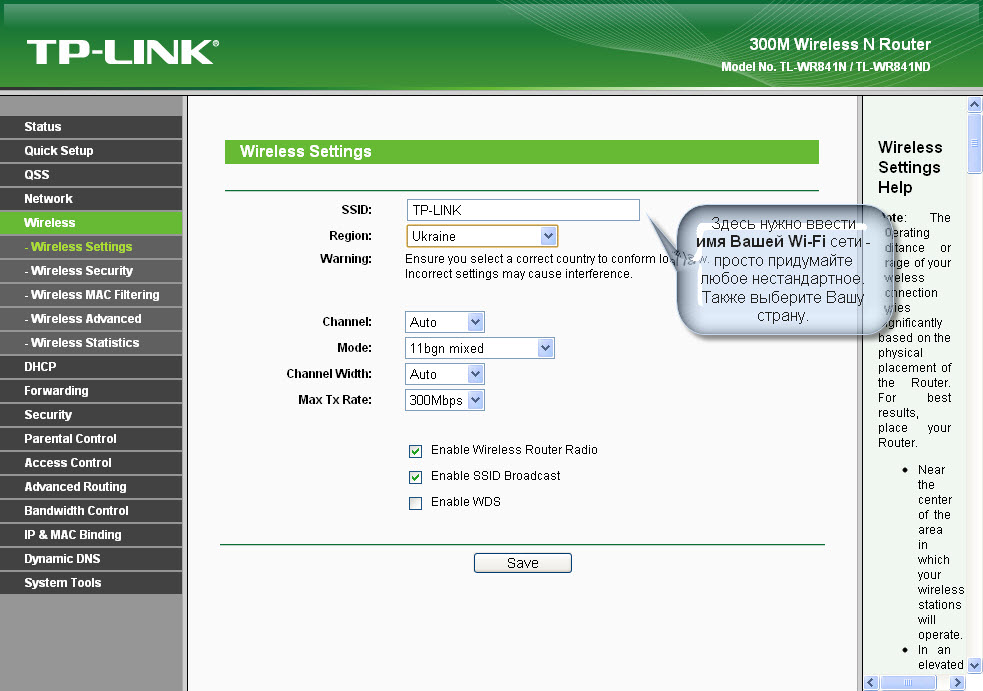

4. Измените наименование SSID

Идентификатор SSID (Service Set Identifier) — это название вашей беспроводной сети. Именно его «вспоминают» различные устройства, которые при распознавании названия и наличии необходимых паролей пытаются подключиться к локальной сети. Поэтому если вы сохраните стандартное название, установленное, например, вашим провайдером, то есть вероятность того, что ваши устройства будут пытаться подключиться ко множеству ближайших сетей с тем же самым названием.

Более того, роутер, транслирующий стандартный SSID, более уязвим для хакеров, которые будут примерно знать его модель и обычные настройки, и смогут нанести удар в конкретные слабые места такой конфигурации. Потому выберите как можно более уникальное название, ничего не говорящее ни о провайдере услуг, ни о производителе оборудования.

При этом часто встречающийся совет скрывать трансляцию SSID, а такая опция стандартна для подавляющего большинства роутеров, на самом деле несостоятелен. Дело в том, что все устройства, пытающиеся подключиться к вашей сети, в любом случае будут перебирать ближайшие точки доступа, и могут подключиться к сетям, специально «расставленным» злоумышленниками. Иными словами, скрывая SSID, вы усложняете жизнь только самим себе.

5. Измените IP роутера

Чтобы ещё более затруднить несанкционированный доступ к веб-интерфейсу роутера и его настройкам, измените в них внутренний IP-адрес (LAN) по умолчанию.

6. Отключите удалённое администрирование

Для удобства технической поддержки (в основном) во многих бытовых роутерах реализована функция удалённого администрирования, при помощи которой настройки роутера становятся доступны через интернет. Поэтому, если мы не хотим проникновения извне, эту функцию лучше отключить.

При этом, однако, остаётся возможность зайти в веб-интерфейс через Wi-Fi, если злоумышленник находится в поле действия вашей сети и знает логин и пароль. В некоторых роутерах есть функция ограничить доступ к панели только при наличии проводного подключения, однако, к сожалению, эта опция встречается довольно редко.

7. Обновите микропрограмму

Каждый уважающий себя и клиентов производитель роутеров постоянно совершенствует программное обеспечение своего оборудования и регулярно выпускает обновлённые версии микропрограмм («прошивок»). В свежих версиях прежде всего исправляются обнаруженные уязвимости, а также ошибки, влияющие на стабильность работы.

Именно поэтому мы настоятельно рекомендуем регулярно проверять обновления микропрограмм и устанавливать их на свой роутер. В большинстве случаев это можно сделать непосредственно через веб-интерфейс.

Обратите внимание на то, что после обновления все сделанные вами настройки могут сброситься до заводских, поэтому есть смысл сделать их резервную копию — также через веб-интерфейс.

8. Перейдите в диапазон 5 ГГц

Базовый диапазон работы сетей Wi-Fi — это 2,4 ГГц. Он обеспечивает уверенный приём большинством существующих устройств на расстоянии примерно до 60 м в помещении и до 400 м вне помещения. Переход в диапазон 5 ГГц снизит дальность связи в два-три раза, ограничив для посторонних возможность проникнуть в вашу беспроводную сеть. За счёт меньшей занятости диапазона, вы сможете также заметить повысившуюся скорость передачи данных и стабильность соединения.

Минус у этого решения только один — далеко не все устройства работают c Wi-Fi стандарта IEEE 802.11ac в диапазоне 5 ГГц.

9. Отключите функции PING, Telnet, SSH, UPnP и HNAP

Если вы не знаете, что скрывается за этими аббревиатурами, и не уверены, что эти функции вам обязательно потребуются, найдите их в настройках роутера и отключите. Если есть такая возможность, вместо закрытия портов, выберите скрытый режим (stealth), который при попытках зайти на них извне сделает эти порты «невидимыми», игнорируя запросы и «пинги».

10. Включите брандмауэр роутера

Если в вашем роутере есть встроенный брандмауэр, то рекомендуем его включить. Конечно, это не бастион абсолютной защиты, но в комплексе с программными средствами (даже со встроенным в Windows брандмауэром) он способен вполне достойно сопротивляться атакам.

11. Отключите фильтрацию по MAC-адресам

Хотя на первый взгляд кажется, что возможность подключения к сети только устройств с конкретными MAC-адресами полностью гарантирует безопасность, в действительности это не так. Более того, оно делает сеть открытой даже для не слишком изобретательных хакеров. Если злоумышленник сможет отследить входящие пакеты, то он быстро получит список активных MAC-адресов, поскольку в потоке данных они передаются в незашифрованном виде. А подменить MAC-адрес не проблема даже для непрофессионала.

12. Перейдите на другой DNS-сервер

Вместо использования DNS-сервера вашего провайдера, можно перейти на альтернативные, например, Google Public DNS или OpenDNS. С одной стороны, это может ускорить выдачу интернет-страниц, а с другой, повысить безопасность. К примеру, OpenDNS блокирует вирусы, ботнеты и фишинговые запросы по любому порту, протоколу и приложению, и благодаря специальным алгоритмам на базе Больших Данных способен предсказывать и предотвращать разнообразные угрозы и атаки. При этом Google Public DNS — это просто скоростной DNS-сервер без дополнительных функций.

13. Установите альтернативную «прошивку»

И, наконец, радикальный шаг для того, кто понимает, что делает, — это установка микропрограммы, написанной не производителем вашего роутера, а энтузиастами. Как правило, такие «прошивки» не только расширяют функциональность устройства (обычно добавляются поддержка профессиональных функций вроде QoS, режима моста, SNMP и т.д), но и делают его более устойчивым к уязвимостям — в том числе и за счёт нестандартности.

Среди популярных open-source «прошивок» можно назвать основанные на Linux DD-WRT, OpenWrt и Tomato.

DHCP — что это такое простыми словами, как включить на роутере, адаптере?

Рад видеть Вас на fast-wolker.ru! Продолжаем изучать сетевое администрирование. Многие пытаясь впервые настраивать роутер, сталкиваются с неизбежными вопросами. Один из таких, на первый взгляд второстепенных вопросов — это настройка DHCP. Для маленьких домашних сетей как правило это не актуально, и на эту опцию сначала мало кто обращает внимание.

Но, как только возникает необходимость настроить для своих нужд работоспособную сеть с выходом в Интернет по выделенному IP-адресу, так сказать пробелы в знаниях дают о себе знать. Читаем и берем на вооружение. В этом выпуске:

Эта статья поможет вам разобраться в теме. Все важно, а такие «лишние» знания бесполезными не бывают и простым способом можно повысить безопасность вашей сети. Как всегда, в начале немного теории, без нее все равно никуда. Сегодня все сети построены на ключевых протоколах TCP/IP, которые во многом обеспечивает их функционирование.

Одной из служб этого протокола и является DHCP (DYNAMIC HOST CONFIGURATION PROTOCOL) или «протокол динамического конфигурирования хостов». Хостами обычно называют имена компьютеров в сети. В некотором роде они заменяют собой IP адреса при обращении к компьютеру по имени.

DHCP является вспомогательным средством TCP/IP и функционирует в сети как сервер, как клиент, и как протокол по которому и передаются в сеть служебные данные. Все зависит от того, о каком уровне идет речь.

Можно включить сервер на роутере и тогда это будет сервер. Альтернативный вариант — установить DHCP и на компьютере , например настроить в Windows 10. Можно включать или отключать эти службы на одном из компьютеров сети — это будет уровень клиента или сетевого протокола.

DHCP- сервер для чего он нужен?

Представим себе ситуацию, когда наша сеть состоит хотя бы из 100 компьютеров. Задача системного администратора — строго следить за тем, чтобы каждый компьютер и устройства в сети имели свой уникальный IP адрес. Бедный сисадмин! Ему придется несладко, ведь он обязан все это как-то контролировать. Где-то сбился адрес и чье -то рабочее место уже не функционирует…

Первые протоколы призванные решать проблему были разработаны для рабочих станций, у которых даже не было своих жестких дисков. Сейчас мне это кажется диким, но в году так 1998 я работал на такой сети. Загружаешься с дискетки, MS-DOS и Far-Manager в сочетании с черно-белым монитором — это была первая моя операционная система! При включении такой компьютер шлет в сеть сообщение. Сервер сети в ответ на это сообщение шлет свое, по которому компьютер и «узнает» свой IP.

С внедрением интернета все стало совершенстоваться и вот уже нужно указывать адрес шлюза, маску подсети. Чтобы устранить недостатки существующих тогда протоколов, которые не умели в полной мере автоматизировать процесс, корпорация Microsoft и придумала DHCP, главное достоинство которого в том, что он умеет динамически назначать IP адреса из списка доступных, а неиспользуемые как бы не видны.

Системный администратор больше не думает над уникальностью и диапазонами адресов. Сторонние разработчики могут передавать через эту службу свои настройки к собственному программному обеспечению (мы видим как это реализовано в роутерах различных фирм). Таким образом, DHCP предназначен для автоматической конфигурации компьютерных сетей — автоматического присвоения компьютерам сети уникального IP -адреса.

DHCP на роутере что это?

Протокол динамического конфигурирования в качестве сервера сегодня реализован практически на всех моделях интернет-роутеров. И многие впервые настраивая свой маршрутизатор конечно же сталкиваются с непонятной аббревиатурой. При включении этой настройки (а она обычно по умолчанию включена) IP адреса будут автоматически присваиваться всем устройствам, подключающимся к вашей сети и сеть будет работать без участия системного администратора

Особенно удобно это выглядит при организации открытых точек доступа в Интернет по Wi-Fi в кафе, ресторанах, общественных местах. Если DHCP не включать, то не поможет даже наличие открытого доступа к сети. Интернета не будет до тех пор, пока IP адрес, адрес шлюза, маска подсети каждому смартфону не будет присвоены вручную. Поэтому отключение DHCP при организации таких сетей недопустимо.

С точки зрения безопасности в закрытых сетях иногда полезно наоборот отключать DHCP на маршрутизаторе. Если Вы заметили, что вашу сеть Wi-Fi регулярно, пытаются взломать или в вашей сети время от времени стали появляться незарегистрированные устройства, то отключение DHCP сделает эти попытки бесперспективными.

Не зная IP адреса, маски подсети и шлюза злоумышленник даже подключившись к сети через кабель не сможет получить желанный интернет или зайти в сеть. Разумеется, на всех компьютерах сети при отключенном DHCP доступ к настройкам сети должен быть отключен обычным пользователям, а изменения должны вноситься только от имени администратора. А каждой станции сети должен быть вручную прописан свой IP.

Впрочем, на последних моделях некоторых маршрутизаторов для ограничения доступа в Интернет достаточно сделать настройки для незарегистрированных устройств и ограничить им доступ:

DHCP relay что это? Настройка сервера на устройствах Microtic, Zyxel Keenetic Giga

На современных моделях маршрутизаторов теперь можно встретить настройку DHCP — relay, но информации по ней в справочной системе устройства недостаточно. Опция расширяет функциональные возможности вашего устройства для системного администрирования.

Работа DHCP основана на обмене сообщениями между клиентами сети и сервером, который адреса назначает. Сообщения генерируются в определенном формате и содержат служебную информацию. Они обычно не выходят за пределы вашей сети. Но как быть, если вам срочно нужно перенастроить сеть в рабочее время?

На этот случай у вас должна быть еще одна сеть с DHCP-сервером. Все что нужно -это указать адрес соседнего сервера DHCP «запасной» сети. Служба DHCP-relay ageht отвечает за то, чтобы ретранслировать сообщения в другую сеть на другой сервер в случае необходимости. Адреса теперь будет назначать не ваш сервер, а тот на который вы укажете:

Все что нужно указать — это интерфейс (для доступа к Интернет) и IP адрес нужного сервера DHCP . Таким образом, функционал предназначен для назначения адресов в вашей сети из другой сети в случае возникновения такой необходимости.

Настройка сервера DHCP на роутере Zyxel Keenetic Giga

Фирма Zyxel сегодня выпускают устройства, которые радуют глаз. Эти бренды сегодня популярны прежде всего благодаря функционалу который они предоставляют. Можно организовать несколько сетей на одном устройстве, подключить не одного провайдера а несколько и делать много других недостуных для предыдущих поколений устройств полезных вещей. Не менее хороша фирма Microtic, сделал один раз настройки и забыл о проблемах.

Настройка сервера на маршрутизаторе самостоятельно не представляет ничего сложного. В случае выделенного вам провайдером Интернет IP- адреса нужно настроить подключение к Интернету:

Указываем данные от провайдера, не забываем про DNS, в качестве DNS 3 можно прописать гугловский DNS 8.8.8.8 Не помешает. Затем нужно создать сеть, или вернее сказать один из ее сегментов. В пункте «Мои сети и Wi-Fi» создаем новый сегмент:

В настройках включаем DHCP сервер. В качестве IP указываем адрес роутера, который для рабочих станций будет шлюзом:

IP роутера указан в качестве примера. Вы можете в качестве IP выбирать нестандартные диапазоны для повышения безопасности. Диапазоны определяют количество подсетей и предельное количество рабочих станций в ней. Начальный адрес пула будет адресом «первого» компьютера. Размер пула — это количество компьютеров, которые у вас будут в сети. Время аренды- продолжительность выдачи адреса в секундах.

DHCP не включен на сетевом адаптере подключение по локальной (беспроводной) сети Windows 10, что делать?

По некоторым причинам (обновление Windows10, настройка Wi-FI) иногда можно увидеть эту ошибку в окне сообщений. Для начала проверим запущена ли служба DHCP на вашем компьютере. Нужно в «Панели управления» зайти в Администрирование — Службы…

…убеждаемся, что служба запущена; если это не так — перезапускаем ее. Теперь переходим к настройкам сетевой карты.

Как включить DHCP на сетевом адаптере Windows 10? Для этого правой кнопкой жмем на значок подключения в нижнем правом углу монитора:

Идем в настройки параметров сетевого адаптера:

На компьютере обычно бывает больше одного сетевого адаптера. Если у вас WI-FI, то нужно выбрать его. У меня проводное подключение Нужно щелкнуть по нему правой кнопкой мыши:

В свойствах подключения ищем в списке используемый IP -протокол , у меня IPv4:

Далее, смотрим настройки. Если у вас DHCP на роутере включен, можно поставить флаги так:

Убеждаемся, что на сетевом адаптере включился DHCP,жмем на «Дополнительно»:

Закончили настройки. Для того, чтобы изменения вступили в силу без перезагрузки, ставим галочку:

Если Вы установили Wi-Fi -адаптер

Все же бывает, что вышеописанные способы не помогают. Долго искать; поэтому опять жмем правой кнопкой на значке подключения:

Дождитесь окончания работы мастера:

После проведенных выше настроек он гарантированно исправляет все ошибки! Вот так легко настраивать DHCP!

Автор публикации

не в сети 2 недели

admin

0 Комментарии: 61Публикации: 386Регистрация: 04-09-2015Как настроить Wi-Fi роутер через Wi-Fi

Шаг 1: Подключение роутера к сети

Первоочередная задача — подключить маршрутизатор к сети, если этого не было сделано ранее. Учитывайте, что кабель от провайдера тоже нужно вставить в порт «WAN» или «Ethernet», поскольку без этого не получится произвести дальнейшую настройку. Просто распакуйте устройство и выполните стандартное соединение, что займет буквально несколько минут.

Шаг 2: Определение стандартных данных Wi-Fi

Компьютер или ноутбук обязательно должен быть подключен к роутеру, чтобы иметь доступ к настройкам. В нашем случае это нужно сделать через беспроводную сеть, которая во многих моделях активна по умолчанию и имеет стандартные данные для авторизации. Их можно найти на задней наклейке маршрутизатора, узнав пароль и название Wi-Fi. Если этих сведений нет, значит, маршрутизатор не поддерживает автоматическое включение беспроводной сети и вам понадобится перейти к последнему разделу статьи, чтобы решить сложившуюся ситуацию.

Шаг 3: Подключение компьютера к Wi-Fi

Пароль от беспроводной сети найден, поэтому остается только соединиться с ней непосредственно в операционной системе. Для этого откройте список доступных сетей, выберите необходимую, введите ключ доступа и подтвердите подключение. Убедитесь в том, что индикатор внизу поменял вид и доступ к точке доступа присутствует.

Дополнительно рекомендуем ознакомиться с отдельной статьей на нашем сайте, которая посвящена подключению компьютера к интернету. Она поможет разобраться во всех возможных трудностях, а также там показаны альтернативные варианты соединения.

Подробнее: 5 способов подключения компьютера к интернету

Шаг 4: Вход в веб-интерфейс

Как только подключение выполнено, можно переходить к авторизации в веб-интерфейсе, где и осуществляется настройка маршрутизатора. Для каждой модели существуют определенные правила входа, связанные со стандартными учетными данными, а также адресом, по которому необходимо перейти в браузере. Все вспомогательные инструкции по этой теме вы найдете в трех других наших материалах по следующей ссылке.

Подробнее:

Определение логина и пароля для входа в веб-интерфейс роутера

Вход в веб-интерфейс роутеров

Решение проблемы с входом в конфигурацию роутера

Шаг 5: Настройка маршрутизатора

После успешного входа в интернет-центр маршрутизатора следует сразу же приступить к его настройке, поскольку хоть Wi-Fi и есть, скорее всего, доступ к сети еще отсутствует, так как не выставлены параметры WAN. Разберем пример использования Мастера конфигурирования для быстрой настройки, а вы, отталкиваясь от особенностей веб-интерфейса, выполните такие же действия.

- Запустите Мастер, нажав по соответствующей кнопке в меню интернет-центра.

- Прочитайте описание данного инструмента и переходите далее.

- Если предлагается выбрать рабочий режим роутера, отметьте маркером «Беспроводной роутер».

- Иногда разработчики сетевого оборудования позволяют быстро выбрать тип соединения, определив страну, город и провайдера. В случае наличия подобной опции просто заполните соответствующие поля.

- При отсутствии подобной настройки потребуется самостоятельно выбрать тип подключения, предоставляемый провайдером. Чаще всего это динамический IP, но может быть статический или технология PPPoE. За получением необходимой информации обратитесь к документации от поставщика интернет-услуг или к технической поддержке компании.

- Динамический IP настраивать не нужно, поскольку все параметры получаются автоматически. При статическом в полях указывается предоставленный провайдером IP-адрес, маска подсети, основной шлюз и DNS-сервера.

- Если речь идет о распространенном в России типе PPPoE, в полях вводятся полученные при оформлении договора логин и пароль.

- Следующий этап — изменение параметров беспроводной сети. Задайте ей имя, поменяйте протокол защиты и установите более надежный пароль.

- По завершении убедитесь в правильности конфигурации и сохраните изменения. Отправьте роутер на перезагрузку, а затем проверьте, появился ли доступ к сети.

Дополнительную информацию о полном конфигурировании сетевого оборудования ищите через поиск на нашем сайте, введя там название модели используемого роутера. В таких инструкциях вы получите рекомендации по настройке правил безопасности, контроля доступа и других функций, присутствующих в веб-интерфейсе.

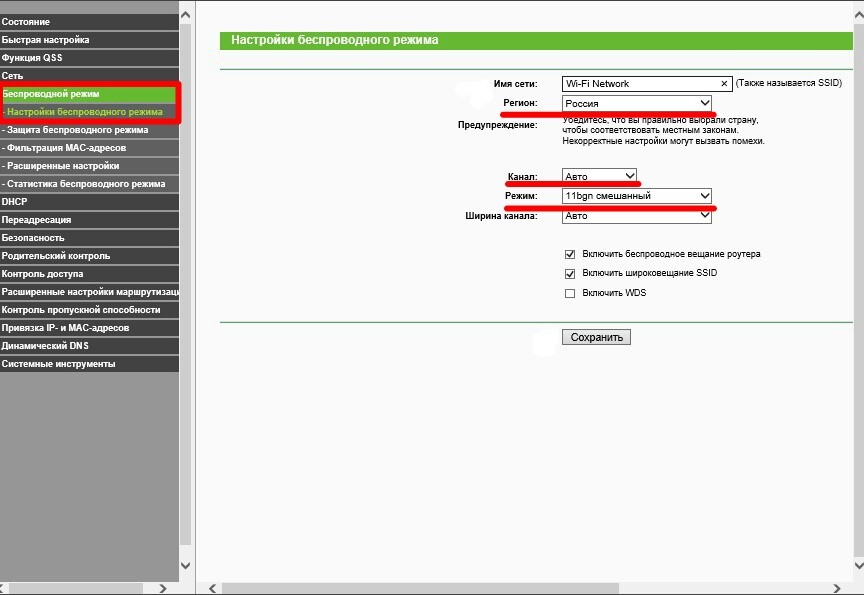

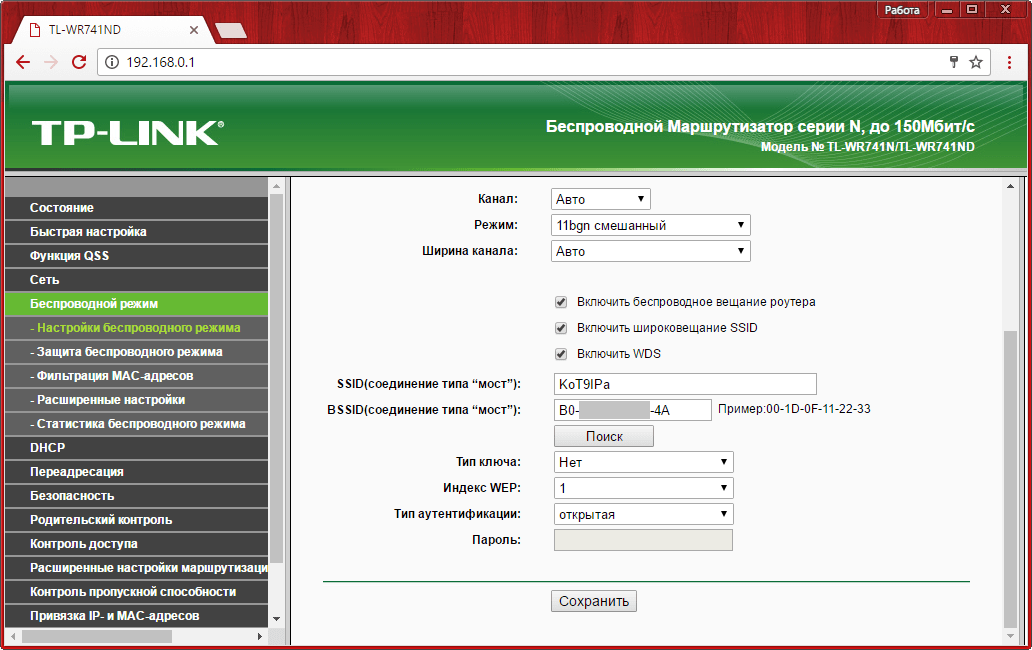

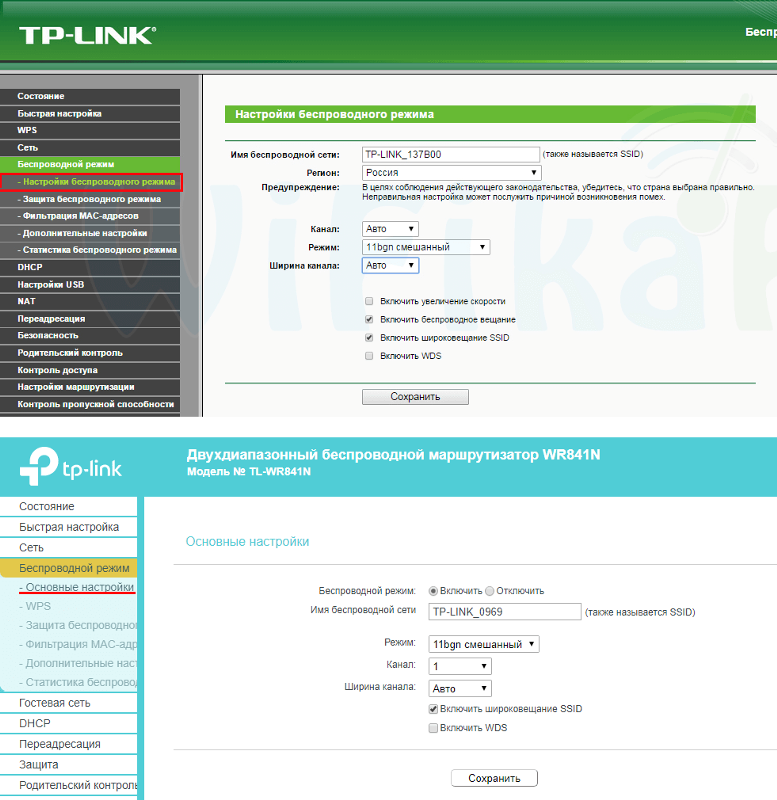

Действия при отключенном Wi-Fi

Эта инструкция пригодится тем пользователям, кто столкнулся с ситуацией, когда после подключения роутера беспроводная сеть попросту не функционирует, а на наклейке отсутствует информация по поводу входа. Тогда придется сначала подключить маршрутизатор к любому удобному компьютеру или ноутбуку при помощи LAN-кабеля.

Отталкиваясь от инструкции выше, выполните вход в веб-интерфейс и активируйте беспроводной режим вручную, что происходит так:

- Откройте раздел «Беспроводной режим» или «Wi-Fi».

- В меню с основными настройками переставьте маркер на значение «Включить».

- Установите свое название беспроводной сети и примените изменения.

- Следом перейдите к категории «Защита беспроводной сети».

- Можно оставить сеть открытой, но лучше всего выбрать рекомендованный тип защиты и установить надежный пароль. После этого снова не забудьте сохранить настройки.

Как только доступ к беспроводной точке доступа появится, вы можете отсоединить LAN-кабель и подключиться к ней для последующей настройки маршрутизатора. Вернитесь к предыдущим шагам и следуйте им, чтобы справиться с поставленной задачей.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТПример конфигурации для аутентификации в RIPv2

В этом документе показаны образцы конфигураций для аутентификации процесса обмена маршрутной информацией для протокола маршрутной информации версии 2 (RIPv2).

Реализация протокола RIPv2 Cisco поддерживает два режима аутентификации: аутентификация с использованием обычного текста и аутентификация по протоколу Message Digest 5 (MD5). Режим аутентификации с использованием обычного текста является настройкой по умолчанию для каждого пакета RIPv2, если аутентификация включена. Аутентификацию с использованием обычного текста не следует использовать, когда безопасность является проблемой, поскольку незашифрованный пароль аутентификации отправляется в каждом пакете RIPv2.

Примечание. RIP версии 1 (RIPv1) не поддерживает аутентификацию. Если вы отправляете и получаете пакеты RIPv2, вы можете включить аутентификацию RIP на интерфейсе.

Требования

Читатели этого документа должны иметь общее представление о следующем:

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения. Начиная с версии программного обеспечения Cisco IOS® 11.1 поддерживается протокол RIPv2, и поэтому все команды, указанные в конфигурации, поддерживаются в программном обеспечении Cisco IOS® версии 11.1 и более поздних.

Конфигурация в документе протестирована и обновлена с использованием следующих версий программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть активна, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях см. В разделе «Условные обозначения технических советов Cisco».

Безопасность — одна из основных задач проектировщиков сетей сегодня. Защита сети включает в себя защиту обмена информацией о маршрутизации между маршрутизаторами, например, обеспечение того, чтобы информация, введенная в таблицу маршрутизации, действительна и не была создана или подделана кем-либо, пытающимся нарушить работу сети. Злоумышленник может попытаться ввести недопустимые обновления, чтобы обманом заставить маршрутизатор отправлять данные в неправильное место назначения или серьезно снизить производительность сети.Кроме того, недопустимые обновления маршрута могут оказаться в таблице маршрутизации из-за плохой конфигурации (например, неиспользования команды passive interface на границе сети) или из-за неисправного маршрутизатора. Из-за этого целесообразно аутентифицировать процесс обновления маршрутизации, выполняемый на маршрутизаторе.

В этом разделе представлена информация для настройки функций, описанных в этом документе.

Примечание: Чтобы найти дополнительную информацию о командах, используемых в этом документе, используйте средство поиска команд (только для зарегистрированных клиентов).

Схема сети

В этом документе используется настройка сети, показанная на схеме ниже.

Вышеупомянутая сеть, которая используется для следующих примеров конфигурации, состоит из двух маршрутизаторов; маршрутизатор RA и маршрутизатор RB, оба из которых работают с протоколом RIP и периодически обмениваются обновлениями маршрутизации. Требуется, чтобы этот обмен информацией о маршрутизации по последовательному каналу был аутентифицирован.

Конфигурации

Выполните следующие действия, чтобы настроить аутентификацию в RIPv2:

Определите цепочку для ключей с именем.

Примечание. Цепочка ключей определяет набор ключей, которые могут использоваться в интерфейсе. Если цепочка ключей не настроена, аутентификация на этом интерфейсе не выполняется.

Определите ключ или ключи на цепочке для ключей.

Укажите пароль или строку ключа, которая будет использоваться в ключе.

Это строка аутентификации, которая должна быть отправлена и получена в пакетах с использованием аутентифицируемого протокола маршрутизации.(В приведенном ниже примере значение строки 234.)

Включите аутентификацию на интерфейсе и укажите используемую цепочку ключей.

Поскольку аутентификация включается для каждого интерфейса, маршрутизатор с RIPv2 может быть настроен для аутентификации на определенных интерфейсах и может работать без какой-либо аутентификации на других интерфейсах.

Укажите, будет ли интерфейс использовать аутентификацию с использованием обычного текста или MD5.

По умолчанию в RIPv2 используется аутентификация с использованием обычного текста, если аутентификация включена на предыдущем шаге.Таким образом, при использовании аутентификации с использованием обычного текста этот шаг не требуется.

Настройте управление ключами (этот шаг не является обязательным).

Управление ключами — это метод управления ключами аутентификации. Это используется для перехода с одного ключа аутентификации на другой. Для получения дополнительной информации обратитесь к разделу «Управление ключами аутентификации» документа Настройка функций, не зависящих от протокола IP-маршрутизации.

Настройка аутентификации с использованием обычного текста

Один из двух способов аутентификации обновлений RIP — это использование аутентификации с использованием обычного текста.Это можно настроить, как показано в таблицах ниже.

| RA |

|---|

брелок кал ! --- Назовите цепочку для ключей. Цепочка для ключей может содержать более одного ключа для дополнительной безопасности. ! --- Необязательно, чтобы они были идентичны на удаленном маршрутизаторе. ключ 1 ! --- Это идентификационный номер ключа аутентификации в цепочке ключей. ! --- На удаленном маршрутизаторе он не обязательно должен быть идентичным. связка ключей 234 ! --- Фактический пароль или строка ключа.! --- Он должен быть идентичен ключевой строке на удаленном маршрутизаторе. ! интерфейс Loopback0 IP-адрес 70.70.70.70 255.255.255.255 ! интерфейс Serial0 IP-адрес 141.108.0.10 255.255.255.252 цепочка ключей для аутентификации ip rip kal ! --- Включает аутентификацию на интерфейсе и настраивает! --- цепочку ключей, которая будет использоваться. ! роутер версия 2 сеть 141.108.0.0 сеть 70.0.0.0 |

| РБ |

|---|

брелок кал ключ 1 связка ключей 234 ! интерфейс Loopback0 IP-адрес 80.80.80.1 255.255.255.0 ! интерфейс Serial0 IP-адрес 141.108.0.9 255.255.255.252 цепочка ключей для аутентификации ip rip kal тактовая частота 64000 ! роутер версия 2 сеть 141.108.0.0 сеть 80.0.0.0 |

Для получения подробной информации о командах см. Справочник по IP-командам Cisco IOS.

Настройка аутентификации MD5

АутентификацияMD5 — это дополнительный режим аутентификации, добавленный Cisco к исходной аутентификации открытого текста, определенной в RFC 1723.Конфигурация идентична настройке для аутентификации с использованием обычного текста, за исключением использования дополнительной команды ip rip authentication mode md5 . Пользователи должны настроить интерфейсы маршрутизатора на обеих сторонах канала для метода аутентификации MD5, убедившись, что номер ключа и строка ключа совпадают с обеих сторон.

| RA |

|---|

брелок кал

! --- Необязательно быть идентичными на удаленном маршрутизаторе.

ключ 1

! --- Должен быть идентичным на удаленном маршрутизаторе.

связка ключей 234

! --- Должен быть идентичен ключевой строке на удаленном маршрутизаторе.

!

интерфейс Loopback0

IP-адрес 70.70.70.70 255.255.255.255

!

интерфейс Serial0

IP-адрес 141.108.0.10 255.255.255.252

режим аутентификации ip rip md5

! --- Определяет тип аутентификации, используемый! --- в пакетах RIPv2. ! --- Должен быть идентичным на удаленном маршрутизаторе. ! - Чтобы восстановить аутентификацию открытым текстом, используйте форму no этой команды.

цепочка ключей для аутентификации ip rip kal

!

роутер

версия 2

сеть 141.108.0.0

сеть 70.0.0.0

|

| РБ |

|---|

брелок кал ключ 1 связка ключей 234 ! интерфейс Loopback0 IP-адрес 80.80.80.1 255.255.255.0 ! интерфейс Serial0 IP-адрес 141.108.0.9 255.255.255.252 режим аутентификации ip rip md5 цепочка ключей для аутентификации ip rip kal тактовая частота 64000 ! роутер версия 2 сеть 141.108.0.0 сеть 80.0.0.0 |

Подробную информацию о командах см. В справочнике по командам Cisco IOS.

Проверка аутентификации с использованием обычного текста

В этом разделе представлена информация, подтверждающая правильность работы вашей конфигурации.

При настройке маршрутизаторов, как показано выше, все обмены обновлениями маршрутизации будут аутентифицироваться перед принятием. Это можно проверить, наблюдая за выходными данными, полученными от команд debug ip rip и show ip route .

Примечание: Перед тем, как вводить команды debug , обратитесь к разделу «Важная информация о командах отладки».

РБ # отладка ip rip

Отладка протокола RIP включена

* 3 марта 02: 11: 39.207: RIP: получен пакет с текстом аутентификация 234

* 3 марта 02: 11: 39.211: RIP: получено обновление v2 с версии 141.108.0.10 на Serial0

* 3 марта 02: 11: 39.211: RIP: 70.0.0.0/8 через 0.0.0.0 за 1 переход

РБ # показать ip route

Р 70.0.0.0 / 8 [120/1] через 141.108.0.10, 00:00:25, Serial0

80.0.0.0/24 разделен на подсети, 1 подсеть

C 80.80.80.0 подключен напрямую, Loopback0

141.108.0.0/30 разделен на подсети, 1 подсеть

C 141.108.0.8 подключен напрямую, Serial0

Использование аутентификации с использованием обычного текста улучшает структуру сети, предотвращая добавление обновлений маршрутизации, исходящих от маршрутизаторов, не предназначенных для участия в процессе обмена локальной маршрутизацией. Однако этот тип аутентификации небезопасен.Обмен паролем (234 в данном примере) осуществляется в виде обычного текста. Его можно легко захватить и, таким образом, использовать. Как упоминалось ранее, аутентификация MD5 должна быть предпочтительнее аутентификации с использованием обычного текста, когда безопасность является проблемой.

Проверка аутентификации MD5

При настройке маршрутизаторов RA и RB, как показано выше, все обмены обновлениями маршрутизации будут аутентифицированы перед принятием. Это можно проверить, наблюдая за выходными данными, полученными от команд debug ip rip и show ip route .

РБ # отладка ip rip

Отладка протокола RIP включена

* 3 марта 20:48: 37.046: RIP: получен пакет с аутентификацией MD5

* 3 марта 20:48: 37.046: RIP: получено обновление v2 с версии 141.108.0.10 на Serial0

* 3 марта 20:48: 37.050: 70.0.0.0/8 через 0.0.0.0 за 1 переход

РБ # показать ip route

R 70.0.0.0/8 [120/1] через 141.108.0.10, 00:00:03, Serial0

80.0.0.0/24 разделен на подсети, 1 подсеть

C 80.80.80.0 подключен напрямую, Loopback0

141.108.0.0 / 30 - это подсети, 1 подсеть

C 141.108.0.8 подключен напрямую, Serial0

Аутентификация MD5 использует односторонний алгоритм хеширования MD5, признанный сильным алгоритмом хеширования. В этом режиме аутентификации обновление маршрутизации не содержит пароль для аутентификации. Скорее, 128-битное сообщение, сгенерированное с помощью алгоритма MD5 для пароля, и сообщение отправляются для аутентификации. Таким образом, рекомендуется использовать аутентификацию MD5 вместо аутентификации с использованием обычного текста, поскольку это более безопасно.

В этом разделе представлена информация, которую можно использовать для устранения неполадок в конфигурации.

Команды поиска и устранения неисправностей

Некоторые команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), который позволяет просматривать анализ выходных данных команды show .

Команду debug ip rip можно использовать для устранения проблем, связанных с аутентификацией RIPv2.

Примечание: Перед вводом команд debug см. Важную информацию о командах отладки.

Примечание: Ниже приведен пример выходных данных команды debug ip rip , когда любой из параметров, связанных с аутентификацией, которые должны быть идентичными между соседними маршрутизаторами, не совпадают. Это может привести к тому, что один или оба маршрутизатора не установят полученные маршруты в свою таблицу маршрутизации.

RA # отладка ip rip Отладка протокола RIP включена * 1 марта 06: 47: 42.422: RIP: получен пакет с текстовой аутентификацией 234 * 1 марта, 06:47:42.426: RIP: игнорируется пакет v2 из 141.108.0.9 (, недействительная аутентификация ) РБ # отладка ip rip Отладка протокола RIP включена * 1 марта 06: 48: 58.478: RIP: получен пакет с текстовой аутентификацией 235 * 1 марта 06: 48: 58.482: RIP: игнорируется пакет v2 из 141.108.0.10 ( недействительная аутентификация )

Следующий вывод команды show ip route показывает, что маршрутизатор не изучает маршруты через RIP:

РБ # показать ip route

Коды: C - подключен, S - статический, R - RIP, M - мобильный, B - BGP.

D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF

N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2

E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2

i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2

ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя

o - ODR, P - периодически загружаемый статический маршрут

Шлюз последней инстанции не установлен

80.0.0.0 / 24 подсети, 1 подсети

C 80.80.80.0 подключен напрямую, Loopback0

141.108.0.0/30 разделен на подсети, 1 подсеть

C 141.108.0.8 подключен напрямую, Serial0

РБ №

Примечание 1 : При использовании режима аутентификации с открытым текстом убедитесь, что следующие параметры совпадают на соседних маршрутизаторах для успешной аутентификации.

Брелок для ключей

Режим аутентификации

Примечание 2 : При использовании режима аутентификации MD5 для успешной аутентификации убедитесь, что следующие параметры совпадают на соседних маршрутизаторах.

Брелок для ключей

Номер ключа

Режим аутентификации

CCNA 4 Connecting Networks v6.0 — Заключительный экзамен практики CN, ответы 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей.Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Какие два компонента глобальной сети с большей вероятностью будут использоваться интернет-провайдером? (Выберите два.) точка разграничения

- платная сеть *

- CO *

- CPE

- DTE

- Каковы два преимущества коммутации пакетов перед коммутацией каналов? (Выберите два.) Меньше задержек в процессах передачи данных.

- Несколько пар узлов могут обмениваться данными по одному и тому же сетевому каналу. *

- Между каждой парой взаимодействующих узлов устанавливается выделенная безопасная цепь.

- Соединение через сеть поставщика услуг устанавливается быстро до начала связи.

- Стоимость связи ниже. *

- Какие два распространенных типа технологий WAN с коммутацией каналов? (Выберите два.)

- ISDN *

- MPLS

- Банкомат

- PSTN *

- Frame Relay

Объясните:

ISDN и PSTN являются наиболее распространенными технологиями с коммутацией каналов. Сети с коммутацией каналов образуют выделенный канал или канал до того, как происходит обмен данными. - К каким двум категориям подключений WAN подходит Frame Relay? (Выберите два.)

- с коммутацией пакетов *

- Общественная инфраструктура

- посвященный

- частная инфраструктура *

- Интернет

Объяснение:

Частная инфраструктура с коммутацией пакетов, такая как Frame Relay, является более дешевой альтернативой дорогим арендованным линиям. - Какая технология WAN способна передавать голосовой и видеотрафик, используя фиксированную полезную нагрузку 48 байтов для каждого кадра?

- Ethernet WAN

- ISDN

- Банкомат *

- Frame Relay

Объяснение:

Ячейки ATM всегда имеют фиксированную длину 53 байта.Ячейка ATM содержит 5-байтовый заголовок ATM, за которым следуют 48 байтов полезной нагрузки ATM. - Какой тип технологии дальней связи обеспечивает соединение точка-точка и сотовый доступ?

- мобильный широкополосный доступ

- WiMax *

- спутник

- муниципальный Wi-Fi

Объяснение:

Башни WiMax могут подключаться к другим башням WiMax с помощью микроволновых каналов прямой видимости или обеспечивать сотовый доступ к устройствам.Муниципальная спутниковая технология Wi-Fi и мобильная широкополосная связь не обеспечивают технологию «точка-точка» на большие расстояния, но обеспечивают доступ для мобильных устройств. - Небольшая юридическая фирма хочет подключиться к Интернету на относительно высокой скорости, но с низкими затратами. Кроме того, компания предпочитает, чтобы соединение осуществлялось по выделенной ссылке с поставщиком услуг. Какой тип подключения выбрать?

- кабель

- ISDN

- выделенная линия

- DSL *

Объясните:

Как DSL, так и кабельное соединение могут обеспечить относительно высокоскоростное Интернет-соединение по разумной цене.В то время как абоненты DSL устанавливают индивидуальные каналы связи с поставщиком услуг, абоненты местных кабельных услуг (по соседству) используют ту же полосу пропускания кабеля. По мере того как все больше пользователей присоединяются к кабельной услуге, доступная пропускная способность может быть ниже ожидаемой. И выделенная линия, и соединения ISDN представляют собой выделенные каналы от клиента к поставщику услуг, но они дороже, чем DSL или кабельные услуги. - См. Выставку. Какой тип инкапсуляции уровня 2 будет использоваться для соединения D на основе этой конфигурации на вновь установленном маршрутизаторе:

RtrA (config) # interface serial0 / 0/0

RtrA (config-if) # ip address 128 .107.0.2 255.255.255.252

RtrA (config-if) # без выключения

- Frame Relay

- HDLC *

- PPP

- Ethernet

Объяснение:

HDLC — это метод инкапсуляции по умолчанию на последовательных интерфейсах маршрутизатора Cisco. Если никакая другая инкапсуляция не настроена, интерфейс по умолчанию будет HDLC. - Какие два протокола в комбинации следует использовать для установления соединения с безопасной аутентификацией между Cisco и маршрутизатором стороннего производителя? (Выберите два.)

Объяснение:

На маршрутизаторе Cisco используемая версия HDLC является проприетарной. Следовательно, при соединении между Cisco и маршрутизатором стороннего производителя следует использовать PPP. Из двух типов аутентификации, которые поддерживает PPP (PAP и CHAP), CHAP является более безопасным. - Какое утверждение о NCP верно?

- NCP проверяет связь, чтобы убедиться, что качество связи достаточное.

- Каждый сетевой протокол имеет соответствующий NCP.*

- Прекращение связи является обязанностью NCP.

- NCP устанавливает начальную связь между устройствами PPP.

- См. Выставку. Какие три шага необходимы для настройки Multilink PPP на маршрутизаторе HQ? (Выберите три варианта.)

- Назначьте последовательные интерфейсы для многоканального пакета. *

- Создайте и настройте многоканальный интерфейс. *

- Включить инкапсуляцию PPP на многоканальном интерфейсе.

- Включить инкапсуляцию PPP на последовательных интерфейсах. *

- Назначьте интерфейс Fast Ethernet для многоканального пакета.

- Привяжите многоканальный пакет к интерфейсу Fast Ethernet.

Объяснение:

Многоканальный протокол PPP распределяет трафик по связанным физическим каналам глобальной сети. Чтобы настроить многоканальный PPP на маршрутизаторе, создание многоканального пакета начинается с создания многоканального интерфейса. Последовательные интерфейсы — это каналы глобальной сети на выставке, которые должны быть назначены многоканальному пакету.Последовательные интерфейсы также должны быть включены, чтобы инкапсуляция PPP стала частью многоканальной группы. - Сетевой инженер устраняет неполадки при аутентификации CHAP по каналу PPP WAN между двумя маршрутизаторами. Если проверка подлинности CHAP не включена как часть конфигурации интерфейса на обоих маршрутизаторах, связь по каналу будет успешной. Что могло вызвать сбой CHAP? Имя пользователя, настроенное на каждом маршрутизаторе, совпадает с именем хоста другого маршрутизатора.

- Имя хоста, настроенное на каждом маршрутизаторе, отличается.

- Тактовая частота на последовательном интерфейсе DCE не настроена.

- Секретный пароль, настроенный на каждом маршрутизаторе, отличается. *

- Какое утверждение описывает разницу между CHAP и PAP при аутентификации PPP?

- PAP использует метод двустороннего подтверждения, а CHAP использует метод трехстороннего подтверждения. *

- PAP отправляет зашифрованный пароль, а CHAP вообще не отправляет пароль.

- PAP и CHAP обеспечивают эквивалентную защиту от атак повторного воспроизведения.

- PAP отправляет пароль один раз, а CHAP отправляет пароль повторно, пока не будет получено подтверждение аутентификации.

Explain:

Еще одно различие между PAP и CHAP состоит в том, что CHAP отправляет периодические запросы, тогда как PAP аутентифицируется только один раз. - Технический специалист в удаленном месте устраняет неполадки маршрутизатора и отправил по электронной почте выходные данные команды частичной отладки сетевому инженеру в центральном офисе.Сообщение, полученное инженером, содержит только ряд сообщений LCP, относящихся к последовательному интерфейсу. Какой протокол WAN используется на ссылке?

- ППС *

- VPN

- HDLC

- Frame Relay

Объяснение:

LCP (протокол управления каналом) является компонентом PPP. - Какая технология DSL обеспечивает пользователю более высокую пропускную способность в нисходящем направлении, чем пропускная способность восходящего потока?

Объяснение:

ADSL обеспечивает пользователю более высокую пропускную способность нисходящего потока, чем пропускную способность выгрузки.SDSL обеспечивает одинаковую емкость в обоих направлениях. TDMA и CDMA не являются технологиями DSL. - Какой протокол связи позволяет создать туннель через DSL-соединение между клиентским маршрутизатором и маршрутизатором ISP для отправки кадров PPP?

Объяснение:

PPPoE, протокол точка-точка через Ethernet, создает туннель через соединение DSL с целью передачи последовательных данных вверх и вниз в широком частотном диапазоне и позволяет нескольким абонентам, подключенным к сети, передавать и получать одновременно . - Какая группа API-интерфейсов используется контроллером SDN для связи с различными приложениями?