Как защититься от вирусов-шифровальщиков: пять советов

Программы-шифровальщики за последние годы из экзотики превратились в проблему, с которой уже столкнулись сотни тысяч людей — и может столкнуться каждый. Кибервымогательство стало целой массовой индустрией, в которой даже сформировалось разделение труда: одни преступники пишут вредоносный код, а другие выбирают цели и используют этот код для их заражения, получая процент от выкупа.

В последние пару лет вымогатели сосредоточились на организациях, но это не значит, что обычные пользователи могут забыть об угрозе — по-прежнему есть шанс «попасть под раздачу», в том числе случайно. Так что если вы не хотите остаться без любимых фотографий, важных документов или других файлов, вам не обойтись без навыков защиты от шифровальщиков. Рассказываем о них подробнее.

Что такое вирус-шифровальщик

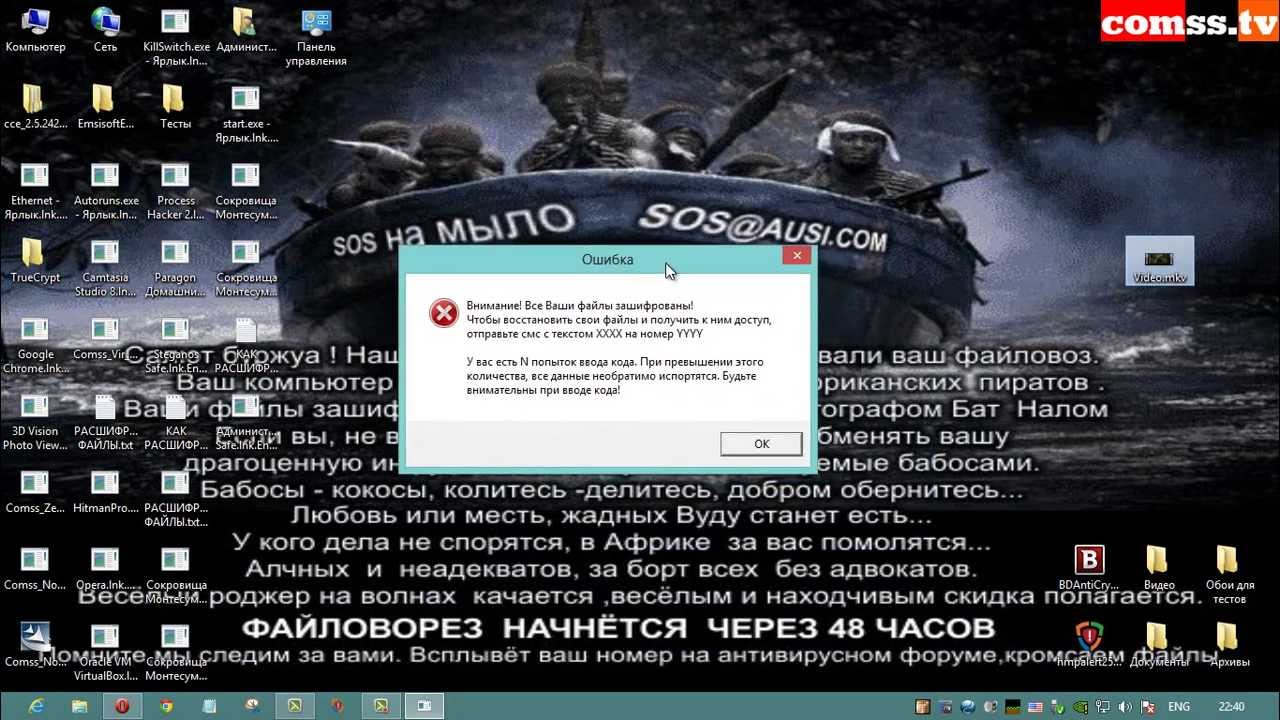

Это вредоносная программа, которая ищет на диске ценную для пользователя информацию, например документы, таблицы, изображения и базы данных, и шифрует все, что сумела найти.

Дальше бывает несколько вариантов:

- Иногда злоумышленники действительно высылают ключ и инструкции по расшифровке.

- Бывает, что преступники не заморачиваются такими мелочами и просто собирают деньги с жертв, ничего не отдавая взамен.

- Иногда злоумышленники в принципе не могут восстановить данные жертвы — некоторые зловреды повреждают файлы таким образом, что вернуть их уже не получится.

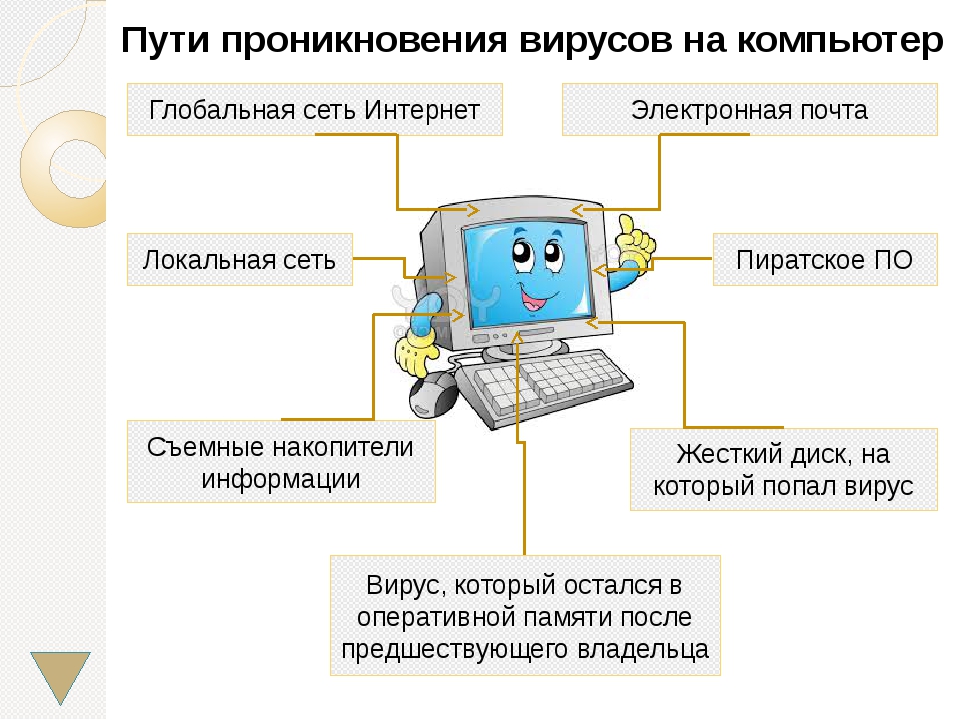

Вирус-шифровальщик может попасть на ваш компьютер разными путями — к примеру, если вы подобрали и подключили чью-то флешку или скачали что-то с незнакомого сайта. Чаще всего для заражения используют электронные письма с опасными вложениями или ссылками на вредоносные сайты. Самое неприятное, что многие шифровальщики могут распространяться среди подключенных к единой сети устройств. Это значит, что поймав зловреда на домашний компьютер, ожидайте атаки и на ноутбук.

Что делать, если ваши данные зашифровали

Если случилось страшное и ваши данные зашифровали, не паникуйте. Стать жертвой программы-шифровальщика крайне неприятно, но, возможно, вам еще удастся восстановить свои файлы. Вот несколько советов в этой ситуации:

- Ни в коем случае не платите вымогателям. Каждый выкуп — это финансовый вклад в развитие зловредов и сигнал злоумышленникам о том, что продолжать в том же духе выгодно. Кроме того, даже выполнив требования злоумышленников, вы можете ничего не получить взамен.

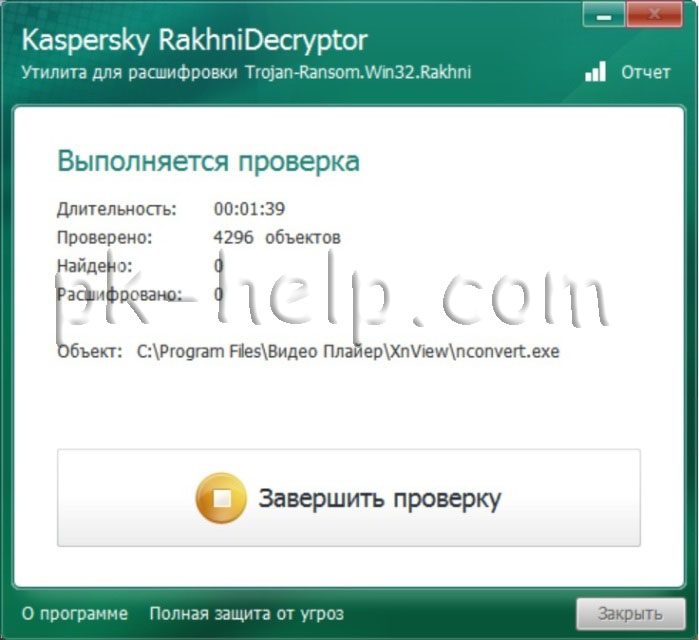

- На специальном сайте No More Ransom с помощью сервиса «Крипто-шериф» узнайте, какой зловред поразил ваш диск. Возможно, для него уже существует программа-декриптор, с помощью которой можно бесплатно восстановить данные.

- Если вы не нашли декриптор для того шифровальщика, который на вас напал, не отчаивайтесь и следите за новостями — возможно, его скоро выпустят.

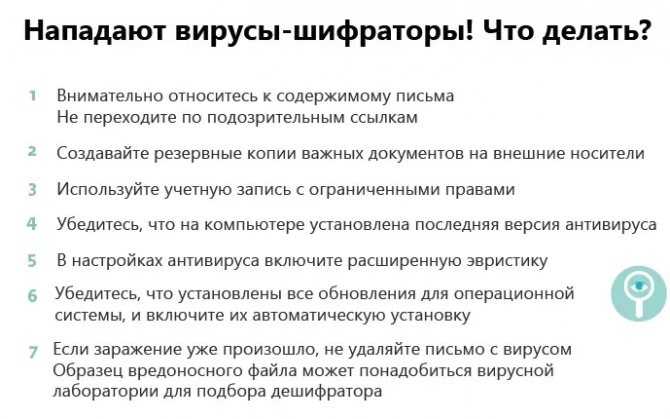

- Как не стать жертвой шифровальщика

Теперь, когда вы знаете врага в лицо, самое время выучить несколько правил информационной гигиены, которые помогут вам не стать жертвой вымогателей.

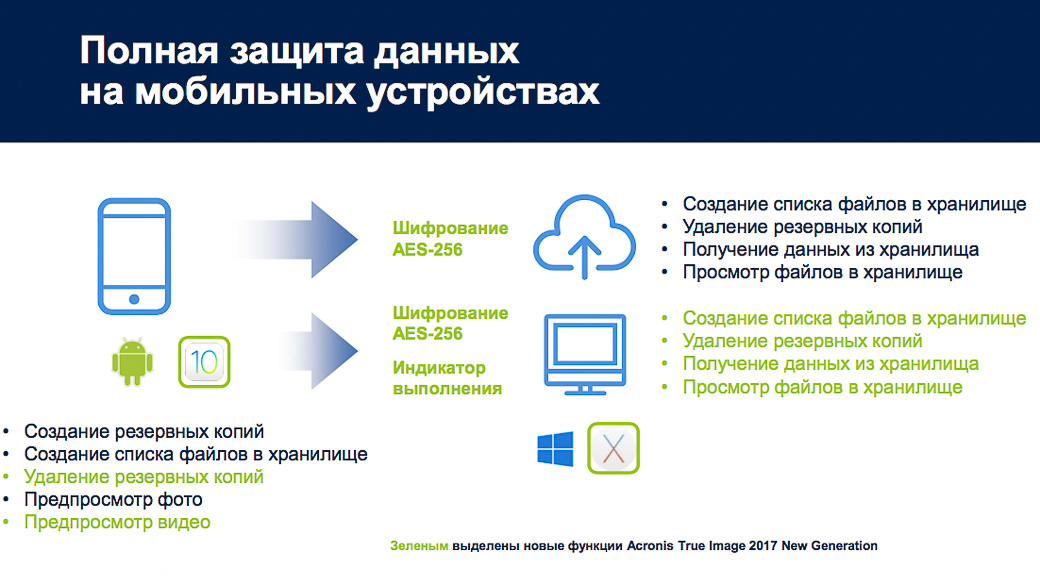

1. Делайте резервные копии

Регулярно сохраняйте важные файлы и документы в облачное хранилище типа диска Google или Yandex и на внешний жесткий диск. Если фото можно бэкапить раз в неделю или даже в месяц, то важные документы, над которыми вы работаете прямо сейчас, хорошо бы копировать раз в пару дней или даже каждый день. Долго и лениво? У нас есть советы по автоматизации бэкапов. Только не откладывайте это важное дело: резервная копия поможет и в случае атаки шифровальщика, и если ваш отчет случайно удалит прогулявшийся по клавиатуре кот — но только если копии свежие.

Для успешного бэкапа не забывайте пару важных правил. Во-первых, подключайте резервный жесткий диск, только когда копируете или считываете что-то с него: если он окажется соединен с компьютером в момент нападения шифровальщика, его тоже зашифруют, так что вся затея с бэкапом потеряет смысл. Во-вторых, защитите доступ к облачным хранилищам надежным паролем и двухфакторной аутентификацией, чтобы никто не смог в них набезобразничать.

Во-первых, подключайте резервный жесткий диск, только когда копируете или считываете что-то с него: если он окажется соединен с компьютером в момент нападения шифровальщика, его тоже зашифруют, так что вся затея с бэкапом потеряет смысл. Во-вторых, защитите доступ к облачным хранилищам надежным паролем и двухфакторной аутентификацией, чтобы никто не смог в них набезобразничать.

2. Будьте осторожны с сообщениями

Как мы уже говорили, чаще всего трояны-шифровальщики прячутся во вложениях писем или на зараженных сайтах. Поэтому относитесь к каждому неожиданному письму или сообщению как к потенциальному источнику опасности.

Прежде всего убедитесь, что знаете отправителя. В письмах (впрочем, и в сообщениях в мессенджерах, соцсетях и на форумах) от незнакомцев с максимальным скепсисом оцените содержание и приложенные файлы или ссылки. При малейших сомнениях отправляйте послание в спам — особенно если вам сулят нежданные выплаты и выигрыши.

Чтобы пореже сталкиваться с такими письмами, настройте спам-фильтр и включите проверку почтового трафика в защитном решении, если она там есть.

Если подозрительную ссылку или файл прислал знакомый, хотя вы ни о чем не просили, — свяжитесь с ним по телефону или в другом мессенджере: его аккаунт или почтовый ящик могли взломать.

3. Избегайте подозрительных сайтов

Чтобы заставить жертву скачать троян, киберпреступники используют внушительный арсенал уловок, не ограничиваясь ссылками в сообщениях. Так что если после клика на баннер появляется совсем не тот веб-ресурс, который вы ожидали, или на экране вдруг возникает предложение загрузить что-то на ваш компьютер — немедленно закрывайте страницу. Скорее всего, ваш компьютер пытаются заразить.

4. Вовремя обновляйте программы

Чтобы проникнуть на устройства, злоумышленники часто эксплуатируют известные уязвимости, для которых разработчики программ уже выпустили заплатки. Поэтому те, кто забывает обновлять программы, находятся в зоне особого риска. Включите автоматическое обновление везде, где это можно сделать, и регулярно проверяйте наличие апдейтов для приложений, которые не имеют такой функции.

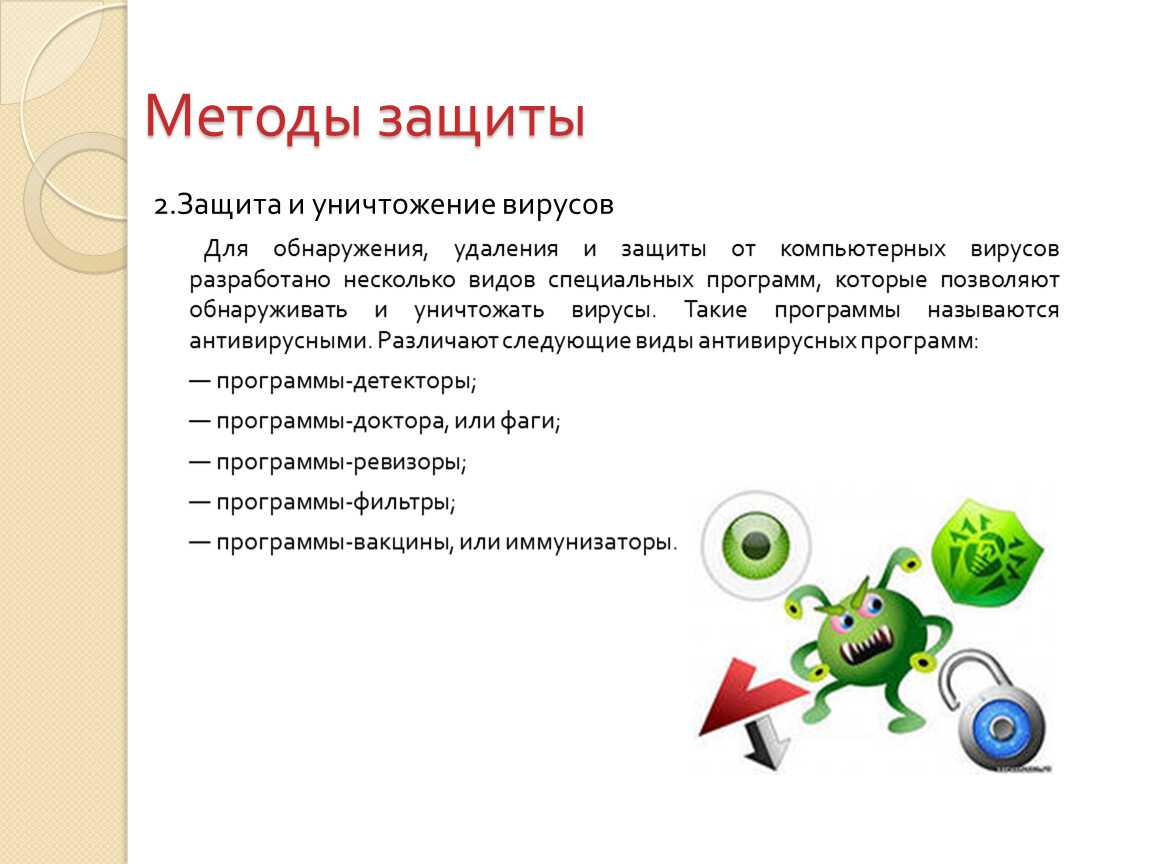

5. Установите защитное решение

Современные защитные решения умеют распознавать и оперативно блокировать вредоносные программы. К примеру, Kaspersky Internet Security включает целый спектр средств для защиты от шифровальщиков. Даже если особенно хитрый зловред проберется через файловый антивирус, то он не сможет сделать свое черное дело: специальная система анализирует действия запущенных файлов и блокирует попытки шифровать файлы — или отменяет действия вредоносных программ, если они все же успели как-то навредить данным.

Советы

Знай свой личный ландшафт угроз

Понятие ландшафта угроз из корпоративной безопасности можно применить и к самому себе — так проще оставаться в безопасности.

Защита детей: вечная тема в новом исполнении

Какие нововведения в Kaspersky Safe Kids помогут родителям лучше организовывать время ребенка и прививать здоровые цифровые привычки.

Пять атак на аппаратные криптокошельки

Аппаратные криптокошельки эффективно защищают криптовалюту, но украсть ваши деньги могут и из них. Разберемся, от каких рисков нужно защищаться их владельцам.

Разберемся, от каких рисков нужно защищаться их владельцам.

Подпишитесь на нашу еженедельную рассылку

- Email*

- *

- Я согласен(а) предоставить мой адрес электронной почты АО “Лаборатория Касперского“, чтобы получать уведомления о новых публикациях на сайте. Я могу отозвать свое согласие в любое время, нажав на кнопку “отписаться” в конце любого из писем, отправленных мне по вышеуказанным причинам.

Как защититься от вируса-шифровальщика на уровне инфраструктуры

Дата размещения Вычислительные комплексы Вычислительные комплексыВычислительные комплексы Обзор

Дата публикации:

16.09.2021

Посетителей:

636

Просмотров:

639

Время просмотра:

2.3

Авторы

Роман Харыбин руководитель направления СХД/СРК компании «Инфосистемы Джет»

Можно ли защититься от вирусных атак не только с помощью антивируса и других инструментов ИБ?

Почему вирусы-шифровальщики стали одной из главных угроз для бизнеса?

Как опознать атаку и минимизировать урон?

Что такое стратегия «3-2-1»?

Вирус на 40 млн долларов

По данным Group-IB, в прошлом году количество атак с использованием вирусов-шифровальщиков выросло более чем на 150%. В среднем атакованная компания теперь останавливается на 18 суток, а сумма выкупа выросла до 170 000 долл. Почему произошел такой резкий скачок? Если коротко — из-за коронавируса.

В среднем атакованная компания теперь останавливается на 18 суток, а сумма выкупа выросла до 170 000 долл. Почему произошел такой резкий скачок? Если коротко — из-за коронавируса.

С началом пандемии многие компании стали пересматривать стратегию цифровой трансформации — понадобились новые сервисы, в первую очередь для организации удаленной работы. Бизнес перестроился в короткие сроки, но системы безопасности не были готовы к такому резкому переходу. Инвестиции в сферу ИБ в прошлом году начали отставать от общих темпов цифровизации. В результате компании просто не успевают закрывать уязвимости, и число кибератак растет.

Существеннее всего с точки зрения ИБ отстают системы резервного копирования. Например, американская CNA в марте 2021 г. стала жертвой хакеров-вымогателей и заплатила выкуп в размере 40 млн долл. за восстановление доступа к данным и сетям (изначально хакеры вообще требовали 60 млн). Пришлось платить, потому что зашифрованная информация стоила дороже.

Кроме того, бизнес активнее пользуется облачными решениями, поскольку это самые простые и доступные платформы для запуска приложений и хранения информации. При этом далеко не все принимают нужные меры по организации отказоустойчивости cloud-сервисов. В итоге системы ИБ перестают соответствовать уровню сложности информационных сред.

Так, в конце прошлого года Wakefield Research провела по заказу Veritas Technologies глобальный опрос 2700 ИТ-руководителей и специалистов в 21 стране. В России примерно 4 респондента из 10 заявили, что их компания хотя бы раз подверглась атаке программ-вымогателей. В среднем отечественные компании используют около 11 облачных сервисов (IaaS, PaaS и SaaS), при этом степень защиты их бизнеса не соответствует сложности ИТ-инфраструктуры. На эту проблему указали 62% респондентов.

Оптимальная архитектура на раз-два-три

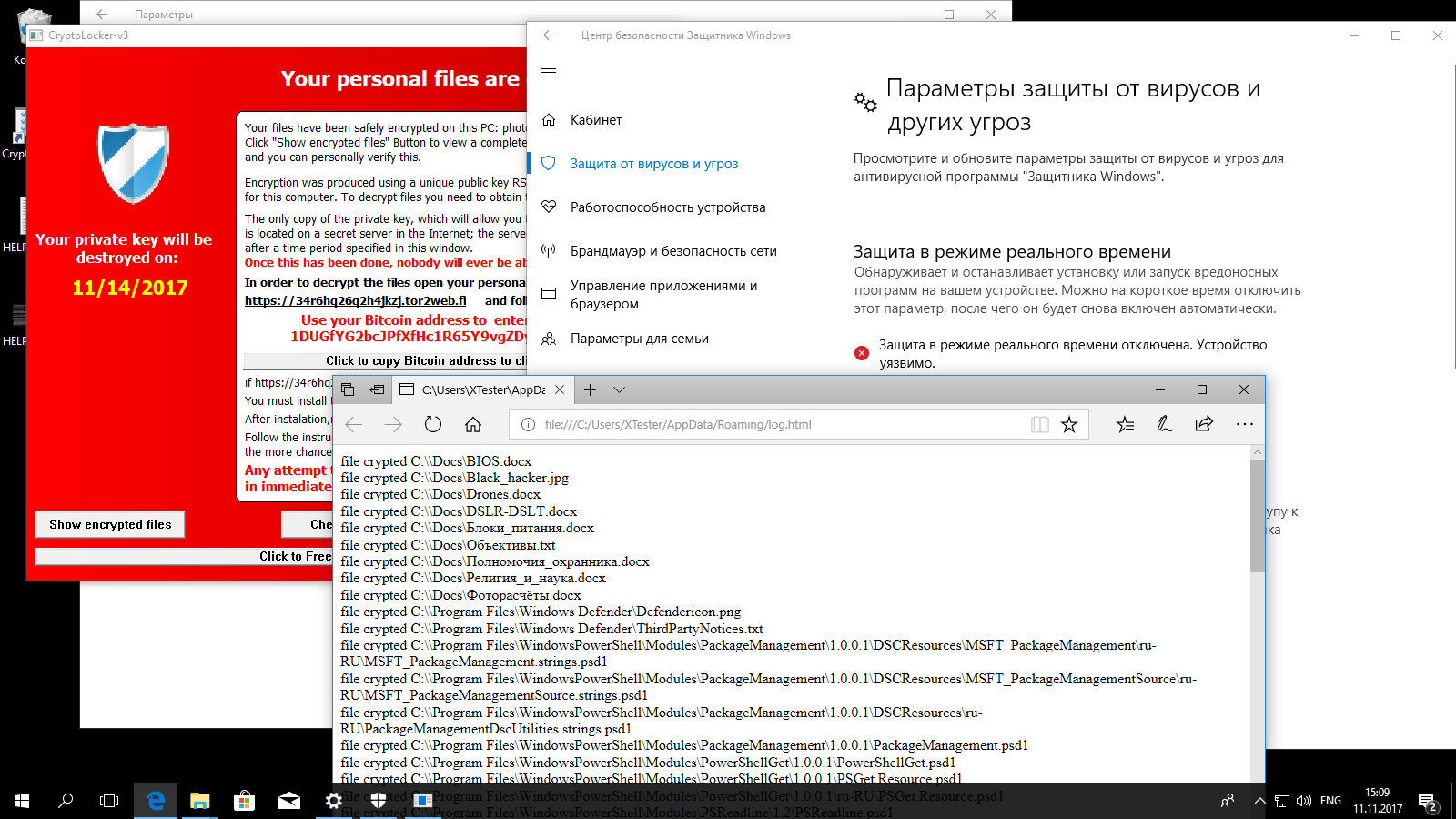

Как правило, атаки вирусов-шифровальщиков строятся по одному алгоритму. Сначала идет фишинг: пользователь кликает по вредоносной ссылке, открывает зараженный файл — и злоумышленники проникают в сеть компании. Далее вирус сканирует систему, ищет уязвимости и использует их, чтобы получить доступ к привилегированным аккаунтам и попасть в другие системы. Сразу после этого шифровальщик начинает стремительно распространяться по сети, шифруя все возможные данные. Система либо уходит в перезагрузку, либо сразу показывает окно-предупреждение: данные зашифрованы, нужно заплатить выкуп (как правило, через биткоины).

Далее вирус сканирует систему, ищет уязвимости и использует их, чтобы получить доступ к привилегированным аккаунтам и попасть в другие системы. Сразу после этого шифровальщик начинает стремительно распространяться по сети, шифруя все возможные данные. Система либо уходит в перезагрузку, либо сразу показывает окно-предупреждение: данные зашифрованы, нужно заплатить выкуп (как правило, через биткоины).

Как работает шифровальщик

- Первичное заражение

- Поиск уязвимостей

- Захват привилегированных аккаунтов

- Распространение по сети и шифровка данных

- Требование выкупа

Таким образом, если вирус прошел защиту периметра и антивирус не смог его заблокировать, данные оказываются под угрозой. Можно ли защититься от этого сценария, построив архитектуру таким образом, чтобы последствия атаки были минимальными? Многие вендоры стали работать в этом направлении, а мы постарались собрать лучший опыт и делимся им с вами.

Какую архитектуру мы рекомендуем как оптимальную?

Во-первых, у вас должна быть установлена СРК корпоративного уровня, которая переносит копии данных с продуктивных серверов и систем хранения на резервные, причем копий может быть несколько. Ведь понятно, что если СУБД складывает свои копии рядом с продуктивными данными на одном сервере, то риск потери обеих копий очень велик, особенно если сервер находится под управлением MS Windows и система работает через скрипты без централизованного оповещения и мониторинга состояния копий. Правильно настроенная логика резервного копирования также очень важный компонент этой линии защиты. При наличии двух и более площадок должна быть предусмотрена защита от различных сценариев потери или порчи данных на каждой из них.

Во-вторых, сама СРК должна быть защищена от влияния шифровальщиков. Какие именно подходы используют вендоры, мы расскажем чуть ниже.

Ну и в-третьих, архитектура должна быть готова к максимально быстрому восстановлению больших объемов данных. Ведь если у вас было несколько сотен терабайт или пара петабайт, даже при наличии защищенного ПО, которое сохранило ваши данные в другом месте, при использовании архитектуры «старого типа» потребуется несколько дней, чтоб их восстановить. Недавние кейсы американских нефтяных компаний этому прекрасное подтверждение.

Ведь если у вас было несколько сотен терабайт или пара петабайт, даже при наличии защищенного ПО, которое сохранило ваши данные в другом месте, при использовании архитектуры «старого типа» потребуется несколько дней, чтоб их восстановить. Недавние кейсы американских нефтяных компаний этому прекрасное подтверждение.

Как организовать защиту

Построение защиты через организацию правильной архитектуры должно дополняться применением классических ИБ-средств.

Комплексный подход строится на 3 ключевых принципах:

- предотвращение;

- обнаружение;

- восстановление.

К предотвращению заражения относятся мероприятия по своевременному обновлению всего ПО и отслеживанию новых угроз. Например, для своего ПО компания Veritas выпускает оповещения по найденным уязвимостям и выкладывает эти дайджесты на своем сайте. Помимо этого, рекомендуется использовать многофакторную аутентификацию, управление паролями с учетом рисков, разграничение доступа к системам на основе ролей и другие методы защиты оборудования и ПО. Часть этих средств может применяться и в СРК, поэтому мы в своих проектах привлекаем к этим работам и специалистов ИБ, и экспертов по резервному копированию. Без совместной работы защита может оказаться недостаточно эффективной.

Часть этих средств может применяться и в СРК, поэтому мы в своих проектах привлекаем к этим работам и специалистов ИБ, и экспертов по резервному копированию. Без совместной работы защита может оказаться недостаточно эффективной.

Сейчас все чаще происходят кибератаки, цель которых — исключительно СРК. Например, для хищения резервной копии важной базы или целенаправленной порчи резервных копий, чтобы исключить возможность восстановления и нанести финансовый урон. Чтобы защититься от таких действий, мы рекомендуем использовать контроль доступа пользователей и ролевой контроль. Так скомпрометированный аккаунт не сможет удалить бэкапы или повредить систему резервного копирования. Но даже не заходя в СРК, вирус может начать шифровать данные на уровне файловой системы. Для этого в СРК некоторых производителей (например, Veritas) добавлены дополнительные средства защиты: изменения в файловой системе могут быть реализованы только процессами самого ПО резервного копирования.

Как мы упоминали выше, правильно настроенная логика создания и хранения резервных копий — один из важнейших компонентов комплексной защиты. Лучшие практики резервного копирования рекомендуют следовать принципу «3-2-1»: как минимум три копии данных в двух разных местах, при этом одна из них за пределами офиса и без доступа к интернету. Копии, которые находятся в офлайне, принято обозначать «воздушным зазором» (AirGap). При обнаружении программы-вымогателя важно проверить резервные данные и убедиться в том, что они не содержат вредоносных программ, прежде чем приступать к полномасштабному восстановлению.

Лучшие практики резервного копирования рекомендуют следовать принципу «3-2-1»: как минимум три копии данных в двух разных местах, при этом одна из них за пределами офиса и без доступа к интернету. Копии, которые находятся в офлайне, принято обозначать «воздушным зазором» (AirGap). При обнаружении программы-вымогателя важно проверить резервные данные и убедиться в том, что они не содержат вредоносных программ, прежде чем приступать к полномасштабному восстановлению.

Российский бизнес и шифровальщики

респондентов из опроса Wakefield Research, столкнувшихся с атаками программ-вымогателей, заявили, что их компания полностью или частично заплатила выкуп.

респондентов отметили, что их компания следует рекомендуемой практике «3-2-1» : три копии данных, в том числе одна вне офиса и без доступа в интернет.

заявили, что у их компании есть три или более копии данных в одном месте.

предприятий не применяют практику

«3-2-1».

Построение архитектуры для защиты информации с использованием Veritas NetBackup и NetBackup Appliances

Описанную выше стратегию защиты (предотвращение / обнаружение / восстановление) можно рассмотреть на примере продуктов Veritas, в которых она последовательно реализована с использованием нескольких технологий.

Предотвращение

Первое: необходимо построить опорную инфраструктуру СРК и восстановления данных, устойчивую к воздействию шифровальщиков. Это последний бастион — только она сможет восстановить информацию в случае атаки.

Для продуктов Veritas предпочтительнее серверная инфраструктура на базе ОС Linux, так как она менее подвержена воздействию вирусов, а в NetBackup Appliances используется ее специально подготовленная, более защищенная версия. По статистике, Linux менее подвержен заражениям: более 80% атак направлены на Windows, поскольку эта система распространена на endpoint. Строя систему на Linux, вы фактически отсекаете 80% угроз.

Другие технологии для этапа предотвращения — это набор механизмов Identity and Access Management: многофакторная аутентификация, шифрование, модель доступа RBAC (группировка пользователей с учетом их специфики). Эти инструменты позволят более гибко управлять сохраненными данными и не потерять их в случае атаки.

Обнаружение

Найти шифровальщиков можно, в том числе во время резервного копирования. Например, если у вас на 100% вырастает количество файлов между бэкапами, меняется объем бэкапа или резко падает уровень оптимизации резервных копий, вполне возможно, система заражена.

Подобные аномальные активности могут быть зафиксированы с помощью Veritas NetBackup и Veritas Enterprise Data Services Platform (например, Aptare & DataInsight). Заказчик может счесть эти признаки ложноположительными, но у него будет дополнительный шанс обнаружить проникновение вируса раньше, чем он успеет распространиться более широко.

Восстановление

Когда не сработали меры по предотвращению атаки и не удалось вовремя обнаружить вирус, остается последний рубеж — восстановление данных. Если ваша СРК не может восстановить работоспособность ИТ-систем, значит, она построена неправильно.

Технологии, позволяющие осуществить быстрое восстановление данных, — Instant Rollback, Continuous Data Protection, Instant Access (мгновенный доступ к ВМ из бэкап-копий), мгновенные снимки, Bare Metal Restore и Immutability. Например, Continuous Data Protection позволяет сократить допустимое время восстановления, а технологии Immutability гарантированно защищают СРК. Эти решения помогут быстрее восстановить данные после атаки, причем сделают это с минимальной потерей информации. При этом архитектуру для быстрого восстановления лучше готовить заранее, на этапе планирования правильной СРК. Расчеты должны включать в себя предполагаемый объем данных, пропускную способность интерфейсов, количество массивов (или использование гиперконвергенции в качестве приемника данных), а также учитывать степень критичности данных. Все это должно быть документировано, а в идеале — являться частью стратегии непрерывности бизнеса или плана по восстановлению (DRP, Disaster Recovery Plan).

Например, Continuous Data Protection позволяет сократить допустимое время восстановления, а технологии Immutability гарантированно защищают СРК. Эти решения помогут быстрее восстановить данные после атаки, причем сделают это с минимальной потерей информации. При этом архитектуру для быстрого восстановления лучше готовить заранее, на этапе планирования правильной СРК. Расчеты должны включать в себя предполагаемый объем данных, пропускную способность интерфейсов, количество массивов (или использование гиперконвергенции в качестве приемника данных), а также учитывать степень критичности данных. Все это должно быть документировано, а в идеале — являться частью стратегии непрерывности бизнеса или плана по восстановлению (DRP, Disaster Recovery Plan).

Учитывая постоянно растущие объемы данных, нехватку скорости при использовании классических решений, а также не стоящие на месте технологии, мы начали предлагать заказчикам для данных уровня Business Critical и Mission Critical использовать резервирование на массивы с дисками SSD. Это позволяет как увеличить скорость резервирования и восстановления, так и обеспечить возможность запуска и комфортной работы резервных копий напрямую с таких массивов. Современное ПО резервного копирования умеет запускать без восстановления как виртуальные машины, так и СУБД. Широкое использование аппаратных снимков СХД также даст преимущество при атаке шифровальщиков. ПО резервного копирования позволит централизованно и практически моментально откатиться на незашифрованный снимок СХД, не тратя время на физическое копирование данных с одного массива на другой.

Это позволяет как увеличить скорость резервирования и восстановления, так и обеспечить возможность запуска и комфортной работы резервных копий напрямую с таких массивов. Современное ПО резервного копирования умеет запускать без восстановления как виртуальные машины, так и СУБД. Широкое использование аппаратных снимков СХД также даст преимущество при атаке шифровальщиков. ПО резервного копирования позволит централизованно и практически моментально откатиться на незашифрованный снимок СХД, не тратя время на физическое копирование данных с одного массива на другой.

Многим российским компаниям необходимо сформировать планы восстановления после кибератак и выстроить трехступенчатую систему защиты, о которой мы говорили выше. Также важно регулярно отрабатывать действия по аварийному восстановлению данных — репетиции помогут быстро и безболезненно пережить настоящую атаку. Мы даем все необходимые инструменты, которые позволят автоматизировать этот процесс и постоянно проводить подобные проверки. Вопрос «Будет ли компания подвергаться атакам вирусов-шифровальщиков и вообще заражениям?» уже не стоит, гораздо актуальнее другой: «Когда это произойдет и насколько вы к этому готовы?». На 100% защититься от атак невозможно. Но правильно выстроенная инфраструктура и стратегия защиты помогут бизнесу пережить нападение и не платить вымогателям миллионы долларов.

Вопрос «Будет ли компания подвергаться атакам вирусов-шифровальщиков и вообще заражениям?» уже не стоит, гораздо актуальнее другой: «Когда это произойдет и насколько вы к этому готовы?». На 100% защититься от атак невозможно. Но правильно выстроенная инфраструктура и стратегия защиты помогут бизнесу пережить нападение и не платить вымогателям миллионы долларов.

Самое популярное

Сообщить об ошибке

Уведомления об обновлении тем – в вашей почте

Подписаться на тему

Другие материалы на эту тему

№11 (256) / 2014

Виртуализация, облако Обзор

Виртуализация нового типа

Название статьи предусматривает, что существует или существовала раньше виртуализация «старого типа», на базе которой или, скорее, вопреки которой появилась виртуализация «новая».

Спасибо!

Вы подписались на обновления наших статей

авторский материал

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27. 07.2006 №152-ФЗ»

07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Спасибо!

Вы подписались на обновления наших статей

на тему

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27.07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Выберите темуBig DataВиртуализация, облакоВычислительные комплексыЗисман 360Инженерная инфраструктураИнтеграция системИнформационная безопасностьИТ-аутсорсингМашинное обучениеПрограммное обеспечениеРепортажиСетевые решенияСитуационные центрыСХД, СРК

Спасибо!

Вы подписались на обновления наших статей

подписку на журнал

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27.07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Спасибо!

Вы подписались на обновления наших статей

подписку на новости

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27. 07.2006 №152-ФЗ»

07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Спасибо!

Вы подписались на обновления наших статей

редактору

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27.07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Чтобы подписаться на рассылки JETINFO, укажите ваш email, имя и темы, которые вам интересны:

ЭксклюзивИнформационная безопасностьВычислительные комплексыМашинное обучениеСетевые решенияИнженерная инфраструктураИТ-аутсорсингПрограммное обеспечениеИнтеграция системВиртуализация, облакоСХД, СРКСитуационные центрыСистемы управления ИТBig DataУмный городНовости

Подписаться на все рассылки

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27. 07.2006 №152-ФЗ»

07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Подписаться на рубрику Машинное обучение.

Укажите ваше имя и email для получения уведомлений:

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27.07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Подписаться на рубрику Информационная безопасность.

Укажите ваше имя и email для получения уведомлений:

Я даю согласие на обработку своих персональных данных в соответствии с Федеральным законом «О персональных данных» от 27.07.2006 №152-ФЗ»

Политика в отношении обработки Персональных Данных

Положение о порядке обработки Персональных Данных

Форма 3

Искать везде

Статьи

Интервью

Авторы

Спикеры

Новости

Медиа

Журналы

7 шагов, которые помогут предотвратить и ограничить воздействие программ-вымогателей

От местных органов власти до крупных организаций атаки программ-вымогателей происходят повсюду. Мы все должны помочь предотвратить их успех.

Мы все должны помочь предотвратить их успех.

Программа-вымогатель — это тип вредоносного ПО, которое блокирует доступ к системе, устройству или файлу до тех пор, пока не будет выплачен выкуп. Программа-вымогатель делает это, шифруя файлы на конечной точке, угрожая стереть файлы или блокируя доступ к системе. Это может быть особенно опасно, когда атаки программ-вымогателей затрагивают больницы, центры экстренного вызова и другую критически важную инфраструктуру.

Для защиты от программ-вымогателей требуется целостный комплексный подход, объединяющий всю вашу организацию. Ниже приведены семь способов, которыми организации могут помочь остановить атаки и ограничить воздействие программ-вымогателей. Мы сопоставили каждую из них с применимыми передовыми методами безопасности CIS Controls, чтобы вы могли узнать больше по каждой теме.

MS-ISAC рекомендует, чтобы резервное копирование важных данных было единственным наиболее эффективным способом восстановления после заражения программами-вымогателями. Однако есть некоторые вещи, которые следует учитывать. Ваши файлы резервных копий должны быть соответствующим образом защищены и храниться в автономном режиме или вне сети, чтобы злоумышленники не могли их использовать. Использование облачных сервисов может помочь смягчить заражение программами-вымогателями, поскольку многие из них сохраняют предыдущие версии файлов, что позволяет вам вернуться к незашифрованной версии. Обязательно регулярно проверяйте резервные копии на эффективность. В случае атаки перед откатом убедитесь, что ваши резервные копии не заражены.

Однако есть некоторые вещи, которые следует учитывать. Ваши файлы резервных копий должны быть соответствующим образом защищены и храниться в автономном режиме или вне сети, чтобы злоумышленники не могли их использовать. Использование облачных сервисов может помочь смягчить заражение программами-вымогателями, поскольку многие из них сохраняют предыдущие версии файлов, что позволяет вам вернуться к незашифрованной версии. Обязательно регулярно проверяйте резервные копии на эффективность. В случае атаки перед откатом убедитесь, что ваши резервные копии не заражены.

CIS Control 11 предоставляет дополнительную информацию о том, как составить план восстановления данных.

2. Разработайте планы и политики

Разработайте план реагирования на инциденты, чтобы ваша группа ИТ-безопасности знала, что делать во время события программы-вымогателя. План должен включать в себя определенные роли и способы обмена информацией во время атаки. Вы также должны включить список контактов, таких как любые партнеры или поставщики, которые должны быть уведомлены. Есть ли у вас политика «подозрительной электронной почты»? Если нет, рассмотрите возможность создания политики для всей компании. Это поможет обучить сотрудников тому, что делать, если они получат электронное письмо, в котором не уверены. Это может быть так же просто, как пересылка электронной почты команде ИТ-безопасности.

Есть ли у вас политика «подозрительной электронной почты»? Если нет, рассмотрите возможность создания политики для всей компании. Это поможет обучить сотрудников тому, что делать, если они получат электронное письмо, в котором не уверены. Это может быть так же просто, как пересылка электронной почты команде ИТ-безопасности.

Просмотрите CIS Control 17, чтобы узнать больше о реагировании на инциденты и управлении ими.

3. Проверьте настройки порта

Многие варианты программ-вымогателей используют порт 3389 протокола удаленного рабочего стола (RDP) и порт 445 блока сообщений сервера (SMB). доверенные хосты. Обязательно ознакомьтесь с этими параметрами как для локальной, так и для облачной среды, работая с поставщиком облачных услуг, чтобы отключить неиспользуемые порты RDP.

CIS Control 4 описывает различные способы, которыми ваша организация может управлять сетевыми портами, протоколами и службами.

4. Защитите свои конечные точки

Убедитесь, что ваши системы настроены с учетом требований безопасности. Параметры безопасной конфигурации могут помочь ограничить поверхность угроз вашей организации и устранить пробелы в безопасности, оставшиеся от конфигураций по умолчанию. CIS Benchmarks — отличный бесплатный выбор для организаций, стремящихся внедрить лучшие в отрасли конфигурации, разработанные на основе консенсуса.

Параметры безопасной конфигурации могут помочь ограничить поверхность угроз вашей организации и устранить пробелы в безопасности, оставшиеся от конфигураций по умолчанию. CIS Benchmarks — отличный бесплатный выбор для организаций, стремящихся внедрить лучшие в отрасли конфигурации, разработанные на основе консенсуса.

Ознакомьтесь с CIS Control 4 для получения дополнительной информации о безопасных конфигурациях.

5. Поддерживайте системы в актуальном состоянии

Убедитесь, что все операционные системы, приложения и программное обеспечение вашей организации регулярно обновляются. Применение последних обновлений поможет закрыть бреши в системе безопасности, которыми хотят воспользоваться злоумышленники. По возможности включите автоматические обновления, чтобы автоматически получать последние исправления безопасности.

Дополнительную информацию об обновлении и управлении уязвимостями можно найти в CIS Control 7.

6. Обучите команду

Обучение по вопросам безопасности является ключом к остановке распространения программ-вымогателей. Когда сотрудники могут обнаруживать вредоносные электронные письма и избегать их, каждый играет свою роль в защите организации. Обучение по вопросам безопасности может научить членов команды тому, что нужно искать в электронном письме, прежде чем они нажмут на ссылку или загрузят вложение.

Когда сотрудники могут обнаруживать вредоносные электронные письма и избегать их, каждый играет свою роль в защите организации. Обучение по вопросам безопасности может научить членов команды тому, что нужно искать в электронном письме, прежде чем они нажмут на ссылку или загрузят вложение.

Более подробная информация о реализации программ повышения осведомленности и обучения безопасности доступна в CIS Control 14.

7. Внедрение IDS

Система обнаружения вторжений (IDS) ищет вредоносные действия, сравнивая журналы сетевого трафика с сигнатурами, обнаруживающими известные вредоносные действия. Надежная IDS будет часто обновлять сигнатуры и быстро оповещать вашу организацию, если обнаружит потенциальную вредоносную активность.

CIS Control 8 описывает обслуживание, мониторинг и анализ журналов аудита, которыми управляет большинство коммерческих IDS.

Кроме того, компания CIS разработала технологию мониторинга сети Albert. Это решение IDS предназначено для государственных, местных, племенных и территориальных (SLTT) государственных организаций США. Пользовательский набор сигнатур, используемый Альбертом, позволяет ему очень эффективно обнаруживать программы-вымогатели. Подписи на Albert ежедневно обновляются, чтобы гарантировать, что организации получают новейшую защиту от угроз.

Пользовательский набор сигнатур, используемый Альбертом, позволяет ему очень эффективно обнаруживать программы-вымогатели. Подписи на Albert ежедневно обновляются, чтобы гарантировать, что организации получают новейшую защиту от угроз.

Когда программа-вымогатель наносит удар, вашей организации важно получить уведомление и быстро провести расследование. По данным Crowdstrike, зрелым организациям требуется 10 минут, чтобы расследовать вторжение. Однако только 10% организаций могут соответствовать этому критерию. (Источник) С помощью Albert Network Monitoring организации, затронутые программами-вымогателями, переходят от обнаружения события к уведомлению в течение шести минут после вредоносной активности.

Что происходит в эти шесть минут? Аналитики Центра управления безопасностью (SOC), работающего в режиме 24x7x365 CIS, проводят начальное расследование, подтверждая вредоносную активность, изучая любую историческую активность затронутого хоста, собирая рекомендации по безопасности для пострадавшей организации и уведомляя пострадавшую организацию с их анализом безопасности и рекомендациями. Кибераналитики доступны для организаций, использующих Albert, круглосуточно по телефону и электронной почте, чтобы отвечать на вопросы, запрашивать данные и помогать организациям улучшать свою защиту.

Кибераналитики доступны для организаций, использующих Albert, круглосуточно по телефону и электронной почте, чтобы отвечать на вопросы, запрашивать данные и помогать организациям улучшать свою защиту.

Защитите свой компьютер от программ-вымогателей

Безопасность Windows 7 Windows 8.1 Windows 10 Больше…Меньше

Программа-вымогатель– это вредоносное ПО, которое шифрует ваши файлы или не позволяет вам использовать компьютер, пока вы не заплатите деньги (выкуп) за их разблокировку. Если ваш компьютер подключен к сети, программа-вымогатель также может распространяться на другие компьютеры или устройства хранения в сети.

Вот некоторые способы заражения программами-вымогателями:

Посещение небезопасных, подозрительных или поддельных веб-сайтов.

org/ListItem»>Открытие вредоносных или неверных ссылок в сообщениях электронной почты, Facebook, Twitter и других социальных сетях, а также в мессенджерах или SMS-чатах.

Открытие файловых вложений, которые вы не ожидали или от людей, которых вы не знаете.

Вы часто можете распознать поддельное электронное письмо и веб-страницу, потому что они имеют неправильное написание или просто выглядят необычно. Обращайте внимание на странное написание названий компаний (например, «PayePal» вместо «PayPal») или необычные пробелы, символы или пунктуацию (например, «Служба поддержки клиентов iTunes» вместо «Служба поддержки клиентов iTunes»).

может атаковать любой компьютер, будь то домашний компьютер, компьютеры в корпоративной сети или серверы, используемые государственным учреждением.

Осторожно: Мобильные устройства тоже могут быть заражены программами-вымогателями! Узнайте, как защитить свои устройства

Как я могу защитить свой компьютер?

Убедитесь, что на вашем компьютере установлена последняя версия Windows и все последние исправления. Узнайте больше о Центре обновления Windows.

Убедитесь, что Безопасность Windows включена, чтобы защитить вас от вирусов и вредоносных программ (или Центр безопасности Защитника Windows в предыдущих версиях Windows 10).

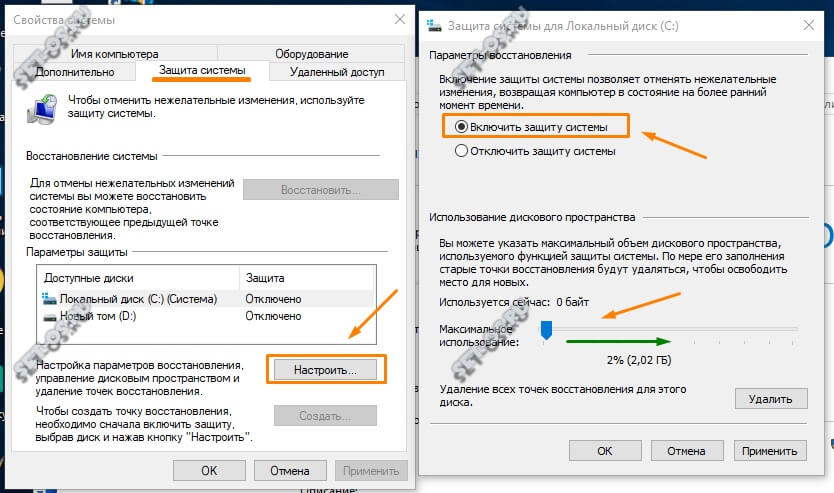

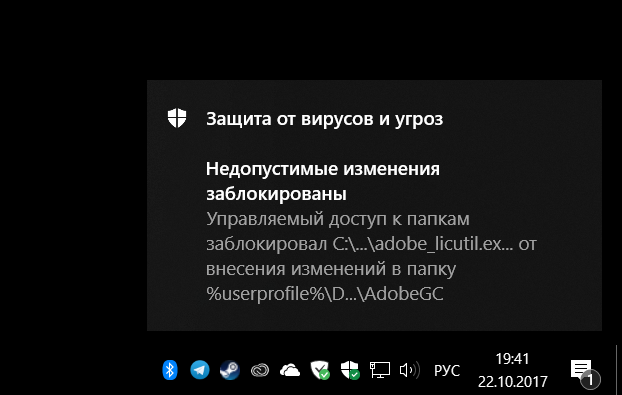

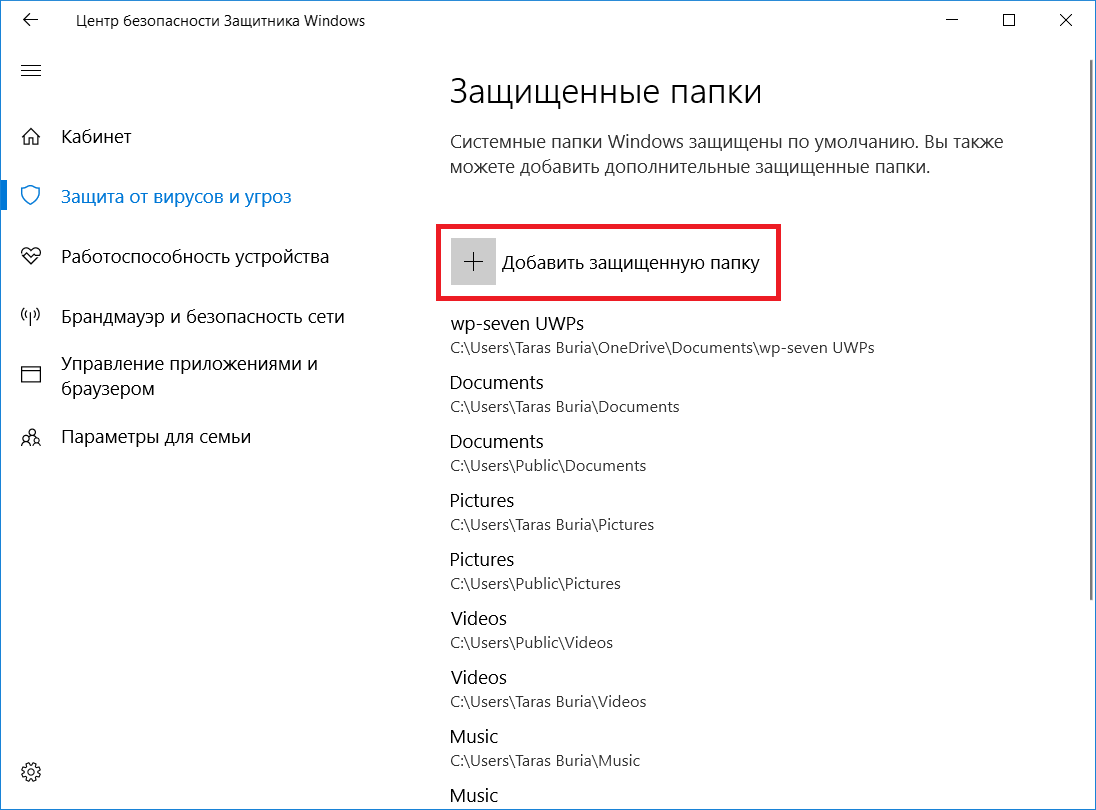

В Windows 10 или 11 включите контролируемый доступ к папкам, чтобы защитить важные локальные папки от несанкционированных программ, таких как программы-вымогатели или другие вредоносные программы.

Обнаружение программ-вымогателей и восстановление с помощью расширенной защиты Microsoft 365.

Создайте резервную копию файлов с помощью истории файлов, если она еще не включена производителем вашего ПК. Узнайте больше об истории файлов.

Храните важные файлы в Microsoft OneDrive. OneDrive включает встроенные средства обнаружения и восстановления программ-вымогателей, а также управление версиями файлов, поэтому вы можете восстановить предыдущую версию файла. А когда вы редактируете файлы Microsoft Office, хранящиеся в OneDrive, ваша работа автоматически сохраняется по ходу работы.

org/ListItem»>Периодически перезагружайте компьютер; по крайней мере раз в неделю. Это поможет обеспечить актуальность приложений и операционной системы и улучшит работу вашей системы.

Используйте безопасный современный браузер, например Microsoft Edge.

Примечание. Если вы владелец малого бизнеса, рассмотрите возможность использования Microsoft 365 Business Premium. Он включает Advanced Threat Protection в Microsoft Defender, чтобы помочь защитить ваш бизнес от интернет-угроз.

Узнайте больше о Microsoft 365 Business Premium Security

Если вы подозреваете, что заразились

Используйте программы защиты от вредоносных программ, такие как Windows Security, всякий раз, когда вы обеспокоены тем, что ваш компьютер может быть заражен. Например, если вы слышите о новых вредоносных программах в новостях или замечаете странное поведение на своем ПК. См. Защита от вирусов и угроз в системе безопасности Windows, чтобы узнать, как сканировать ваше устройство.

Например, если вы слышите о новых вредоносных программах в новостях или замечаете странное поведение на своем ПК. См. Защита от вирусов и угроз в системе безопасности Windows, чтобы узнать, как сканировать ваше устройство.

Если вы действительно заразились программой-вымогателем

К сожалению, заражение программами-вымогателями обычно не проявляется, пока вы не увидите какое-либо уведомление в окне, приложении или полноэкранном сообщении с требованием денег за восстановление доступа к вашему ПК или файлам. Эти сообщения часто появляются после шифрования ваших файлов.

Попробуйте полностью очистить компьютер с помощью Windows Security. Вы должны сделать это, прежде чем пытаться восстановить файлы. Также см. раздел «Резервное копирование и восстановление в Windows» для получения справки по резервному копированию и восстановлению файлов для вашей версии Windows.

Не платите деньги за восстановление ваших файлов. Даже если вы заплатите выкуп, нет никакой гарантии, что вы снова получите доступ к своему компьютеру или файлам.

Даже если вы заплатите выкуп, нет никакой гарантии, что вы снова получите доступ к своему компьютеру или файлам.

Что делать, если вы уже заплатили

Если вы уже заплатили выкуп, немедленно обратитесь в свой банк и в местные органы власти. Если вы платили кредитной картой, ваш банк может заблокировать транзакцию и вернуть деньги.

Вы также можете связаться со следующими государственными веб-сайтами для сообщений о мошенничестве и мошенничестве:

В Австралии перейдите на веб-сайт SCAMwatch.

В Канаде обратитесь в Канадский центр по борьбе с мошенничеством.

Во Франции зайдите на сайт Агентства национальной безопасности информационных систем.

В Германии перейдите на веб-сайт Bundesamt für Sicherheit in der Informationstechnik.

В Ирландии зайдите на веб-сайт An Garda Síochána.

В Новой Зеландии перейдите на веб-сайт мошенничества по делам потребителей.

В Великобритании перейдите на веб-сайт Action Fraud.

В США перейдите на веб-сайт On Guard Online.

Если вашего региона здесь нет, корпорация Майкрософт рекомендует обратиться в федеральную полицию или органы связи вашего региона.

Ваш комментарий будет первым