10 методов защиты от шифровальщиков-вымогателей

Одной из самых опасных угроз в современном кибермире являются трояны-вымогатели. Попав в систему, эти программы по-тихому шифруют файлы пользователя — документы, видеозаписи и фотографии. Все процессы проходят в фоновом режиме, чтобы жертва не смогла обнаружить, что происходит.

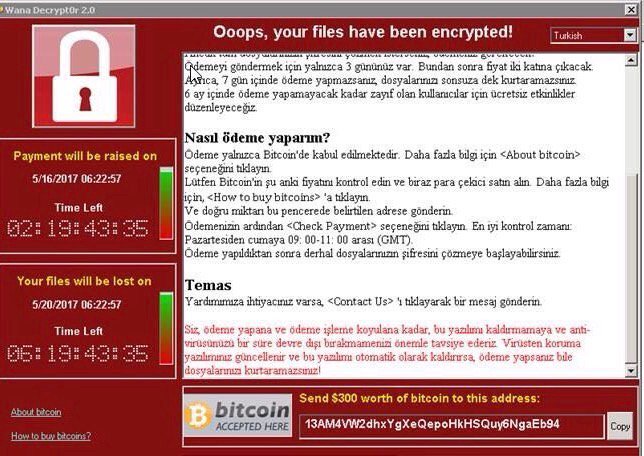

Закончив свое мерзкое дело, троян выводит на экран сообщение, в котором рассказывает пользователю что-то вроде «ваши файлы зашифрованы, если хотите их вернуть, отправьте кругленькую сумму на этот счет». Платить придется в биткойнах. Так как часто жертвами программ-вымогателей становятся неопытные пользователи, помимо сбора денег им еще придется разобраться, где и как эти самые биткойны можно купить.

Этот метод мошенничества отличается особенно злой иронией: все файлы остаются у пользователя, только открыть их не получается — они надежно зашифрованы. Очень обидно.

«Вылечить» данные без ключа практически невозможно, новейшие версии вымогателей используют очень стойкое шифрование, а ключи хранят там, где до них не доберешься.

10 советов по борьбе с вирусами-шифровальщиками.

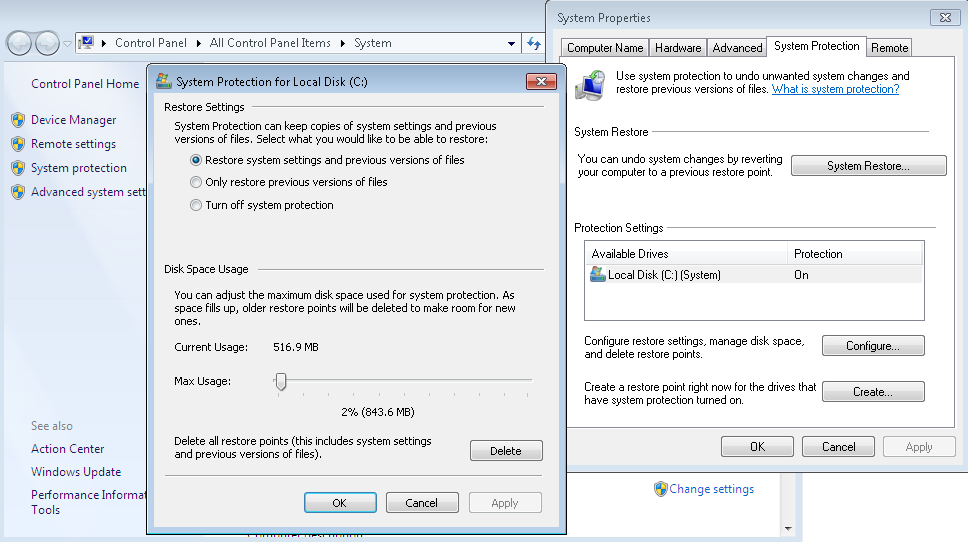

- Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук).

Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска. - Регулярно проверяйте, в порядке ли сделанные бэкапы. Система бэкапов — это тоже программа. Она может поломаться и скопировать данные с ошибками.

- Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг».

Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми.

Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми. - Не доверяйте никому. Такой вирус могут прислать со взломанного аккаунта вашего друга в Skype или «ВКонтакте», товарища по онлайн-играм или даже коллеги с работы.

- Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr». Но расслабляться нельзя в любом случае, так как многие другие файлы тоже могут быть опасными. Мошенники часто ставят несколько расширений подряд, чтобы замаскировать вирус под видео, фото или документ, например: hot-chics.avi.exe или report.doc.scr.

- Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют «дыры» в программном обеспечении, чтобы заразить устройства пользователей.

- Установите надежный антивирус, который умеет бороться с троянами-вымогателями.

Мы можем предложить Kaspersky Internet Security, который в большинстве случаев просто не даст вирусам попасть к вам в систему, а если это произойдет, защитит важные файлы с помощью специальной функции.

Мы можем предложить Kaspersky Internet Security, который в большинстве случаев просто не даст вирусам попасть к вам в систему, а если это произойдет, защитит важные файлы с помощью специальной функции. - Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы. Правда, новейшие версии этой заразы используют заранее заданный ключ, так что с ними этот совет не сработает.

- Если вы уже попались, то не платите выкуп, если в этом нет серьезной необходимости. Помните: каждый денежный перевод — это вливание в преступный бизнес, который будет развиваться и дальше, до тех пор, пока поступают деньги.

- Еще один совет для уже заразившихся: проверьте — возможно, вам повезло, и вам попался один из старых шифровальщиков. Раньше вымогатели были далеко не такими продвинутыми, как сейчас, зашифрованные ими файлы сравнительно несложно восстановить.

Кроме того, полиция и специалисты по кибербезопасности (в том числе «Лаборатория Касперского») периодически ловят преступников и выкладывают инструменты для восстановления файлов в Сеть. Стоит проверить, можно ли вернуть свои файлы абсолютно бесплатно. Для этого посетите noransom.kaspersky.com.

Как защититься от шифровальщиков за минуту

Обновлено 10.06.2017

Добрый день уважаемые читатели и гости блога, как вы помните в мае 2017 года, началась масштабная волна заражения компьютеров с операционной системой Windows, новым вирусом шифровальщиком, по имени WannaCry, в результате чего он смог заразить и зашифровать данные, более чем на 500 000 компьютеров, вы только вдумайтесь в эту цифру. Самое страшное, что данная разновидность вирусов, практически не отлавливается современными антивирусными решениями, что делает его еще более угрожающим, ниже я вам расскажу метод, как обезопасить свои данные от его влияния и как защититься от шифровальщиков за минуту, думаю вам это будет интересно.

Что такое вирус шифратор

Вирус шифровальщик — это разновидность троянской программы, в задачи которой входит заражение рабочей станции пользователя, выявления на нем файлов необходимого формата (например, фото, аудиозаписи, видео файлы) их последующее шифрование со сменой типа файла, в результате чего пользователь их больше не сможет открыть, без специальной программы дешифратора. Выглядит это вот так.

Форматы зашифрованных файлов

Самыми распространенными форматами файлов после шифрования являются:

- no_more_ransom

- xtbl

- cbf

- vault

Последствия вируса шифровальщика

Опишу самый распространенный случай в котором задействован вирус шифратор. Представим себе обычного пользователя в любой абстрактной организации, в 90 процентах случаев у пользователя есть интернет за его рабочим местом, так как с помощью него он приносит прибыль компании, он совершает серфинг в интернет пространстве. Человек не робот и может отвлекаться от работы, просматривая интересные ему сайты, или сайты которые ему посоветовал его друг. В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

В результате этой деятельности, он может заразить свой компьютер шифровальщиком файлов, сам того не подозревая и узнать об этом, тогда, когда уже будет поздно. вирус сделал свое дело.

Вирус в момент своей работы старается обработать все файлы, к которым у него есть доступ, тут и начинается, что важные документы в папке отдела, к которым у пользователя есть доступ, вдруг превращаются в цифровой мусор, локальные файлы и многое другое. Понятно, что должны быть резервные копии файловых шар, но как быть с локальными файлами, которые могут составлять всю работу человека, в результате компания теряет деньги, за простой работы, а системный администратор выходит из зоны комфорта и тратит свое время на расшифровку файлов.

То же самое может быть и у рядового человека, но последствия тут локальные и касаются лично его и его семьи, очень печально видеть случаи, когда вирус зашифровал все файлы, включая семейных архив фотографий и у людей не осталось резервной копии, ну не принято у обычных пользователей ее делать.

С облачными сервиса все не так просто, если вы все храните там и не используете толстого клиента у себя в операционной системе Windows, одно дело, там в 99% вам ничего не грозит, но вот если вы используете, например, «Яндекс диск» или «mail Облако» синхронизируя файлы со своего компьютера на него, то заразившись и получив, что все файлы зашифрованы, программа их отправит прямиком облако и вы так же все потеряете.

В итоге вы видите картинку на подобие этой, где вам сообщается, что все файлы зашифрованы и вам необходимо отправить деньги, сейчас это делается в биткоинах, чтобы не вычислить злоумышленников. После оплаты, вам якобы должны прислать, дешифратор и вы все восстановите.

Никогда не отправляйте деньги злоумышленникам

Запомните, что ни один современный антивирус, на сегодняшний момент не может обеспечить windows защиту от шифровальщиков, по одной простой причине, что данный троян ничего подозрительного с его точки зрения не делает, он по сути ведет себя как пользователь, он читает файлы, записывает, в отличии от вирусов он не пытается изменить системные файлы или добавить ключи реестра, поэтому его обнаружение такое сложное, нет грани отличающий его от пользователяИсточники троянов шифровальщиков

Давайте попытаемся выделить основные источники проникновения шифратора к вам на компьютер.

- Электронная почта > очень часто людям приходят непонятные или фейковые письма с ссылками или зараженными вложениями, кликнув по которым, жертва начинает устраивать себе бессонную ночь. Как защитить электронную почту я вам рассказывал, советую почитать.

- Через программное обеспечение — вы скачали программу из неизвестного источника или поддельного сайта, в ней зашит вирус шифратор, и при установке ПО вы его себе заносите в операционную систему.

- Через флешки — люди до сих пор очень часто ходят друг к другу и переносят через флешки кучу вирусов, советую вам почитать «Защита флешки от вирусов»

- Через ip камеры и сетевые устройства имеющие доступ в интернет — очень часто из-за кривых настроек на роутере или ip камере подключенной в локальную сеть, хакеры заражают компьютеры в той же сети.

Как защитить от вируса шифровальщика ваш ПК

Защищает от шифровальщиков грамотное использование компьютера, а именно:

- Не открывайте не известную вам почту и не переходите по непонятным ссылкам, каким бы образом они к вам не попали, будь то почта или любой из мессенджеров

- Максимально быстро устанавливайте обновления операционной системы Windows или Linux, они выходят не так часто, примерно раз в месяц.

Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные.

Если говорить про Microsoft, то это второй вторник, каждого месяца, но в случае с шифровальщиками файлов, обновления могут быть и нештатные. - Не подключайте к своему компьютеру неизвестные флешки, просите друзей скинуть лучше ссылку на облако.

- Убедитесь, что если вашему компьютеру не нужно быть доступным в локальной сети для других компьютеров, то выключите доступ на него.

- Ограничьте права доступа на файлы и папки

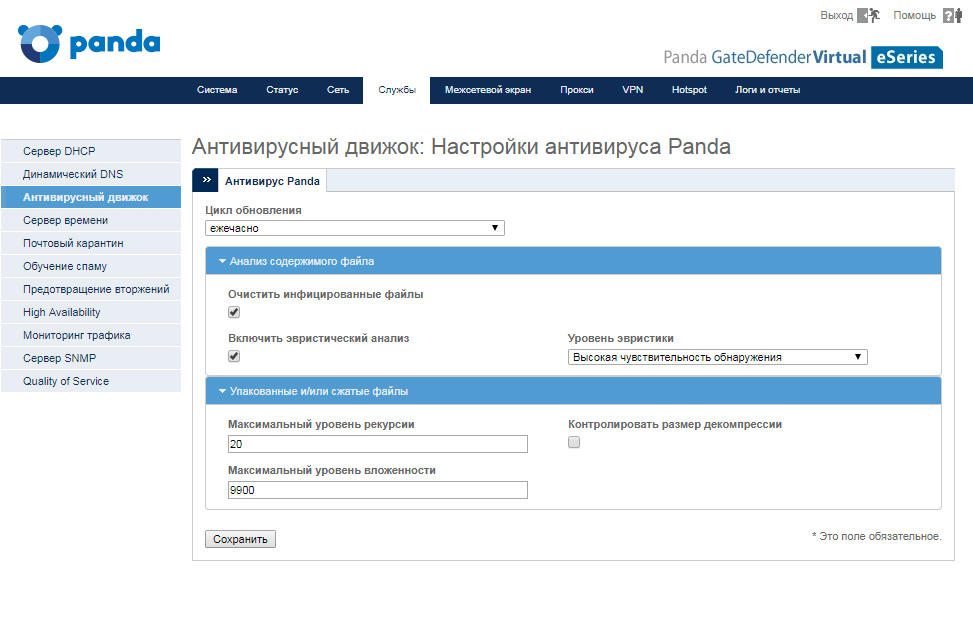

- Установка антивирусного решения

- Не устанавливайте непонятные программы, взломанные непонятно кем

С первыми тремя пунктами все понятно, а вот на оставшихся двух я остановлюсь подробнее.

Отключаем сетевой доступ к вашему компьютеру

Когда меня спрашивают как организовывается в windows защита от шифровальщиков, то первым делом я рекомендую людям отключить «службу доступа к файлам и принтерам сетей Microsoft», которая позволяет другим компьютерам получить доступ к ресурсам данного компьютера с помощью сетей Microsoft. Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Это так же актуально от любопытных системных администраторов, работающих у вашего провайдера.

Отключить данную службу и защититься от шифровальщиков в локальной или провайдерской сети, можно следующим образом. Нажимаем сочетание клавиш WIN+R и в открывшемся окне выполнить, вводим команду ncpa.cpl. Я это покажу на своем тестовом компьютере с операционной системой Windows 10 Creators Update.

Выбираем нужный сетевой интерфейс и кликаем по нему правой кнопкой мыши, из контекстного меню выбираем пункт «Свойства»

Находим пункт «Общий доступ к файлам и принтерам для сетей Microsoft» и снимаем с него галку, после чего сохраняем, все это поможет защитить компьютер от вируса шифровальщика в локальной сети, ваша рабочая станция просто не будет доступна.

Ограничение прав доступа

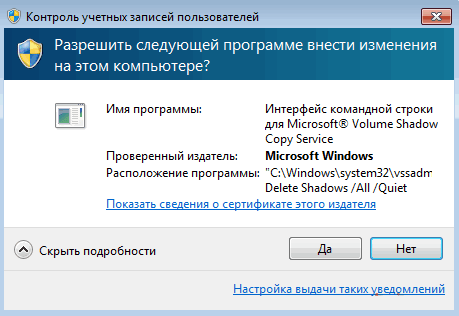

Защита от вируса шифровальщика в windows может быть реализована вот таким интересным способом, я расскажу как я сделал для себя. И так основная проблема в борьбе с шифровальщиками, заключается в том, что антивирусы, просто не могут в режиме реального времени с ними бороться, ну не может он на сегодняшний момент защитить вас, поэтому будем хитрее. Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Если у вирус шифратора нет прав на запись, то он и не сможет ничего сделать с вашими данными. Приведу пример, у меня есть папка фотографии, она хранится локально на компьютере, плюс есть две резервные копии на разных жестких дисках. На своем локальном компьютере я сделал на нее права, только на чтение, для той учетной записи под которой сижу за компьютером. Если бы вирус попал, то прав у него просто не хватило бы, все как видите просто.

Как все это реализовать, чтобы защититься от шифровальщиков файлов и все уберечь, делаем следующее.

- Выбираем нужные вам папки. Старайтесь использовать именно папки, с ними проще назначать права. А в идеале создайте папку, под названием только для чтения, и уже в нее помещайте все нужные вам файлы и папки. Чем хорошо, назначив на верхней папке права, они автоматически будут применены и для других, находящихся в ней папок. Как только скопируете все нужные файлы и папки в нее, переходите к следующему пункту

- Щелкаем по папке правым кликом из из меню выбираем «Свойства»

- Переходим на вкладку «Безопасность» и нажимаем кнопку «Изменить»

- Пробуем удалить группы доступа, если получаете окно с предупреждением, что «Невозможно удалить группу, так как этот объект наследует разрешения от своего родителя», то закрываем его.

- Нажимаем кнопку «Дополнительно». В открывшемся пункте, нажмите «отключить наследования»

- На вопрос «Что вы хотите сделать с текущим унаследованными разрешениями» выберите «Удалить все унаследованные разрешения из этого объекта»

- В итоге в поле «Разрешения» все будут удалены.

- Сохраняем изменения. Обратите внимание, что теперь только владелец папки может изменять разрешения.

- Теперь на вкладке «Безопасность» нажмите «Изменить»

- Далее нажимаем «Добавить — Дополнительно»

- Нам необходимо добавить группу «Все», для этого нажмите «Поиск» и выберите нужную группу.

- Для защиты Windows от шифровальщика, у вас для группы «Все» должны быть выставлены права, как на картинке.

- Все теперь никакой вирус шифратор вам для ваших файлов в данной директории не грозит.

Я надеюсь, что Microsoft и другие антивирусные решения смогут улучшить свои продукты и защитят компьютеры от шифровальщиков, до их вредоносной работы, но пока этого не произошло, соблюдайте те правила, что я вам описал и делайте всегда резервные копии важных данных.

Как легко и просто защитить компьютер от шифровальщиков

Как легко и просто защитить компьютер от шифровальщиков

Хотя 2018 год, скорее всего, запомнится всплеском криптомайнеров , которые незаконно используют ресурсы ваших компьютеров для майнинга криптовалют, тем не менее, шифровальщики по-прежнему остаются серьезной и очень распространенной угрозой. И это не удивительно: эти простые в использовании для злоумышленников инструменты позволяют проводить различные атаки , которые способны нести серьезную угрозу и приводить к ощутимым потерям.Современные антивирусные решения худо-бедно научились идентифицировать шифровальщиков и бороться с известными образцами. Но хотелось бы попытаться решить эту проблему в целом.

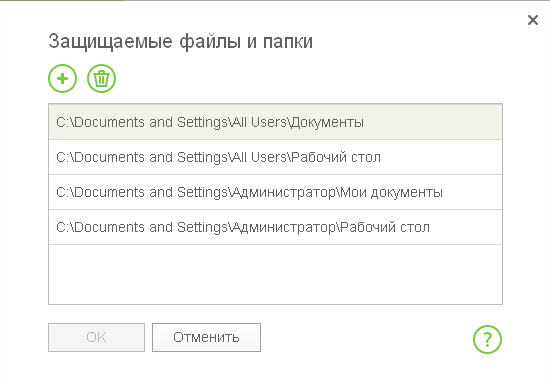

Защита данных в Panda Dome

Принцип работы этого модуля прост: по умолчанию он блокирует приложениям доступ к определенным файлам.

Собственно, и сама настройка модуля Защита данных в домашнем антивирусе Panda Dome очень проста, благо что он работает в автоматизированном режиме, а потому не требует специальных знаний и навыков. Для этого требуется выполнить следующие действия:

1.В антивирусе Panda Dome в разделе Настройки открыть подраздел Защита данных

2.Включить данный модуль

3.Указать защищаемые папки и типы файлов, а также те приложения, которым разрешено или, наоборот, категорически запрещено иметь доступ к защищаемым файлам

Для вашего удобства Panda Dome по умолчанию уже предложит защитить папку «Мои документы», а также добавит все широко используемые типы файлов, которые зачастую страдают от шифровальщиков.

Что касается настройки приложений, то добавление приложений может осуществляться автоматически по мере того, как приложения будут обращаться к защищенным файлам. В этом случае Panda Dome будет спрашивать пользователя, стоит ли разрешить доступ текущему приложению к защищенным файлам или нет.

Пара небольших советов

И все же позвольте дать Вам несколько рекомендаций по настройке этого модуля.

Во-первых, в список защищаемых папок не рекомендуем добавлять системные папки Windows или Program Files, т.к. в этом случае сама система может работать некорректно в силу различных ограничений прав доступа. Кроме того, антивирус вас просто может завалить сообщениями о том, стоит ли разрешить доступ такому-то (как правило, неизвестному и непонятному для вас служебному процессу) процессу или приложению к защищенным файлам. Все это негативно будет сказываться на производительности вашего ПК. Все же модуль «Защита данных» предназначен именно для защиты пользовательских данных, т.

Во-вторых, в список защищаемых расширений рекомендуем добавить файлы с расширением .txt для защиты текстовых файлов.

В-третьих, дополнительная опция «Разрешить безопасным приложениям получать доступ к защищенным данным» позволяет вам автоматизировать процесс присвоения прав доступа. Поэтому с этой целью вы можете включить эту опцию, а это означает, что Panda Dome будет самостоятельно присваивать права гарантированно безопасным приложениям. Опять же, если приложение вдруг перестанет считаться таковым, то его права доступа автоматически поменяются. Но, если вы хотите более тотального контроля, то можете отключить данную опцию.

С татистика

Для просмотра статистики заблокированных попыток доступа вам необходимо в главном окне антивируса нажать на соответствующую кнопку модуля Защита данных. В этом случае вы увидите список последних заблокированных попыток доступа с возможностью перехода в более детальный отчет.

Модуль «Защита данных» доступен в следующих версиях: Panda Dome Advanced, Panda Dome Complete и Panda Dome Premium.

Напоследок, хотим напомнить вам, что никогда не теряйте здравого смысла и бдительности, а также регулярно делайте резервные копии ваших самых ценных файлов, которые следует хранить на отдельном внешнем накопителе (флешка, CD/DVD или внешний жесткий диск, а также на специальных облачных сервисах). В сочетании с постоянно обновленным антивирусом все это позволит вам надежно защитить ваш домашний компьютер от шифровальщиков, чтобы спокойно и безопасно наслаждаться вашей цифровой жизнью, не теряя доступа к важным файлам и бесценным фотографиям.

Panda Security в России и СНГ

+7(495)105 94 51, [email protected]

https://www.cloudav.ru

Мы рассказываем о самых актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру в

.

Защита от шифровальщиков в Windows 10 (Защищенные папки)

В последней версии Windows 10 Fall Creators Update (версия 1709) появилась новая функция защитника Windows. Функция «Контролируемый доступ к папкам» позволяет защитить файлы и папки от действия вирусов-шифровальщиков и других подобных угроз.

Функция «Контролируемый доступ к папкам» позволяет защитить файлы и папки от действия вирусов-шифровальщиков и других подобных угроз.

В этой статье попробуем разобраться, что из себя представляет функция «Контролируемый доступ к папкам». Я покажу как включить защиту от шифровальщиков и сделаю небольшой эксперимент с заражением Windows для того, чтобы узнать насколько эта самая защита от шифровальщиков может защитить пользователя.

Еще по теме: Как определить шифровальщик

Защита от шифровальщиков в Windows 10

Функция «Контролируемый доступ к папкам» позволяет пользователям контролировать доступ к определенным папкам. Работает она по принципу, все что не добавлено в белый лист — будет заблокировано. Теоретически это должно усложнить шифровальщикам получение доступа к папкам и заражения файлов.

Шифровальщики — основной подкласс троянов-вымогателей, а Windows — основная атакуемая платформа. Поэтому Microsoft старается предпринять дополнительные меры защиты.

Проблема в том, что шифровальщики — это не классические вирусы трояны, и эффективное противодействие им требует принципиально других подходов. Отловить известного шифровальщика по сигнатуре под силу практически любому антивирусу, а вот поймать новый экземпляр — совсем другая задача.

Шифровальщик зашифровал файл в WindowsУпреждающий удар со стороны антивируса затруднен хотя бы потому, что трояны-вымогатели используют легитимные средства криптографии, как и многие популярные программы шифрования. В их коде обычно нет каких-нибудь явных признаков злонамеренной активности, поэтому эвристика и другие меры несигнатурного анализа антивириусов часто не срабатывают.

Поиск отличительных маркеров Ransomware — головная боль всех антивирусных разработчиков. Все, что они пока могут предложить, — это подменить задачу. Вместо поиска рансомварей сосредоточиться на их основной цели и смотреть за ней.

То есть — контролировать доступ к файлам и каталогам пользователя, а также регулярно делать их бэкап на случай, если шифровальщик все же до них доберется.

На практике это далеко не идеальный подход. Контроль доступа — это снова баланс между безопасностью и удобством, сильно смещенный в сторону дискомфорта. Концептуально ситуация такая же, как и при использовании новой функции Exploit Guard: либо запрещающие правила применяются сполна, но работать за компьютером становится проблематично, либо ограничения заданы формально ради сохранения совместимости со старым софтом и удобства пользователя.

Контроль доступа к папкам в Windows DefenderПодобный контроль доступа давно появился в сторонних антивирусах, но немного в другом виде. Он был нацелен на сохранность системы, а не на обнаружение угроз. Предполагается, что, если антивирус проморгает зловреда, дополнительные средства контроля просто заблокируют нежелательные изменения в каталоге \Windows\ и загрузчике.

Если для системных файлов этот подход еще как-то годится, то для пользовательских — нет. В отличие от системного каталога, содержимое которого более-менее одинаково на разных компьютерах, в пользовательском может находиться что угодно.

К тому же запросы на изменение файлов в нем могут поступить от любой программы. Добавьте к этому OLE, возможность любого процесса вызывать другой и открывать файлы через него, и вы получите представление о том, как выглядит ад для антивирусного разработчика.

Поскольку модификация пользовательских файлов никак не влияет на работу ОС, в Windows не было встроенных средств их защиты. Все изменилось с выходом обновленной версии Windows 10, в которой встроенный «Защитник» начал контролировать документы, фотографии и прочий пользовательский контент.

Утверждается, что он не даст заменить файлы их зашифрованными версиями, лишая авторов шифровальщика повода требовать выкуп.

Как включить контролируемый доступ к папкам

Вот несколько шагов, с помощью которых вы сможете включить функцию «Контроль доступа».

- Зайдите в параметры Windows и выберите пункт «Обновление и безопасность».

- В левом меню перейдите на вкладку «Защитник Windows».

- Откройте центр безопасности Windows.

- Защита от вирусов и угроз.

- Параметры защиты от вирусов и угроз.

- Контролируемый доступ к папкам.

- Добавление папок.

С включение контроля доступа и добавлением защищенных папок разобрались. Теперь давайте проверим в действии.

Тестирование функции «Контроль доступа Windows»

Для проверки я решил создать тестовую папку C:\Docs\ с документами разного типа и добавить ее в список контроля доступа Windows Defender. Затем запустил несколько популярных троянов-вымогателей и посмотрел, сможет ли «Защитник Windows» им противостоять и защитить пользователя от шифровальщика.

Добавляем контролируемую папкуВ этом тесте Windows Defender справился с подборкой троянов лучше многих сторонних антивирусов. Он просто не дал скопировать с сетевого диска ни один образец, включая разные модификации WannaCry, Petya, TeslaCrypt, Jigsaw, Locky и Satana.

Все они были автоматически удалены, несмотря на измененное расширение (.tst) и упаковку средствами UPX.

«Защитник Windows» обезвредил на лету модификацию трояна PetyaНовый компонент «Контролируемый доступ к папкам» — это часть защиты в реальном времени. Поэтому отключить в Windows Defender сканирование на лету и проверить новую функцию отдельно не удастся. Отключить постоянную защиту можно только полностью, но тогда результат будет предсказуемым.

Лог зашифрованных файловЯ расширил тестовую подборку шифровальщиков, включив в нее свежие и малоизвестные виды. Однако Windows Defender моментально удалял их все, не оставляя выбора. Поэтому было решено провести модельный эксперимент, написав… нет, нет! Что вы, господин прокурор! Никакой не вирус, а простейшую безвредную программу. Вот ее код, добро пожаловать в девяностые!

@echo off echo Open `Docs` directory cd C:\Docs\ dir echo The original content of `lenses.txt` file is listed below: more < lenses.txt echo Changing text in file 'lenses.txt'... echo File data was replaced by this string>lenses.txt echo Done! more < lenses.txt

Любой шифровальщик заменяет файлы пользователя их зашифрованными версиями. По сути, нам требуется проверить, как функция «Контролируемый доступ к папкам» блокирует операции перезаписи файлов в каталоге пользователя.

Эта программа как раз заменяет содержимое файла в указанном каталоге той строкой, которую вы сами укажешь. Знак > перенаправляет консольный вывод в файл, полностью перезаписывая его.

Преимущество у этого батника в том, что он выглядит подозрительно (исполняемый файл с низкой репутацией) и его код точно неизвестен антивирусу. Он был написан только что и не успел нигде засветиться.

В качестве цели был указан файл lenses.txt, поскольку его содержимое отформатировано знаками табуляции и наглядно отображается в консоли командой more в пределах одного экрана.

После запуска командный файл показывает содержимое каталога C:\Docs\, а затем — файла lenses.txt. Он пытается перезаписать его строкой File data was replaced by this string и снова показывает содержимое lenses.txt для проверки результата.

Сам командный файл запускается из другого каталога — «Загрузки», имитируя привычку неопытного пользователя (скачивать что ни попадя и кликать на все подряд).

Если мы просто запустим батник двойным кликом, то увидим, что файл lenses.txt остался в прежнем виде. Функция «Контролируемый доступ к папкам» справилась со своей задачей, предотвратив перезапись документа по команде от неизвестного исполняемого файла.

При этом текст можно спокойно открыть и отредактировать в «Блокноте», а потом сохранить поверх старого, и это не вызовет никаких вопросов. Notepad — доверенный процесс, и для пользователя защита работает прозрачно.

Защитник Windows заблокировал изменения документаПри желании можно добавить стороннее приложение в список доверенных. Да, вы совершенно верно восприняли это как потенциальный вектор атаки.

Добавляем приложение как доверенноеЕсли мы предварительно выполним повышение привилегий и запустим наш батник с правами админа, то файл lenses.txt будет тихо перезаписан. Защитник Windows не шелохнется и даже не отразит это событие в логе. Ему все равно, админ отдал команду или какой-то левый файл от имени админа.

Документ удалось изменитьТаким образом, с использованием (само)доверенных процессов или с помощью предварительного повышения привилегий трояны-шифровальщики смогут обойти новую функцию «Контролируемый доступ к папкам», появившуюся в Windows 10 v. 1709. Причем сделать это можно даже методами времен MS-DOS. Да здравствует совместимость!

Контролируемый доступ к папкам: есть ли смысл?

Как мы смогли выяснить «Контроль доступа» — защита полумера. Она поможет снизить ущерб от простейших шифровальщиков, запускаемых с правами пользователя и не более.

Если же автор очередного шифровальщика будет использовать способы повышения привилегий или сможет отправить запрос на изменение файлов через доверенный процесс, то новые функции Windows 10 не спасут данные пользователя.

Минимизировать последствия заражения поможет только регулярный бэкап. Главное, чтобы шифровальщик не смог зашифровать и резервные копии. Поэтому лучше хранить их на неперезаписываемом (или хотя бы отключаемом) внешнем носителе и иметь дубликат в облаке. Более подробно о защите от шифровальщиков вы можете узнать из статьи «Как защититься от шифровальщика BadRabbit».

Как защититься от шифровальщиков Wannacry и Petya?

Эти страшные слова для каждого предпринимателя или IT-шника: «Petya\Wannacry». Что за ними кроется и как же на самом деле обезопасить себя и свой парк машин от шифровальщиков?

На волне популярности статей о том, как спастись и защититься, с множеством советов и рекомендаций от маститых экспертов и лабораторий, мы решили рассказать вам, как же на самом деле надо проверить свою защищенность от этих вирусов.

Чтобы не стать жертвой атаки, необходимо постоянно отслеживать обновления программного обеспечения до актуальных версий, особенно установить все обновления Windows. Помимо этого, нужно сократить права пользователей на рабочих ПК.

Эта атака — явно не последняя. Чем больше предприятие, тем шире IT-инфраструктура. И тем больше вероятность, что хотя бы парочка ПК будет не защищена, непропатчена или просто забыта. Вирусу Petya всегда было достаточно одного незащищенного компьютера, чтобы заразить всю сеть.

Рекомендации по защите:

1) В положенное время устанавливайте апдейты операционных систем и патчи систем безопасности.

2) Настройте почтовые фильтры для отсеивания зашифрованных архивов.

По возможности проконтролируйте следующую информацию. Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). А значит нужно постараться закрыть эти порты и перевести работающие на этих портах службы на другие.

3) Ни в коем случае не перезагружать или выключать рабочую станцию!

Известно, что «Petya» шифрует MBR загрузочный сектор диска и заменяет его своим собственным, поэтому система не может найти штатный загрузочный файл и использует подменыша. Его друг #Misha (Еще один вредный шифровальщик из интернета) который приходит чуть позднее, шифрует уже остальные файлы на диске, не всегда, но довольно часто. Петя и Миша далеко не молодые вирусы шифровальщки, но такого повсеместного распространения не было ранее. Зашифруется все, включая загрузочные сектора (оригинальные) и Вам остается только читать текст вымогателя, после включения компьютера.

4) Если в корпоративной сети есть компьютеры без апдейтов безопасности, запретите сотрудникам подключать к ней личные ноутбуки.

5) Для обнаружения шифровальщика нужно закрыть все локальные задачи и проверить наличие файла по адресу:

C: \ Windows \ perfc.dat.

6) Не платите выкуп вымогателям

Совсем не факт, что они вышлют ключи шифрования. Ни у кого нет доказательств того, что данные были восстановлены после оплаты.

7) Обязательно соберите коллектив компании и проведите тренинг!

Проверяйте осведомленность и память своих сотрудников. Ведь, если кто-то забудет или не придаст тренингу важного значения, в будущем станет потенциальным слабым звеном, через которое проникнет какой-либо вирус-шифровальщик. Таким образом пострадало много компаний. И не только маленькие, но и крупные компании, дорожащие своей информационной безопасностью, пострадали из-за неосведомленности.

Защита от шифровальщиков | ИТ Безопасность

УправлениеБезопасность

Семен Лыткин | 21.04.2021Как снизить вероятный ущерб, если не работают традиционные средства защиты.

В прошлом году вновь активизировались группировки, стоящие за шифровальщиками. Несмотря на то что 100% надежно защититься от них невозможно, существуют способы снизить вероятный ущерб.

Одной из главных тенденций в сфере кибернападения стало широкое использование программ-шифровальщиков. При этом злоумышленники переориентировались с «работы по площадям» на атаки компаний, чтобы максимизировать свои поступления в виде выкупов. «С одной стороны, число атак этого типа вредоносного ПО на рядовых пользователей сократилось, а с другой – возросло число атак вымогателей на предприятия, рассматривающих вопрос выплаты выкупа не с эмоциональной точки зрения, а как очередную статью затрат, которую еще и можно компенсировать за счет страхования киберрисков. И так как почти четверть жертв действительно платила вымогателям суммы, измеряемые миллионами долларов, то у киберпреступников разыгрался аппетит, и в 2021 году мы увидим еще большее число успешных заражений, сопровождаемых выплатами или выкладыванием украденной у несговорчивых жертв данных в открытый доступ или на биржи, торгующие конфиденциальной информацией», – прокомментировал ситуацию консультант Cisco по информационной безопасности Алексей Лукацкий.

Большая охота на крупные компании

«Преступные группы переключились на Big Game Hunting – атаки на крупные компании, потому что технически это проще, чем взлом банков, а заработать можно не меньше» – такой вывод делает технический директор, сооснователь Group-IB Дмитрий Волков. По данным Group-IB, на шифровальщики переключились многие киберпреступные группировки, которые раньше специализировались на банковском секторе, включая Cobalt и Silence. Суммарный ущерб от деятельности шифровальщиков составил как минимум $1 млрд, что вдвое больше, чем в 2017 году, когда случились три массовые эпидемии программ-шифровальщиков. Надо сказать, что, по оценке Group-IB, достоянием гласности становится лишь приблизительно каждый сороковой инцидент, так что фактический ущерб может быть еще выше.

При этом, по данным исследования CheckPoint, Россия наряду с США, Индией, Шри Ланкой и Турцией оказалась в списке стран, где заражения шифровальщиками происходили чаще всего. Данная ситуация является прямым следствием ослабления защиты из-за мер, принятых в рамках перехода на удаленный режим работы. «Нынешняя пандемия вынудила организации быстро вносить изменения в свои бизнес-процессы, часто оставляя пробелы в собственных ИТ-системах. Эти пробелы дали киберпреступникам возможность использовать недостатки безопасности и проникнуть в сеть организаций. Хакеры будут шифровать сотни тысяч файлов, выводя из строя пользователей и часто беря в заложники целые сети. В некоторых случаях организации просто предпочитают платить цену вместо того, чтобы иметь дело с зашифрованными файлами и восстанавливать свои ИТ-системы. Это создает порочный круг – чем больше подобных атак удается, тем чаще они происходят».

Так что первый вывод напрашивается сам собой: злоумышленникам платить нельзя. Это, помимо прочего, будет их стимулировать увеличивать свою активность. Тем более что процесс оплаты выкупа, по общему мнению участников онлайн-конференции AM-Live «Защита от программ-вымогателей», не так прост: по вполне понятным причинам киберпреступники используют криптовалюту, а приобретение виртуальных монет или токенов на специализированных биржах и затем оплата с помощью криптокошельков не самая простая процедура. Как показали результаты экспресс-опроса ее зрителей, подавляющее большинство просто не имеет опыта работы с криптовалютой.

Традиционная защита не работает

При этом многие средства защиты от шифровальщиков практически бесполезны. Так, очень многие из них используют легитимные средства, в том числе штатные компоненты ОС Windows, – например, BitLocker Drive Encryption или свободно распространяемый DiskCryptor. Атакующие, как правило, используют и легитимные учетные записи, заполучить которые сейчас не составляет большого труда. Их можно добыть с помощью методов социальной инженерии, фишинга или просто купить на специальной бирже.

Вместе с тем, как отметил ведущий специалист по компьютерной криминалистике Group-IB Олег Скулкин, выступая на онлайн-конференции AM-Live «Защита от программ-вымогателей», деятельность, характерную для типичного шифровальщика, в принципе несложно детектировать. Вопрос лишь в настройке защитных средств того же антивирусного ПО. Но, как показывает практика разбора уже произошедших инцидентов, соответствующие средства настроены неправильно. Плюс ко всему зловреды хорошо «знают» все имеющиеся на рынке системы защиты и содержат средства, позволяющие их нейтрализовать.

И с этим утверждением согласились представители разработчиков продвинутых средств защиты от атак, или «антивирусов нового поколения». Правильная работа решений защиты от сложных угроз действительно во многом зависит от корректности настроек. При этом не меньшую роль играет и то, насколько в компании соблюдаются различного рода организационные регламенты, направленные на обеспечение безопасности. Причем все эти организационные мероприятия необходимо постоянно актуализировать согласно меняющейся ситуации с угрозами.

Как напомнил ведущий аналитик Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT Дмитрий Лифанов, иногда даже специалисты внешнего центра мониторинга и реагирования на инциденты могут проглядеть деятельность злоумышленников. Например, в конце 2020 года операторы шифровальщиков начали использовать для манипуляций с данными виртуальные машины, запущенные на инфраструктуре атакуемой компании. И увидеть такую активность вовремя удается далеко не всегда.

Что касается обучения сотрудников, эта мера лишь осложнит работу злоумышленникам. Как показывает практика, на приемы, которыми традиционно пользуются авторы фишинговых рассылок и распространители зловредов, попадается порядка 18–25% офисных работников. Это показали результаты теста, проведенного в феврале прошлого года компанией Digital Security в Санкт-Петербурге. Хотя в режиме удаленной работы результаты будут, скорее всего, заметно хуже, что связано с объективными причинами, так как людей, оказавшихся вне коллектива, просто некому предостеречь, тогда как злоумышленники пользуются услугами квалифицированных психологов. Хорошая программа повышения осведомленности об угрозах позволяет довести уровень тех, кто поддается на активность злоумышленников, до 5%.

Не панацея, но выход

Так что наиболее эффективной мерой для защиты от действия шифровальщиков остается своевременно проведенное резервное копирование. Тем более, как подчеркнул на онлайн-конференции AM-Live «Защита от программ-вымогателей» технический директор Trend Micro в СНГ, Грузии и Монголии Михаил Кондрашин, шифровальщики, да и вредоносное ПО в целом, занимают далеко не первое место среди причин потери данных. По его оценкам, большая часть такого рода инцидентов вызвана некорректной работой ПО, деятельностью пользователей (будь то ошибки или прямой саботаж) или физическим выходом из строя носителей и накопителей. Так что данное направление целесообразнее передать ИТ-службам, а не ИБ-подразделению.

Технический консультант Veeam Software Павел Косарев назвал резервное копирование и восстановление последней линией обороны. При этом резервная копия бесполезна до того, как инцидент, связанный с потерей или искажением данных, уже произошел или только развивается. Но если данные уже потеряны, то резервное копирование поможет, хотя многое зависит от того, что содержит резервная копия, как давно она была сделана и насколько устарели сохраненные данные. Если межсетевой экран можно сравнить с пограничником, антивирус с полицейским, то бэкап выступает в качестве врача-реаниматолога. При этом система резервного копирования должна включать все необходимые элементы, каждый из которых должен быть правильно настроен и протестирован. Также следует понимать, что резервное копирование и восстановление не поможет, если данные украдены и злоумышленники шантажируют тем, что они будут обнародованы.

Средства резервного копирования не являются исключением. Чтобы резервная копия помогла, как подчеркнул Павел Косарев, она должна быть, во-первых, корректно сделана, во-вторых, ее необходимо сохранить в надежном месте, до которого не доберутся злоумышленники, как внутренние, так и внешние, в-третьих, данные нужно корректно восстановить, причем так, чтобы вместе с полезными сведениями в системный контур не проник зловредный код. Так что резервное копирование является задачей многогранной, и не все имеющиеся на рынке продукты способны ее корректно решить.

Кроме того, как напомнил Павел Косарев, существует три возможности хранения резервных копий. Использование лент требует значительных затрат ручного труда и поэтому может оказаться дорогостоящим. Хранение во внешнем облаке приемлемо не для каждой компании вследствие регуляторных ограничений. Однако есть и компромиссное решение, позволяющее хранить резервные копии локально, но при этом происходящие изменения будут заблокированы для всех, кто не имеет прав суперпользователя.

Именно такой подход используется в том числе в новейшей версии Veeam Backup & Replication, вышедшей 24 февраля 2021 года. Схожие функции есть в ПО Purity 6.1 от PureStorage, но оно работает только с СХД FlashArray.

Смотреть все статьи по теме «Информационная безопасность»

Шифрование Киберугрозы Информационная безопасность

Темы: Аксиомы кибербезопасности

Журнал: Журнал IT-Manager, Подписка на журналы

Защищаемся от вируса-шифровальщика в доменной сети — Дирайт

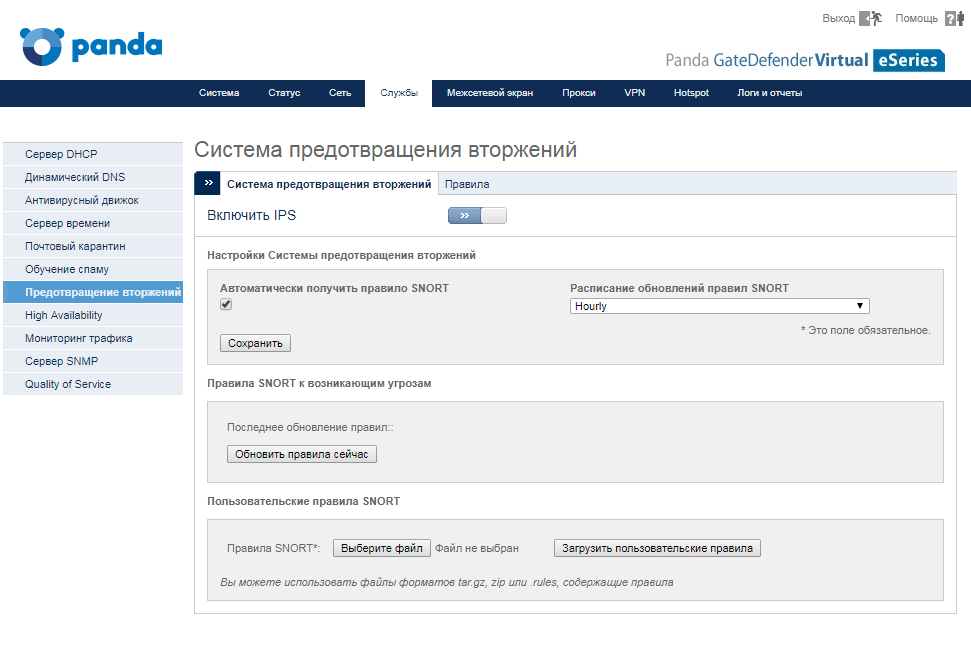

Друзья, обращаем ваше внимание, что в настоящее время возросла активность распространения программ-шифровальщиков, распространяемых злоумышленниками в виде рассылок по электронной почте. Данная версия вредоносной программы использует новый более устойчивый алгоритм шифрования и прежние методы расшифровки не работают. А т.к. по своей сути это обыкновенная утилита, сама по себе не являющаяся вирусом, то очень многие антивирусы пропускают и не блокируют ее работу.

Действие вирусов—шифровальщиков основано на невнимательности пользователей!

Вирус-шифровальщик

Вирус-шифровальщик — это вид программного обеспечения, который при активизации шифрует все пользовательские файлы на компьютере.

Шифровальщики появились еще в 2005 году, Существует множество криптографических вирусов: WannaCry, exPetr, BadRabbitCryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt и т.д.

Цель вируса-шифровальщика — выкуп за ключ расшифрования или специальную программу-декриптор, необходимые для расшифровки файлов.

Вирус-шифровальщик (крипто-троян, крипто вирус, вирус шифровщик, троян шифровальщик), как правило, представляет собой исполняемый файл (*.exe, *.com, *.pif, *.js, *.cmd, *.scr, *.bat) запакованный в архив и прикрепленный к письму, либо представлен в виде гиперссылки на данный архив. Такой файл обязательно будет запакованным в архив, т.к. любой правильный почтовый сервис не допустит пересылку исполняемого файла в открытом виде. В подавляющем большинстве случаев, обычный пользователь попытается открыть вложение прямо из письма. В результате чего, архив с файлом сначала распакуется во временную папку, и уже оттуда произойдет запуск вредоносного файла. Поэтому, достаточно простым и некритичным для пользователей, дополнительным способом защиты от этой угрозы, помимо антивирусного ПО, будет запрет запуска исполняемых файлов из временных папок.

Инструкция по настройке групповой политики

1) Заходим в оснастку «Управление групповой политикой»

2) Создаем новый объект групповой политики. Назовем, к примеру, Software Restrictions.

3) Заходим в редактирование объекта и переходим по следующему пути: Конфигурация пользователя – Политики – Конфигурация Windows – Параметры безопасности — Политики ограниченного использования программ. Настраиваем политику для доменных пользователей, чтобы у локальных администраторов осталась возможность запуска и установки программ.

4) Изначально там будет пусто и нужно создать политики по-умолчанию. Правой кнопкой по разделу и выбрать «Создать политики…». Появятся два раздела «Уровни безопасности» и «Дополнительные правила». В Уровнях безопасности задается поведение программ по-умолчанию. Исходное значение «Неограниченный», т.е. запуск программ регулируется правами пользователя и Дополнительными правилами. В параметре «Назначенные типы файлов» можно посмотреть и изменить список файлов, которые Windows считает исполняемыми.

5) Далее создаем правила, запрещающие запуск исполняемых файлов в указанных папках. Правой кнопкой – Создать правило для пути. Указываем путь и уровень безопасности «Зпрещено». В итоге должно получиться 6 правил для следующих путей:

%TEMP%

%TMP%

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\Content.Outlook

%USERPROFILE%\AppData\Local\Microsoft\Windows\Temporary Internet Files\OLK*

%USERPROFILE%\Local Settings\Temporary Internet Files\Content.Outlook

%USERPROFILE%\Local Settings\Temporary Internet Files\OLK*

6) В Фильтре безопасности новосозданного объекта групповой политики можно указать конкретные группы или пользователей, к которым необходимо применить данную политику, а затем применить политику ко всему домену. Либо не трогать Фильтры безопасности и применить политику к нужным контейнерам.

Понравилась статья? Поделись!

Три основных способа защитить себя от атак программ-вымогателей

Атаки программ-вымогателей становятся все популярнее среди хакеров, поскольку они ежегодно вымогают у пользователей и компаний миллионы долларов. С каждым годом ущерб становится все хуже, так как цифры растут.

Как правило, программа-вымогатель включает в себя код, который пытается захватить компьютер или сеть, содержимое которой является заложником, в обмен на оплату хакеру, создавшему код или владеющему им. Обычно он шифрует или просто скрывает контент (делая вид, что зашифровывает его), блокируя доступ пользователей к нему.В некоторых случаях это может даже привести к утечке информации на другой сервер / источник, поэтому злоумышленник может угрожать утечкой информации в мир, если платеж не будет получен.

К сожалению, в большинстве случаев такой ситуации можно легко избежать. Не каждый взлом связан с тем, что кто-то на другом конце света работает с клавиатурой, пытаясь найти лазейку в вашей сети. В большинстве случаев ущерб возникает из-за простого нажатия не той ссылки. Ссылка, которая приходит по электронной почте или через подозрительный веб-сайт и ведет к пакету полезных данных, который запускает игру.

Таким образом, процесс защиты себя (как лично, так и в случае, если у вас есть бизнес) будет звучать довольно знакомо, поскольку наиболее важные точки защиты остаются такими же, как и всегда.

1. АнтивирусВсегда убедитесь, что у вас установлен хороший антивирус, который поможет защитить вас от известных атак программ-вымогателей. Антивирус должен специально указывать, что он силен в этой области, иначе он может не искать ничего, кроме вирусов. К счастью, большинство популярных антивирусных решений в наши дни работают как универсальные, они ищут вирусы, программы-вымогатели, рекламное ПО, вредоносное ПО и многое другое.

Windows 10 имеет встроенный Защитник, который неплохо выполняет роль вашего антивируса. Это также помогает избавить вас от необходимости загружать некоторые из этих неуклюжих сторонних антивирусных программ. Однако это не совсем лучший вариант для программ-вымогателей. Microsoft работает над улучшением встроенных средств защиты в Windows, которые могут помочь защитить операционную систему от атак программ-вымогателей, но на данный момент лучше всего подойдут сторонние решения (например, Norton, McAfee, Avast, AVG и т. Д.).

Что бы ни случилось, вы всегда должны быть уверены, что у вас есть хорошая защита, которая защитит вас от плохих людей, которые существуют в этом мире.Людей, которым нечего делать лучше, чем причинять вред другим своими садистскими ударами и воровством.

2. СамообразованиеЭто одна из самых важных защит, которая может быть у любого. Так много атак можно предотвратить с помощью базового образования и здравого смысла. Здравый смысл может иметь большое значение, но его не существует, если вы не знаете, где его применять и почему вы его применяете. К счастью, необходимое образование довольно простое.

- Электронная почта : Обращайте внимание на каждое полученное письмо. Ищите подозрительные переменные в этом письме. Мы приведем здесь несколько примеров …

- Пример. Если письмо пришло от «Службы поддержки Microsoft», но в поле «От» указано, что оно пришло с адреса [email protected], вероятно, это попытка получить от вас фишинговую информацию или заставить вас щелкнуть что-нибудь (например, вложение), на которое не следует нажимать.

- Пример. Если вы получаете электронное письмо от друга или члена семьи, которое звучит «странно», в котором вас просят открыть вложение, чтобы проверить информацию, которую вы никогда не обсуждали заранее, совершенно разумно сначала связаться с этим человеком, чтобы убедиться, что электронное письмо является законным.Кто-то мог попасть в их электронную почту с помощью вредоносного ПО, которое рассылает свои копии всем в их контактах.

- Подозрительные веб-сайты : обращайте особое внимание на URL-адреса, которые вы вводите при переходе на веб-сайт. Или веб-сайты, на которые вы можете попасть. Есть много веб-сайтов, которые выглядят иначе (например, популярным банком или розничным продавцом). Обычно они создаются для снижения вашей защиты, чтобы вы могли попытаться войти в систему со своими учетными данными (которые теперь будут записываться и иметь доступ) или предложить личную информацию.Все потому, что они «выглядят» как настоящие.

- Чтобы защитить себя от этих веб-сайтов, не забудьте подтвердить адрес в строке URL в верхней части браузера. Если вы собираетесь посетить Amazon, убедитесь, что там написано Amazon.com, а не Amaz0n.com. Если вы собираетесь посетить веб-сайт Wells Fargo, убедитесь, что в строке URL отображается wellsfargo, com, а не что-то еще. Процесс прост, и когда вы будете его практиковать, он запомнится вам как базовый рефлекс.

- Подозрительные ссылки : эта возвращает к двум предыдущим, когда речь идет о веб-сайтах и электронной почте.Вместо вложений вам может быть представлена ссылка (или ссылки), которые кажутся подозрительными. Один из самых быстрых способов определить плохую ссылку — навести на нее курсор. Обычно, когда вы наводите указатель мыши на ссылку в браузере или приложении электронной почты, либо появляется небольшое информационное окно с подробной информацией о ссылке (например, адрес), либо оно отображается где-нибудь в левом нижнем углу экрана. . Вы можете увидеть это на следующем снимке экрана, где мы наводим курсор на ссылку, и адрес этой ссылки появляется в нижнем левом углу экрана.

.

Итак, ясно, что если вам представлена ссылка на Wells Fargo, но когда вы наводите курсор на ссылку, адрес, который он действительно пытается вам отправить, показывает что-то совершенно другое, например «www.ThisIsWells2d5.com/ClickHere_VeryImportant», тогда это может быть поддельное электронное письмо, веб-сайт или сообщение, которое пытается украсть что-то у вас или отправить вам куда-то, откуда вредоносные программы, программы-вымогатели или рекламное ПО могут попытаться загрузить в вашу систему.

.

Дано, с короткими ссылками вроде бит.Ly и других внутренних систем коротких ссылок, которые используют такие компании, как Amazon, это становится все труднее предсказать. Многие из этих веб-сайтов и компаний используют механизмы коротких ссылок, чтобы свести к минимуму использование невероятно длинных ссылок, а также средства отслеживания с использованием собственных или сторонних программ (сбор аналитики по ссылке). Например, здесь, в сети Poc Network, мы часто используем партнерские ссылки при перенаправлении трафика на такие сайты, как Amazon.com. Теперь, если вы наведете курсор на ссылку, которую мы только что предоставили в последнем предложении для Amazon, вы увидите, что она использует короткую ссылку с помощью механизма коротких ссылок Amazon.Эта ссылка на самом деле на 100% законна и отправляет вас на страницу продукта Xbox Series X. Мы также используем внутренние ссылки, которые перенаправляют вас на правильный источник, как вы можете найти в следующем разделе ниже, указывая на два популярных приложения для резервного копирования — это просто упрощает нашим сотрудникам обновление всех копий ссылки (на уровне сайта ) путем обновления только одной внутренней ссылки. Однако, к сожалению, это мешает вам сканировать его, наведя указатель мыши раньше времени.

.

Таким образом, это не всегда очевидно, поскольку все больше организаций используют короткие ссылки, ссылки внутреннего перенаправления и сторонние перенаправления для отслеживания и переадресации трафика.Однако подозрительные ссылки могут по-прежнему выделяться, как больной палец, когда вы получаете странное электронное письмо, и в нем ссылка отображается как «www.ThisIsWells2d5.com/download.zip». Так что постарайтесь приучить себя искать подозрительные URL-адреса в ссылках, которые встречаются у вас (где это возможно).

Всегда выполняйте резервное копирование данных часто. Используйте программное обеспечение таких компаний, как Acronis или EaseUS, для автоматического резервного копирования информации на внешний диск каждый день или каждую неделю. Таким образом, в случае потери данных (пусть это будет из-за сбоев оборудования или атак программ-вымогателей) вы сможете быстро восстановить файлы по мере необходимости и продолжить работу.

Это одна из ваших лучших защит, и она еще более эффективна, если вы поддерживаете эти данные за пределами сайта или офлайн. Существуют облачные решения, которые позволяют выполнять резервное копирование данных в облако, поэтому, если что-либо серьезно влияет на вашу систему (системы) локально, ваши внешние данные полностью изолированы и защищены. Конечно, облачные услуги дороги, поэтому эти варианты больше подходят для бизнеса и профессионалов, чем для обычного потребителя.

Большинство атак программ-вымогателей совершаются после диска вашей ОС (основного диска, на котором находится Windows, или какой-либо другой ОС, которую вы используете).В таких ситуациях внешний диск может быть безопасным местом для резервного копирования и сохранения подключения. Однако, если вы хотите серьезно относиться к своим резервным копиям (в сценариях, когда вы не можете позволить себе потерять свои данные), вам придется вручную подключать диск для каждой резервной копии, а затем отключать его и хранить отдельно («в автономном режиме»), поэтому что он недоступен, когда вы не находитесь в резервной копии. Таким образом, если вы подвергнетесь атаке, информация будет в безопасности и ожидает восстановления.

Никогда не плати…

Это непростой вопрос.Это не шаг к защите себя, но это то, что нужно учитывать, если вы подверглись атаке программы-вымогателя. Если злоумышленник обращается к злоумышленнику или в атаке содержится сообщение о том, как связаться с злоумышленником, с требованием, чтобы вы отправили ему деньги или биткойны; не делай этого. Выполните жесткое форматирование диска и избавьтесь от всего этого.

Надеюсь, вы создали резервную копию своих данных, как упоминалось ранее, и вы можете просто восстановить их. В зависимости от того, как вы сделали резервную копию (отдельные файлы или полный образ диска), вам, возможно, придется переустановить ОС, но в любом случае ваши файлы должны быть в безопасности (если вы сделали резервную копию данных).

Общая картина заключается в том, что вы не должны поддерживать причину этих злоумышленников. Если все перестанут им платить, их дело больше не будет поддерживаться, и они перейдут к другим формам разрушения в Интернете. Ясно, что это не единственное решение, поскольку злоумышленников не поймают и не посадят в тюрьму, но, по крайней мере, ваши деньги и достоинство в безопасности. Людям нужно перестать поддерживать усилия плохих парней.

Это сложнее для компаний, поскольку компания обычно хранит конфиденциальную информацию в своих сетях в той или иной форме.Однако эти компании также несут твердую ответственность за ответственное хранение этой информации в соответствии с современными технологиями. Поэтому в случае взлома систем / сети компании информация должна быть либо недоступной, либо нечитаемой. Таким образом, даже если информация будет украдена злоумышленником, они не смогут утечь ничего, что могло бы повлиять на конфиденциальность его клиентов или самой компании. Учитывая, что все мы знаем, что большинство компаний, к сожалению, не тратят на это время или деньги (все дело в том, чтобы срезать углы и сэкономить пенни при каждой возможности).

Для компаний с повышенным риском абсолютно необходимо делать надлежащие резервные копии всех данных. Таким образом, в случае возникновения ситуации они могли бы изолировать системы, затронутые атакой, или восстановить всю сеть как можно скорее. Им следует привлечь правоохранительные органы, поскольку местные и федеральные агентства, скорее всего, привлекут к себе внимание (где они, вероятно, не заметят ни одного «одного» потребителя, поскольку это, к сожалению, будет стоить им слишком много ресурсов).

Мы знаем, что легче сказать, чем сделать.Однако, если все перестанут платить выкуп (а компании должным образом зашифруют свои данные внутри), это станет серьезным сигналом для потенциальных злоумышленников.

Изображение заголовка: Фото Андреа Пиаквадио из Pexels

Лучшая защита от программ-вымогателей на 2021 год

Зачем нужна защита от программ-вымогателей

Держать человека для выкупа в реальном мире — чрезвычайно опасное дело. Злоумышленникам необходимо похитить жертву, что чревато опасностью.Затем они должны сохранить эту жертву в живых и скрыть, пока они ведут переговоры о платном освобождении. И фактический обмен жертвой на выкуп — еще одна горячая точка. Компьютерные программы-вымогатели, напротив, настолько приручены, насколько это возможно. Вредоносная программа незаметно проникает внутрь, шифрует важные файлы, а затем требует выкуп в неизвестной валюте. Единственное насилие может произойти, когда обезумевшая жертва в отчаянии бросает посуду в стену. Это правда, что ваша антивирусная утилита должна уничтожать программы-вымогатели, как и любые другие вредоносные программы, но в противном случае последствия могут быть ужасными.

Нехорошо иметь вирус или троян, заражающий ваш компьютер, сеющий хаос в течение нескольких дней, а затем уничтоженный обновлением антивируса, но это возможно. Другое дело, когда речь идет о программах-вымогателях. Ваши файлы уже зашифрованы, поэтому устранение злоумышленника не принесет вам пользы и даже может помешать вашей способности заплатить выкуп, если вы решите это сделать. Некоторые продукты безопасности включают уровни защиты, специфичные для программ-вымогателей, и вы также можете добавить защиту от программ-вымогателей в качестве помощника для существующей системы безопасности.

Еще хуже, когда ваш бизнес атакуют программы-вымогатели. В зависимости от характера бизнеса каждый час потери производительности может стоить тысячи долларов или даже больше. К счастью, хотя количество атак программ-вымогателей растет, количество методов борьбы с ними растет. Здесь мы рассмотрим инструменты, которые можно использовать для защиты от программ-вымогателей.

Что такое программы-вымогатели и как их получить?

Идея программ-вымогателей проста. Злоумышленник находит способ забрать что-то ваше и требует оплаты за его возврат.Шифрование программ-вымогателей, наиболее распространенный тип, лишает доступ к вашим важным документам, заменяя их зашифрованными копиями. Заплатите выкуп, и вы получите ключ для расшифровки этих документов (как вы надеетесь). Существует еще один тип программ-вымогателей, которые запрещают любое использование вашего компьютера или мобильного устройства. Однако эту программу-вымогатель для блокировки экрана легче победить, и она не представляет такого же уровня угрозы, как шифрование программы-вымогателя. Возможно, наиболее опасным примером является вредоносная программа, которая шифрует весь жесткий диск, делая компьютер непригодным для использования.К счастью, этот последний тип встречается редко.

Если вы подверглись атаке программы-вымогателя, вы сначала не узнаете об этом. Он не показывает обычных признаков того, что у вас есть вредоносное ПО. Шифрование программ-вымогателей работает в фоновом режиме, стремясь завершить свою неприятную миссию до того, как вы заметите их присутствие. После завершения работы он попадает вам в лицо, показывая инструкции, как заплатить выкуп и вернуть ваши файлы. Естественно, преступники требуют оплаты, которую невозможно отследить; Биткойн — популярный выбор.Программа-вымогатель может также инструктировать жертв приобрести подарочную карту или предоплаченную дебетовую карту и указать номер карты.

Что касается того, как вы заразились этим заражением, довольно часто это происходит через зараженный документ PDF или Office, отправленный вам в электронном письме, которое выглядит законным. Может показаться, что он даже исходит с адреса в домене вашей компании. Похоже, именно это и произошло с атакой программы-вымогателя WannaCry несколько лет назад. Если у вас есть малейшие сомнения в законности электронного письма, не нажимайте на ссылку и сообщите об этом в свой ИТ-отдел.

Конечно, программы-вымогатели — это просто еще один вид вредоносных программ, и любой способ доставки вредоносных программ может вызвать их. Например, скрытая загрузка, размещенная с помощью вредоносной рекламы на безопасном в других отношениях сайте. Вы даже можете заразиться этим бедствием, вставив в компьютер уловку USB-накопителя, хотя это встречается реже. Если вам повезет, ваша утилита защиты от вредоносных программ сразу же его поймает. В противном случае у вас могут быть проблемы.

CryptoLocker и другие вредоносные программы для шифрования

До масштабной атаки WannaCry CryptoLocker, вероятно, был самым известным штаммом программ-вымогателей.Он всплыл несколько лет назад. Международный консорциум правоохранительных органов и агентств безопасности уничтожил группу, стоящую за CryptoLocker, но другие группы сохранили имя, применяя его к своим собственным вредоносным творениям.

A Dwindling Field

Несколько лет назад вы могли выбирать из десятка или около того автономных инструментов защиты от программ-вымогателей от компаний по обеспечению безопасности потребителей, и многие из этих инструментов были бесплатными. Большинство из них с тех пор исчезли по той или иной причине. Например, Acronis Ransomware Protection раньше был бесплатным автономным инструментом, но теперь он появляется только как компонент в программном обеспечении для резервного копирования компании.Аналогичным образом, Malwarebytes Anti-Ransomware теперь существует только как часть полной версии Malwarebytes Premium. Что касается Heilig Defense RansomOff, на его веб-странице просто написано: «RansomOff вернется в какой-то момент».

Несколько инструментов защиты от программ-вымогателей поступили от компаний, занимающихся безопасностью предприятий, которые решили оказать миру услугу, предложив только свой компонент вымогателя в качестве халявы для потребителей. И немало из них также отошли на второй план, поскольку компании обнаруживают, что бесплатный продукт съедает ресурсы поддержки.Например, CyberSight RansomStopper больше не с нами, и Cybereason RansomFree также была прекращена.

Bitdefender Anti-Ransomware исчез по более практическим причинам. Пока он существовал, использовался необычный подход. Злоумышленник, который дважды зашифровал одни и те же файлы, рискует потерять возможность их расшифровать, поэтому многие такие программы оставляют какой-то маркер, чтобы избежать двойного копирования. Bitdefender имитировал маркеры для многих хорошо известных типов программ-вымогателей, фактически говоря им: «Двигайтесь! Вы уже были здесь!» Этот подход оказался слишком ограниченным, чтобы быть практичным.CryptoDrop, похоже, тоже исчез, хотя его веб-сайт остался.

Восстановление от программ-вымогателей

Даже если программа-вымогатель пройдет мимо вашего антивируса, велики шансы, что в течение короткого времени обновление антивируса очистит вашу систему от злоумышленника. Проблема, конечно, в том, что удаление самого вымогателя не вернет ваши файлы. Единственная надежная гарантия восстановления — это надежное облачное резервное копирование важных файлов.

Даже в этом случае вероятность восстановления мала, в зависимости от того, какой вид программы-вымогателя зашифровал ваши файлы.Если ваш антивирус (или записка с требованием выкупа) дает вам имя, это будет большим подспорьем. Многие производители антивирусов, в том числе Kaspersky, Trend Micro и Avast, поддерживают набор одноразовых утилит для дешифрования. В некоторых случаях утилите требуется незашифрованный оригинал одного зашифрованного файла, чтобы все исправить. В других случаях, таких как TeslaCrypt, доступен мастер-ключ дешифрования.

Но на самом деле лучшая защита от программ-вымогателей заключается в том, чтобы они не взяли в заложники ваши файлы. Есть несколько различных подходов к достижению этой цели.

Стратегии защиты от программ-вымогателей

Хорошо разработанная антивирусная утилита должна устранять программы-вымогатели сразу же, но разработчики программ-вымогателей хитры. Они прилагают все усилия, чтобы обойти как устаревшие методы обнаружения вредоносных программ на основе сигнатур, так и более гибкие современные методы. Достаточно одного промаха вашего антивируса, чтобы позволить новой, неизвестной атаке вымогателя сделать ваши файлы непригодными для использования. Даже если антивирус получит обновление, удаляющее программу-вымогатель, он не сможет вернуть файлы.

Современные антивирусные программы дополняют обнаружение на основе сигнатур некоторой формой мониторинга поведения.Некоторые полагаются исключительно на отслеживание злонамеренного поведения, а не на поиск известных угроз. А обнаружение на основе поведения, специально нацеленное на поведение программ-вымогателей, связанных с шифрованием, становится все более распространенным.

Программы-вымогатели обычно ищут файлы, хранящиеся в общих местах, таких как рабочий стол и папка «Документы». Некоторые антивирусные инструменты и пакеты безопасности предотвращают атаки программ-вымогателей, запрещая несанкционированный доступ к этим местам. Обычно они проводят предварительную авторизацию известных хороших программ, таких как текстовые редакторы и электронные таблицы.При любой попытке доступа неизвестной программой они спрашивают вас, пользователя, разрешить ли доступ. Если это уведомление появляется неожиданно, а не из-за того, что вы сделали сами, заблокируйте его!

Конечно, использование онлайн-утилиты резервного копирования для поддержания актуальных резервных копий важных файлов — лучшая защита от программ-вымогателей. Во-первых, вы искорените вредоносное вредоносное ПО, возможно, с помощью службы технической поддержки вашей антивирусной компании. Выполнив эту задачу, вы просто восстанавливаете файлы из резервных копий.Обратите внимание, что некоторые программы-вымогатели также пытаются зашифровать ваши резервные копии. Системы резервного копирования, в которых файлы резервных копий отображаются на виртуальном диске, могут быть особенно уязвимыми. Узнайте у поставщика резервного копирования, какие средства защиты имеет продукт от программ-вымогателей.

Обнаружение поведения программ-вымогателей

На протяжении всего своего существования бесплатная утилита RansomFree от Cybereason преследовала только одну цель: обнаруживать и предотвращать атаки программ-вымогателей. Одной из очень заметных особенностей этой утилиты было создание файлов-приманок в местах, которые обычно становятся жертвами программ-вымогателей.Любая попытка изменить эти файлы приводила к удалению программы-вымогателя. Он также полагался на другие формы обнаружения на основе поведения, но его создатели, естественно, не хотели предлагать много деталей. Зачем говорить плохим парням, какого поведения следует избегать? Увы, поддержка этого бесплатного продукта для потребителей оказалась непрактичной для компании, ориентированной на предприятия.

Kaspersky Security Cloud Free и многие другие также используют обнаружение на основе поведения, чтобы удалить любую программу-вымогатель, которая проходит мимо вашего обычного антивируса.Они не используют файлы-наживки; скорее они пристально следят за тем, как программы обрабатывают ваши фактические документы. Обнаружив программу-вымогатель, они помещают угрозу в карантин.

Check Point ZoneAlarm Anti-Ransomware также использует файлы-приманки, но они не так заметны, как RansomFree. И он явно использует другие уровни защиты. Он победил все наши реальные образцы программ-вымогателей при тестировании, исправив все затронутые файлы и даже удалив ложные записки о выкупе, которые отображались в одном образце.

Webroot SecureAnywhere AntiVirus использует шаблоны поведения для обнаружения всех типов вредоносных программ, а не только программ-вымогателей.Он оставляет в покое известные хорошие процессы и устраняет известные вредоносные программы. Когда программа не принадлежит ни к одной из групп, Webroot внимательно следит за ее поведением. Он блокирует подключение неизвестных к Интернету и записывает каждое действие на месте. Тем временем в центре Webroot неизвестная программа подвергается глубокому анализу. Если окажется, что это вредоносная программа, Webroot использует записанные в журнал данные для отмены всех действий программы, включая шифрование файлов. Компания предупреждает, что база данных журнала не имеет неограниченного размера, и советует хранить все важные файлы в резервных копиях.В нашем последнем раунде тестирования Webroot успешно откатил действия нескольких реальных образцов вымогателей, но пропустил пару других.

Если бесплатная программа Trend Micro RansomBuster обнаруживает подозрительный процесс, пытающийся зашифровать файл, он создает резервную копию файла и продолжает наблюдение. Когда он обнаруживает, что процесс делает несколько попыток шифрования в быстрой последовательности, он помещает процесс в карантин, уведомляет пользователя и восстанавливает файлы из резервных копий. При тестировании эта функция пропустила половину реальных образцов вымогателей, которые мы использовали для нее.Trend Micro подтверждает, что защита от программ-вымогателей лучше благодаря многоуровневой защите Trend Micro Antivirus + Security.

Основным назначением Acronis True Image, конечно же, является резервное копирование, но модуль активной защиты Acronis этого продукта отслеживает и предотвращает поведение программ-вымогателей. Он использует белые списки, чтобы избежать ложной пометки действительных инструментов, таких как программное обеспечение для шифрования. Он также активно защищает основной процесс Acronis от изменений и гарантирует, что никакой другой процесс не сможет получить доступ к файлам резервных копий.Если программе-вымогателю удается зашифровать некоторые файлы перед удалением, Acronis может восстановить их из последней резервной копии.

Предотвращение несанкционированного доступа

Если новая программа-вымогатель пройдет мимо Trend Micro Antivirus + Security, она не сможет причинить большого вреда. Функция Folder Shield защищает файлы в документах и изображениях, в локальных папках, которые представляют собой онлайн-хранилище для служб синхронизации файлов, а также на USB-накопителях. Avast добавил очень похожую функцию в Avast Premium Security.

Бесплатная автономная программа RansomBuster от Trend Micro защищает только две выбранные папки и их подпапки. Никакая неавторизованная программа не может удалять или изменять файлы в защищенной зоне, хотя создание файлов разрешено. Кроме того, компания предлагает горячую линию для программ-вымогателей, доступную для всех, даже для неклиентов. На странице горячей линии вы можете найти инструменты, чтобы победить некоторые программы-вымогатели для шкафчиков экрана и расшифровать некоторые файлы, зашифрованные программами-вымогателями.

Panda Dome Essential и Panda Dome Complete предлагают функцию под названием Data Shield.По умолчанию Data Shield защищает папку «Документы» (и ее подпапки) для каждой учетной записи пользователя Windows. Он защищает определенные типы файлов, включая документы Microsoft Office, изображения, аудиофайлы и видео. При необходимости вы можете добавить дополнительные папки и типы файлов. А Panda защищает от все несанкционированного доступа, даже при чтении данных защищенного файла, поэтому она также препятствует троянам, ворующим данные.

Проверить такую защиту достаточно просто. Мы написали очень простой текстовый редактор, который гарантированно не попадет в белый список системой защиты от программ-вымогателей.Мы попытались получить доступ к защищенным файлам и изменить их. И почти в каждом случае мы проверяли, что защита работала.

Восстановление файлов

Самый надежный способ выжить при атаке программ-вымогателей — это поддерживать безопасные и актуальные резервные копии всех ваших важных файлов. Помимо резервного копирования файлов, Acronis True Image активно работает над обнаружением и предотвращением атак программ-вымогателей. Мы ожидаем увидеть аналогичные функции и в других инструментах резервного копирования.

CryptoDrop Anti-Ransomware хранит копии ваших конфиденциальных файлов в защищенной папке, которая не видна другим процессам.Увы, хотя веб-сайт CryptoDrop все еще существует, он превратился в странную смесь рекламы и оставшегося контента без каких-либо следов самой утилиты.

Как уже отмечалось, когда компания Trend Micro обнаруживает подозрительный процесс, шифрующий файл, она создает резервную копию файла. Если он видит шквал подозрительных операций шифрования, он помещает процесс в карантин и восстанавливает файлы из резервных копий. ZoneAlarm также отслеживает подозрительную активность и устраняет любые повреждения, вызванные процессами, которые оказались программами-вымогателями.

NeuShield Data Sentinel использует необычный подход.Поскольку программа-вымогатель должна объявить о своем присутствии, чтобы запросить выкуп, она не пытается обнаружить активность программы-вымогателя. Скорее, он виртуализирует изменения файловой системы в защищенных папках и позволяет отменить все изменения после атаки. Чтобы избавиться от самой программы-вымогателя, она откатывает систему до состояния предыдущего дня. При тестировании он оказался эффективным, хотя вы можете потерять дневные изменения в ваших файлах.

Вакцинация от программ-вымогателей

Злоумышленники теряют доверие, если им не удается расшифровать файлы для тех, кто платит выкуп.Многократное шифрование одного и того же набора документов может затруднить или даже сделать невозможным выполнение этого дешифрования. Следовательно, большинство программ-вымогателей включают в себя какую-то проверку, чтобы убедиться, что они не атакуют уже зараженную систему. Например, программа-вымогатель Petya изначально просто проверила наличие определенного файла. Создав поддельную версию этого файла, вы могли эффективно вакцинировать свой компьютер от Пети.

Bitdefender Anti-Ransomware за время своего существования специально предотвращал заражение TeslaCrypt, BTC-Locker, Locky и первой версией Petya.Это не повлияло на Sage, Cerber, более поздние версии Petya или любое другое семейство программ-вымогателей. И это, конечно, не могло помочь против совершенно нового штамма, как это может сделать система обнаружения, основанная на поведении. Эти ограничения, наряду с постоянно меняющейся природой вредоносных программ, вынудили Bitdefender отозвать инструмент, вместо этого полагаясь на мощную защиту от программ-вымогателей, предоставляемую своим полномасштабным антивирусом.

Самый очевидный способ проверить защиту от программ-вымогателей — выпустить настоящую программу-вымогатель в контролируемых условиях и посмотреть, насколько хорошо продукт от нее защищает.Однако это возможно только в том случае, если продукт позволяет отключить обычный антивирус в реальном времени, оставив при этом активным обнаружение программ-вымогателей. Конечно, тестирование проще, если рассматриваемый продукт предназначен исключительно для защиты от программ-вымогателей, без антивирусного компонента общего назначения.

Кроме того, сложно иметь дело с образцами программ-вымогателей. В целях безопасности мы запускаем их на виртуальной машине без подключения к Интернету или сети. Некоторые вообще не работают на виртуальной машине. Другие ничего не делают без подключения к Интернету.И они просто опасны! При анализе нового образца и определении того, следует ли добавить его в коллекцию, мы оставляем открытой ссылку на папку журнала на хосте виртуальной машины. Дважды мы получили образец программы-вымогателя и начали шифрование этих журналов.

KnowBe4 специализируется на обучении людей и сотрудников тому, как избежать фишинговых атак. Фишинг — это один из способов распространения программ-вымогателей кодировщиками вредоносных программ, поэтому разработчики KnowBe4 создали симулятор вымогателей под названием RanSim.RanSim имитирует 10 типов атак программ-вымогателей, а также два безобидных (но схожих) поведения. Хорошая оценка RanSim определенно является плюсом, но мы не рассматриваем низкую оценку как минус. Некоторые системы, основанные на поведении, такие как RansomFree, не обнаруживают симуляцию, потому что никакая настоящая программа-вымогатель не ограничивает свою деятельность подпапками на четыре уровня ниже папки Documents.

Чего здесь нет

В этой статье конкретно рассматриваются решения для защиты от программ-вымогателей, доступные потребителям.Нет смысла включать бесплатные одноразовые инструменты дешифрования, поскольку нужный вам инструмент полностью зависит от того, какая программа-вымогатель зашифровала ваши файлы. Лучше в первую очередь предотвратить нападение.

CryptoPrevent Premium, созданный, когда CryptoLocker был новым, обещал несколько уровней защиты от программ-вымогателей на основе поведения. Однако на высшем уровне безопасности он завалил рабочий стол файлами-приманками, и даже на этом уровне несколько реальных образцов ускользнули от его обнаружения. Мы не можем рекомендовать этот инструмент в его нынешнем виде.