Заражение веб-сайта

Заражение веб-сайта проводится через дефекты безопасности в коде веб-приложений и изъяны конфигурации компонентов, которые позволяют киберпреступникам выполнить взлом и внедрить вредоносный код.

Современный бизнес неразрывно связан с использованием веб-технологий. Для крупных компаний разрабатываются целые порталы, которые по сути являются наборами приложений и используются в деловых либо производственных процессах. Но как только доступ к ним становится возможным через интернет, они оказываются лакомой целью для киберпреступников. Чаще всего атаки на сайты проводят через уязвимости их компонентов.

Никогда нельзя сказать с уверенностью, заражен ли открытый в браузере сайт. Инфицированными могут оказаться как заведомо опасные сайты («варез», торренты), так и популярные и полностью легальные ресурсы.

Классификация способов заражения веб-сайта

- Заражение через FTP. Многие вебмастера для работы с сайтом через FTP используют файловые менеджеры, которые сохраняют пароли и логины для автоматической авторизации.

Часто такие данные хранятся в незашифрованном виде, и при заражении компьютера вредоносной программой они могут попасть к злоумышленникам.

Часто такие данные хранятся в незашифрованном виде, и при заражении компьютера вредоносной программой они могут попасть к злоумышленникам. - Некоторые системы управления сайтом (CMS) не обладают защитой от брутфорс-атаки. В них не предусмотрены проверки CAPTCHA, ограничение количества попыток ввода паролей. Если при этом используется стандартный логин (Admin или Administrator) и пароль, состоящий из одних цифр, то взлом и заражение веб-сайта значительно упрощаются.

- Открытые уязвимости в CMS также могут предоставить злоумышленнику несанкционированный доступ. Это возможно в том случае, если используется устаревшая версия системы управления сайтом.

- Вебмастера, создавая и развивая сайт, сталкиваются с необходимостью приобретения платных модулей, компонентов и плагинов. Стоимость их может быть высокой, и вполне закономерно стремление найти взломанные бесплатные варианты. Киберпреступники, зная о желании вебмастеров сэкономить, публикуют такие версии со встроенным вредоносным кодом, с помощью которого сайт будет заражен или открыт для удаленного администрирования.

Источник угрозы

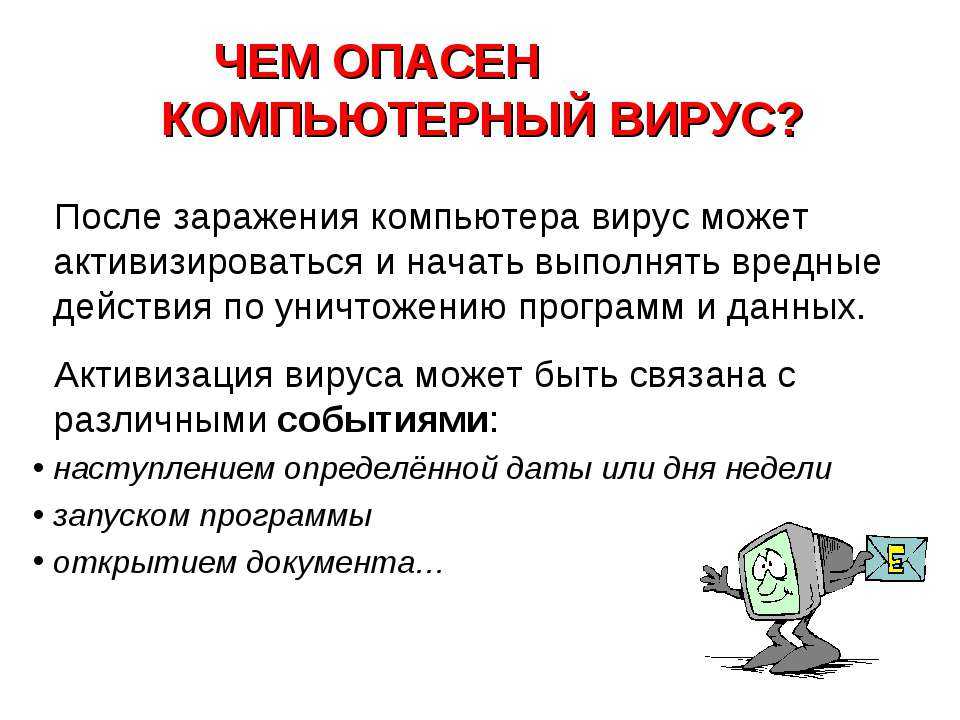

Вредоносные программы используются злоумышленниками для достижения определенных целей:

- Внедрение эксплойтов для последующей скрытой инсталляции потенциально опасных программ посетителям и клиентам сайта.

- Переадресация трафика на рекламные модули, шпионский, фишинговый и прочий нежелательный контент.

- Перехват и присваивание посещений при вводе определенных поисковых запросов.

- Продвижение веб-адресов с сомнительным содержимым (такое явление называется черной оптимизацией).

- Применение возможностей сервера для незаконной активности, например проведения DDoS-атак.

Любые действия нечестных разработчиков направлены на получение прибыли. Методы могут сильно отличаться: от перехвата потоков трафика для накрутки количества посещений до похищения ключей от электронных кошельков и прочей конфиденциальной информации.

Особая опасность заражения сайтов состоит в том, что оно часто оказывается незаметным для администратора. Владельцы сайта могут не подозревать о проблеме, так как вредоносный код будет отдаваться по настроенному таргетингу (для определенного региона, в определенное время, на определенной платформе).

Владельцы сайта могут не подозревать о проблеме, так как вредоносный код будет отдаваться по настроенному таргетингу (для определенного региона, в определенное время, на определенной платформе).

Как происходит заражение веб-сайта?

Самый простой способ — взлом пароля путем перебора или словарной атаки. Эта тактика занимает много времени и является неэффективной, поэтому при массовых заражениях она употребляется крайне редко. Гораздо чаще используются уязвимости системы управления контентом или специальное программное обеспечение для похищения паролей.

Большинство современных CMS-платформ далеко от совершенства, в них содержится множество уязвимостей, благодаря которым сторонние лица могут загружать любую информацию. Разработчики регулярно тестируют собственные продукты на наличие неполадок, но выход обновлений с обнаруженными и исправленными ошибками обычно происходит далеко не сразу, а многие люди пользуются еще более старыми версиями, в которых может быть множество багов. Неудивительно, что уязвимости часто встречаются в распространенных платформах WordPress, Joomla и подобных им.

Неудивительно, что уязвимости часто встречаются в распространенных платформах WordPress, Joomla и подобных им.

Квалифицированные киберпреступники предоставляют вебмастерам возможность самостоятельно заразить свой сайт. Такое событие возможно, когда злоумышленники выкладывают в общий доступ полезные CMS-модули с вредоносной начинкой, которые вебмастер скачивает и добавляет на сайт, тем самым инфицируя его.

В некоторых случаях злоумышленники пользовались другим методом. Сначала распространялось программное обеспечение, предназначенное для поиска и несанкционированного копирования данных FTP-аккаунтов посредством внесения изменений в клиентские службы или путем сканирования сетевого трафика. Затем приложения соединялись с командным сервером и загружали заранее подготовленные скрипты или измененные версии оригинального контента. Это приводило к повторному заражению однажды инфицированного компьютера даже после изменения регистрационной информации, отката к предыдущему состоянию или восстановления из заранее созданной резервной копии.

Подводя итог вышесказанному, можно прийти к выводу, что заражение может быть произведено одним из следующих способов:

- Вредоносный код преднамеренно был размещен владельцем для получения незаконной прибыли или иных целей.

- Сайт был взломан, и фрагмент с потенциально опасным содержимым был размещен на нем посторонними хакерами; сегодня это — один из самых распространенных вариантов.

- Нежелательный объект содержится не на самом сайте, а в коде внешнего контента, размещенного на странице. В этом случае атака идет не напрямую, а через баннерную сеть, виджеты или другие подобные компоненты; инфекция распространяется через все сайты, чьи страницы содержат ссылку на зараженный объект.

Анализ риска

Как показывают исследования, риск посетить инфицированный сайт весьма велик. При этом заражение может произойти незаметно. Особенно велика вероятность приобрести нежелательных «пассажиров» в следующих случаях:

- использование для серфинга и другой деятельности в Интернете компьютера с уязвимым программным обеспечением;

- постоянное и повседневное использование учетной записи администратора;

- выбор примитивных паролей, которые легко взламываются;

- несвоевременное обновление защитных решений.

Последствия могут быть самыми разнообразными: от постоянного получения спама и прочих подобных сообщений до потери контроля над учетными записями в соцсетях или значительной части денежных средств.

При обнаружении симптомов нужно деактивировать сайт, предотвращая дальнейшее распространение вредоносной нагрузки. Затем следует проверить серверные журналы на наличие следов несанкционированной активности. Это может помочь определить инфицированные компоненты и возможные пути их появления.

Для полного восстановления содержимого сервера устанавливаются созданная до инфицирования резервная копия и последние версии всех программ, предназначенных для работы с оборудованием.

Если чистой копии нет, необходимо использовать автоматизированные средства для выявления потенциально опасных записей. Подобную опцию содержат многие антивирусные продукты, также для этих целей разработаны специализированные онлайн-сканеры. Для более тщательной проверки можно поочередно использовать несколько таких решений, часть из которых определит уровень угрозы и укажет на содержащие подозрительные записи фрагменты. После этого проводится антивирусное сканирование всех размещенных на сервере файлов.

После этого проводится антивирусное сканирование всех размещенных на сервере файлов.

Владельцы серверов могут выполнить их комплексную проверку. Содержимое загружается на локальную машину и проверяется антивирусом со встроенным эвристическим модулем. Второй способ показывает более высокие результаты при борьбе с подобными угрозами.

Если проверка в автоматическом режиме не принесла результатов, можно попробовать найти и удалить вредоносное содержимое вручную. Это — весьма трудоемкий процесс, в ходе которого предстоит проверить каждый файл на наличие посторонних скриптов. Особое внимание следует уделить неясным или нечитаемым фрагментам. Обфускация кода нетипична для используемого в сайтостроении ПО. При обнаружении ее малейших признаков необходимо все тщательно проверить. Аналогично выявляются ссылки на внешние ресурсы.

Для профилактики заражения необходимо придерживаться определенных правил:

- Используйте для сайта сложный логин и пароль.

Поставьте модули, выводящие CAPTCHA при входе в панель администрирования, ограничьте число попыток ввода пароля. Длина пароля должна составлять не менее 8 символов; обязательно следует использовать и буквы, и цифры.

Поставьте модули, выводящие CAPTCHA при входе в панель администрирования, ограничьте число попыток ввода пароля. Длина пароля должна составлять не менее 8 символов; обязательно следует использовать и буквы, и цифры. - Периодически создавайте резервные копии и выполняйте сканирование всех файлов.

- Обеспечьте максимальный уровень защиты для компьютера, с которого осуществляется управление сайтом.

- Используя файловые менеджеры для работы с сайтом, не сохраняйте логин и пароль. Даже если доступ к FTP-серверу открыт только с вашего IP-адреса, остается риск заражения.

- Используйте последнюю версию CMS, своевременно обновляйте ее и все модули.

- Не пользуйтесь взломанными версиями плагинов, компонентов, модулей. Старайтесь приобретать их на хорошо зарекомендовавших себя сайтах разработчиков.

Пути заражения компьютера вредоносными программами

Ниже приведены наиболее распространенные случаи заражения устройств вредоносными программами.

Письма со спамом

Авторы вредоносных программ часто пытаются обманным умыслом скачать вредоносные файлы. Это может быть письмо с вложенным файлом, который описывается как уведомление о доставке, возврат налогового платежа или счет по купленному билету. В письме может быть сказано, что необходимо открыть вложение, чтобы получить отправление или деньги.

Если вы откроете вложение, то на ваш компьютер будет установлена вредоносная программа.

Иногда вредоносное письмо легко заметить: в нем может быть орфографические и грамматические ошибки, или оно может быть отправлено с незнакомого электронного адреса. Тем не менее, эти письма могут выглядеть и так, будто их отправила настоящая компания или знакомый вам человек. Некоторые вредоносные программы могут взламывать учетные записи электронной почты и использовать их для отправки вредоносной нежелательной почты на все адреса, найденные в списке контактов.

Чтобы снизить вероятность заражения устройства:

-

Если вы не уверены, что знаете отправителя, или что-то кажется подозрительным, не открывайте письмо.

-

Никогда не щелкать в сообщении электронной почты непредвиденное сообщение. Если кажется, что оно принадлежит к вашей организации или вашей организации, которая, по вашему мнению, является законной, откройте веб-браузер и перейдите на веб-сайт организации из своего сохраненного избранного или из поиска в Интернете.

-

Не открывайте вложение в сообщении электронной почты, которое вы не ожидали, даже если оно отправлено от человека, который вам доверяет.

Дополнительные сведения см. в статье Защита от фишинга.

В Microsoft OneDrive встроена система защиты от атак программ-шантажистов. Дополнительные данные см. в этой теме.

Вредоносные Office макрос

Microsoft Office включает в себя мощный язык сценариев, позволяющий разработчикам создавать дополнительные инструменты, которые помогут вам работать продуктивнее. К сожалению, злоумышленники также могут использовать этот язык для создания вредоносных сценариев, которые устанавливают вредоносные программы или делают другие плохие вещи.

Если вы откроете файл Office и увидите такое уведомление:

не в enable that content unless you’re certain you know exactly what it does, even if the file appears to come from someone you trust.

Предупреждение: Злоумышленники могут сообщить вам о том, что с вас будут взиматься плата за службу, на которую вы никогда не подписаны. Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Когда вы свяжитесь с ним, чтобы сообщить вам, что для отмены службы вам нужно просто скачать Excel файл, который они предоставляют, и упростят некоторые сведения. Если скачать и открыть файл, Excel вы увидите предупреждение выше. Если выбрать включить содержимое, запустится вредоносный макрос и заражает вашу систему.

Ни одна законная компания никогда не задаст вам Office, чтобы отменить службу. Если кто-то попросит вас, просто повесь трубку. Это мошенническое решение, и вам не нужно отменять службу.

Дополнительные информацию о том, как управлять запуском макроса на устройстве, см. в Office файлах.

Зараженные съемные носители

Многие вредоносные программы распространяются, заражая съемные носители, такие как USB-устройства флэш-памяти или внешние жесткие диски. Вредоносная программа может автоматически установиться при подключении зараженного носителя к компьютеру.

Ниже приведены рекомендации, которые помогут защититься от этого типа заражения.

Во-первых, необходимо очень осторожно относиться к USB-устройствам, которые вам не принадлежат. Если вы нашли USB-устройство, которое предположительно было утеряно или выброшено, не подключайте его к компьютеру с важными данными. Иногда злоумышленники намеренно оставляют зараженные USB-устройства в общественных местах, рассчитывая, что кто-нибудь их найдет и подключит к компьютеру.

Совет: Это называется «USB-drop attack».

Если не подключать это устройство, вы не сможете заразить компьютер. Если вы обнаружили, что USB-накопитель просто затерялся, посмотрите, есть ли ближайший регистратор или потерянный и найденный, что его можно сдать.

Во-вторых, если вы подключили неизвестное съемное устройство к компьютеру, незамедлительно выполните его сканирование.

Вместе с другим программным обеспечением

Некоторые вредоносные программы могут устанавливаться одновременно с другими скачанными программами. К таким программам относится программное обеспечение со сторонних веб-сайтов или файлы, передаваемые через одноранговые сети.

К таким программам относится программное обеспечение со сторонних веб-сайтов или файлы, передаваемые через одноранговые сети.

Кроме того, некоторые программы могут устанавливать другое ПО, которое Майкрософт определяет как потенциально нежелательные программы. К такому ПО могут относиться панели инструментов или программы, отображающие дополнительную рекламу при просмотре веб-страниц. Как правило, вы можете отказаться от установки такого дополнительного программного обеспечения, сняв флажок в процессе установки. Безопасность Windows защитить вас от потенциально нежелательных приложений. Дополнительные сведения см. в статье Защита компьютера от потенциально нежелательных приложений.

Программы для генерирования программных ключей (генераторы ключей) часто параллельно устанавливают вредоносные программы. Средства обеспечения безопасности Майкрософт обнаруживают вредоносные программы на более чем половине компьютеров с установленными генераторами ключей.

Чтобы избежать установки вредоносных программ или потенциально нежелательных программ, выполните следующее.

-

Скачивайте программное обеспечение только с официального веб-сайта его поставщика.

-

Внимательно читайте информацию об устанавливаемом программном обеспечении, прежде чем нажимать кнопку «ОК».

Взломанные или скомпрометированные веб-страницы

Вредоносные программы могут использовать известные программные уязвимости для заражения компьютера. Уязвимость — это брешь в программном обеспечении, через которую вредоносные программы могут получить доступ к компьютеру.

При попытке перейти на веб-сайт он может попытаться использовать уязвимости в веб-браузере, чтобы заражать компьютер вредоносными программами. Это может быть вредоносный веб-сайт или обычный веб-сайт, который был взломан или скомпрометирован.

Это может быть вредоносный веб-сайт или обычный веб-сайт, который был взломан или скомпрометирован.

Именно поэтому очень важно поддерживать все программное обеспечение, особенно веб-браузер, в актуальном состоянии и удалять не используемую программу. К ним относятся неиспользованые расширения браузера.

Таким образом вы можете снизить вероятность получения вредоносных программ с помощью современного браузера, например Microsoft Edge ирегулярно обновляя его.

Совет: Не хотите обновлять браузер, так как открыто слишком много вкладок? Все современные браузеры снова откроют вкладки после обновления.

Другие вредоносные программы

Некоторые типы вредоносных программ могут загружать на компьютер другие угрозы. После установки этих угроз на компьютере они продолжат загружать дополнительные угрозы.

Лучший способ защиты от вредоносных программ и потенциально нежелательного программного обеспечения — это последние обновления в режиме реального времени, такие как антивирусная программа в Microsoft Defender.

Можно ли заразиться вирусом при посещении веб-сайта?

«Я никогда не открываю вложение, которое не узнаю». «Я бы никогда не установил ничего на свой компьютер, если бы я этого не понимал».

Так как же вирусы до сих пор распространяются по Интернету? Неужели в сети так много нерадивых людей?

Или хакеры находят другой путь к нашим машинам?

Во-первых, в Интернете определенно все еще есть небрежные пользователи, которые бездумно нажимают на любую ссылку, рекламу или программу, которые кажутся им интересными или привлекательными. Они не понимают последствий того, что делают, и регулярно подвергают себя атакам.

Но это еще не вся картина происходящего.

Как вы получаете вирусы с веб-сайтов

Существует множество способов, которыми хакеры могут обойти усилия обычного пользователя Интернета. Часто они используют так называемые «наборы эксплойтов» для доставки своих вирусов или вредоносных программ. Наборы эксплойтов скрывают вредоносное ПО в программе, чтобы оно не обнаруживалось автоматически.

Наборы эксплойтов скрывают вредоносное ПО в программе, чтобы оно не обнаруживалось автоматически.

Наборы эксплойтов

Наборы эксплойтов бесшумно и автоматически находят и используют уязвимости на вашем компьютере, когда вы просматриваете веб-страницы.

Они чрезвычайно популярны среди хакеров, потому что они автоматические. Хакеру не нужно самому заниматься поиском и взломом. Он может просто развернуть набор эксплойтов и позволить ему сделать всю тяжелую работу.

Сначала хакер устанавливает набор эксплойтов на взломанный веб-сайт. Затем эта веб-страница незаметно перенаправит трафик на другую страницу. На этой странице действительно происходит взлом.

Пока посетитель находится на этой странице — и она может выглядеть как точная копия страницы, которую он намеревался посетить — набор эксплойтов удаленно сканирует его устройство на наличие любых уязвимостей, которыми он может воспользоваться, часто через веб-приложения. работают браузеры, такие как Flash, Java, Silverlight и другие.

Если программа обнаружит уязвимость, она отправит вредоносный код через это отверстие и установит себя на ваш компьютер. В случае успеха они отправляют полезную нагрузку.

В других случаях набор эксплойтов находится на законном веб-сайте; он развертывается через вредоносные всплывающие окна. Даже простой щелчок, чтобы закрыть всплывающую рекламу (также известную как рекламное ПО) или всплывающее фишинговое мошенничество, может инициировать загрузку вредоносного ПО.

Полезной нагрузкой может быть что угодно: приложение-вымогатель, чтобы заблокировать вашу машину, пока вы не заплатите им, вредоносное ПО ботнета, чтобы получить контроль над вашей машиной для других хакерских целей, шпионское ПО, которое собирает информацию о ваших личных данных или использовании компьютера, кейлоггеры, которые отслеживают ваши каждый шаг (включая ваши пароли) и трояны, которые могут регистрировать вашу банковскую информацию и красть ваши деньги.

Другой опасной формой полезной нагрузки является загрузчик вредоносных файлов, который затем открывает хакеру окно для доставки любого количества вредоносных приложений на ваш компьютер.

И помните: все это происходит без вашего ведома.

Уязвимости веб-сайта

Теперь во всех этих случаях вредоносные программы необходимо будет загрузить и запустить. Однако многие преступники могут сделать это незаметно. Никаких преднамеренных действий предпринимать не нужно. Вместо этого уязвимый плагин веб-сайта или приложение, браузер или операционная система, которые не были обновлены, будут иметь уязвимости, которые сделают пользователя уязвимым для подобных атак. Хакер может настроить программу на автоматическую загрузку и выполнение на вашем компьютере в фоновом режиме.

В течение многих лет это было обычным явлением для программы Flash. Flash запускается в веб-браузере для отображения определенных элементов, особенно анимированных. Многие онлайн-игры использовали Flash.

Хакер просто загружал фрагмент кода, который выполнялся веб-браузером при обнаружении кода на сайте. Они могут использовать этот код для атаки на проигрыватель Flash в веб-браузере. Если этот проигрыватель не обновлялся какое-то время, может существовать открытая уязвимость, которая дает коду доступ для проникновения на компьютер пользователя.

Если этот проигрыватель не обновлялся какое-то время, может существовать открытая уязвимость, которая дает коду доступ для проникновения на компьютер пользователя.

И вдруг на вашей машине вирус.

Эта ситуация была очень распространена несколько лет назад, и это было то, сколько вирусов было распространено. Вот почему большая часть Интернета отошла от Flash, чтобы код нельзя было постоянно использовать для вирусов.

Как предотвратить вредоносные программы и вирусы

Со всеми этими угрозами, как вы можете обеспечить безопасность в Интернете? Если вы являетесь владельцем веб-сайта, то лучшее, что вы можете сделать, — это обновлять и контролировать свой веб-сайт с помощью хорошей системы обнаружения, такой как план безопасности веб-сайта Sectigo SiteLock.

При наличии этой системы ваш сайт и его код ежедневно сканируются, чтобы убедиться, что все части безопасны и находятся в нужном месте. Если обнаружены какие-то недостатки, они исправляются. А если вы выберете опцию SiteLock Business, то при обнаружении каких-либо уязвимостей система будет активно исправлять их до того, как ими смогут воспользоваться киберпреступники.

Это включает не только ваш веб-сайт — решение также предоставляет брандмауэры для защиты любых подключаемых модулей или программного обеспечения для электронной коммерции, которое вы используете на своем сайте. Это комплексное решение для каждой части вашего сайта.

Использование SiteLock Website Security также может обеспечить душевное спокойствие, зная, что вы и ваши клиенты в большей безопасности от киберпреступников, пытающихся взломать ваши личные данные.

6 способов заражения вашего веб-сайта вирусом

Когда владельцы веб-сайтов впервые обнаруживают вирус на своем веб-сайте, первый вопрос: «Как мне удалось заразить мой веб-сайт?». И это хороший вопрос, потому что каждый человек, у которого есть веб-сайт, должен знать подводные камни, которые ждут его в Интернете.

Вирусы на сайте не появляются из ниоткуда. Вредоносный код является результатом хакерской атаки. Это означает, что ваш сайт или даже ваша учетная запись хостинга были взломаны и заражены. Итак, давайте рассмотрим шесть наиболее распространенных причин заражения веб-сайтов вирусами.

Итак, давайте рассмотрим шесть наиболее распространенных причин заражения веб-сайтов вирусами.

Это обычная ситуация. Уязвимости — это скрипты, которые позволяют хакерам проникнуть в панель управления веб-сайтом.

Чтобы избежать этого, вам следует регулярно обновлять CMS. Нет никакой разницы, какую CMS вы используете. Будьте внимательны и следите за тем, чтобы были установлены все выпущенные исправления и обновления. В противном случае вы оставляете возможность легко получить доступ к файлам вашего сайта, базе данных или панели администратора.

Хакеры довольно быстро узнают об уязвимостях всех популярных систем управления контентом, и воры не спешат использовать эти знания, так как они дают им доступ к десяткам веб-сайтов. Но даже нестандартные системы управления контентом часто становятся жертвами, потому что обычно они разрабатываются без особого внимания к безопасности.

Существует три основных способа использования хакерами указанных уязвимостей:

- Загрузка бэкдоров и веб-оболочек

- Внедрение вируса в базу данных сайта

- Добавление или удаление администраторов, кража доступа к панели администратора

В результате у нас на сайте будут вирусы. И эти вирусы могут быть причиной того, что сайт занесен в черный список Google.

И эти вирусы могут быть причиной того, что сайт занесен в черный список Google.

Многие владельцы сайтов могут использовать бесплатные плагины и шаблоны вместо легальных. Но почти каждая бесплатная копия темы или шаблона будет содержать веб-шелл, бэкдор, вредоносный скрипт или любой другой «презент», который там оставил хакер.

Если у вас недостаточно опыта для очистки бесплатного шаблона или плагина, лучше их избегать. Поверьте нам, очистка и ремонт веб-сайта будет стоить намного больше, чем новая тема. Не позволяйте бесплатным шаблонам и плагинам создавать серьезные проблемы.

3. Подбор паролей (простые пароли)Этот тип взлома называется атакой полным перебором. В этом случае хакер пробует разные комбинации паролей, чтобы угадать правильный пароль. Этот метод представляет огромную угрозу для слабых и ненадежных паролей.

Когда система просит пользователя создать пароль, большинство пользователей склонны создавать тривиальные комбинации. Не думайте, что имя вашего питомца — хороший пароль. У всех нас есть аккаунты в социальных сетях, и вы можете не помнить, что выкладывали фото с собакой и ее имя в описании. Вот почему брутфорс может быть самым простым способом взломать веб-сайт.

Не думайте, что имя вашего питомца — хороший пароль. У всех нас есть аккаунты в социальных сетях, и вы можете не помнить, что выкладывали фото с собакой и ее имя в описании. Вот почему брутфорс может быть самым простым способом взломать веб-сайт.

Как показало исследование Trustwave, более четверти инцидентов, связанных с безопасностью сайта, произошло из-за слабых паролей. В ходе этого исследования специалисты проанализировали 574 случая, произошедших в 15 разных странах, и сейчас речь идет о ваших бизнесах. посредственный . Самым популярным паролем был «Пароль1». Очевидно, что пользователи гораздо больше беспокоились о своем комфорте, чем о безопасности своего сайта.

4.Перехват или кража FTP-доступов Работать с доступами по незащищенному каналу — плохая идея. При подключении по FTP ваш логин и пароль отображаются так, что воры могут легко украсть эти данные. Лучше использовать безопасные каналы при использовании электронной почты, посещении других веб-сайтов и работе через FTP.

Одной из причин появления вирусов на сайте является взлом сервера или хостинга. Вот две основные вещи, которые могут привести к такой проблеме:

- Хостинг «Ручная работа». В Интернете есть множество хостингов, которые предлагают свои услуги. И среди них можно встретить так называемые хостинги ручной работы. Владельцы таких хостингов просто перепродают услуги более крупных хостинговых компаний. Часто этим владельцам не хватает опыта и они понятия не имеют, как безопасно управлять своим хостингом. Они не заботятся об обновлениях программного обеспечения, создании резервных копий размещенных веб-сайтов. Они не заботятся о веб-сайтах, которые используют их услуги. Именно поэтому такие хостинги становятся легкой добычей для хакеров. Воры могут легко взломать веб-сайты. И в этом случае бесполезно пытаться восстановить свой сайт. Единственный вариант — перейти на другую хостинговую компанию.

- Веб-сайты размещены небезопасно.

Часто такие данные хранятся в незашифрованном виде, и при заражении компьютера вредоносной программой они могут попасть к злоумышленникам.

Часто такие данные хранятся в незашифрованном виде, и при заражении компьютера вредоносной программой они могут попасть к злоумышленникам.

Поставьте модули, выводящие CAPTCHA при входе в панель администрирования, ограничьте число попыток ввода пароля. Длина пароля должна составлять не менее 8 символов; обязательно следует использовать и буквы, и цифры.

Поставьте модули, выводящие CAPTCHA при входе в панель администрирования, ограничьте число попыток ввода пароля. Длина пароля должна составлять не менее 8 символов; обязательно следует использовать и буквы, и цифры.

Ваш комментарий будет первым