Как запретить запись на флешку

Если вам требуется, чтобы к компьютеру или ноутбуку с Windows 10, 8.1 или Windows 7 никто не мог подключить USB-накопители, вы можете запретить использование флешек, карт памяти и жестких дисков используя встроенные средства системы. Мышки, клавиатуры и другая периферия, не являющаяся хранилищем, продолжит работать.

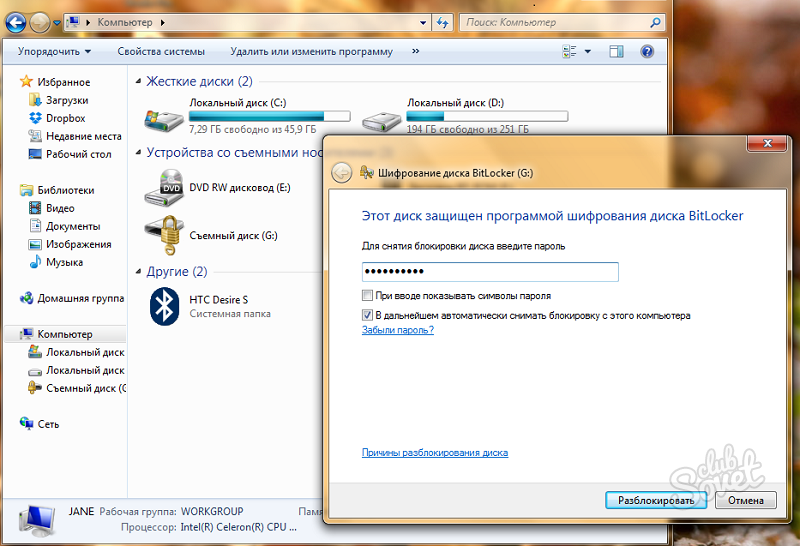

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики».

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

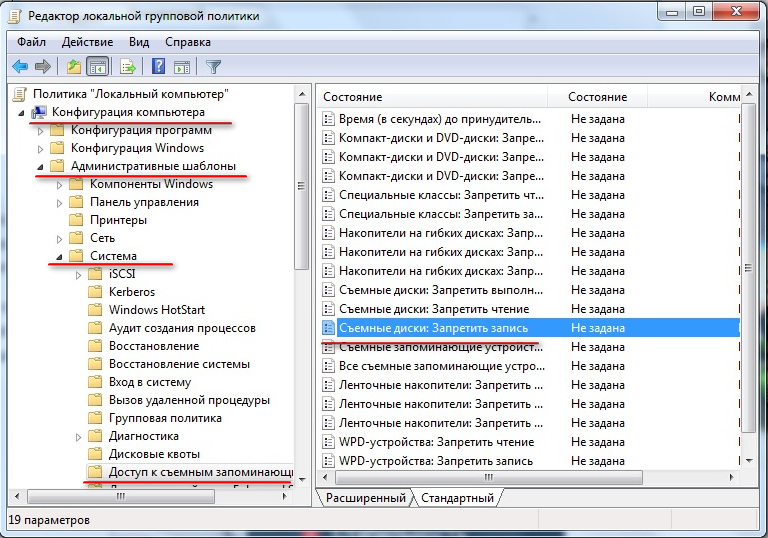

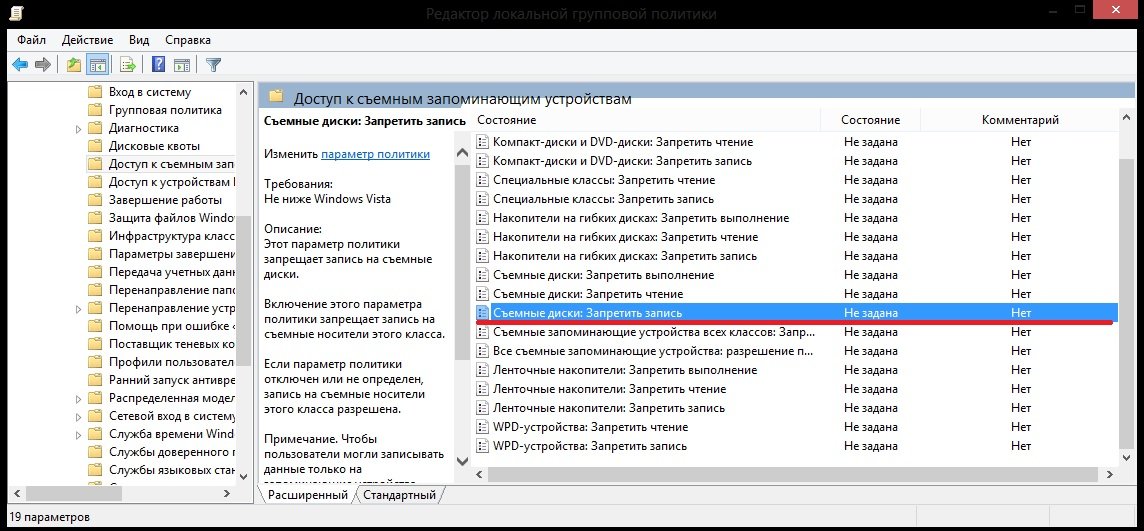

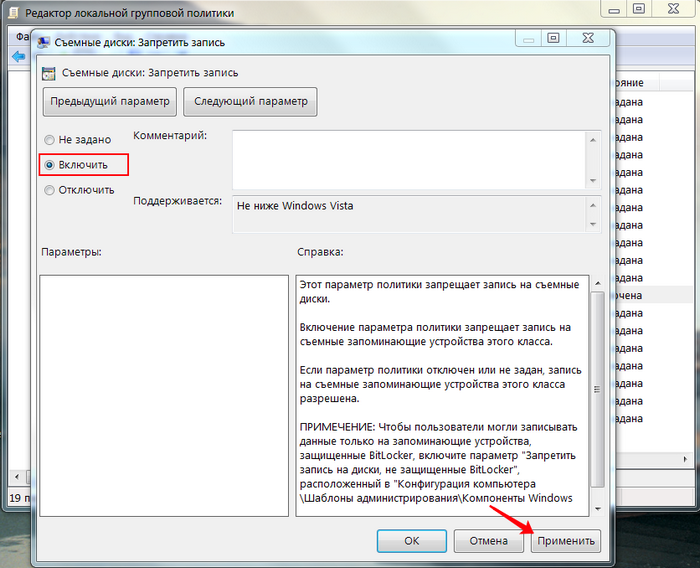

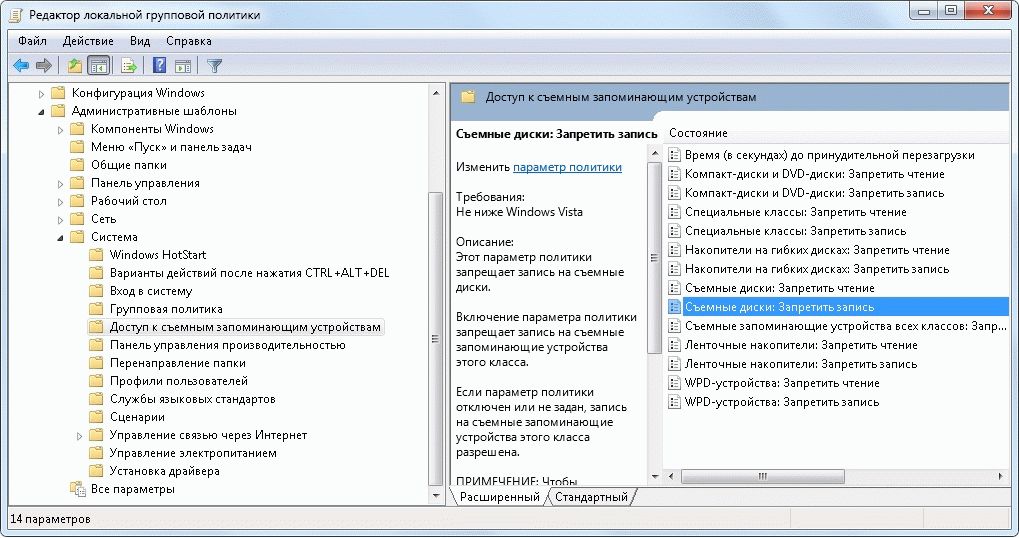

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

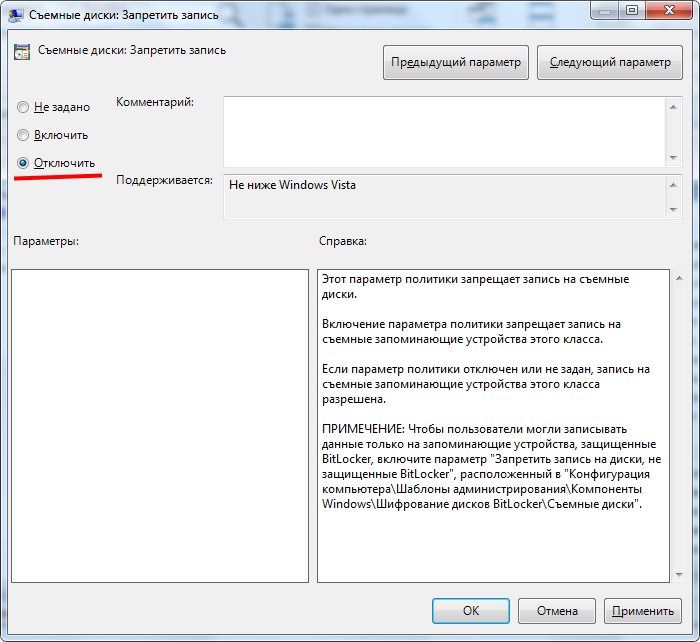

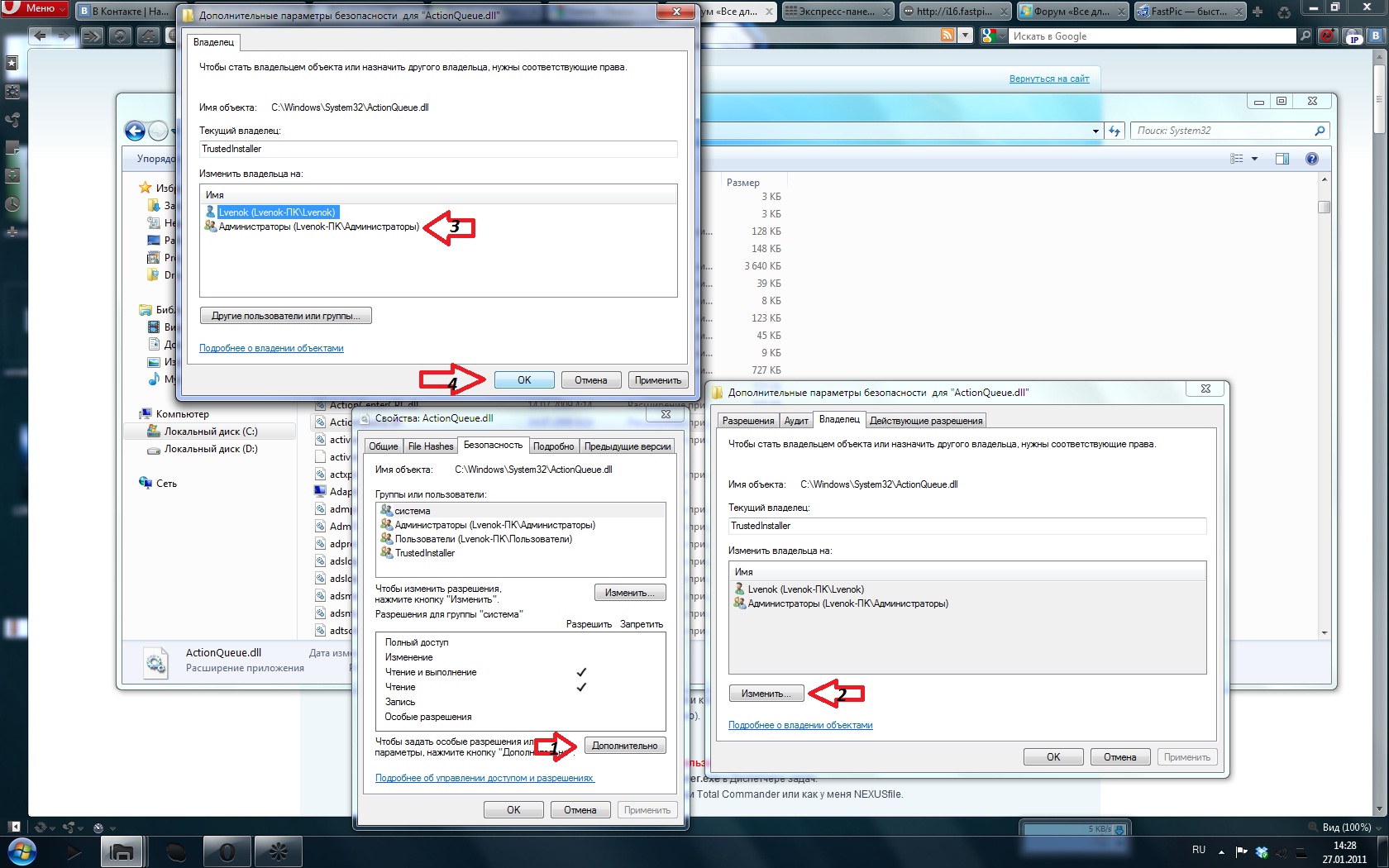

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

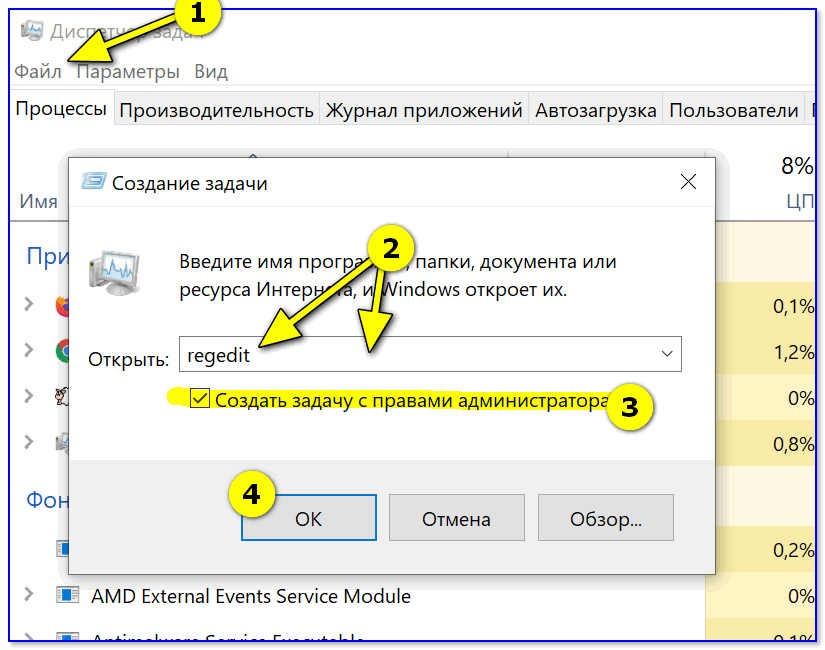

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей.

Второй — только для текущего пользователя

Второй — только для текущего пользователя - Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Andro >Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Во многих фирмах специалисты ставят защиту от записи на съемные носители. Это продиктовано необходимостью обезопасить себя от утечки информации к конкурентам. Но бывает и другая ситуация, когда флешка используется на нескольких компьютерах, и лучший способ защитить информацию на ней от пользователей и вирусов – поставить запрет на запись. Мы рассмотрим несколько способов, как выполнить данную задачу.

Как защитить флешку от записи

Сделать это можно с помощью средств самой операционной системы Windows, воспользоваться специальным программным обеспечением или аппаратными возможностями USB-накопителя. Рассмотрим эти способы.

Рассмотрим эти способы.

Способ 1: Используем специальное ПО

Не каждый пользователь может уверенно работать с реестром или служебными программами операционной системы (о чем мы поговорим далее). Поэтому для удобства создано специальное программное обеспечение, которое помогает справиться с описанными методами нажатием одной-двух кнопок. К примеру, есть утилита USB Port Locked, которая предназначена для блокировки самого порта компьютера.

Программа проста в обращении. Более того, она не требует установки. Чтобы ею воспользоваться, сделайте следующее:

- Запустите ее. Пароль для запуска стандартный – «Unlock».

- Для блокировки USB разъемов машины выберете пункт «Lock USB Ports» и нажмите кнопку выхода «Exit». Чтобы разблокировать их, нажмите «Unlock USB Ports»

Такая утилита помогает защитить от копирования конфиденциальных данных с компьютера на USB-носители. Но она имеет низкий уровень защиты и подходит только для обычных пользователей.

Хорошо себя зарекомендовала бесплатная компьютерная программа Ratool.

Это утилита надежно защитит данные на флешке от изменения или удаления. Она считается эффективной, так как работает на аппаратном уровне. Использование в данном случае выглядит следующим образом:

- Откройте программу. Там Вы увидите 3 пункта:

- разрешить чтение и запись для USB — этот пункт предоставляет полный доступ к флешке;

- разрешить только чтение – этот пункт при подключении флешки сообщит что она пригодна только для чтения;

- заблокировать USB накопитель – этот вариант полностью блокирует доступ к USB- накопителю.

Нужные изменения в системе произведены. Программа имеет дополнительные удобные функции, с которыми можете ознакомиться в меню «Параметры».

Еще одна очень удобная программа для обеспечения защиты от записи на флешке называется ToolsPlus USB KEY.

При использовании флешки в компьютере программа запрашивает пароль. И если он не верен, то флешка отключается.

Утилита запускается без установки. Для защиты от записи вам нужно нажать всего одну кнопку «ОК (свернуть в трей)». При нажатии кнопки «Настройки» вы можете настроить пароль и добавить запуск в автозагрузку. Для защиты от записи нажимается всего одна кнопка. Эта программа при запуске прячется в трей и обычный пользователь ее не заметит.

Рассмотренное программное обеспечение является лучшим вариантом защиты для обычного пользователя.

Способ 2: Используем встроенный переключатель

Ряд производителей предусмотрели переключатель аппаратной защиты на самом USB — устройстве, который блокирует запись. Если поставить такой USB-накопитель на блокировку, то записать на него или удалить что-либо будет невозможно.

Читайте также:

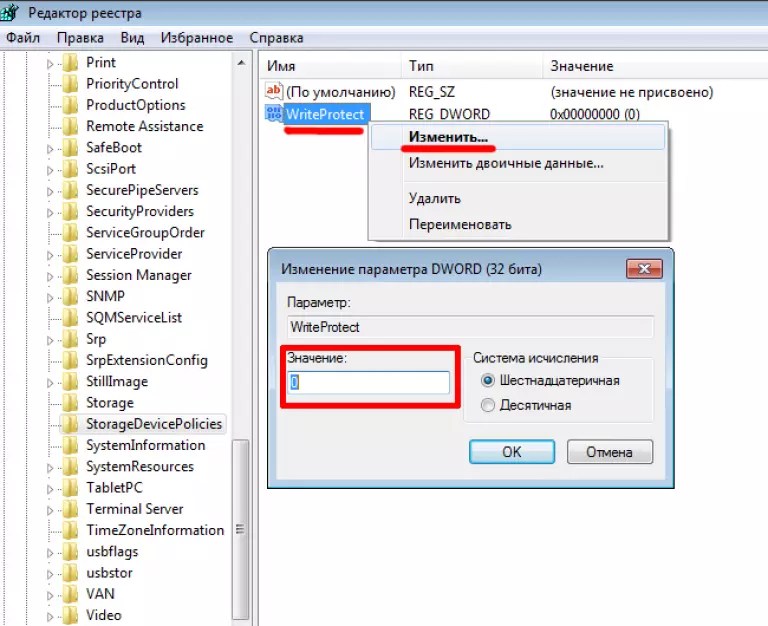

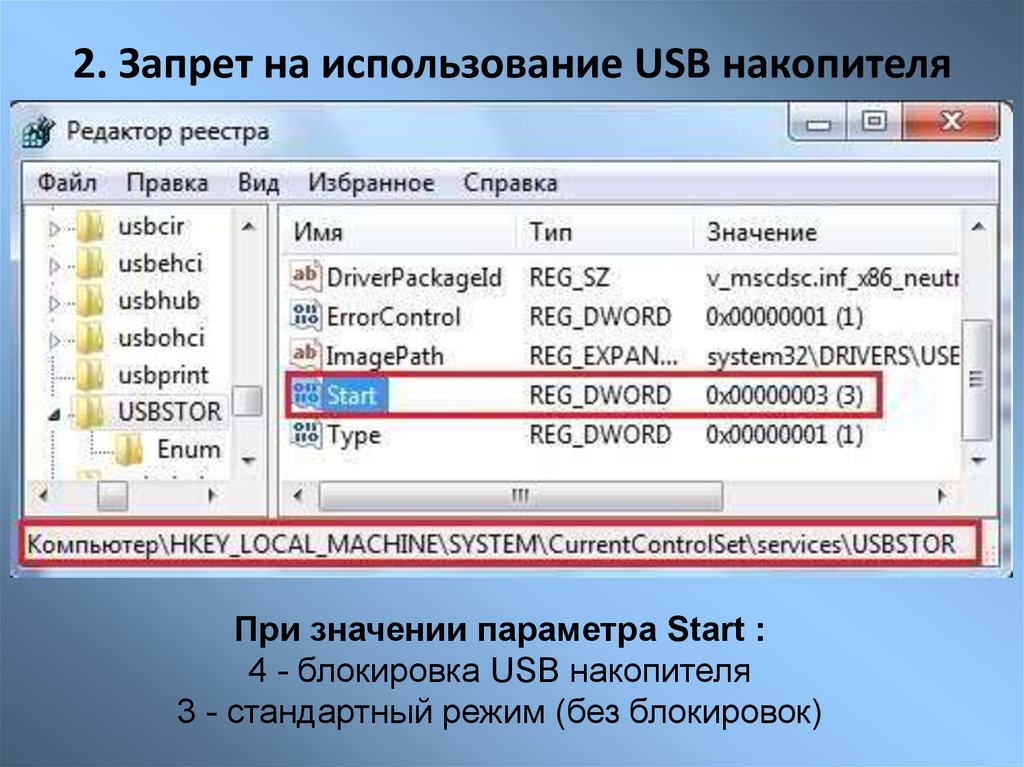

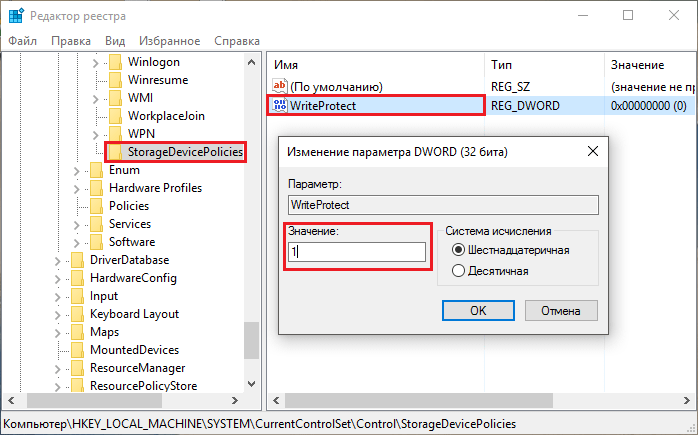

Способ 3: Редактируем реестр

- Для того, чтобы открыть реестр операционной системы, откройте меню «Пуск», введите в пустое поле «Найти программы и файлы» команду regedit .

Аналогичное можно проделать и с помощью комбинации клавиш «WIN»+ «R», где открывшемся окне тоже потребуется ввести regedit .

Аналогичное можно проделать и с помощью комбинации клавиш «WIN»+ «R», где открывшемся окне тоже потребуется ввести regedit . - Когда реестр открылся, пройдите последовательно по указанной ветке:

HKEY_LOCAL_MACHINE->SYSTEM->CurrentControlSet->Control->StorageDevicePolicies

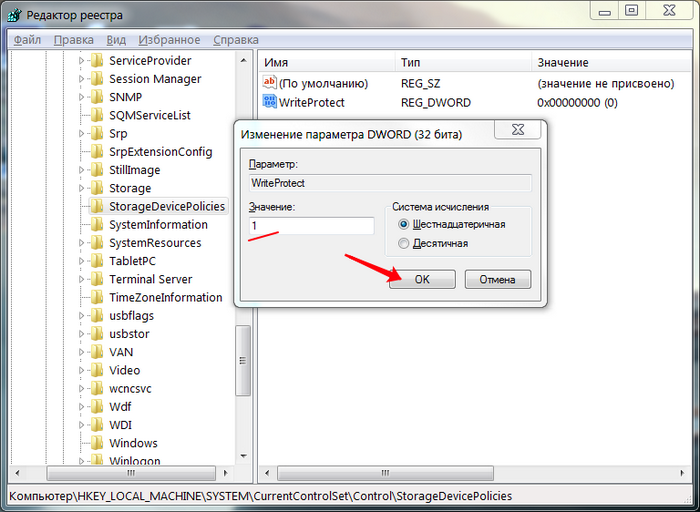

То есть, для защиты от записи нужно исправить параметр на «1». Тогда флешка будет работать только на чтение.

Если нужно обезопасить компьютер от утечки информации с него, то в реестре можно запретить использование USB носителей. Для этого пройдите по указанной ветке реестра:

HKEY_LOCAL_MACHINE->SYSTEM->CurrentControlSet->Services->USBSTOR

Найдите в правом окне параметр «Start». В обычном режиме этот параметр равен 3. Если изменить его значение на 4, то произойдет блокировка USB-накопителей.

Способ 4: Делаем изменения групповой политики

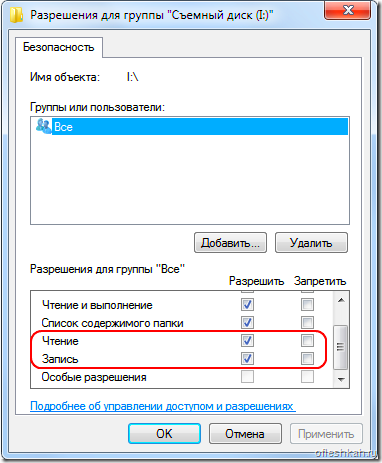

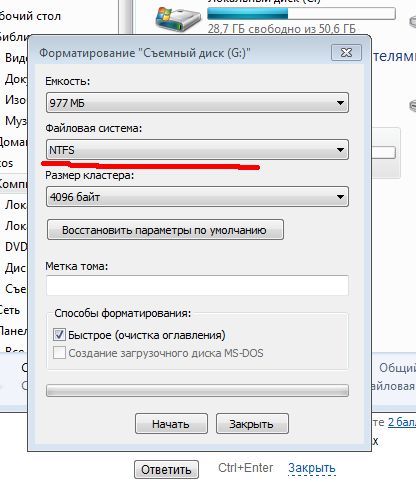

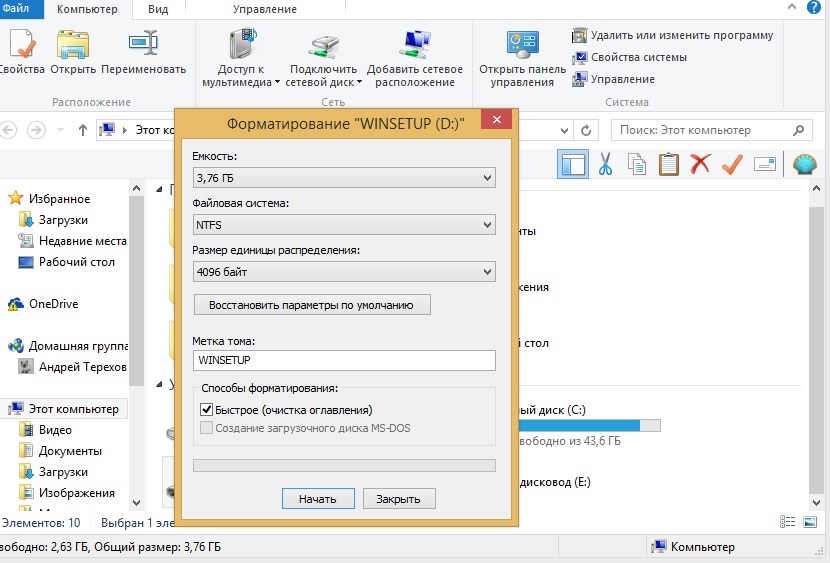

Это способ подойдет для USB-накопителя, отформатированного в NTFS. Как сделать флешку с такой файловой системой, читайте в нашем уроке.

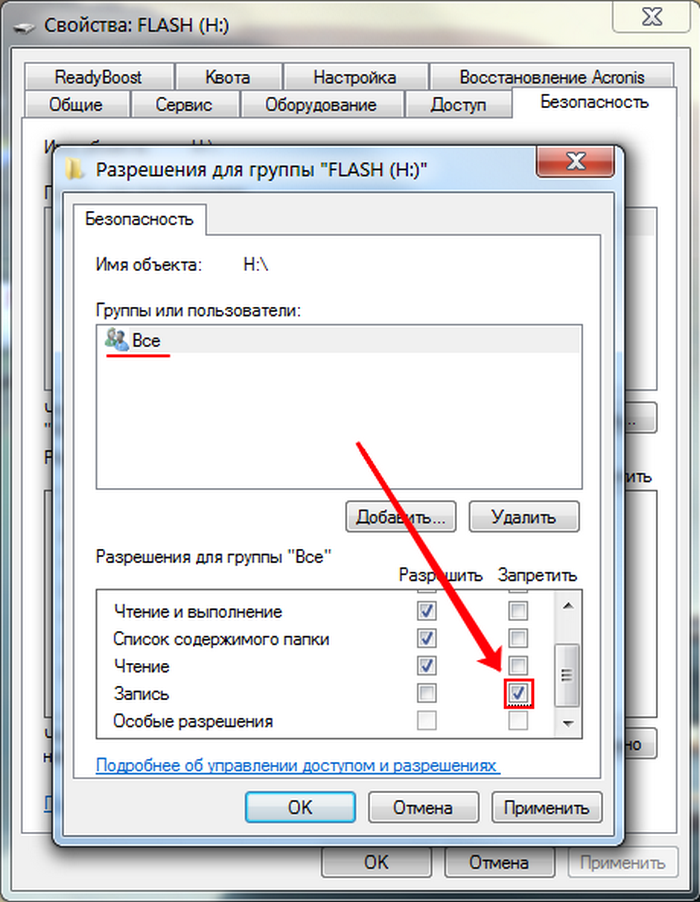

- Вставьте флешку в компьютер. Правой кнопкой мыши щелкните по ее значку в «Моем компьютере» или «Этом компьютере».

- Откройте пункт выпадающего меню «Свойства». Перейдите на вкладку «Безопасность»

- Под разделом «Группы и пользователи» нажмите кнопку

- В новом окне откроется список групп и пользователей. Здесь, в списке разрешений уберите галочку с пункта «Запись» и нажмите кнопку «Применить».

После такой операции записать на флешку будет невозможно.

Способ 5: Устанавливаем права доступа

Здесь используется редактор групповой локальной политики («gpedit.msc»). В домашних версиях (Home) Windows 7, 8, 10 этот компонент ОС не предоставляется. Она входит в состав Windows Professional. Запустить этот инструмент вы можете таким же образом, как и описано выше.

В домашних версиях (Home) Windows 7, 8, 10 этот компонент ОС не предоставляется. Она входит в состав Windows Professional. Запустить этот инструмент вы можете таким же образом, как и описано выше.

- После открытия редактора, перейдите последовательно к нужному разделу:

«Административные шаблоны» -> «Система» -> «Доступ к съемным запоминающим устройствам» .

При использовании этого способа, не требуется перезагрузка компьютера, изменения на запрет записи сразу вступают в силу.

Все рассмотренные способы защиты флешки от записи, помогут вам обезопасить свою информацию. Поставив такую защиту, вы можете быть спокойны: с ней уже вам не страшны вирусы и человеческие ошибки. Каким способом воспользоваться, решать вам. Удачной работы!

Каким способом воспользоваться, решать вам. Удачной работы!

На нашем сайте есть обратная инструкция – как снять защиту, которую мы поставили в данном уроке.

Отблагодарите автора, поделитесь статьей в социальных сетях.

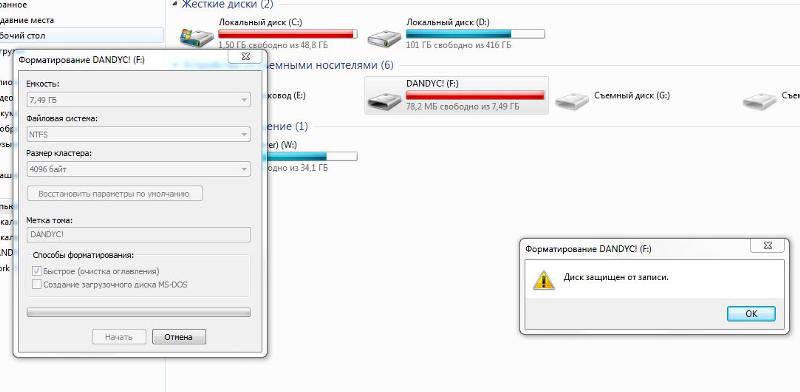

Одно из главных достоинств флешек – их перезаписываемость, причём со скоростью записи, позволяющей довольно спокойно переносить на них много гигабайтные фильмы каждый день. Однако у этой медали, как и любой другой, две стороны. Когда флешка, с которой копируют какие-то файлы, «гуляет» по десяткам компьютеров, лучше запретить запись на флеш-накопитель – это будет самый надёжный способ обезопасить собственный ПК от вирусов.

Запрет записи при помощи переключателя

Если на флешке имеется переключатель записи – решение очевидно: стоит перевести его в положение «off», как ни один вирус себя на флешку уже не скопирует.

Если же такого переключателя нет, то самый простой и надёжный выход – запретить запись средствами Windows.

Запрет записи силами операционной системы

Это возможно, если флешка отформатирована в файловой системе NTFS. Для FAT32 такой метод не сработает, помимо прочего, NTFS сама по себе лучше защищена от вирусов.

Для FAT32 такой метод не сработает, помимо прочего, NTFS сама по себе лучше защищена от вирусов.

Если имеется флешка, отформатированная в NTFS, тогда:

Следует открыть -> «Свойства» носителя (этот пункт есть в меню, открывающемся по щелчку правой кнопкой мыши на значке флешки), перейти на вкладку -> «Безопасность», нажать на кнопку -> «Изменить» под списком групп и пользователей, и снять для всех групп галочку напротив пункта -> «Запись»

Таким способом флешка будет защищена от записи средствами самой операционной системы Windows.

Запрет записи с помощью изменений значений в реестре

Для этого метода заходим в редактор реестра:

Пуск -> Найти программы и файлы -> regedit

Если раздела «StorageDevicePolicies» в разделе «Control» нету, то его необходимо создать.

Открываем параметр «WriteProtect», если его нет, тогда придется создать, при создании выбираем тип «Dword».

Значения параметров «WriteProtect»:

- 1 — режим чтения

- 0 — режим записи

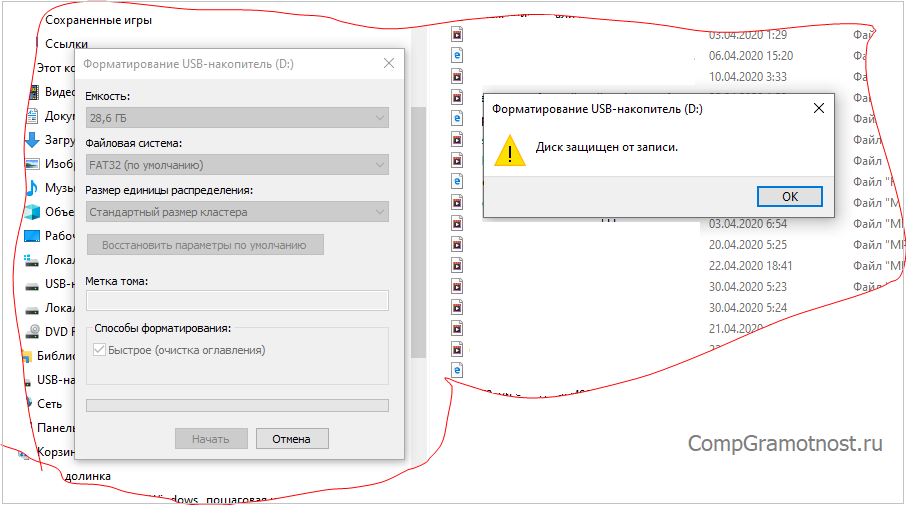

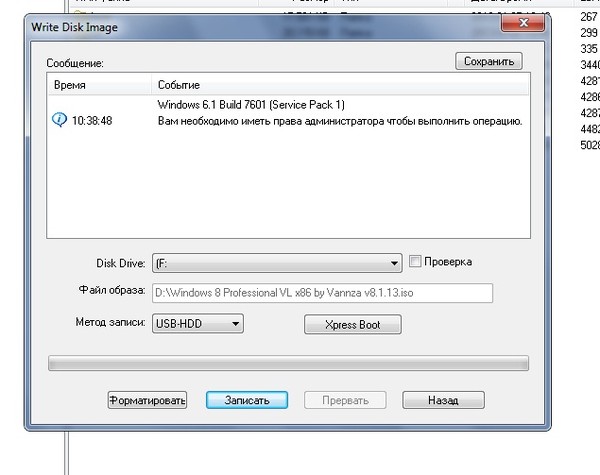

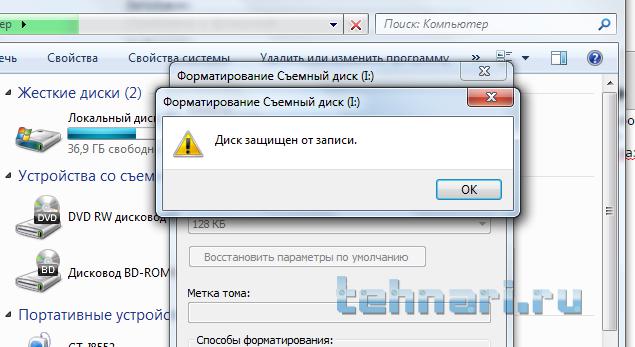

Для запрета записи на флеш-накопитель выставляем параметр «1 — режим чтения». Тогда при попытке записать на флеш-накопитель информацию, система оповестит пользователя сообщением — «Диск защищен от записи».

Тогда при попытке записать на флеш-накопитель информацию, система оповестит пользователя сообщением — «Диск защищен от записи».

Запрет на использование USB-устройств хранения данных

Для предотвращения нежелательной записи на флеш-накопитель можно поступить совсем радикальным способом, полностью отключить использование USB-устройств на компьютере. Для этого в редакторе реестра ищем ветку:

Далее выбираем параметр — «Start»

Выставляем параметр «4 — блокировка USB-накопителей» (в окне нужно указывать только цифру), закрываем редактор и перезагружаем компьютер. Теперь USB-накопители не смогут подключиться к компьютеру. Удачной защиты Ваших флеш-накопителей от записи!

Как заблокировать доступ к USB flash накопителям в Windows 10 — Rohos

Для предотвращения утечки данных с компьютера мы рекомендуем запретить (частично или полностью) доступ к USB-накопителям. Мы предлагаем продукты, способные решить эту задачу: Rohos Logon Key и StaffCounter DLP.

Наше программное обеспечение — это надёжный инструмент в обеспечении вашей информационной безопасности. Они содержат общий модуль — DLP (Data Leak Prevention) manager.

StaffCounter DLP для Windows

Эта утилита является частью сервиса Staffcounter.net, системы мониторинга и аналитики работы ваших сотрудников в офисе. Но кроме функций слежения программа способна защитить компьютер от нежелательных (предумышленных или халатных) действий пользователя. Основные функции программы:

- Запрет на подключение Bluetooth устройств;

- Конфигурируемый запрет на использование съемных USB-накопителей;

- Запрет подключения накопителей по MTP-протоколу: телефонов, камер, съемных дисков;

- Запрет записи на CD/DVD накопители;

- Запрет изменения конфигурации или удаления данной программы другими пользователями;

- Контролируемый запрет отправки файлов на внешние ресурсы;

- Запрет доступа ко внешним папкам и ресурсам в локальном сети;

- Запрет загрузки и запуска приложений из Интернета и внешних устройств.

Как включить функции защиты

После регистрации в сервисе и установки агента StaffСounter зайдите в Основные настройки и прокрутите страницу вниз до раздела DLP.

Настройка конфигурации:

Отключение доступа к Bluetooth-устройствам

Нужно включить пункт Запретить отправку файлов по Bluetooth.

Теперь передача данных на устройства Bluetooth и обратно будет невозможна.

Настраиваемое ограничение доступа к Flash-накопителям

Включите пункт Контроль доступа к съёмным устройствам по правилу. Далее переходим к полю Правила.

Здесь мы создаем правила доступа к USB накопителям, исходя из их серийного номера, VID и PID. Для того чтобы узнать серийный номер, VID и PID накопителя, установите программу ChipGenius.

Получив информацию о серийном номере, VID и PID, мы можем запретить запись информации на нашу флешку или съемный диск.

Для этого необходимо написать следующее правило:

0xVID:0xPID:SN=

или

*:*:SN=

знак «*» в данном случае означает любой VID и PID; это можно сделать для экономии времени, так как серийный номер достаточно уникален, а VID и PID часто одинаковы. Пустота после = означает, что для данного накопителя на этом компьютере неприменимы никакие действия со стороны пользователя — ни чтение, ни запись, ни форматирование.

Пустота после = означает, что для данного накопителя на этом компьютере неприменимы никакие действия со стороны пользователя — ни чтение, ни запись, ни форматирование.

Если нужно наоборот, разрешить чтение и запись только на один накопитель, то следует установить такое правило:

*:*:SN=rw

Если следует запретить только запись на накопитель, то пишем

*:*:SN=r

Внимание: с параметром «r» невозможна только запись новых данных, а удаление старых и форматирование возможны, так что будьте осторожны!

Команда, касающаяся всех остальных накопителей, должна идти последней в списке.

*:*:*= // означает для всех остальных все запрещено.

*:*:*=r // означает для всех остальных разрешено только чтение.

*:*:*=rw // означает для всех остальных — без ограничений.

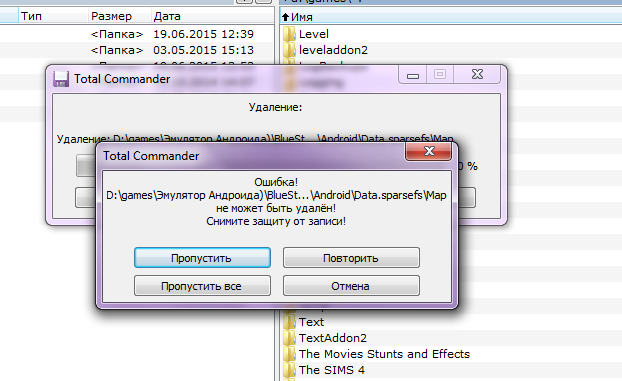

Пример работы программы: Попытка записать данные на USB носитель

Запрет на подключение накопителей по MTP-протоколу

Включите галочку Запретить доступ к смартфонам и камерам по USB.

Функция не позволяет пользователям переписывать данные на телефоны, камеры, плееры, и другие устройства, подключаемые через USB порт. Устройства недоступны для чтения и записи.

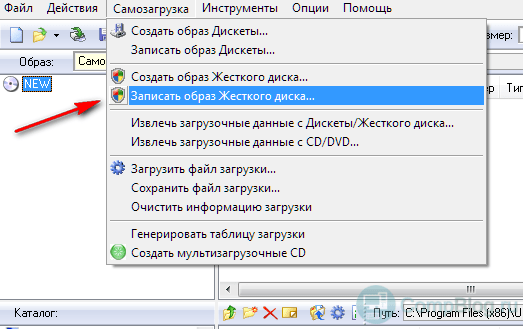

Запрет записи на CD/DVD накопители

Включите пункт Запретить запись на CD / DVD.

Программа запрещает запись на CD и DVD непосредственно из проводника, а также через различные программы прожига.

Пример работы программы: Попытка перенести на DVD диск данные методом drug-and-drop

Пример работы программы: Попытка скопировать данные на DVD диск

Контролируемый запрет отправки файлов на внешние ресурсы

Включите пункт Контроль отправки файлов на внешние ресурсы по правилу.

В поле Правила вы можете ввести один из трёх (либо несколько сразу через точку с запятой без пробелов) поддерживаемых нашей системой браузеров: Google Chrome (chrome), Internet Explorer/Edge (iexplore), Mozilla Firefox (firefox). Отправка на внешние ресурсы через выбранные браузеры будет запрещена.

Отправка на внешние ресурсы через выбранные браузеры будет запрещена.

Запрет доступа к папкам в локальной сети

Включите пункт Запретить доступ к общим папкам.

Теперь запись файлов и папок на ресурсы локальной сети (в том числе и по FTP) будет запрещена. Чтение файлов по-прежнему остаётся доступным.

Запрет загрузки и запуска приложений из Интернета и внешних устройств

Включите пункт Запретить загрузку приложений из Интернета. Этот модуль запретит скачивание приложений из Интернет, разархивирование исполняемых файлов, а также установку новых программ. Кроме этого будет запрещено несанкционированное удаление агента StaffCounter DLP из операционной системы. В случае необходимости деинсталляции нашего продукта вам нужно будет сначала отключить этот параметр.

Стоит отметить, что отключить функции защиты и внести изменения по умолчанию может только тот пользователь, который имеет доступ к Панели Управления на StaffCounter. Другие юзеры (даже с правами администратора) не имеют полномочий менять конфигурацию модуля.

Другие юзеры (даже с правами администратора) не имеют полномочий менять конфигурацию модуля.

Второй наш продукт, который использует модуль DLP, правда в качестве вспомогательного элемента, хотя его функциональность никак не урезана. Программа изначально предназначена для создания и использования аппаратных ключей, для доступа к учетной записи Windows, в дополнение или вместо обычных логина и пароля. Функция блокировки внешних USB-накопителей добавлена для предотвращения случайной порчи настроенных ключей, сделанных из Flash-накопителей.

Для блокировки доступа к всем внешним накопителям следует открыть опции программы и установить галочку Block Access to USB removable drives and HDDs.

Для применения следует нажать OK. Но если вы хотите создать особые правила для различных накопителей, в рабочей папке программы Rohos найдите файл конфигурации dlpcfg.ini и отредактируйте его. После этого включите опцию Block access to USB removable drives and HDDs в свойствах программы Rohos Logon Key. Если она уже была включена, для перезапуска драйвера выключите ее, нажмите OK, затем снова откройте опции, включите и снова нажмите OK.

Если она уже была включена, для перезапуска драйвера выключите ее, нажмите OK, затем снова откройте опции, включите и снова нажмите OK.

Стоит обратить внимание на некоторые особенности модуля:

- Перед деинсталляцией программы Rohos Logon Key и StaffCounter следует отключить защиту, в противном случае в удалении программы будет отказано.

- Перед установкой на Windows 7 и Windows 2008 следует установить последние обновления безопасности от Microsoft, а именно патч безопасности Microsoft Security Advisory.

Надеемся, новые возможности наших программ будут вам полезны!

Запрет флешек. Как запретить использования флешек в Windows?

Как осуществить запрет флешек в ОС Windows?

На самом деле способов довольно много. Каждый из них имеет свои преимущества, а некоторые и вовсе не заменимы.

Кому это нужно?

В первую очередь администраторам. А также в случае если компьютер используется несколькими пользователями.

Зачем это нужно?

Для безопасности, для конфиденциальности, для ограничения возможностей других пользователей.

Мой материал, как обычно, делится на две части: системные средства и сторонние программы (плюс небольшие вкрапления моего личного мнения).

Также рекомендую почитать предыдущую мою статью, близкую по теме: «Как запретить запуск программы в Windows»

Запрет флешек

Как запретить использование флешек?

Непосредственно в ОС Windows эту задачу можно выполнить с помощью Редактора групповых политик (GPO) и реестра. Кроме этого, можно выключить сами порты в BIOS. К этому всему еще в плюс внешнее программное обеспечение, о котором я расскажу в конце.

Неэффективные способы запрета флешек

Дабы потом не останавливаться на этом, сразу укажу несколько способов, которые явно неэффективны, хотя информации в сети о них полно.

- Физическое отключение портов. Это, конечно, классно, но есть же и другие порты, и переходники к ним.

К тому же, почему-то все забывают о мышке, клавиатуре, колонках и т.п.

К тому же, почему-то все забывают о мышке, клавиатуре, колонках и т.п. - Удаление драйверов на USB – от этого эффекта ноль. Система сама предложит их установить, или из сети, или с самого накопителя.

- Запрет флешек в редакторе групповых политик (просто запрещать каждое новое устройство по ID). Лучше запретить все, а нужные разрешить, как именно я покажу ниже.

Я, пожалуй, начну с Редактора групповых политик, так как считаю этот способ наиболее удобным и эффективным среди остальных системных.

Кстати, я также рекомендую отключить автозапуск флешки и других USB-носителей. Это частично решит проблему автоустановки вирусов.

Запрет флешек в Редакторе групповых политик

Нам нужно перейти в GPO. Открываете командную строку (вводите в поиске «cmd», кликаете правой кнопкой мыши, запускаете от имени администратора).

В командной строке вводите gpedit.msc и нажимаете Enter.

Откроется окно GPO. Теперь перейдем в раздел, где настраиваются нужные нам политики – «Доступ к съемным запоминающим устройствам». Нажмите на него – справа появятся существующие политики.

Нажмите на него – справа появятся существующие политики.

В данном случае нас интересуют политики касающееся съемных носителей. Однако здесь можно настроить работу с дисками (компакт, DVD, гибкими), ленточными накопителями и другими устройствами.

Также, очень удобно, это возможность выбрать, что именно необходимо запретить. Например, в целях сохранения информации, можно запретить запись.

Для этого нажмите на соответствующую политику правой кнопкой мыши и выберите «Изменить».

Теперь выберите команду «Включить» и нажмите «Применить».

При попытке скопировать любой файл на съемный диск, пользователь не сможет этого сделать (если он не состоит в группе «Администраторы»). Он увидит это сообщение.

По такому же принципу применяются и другие функции (чтение, запуск).

Здесь же есть и политика отключающая все классы устройств. Она так и называется.

Доступ только определенных устройств

Способ выше – наиболее простой. Однако, если у Вас есть лишь несколько носителей, которые используются в работе с ПК, то можно создать и белый список.

Однако, если у Вас есть лишь несколько носителей, которые используются в работе с ПК, то можно создать и белый список.

Для этого нужно:

- знать GUID устройства

- применить две политики в GPO

Находим GUID USB-накопителя

Сначала установите устройство в USB-порт, затем по команде показанной ниже, перейдите в «Диспетчер устройств» (ну, или как обычно – через «Панель управления»).

Найдите Ваше устройство в пункте «Переносные устройства» и откройте его свойства.

Перейдите на вкладку «Свойства», выберите из списка свойство «GUID» класса и скопируйте его значение.

Настраиваем нужные политики. Теперь перейдем к GPO. Откройте тот же каталог, что и выше – «Система». Но теперь перейдите к пункту «Установка устройств – Ограничение на установку устройств».

В списке политик нам нужны две выделенные. Вторую просто включаете.

В первой, еще и задаете значения GUID устройств, которые разрешены.

Сюда скопируйте значение GUID (для появления курсора, кликните в поле 2 раза).

Теперь только эти устройства смогут запускаться. В случае, если Вы вставите другие устройства – их попросту не будет видно.

ПРИМЕЧАНИЕ. Еще можно кроме политики с глобальным идентификатором (GUID), использовать политику с обычным (ID). Однако у меня она почему-то не работала (предполагаю, что из-за версии ОС). На Windows 7 работает точно – сам использовал несколько лет назад.

Запрет флешек в Реестре Windows

Запрет использования флешек также можно осуществить с помощью Реестра Windows. Хотелось бы сразу отметить, что данный способ работает только при установленном драйвере на USB. В случае, если вы проделаете все, описанное ниже, когда он еще не установлен, то при подключении любого накопителя, Вам будет предложено установить этот драйвер. И значение, измененное ранее, изменится обратно, к стандартным настройкам.

Этот способ работает на всех ОС Windows. Однако наиболее актуальным он является для ОС Windows XP, так как там нет Редактора групповых политик. Поэтому пример будет показан в среде данной системы. Итак, продолжим.

Однако наиболее актуальным он является для ОС Windows XP, так как там нет Редактора групповых политик. Поэтому пример будет показан в среде данной системы. Итак, продолжим.

Для начала откройте реестр. В командной строке введите «regedit» и нажмите «Enter».

Теперь перейдите в эту ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR

Как видите, там есть несколько параметров. Один из них «Start». Он определяет каким образом доступен USB-накопитель (для любых операций, для чтения, записи и т.д.). На данный момент установлено значение 3. Если изменить его на 4, то накопители станут вообще недоступными. Это нам и нужно.

Кликаете 2 раза и меняете значение на 4.

Теперь при подключении устройство просто не будет отображаться.

ПОЛЕЗНО! На админских форумах многие пишут, что метод не работает. Однако, это нет так. Просто зачастую его пытаются использовать в доменных группах компьютеров организации. А там, как Вы можете догадаться, ОС на всех ПК не обновляют: на одних XP, на других семерка, а на некоторых вообще 2000. Так вот, в этих системах еще просто нет некоторых протоколов и средств, в результате, значение на админкомпе, а за ним и на всех остальных, сбрасывается к стандарту.

А там, как Вы можете догадаться, ОС на всех ПК не обновляют: на одних XP, на других семерка, а на некоторых вообще 2000. Так вот, в этих системах еще просто нет некоторых протоколов и средств, в результате, значение на админкомпе, а за ним и на всех остальных, сбрасывается к стандарту.

Как отключить порты USB в BIOS

Еще один способ запретить использование флешек — это отключить порты USB в BIOS. Сделать это не сложно . Однако, с моей точки зрения, не достаточно эффективно. Хотя, если учесть, что большинство пользователей понятия не имеют не просто о том, что там можно порты отключить, а еще и о том, как туда зайти, то может быть это — удобный и быстрый способ.

Итак, зайдите в БИОС. На большинстве компьютеров это кнопка «F2». Однако в зависимости от марки, и способ отличается. В сети есть куча информации по этой теме, и я не буду подробно на этом останавливаться.

Теперь все делается буквально в два шага: переходим на вкладку «Configuration», отключаем функцию «USB Legacy». Сохраняем и выходим.

Сохраняем и выходим.

Все вышеописанные методы не стопроцентно защитят Ваш компьютер. Их тоже можно обойти, а как именно это сделать, смотрите в статье: «Как обойти запрет флешки»

Однако есть целый программный комплекс, обойти который будет не так просто. Он называется DeviceLock DLP. Именно об этом способе запрета флешки и пойдет речь в статье «Запрет USB».

Еще отмечу, что есть и другие простейшие программы типа: Ratool, USB Lock Standard и другие. Но они скорее скрипты с визуальным интерфейсом, которые реализуют метод реестра.

Наша оценка

Каждый из способов имеет свои минусы и плюсы. В целом рассмотренные способы больше подойдут для непродвинутых пользователей. Всем остальным лучше использовать DeviceLock DLP.

User Rating: 4.43 ( 5 votes)Запрет usb через реестр

Если вам требуется, чтобы к компьютеру или ноутбуку с Windows 10, 8.1 или Windows 7 никто не мог подключить USB-накопители, вы можете запретить использование флешек, карт памяти и жестких дисков используя встроенные средства системы. Мышки, клавиатуры и другая периферия, не являющаяся хранилищем, продолжит работать.

Мышки, клавиатуры и другая периферия, не являющаяся хранилищем, продолжит работать.

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.

msc и нажмите Enter, откроется редактор локальной групповой политики.

msc и нажмите Enter, откроется редактор локальной групповой политики. - Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки.

Выполните то же самое для других требующихся вам пунктов.

Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Andro >Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

А вдруг и это будет интересно:

Почему бы не подписаться?

Рассылка новых, иногда интересных и полезных, материалов сайта remontka.pro. Никакой рекламы и бесплатная компьютерная помощь подписчикам от автора. Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

Другие способы подписки (ВК, Одноклассники, Телеграм, Facebook, Twitter, Youtube, Яндекс.Дзен)

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Как осуществить запрет флешек в ОС Windows?

На самом деле способов довольно много. Каждый из них имеет свои преимущества, а некоторые и вовсе не заменимы.

В первую очередь администраторам. А также в случае если компьютер используется несколькими пользователями.

Для безопасности, для конфиденциальности, для ограничения возможностей других пользователей.

Мой материал, как обычно, делится на две части: системные средства и сторонние программы (плюс небольшие вкрапления моего личного мнения).

Также рекомендую почитать предыдущую мою статью, близкую по теме: «Как запретить запуск программы в Windows»

Запрет флешек

Как запретить использование флешек?

Непосредственно в ОС Windows эту задачу можно выполнить с помощью Редактора групповых политик (GPO) и реестра. Кроме этого, можно выключить сами порты в BIOS. К этому всему еще в плюс внешнее программное обеспечение, о котором я расскажу в конце.

Кроме этого, можно выключить сами порты в BIOS. К этому всему еще в плюс внешнее программное обеспечение, о котором я расскажу в конце.

Неэффективные способы запрета флешек

Дабы потом не останавливаться на этом, сразу укажу несколько способов, которые явно неэффективны, хотя информации в сети о них полно.

- Физическое отключение портов. Это, конечно, классно, но есть же и другие порты, и переходники к ним. К тому же, почему-то все забывают о мышке, клавиатуре, колонках и т.п.

- Удаление драйверов на USB – от этого эффекта ноль. Система сама предложит их установить, или из сети, или с самого накопителя.

- Запрет флешек в редакторе групповых политик (просто запрещать каждое новое устройство по ID). Лучше запретить все, а нужные разрешить, как именно я покажу ниже.

Я, пожалуй, начну с Редактора групповых политик, так как считаю этот способ наиболее удобным и эффективным среди остальных системных.

Кстати, я также рекомендую отключить автозапуск флешки и других USB-носителей. Это частично решит проблему автоустановки вирусов.

Это частично решит проблему автоустановки вирусов.

Запрет флешек в Редакторе групповых политик

Нам нужно перейти в GPO. Открываете командную строку (вводите в поиске «cmd», кликаете правой кнопкой мыши, запускаете от имени администратора).

В командной строке вводите gpedit.msc и нажимаете Enter.

Откроется окно GPO. Теперь перейдем в раздел, где настраиваются нужные нам политики – «Доступ к съемным запоминающим устройствам». Нажмите на него – справа появятся существующие политики.

В данном случае нас интересуют политики касающееся съемных носителей. Однако здесь можно настроить работу с дисками (компакт, DVD, гибкими), ленточными накопителями и другими устройствами.

Также, очень удобно, это возможность выбрать, что именно необходимо запретить. Например, в целях сохранения информации, можно запретить запись.

Для этого нажмите на соответствующую политику правой кнопкой мыши и выберите «Изменить».

Теперь выберите команду «Включить» и нажмите «Применить».

При попытке скопировать любой файл на съемный диск, пользователь не сможет этого сделать (если он не состоит в группе «Администраторы»). Он увидит это сообщение.

По такому же принципу применяются и другие функции (чтение, запуск).

Здесь же есть и политика отключающая все классы устройств. Она так и называется.

Доступ только определенных устройств

Способ выше – наиболее простой. Однако, если у Вас есть лишь несколько носителей, которые используются в работе с ПК, то можно создать и белый список.

Для этого нужно:

- знать GUID устройства

- применить две политики в GPO

Находим GUID USB-накопителя

Сначала установите устройство в USB-порт, затем по команде показанной ниже, перейдите в «Диспетчер устройств» (ну, или как обычно – через «Панель управления»).

Найдите Ваше устройство в пункте «Переносные устройства» и откройте его свойства.

Перейдите на вкладку «Свойства», выберите из списка свойство «GUID» класса и скопируйте его значение.

Настраиваем нужные политики. Теперь перейдем к GPO. Откройте тот же каталог, что и выше – «Система». Но теперь перейдите к пункту «Установка устройств – Ограничение на установку устройств».

В списке политик нам нужны две выделенные. Вторую просто включаете.

В первой, еще и задаете значения GUID устройств, которые разрешены.

Сюда скопируйте значение GUID (для появления курсора, кликните в поле 2 раза).

Теперь только эти устройства смогут запускаться. В случае, если Вы вставите другие устройства – их попросту не будет видно.

Запрет флешек в Реестре Windows

Запрет использования флешек также можно осуществить с помощью Реестра Windows. Хотелось бы сразу отметить, что данный способ работает только при установленном драйвере на USB. В случае, если вы проделаете все, описанное ниже, когда он еще не установлен, то при подключении любого накопителя, Вам будет предложено установить этот драйвер. И значение, измененное ранее, изменится обратно, к стандартным настройкам.

Этот способ работает на всех ОС Windows. Однако наиболее актуальным он является для ОС Windows XP, так как там нет Редактора групповых политик. Поэтому пример будет показан в среде данной системы. Итак, продолжим.

Для начала откройте реестр. В командной строке введите «regedit» и нажмите «Enter».

Теперь перейдите в эту ветку реестра:

Как видите, там есть несколько параметров. Один из них «Start». Он определяет каким образом доступен USB-накопитель (для любых операций, для чтения, записи и т.д.). На данный момент установлено значение 3. Если изменить его на 4, то накопители станут вообще недоступными. Это нам и нужно.

Кликаете 2 раза и меняете значение на 4.

Теперь при подключении устройство просто не будет отображаться.

Как отключить порты USB в BIOS

Еще один способ запретить использование флешек — это отключить порты USB в BIOS. Сделать это не сложно . Однако, с моей точки зрения, не достаточно эффективно. Хотя, если учесть, что большинство пользователей понятия не имеют не просто о том, что там можно порты отключить, а еще и о том, как туда зайти, то может быть это — удобный и быстрый способ.

Хотя, если учесть, что большинство пользователей понятия не имеют не просто о том, что там можно порты отключить, а еще и о том, как туда зайти, то может быть это — удобный и быстрый способ.

Итак, зайдите в БИОС. На большинстве компьютеров это кнопка «F2». Однако в зависимости от марки, и способ отличается. В сети есть куча информации по этой теме, и я не буду подробно на этом останавливаться.

Теперь все делается буквально в два шага: переходим на вкладку «Configuration», отключаем функцию «USB Legacy». Сохраняем и выходим.

Как отключить порты USB в BIOS

Все вышеописанные методы не стопроцентно защитят Ваш компьютер. Их тоже можно обойти, а как именно это сделать, смотрите в статье: «Как обойти запрет флешки»

Однако есть целый программный комплекс, обойти который будет не так просто. Он называется DeviceLock DLP. Именно об этом способе запрета флешки и пойдет речь в статье «Запрет USB».

Еще отмечу, что есть и другие простейшие программы типа: Ratool, USB Lock Standard и другие. Но они скорее скрипты с визуальным интерфейсом, которые реализуют метод реестра.

Но они скорее скрипты с визуальным интерфейсом, которые реализуют метод реестра.

В рамках политики информационной безопасности возникает требование о блокировании USB портов, дабы пользователи не могли подключить к ним флэшку или usb винчестер и утянуть конфедициальную информацию, при этом нужно, чтобы работал принтер, мышь, клавиатура, и т.п. Самым простым выходом в этой ситуации является отключение портов USB через реестр Windows XP/Vista/7 /8/10 (плюс данного метода в том, что ненужно приобретать дополнительное программное обеспечение которое будет блокировать USB порты).

Недостаток данного метода в том, что практически любой пользователь, которому не лень прочесть пошаговую инструкцию сможет самостоятельно подключить уже отключенный порт. Тем не менее, учитывая что основная масса пользователей не любит читать инструкций потому как просто лень, данный способ существенно облегчает жизнь администратору.

Кстати сказать, этот способ подробно описан в многочисленных internet статьях и не является каким то секретным откровением, просто нужно набрать в поисковике необходимый запрос.

Итак, чтобы заблокировать USB порты совершаем следующие действия:

Запускаем редактор реестра. Делается это командой regedit («Пуск» – «выполнить» – в появившемся окне «Запуск программы» набираем regedit и жмем Enter).

В открывшемся окне «Редактор реестра» (в левой его части) дважды кликаем, выбирая раздел «HKEY_LOCAL_MACHINE», затем выбираем его подраздел «SYSTEM», в котором открываем подраздел «CurrentControlSet».

Далее входим в его подраздел «Services», после чего – в его подраздел «USBSTOR».

Полный путь в реестре будет : «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesUSBSTOR».

В правой части окна «Редактор реестра» двойным кликом левой кнопки мыши выбираем параметр «Start».

В открывшемся окне «Изменение параметра DWORD (32 бита)» для отключения доступа к USB-портам вводим в поле «Значение» число 4 и затем нажимаем кнопку «ОК» для сохранения нового значения параметра. (Значение 3 – Включить usb-порты; Значение 4 -выключить usb-порты)

После внесения изменений перезагрузить компьютер, если это не сделать, то usb-порты будут функционировать в штатном режиме (пока не будет произведена перезагрузка).

В результате выполненных действий Вы выключили в Windows XP/Vista/7 доступ к USB-портам.

Предотвращение использования USB-устройств хранения данных

Описание проблемы

Допустим, что необходимо предотвратить подключение к USB-устройству хранения данных, которое подключено к компьютеру под управлением Windows XP, Windows Server 2003 или Windows 2000. В данной статье описаны соответствующие два метода.

Способ

Чтобы предотвратить использование USB-устройств хранения данных пользователями, используйте одну из следующих процедур, соответствующих вашей ситуации, или несколько.

USB-устройство хранения данных еще не установлено на компьютере

Если USB-устройство хранения данных еще не установлено на компьютере, назначьте разрешения Запретить для пользователя или группы и локальной учетной записи SYSTEM в следующих файлах:

После этого пользователи не смогут установить USB-устройство хранения данных в компьютер. Чтобы назначить пользователю или группе запрещающие разрешения на файлы Usbstor.pnf и Usbstor.inf, выполните следующие действия.

Чтобы назначить пользователю или группе запрещающие разрешения на файлы Usbstor.pnf и Usbstor.inf, выполните следующие действия.

-

Запустите проводник Windows и найдите папку %SystemRoot%\Inf.

-

Щелкните правой кнопкой мыши файл Usbstor.pnf и выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В списке Группы или пользователи добавьте пользователя или группу, для которых необходимо установить разрешения Запретить.

-

В списке Разрешения для имя_пользователя или имя_группы установите флажок Запретить напротив пункта Полный доступ.

Примечание. Также добавьте в список Запретить учетную запись System.

-

В списке Группы или пользователи выберите учетную запись SYSTEM.

-

В списке Разрешения для имя_пользователя или имя_группы установите флажок Запретить напротив пункта Полный доступ и нажмите кнопку ОК.

-

Щелкните правой кнопкой мыши файл Usbstor.inf и выберите пункт Свойства.

-

Откройте вкладку Безопасность.

-

В списке Группы или пользователи добавьте пользователя или группу, для которых необходимо установить разрешения Запретить.

-

В списке Разрешения для имя_пользователя или имя_группы установите флажок Запретить напротив пункта Полный доступ.

-

В списке Группы или пользователи выберите учетную запись SYSTEM.

-

В списке Разрешения для имя_пользователя или имя_группы установите флажок Запретить напротив пункта Полный доступ и нажмите кнопку ОК.

Если USB-устройство хранения данных уже подключено к компьютеру

Если USB-устройство хранения данных уже подключено к компьютеру, можно изменить реестр, чтобы оно не работало, когда пользователь подключается к компьютеру.

РешениеВнимание! В этом разделе, описании метода или задачи содержатся сведения о внесении изменений в реестр. Но его неправильное изменение может привести к возникновению серьезных проблем. Поэтому такие действия необходимо выполнять с осторожностью. В качестве дополнительной защитной меры перед изменением реестра необходимо создать его архивную копию. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения об архивации и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

В качестве дополнительной защитной меры перед изменением реестра необходимо создать его архивную копию. Это позволит восстановить реестр при возникновении неполадок. Дополнительные сведения об архивации и восстановлении реестра см. в следующей статье базы знаний Майкрософт:

322756 Как создать резервную копию и восстановить реестр в Windows Если USB-устройство хранения данных уже установлено на компьютере, присвойте параметру Start значение 4 в следующем разделе реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UsbStor После этого USB-устройства хранения данных не будут работать при подключении к компьютеру. Чтобы изменить значение параметра Start, выполните следующие действия.

-

Нажмите кнопку Пуск и выберите пункт Выполнить.

-

В поле Открыть введите команду regedit и нажмите кнопку ОК.

-

Найдите и выделите следующий раздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UsbStor

-

Дважды щелкните в области сведений параметр Start.

-

В поле Значение введите 4, выберите Шестнадцатеричная (если этот вариант не выбран) и нажмите кнопку OK.

-

Закройте редактор реестра.

Проблема устранена?

Проверьте, устранена ли проблема. Если это так, пропустите дальнейшие сведения, приведенные в статье. Если нет, обратитесь в службу технической поддержки.

Если нет, обратитесь в службу технической поддержки.

Дополнительные сведения

Для получения сведений о наличии новых драйверов обратитесь к поставщику USB-устройства. Сведения об изготовителях оборудования см. на веб-сайте корпорации Майкрософт по следующему адресу:

http://support.microsoft.com/ru-ru/gp/vendors/ru-ruКонтактные данные сторонних производителей предоставляются с целью помочь пользователям в получении необходимой технической поддержки. Эти данные могут быть изменены без предварительного уведомления. Корпорация Майкрософт не дает гарантий относительно правильности приведенных контактных данных сторонних производителей.

Запрет использования USB накопителей с помощью групповых политик (GPO) Windows | Windows для системных администраторов

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер, в результате чего пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и проникновения в сеть вирусов, возможность использования USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использовать внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

В некоторых организациях для предотвращения утечки конфиденциальных данных и проникновения в сеть вирусов, возможность использования USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использовать внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

Политики управления доступом к внешним носителям в Windows

В ОС Windows начиная с Windows 7 / Vista появилась возможность достаточно гибкая возможность управления доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик. Теперь вы можете программно запретить использование USB накопителей, не затрагивая такие USB устройства, как мышь, клавиатура, принтер и т.д.

Политика блокировки USB устройств будет работать, если инфраструктура вашего домена AD соответствует следующим требованиям:

- Версия схемы Active Directory — Windows Server 2008 или выше [alert]Примечание.

Набор политик, позволяющий полноценно управлять установкой и использованием съемных носителей в Windows, появился только в этой версии AD (версия схемы 44).[/alert]

Набор политик, позволяющий полноценно управлять установкой и использованием съемных носителей в Windows, появился только в этой версии AD (версия схемы 44).[/alert] - Клиентские ОС – Windows Vista, Windows 7 и выше

Настройка GPO для блокировки USB носителей и других внешних накопителей

Итак, мы планируем ограничить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Назовем политику Disable USB Access.

Затем отредактируем ее параметры (Edit).

Настройки блокировки внешних запоминающих устройства присутствуют в пользовательском и компьютерных разделах GPO:

- User Configuration-> Policies-> Administrative Templates-> System->Removable Storage Access (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам)

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам)

Если нужно заблокировать USB накопители для всех пользователей доменного компьютера, нужно редактировать политики в разделе «Конфигурация компьютера». Разверните его.

Разверните его.

В разделе «Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны, планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Наиболее «суровая» ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью отключить доступ к любым типам внешних устройств хранения данных. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) определяются системой, но при попытке их открыть появляется ошибка доступа:

Location is not available

Drive is not accessible. Access is denied

Совет. Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) \Software\Policies\Microsoft\Windows\RemovableStorageDevices ключ Deny_All типа Dword со значением 00000001 .

Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) \Software\Policies\Microsoft\Windows\RemovableStorageDevices ключ Deny_All типа Dword со значением 00000001 .

В этом же разделе политик можно настроить более гибкие ограничение на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

Destination Folder Access Denied

You need permission to perform this action

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

Как запретить использовать USB накопители определенным пользователям

Довольно часто необходимо запретить использовать USB диски всем пользователям в домене, кроме, например, администраторов.

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, чтобы запретить применять политику блокировки USB к группе администраторов домена.

- Выберите в консоли Group Policy Management вашу политику Disable USB Access.

- В разделе Security Filtering добавьте группуDomain Admins.

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять данную GPO (Apply group policy – Deny).

Если задача стоит по-другому: нужно разрешить использовать USB диски всем, кроме определённой группы пользователей, нужно в настройках безопасности политики добавить вашу группу пользователей с разрешениями на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Блокирование доступа к USB накопителям через реестр и GPP

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) \SOFTWARE\Policies\Microsoft\Windows\RemovableStorageDevices (по умолчанию этого раздела в реестре нет). Чтобы включить ту или иную политику нужно создать в указанном ключе новую подветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и REG_DWORD параметром с типом ограничения Deny_Read или Deny_Write. Если значение ключа равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access | {53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access | {53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access | {53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access | {53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access | {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access | {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access | {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access | {53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access | {6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} | Deny_Read |

| WPD Devices: Deny write access | {6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} | Deny_Write |

Таким образом с помощью данных ключей реестра и возможностями нацеливания политик GPP с помощью Item-level targeting вы сможете гибко применять политики, ограничивающие использование внешних устройств хранения, к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров, вплоть до WMI запросов. Таким образом можно сделать так, чтобы политики блокировки USB применялись только к компьютерам, которые входят (не входят) в определенную группу AD.

Таким образом можно сделать так, чтобы политики блокировки USB применялись только к компьютерам, которые входят (не входят) в определенную группу AD.

Примечание. Аналогичным образом вы можете создать собственную политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.

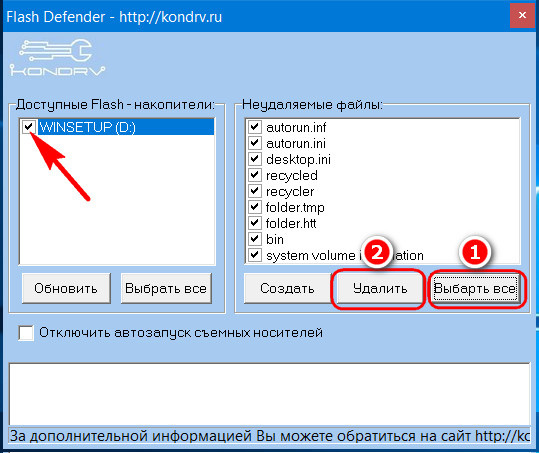

Защита USB-флеш накопителей от вирусов

Введение

Правильно говорят: «все новое — хорошо забытое старое». Привыкнув, что зараза прет только через инет, мы окончательно забыли, как лихо подцепляли вирусы с дискет друзей и знакомых. В наше время малварь нашла другой способ распространения: через USB-носители. Они оказались идеальным контейнером. А вкупе с дебильной политикой Винды — еще и очень эффективным.

Вставь пендрайв где-нибудь в универе или интернет-кафе — и малварь не заставить себя ждать. К гадалке не ходи по поводу флешки подружки: вопрос тут только в том, сколько разновидностей малвари уживается в одном месте. Да что там говорить, — если даже у опытных пользователей на внешних носителях часто оседает случайно подцепленная зараза? Принцип действия настолько прост, что описывается буквально в двух словах. Любой вирус, у которого в арсенале числится распространение через внешние носители, использует 2 файла autorun.inf и бинарник с собственно телом вируса. Когда пользователь вставляет флешку, Винда считывает зловредный autorun.inf и, следуя указаниям, сразу запускает тело вируса или же исполняет его во время двойного клика по иконке накопителя. Ну а, обосновавшись в системе, ничего не стоит копировать эти файлы на все подключаемые в систему диски. Недавний опыт Downadup, который использовал небольшой хинт, чтобы обмануть антивирусы, показал, что дело пора брать в свои руки. Сегодня мы разберемся, во-первых, как обезопасить свою флешку, а во-вторых, как избавить систему от «вредных привычек».

К гадалке не ходи по поводу флешки подружки: вопрос тут только в том, сколько разновидностей малвари уживается в одном месте. Да что там говорить, — если даже у опытных пользователей на внешних носителях часто оседает случайно подцепленная зараза? Принцип действия настолько прост, что описывается буквально в двух словах. Любой вирус, у которого в арсенале числится распространение через внешние носители, использует 2 файла autorun.inf и бинарник с собственно телом вируса. Когда пользователь вставляет флешку, Винда считывает зловредный autorun.inf и, следуя указаниям, сразу запускает тело вируса или же исполняет его во время двойного клика по иконке накопителя. Ну а, обосновавшись в системе, ничего не стоит копировать эти файлы на все подключаемые в систему диски. Недавний опыт Downadup, который использовал небольшой хинт, чтобы обмануть антивирусы, показал, что дело пора брать в свои руки. Сегодня мы разберемся, во-первых, как обезопасить свою флешку, а во-вторых, как избавить систему от «вредных привычек».

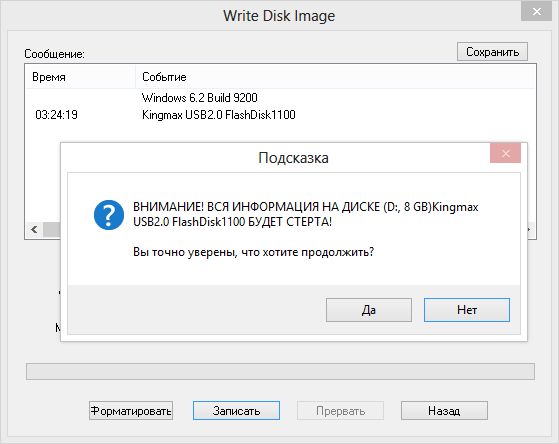

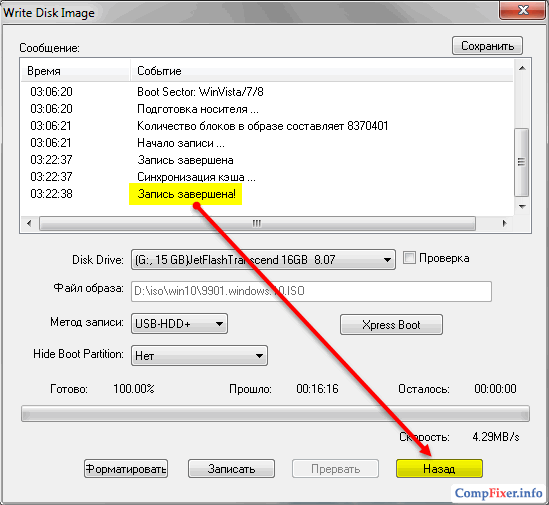

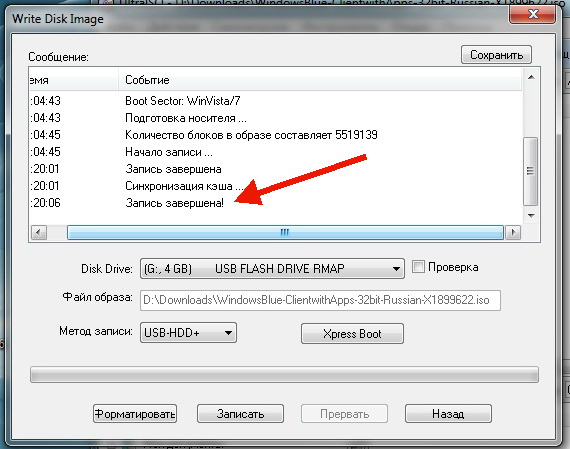

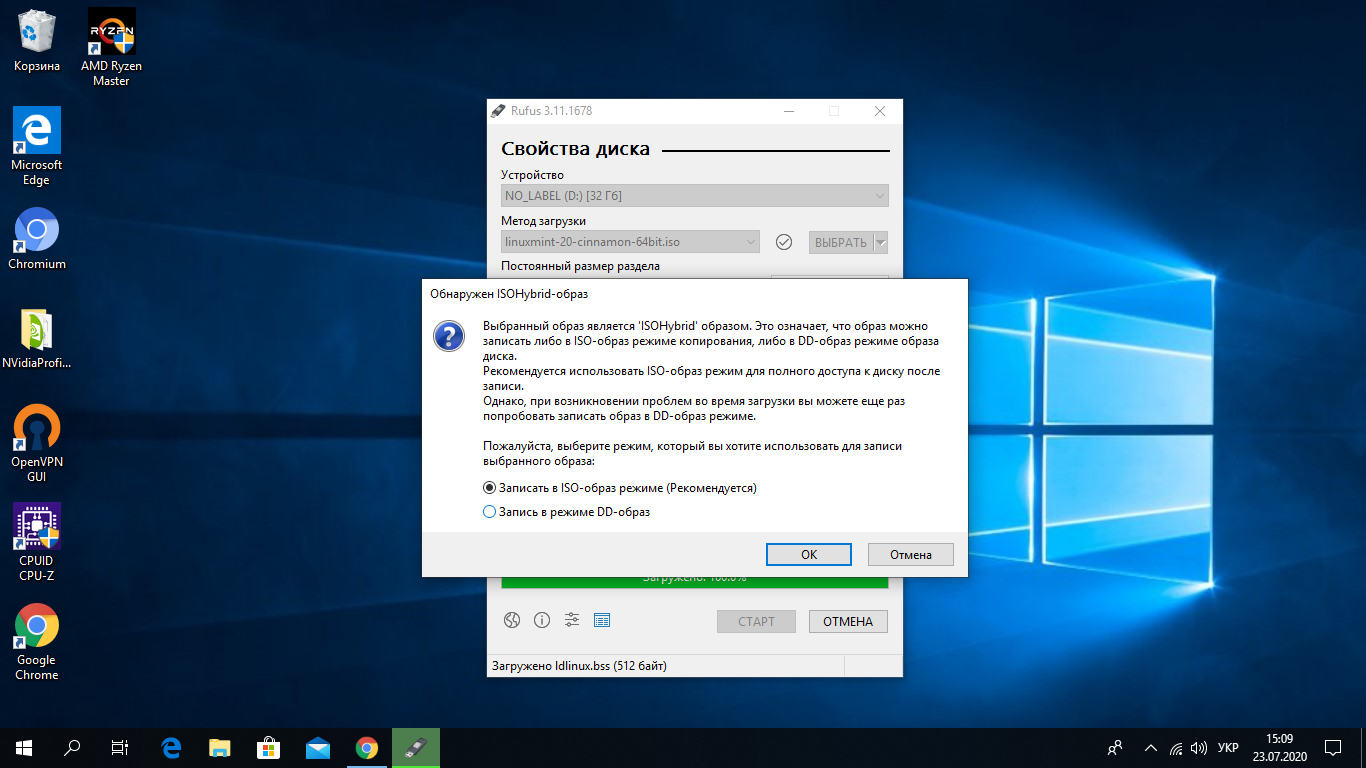

NTFS — НАШЕ ВСЕ, ИЛИ СПОСОБ №1

Оставим изучение живности зоологам. Вместо того чтобы ежедневно отлавливать малварь, мы сделаем так, чтобы она попросту не появлялась. А для этого создадим флешке такие условия, чтобы живность там не могла существовать. Первый способ — очень легкий и, пожалуй, самый эффективный (но, увы, не лишенный недостатков). Суть в том, чтобы распрощаться с файловой системой FAT32, которая поголовно используется на внешних носителях по умолчанию, — и перевести флешку на NTFS, получив все ее преимущества. Самый удачный вариант перейти на NTFS — отформатировать пендрайв специальной утилитой от компании HP: HP USB Disk Storage Format Tool (дистрибутив можно найти в Google по названию файла SP27213.exe). Требуется лишь выбрать нужный диск и файловую систему — в нашем случае NTFS. Практика, однако, показывает, что ничем не хуже оказываются встроенные средства Винды. Поэтому можно просто выбрать в контекстном меню пункт «Отформатировать» или даже банально воспользоваться консольной командой:

format f: /FS:NTFS

Если есть необходимость сохранить данные на флешке, используй встроенную утилиту для преобразования файловой системы на выбранном разделе:

convert f: /FS:NTFS

Вспоминаем, что вирусу обязательно нужно создать свой autorun. inf в корне сменного носителя, чтобы обосноваться на USB-носителе. Поэтому следующий шаг — просто запретить создание каких-либо файлов в корне флешки. Где же тогда хранить файлы? Очень просто — в специально созданной папке (пусть она будет называться FILES), для которой по-прежнему будут разрешены операции чтения/записи/выполнения файлов. Для этого переходим в свойства безопасности каталога и нажимаем на кнопку «Дополнительно». В появившемся окошке надо сделать важную вещь — отключить наследование разрешений от родительского объекта, сняв соответствующую опцию. Далее, в появившемся диалоге, жмем «Копировать» и выходим отсюда, дважды ответив «Ок». Теперь можно смело отключать запись в корневой каталог, не опасаясь, что новые политики будут унаследованы в нашей папке с файлами. Выбираем в колонке «Запретить» пункт «Запись», а в столбце «Разрешить» оставляем следующие права: «Чтение и выполнение», «Список содержимого папки», «Чтение». В итоге, мы получаем флешку, на которую не сможет записаться Autorun (ради чего собственно все и затеяли).

inf в корне сменного носителя, чтобы обосноваться на USB-носителе. Поэтому следующий шаг — просто запретить создание каких-либо файлов в корне флешки. Где же тогда хранить файлы? Очень просто — в специально созданной папке (пусть она будет называться FILES), для которой по-прежнему будут разрешены операции чтения/записи/выполнения файлов. Для этого переходим в свойства безопасности каталога и нажимаем на кнопку «Дополнительно». В появившемся окошке надо сделать важную вещь — отключить наследование разрешений от родительского объекта, сняв соответствующую опцию. Далее, в появившемся диалоге, жмем «Копировать» и выходим отсюда, дважды ответив «Ок». Теперь можно смело отключать запись в корневой каталог, не опасаясь, что новые политики будут унаследованы в нашей папке с файлами. Выбираем в колонке «Запретить» пункт «Запись», а в столбце «Разрешить» оставляем следующие права: «Чтение и выполнение», «Список содержимого папки», «Чтение». В итоге, мы получаем флешку, на которую не сможет записаться Autorun (ради чего собственно все и затеяли).

Для удобства можно создать защищенный от записи autorun.inf, который будет открывать ту самую папку FILES. Панацея? К сожалению, нет. Если малварь запущена с правами администратора, то ничто не помешает ей поменять ACL-разрешения, как вздумается. Правда, на практике, малвари, готовой к подобной ситуации, пока немного. А вот со следующей проблемой я столкнулся лично, — когда вставил вакцинированную флешку в свою магнитолу и, естественно, обломался. Большинство бытовых девайсов знать не знают о существовании NTFS и работают только с флешками на FAT32. Многие люди используют в качестве флешки PSP или MP3-плеер — и их вообще никак не получится отформатировать в NTFS. Ну и напоследок: флешки с NTFS становятся Read only на маках и на многих Linux’ах. Внимание — важный нюанс!

Если в случае с FAT32, на это можно было смело забивать, то с NTFS все данные проходят через кэш, и вероятность того, что часть данных, не успев полностью скопироваться из кэша, пропадет при отключении, крайне велика. В общем, ты меня понял — только «Безопасное отключение»!

В общем, ты меня понял — только «Безопасное отключение»!

СЛАВНЫЕ ОСОБЕННОСТИ FAT32, ИЛИ СПОСОБ №2

Как я уже сказал, вариант c NTFS прокатывает далеко не всегда. Но есть возможность оставить носитель на родной файловой системе FAT32 и, более того, — использовать для защиты ее специфику. Задача опять же та же — запретить вирусу создавать на флешке файл autorun.inf. Когда-то было достаточно просто создать каталог с именем AUTORUN. INF, выставив ему атрибуты «Read only» и «Hidden». Так мы препятствовали созданию файла с тем же именем. Сейчас это, понятно, не вариант. Зато есть чуть модифицированный трик, который большинство малвари обходить пока не научилось. Объясняю идею. Создаем каталог AUTORUN. INF. Если каталог не пустой, удалить его можно, лишь расправившись со всем содержимым. Это очень просто, — но только не в случае, когда в каталоге есть файлы с некорректными для FAT32 именами! Именно этот принцип защиты лежит в основе программы USB Disk Security (www. zbshareware.com), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \\server\share\path, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \\?\C:\ folder\file.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

zbshareware.com), которая создает на флешке AUTORUN. INF и в нем файл «zhengbo.» (да-да, с точкой на конце — что, естественно, некорректно). И знаешь: большинство малвари остается не у дел. За свое «ноу-хау» разработчики просят $50, но нам ничего не стоит сделать то же самое вручную. Для этого вспоминаем старый трик из нашей давней статьи «Обход ограничений FAT32/NTFS заключающийся в использовании локальных UNC-путей. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Он имеет вид \\server\share\path, где server — это название удаленного хоста. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «?» или «.», а путь к файлу указывать вместе с буквой диска. Например, так: \\?\C:\ folder\file.txt. Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами. Создадим несложный BAT-файл со следующим содержанием:

mkdir «\\?\J:\AUTORUN.INF\LPT3″

После запуска получим каталог с некорректным именем LPT3, находящийся в папке AUTORUN.INF — обычным способом ее уже не удалить, а значит, малварь не сможет создать файл autorun.inf, оставшись не у дел! Недостатков хватает и у этого способа. Во-первых, разработчики новой малвари могут использовать хинт от обратного и воспользоваться UNC-путями для удаления файлов/папок с некорректным именем: \\?\J:\AUTORUN.INF\LPT3. Директорию можно вообще не удалять — а беспрепятственно переименовать: к примеру, в AUTORUN.INF1. Другой вопрос, что такой малвари пока, опять же, немного. И раз мы заговорили о создании BAT-файла, то накидаем универсальный скриптик, который, помимо всего прочего, будет:

- удалять папку, замаскированную под корзину (на флешке ее быть не должно), где располагают свои тела многие черви (в том числе, Downadup), а также папку с файлами восстановления системы;

- создавать системную папку AUTORUN.INF с директорией COM1 ;

- с удалением такого файла будут трудности даже под NTFS;

- удалять и защищать desktop.

ini, который также часто используется малварью.

ini, который также часто используется малварью.

rd /s /q %~d0\recycled

rd /s /q %~d0\recycler

rd /s /q «%~d0\System Volume Information»

del /f /q %~d0\autorun.*

mkdir «\\?\%~d0\autorun.inf\com1»

attrib +s +h %~d0\autorun.inf

del /f /q %~d0\desktop.ini

mkdir «\\?\%~d0\desktop.ini\com1»

attrib +s +h %~d0\desktop.ini

Достаточно сохранить это на флешке с именем, например, autorun.bat и запустить.

СОВЛАДАТЬ С АВТОЗАГРУЗКОЙ

Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

Это легко проверить! Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. inf со следующим содержанием:

[autorun]

open = calc.exe

shell\Open\Command=calc.exe

shell\Open\Default=1

shell\Explore\Command=calc.exe

shell\Autoplay\Command=calc.exe

Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим? Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:

1. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Cdrom

находим параметр AutoRun и устанавливаем его равным нулю.

2. Далее переходим в раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer

Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе. Для верности можно повторить те же действия в ветке

HKEY_CURRENT_USER

но они все равно будут игнорироваться.

3. Другой интересный хинт заключается в редактировании ключа

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\Autorun.inf

которому нужно присвоить значение (типа REG_SZ) — @SYS:DoesNotExist. Так мы заставляем Windows думать, что autorun.inf является конфигурационным файлом древних программ, разработанных для ОС, более ранних чем Windows 95! Не имея в распоряжении реестра, они использовали .INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun.inf, а искала альтернативные «настройки» по адресу

HKEY_LOCAL_MACHINE\ SOFTWARE\DoesNotExist

(естественно, он не существует). Таким образом, autorun.inf вообще игнорируется системой, что нам и нужно. Используемый в значении параметра символ @ блокирует чтение файла .INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела

HKEY_ LOCAL_MACHINE\Software.

4. Нелишним будет обновить параметры файлов, которые не должны автозапускаться, добавив туда маску *.*. В разделе

HKEY_LOCAL_ MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\AutoplayHandlers\ CancelAutoplay\Files

создаем строковой параметр типа REG_SZ с названием *.*. 5. В реестре Винды есть замечательный раздел MountPoints2, который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2, которые ты сможешь найти поиском в реестре, после чего перегрузиться. Далее находим

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

и в политике доступа запрещаем редактирование ключа всем пользователям, включая админов. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет. Кто бы мог подумать, что все так сложно? 🙂

ПОЛЕЗНЫЕ УТИЛИТЫ

В поиске и сопротивлении малвари хорошими помощниками могут стать несколько утилит. Я не буду здесь приводить обычные антивирусы, которые, само собой, с этой напастью борются и во многих случаях — довольно успешно. Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

Вместо этого рассмотрим несколько небольших, но очень полезных утилит.

1. AutoRunGuard (autorun.synthasite.com/AutoRunGuard.php). Миниатюрная, но очень расширяемая тулза позволит настроить правила — что должно происходить, когда подключается флешка или CD. Можно, к примеру, в момент монтирования тут же запускать сканнер малвари. AutoRunGuard сама проверяет наличие autorun.inf, а также скрытых файлов, уведомляя о них юзера.

2. Flash Guard (www.davisr.com). Эта утилита также следит за появлением в системе сменных накопителей. При обнаружении нового диска она предлагает, на выбор:

- Удалить добавленные файлом Autorun.inf пункты контекстного меню диска;