4. Использование черных/белых списков SkyDNS

4.1. Как заблокировать отдельный сайт

4.2. Как заблокировать все подсайты из одного домена

4.3. Как разрешить сайт из какой-либо категории

4.4. Режим работы только по белому списку

4.5. Режим работы только по белому списку для школ

4.6. Именованные черные/белые списки

4.7. Как настроить именованные списки

Вернуться к оглавлению

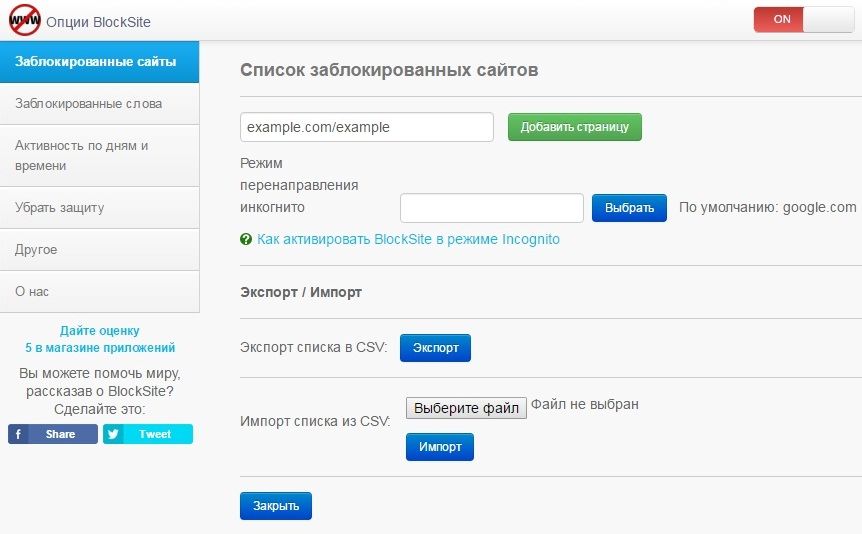

4.1. Как заблокировать отдельный сайт

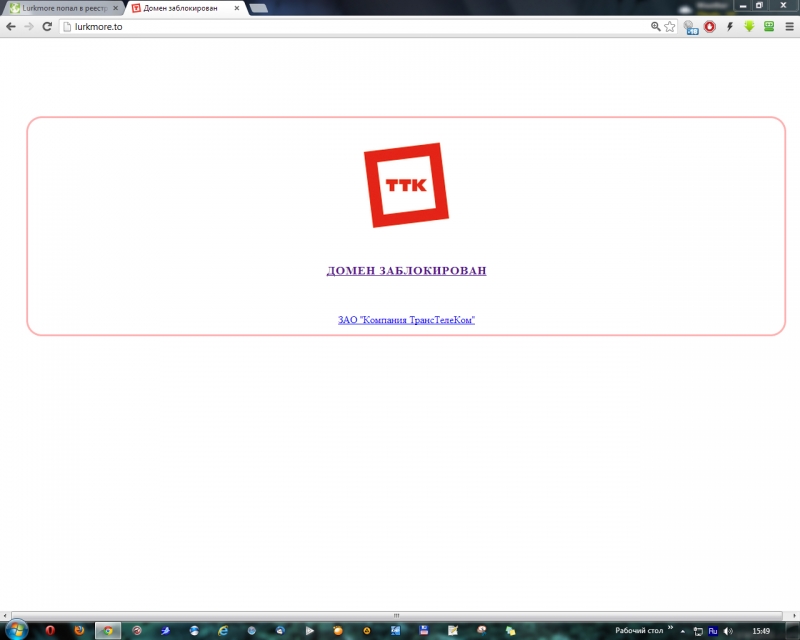

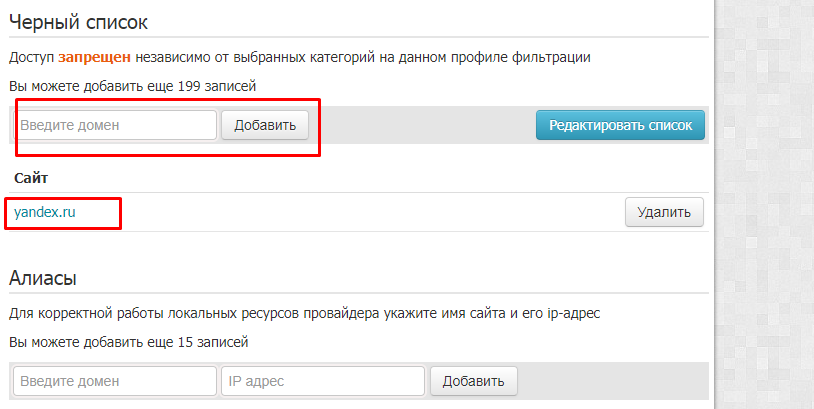

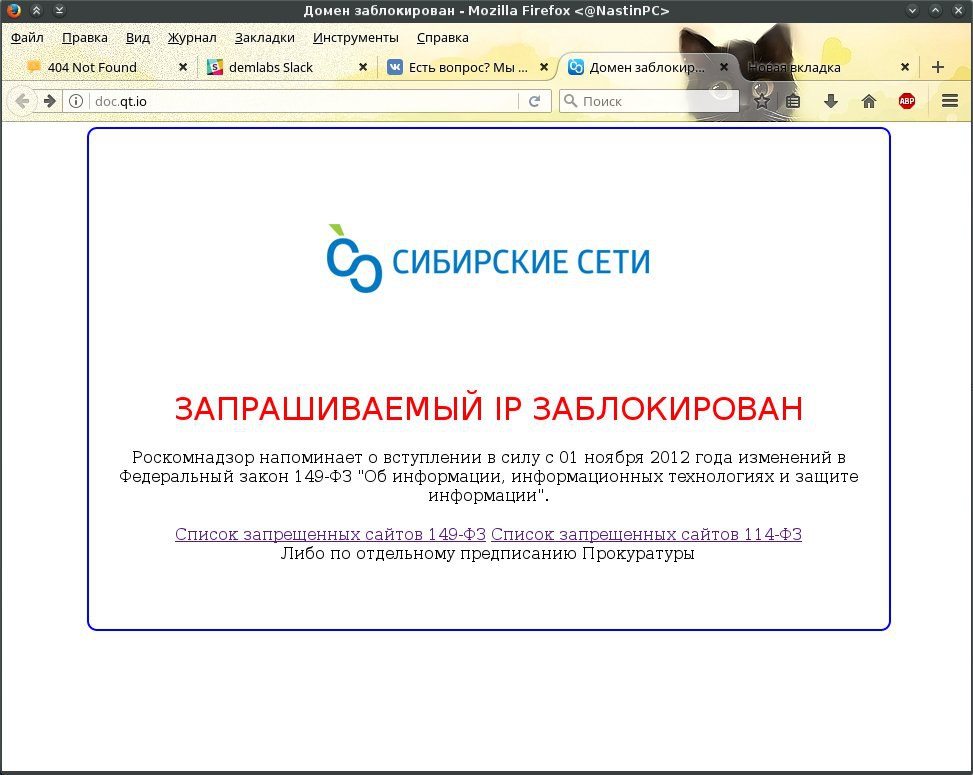

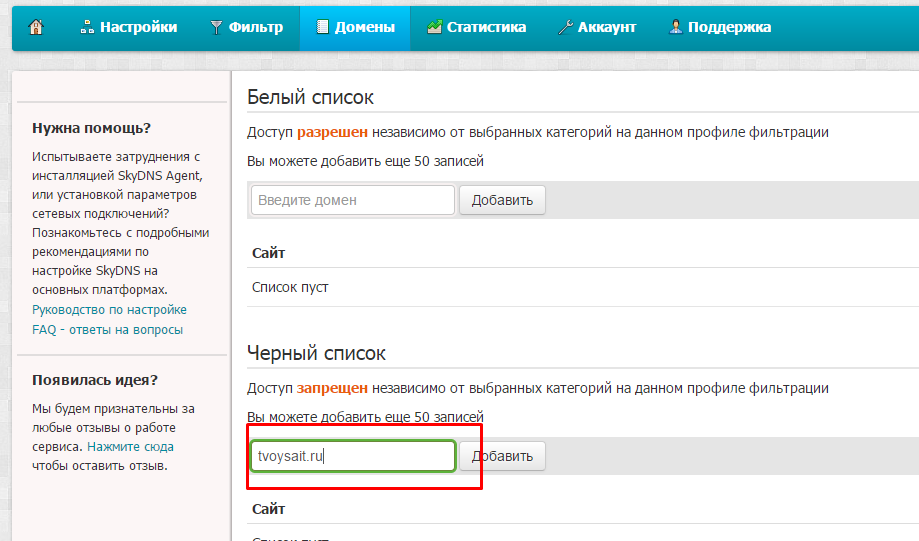

Для блокировки отдельных сайтов необходимо зайти в Личный кабинет, перейти во вкладку Домены, в разделе Черный список ввести сайт, который необходимо заблокировать. Для блокировки сайта его домен нужно вводить без www (например: google.com). В этом случае будет заблокирован целиком домен, включая его поддомены. Если необходимо заблокировать только отдельный поддомен (например: maps.google.com), необходимо добавить только этот поддомен в черный список.

В случае успешного добавления сайт будет отображен в списке. Распространение по всем серверам произойдет в течение 3-5 минут, после чего сайт будет заблокирован.

4.2. Как заблокировать все подсайты из одного домена

Для блокировки всех подсайтов из одного домена необходимо заблокировать основной домен. Например нужно заблокировать mail.yandex.ru, maps.yandex.ru, blog.yandex.ru и т. д. Для блокировки всех этих подсайтов необходимо добавить в черный список корневой домен yandex.ru.

4.3. Как разрешить сайт из какой-либо категории

Для разблокировки сайта из заблокированной категории необходимо добавить его в белый список. Например, необходимо открыть доступ к chat.ru и заблокировать все остальные чаты и мессенджеры. Для этого необходимо заблокировать категорию Чаты и мессенджеры и внести домен chat. ru в белый список.

ru в белый список.

Для разблокировки определенного сайта из запрещенной категории необходимо зайти в Личный кабинет, во вкладку Домены, найти раздел Белый список и ввести адрес сайта, который нужно разблокировать.

4.4. Режим работы только по белому списку

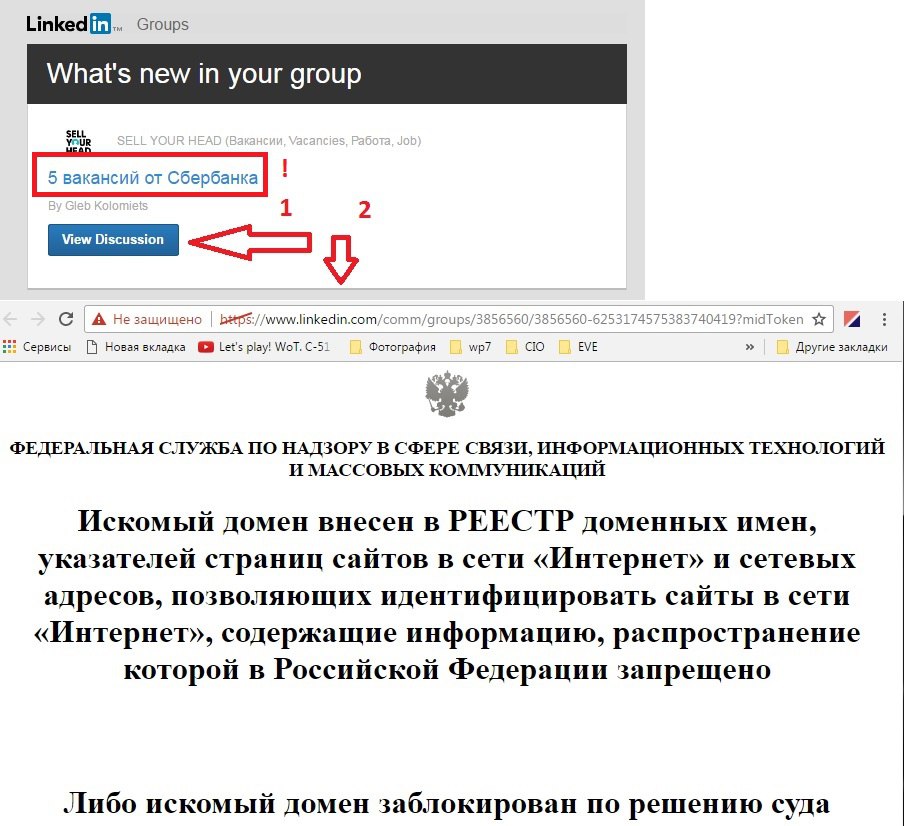

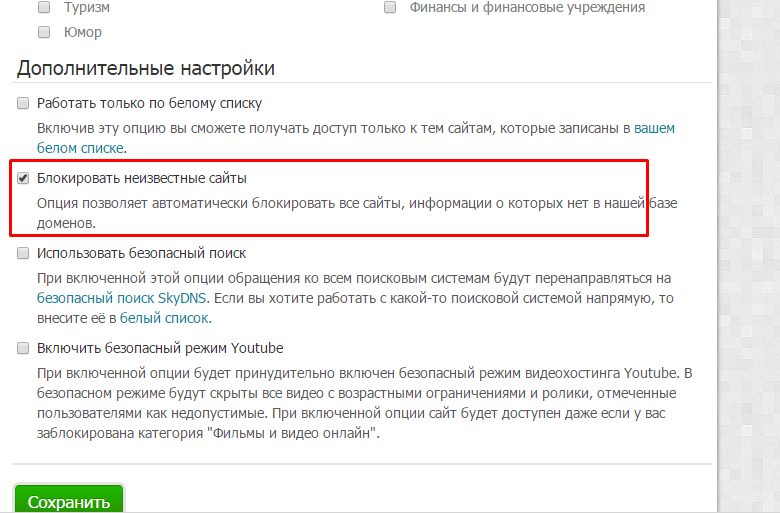

Для разрешения доступа только к избранным сайтам необходимо зайти в личный кабинет, во вкладку фильтры. В разделе дополнительных настроек отметить чекбокс (поставить галочку) «Работать только по белому списку» и сохранить настройки.

4.5. Режим работы только по белому списку для школ

Режим работы только по белому списку на тарифе «Школа». Для включения режима работы только по белому списку для школ необходимо отметить одноименный чекбокс (пункт выше). При включении этой функции Вам будут доступны только сайты из вашего белого списка и из каталогов образовательных сайтов edu.ru. Данные каталоги проверены вручную и содержат более 70 тысяч сайтов. Доступ к этим сайтам в режиме работы только по белому списку доступен только на тарифе «Школа»!

edu.ru. Данные каталоги проверены вручную и содержат более 70 тысяч сайтов. Доступ к этим сайтам в режиме работы только по белому списку доступен только на тарифе «Школа»!

4.6. Именованные черные/белые списки

Именованные черно-белые списки доступны для пользователей тарифов категорий «Бизнес» и «Школа». Данная функция предназначена для установки списка одновременно на несколько профилей фильтрации. Это позволяет редактированием одного списка применить его сразу к нескольким профилям. Также именованные списки расширяют функционал стандартных черно-белых списков на величину, равную количеству черно-белых списков, согласно Вашему тарифному плану, каждый.

Именованные списки это черные/белые с расширенным функционалом. Данный список можно подключить сразу к нескольким профилям фильтрации.

Размер именованных списков составляет:

- Тариф «Бизнес» = 5

- Тариф «Бизнес+» = 9999

4.7. Как настроить именованные списки

Для этого необходимо перейти в Личный кабинет -> Настройки -> Именованные списки, написать название списка, и для чего он будет предназначаться (разрешать или блокировать).

Для внесения доменов (сайтов) в этот список нужно перейти в Личный кабинет -> Домены и ниже найти название списка, который был создан Вами.

Все сайты, которые Вы запишете в этот список, будут отображаться внизу (под формой ввода домена).

Для привязки именованных списков к конкретным профилям необходимо нажать на кнопку Настройки Именованных Списков.

После нажатия на кнопку Настройки Именованных Списков

Вернуться к оглавлению

Как заблокировать доступ к сайту в Windows с помощью PowerShell

Рассмотрим несколько способов, которые помогут вам запретить доступ к отдельным сайтам, URL и IP адресам в Windows без использования сторонних программ. Обычно блокировку сайтов наиболее эффективно настраивать на уровне сетевого шлюза (роутер, маршрутизатор, Wi-Fi точка доступа, через которую вы выходите в Интернет), или с помощью стороннего ПО (фильтры контента, DNS фильтры и т. д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

д.). В нашем случае мы попробуем заблокировать определенный сайт с помощью встроенных средств Windows 10 и автоматизации PowerShell.

Блокировка сайтов в Windows с помощью файла hosts

Самый известный способ заблокировать определенный сайт в Windows – отредактировать файл hosts. Обычно файл находится в каталоге %windir%\system32\drivers\etc\. Обратите внимание, что у файла hosts нет расширения.

Путь к каталогу с файлом hosts задается в параметре DataBasePath в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. По-умолчанию это %SystemRoot%\System32\drivers\etc.Файл hosts используется для ручного назначения соответствий между IP адресами и DNS именами. При выполнении разрешении имен файл hosts имеет приоритет над DNS серверами, указанными в настройках сетевых подключений,

Чтобы заблокировать определенный сайт (например, ok.ru), откройте на редактирование файл hosts (с правами администратора) и добавьте в него строки вида:

127. 0.0.1 ok.ru

0.0.1 ok.ru

127.0.0.1 www.ok.ru

Сохраните файл и перезагрузите компьютер (или очистите DNS кэш командой: ipconfig /flushdns).

После этого при попытке открыть сайт ok.ru в любом браузере будет появляется сообщение “Страница не найдена” / “Страница не доступна”.

Вы можете добавлять новые строки с URL сайтов в файл hosts с помощью такого bat файла:

@echo off

set hostspath=%windir%\System32\drivers\etc\hosts

echo 127.0.0.1 www.facebook.com >> %hostspath%

echo 127.0.0.1 facebook.com >> %hostspath%

exit

Либо можно воспользоваться следующими PowerShell функциями для автоматизации блокировки (разблокировки) определенных сайтов в списке запрещенных доменов в файле hosts.

Function BlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:\Windows\System32\drivers\etc\hosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If(-not $is_blocked) {

$hoststr="127. 0.0.1 ” + $Url

0.0.1 ” + $Url

Add-Content -Path $hosts -Value $hoststr

}

}

Function UnBlockSiteHosts ( [Parameter(Mandatory=$true)]$Url) {

$hosts = 'C:\Windows\System32\drivers\etc\hosts'

$is_blocked = Get-Content -Path $hosts |

Select-String -Pattern ([regex]::Escape($Url))

If($is_blocked) {

$newhosts = Get-Content -Path $hosts |

Where-Object {

$_ -notmatch ([regex]::Escape($Url))

}

Set-Content -Path $hosts -Value $newhosts

}

}

Теперь чтобы добавить определенный сайт в заблокированные достаточно выполнить функцию:

BlockSiteHosts ("vk.com")

Чтобы разблокировать сайт запустите:

UnBlockSiteHosts ("vk.com")

Блокировка сайтов через DNS

Если ваши клиенты пользуются одним DNS сервером, вы можете аналогичным образом заблокировать определенный сайты с помощью создания DNS записи в этом DNS, указывающей на 127.0.0.1 (или что-то в таком роде). По такому принципу, кстати, работают большинство коммерческих контент фильтров DNS (OpenDNS, SkyDNS, Яндекс. DNS и т.д.).

DNS и т.д.).

Блокируем IP адрес сайта в брандмауэре Windows

Также вы можете заблокировать определенные сайты с помощью встроенного Windows Firewall. Главный недостаток такого метода – вы не сможете использовать имя домена или сайта в правиле блокировке. Брандмауэр Windows в качестве источника/назначения позволяет указать только IP адрес или подсеть.

Сначала нужно определить IP адрес сайта, который вы хотите заблокировать. Проше всего это сделать командой nslookup.

nslookup ok.ru

Как вы видите в результатах команды присутствует несколько IP адресов, которые назначены сайту. Вам нужно заблокировать их все.

Теперь нужно запустить панель настройки Windows Firewall (Панель управления \Все элементы панели управления\Брандмауэр Защитника Windows\Дополнительные параметры или firewall.cpl).

В секции “Правила для исходящих подключений” создайте новое правило со следующими параметрами:

- Тип правила: Настраиваемые;

- Программа: Все программы;

- Тип протокола: Любой;

- Область: в секции “Укажите удаленные IP адреса, к которым применяется данное правило” выберите пункт “Указанные IP адреса” -> Добавить.

В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

Нажмите OK-> Далее -> Действие: “Блокировать подключение”.

В окне со списком профилей брандмауэра, к которым применяется это правило оставьте все опции. Осталось указать имя правила и сохранить его.

После этого Брандмауэр Защитника Windows будет блокировать все соединения с данным сайтом. В браузере при подключении к заблокированному сайту будет появляться ошибка:

Unable to connect

или

Доступ в Интернет закрыт

Возможно, подключение заблокирована брандмауэром или антивирусным ПО.

ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете распространить на компьютеры пользователей политику блокирующую сайт с помощью GPO. Но еще раз скажем, это нецелесообразно. Фильтровать сайты правильнее на шлюзе доступа в Интернет.

PowerShell: правила блокировки сайтов по имени и IP адресу в брандмауэре Windows

Вы также можете с помощью PowerShell создать правило брандмауэра, блокирующее исходящие подключения к определенному сайту:

New-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress 217. 20.147.1, 217.20.141.0/26

20.147.1, 217.20.141.0/26

Строка “ The rule was parsed successfully from the store” говорит о том, что правило новое правило брандмауэра успешно применено. Вы можете найти его в графическом интерфейсе Windows Firewall.

Чтобы не резолвить имя сайта в IP адреса вручную можно использовать PowerShell командлет Resolve-DnsName для получения IP адресов сайтов.

Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddress

Таким образом мы можем преобразовать имя домена в IP адреса и сразу добавить запрещающее правило для блокирования доступа к сайту:

$IPAddress = Resolve-DnsName "ok.ru"| Select-Object -ExpandProperty IPAddressNew-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

Получается, что теперь вы можете добавить запрещающее правило в Windows Firewall сразу для нескольких сайтов:

$SitesToBlock = “lenta. ru”,”mail.ru”,”facebook.com”

ru”,”mail.ru”,”facebook.com”

$IPAddress = $SitesToBlock | Resolve-DnsName -NoHostsFile | Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName "Block Web Sites" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $IPAddress

У командлета Resolve-DnsName я добавил параметр –NoHostsFile, чтобы не использовать при проверке файл hosts.

Проверим, что блокирующее правило для исходящего появилось в консоли.

Эта статья прежде всего разминка для ума. В корпоративной сети для ограничения доступа к сайтам нужно использовать фильтрацию на уровне шлюза доступа в интернет или прокси-сервере. Блокировка доступа на уровне хостов не столь эффективна.

Заблокировать список доменов, чтобы не ходить туда и не тратить свое рабочее время. Также можно заблокировать сайты для своих сотрудников ну или кому угодно. Для этого нужны 3 файла — 2 скрипта, и 1 файл со списком плохих доменов: block_site.sh — блокирует 1 домен block_sites.

sh — блокирует много доменов, перечисленных в файле blacklist.name

Все файлы должны лежать в одной папке.

Лучше сделать их доступными только root-пользователю, и запускать через rc.local а также прописать в cron

sh — блокирует много доменов, перечисленных в файле blacklist.name

Все файлы должны лежать в одной папке.

Лучше сделать их доступными только root-пользователю, и запускать через rc.local а также прописать в cron Заблокировать список доменов, чтобы не ходить туда и не тратить свое рабочее время. Также можно заблокировать сайты для своих сотрудников ну или кому угодно. Для этого нужны 3 файла — 2 скрипта, и 1 файл со списком плохих доменов: block_site.sh — блокирует 1 домен block_sites.sh — блокирует много доменов, перечисленных в файле blacklist.name — список плохих доменов Все файлы должны лежать в одной папке. Лучше сделать их доступными только root-пользователю, и запускать через rc.local а также прописать в cron — на всякий случай, против «умных» пользователей. Блокировка всех доменов: $ block_sites.sh Блокировка 1 домена: $ block_site.sh vk.com

Файл block_site.sh — блокирует один домен, переданный переметром

E_WRONGARGS=65

ARGNO=1

if [ $# -ne $ARGNO ]

then

echo "***** Ошибка параметров! ******"

echo "Порядок использования: `basename $0` Доменное_имя" >&2

exit $E_WRONGARGS

fi

nslookup $1 > /tmp/nslookup.

Address:\s+/s///p' /tmp/nslookup.txt `

rm /tmp/nslookup.txt

A=( $X )

i=0; while [ "${A[$i]}" ] ; do

`iptables -A OUTPUT -p tcp -d ${A[i]} --dport 80 -j DROP` ; (( i++ )) ; done ;

Файл block_sites.sh — блокирует список доменов из файла blacklist.name

echo "Block sites script by MihanEntalpo"

echo "Reading blacklist..."

FILENAME=`readlink -e "$0"`

DIR=`dirname $FILENAME`

echo "Blocking sites..."

cat "$DIR/blacklist.name" | while read line

do

`$DIR/block_site.sh $line`

done

Файл blacklist.name — список плохих доменов

vk.com

vkontakte.com

livejournal.com

odnoklassniki.ru

bash.org.ru

bash.im

bash.org

ibash.org.ru

xyu.tv

Reg.ru заблокировал домен, хотя я предоставил все документы — Приёмная на vc.ru

{«id»:148159,»url»:»https:\/\/vc.ru\/claim\/148159-reg-ru-zablokiroval-domen-hotya-ya-predostavil-vse-dokumenty»,»title»:»Reg.ru \u0437\u0430\u0431\u043b\u043e\u043a\u0438\u0440\u043e\u0432\u0430\u043b \u0434\u043e\u043c\u0435\u043d, \u0445\u043e\u0442\u044f \u044f \u043f\u0440\u0435\u0434\u043e\u0441\u0442\u0430\u0432\u0438\u043b \u0432\u0441\u0435 \u0434\u043e\u043a\u0443\u043c\u0435\u043d\u0442\u044b»,»services»:{«facebook»:{«url»:»https:\/\/www.

ru\/claim\/148159-reg-ru-zablokiroval-domen-hotya-ya-predostavil-vse-dokumenty»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

ru\/claim\/148159-reg-ru-zablokiroval-domen-hotya-ya-predostavil-vse-dokumenty»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}1433 просмотров

D-Link

Вопрос: Как заблокировать доступ к сайту используя FQDN вместо URL фильтрации?Ответ:

Устройство DFL позволяет в IP политиках использовать в качестве адреса FQDN (доменное имя ) объект вместо обычных IP-адресов. При помощи данной функции можно ограничить доступ к сайтам не используя http/https ALG или web policy.

Разница при использовании блокирования по FQDN в IP политике и другими методами, только в том, что пользователю не будет выводиться сообщение о том, что данный ресурс заблокирован.

В этом примере будет произведена блокировка сайтов vk.com и facebook.com.

ВНИМАНИЕ!! Убедитесь, что в настройках DFL System → DNS, установлен рабочий DNS сервер.

Создание FQDN объектов.

Пример для web интерфейса.

Пройдите в web интерфейсе Objects → Address Book, затем нажмите кнопку Add и из выпадающего меню выберите FQDN Address

Заполните поля следующим образом:

Name: vk

Address: vk.com

Затем нажмите Ок.

Создайте аналогично FQDN объект с параметрами:

Name: facebook

Address: facebook.com

Пример для CLI.

Выполните в CLI команды:

add Address FQDNAddress vk Address=vk.com

add Address FQDNAddress facebook Address=facebook.com

ВНИМАНИЕ!!! Следует помнить, что некоторые сайты могут иметь альтернативные доменные имена. В этом случае их так же надо блокировать. Так же сайты с www и без могут иметь разные IP (например если вы заблокируете только домен youtube. com, то www. youtube.com имеющий другой IP адрес будет открываться без ограничений ).

com, то www. youtube.com имеющий другой IP адрес будет открываться без ограничений ).

Объединим FQDN адреса в группу для упрощения настройки IP политики.

Пример для web интерфейса.

Пройдите в web интерфейсе Objects → Address Book, затем нажмите кнопку Add и из выпадающего меню выберите FQDN Group.

Укажите в поле «Name» значение «block» и добавьте объекты vk и facebook в меню selected.

Нажмите кнопку Ок.

Пример для CLI.

Выполните в CLI следующую команду:

add Address FQDNGroup block Members=vk,facebook

Создадим IP политику.

Пример для web интерфейса.

Пройдите в web интерфейсе Policies → Firewalling → Main IP Rules, затем нажмите кнопку Add и из выпадающего меню выберите IP Policy.

Заполните поля следующим образом:

Name: block

Deny Behavior: Reject

Source Interface: lan1

Source Network: lan1_net

Destination Interface: wan1

Destination Network: block

Service: all_services

Нажмите кнопку Ок.

Пример для CLI.

Выполните в CLI следующую команду:

add IPPolicy Name=block SourceInterface=lan1

SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=wan1

DestinationNetwork=block Service=all_services Action=Deny Reject=Yes

Теперь для того, чтоб это правило заработало, необходимо разместить это правило выше правила, которое разрешает доступ в интернет.

Пример для web интерфейса.

Кликните правой кнопкой мышки на созданную политику и выберите из открывшегося меню Move to Top.

Пример для CLI.

Выполните в CLI команду:

set IPPolicy 3(block) Index=1

Сохраните и активируйте настройки.

Как заблокировать IP или сайт с помощью PowerShell в Windows 10 — Сеть без проблем

PowerShell поставляется с модулем Netsecurity, который позволяет настраивать брандмауэр Windows . Вы можете использовать функцию — New-NetFirewallRule — в Netsecurity, чтобы заблокировать IP-адрес или веб-сайт с помощью PowerShell в Windows. Эта функция позволяет создать новое правило для входящего или исходящего брандмауэра и добавить правило на целевой компьютер.

Хотя блокировка диапазонов IP-адресов работает идеально, блокировать веб-сайт или домен сложно. Это связано с тем, что к домену может быть подключено несколько IP-адресов, и, хотя вы можете предотвратить их, распознаватель DNS может каждый раз запрашивать другой IP-адрес. Кроме того, иногда один и тот же IP-адрес может использоваться соответствующими службами, и блокирование этого IP-адреса также будет означать блокирование других служб.![]()

- Блокировать локальные или интернет-IP-адреса

- Блокировка сайта или доменных имен

Вам понадобятся права администратора для их выполнения.

1] Блокировка IP или диапазона с помощью PowerShell

Используя эту команду, вы можете использовать один IP-адрес или диапазон IP-адресов. Выполните следующую команду в PowerShell.

New-NetFirewallRule -DisplayName "Block XYZ.com IP address"

-Direction Outbound –LocalPort Any -Protocol TCP -Action Block

-RemoteAddress 146.185.220.0/23 Вы можете заменить IP-адрес Block XYZ.com на все, что вы можете вспомнить, или чтобы его было легко понять, когда вы оглядываетесь на него. IP-адрес, указанный в конце параметра RemoteAddress, будет заблокирован. Любой веб-сайт или служба, которая разрешает это, будет заблокирована. Вы можете заменить опцию RemoteAddress опцией LocalAddress, если IP является IP-адресом локальной сети.

По завершении выполнения вы должны получить сообщение о состоянии: «Правило было успешно проанализировано из хранилища. (65536)». Откройте брандмауэр Windows и проверьте, доступна ли запись. После подтверждения вы сможете добавить больше с помощью PowerShell.

(65536)». Откройте брандмауэр Windows и проверьте, доступна ли запись. После подтверждения вы сможете добавить больше с помощью PowerShell.

2] Блокировка веб-сайта или домена с помощью PowerShell

Поскольку функция не поддерживает блокировку URL, у нас есть два варианта. Сначала необходимо запросить все возможные IP-адреса этого домена и заблокировать их. Второе — найти известные официальные диапазоны IP-адресов и заблокировать их. Последний имеет меньшие шансы случайно заблокировать другие службы по сравнению с первым. Тем не менее, если блокировка домена необходима, вы всегда можете использовать другое программное обеспечение для их блокировки.

Resolve-DnsName "facebook.com"

Обратите внимание на IP-адрес, который мы будем использовать во втором методе

New-NetFirewallRule -DisplayName "Block XYZ.com IP address" -Direction Outbound –LocalPort Any -Protocol TCP -Action Block -RemoteAddress 146.185.220.0/23

Когда я использовал это с YouTube, он не работал, хотя прямой IP был заблокирован. Когда я использовал это с Facebook, это работало. Таким образом, если веб-сайт может быть разрешен с использованием нескольких IP-адресов, этот метод не будет работать.

Когда я использовал это с Facebook, это работало. Таким образом, если веб-сайт может быть разрешен с использованием нескольких IP-адресов, этот метод не будет работать.

Использование команд PowerShell не вызывает затруднений. Если вы когда-либо использовали командную строку, это так же хорошо; Я надеюсь, что вы смогли успешно заблокировать IP или веб-сайт с помощью PowerShell в Windows. В любое время, когда вы хотите удалить их, вы можете сделать это из брандмауэра Windows или использовать команду Remove-NetFirewallRule.

: Технологии и медиа :: РБК

Как объяснил РБК директор направления облачных сервисов «Битрикс24» Александр Демидов, функция подставных доменов позволяла клиентам облачной инфраструктуры Google использовать для адресации не собственные доменные имена, а домены Google (например, такие как googleusercontent.com и т.п.), и за счет этого они смогли обходить блокировку в той или иной стране.

По словам одного из участников рынка, за www. google.com «мог прятаться кто угодно, так как этот домен никто, кроме Китая, блокировать не рискнул».

google.com «мог прятаться кто угодно, так как этот домен никто, кроме Китая, блокировать не рискнул».

Читайте на РБК Pro

Как отмечает The Verge, нововведение Google угрожает нарушить работу таких сервисов, как защищенный мессенджер Signal, сайт некоммерческой организации, отслеживающей блокировку ресурсов в Китае, greatfire.org и VPN-сервис Psiphon.

Глава Роскомнадзора рассказал о блокировке 18 подсетей Amazon и GoogleПогоня за IP-адресами

С 16 апреля операторы в России по решению Роскомнадзора приступили к блокировке мессенджера Telegram. Это произошло после того, как Таганский районный суд постановил заблокировать сервис из-за того, что он отказался передать ФСБ ключи для расшифровки переписки пользователей. Несмотря на все усилия, мессенджер продолжает работать, а его аудитория даже возросла.

Это произошло после того, как Таганский районный суд постановил заблокировать сервис из-за того, что он отказался передать ФСБ ключи для расшифровки переписки пользователей. Несмотря на все усилия, мессенджер продолжает работать, а его аудитория даже возросла.

Как пояснил руководитель Роскомнадзора, Telegram стал использовать новые IP-адреса, получая их у облачных сервисов Amazon Web Setrvices и Google Cloud. Из-за того что мессенджер менял адреса очень быстро, ведомство вынуждено было блокировать их целыми пулами. В итоге под блокировку попали сайты, не связанные с Telegram, но также использовавшие адресацию Amazon Web Services и Google Cloud. В частности, проблемы с доступом испытывали онлайн-школа изучения английского языка Skyeng и мессенджер Viber.

18 апреля стало известно, что Роскомнадзор начал блокировать адреса еще одного крупного хостинг-провайдера — DigitalOcean. Кроме того, под блокировку попали адреса облачных сервисов Microsoft Azure, Scaleway (принадлежит французской Online. net), немецкого Hetzner Online.

net), немецкого Hetzner Online.

Проблемы из-за блокировки DigitalOcean подтвердил РБК и основатель ресурса об индустрии цифрового видео ruvod.com Анатолий Воронцов. «Хостинг-провайдер объяснил, что он ничего не менял и доступ ограничил Роскомнадзор без объяснения причин. Я как владелец бизнеса нахожусь в недоумении — на каком основании Роскомнадзор вторгается в бизнесы российских интернет-компаний, объясняя это охотой за Telegram и якобы террористами внутри Telegram», — сказал он.

Заявленные Google изменения не скажутся на возможности обхода блокировки Telegram в России, считает Александр Демидов. «Отключение функции подставных доменов никак не влияет на использование облачного сервиса Google Cloud для размещения своих ресурсов — с собственными доменами или же вообще с обращением напрямую по IP-адресам», — отметил эксперт. По его словам, отключая эту функцию, Google страхует себя, «стараясь минимизировать даже теоретическую возможность блокировки собственных сервисов — таких как Google Adwords/Adsense, Gmail, собственно поиска и т. п.».

п.».

Основатель компании по информационной безопасности Vee Security Александр Литреев также подтвердил, что Telegram не использовал подставные домены для обхода блокировки в России. «Однако в целом закрытие этой функции лишило разработчиков одного из способов борьбы с цензурой», — отметил он.

Авторы

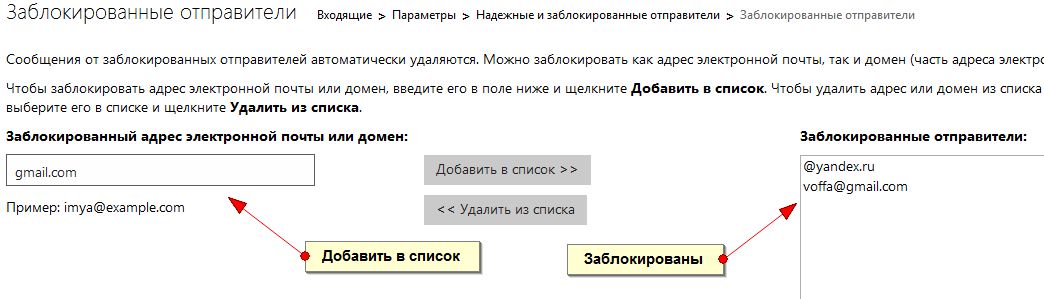

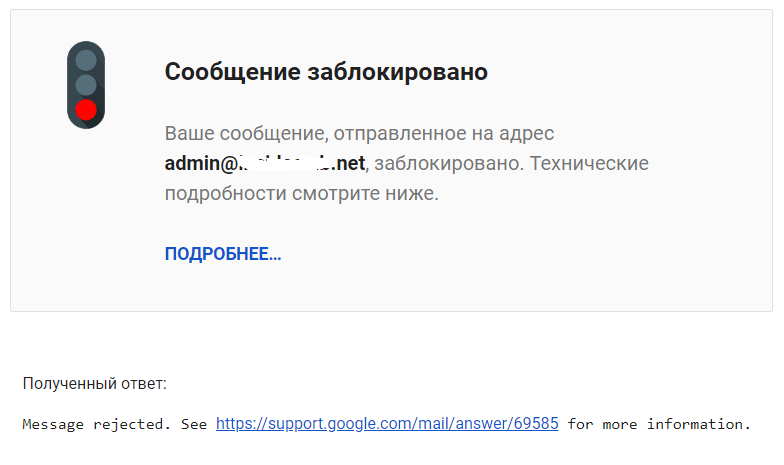

Владислав Гордеев, Ирина ЛиНе удается добавить домен отправителя в список заблокированных отправителей — Outlook

- 2 минуты на чтение

- Применимо к:

- Outlook 2013, Microsoft Office Outlook 2010, Microsoft Office Outlook 2007

В этой статье

Оригинальный номер базы знаний: 980552

Симптомы

Когда вы щелкаете правой кнопкой мыши сообщение электронной почты в Microsoft Office Outlook 2007, Outlook 2010 или Outlook 2013, в контекстном меню нет команды для добавления домена отправителя в список Заблокированные отправители .

Примечание

Когда вы щелкаете правой кнопкой мыши сообщение электронной почты, появляется команда контекстного меню для добавления домена отправителя в список Safe Senders .

| Outlook 2007 | Outlook 2010 и Outlook 2013 |

|---|---|

Причина

Такое поведение разработано в Outlook 2007, Outlook 2010 и Outlook 2013. Команда блокировки домена отправителя не была добавлена в контекстное меню, чтобы пользователи не могли случайно выбрать его.Выбрав такую команду, пользователь мог непреднамеренно заблокировать всех, кто отправляет сообщение электронной почты из этого конкретного домена. Сюда входят все, кто пользуется услугами обычного оператора связи или Интернет-провайдера, например @ example.com .

Временное решение

Чтобы обойти это поведение, вручную добавьте домен отправителя в список заблокированных отправителей . Для этого выполните следующие действия.

Для этого выполните следующие действия.

- Щелкните правой кнопкой мыши сообщение электронной почты, которое было отправлено из домена, который вы хотите заблокировать, укажите на Нежелательная почта , а затем выберите Параметры нежелательной почты .

- Выберите вкладку Заблокированные отправители .

- Выберите Добавить .

- Введите домен, который вы хотите заблокировать, например

@ example.com. - Выберите ОК .

- Выберите OK , чтобы закрыть диалоговое окно Параметры нежелательной почты .

Блокировка IP-адреса или доменного имени

Блокировщик IP позволяет блокировать IP-адрес, доменное имя или блокировать IP-адреса от доступа к нашему веб-сайту.Например, если кто-то использует большую часть вашей полосы пропускания, публикует вредоносный контент или не должен иметь доступ к вашему веб-сайту по какой-либо причине, вы можете заблокировать его с помощью IP Blocker .

ПРИМЕЧАНИЕ: Прежде чем продолжить, вам необходимо знать IP-адрес или доменное имя, которое вы хотите заблокировать.

- Щелкните IP Blocker под Security в cPanel.

- В разделе Добавить IP-адрес или диапазон введите IP-адрес, диапазон или имя домена.

Убедитесь, что вы ввели IP-адрес или доменное имя в правильном формате.

Подробнее об IP-адресах, диапазонах и форматах доменных имен ниже.

- Когда будете готовы, нажмите Добавить , чтобы заблокировать этот IP-адрес, диапазон или доменное имя для доступа к вашему веб-сайту. Запись будет добавлена в таблицу текущих заблокированных IP-адресов .

IP-адреса, диапазон и форматы доменного имени

Вы можете указать IP-адреса, диапазон IP-адресов или доменное имя в следующих форматах:

Один IP-адрес — эта форма блокирует один IP-адрес. Например, 192.168.0.1

Например, 192.168.0.1

Диапазон — этот формат блокирует указанный диапазон IP-адресов от доступа к вашему веб-сайту. Например,

192.168.0.1-192.168.0.40

Подразумеваемый диапазон — этот формат блокирует указанный диапазон IP-адресов от доступа к вашему веб-сайту. Это альтернативный формат формата Range . Например,

192.168.0.1-40

Формат CIDR — этот формат блокирует определенную подсеть IP-адреса.Например,

192.168.0.1/32

Подразумеваемый IP-адрес — этот формат подразумевает IP-адрес 192…, где каждый представляет собой целое положительное число. Если вы введете 192., система заблокирует доступ с любого IP-адреса, который начинается с 192.

Доменное имя — введите доменное имя, которое вы хотите заблокировать. IP Blocker попытается преобразовать его в IP-адрес за вас. Например, google.com

Например, google.com

Как заблокировать домен в почте Outlook в Интернете

Что нужно знать

- В настройках Outlook выберите Почта > Нежелательная почта .В разделе Заблокированные отправители и домены выберите Добавить . Введите имя домена и выберите Сохранить .

- Создайте фильтр: перейдите в Настройки Outlook > Почта > Правила > Добавьте новое правило . Выберите условия, например домен, который нужно исключить, затем выберите действия.

- Можно использовать правила и фильтры, чтобы указать условия, при которых определенные электронные письма не доходят до вас или не удаляются.

С помощью Outlook Mail в Интернете вы можете блокировать сообщения от отдельных отправителей, а также от целых доменов.Здесь мы покажем вам, как использовать Outlook. com и Outlook Online для блокировки определенных доменов, а также как создавать правила или фильтры для блокировки других типов сообщений.

com и Outlook Online для блокировки определенных доменов, а также как создавать правила или фильтры для блокировки других типов сообщений.

Блокировать домен в почте Outlook в Интернете

Чтобы Outlook Mail в Интернете отклонял сообщения со всех адресов электронной почты в определенном домене:

Выберите Настройки (значок шестеренки ⚙️).

Выберите . Просмотреть все параметры Outlook .

Выберите Mail > Нежелательная почта .

В разделе Заблокированные отправители и домены выберите Добавить .

Введите доменное имя, которое вы хотите заблокировать, затем нажмите . Введите , чтобы добавить домен в список.

Доменное имя появляется после @ в адресе электронной почты. Например, если получателем является client1@clientcompany.

com , домен будет clientcompany.com .

com , домен будет clientcompany.com .Выберите Сохранить , затем закройте диалоговое окно Настройки .

Теперь, когда вы получаете электронное письмо из этого домена, оно автоматически перенаправляется в папку нежелательной почты.

Блокировать домен в почте Outlook в Интернете с помощью фильтров

Чтобы настроить правило, которое автоматически удаляет определенные электронные письма, например все электронные письма из домена, которые нельзя заблокировать с помощью списка заблокированных отправителей, в Outlook Mail в Интернете:

Выберите Настройки .

Выберите . Просмотреть все параметры Outlook .

Выберите Mail > Rules .

Выберите Добавить новое правило .

Назовите правило, затем выберите стрелку раскрывающегося списка Добавить условие и выберите Адрес отправителя включает .

В поле Введите адрес полностью или частично. введите домен, который хотите заблокировать.

Щелкните стрелку раскрывающегося списка Добавить действие и выберите Отметить как нежелательную .

При желании, чтобы указать условия, которые предотвращают удаление сообщения электронной почты, даже если оно из заблокированного домена (или отправителя), выберите Добавить исключение , затем выберите Из .

Введите адрес электронной почты, который вы хотите разрешить.

Для завершения выберите Сохранить .

Закройте диалоговое окно Settings .

Любая электронная почта из домена, указанного в правиле, автоматически попадает в папку нежелательной почты. Только адреса электронной почты, указанные в исключениях, разрешены в вашем почтовом ящике и не будут перенаправлены в папку нежелательной почты.

Спасибо, что сообщили нам!

Расскажите, почему!

Другой Недостаточно подробностей Сложно понятьКак заблокировать домен или веб-сайт в брандмауэре Защитника Windows с помощью PowerShell?

Давайте рассмотрим несколько способов заблокировать доступ к определенным веб-сайтам, доменным именам, URL-адресам или IP-адресам в Windows без использования сторонних инструментов.В нашем случае мы попытаемся заблокировать определенные веб-сайты с помощью встроенных инструментов Windows 10 и функций автоматизации PowerShell.

Обычно проще заблокировать веб-сайты на сетевом маршрутизаторе (коммутаторе или точке доступа Wi-Fi, которые вы используете для доступа в Интернет) или с помощью стороннего программного обеспечения (фильтры содержимого, фильтры DNS и т. Д.).

Блокировка веб-сайтов с помощью файла Hosts в Windows

Самый популярный метод блокировки определенного веб-сайта в Windows — это отредактировать файл hosts . Обычно он находится в каталоге % windir% \ system32 \ drivers \ etc \ . Обратите внимание, что файл hosts не имеет расширения.

Обычно он находится в каталоге % windir% \ system32 \ drivers \ etc \ . Обратите внимание, что файл hosts не имеет расширения.

Файл hosts используется для ручного назначения сопоставлений между IP-адресами и именами DNS.При разрешении имен хосты имеют более высокий приоритет, чем DNS-серверы, указанные в настройках сетевого подключения.

Чтобы заблокировать определенный веб-сайт (например, facebook.com), откройте файл hosts (с правами администратора) и добавьте в него следующие строки:

127.0.0.1 facebook.com 127.0.0.1 www.facebook.com

Сохраните файл и перезагрузите компьютер (или очистите кеш DNS с помощью команды: ipconfig / flushdns ).

После этого при попытке открыть facebook.com в любом браузере вы увидите сообщение «Страница не найдена» / «Страница недоступна».

Вы можете добавить новые строки, содержащие URL-адреса веб-сайтов, в ваш файл hosts, используя такой файл .bat:

@echo off

set hostspath =% windir% \ System32 \ drivers \ etc \ hosts

echo 127.0.0.1 www.facebook.com >>% hostspath%

echo 127.0.0.1 facebook.com >>% hostspath%

exit

Или вы можете использовать следующие функции PowerShell для автоматической блокировки определенных веб-сайтов в вашем файле hosts.

Функциональный блокSiteHosts ([Параметр (Обязательный = $ true)] $ URL) {

$ hosts = 'C: \ Windows \ System32 \ drivers \ etc \ hosts'

$ is_blocked = Get-Content -Path $ hosts |

Select-String -Pattern ([regex] :: Escape ($ Url))

If (-not $ is_blocked) {

$ hoststr = "127.0.0.1" + $ Url

Add-Content -Path $ hosts -Value $ hoststr

}

}

Функция UnBlockSiteHosts ([Parameter (Mandatory = $ true)] $ Url) {

$ hosts = 'C: \ Windows \ System32 \ drivers \ etc \ hosts'

$ is_blocked = Get-Content -Path $ hosts |

Select-String -Pattern ([regex] :: Escape ($ Url))

If ($ is_blocked) {

$ newhosts = Get-Content -Path $ hosts |

Where-Object {

$ _ -notmatch ([regex] :: Escape ($ Url))

}

Set-Content -Path $ hosts -Value $ newhosts

}

}

Чтобы добавить сайт в список заблокированных URL, просто выполните команду:

BlockSiteHosts ("twitter. com ")

com ")

Чтобы разблокировать сайт, запустите:

UnBlockSiteHosts ("twitter.com")

Блокировать веб-сайты с помощью фильтрации DNS

Если ваши клиенты используют один и тот же DNS-сервер, вы можете точно так же заблокировать определенные веб-сайты, создав запись DNS в этом DNS и указав в ней что-то вроде 127.0.0.1. Кстати, большинство коммерческих фильтров содержимого DNS (OpenDNS, SafeDNS, Cisco Umbrella и т. Д.) Используют тот же принцип.

Как заблокировать IP-адрес веб-сайта в брандмауэре Защитника Windows?

Кроме того, вы можете заблокировать некоторые веб-сайты с помощью встроенного брандмауэра Защитника Windows.Основным недостатком этого метода является то, что вы не сможете использовать имя домена или URL-адрес веб-сайта в правиле блокировки. Брандмауэр Защитника Windows позволяет указать только IP-адрес или подсеть в качестве источника / назначения.

Прежде всего, вам нужно получить IP-адрес веб-сайта, который вы хотите заблокировать. Проще сделать это с помощью команды nslookup :

Проще сделать это с помощью команды nslookup :

nslookup twitter.com

Как видите, команда вернула несколько IP-адресов, назначенных сайту.Вы должны заблокировать их все.

Запустите оснастку управления брандмауэром Защитника Windows (Панель управления \ Все элементы панели управления \ Брандмауэр Защитника Windows \ Дополнительные параметры или запустив файл firewall.cpl ).

В разделе Outbound Rules создайте новое правило со следующими настройками:

- Тип правила : Пользовательский

- Программа : Все программы

- Тип протокола : Любой

- Область действия : В разделе «К каким удаленным IP-адресам применяется это правило?» в разделе выберите «Эти IP-адреса» -> Добавить.В следующем окне введите IP-адреса, подсети или диапазон IP-адресов, которые вы хотите заблокировать.

Нажмите ОК -> Далее -> Действие -> Заблокируйте соединение .

Оставьте все параметры, как они есть в окне с профилями брандмауэра, к которым применяется правило. Затем укажите имя правила и сохраните его.

После этого брандмауэр Защитника Windows заблокирует все исходящие соединения с IP-адресами указанного веб-сайта.При попытке подключиться к заблокированному сайту в вашем браузере появится следующее сообщение:

Невозможно подключиться

или

Ваш доступ в Интернет заблокирован Брандмауэр или антивирусное программное обеспечение могли заблокировать соединение ERR_NETWORK_ACCESS_DENIED

В домене AD вы можете развернуть политику брандмауэра Windows, чтобы заблокировать доступ к веб-сайту на компьютерах пользователей с помощью GPO. Однако это не рационально. Лучше фильтровать сайты на вашем маршрутизаторе (шлюзе) доступа в Интернет.

Использование PowerShell для создания правила брандмауэра для блокировки веб-сайта по доменному имени или IP-адресу

Вы также можете создать правило брандмауэра, которое блокирует подключение к веб-сайту с помощью PowerShell:

New-NetFirewallRule -DisplayName "Block Site" -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress 104. 244.42.129, 104.244.42.0/24

244.42.129, 104.244.42.0/24

Строка «Правило было успешно проанализировано из хранилища» означает, что новое правило межсетевого экрана было успешно применено.Вы можете найти его в графическом интерфейсе брандмауэра Защитника Windows.

Чтобы не преобразовывать имена веб-сайтов в IP-адреса вручную, вы можете использовать командлет PowerShell Resolve-DnsName для получения IP-адресов веб-сайтов:

Resolve-DnsName "twitter.com" | Выбрать объект -ExpandProperty IP-адрес

Таким образом, вы можете преобразовать имя сайта в его IP-адреса и добавить правило блокировки в настройки брандмауэра:

$ IPAddress = Resolve-DnsName "twitter.com "| Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName" Block Site "-Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $ IPAddress

Итак, теперь вы можете добавить правило блокировки в свой брандмауэр Windows для нескольких веб-сайтов одновременно:

$ SitesToBlock = "facebook. com", "instagram.com", "youtube.com"

com", "instagram.com", "youtube.com"

$ IPAddress = $ SitesToBlock | Resolve-DnsName -NoHostsFile | Select-Object -ExpandProperty IPAddress

New-NetFirewallRule -DisplayName «Блокировать веб-сайты» -Direction Outbound –LocalPort Any -Protocol Any -Action Block -RemoteAddress $ IPAddress

Я добавил параметр –NoHostsFile в командлет Resolve-DnsName, чтобы не использовать файл hosts для разрешения.

Убедитесь, что в консоли брандмауэра Windows появилось правило блокировки исходящего трафика.

Эта статья — в основном упражнение для тренировки мозга. В корпоративной сети вы должны использовать фильтрацию веб-сайтов на своем шлюзе доступа в Интернет, маршрутизаторе или прокси-сервере. Блокировка на уровне хоста не очень эффективна.

Как заблокировать электронную почту от полного домена? | Форум поддержки Thunderbird

У меня несколько адресов электронной почты, один из которых был создан в 1999 году. Я использую разные адреса для разных вещей. Некоторые для сохранения конфиденциальности. Некоторые для защиты моего основного адреса электронной почты. Возможно, мой основной адрес электронной почты станет более целевым из-за того, что он привязан к имени домена и веб-сайту, которым я владею. В любом случае, это мой адрес электронной почты. Я должен иметь возможность заблокировать что угодно, в любом случае, по своему выбору.

Я использую разные адреса для разных вещей. Некоторые для сохранения конфиденциальности. Некоторые для защиты моего основного адреса электронной почты. Возможно, мой основной адрес электронной почты станет более целевым из-за того, что он привязан к имени домена и веб-сайту, которым я владею. В любом случае, это мой адрес электронной почты. Я должен иметь возможность заблокировать что угодно, в любом случае, по своему выбору.

Я считаю его похожим на свой дом. Если я хочу запереть двери и не отвечать, когда кто-то стучит, это мое право. Все, кто подходит ко мне, меня не знают, и я не отвечу.Если они подойдут к задней двери, я посмотрю в окно, чтобы посмотреть, кто это. Я хочу иметь возможность устанавливать эти нежелательные домены, от которых я никогда не получал ничего полезного, как люди, которых я не знаю, которые подходят к входной двери и игнорируются. Мне просто нужен плагин, который позволит мне ввести домен и заблокировать его. Конец истории. Если я регистрируюсь на веб-сайте, который использует то, что я считаю нежелательным доменом, я могу либо решить, что это не тот, кому я хочу доверять, либо могу добавить их в список исключений.

Читая эту ветку, я задумался.Большинству из вас это не поможет. Если у вас есть доменное имя и вы платите за серверный хостинг для веб-сайта, вы, вероятно, можете создать пользовательские фильтры в панели управления хостингом, которые будут фильтровать доменные имена. Я только что создал 2 таких фильтра. Через несколько дней я узнаю, работает это или нет.

У меня несколько адресов электронной почты, один из которых был создан в 1999 году. Я использую разные адреса для разных целей. Некоторые для сохранения конфиденциальности. Некоторые для защиты моего основного адреса электронной почты. Возможно, мой основной адрес электронной почты станет более целевым из-за того, что он привязан к имени домена и веб-сайту, которым я владею.В любом случае, это мой адрес электронной почты. Я должен иметь возможность заблокировать что угодно, в любом случае, по своему выбору. Я считаю его похожим на свой дом. Если я хочу запереть двери и не отвечать, когда кто-то стучит, это мое право. Все, кто подходит ко мне, меня не знают, и я не отвечу. Если они подойдут к задней двери, я посмотрю в окно, чтобы посмотреть, кто это. Я хочу иметь возможность устанавливать эти нежелательные домены, от которых я никогда не получал ничего полезного, как люди, которых я не знаю, которые подходят к входной двери и игнорируются.Мне просто нужен плагин, который позволит мне ввести домен и заблокировать его. Конец истории. Если я регистрируюсь на веб-сайте, который использует то, что я считаю нежелательным доменом, я могу либо решить, что это не тот, кому я хочу доверять, либо могу добавить их в список исключений. Читая эту ветку, я задумался. Большинству из вас это не поможет. Если у вас есть доменное имя и вы платите за серверный хостинг для веб-сайта, вы, вероятно, можете создать пользовательские фильтры в панели управления хостингом, которые будут фильтровать доменные имена.Я только что создал 2 таких фильтра. Через несколько дней я узнаю, работает это или нет.

Все, кто подходит ко мне, меня не знают, и я не отвечу. Если они подойдут к задней двери, я посмотрю в окно, чтобы посмотреть, кто это. Я хочу иметь возможность устанавливать эти нежелательные домены, от которых я никогда не получал ничего полезного, как люди, которых я не знаю, которые подходят к входной двери и игнорируются.Мне просто нужен плагин, который позволит мне ввести домен и заблокировать его. Конец истории. Если я регистрируюсь на веб-сайте, который использует то, что я считаю нежелательным доменом, я могу либо решить, что это не тот, кому я хочу доверять, либо могу добавить их в список исключений. Читая эту ветку, я задумался. Большинству из вас это не поможет. Если у вас есть доменное имя и вы платите за серверный хостинг для веб-сайта, вы, вероятно, можете создать пользовательские фильтры в панели управления хостингом, которые будут фильтровать доменные имена.Я только что создал 2 таких фильтра. Через несколько дней я узнаю, работает это или нет.

Простая блокировка нескольких доменов отправителя одновременно в Outlook

Помимо одновременной блокировки домена отправителя, вы ищете быстрый способ заблокировать сразу несколько доменов отправителя в Outlook? С помощью утилиты Kutools for Outlook Блокировать домены отправителя вы можете не только блокировать домен одного отправителя за раз, но также блокировать сразу несколько доменов отправителя одним щелчком мыши в Outlook.

1. Удерживайте клавишу Ctrl , чтобы выбрать электронные письма, домены отправителя которых вы хотите заблокировать, и нажмите Kutools > Нежелательная почта > Блокировать домены отправителя .

2 . Когда появится окно с подсказкой, нажмите OK , чтобы закрыть его.

3 . Нажмите Kutools > Нежелательная почта > Включить фильтр нежелательной почты .

4 . В появившемся диалоговом окне Kutools for Outlook нажмите кнопку OK .Затем эта утилита Junk Email Filter включается.

Примечания :

- Домены отправителей выбранных писем были добавлены в список заблокированных, вы можете просмотреть их в Диспетчере фильтров нежелательной почты .

- Если вы просто хотите заблокировать домен одного отправителя электронной почты, выберите адрес электронной почты и затем примените утилиту.

- Помимо описанного выше метода, вы также можете заблокировать один или несколько доменов отправителя электронной почты, выполнив следующие инструкции.

1. Щелкните правой кнопкой мыши одно или несколько писем.

2. Выберите Нежелательная (Kutools) > Блокировать домены отправителя из списка. Смотрите скриншот:

После добавления доменов отправителя в список заблокированных, все получающие электронные письма с этими доменами будут отфильтрованы в папку нежелательной почты.

Если вы уже создали правило блокирования доменов отправителя автоматически с помощью описанного выше метода и теперь хотите вручную добавить, изменить или удалить некоторые домены отправителя в существующее правило, вы можете сделать это следующим образом.

1 . Пожалуйста, нажмите Kutools > Нежелательная почта > Диспетчер правил , чтобы открыть окно Диспетчер фильтров нежелательной почты . Смотрите скриншот:

Пожалуйста, нажмите Kutools > Нежелательная почта > Диспетчер правил , чтобы открыть окно Диспетчер фильтров нежелательной почты . Смотрите скриншот:

2 . Теперь появится диалоговое окно «Диспетчер фильтров нежелательной почты ». Дважды щелкните созданное вами правило блокировки домена, чтобы открыть его.

Советы : Вы также можете щелкнуть, чтобы выделить правило блокировки домена, и нажать кнопку Изменить , чтобы отредактировать его.

3 . Теперь открывается диалоговое окно «Правило нежелательной почты», и для параметра с конкретными словами в адресе отправителя стоит отметка (советы: конкретные слова , , , заменяются доменами отправителя). Щелкните подчеркнутые домены в параметрах, чтобы отредактировать их.

4 . Теперь появляется диалоговое окно «Текст содержит», и вы можете добавлять новые домены, редактировать существующие, удалять, отмечать или снимать отметки с доменов по своему усмотрению. После завершения операций нажмите ОК , чтобы сохранить изменения.

Теперь появляется диалоговое окно «Текст содержит», и вы можете добавлять новые домены, редактировать существующие, удалять, отмечать или снимать отметки с доменов по своему усмотрению. После завершения операций нажмите ОК , чтобы сохранить изменения.

5 . Он вернется в диалоговое окно «Правило нежелательной почты», и вы увидите, что подчеркнутые домены были изменены в соответствии с вашими изменениями. Нажмите кнопку Ok , чтобы продолжить.

6 . Затем он возвращается в диалоговое окно Диспетчер фильтров нежелательной почты . Не снимайте галочки с правила Block Domain и нажмите OK , чтобы завершить все настройки и закрыть диалоговое окно.

Примечания :

- Убедитесь, что Фильтр нежелательной почты включен, когда вы работаете.

- Нажмите Включить фильтр нежелательной почты. снова отключит всю функцию нежелательной почты.

Если вы хотите отключить только определенное правило, перейдите в Диспетчер фильтров нежелательной почты и снимите флажок с правила.

Если вы хотите отключить только определенное правило, перейдите в Диспетчер фильтров нежелательной почты и снимите флажок с правила. - Если вы хотите заблокировать сообщения с пустой темой, установите флажок Обрабатывать сообщения без темы как спам в окне Диспетчер фильтров нежелательной почты . После этого при поступлении писем с пустой темой они будут автоматически отфильтрованы в папку нежелательной почты.

- Отметьте опцию Отобразить описание правила встроенным переносом , описание правила будет отображаться как встроенное обтекание, если оно слишком длинное для полного отображения в одной строке окна.

- В диспетчере фильтров нежелательной почты щелкните, чтобы выделить правило «Блокировать домен», и вы можете щелкнуть подчеркнутый текст в разделе Описание правила , чтобы напрямую изменить имя правила, примечания к правилу и содержащие домены.

Как заблокировать электронную почту с определенного домена или адреса электронной почты с помощью правил приложения.

Как заблокировать электронную почту с определенного домена или адреса электронной почты с помощью правил приложения. | SonicWall

Как заблокировать электронную почту с определенного домена или адреса электронной почты с помощью правил приложения. | SonicWallПоддержка продуктов, услуг и решений SonicWall

Обзор базы знаний по категориям

26.03.2020 1108 15552

ОПИСАНИЕ:

Как заблокировать электронную почту с определенного домена или адреса электронной почты с помощью правил приложения.

РЕШЕНИЕ:

1. Перейти к брандмауэру | Сопоставление объектов , нажмите «Добавить новый сопоставленный объект» еще раз, чтобы открыть окно «Добавить / изменить сопоставленный объект».

2. Введите имя для объекта соответствия.

3. Выберите «Электронная почта из» в разделе «Тип объекта сопоставления

» 4. Выберите «Тип сопоставления» как «Частичный»

5. Задайте для входного представления буквенно-цифровое значение

6. В разделе «Содержимое» введите расширение домена. Пример:. Нажмите

Пример:. Нажмите

7. Нажмите «Добавить» после каждая запись.

8. Нажмите OK, чтобы сохранить.

Политика создания правил приложений

1. Перейдите к брандмауэру | Страница правил приложения .

2. Установите флажок Включить правила приложения.

3.Нажмите кнопку «Добавить новую политику», чтобы открыть окно «Изменить политику управления приложениями».

4. Введите следующую информацию и нажмите OK.

Как только мы нажмем «ОК», мы увидим политику, как показано ниже.

Тестирование

Когда мы получаем электронные письма с адреса, который имеет .click,

, следующие сообщения будут зарегистрированы в Журнал | Просмотр :Разрешение для SonicOS 6.5

Этот выпуск включает в себя значительные изменения пользовательского интерфейса и множество новых функций, которые отличаются от SonicOS 6.2 и более ранние прошивки. Приведенное ниже разрешение предназначено для клиентов, использующих прошивку SonicOS 6. 5.

5.

Чтобы заблокировать электронную почту от доменов, выполните следующие действия.

Шаг 1. Создайте объект Match для домена, который нужно заблокировать.

1. Щелкните Управление в верхнем меню навигации.

2. Перейдите к Политики | Объекты | Сопоставить объекты , нажмите «Добавить» и Сопоставить объект

3. В открывшемся новом окне введите следующие параметры:

- Введите « Имя объекта:»

- В раскрывающемся списке «» Тип объекта соответствия « выберите» Электронная почта от «

- Выберите» Тип соответствия « как» Частичное соответствие «

- Контент : * Введите домен, который необходимо заблокировать *

Шаг 2: Создание политики правил приложения

1. Перейдите к политике | Правила | Правила применения стр.

Перейдите к политике | Правила | Правила применения стр.

2. Включите правила приложения , щелкнув значок шестеренки и установив флажок Включить правила приложения .

3. Нажмите кнопку «Добавить новую политику», чтобы открыть окно «Изменить политику управления приложениями».

4. Введите следующую информацию и нажмите OK.

Как только мы нажмем «ОК», мы увидим политику, как показано ниже.

Тестирование

Когда мы получаем электронные письма с адреса, имеющего .нажмите , мы увидим сообщения журнала под

1. Нажмите Исследовать в верхнем меню навигации.

2. Перейдите к журналам | Журналы событий , чтобы просмотреть сообщения журнала.

Трассировка: bc25ceab620983726ed9b9f9e3bc8474-80

.

В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

В открывшемся окне укажите IP адреса, IP подсети или диапазон IP адресов сайтов, которые нужно заблокировать.

com , домен будет clientcompany.com .

com , домен будет clientcompany.com .

Если вы хотите отключить только определенное правило, перейдите в Диспетчер фильтров нежелательной почты и снимите флажок с правила.

Если вы хотите отключить только определенное правило, перейдите в Диспетчер фильтров нежелательной почты и снимите флажок с правила.

Ваш комментарий будет первым