Взлом «админки» роутера / Хабр

*Здесь могло быть предупреждение о том, что не нужно пользоваться данной программой в преступных целях, но hydra это пишет перед каждым сеансом взлома*В общем, решил я по своим нуждам покопаться в настройках роутера, вбиваю я всем знакомый адрес, а тут пароль спрашивают. Как быть? Ну, начал я перебирать пароли, а их количество слишком большое, что бы перебирать все и слишком маленькое, чтобы делать reset.

И я открыл google. После пары запросов я узнал о такой вещи как hydra. И тут началось: жажда открытий, поиски неизведанного и так далее.

Приступим

Первым делом мной был составлен словарь паролей, ни много, ни мало, аж на 25 комбинаций. Далее качаем либо Kali linux, либо саму Гидру (если

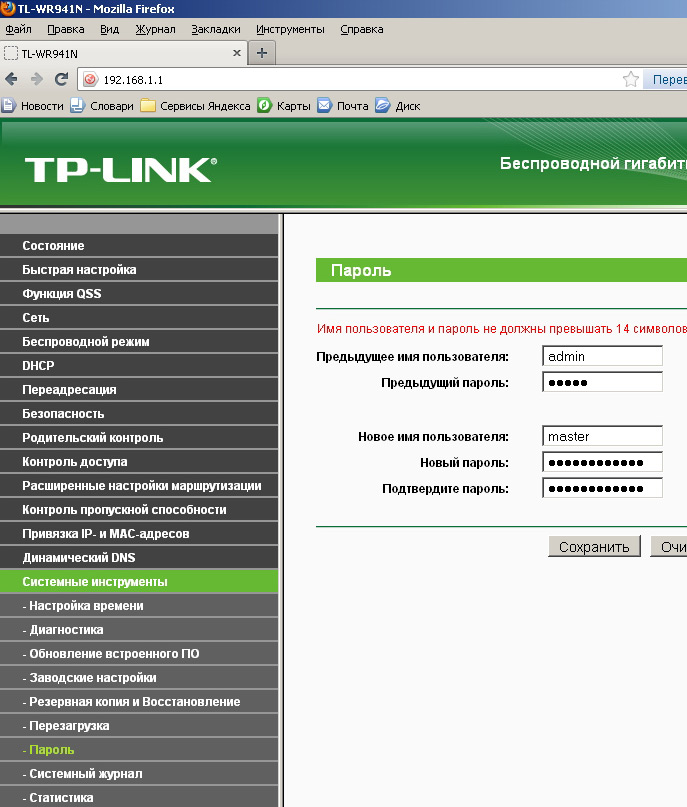

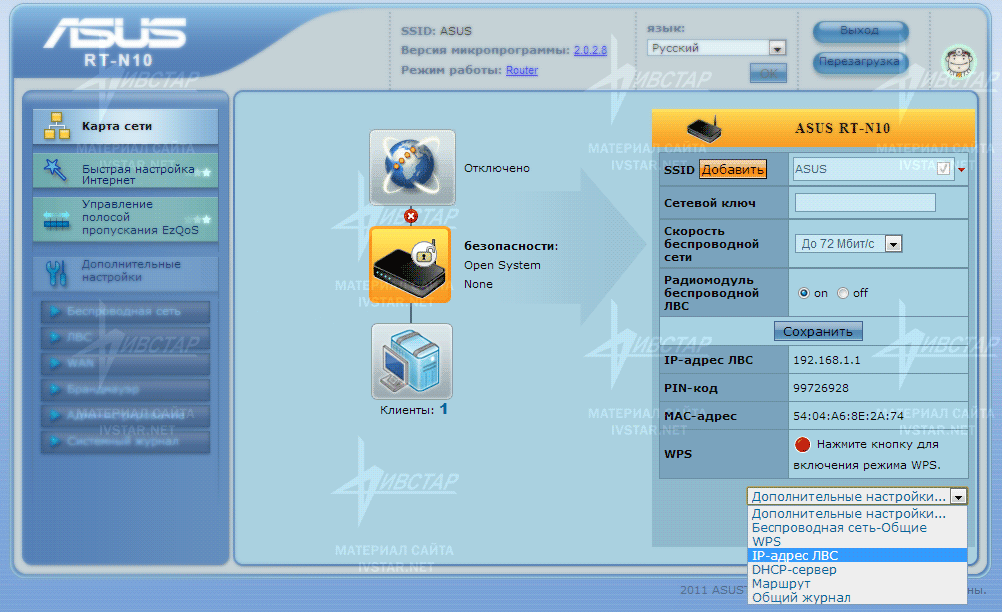

Либо у вас вот такое диалоговое окно:

Либо логин и пароль запрашивает форма на сайте. Мой вариант первый, поэтому начнем с него.

Открываем терминал. Вводим:

hydra -l admin -P myPass.txt -s 80 192.168.1.1 http-get /Где после «-l» идет логин, после «-P» словарь, после «-s» порт. Также в нашем распоряжении есть другие флаги:

-R восстановить предыдущую прерванную/оборванную сессию-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ: МАКСИМУМ: НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите «-x -h» для помощи

-e nsr «n» — пробовать с пустым паролем, «s» — логин в качестве пароля и/или «r» — реверс учётных данных

-u зацикливаться на пользователя, а не на парлях (эффективно! подразумевается с использованием опции -x)-C ФАЙЛ формат где «логин: пароль» разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ‘:’ можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Ну вот так как-то:

Второй вариант:

Не мой, честно взят с Античата, с исправлением грамматических ошибок автора (Обилие знаков пунктуации я оставил). Интересно это можно считать переводом?

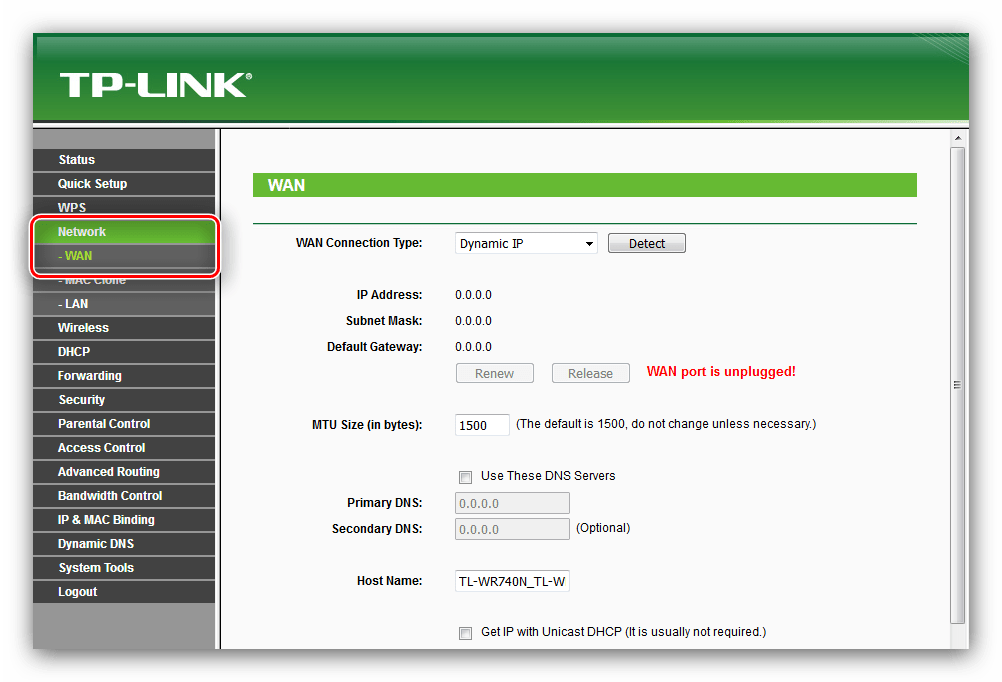

Нас встречает форма на сайте:

Такой метод авторизации — http-post-form, и тут нужно немного повозится, так как нам нужно понять, как браузер отправляет роутеру данные.

В данном случае и использовал браузер Chrome (его аналог Chromium в Kali Linux, ставится через apt-get install chromium).

Сейчас нужно сделать одну очень глупую вещь… указать неверный логин и пасс…

для чего увидим позже…

Нажимаем F12 что бы перейти в режим редактирования веб-страницы.

Переходим в Network → Включаем галочку Preserv log.

Вводим ложные логин и пароль…

Ну что за дела? Так не пойдет! Более того, после нескольких неудачных попыток входа, форма блокируется на 180 секунд.

Переходим во вкладочку HEADERS ищем строку:

Request URL:http://192.168.0.1/index.cgiОтрезаем все до ip-адреса — /index.cgi… Поздравляю мы нашли первую часть скрипта авторизации… Идем дальше… Переходим к вкладке FORM DATA и изменяем режим отображения на VIEV SOURCE.

update_login=login&update_password=password&check_auth=y&tokenget=1300&

update_login=login&update_password=password Бинго! Мы нашли вторую часть скрипта авторизации! Еще чуть-чуть! теперь нужно найти страницу с сообщением об ошибке… Нужно нажать на вкладку ELEMENTS.

И выбрать элемент HTML кода (CTRL+SHIFT+C) и выбрать окно с сообщением об ошибки… в данном случае — Authentication failed!

<span langkey="bad_auth">Authentication failed!</span>

Выбираем:

span langkey="bad_auth"и немножко правим… bad_auth — все! Ключ практически у нас в кармане… Теперь мы можем полностью написать строку авторизации:

index. :bad_auth"

:bad_auth"Обратите внимание что между частями скрипта двоеточие! это обязательно! Кстати, блокировки формы через гидру не происходило… Это очень радует.

В работоспособности второго метода мне убедиться не светит, так как я не обладатель подходящей модели роутера. Придется довериться экспрессивному человеку с Античата.

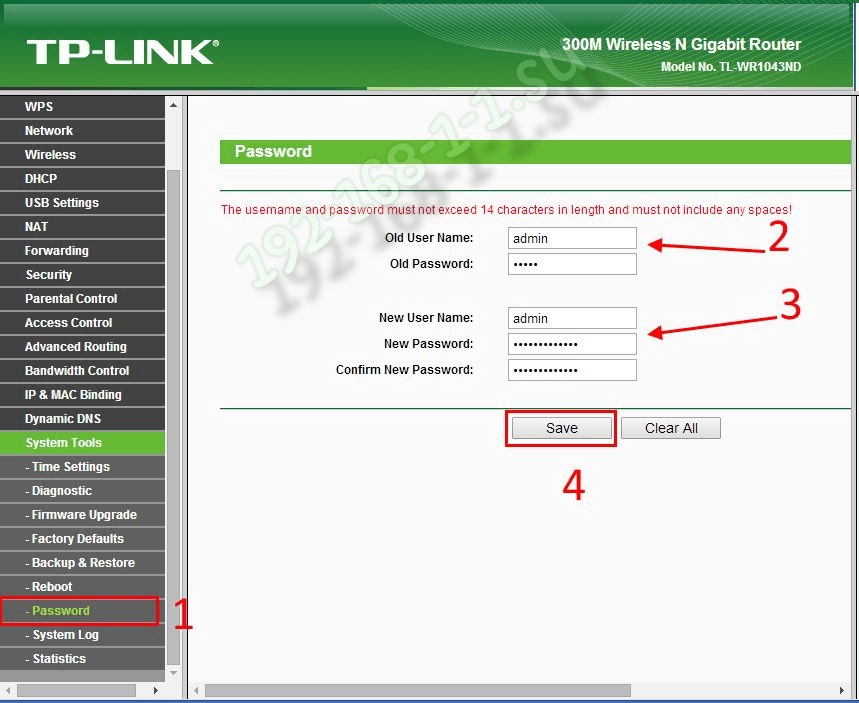

Если кому интересно, будьте добры, проверьте и отпишитесь в комментариях. Я работал с роутером TL-WR1043N/TL-WR1043ND. Роутер с Античата — D-link300NRU.

Спасибо за внимание!

Взлом роутера. Методы и примеры.

В отличие от полноценных серверов, где обычно настроены PAM (Pluggable Authentication Modules), которые ограничат доступ к серверу на определенное в конфиге время после нескольких (как правило, трех-пяти) неудачных попыток входа, в роутере linux обрезанный. PAM на нем нет, поэтому ничто не мешает его брутить. И эта идея — брут и захват роутеров — сегодня, можно сказать, в тренде!

Взлом роутера

Зачем нужно захватывать роутер? Это зависит от фантазии хакера: можно использовать его для рассылки спама, сделать из него приватный сокс (прокси). А можно продать полученный доступ — стоит это удовольствие, со слов одного моего знакомого, до 200 долларов в месяц, и этот товар пользуется изрядной популярностью.

А можно продать полученный доступ — стоит это удовольствие, со слов одного моего знакомого, до 200 долларов в месяц, и этот товар пользуется изрядной популярностью.

Сканируем роутеры

Для получения доступа хакеры используют простую, но эффективную программулину Tunnel Scanner. Параметр Type задает тип сканирования: по статическому логину, по статическому паролю, по списку логинов/паролей. Третий вариант (By Login;Password List), кaк правило, самый эффективный.

[ad name=»Responbl»]

Параметр Static позволяет задать диапазон IP-адресов, который будет сканироваться. Если включить чекбокс IP ranges from file, то диапазон IP-адресов будет браться из файла, указанного в поле IP ranges (по умолчанию это файл с именем ip.txt). Диапазоны в нем указываются, как показано на скрине ниже.

Файл ip.txt — диапазоны IP-адресов

Список логинов и паролей задается параметром Login;Password. По умолчанию он берется из файла words.txt. Конечно, пример списка ниже довольно убогий, но, думаю, в Сети ты без проблем найдешь более продвинутый (или можно проявить смекалку и создать свой).

Списoк логинов и паролей

Параметр Threads задает количество одновременных потоков для брута. По умолчанию используется значение 900 — этого более чем достаточно. Параметр Timeout определяет тайм-аут в секундах между попытками.

Что ж, осталось нажать кнопку Start.

Программа Tunnel Scanner в работе

Как видишь, мы уже получили первые результаты. Проанализируем их:

[1] 37.112.128.160 - failed to connect [5] 37.112.128.164 - checking admin;admin [4] 37.112.128.163 - failed to connect [3] 37.112.128.162 - failed to connect [6] 37.112.128.165 - failed to connect [2] 37.112.128.161 - failed to connect [5] 37.112.128.164 - [-]: admin;admin [5] 37.112.128.164 - checking support;support [5] 37.112.128.164 - [-]: support;support [5] 37.112.128.164 - checking root;123456 [5] 37.112.128.164 - [-]: root;123456 [5] 37.112.128.164 - checking ubnt;ubnt [5] 37.112.128.164 - [-]: ubnt;ubnt [5] 37.112.128.164 - checking ftp;123456 [5] 37.112.128.164 - [+]: ftp;123456 …

Номер в квадратных скобках — это номер потока (для нас он не имеет значения). Далее указывается сканируемый IP-адрес. Строка failed to connect означает, что порт SSH закрыт — или совсем, или для нас (брандмауэром). Строка вида [-]: admin;admin сообщает, что SSH-порт открыт, однако пароль и/или логин не подошел. А вот аналогичная строка с + говорит, что все удалось:

[5] 37.112.128.164 - [+]: ftp;123456

Это значит, что на машине с IP 37.112.128.164 крутится SSH, войти в систему можно, используя логин ftp и пароль 123456.

[ad name=»Responbl»]

Результаты последнего удачного сканирования заносятся в файл brute_good.txt. С этим файлом нужно быть очень осторожным — программа перезаписывает его при каждом нажатии кнопки Scan. Поэтому после каждого «улова» нужно делать бэкап этого файла.

Результат удачного сканирования записывается в файл brute_good. txt

txt

Напоследок привожу еще два скрина — сканирование диапазона 37.112.128.100–37.112.128.164. Обрати внимание, на скольких компах в этом диапазоне есть SSH. Сообщений «failed to connect» очень мало.

Сканируем заданный диапазон

«Улов» сканeра

Сколько можно так насобирать? Знакомый говорит, что за один день можно получить до 13 000 строк логин/пароль. Это очень много и говорит о том, что даже в наши дни с безопасностью на многих роутерах все запущено

Кто брутит?

Согласно данным atlas.arbor.net, за последние 24 часа брут SSH был второй по популярности атакой в мире.

Статистика атак

Откуда же исходит угроза? По той же статистике за сутки (сегодня у меня 10 марта 2016 года), чаще всего источник угрозы находится в США, на втором месте — Китай. Конечно, IP-адрес можно изменить, но не думаю, что китайцы особо заморачиваются с этим. Ниже я привел статистику отдельно по всем угрозам и только по SSH-атакам.

Источники угроз за сутки (все угрозы)

Источники SSH-атак за сутки

Как защитить роутер?

Еcть четыре простых способа:

- Роутер настраивается не так часто, и изменять его параметры приходится (после первоначальной настройки) еще реже.

Поэтому можно просто отключить SSH. По большому счету он там не особо нужен. Можно включать его только на определенные дни, например когда ты в отпуске и может понадобиться твое вмешательство. Хотя, как правило, роутеры настраиваются по принципу «установил и забыл», но все же.

Поэтому можно просто отключить SSH. По большому счету он там не особо нужен. Можно включать его только на определенные дни, например когда ты в отпуске и может понадобиться твое вмешательство. Хотя, как правило, роутеры настраиваются по принципу «установил и забыл», но все же. - Если SSH нужен, тогда следует изменить его порт. Все подобные рассмотренному сканеры проверяют 22-й порт. Они не сканируют все порты узла. Конечно, если захотят пробрутить именно твой роутер, то сканером портов заветный порт будет очень быстро вычислен. Но если нужен любой роутер, то будут сканировать только порт 22.

- Используй сложные пароли. Даже если программа найдет твой SSH-порт, вряд ли она сможет подобрать пароль вроде

v8KL2BuCLbcySua. - Настрой брандмауэр так, чтобы доступ к порту SSH разрешался только из определенной подсетки (например, из твоей домашней подсетки — не думаю, что в ней живут миллионы китайцев, желающих пробрутить твой SSH :)).

[ad name=»Responbl»]

Скачать программу Tunnel Scanner можно здесь и здесь слегка доработаную версию.

Здесь можете посмотреть ее исходники на GitHub.

Также вам должно быть интересно:

Взлом роутера D-link через встроенный бэкдор

Взлом роутера D-Link 500T

Взлом TP LINK роутера используя XSS-уязвимость

Практический пример пентеста с взломом домашнего роутера

Medusa. Как взломать пароль от Wi-Fi роутера.

RouterhunterBR — кросс платформенный инструмент для взлома роутеров.

Взлом роутеров TP-LINK с помощью пароля по умолчанию

Практика по взлому домашних роутеров.

Взлом роутеров CISCO при помощи SYNful Knock

Click to rate this post!

[Total: 11 Average: 3.1]

Хакеры атаковали 250 млн роутеров, возможно, среди них ваш. 2 способа проверить его на факт взлома

Осенью прошлого года наметилась тенденция: хакеры начали атаковать домашние интернет-роутеры. По данным компании Trend Micro, в начале 2019 года фиксировалось по 9–10 миллионов попыток в месяц, а в декабре того же года число попыток составило почти 250 миллионов — в 25 раз больше. При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

Как взламывают роутеры?

Основных способа два: подбор пароля для подключения и программное обеспечение для взлома устройства. Причём наиболее распространённый способ — первый.

Пользователи либо не меняют пароль после установки прибора, либо выбирают простейшие 123456, 111111 или password. Список самых распространённых паролей есть в Интернете. Программы-взломщики же хакеры могут написать самостоятельно или скачать в Интернете.

Для чего взламывают роутеры?

Самое безобидное — соседи не хотят платить за интернет и тайно подключаются к вам. Всё это время они пользуются вашей сетью и необходимости подключать собственную нет. В этом случае вы либо ничего не ощутите, либо увидите падение скорости интернета, потому что чем больше устройств подключено, тем он медленнее.

Гораздо опаснее кража личных данных. Злоумышленники могут заразить роутер вирусом, а он распространится по подключённым устройствам и соберёт конфиденциальную информацию о вас: пароли, файлы на устройстве, банковские карты или начнёт вести запись экрана.

2 признака, что ваш роутер взломан

1. Интернет работает медленнее обычного

Чем больше устройств подключено к вашей сети, тем медленнее становится загрузка сайтов или просмотр видео онлайн. Если вдруг скорость упала, а провайдер говорит, что проблема не на его стороне, имеет смысл посмотреть список подключённых устройств. Проверить скорость можно на сайте speedtest.net.

2. Посмотрите список подключённых устройств

Роутер с заводскими настройками чаще всего имеет один из следующих IP-адресов: 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль — как правило, admin, admin.

Если войти не получилось, запросите адрес, логин и пароль у провайдера. Отключите все подключённые устройства, которые работают в сети Wi-Fi, кроме одного — с него вы мониторите активность.

На роутере разных производителей это делается по-разному, вот как посмотреть подключённые девайсы на ZTE: пройдите по Сеть —> WLAN 2.4G —> Подключённые устройства и Сеть —> WLAN 5G —> Подключённые устройства. Если в списке больше одного устройства, значит, к вам подключены дополнительные.

Если в списке больше одного устройства, значит, к вам подключены дополнительные.

Список подключённых к роутеру устройств. Вы можете отслеживать их с компьютера. Скрин © LIFE

Да, способов обнаружить взлом всего два. Обнаружить его практически невозможно, поэтому самый надёжный способ — постоянно мониторить подключённые устройства.

Как защититься от хакеров?

1. Заблокируйте неизвестные устройства

Вы можете заблокировать конкретный девайс. Вот как это делается на роутере ZTE:

пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле MAC-адрес введите данные неизвестного устройства, в графе «Режим» выберите «Заблокировать». Примените настройки, и устройство не получит доступ к вашему Wi-Fi.

Блокируем возможность подключения конкретного устройства к вашему Wi-Fi. Достаточно ввести его MAC-адрес. Скрин © LIFE

Чтобы легче было ориентироваться, можно выполнить одно из двух действий: временно отсоединить от сети все свои устройства или узнать MAC-адрес каждого и найти лишние подключения методом исключения.

Вот как узнать MAC-адрес:

на Windows: Нажмите клавиши Win+R —> введите команду cmd —> в появившейся командной строке введите ipconfig /all —> нажмите Enter. Данные в поле «Физический адрес» — MAC-адрес вашего компьютера.

На macOS: Системные настройки —> Сеть —> Ethernet —> Дополнительно —> Аппаратура.

На Android: «Настройки» —> «Беспроводные сети» —> Wi-Fi —> иконка настроек —> «Расширенные настройки».

На iOS и iPadOS: Настройки —> Основные об этом устройстве. «Адрес Wi-Fi» — это MAC-адрес вашего iPhone или iPad.

2. Разрешите подключаться к Wi-Fi только конкретным устройствам

Роутер позволяет создать белый лист устройств, которые могут работать в его сети. Другие же не смогут к ней подключиться, и попытки подобрать пароль будут тщетны.

Пройдите по Сеть —> WLAN 2.4G —> Список контроля доступа. В поле «Режим выберите «Разрешить». И введите MAC-адреса устройств, которым можно подключаться к вашей сети.

Создайте «белый лист» устройств, которые смогут подключиться к вашему Wi-Fi. Список можно редактировать. Скрин © LIFE

3. Сбросьте настройки роутера

Алгоритм действий следующий: сбросьте настройки роутера на заводские и поменяйте пароль. Первое можно сделать с помощью кнопки Reset на устройстве. Зажмите кнопку на 8-10 секунд и дождитесь, пока индикаторы выключатся. Второе — в личном кабинете роутера.

Важно: прежде чем сбрасывать настройки, найдите и запомните название сети и пароль по умолчанию. Как правило, данные указываются на стикере, который клеится к задней панели роутера.

4. Используйте сложный и трудноугадываемый пароль

Ещё раз изучите список самых популярных и не используйте ни один из них. Придумайте тот, который легко запомнить вам и трудно подобрать злоумышленнику.

Вот три способа:

— вспомните припев любимой песни. Ваш пароль — первые буквы каждого слова. Например, припев легендарной Linkin Park — In the End: I tried so hard And got so far But in the end It doesn’t even matter. Получится itshagsfbiteidem;

— графический ключ: придумайте любую фигуру на клавиатуре и «проведите» пальцем по её контурам. Например, «нарисуйте» на ней улыбку;

— придумайте случайную фразу, замените одну букву на похожую по форме цифру или символ. Например, Лондон Париж, 0 вместо буквы o и № вместо буквы n. Получится l0№d0№paris.

Как взломанные роутеры используют для фишинга

Ничто не вечно под луной, но даже из этого, казалось бы, незыблемого правила бывают исключения. Фишинг был и остается самой распространенной сетевой угрозой.

Если вы регулярно читаете наш блог, то наверняка знаете, как противостоять попыткам выманить у вас данные. Однако иногда стандартных мер защиты недостаточно. Можно избегать публичных сетей Wi-FI, тщательно проверять все ссылки и все равно оказаться жертвой злоумышленников. Сегодня мы поговорим об одной из схем, которые очень сложно распознать, — фишинговых атаках через взломанные роутеры.

Как взламывают роутеры

Есть два основных способа взломать ваш роутер. Первый работает, если после покупки устройства вы не меняли пароль администратора (речь идет не о наборе символов, который вы вводите при подключении к Wi-Fi, а о пароле, который нужен для входа в панель настроек самого роутера).

Любой пользователь может поменять пароль, который задан по умолчанию, но большинство из нас, как правило, решает «не заморачиваться». Проблема в том, что это сильно упрощает работу взломщикам — стандартные пароли для многих моделей роутеров, установленные производителем, не так трудно угадать методом подбора, а иногда и просто «нагуглить».

Второй способ — использовать уязвимость в прошивке вашего устройства. К сожалению, надеяться на отсутствие брешей в прошивках большинства современных роутеров не приходится.

Какой бы подход злоумышленники ни выбрали, непосредственный доступ к роутеру им не нужен: в обоих случаях они «работают» удаленно. Сам процесс автоматизирован и рассчитан на максимально возможное количество потенциальных жертв.

Использовать взломанные роутеры можно по-разному, но сегодня мы остановимся на проведении с их помощью фишинговых атак. Как мы уже говорили, опасность в том, что такого рода атаки крайне сложно заметить.

Зачем фишерам взломанный роутер

Злоумышленники взломали ваш роутер. Что дальше? На самом деле, все довольно просто. Они меняют настройки — совсем чуть-чуть: всего лишь указывают новый адрес DNS-сервера, с помощью которого роутер обрабатывает данные о доменных именах. Большинство пользователей редко обращают на этот параметр внимание, поэтому давайте разберемся, что это такое и чем грозит его подмена.

Фактически DNS (Domain Name System, система доменных имен) — это основа всего Интернета. Например, вы решили зайти в свой аккаунт во ВКонтакте. Вы вводите vk.com в адресную строку браузера. Изначально адреса всех сайтов и серверов в Интернете состоят из цифр (так называемые IP-адреса), а буквенные удобочитаемые названия (те самые доменные имена) — это их своеобразные «псевдонимы», придуманные для удобства пользователей. Ваш браузер не знает, где находится сайт vk.com, но сможет открыть его, если узнает его IP-адрес. Поэтому:

- Браузер отправляет запрос DNS-серверу.

- DNS-сервер «переводит» доменное имя в IP-адрес, состоящий из цифр, и отправляет этот адрес его браузеру.

- Узнав IP-адрес сайта, браузер загружает нужную вам страницу.

Все это происходит быстро и незаметно. Однако если злоумышленники взломали ваш роутер и подменили адрес DNS-сервера, то все запросы будут попадать на этот поддельный сервер, находящийся под их контролем. Таким образом, вместо IP нужного вам сайта браузер будет получать поддельный адрес.

Для вас все будет выглядеть как обычно, только вместо настоящих страниц будут загружаться фишинговые — и все введенные на этих страницах логины и пароли будут отправляться злоумышленникам. Самое неприятное в этой ситуации то, что и вы, и ваш браузер будете совершенно уверены в том, что находитесь на настоящем сайте.

Ограбление по-бразильски

Недавно волна подобных атак прокатилась по Бразилии. Злоумышленники пользовались уязвимостями в роутерах D-Link DSL, DSLink 260E, ARG-W4 ADSL, Secutech и TOTOLINK и подменяли настройки DNS.

Когда жертвы пытались зайти на сайты банков или воспользоваться каким-то другим популярным интернет-сервисом, вредоносный сервер подменял IP-адреса и отправлял пользователей на фальшивые сайты. Мошенники создали поддельные страницы целого списка бразильских банков, финансовых организаций, хостинг-провайдеров и облачных платформ. В результате логины, пароли, а нередко и платежные данные владельцев взломанных роутеров оказывались у фишеров.

Помимо клиентов бразильских организаций, злоумышленников также интересовали учетные записи посетителей нескольких крупнейших интернет-сервисов. В ходе этой вредоносной кампании мошенники с помощью того же самого метода охотились на пользователей PayPal, Netflix, Uber и Gmail.

И что делать?

Как мы уже говорили, в отличие от многих других сортов фишинга, заметить атаку такого рода крайне сложно. Впрочем, совершенно безнадежных ситуаций не бывает, и у нас есть пара соображений на этот счет:

- Войдите в меню настроек роутера и смените пароль, который там стоит по умолчанию. И раз уж вы в них зашли, заодно отключите несколько потенциально опасных функций вроде удаленного администрирования.

- Регулярно обновляйте прошивку роутера: обновления обычно «закрывают» уязвимости. Для некоторых моделей патчи приходят автоматически, но иногда их приходится загружать и устанавливать самостоятельно. Узнать, как обновить ПО вашего устройства, можно на сайте производителя.

- Даже если страница выглядит очень знакомо, обращайте внимание на подозрительные детали — например, на странные всплывающие уведомления, которых там быть не должно. Попробуйте перейти в другие разделы сайта: злоумышленникам редко удается идеально скопировать внешний вид всего ресурса.

- Прежде чем вводить свои логин и пароль или другие важные данные, убедитесь, что сайт использует защищенное соединение. Если страница безопасна, вы увидите значок замка и https:// в начале адреса.

- Проверьте, совпадает ли имя домена с именем в сертификате безопасности:

- В Internet Explorer или Edge: нажмите на значок замка перед адресом сайта в адресной строке.

- В Firefox: нажмите на значок замка, а затем выберите Соединение и нажмите стрелку справа.

- В Chrome: нажмите на значок замка, а затем выберите Сертификат, затем General и проверьте, что написано в строке Issued to.

Получаем доступ к роутеру D-Link и делаем гадости!

Проблема известна довольно давно, но компания-производитель не спешит «латать дыры»! Для многих роутеров существует возможность получить доступ к админ-панели, отправив специальный запрос!

Я проверил эту уязвимость на двух своих устройствах: более старом D-link DIR-320 и новом DIR-300NRU. Они оба оказались под угрозой!

Суть заключается в том, что многие пользователи включают возможность удалённого администрирования роутера, чтобы иметь возможность подключаться к нему из любой точки земного шара. Разумеется, что панель администратора защищена паролем, однако этот пароль можно узнать, выполнив запрос вида «/model/__show_info.php?REQUIRE_FILE=/var/etc/httpasswd».

А вот и наш пароль на роутер в открытом виде!

Подставив это заклинание в адресную строку браузера сразу же после адреса роутера (как локального: 192.168.0.1, так и «внешнего»), вы получите логин и пароль в открытом виде. Если ваш роутер расположен по стандартному адресу (192.168.0.1), то вы можете проверить его уязвимость по этой ссылке!

В этом нет ничего страшного, пока ваш роутер настроен на игнорирование «внешних» подключений, то есть пока вы можете конфигурировать его только при подключении через сеть Wi-Fi или с помощью Ethernet-кабеля. Но если вы разрешаете любому пользователю получать доступ к роутеру, то у вас могут быть проблемы!

Какую информацию может получить или использовать злоумышленник?

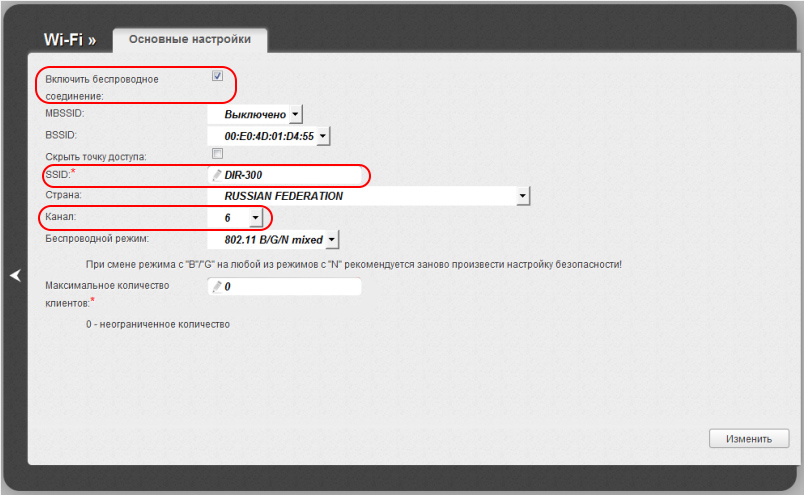

Во-первых, он получает доступ к настройкам Wi-Fi точки и может узнать пароль от конкретной точки Wi-Fi:

Мы можем увидеть пароль от точки Wi-Fi

После получения данных для доступа, злоумышленник, проживающий в вашем же городе, может использовать эти данные для подключения к локальной сети и получения доступа к локальным ресурсам, то есть всем «расшаренным» папкам и общим документам!

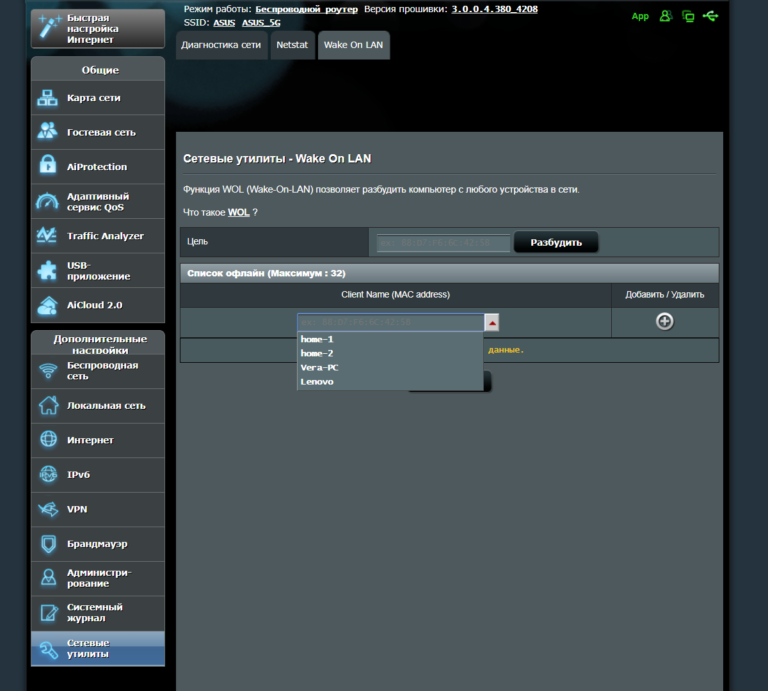

Во-вторых, он может выяснить внутреннюю инфраструктуру сети и, при необходимости, включить неиспользуемые (но давным-давно заданные) правила перенаправления портов, чтобы получить доступ к FTP, RDP, SSH и другим протоколам и портам.

Отключённые для безопасности пробросы портов можно снова включить!

Существует так же особая модель роутера, которая позволяет подключить внешний жесткий диск и использовать его для загрузки торрентов, раздачи iTunes-библиотеки и прочего. Эта модель также подвержена подобной уязвимости и если злоумышленник обнаружит такой роутер, то сможет получить не только личный «анонимный FTP-сервер», но и получить доступ ко всей информации, хранящейся на этом диске.

Проблема отягчается тем, что роутер очень часто остаётся без присмотра. Это вещь, к которой применимо выражение «работает — не трогай!», поэтому мне мало известно людей, которые проверяют свой роутер хотя бы раз в день. Таким образом, злоумышленник может свободно менять настройки роутера не вызывая подозрений достаточно долгое время, пока хозяин не обнаружит, что его пароль не подходит!

Проверьте свой роутер! Если он выдаёт логин и пароль в чистом виде по приведённой мной выше ссылке, то отключите возможность удалённого администрирования! Снимите галку с «Enable remote management»! Вы всё так же сможете управлять своим роутером, подключаясь к домашней Wi-Fi сети или с помощью кабеля, но злоумышленники не смогут получить доступ!

Снимите галку с enable remote management!

Как ещё можно испортить настроение хозяину роутера?

- Сменить пароль на подключение к интернет, не изменяя Wi-Fi-пароль

- Сменить пароль на Wi-Fi

- Сменить пароль от админ панели

- Отформатировать подключённый к роутеру жесткий диск

- Пробросить внутренний порт принтера (DIR-320 и другие) во внешнюю сеть и отправить на печать увлекательные книги Дарьи Донцовой

- Поднять FTP-сервер, загрузить на подключенный диск нелегальный контент, вызвать представителей закона и натурально упрятать ни в чём неповинного человека на внушительный срок!

Всё ограничивается только фантазией злоумышленника, поэтому:

Если ваш роутер уязвим, немедленно выключите и ни в коем случае не включайте функцию удалённого администрирования!!!

Вся информация представлена в образовательных целях. Автор не несёт ответственности за использование этой информации во вред кому-либо! Берегите свою приватность!

Смотрите также

Лучше маленький лайк и репост, чем большое спасибо в комментах. По этой причине комментарии выключены, а кнопки репостов — вас ждут. Пользуйтесь, прошу 🙂

Взлом админки роутера — SkyNetZone

Меню Вход Регистрация Что нового?- Новые сообщения

- Форумы Новые сообщения

- РЕКЛАМА

- GOLD STATUS

- PREMIUM USER

- Credits Transactions eRub: 0

- Форумы

- Безопасность в сети

- Уязвимости и защита

Как взломать пароль администратора маршрутизатора Mikrotik — Центр программного обеспечения Technology

Вы ищете Руководство администратора Mikrotik Как взломать? Если да, возможно, вы ищете способ взломать забытый пароль Mikrotik Mikrotik. А может потому что вы хотите ввести в админку Mikrotik другие? Я предлагаю сделать это вторым делом.

Хорошо, если вы забыли пароль Mikrotik Router, вы все равно можете найти его пароль, используя этот способ Забыли имя пользователя и пароль Mikrotik Router ? Это решение.Но если это не сработает, есть два окончательных решения:

1 — Сбросить Mikrotik Router (все конфигурации и настройки будут потеряны и вернутся к начальным настройкам)

2 — Взломать пароль ОС Mikrotik Router .

Для первого варианта сбросьте его Mikrotik в соответствии с типом человека, что определенно иначе.

Для второго варианта, который мы обсудим в этот раз. Здесь мы взломаем Mikrotik Router старомодным способом, например, используя списки слов с инструментом Brutus.Brutus Tool, вероятно, уже знаком тем, кто занимается брутфорсом в мире Интернета. С помощью этого инструмента мы угадываем имя пользователя и пароль, которые могут быть использованы, а затем этот инструмент попытается автоматически войти в систему с именем пользователя и паролем, как это было предсказано. Таким образом, нам не нужно вручную входить в систему несколько раз.

Шаги, как взломать Mikrotik Router Admin, следующие:

1 -Загрузите инструмент Brutus Нажмите здесь, чтобы загрузить.

2 — Извлеките загруженный файл.

3 -Внутри папки извлеките несколько файлов .txt. Откройте файлы users.txt и words.txt.

4 -Введите имя пользователя для возможности / прогнозов в Users.txt -> Сохранить

5 -Введите оценки возможностей / пароля в words.txt -> Сохранить

Как взломать пароль администратора Mikrotik Router6 -Откройте инструмент Brutus: — Цель: введите целевые IP-адреса, которые будут использоваться во взломе.

Тип: выберите тип аутентификации, который будет использоваться.В этом случае используйте Telnet.

telnetПараметры аутентификации: файл пользователя (найти файл users.txt) передать файл (найти файл words.txt)

Как взломать пароль администратора Mikrotik Router 7 . Нажмите «Пуск», чтобы начать взлом.

8 . Подождите минутку. Длительный или атакующий процесс в зависимости от комбинации номеров пользователя и используемого прохода.

9 . Если взлом успешен, то результаты имени пользователя и пароля прокси появятся в столбце Положительные результаты аутентификации.

10 . Попробуйте войти в Mikrotik Router с пользователем и передать результаты более раннего взлома.

11 . В журнале и на терминале будет отображаться множество уведомлений о неудачных попытках входа в систему, вызванных атаками Brutus.

12 . Мы можем удалить журнал с помощью этого трюка: Как удалить журнал Mikrotik Router.

Ладно, готово. Этот трюк с прокси-взломом может быть успешным, если он используется для поиска забытого имени пользователя и пароля, потому что мы будем знать приблизительную комбинацию имени пользователя и пароля, которая используется, поэтому шансы на успех будут выше, чем если бы мы хотели взломать Mikrotik Router других.

Надеюсь, Учебное пособие Как взломать маршрутизатор Mikrotik с помощью этого Brutus полезно 🙂

просмотров 28,726

Как взломать пароли и сети беспроводного маршрутизатора с помощью Hydra «Null Byte :: WonderHowTo

Оставлять беспроводной маршрутизатор с настройками по умолчанию плохо идея. Печально то, что большинство людей до сих пор этим занимаются. Как только они проникнут в вашу сеть, хакеры изменят настройки вашего маршрутизатора, чтобы у них был легкий путь обратно. Это позволяет им превратить вашу сеть в оболочку или прокси, чтобы они могли анонимно перенаправлять свой трафик через вас при совершении других грязных дела.

Если вы сохраните настройки беспроводного маршрутизатора по умолчанию, хакеры смогут контролировать ваши брандмауэры, переадресацию портов и многое другое.

Но не обращайте внимания на хакеров, а как насчет ваших детей?

В этом нулевом байте мы собираемся взломать наши собственные беспроводные маршрутизаторы, чтобы увидеть, насколько они действительно безопасны. Мы будем использовать Arch Linux и THC Hydra, инструмент для перебора. Пользователи Windows, вы можете следовать инструкциям, если используете Cygwin.

Шаг 1 Загрузите и установите Hydra

Сначала нам нужно перейти на веб-сайт Hydra, загрузить Hyrda и все настроить.В этой статье «cmd» относится к команде, которую нужно ввести в эмулятор терминала.

- Загрузите Hydra с веб-сайта THC.

- Извлеките гидру в красивом месте.

cmd: tar zxvf hydra-7.1-src.tar.gz - Перейдите во вновь созданный каталог.

cmd: cd <новый каталог> - cmd: ./configure

- cmd: make

- cmd: sudo make install

Step 2 Use Hydra on your Router

Now we ‘ собираемся атаковать наши роутеры.IP / URL-адрес по умолчанию для доступа к нему — 192.168.1.1 , поэтому проверьте этот адрес в браузере, чтобы подтвердить его. Если вы получили диалоговое окно, вы достигли своего маршрутизатора. Это работает с базовой аутентификацией HTTP.

Следуйте моему видеоуроку ниже, чтобы взломать страницу аутентификации маршрутизатора.

Команды и конфигурация

- cmd: xhydra

- Введите 192.168.1.1 в качестве вашей цели.

- Используйте http-get в качестве метода.

- Порт 80.

- Выберите список слов, сохраненный на вашем компьютере.

- Нажмите «Пуск»!

Поздравляем! Видишь, насколько это просто? Маршрутизатор также не блокирует запросы нормально. Чтобы кто-то мог использовать грубую силу в течение нескольких дней. Измените свой пароль на что-то более 12 символов и, возможно, просмотрите это руководство. Заходите в IRC!

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (90% скидка)>

Изображение HydraКак найти веб-интерфейс любого маршрутизатора с помощью Shodan «Null Byte :: WonderHowTo

С возвращением, мои хакеры-новички!

В недавнем посте я познакомил вас с Shodan , самой опасной поисковой системой в мире. Shodan просматривает земной шар с IP-адреса на IP-адрес, пытаясь вытащить баннеры каждого устройства и сервера, подключенного к Интернету, которые он находит.

Эти баннеры — это то, что веб-серверы и устройства «рекламируют» миру относительно того, кем они являются.Выполняя поиск по этим веб-баннерам, мы можем найти интерфейс входа в систему почти для каждого устройства на планете Земля с доступом в Интернет.

Shodan не индексирует контент, он индексирует баннеры

Важно отметить, что в отличие от Google, Bing, Yahoo и других поисковых систем, Shodan не индексирует контент веб-сайта, а скорее индексирует информацию в баннер. Эти баннеры сообщают нам, является ли устройство веб-камерой, маршрутизатором, телефонной системой VOIP или чем-то еще, а также кое-что о базовой технологии.

Чтобы выполнить конкретный поиск в Shodan, вам необходимо понять, что находится в этих баннерах и как мы можем использовать их для поиска определенного и уязвимого сайта.

Инструменты поиска во многом похожи на другие поисковые системы

Синтаксис поиска для Shodan очень похож на поиск в других поисковых системах, но то, что вы ищете, сильно отличается от . Shodan принимает те же стандартные логические операторы, что и другие (+ — |), и кавычки могут использоваться для сужения поиска только до точного содержания между кавычками.

Shodan также поддерживает некоторые базовые фильтры, которые позволяют сузить результаты поиска. К ним относятся следующие.

- после / до — ограничивает наши результаты баннерами, которые были проиндексированы до или после определенной даты

- страна — фильтрует наши результаты по стране с использованием двухбуквенного кода страны

- имя хоста — фильтрует результаты по доменному имени

- net — фильтрует результаты по диапазону IP-адресов с использованием нотации CIDR

- geo — фильтрует по долготе и широте

- os — фильтрует результаты по операционной системе хоста

- порт — фильтрует результаты по порт

Теперь, когда у нас есть основы поиска и фильтрации Shodan, давайте посмотрим, что мы можем найти.

Шаг 1. Войдите в Shodan

Сначала войдите в Shodan. Хотя вы можете использовать Shodan без входа в систему, некоторые фильтры, которые мы будем использовать здесь, требуют, чтобы мы вошли в систему, чтобы включить их. Перейдите на shodanhq.com и войдите в систему.

Шаг 2: Найдите маршрутизаторы Cisco

После входа в систему давайте выполним поиск баннеров Cisco. Это будут баннеры на устройствах Cisco (наиболее широко используемых маршрутизаторах и коммутаторах в мире), которые имеют панель администрирования с доступом в Интернет.Когда мы это делаем, Shodan находит более 3 миллионов устройств! Он разбит по странам на левой боковой панели, как вы можете видеть ниже.

Шаг 3. Фильтр по стране

Итак, теперь у нас есть все устройства Cisco, проиндексированные Shodan. Более 3 миллионов устройств — это довольно громоздкое количество для работы, поэтому давайте попробуем настроить таргетинг нашего поиска по странам. В этом случае давайте найдем все устройства Cisco в Индии.

Для этого нам понадобится двухбуквенный код страны Индии — IN .Ниже приведен синтаксис для поиска всех маршрутизаторов Cisco в Индии. Обратите внимание на двоеточие (:) между ключевым словом страна и двухбуквенным кодом страны.

При этом мы значительно сужаем область поиска. Как вы можете видеть на скриншоте ниже, у нас осталось 71 147 маршрутизаторов. По-прежнему громоздкая сумма, но значительно меньшая.

Шаг 4: Фильтр по порту

Давайте продолжим сужать область поиска и постараемся уточнить то, что мы ищем. Представим, что мы ищем маршрутизаторы Cisco, поддерживающие VOIP в Индии.Мы знаем, что VOIP использует протокол SIP, а протокол SIP использует порт 5060, поэтому давайте найдем все маршрутизаторы Cisco в Индии, которые используют VOIP. Мы можем ввести в окно поиска:

- Страна cisco: IN порт: 5060

Как вы можете видеть ниже, теперь мы резко сузили наши результаты до 2435 маршрутизаторов.

Шаг 5: Сузьте результаты по IP-адресу

Наконец, давайте еще больше сузим область поиска. Добавим еще одно условие — диапазон IP-адресов.Давайте поищем маршрутизаторы Cisco в Индии, которые используют порт 5060 (VOIP) в диапазоне IP-адресов 125.63.65.0/24.

- страна cisco: IN порт: 5060 сеть: 125.63.65.0/24

Как видите, мы сузили круг поиска маршрутизаторов Cisco с 3 миллионов до одного маршрутизатора в Индии с открытым портом 5060!

Шаг 6: Откройте результаты

Наконец, нажмите на информацию для этого маршрутизатора. Как вы можете видеть ниже, Shodan предоставляет нам значительный объем информации об этом единственном маршрутизаторе.

Чтобы получить доступ к этим устройствам, рекомендуется сначала найти имя пользователя и пароль администратора, так как многие администраторы слишком ленивы или опрометчивы, чтобы их изменить. Если вы внимательно просмотрите этот баннер, вы увидите, что есть хотя бы один пользователь с именем «root». С этой информацией это становится упражнением по взлому пароля.

В моем следующем посте о Shodan мы рассмотрим дальнейшие способы поиска уязвимых сайтов, так что продолжайте возвращаться!

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (90% скидка)>

Изображение карты через Shodan, перекрестие через ShutterstockКак случайным образом взломать домашние маршрутизаторы

В этом руководстве «Как случайным образом взломать домашние маршрутизаторы» мы собираемся показать вам, как использовать сканер портов для идентификации домашних маршрутизаторов (и даже офисных маршрутизаторов: p), а затем мы попытается войти в эти маршрутизаторы.

В мире большинство пользователей не меняют пароль маршрутизатора по умолчанию, потому что большинство из них знают только, как использовать, не зная, как настроить сам маршрутизатор.Так вот в чем суть. Мы можем использовать эту уязвимость для взлома маршрутизаторов.

Требования:

- Сканер портов (я использую zenmap в этом руководстве)

- Веб-браузер (я использую Google Chrome)

- Интернет-соединение

Прежде всего, я хочу рассказать вам, почему я использую Zenmap, потому что Nmap — лучший друг хакеров, а Zenmap — графический пользовательский интерфейс Nmap.

Пошаговое руководство Как случайно взломать домашний роутер

1.Мы должны выбрать диапазон IP. Я выбрал диапазон IP-адресов, который включает мой общедоступный IP-адрес.

XXX.XXX.30.0-XXX.XXX.30.255

2. Теперь давайте просканируем домашние маршрутизаторы.

Когда вы закончите сканирование, вы можете найти IP-адреса с открытыми портами, такими как http-порт (80), ftp-порт (21) и telnet-порт (23).

Я обнаружил, что много IP-адресов с открытым портом 80.

Итак, я остановил сканирование.

3. Теперь вы можете получить доступ к этим объявлениям с помощью веб-браузера, потому что порт http открыт, и нам нужно определить, является ли веб-страница страницей входа в маршрутизатор.

4. Если вы видите предупреждающие сообщения об ошибках, это говорит о TD-8817. Итак, мы можем найти его в Google

search « TD-8817 имя пользователя и пароль по умолчанию »

5. Теперь давайте попробуем получить доступ к этим IP-адресам, используя логины по умолчанию, которые мы только что получили на шаге 4.

Имя пользователя и пароли по умолчанию не одинаковы для всех маршрутизаторов.

Используя имя пользователя: admin и пароль: admin, мы можем войти на страницу администрирования маршрутизатора.

Злоумышленник может совершить несколько вредоносных действий, когда получит доступ к странице маршрутизатора, например:

- Перенаправление DNS на вредоносные веб-сайты

- Фишинговые атаки

- и т. Д.

Вывод:

Потому что большинство пользователей не меняют пароли своих маршрутизаторов.Это очень плохая привычка, потому что хакеры могут получить доступ к вашему маршрутизатору из любого места через Интернет, когда вы находитесь в сети, и это очень вредно для вас. Поэтому вы должны изменить пароль домашнего маршрутизатора. Имейте это в виду.

Надеюсь, вы нашли ее полезной 🙂

Автор: Харшана Шримал Нандасена

:bad_auth"

:bad_auth"

Поэтому можно просто отключить SSH. По большому счету он там не особо нужен. Можно включать его только на определенные дни, например когда ты в отпуске и может понадобиться твое вмешательство. Хотя, как правило, роутеры настраиваются по принципу «установил и забыл», но все же.

Поэтому можно просто отключить SSH. По большому счету он там не особо нужен. Можно включать его только на определенные дни, например когда ты в отпуске и может понадобиться твое вмешательство. Хотя, как правило, роутеры настраиваются по принципу «установил и забыл», но все же. При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

При этом мы вообще не думаем о безопасности устройства, тогда как с его помощью работают почти все наши девайсы.

Ваш комментарий будет первым