Как изменить домен входа по умолчанию в Windows 10?

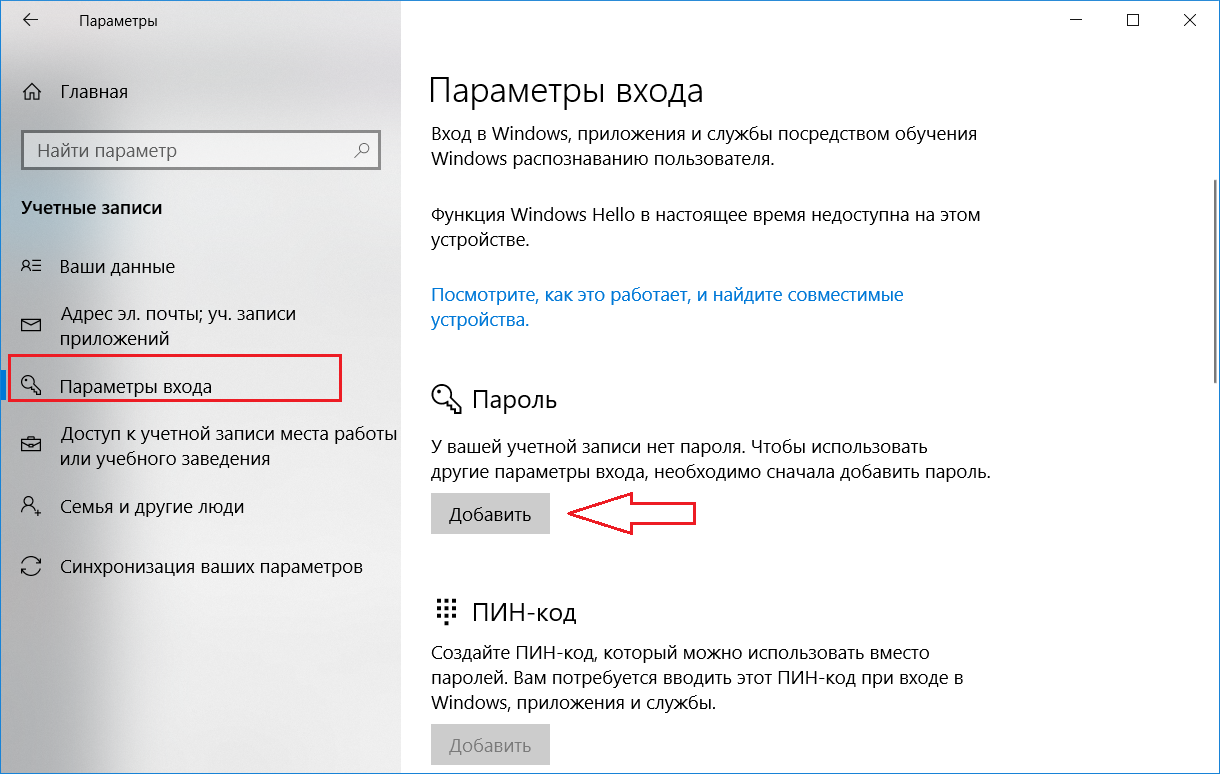

Домен входа по умолчанию в Windows — это доменное имя, которое используется по умолчанию при входе пользователя в систему. Т.е. если при входе пользователь просто вводит свой логин и пароль, это доменное имя подставляется автоматически. Имя домена по умолчанию отображается на экране входа, под полем для ввода пароля.

По умолчанию дефолтным доменом для компьютера назначается домен, членом которого данный компьютер является. Обычно изменять его не требуется, но в многодоменных средах бывают ситуации, когда пользователи входят в компьютеры, присоединенные к домену, отличному от своего. В этом случае для входа в систему пользователям необходимо вводить свое имя в формате «домен\имя пользователя». Также бывает, что компьютер присоединен к домену, но пользователи работают под локальными учетными записями, используя формат «.\имя пользователя».

Чтобы избежать лишних сложностей и упростить пользователям жизнь, имя домена входа по умолчанию можно изменить.

Изменение домена по умолчанию через реестр

Имя домена по умолчанию хранится в разделе реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon параметр — DefaultDomainName

Для его изменения просто редактируем данный параметр и перезагружаем компьютер.

После перезагрузки имя домена буде изменено.

Данный способ безотказно работает на всех без исключения ОС Windows начиная с Windows XP.

Изменение домена по умолчанию с помощью групповых политик

Для изменения домена необходимо открыть редактор локальных (или доменных) политик, перейти в раздел Computer Configuration\Administrative Settings\System\Logon,

перевести параметр «Assign a default domain for logon» в положение Enabled и указать имя домена входа по умолчанию.

Данная политика производит изменения в параметре реестра DefaultDomainName, находящемся в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

После перезагрузки дефолтный домен, отображающийся на странице входа, будет изменен так же, как и в предыдущем случае.

Источник: https://windowsnotes.ru/activedirectory/kak-izmenit-domen-vxoda-po-umolc…

Вы можете задать вопрос по статье специалисту.

Помните, что все действия вы выполняете на свой страх и риск — загрузка неверных данных может повлечь за собой крах системы и потерю информации.

Тестирование в тестовой среде никто не отменяет.

Администрация сайта не несет ответственность за ваши действия.

Вся информация на сайте носит исключительно справочный характер и не является публичной офертой, определяемой в Статье 437 Гражданского кодекса Российской Федерации.

Самый простой способ ввести Linux в домен / Хабр

Всем привет!

Термин Microsoft Active Directory Domain Services включает в себя множество технологий, поэтому сразу уточню, в этой статье речь пойдет про использование контроллера домена только для аутентификации пользователей. То есть в финале, нужна возможность любому сотруднику предприятия сесть за любую рабочую станцию Linux, используя свой доменный логин и пароль.

То есть в финале, нужна возможность любому сотруднику предприятия сесть за любую рабочую станцию Linux, используя свой доменный логин и пароль.

Начиная с Windows 2000 Server для аутентификации пользователей домена используется протокол Kerberos, разработанный еще в 80-х годах прошлого столетия, алгоритм работы которого, ИМХО, являет собой пример отличного инженерного хака, в хорошем (изначальном:) смысле этого слова. В конце статьи есть ссылка на описание его работы, а сейчас надо сказать, что имеется несколько реализаций этого протокола и решение из этой статьи не привязано только к Microsoft Active Directory

Итак, на предприятии уже развернут контроллер домена, вероятнее всего — Microsoft Active Directory и перед нами — рабочая станция Linux (примеры будут для Debian, но работать будет и в других дистрибутивах и, даже, в моей любимой FreeBSD:). Как ввести ее в домен?

Да очень просто:

student@debian:~$ sudo apt install krb5-user -y

В Debian даже не понадобится редактировать, но убедитесь, и, при необходимости укажите эти строки в файле конфигурации Kerberos клиента (достаточно только их)

student@debian:~$ sudo nano /etc/krb5.conf

[libdefaults]

default_realm = CORP.RUВместо CORP.RU должно быть имя домена (Kerberos сферы) Вашего предприятия

И все, можно “входить” в домен:

student@debian:~$ kinit ivanovii Password for [email protected]: student@debian:~$ klist Ticket cache: FILE:/tmp/krb5cc_1000 Default principal: [email protected] Valid starting Expires Service principal 02/22/2023 00:09:13 02/22/2023 10:09:13 krbtgt/[email protected] renew until 02/23/2023 00:09:09

ivanovii — зарегистрированный в домене логин пользователя, замените его на тот, который есть у Вас, можно, даже, использовать Administrator. В результате работы команды kinit была осуществлена аутентификация пользователя и получен Ticket-Granting Ticket (TGT) “билет на выдачу билетов”, позволяющий, в дальнейшем, получить билеты на доступ к зарегистрированным в домене сервисам, реализуя таким образом технологию единого входа — single sign-on (SSO).

Можно заканчивать статью 🙂

Постойте, но, например, в оснастке “Active Directory Users and Computers” никакой рабочей станции Linux не появилось, как же так? Да, действительно, контроллер домена по прежнему ничего не знает о нашей рабочей станции, фактически, наоборот, это наша рабочая станция, благодаря параметру default_realm = CORP.

student@debian:~$ nslookup -q=SRV _kerberos._udp.corp.ru ... kdc.corp.ru internet address = A.B.C.D

знает местоположение контроллера домена, и этого достаточно для работы с его Kerberos подсистемой. Для чего может понадобиться регистрация Linux системы в Active Directory и как это сделать — тема отдельной статьи, а сейчас вернемся к нашей задаче — вход доменной учетной записью в Linux систему

За процесс аутентификации пользователей при входе в Linux отвечает библиотека PAM (Pluggable Authentication Modules) использование которой я упоминал в этой статье. В нашем случае добавим в систему модуль, использующий Kerberos аутентификацию:

student@debian:~$ sudo apt install libpam-krb5 -y

В Debian новый модуль добавится в конфигурацию PAM автоматически, сперва логин/пароль будут проверяться в Kerberos, и, в случае неудачи, в локальной базе пользователей:

student@debian:~$ less /etc/pam.d/common-auth

... auth [success=2 default=ignore] pam_krb5.so minimum_uid=1000 auth [success=1 default=ignore] pam_unix.so nullok try_first_pas ...

однако, попытка войти в систему доменным пользователем закончится неудачно:

student@debian:~$ sudo login debian login: ivanovii Password: Authentication failure

а в журнале видна причина:

student@debian:~$ sudo tail /var/log/auth.log ... Feb 22 01:18:43 debian login[1587]: pam_krb5(login:auth): user ivanovii authenticated as [email protected] Feb 22 01:18:43 debian login[1587]: pam_unix(login:account): could not identify user (from getpwnam(ivanovii)) ...

аутентификация прошла успешно, но дальше, система ничего не знает о нашем пользователе (ни UID, ни GID ни прочих атрибутов)

$ id ivanovii id: ‘ivanovii’: no such user

Вот теперь мы подошли к этапу, ради которого писалась статья:)

Если начать искать традиционное решение этой задачи, то, скорее всего, Вы узнаете о библиотеке Name Service Switch (NSS) и модулях LDAP, WinBIND или SSSD для нее. Но что если … просто создать учетную запись после успешной аутентификации?

Но что если … просто создать учетную запись после успешной аутентификации?

Оказывается, библиотеку PAM можно расширять своими собственными скриптами, используя модуль pam_script. Давайте добавим его в систему:

student@debian:~$ sudo apt install libpam-script -y

Здесь авторы пакета для Debian не угадали наш замысел, расположив модули в таком порядке:

student@debian:~$ less /etc/pam.d/common-auth ... auth [success=3 default=ignore] pam_krb5.so minimum_uid=1000 auth sufficient pam_script.so auth [success=1 default=ignore] pam_unix.so nullok try_first_pass ...

Если честно, то такая конфигурация не только не подходит для нашей задачи, но и очень не хороша с точки зрения безопасности, легко довести ее до ситуации, когда будет достаточно знать логин локального пользователя, например root, для подключения к системе, пароль подойдет любой (вот за это любил FreeBSD, она за нас никогда ничего не делает:) Поэтому, поправьте конфигурацию расположив модули так:

student@debian:~$ sudo nano /etc/pam.d/common-auth

auth [success=2 default=ignore] pam_krb5.so minimum_uid=1000 auth [success=2 default=ignore] pam_unix.so nullok_secure try_first_pass auth requisite pam_deny.so auth sufficient pam_script.so auth required pam_permit.so

В этом случае, после успешной аутентификации учтённой записи в Kerberos, выполнение “перепрыгнет” два следующих шага и запустит модуль pam_script. Остается только написать скрипт, который проверит наличие учетной записи, и, в случае ее отсутствия в системе — создаст:

student@debian:~$ sudo nano /usr/share/libpam-script/pam_script_auth

#!/bin/bash id "$PAM_USER" &>/dev/null || useradd -m -s /bin/bash "$PAM_USER"

student@debian:~$ sudo chmod +x /usr/share/libpam-script/pam_script_auth

Проверяем:

student@debian:~$ sudo login debian login: ivanovii Password: ... ivanovii@debian:~$ id uid=1001(ivanovii) gid=1001(ivanovii) groups=1001(ivanovii) ivanovii@debian:~$ klist Ticket cache: FILE:/tmp/krb5cc_1001_0zzvqR Default principal: ivanovii@CORP.RU Valid starting Expires Service principal 02/22/2023 04:14:30 02/22/2023 14:14:30 krbtgt/[email protected] renew until 02/23/2023 04:14:30

Ну вот и все, мы в системе, и TGT у нас в кармане:)

Очевидным недостатком данного решения является то, что после удаления учётной записи пользователя из домена, она останется на всех рабочих станциях, за которыми он работал. Но, поскольку воспользоваться этими учтёнными записями будет невозможно (в локальной базе пользователей они заблокированы), можно пока оставить все как есть.

Спасибо, что дочитали до конца, надеюсь, было интересно, посмотрите ссылки, буду рад комментариям, до новых встреч!

Ссылки:

Kerberos за 5 минут: знакомство с сетевой аутентификацией

Зачем вводить системы Linux в домен Microsoft?

Как присоединить компьютеры с Windows 10 к домену или блогу Azure AD HTMD

от Anoop C Nair

Давайте узнаем больше о том, как присоединить компьютеры с Windows 10 к домену или Azure AD в этом посте. Вы можете ознакомиться с пошаговым руководством по присоединению к Azure AD для Windows 11 — Присоединение к Azure AD для Windows 10 — объяснение ручного процесса .

Windows 10 RTM теперь доступна для загрузки; подробнее здесь . У меня есть множество постов, связанных с Windows 10 здесь . В этом посте мы расскажем о процессе присоединения к домену Windows 10 AAD и присоединения к домену Classic !!

Видео — Как присоединить компьютеры Windows 10 к домену или Azure ADКак присоединить компьютеры Windows 10 к домену или Azure AD?

Как присоединить компьютеры Windows 10 к домену или Azure ADКак присоединить компьютеры Windows 10 к домену или Azure AD Параметры присоединения к домену добиться этого. Во-первых, вы можете пойти в Настройки -> Учетные записи -> Рабочий доступ и нажмите ссылку Присоединиться или Выйти из Azure AD . Другой способ — перейти в «Настройки » -> «Система» -> «О » и подключить компьютер с Windows 10 к Azure AD. Как присоединить компьютеры с Windows 10 к домену или Azure AD

Во-первых, вы можете пойти в Настройки -> Учетные записи -> Рабочий доступ и нажмите ссылку Присоединиться или Выйти из Azure AD . Другой способ — перейти в «Настройки » -> «Система» -> «О » и подключить компьютер с Windows 10 к Azure AD. Как присоединить компьютеры с Windows 10 к домену или Azure ADПри нажатии на ссылку («Присоединиться или выйти из Azure AD»), как указано в предыдущем шаге, вы попадете на страницу «Параметры Windows 10 » -> «Система» -> «О ». . На странице сведений вы можете изменить имя компьютера с Windows 10 перед присоединением к Azure AD, нажав Переименовать компьютер (ПК с Windows 10). Чтобы присоединиться к Azure AD вашей организации, щелкните значок Кнопка «Присоединиться к Azure AD «.

Как присоединить компьютеры с Windows 10 к домену или Azure AD На этой странице необходимо указать рабочий или учебный идентификатор, используемый для Office 365 или любых других облачных или бизнес-решений Microsoft. Я ввел свой облачный идентификатор (идентификатор пользователя Azure AD) и пароль и нажал кнопку Войти .

Я ввел свой облачный идентификатор (идентификатор пользователя Azure AD) и пароль и нажал кнопку Войти .

Если ваша организация включила многофакторную аутентификацию (MFA) в Azure AD, вы получите проверочный звонок на свой номер мобильного телефона, и вам нужно ответить на этот звонок и нажать # для завершения процесса аутентификации.

Если MFA не включен, мастер присоединения к Azure AD попросит вас проверить и подтвердить имя и данные вашей организации. Убедившись в правильности домена Azure AD организации, к которому вы хотите присоединиться, нажмите кнопку ПРИСОЕДИНИТЬСЯ на экране ниже.

Как присоединить компьютеры Windows 10 к домену или Azure AD Как присоединить компьютеры Windows 10 к домену или Azure AD Как присоединить компьютеры Windows 10 к домену или Azure AD Компьютер Windows 10 подключится к Azure AD и завершит работу аутентификация и Процесс присоединения к AAD. Это может занять некоторое время, в зависимости от скорости вашего интернета.

Это может занять некоторое время, в зависимости от скорости вашего интернета.

Теперь все готово. 🙂 Компьютер с Windows 10 присоединился к Azure AD.

Нажмите «Готово», чтобы завершить процесс. Вы можете включить автоматическую регистрацию для Microsoft Intune, когда компьютеры присоединяются к Azure AD; таким образом, нет необходимости искать в Магазине Windows корпоративный портал Microsoft Intune и устанавливать его — зарегистрируйте его 🙂

Чтобы подтвердить присоединение к Azure AD, вы можете перейти к Настройки -> Учетные записи -> Рабочий доступ и проверьте, отображается ли там название вашей организации. Вы можете нажать на эту кнопку и проверить сведения о синхронизации Azure AD, чтобы узнать, синхронизируются ли политики или нет.

Как присоединить компьютеры с Windows 10 к домену или Azure AD Как зарегистрировать компьютер с Windows 10 к Microsoft Intune? Если вы настроили автоматическую регистрацию для клиента AAD вашей организации, все устройства, присоединенные к AAD, будут автоматически зарегистрированы в Microsoft Intune.

Вам не нужно отдельно устанавливать корпоративный портал Intune из магазина Windows и регистрировать устройства. Как вы можете видеть на следующем снимке экрана, моя поверхность автоматически регистрируется в Intune 🙂, а тип устройства определяется как «Мобильное». Подробнее о функциях автоматической регистрации рассказано в сообщении здесь .

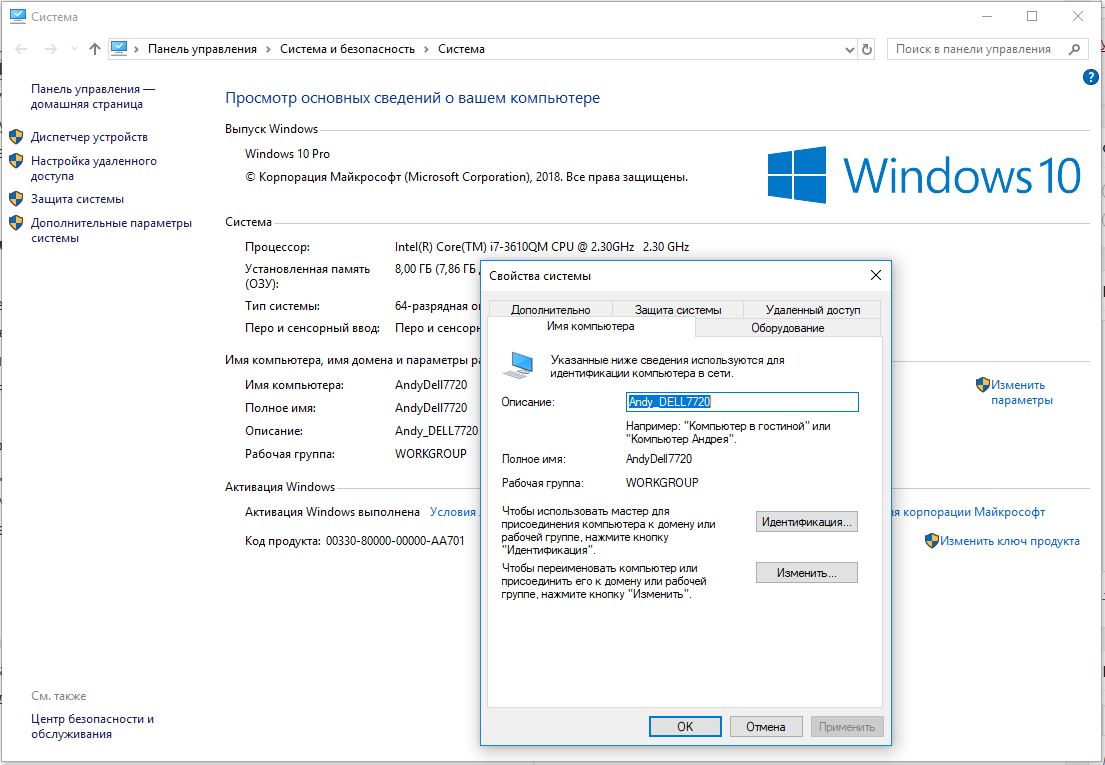

Как выполнить присоединение к домену Windows 10?Присоединение к домену — это старый классический способ присоединения компьютера с Windows 10 к рабочему домену. Перейти к панель управления — свойства системы и нажмите изменить настройки .

Как присоединить компьютеры с Windows 10 к домену или Azure AD В окне свойств системы щелкните Идентификатор сети, чтобы присоединить компьютер с Windows 10 к домену. Мастер домена Windows 10 немного изменился. Во втором окне «Присоединиться к домену или рабочему месту» выберите один из вариантов, описывающих вашу сеть.

Либо выберите «Этот компьютер является частью бизнес-сети, которую я использую для подключения к другому компьютеру», либо «Это домашний компьютер; это не часть бизнес-сети».

Выберите 1-й вариант, если вы хотите, чтобы компьютер с Windows 10 был в домене. Выберите второй вариант, если вы хотите использовать компьютер с Windows 10 для рабочего места.

Как присоединить компьютеры с Windows 10 к домену или Azure AD Как присоединить компьютеры с Windows 10 к домену или Azure AD Как переименовать компьютер с Windows 10 и выполнить присоединение к домену для компьютера с Windows 10 Ресурсы Windows 10 Последняя версия клиентской операционной системы от Microsoft (anoopcnair. com)

com)

Anoop — MVP Microsoft! Он является архитектором решений в области управления корпоративными клиентами с более чем 20-летним опытом (расчет сделан в 2021 году) в области ИТ. Он блогер, спикер и лидер сообщества локальной группы пользователей HTMD. Его основное внимание уделяется технологиям управления устройствами, таким как SCCM 2012, Current Branch и Intune. E пишет о ConfigMgr, Windows 11, Windows 10, Azure AD, Microsoft Intune, Windows 365, AVD и т. д.

категорий Windows 10Добавьте компьютер в домен и воспользуйтесь преимуществами AD

Active Directory (AD) — это технология с многолетней историей, которую ежедневно используют тысячи организаций. Чтобы воспользоваться преимуществами AD, вы должны присоединить компьютеры к домену AD. Вы можете не осознавать, что есть много разных способов сделать это, некоторые лучше, чем другие. Читайте дальше, чтобы узнать, как это сделать.

Не читатель? Посмотрите соответствующий видеоурок! Не видите видео? Убедитесь, что ваш блокировщик рекламы отключен.

БЕСПЛАТНЫЙ инструмент только для чтения, который сканирует вашу рекламу и создает несколько интерактивных отчетов, чтобы вы могли измерить эффективность ваших политик паролей против атаки грубой силы. Скачайте Specops Password Auditor прямо сейчас!

В этом руководстве вы узнаете, как добавить компьютер в домен с помощью графического интерфейса Windows и командной строки с помощью утилиты netdom и PowerShell.

Предварительные условия

Если вы хотите выполнить все шаги этого руководства, убедитесь, что у вас есть следующее:

- Домен Active Directory. В этом руководстве будет использоваться домен с именем homelab.local .

- Компьютер с Windows 10 Pro, Enterprise или Education в рабочей группе, который может получить доступ к контроллеру домена AD. Не все версии Windows 10 можно присоединить к домену. В этом руководстве будет использоваться компьютер с именем Win10Demo .

- Учетная запись пользователя AD с разрешениями на добавление компьютера в домен. Дополнительные сведения о том, как узнать, какие разрешения необходимы, см. здесь.

- Доступ к пользователям и компьютерам Active Directory (ADUC) на контроллере домена (для подтверждения присоединения к домену).

- Пакет средств удаленного администрирования сервера (RSAT) для использования командной строки

Добавление компьютера в домен с помощью графического интерфейса

Одним из наиболее распространенных способов добавления компьютера в домен AD является графический интерфейс. Этот подход хорош, когда вам нужно просто добавить один или несколько компьютеров одновременно. Этот метод не подходит для одновременного добавления нескольких компьютеров. Это будет позже.

Предположим, вы находитесь на компьютере рабочей группы Windows 10, который может получить доступ к существующему контроллеру домена:

1. Запустите команду sysdm.cpl . Эта команда откроет апплет панели управления System Properties .

Эта команда откроет апплет панели управления System Properties .

2. На экране «Свойства системы» нажмите кнопку «Изменить ». Эта кнопка вызовет диалоговое окно Computer Name/Domain Changes .

Изменить параметр в диалоговом окне «Свойства системы»3. Ниже вы можете видеть, что этот компьютер находится в рабочей группе под названием WORKGROUP . В диалоговом окне Computer Name/Domain Changes щелкните переключатель Domain , чтобы ввести домен, в который нужно добавить этот компьютер.

Диалоговое окно изменения имени компьютера/доменного имени

4. Введите имя домена, в который нужно добавить компьютер, в поле Домен и нажмите OK . Затем компьютер попытается связаться с контроллером домена и добавить себя в домен.

Диалоговое окно изменения имени компьютера/доменного имени

Если ваш компьютер не может связаться с доменным именем, которое вы ввели сразу, он выдает следующую ошибку: Если компьютер не может связаться с контроллером домена, убедитесь, что DNS-сервер компьютера указывает на контроллер домена.

Компьютер должен иметь возможность найти запись DNS SRV, чтобы найти контроллер домена.

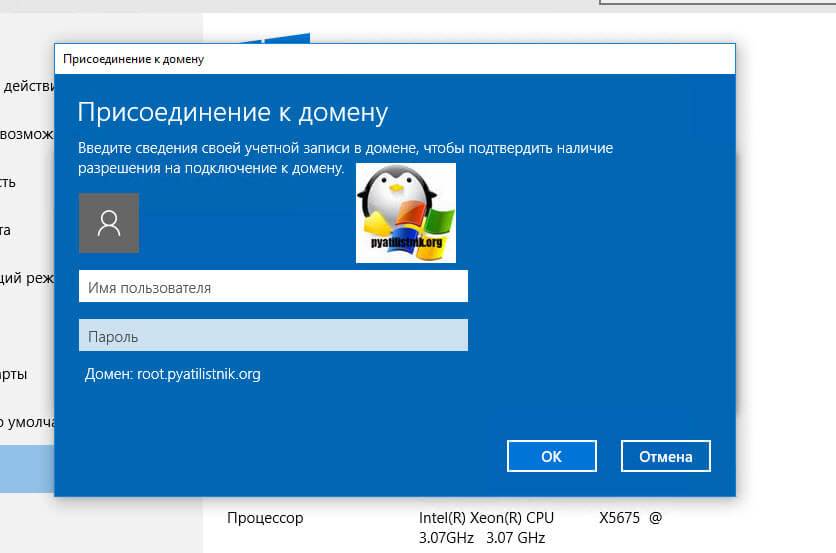

5. Если компьютер может связаться с контроллером домена, он запросит у вас имя пользователя и пароль, как показано ниже. Введите учетную запись пользователя с разрешениями на добавление этого компьютера в домен и нажмите 9.0007 ОК

. Диалоговое окно «Учетные данные для присоединения к домену»6. Если все пойдет хорошо, вы получите приветственное сообщение, как показано ниже. В это время компьютер создает объект компьютера AD. Нажмите ОК .

Успешно добавлено в уведомление о домене7. Нажмите OK еще раз, чтобы подтвердить необходимость перезагрузки компьютера.

Перезагрузите компьютер. Уведомление 8. Затем вы будете перенаправлены обратно в диалоговое окно Свойства системы , но теперь вы увидите предупреждение ( Изменения вступят в силу после перезагрузки компьютера. ) Нажмите Закрыть .

9. После того, как вы нажмете «Закрыть », Windows предложит перезагрузить компьютер. Нажмите Перезагрузить сейчас , чтобы немедленно перезагрузить компьютер.

Локальный компьютер Запрос на перезагрузкуДобавление локального компьютера в домен с помощью приложения «Настройки»

Действия, описанные ниже, доступны только в версии Windows10 20h3. Эти шаги могут измениться в будущих версиях Windows10.

1. Щелкните правой кнопкой мыши меню «Пуск» и выберите «Настройки».

Параметр «Настройки» в меню «Пуск»2. В разделе «Настройки» нажмите «Учетные записи».

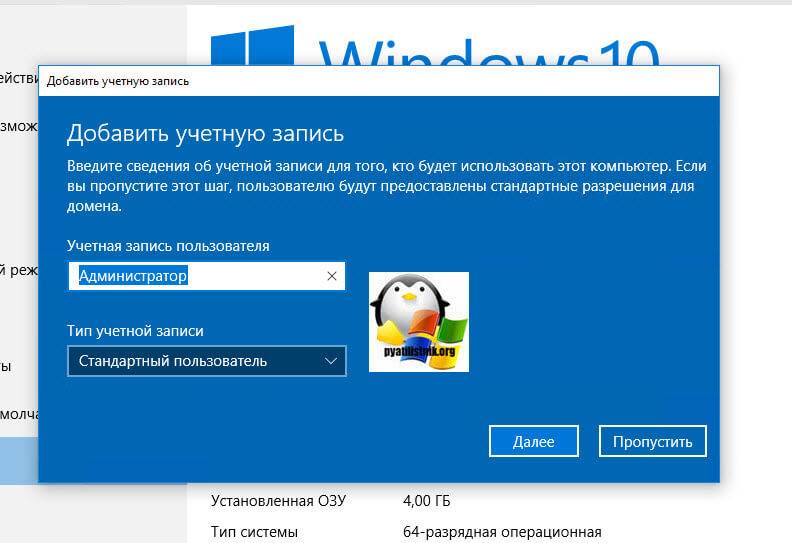

«Учетные записи» в приложении «Настройки». Доступ к рабочему или учебному параметру в настройках 4. Поскольку мы собираемся присоединить этот компьютер к локальному домену Active Directory, в диалоговом окне учетной записи Microsoft выберите параметр «Присоединить это устройство к локальному домену Active Directory» и нажмите «Далее».

5. На следующей странице введите имя своего домена и нажмите Далее.

Диалоговое окно «Имя домена»6. Если компьютер может связаться с контроллером домена, он запросит у вас имя пользователя и пароль, как показано ниже. Введите учетную запись пользователя с разрешениями на добавление этого компьютера в домен и нажмите OK .

Диалоговое окно учетных данных7. На следующей странице выберите тип учетной записи, которая будет использовать этот компьютер.

- Если вы выберете администратора, идентификатор пользователя, который вы использовали для добавления этой машины в домен, будет добавлен в группу локальных администраторов на этой машине.

- Если вы выберете стандартного пользователя, он не добавит идентификатор пользователя в группу локальных администраторов. Вы также можете пропустить его и перейти к следующей странице. Для этой демонстрации давайте выберем обычного пользователя и нажмем «Далее».

8. Щелкните Перезагрузить сейчас, чтобы немедленно перезагрузить компьютер.

Запрос на перезагрузку9. После перезагрузки вы можете войти в систему с идентификатором пользователя домена.

Добавление локального компьютера в домен через Netdom

До сих пор вы видели, как добавить компьютер с Windows 10 в домен через графический интерфейс, но вам не нужно использовать графический интерфейс. Вместо этого вы можете использовать командную строку с помощью утилиты netdom . Netdom — это инструмент командной строки, который поставляется с пакетом RSAT.

Предполагая, что вы находитесь на компьютере рабочей группы Windows 10, который может получить доступ к существующему контроллеру домена:

1. Откройте cmd.exe от имени администратора.

2. Запустите netdom join , указав следующие параметры.

Netdom требует имя компьютера сразу после параметра

join.Если вы используете эту команду на других компьютерах, замените значение переменной

%computername%, чтобы всегда представлять локальный компьютер.

netdom.exe join %computername% /domain:DomainName /UserD:DomainName\UserName /PasswordD:Password Вывод команды Netdom3. Теперь перезагрузите компьютер, и он будет присоединен к домену.

Добавление локального компьютера в домен с помощью PowerShell

Если у вас есть много компьютеров для добавления в домен, у вас есть процесс автоматизации подключения или вы предпочитаете командную строку, вы можете использовать PowerShell для добавления компьютера в домен.

Предполагая, что вы находитесь на компьютере рабочей группы Windows 10, который может получить доступ к существующему контроллеру домена:

1. Откройте Windows PowerShell и запустите его от имени администратора.

В консоли PowerShell запустите Add-Computer 9Командлет 0280. Этот командлет выполняет то же действие, что и добавление компьютера в домен через графический интерфейс. Укажите доменное имя для добавления компьютера с помощью параметра

Этот командлет выполняет то же действие, что и добавление компьютера в домен через графический интерфейс. Укажите доменное имя для добавления компьютера с помощью параметра DomainName и дополнительно укажите параметр Restart для автоматической перезагрузки компьютера после завершения.

Также можно указать параметр

Credential, чтобы указать имя пользователя и пароль раньше. Дополнительную информацию см. в этой статье. Если вы хотите добавить компьютер в другую OU при создании, укажитеПараметр OUPath. Чтобы получить дополнительные параметры, запуститеGet-Help Add-Computer -Full.

Add-Computer -DomainName DomainName -Restart Запрос учетных данных командлета Add-ComputerВ PowerShell 7.x недоступен командлет

Add-Computer. Чтобы импортировать этот модуль в PowerShell 7.x, вы можете использоватьImport-Module Microsoft., который будет использовать Windows Powershell 5.1 в фоновом режиме для запуска этой команды в текущем сеансе PS 7.x.PowerShell.Management -UseWindowsPowerShell -WarningAction SilentlyContinue

Добавление локального компьютера в домен с помощью WMI

Чтобы убедиться, что это руководство охватывает все способы добавления компьютера в домен, давайте продолжим с менее известным методом использования инструментария управления Windows (WMI). WMI — это вездесущая часть Windows, которая содержит множество информации о ПК и может выполнять на нем действия.

Чтобы добавить локальный компьютер в домен с помощью WMI, необходимо вызвать метод WMI. Этот метод выполняет ту же задачу, что и использование netdom или командлет Add-Computer PowerShell.

Вы можете вызывать методы WMI разными способами. В этом руководстве давайте сосредоточимся на двух способах использования утилиты командной строки *wmic* и PowerShell.

Использование WMIC

Чтобы добавить компьютер в домен с помощью WMIC:

1. Откройте командную строку (cmd.exe) от имени администратора.

2. Запустите приведенную ниже команду. Эта команда:

- Указывает локальный компьютер с помощью запроса where (

, где имя="%имя_компьютера%") - Вызов метода WMI

joindomainorworkgroup(вызов joindomainorworkgroup), который является частью класса Win32_ComputerSystem WMI (computersystem) - Указывает соответствующие побитовые операторы для присоединения к домену (

fjoin options 3) - Добавляет компьютер в домен homelab.local (

homelab.local) с аутентификацией с помощью учетной записи пользователя labadmin (имя пользователя="homelab\labadmin Пароль="секрет")

wmic computersystem, где вызов name="%computername%" joindomainorworkgroup fjoinoptions=3 name="homelab. local" username="homelab\labadmin" Password="secret"

local" username="homelab\labadmin" Password="secret" Выходные данные команды WMIC3. По завершении перезагрузите компьютер.

Использование командлета PowerShell

Get-WmiObject Вы также можете вызвать метод WMI JoinDomainOrWorkgroup с помощью PowerShell. Для этого:

1. Откройте PowerShell от имени администратора.

2. Выполните следующую команду. Эта команда выполняет ту же задачу, что и wmic выше, используя те же аргументы.

(Get-WMIObject -NameSpace "Root\Cimv2" -Class "Win32_ComputerSystem").JoinDomainOrWorkgroup("homelab.local","secret","homelab\labadmin",$null,3) Выходные данные команды Get-WMIObject3. По завершении перезагрузите компьютер.

Удаленное добавление компьютеров в домен

Из этого руководства вы узнали, как добавить компьютер в домен, сидя перед этим реальным компьютером. Но что происходит, когда вы не можете сидеть перед этим компьютером или вам нужно добавить много компьютеров? В этом случае PowerShell — ваш лучший друг.

Чтобы удаленно добавить компьютеры в домен, вы можете либо использовать метод WMI в PowerShell, как описано выше, но использовать параметр ComputerName в командлете Get-WmiObject , либо использовать PSRemoting.

Чтобы удаленно подключить удаленные компьютеры к домену, вызовите командлет Add-Computer PowerShell. Но на этот раз используйте параметр ComputerName .

Для удаленного запуска командлета

Add-Computerнеобходимо убедиться, что PSRemoting включен на всех удаленных компьютерах.

1. На вашей локальной рабочей станции (не на том компьютере, который нужно добавить в домен) откройте PowerShell от имени администратора.

2. Запустите приведенную ниже команду. Эта команда:

- Добавляет удаленный компьютер с именем win10demo (

-ComputerName win10demo) в домен homelab.local (-DomainName homelab.). local

local - Использует локального пользователя user01 на win10demo для аутентификации на удаленном компьютере (

-LocalCredential win10demo\user01) - Использует учетную запись домена labadmin для аутентификации в домене для добавления учетной записи компьютера (

-Credential homelab\labadmin). - Автоматически перезагрузит компьютер после завершения (

-Restart)

Add-Computer -ComputerName win10demo -LocalCredential win10demo\user01 -DomainName homelab.local -Credential homelab\labadmin -Restart В PowerShell 7.x

Командлет Add-Computerнедоступен. Чтобы импортировать этот модуль в PowerShell 7.x, вы можете использоватьImport-Module Microsoft.PowerShell.Management -UseWindowsPowerShell -WarningAction SilentlyContinue, который будет использовать Windows Powershell 5.1 в фоновом режиме для запуска этой команды в текущем сеансе PS 7.x.

После запуска командлет Add-Computer запросит у вас пароли для учетных записей user01 и labadmin . По завершении PowerShell автоматически перезагрузит удаленный компьютер.

По умолчанию командлет

Add-Computerне перезагружает удаленный компьютер, если пользователь вошел в систему. Чтобы переопределить это, укажите параметрForceswitch, чтобы всегда перезагружать удаленный компьютер.

Когда компьютер добавляется в домен, он создает объект компьютера. Чтобы убедиться, что компьютер создал объект компьютера, как и ожидалось, давайте откроем Active Directory Users and Computers (ADUC) для подтверждения.

1. Подключитесь по RDP к контроллеру домена и откройте Active Directory Users and Computers (ADUC) или откройте ADUC на локальном компьютере, если у вас установлен пакет средств удаленного администрирования сервера (RSAT).

2. В ADUC разверните узел имени домена (в данном случае homelab.local ) и щелкните контейнер Computers . Вы должны увидеть объект компьютера, добавленный в предыдущем разделе.

В ADUC разверните узел имени домена (в данном случае homelab.local ) и щелкните контейнер Computers . Вы должны увидеть объект компьютера, добавленный в предыдущем разделе.

Оснастка «Пользователи и компьютеры Active Directory»По умолчанию все компьютеры, добавляемые в домен, добавляются в контейнер «Компьютеры».

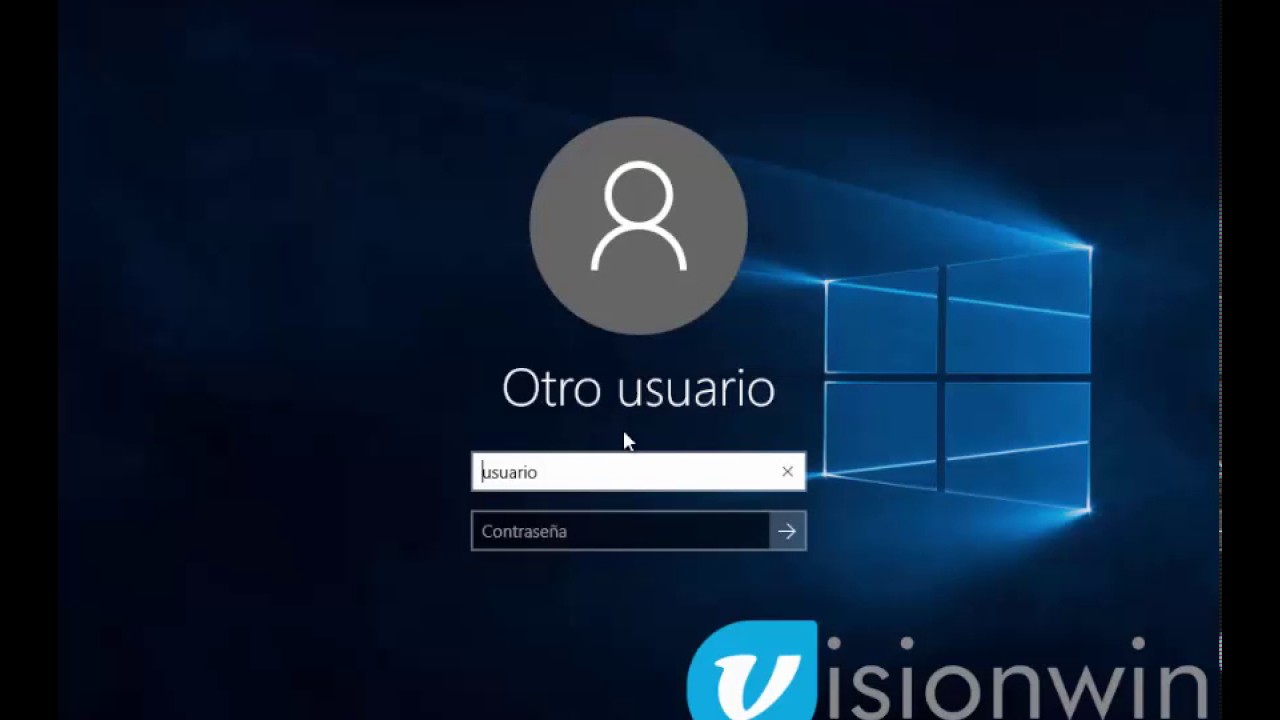

3. Вернитесь на компьютер с Windows 10, теперь войдите в систему с любой учетной записью пользователя AD, нажав Другой пользователь на экране входа в систему.

Войти как Другой вариант пользователя после присоединения к доменуТеперь вы можете увидеть свое доменное имя под полем Пароль , как показано ниже.

Имя домена при входе в системуИспользуйте бесплатный инструмент Specops Password Auditor для сканирования Active Directory и выявления уязвимостей, связанных с паролями, включая более 930 миллионов известных скомпрометированных паролей.

conf

conf ..

auth [success=2 default=ignore] pam_krb5.so minimum_uid=1000

auth [success=1 default=ignore] pam_unix.so nullok try_first_pas

...

..

auth [success=2 default=ignore] pam_krb5.so minimum_uid=1000

auth [success=1 default=ignore] pam_unix.so nullok try_first_pas

... d/common-auth

d/common-auth

Компьютер должен иметь возможность найти запись DNS SRV, чтобы найти контроллер домена.

Компьютер должен иметь возможность найти запись DNS SRV, чтобы найти контроллер домена.

Если вы используете эту команду на других компьютерах, замените значение переменной

Если вы используете эту команду на других компьютерах, замените значение переменной  PowerShell.Management -UseWindowsPowerShell -WarningAction SilentlyContinue

PowerShell.Management -UseWindowsPowerShell -WarningAction SilentlyContinue  local" username="homelab\labadmin" Password="secret"

local" username="homelab\labadmin" Password="secret"  local

local  x.

x.

Ваш комментарий будет первым