5 признаков вирусов на смартфоне Xiaomi (Redmi) и 2 метода их удаления

Содержание:

Смартфонов Xiaomi (Redmi) с каждым днём становится больше, а значит они являются лакомым кусочком для коварных хакеров и иных граждан, желающих поживиться за счёт честных людей.

В сети распространены вирусы, кейлогеры, трояны и прочие паразитные программы, которые попав на телефон с Android начинают паразитическую деятельность: воруют номера кредитных карт, используют смартфон в собственном зловредном ботнете, майнят биткоины и совершают иные злорадства.

Владельцы iPhone, на первый взгляд, защищены от вирусов лучше, чем Android, однако, это не так: разница в том, что iOS закрыта, пользователь не имеет прав и не может ничего сделать в этой операционной системе кроме того, что ему явно разрешено. В это же время Android даёт более широкие полномочия, и нерасторопные пользователи самостоятельно дают вирусам разрешение на работу.

Вирус на Xiaomi это не тоже, что вирус на Windows, если в случае с компьютером вирус самостоятельно скрывается от обнаружения, работает незаметно, пользователь может не подозревать о его существовании, то на Android вирус всегда выглядит либо как часть функционала браузера, либо как отдельное приложение, иного не бывает. Android, хоть и свободнее iOS в плане прав пользователя, надёжно защищён от наглого вторжения и без явного разрешения владельца вирус не сможет ничего сделать.

Android, хоть и свободнее iOS в плане прав пользователя, надёжно защищён от наглого вторжения и без явного разрешения владельца вирус не сможет ничего сделать.

Случается так, что мы не читаем какое приложение какие права запрашивает, мы нажимаем «Разрешить», чтобы продолжить пользоваться Xiaomi, а ведь мы только что могли разрешить вирусу свободно работать внутри устройства. Читайте то, что написано на всплывающих окнах о требовании дать права на использование памяти, передачи данных и иных функций смартфона каким-то приложением. Если вы не уверены, что вы самостоятельно установили это приложение – смело отказывайте ему в правах, так вы обезопасите себя и свои данные.

Вернуться к содержанию

5 признаков вирусов, кейлогеров и троянов на смартфоне Xiaomi

Резкое увеличение интернет трафика

Возьмите за привычку время от времени просматривать статистику потребляемого интернет трафика, не нужно считать его точно, главное понимать масштаб траты, знать среднее количество, которое вы потребляете в сутки. Таким образом, вы моментально заметите работу шпионского софта на телефоне, ведь очень часто вирусы и трояны начинают передавать данные в большом количестве, что сразу же видно в статистике.

Таким образом, вы моментально заметите работу шпионского софта на телефоне, ведь очень часто вирусы и трояны начинают передавать данные в большом количестве, что сразу же видно в статистике.

Исчезновение денег с личного счёта оператора

Если вы получаете смс о подписках на сервисы, на которые не подписывались, или заметили, что каждый день со счёта пропадает определённое количество денег, это повод насторожиться. Вероятно, вирус уже проник на телефон и в тайне рассылает команды на подписки к сервисам, которые вам не нужны, но они платные, потому деньги и списываются. Либо подобные программы способны совершать телефонные звонки на платные номера.

Всплывающие окна и странное поведение операционной системы

Если вы заметили, что во время работы браузера появляются всплывающие окна со странными текстами, самостоятельное открытие вкладок, которые вы не запрашивали или «системные» уведомления о безопасности или иных призывах к действию – высокая вероятность того, что Xiaomi заражён и нуждается в лечении. Мало того, что это приводит к общему замедлению работы смартфона, так ещё тратятся ваши ресурсы на поддержание благосостояния хакеров.

Мало того, что это приводит к общему замедлению работы смартфона, так ещё тратятся ваши ресурсы на поддержание благосостояния хакеров.

Подозрительные приложения, которые появились сами собой

Внимательно следите за иконками на рабочем столе, на Xiaomi нельзя установить приложение без того, чтобы его икона не отобразилась на главном экране. Если на нём появилась подозрительная иконка, ни в коем случае не запускайте её, сразу же удалите. После запуска возможные самые разные последствия от простой всплывающие и раздражающей рекламы до воровства денег со счёта мобильного оператора.

Расход батареи, перегрев, общее снижение производительности смартфона

Вирусы и прочие коварные программы делаются так, чтобы активная фаза их деятельности происходила в момент блокировки экрана. В этом случае значительно снижается вероятность обнаружения пользователем того, что телефон заражён. Однако, по косвенным признакам можно определить, что телефон чем-то нагружен в то время, когда он должен находиться в спящем режиме.

Если телефон нагревается при заблокированном экране – это верный признак того, что процессор сильно нагружен и выполняет волю хакеров.

Если вы заметили, что аккумулятор без видимой причины начал быстро разряжаться – это повод проверить систему на безопасность.

Вернуться к содержанию

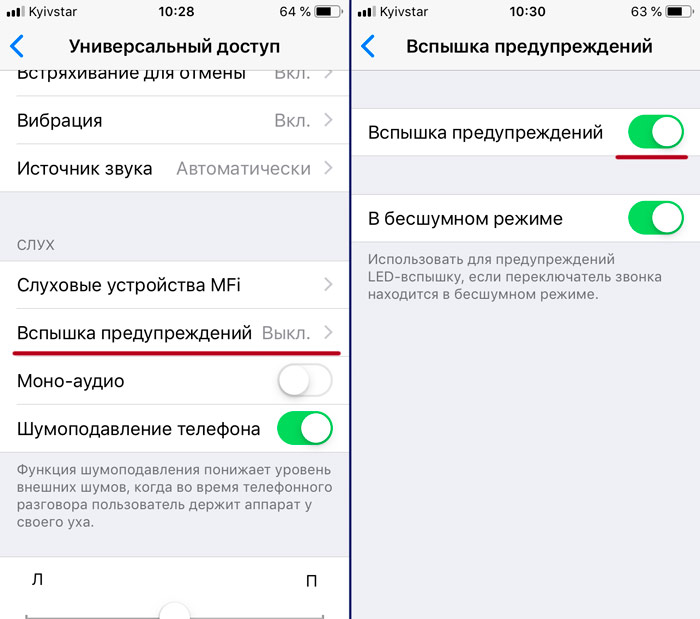

Автоматический метод удаления вирусов на телефоне Xiaomi (Redmi) встроенным антивирусом

К счастью, в глобальные версии прошивок Xiaomi на базе MIUI встроен антивирус, с его помощью возможно обезопасить телефон с высокой долей надёжности без необходимости устанавливать сторонний антивирус.

Чтобы запустить его найдите на рабочем столе иконку «Безопасность».

После чего вы увидите раздел «Антивирус», нажмите на него.

Начнётся автоматическая проверка, если всё в порядке, вы увидите надпись, как на скриншоте. Если антивирус найдёт угрозы, рекомендую следовать указаниям на экране – безопасность прежде всего.

Для уверенности нажмите на иконку в верхнем правом углу в виде шестерёнки, убедитесь, что настройки установлены так, как на скриншоте внизу.

Если встроенный антивирус не обнаружил угроз, но телефон продолжает вести себя подозрительно, рекомендую установить Kaspersky Antivirus, у него есть небольшой бесплатный период работы, которого хватит, чтобы полностью очистить телефон от мусора и зловредных программ.

Вернуться к содержанию

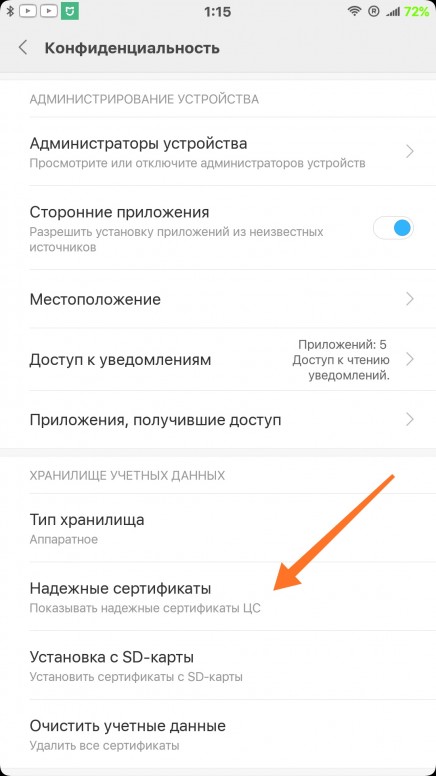

Ручной метод очистки памяти Xiaomi от вирусов

Как я уже писал выше, вирусы и зловредные программы возможно удалить руками, потому что они в системе видны, как программы.

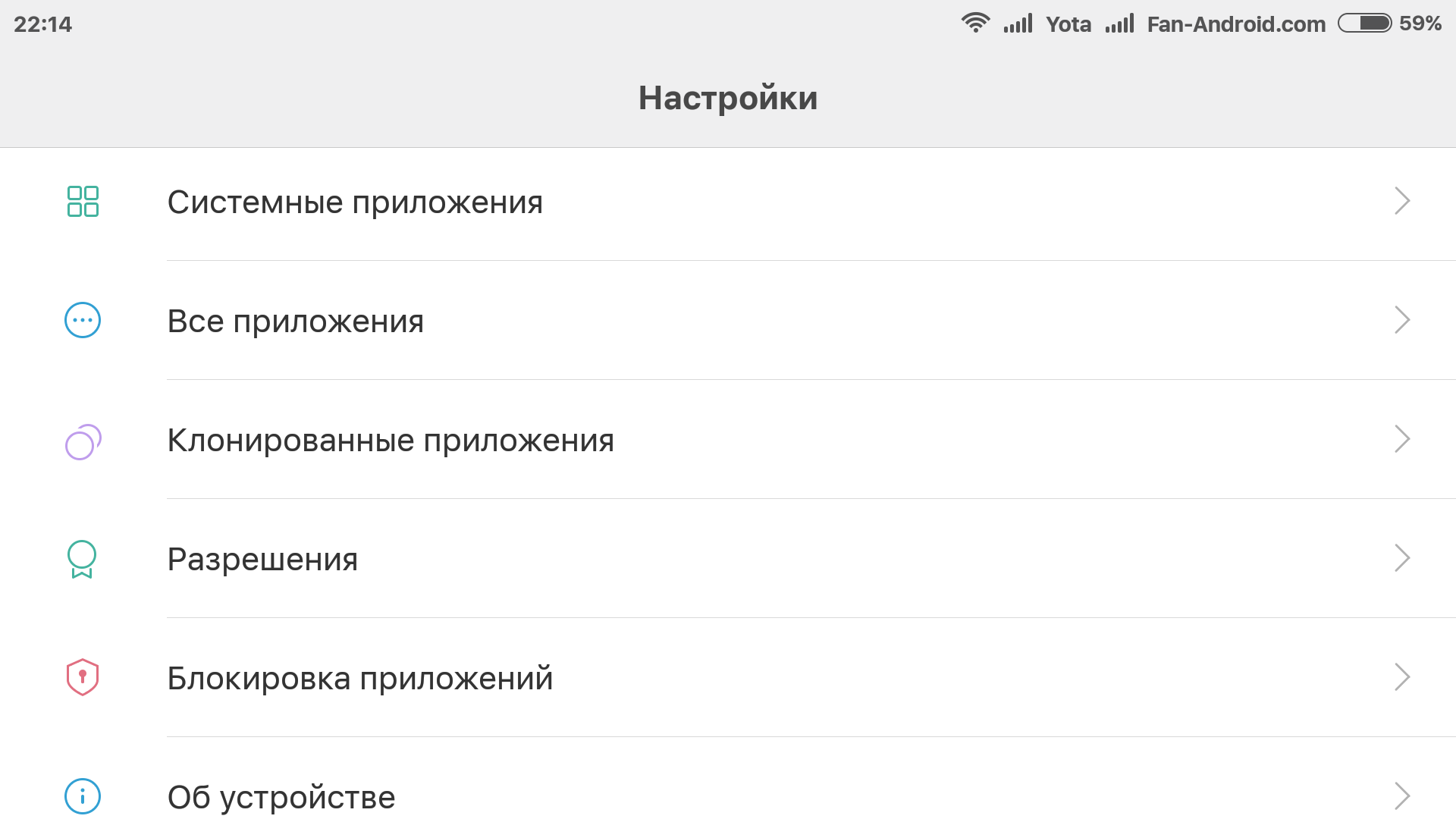

Самый простой метод заключается в том, чтобы открыть список всех установленных приложений и внимательно его просмотреть, удаляя все подозрительные или давно не используемые программы.

Сделать это можно зайдя в общие настройки, после чего запустив меню «Все приложения».

Однако, иногда вредные программы могут быть скрыты, тогда понадобится выполнить иной алгоритм действий.

Первым делом нужно войти в безопасный режим, о том, как это сделать есть статья на сайте. После чего проделать поиск заново, но теперь все программы будут видны в списке.

После чего проделать поиск заново, но теперь все программы будут видны в списке.

Если же ни автоматический, ни ручной метод не помогают – остаётся выполнить сброс к заводским настройкам.

Вернуться к содержанию

Как удалить вирус с Андроида: выбираем лучший антивирус

Иногда Андроид телефон или планшет вдруг начинает вести себя не так, как обычно. И виной этому чаще всего становится именно вирус. Тем более, что такое программное обеспечение для данной платформы в последнее время распространяется с геометрической прогрессией. Происходит это потому, что именно с Андроид или iOS-устройств проводятся практически все платежи. В данной статье мы будем говорить как раз о том, как удалить такой вирус.

Как проявляется вирус

На базе примеров, которые попадались нам на глаза, был сформирован ряд признаков, по которым можно судить о заражении устройства вредоносным кодом. Ниже вы можете ознакомиться с ними:

- длительное включение гаджета, частые перезагрузки и общее снижение производительности;

- иногда в журнале звонков и списке исходящих СМС появляются записи, не принадлежащие вам;

- средства с телефонного счета могут исчезать в неизвестном направлении;

- отображается реклама или спам на рабочем столе и в приложениях;

- произвольное включение или выключение беспроводных соединений;

- отсутствие доступа к электронным кошелькам или системам банкинга;

- утеря контроля над аккаунтом в социальной сети;

- экран заблокирован и от вас требуют уплату за какое-либо нарушение;

- перестали запускаться приложения, вы не можете открыть папки или вовсе не нажимаются некоторые сенсорные элементы;

- часто возникает сообщение «в приложении com.

android.systemUI произошла ошибка»;

android.systemUI произошла ошибка»; - в диспетчере задач присутствуют посторонние процессы, а в меню приложений – ярлыки;

- антивирус сообщает об угрозах;

- антивирус удален с телефона без вашего ведома;

- аккумулятор садится слишком быстро.

Если у вас наблюдается один из приведенных выше симптомов, это еще не значит, что на устройстве завелся вирус, однако проверить его точно стоит.

Сторонние антивирусы

Изначально мы будем тестировать Андроид при помощи загруженных или предустановленных на него программ. Их существует достаточное количество, но для наибольшего положительного эффекта рекомендуем поочередно использовать все приведенные ниже варианты, а по завершении – оставить лучший из них на постоянной основе. Именно он сможет устранить зловредный код, который попытается проникнуть к вам. Кто окажется лучшим – вы узнаете далее. Приступаем.

Dr.Web

Начнем с одноименной утилиты от компании Доктор Веб, благо распространяется она на бесплатной основе. Именно на примере этого приложения будет показан процесс установки из Google Play. В остальных случаях все делается точно так же.

Именно на примере этого приложения будет показан процесс установки из Google Play. В остальных случаях все делается точно так же.

- Изначально, конечно же, запускаем сам магазин приложений. Его можно найти либо на домашнем экране Андроид, либо в главном меню. Иногда он может быть и в одном из каталогов на рабочем столе. Как в нашем случае. Так или иначе, тапаем по отмеченной иконке.

- Начинаем набирать название программы, а когда нужный элемент появится в выдаче – жмем по нему.

- На домашнем экране жмем всем знакомую зеленую кнопку с надписью «Установить».

- Ожидаем загрузки APK-файла. Он же потом автоматически установится и будет доступен к запуску.

- Когда инсталляция подойдет к концу, мы сможем запустить программу прямо из магазина.

- Также открыть антивирус получится и по ярлыку на домашнем экране.

Заметка: иногда иконка программы не появляется на рабочем столе.

Соответственно, ищите ее в меню приложений.

На этом установку можно считать завершенной, переходим непосредственно к работе с защитным ПО.

- Данная программа требует принятия лицензионного соглашения. Нам нужно нажать обозначенную на скриншоте кнопку.

- Далее потребуется разрешить доступ к ресурсам системы.

- Выбираем режим сканирования. Тут есть полная версия (если мы хотим использовать Dr.Web на постоянной основе), одноразовый сканер (именно он и будет применен), статистика и карантин. Тапаем по пункту, обозначенному на скриншоте ниже, и переходим к следующему шагу.

- Естественно, нам нужна именно полная проверка. Ведь если запустить быструю или выборочную, шансы обнаружения всех элементов вредоносного ПО значительно снизятся. Так что выбираем именно второй вариант и идем дальше.

- Сканирование началось. Забегая вперед, скажем, что длилось оно на нашем тестовом устройстве примерно 10 – 15 минут.

- Перед вами результат. Найдена одна угроза. Не меньше чем вам сейчас нам было интересно – что же это? Давайте узнаем, нажав по кнопке с изображением молнии.

- Как выяснилось, это не вирус. Что подтвердил и сам Dr.Web. Это так называемое нежелательное программное обеспечение. А именно – наш сервис отслеживания украденного телефона. Под немилость защитника он попал по причине наличия повышенных прав доступа и администраторских полномочий.

- Что не сделаешь для вас, наших читателей. Для примера удалим программу. Лучше потом переустановим ее заново.

Сейчас говорить о добротности данного антивируса рано. Свой вывод в его сторону мы сделаем после сравнения со следующими кандидатами.

AVG Mobile

Перед вами еще один антивирус от одноименного разработчика.

- Запускаем утилиту и жмем кнопку начала ее использования.

- Далее нам предложат выбор. Вы можете получить продукт бесплатно и мириться с постоянно всплывающей рекламой или купить его и использовать в чистом виде. Так как нам утилита нужна для единоразового сканирования, смысла платить за нее нет.

- Далее запускаем сканирование. По этой кнопке тяжело промазать.

- Как и в предыдущем случае разрешаем приложению доступ к системным ресурсам.

- Ждем окончания сканирования. Оно завершено всего на 6%, но мы уже видим 3 риска и понимаем, что Dr.Web 15 минут тратил наше время впустую. Ведь он никаких проблем, кроме нормально работающего приложения поиска, не нашел.

- Итак. Мы видим 3 найденных нарушения безопасности.

Это активная отладка по USB (действительно представляет риск для устройства, особенно с Root), включенная установка программ из неизвестных источников (не из магазина Плей Маркет) и неактивная защита в браузере. Все приведенные проблемы актуальны, исправить их можно, просто тапнув на один из пунктов. Что сказать: браво AVG mobile!

Это активная отладка по USB (действительно представляет риск для устройства, особенно с Root), включенная установка программ из неизвестных источников (не из магазина Плей Маркет) и неактивная защита в браузере. Все приведенные проблемы актуальны, исправить их можно, просто тапнув на один из пунктов. Что сказать: браво AVG mobile!

Внимание! Перед установкой каждого нового антивируса старый, который уже был использован, лучше удалить. В противном случае возможно возникновение конфликтов между двумя или тремя программами. Как следствие – замедление работы телефона.

Kaspersky

Кто из вас не слышал о Касперском? Мы так и знали: таких пользователей нет. Все в курсе о российской компании, которая, можно сказать, жизнь посвятила борьбе с вирусами на ПК. Теперь же она добралась и до Android. Давайте посмотрим, насколько хорошо у нее это вышло и удастся ли убрать вирусы из ФС телефона.

- Устанавливаем и запускаем программу.

- Нас предупреждают о необходимости доступа к сервисам системы, поэтому, понятное дело, соглашаемся.

- Подтверждаем возникнувший запрос.

- Далее принимаем два лицензионных соглашения для самого антивируса и его модуля защиты сети.

- Ждем, пока программа запустится.

- И выбираем бесплатную версию по причинам, озвученным выше.

- Далее переходим к самой проверке.

- Изначально антивирус обновит свои сигнатуры.

- Затем начнется и сама проверка. Индикатор ее хода тут сделан очень симпатично.

Проверка окончена. Нам заявляют, что все хорошо и, мол, ни одного malware, ни даже спама выскакивающего в виде рекламы найдено не было. Секундочку! А как же включенная отладка по USB, активная установка из неизвестных источников и нарушенная безопасность Google Chrome?! Нет Касперский, тебя мы одобрять не станем…

Avast! Mobile Security

Далее рассмотрим работу с еще одним известным антивирусом от AVAST SOFTWARE.

- Запустите установленный защитник тапом по его ярлыку.

- Потребуется принять лицензию программы.

- Также нужно выбрать требуемую версию. У нас будет тестироваться бесплатная.

- Запускаем сканирование.

- Равно как и в других случаях необходимо предоставить приложению доступ к данным.

- И кнопка сканирования, и сам процесс до боли похожи на таковые в AVG Mobile. Даже список найденных угроз тут один в один.

- Мы видим перед собой результаты. Они аналогичны AVG. Поэтому пояснять что-либо нет смысла.

360 Security Lite

Переходим к очередному нашему номинанту, способному поймать троян (например, известный «Triada», «Adupsfotareboot» или «Adupsfota»). Надеемся, детище QIHU 360 SOFTWARE CO. LIMITED внесет свежую струю в наш обзор-инструкцию.

- Тапаем по ярлыку программы.

- Жмем по кнопке, которую трудно не заметить.

- Идет сканирование системы. Тут же нам хвастаются, что более 90% пользователей выбрали именно данный продукт, однако это по меньшей мере не соответствует действительности.

- По ходу процесса в нижней части окна отображаются проверяемые программы. Выглядит это интересно, учитывая плавную анимацию их появления и исчезновения.

- Мы как в воду глядели, данной программе удалось найти наибольшее количество проблем, включая те, которые не были обнаружены другим софтом. Тут есть и наше «вредоносное» приложение по поиску утерянного устройства, и неизвестные источники с USB-отладкой.

- Смело жмем «ИСПРАВИТЬ ВСЕ» и подтверждаем действие.

- Сама ОС Андроид также выдаст запрос, который мы должны будем утвердить.

Подводя итоги, хочется сказать, что лучшим из тестируемых продуктов, по нашему мнению, является именно 360 Security lite. На втором месте борются AVG Mobile и Avast!, а остальные программы мы рекомендовать не станем.

На втором месте борются AVG Mobile и Avast!, а остальные программы мы рекомендовать не станем.

Штатный функционал

Некоторые модели смартфонов комплектуются собственным защитником. Именно таким функционалом обладает и наш Xiaomi Redmi Note 4x. Рассмотрим, что собой являет установленный на его борту антивирус.

- Для того чтобы запустить программу, нужно найти и нажать ярлык «Безопасность».

- Далее тапаем по плитке «Антивирус».

- Нас уведомляют о том, что для правильной работы программы необходимо обновить вирусные базы. Мало того, заботясь о сохранности бюджета пользователя, рекомендуют включить для этого Wi-Fi.

- Дожидаемся обновления сигнатур.

- И самой проверки.

- Штатный инструмент счел нужным очистить систему от временных файлов, которых тут накопилось немало, и обнаружил возможность некой утечки данных, которую мы предпочли запретить.

На этом обзор Андроид-приложений для защиты гугловской ОС мы будем заканчивать и перейдем к рассмотрению остальных средств обеспечения безопасности.

Внимание! Если по каким-либо причинам сканирование не удается и вирус не удаляется, запустите телефон в безопасном режиме. О том, как это делается, написано ниже.

- Нажмите и удерживайте кнопку питания. Когда появится меню перезагрузки, зажмите на некоторое время пункт, отмеченный на скриншоте.

- Когда возникнет приглашение перехода в безопасный режим, подтверждаем наше намерение.

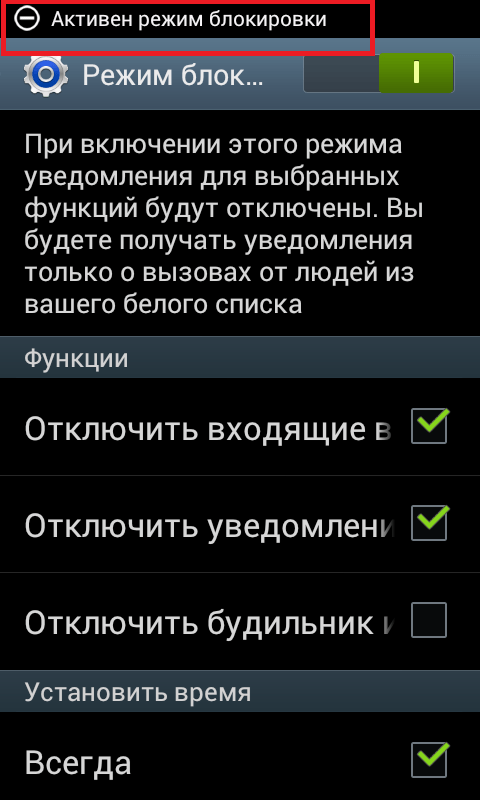

- В результате, если все было сделано правильно, вы увидите пометку активного режима.

Через компьютер

Искать вирусы на Android-гаджетах можно и через ПК или ноутбук. Для этого следуйте инструкции, приведенной ниже.

- Откройте внутреннюю память и карту памяти нашего телефона, выделите все их содержимое и копируйте его.

- Далее вставьте данные в любую папку на вашем компьютере.

- В зависимости от размера данных придется подождать окончания процесса копирования.

- Далее нам останется лишь вызвать контекстное меню и запустить проверку файлов.

Если в скопированных каталогах будут найдены вирусы, посмотрите путь к ним и, перейдя по нему уже в файловой системе телефона, удалите вредоносный объект.

Внимание! Не нужно пытаться искать вредоносное ПО вручную. Это не даст никаких результатов, кроме нарушения работы ОС. Точно так же не стоит доверять онлайн-сканерам. Без установки антивируса на телефон работать он не сможет.

Особые варианты

Если ни один из способов, приведенных выше, вам не помог и вылечить устройство не удалось, можно переходить к более радикальным мерам. Мы будем сбрасывать настройки телефона или планшета к заводским и даже производить Hard Reset. Но перед тем как приступим, хотелось бы напомнить об одной мелочи:

Но перед тем как приступим, хотелось бы напомнить об одной мелочи:

Внимание! Перед тем как перейти к работе с описанными ниже вариантами, обязательно сохраните все ваши данные на карту памяти или компьютер. В противном случае вы можете потерять их!

Сброс настроек

Начнем с самого гуманного варианта, а именно – сброса настроек через меню смартфона. Пример показан на базе Андроид 7, в других версиях ОС и моделях (например, Samsung Galaxy, LG, Sony Xperia, Fly, Lenovo) названия пунктов и их расположение может немного меняться.

- Переходим к настройкам телефона (находятся в меню строки уведомлений, на домашнем экране или в меню приложений).

- Прокручиваем список и находим пункт «Восстановление и сброс».

- Далее переходим к пункту «Сброс настроек».

- Нас уведомят о том, что все данные будут утрачены. Если вы уже сохранили их в безопасном месте, жмем отмеченную на скриншоте кнопку.

- Еще раз подтверждаем намерение тапом по кнопке «СТЕРЕТЬ ВСЕ».

После этого устройство будет перезагружено и переведено в режим первоначальной настройки.

Hard Reset

Опишем еще один более действенный метод. Это так называемый Hard Reset или жесткий сброс. Осуществляется он из выключенного состояния путем комбинации одновременно нажатых кнопок телефона.

Выключите устройство и вместе зажмите кнопки питания и громкость вверх. Удерживайте их до тех пор, пока не появится логотип Андроид. Аппарат будет переведен в режим Recovery. Навигация тут осуществляется качелькой громкости, а выбор – кнопкой включения. Таким образом выберите пункт «wipe data/facory reset» и примените его.

Устройство уйдет на перезагрузку, после которой будет сброшено. В отличие от предыдущего метода, тут предусматривается форматирование памяти. Если и данный вариант вам не помог, значит нужно уже прошивать телефон.

Заметка. Режим рекавери запускается по-разному на разных моделях телефонов. Узнать, как это делается именно на вашем девайсе, можно на тематическом форуме.

Что нужно делать, чтобы «не подцепить» вирус

Соблюдая несколько простых рекомендаций, вы застрахуете и себя, и свой Андроид-смартфон от пагубного влияния вирусов:

- никогда и ни при каких обстоятельствах не устанавливайте программы и игры ниоткуда кроме Google Play;

- постоянно обновляйте свой смартфон;

- используйте антивирус на постоянной основе. Выше мы рассказали какой из них лучше всего проявляет себя в борьбе с вредоносным ПО;

- если вы используете мобильные платежи, не позволяйте третьим лицам выходить с телефона в сеть или делать что-либо другое, кроме просмотра фото и видео.

Подводим итоги

В статье мы разобрались, как избавиться от троянов на Android. Надеемся, материал поможет вам и телефон будет очищен от цифровой скверны. В любом случае, если вопросы остались, опишите ситуацию в комментариях, мы обязательно постараемся помочь каждому своему пользователю.

Видеоинструкция

Ниже вас ждет видеоинструкция, которая хоть и не является всеобъемлемой, как приведенный текстовый материал, однако тоже способна кое в чем помочь.

Как удалить Android.DownLoader.3737

Способ 1: Удаление вируса из системного раздела

Android.Downloader.3737 – это троян, задача которого заключается в демонстрации рекламы и незаметной установке на устройство сторонних приложений с целью повышения их рейтинга. По данным вирусных аналитиков компании Dr.Web, троянцы такого типа чаще всего располагаются в скрытых системных каталогах мобильных устройств, работающих на аппаратной платформе MTK. При обнаружении этого вируса специалисты в первую очередь рекомендуют обращаться в службу поддержки производителя устройства для получения обновленного и исправленного образа системы. Если такой возможности нет, можно попробовать удалить троян самостоятельно.

Так как Android.Downloader.3737 прячется в корневом разделе, его нельзя удалить вручную. При этом антивирусное ПО компании «Доктор Веб» способно обнаружить вирус, но удалить его тоже не может. Чтобы управлять системными файлами, нужны root-права. О том, как их получить, подробно описано в отдельных статьях.

Подробнее: Получение Root-прав на Android

Дополнительно нужно установить файловый менеджер с root-функциями на тот случай, если антивирус не справится. В нашем примере будет использоваться Total Commander.

Скачать Total Commander для Android

Скачать Dr. Web Light для Android

Скачать Dr.Web Security Space из Google Play Маркета

- После получения прав суперпользователя необходимо повторно запустить антивирус. На форуме компании пишут, что полная версия Dr.Web может удалить троян, но она платная. Поэтому сначала можно попробовать бесплатные версии – Light или Security Space. Примерно это будет выглядеть так, как показано на скриншоте.

- Если антивирусное ПО проигнорирует угрозу, запоминаем местоположение Android.Downloader.3737. Предполагается, что этому вирусу сопутствует программа AdupsFota, поэтому пути до зараженных файлов обычно одинаковые:

/system/app/AdupsFota/AdupsFota.apk/system/app/AdupsFota/oat/ram/AdupsFota.odexЗапускаем файловый менеджер, заходим в корневую папку, в разделе «System» находим вредоносное ПО и удаляем его.

Читайте также: Файловые менеджеры с Root-доступом для Android

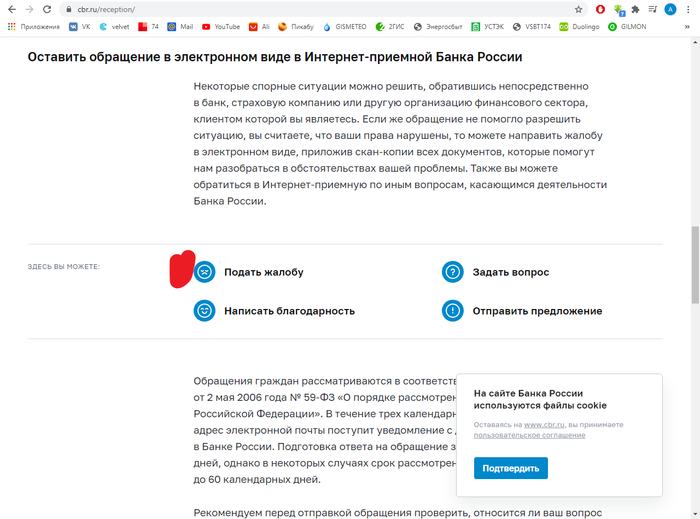

Если описанный способ не помог удалить вирус, можно попробовать скопировать и отправить зараженные файлы в антивирусную лабораторию «Доктор Веб» через соответствующий раздел на официальном сайте компании. Возможно, после изучения трояна они подскажут дальнейшие действия.

Способ 2: Прошивка устройства

Второй вариант – избавиться от вируса с помощью перепрошивки смартфона. По возможности, не используйте версии от производителя, так как в большинстве случаев вирус изначально вшит в систему устройства. Подробнее о способах переустановки Android написано в отдельных статьях.

Подробнее: Как перепрошить телефон с Android

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТУгрозы для мобильных телефонов и методы защиты

Многие современные пользователи все чаще выбирают мобильные устройства в качестве своего основного способа коммуникации с Сетью. С помощью смартфонов и планшетов сейчас можно удовлетворить практически любые нужды в интернете. Тут вам и различные приложения (Instagram, Twitter, VK, Facebook), встроенная камера, и удобство переносимости девайса. Совершенно неудивительно, что киберпреступники взяли на прицел мобильные платформы, куда постепенно мигрирует неискушенный в области ИБ народ.

- Введение

- Программы-вымогатели для мобильных устройств

- Ботнеты

- Вредоносные приложения

- Бесконтактные платежи (Tap and Pay)

- Методы защиты мобильных устройств от киберугроз

- Выводы

Введение

Следует помнить, что основаная задача современных киберпреступников — получение прибыли, времена, когда вредоносные программы разрабатывали для развлечения или деструктивных действий давно в прошлом. Следовательно, злоумышленники сосредотачиваются на методах получения прибыли за счет мобильных устройств обычных пользователей. Но что это за методы, как от них защититься? Это мы рассмотрим ниже.

Программы-вымогатели для мобильных устройств

Вредоносные программы, требующие выкуп, стали крайне распространенным классом злонамеренных программ для настольных компьютеров. Учитывая этот успех, злоумышленники решили использовать похожие схемы в случае с мобильными устройствами. Как правило, они блокируют работу девайса, требуя с жертвы выкуп, после выплаты которого возвращают пользователю контроль над смартфоном или планшетом.

Также преступники выбирают в качестве целей истории звонков, контакты, фотографии или сообщения, что практически всегда вынуждает пользователя заплатить затребованную сумму.

Среди наиболее опасных представителей вымогателей для мобильных устройств является DoubleLocker — первый мобильный шифратор, использующий службу специальных возможностей. Вредоносная программа оснащена сразу двумя инструментами для вымогательства: она шифрует данные в памяти устройства, а также может изменить PIN-код на произвольный.

Использование службы специальных возможностей Android Accessibility Service (облегчает работу с устройством для людей с ограниченными возможностями) — одно из наиболее опасных нововведений, которые взяли на вооружение киберпреступники. Таким образом, злоумышленники успешно атакуют самую популярную мобильную платформу — Android.

Также на Android нацелен Android/Locker.B, который блокирует доступ к операционной системе зараженного устройства и меняет PIN-код экрана блокировки. Этот зловред маскируется под программу для работы с камерой в WhatsApp, антивирус для Android, мобильное приложение Dropbox или Flash Player.

Android/Locker.B отличался еще и тем, что требовал выкуп подарочными картами iTunes.

Рисунок 1. Вымогатель для Android/Locker.B

Ботнеты

Ботнеты, состоящие из взломанных смартфонов и планшетов — еще одна популярная киберугроза для владельцев таких девайсов. Зараженные устройства, являющиеся частью ботнетов, находятся под контролем злоумышленников, которые в любой момент могут приказать им инициировать DDoS-атаку на какой-либо ресурс, либо начать массовую рассылку спам-писем.

Очередная вредоносная программа для Android RottenSys могла превращать зараженные устройства в часть ботнета. RottenSys маскируется под приложение или службу, обеспечивающую безопасность Wi-Fi, зловред запрашивал соответствующие разрешения в системе. Эксперты насчитали 316 вариантов RottenSys, каждый из которых настроен на определенные каналы распространения.

Похожие приложения, превращающие Android-устройства в ботов, также были обнаружены в официальном магазине Google Play. Это были приложения, якобы предлагающие скины для Minecraft, но при этом зараженные зловредом Sockbot. Этому вредоносу удалось заразить от 600 000 до 2,6 миллионов владельцев мобильных устройств.

Sockbot создавал прокси-сервер с поддержкой SOCKS-proxy для формирования ботнета. Предположительно, за этими приложениями стоит разработчик, известный как FunBaster. Он обфусцировал код приложения, зашифровав ключевые строки, это объясняет то, как этим приложениям удалось попасть в Google Play. Более того, FunBaster подписывает каждое приложение с использованием ключа другого разработчика.

Также и WireX (детектируется как Android Clicker) — широкомасштабный ботнет, состоящий из десятков тысяч взломанных смартфонов Android. Эта вредоносная программа была также загружена из Play Store, предназначалась она для проведения DDoS-атак на уровне приложений.

WireX заразил более 120 000 смартфонов Android, исследователи отметили, что в масштабной DDoS-атаке принимали участие 70 000 зараженных мобильных устройств из более чем 100 стран. В ходе дальнейшего расследования исследователи безопасности обнаружили более 300 вредоносных приложений в официальном магазине Play Store Google, включающих вредоносный код WireX. Эти приложения маскируются под видеоплееры, рингтоны или инструменты для управления хранилищами.

Рисунок 2. Ботнет WireX для Android

Вредоносные приложения

Еще одной киберугрозой, поджидающей пользователей мобильных устройств, являются вредоносные приложения, они тоже постоянно развиваются. Такие программы могут осуществлять самую разнообразную злонамеренную активность на устройстве жертвы, например, без его ведома совершать покупки в магазинах приложений. Деньги пользователя в таких случаях идут прямиком в карман злоумышленников. Порой таким приложениям даже не требуется взаимодействия с пользователем, что по-настоящему пугает.

Более того, вредоносные программы стали внедряться на уровне прошивки некоторыми производителями дешевых Android-устройств. Таких девайсов с «подарком» исследователи насчитали 140. Эти вредоносные программы запускаются из директории «/system» с полными root-правами, их основной задачей является подключение к удаленному серверу, загрузка XML-файла и установка одного или нескольких приложений.

Поскольку эти программу внедряются в прошивку, они могут установить в систему любое приложение, которое пожелает киберпреступник. При этом никакого взаимодействия с пользователем девайса не требуется.

Среди злонамеренных приложений есть и те, что маскируются под легитимный софт. Недавно, например, был обнаружен вредонос, атакующий пользователей Android, который при этом маскировался под Google Maps. После загрузки эти приложения пытались замаскироваться, отображая пользователю официальную иконку Google Maps или логотип Google Play Store.

Рисунок 3. Иконка вредоносного приложения, маскирующегося под Google Maps

Различные уязвимости в мобильных операционных системах только усложняют ситуацию. Многие киберпреступники отслеживают появление новых брешей, некоторые даже организуют стартапы, которые предлагают до $3 млн за 0-day эксплойты для Android и iOS.

А с помощью недостатков в безопасности устройств можно сделать многое — например, обнаруженная в апреле уязвимость «Trustjacking» позволяла злоумышленникам удаленно управлять iPhone. Trustjacking можно было использовать, заманив пользователя на сайт, на котором размещен специальный код.

Иногда не спасают и меры безопасности, разработанные корпорациями Google и Apple для своих магазинов Google Play и App Store. Так, в Google Play эксперты наткнулись на шпионскую программу, которая пыталась замаскироваться под мессенджер. После установки мессенджер загружал второе приложение, которое собирало информацию о местоположении устройства, сохраненные звонки, аудио- и видеозаписи, текстовые сообщение и другую частную информацию пользователей.

С ростом популярности криптовалют, а также их курса, злоумышленники заинтересовались программами-майнерами, добывающими для хозяина криптовалюту за счет устройств обычных пользователей. В том же Google Play исследователи нашли легитимные программы, которые были оснащены скрытыми майнерами.

Сбор конфиденциальных данных также интересует преступников, поэтому они разрабатывают приложения вроде KevDroid, который может записывать звонки, совершаемые пользователем по мобильному устройству под управлением операционной системы Android.

Многие придерживаются мнения, что по части защиты от вредоносных приложений система iOS справляется куда лучше, чем ее основной конкурент. Бывший глава Владивостока Игорь Пушкарев, находящийся под следствием, как-то призвал граждан не пользоваться мобильной операционной системой Android. По мнению Пушкарева, эта система крайне недостойно защищена.

Бесконтактные платежи (Tap and Pay)

Все же уже слышали про NFC («коммуникация ближнего поля», «ближняя бесконтактная связь»)? Если объяснять простым языком, эта технология призвана расширить стандарт бесконтактных карт, позволяя пользователям оплачивать покупки с помощью своего мобильного устройства. Таким образом, к смартфонам прикрепляется банковский счет или кредитная карта, что еще больше привлекает мошенников.

Для кражи денежных средств пользователей в случае использования NFC злоумышленники прибегают к методу «bump and infect», который использует уязвимости в NFC. Этот метод уже зарекомендовал себя в прошлом, позволив преступникам похитить деньги со счетов граждан, использование «bump and infect» особенно характерно для таких мест, как торговые центры, парки или аэропорты.

Методы защиты мобильных устройств от киберугроз

В этом разделе мы не напишем ничего кардинально нового, все эти рекомендации вы наверняка уже слышали и до нас. Однако мы освежим в памяти основы безопасной работы с мобильными устройствами, которые гарантируют простым пользователям тот минимум защищенности их информации, который в нынешней ситуации просто необходим.

Следует помнить о следующих нюансах:

- Возможно, если мы говорим о простых пользователях, нелишним будет установить на мобильное устройство антивирусную программу. С постоянно развивающимися вредоносами для мобильных девайсов к своим смартфонам и планшетам нужно относиться уже как десктопному компьютеру, который большинство пользователей непременно снабжают антивирусом какого-либо производителя.

- Создавайте более сложные пароли. Если у вас в привычку все еще входит использование в качестве паролей имена ваших питомцев, то срочно меняйте такой подход. Придумывайте пароли длиной не менее 8 символов, не забудьте, что там должны присутствовать буквы, цифры и символы. Крайне не рекомендуется использовать слова, которые легко отгадать — например, имя вашего ребенка или собаки.

- Постоянно обновляйте программное обеспечение. Также не будет лишним следить за тем, чтобы программы на вашем устройстве были актуальных версий, так как выходящие обновления устраняют те или иные уязвимости, с помощью которых злоумышленники могут получить доступ к вашим файлам.

- Проверяйте банковские выписки и мобильные платежи. Убедитесь, что вы держите под контролем ваши транзакции, регулярно проверяйте мобильные платежи и банковские выписки на наличие подозрительных покупок, сделанных с помощью ваших мобильных устройств.

Кроме этого — но это, скорее, для параноиков — отключайте неиспользуемые функции. Например, GPS, Bluetooth или Wi-Fi лучше держать включенными лишь тогда, когда вы ими пользуетесь. И по возможности не храните персональные данные (пароли и другие учетные данные) на мобильном устройстве.

Выводы

Очевидно, что киберпреступники уже давно расценивают мобильные устройства как одну из приоритетных целей, масло в огонь подливает и внедрение технологий вроде NFC, которые делают эти девайсы еще более лакомым куском для мошенников. Всегда помните, что злоумышленников интересуют две вещи: ваши денежные средства, ваши личные данные (которые потом также можно продать, либо использовать для кражи денег). Исходя из этого, сделайте вывод, что можно хранить на устройстве, а что лучше доверить более защищенным платформам.

что это за программа на Android, как удалить, как отключить?

В последнее время пользователей Android-устройств начала будоражить ошибка приложения, которого, по их заверениям, на смартфоне нет. Изучив текст всплывающего сообщения, решение проблемы не заставило себя долго ждать. Все дело в том, что данный софт системный и в общем списке иконок не отображается. Итак, рассмотрим, что это за программа FotaProvider и можно ли ее удалить.

О программе

FotaProvider (Firmware Over-the-Air) – это стандартное приложение на Android, которое отвечает за обновление прошивки «по воздуху» (через беспроводное подключение 3G или WiFi). Программа относится к системному софту прошивки, поэтому удалить ее стандартными средствами не получится.

FotaProvider запускается по определенному расписанию, посылает запрос на сервер обновления ПО и ищет новые версии системного софта на ваше устройство. В случае обнаружения подходящих файлов, на экране телефона появляется уведомление о том, что для загрузки доступны новые версии программного обеспечения.

Ошибка в приложении связана со сбоями в процессе обмена пакетов данных между FotaProvider и сервером. В некоторых случаях проблема обоснована высокой загруженностью оперативной памяти устройства.

Как исправить ошибку приложения?

В этом нет ничего сложного и с уверенностью можно сказать, что без перепрошивки можно обойтись:

- Перейдите в «Настройки» – «Приложения» – «Все».

- Найдите FotaProvider и тапните по нему.

- Нажмите кнопку остановить, если программа работает.

- Кликните на пункт «Хранилище».

- Нажмите на «Удалить данные» и «Очистить кэш».

- Перезагрузите смартфон.

Этот комплекс действий поможет избавиться от назойливой ошибки FotaProvider.

Как удалить?

Если вы пользуетесь мобильными антивирусами, однажды сканер сообщит об опасности со стороны FotaProvider: «Угроза: Autoins.AK». Бояться этого не нужно, т.к. Firmware Over-the-Air использует подключение, воспринимающееся антивирусными программами как ненадежное. Удалять приложение я крайне не советую – после избавления от него при каждой попытке системы запустить «обновлялку», на дисплей будет выводиться сообщение об ошибке.

Но если по каким-то причинам удалить его все-таки нужно, выполните следующие действия:

- Получите root-доступ (если его нет).

- Скачайте файловый менеджер, поддерживающий права суперпользователя.

- Перейдите по пути /system/App/.

- Найдите FotaProvider.apk, FotaClient.apk или FotaClient.odex и удалите их.

- Перезагрузите устройство.

Отныне смартфон не получит обновления «по воздуху», а вот вместо ложной вирусной угрозы появится ошибка, исправить которую можно обновлением либо перепрошивкой устройства. Теперь вы знаете, что это за программа FotaProvider и можно ли ее удалять.

Устранение неполадок сообщения об ошибке «Ошибка при установлении защищённого соединения»

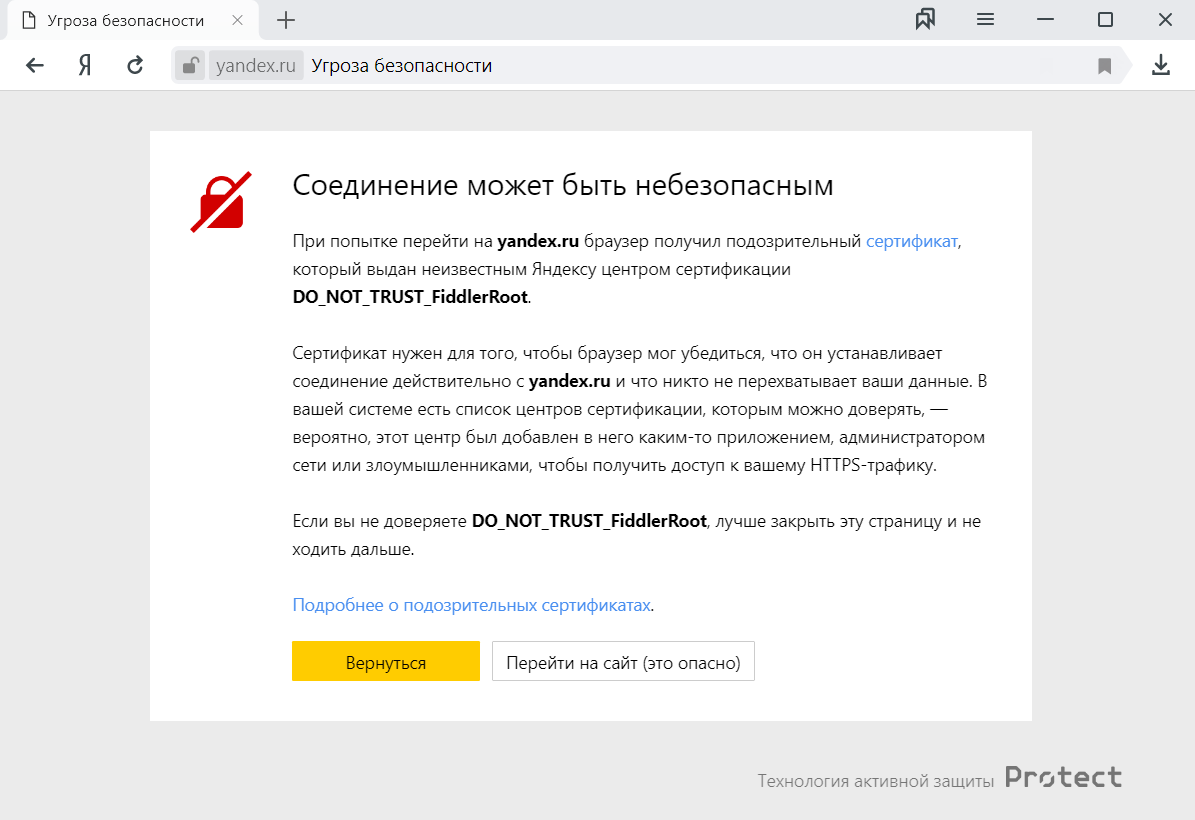

В этой статье объясняется, почему вы можете видеть страницу с ошибкой Ошибка при установлении защищённого соединения или Соединение не установлено: Вероятная угроза безопасности, и что вам нужно сделать.

Когда веб-сайт, который требует защищённое (https) соединение, пытается установить защищённую связь с вашим компьютером, Firefox перепроверяет эту попытку, чтобы убедиться, что сертификат веб-сайта и метод подключения действительно безопасны. Если Firefox не может установить безопасное соединение, он выведет страницу ошибки Ошибка при установлении защищённого соединения или Соединение не установлено: Вероятная угроза безопасности.

Ошибка при установлении защищённого соединения

Страница с ошибкой Ошибка при установлении защищённого соединения будет включать в себя описание ошибки, возможность отослать отчёт с ошибкой в Mozilla и кнопку Попробовать снова. При этом не будет возможности добавить исключение безопасности, чтобы обойти этот тип ошибок.

Страница с ошибкой будет также включать следующуюинформацию:

- Страница, которую вы пытаетесь просмотреть, не может быть отображена, так как достоверность полученных данных не может быть проверена.

- Пожалуйста, свяжитесь с владельцами веб-сайта и проинформируйте их об этой проблеме.

Соединение не установлено: Вероятная угроза безопасности

Некоторые проблемы с установлением безопасного соединения будут проявляться ввыводе страницы с ошибкой Соединение не установлено: Вероятная угроза безопасности.

Эта страница с ошибкой будет включать в себя описание потенциальной угрозы безопасности, возможность отправить отчёт об ошибке в Mozilla и кнопку Дополнительно… для просмотра кода ошибки и других технических деталей. При этом не будет возможности добавить исключение безопасности для посещения этого веб-сайта.

Не поддерживаемые версии TLS

Некоторые веб-сайты пытаются использовать устаревшие (более небезопасные) механизмы Протокола защиты транспортного уровня (TLS) в попытке защитить ваше соединение. Firefox защищает вас, блокируя переходы на такие сайты, если существует проблема в безопасности устанавливаемого соединения. Свяжитесь с владельцами веб-сайта и попросите их обновить их версию TLS до версии, которая на данный момент является актуальной и безопасной.

Начиная с Firefox версии 78, минимальная версия TLS, разрешённая по умолчанию — TLS 1.2. Веб-сайты, которые не поддерживают TLS версии 1.2 или выше, отобразят страницу ошибки Ошибка безопасного соединения с кодом ошибки: SSL_ERROR_UNSUPPORTED_VERSION и сообщением Этот веб-сайт не может поддерживать протокол TLS 1.2, который является минимальной поддерживаемой версией Firefox.

Страница ошибок также может содержать кнопку Включить TLS 1.0 и 1.1, которая позволит вам переопределить минимальное требование TLS. Примечание: Mozilla планирует удалить эту опцию и навсегда отключить TLS 1.0 и 1.1 в будущей версии Firefox. Для получения дополнительной информации, прочитайте эту страницу Mozilla.Требуется HSTS

Другие сайты могут требовать принудительной активации защищённого транспорта HTTP (HSTS) и не будут позволять осуществлять доступ при незащищённом соединении.

Многие продукты безопасности используют функции, которые вмешиваются в защищённые соединения по умолчанию. Это может приводить к ошибкам соединения или предупреждениям на защищённых веб-сайтах. Если вы видите ошибки безопасного подключения на многих защищённых веб-сайтах,обновление вашего продукта безопасности или изменение его настроек может решить эту проблему. Прочитайте этот раздел статьи об антивирусных продуктах для получения помощи с отдельными продуктами безопасности, которые могут приводить к данным ошибкам, такими как программное обеспечение Avast, AVG и ESET.

Также вы можете удалить стороннее защитное программное обеспечение и использовать Защитник Windows, встроенный антивирус для Windows 8 и Windows 10.

Firefox использует сертификаты на защищённых веб-сайтах, чтобы убедиться, что ваша информация отправляется именно необходимому получателю и не может быть прочитана перехватчиками. Неправильная системная дата может привести к тому, что Firefox обнаружит, что срок действия сертификата безопасности веб-сайта истёк или недействителен. Убедитесь, что на вашем компьютере установлены правильные дата, время и часовой пояс. Для получения дополнительной информации прочитайте статью Как устранить ошибки, связанные со временем, на защищённых сайтах.

Эти статьи описывают, как устранить некоторые другие отдельные ошибки с безопасным соединением:

Для ознакомления со списком и кратким описанием других ошибок безопасного соединения прочитайте статью Коды ошибок NSS и SSL на MDN Web Docs.

Антивирус для Xiaomi — нужен ли, выбор, настройка, отключение, удаление

Антивирусные программы стали нормой для большинства владельцев ПК. Все пользователи компьютеров понимают, что при постоянном подключении к интернету важно защитить устройство для невозможности сбоев в работе ОС. Но так ли важен антивирус для Xiaomi? И если да, то какому приложению стоит отдать предпочтение?

Нужен ли

Смартфон, как и персональный компьютер, чаще всего использует подключение к интернету. Он не только позволяет получать интересующую информацию, но и изобилует вирусами, которые так и норовят заползти в мобильное устройство. Поэтому каждый гаджет, будь то Mi 8, Mi 9, Redmi Note 7 должен быть защищен от опасности появления нежелательного ПО.

Встроенный защитник Сяоми

Компания Сяоми давно начала поставлять смартфоны со встроенной программой «Безопасность». Она является тем самым защитников, который охраняет устройство. MIUI Security может отсканировать ОС на предмет наличия вирусов и ошибок. Для этого нужно зайти в приложение и открыть вкладку «Антивирус».

При первом запуске вас попросят принять политику конфиденциальности и дать согласие на облачную проверку.

В настройках программы доступны сигнатуры (базы) на выбор: Avast, AVL или Tencent. Если есть угроза, то Аваст или другая сигнатура устранит ее, отталкиваясь от собственной базы вирусов. Также нажатием на «шестеренку» пользователь открывает опции вроде включения рут-доступа или, например, добавления исключения в работе приложения «Безопасность».

Удалять или отключать встроенный антивирус не рекомендуется, но если в этом есть острая необходимость, то пользователю придется открыть рут-доступ и скачать программу, способную удалить системные приложения.

Установка стороннего софта

После удаления стандартного приложения работоспособность ОС будет под угрозой. Поэтому следует скачать хороший антивирус на устройство. К счастью, в Play Market доступна куча программ, способных защитить Xiaomi. Загружать можно любую из них. Неплохим выбором станет «Kaspersky Antivirus & Security», «Dr. Web» или бесплатно распространяемый «Clean Master».

Заключение

«Безопасность» играет важную роль для всех аппаратов Сяоми. Его не нужно выключать, так как без MIUI Security производитель не сможет поставлять актуальную и стабильную версию ОС. В противном случае нужно установить сторонний софт, который также будет надежным защитником смартфона.

Информация помогла28Информация не помогла24Что такое мобильная угроза?

Подобно вирусам и шпионскому ПО, которые могут заразить ваш компьютер, существует множество угроз безопасности, которые могут повлиять на мобильные устройства. Мы делим эти мобильные угрозы на несколько категорий: угрозы для приложений, угрозы для Интернета, угрозы для сетей и физические угрозы.

Угрозы, связанные с приложениями

Загружаемые приложения могут представлять множество проблем безопасности для мобильных устройств. «Вредоносные приложения» могут хорошо выглядеть на сайте загрузки, но они специально разработаны для совершения мошенничества.Даже некоторые законные программы могут использоваться в мошеннических целях. Угрозы, связанные с приложениями, обычно относятся к одной или нескольким из следующих категорий:

- Вредоносное ПО — это программа, которая при установке на ваш телефон выполняет вредоносные действия. Без вашего ведома вредоносное ПО может взимать плату с вашего счета за телефон, отправлять нежелательные сообщения в ваш список контактов или предоставлять злоумышленнику контроль над вашим устройством.

- Шпионское ПО предназначено для сбора или использования личных данных без вашего ведома и согласия.Данные, которые обычно становятся мишенью для шпионского ПО, включают историю телефонных звонков, текстовые сообщения, местоположение пользователя, историю браузера, список контактов, электронную почту и личные фотографии. Эта украденная информация может быть использована для кражи личных данных или финансового мошенничества.

- Угрозы конфиденциальности могут быть вызваны приложениями, которые не обязательно являются вредоносными, но собирают или используют конфиденциальную информацию (например, местоположение, списки контактов, личную информацию), которая необходима для выполнения их функций.

- Уязвимые приложения — это приложения, содержащие уязвимости, которые могут использоваться в злонамеренных целях.Такие уязвимости позволяют злоумышленнику получить доступ к конфиденциальной информации, выполнить нежелательные действия, остановить работу службы или загрузить приложения на ваше устройство без вашего ведома.

Веб-угрозы

Поскольку мобильные устройства постоянно подключены к Интернету и часто используются для доступа к веб-службам, веб-угрозы создают постоянные проблемы для мобильных устройств:

- Фишинг-мошенничество использует электронную почту, текстовые сообщения, Facebook и Twitter для отправки вам ссылок на веб-сайты, которые предназначены для того, чтобы обманом заставить вас предоставить такую информацию, как пароли или номера учетных записей.Часто эти сообщения и сайты очень трудно отличить от сообщений вашего банка или других законных источников.

- Drive-By Downloads может автоматически загружать приложение, когда вы посещаете веб-страницу. В некоторых случаях необходимо предпринять действия, чтобы открыть загруженное приложение, в то время как в других случаях приложение может запускаться автоматически.

- Эксплойты браузера используют уязвимости вашего мобильного веб-браузера или программного обеспечения, запускаемого браузером, такого как проигрыватель Flash, средство чтения PDF-файлов или средство просмотра изображений.Просто посетив небезопасную веб-страницу, вы можете запустить эксплойт браузера, который может установить вредоносное ПО или выполнить другие действия на вашем устройстве.

Сетевые угрозы

Мобильные устройства обычно поддерживают сотовые сети, а также локальные беспроводные сети (WiFi, Bluetooth). Оба эти типа сетей могут содержать различные классы угроз:

- Сетевые эксплойты используют недостатки мобильной операционной системы или другого программного обеспечения, которое работает в локальных или сотовых сетях.После подключения они могут устанавливать вредоносное ПО на ваш телефон без вашего ведома.

- Wi-Fi Sniffing перехватывает данные, когда они передаются по воздуху между устройством и точкой доступа Wi-Fi. Многие приложения и веб-страницы не используют надлежащие меры безопасности, отправляя незашифрованные данные по сети, которые могут быть легко прочитаны кем-то, кто собирает данные в пути.

Физические угрозы

Мобильные устройства небольшие, ценные, и мы везде носим их с собой, поэтому их физическая безопасность также является важным фактором.

Утерянные или украденные устройства — одна из самых распространенных мобильных угроз. Мобильное устройство ценно не только потому, что само оборудование может быть перепродано на черном рынке, но, что более важно, потому, что оно может содержать конфиденциальную личную и организационную информацию.

Если какое-либо из этих приложений есть на вашем телефоне, удалите их сейчас

Срочное новое предупреждение для пользователей Android сегодня. В магазине Google Play было обнаружено восемь «опасных» приложений, которые могут украсть ваши банковские реквизиты и даже обойти двухфакторную аутентификацию.Если на вашем телефоне установлено какое-либо из этих приложений, вам необходимо немедленно удалить их и проверить свои банковские счета на предмет подозрительной активности.

Новое опасное вредоносное ПО нацелено на пользователей Android — проверьте свои телефоны прямо сейчас.

Гетти«Кажется, что хакеры всегда на шаг опережают меры безопасности Play Store», — предупреждает Экрам Ахмед из Check Point Security. «Мы постоянно обнаруживаем, что Play Маркет изо всех сил пытается предотвратить проникновение хакеров в их приложения». В очередной раз официальный магазин Google был застигнут врасплох. И именно простота новейшего вредоносного ПО «это самый опасный аспект этой кампании», — говорит мне Check Point.

Новая угроза, получившая название «Clast82», представляет собой дроппер, который может «установить любое вредоносное ПО на устройство». Clast82 включает мобильного трояна удаленного доступа для управления зараженными устройствами, а его любимым вредоносным ПО является вредоносное ПО для банковских операций AlienBot как услуга (MaaS). Check Point сказал мне, что Clast82 может получить «полный контроль над телефоном жертвы, как если бы хакер физически удерживал телефон».

Всего неделю назад я сказал пользователям удалить еще одно опасное приложение, которое все еще находится в Play Store, несмотря на неоднократные предупреждения.Теперь мы снова здесь. Google вынужден укрепить защиту Play Store. И хотя его магазин приложений лучше, чем был, он все еще недостаточно хорош. А учитывая фрагментированный характер экосистемы Android, при котором процесс исправления угроз безопасности носит неоднородный характер, это плохая новость для всех пользователей Android.

БОЛЬШЕ ОТ FORBESПочему вам следует прекратить использование WhatsApp: подтверждено новое критическое обновление Зак ДоффманГод назад та же команда в Check Point предупредила о двух опасных вариантах вредоносного ПО, которые уклонились от защиты Play Store.«Вредоносные приложения все еще попадают в Google Play», — сказал мне тогда Авиран Хазум из Check Point, предупредив, что «Google вкладывает средства в борьбу с вредоносными приложениями, но, учитывая текущее состояние, этого недостаточно».

На этот раз, говорит мне Хазум, ничего не изменилось. «Эта вредоносная программа, — говорит он, — использовала сторонние ресурсы, такие как FireBase и GitHub, наряду с« переключателем »для включения и выключения вредоносного поведения … Жертвы думали, что они загружают безобидное служебное приложение из официального магазина Android, но на самом деле они получали опасный троян, который попадал прямо на их финансовые счета.”

Несмотря на такие инициативы, как Google App Defense Alliance, разработчики вредоносных программ находят новые способы перехитрить системы безопасности, возведенные вокруг магазина. В этом случае, как поясняет Хазум, «во время оценки Google переключатель [вредоносного приложения] был выключен, и не было контакта с вредоносными полезными нагрузками или выполнения динамически загружаемых полезных данных. Но когда приложение было одобрено Google, злоумышленник щелкнул выключателем и включил все возможности Clast82 ».

Приложения Clast82

КПППроще говоря, приложение, загруженное в Play Store, не имело проблем с собственным кодом и поэтому не запускало никаких предупреждений.А в выключенном состоянии он не проявлял никаких плохих качеств при работе. Но после одобрения и включения он загрузил на устройство опасное вредоносное ПО. Как поясняет Check Point, «полезная нагрузка, сброшенная Clast82, не происходит из Google Play, поэтому сканирование приложений перед отправкой на рассмотрение не предотвратит установку вредоносной полезной нагрузки».

Я бы больше посочувствовал борьбе Google с такими новаторскими подходами, как этот, чтобы обойти его безопасность, если бы не его, казалось бы, случайный подход к рекламному ПО, тот факт, что приложения, такие как SuperVPN, возвращаются в магазин, несмотря на повторяющееся плохое поведение. , и если злоупотребление разрешениями на Android не было таким распространенным явлением.Грядут новые меры защиты конфиденциальности, но похоже, что Google следует за Apple, прежде чем она слишком сильно отстает.

«На этот раз, — говорит Ахмед, — хакер сколотил базовые, легкодоступные сторонние приложения, чтобы обойти защиту Play Store, чтобы внедрить вредоносное ПО в несколько повседневных служебных приложений».

По словам исследователя безопасности Шона Райт, было бы полезно, если бы пользователи «не устанавливали приложения, которые им не нужны, и обращали пристальное внимание на разрешения, запрашиваемые приложениями; например, приложение-фонарик, запрашивающее доступ к вашим контактам, сразу вызывает подозрение, поэтому читайте отзывы, особенно плохие.”

Но, как мы видели раньше, даже там, где приложения создаются в промышленных масштабах сетями разработчиков, часто остаются зацепки, которые, как можно было бы подумать, могут выдать игру. «При изучении поддельных учетных записей разработчиков в Google Play, — говорит Check Point, — электронная почта разработчика для всех приложений — это один и тот же адрес электронной почты, а ссылки на каждое приложение на странице Политики конфиденциальности ведут на один и тот же репозиторий, также принадлежащий одному актер.» Вы могли подумать, что это означает предупреждение, но это явно не так.

Иногда, когда мы видим отчеты о вредоносном ПО для Android, проблема заключается в мошеннических SDK, скрытых в новых и существующих приложениях. Но не в этот раз. «Эти приложения были вредоносными по своей сути», — говорит Хазум. «И сами приложения были удалены».

БОЛЬШЕ ОТ FORBESПочему вы должны прекратить использовать Gmail на своем iPhone Зак ДоффманИтак, еще раз предупреждаем об удалении нескольких приложений с ваших телефонов. Единственная хорошая новость заключается в том, что Check Point обнаружила угрозу раньше, чем эти приложения попали на миллионы устройств.«Помимо того, насколько быстро были удалены приложения, — говорит мне Хазум, — мы не получали никаких официальных заявлений от Google».

Google отказался комментировать эту историю перед публикацией, кроме подтверждения того, что приложения, представленные Check Point, были удалены из Play Store.

Джейк Мур изиз ESET предупреждает, что «вредоносные программы часто могут скрываться на обычных сайтах или через приложения в стиле троянцев в Play Store, и даже благодаря усилиям Google некоторые из них все еще могут проникать через сети безопасности. Злоумышленники продолжают разрабатывать вредоносные программы для Android, поскольку они слишком хорошо знают, что их жертвы часто слишком быстро устанавливаются без надлежащего исследования.Однако жизненно важно проверить даже самые тривиальные приложения, поскольку это может стоить вам больше, чем просто время на загрузку и установку, когда оно выполнит свое истинное намерение ».

Вредоносные приложения Clast82 из Google Play Store перечислены ниже вместе с соответствующими именами пакетов, поскольку имена приложений довольно общие.

- Cake VPN (com.lazycoder.cakevpns)

- Тихоокеанский VPN (com.protectvpn.freeapp)

- eVPN (com.abcd.evpnfree)

- BeatPlayer (com.crrl.beatplayers)

- Сканер QR / штрих-кода MAX (com.bezrukd.qrcodebarcode)

- Музыкальный проигрыватель (com.revosleap.samplemusicplayers)

- tooltipnatorlibrary (com.mistergrizzlys.docscanpro)

- QRecorder (com.record.callvoicerecorder)

«Если у вас есть какое-либо из этих приложений, — предупреждает Ахмед из Check Point, — вы должны немедленно удалить их, иначе вы рискуете получить свои финансовые данные в руках опасных людей». На всякий случай, если какое-либо из приложений установлено на вашем телефоне, вам также рекомендуется сменить пароли онлайн-банкинга и других финансовых аккаунтов.

Угроза «никогда не исчезнет», по словам эксперта по безопасности Майка Томпсона, «поэтому, хотя мы ожидаем, что кураторы и поставщики контента будут усердно одобрять такое программное обеспечение, последней линией защиты всегда будет бдительность потребителей. ”

Ахмед соглашается, говоря мне, что, хотя Google удалил эти приложения из своего Play Store, гораздо более тревожная новость заключается в том, что «это лишь вопрос времени, когда злоумышленники, стоящие за этим новым вредоносным ПО, вернутся в другой форме, как Play Store. предстоит пройти долгий путь в плане усиления защиты от новейших киберугроз.”

современных угроз безопасности мобильных устройств и способы их предотвращения

Вирусы, шпионское ПО и другие вредоносные программы могут повлиять не только на настольные компьютеры и ноутбуки. Мобильные устройства также уязвимы. Поскольку ландшафт угроз продолжает развиваться, важно, чтобы мы не только понимали эти риски, но и то, как мы можем защитить себя от них.

В этом посте мы подробно рассмотрим угрозы безопасности мобильных телефонов, с которыми мы сталкиваемся сегодня, и дадим советы и предложения по их минимизации.

Каковы угрозы безопасности мобильных устройств?

Угрозы безопасности мобильных устройств — это атаки, предназначенные для компрометации или кражи данных с мобильных устройств, таких как смартфоны и планшеты. Эти угрозы часто принимают форму вредоносного или шпионского ПО, предоставляя злоумышленникам несанкционированный доступ к устройству; во многих случаях пользователи даже не подозревают об атаке.

Имея доступ, злоумышленники могут выполнять различные вредоносные действия, от кражи и продажи данных до доступа к контактам, отправки сообщений и совершения звонков.Они также могут использовать устройство для кражи учетных данных пользователей и подделки личных данных. Эти атаки влияют как на отдельных пользователей, так и на организации, поскольку одно единственное нарушение может привести к крупномасштабным утечкам данных.

Типы угроз безопасности мобильных устройств

Атаки на мобильные устройства бывают всех форм и размеров, но, как правило, относятся к следующим четырем категориям:

- Мобильные угрозы на основе приложений: Приложения часто являются корнем уязвимостей мобильных устройств.Эти типы атак могут происходить, когда пользователи загружают вредоносные приложения или предоставляют приложениям разрешение на доступ к данным устройства, не проверяя, безопасно ли это делать.

- Мобильные веб-угрозы: Мобильные веб-атаки обычно достигаются с помощью фишинга или спуфинга. Злоумышленники отправят электронное письмо, текстовое сообщение или другое мгновенное сообщение, которое выглядит так, как если бы оно было отправлено из надежного источника, но сообщение содержит вредоносную ссылку или вложение. Когда пользователи переходят по ссылке или предоставляют личную информацию, злоумышленник может получить несанкционированный доступ к своему мобильному устройству или украсть учетные данные для подделки личных данных.

- Сетевые угрозы: Этот тип мобильной атаки происходит, когда злоумышленники нацелены на незащищенные или бесплатные общедоступные Wi-Fi-соединения. В некоторых случаях хакеры могут даже создать поддельную сеть Wi-Fi (известную как спуфинг сети), пытаясь обмануть пользователей. Поддельные сети попросят пользователей создать учетную запись с именем пользователя и паролем, что даст хакерам возможность взломать устройства и учетные данные.

- Физические угрозы: Утерянные, украденные или оставленные без присмотра устройства открывают пользователям ряд проблем с безопасностью сотовых телефонов.Если вы не используете надежный пароль, PIN-код или биометрическую аутентификацию, а также не пользуетесь незашифрованными приложениями и службами, ваш телефон можно легко взломать, особенно с учетом того, насколько сложен ландшафт угроз сегодня.

6 угроз безопасности мобильных устройств и способы их предотвращения

Достаточно плохо, что злоумышленники могут использовать любой из вышеупомянутых типов угроз для атаки на ничего не подозревающих пользователей, но еще хуже то, что наше повседневное поведение и мобильная активность могут облегчить им успех.Ниже приведены некоторые из наиболее распространенных способов, которыми мы подвергаем наши данные и личные данные угрозе безопасности мобильных устройств, а также советы о том, как защитить себя.

1. Загрузка вредоносных приложений и предоставление слишком большого количества разрешений

Приложения, загруженные из источников, отличных от официальных магазинов приложений, могут привести к утечке данных, поскольку зачастую они не имеют надлежащей защиты. Кроме того, злоумышленники могут выпускать вредоносные приложения, которые предназначены для использования пользователей, которые их загружают, например, путем кражи данных с устройства и их продажи третьим лицам.Утечки данных также могут происходить через зараженные вредоносным ПО корпоративные приложения, которые распространяют код в мобильных операционных системах, перемещая данные по бизнес-сетям без обнаружения.

Как минимизировать риск: Загружайте приложения только из Google Play, Apple App store и других проверенных поставщиков. Кроме того, откажитесь в разрешениях, таких как доступ к данным о местоположении, камере и микрофону, если только приложение, которое вы используете, не требует этого.

2. Подключение к незащищенным сетям Wi-Fi

Сети Wi-Fi, к которым можно бесплатно получить доступ в общественных местах, таких как аэропорты, кафе и библиотеки, привлекательны тем, что дают вам возможность избежать использования мобильных данных.Но многие из этих сетей незащищены, а это означает, что злоумышленникам легче получить доступ к устройствам пользователей и поставить под угрозу их данные.

Как минимизировать риск: Подумайте дважды, прежде чем подключаться к бесплатным точкам доступа Wi-Fi, и никогда не используйте ту, которая требует создания учетной записи или пароля. Если вам действительно нужно использовать одну из этих сетей, придерживайтесь действий с низким уровнем риска — их никогда не следует использовать для доступа к вашим учетным записям в социальных сетях, банковских приложений или для совершения покупок в Интернете.

3.Быть целью атаки социальной инженерии

С ростом удаленной работы такие атаки, как фишинг и «смишинг», становятся все более распространенными как на мобильных устройствах, так и на компьютерах. Однако мобильные пользователи часто более уязвимы для этих атак, поскольку меньшие размеры экрана ограничивают объем информации, которую можно увидеть во вредоносном письме в любой момент. Это увеличивает вероятность того, что пользователи перейдут по ссылке, не учитывая последствий.

Как минимизировать риск: Никогда не нажимайте на ссылку в электронном или текстовом сообщении, даже если она отправлена надежным отправителем.Вместо этого введите URL-адрес в адресной строке вашего веб-браузера, чтобы вы могли убедиться, что ссылка действительна.

4. Плохая кибергигиена

Для людей как никогда важно соблюдать правила кибергигиены, но многие люди продолжают использовать слабые пароли, повторно использовать учетные данные для разных учетных записей, делиться данными с друзьями и коллегами и отказываются обновлять приложения и операционные системы.

Устаревшие устройства также могут способствовать возникновению множества проблем с кибербезопасностью мобильных устройств.Будь то из-за того, что производитель не предлагает обновления, или из-за того, что пользователь предпочитает не загружать новые версии и программное обеспечение, это оставляет пробелы, которые злоумышленник может использовать для проникновения на устройство.

Кроме того, пользователи могут стать жертвами угроз безопасности мобильных устройств из-за неправильной обработки сеанса. Многие приложения используют токены, чтобы сделать работу более удобной для пользователей (т. Е. Позволяя им выполнять действия без повторной аутентификации). Но иногда эти токены могут быть непреднамеренно переданы злоумышленникам, если сеансы остаются открытыми.

Как минимизировать риск: Используйте надежные пароли, разверните инструменты многофакторной аутентификации (MFA), настройте устройства на автоматическое обновление и выходите из приложений и веб-сайтов, когда вы закончите их использовать. И, конечно же, храните свою личную информацию и логины при себе.

5. Работа со взломанной криптографией или без сквозного шифрования

Поскольку люди проводят больше времени дома, наблюдается огромный всплеск использования инструментов видеоконференцсвязи на мобильных устройствах.Хотя они отлично подходят для того, чтобы помочь коллегам и семьям поддерживать связь, существуют риски, особенно если вы используете приложение или службу, которые не шифруют разговоры, работают с использованием слабых алгоритмов или иным образом делают устройства уязвимыми для атак.

Как минимизировать риск: Независимо от того, являетесь ли вы владельцем бизнеса или заинтересованным лицом, убедитесь, что вы и все, с кем вы общаетесь, используете приложения и онлайн-инструменты, которые уделяют первоочередное внимание обеспечению безопасности личности и данных.

6. Падающая жертва ботнетов

Ботнет образуется, когда группа компьютеров попадает под контроль хакера. Обычно они используются для перегрузки ресурсов организации во время злонамеренных действий, таких как распределенный отказ в обслуживании (DDoS), которые могут выполняться на мобильных устройствах с помощью троянов, вирусов и червей.

Как минимизировать риск: Как и многих других мобильных угроз, ботнетов можно избежать, загрузив только легитимные приложения, никогда не нажимая на ссылки или вложения в сообщениях электронной почты, используя безопасные беспроводные сети и зная о необычной активности на устройствах.

Как организации могут защитить себя от мобильных угроз

Хотя ИТ-отделы и службы безопасности в значительной степени несут ответственность за защиту данных компании, сотрудников и клиентов, конечные пользователи также могут многое сделать для защиты своих устройств. Давайте посмотрим, как каждая группа может повысить безопасность на работе и дома.

На что способны ИТ и безопасность

Как никогда раньше, сотрудники работают удаленно из разных мест и на разных устройствах. Однако только 13% организаций применяют четыре основных средства защиты: шифрование данных, доступ по служебной информации, отсутствие паролей по умолчанию и регулярное тестирование безопасности.Кроме того, почти в 50% организаций отсутствует политика допустимого использования, которая имеет жизненно важное значение для борьбы с угрозами безопасности мобильных данных и устанавливает стандарт поведения сотрудников на устройствах и в сетях.

ИТ-командымогут извлечь выгоду, внедрив управление мобильными устройствами, развернув такие инструменты, как MFA и единый вход (при отказе от аутентификации по SMS), а также приняв подход нулевого доверия к безопасности в своих организациях. Они также должны проводить регулярное обучение сотрудников, чтобы безопасность всегда была в центре внимания, и сообщать всем о последних и наиболее серьезных угрозах, с которыми они могут сталкиваться ежедневно.

Что могут делать люди

Сотрудникитакже могут предотвратить атаки на мобильную безопасность, убедившись, что они хорошо понимают общие угрозы. Они не только должны знать, что они собой представляют, но они также должны уметь распознавать явные признаки попытки нападения.

В дополнение к следованию политикам, установленным их организацией, сотрудники могут взять безопасность в свои руки, внедрив методы защиты паролей и задействуя более надежные инструменты аутентификации (такие как MFA и биометрия) на своих устройствах.Они также могут обеспечить безопасность своих домашних сетей и избегать использования бесплатных сетей Wi-Fi при удаленной работе.

Что дальше в сфере безопасности мобильных устройств?

Чтобы обеспечить безопасность своих сотрудников и корпоративных данных, организациям важно осознавать риски, связанные с безопасностью мобильных устройств, особенно с учетом того, что мир становится все более удаленным.

Вот несколько тенденций, о которых следует помнить:

- Динамическая работа — это модель, которая дает сотрудникам свободу и гибкость для работы из любого места и требует высокозащищенного интегрированного ИТ-стека.Рассмотрение мобильной безопасности является важной частью этого, чтобы сотрудники могли сотрудничать эффективно и безопасно — в любое время, из любого места, на любом устройстве.

- Принесите свое собственное устройство Политики существуют уже давно, но они еще более важны в наших текущих рабочих средах. Организации должны гарантировать, что сотрудники могут работать на любом устройстве, что делает такие инструменты, как MFA и подход Zero Trust к безопасности, абсолютно критически важными.

- Интернет вещей быстро растет, поскольку все больше людей полагаются на подключенные устройства на работе и дома (например,г., умные холодильники и голосовые помощники). Знание того, что это за устройства и как они могут изменить ландшафт безопасности, является ключом к предотвращению получения злоумышленниками несанкционированного доступа к информации и сетям.

Информация о последних атаках на мобильную безопасность — это первый шаг к повышению безопасности персонала. Для получения дополнительной информации о безопасности мобильных устройств и советов о том, как защитить данные вашей компании и сотрудников, посетите следующие ресурсы:

Как защитить свой смартфон

Владельцы малого бизнеса осознают, что защита их активов является главным приоритетом.К сожалению, у многих предпринимателей есть слепое пятно, когда дело доходит до кибербезопасности. Некоторые владельцы малого и среднего бизнеса считают, что они вряд ли станут целью хакеров именно из-за своего размера; они предполагают, что хакеры с большей вероятностью нацелятся на более крупные предприятия, у которых есть больше информации, доступной для кражи. Однако исследования не подтверждают эту идею. Фактически, согласно отчету Verizon о расследовании утечек данных за 2019 год, «43% нарушений были связаны с владельцами малого бизнеса».

Помимо хранения конфиденциальной информации на ноутбуках и настольных компьютерах, современные малые предприятия в значительной степени полагаются на мобильные устройства, такие как смартфоны, для выполнения работы.Бизнес-смартфоны, предоставленные компанией или сотрудником, используются для ряда коммерческих операций: управление запасами, отношения с клиентами, реклама и маркетинг, банковское дело и т. Д. Таким образом, они становятся хранилищами ценных данных, которые могут стать целью хакеров и вредоносных программ. Принятие соответствующих мер предосторожности для защиты данных во многом похоже на инвестирование в страховой полис, и большая часть из них сводится к внедрению передовых практик в вашем бизнесе, а не к инвестированию в дорогостоящие продукты.

Вот 10 простых способов защитить данные смартфонов вашего малого бизнеса.

1. Своевременно обновляйте ОС и приложения.

Большинство людей виновны в откладывании или игнорировании обновлений операционной системы и приложений, но регулярное выполнение этого может стать причиной утечки данных. Хакеры знают, как выявлять и использовать уязвимости в системах; по мере того, как компания становится известна об этих уязвимостях, в нее вносятся улучшения для повышения безопасности и устранения слабых мест.Чем дольше вы ждете обновления своего телефона или ноутбука, тем более устаревшие ваши системы, что делает вас более легкой мишенью для хакеров.

Если ваш малый бизнес использует политику BYOD (принесите собственное устройство), создайте программу обучения и повышения осведомленности для своих сотрудников. Убедитесь, что ваши сотрудники понимают, что они должны принимать разумные меры предосторожности при использовании своих смартфонов и планшетов, в том числе регулярно запускать обновления и внимательно следить за загрузкой приложений.

2.Заблокируйте свои устройства.

Конечно, намного проще держать телефон постоянно разблокированным, потому что вы можете быстрее получить доступ к своей электронной почте, камере, текстовым сообщениям и другим функциям, но только подумайте, как бы вы себя чувствовали, если бы незнакомец нашел ваш телефон в автобусе. сидя или в кафе, и вы можете просто нажать на свои бизнес-приложения, контакты и даже банковскую информацию. Если ваш телефон содержит информацию о клиенте, вы можете даже оказаться в неловком положении, сообщив своим клиентам, что их данные были скомпрометированы, в основном из-за халатности.

Чтобы этого не произошло, всегда используйте четырех- или шестизначный код доступа или задавайте более длинный буквенно-цифровой код, чтобы, если вы когда-нибудь потеряете свой телефон, он не откроет весь ваш бизнес для посторонних. Использование сканирования отпечатков пальцев и идентификации лица также является отличным вариантом, поскольку это быстрее и проще, чем запоминание кода разблокировки. Кроме того, не забудьте защитить паролем все мобильные приложения, которые содержат личные данные, такие как банковские операции, электронная почта и ваша учетная запись Amazon. Не используйте один и тот же пароль для всех своих учетных записей и время от времени меняйте пароли на всякий случай.

3. Используйте управление мобильными устройствами в стиле малого бизнеса.

Если рабочий телефон потерян или украден, вы можете предотвратить повреждение с помощью основных функций смартфона. И Apple, и Google предлагают службы поиска устройств, такие как «Найти iPhone» и «Найти мое устройство» для Android, которые могут найти ваш телефон на карте и автоматически отключить его. Эти службы также могут заставить ваш телефон звонить, либо тревожить вора, либо просто определять местонахождение телефона, который вы временно потеряли. Вы даже можете сделать так, чтобы телефон удалял всю информацию после пяти-десяти попыток ввода неверного пароля.