Как поставить пароль на Wi-Fi роутер D-Link, на примере DIR-300

Кулешов ВячеславЗащита домашней интернет-линии необходима так же, как надежный дверной замок. Хороший пароль практически невозможно взломать, а это значит, что все устройства, с которых вы выходите в сеть, не подвергнутся хакингу.

В этой публикации поговорим о том, как поставить пароль на вай фай роутер D-Link DIR-300. Рассмотрим две версии этой модели. Дело в том, что на устройствах установлена разная микропрограмма, поэтому интерфейсы отличаются, и возникает путаница. Кроме того, на некоторых приборах предусмотрено использование только логина, без ключа. Такая защита оставляет желать лучшего. Поэтому не приходится говорить о важности установки надежных паролей. Следуя нашим подсказкам, вы научитесь устанавливать код самостоятельно.

Содержание

- 1 Устанавливаем пароли на старой прошивке

- 2 Как установить защиту на новой прошивке

Устанавливаем пароли на старой прошивке

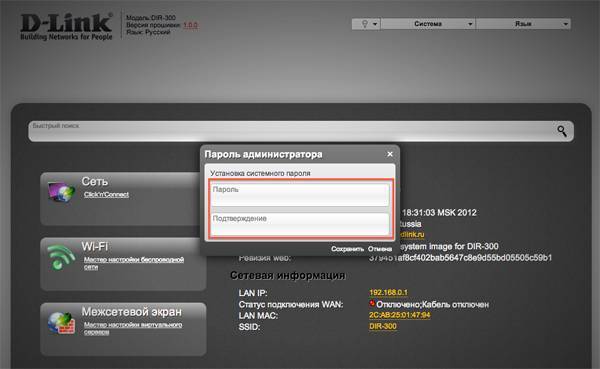

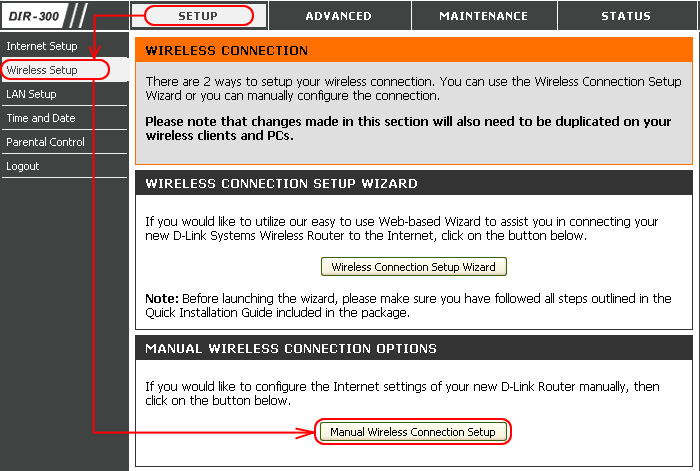

Начнем с того, как поставить пароль на роутер D-Link DIR-300 с темным интерфейсом:

- Запустите любой установленный веб-обозреватель.

- В URL-строке напишите IP-адрес маршрутизатора. Для модели, о которой идет речь, это 192.168.0.1.

- Появится окно запроса логина и пароля администратора. “По умолчанию” задан никнейм admin, а вот пароль не установлен совсем. Если эти данные ранее были изменены, используйте новую комбинацию. Если обновленный код администратора утерян, то войти в панель управления не получится. Понадобится сделать сброс настроек клавишей “Reset”. В этом случае заводской код восстановится.

- После того, как вы попали на главную страницу внутреннего меню роутера, найдите внизу вкладку “Расширенные настройки”.

- Отсюда переходите в раздел “Система” и переходите в “Пароль администратора”.

- Запишите новый ключ и повторите в строке ниже. При этом логин останется прежний – admin.

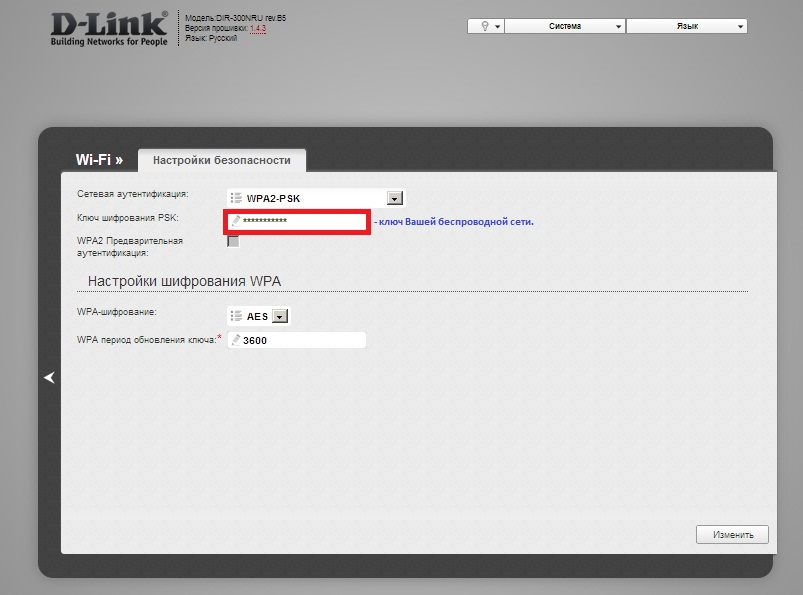

- Из вкладки “Расширенные настройки” переходите в “Wi-Fi”.

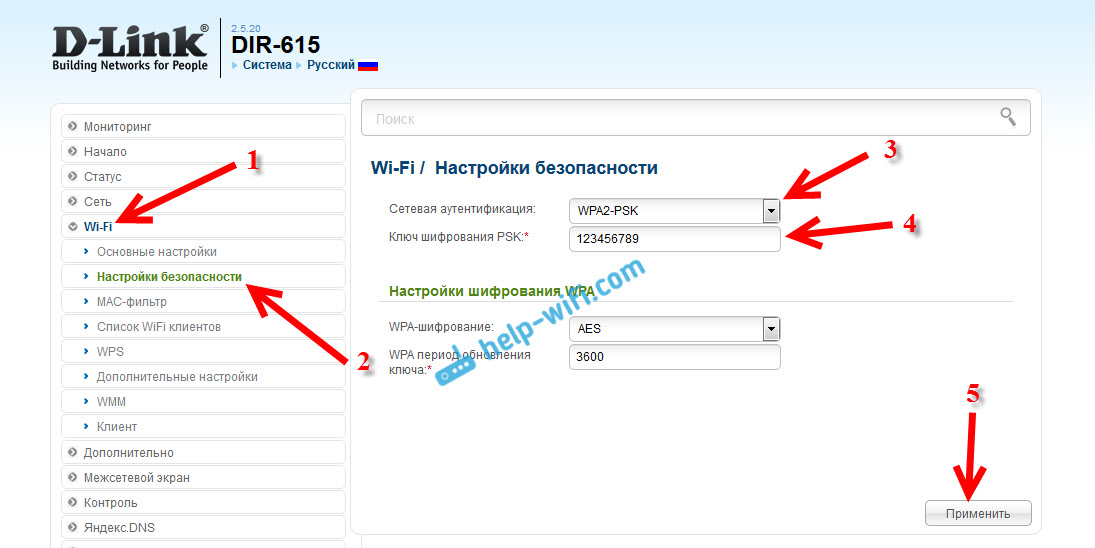

- Выберите “Настройки безопасности”.

- В строке “Ключ шифрования PSK” запишите кодовую комбинацию символов.

- Нажмите “Изменить”.

Составляя комбинации, чередуйте цифры и буквы, добавьте специальные символы. Старайтесь, чтобы ключ содержал не менее 8-12 знаков. Слишком длинные ключи тоже не нужны – вы сами можете запутаться, когда будете вводить такой код.

Эти рекомендации касаются не только ключей для маршрутизатора, но и для страниц соцсетей и всего, где требуется код.

к содержанию

Как установить защиту на новой прошивке

Новая сборка микропрограммы не слишком отличается от предыдущей. Изменилось цветовое оформление и названия пунктов. Поэтому смена ключей на роутере с такой прошивкой не вызовет трудностей.

Начинаем с кода сисадмина:

- Через браузер войдите в панель управления, как рассказано в п. 1-3 нашего мануала. Единственное отличие – на новом ПО добавили стандартный код. Он дублирует логин – admin.

- На стартовой странице в меню роутера выберите окно “Настроить вручную”.

- Найдите раздел “Система”.

- Внесите обновленные “Имя пользователя” и “Пароль”.

- Подтвердите действие, кликнув “Сохранить”.

Чтобы сменить пароль для точки доступа:

- Из подменю слева выберите раздел “Wi-Fi”, затем “Настройки безопасности”.

- В строке “Ключ шифрования PSK” указан кейген. Внесите в это поле новый защитный набор символов.

- Сохраните изменения кнопкой “Применить”.

После того, как все желаемые конфигурации выполнены, маршрутизатор нужно перезагрузить. Сделайте это кнопкой включения питания или в верхней части меню нажав команду “Перезагрузить”.

Независимо от того, какое ПО установлено на маршрутизаторе, не забудьте заново подключить все домашние устройства. Ноутбук, смартфон или планшет не “опознают” сеть с новым паролем.

Имею опыт работы в ИТ сфере более 10 лет. Занимаюсь проектированием и настройкой пуско-наладочных работ. Так же имеется большой опыт в построении сетей, системном администрировании и работе с системами СКУД и видеонаблюдения.

Работаю специалистом в компании «Техно-Мастер».

Поделитесь материалом в соц сетях:

как войти в настройки, сменить пароль, обновить прошивку и другое

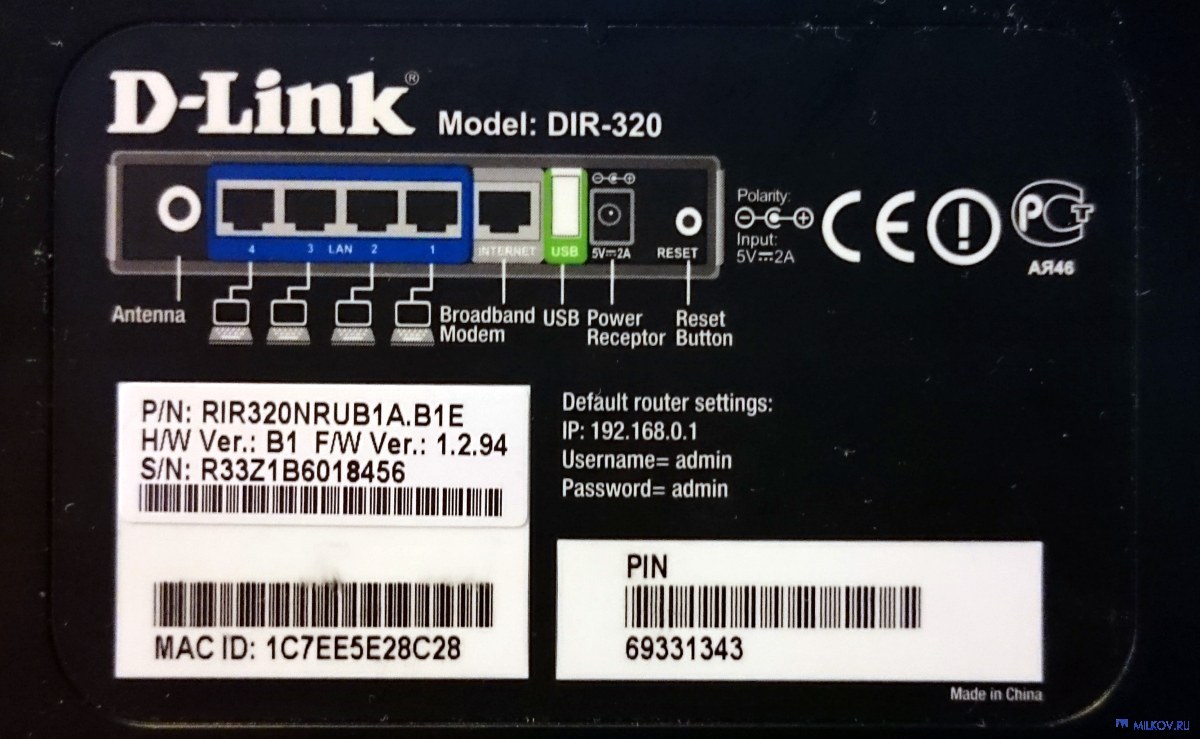

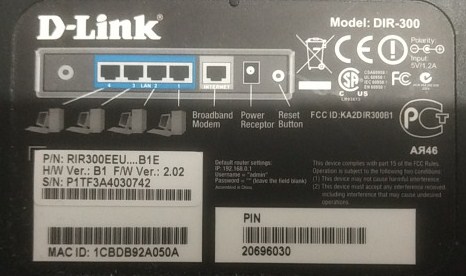

При работе с роутером D-Link DIR-615 нередко приходится знать разные тонкости. Например, как посмотреть пароль Wi-Fi-сети, сбросить настройки, решить проблемы с интернетом или обновить прошивку. Проблема усугубляется тем, что у роутера есть много официальных прошивок, имеющих разные интерфейсы. Они заметно отличаются друг от друга, поэтому не всегда удается найти ту или иную команду с первого раза. Тем не менее, мы разберем базовый алгоритм действий в любых интерфейсах и в некоторых случаях приведем примеры работы в разных прошивках.Вход в настройки роутера D-Link DIR-615Переверните маршрутизатор и найдите на его этикетке следующее: Default Router Setting (настройка роутера по умолчанию). В строке IP прописан адрес, который и нужен вам для входа в настройки. Но работать он будет только в том случае, если к роутеру подключен компьютер или другое устройство с ОС и браузером на борту. На этом подключенном устройстве откройте браузер, в адресной строке вбейте указанный на этикетке адрес (часто это 192.168.0.1) и нажмите клавишу Enter. Если страница не грузится, то вы допустили ошибку при подключении ПК или есть проблемы с кабелем (см. «Как подключить роутер D-Link DIR-615».)Логин и пароль роутера D-Link DIR-615Логин и пароль роутера и Wi-Fi по умолчанию, как узнать парольКак узнать пароль панели управления. По умолчанию роутер работает на заводских настройках. Они прописаны на вашем устройстве. Переверните роутер и ознакомьтесь с этикеткой. Имя для входа в панель управления указано в строке Username, а пароль в строке Password. Если эти данные не подходят, и вы не знаете или не помните другого пароля, тогда остается только сделать сброс роутера, как описано в разделе «Сброс настроек роутера».

На этом подключенном устройстве откройте браузер, в адресной строке вбейте указанный на этикетке адрес (часто это 192.168.0.1) и нажмите клавишу Enter. Если страница не грузится, то вы допустили ошибку при подключении ПК или есть проблемы с кабелем (см. «Как подключить роутер D-Link DIR-615».)Логин и пароль роутера D-Link DIR-615Логин и пароль роутера и Wi-Fi по умолчанию, как узнать парольКак узнать пароль панели управления. По умолчанию роутер работает на заводских настройках. Они прописаны на вашем устройстве. Переверните роутер и ознакомьтесь с этикеткой. Имя для входа в панель управления указано в строке Username, а пароль в строке Password. Если эти данные не подходят, и вы не знаете или не помните другого пароля, тогда остается только сделать сброс роутера, как описано в разделе «Сброс настроек роутера».Как узнать пароль Wi-Fi-сети роутера. С беспроводной сетью дела обстоят проще. Если вы не меняли ее пароль при первой настройке роутера, тогда найдете его на этикетке роутера в строке WPS PIN.

Если меняли, то зайдите в панель управления и посмотрите его в разделе Wi-Fi, в подразделе «Настройки безопасности» и строке «Ключ шифрования PSK». Если в вашей прошивке другое меню, поищите раздел «Беспроводная сеть» или похожий на него по смыслу.Как поставить пароль на роутер D-Link DIR-615Как изменить пароль панели управления. Для смены пароля админ-панели перейдите в раздел «Система» и подраздел «Пароль администратора». Введите новый пароль, повторите его в следующей строке и нажмите «Применить».

Если меняли, то зайдите в панель управления и посмотрите его в разделе Wi-Fi, в подразделе «Настройки безопасности» и строке «Ключ шифрования PSK». Если в вашей прошивке другое меню, поищите раздел «Беспроводная сеть» или похожий на него по смыслу.Как поставить пароль на роутер D-Link DIR-615Как изменить пароль панели управления. Для смены пароля админ-панели перейдите в раздел «Система» и подраздел «Пароль администратора». Введите новый пароль, повторите его в следующей строке и нажмите «Применить».Как изменить пароль Wi-Fi-сети. Для изменения пароля перейдите в раздел Wi-Fi, Найдите пункт «Настройки безопасности» и поставьте новый пароль в строке «Ключ шифрования PSK» и примените новые настройки.Сброс настроек роутера D-Link DIR-615 до заводскихСбросить настройки можно нажатием кнопки или через панель управления. В первом случае отыщите кнопку Reset снизу роутера, зажмите ее острым предметом и удерживайте в течение десяти секунд.

Дождитесь перезагрузки устройства. Если кнопка по каким-то причинам не отжимается или недоступна, можно задать команду сброса через меню. Для этого роутер должен быть подключен к управляющему устройству (компьютеру, планшету, смартфону). Зайдите в панель управления роутера (см. «Шаг 1. Вход в панель настроек» в этой статье), перейдите в раздел «Система» и подраздел «Конфигурация» и кликните по кнопке «Заводские настройки».

Дождитесь перезагрузки устройства. Если кнопка по каким-то причинам не отжимается или недоступна, можно задать команду сброса через меню. Для этого роутер должен быть подключен к управляющему устройству (компьютеру, планшету, смартфону). Зайдите в панель управления роутера (см. «Шаг 1. Вход в панель настроек» в этой статье), перейдите в раздел «Система» и подраздел «Конфигурация» и кликните по кнопке «Заводские настройки».То же самое можно проделать, если развернуть раздел «Система» вверху страницы и кликнуть по значку «Сбросить настройки».

Сброс настроек пригодится вам в том случае, если произошло неудачное обновление прошивки, сбой в работе роутера, если вы сделали некорректные настройки в панели управления или забыли пароль для входа в админ-панель. Но обратите внимание на то, что после сброса имена и пароли также вернутся к заводским (указаны на наклейке вашего роутера), а вам придется начинать настройку маршрутизатора заново.Как подключить интернет, проблемы с интернетом в D-Link DIR-615Как подключить интернет к D-Link DIR-615Эту тему мы подробно рассмотрели в этой статье.

Здесь мы опишем лишь алгоритм подключения:

Здесь мы опишем лишь алгоритм подключения:- подключить к роутеру кабель интернет-провайдера;

- соединить роутер при помощи кабеля с компьютером;

- войти в панель управления, задать настройки провайдера и некоторые другие;

- подключить к роутеру домашние устройства по кабелю или беспроводной сети.

Вторая причина — это сбои в работе роутера.

Их можно обнаружить, если на устройстве не будет проблем с интернетом при прямом подключении (без роутера). В случае сбоев сделайте сброс настроек роутера к заводским или обновите прошивку, как описано в других разделах этой статьи. Третьей причиной может быть проблема на стороне провайдера, которая возникает при авариях, в грозу или других неблагоприятных условиях. Свяжитесь с ним и выясните, нет ли на линии проблем.Обновление прошивки роутера D-Link DIR-615Подготовка оборудованияДля обновления прошивки роутера D-Link кроме самого маршрутизатора вам понадобится компьютер с установленным на него браузером и патч-корд (кабель из комплекта). Вставьте патч-корд одним концом в любой порт LAN роутера, а другим концом в сетевой порт компьютера. Загрузите оба устройства. Если до этого ПК был подключен к роутеру по Wi-Fi, тогда выключите беспроводное соединение. Дело в том, что в процессе обновления прошивки недопустимы сбои в сети или в питании, поэтому обновлять роутер нужно только по кабелю и ни в коем случае не выключать и не перезагружать его до окончания процесса.

Их можно обнаружить, если на устройстве не будет проблем с интернетом при прямом подключении (без роутера). В случае сбоев сделайте сброс настроек роутера к заводским или обновите прошивку, как описано в других разделах этой статьи. Третьей причиной может быть проблема на стороне провайдера, которая возникает при авариях, в грозу или других неблагоприятных условиях. Свяжитесь с ним и выясните, нет ли на линии проблем.Обновление прошивки роутера D-Link DIR-615Подготовка оборудованияДля обновления прошивки роутера D-Link кроме самого маршрутизатора вам понадобится компьютер с установленным на него браузером и патч-корд (кабель из комплекта). Вставьте патч-корд одним концом в любой порт LAN роутера, а другим концом в сетевой порт компьютера. Загрузите оба устройства. Если до этого ПК был подключен к роутеру по Wi-Fi, тогда выключите беспроводное соединение. Дело в том, что в процессе обновления прошивки недопустимы сбои в сети или в питании, поэтому обновлять роутер нужно только по кабелю и ни в коем случае не выключать и не перезагружать его до окончания процесса. Создание копии настроекТеоретически после обновления роутера сделанные до этого настройки должны сохраняться, но на практике часто приходится настраивать устройство заново. Чтобы избежать этой процедуры, до старта обновления создайте копию настроек. Это такая функция в панели управления роутером, при запуске которой вы сохраните на компьютер файл с настройками, а после обновления при необходимости загрузите его с помощью функции загрузки. Этот файл также всегда полезно иметь под рукой на случай сбоев в работе роутера. Например, в светлой прошивке резервная копия создается в разделе Система / Конфигурация. Для ее создания нажмите кнопку «Резерв. копия» в строке «Сохранение текущей конфигурации в файле». Не забудьте выбрать и запомнить место, в которое сохраните файл. Когда понадобится восстановить резервную копию в строке «Загрузка ранее сохраненной конфигурации в устройство» нажмите кнопку «Обзор», найдите на компьютере сохраненный файл и загрузите его. Следуйте указаниям диалогового окна.

Создание копии настроекТеоретически после обновления роутера сделанные до этого настройки должны сохраняться, но на практике часто приходится настраивать устройство заново. Чтобы избежать этой процедуры, до старта обновления создайте копию настроек. Это такая функция в панели управления роутером, при запуске которой вы сохраните на компьютер файл с настройками, а после обновления при необходимости загрузите его с помощью функции загрузки. Этот файл также всегда полезно иметь под рукой на случай сбоев в работе роутера. Например, в светлой прошивке резервная копия создается в разделе Система / Конфигурация. Для ее создания нажмите кнопку «Резерв. копия» в строке «Сохранение текущей конфигурации в файле». Не забудьте выбрать и запомнить место, в которое сохраните файл. Когда понадобится восстановить резервную копию в строке «Загрузка ранее сохраненной конфигурации в устройство» нажмите кнопку «Обзор», найдите на компьютере сохраненный файл и загрузите его. Следуйте указаниям диалогового окна.

Аналогичные команды доступны и по клику по значку «Система» вверху панели управления. Для создания копии это команда «Получить копию настроек», для загрузки — «Восстановить конфигурацию». В других прошивках ищите аналогичные команды также в разделе «Система».Где скачать прошивку для роутера D-Link DIR-615В новых прошивках роутера D-Link DIR-615 есть функция автоматической проверки и установки обновлений. Функция настроена по умолчанию и оповестит вас о выходе новой прошивки, когда вы зайдете в панель управления при подключенном интернете. Она избавляет от необходимости искать файл и самому все обновлять, однако не всегда доступна.

Для загрузки прошивки вручную вам нужно раздобыть подходящий файл. Вот здесь будьте внимательны, так как прошивка должна строго соответствовать аппаратной версии вашего роутера и типу модели. Разберем это на примере модели D-Link DIR-615S. Смотрим на наклейку снизу роутера (см. картинку ниже). Точное наименование модели — DIR-615S, аппаратная версия А1 (написана в строке H/W Ver.

).

).Теперь переходим на официальный сайт производителя в раздел «Поддержка/Загрузка». Выбираем здесь в качестве типа продукта «Маршрутизаторы», задаем префикс DIR, выбираем модель DIR-615, выбираем ревизию S/A1. Далее снова смотрим на этикетку в строку F/W Ver. Цифры 2.5.5 обозначают версию установленной на роутер заводской прошивки. Возвращаемся назад на открытую страницу с прошивками и видим, что есть много обновлений для нашего случая. Можно прочитать описание в разделе «Внесенные изменения» и скачать самую последнюю по дате прошивку. Не забудьте запомнить папку, в которую сохранили прошивку, так как потом из нее нужно будет загружать файл.Как обновить прошивку роутера D-Link DIR-615Локальное обновление. В светлой панели управления перейдите в раздел «Система» и выберите подраздел «Обновление ПО». В строке «Локальное обновление» кликните кнопку «Обзор», найдите ранее сохраненный файл прошивки с расширением .bin и нажмите по кнопке «Обновить». После этого дождитесь обновления и перезагрузки маршрутизатора, которые занимают несколько минут.

Будьте внимательны и не выключайте роутер в процессе обновления! После обновления снова войдите в панель управления и посмотрите в верхнем углу наименование новой прошивки. Оцените, что изменилось после обновления. Если после обновления вы замечаете сбои в работе роутера, выполните сброс настроек до заводских. Подробно эта процедура описана в разделе «Сброс настроек роутера».

Будьте внимательны и не выключайте роутер в процессе обновления! После обновления снова войдите в панель управления и посмотрите в верхнем углу наименование новой прошивки. Оцените, что изменилось после обновления. Если после обновления вы замечаете сбои в работе роутера, выполните сброс настроек до заводских. Подробно эта процедура описана в разделе «Сброс настроек роутера».В темной панели управления найдите внизу кнопку «Расширенные настройки» и кликните по ней. После этого в разделе «Система» нажмите на двойную стрелку вправо и найдите пункт «Обновление ПО». Если у вас синяя панель управления, тогда найдите раздел «Настроить вручную», перейдите на вкладку «Система» и найдите там «Обновление ПО».

Удаленное обновление. Вначале этого раздела мы писали, что в новых интерфейсах встроена функция проверки обновления. При ее наличии можно обновлять систему, кликнув на значок о появлении новой версии. Но можно и самому проверить наличие обновлений, а также настроить эту функцию.

Для этого кликните по кнопке «Проверить обновления», нажмите «Ок» и дождитесь перезагрузки роутера. Если вы не хотите, чтобы сервис сам проверял наличие новых версий прошивки, в разделе «Система» и подразделе «Удаленное обновление» уберите галочку в строке «Проверять обновления автоматически» и нажмите «Применить настройки».

Для этого кликните по кнопке «Проверить обновления», нажмите «Ок» и дождитесь перезагрузки роутера. Если вы не хотите, чтобы сервис сам проверял наличие новых версий прошивки, в разделе «Система» и подразделе «Удаленное обновление» уберите галочку в строке «Проверять обновления автоматически» и нажмите «Применить настройки».Если остались вопросы, задайте их в поле ниже.

Роутеры

Как изменить ключ шифрования маршрутизатора D-Link | Small Business

By C. Taylor

Ключ шифрования вашего маршрутизатора D-Link — это единственное, что отделяет вашу беспроводную сеть от потенциальных хакеров, похитителей данных или хищников пропускной способности. Хотя это важно и для домашних пользователей, для бизнеса жизненно важно регулярно менять этот ключ шифрования. Чем больше сотрудников получают доступ к вашей сети, тем больше возможностей для утечки ключа шифрования и его широкой доступности. Если вы предлагаете своим клиентам бесплатный беспроводной доступ в Интернет, смена ключа заставит пользователей точек доступа обращаться к вам за новым паролем, что позволит вам повторно зайти в бизнес.

Ключ шифрования

Ключ шифрования D-Link — это просто ваш пароль или кодовая фраза, которая интегрируется в алгоритм шифрования для шифрования ваших данных. Без этого ключа неавторизованные пользователи не смогут расшифровать данные, что не только предотвращает доступ к вашей беспроводной сети, но и защищает данные, которые вы передаете. Длинные и сложные ключи гораздо более безопасны, чем короткие, легко угадываемые ключи шифрования.

Типы шифрования

Большинство маршрутизаторов D-Link поддерживают три типа шифрования. Протокол Wired Equivalent Privacy, или WEP, является более старым и менее безопасным протоколом, обеспечивающим оптимальную совместимость со старым оборудованием. Защищенный доступ Wi-Fi, или WPA, обеспечивает большую безопасность, чем WEP, но все же не так надежен, как его версия второго поколения, WPA2. Ваш маршрутизатор D-Link также поддерживает комбинацию шифрования WPA и WPA2, которая по возможности использует более высокий уровень безопасности WPA2, но при возникновении проблем с совместимостью возвращается к WPA.

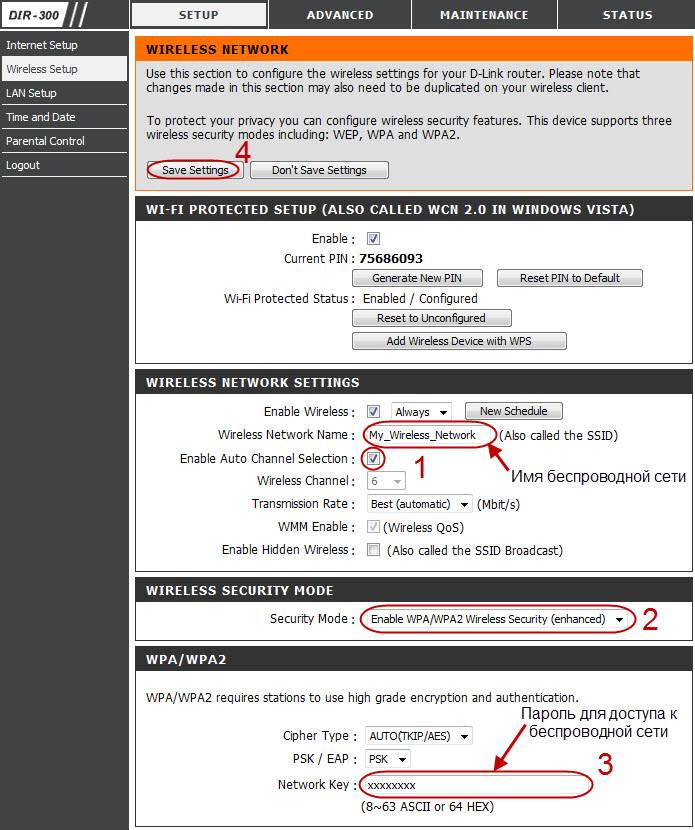

Протоколы WPA и WPA2 поддерживают ключи шифрования от восьми до 63 буквенно-цифровых символов.

Протоколы WPA и WPA2 поддерживают ключи шифрования от восьми до 63 буквенно-цифровых символов.

Мастер настройки

Компакт-диск, поставляемый с маршрутизатором D-Link, содержит Мастер настройки, который автоматически настраивает маршрутизатор. Запуск этой программы проведет вас через шаги, необходимые для изменения ключа шифрования беспроводной сети. Хотя эта программа проста в использовании, ей не хватает полной настройки. Для большинства пользователей достаточно администрирования большинства настроек, но если вам нужен доступ к расширенным функциям, вы можете получить доступ к странице администрирования в браузере.

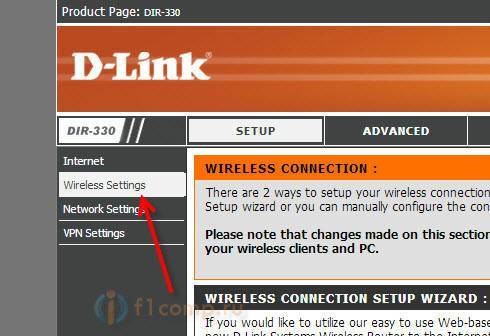

Страница администрирования через браузер

Для дополнительных настроек вам необходимо войти в сам маршрутизатор D-Link, чтобы получить доступ к его странице администрирования. Это делается путем ввода IP-адреса маршрутизатора в интернет-браузере и входа в систему с вашим именем пользователя и паролем.

В разделе «Настройки беспроводной сети» представлены подробные параметры для выбора протоколов шифрования и ключа шифрования. После ввода новой парольной фразы вам нужно нажать «Сохранить настройки», прежде чем она будет включена.

В разделе «Настройки беспроводной сети» представлены подробные параметры для выбора протоколов шифрования и ключа шифрования. После ввода новой парольной фразы вам нужно нажать «Сохранить настройки», прежде чем она будет включена.

Каталожные номера

- D-Link: Меню поддержки DIR-330

- D-Link: Меню поддержки DIR-615

- D-Link: Беспроводная сеть WBR-2310

Писатель Био

К. Тейлор отправился начал профессиональную писательскую карьеру в 2009 году и часто пишет о технологиях, науке, бизнесе, финансах, боевых искусствах и природе. Он пишет как для онлайн-изданий, так и для офлайн-изданий, включая Journal of Asian Martial Arts, Samsung, Radio Shack, Motley Fool, Chron, Synonym и другие. Он получил степень магистра биологии дикой природы в Университете Клемсона и степень бакалавра искусств в области биологических наук в Колледже Чарльстона. Он также имеет несовершеннолетние в статистике, физике и изобразительном искусстве.

6 новых уязвимостей, обнаруженных в домашних маршрутизаторах D-Link

Этот пост также доступен в: 日本語 (японский)

Резюме

28 февраля 2020 г. исследователи подразделения 42 компании Palo Alto Networks обнаружили шесть новых уязвимостей в беспроводных облачных маршрутизаторах D-Link с последней прошивкой.

Уязвимости обнаружены в модели DIR-865L маршрутизаторов D-Link, предназначенной для использования в домашней сети. Нынешняя тенденция к работе из дома увеличивает вероятность злонамеренных атак на домашние сети, что делает еще более важным постоянное обновление наших сетевых устройств.

Возможно, некоторые из этих уязвимостей также присутствуют в более новых моделях маршрутизатора, поскольку они имеют схожую кодовую базу. Ниже приведены шесть найденных уязвимостей:

- CVE-2020-13782: неправильная нейтрализация специальных элементов, используемых в команде (внедрение команды)

- CVE-2020-13786: Подделка межсайтовых запросов (CSRF)

- CVE-2020-13785: недостаточная стойкость шифрования

- CVE-2020-13784: Предсказуемое начальное число в генераторе псевдослучайных чисел

- CVE-2020-13783: Хранение конфиденциальной информации в открытом виде

- CVE-2020-13787: передача конфиденциальной информации открытым текстом

Различные комбинации этих уязвимостей могут привести к значительным рискам.

Межсетевые экраны нового поколения Palo Alto Networks с функцией предотвращения угроз защищены от этой угрозы с помощью специальных сигнатур.

Компания D-Link выпустила исправление, которое настоятельно рекомендуется установить потребителям. Его можно найти по следующей ссылке: Объявление D-Link

CVE-2020-13782: неправильная нейтрализация специальных элементов, используемых в команде (внедрение команды). )

Веб-интерфейс этого маршрутизатора управляется внутренним механизмом cgibin.exe. Большинство запросов веб-страниц отправляются на этот контроллер.

На изображении выше показан GET-запрос, который можно отправить к __ajax_explorer.sgi, который будет отправлен на scandir.sgi и вызовет перезагрузку маршрутизатора. Эта конкретная атака приведет к отказу в обслуживании.

Для работы атаки в запросе должно быть четыре параметра:

- действие : это должно быть либо mnt, либо umnt

- путь : это может быть что угодно

- где : это может быть что угодно

- en : в этом параметре происходит ввод команды. В этом случае ;перезагрузите; приводит к перезагрузке маршрутизатора.

Для этой атаки требуется аутентификация, но ее можно провести путем кражи файла cookie активного сеанса, поскольку веб-страница также уязвима для подделки межсайтовых запросов. Как будет видно из более поздних уязвимостей, кража файла cookie сеанса является тривиальной задачей для злоумышленника.

Как будет видно из более поздних уязвимостей, кража файла cookie сеанса является тривиальной задачей для злоумышленника.

CVE-2020-13786: подделка межсайтовых запросов (CSRF)

В веб-интерфейсе маршрутизатора есть несколько страниц, уязвимых для CSRF. Это означает, что злоумышленник может прослушивать веб-трафик и использовать информацию о сеансе, чтобы получить доступ к защищенным паролем частям веб-сайта, не зная пароля.

В предыдущей уязвимости уже упоминалось, что внедрение команды может быть проведено с использованием CSRF. Существует также портал веб-доступа SharePort, представляющий собой административный веб-сайт для обмена файлами, расположенный на порту 8181.

Ниже показан трафик, перехваченный злоумышленником, в котором он может использовать uid для обхода входа в систему:

Рисунок 2. Передача UID открытым текстомЕсли бы злоумышленник перешел непосредственно на страницу folder_view.php, они могут обойти экран входа в систему, но не будут иметь функциональности:

Рисунок 3. Веб-доступ к SharePort без аутентификации

Веб-доступ к SharePort без аутентификацииЕсли бы они просто изменили значение файла cookie на uid действительного сеанса, они бы полностью обошли аутентификацию:

Рисунок 4. Веб-доступ к SharePort с аутентификациейЗлоумышленник теперь может сделать три разных действия:

- Просмотр содержимого всех файлов.

- Удалить любой или все файлы.

- Загружать новые файлы, включая вредоносные программы.

CVE-2020-13785: Неадекватная стойкость шифрования

Когда пользователь входит на портал веб-доступа SharePort через порт 8181, в открытом тексте отправляется достаточно информации, чтобы подслушивающий злоумышленник мог определить пароль пользователя с помощью атаки грубой силы.

Приведенная выше информация отправляется клиенту с маршрутизатора. Затем клиент рассчитает пароль для отправки следующим образом:

- MD5 HMAC из строки, равной имени пользователя + вызов с фактическим паролем в качестве ключа.

- MD5 HMAC из строки, равной имени пользователя + вызов с фактическим паролем в качестве ключа.

Результат этого расчета отправляется обратно на маршрутизатор в виде открытого текста:

Перехватив это рукопожатие, злоумышленник получает доступ к следующей информации:

- Ввод данных для алгоритма MD5 HMAC = id + вызов

- Результат алгоритма хеширования = пароль

С помощью этой информации злоумышленник может определить фактический пароль, выполнив атаку полным перебором в автономном режиме.

CVE-2020-13784: предсказуемое начальное число в генераторе псевдослучайных чисел Злоумышленнику нужно знать только приблизительное время входа пользователя в систему, чтобы определить файл cookie сеанса, даже если он защищен шифрованием.

Каждый раз, когда пользователь входит в систему, маршрутизатор отвечает файлом cookie, запросом и открытым ключом:

Рисунок 7. Передача запроса, файла cookie и открытого ключа в открытом виде Эта информация кажется случайной, но она создается функцией get_random_string . Эта функция запустит случайное число, сгенерированное во время попытки входа в систему. Таким образом, результат расчета может быть предсказан злоумышленником, знающим время запроса.

Эта функция запустит случайное число, сгенерированное во время попытки входа в систему. Таким образом, результат расчета может быть предсказан злоумышленником, знающим время запроса.

Результатом этой уязвимости является то, что даже если маршрутизатор использует HTTPS для шифрования информации о сеансе, опытный злоумышленник все равно может определить информацию, необходимую для проведения атак CSRF.

CVE-2020-13783: Хранение конфиденциальной информации в открытом виде

Страница tools_admin.php хранит пароль администратора в открытом виде. Чтобы злоумышленник мог получить пароль, ему потребуется физический доступ к машине, на которой выполнен вход в систему. Физический доступ необходим, поскольку учетные данные не передаются по сети открытым текстом. Имея физический доступ, они могут увидеть пароль, просмотрев HTML-код страницы:

Рисунок 9. Веб-страница Tools_admin.php Рисунок 10. Хранение пароля в открытом видеCVE-2020-13787: Передача конфиденциальной информации открытым текстом

Страница adv_gzone. php используется для настройки гостевой сети Wi-Fi. В этой сети доступно несколько вариантов безопасности. Одним из вариантов является Wired Equivalent Privacy (WEP), который устарел в 2004 году и не рекомендуется для защиты беспроводной сети. Если администратор выберет этот вариант, пароль будет отправлен по сети открытым текстом:

php используется для настройки гостевой сети Wi-Fi. В этой сети доступно несколько вариантов безопасности. Одним из вариантов является Wired Equivalent Privacy (WEP), который устарел в 2004 году и не рекомендуется для защиты беспроводной сети. Если администратор выберет этот вариант, пароль будет отправлен по сети открытым текстом:

Злоумышленники, перехватывающие сетевой трафик, могут видеть пароль, используемый для гостевой сети.

Заключение

Таким образом, домашний беспроводной маршрутизатор D-Link DIR-865L имеет несколько уязвимостей. Из-за большого количества людей, работающих дома, у злоумышленников есть стимул атаковать маршрутизаторы, предназначенные для домашних сетей.

Эти уязвимости можно использовать вместе для запуска произвольных команд, эксфильтрации данных, загрузки вредоносных программ, удаления данных или кражи учетных данных пользователя. Эти атаки легче всего осуществить, если маршрутизатор настроен на использование HTTP, но опытный злоумышленник все равно может вычислить необходимую информацию о сеансе, если маршрутизатор использует HTTPS.

Palo Alto Networks защищает клиентов следующими способами:

- Межсетевые экраны нового поколения с лицензией на предотвращение угроз могут блокировать атаки с помощью передовой практики с помощью сигнатуры предотвращения угроз 58410.

Рекомендации

- Установить последнюю версию прошивки с патчами. Прошивку можно найти на сайте D-Link, где анонсировали уязвимости: D-Link Announcement.

- По умолчанию весь трафик направляется на HTTPS для защиты от атак с перехватом сеанса.

- Измените часовой пояс на маршрутизаторе для защиты от злоумышленников, вычисляющих случайно сгенерированный идентификатор сеанса. Вы можете найти, как это сделать, на сайте D-Link.

- Не используйте этот маршрутизатор для обмена конфиденциальной информацией, пока он не будет исправлен.

Приложение

CVE:

| CVE-ID | Тип уязвимости | Артикул |

| CVE-2020-13782 | Неправильная нейтрализация специальных элементов, используемых в команде (внедрение команды) | https://cve. |

Протоколы WPA и WPA2 поддерживают ключи шифрования от восьми до 63 буквенно-цифровых символов.

Протоколы WPA и WPA2 поддерживают ключи шифрования от восьми до 63 буквенно-цифровых символов. В разделе «Настройки беспроводной сети» представлены подробные параметры для выбора протоколов шифрования и ключа шифрования. После ввода новой парольной фразы вам нужно нажать «Сохранить настройки», прежде чем она будет включена.

В разделе «Настройки беспроводной сети» представлены подробные параметры для выбора протоколов шифрования и ключа шифрования. После ввода новой парольной фразы вам нужно нажать «Сохранить настройки», прежде чем она будет включена.

Ваш комментарий будет первым