Soft Organizer для полного удаления программ

Soft Organizer — программа для полного удаления ненужных программ, установленных на компьютере. Деинсталлятор — программа для удаления других программ, необходима на компьютере для того, чтобы удалить из системы остатки удаленной программы.

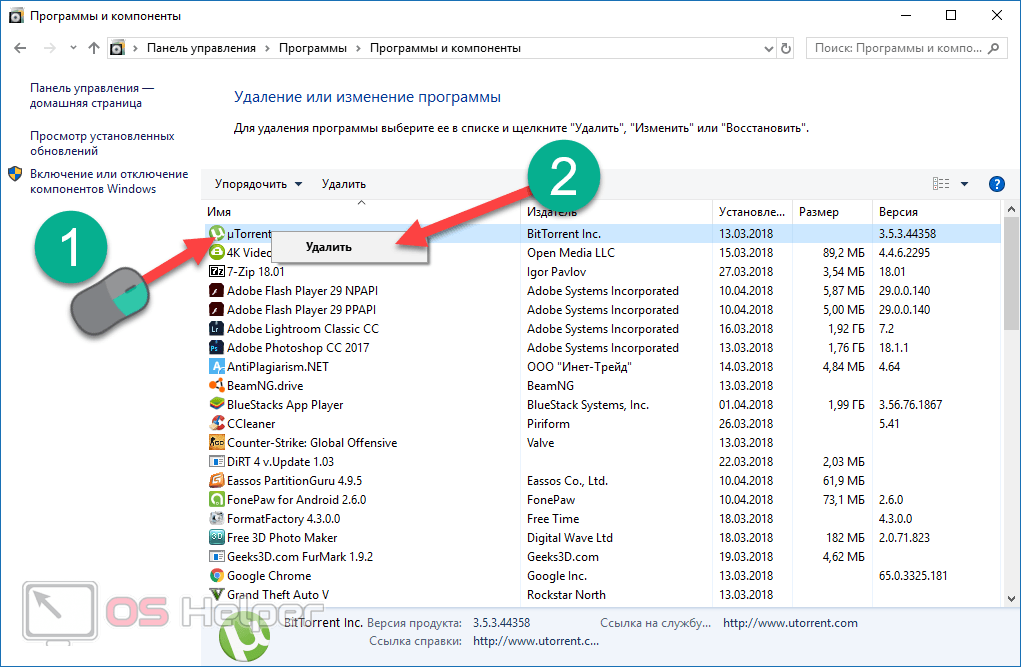

После деинсталляции программы стандартным средством Windows, на компьютере остаются файлы и папки с настройками и другими данными, оставшиеся от данного приложения. Весь этот мусор не нужен в системе, поэтому лучше воспользоваться специализированной программой для полного удаления следов удаленных программ.

Содержание:

- Установка программы с отслеживанием

- Удаление программы в Soft Organizer

- Удаление остатков ранее удаленных программ

- Отмена изменений в Soft Organizer

- Обновление программ

- Выводы статьи

Программа Soft Organizer — мощный деинсталлятор с режимом отслеживания установки программ. Ранее программа называлась Full Uninstall, а затем после добавления новых функций приложение сменило свое название на Soft Organizer.

Основные возможности программы Soft Organizer:

- удаление ненужных программ;

- удаление неудаляемых программ;

- мониторинг установки программ;

- проверка новых версий программ;

- удаление следов ранее удаленных программ;

- информация об удалении программы другими пользователями.

Программа Soft Organizer создана компанией ChemTable Software (Константин Поляков), производителем известных программ: Reg Organizer, Registry Life, Autorun Organizer. Программа Soft Organizer работает в операционной системе Windows, и имеет поддержку русского языка.

Скачать программу Soft Organizer можно с официального сайта (программа платная) разработчика.

Скачать Soft Organizer

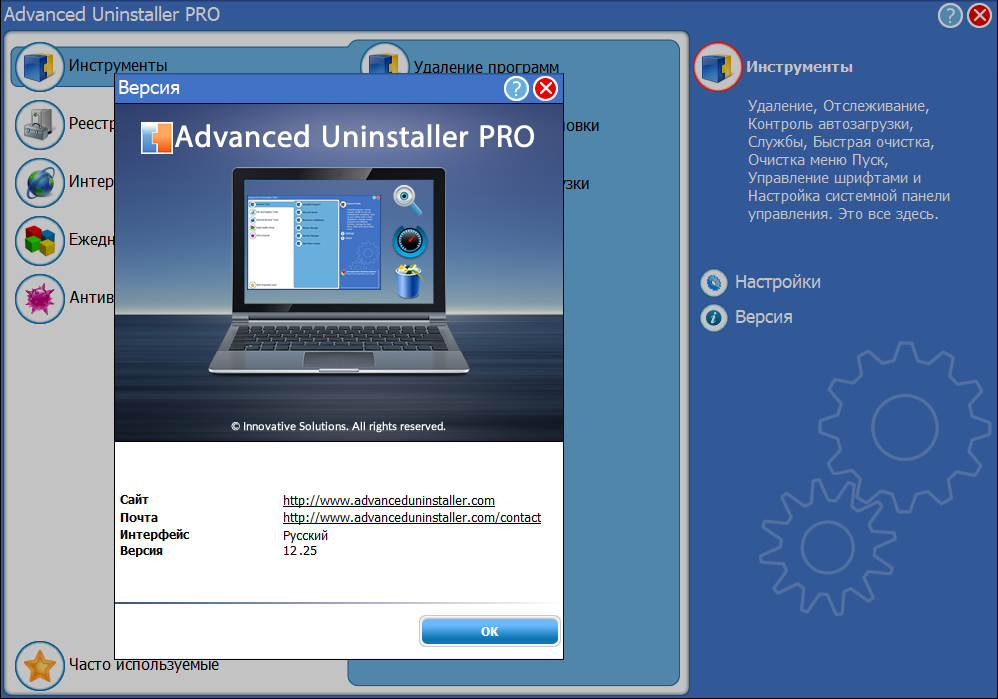

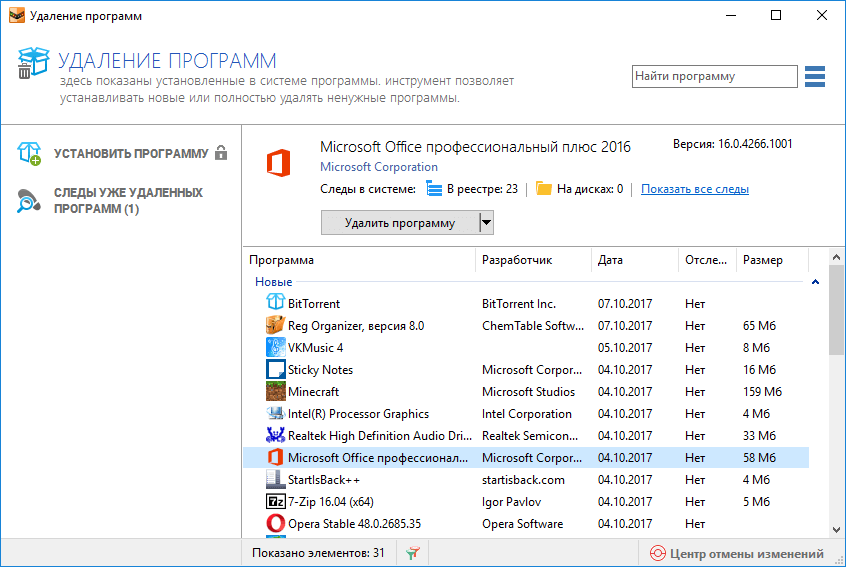

После установки и запуска приложения, откроется главное окно Soft Organizer. Программа имеет простой и понятный интерфейс.

Слева расположены разделы «Установить программу», «Следы уже удаленных программ», «Найти обновления для всех программ», «Программы, которые часто удаляют», «Настройки и команды».

Основную часть окна занимает область со списком, установленных на компьютере программ. Программы сгруппированы в два списка: «Новые» и «Старые». В списке новых программ фигурируют приложения, которые установлены или обновлены в течение последних 7 дней.

Установка программы с отслеживанием

В программу Soft Organizer встроена очень полезная функция: установка программы с отслеживанием. Soft Organizer отслеживает состояние операционной системы Windows до момента установки программы на компьютер. Далее происходит установка приложения, а после окончания установки. завершается процесс отслеживания установки программы.

Весь процесс установки происходит в три этапа: «Начать отслеживание», «Установить», «Завершить слежение».

Для запуска отслеживания, нажмите в главном окне Soft Organizer на раздел «Установить программу». В открывшемся окне «Установка программы», нажмите на кнопку «Вперед».

Далее происходит запуск подготовки к отслеживанию изменений.

В следующем окне нажмите на кнопку «Запустить установку» для выбора программы, или самостоятельно запустите инсталлятор устанавливаемой программы.

Установите программу на компьютер. После завершения установки приложения, запустите программу, а затем сразу закройте ее.

Далее произойдет завершение процесса отслеживания изменений.

Программа установлена на компьютер, изменения, внесенные в систему, были сохранены. Нажмите на кнопку «Готово».

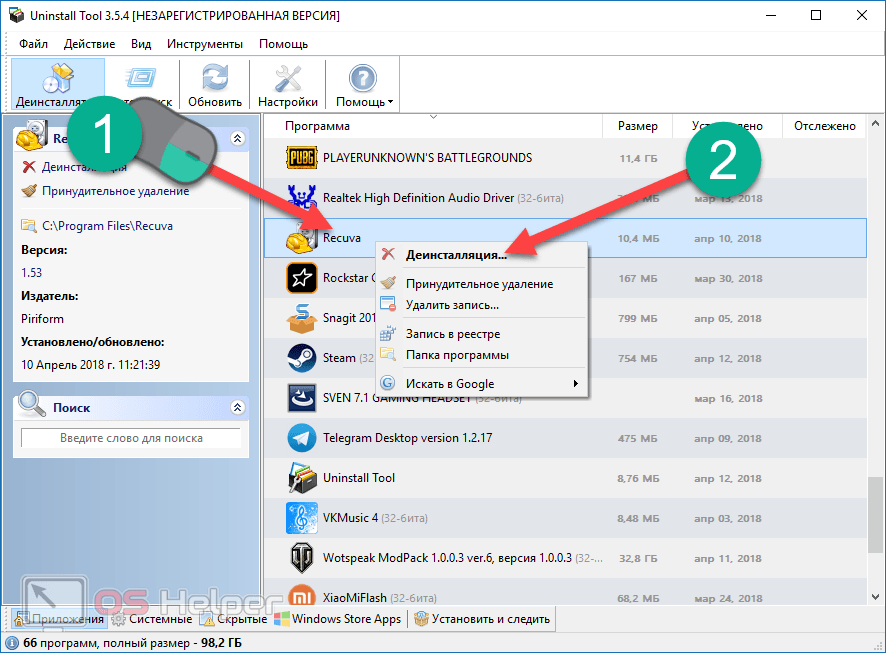

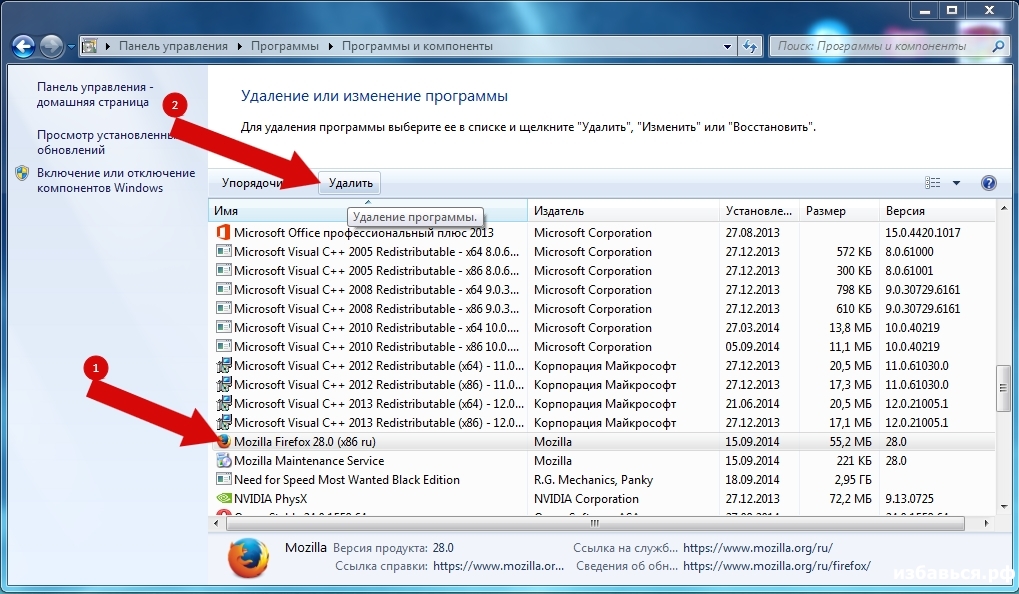

Удаление программы в Soft Organizer

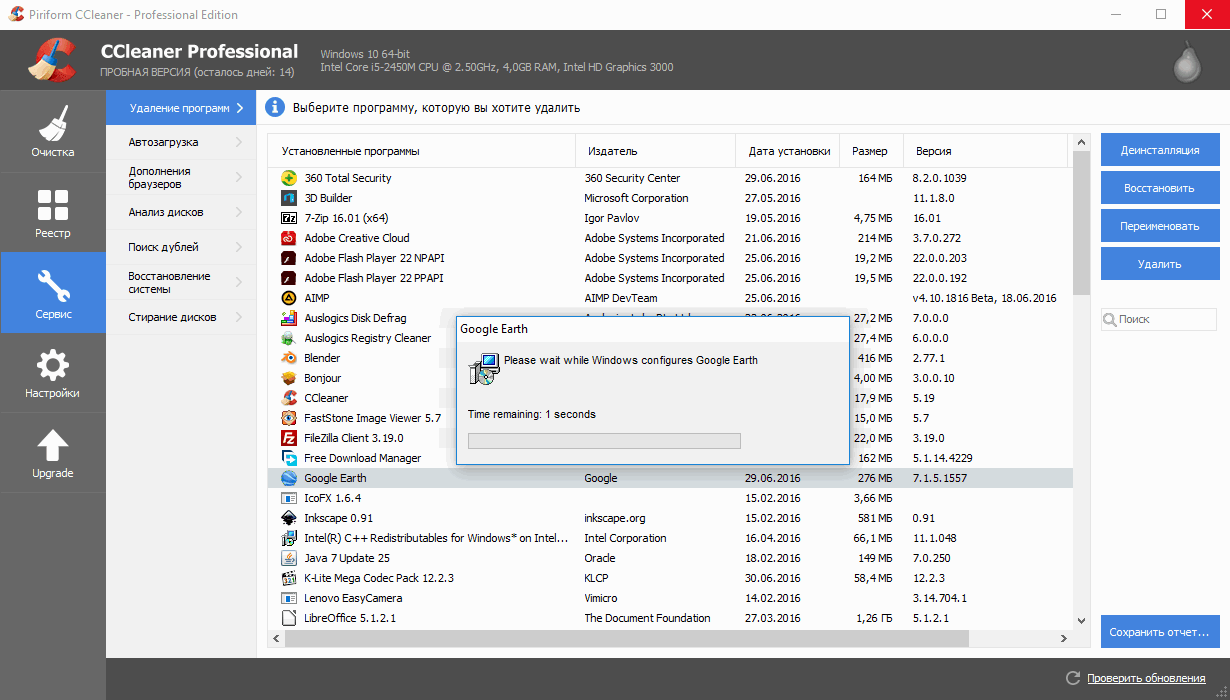

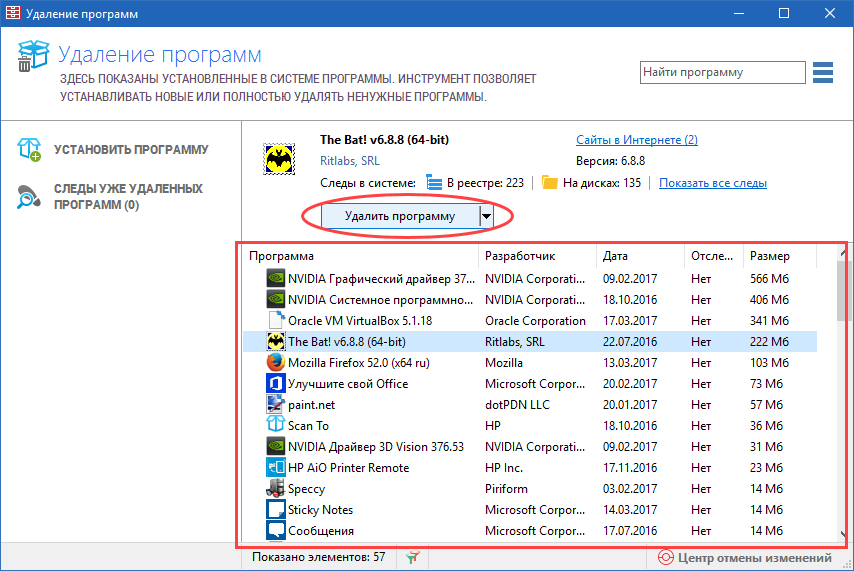

В главном окне Soft Organizer выделите программу, которую нужно удалить с компьютера. В верхней части окна отобразится информация о данной программе: была ли отслежена эта программа, официальный сайт программы, следы программы в реестре и на диске. Для ознакомления с этими данными, вы поможете перейти по ссылке «Показать все следы».

Далее запуска процесса удаления, нажмите на кнопку «Удалить программу».

Обратите внимание на то, что Soft Organizer поддерживает одновременное удаление нескольких программ. В этом случае, выделите несколько программ, а затем нажмите на кнопку «Удалить несколько программ».

В этом случае, выделите несколько программ, а затем нажмите на кнопку «Удалить несколько программ».

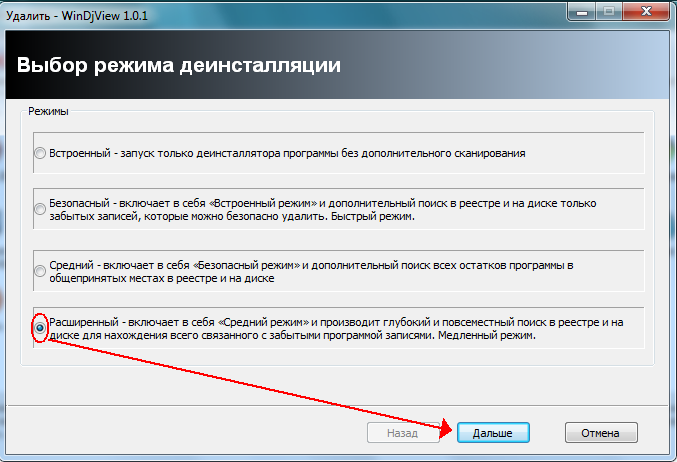

После этого, откроется новое окно, в котором нужно будет пройти три этапа для удаления программы: «Стандартное удаление», «Поиск следов», «Их удаление».

Сначала происходит анализ программы.

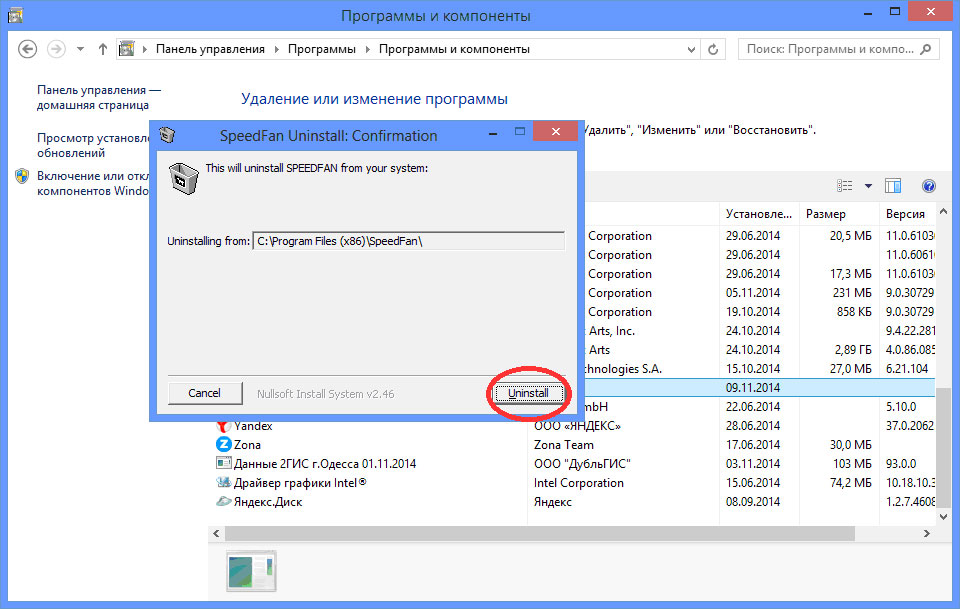

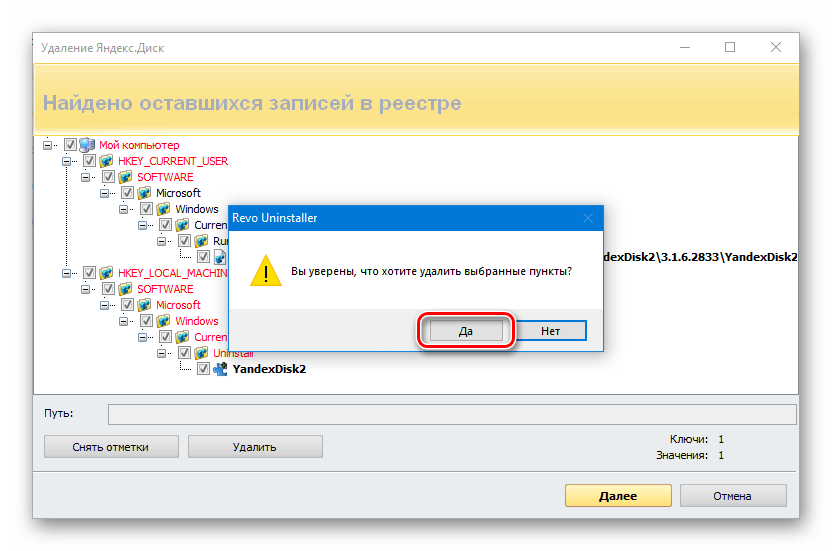

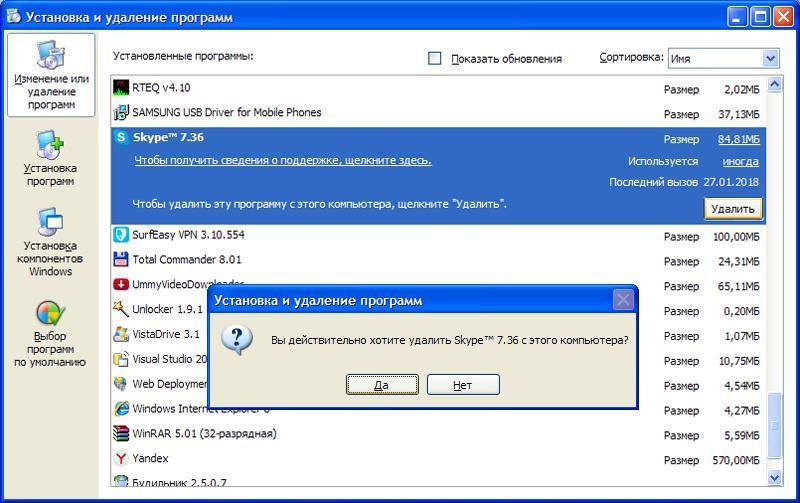

В окне с предупреждением согласитесь на удаление программы.

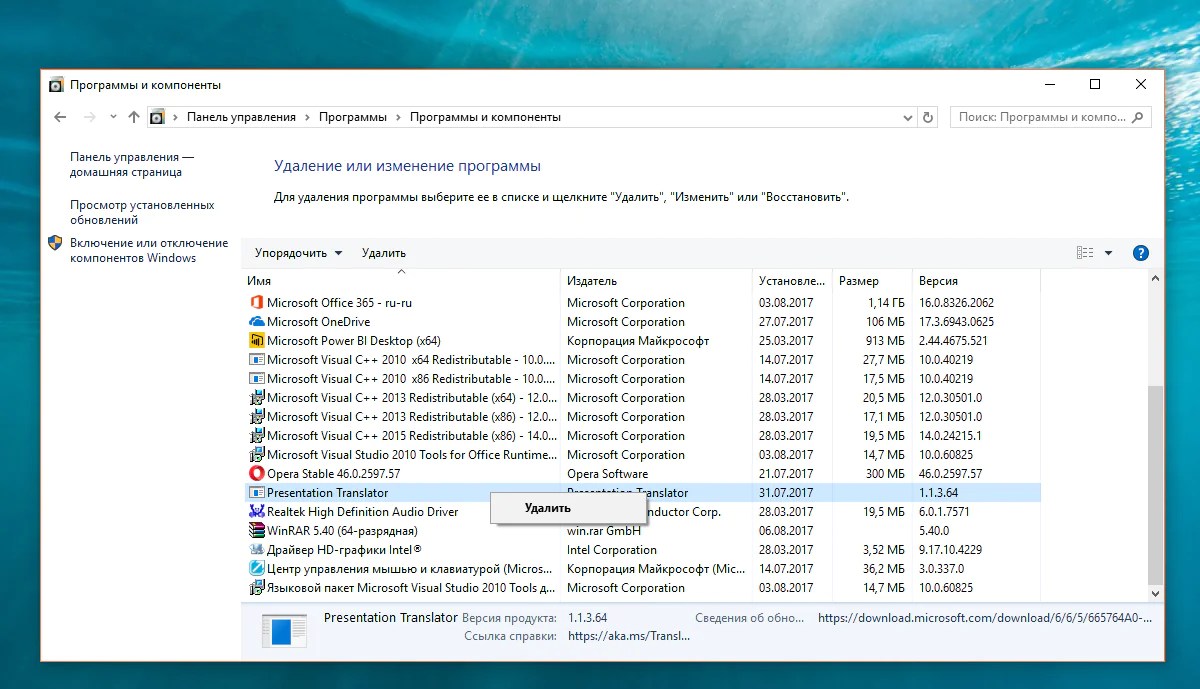

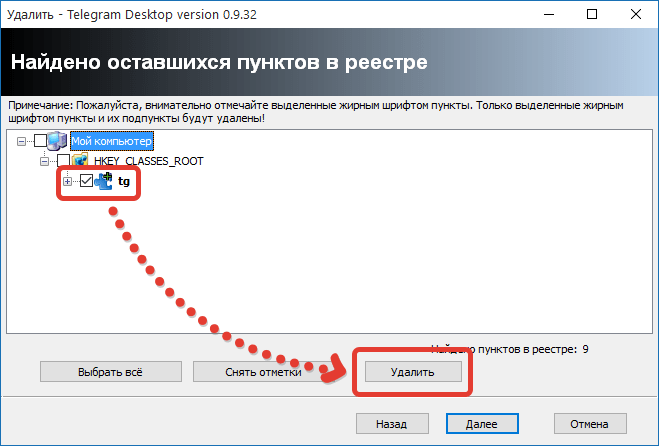

Далее идет стандартное удаление программы с помощью штатной утилиты. После удаления приложения, для поиска файлов, папок и записей реестра, оставленных программой в операционной системе, нажмите на кнопку «Найти».

Вы можете ознакомиться с обнаруженными следами, перейдя по ссылке «Показать следы программы в системе». В окне «Следы программы» во вкладках «Реестр» и «Файловая система» отображены следы данной программы.

Если установка программы была отслежена с помощью Soft Organizer, то вы увидите сообщение об этом в данном окне.

Далее нажмите на кнопку «Удалить».

Производится удаление следов программы из Windows. После завершения удаления, откроется окно с информацией о полном удалении программы.

После завершения удаления, откроется окно с информацией о полном удалении программы.

Процесс удаления закончен, нажмите на кнопку «Готово».

Удаление остатков ранее удаленных программ

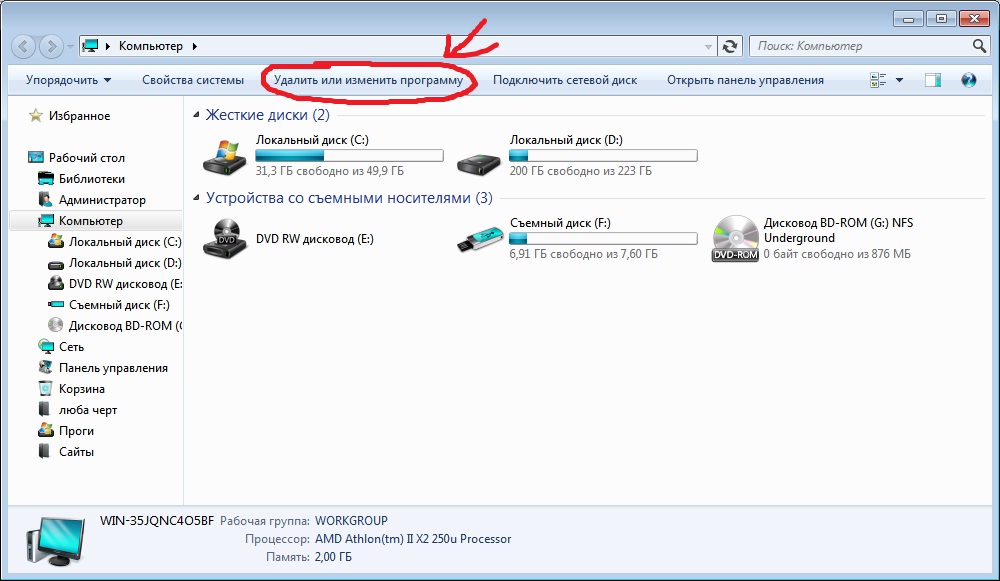

Программа Soft Organizer обнаруживает на компьютере остатки ранее удаленных программ. Эта функция пригодится в том случае, если пользователь использовал другую программу для удаления, или удалял приложения средством операционной системы Windows.

Если, Soft Organizer обнаружил следы ранее удаленных программ, нажмите на раздел «Следы уже удаленных программ». Далее откроется окно с информацией о следах, оставшихся после удаления конкретных программ.

Можно сразу нажать на кнопку «Удалить следы», или перейти по ссылке «Показать следы», для получения более подробной информации обнаруженных данных.

Согласитесь с выбором программы, или оставьте галки только напротив некоторых приложений, для удаления их следов из Windows.

Отмена изменений в Soft Organizer

В правом нижнем углу главного окна программы Soft Organizer находится кнопка «Центр отмены изменений». Если с компьютера было удалено что-то необходимое, ошибочную операцию можно отменить.

Если с компьютера было удалено что-то необходимое, ошибочную операцию можно отменить.

Откройте окно «Центр отмены изменений», выделите нужное приложение, а затем нажмите на кнопку «Отменить изменение». Здесь вы можете получить сведения о конкретном изменении, связанном с данной программой, или удалить с компьютера ненужное изменение.

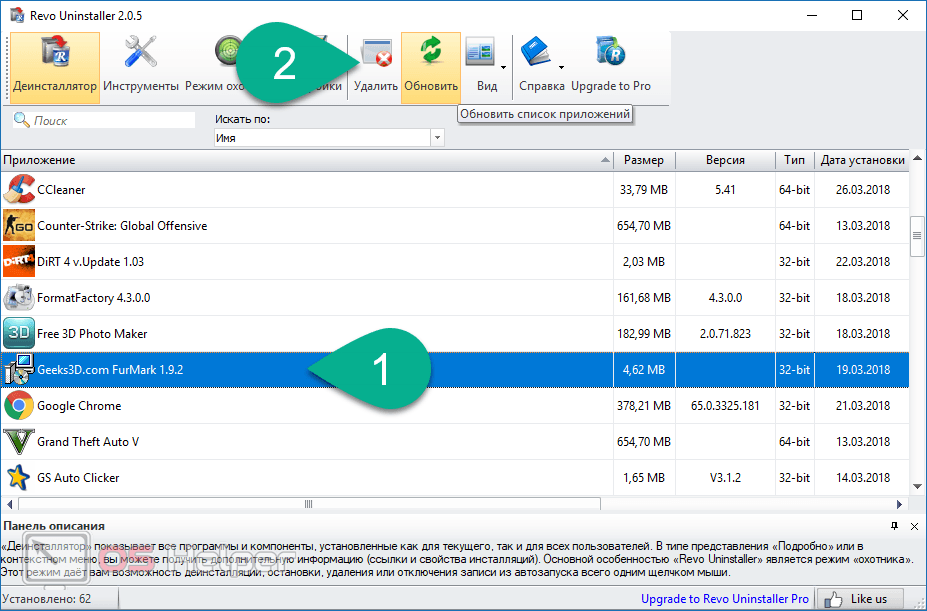

Обновление программ

В программу Soft Organizer встроена полезная опция: сообщения о выходе новых версий программ, установленных на компьютере. После включения этой настройки в программе, данные об установленных программах отправляются на сервер, а затем оттуда поступит информация о выходе новых версий приложений.

Вы можете самостоятельно перейти на сайты для загрузки обновленной версии приложения, или обновить программу штатным средством.

Доступна справочная информация о наиболее часто удаляемых программах с помощью Soft Organizer, установленных на данном компьютере.

Выводы статьи

Программа Soft Organizer — мощный деинсталлятор программ. С помощью Soft Organizer можно полностью удалить программу с компьютера, отследить установку новой программы, удалить следы, оставшиеся после удаления программ, проверить наличие обновлений для программ.

С помощью Soft Organizer можно полностью удалить программу с компьютера, отследить установку новой программы, удалить следы, оставшиеся после удаления программ, проверить наличие обновлений для программ.

Нажимая на кнопку, я даю согласие на обработку персональных данных и принимаю политику конфиденциальности

Как полностью удалить программу на MacOS

Некоторые начинающие пользователи macOS не знают о том, как удалить программу с устройства. В этом нет ничего сложного, именно поэтому многие инструкции не блещут подробностями. В этой статье будет подробно рассказано об удалении приложений. Однако, если пользователь хочет просто изъять утилиту из нижней панели, по ней необходимо клацнуть ПКМ и выбрать «Убрать из Dock».

Простой стандартный способ удаления

Самым легким и очевидным способом решения данной проблемы, будет открыть папку со всеми программами, зацеплять их и перетаскивать в корзину.

Также имеется и другой вариант этого действия. Пользователь может нажимать ПКМ на нужной программе, это позволит вызвать контекстное меню. Дальше останется выбрать в нем пункт «Переместить в корзину», что позволит выполнить то же самое действие.

Пользователь может нажимать ПКМ на нужной программе, это позволит вызвать контекстное меню. Дальше останется выбрать в нем пункт «Переместить в корзину», что позволит выполнить то же самое действие.

Дальше будет рассказан простой способ стирания программ из launcpad. Для начала потребуется в него зайти, после чего следует нажать и удерживать иконку одной из утилит. Через некоторое время они начнут «вибрировать», и у тех программ, которые можно стереть, появятся соответствующие обозначения.

Этим способ стоит пользоваться для удаления обычных и небольших приложений. В большинстве случае, он хорошо работает для утилит, которые были скачана из фирменного магазина. В этом случае удаление происходит гладко и чисто, а приложения не оставляют после себя в системе хвостов, однако стоит проверить, чтобы не осталась никаких лишних файлов в библиотеке.

Сложный способ удаления приложений

Однако, далеко не все утилиты можно стереть подобным способом. Те из них, которые занимают много места, удалить так не получится. Обычно это утилиты, установленные при помощи отдельных загружаемых файлов, похоже на то, как это происходит в виндовс. Например, это офис, фотошоп, различные плееры и так далее.

Те из них, которые занимают много места, удалить так не получится. Обычно это утилиты, установленные при помощи отдельных загружаемых файлов, похоже на то, как это происходит в виндовс. Например, это офис, фотошоп, различные плееры и так далее.

Некоторые из них получится удалить и стандартными способами. Другие дополнительно потребуют стереть несколько файлов, которые могут остаться после такого удаления. Некоторые же имеют в своем составе специальную программу, которая сама полностью удалит утилиту и зачистит все следы в системе.

После стирания таких программ пользователю не помешает зайти в Библиотеку и проверить, не оставили ли они там что-нибудь после себя, если какие-то данные остались, то и следует удалить. Также стоит проверить «Application Support» и «Preferences», в которых могут обнаружиться хвосты уже удаленных программ.

Удаление встроенных приложений

В большинстве случаев, пользователь при попытке стереть одно из встроенных приложений получит сообщение о том, что это сделать невозможно, потому что оно необходимо для работы самой операционки. Несмотря на то, что такое действие может серьезно нарушить работу ОС и привести к разнообразным сбоям, способ удаления встроенных утилит все же существует.

Несмотря на то, что такое действие может серьезно нарушить работу ОС и привести к разнообразным сбоям, способ удаления встроенных утилит все же существует.

Для начала, пользователю потребуется запустить утилиту Терминал, которую можно просто найти через строку поиска. В нем сначала следует ввести оператор cd /Applications/. После этого можно вводить команду, которая непосредственно удалит приложение, например:

- sudo rm -rf Safari.app/

- sudo rm -rf FaceTime.app/

- sudo rm -rf Photo\ Booth.app/

- sudo rm -rf QuickTime\ Player.app/

Никаких оповещений и уведомлений пользователю предоставлено не будет. Утилита просто будет стерта из системы. В некоторых случаях может потребоваться ввести пароль для подтверждения операции. При этом, во время ввода ничего отображаться не будет, однако символы все же печатаются и вводятся на компьютере.

На этом все способы удаления программ из системы можно считать законченными.

Как удалить хвосты удаленных программ 🚩 где я могу найти псевдособачий хвост 🚩 Операционные системы

Как удалить хвосты удаленных программ 🚩 где я могу найти псевдособачий хвост 🚩 Операционные системы Пожалуйста, включите JavaScript для лучшего использования

By EasyHow

В процессе установки программ , обычно на жесткий диск, создается отдельная папка, в главном меню помещается в расширенный раздел, создается ярлык на рабочем столе, вносятся изменения в системный реестр. Если вы удалите это программы вам Uninstaller все вышеперечисленное будет устранено. Однако не всегда удается сделать это в полном объеме, и в результате в системном реестре и на жестком диске скапливаются неиспользуемые, но занимающие место и мешающие работе компьютера остатки удаленных программ .

Инструкция

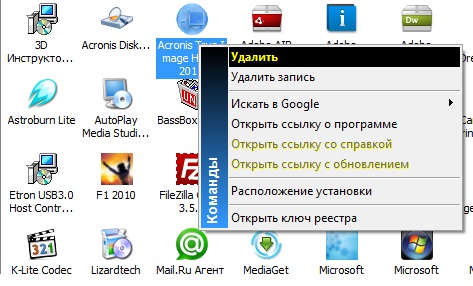

Открыть главное меню операционной системы, если необходимо удалить раздел, оставшийся после удаления приложения программ с. Пожалуйста, перейдите в этот раздел и нажмите правую кнопку мыши. Во всплывающем контекстном меню выберите «Удалить» и в подтверждение операции ответьте «Да» — нажмите «Да».

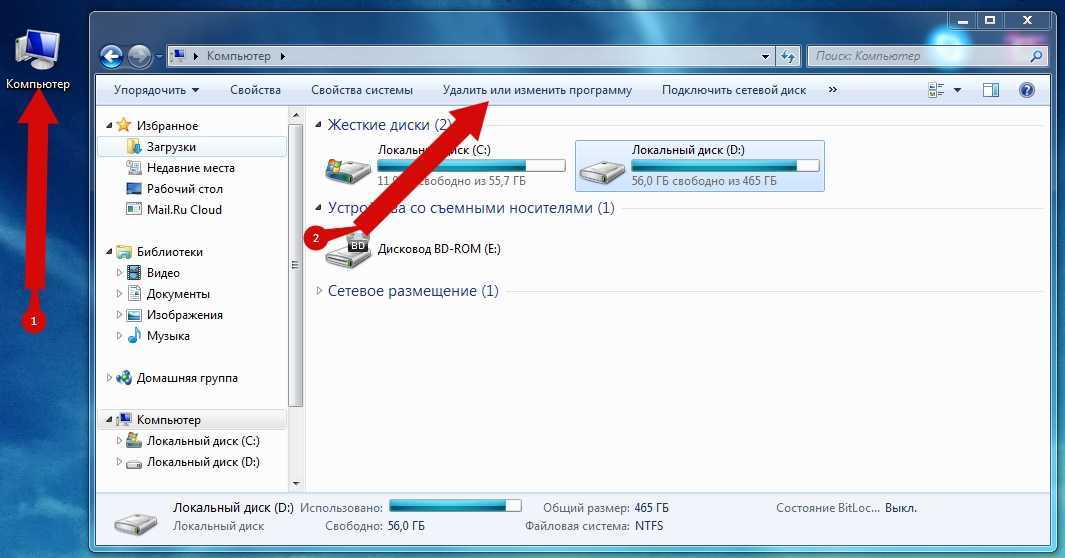

Запустите файловый менеджер, если вам нужно очистить жесткий диск от ненужных файлов, оставшихся после удаления программ . В ОС Windows это можно сделать, нажав горячие клавиши Win и E. Перейдите в папку Program Files на системном диске, это по умолчанию, приложения программ советуют разместить свои каталоги. Найдите папку, имя которой совпадает с названием удаленной программы s, и щелкните ее один раз мышью. Чтобы удалить каталог со всем его содержимым в корзину, нажмите Удалить, а для окончательного удаления (в обход корзины) используйте сочетание клавиш Shift+Delete.

Перейдите к папке ProgramData — она находится на том же уровне в иерархии каталогов и программных файлов. Это приложение программ , вы храните временные файлы, используемые в процессе обработки данных. Как и в предыдущем шаге, найдите и удалите папку, относящуюся к несуществующей программ . Если в вашей версии операционной системы каталога ProgramData нет, то соответствующую папку с данными реального времени следует искать в каталоге под названием Application Data. Он помещается в папку, имя которой соответствует вашей учетной записи пользователя (по умолчанию — Admin), а эта папка, в свою очередь, находится внутри каталога «Документы и настройки» на системном диске.

Это приложение программ , вы храните временные файлы, используемые в процессе обработки данных. Как и в предыдущем шаге, найдите и удалите папку, относящуюся к несуществующей программ . Если в вашей версии операционной системы каталога ProgramData нет, то соответствующую папку с данными реального времени следует искать в каталоге под названием Application Data. Он помещается в папку, имя которой соответствует вашей учетной записи пользователя (по умолчанию — Admin), а эта папка, в свою очередь, находится внутри каталога «Документы и настройки» на системном диске.

Запустить редактор реестра Windows, если он также требуется удалить неиспользуемые записи, деинсталлировать программы с. Это можно сделать, нажав сочетание клавиш Win + R, а затем войдя в regedit и нажав Enter. Используйте Ctrl + F, чтобы открыть диалоговое окно поиска, а затем введите имя удаленной программы или ее часть и нажмите кнопку Найти далее. Когда редактор найдет в реестре записи, относящиеся к вашей программе е, перед их удалением убедитесь, что это именно то, что вам нужно — отмена в редакторе реестра не предусмотрена.

Когда редактор найдет в реестре записи, относящиеся к вашей программе е, перед их удалением убедитесь, что это именно то, что вам нужно — отмена в редакторе реестра не предусмотрена.

Использование специализированных программ очистки реестра s — имеют функции поиска и удаления записей, не принадлежащих ни одной из установленных программ . Найти приложение в сети не составит труда — например, это может быть бесплатная версия программы с Uniblue RegistryBooster (http://uniblue.com/ru/software/registrybooster).

Совет полезен?

Был ли взломан мой компьютер? Я потратил годы на то, чтобы выяснить это

Специалисты по цифровой безопасности , такие как я, постоянно получают ту или иную версию этого вопроса: «Я думаю, что мой ноутбук мог быть заражен вредоносным ПО. Вы можете проверить?»

Мы боимся такого рода запросов, потому что современные компьютерные эксплойты так же сложны, умны и трудны для понимания, как и современные компьютеры, особенно если кто-то имеет возможность физически получить доступ к вашему устройству, как это обычно бывает с ноутбуками, особенно во время путешествий.

Проблема фальсификации особенно актуальна для правозащитников, активистов, журналистов и разработчиков программного обеспечения, которые владеют конфиденциальными данными, разыскиваемыми мощными потенциальными злоумышленниками. Люди в этих профессиях часто хорошо осведомлены о безопасности своих ноутбуков во время путешествий — в конце концов, ноутбуки хранят важные секреты, такие как связь с источниками, списки контактов, базы данных паролей и ключи шифрования, используемые для подтверждения исходного кода, который вы пишете, или для предоставления вам доступа к удаленным серверам.

Подпишитесь на нашу рассылку новостей

Оригинальная отчетность.

Бесстрашная журналистика. Доставлено вам. я в

Бесстрашная журналистика. Доставлено вам. я вНасколько безопасно оставлять свой ноутбук в гостиничном номере, пока вы посещаете сессии на конференции? Если вы вернетесь и обнаружите, что ваш ноутбук находится не в том месте, где вы его оставили, сможете ли вы ему доверять? Кто-то вмешался в него, горничная отеля просто поправила вещи, которые вы оставили на вашем столе, или вы забыли, где их оставили?

Как правило, на эти вопросы нельзя ответить с полной уверенностью, потому что умное вмешательство бывает очень трудно обнаружить. Но я надеялся, что смогу ощутить риски с помощью тщательно контролируемого эксперимента. В течение последних двух лет я носил с собой ноутбук-приманку каждый раз, когда путешествовал; этот компьютер был предназначен для привлечения (а затем обнаружения) несанкционированного доступа. Если какие-либо хакеры, спонсируемые государством или нет, хотели взломать меня, физически воздействуя на мой компьютер, я хотел не только поймать их на месте преступления, но и собрать технические доказательства, которые я мог бы использовать, чтобы узнать, как работала их атака, и, надеюсь, кто был злоумышленником.

Путешествуя по воздуху, я сдал этот ноутбук в свой багаж, чтобы он был легко доступен пограничным службам, как местным, так и иностранным, чтобы они могли вмешаться, если захотят. Останавливаясь в отелях, я оставлял ноутбук на столе в своей комнате, пока меня не было в течение дня, чтобы убедиться, что любые злонамеренные домработницы, имеющие разрешение войти в мою комнату, или любой другой, кто проник в мою комнату, мог свободно вмешиваться в него, если захотят. Я также наклеил на него кучу хакерских наклеек, надеясь, что это сделает его более привлекательной мишенью.

«Уведомление о досмотре багажа» от TSA.

Фото: Мика Ли

В ходе этого эксперимента я трижды ездил в Европу и пять раз в Соединенные Штаты (в том числе один раз в Пуэрто-Рико). Я нашел восемь различных уведомлений от Управления транспортной безопасности, информирующих меня о том, что мой багаж был обыскан. У меня нет возможности узнать, сколько раз его обыскивали другие власти, которые не были достаточно любезны, чтобы оставить мне записку.

Я никогда не замечал, что кто-то вмешивается в работу этого ноутбука. Но отсутствие каких-либо доказательств вмешательства — и мои навязчивые мысли о различных способах, которыми злоумышленник мог бы избежать обнаружения — служат тому, чтобы подчеркнуть, насколько сложным может быть процесс компьютерной криминалистики. Если кто-то, кто зарабатывает на жизнь обеспечением безопасности компьютеров, думает, что мог пропустить компьютерную инфекцию, на что надеяться обычному пользователю компьютера?

В конце эксперимента я обдумал все, что могло пойти не так. Возможно, кто-то вмешался в мой ноутбук-приманку, и моя методика обнаружения была недостаточно тщательной, чтобы это заметить. Или, может быть, потенциальные злоумышленники заметили, что ноутбук, который я носил с собой и использовал на конференциях, которые я посещал, отличался от того, который я оставил в своей комнате, и решили не вмешиваться в его работу на случай, если это ловушка.

Но наиболее вероятная причина, по которой я не поймал ни одного злоумышленника, заключается в том, что никто не пытался вмешаться в мой ноутбук.

Тем не менее, я считаю, что стоит активно проверять устройства на предмет несанкционированного доступа. Вы никогда не поймаете злоумышленника с поличным, если никогда не будете искать доказательства его атак. И просто поиск улик, даже если вы их не находите, увеличивает затраты злоумышленников: если они хотят быть уверены, что вы их не заметите, им придется проявить больше изобретательности. Я считаю полезным объяснить технологию и методологию, которые я придумал для обнаружения фальсификации, и поделиться тем, что я узнал из своего опыта.

Фотографии ноутбука-приманки на столе в нескольких разных гостиничных номерах. Фото: Мика Ли

Evil Maid Attacks

Если вы не используете полное шифрование диска на своем ноутбуке, любой, кто получит физический доступ к нему, даже всего на несколько минут, может получить доступ ко всем вашим данным и даже внедрить вредоносное ПО на ваш компьютер, чтобы шпионить за вами в будущем. Неважно, насколько хорош ваш пароль, ведь без шифрования злоумышленник может просто открутить корпус на вашем ноутбуке, извлечь жесткий диск и получить к нему доступ с другого компьютера.

Шифрование диска отлично защищает ваши данные в случае, если вы потеряете свой ноутбук или кто-то украдет его у вас. Когда этот человек пытается получить доступ к вашим данным, он должен быть полностью заблокирован, если парольная фраза, которую вы используете для разблокировки ноутбука, достаточно надежна, чтобы он не мог ее угадать.

Но существует класс коварных атак, называемых атаками «злой девы», от которых одно шифрование диска не может защитить. Атаки Evil maid работают следующим образом: злоумышленник (например, злонамеренная горничная в отеле) получает временный доступ к вашему зашифрованному ноутбуку. Хотя они не могут расшифровать ваши данные, они могут потратить несколько минут на вмешательство в ваш ноутбук, а затем оставить его именно там, где нашли. Когда вы вернетесь и введете свои учетные данные, теперь

вас взломали. То, как именно атака злой горничной будет работать против вашего ноутбука, зависит от многих факторов: типа используемого вами компьютера, используемой операционной системы, используемого вами программного обеспечения для шифрования диска и конфигурации прошивки, используемой для загрузки вашего компьютера, прошивки, которую я буду называть «BIOS», хотя она также может обозначаться такими аббревиатурами, как EFI и UEFI. Некоторые компьютеры имеют значительно лучшую технологию для предотвращения атак злой горничной, чем другие — например, злоумышленникам приходится предпринимать более сложные действия, чтобы взломать ноутбук с Windows, зашифрованный с помощью BitLocker, чем для взлома ноутбука Mac, зашифрованного с помощью FileVault (по крайней мере, на данный момент) или ноутбука с Linux, зашифрованного с помощью LUKS.

Ноутбук-приманка, который я использовал, с красными прямоугольниками вокруг жесткого диска и флэш-чипом SPI, в котором хранится прошивка BIOS.

Фото: Мика Ли

Вот основные способы, с помощью которых злоумышленник может физически взломать ваш ноутбук:Злоумышленник может изменить данные на жестком диске. «Полное шифрование диска», термин, используемый для общего обозначения таких систем, как FileVault, на самом деле следует называть «почти полным шифрованием диска», потому что, за исключением нескольких конкретных обстоятельств, всегда есть небольшая часть диска компьютера, которая не зашифрована.

Когда вы включаете свой ноутбук, прежде чем ваш диск будет разблокирован, ваш компьютер загружает программу из этой незашифрованной части вашего диска; затем он запускает программу, и программа просит вас ввести парольную фразу. Программа преобразует вашу парольную фразу в ключ шифрования и пытается использовать ее для разблокировки диска. Если вы ввели правильную фразу-пароль, диск разблокируется, и загрузится остальная часть операционной системы (которая хранится в зашифрованной части диска). Если вы не знаете правильную парольную фразу, разблокировать диск невозможно.

Если вы не знаете правильную парольную фразу, разблокировать диск невозможно.

Но поскольку программа, запрашивающая вашу парольную фразу, не зашифрована, злоумышленник, у которого физически есть ваш ноутбук, может заменить его вредоносной версией, которая выглядит точно так же для пользователя, но требует дополнительных действий. Например, после того, как вы успешно разблокируете диск, он может скопировать на него вредоносное ПО, которое после завершения загрузки компьютера автоматически запустится в фоновом режиме, шпионя за тем, что вы делаете.

Компьютеры, поддерживающие «безопасную загрузку» или «проверенную загрузку», такие как Chromebook и ноутбуки с Windows с BitLocker, не подвержены этому. BIOS может определить, была ли подделана незашифрованная часть вашего диска, и если это так, он откажется загружаться. MacBook и ноутбуки под управлением Linux потенциально могут быть атакованы таким образом.

Злоумышленник может заменить прошивку BIOS вредоносной прошивкой. Когда вы включаете компьютер, самая первая программа, которую запускает ваш компьютер, — это прошивка BIOS. Работа этой программы заключается в инициализации всего вашего оборудования — вашей памяти, дисков, адаптера Wi-Fi, видеокарты, USB-портов и всего остального — а затем, в конечном итоге, загрузки операционной системы, обычно той, которая хранится на вашем жестком диске.

Когда вы включаете компьютер, самая первая программа, которую запускает ваш компьютер, — это прошивка BIOS. Работа этой программы заключается в инициализации всего вашего оборудования — вашей памяти, дисков, адаптера Wi-Fi, видеокарты, USB-портов и всего остального — а затем, в конечном итоге, загрузки операционной системы, обычно той, которая хранится на вашем жестком диске.

Когда вы форматируете диск и устанавливаете на компьютер новую операционную систему, микропрограмма BIOS не меняется. Это потому, что эта программа вообще не хранится на вашем жестком диске. Вместо этого он хранится в небольшой микросхеме на материнской плате вашего компьютера, называемой микросхемой флэш-памяти SPI.

Вот почему вредоносное ПО для BIOS такое незаметное — от него нельзя избавиться, отформатировав жесткий диск, и оно может шпионить за вами в разных операционных системах, например, если вы загружаетесь с USB-накопителя Tails.

Микросхемы флэш-памяти SPI имеют восемь контактов, в том числе один для подачи питания на микросхему, один для чтения данных и один для записи данных в микросхему. Это означает, что злоумышленник может отключить ваш ноутбук, открыть корпус и подключить свои провода к контактам флэш-чипа SPI, чтобы включить его, а затем прочитать и записать на него данные (сам чип не может определить разницу между этим и тем, что он просто является частью обычного компьютера). Используя эту технику, злоумышленник, имеющий физический доступ к вашему ноутбуку, может заменить прошивку вашего BIOS любым вредоносным ПО, которое он захочет.

Это означает, что злоумышленник может отключить ваш ноутбук, открыть корпус и подключить свои провода к контактам флэш-чипа SPI, чтобы включить его, а затем прочитать и записать на него данные (сам чип не может определить разницу между этим и тем, что он просто является частью обычного компьютера). Используя эту технику, злоумышленник, имеющий физический доступ к вашему ноутбуку, может заменить прошивку вашего BIOS любым вредоносным ПО, которое он захочет.

Итальянская компания-шпион Hacking Team была уличена в продаже таких вредоносных программ для BIOS своим клиентам (клиентами компании являются иностранные правительства с тревожной репутацией в области прав человека). Эта конкретная прошивка гарантирует, что Windows всегда будет заражена вредоносным ПО. Если вы являетесь целью клиента Hacking Team, даже форматирование диска и переустановка Windows не удалит вредоносное ПО. Как только вы перезагрузитесь, вредоносная прошивка BIOS снова заразит только что установленную Windows той же вредоносной программой.

Попытка сбросить прошивку BIOS непосредственно с флэш-чипа SPI, подключив его к BeagleBone Black, небольшому и дешевому внешнему компьютеру.

Фото: Micah Lee

Злоумышленник может делать с вашим оборудованием другие действия. Подделка незашифрованных данных на вашем жестком диске или замена прошивки BIOS вредоносным ПО — самые простые типы атак «злая дева», но список других потенциальных атак ограничен только творческим подходом и бюджетом злоумышленника.

Вот несколько примеров:

- Злоумышленник потенциально может найти способ шпионить за вашим компьютером, заменив прошивку на других компонентах вашего компьютера, помимо BIOS, таких как процессор, видеокарта, сетевая карта или жесткий диск.

- Злоумышленник может установить аппаратный кейлоггер (он подключит вашу внутреннюю клавиатуру к кейлоггеру, а затем подключит кейлоггер к материнской плате) с намерением позже украсть ваш ноутбук, но с записью вашей кодовой фразы к диску и других нажатий клавиш.

- Злоумышленник может полностью заменить ваш ноутбук другим ноутбуком той же модели — они могут даже поместить ваш настоящий корпус ноутбука со всеми вашими наклейками и царапинами на поддельный ноутбук, чтобы он выглядел точно так же. Однако когда вы вводите свою парольную фразу в этот, он может отправить эту парольную фразу через Интернет злоумышленнику, который затем может использовать ее для разблокировки вашего реального диска.

Когда я решил начать этот проект ноутбука-приманки, я сразу понял, что не смогу обнаружить все формы несанкционированного доступа. Поскольку подделка данных на жестком диске или прошивки BIOS являются самыми простыми и дешевыми для проведения типами атак evil maid, а также поскольку злоумышленники имеют ограниченные ресурсы и предпочитают легкие плоды, когда они доступны, я решил ограничить свое обнаружение этими двумя компонентами. Но кто знает? Возможно, в моем ноутбуке-приманке есть вредоносный компонент, который я никогда не проверял.

Сборка компьютера.

Фото: Мика Ли

Методология

В феврале 2016 года, незадолго до того, как я планировал полететь в Испанию на Фестиваль свободы Интернета, я купил Lenovo IdeaPad S210 Touch примерно за 700 долларов, чтобы использовать его в качестве ноутбука-ловушки.

Вот план. Перед каждой поездкой я:

- Обновлял все программное обеспечение на своем ноутбуке-приманке. (Я хотел, чтобы потенциальные злоумышленники увидели, что я использую новейшее программное обеспечение загрузчика, хранящееся на небольшой незашифрованной части моего диска, и поверили, что я активно использую этот компьютер.)

- Выключите ноутбук и не включайте его снова до завершения поездки. (Просто включив компьютер, я рискую незначительно изменить данные в BIOS и на жестком диске.)

- Извлеките жесткий диск из ноутбука, подключите его к внешнему корпусу USB и подключите его к другому компьютеру, стараясь не изменять какие-либо данные на нем. Оттуда я мог сделать запись о состоянии диска.

- Подключите BeagleBone Black или BBB, крошечный компьютер стоимостью 50 долларов, который отлично подходит для взлома оборудования, к флэш-чипу SPI на материнской плате и используйте его для создания дампа прошивки BIOS, сохраняя точную копию данных, хранящихся на чипе.

- Соберите компьютер.

Затем, во время поездки, я бы:

- Положил ноутбук-приманку в зарегистрированный багаж.

- Оставить ноутбук-приманку без присмотра в моем гостиничном номере.

Вернувшись домой из поездки, я бы:

- Вынул жесткий диск из ноутбука, подключил его к другому компьютеру и снова записал состояние диска. Если хотя бы один бит данных на диске изменился, я мог бы это обнаружить.

- Подсоедините BBB к микросхеме флэш-памяти SPI и снова создайте дамп прошивки BIOS. Затем я мог сравнить образ прошивки, который я сделал перед поездкой, с изображением, которое я сделал после нее, чтобы определить, не было ли оно подделано.

Попутно я планировал все задокументировать: фотографировать свой ноутбук в багаже, в отелях и карточки, которые мне оставляет служба безопасности, информирующая о том, что они обыскали мой багаж; Я бы вел журнал состояния моего жесткого диска и BIOS до и после каждой поездки; и я бы вел журнал, в который включал бы все технические препятствия, с которыми я столкнулся.

Это в основном как это было, но я столкнулся с несколькими загвоздками. Потерпите меня, в следующих разделах я углублюсь в технические сорняки, чем уже сделал.

Проверка жесткого диска на предмет взлома

Прежде чем я продолжу, мне нужно объяснить несколько понятий.

- Компьютерные диски, как на дисках, так и на флэш-памяти, организованы в отдельные «разделы». Например, если вы устанавливаете Linux с шифрованием диска, на вашем диске, скорее всего, будет два раздела: небольшой (часто менее 1 гигабайта) незашифрованный раздел под названием «/boot» — здесь хранится программа, запрашивающая вашу кодовую фразу для шифрования, и куда злые девицы могут поместить свое вредоносное ПО, — а остальная часть диска будет содержать большой зашифрованный раздел.

После того, как вы разблокируете зашифрованный раздел с помощью правильной парольной фразы, он, скорее всего, будет содержать два других раздела внутри: раздел «/» или «корневой», в котором хранятся остальные файлы на компьютере, и раздел «подкачки», который используется только тогда, когда компьютеру не хватает памяти. (Я называю как флэш-накопители, так и дисковые накопители «дисками» и «жесткими дисками».)

После того, как вы разблокируете зашифрованный раздел с помощью правильной парольной фразы, он, скорее всего, будет содержать два других раздела внутри: раздел «/» или «корневой», в котором хранятся остальные файлы на компьютере, и раздел «подкачки», который используется только тогда, когда компьютеру не хватает памяти. (Я называю как флэш-накопители, так и дисковые накопители «дисками» и «жесткими дисками».) - В начале каждого жесткого диска есть небольшой объем дискового пространства (который я называю заголовком диска), зарезервированный для программы загрузчика. Когда вы включаете компьютер и загружаетесь с жесткого диска, вы запускаете эту программу. В Linux эта программа просто запускает другую программу под названием «grub», которая хранится в вашем незашифрованном разделе «/ boot». Grub отвечает за фактическую загрузку вашей операционной системы. Чтобы обнаружить атаки злой горничной, важно убедиться, что заголовок диска не был подделан.

- В криптографии «хэш-функция» — это односторонняя функция, которая принимает входные данные любого размера и выводит результат фиксированного размера, называемый «хэшем» или «контрольной суммой».

Например, с SHA256, хеш-функцией, которую я использую в этом проекте, независимо от того, имеет ли длина входных данных 5 байт (размер слова «привет») или 512 гигабайт (размер жесткого диска), выход всегда будет иметь длину 32 байта. Один и тот же ввод всегда будет приводить к одному и тому же выводу, но если вы измените ввод в каким-либо образом , даже если отличается только один байт, содержимое вывода будет совершенно другим (хотя длина будет той же). Вы можете использовать контрольные суммы для обнаружения несанкционированного доступа.

Например, с SHA256, хеш-функцией, которую я использую в этом проекте, независимо от того, имеет ли длина входных данных 5 байт (размер слова «привет») или 512 гигабайт (размер жесткого диска), выход всегда будет иметь длину 32 байта. Один и тот же ввод всегда будет приводить к одному и тому же выводу, но если вы измените ввод в каким-либо образом , даже если отличается только один байт, содержимое вывода будет совершенно другим (хотя длина будет той же). Вы можете использовать контрольные суммы для обнаружения несанкционированного доступа.

Когда я начал этот проект, я решил выполнить двойную загрузку Windows 10 и Debian, популярного дистрибутива Linux, на своем ноутбуке-приманке, то есть я установил обе операционные системы в разные разделы на одном диске, и когда я включил компьютер, мне нужно было выбрать, с какой из них загружаться. Но из-за различных трудоемких и раздражающих проблем, связанных с обновлениями Windows, я в конце концов решил полностью отказаться от Windows и просто запустить Debian на своем ноутбуке-приманке, что упростило мою работу по обнаружению взлома жесткого диска..png)

Перед каждой поездкой я вынимал диск из ноутбука-приманки, подключал его к корпусу USB, а затем подключал корпус USB-диска к другому компьютеру. Первая проблема, с которой я столкнулся, заключалась в том, что когда я подключал USB-диск, мой компьютер автоматически пытался смонтировать разделы. Это нехорошо — просто монтируя разделы, я рисковал модифицировать данные. Поэтому я изменил настройки на своем компьютере (на котором работал Linux), чтобы отключить автоматическое подключение внешних дисков, следуя этим инструкциям.

Жесткий диск из ноутбука-приманки, снятый и подключенный к дешевому внешнему USB-корпусу , который можно подключить к отдельному компьютеру.

Фото: Micah Lee

После того, как корпус USB-диска был подключен к компьютеру, отличному от приманки, я мог сгенерировать контрольные суммы всех разделов диска, а также заголовка диска, используя инструмент под названием sha256sum. Чтобы получить контрольную сумму только заголовка диска, я использовал инструмент под названием dd для копирования заголовка диска в файл, а затем использовал sha256sum для получения контрольной суммы этого файла.

Когда я вернулся домой из поездки, я повторил тот же процесс, чтобы сгенерировать новый набор контрольных сумм. Наконец, я сравнил контрольные суммы до поездки с контрольными суммами после поездки. Если контрольные суммы не совпадали, то данные на диске должны были измениться — это было бы свидетельством подделки. Если бы я обнаружил это, я мог бы начать изучать, какие именно данные были изменены, чтобы выяснить, как работает фальсификация.

Например, в марте 2017 года перед вылетом в Амстердам на встречу проекта Tor с разработчиками, волонтерами и сторонниками анонимной сети с открытым исходным кодом я сгенерировал следующие контрольные суммы:

4040239f4f0a2090c3ca15216b6e42522c4c3cd291f2c78f3c9e815f25be8295 disk_header ed6e8a3438e55d2aeae4ae691823c4005f7b5df0b62d856bd72d54fa00d886bb /dev/xvdi1 db3d92ed1cfa8621e5673da32100d9117a3835c06a613cf9ac0f2f90de404d17 расширенный_заголовок cbeb585b6fa39a8425f57fa095ac17353a583bccd93532d65d9274da628a4c72 luks_header

Десять дней спустя, вернувшись из поездки, я сгенерировал еще один набор контрольных сумм. Все они оказались абсолютно одинаковыми, что позволило мне подтвердить, что данные на моем жестком диске совершенно не изменились.

Все они оказались абсолютно одинаковыми, что позволило мне подтвердить, что данные на моем жестком диске совершенно не изменились.

Проверка BIOS на предмет несанкционированного доступа

Когда я начинал этот проект, я намеревался сделать внешний дамп образов микропрограммы BIOS с помощью BeagleBone Black (объяснено ранее) и программного инструмента под названием flashrom, который используется для чтения и записи данных, хранящихся на физических микросхемах на печатных платах, примерно следуя приведенным здесь инструкциям. Но я быстро наткнулся на загвоздку, с которой у меня не было ни инструментов, ни знаний в области электроники, чтобы легко ее решить.

Микросхема флэш-памяти SPI, которая содержит прошивку BIOS моего ноутбука-приманки, имеет контакт для питания и другой контакт для заземления. Выключив ноутбук, я подключил контакты питания и заземления к своему BBB, а затем включил BBB.

Я надеялся, что BBB будет подавать питание на микросхему флэш-памяти SPI, что позволит мне читать и записывать непосредственно на эту микросхему. Но вместо этого BBB немедленно отключился. Оказывается, при подключении этого конкретного ноутбука питание чипа SPI не было изолировано от остальной системы. Чтобы обеспечить питание этого чипа, мне также нужно было обеспечить питание остальных компонентов материнской платы, а это требует больше ватт, чем мой BBB мог выдержать. Это раздражало, потому что одна из причин, по которой я выбрал компьютер Lenovo в качестве своего ноутбука-приманки, заключается в том, что в прошлом я успешно выполнял именно этот процесс на других компьютерах Lenovo, сбрасывая прошивку BIOS, подключая BBB к флэш-чипу SPI.

Но вместо этого BBB немедленно отключился. Оказывается, при подключении этого конкретного ноутбука питание чипа SPI не было изолировано от остальной системы. Чтобы обеспечить питание этого чипа, мне также нужно было обеспечить питание остальных компонентов материнской платы, а это требует больше ватт, чем мой BBB мог выдержать. Это раздражало, потому что одна из причин, по которой я выбрал компьютер Lenovo в качестве своего ноутбука-приманки, заключается в том, что в прошлом я успешно выполнял именно этот процесс на других компьютерах Lenovo, сбрасывая прошивку BIOS, подключая BBB к флэш-чипу SPI.

Поэтому я решил изменить стратегию. Вместо того, чтобы сбрасывать прошивку BIOS, подключая провода непосредственно к микросхеме флэш-памяти SPI, я бы вместо этого использовал часть программного обеспечения под названием chipsec, работающую на самом ноутбуке-приманке, для дампа прошивки. Однако у этой стратегии есть несколько недостатков по сравнению с прямым подключением к чипу:

- Чтобы запустить chipsec, мне нужно было сначала включить ноутбук-приманку и загрузить операционную систему.

Оказывается, этот процесс, загружая компьютер, немного изменяет данные, хранящиеся в прошивке BIOS, что затрудняет проверку на подделку.

Оказывается, этот процесс, загружая компьютер, немного изменяет данные, хранящиеся в прошивке BIOS, что затрудняет проверку на подделку. - Невозможно получить полный дамп BIOS из операционной системы, но можно получить большую его часть.

- Когда я создаю дамп микропрограммы BIOS с помощью чипсека, сложное вредоносное ПО для BIOS может обманывать чипсек, что может использоваться для предотвращения обнаружения. (Однако я никогда не слышал о вредоносных программах для BIOS, которые действительно делают это.)

Чтобы использовать чипсек, я установил флешку с операционной системой Ubuntu (другой популярный дистрибутив Linux). Сняв жесткий диск с ноутбука-приманки, я вставил USB-накопитель Ubuntu, включил ноутбук и загрузился в Ubuntu. Закинул копию чипсека на карту памяти SD, которую тоже воткнул в ноут. Оттуда я смог запустить специальную команду chipsec, чтобы сбросить прошивку BIOS и сохранить ее на SD-карту, которую затем я мог проверить на другом компьютере.

Сброс прошивки биоса с помощью чипсека.

Вот отчет VirusTotal из первого образа прошивки BIOS, который я загрузил, используя чипсек, со своего ноутбука-приманки.После того, как мне удалось сбросить прошивку BIOS, я придумал следующий план:

- Перед каждой поездкой я извлекал жесткий диск из ноутбука, загружался с USB-накопителя Ubuntu и делал дамп прошивки BIOS, обязательно сохраняя ее копию на другом компьютере.

- Вернувшись из поездки, я бы повторил процесс, сбросив свежий образ прошивки BIOS.

- Затем я сгенерировал контрольные суммы образов прошивки BIOS до и после поездки. Если бы контрольные суммы были точно такими же, я мог бы подтвердить, что мой BIOS не был подделан.

Конечно, все было не так просто. Оказывается, каждый раз, когда я загружал свой ноутбук-приманку на живую USB-флешку Ubuntu и сбрасывал прошивку BIOS, этот образ прошивки имел другую контрольную сумму, чем предыдущий. Чтобы выяснить, что происходит, я использовал программу под названием UEFITool. Это графическая программа, которая позволяет загружать образы BIOS, просматривать и редактировать данные, хранящиеся внутри, и извлекать данные в отдельные файлы.

Это графическая программа, которая позволяет загружать образы BIOS, просматривать и редактировать данные, хранящиеся внутри, и извлекать данные в отдельные файлы.

Проверка прошивки BIOS с помощью UEFITool.

Для этого конкретного ноутбука каждый образ прошивки BIOS составляет ровно 4 мегабайта. Часть этого пространства используется для хранения реальных программ, составляющих BIOS (злой злоумышленник заменит эти программы вредоносными версиями), а часть используется для хранения других данных, таких как сохраненные настройки BIOS. Глядя на два образа встроенного ПО BIOS с разными контрольными суммами, я смог использовать UEFITool для извлечения одних и тех же компонентов из обоих, а затем создать новые контрольные суммы для этих отдельных компонентов, чтобы проверить, совпадают ли они. Я обнаружил, что отличалась только одна небольшая часть образов прошивки, и эта часть не включала никаких программ. Оказывается, каждый раз, когда я включал ноутбук-приманку и открывал меню загрузки, чтобы указать ему загрузиться с моего USB-накопителя Ubuntu, он сохранял информацию, связанную с загрузкой с USB-накопителя, в этом разделе прошивки, и эта информация каждый раз немного отличалась, из-за чего образы прошивки всегда имели разные контрольные суммы.

Итак, я изменил свой план обнаружения несанкционированного доступа к прошивке BIOS. Чтобы сравнить образы прошивки до и после моей поездки, мне пришлось бы открыть каждый образ в UEFITool, извлечь все компоненты, кроме того, который, как я знал, изменился, сгенерировать контрольные суммы для этих компонентов, а затем сравнить эти контрольные суммы, чтобы убедиться, что они совпадают.

Чему я научился

Путешествие с ноутбуком-приманкой было большой работой. Мне требовалось проводить несколько часов как до, так и после каждой поездки, если я надеялся поймать злую горничную, нападавшую на месте преступления. Итак, после двух лет, когда я никого не поймал, я решил закрыть проект.

Сегодня существует инструмент, которого не было, когда я начинал проект, который позволяет по-другому ловить злобных горничных на месте преступления. Haven — это приложение для Android, предназначенное для работы на запасном телефоне, который вы оставляете в номере отеля на время своего отсутствия, например, сидя за ноутбуком.

После того, как вы разблокируете зашифрованный раздел с помощью правильной парольной фразы, он, скорее всего, будет содержать два других раздела внутри: раздел «/» или «корневой», в котором хранятся остальные файлы на компьютере, и раздел «подкачки», который используется только тогда, когда компьютеру не хватает памяти. (Я называю как флэш-накопители, так и дисковые накопители «дисками» и «жесткими дисками».)

После того, как вы разблокируете зашифрованный раздел с помощью правильной парольной фразы, он, скорее всего, будет содержать два других раздела внутри: раздел «/» или «корневой», в котором хранятся остальные файлы на компьютере, и раздел «подкачки», который используется только тогда, когда компьютеру не хватает памяти. (Я называю как флэш-накопители, так и дисковые накопители «дисками» и «жесткими дисками».) Например, с SHA256, хеш-функцией, которую я использую в этом проекте, независимо от того, имеет ли длина входных данных 5 байт (размер слова «привет») или 512 гигабайт (размер жесткого диска), выход всегда будет иметь длину 32 байта. Один и тот же ввод всегда будет приводить к одному и тому же выводу, но если вы измените ввод в каким-либо образом , даже если отличается только один байт, содержимое вывода будет совершенно другим (хотя длина будет той же). Вы можете использовать контрольные суммы для обнаружения несанкционированного доступа.

Например, с SHA256, хеш-функцией, которую я использую в этом проекте, независимо от того, имеет ли длина входных данных 5 байт (размер слова «привет») или 512 гигабайт (размер жесткого диска), выход всегда будет иметь длину 32 байта. Один и тот же ввод всегда будет приводить к одному и тому же выводу, но если вы измените ввод в каким-либо образом , даже если отличается только один байт, содержимое вывода будет совершенно другим (хотя длина будет той же). Вы можете использовать контрольные суммы для обнаружения несанкционированного доступа. Оказывается, этот процесс, загружая компьютер, немного изменяет данные, хранящиеся в прошивке BIOS, что затрудняет проверку на подделку.

Оказывается, этот процесс, загружая компьютер, немного изменяет данные, хранящиеся в прошивке BIOS, что затрудняет проверку на подделку.

Ваш комментарий будет первым