Троян – вирус, замаскированный в программном обеспечении

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Троян — вредоносное программное обеспечение, которое скрывает истинную цель своей деятельности с помощью маскировки. Однако, в отличие от вируса, он не способен самостоятельно копировать или заражать файлы. Чтобы проникнуть на устройство жертвы, угроза использует другие средства, такие как загрузка с диска, использование уязвимостей, загрузка другим вредоносным кодом или методы социальной инженерии.

Что такое троян?

Подобно троянскому коню, известному из древнегреческих мифов, троян использует маскировку или неправильное перенаправление, чтобы скрыть свою истинную функцию. Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Чтобы ввести пользователя в заблуждение и заставить его открыть вредоносный файл, угроза часто использует различные методы. Для этих целей троян также может использовать другие программы.

Сегодня трояны являются наиболее распространенной категорией угроз, которая используется для открытия бэкдоров, контроля зараженного устройства, удаления данных пользователя и передачи их злоумышленникам, загрузки и запуска других вредоносных программ в определенной системе и других целей.

Краткая история

Название «троян» происходит от классического античного мифа об успешном завоевании греками города Троя. Чтобы пройти через защитные сооружения и попасть в город, завоеватели построили большого деревянного коня, внутри которого спрятали группу своих лучших воинов. Грекам удалось обмануть троянцев, которые обрадовались такому неожиданному подарку и втянули коня в город, начав праздновать. Воины, которые были внутри троянского коня, дождались глубокой ночи и захватили город.

Впервые термин «троян» был использован в ссылке на вредоносный код в отчете ВВС США 1974 року, который сосредоточен на анализе уязвимостей компьютерных систем. Тем не менее, термин стал популярным в 1980-х, особенно после лекции Кена Томпсон на награждении ACM Turing Awards 1983 года.

Известные примеры

Одним из первых известных троянов, была программа-вымогатель, обнаруженная в реальной среде — AIDS Trojan 1989 года. Этот вредоносный код распространился через тысячи дискет, содержащих интерактивную базу данных о СПИДе. Установленная программа ждала 90 циклов загрузки, после чего шифровала большинство имен файлов в корневом каталоге машины. Программа требовала от потерпевших отправить $189 или $378 на почтовый ящик в Панаме, чтобы вернуть свои данные.

Еще один пример троянской программы — известная шпионская программа FinFisher (FinSpy). Угроза обладает расширенными возможностями для шпионажа и незаконным использованием веб-камер, микрофонов, отслеживания нажатий клавиатуры, а также способностью удалять файлы. Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Разработчики этой шпионской программы продавали ее как инструмент для правоохранительных органов, но, считается, что программу использовали и репрессивные режимы. Чтобы скрыть свою истинную цель, FinFisher использует различные способы маскировки. В одной из своих кампаний, выявленных компанией ESET, она устанавливалась как инсталлятор для популярных и законных программ, таких как браузеры и медиа-плееры. Программа также распространялся через электронную почту с поддельными вложениями или поддельными обновлениями программного обеспечения.

Однако трояны не являются угрозой исключительно для компьютеров или ноутбуков. Под прицелом также большая часть современного мобильного вредоносного программного обеспечения, направленного на устройства Android. Примером может быть DoubleLocker — инновационное семейство вредоносных программ, замаскированное под обновление Adobe Flash Player. Угроза проникала на мобильное устройство с помощью служб специальных возможностей, шифровала данные и блокировала экран устройства с помощью случайного PIN-кода. Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Впоследствии злоумышленники требовали выкуп в Bitcoin для разблокировки устройства и данных.

Как защитить свои устройства?

Общий термин «троян» включает различные типы угроз, поэтому заражения можно избежать благодаря соблюдению правил безопасной работы в сети Интернет и использованию надежного решения для защиты от киберугроз.

Чтобы проникнуть на устройства жертв, большинство троянов используют уязвимости в системах пользователей. Для уменьшения количества уязвимостей пользователям рекомендуется регулярно устанавливать обновления и исправления не только для операционной системы, а для всего программного обеспечения.

Трояны могут использовать несколько каналов и методов для проникновения на устройство или в сеть жертв, в том числе для получения данных пользователей трояны используют методы социальной инженерии.

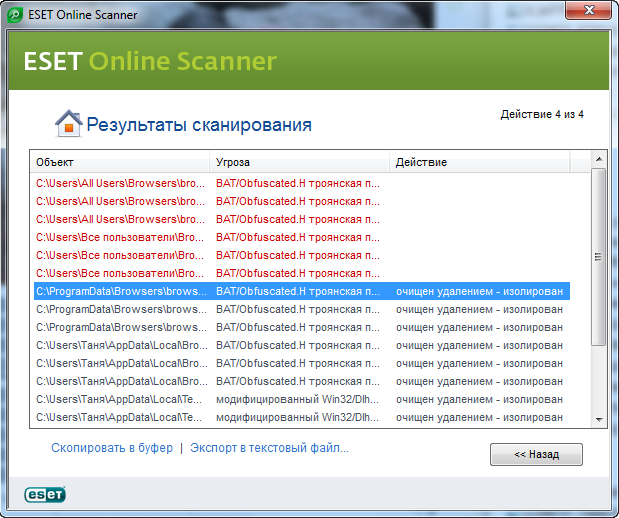

Надежное многоуровневое решение по безопасности является важной частью киберзащиты пользователя. Для того, чтобы осуществить удаление троянов и обеспечить максимально возможный уровень безопасности, современные решения для защиты от киберугроз используют различные технологии, такие как песочницы, имитацию программ и машинное обучение.

Премиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

ESET Smart Security PremiumПремиум-защита для опытных пользователей, которая основана на идеальном сочетании точности обнаружения, скорости работы и удобства в использовании.

Загрузить

Похожие темы

Кража личной информации

Программы-вымогатели

Компьютерный вирус

Рекламное ПО

Социальная инженерия

Спам

Вишинг

Вредоносные программы

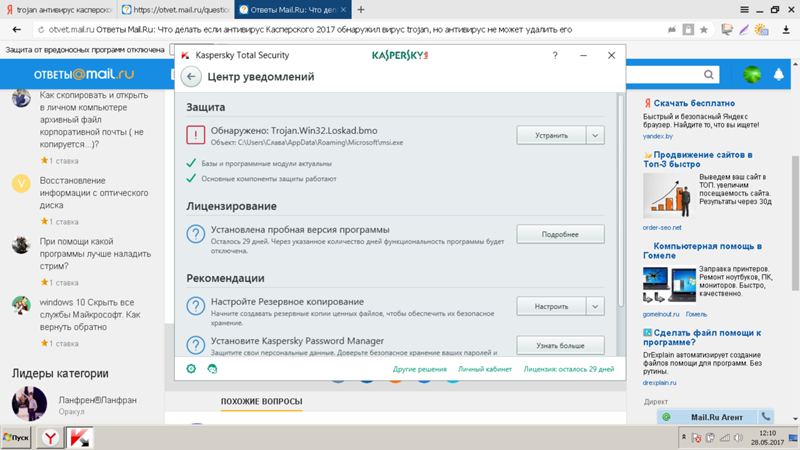

Как удалить троянский вирус с компьютера на Windows

Содержание

- С чем мы боремся?

- Почему троянец?

- Как происходит заражение?

- Последствия заражения

- Что делать?

- Коротко о вирусах

- Как удалить троянский вирус

- Заключение

Вирус троян доставит пользователем немало неудобств и даже раздражения, но наука борьбы с вирусами никогда не отстает от производителей вирусов, и на каждый ход компьютерных преступников у неё есть алгоритм действий. В этой статье я расскажу про троянский вирус, что это такое и как его удалить.

В этой статье я расскажу про троянский вирус, что это такое и как его удалить.

С чем мы боремся?

Троянский вирус – это замаскированная под нужную или полезную для нормальной работы ПК программа, но при запуске эта программа наносит существенный вред содержимому жесткого диска.

У троянов есть много способов помешать работе компьютера. Наиболее распространенным является такая его способность, как уничтожение всей информации на жестком диске. Это самые примитивные вирусы, именно с них начиналась история борьбы с вредительским софтом. Только представьте, что будет, если такой троянец случайно попадет на банковский сервер со всей информацией о клиентах. Или, например, в систему управления воздушным судном. Катастрофа!

Почему троянец?

Вирус троян получил свое название в память осады Трои – великого города в Древней Греции. Греки осаждали Трою 10 лет, но так и не добились успеха. В конце концов грек Одиссей придумал деревянного коня, внутри которого притаились отборные греческие десантники.

Простодушные жители древней Трои решили, что коня греки оставили им в дар и втащили его в город. Вот так и закончилась история троянской цивилизации. Не будем, на долго останавливаться на истории. И этот вирус так же притворяется полезным, но на самом деле несет неприятности.

Как происходит заражение?

Надо понимать, что в отличие от червей — троянский вирус не использует методы вирусного поражения путем автоматизированной почтовой рассылки. Для заражения необходимо собственноручно загрузить его на компьютер. Это может произойти при скачивании какой-то безобидной утилиты, вместо которой окажется неожиданный подарок, им может быть заражен любой аудио или видео носитель на торренте, он может оказаться и в симпатичной презентации с котиками, присланной любимой подругой.

Очень часто троянцы скрываются в предлагаемых во всплывающих окнах обновлениях Вашего браузера или почтовой программы. Никогда не надо загружать ничего из не сертифицированного источника! И при открытии или запуске файла наш троянский конь начинает свою опасную работу по уничтожению информации или иную другую, задуманную распространителем.

Последствия заражения

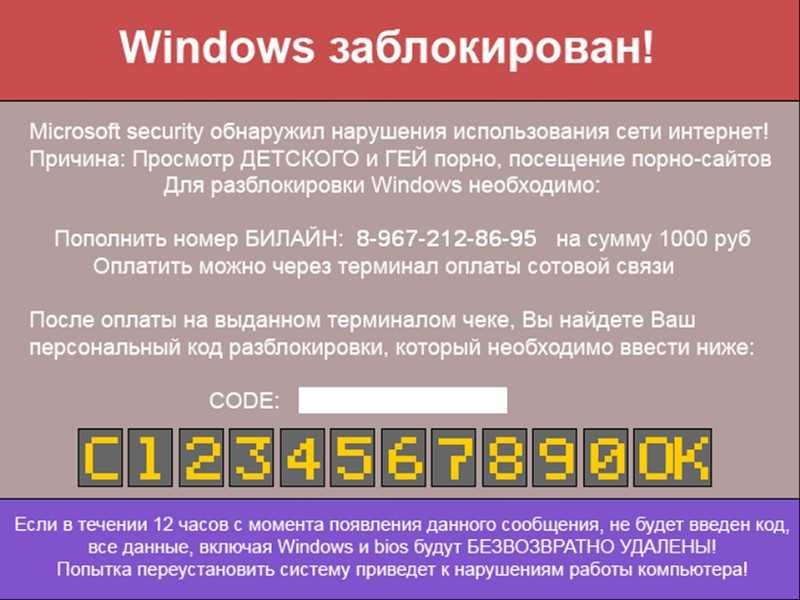

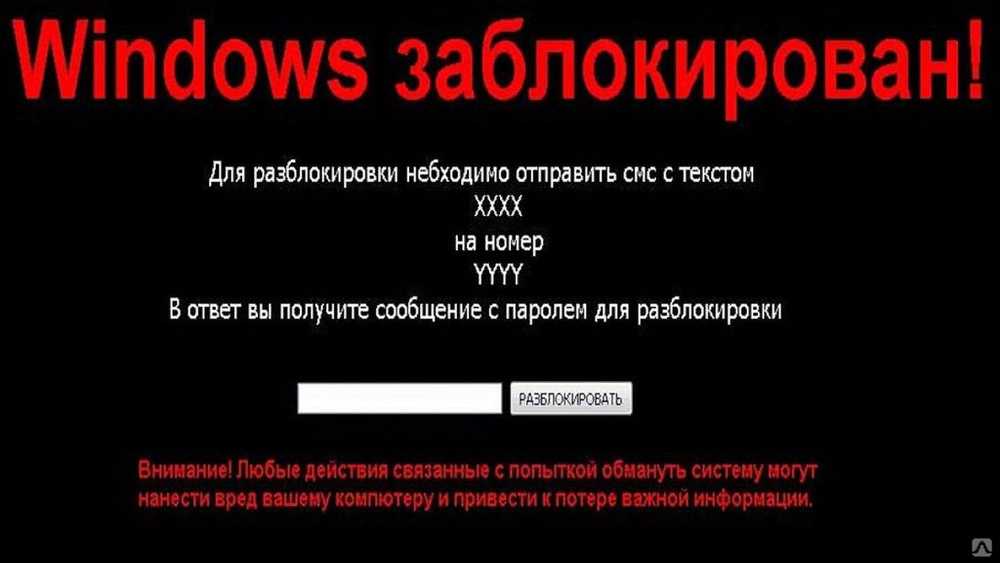

О риске потерять всю информацию, записанную на компьютере, я уже рассказал. Есть второй, более существенный риск – кража паролей или секретной информации. И все тайны вкладов, организации, места хранения оружия или золота партии мгновенно окажутся у автора атаки. Шучу. Про золото партии. Но пароли от почты или от систем банковских онлайн — платежей потерять можно. Вирус троян может заблокировать операционную систему.

Все последствия работы таких вирусов перечислить сложно, но я попробую:

- вместе с трояном может прийти и другой вирус;

- с компьютера могут скачаться файлы с информацией, а может и закачаться видео-открытка с интересной блондинкой, которая откроется именно в тот момент, когда к монитору подойдет жена;

- рекламные агенты могут установить, какие сайты я посещаю и статистику посещений;

- все адреса моей электронной почты могут быть похищены для рассылки спама;

- если я работаю с атомной безопасностью, то все рабочие документы шпион отправит напрямую в Моссад, ЦРУ или еще куда подальше;

- у меня украдут все пароли и номера кредитных карточек;

- вирус троян заблокирует антивирус – единственное спасение.

Словом, вирус троян имеет много талантов, которые используются для того, чтобы отравлять жизнь железу и людям.

И очень часто запуск троянцев бывает только первым сигналом грядущей полноценной онлайн — атаки. Единственный верный способ борьбы с вирусами подобного класса – своевременная профилактика.

Что делать?

Если у Вас стоит постоянно обновляемый надежный антивирус, то, скорее всего вирус троян не пройдет. Но их программный код меняется раз в полгода, а нелицензионные антивирусы без регулярного обновления могут не успеть за новинками рынка.

Кстати, трояны могут жить не только в файлах, но и в телефонах, флеш-картах, в USB-носителях. А их так просто не протестируешь. Так что нас спасет только регулярно обновляемая качественная антивирусная программа.

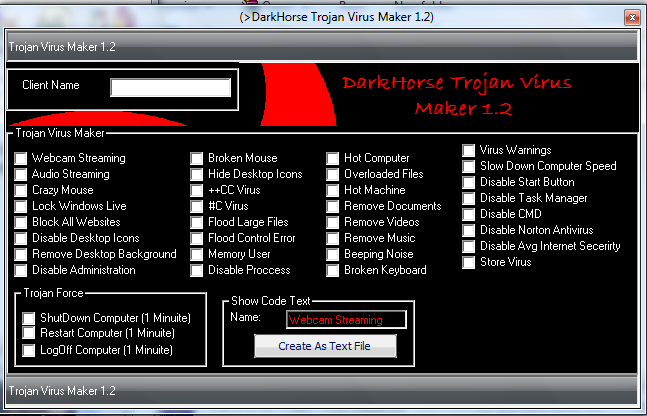

Сегодня все больше и больше пользователей осваивают простейшие навыки владения персональным компьютером. Стоит учесть, что очистка компьютера от вирусов осуществляется с помощью специальных приложений, которые пачками закачиваются в сеть. А главное, осваивать новые программы очень легко, программисты стараются создавать максимально простой и понятный интерфейс.

А главное, осваивать новые программы очень легко, программисты стараются создавать максимально простой и понятный интерфейс.

Коротко о вирусах

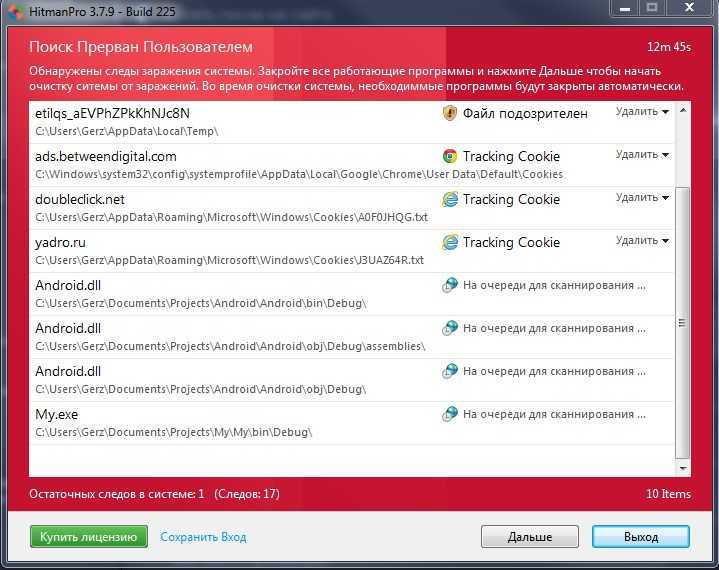

Разработчики антивирусов стараются обновлять базы, чтобы бороться с такой угрозой, а злобные хакеры, напротив, закачивают в интернет новые образцы троянов, руткитов и прочей нечести. Таким образом, идет непрерывная гонка между двумя лагерями, а простые пользователи застряли где-то посередине, именно им придется принимать на себя основной удар. Но довольно лирики, перейдем к делу. В этой статье я расскажу, как удалить тройянский вирус на примере конкретной программы.

Как удалить троянский вирус

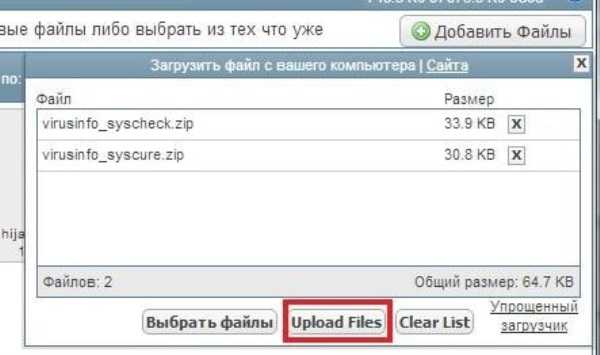

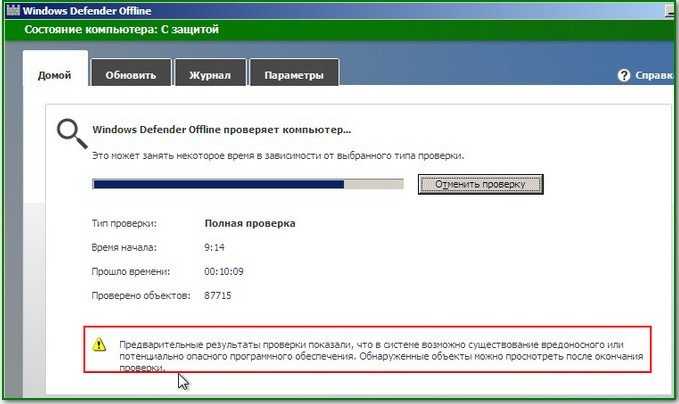

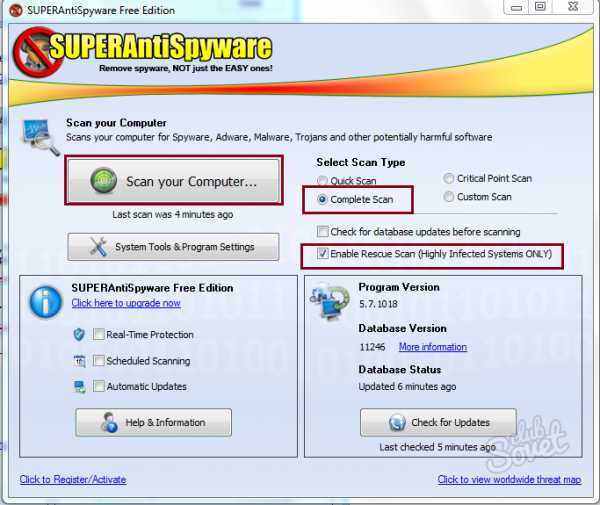

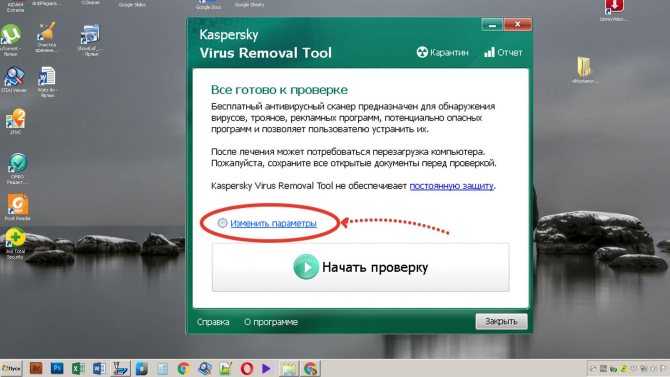

Не пытайтесь отследить вирусную программу вручную, для этого специально созданы антивирусы. Кстати, в сети их великое множество, вам предстоит сделать нелегкий выбор в пользу какого-либо антивируса. Опираясь на собственный опыт и признание отечественных разработчиков, рекомендую производить чистку с помощью Dr.Web CureIt.

Пользоваться этой программой очень просто. Первым делом, необходимо скачать программу. Посетите официальный сайт Dr.Web и установить его. Очистка компьютера от вирусов запускается на первой вкладке. Здесь расположена кнопка для запуска сканера, карантинное хранилище, а так же отчет. Вы можете использовать выборочную очистку, то есть антивирус будет сканировать только выбранные области.

Ниже находятся некоторые настройки программы, к примеру, что делать с обнаруженной угрозой. Имеются стандартные варианты – удаление, перемещение, лечение. Dr.Web CureIt решает все самостоятельно, но вы можете настроить все таким образом, чтобы такие решения принимались пользователем, а не искусственным интеллектом.

Имеется несколько вариантов сканирования – от беглого до глубокого. Последний вариант займет много времени, но для полноценной профилактики лучше потратить пару часов и заставить Dr.Web поработать. Все данные по статистике и очистке находятся на следующей вкладке.

Заключение

На этом все, очистка компьютера от троянского вируса пройдет успешно. Я описал самый простой метод борьбы с вредоносным ПО – использование сканера Dr.Web CureIt. Вы можете отдать свое предпочтение любому софту, главное – это результат. Помните, необходимо почаще проверять свое железо на «болячки» и проходить мимо сомнительных приложений.

Я описал самый простой метод борьбы с вредоносным ПО – использование сканера Dr.Web CureIt. Вы можете отдать свое предпочтение любому софту, главное – это результат. Помните, необходимо почаще проверять свое железо на «болячки» и проходить мимо сомнительных приложений.

Ниже, вы можете посмотреть видео о том, как правильно лечить компьютер от вирусов с помощью утилиты Dr. Web Cureit. Удачи в борьбе с компьютерными паразитами.

(Visited 1 421 times, 1 visits today)

Что такое троянские вирусы и как от них избавиться

Базовый онлайн-сценарий. Вы заходите на свой компьютер и замечаете, что что-то не так, но не можете понять, в чем дело. Просто что-то кажется… немного не так. Если вы оказались в такой ситуации или даже думаете, что это так, существует реальная вероятность того, что на вашем компьютере может быть троянский вирус.

Троянские вирусы могут не только украсть вашу самую личную информацию, но и подвергнуть вас риску кражи личных данных и других серьезных киберпреступлений. В этом посте мы рассмотрим, что такое троянские вирусы и откуда они берутся. Мы также расскажем, как вы можете защитить себя и избавиться от вирусов, чтобы оставаться в безопасности и сохранять душевное спокойствие в Интернете.

В этом посте мы рассмотрим, что такое троянские вирусы и откуда они берутся. Мы также расскажем, как вы можете защитить себя и избавиться от вирусов, чтобы оставаться в безопасности и сохранять душевное спокойствие в Интернете.

Что делают троянские вирусы

Троянские вирусы – это тип вредоносного ПО, которое проникает в ваш компьютер под видом реальных действующих программ. Как только троян оказывается внутри вашей системы, он может выполнять деструктивные действия еще до того, как вы узнаете о нем. Оказавшись внутри, некоторые трояны бездействуют на вашем компьютере и ждут дальнейших инструкций от хакера-хозяина, а другие начинают свою вредоносную деятельность с самого начала.

Некоторые трояны загружают на ваш компьютер дополнительные вредоносные программы, а затем обходят ваши настройки безопасности, в то время как другие пытаются активно отключить ваше антивирусное программное обеспечение. Некоторые трояны захватывают ваш компьютер и делают его частью преступной сети DDoS (распределенный отказ в обслуживании).

Как удалить троянский вирус

Прежде чем вы узнаете обо всех местах, где троян может проникнуть на ваш компьютер, давайте сначала узнаем, как от них избавиться. Вы можете удалить некоторые трояны, отключив элементы автозагрузки на вашем компьютере, которые не поступают из надежных источников. Для достижения наилучших результатов сначала перезагрузите устройство в безопасном режиме, чтобы вирус не смог помешать вам удалить его.

Внимательно убедитесь, что вы знаете, какие именно программы вы удаляете, потому что вы можете замедлить, вывести из строя или вывести из строя вашу систему, если вы удалите основные программы, необходимые для работы вашего компьютера. Установка и использование надежного антивирусного решения также является одним из лучших способов избавиться от троянов. Эффективная антивирусная программа ищет действительное доверие и поведение приложений, а также сигнатуры троянов в файлах, чтобы обнаружить, изолировать, а затем быстро удалить их. Помимо обнаружения известных троянов, антивирусная программа McAfee может выявлять новые трояны, обнаруживая подозрительную активность во всех без исключения ваших приложениях.

Откуда берутся троянские вирусы

В этом разделе более подробно рассматриваются места, которые наиболее уязвимы для атаки троянских вирусов. Хотя все трояны выглядят как обычные программы, им нужен способ привлечь ваше внимание, прежде чем вы неосознанно установите их в своей системе. Троянские вирусы отличаются от других типов вредоносных программ тем, что обманом заставляют вас установить их самостоятельно. Вы подумаете, что троянец — это игра или музыкальный файл, а загруженный вами файл, скорее всего, будет работать как обычно, так что вы не узнаете, что это троянец. Но он также установит вредоносный вирус на ваш компьютер в фоновом режиме. Будьте осторожны при получении файлов из следующих источников. Многие пользователи устанавливают трояны с файлообменных сайтов и поддельных вложений электронной почты. Вы также можете подвергнуться атаке из-за поддельных сообщений чата, зараженных веб-сайтов, взломанных сетей и многого другого.

Сайты для обмена файлами

Почти каждый, кто хотя бы немного разбирается в технологиях, время от времени использует сайты для обмена файлами. Веб-сайты для обмена файлами включают торрент-сайты и другие сайты, которые позволяют пользователям делиться своими файлами, и эта концепция привлекательна по целому ряду причин. Во-первых, это позволяет людям получать программное обеспечение премиум-класса, не платя розничную цену. Однако проблема заключается в том, что сайты обмена файлами также чрезвычайно привлекательны для хакеров, которые хотят найти легкий путь внутрь вашей системы.

Веб-сайты для обмена файлами включают торрент-сайты и другие сайты, которые позволяют пользователям делиться своими файлами, и эта концепция привлекательна по целому ряду причин. Во-первых, это позволяет людям получать программное обеспечение премиум-класса, не платя розничную цену. Однако проблема заключается в том, что сайты обмена файлами также чрезвычайно привлекательны для хакеров, которые хотят найти легкий путь внутрь вашей системы.

Например, хакер загружает взломанную копию популярного программного обеспечения на торрент-сайт для бесплатной загрузки, а затем ждет, пока потенциальные жертвы мгновенно загрузят его… но взломанное программное обеспечение содержит скрытый троянский вирус, который позволяет хакеру контролировать ваш компьютер. .

Троянские вирусы также могут встречаться в популярных формах музыкальных файлов, игр и многих других приложений.

Вложения электронной почты

Поддельные вложения электронной почты — еще один распространенный способ заражения людей троянскими вирусами. Например, хакер отправляет вам электронное письмо с вложением, надеясь, что вы мгновенно нажмете на него, так что вы мгновенно заразитесь, открыв его. Многие хакеры рассылают стандартные электронные письма как можно большему количеству людей. Другие преследуют конкретных людей или предприятия, на которые они нацелились.

Например, хакер отправляет вам электронное письмо с вложением, надеясь, что вы мгновенно нажмете на него, так что вы мгновенно заразитесь, открыв его. Многие хакеры рассылают стандартные электронные письма как можно большему количеству людей. Другие преследуют конкретных людей или предприятия, на которые они нацелились.

В определенных случаях хакер отправляет поддельное электронное письмо, которое выглядит так, как будто оно пришло от кого-то, кого вы знаете. Электронное письмо может содержать документ Word или что-то, что вы считаете «безопасным», но вирус заражает ваш компьютер, как только вы открываете вложение. Самый простой способ защитить себя от этой целенаправленной атаки — позвонить отправителю, прежде чем открывать вложение, чтобы убедиться, что именно он отправил это конкретное вложение.

Поддельные сообщения

Бесчисленное количество популярных программ и полезных приложений позволяют вам общаться с другими людьми с рабочего стола. Но независимо от того, используете ли вы такое программное обеспечение для деловых или личных связей, вы рискуете заразиться троянами, если не знаете, как защитить себя.

Хакеры «подделывают» сообщение, чтобы оно выглядело так, как будто оно пришло от кого-то, кому вы доверяете. Помимо спуфинга, хакеры также создают похожие имена пользователей и надеются, что вы не заметите или не обратите внимание на небольшие различия. Как и в случае с поддельными электронными письмами, хакер отправляет вам зараженный трояном файл или приложение.

Зараженные веб-сайты

Многие хакеры нацелены на веб-сайты, а не на отдельных пользователей. Они находят слабые места в незащищенных веб-сайтах, которые позволяют им загружать файлы или, в некоторых случаях, даже захватывать весь веб-сайт. Когда происходит такой захват сайта, хакер может использовать веб-сайт, чтобы перенаправить вас на другие сайты.

Хакер может скомпрометировать весь веб-сайт и перенаправить ваши загрузки на вредоносный сервер, содержащий троянскую программу. Использование только проверенных, известных веб-сайтов — один из способов уменьшить ваши шансы попасть в эту ловушку, но хорошая антивирусная программа также может помочь обнаружить зараженные и взломанные сайты.

Взломанные сети Wi-Fi

Взломанные сети Wi-Fi также являются распространенным источником троянов и других вредоносных программ. Хакер может создать фальшивую сеть «точки доступа», которая выглядит точно так же, как та, к которой вы пытаетесь подключиться. Однако когда вы по ошибке подключаетесь к этой поддельной сети, хакер может перенаправить вас на поддельные веб-сайты, которые выглядят настолько реальными, что даже эксперты не могут отличить их. Эти поддельные веб-сайты содержат эксплойты браузера, которые перенаправляют любой файл, который вы пытаетесь загрузить.

Заключительные мысли

Трояны могут заразить ваш компьютер и вызвать огромные проблемы еще до того, как вы поймете, что произошло. Как только троян попадает в вашу систему, он может контролировать вашу клавиатуру, устанавливать дополнительные вредоносные программы и вызывать множество других проблем, с которыми вы просто не хотите сталкиваться. К счастью, большинство троянских программ являются общими и с ними легко справиться, если следовать этому проверенному процессу.

Непроверенные элементы автозагрузки и подозрительные программы могут выступать в качестве шлюзов для троянов для установки вредоносного кода на ваш компьютер и другие устройства. Если вы заметили какие-либо новые программы, работающие в вашей системе, которые вы не устанавливали, это может быть троян. Попробуйте удалить программу и перезагрузить компьютер, чтобы увидеть, улучшится ли производительность вашего компьютера.

Удалите трояны, выполнив следующие действия:

Удаление троянов — отличный способ защитить ваш компьютер и конфиденциальность, но вы также должны принять меры, чтобы избежать их в будущем:

- Настройка облачных учетных записей с использованием адресов электронной почты, предлагающих учетную запись поддержка восстановления. Аккаунты провайдеров или платных сервисов.

- В случае с Apple вы можете запросить помощь в восстановлении учетной записи (учетные записи Gmail и/или Yahoo не могут быть восстановлены, поскольку они не могут подтвердить право собственности)

- Используйте VPN в общедоступной сети Wi-Fi

- Звонок отправителю перед открытием вложений электронной почты

- Используйте антивирусное решение с защитой в реальном времени

Будьте защищены

Ландшафт киберугроз постоянно меняется и развивается. Хакеры всегда ищут новые способы взлома компьютеров и серверов, поэтому вы должны быть в курсе последних угроз, а использование проверенного антивирусного решения всегда будет разумным выбором. Эти шаги не только защитят ваши устройства, но и обеспечат вам душевное спокойствие в сети.

Хакеры всегда ищут новые способы взлома компьютеров и серверов, поэтому вы должны быть в курсе последних угроз, а использование проверенного антивирусного решения всегда будет разумным выбором. Эти шаги не только защитят ваши устройства, но и обеспечат вам душевное спокойствие в сети.

Бесплатное средство для сканирования и удаления троянских программ

Сканирование и удаление троянских программ с вашего устройства,

или получение проактивной защиты с помощью Malwarebytes Premium.

Нам доверяют клиенты по всему миру.

Симптомы вируса «троянский конь»

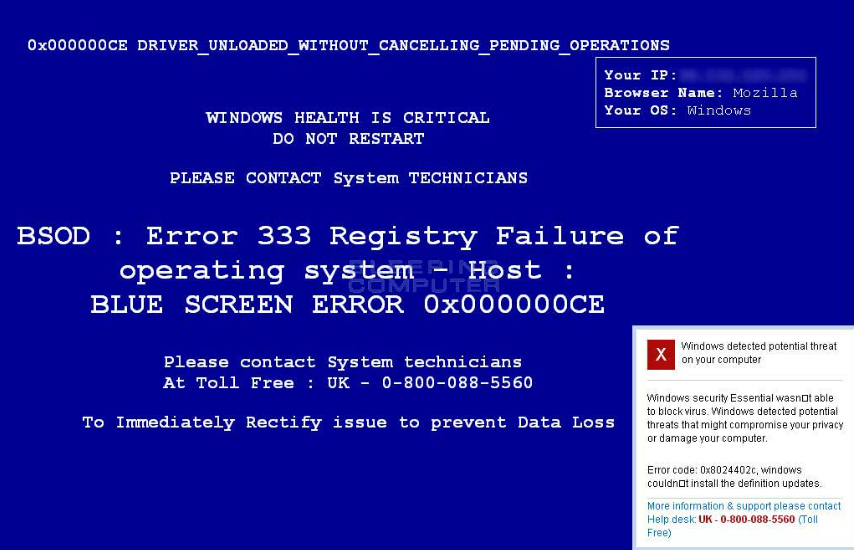

Множество всплывающих окон на рабочем столе

Частые всплывающие окна с рекламой продуктов или сообщением о том, что ваше устройство заражено.

Медленный компьютер

Трояны и вредоносные программы, которые они загружают, занимают много ресурсов компьютера, что замедляет работу вашего устройства.

Приложения не запускаются

Программы не запускаются из меню «Пуск» или с рабочего стола — или выполняются программы, которые вы не запускали.

Раздражающие всплывающие окна в Интернете

Вы получаете несколько всплывающих окон в тот момент, когда начинаете просматривать Интернет.

Ваш компьютер думает сам по себе

Ваше устройство выключается, запускает приложения, которые вы не запускали, или печатает документы, которые вы никогда не отправляли на принтер.

Проверьте свои устройства на наличие троянов прямо сейчас

Загрузить сейчас

Как удалить трояны

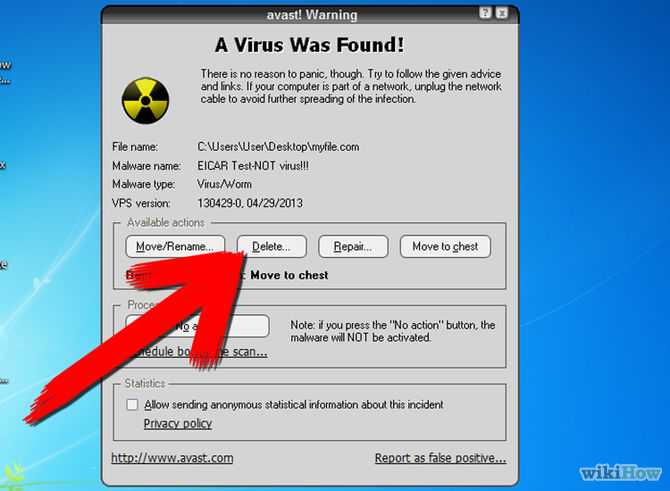

Шаг 1. Установите сканер вирусов троянских коней

Загрузите и установите бесплатное программное обеспечение сканера троянов от Malwarebytes. Нажмите кнопку «Сканировать», и сканер троянов быстро проверит ваше устройство.

Шаг 1. Установите сканер вирусов троянских коней

Загрузите и установите бесплатное программное обеспечение сканера троянов от Malwarebytes. Нажмите кнопку «Сканировать», и сканер троянов быстро проверит ваше устройство.

Шаг 2. Просмотр угроз троянских коней

После сканирования Malwarebytes сообщает обо всех обнаруженных угрозах и спрашивает, хотите ли вы их удалить.

Шаг 2. Просмотр угроз троянских коней

После сканирования Malwarebytes сообщает обо всех обнаруженных угрозах и спрашивает, хотите ли вы их удалить.

Шаг 3. Удаление угроз троянского коня

Когда вы дадите согласие, средство удаления троянских программ удалит угрозы, чтобы ваше устройство, файлы и конфиденциальность были в безопасности.

Шаг 3. Удаление троянских коней

Когда вы дадите согласие, программа удаления троянов удалит угрозы, чтобы ваше устройство, файлы и конфиденциальность были в безопасности.

Проактивно защитите свое устройство от будущих угроз с помощью Malwarebytes Premium.

Автоматически сканирует и защищает от троянов.

См. цены

Не верьте нам на слово

«Мы используем Malwarebytes на всех компьютерах нашей компании.

‒ Робин Г.

Форт-Уэрт, Техас

«Malwarebytes обеспечивает бесценный дополнительный уровень защиты от вредоносных данных, благодаря чему я и наши системы чувствуют себя в большей безопасности!»

‒ Билли Х.

Сарасота, Флорида

«Еженедельное устранение сотен потенциальных вредоносных программ и средств отслеживания для всей нашей организации».

‒ Raymond P.

Southfield, MI

Не верьте нам на слово

«Мы используем Malwarebytes на всех компьютерах нашей компании. Наш опыт показывает, что программа Malwarebytes эффективна и безотказна. ”

‒ Робин Г.

Форт-Уэрт, Техас

«Malwarebytes обеспечивает бесценный дополнительный уровень защиты от вредоносных данных, благодаря чему я и наши системы чувствуют себя в большей безопасности!»

‒ Билли Х.

Сарасота, Флорида

«Еженедельное устранение сотен потенциальных вредоносных программ и средств отслеживания для всей нашей организации».

‒ Рэймонд П.

Саутфилд, Мичиган

Часто задаваемые вопросы о вирусе троянского коня

Даже в 2021 году трояны по-прежнему используют обман и социальную инженерию, чтобы заставить ничего не подозревающих пользователей запускать, казалось бы, безопасные компьютерные программы, скрывающие злонамеренные скрытые мотивы. Трояны могут загружать код или программное обеспечение, которое выглядит законным, но на самом деле оно получает контроль над вашим устройством и устанавливает вредоносные угрозы, включая вредоносное ПО, программы-вымогатели и программы-шпионы.

Трояны не ограничиваются ноутбуками и настольными компьютерами с Windows; они также могут повлиять на компьютеры Mac и мобильные устройства. Наши решения, такие как Malwarebytes для Windows, Malwarebytes для Android и Malwarebytes для Mac, защищают все ваши устройства от троянских программ.

Если вам интересно, как избавиться от троянской программы, настоятельно рекомендуется использовать антитроянское программное обеспечение для защиты ваших устройств. Гораздо проще предотвратить заражение вашего компьютера трояном с помощью такого решения, как наш бесплатный сканер троянов, чем бороться с ним постфактум.

Когда вам нужна защита от троянов, не ограничивайтесь только традиционным антивирусным инструментом. Ищите решение, которое также защитит вас от вредоносного ПО, вирусов и многого другого с помощью антивируса и защиты от вредоносных программ.

Однако есть разница между бесплатным сканером троянов и нашим решением Malwarebytes Premium. Бесплатный сканер троянов удаляет существующие трояны, тогда как Malwarebytes Premium активно сканирует ваше устройство на наличие троянов, чтобы предотвратить их причинение вреда.

Можно предположить, что троян — это вирус или червь, но на самом деле это не так. На самом деле это механизм доставки для заражения вашего устройства угрозами кибербезопасности, от программ-вымогателей, которые немедленно требуют деньги, до программ-шпионов, которые прячутся, пока крадут личные и финансовые данные.

Итак, как удалить «троянский вирус»? Вы можете использовать наш сканер вирусов и вредоносных программ, чтобы проверить наличие троянов или других типов вредоносных программ, а затем удалить их со своего устройства.

Трояны могут заразить ваш компьютер разными способами: они могут выглядеть как бесплатное программное обеспечение и музыка, реклама в браузере или, казалось бы, законные приложения. Однако они не могут заразить ваше устройство сами по себе — для их распространения требуется вмешательство пользователя, например открытие вредоносного вложения электронной почты или непреднамеренная загрузка и запуск поддельного файла.

Вот несколько распространенных способов распространения троянских программ на вашем устройстве:

- Загрузка зараженных приложений или неизвестных бесплатных программ

- Открытие зараженных вложений электронной почты

- Посещение сомнительных веб-сайтов, таких как сайт, который делает вид, что транслирует популярный фильм, но только если вы загружаете определенный видеокодек, который на самом деле является трояном

- Любая другая схема социальной инженерии, которая маскируется, используя последние тенденции, такие как COVID-19.

Ваш комментарий будет первым