Аккаунты для резервного копирования

- Описание курса

- Установка модуля

- Установка демо-версии модуля

- Установка платной версии модуля

- Настройка модуля

- Аккаунты для резервного копирования

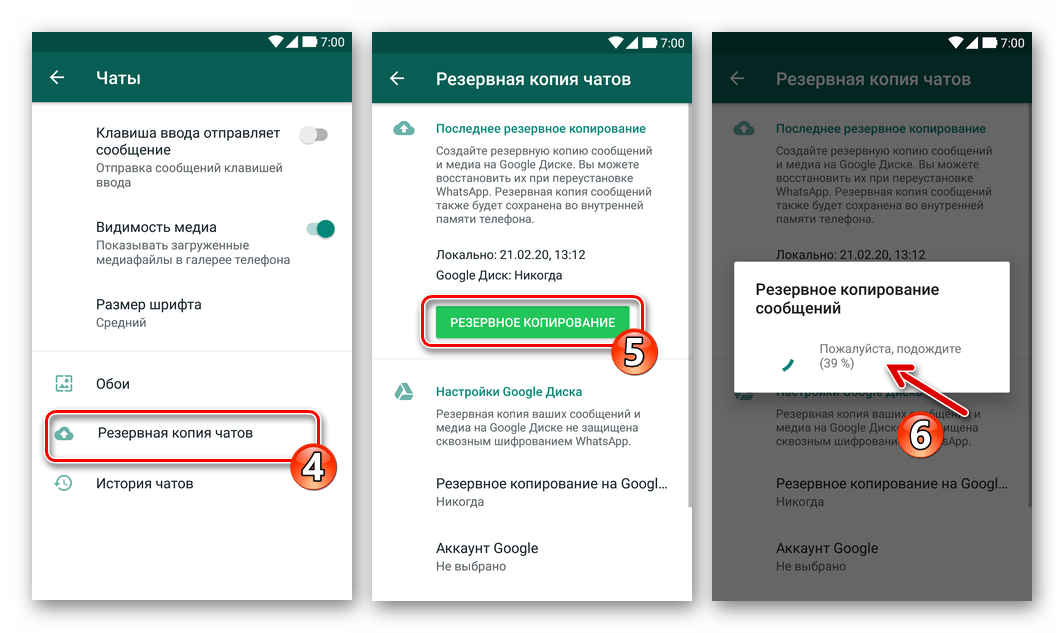

- Настройки для резервного копирования

- Резервные копии

- Журнал резервного копирования

- Внешние сервисы

- Яндекс.Диск

- Облако Mail.ru

- Dropbox.com

- FTP сервер

- Рекомендации по резервному копированию

- Основные опасности для сайта

На странице аккаунта для резервного копирования располагается список аккаунтов сервисов, которые будут использоваться для хранения резервных копий. На данной странице доступны для просмотра следующие свойства аккаунтов:

На данной странице доступны для просмотра следующие свойства аккаунтов:

- Название аккаунта

- Статус аккаунта

- Флаг активности аккаунта

- Информация по доступному и занятому месту на аккаунте

- Информация по лимиту места под резервные копии и размеру резервных копий данного сайта на этом аккаунте

На данной странице так же можно делать групповые действия по изменению названия аккаунта, активации и деактивации аккаунта, удалению аккаунта (обратите внимание, что при удалении аккаунта так же удаляются все настройки резервного копирования для данного аккаунта и все резервные копии, которые указаны на странице «резервные копии для данного аккаунта».

Так же на этой странице в групповых действиях можно создать для одного или нескольких аккаунтов рекомендуемые настройки резервного копирования.

Перечень рекомендуемых настроек, которые можно создать автоматически:

- Полный бэкап каждый день.

Каждый день создается резервная копия, которая включает в себя базу данных, файлы ядра сайта и файлы публичной части сайта. Является наиболее полной резервной копией сайта. Рекомендуется для использования для небольших и средних сайтов.

Каждый день создается резервная копия, которая включает в себя базу данных, файлы ядра сайта и файлы публичной части сайта. Является наиболее полной резервной копией сайта. Рекомендуется для использования для небольших и средних сайтов. - Полный бэкап по субботам, база данных каждый день. Полный бэкап, включающий в себя базу данных, файлы ядра сайта и файлы публичной части сайта, создается еженедельно в ночь с пятницы на субботу. Так же каждый день создается бэкап только базы данных. Рекомендуется для средних и больших сайтов с основными изменениями в течении недели в базе данных. Например: ИМ с обновлением каталога товаров не чаще двух раз в неделю.

- Полный бэкап по субботам. Полный без папки /upload/ каждый день. Является аналогом второго варианта рекомендуемых настроек, но ежедневно, кроме базы данных, так же бэкапируется ядро сайта и файлы публичной части сайта без каталога /upload/. Рекомендуется для средних и больших сайтов с основными изменениями в течении недели в базе данных.

Добавление или редактирование аккаунта резервного копирования.

На данной странице можно добавить новый или отредактировать существующий аккаунт резервного копирования.

Для добавление нового аккаунта необходимо сделать несколько шагов:

Шаг 1. Выберите необходимый драйвер в выпадающем списке. После выбора драйвера появится текст с подробной информацией о данном сервисе, в данном тексте так же будет указана дополнительная информация о примерных тарифах и возможностях данного сервиса. После выбора подходящего драйвера, укажите название настройки аккаунта и нажмите кнопку применить.

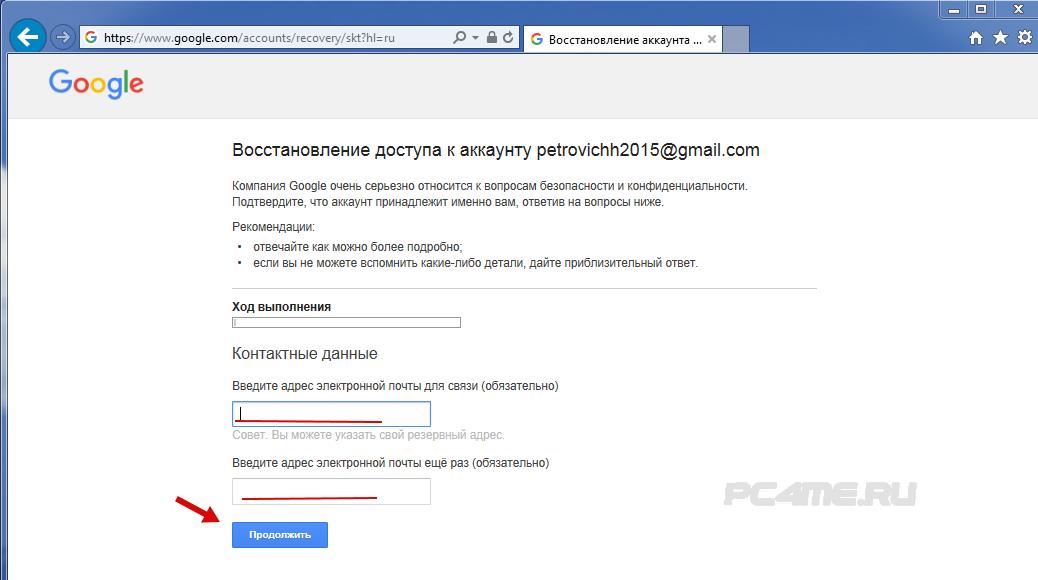

Шаг 2. Выполните инструкцию в разделе настройки подключение к аккаунту, заполните соответствующие поля в данном разделе и нажмите кнопку Проверить подключение. После успешной проверки подключения, статус аккаунта поменяется на «работает» и вы можете указать лимит места под резервные копии в блоке параметров аккаунта. После этого нажмите кнопку Сохранить и переходите к настройке Профиля резервного копирования.

После этого нажмите кнопку Сохранить и переходите к настройке Профиля резервного копирования.

Как создать резервную копию и восстановить данные на консоли PS4

Используйте функцию «Создание резервной копии и восстановление», чтобы создавать резервные копии всех данных консоли PlayStation®4, включая сохраненные данные и данные учетных записей.

Не выключайте консоль PS4™ во время резервного копирования данных. Это может привести к потере или повреждению данных или повреждению консоли PS4 или USB-накопителя.

- Как сделать резервную копию данных

- Как восстановить данные

- Резервная копия данных

Как создать резервную копию данных на консоли PS4

Для резервного копирования данных вам потребуется USB-накопитель в формате FAT32 или exFAT с как минимум вдвое большим объемом памяти, чем занимает файл резервной копии на PS4. Если у вас недостаточно места для резервного копирования всех данных на вашем устройстве, вы можете не делать резервную копию данных приложений.

- На экране функций выберите Призы, нажмите кнопку OPTIONS и выберите Синхронизировать призы с PSN.

- Подключите USB-накопитель к консоли PS4.

- Выберите Настройки > Система > Создание резервной копии и восстановление.

- Выберите Создать резервную копию.

Подтвердите, какие данные вы хотите скопировать. Важно сделать резервную копию сохраненных данных, чтобы не потерять игровой прогресс. - Укажите название файла резервной копии и выберите Создать резервную копию.

Пользователи, которые никогда не входили в PlayStation™Network (PSN), могут восстановить сохраненные данные только на исходной консоли PS4, на которой была создана резервная копия. Чтобы восстановить сохраненные данные на другой консоли PS4, нужно войти в PSN перед резервным копированием данных.

Как восстановить данные на консоли PS4

При восстановлении данных консоль PS4 сотрет все данные, сохраненные на ней. Удаленные данные нельзя будет вернуть, даже если вы прервете процесс восстановления данных. Проверьте все, чтобы не стереть важные данные по ошибке.

- Выберите Настройки > Система > Создание резервной копии и восстановление.

- Подключите USB-накопитель с резервной копией данных к консоли PS4.

- Выберите Восстановить PS4.

- Выберите файл резервной копии, который вы хотите восстановить.

- Выберите Да, чтобы восстановить данные.

Категории данных, для которых вы можете выполнить резервное копирование на консоли PS4

Регулярное резервное копирование данных – отличный способ обеспечить сохранность важных данных. Вы можете выполнить резервное копирование для следующих данных, сохраненных на USB-накопителе:

- Игры и приложения

- Сохраненные данные

- Снимки экрана и видеоклипы

- Настройки

Все пользовательские данные, сохраненные на консоли PS4 (за исключением призов), включены в резервную копию. При восстановлении данных из резервной копии на консоли PS4 происходит сброс настроек, и все сохраненные ней данные стираются.

Если вы хотите вернуть данные без восстановления консоли, используйте расширенное USB-хранилище или облачное хранилище.

Расширенное USB-хранилище консоли PS4

Консоль PS4: сетевое хранилище

Была ли эта статья полезной?

Улыбка

Гримаса

Что именно вам не понравилось?

В статье нет ответа на мой вопрос

Информация из статьи вызвала еще больше вопросов

Данные в статье устарели

Спасибо!

Ваши отзывы помогают нам делать сервис лучше.

Управление ресурсами AWS Backup в нескольких учетных записях AWS

Примечание

Прежде чем управлять ресурсами в нескольких учетных записях AWS в AWS Backup, ваши учетные записи должны принадлежать одной и той же организации в Сервис организаций AWS.

Вы можете использовать функцию управления несколькими учетными записями в AWS Backup для управления и мониторинга

задания резервного копирования, восстановления и копирования в учетных записях AWS, которые вы настраиваете в AWS Organizations.

AWS Organizations — это сервис, который

предлагает управление на основе политик для нескольких учетных записей AWS из одной учетной записи управления.

Он позволяет стандартизировать способы реализации политик резервного копирования, сводя к минимуму ручное

ошибки и усилия одновременно. Из централизованного представления вы можете легко идентифицировать ресурсы в

все аккаунты, соответствующие интересующим вас критериям.

Если вы настроили AWS Organizations, вы можете настроить AWS Backup для отслеживания действий во всех ваших счета в одном месте. Вы также можете создать политику резервного копирования и применить ее к выбранным учетным записям. которые являются частью вашей организации, и просматривать сводные действия заданий резервного копирования напрямую из консоли AWS Backup. Эта функция позволяет администраторам резервного копирования эффективно отслеживать статус задания резервного копирования в сотнях учетных записей по всему предприятию из единый управленческий аккаунт. Квоты организаций AWS применять.

Например, вы определяете политику резервного копирования A, которая ежедневно создает резервные копии определенных ресурсов.

и хранит их 7 дней. Вы решили применить политику резервного копирования A ко всей организации.

(Это означает, что каждая учетная запись в организации получает эту политику резервного копирования, которая создает

соответствующий план резервного копирования, видимый в этой учетной записи. ) Затем вы создаете OU с именем

Finance, и вы решаете хранить его резервные копии всего 30 дней. В этом случае вы определяете

политику резервного копирования B, которая переопределяет значение жизненного цикла, и прикрепите ее к этому финансовому подразделению. Этот

означает, что все учетные записи финансового подразделения получают новый эффективный план резервного копирования,

ежедневные резервные копии всех указанных ресурсов и хранит их в течение 30 дней.

) Затем вы создаете OU с именем

Finance, и вы решаете хранить его резервные копии всего 30 дней. В этом случае вы определяете

политику резервного копирования B, которая переопределяет значение жизненного цикла, и прикрепите ее к этому финансовому подразделению. Этот

означает, что все учетные записи финансового подразделения получают новый эффективный план резервного копирования,

ежедневные резервные копии всех указанных ресурсов и хранит их в течение 30 дней.

В этом примере политика резервного копирования A и политика резервного копирования B были объединены в одну резервную копию.

политика, которая определяет стратегию защиты для всех учетных записей в подразделении с именем «Финансы».

Все остальные учетные записи в организации остаются защищенными политикой резервного копирования A. Объединение

выполняется только для политик резервного копирования с одинаковым именем плана резервного копирования. Вы также можете иметь политику

Политика A и политика B сосуществуют в этой учетной записи без какого-либо слияния. Вы можете использовать расширенное слияние

операторы только в представлении JSON консоли. Дополнительные сведения о слиянии политик см.

Определение политик, синтаксиса политики и политики

наследство в Руководство пользователя организаций AWS . Дополнительные ссылки и варианты использования см.

блог Управление резервным копированием в масштабе ваших организаций AWS с помощью AWS Backup и видеоруководство

Управление резервными копиями в масштабе

ваши организации AWS с помощью AWS Backup.

Вы можете использовать расширенное слияние

операторы только в представлении JSON консоли. Дополнительные сведения о слиянии политик см.

Определение политик, синтаксиса политики и политики

наследство в Руководство пользователя организаций AWS . Дополнительные ссылки и варианты использования см.

блог Управление резервным копированием в масштабе ваших организаций AWS с помощью AWS Backup и видеоруководство

Управление резервными копиями в масштабе

ваши организации AWS с помощью AWS Backup.

См. Доступность функций по регионам AWS, чтобы увидеть, где управление несколькими учетными записями функция доступна.

Чтобы использовать управление несколькими учетными записями, необходимо выполнить следующие действия:

Создайте учетную запись управления в AWS Organizations и добавьте учетные записи в управленческий учет.

Включите функцию управления несколькими учетными записями в AWS Backup.

Создайте политику резервного копирования для применения ко всем учетным записям AWS под вашим управленческий учет.

Примечание

Для планов резервного копирования, управляемых организациями, настройки в учетной записи управления имеют приоритет над настройками в учетной записи участника.

Управляйте заданиями резервного копирования, восстановления и копирования во всех своих учетных записях AWS.

Темы

- Создание учетной записи управления в организациях

- Включение управления несколькими учетными записями

- Уполномоченный администратор

- Создание политики резервного копирования

- Мониторинг действий в нескольких Учетные записи AWS

- Правила согласия ресурсов

- Определение политик, синтаксиса политик и политики наследство

Создание учетной записи управления в организациях

Сначала вы должны создать свою организацию и настроить ее с помощью участника AWS. учетных записей в организациях AWS.

учетных записей в организациях AWS.

Чтобы создать учетную запись управления в AWS Organizations и добавить учетные записи

Включение управления несколькими учетными записями

Прежде чем использовать управление несколькими учетными записями в AWS Backup, необходимо включить эту функцию. (то есть опт в к нему). После включения функции вы можете создавать политики резервного копирования, позволяющие автоматизировать одновременное управление несколькими Счета.

Чтобы включить управление несколькими учетными записями

Войдите в Консоль управления AWS и откройте консоль AWS Backup по адресу https://console.aws.amazon.com/backup.

Вы можете выполнить этот шаг только из управленческий учет.

В левой панели навигации выберите Настройки , чтобы открыть страница управления несколькими аккаунтами.

В разделе Политики резервного копирования выберите Включить .

Это дает вам доступ ко всем учетным записям и позволяет создавать политики которые автоматизируют управление несколькими учетными записями в вашей организации одновременно.

В разделе Кросс-счет мониторинг выберите Включить .

Это позволяет отслеживать операции резервного копирования, копирования и восстановления всех учетные записи в вашей организации из учетной записи управления.

Делегированный администратор

Делегированный администратор обеспечивает удобный способ для назначенных пользователей в

зарегистрированная учетная запись участника для выполнения большинства административных задач AWS Backup. Ты можешь

выбрать делегирование администрирования AWS Backup учетной записи участника в организациях AWS, тем самым

расширение возможности управления AWS Backup из-за пределов учетной записи управления и через

вся организация.

Ты можешь

выбрать делегирование администрирования AWS Backup учетной записи участника в организациях AWS, тем самым

расширение возможности управления AWS Backup из-за пределов учетной записи управления и через

вся организация.

Учетная запись управления по умолчанию — это учетная запись, используемая для редактирования и управления политиками. Используя функцию делегированного администратора, вы можете делегировать эти функции управления для учетных записей участников, которые вы назначаете. По очереди, эти учетные записи могут управлять политиками в дополнение к учетной записи управления.

После успешной регистрации учетной записи участника делегированное администрирование, это делегированная учетная запись администратора. Обратите внимание, что учетные записи, а не пользователи, назначаются делегированными администраторами.

Включение делегированных учетных записей администратора позволяет управлять

политик резервного копирования, он сводит к минимуму количество пользователей, имеющих доступ к

учетная запись управления и позволяет отслеживать задания между учетными записями.

Ниже представлена таблица с указанием функций управленческого учета, счетов делегированные в качестве администраторов резервного копирования, и учетные записи, являющиеся членами Организация AWS.

| ПРИВИЛЕГИИ | УПРАВЛЕНЧЕСКИЙ УЧЕТ | ДЕЛЕГИРОВАННЫЙ АДМИНИСТРАТОР | УЧЕТНЫЙ СЧЕТ |

|---|---|---|---|

| Регистрация/отмена регистрации делегированных учетных записей администратора | Да | № | № |

| Управление политиками резервного копирования для разных учетных записей в AWS Organizations | Да | Да | № |

| Мониторинг заданий по нескольким учетным записям | Да | Да | № |

Предварительные условия

Прежде чем вы сможете делегировать администрирование резервного копирования, вы должны сначала зарегистрировать хотя бы один

учетная запись члена вашей организации AWS в качестве уполномоченный администратор . Прежде чем вы сможете зарегистрировать учетную запись

как делегированный администратор, вы должны сначала настроить следующее:

Прежде чем вы сможете зарегистрировать учетную запись

как делегированный администратор, вы должны сначала настроить следующее:

Организации AWS должны быть включены и настроены как минимум с одним участником. учетную запись в дополнение к вашей учетной записи управления по умолчанию.

В консоли AWS Backup убедитесь, что политик резервного копирования , межаккаунтовый мониторинг и функции резервного копирования между учетными записями включены. Эти находятся под панелью делегированных администраторов в консоль AWS Backup.

Кросс-аккаунт-мониторинг позволяет отслеживать резервное копирование во всех учетных записях в вашей организации из учетной записи управления, а также от делегированного администратора Счета.

Дополнительно: Резервное копирование между учетными записями, который разрешает учетные записи в вашей организации для копирования резервных копий на другие учетные записи (для межаккаунтовые ресурсы).

Включить доступ к сервису с помощью AWS Backup.

Настройка делегированного администрирования состоит из двух шагов. Первый шаг — делегировать межаккаунтовый мониторинг заданий. Второй шаг — делегировать управление политикой резервного копирования.

Зарегистрируйте учетную запись участника в качестве делегированной учетной записи администратора

Это первый раздел: Использование консоли AWS Backup для регистрации делегированной учетной записи администратора для мониторинга

учетные работы. Чтобы делегировать политики AWS Backup, вы будете использовать консоль Organizations в следующем разделе.

Чтобы делегировать политики AWS Backup, вы будете использовать консоль Organizations в следующем разделе.

Чтобы зарегистрировать учетную запись участника с помощью консоли AWS Backup:

Войдите в консоль AWS Backup. используя учетные данные вашей учетной записи управления в AWS Organizations.

В разделе Моя учетная запись в левой панели навигации консоли выберите Настройки .

На панели Делегированный администратор щелкните Зарегистрировать делегированного администратора или Добавить делегированного администратора .

На странице Регистрация делегированного администратора выберите учетную запись, которую вы хотите зарегистрировать, а затем выберите Зарегистрировать учетную запись .

Теперь эта назначенная учетная запись будет зарегистрирована как делегированный администратор с правами администратора. для мониторинга заданий между учетными записями внутри организации, а также для просмотра и редактирования политик (делегирование политик).

Эта учетная запись участника не может регистрировать или отменять регистрацию других делегированных учетных записей администратора. Вы можете использовать

консоль для регистрации до 5 учетных записей в качестве делегированных администраторов.

для мониторинга заданий между учетными записями внутри организации, а также для просмотра и редактирования политик (делегирование политик).

Эта учетная запись участника не может регистрировать или отменять регистрацию других делегированных учетных записей администратора. Вы можете использовать

консоль для регистрации до 5 учетных записей в качестве делегированных администраторов.

Чтобы зарегистрировать учетную запись участника программно:

Используйте команду CLI register-delegated-administrator . Вы можете указать следующие

параметры в запросе CLI:

service-principalaccount-id

Ниже приведен пример запроса CLI на зарегистрировать учетную запись участника программно:

awsorganizationsregister-delegated -администратор \ --account-id 012345678912 \ --service-principal «backup.amazonaws.com»

Отмена регистрации учетной записи участника

Используйте следующую процедуру для удаления административного доступа к AWS Backup путем отмены регистрации учетной записи участника

в вашей организации AWS, которая ранее была назначена делегированным администратором.

Чтобы отменить регистрацию учетной записи участника с помощью консоли

Войдите в консоль AWS Backup используя учетные данные вашей учетной записи управления в AWS Organizations.

В разделе Моя учетная запись в левой панели навигации консоли выберите Настройки .

В разделе Делегированный администратор нажмите Отменить регистрацию учетной записи .

Выберите учетные записи, регистрацию которых вы хотите отменить.

В диалоговом окне Отменить регистрацию учетной записи проверьте настройки безопасности. значения, а затем введите

подтвердитьдля завершения снятия с учета.Выберите

Отменить регистрацию счета.

Чтобы отменить регистрацию учетной записи участника программно:

Используйте команду CLI deregister-delegated-administrator для отмены регистрации делегированного администратора

счет. Вы можете указать следующие параметры в запросе API:

Вы можете указать следующие параметры в запросе API:

service-principalaccount-id

Ниже приведен пример запроса CLI на программную отмену регистрации учетной записи участника:

awsorganizations deregister-delegated-administrator \ --account-id 012345678912 \ --service-principal «backup.amazonaws.com»

Делегирование политик AWS Backup через AWS Organizations

В консоли AWS Organizations можно делегировать администрирование нескольких политик, включая Политики резервного копирования.

Из учетной записи управления, вошедшей в

Консоль AWS Organizations,

вы можете создать, просмотреть или удалить политику делегирования на основе ресурсов для вашей организации.

Действия по делегированию политик см.

Создайте политику делегирования на основе ресурсов в Руководство пользователя организаций AWS .

Создание политики резервного копирования

После включения управления несколькими учетными записями создайте политику резервного копирования из ваш управленческий аккаунт.

Для создания политики резервного копирования

В левой панели навигации выберите Политики резервного копирования . На на странице Backup policy выберите Create backup полисы .

В разделе Details введите имя политики резервного копирования и предоставить описание.

В разделе Сведения о планах резервного копирования выберите визуальный вкладку редактора и сделайте следующее:

Для Имя плана резервного копирования введите имя.

Для регионов выберите регион из список.

В разделе Конфигурация правила резервного копирования выберите Добавить правило резервного копирования .

Для Имя правила введите имя правила. имя правила чувствительно к регистру и может содержать только буквенно-цифровые символы или дефисы.

Для Расписание выберите частоту резервного копирования в Список частот и выберите один из Опции окна резервного копирования . Мы рекомендуем вам выберите Использовать окно резервного копирования значения по умолчанию — рекомендуется .

Для Lifecycle выберите параметры жизненного цикла, которые вы хотеть.

Для Имя хранилища резервных копий введите имя. это резервная копия хранилище, где будут храниться точки восстановления, созданные вашими резервными копиями.

Убедитесь, что хранилище резервных копий существует во всех ваших учетных записях. AWS Backup не проверяет для этого.

(необязательно) Выберите регион назначения из списка, если вы хотите, чтобы ваши резервные копии для копирования в другой регион AWS и добавления тегов. Вы можете выбрать теги для точки восстановления, которые создаются независимо от настроек межрегионального копирования. Вы также можете добавить дополнительные правила.

В разделе Назначение ресурсов укажите имя роль AWS Identity and Access Management (IAM). Чтобы использовать роль, связанную с сервисом AWS Backup, укажите

сервисная роль/AWSBackupDefaultServiceRole.

AWS Backup берет на себя эту роль в каждой учетной записи, чтобы получить разрешения на выполнение задания резервного копирования и копирования, включая разрешения ключа шифрования, если это применимо. AWS Backup также использует эту роль для удаления данных жизненного цикла.

Примечание

AWS Backup не проверяет, существует ли роль или может ли она быть предполагается.

Для планов резервного копирования, созданных с помощью управления несколькими учетными записями, AWS Backup будет использовать включить настройки из учетной записи управления и переопределить настройки конкретные аккаунты.

Для каждой учетной записи, к которой вы хотите добавить политики резервного копирования, вы должны сами создать хранилища и роли IAM.

При необходимости добавьте теги в план резервного копирования.

Максимально допустимое количество тегов

20.

Максимально допустимое количество тегов

20.В разделе Дополнительные параметры выберите Windows VSS , если резервируемый ресурс под управлением Microsoft Windows на экземпляре Amazon EC2. Это позволяет вам принимать согласованные с приложениями резервные копии Windows VSS.

Примечание

AWS Backup в настоящее время поддерживает резервное копирование ресурсов с учетом приложений работает только на Amazon EC2. Поддерживаются не все типы экземпляров или приложений. для резервных копий Windows VSS. Дополнительные сведения см. в разделе Создание резервных копий Windows VSS.

Примечание

Политика AWS Organizations позволяет указать максимум 20 тегов, если план резервного копирования созданный с помощью политики организаций.

Дополнительные теги могут быть включены с помощью

несколько назначений ресурсов или использование нескольких планов резервного копирования через JSON.

Дополнительные теги могут быть включены с помощью

несколько назначений ресурсов или использование нескольких планов резервного копирования через JSON.Выберите Добавить план резервного копирования , чтобы добавить его в политику, а затем выбрать Создать политику резервного копирования .

Создание политики резервного копирования не защитит ваши ресурсы, пока вы не присоедините ее к счета. Вы можете выбрать название полиса и просмотреть подробности.

Ниже приведен пример политики AWS Organizations, которая создает план резервного копирования. Если вы включить резервную копию Windows VSS , вы должны добавить разрешения, которые позволяют создавать согласованные с приложениями резервные копии, как показано на

advanced_backup_settingsраздел политики.

{ "планы": { «ПииБаккупПлан»: { "регионы": { "@@дополнить":[ "нас-восток-1", "ев-север-1" ] }, "правила": { "Почасово": { "выражение_расписания": { "@@assign": "cron(0 0/1 ? * * *)" }, "start_backup_window_minutes": { "@@назначить": "60" }, "complete_backup_window_minutes": { "@@assign": "604800" }, "target_backup_vault_name": { "@@assign": "ФортКнокс" }, "recovery_point_tags": { "владелец": { "тег_ключ": { "@@assign": "Владелец" }, "тег_значение": { "@@assign": "Резервное копирование" } } }, "жизненный цикл": { "delete_after_days": { "@@assign": "365" }, "move_to_cold_storage_after_days": { "@@assign": "180" } }, "copy_actions": { "arn:aws:backup:eu-north-1:$account:backup-vault:myTargetBackupVault": { "target_backup_vault_arn": { "@@assign" : "arn:aws:backup:eu-north-1:$account:backup-vault:myTargetBackupVault" }, "жизненный цикл": { "delete_after_days": { "@@assign": "365" }, "move_to_cold_storage_after_days": { "@@assign": "180" } } } } } }, "выбор": { "теги": { "ТипВыборДанных": { "iam_role_arn": { "@@assign": "arn:aws:iam::$account:role/MyIamRole" }, "тег_ключ": { "@@assign": "тип данных" }, "тег_значение": { "@@назначать": [ "ПИИ", "КРАСНЫЙ" ] } } } }, "backup_plan_tags": { "этап": { "тег_ключ": { "@@assign": "Этап" }, "тег_значение": { "@@assign": "Бета" } } } } } }В разделе Targets выберите организационное подразделение или учетную запись, к которой вы хотите привязать политику, и выберите Прикрепить .

Политика также может быть добавлена к отдельным

организационные подразделения или учетные записи.

Политика также может быть добавлена к отдельным

организационные подразделения или учетные записи.Примечание

Обязательно проверьте свою политику и включите все обязательные поля в политике. Если части политики недействительны, AWS Backup игнорирует эти части, но действительные части политики будут работать как ожидал. В настоящее время AWS Backup не проверяет правильность политик AWS Organizations.

Если вы примените одну политику к учетной записи управления, а другую политику к учетной записи участника, и они конфликтуют (например, имеют разные сроки хранения резервных копий), обе политики будут работать без проблем (т. политики будут выполняться независимо для каждой учетной записи). Например, если политика учетной записи управления выполняет резервное копирование тома Amazon EBS один раз в день, а локальная политика выполняет резервное копирование тома EBS раз в неделю, будут работать обе политики.

Если обязательные поля отсутствуют в действующей политике, которая будет применяется к учетной записи (вероятно, из-за слияния разных политик), AWS Backup вообще не применяет политику к учетной записи. Если некоторые настройки недействительно, AWS Backup корректирует их.

Независимо от параметров согласия в учетной записи участника в плане резервного копирования, созданный из политики резервного копирования, AWS Backup будет использовать параметры согласия, указанные в управленческий учет организации.

Когда вы прикрепляете политику к организационному подразделению, каждая присоединяемая учетная запись это организационное подразделение получает эту политику автоматически, и каждый аккаунт, который удаляется из организационного подразделения, теряет эту политику.

Соответствующий

планы резервного копирования автоматически удаляются из этой учетной записи.

Соответствующий

планы резервного копирования автоматически удаляются из этой учетной записи.

Мониторинг деятельности в нескольких Аккаунты AWS

Для мониторинга заданий резервного копирования, копирования и восстановления между учетными записями необходимо включить

межаккаунтовый мониторинг. Это позволяет отслеживать операции резервного копирования во всех учетных записях из

учетная запись управления вашей организации. После того, как вы согласитесь, все вакансии в вашем

организации, которые были созданы после подписки, видны. Когда вы отказываетесь, AWS Backup

сохраняет задания в агрегированном виде в течение 30 дней (с момента достижения конечного состояния).

Созданные задания после отказа не отображаются и не отображают вновь созданные резервные копии.

рабочие места. Инструкции по включению см. в разделе Включение управления несколькими учетными записями.

Для мониторинга нескольких учетных записей

Войдите в Консоль управления AWS и откройте консоль AWS Backup по адресу https://console.aws.amazon.com/backup.

Это можно сделать только из учетной записи управления.

В левой панели навигации выберите Настройки , чтобы открыть страница управления несколькими аккаунтами.

В Кросс-аккаунт мониторинг раздел, выбрать Включить .

Это позволяет отслеживать операции резервного копирования и восстановления всех учетных записей. в вашей организации из вашей управленческой учетной записи.

В левой панели навигации выберите Cross-account мониторинг .

На странице Мониторинга нескольких счетов выберите Задания резервного копирования , Задания восстановления , или Вкладка «Копировать задания» , чтобы увидеть все задания, созданные во всех ваших Счета.

Вы можете просмотреть каждое из этих заданий по идентификатору учетной записи AWS, а также

все задания в конкретном аккаунте.

Вы можете просмотреть каждое из этих заданий по идентификатору учетной записи AWS, а также

все задания в конкретном аккаунте.В окне поиска вы можете отфильтровать вакансии по Идентификатор учетной записи , Статус или Идентификатор задания .

Например, вы можете выбрать вкладку Задания резервного копирования и посмотреть все задания резервного копирования, созданные во всех ваших учетных записях. Вы можете отфильтровать список по ID учетной записи и увидеть все задания резервного копирования, созданные в этом счет.

Правила выбора ресурсов

Если план резервного копирования учетной записи участника был создан политикой резервного копирования на уровне организации (с

ID начиная с orgs- ), настройки подписки AWS Backup для управления организациями

учетная запись переопределит настройки согласия в этой учетной записи участника, но только для этого

запасной план.

Если учетная запись члена также имеет планы резервного копирования на локальном уровне, созданные пользователями, эти резервные копии планы будут следовать настройкам подписки в учетной записи участника, без ссылки на Настройки подписки в учетной записи управления организациями.

Определение политик, синтаксиса политики и политики наследство

Следующие темы задокументированы в AWS Organizations User Руководство .

Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

Как сделать резервную копию вашей учетной записи Twitter

Это пошаговое руководство, в котором показано, как сделать резервную копию данных вашей учетной записи Twitter. Резервная копия будет включать в себя: подписчиков, друзей, избранное, ваши твиты, личные сообщения. Сначала вам нужно загрузить подписчиков Twitter, друзей, избранное, твиты и прямые сообщения на свой компьютер.

Сначала вам нужно загрузить подписчиков Twitter, друзей, избранное, твиты и прямые сообщения на свой компьютер.

Перед резервным копированием вашей учетной записи Twitter с помощью Backup4all вам необходимо загрузить подписчиков, друзей, избранное, твиты и прямые сообщения на свой компьютер. После этого вам необходимо сделать резервную копию загруженных файлов в безопасном месте с помощью Backup4all.

Как сделать резервную копию данных вашей учетной записи Twitter локально

Twitter позволяет загружать все ваши данные, и после загрузки вы можете создать их резервную копию с помощью Backup4all.

Чтобы загрузить файлы Twitter, выполните следующие действия:

- Войдите в Twitter и щелкните значок еще на панели навигации, выберите Настройки и поддержка , затем Настройки и конфиденциальность .

- Под Ваш аккаунт , нажмите Скачать архив ваших данных

- Вам нужно будет ввести свой пароль и Подтвердить его.

Twitter также отправит код подтверждения по электронной почте (тот, который связан с вашей учетной записью), который вам необходимо подтвердить.

Twitter также отправит код подтверждения по электронной почте (тот, который связан с вашей учетной записью), который вам необходимо подтвердить. - После всех проверок вы сможете увидеть Запросить архив кнопка, которую нужно нажать. Когда загрузка будет готова, вы получите электронное письмо (может занять до 24 часов).

- Когда вы получите электронное письмо, нажмите кнопку Загрузить , войдя в свою учетную запись Twitter, чтобы загрузить ZIP-файл вашего архива Twitter (или перейдите в «Настройки» -> «Загрузить данные»).

Вот и все, теперь у вас есть все данные вашей учетной записи Twitter, загруженные локально, и вы можете начать их резервное копирование с помощью Backup4all в более безопасное место (например, Google Cloud, Dropbox).

Как создать резервную копию данных вашей учетной записи Twitter с помощью Backup4all

Локальное резервное копирование данных вашей учетной записи Twitter не рекомендуется. Лучший способ обеспечить безопасность данных вашей учетной записи Twitter — создать их резервную копию в облаке или удаленном месте. Вы можете легко сделать это с помощью Backup4all. Все, что вам нужно сделать, это настроить новое задание резервного копирования, в котором вы добавляете в качестве источников резервного копирования загруженные данные учетной записи Twitter и выбираете облачное хранилище для их сохранения.

Вы можете легко сделать это с помощью Backup4all. Все, что вам нужно сделать, это настроить новое задание резервного копирования, в котором вы добавляете в качестве источников резервного копирования загруженные данные учетной записи Twitter и выбираете облачное хранилище для их сохранения.

Вот шаги, которые необходимо выполнить для резервного копирования данных вашей учетной записи Twitter с помощью Backup4all:

- Откройте Backup4all и выберите Файл -> Создать (Ctrl+N) . Если он у вас не установлен, загрузите его здесь: Download Backup4all

- В Где вы хотите сохранить резервную копию? , выберите место назначения резервного копирования. Мы рекомендуем Google Cloud, Dropbox, Azure или любые другие облачные хранилища.

- На странице Что вы хотите сделать резервную копию выберите новую папку, в которую вы поместите загруженные файлы Twitter. Нажмите Далее .

- На странице Как вы хотите сделать резервную копию вы можете выбрать тип резервной копии и шифрование.

Каждый день создается резервная копия, которая включает в себя базу данных, файлы ядра сайта и файлы публичной части сайта. Является наиболее полной резервной копией сайта. Рекомендуется для использования для небольших и средних сайтов.

Каждый день создается резервная копия, которая включает в себя базу данных, файлы ядра сайта и файлы публичной части сайта. Является наиболее полной резервной копией сайта. Рекомендуется для использования для небольших и средних сайтов.

Максимально допустимое количество тегов

20.

Максимально допустимое количество тегов

20. Дополнительные теги могут быть включены с помощью

несколько назначений ресурсов или использование нескольких планов резервного копирования через JSON.

Дополнительные теги могут быть включены с помощью

несколько назначений ресурсов или использование нескольких планов резервного копирования через JSON.

Политика также может быть добавлена к отдельным

организационные подразделения или учетные записи.

Политика также может быть добавлена к отдельным

организационные подразделения или учетные записи.

Соответствующий

планы резервного копирования автоматически удаляются из этой учетной записи.

Соответствующий

планы резервного копирования автоматически удаляются из этой учетной записи. Вы можете просмотреть каждое из этих заданий по идентификатору учетной записи AWS, а также

все задания в конкретном аккаунте.

Вы можете просмотреть каждое из этих заданий по идентификатору учетной записи AWS, а также

все задания в конкретном аккаунте. Twitter также отправит код подтверждения по электронной почте (тот, который связан с вашей учетной записью), который вам необходимо подтвердить.

Twitter также отправит код подтверждения по электронной почте (тот, который связан с вашей учетной записью), который вам необходимо подтвердить.

Ваш комментарий будет первым