Как работает Tor / Хабр

Tor – инструмент для анонимности, используемый людьми, стремящимися к приватности и борющимися с цензурой в интернете. Со временем Tor стал весьма и весьма неплохо справляться со своей задачей. Поэтому безопасность, стабильность и скорость этой сети критически важны для людей, рассчитывающих на неё.

Но как Tor работает «под капотом»? В этой статье мы с вами нырнем в структуру и протоколы, используемые в сети, чтобы близко ознакомиться с работой Tor.

Краткая история Tor

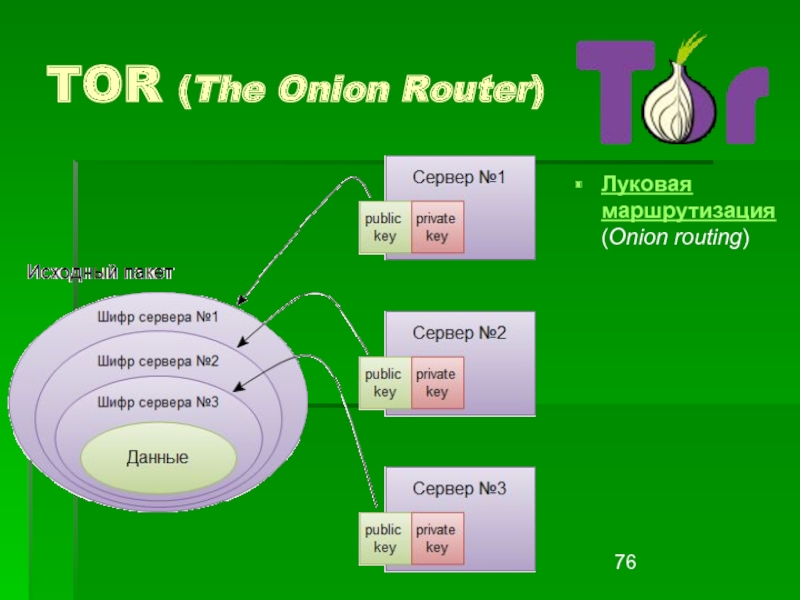

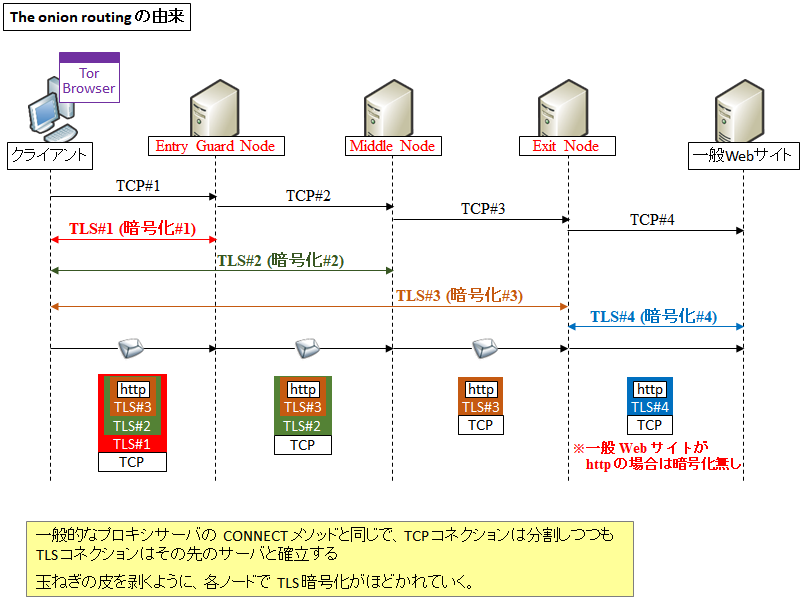

Концепция луковичной маршрутизации (позже поясним это название) впервые была предложена в 1995 году. Сначала эти исследования финансировались министерством военно-морских исследований, а затем в 1997 году к проекту подключилась DARPA. С тех пор Tor Project финансировали разные спонсоры, а не так давно проект победил в кампании по сбору пожертвований на reddit.Код современной версии ПО Tor был открыт в октябре 2003 года, и это было уже 3-е поколение ПО для луковичной маршрутизации. Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Основы Tor

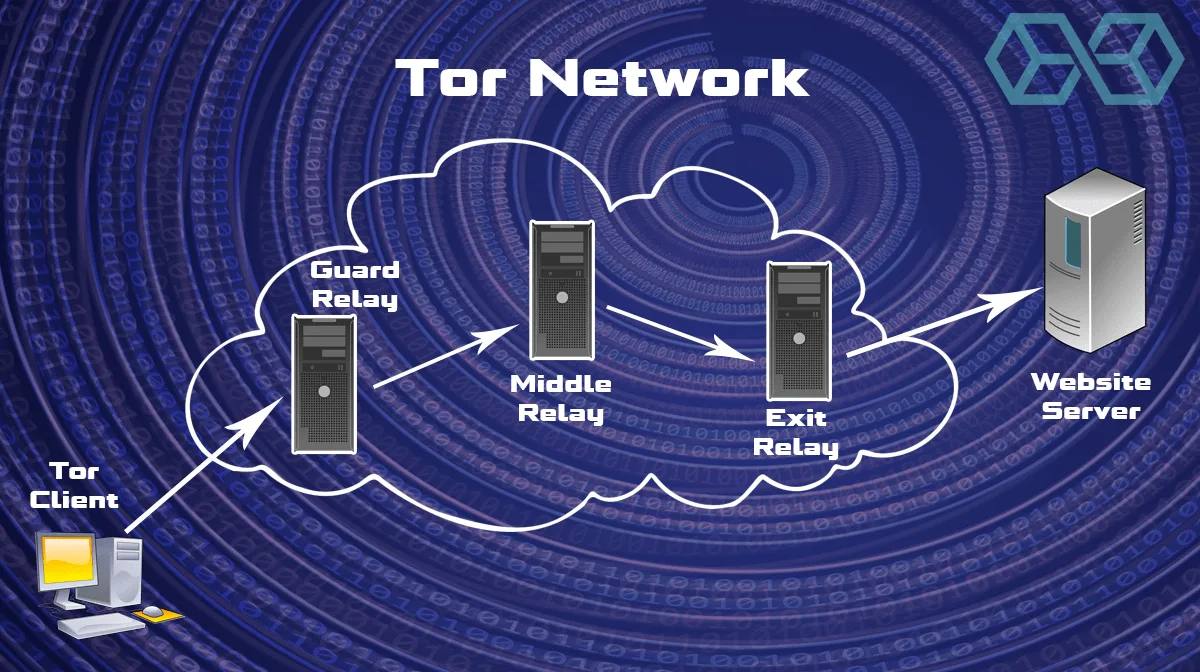

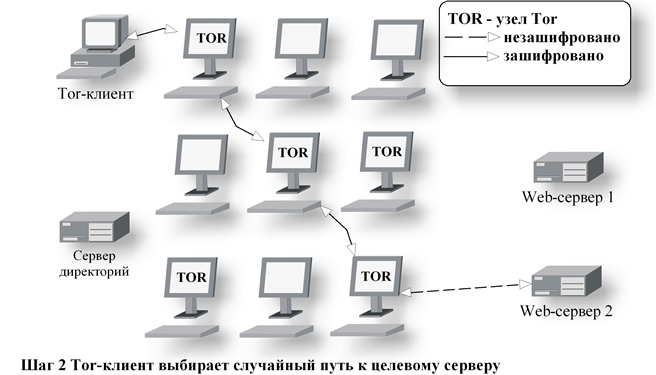

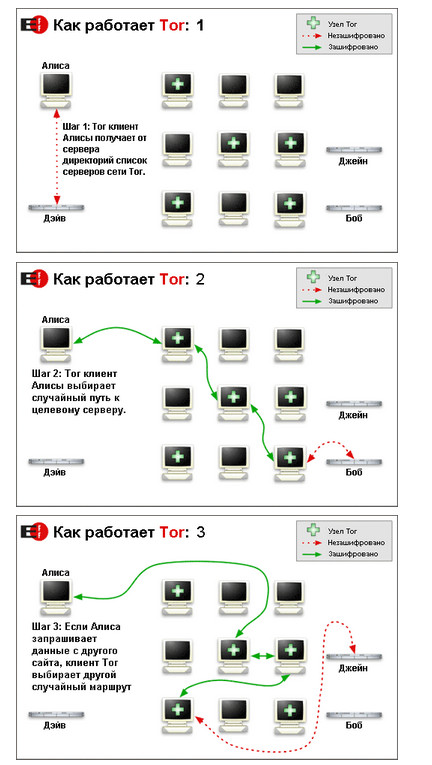

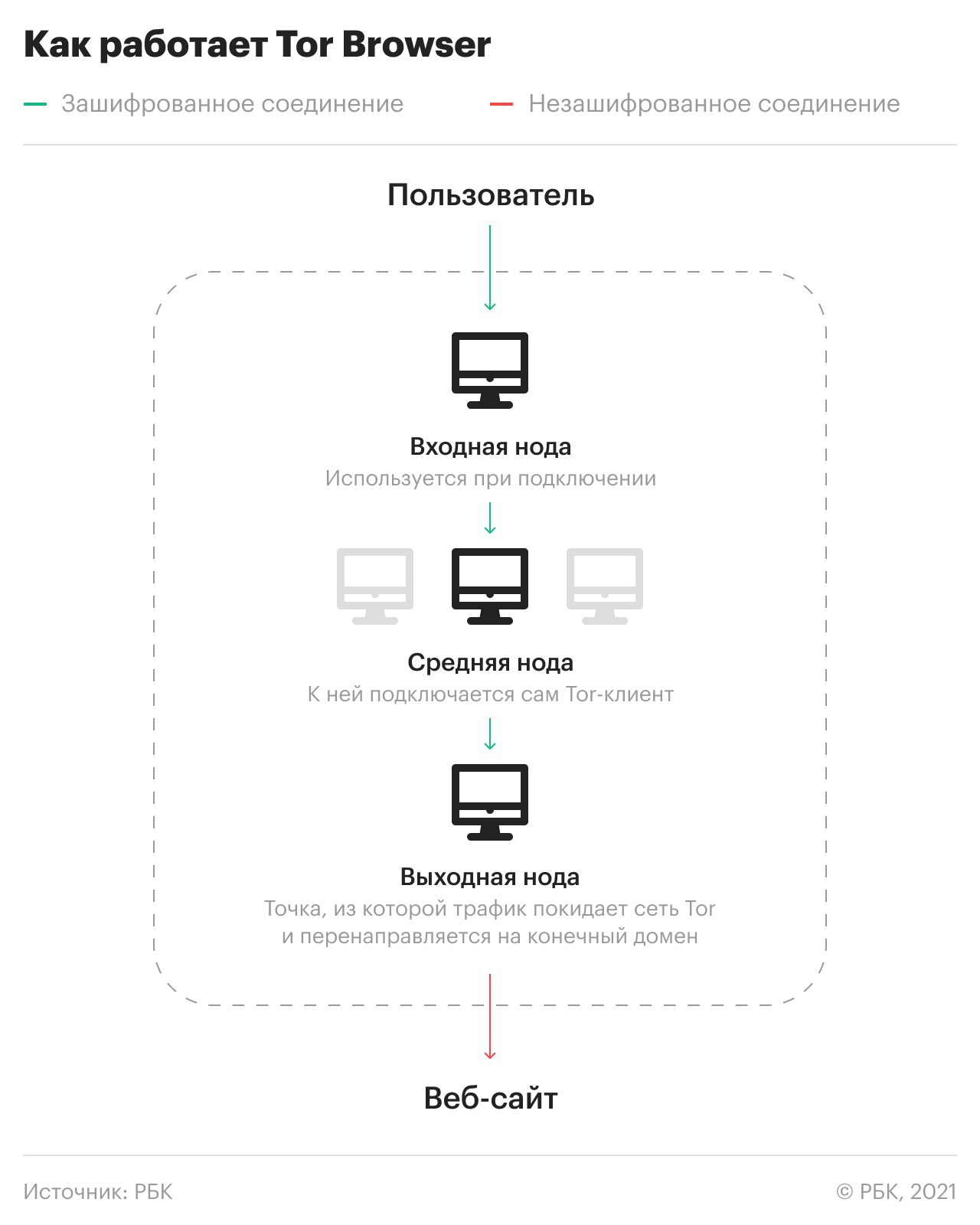

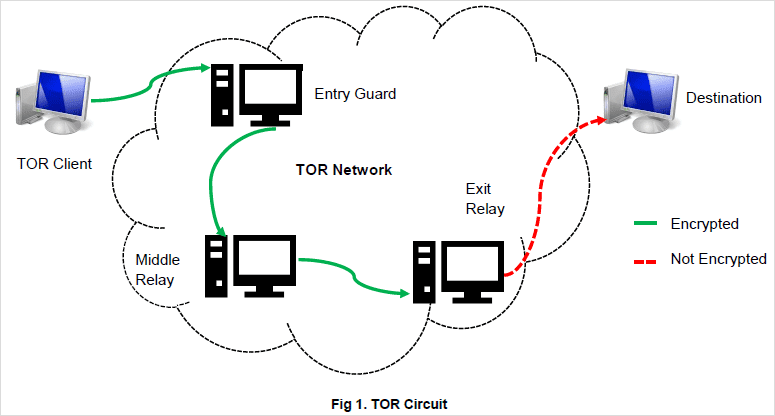

С историей разобрались – приступим к принципам работы. На самом высоком уровне Tor работает, перекидывая соединение вашего компьютера с целевыми (например, google.com) через несколько компьютеров-посредников, или ретрансляторов (relay).Путь пакета: охранный узел, промежуточный узел, выходной узел, пункт назначения

Сейчас (февраль 2015 года) в сети Tor передачей трафика занимаются около 6000 маршрутизаторов. Они расположены по всему миру и работают благодаря добровольцам, которые соглашаются отдать немного трафика для благого дела. Важно, что у большинства узлов нет никакого специального железа или дополнительного ПО – все они работают при помощи ПО Tor, настроенного на работу в качестве узла.

Скорость и анонимность сети Tor зависит от количества узлов – чем больше, тем лучше! И это понятно, поскольку трафик одного узла ограничен. Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Типы узлов

По умолчанию, Tor передаёт трафик через 3 узла. У каждого из них своя роль (разберём их подробно позже).

Клиент, охранный узел, промежуточный узел, выходной узел, пункт назначения

Входной, или сторожевой узел – точка входа в сеть. Входные узлы выбираются из тех, что работают продолжительное время, и показали себя как стабильные и высокоскоростные.

Промежуточный узел – передаёт трафик от охранных к выходным. В результате первые не знают ничего о последних.

Выходной узел – точка выхода из сети, отправляет трафик к пункту назначения, который нужен клиенту.

Обычно безопасный метод запуска сторожевого или промежуточного узла — виртуальный сервер (DigitalOcean, EC2) – в этом случае операторы сервера увидят только зашифрованный трафик.

Но на операторах выходных узлов лежит особая ответственность. Поскольку они отправляют трафик в пункт назначения, все незаконные действия, совершаемые через Tor, будут связываться с выходным узлом. А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

Встретите оператора выходного узла – скажите ему спасибо. Он того заслуживает.

Причём здесь лук?

Разобравшись в маршруте соединений, идущих через узлы, зададимся вопросом – а как мы можем им доверять? Можно ли быть уверенным в том, что они не взломают соединение и не извлекут все данные из него? Если кратко – а нам и не нужно им доверять!Сеть Tor разработана так, чтобы к узлам можно было относиться с минимальным доверием. Это достигается посредством шифрования.

Так что там насчёт луковиц? Давайте разберём работу шифрования в процессе установки соединения клиента через сеть Tor.

Клиент шифрует данные так, чтобы их мог расшифровать только выходной узел.

Эти данные затем снова шифруются так, чтобы их мог расшифровать только промежуточный узел.

А потом эти данные опять шифруются так, чтобы их мог расшифровать только сторожевой узел

Получается, что мы обернули исходные данные в слои шифрования – как лук.

Замечание: выходные узлы могут увидеть исходные данные, поскольку им надо отправлять их в пункт назначения. Поэтому они могут извлекать из трафика ценную информацию, передаваемую открытым текстом по HTTP и FTP!

Узлы и мосты: проблема с узлами

После запуска Tor-клиента ему нужно получить списки всех входных, промежуточных и выходных узлов. И это список не является тайной – позже я расскажу, как он распространяется (можете сами поискать в документации по слову “concensus”). Публичность списка необходима, но в ней таится проблема.Чтобы понять её, давайте прикинемся атакующим и спросим себя: что бы сделало Авторитарное Правительство (АП)? Размышляя таким образом, мы сможем понять, почему Tor устроен именно так.

Так что бы сделало АП? Цензура – дело серьёзное, а Tor позволяет её обходить, поэтому АП захотело бы блокировать пользователям доступ к Tor. Для этого есть два способа:

Для этого есть два способа:

- блокировать пользователей, выходящих из Tor;

- блокировать пользователей, входящих в Tor.

Первое – возможно, и это свободный выбор владельца маршрутизатора или веб-сайта. Ему всего лишь нужно скачать список выходных узлов Tor, и блокировать весь трафик с них. Это будет плохо, но Tor ничего с этим не может сделать.

Второй вариант серьёзно хуже. Блокировка выходящих из Tor пользователей может предотвратить посещение определённого сервиса, а блокировка всех входящих не даст им ходить ни на какие сайты – Tor станет бесполезным для тех пользователей, кто уже страдает от цензуры, в результате чего они и обратились к этому сервису. И если бы в Tor были только узлы, это было бы возможным, так как АП может скачать список сторожевых узлов и заблокировать трафик к ним.

Хорошо, что разработчики Tor подумали об этом и придумали хитрое решение проблемы. Познакомьтесь с мостами.

Мосты

По сути, мосты – непубликуемые в общем доступе узлы. Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.

Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.Просто он не публичный. Вместо этого пользователи могут получать небольшой список мостов, чтобы соединиться с остальной частью сети. Этот список, BridgeDB, выдаёт пользователям только по нескольку мостов за раз. Это разумно, так как много мостов сразу им и не нужно.

Выдавая по нескольку мостов, можно предотвратить блокировку сети Авторитарным Правительством. Конечно, получая информацию о новых узлах, можно блокировать и их, но может ли кто-то обнаружить все мосты?

Может ли кто-то обнаружить все мосты

Список мостов строго секретен. Если АП получит этот список, оно сможет полностью заблокировать Tor. Поэтому разработчики сети проводили исследования возможностей получения списка всех мостов.

Я подробно опишу два пункта из этого списка, 2-й и 6-й, поскольку именно этими способами удалось получить доступ к мостам. В 6-м пункте исследователи в поисках мостов Tor просканировали всё пространство IPv4 посредством сканера портов ZMap, и нашли от 79% до 86% всех мостов.

2-й пункт подразумевает запуск промежуточного узла Tor, который может отслеживать приходящие к нему запросы. К промежуточному узлу обращаются только сторожевые узлы и мосты – и если обратившегося узла нет в публичном списке узлов, то очевидно, что этот узел – мост. Это серьёзный вызов Tor, или любой другой сети. Так как пользователям нельзя доверять, необходимо делать сеть анонимной и закрытой, насколько это возможно, поэтому сеть именно так и сделана.

Консенсус

Рассмотрим, как функционирует сеть на более низком уровне. Как она организована и как узнать, какие узлы в сети активны. Мы уже упоминали, что в сети существует список узлов и список мостов. Поговорим о том, кто составляет эти списки.

В каждом Tor-клиенте содержится фиксированная информация о 10 мощных узлах, поддерживаемых доверенными добровольцами. У них особая задача – отслеживать состояние всей сети. Они называются directory authorities (DA, управляющие списками).

Они распределены по миру и отвечают за распространение постоянно обновляемого списка всех известных узлов Tor. Они выбирают, с какими узлами работать, и когда.

Почему 10? Обычно не стоит делать комитет из чётного количества членов, чтобы при голосовании не случилось ничьей. Суть в том, что 9 DA занимаются списками узлов, а один DA (Tonga) – списком мостов

Список DA

Достижение консенсуса

Так каким же образом DA поддерживают работоспособность сети?Статус всех узлов содержится в обновляемом документе под названием «консенсус». DA поддерживают его и ежечасно обновляют путём голосования. Вот как это происходит:

- каждый DA создаёт список известных узлов;

- затем подсчитывает все остальные данные – флаги узла, веса трафика и т.

п.;

п.; - отправляет данные как «голосование за статус» всем остальным;

- получает голоса всех остальных;

- комбинирует и подписывает все параметры всех голосов;

- отправляет подписанные данные остальным;

- большинство DA должны согласовать данные и подтвердить наличие консенсуса;

- консенсус публикуется каждым DA.

Публикация консенсуса происходит по HTTP, чтобы каждый мог скачать его последний вариант. Можете проверить сами, скачав консенсус через Tor или через гейт tor26.

И что же он означает?

Анатомия консенсуса

Просто прочитав спецификацию, в этом документе разобраться сложновато. Мне нравится визуальное отображение, чтобы понять, как устроена структура. Для этого я сделал постер в стиле corkami. И вот (кликабельное) графическое представление этого документа.Что случится, если узел пустится во все тяжкие

При подробном рассмотрении принципов работы сети мы пока не касались принципов работы выходных узлов.

Такая прозрачность подразумевает большое доверие к выходным узлам, и обычно они ведут себя ответственно. Но не всегда. А что же случается, когда оператор выходного узла решает ополчиться на пользователей Tor?

Дело снифферов

Выходные узлы Tor — почти эталонный пример «человека посередине» (man-in-the-middle, MitM). Это значит, что любые нешифрованные протоколы связи (FTP, HTTP, SMTP) могут им отслеживаться. А это – логины и пароли, куки, закачиваемые и скачиваемые файлы.

Выходные узлы могут видеть трафик так, будто он только что покинул устройство.

Засада в том, что мы ничего не можем с этим поделать (кроме использования шифрованных протоколов). Сниффинг, пассивное прослушивание сети, не требует активного участия, поэтому единственная защита — понимать проблему и избегать передачи важных данных без шифрования.

Но допустим, оператор выходного узла решит навредить сети по-крупному. Прослушивание – занятие дураков. Давайте будем модифицировать трафик!

Выжимаем максимум

Вспомним, что оператор выходного узла несёт ответственность за то, что трафик, проходящий от клиента и к нему, не будет изменён. Ага, конечно…Посмотрим, какими способами его можно менять.

SSL MiTM & sslstrip

SSL портит всю малину, когда мы пытаемся подгадить пользователям. К счастью для атакующих, у многих сайтов есть проблемы с его реализацией, позволяющие нам заставить пользователя идти по нешифрованным соединениям. Примеры – переадресация с HTTP на HTTPS, включения HTTP-содержимого на HTTPS-сайтах, и т.п.Удобным инструментом для эксплуатации уязвимостей служит sslstrip. Нам нужно лишь пропустить через него весь выходящий трафик, и во многих случаях мы сумеем навредить пользователю. Конечно, мы можем просто использовать самоподписанный сертификат, и заглянуть в SSL-трафик, проходящий через узел. Легко!

Легко!

Подсадим браузеры на BeEF

Разглядев подробности трафика, можно приступать к вредительству. Например, можно использовать фреймворк BeEF, чтобы получать контроль над браузерами. Затем можно задействовать функцию из Metasploit «browser autopwn», в результате чего хост будет скомпрометирован, а мы получим возможность выполнять на нём команды. Приехали!..Бинарники с чёрным ходом

Допустим, через наш узел качают бинарники – ПО или обновления к нему. Иногда пользователь даже может не подозревать о том, что обновления скачиваются. Нам нужно всего лишь добавлять к ним чёрный ход посредством инструментов вроде The Backdoor Factory. Тогда после выполнения программы хост окажется скомпрометированным. Снова приехали!..Как поймать Уолтера Уайта

И хотя большинство выходных узлов Tor ведут себя прилично, не так уж и редки случаи деструктивного поведения некоторых из них. Все атаки, о которых мы говорили в теории, уже имели место.К частью, разработчики подумали и об этом, и разработали меру предосторожности, направленную против использования клиентами плохих выходных узлов. Она работает как флаг в консенсусе под названием BadExit.

Она работает как флаг в консенсусе под названием BadExit.

Для решения задачи отлова плохих выходных узлов разработана хитрая система exitmap. Работает она так: для каждого выходного узла запускается модуль на Python, который занимается логинами, скачиванием файлов, и прочим. Результаты его работы затем записываются.

exitmap работает с использованием библиотеки Stem (предназначенной для работы с Tor из Python), помогающей строить схемы для каждого выходного узла. Просто, но эффективно.

Exitmap была создана в 2013 году в рамках программы «испорченные луковицы». Авторы нашли 65 выходных узлов, меняющих трафик. Получается, что хотя это и не катастрофа (на момент работы всего существовало порядка 1000 выходных узлов), но проблема достаточно серьёзная для того, чтобы отслеживать нарушения. Поэтому exitmap по сей день работает и поддерживается.

В другом примере исследователь просто сделал поддельную страницу с логином, и залогинивался туда через каждый выходной узел. Затем просматривались HTTP-логи сервера на пример попыток логина. Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Эта проблема свойственна не только Tor

Важно отметить, что это проблема не одного лишь Tor. Между вами и фотографией котика, на которую вы хотите посмотреть, и так расположено достаточно много узлов. Достаточно лишь одного человека с враждебными намерениями, чтобы причинить немало вреда. Лучшее, что тут можно сделать – принудительно включать шифрование, где возможно. Если трафик нельзя распознать, его нельзя легко изменить.И помните, что это лишь пример плохого поведения операторов, а не норма. Подавляющее большинство выходных узлов очень серьёзно относятся к своей роли и заслуживают большой благодарности за все риски, которые они берут на себя во имя свободного распространения информации.

Архитектура TOR | Как работает анонимная сеть ТОР?

Как работает Tor?

Перевод статьи «Tor: The Second-Generation Onion Router», которая подробно описывает архитектуру анонимной сети Tor, а также способы, применяемые для обезличивания трафика и защиты от возможных атак, направленных на определение реальных параметров пользователя.

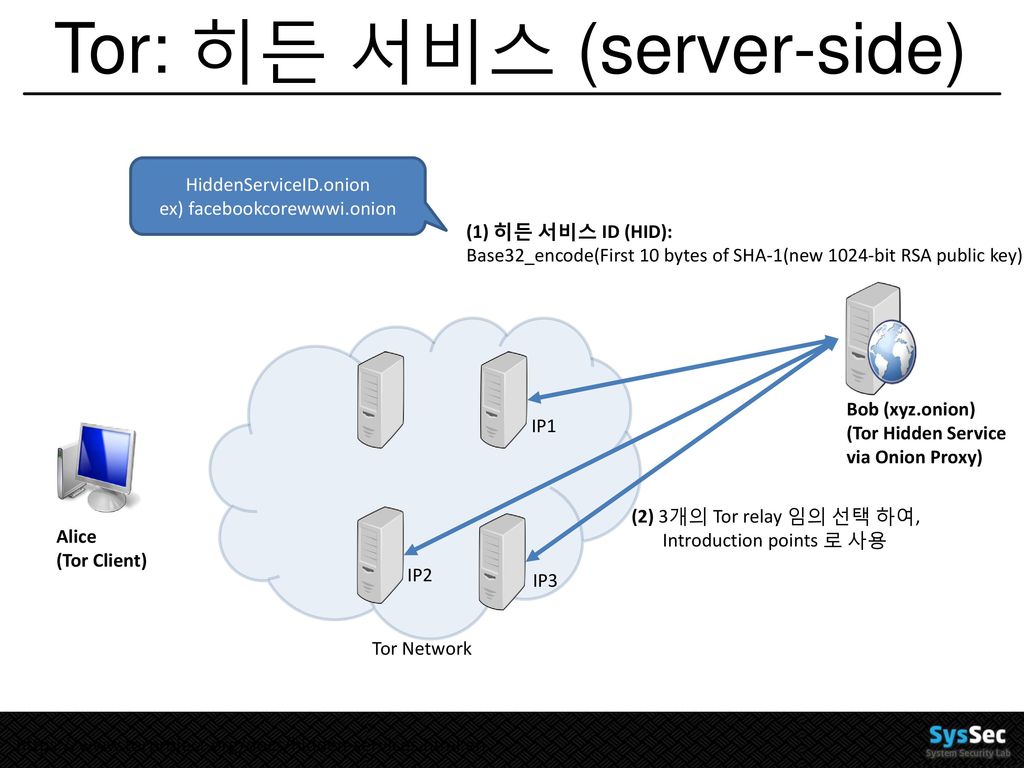

Мы представляем Tor службу коммуникации с низкой латентностью, основанную на цепочках. Эта система луковой маршрутизации второго поколения решает проблемы оригинального проекта путём добавления совершенной прямой секретности, контроля перегрузки, серверов каталогов, проверки целостности, настраиваемых политик выхода и практичной схемы доступа к службам со скрытым местоположением через точки встречи.

Как работает TorTor работает в обычном интернете, не требует специальных привилегий или изменений ядра, требует небольшого количества синхронизаций между узлами и представляет собой разумный компромисс между анонимностью, эффективностью и простотой использования. Мы вкратце опишем наш опыт работы с интернациональной сетью из более чем 30 узлов. Мы завершим нашу статью списком нерешённых проблем анонимного общения.

1. Обзор Tor

Луковая маршрутизация это распределённая оверлейная сеть, созданная для анонимизации приложений таких как web-браузеры, SSH, клиенты мгновенных сообщений. Клиенты выбирают маршрут в сети и создают цепочку, в которой каждый узел (или ¾луковый маршрутизатор¿) знает только предыдущий и следующий узлы цепочки и не имеет понятия об остальных. Трафик проходит по цепочке в виде ячеек

Клиенты выбирают маршрут в сети и создают цепочку, в которой каждый узел (или ¾луковый маршрутизатор¿) знает только предыдущий и следующий узлы цепочки и не имеет понятия об остальных. Трафик проходит по цепочке в виде ячеек

фиксированного размера, которые раскрываются (расшифровываются) с использованием симметричного ключа на каждом узле (подобно слоям луковицы) и передаются дальше.

Проект луковой маршрутизации опубликовал несколько статей о проектировании и анализе [24, 37, 44, 45]. Несмотря на то что системы, использующие луковую маршрутизацию, развёрнуты во многих уголках планеты, единственная установка, которая действительно работала долго, была экспериментальной и работала она на одном единственном компьютере. Но даже эта простая установка системы обслуживала соединения более чем с шестьюдесятью тысяч различных IP-адресов со всего света, обрабатывая около пятидесяти тысяч ежедневно. Однако, множество просчётов в проектировании и развёртывании так и не были исправлены, а проект не обновлялся годами.

В этой статье мы опишем Tor, протокол для асинхронных, слабо связанных луковых маршрутизаторов, который лучше, чем старая реализация по следующим позициям:

Совершенная прямая секретность

В первоначальном проекте одиночный вражеский узел мог записывать проходящий через него трафик, чтобы впоследствии скомпрометировать последующие узлы и заставить их расшифровать его. Вместо того чтобы многократно шифровать данные с одним и тем же ключом на определённом звене каждой цепочки, Tor использует инкрементальный способ построения цепочки, в котором узел, инициировавший обмен, согласовывает сессионные ключи после каждого успешного перехода в цепочке. Так как старые ключи удалены, последующие узлы не могут расшифровать старый трафик.

Положительным побочным эффектом является то, что определение повтора передачи больше не является необходимым, а процесс составления цепочек становится более надёжным, так как инициатор знает, когда переход не удался и может попробовать осуществить её снова с использованием другого узла.

Отделение «очистки протокола» от анонимности

Луковая маршрутизация изначально требовала отдельного «прокси уровня приложения» для каждого протокола каждого приложения. Большинство прокси так и не были написаны, то есть множество приложений никогда не поддерживались. Tor использует стандартный и близкий к SOCKS [28] прокси-интерфейс, позволяя поддерживать множество программ, работающих по TCP без изменений. В настоящий момент Tor рассчитывает на прокси уровня приложений (такие как Privoxy [35]), а не пытается повторять их функциональность.

Отсутствие перемешивание, выравнивание и шейпинг трафика (на данный момент)

Изначально луковая маршрутизация группировала и перемешивала ячейки по их получению, предполагая, что они выровнены. В дальнейшем было добавлено выравнивание трафика между луковыми прокси (пользователями) и луковыми маршрутизаторами [24,37]. Обсуждались компромиссы между защитой дополнений для выравнивания и их сложностью. Были теоретически обоснованы алгоритмы шейпинга трафика [45] для обеспечения серьёзного уровня безопасности без затратного выравнивания, но никакой схемы выравнивания так и не было предложено.

Полностью, всю статью (24 страницы, в формате pdf) можно скачать по этой ссылке

Вам будет интересно:

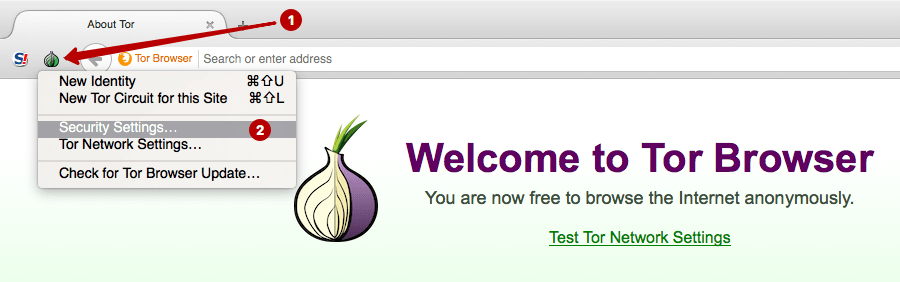

Tor Browser выбор IP адресов нужной страны

Авторы: Roger Dingledine, Nick Mathewson, Paul Syverson

Перевод: Алексей Абакумкин и Роман Инфлянскас

Что такое браузер Tor? И как работает темный веб-браузер

Функция

Браузер Tor предлагает лучший анонимный просмотр веб-страниц, доступный на сегодняшний день, и исследователи усердно работают над улучшением свойств анонимности Tor.

Дж. М. Поруп

старший писатель, ОГО |

Тобиас Маха изменен IDG Comm (СС0)Определение браузера Tor

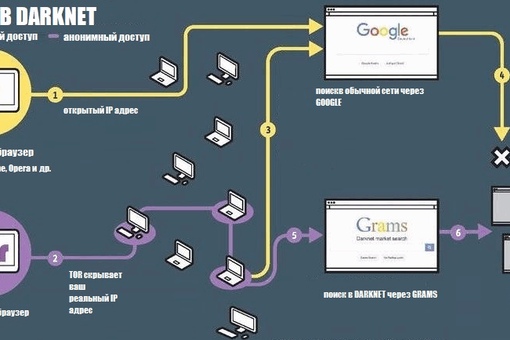

Браузер Tor — это веб-браузер, который анонимизирует ваш веб-трафик с использованием сети Tor, что упрощает защиту вашей личности в Интернете.

Если вы расследуете деятельность конкурента, исследуете сторону противоположной стороны в судебном споре или просто думаете, что вашему интернет-провайдеру или правительству неприятно знать, какие веб-сайты вы посещаете, тогда Tor Browser может стать для вас правильным решением.

Несколько предостережений: просмотр веб-страниц через Tor медленнее, чем через клирнет, и некоторые основные веб-сервисы блокируют пользователей Tor. Браузер Tor также является незаконным в авторитарных режимах, которые хотят помешать гражданам читать, публиковать и общаться анонимно. Журналисты и диссиденты во всем мире восприняли Tor как краеугольный камень современной онлайн-демократии, а исследователи усердно работают над улучшением свойств анонимности Tor.

Где скачать Tor Browser

Tor Browser доступен для Linux, Mac и Windows, а также был перенесен на мобильные устройства. Вы можете загрузить настольные версии с веб-сайта Tor Project. Если вы используете Android, найдите OrBot или OrFox в магазине Google Play или на F-Droid. Пользователи iOS могут загрузить OnionBrowser из Apple App Store.

Пользователи iOS могут загрузить OnionBrowser из Apple App Store.

Как использовать Tor Browser на мобильных и сотовых телефонах

Все больше и больше людей просматривают Интернет со своих телефонов, а в более бедных частях мира, где в первую очередь мобильные, люди просматривают Интернет только со своих телефонов. В результате проект Tor потратил пару лет на создание лучшего браузера Tor для пользователей мобильных телефонов.

В сентябре 2019 года Tor Project объявил об официальном выпуске Tor Browser для Android, заменив Orfox от Guardian Project в качестве официально утвержденного Tor Browser для Android. (Прокси Orbot от The Guardian Project, прокси-сервер Tor для Android, который позволяет туннелировать весь трафик ваших приложений через Tor, а не только веб-трафик, продолжает работать и хорошо работать.)

Из-за технических ограничений собственной платформы Apple iOS Tor Project еще не выпустил официальный браузер Tor для пользователей iPhone и iPad, но поддерживает OnionBrowser для пользователей iOS, которые хотят просматривать веб-страницы анонимно. Основные улучшения безопасности для OnionBrowser находятся в стадии разработки, включая исправление некоторых проблем с утечкой информации и включение параметров безопасности для каждого веб-сайта. Последняя и лучшая версия OnionBrowser должна выйти к началу ноября 2019 года., сообщают разработчики CSO.

Основные улучшения безопасности для OnionBrowser находятся в стадии разработки, включая исправление некоторых проблем с утечкой информации и включение параметров безопасности для каждого веб-сайта. Последняя и лучшая версия OnionBrowser должна выйти к началу ноября 2019 года., сообщают разработчики CSO.

Как использовать Tor Browser

Для большинства людей использование Tor Browser так же просто, как его загрузка и запуск, так же, как вы загружаете Chrome или Firefox.

Если вы никогда не пользовались Tor, первое, что вы заметите, это то, что он работает медленно — или, по крайней мере, медленнее, чем обычный просмотр Интернета. Тем не менее, с годами Tor стал немного быстрее, и при хорошем интернет-соединении вы даже можете смотреть видео на YouTube через Tor.

Tor Browser предоставляет вам доступ к веб-сайтам .onion, которые доступны только в сети Tor. Например, попробуйте получить доступ к The New York Times по адресу https://www.nytimes3xbfgragh.onion/ и Facebook по адресу https://www. facebookcorewwwi.onion с помощью обычного веб-браузера. Продолжать. Мы все еще будем здесь, когда ты вернешься. Не сработало, не так ли? Вы можете получить доступ к этим сайтам только через Tor. Это позволяет читать новости анонимно, что желательно в стране, где вы не хотите, чтобы правительство знало, какие новостные сайты вы читаете, когда вы их читаете и как долго.

facebookcorewwwi.onion с помощью обычного веб-браузера. Продолжать. Мы все еще будем здесь, когда ты вернешься. Не сработало, не так ли? Вы можете получить доступ к этим сайтам только через Tor. Это позволяет читать новости анонимно, что желательно в стране, где вы не хотите, чтобы правительство знало, какие новостные сайты вы читаете, когда вы их читаете и как долго.

Использование Tor Browser сопряжено с одной серьезной неприятностью: многие известные веб-службы блокируют доступ к Tor, часто без полезных сообщений об ошибках. Если сайт, который вы обычно посещаете, внезапно возвращает 404 при посещении через Tor, служба, вероятно, блокирует трафик Tor и излишне непрозрачна в этом отношении. Сайты, которые не блокируют Tor, могут подтолкнуть вас пройти через тонну проверок. Это не конец света, но это раздражает.

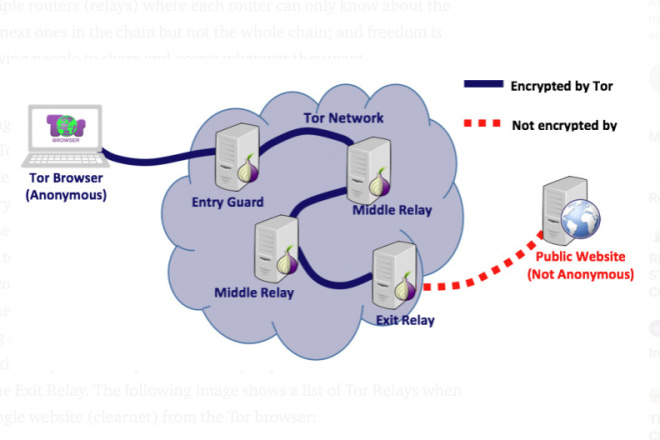

Как работает Tor Browser

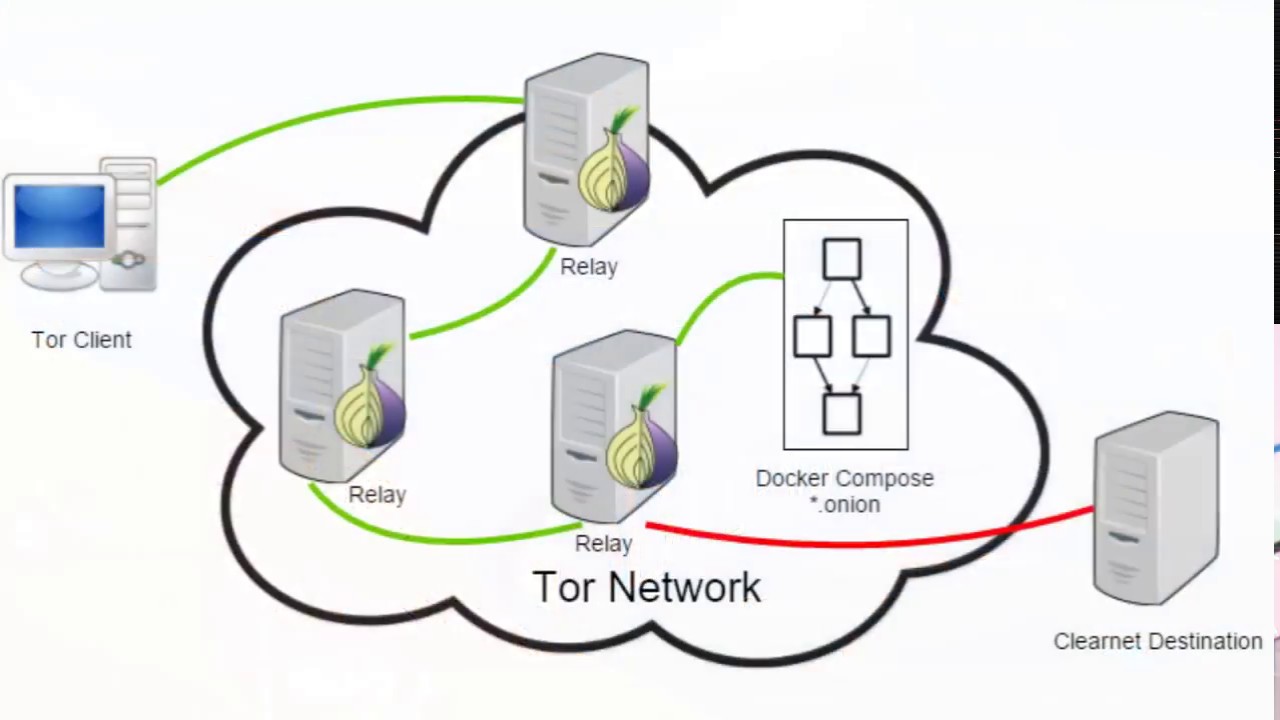

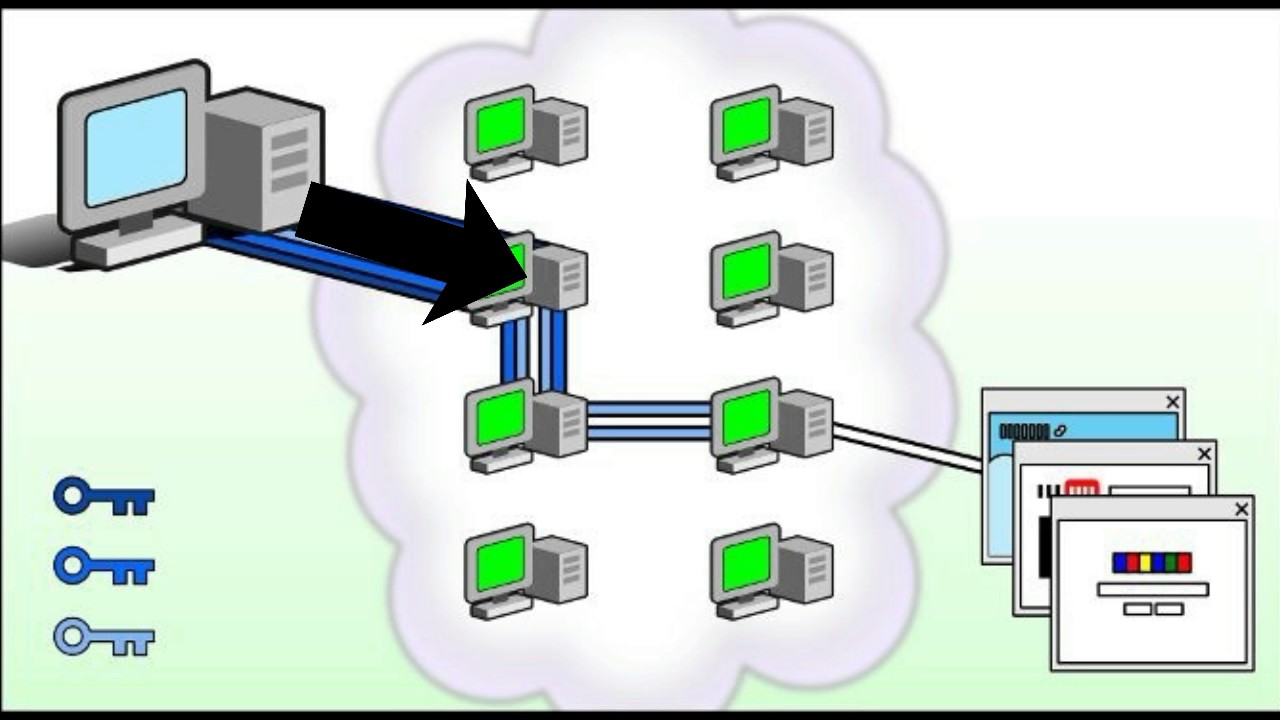

Tor Browser направляет весь ваш веб-трафик через сеть Tor, анонимизируя его. Как показано на изображениях ниже, Tor состоит из трехуровневого прокси-сервера, подобного слоям луковицы (отсюда и логотип Tor в виде луковицы). Tor Browser случайным образом подключается к одному из общедоступных входных узлов, перенаправляет этот трафик через случайно выбранный промежуточный ретранслятор и, наконец, выплевывает ваш трафик через третий и последний выходной узел.

Tor Browser случайным образом подключается к одному из общедоступных входных узлов, перенаправляет этот трафик через случайно выбранный промежуточный ретранслятор и, наконец, выплевывает ваш трафик через третий и последний выходной узел.

Как работает Tor, шаг 1

В результате не удивляйтесь, если Google или другой сервис поприветствует вас на иностранном языке. Эти службы смотрят на ваш IP-адрес и угадывают вашу страну и язык, но при использовании Tor вы часто будете физически находиться на полпути по всему миру.

Electronic Frontier Foundation (CC BY 3.0)Как работает Tor, шаг 2

Если вы живете в режиме, который блокирует Tor, или вам нужен доступ к веб-службе, которая блокирует Tor, вы также можете настроить Tor Browser на использование мостов. В отличие от узлов входа и выхода Tor, IP-адреса моста не публикуются в открытом доступе, что затрудняет для веб-служб или правительств внесение этих IP-адресов в черный список.

Как работает Tor, шаг 3

Сеть Tor направляет TCP-трафик всех видов, но оптимизирована для просмотра веб-страниц. Tor не поддерживает UDP, поэтому не пытайтесь скачивать через торрент ISO-образы бесплатных программ, так как это не сработает.

Законен ли браузер Tor?

Для большинства людей, читающих эту статью, использование Tor Browser абсолютно законно. Однако в некоторых странах Tor либо незаконен, либо заблокирован национальными властями. Китай объявил службу анонимности вне закона и блокирует трафик Tor через Великий брандмауэр. Такие страны, как Россия, Саудовская Аравия и Иран, прилагают все усилия, чтобы граждане не могли использовать Tor. Совсем недавно Венесуэла заблокировала весь трафик Tor.

Легко понять, почему репрессивный режим ненавидит Tor. Служба облегчает журналистам освещение коррупции и помогает диссидентам организоваться против политических репрессий.

Свобода общаться, публиковаться и читать анонимно является предпосылкой свободы слова в Интернете и, таким образом, предпосылкой демократии сегодня. Использование и поддержка Tor помогает поддерживать свободу выражения мнений во всем мире. Технически искушенным пользователям предлагается пожертвовать пропускную способность сети Tor, запустив ретранслятор.

Использование и поддержка Tor помогает поддерживать свободу выражения мнений во всем мире. Технически искушенным пользователям предлагается пожертвовать пропускную способность сети Tor, запустив ретранслятор.

Как попасть в даркнет?

Давайте раз и навсегда избавимся от этой ерунды про «темную паутину». Хотя некоторые преступники действительно используют Tor для совершения преступлений, преступники также используют для совершения преступлений обычный Интернет. Грабители банков используют автомобили для побега на дорогах общего пользования для совершения преступлений. Мы не клевещем на дороги или интернет, потому что это было бы глупо. Tor имеет множество законных применений, и сегодня многие считают его краеугольным камнем демократии.

Поэтому, когда вы слышите, как люди испуганным шепотом говорят о «темной паутине» или «глубокой паутине» или о чем-то подобном, поймите, что здесь происходит гораздо больше, чем просто «Четыре всадника инфокалипсиса используют компьютеры в ненормативными способами». Анонимность в сети — это не просто удел преступников и троллей.

Анонимность в сети — это не просто удел преступников и троллей.

С практической точки зрения Tor предназначен для обычных людей, потому что преступники, желающие нарушить закон, могут добиться большей анонимности, чем обеспечивает Tor. Как указано в FAQ Tor:

Разве Tor не позволяет преступникам делать плохие вещи?

Преступники уже могут делать плохие вещи. Поскольку они готовы нарушать законы, у них уже есть множество вариантов, обеспечивающих лучшую конфиденциальность, чем у Tor. Они могут украсть сотовые телефоны, использовать их и выбросить в канаву; они могут взломать компьютеры в Корее или Бразилии и использовать их для противоправных действий; они могут использовать шпионское ПО, вирусы и другие методы, чтобы получить контроль буквально над миллионами машин Windows по всему миру.

Tor призван обеспечить защиту обычных людей, которые хотят следовать закону. Сейчас конфиденциальность есть только у преступников, и нам нужно это исправить.

Является ли Tor Browser анонимным?

Tor Browser предлагает лучший анонимный просмотр веб-страниц, доступный на сегодняшний день, но эта анонимность не идеальна. В настоящее время мы являемся свидетелями гонки вооружений между исследователями, стремящимися укрепить Tor или даже разработать инструмент анонимности следующего поколения, и правительствами всего мира, изучающими, как взломать свойства анонимности Tor.

Наиболее успешным методом деанонимизации пользователей Tor Browser является их взлом. ФБР успешно использовало этот метод в многочисленных уголовных делах, и в соответствии с Правилом 41, принятым в 2016 году председателем Верховного суда США Робертсом, ФБР теперь может массово взламывать большое количество компьютеров в любой точке мира, используя один ордер.

Такие методы взлома должны беспокоить всех, так как невинные пользователи Tor неизбежно попадут в ловушку таких экспедиций.

Значит ли это, что вам не следует использовать Tor? Конечно, нет, если вы заботитесь о своей конфиденциальности в Интернете. Tor Browser — важный инструмент, который со временем будет только улучшаться. Если вы не заботитесь о своей конфиденциальности? Ну, лучше всех сказал Эдвард Сноуден:

Tor Browser — важный инструмент, который со временем будет только улучшаться. Если вы не заботитесь о своей конфиденциальности? Ну, лучше всех сказал Эдвард Сноуден:

.Связанный:Заявление о том, что вас не волнует право на неприкосновенность частной жизни, потому что вам нечего скрывать, ничем не отличается от утверждения, что вас не волнует свобода слова, потому что вам нечего сказать.

- Конфиденциальность

- Безопасность

- Интернет

Есть новости? Свяжитесь со мной безопасным образом: https://github.com/toholdaquill/contact Или для разговора с низким уровнем безопасности: [email protected]

Copyright © 2019 IDG Communications, Inc.

7 горячих тенденций кибербезопасности (и 2 уходят в тень)

Что такое Tor и как он работает?

Когда вы покупаете по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Вот как это работает.

Вот как это работает.

Вместе с

(Изображение предоставлено Shutterstock)Если вы хотите, чтобы ваши действия в сети оставались при вас, Tor — отличный вариант, и его стоит добавить в свой набор инструментов для обеспечения конфиденциальности.

Tor — это настраиваемый браузер, который поставляется с умной технологией с открытым исходным кодом, которая использует несколько очень умных приемов для защиты вашей анонимности в Интернете.

Программное обеспечение получает доступ как к обычным веб-сайтам, так и к темной сети, скрытой области Интернета, которую вы не найдете в индексе Google. Еще лучше, это также бесплатно для использования. Нет необходимости в регистрации, нет ограничений по данным, нет надоедливой рекламы, а также нет постоянных требований перейти на платный продукт.

Для многих это идеальное решение, особенно если вы хотите скрыть свои действия в браузере. Является ли Tor идеальным инструментом веб-анонимности? Не совсем, но в некоторых ситуациях это может сработать очень хорошо. В этой статье мы объясним, как работает Tor, когда его использовать и как вы можете комбинировать Tor с VPN, чтобы получить наилучшую возможную защиту.

В этой статье мы объясним, как работает Tor, когда его использовать и как вы можете комбинировать Tor с VPN, чтобы получить наилучшую возможную защиту.

Как работает Tor?

Tor — это пакет с открытым исходным кодом, основанный на принципе, называемом луковой маршрутизацией.

Это включает в себя многократное шифрование ваших данных, а затем их передачу через сеть добровольно управляемых серверов (или «ретрансляторов») со всего мира.

Первый (или «защитный») ретранслятор получает ваши данные и снимает первый слой шифрования, как слой луковицы. На самом деле Tor расшифровывается как «Луковый маршрутизатор» и получил свое название от этой идеи многослойности.

Ретранслятор охраны знает ваш IP-адрес, но не имеет других ключей к вашей личности. Он также не может видеть, к какому сайту вы пытаетесь получить доступ, а это значит, что нет возможности зарегистрировать то, что вы делаете. Единственная информация, которую он имеет, — это адрес следующего ретранслятора.

Последующие ретрансляторы не имеют вашего IP-адреса и не знают, какой сайт вы пытаетесь посетить. Все, что они делают, это удаляют слой шифрования и передают данные следующему ретранслятору.

Когда ваши данные достигают последнего ретранслятора, также называемого выходным узлом, он удаляет последний уровень шифрования и направляет ваш веб-запрос к его реальному назначению.

Ваш целевой веб-сайт видит IP-адрес выходного узла Tor, а не ваш, поэтому имеет еще меньше представления о том, кто вы такой. Он передает свой ответ обратно на выходной узел, который направляет его через сеть Tor обратно к вам.

Является ли Tor VPN?

Tor использует тот же основной принцип, что и служба VPN: он скрывает ваш IP-адрес от веб-сайтов, направляя ваш трафик через другой сервер. Тем не менее, есть несколько отличий в том, как работает этот процесс, что несколько отличает его от обычной организации VPN.

Например, в то время как виртуальные частные сети обычно используют один сервер, Tor направляет ваши данные как минимум через три.

В VPN используется одноуровневое шифрование, обеспечивающее сквозную защиту. Tor, с другой стороны, использует несколько уровней, но они отслаиваются, когда вы перемещаетесь с сервера на сервер.

Более того, виртуальные частные сети требуют, чтобы вы вошли на сервер, который затем видит каждый веб-сайт, который вы посещаете, и это, по крайней мере теоретически, может означать, что в результате ваши данные регистрируются. Tor разделяет информацию о том, кто вы (ваш входящий IP-адрес), и о веб-сайте, который вы посещаете, что значительно усложняет запись ваших действий.

Как я могу использовать Tor?

Несмотря на мощную технологию Tor и множество функций по защите конфиденциальности, его очень легко использовать, и вы можете начать работу в кратчайшие сроки, если считаете, что он хорошо подходит для ваших нужд.

Во-первых, вам необходимо посетить официальный сайт Tor и загрузить версию Tor, подходящую для вашей платформы. Хотя версии для iOS нет, на сайте есть загрузки для Windows, Mac, Linux и Android, так что большинство людей обслуживаются.

Запуск установщика настраивает ваше устройство на использование Tor Browser, который является специальной версией Firefox. Это включает в себя дополнительное программное обеспечение, необходимое для работы Tor, но еще одним преимуществом является то, что он также включает в себя отличные расширения NoScript и HTTPS Everywhere для еще большей защиты.

Когда вы запускаете Tor Browser, он спросит, хотите ли вы подключиться к Tor. Нажмите «Подключиться», и Tor Browser подключится к защитному ретранслятору Tor. Вот в принципе и все. Вы можете выполнять поиск, просматривать веб-сайты и вообще пользоваться Интернетом, как обычно, сразу же. Единственная разница в том, что ваш трафик теперь направляется через сеть Tor, а не через ваше обычное соединение.

Однако стоит отметить, что, в отличие от VPN, Tor Browser защищает только собственный трафик. Другие приложения и ваша система по-прежнему будут использовать ваше стандартное интернет-соединение.

Как я могу использовать Tor для просмотра темной сети?

Tor Browser поддерживает не только доступ к обычным веб-сайтам. Он также позволяет вам просматривать сайты .onion, которые являются частью скрытой области Интернета, которую часто называют даркнетом. Хорошая новость заключается в том, что для этого не требуется дополнительной работы, вы просто вводите URL-адрес сайта в адресную строку.

Он также позволяет вам просматривать сайты .onion, которые являются частью скрытой области Интернета, которую часто называют даркнетом. Хорошая новость заключается в том, что для этого не требуется дополнительной работы, вы просто вводите URL-адрес сайта в адресную строку.

Хотя даркнет часто пользуется плохой репутацией и часто связан с сайтами, продающими оружие, наркотики, украденные данные и все виды другого ужасающего контента, это еще не все. Конечно, есть доля правды о негативных аспектах даркнета, но это лишь малая часть истории.

Стоит помнить, что сайты .onion используются не только людьми, которые хотят что-то скрыть. На самом деле, это также способ обойти цензуру, возможно, чтобы обойти блокировки веб-сайтов на уровне страны. Например, у Facebook есть сайт .onion. Между тем, BBC использует https://www.bbcnewsv2vjtpsuy.onion, а поисковая система DuckDuckGo находится по адресу https://3g2upl4pq6kufc4m.onion (обратите внимание, что эти ссылки .onion не будут работать, если вы не используете Tor).

Не всегда легко найти сайты .onion, но существует множество ресурсов, которые могут помочь. The Hidden Wiki — это огромный каталог сайтов .onion, движок DuckDuckGo индексирует сайты .onion, а на Reddit также есть множество чатов и рекомендаций о последних открытиях .onion.

Является ли Tor незаконным?

Tor имеет такой же правовой статус, что и VPN, во многих странах мира.

Эта технология не вызовет у вас никаких проблем с законом в большинстве стран. Конечно, если вы не используете его для заказа незаконных товаров с веб-сайтов.

Естественно, есть некоторые страны, которые запрещают использование VPN, такие как Китай, Беларусь и ОАЭ, и они, как правило, тоже не одобряют Tor. Это не означает, что вас арестуют за его загрузку — Китай больше заинтересован в блокировании технологии, поэтому она просто не сработает. Тем не менее, это означает, что вы должны быть более осторожными. Если вы все равно используете VPN, объединение его с Tor может помешать властям увидеть, что вы делаете, о чем мы вскоре расскажем подробнее.

Каковы недостатки Tor?

Шифрование трафика и его маршрутизация через несколько серверов во многом защищает вашу конфиденциальность, но есть и обратная сторона. Дело в том, что использование Tor сильно замедляет работу.

Насколько медленным это может быть, зависит от нескольких переменных. Однако мы провели тест скорости на мобильном устройстве, подключенном через Wi-Fi. Это позволило загружать 50 Мбит/с с использованием нашего обычного соединения и 2 Мбит/с с помощью Tor. Итак, как мы уже говорили… вы должны быть готовы к замедлению работы в Интернете.

Есть еще одна потенциальная проблема. Многие хакеры злоупотребляют Tor, часто используя его как способ защитить свою личность при проведении атак. Платформы очень хорошо это понимают, и многие отображают предупреждения или полностью блокируют доступ, если обнаруживают, что вы используете Tor.

PayPal устроил нам пару дополнительных проверок безопасности и, например, по-прежнему блокировал наши попытки входа в систему. Amazon впустил нас, но только после того, как мы одобрили уведомление, отправленное на наш мобильный. И Google полностью заблокировал нам доступ к YouTube, потому что «наши системы обнаружили необычный трафик из вашей компьютерной сети», — пожаловался он.

Amazon впустил нас, но только после того, как мы одобрили уведомление, отправленное на наш мобильный. И Google полностью заблокировал нам доступ к YouTube, потому что «наши системы обнаружили необычный трафик из вашей компьютерной сети», — пожаловался он.

В этом отношении Tor, вероятно, не будет хорошим выбором для вашего обычного просмотра, просто потому, что он может добавить еще один уровень хлопот в повседневную деятельность в Интернете.

Действительно ли Tor безопасен?

Большим преимуществом анонимности Tor является его децентрализованность. Сеть Tor управляется не одной компанией, которая видит каждое соединение и путь передачи данных. На самом деле эти эстафеты проводят тысячи добровольцев со всего мира. Нет ни одной точки, которую кто-либо мог бы использовать для просмотра ваших входов в систему, записи вашего трафика или иного контроля за тем, что вы делаете в Интернете. Это может быть очень удобно для некоторых людей, которые хотят остаться анонимными.

Ваша собственная сеть может видеть, что вы подключаетесь к Tor, что может быть проблемой в стране, которая не любит конфиденциальность в Интернете. И хотя первому ретранслятору Tor не нужны учетные данные для входа в систему, он немного знает о вас в виде вашего IP-адреса.

В выходном узле Tor также есть потенциальная уязвимость. Это сервер, который удаляет последний уровень шифрования и видит URL-адрес, который вы пытаетесь посетить. Если вы используете незашифрованное соединение HTTP, а не соединение HTTPS, узел может регистрировать конфиденциальную информацию о ваших действиях. Стоит иметь это в виду.

Выходные узлы также могут использовать эксплойт под названием SSL stripping для доступа к незашифрованным HTTP-коммуникациям на том, что вы считаете зашифрованным сайтом. Еще в августе 2020 года исследователь безопасности Нусену обнародовал исследование, согласно которому до 23% всех выходных узлов Tor были вовлечены в вредоносную кампанию, направленную на доступ к криптовалютным сайтам, изменение трафика и перенаправление транзакций в их собственные виртуальные кошельки.

Какой самый безопасный способ использования Tor?

Итак, подведем итог: хотя Tor и помогает сохранить вашу конфиденциальность в Интернете, у него есть некоторые проблемы. Если вы ищете максимальную защиту, лучший подход — объединить Tor с VPN, но вам также нужно быть готовым к замедлению работы.

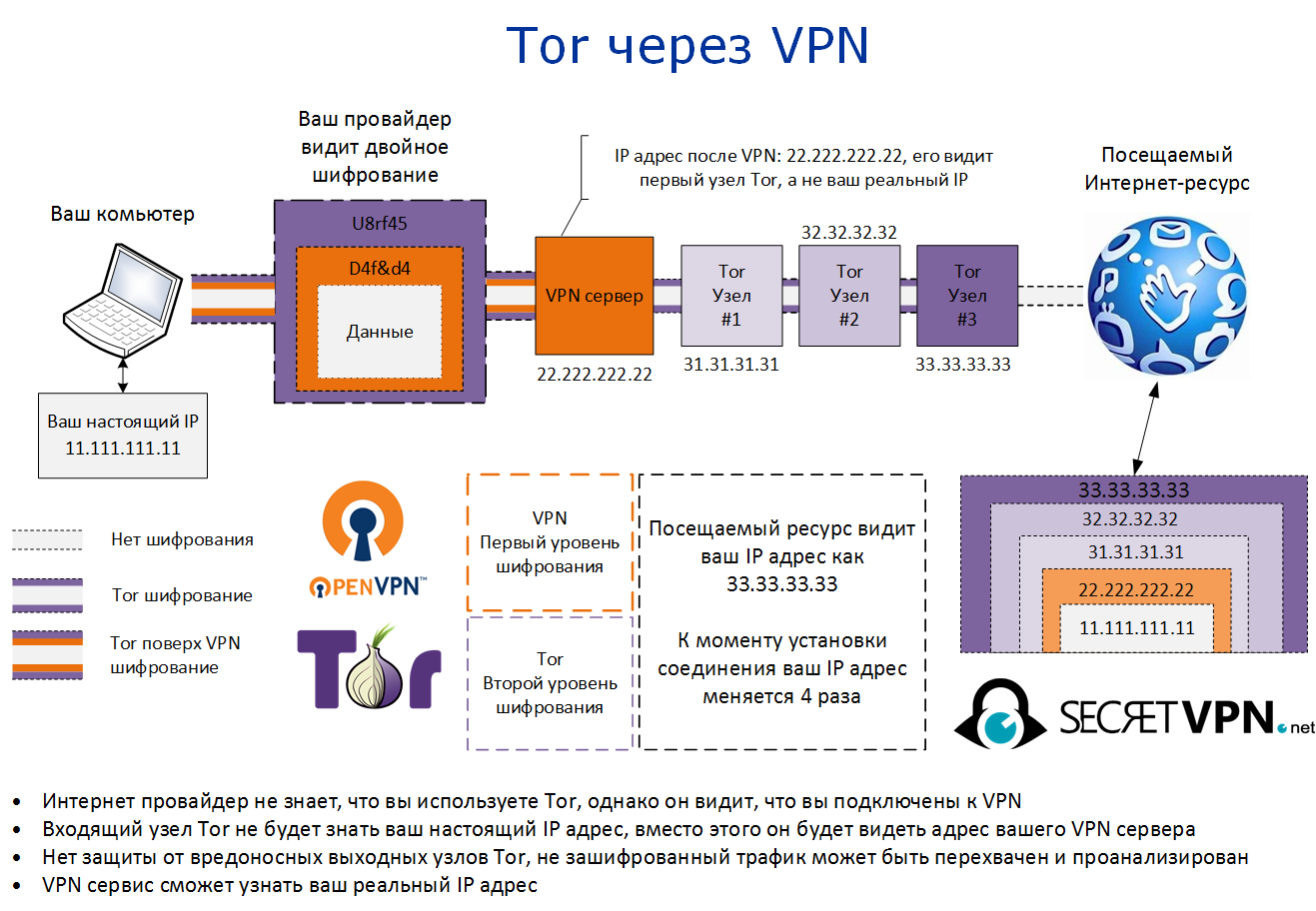

Самый простой маршрут — подключиться к VPN, а затем к Tor (метод, называемый «Onion over VPN»). Теперь ваша домашняя сеть видит только ваш IP-адрес VPN, поэтому она не знает, что вы подключаетесь к Tor. Первый ретранслятор Tor видит только ваш IP-адрес VPN, не предоставляя никакой информации о том, кто вы. И ваш VPN не может видеть, какие сайты вы просматриваете, поскольку они обрабатываются Tor. Это означает, что даже если хакеры взломают сервер, у вас не будет доступа к истории посещенных страниц.

Tor через VPN не может защитить вас от вредоносных выходных узлов, поэтому некоторые пользователи предпочитают сначала подключаться к Tor, а затем к VPN («VPN через Onion»). Но это позволяет VPN снова видеть ваш трафик, что в целом дает вам небольшое преимущество в отношении конфиденциальности.

Но это позволяет VPN снова видеть ваш трафик, что в целом дает вам небольшое преимущество в отношении конфиденциальности.

Вы можете использовать Tor с большинством VPN, но у некоторых поддержка лучше, чем у других. Поэтому стоит немного проверить, прежде чем продолжить.

ExpressVPN имеет собственный сайт .onion по адресу http://expressobutiolem.onion, например, что упрощает доступ к услуге в странах, где она заблокирована. Еще одним бонусом в этом случае является то, что у него также есть отличное руководство по Tor.

Мы составили список лучших бесплатных VPN-сервисов.

TechRadar Pro создал этот контент в рамках платного партнерства с ExpressVPN. Содержание этой статьи является полностью независимым и отражает исключительно редакционное мнение TechRadar Pro.

Подпишитесь на информационный бюллетень TechRadar Pro, чтобы получать все самые важные новости, мнения, функции и рекомендации, необходимые вашему бизнесу для успеха!

Свяжитесь со мной, чтобы сообщить о новостях и предложениях от других брендов Future.

п.;

п.;

Ваш комментарий будет первым