Как запаролить wifi роутер. Как поставить пароль на wifi или сменить (изменить) его

Как запаролить роутер вай фай за три минуты? Читай! Прошло же то время, когда интернет подключался к пк только посредством проводного соединения. Сейчас все современные гаджеты поддерживают функцию Wi-Fi и могут работать в беспроводной сети настолько же хорошо, как и при прямом соединении проводом! Практически в каждой квартире для удовлетворения Wi-Fi потребностей используется специальное устройство, роутер. В основном такие сети используются для домашнего или офисного обслуживания.

Содержание:

Беспроводная сеть может распространяться на десятки метров, в зависимости от мощности роутера. И что бы незваные гости не использовали ваш трафик, нужно знать, как запаролить вай фай роутер.

Как поставить пароль на wifi роутер (запаролить)?

В данной статье рассмотрим принцип изменения пароля, ведь независимо от производителя, будь то Asus, D-link, TP-link, Zyxel, он идентичен. Все поставленные вами настройки можно будет легко изменить, а еще легче сбросить до заводских. Необходимо осознавать важность данного действия, ведь все устройства объединяются в общую локальную сеть и к данным можно получить доступ. Что бы этого не произошло необходимо защитить сеть паролем!

Все поставленные вами настройки можно будет легко изменить, а еще легче сбросить до заводских. Необходимо осознавать важность данного действия, ведь все устройства объединяются в общую локальную сеть и к данным можно получить доступ. Что бы этого не произошло необходимо защитить сеть паролем!

Изменение настроек роутера производится через веб-интерфейс. На той же этикетке, на задней крышке роутера написан «сайт», который состоит только из цифр и точек (обычно это 192.168.1.1 или что-то похожее). Его необходимо ввести в адресную строку браузера, которым вы пользуетесь для просмотра веб страниц. Перед вами откроется окошко, куда нужно ввести заводской логин и пароль, указанные на той же этикетке, на обратной стороне роутера. По умолчанию они выставляются — “admin и admin” соответственно. Как ввели эти данные нажимаем кнопочку “Log In”.

Если кто-то поменял заводской логин и пароль вашего роутре, или вы его попросту забыли, вы можете нажать кнопочку Reset, чтобы вернуть все настройки роутера (в том числе логин и пароль для доступа к его настройкам) к первоначальным (дефолтным).

Обычно кнопка Reset вдавлена и для ее нажатия нужно вооружиться спичкой или зубочисткой.

Итак, перед вами открылась карта сайта – это основное меню управления роутером. Ваша задача найти вкладку Security. После этого мы попадем на страничку, где вам нужно будет найти поля с названиями “Password” и “Confirm the password”. Ваша задача в каждом из полей написать придуманный вами пароль. Какой пароль лучше составить для защиты вашей сети — расскажем чуть позже.

Смотри наши инструкции по настройке девасов в ютуб!

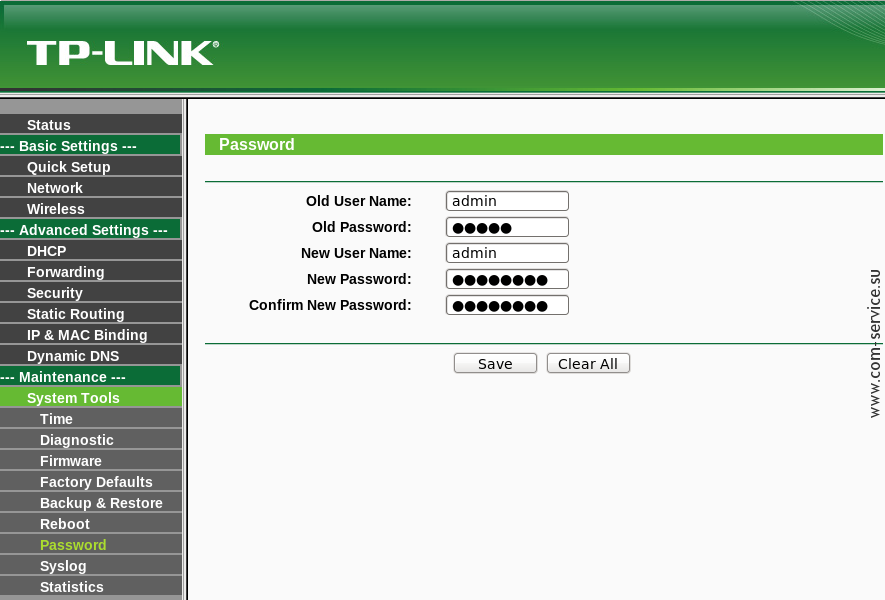

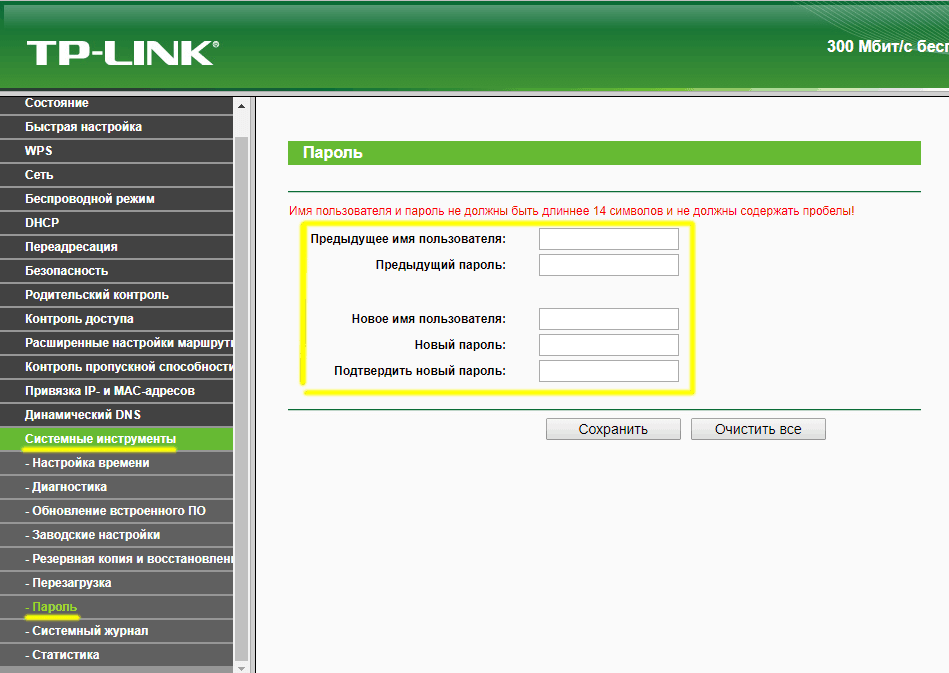

После того как вы написали новый пароль в двух ответствующих полях, нажимайте клавишу Save Setting. В идеале еще изменить значение логина, поменяв стандартный “admin” на “hamer17” (к примеру), так роутер будет сильнее защищен от взлома — теперь вы знаете как запаролить wifi.

Как изменить пароль на wifi?

Некоторые пользователи после всех проделанных пунктов задаются вопросом как изменить пароль на wifi. Да точно так же, как и поставить его! Вам нужно зайти на карту сайта, используя ваш пароль и логин. И во вкладке Security написать новое значение пароля, сохранив его, вот и все!

И во вкладке Security написать новое значение пароля, сохранив его, вот и все!

Даже после смены пароля роутера не забывайте смотреть кто подключен к Вашему Wi-Fi и пользуется им бесплатно!

Какой пароль выбрать для WiFi?

Это самый важный момент, который касается защиты всей системы беспроводной сети. Нередко бывают случаи взлома пароля от Wi-Fi путем простого его подбора. Т.е. использовать нужно такой пароль, о котором никто и не догадается, который сложно подобрать. Кстати, существует много программ для взлома (подбора) пароля, но даже они не смогут разгадать сложный пароль, подбор сложного пароля займет у них несколько десятков лет. Итак, рассмотри основные принципы составления пароля:

- Не применяйте примитивный пароль, отбросьте варианты qwerty или 12345 и подобные!

- Пароль должен содержать как цифры, буквы, так и спец-символы (*, %, # и т.д.), тогда его гораздо труднее взломать.

- Используйте не связанную с вами информацию.

Т.е. год рождения или адрес дома в котором вы живете – для пароля не подходит.

Т.е. год рождения или адрес дома в котором вы живете – для пароля не подходит. - При составлении пароля учитывайте регистр букв. Другими словами, пароль должен содержать как строчные, так и заглавные буквы.

Внимание! Ваш пароль не должен быть менее восьми символов!

Если вы воспользуетесь данными, то сможете защитить свою беспроводную сеть на 100%. Вот и все, оказалось вопрос: «Как поставить пароль на wifi?» не такой трудный! Удачи в этом нелегком деле!

как запаролить интернет, настроить безопасность

Использование Wi-Fi роутера в современном мире стало вполне обыденным и даже естественным. Однако не каждый пользователь знает о том, что установленный стандартный защитный код или пароль необходимо менять сразу же после настройки и активации интернета. Как правильно ставить пароль на роутер, для чего это нужно – рассказано далее.

Как сменить пароль на роутереЗачем нужен пароль на Wi-Fi роутере

Прежде чем узнать как запаролить вай-фай, следует разобраться для чего вообще это нужно. Следует понимать, что защитный ключ устанавливается, в первую очередь, в целях безопасности. Стоит отметить, что на всех роутерах есть заводской пароль, но он единый и легко находится в сети.

Следует понимать, что защитный ключ устанавливается, в первую очередь, в целях безопасности. Стоит отметить, что на всех роутерах есть заводской пароль, но он единый и легко находится в сети.

Пароль просто необходим, чтобы защитить конфиденциальные данные пользователя. Все дело в том, что при взломе роутера злоумышленники могут без каких-либо проблем найти папки и файлы, находящиеся в общем доступе.

Однако распространение личных фотографий или видео это еще половина проблемы. Менее приятным будет, если мошенник получит доступ к финансовым счетам. А сейчас это сделать не так сложно, поскольку практически все давно перешли на электронные кошельки и безналичный расчет.

Самым, пожалуй, безобидным в подобной ситуации будет обычная кража интернет трафика. И то, даже такие действия являются весьма неприятными для добросовестного пользователя, который исправно оплачивает интернет.

Важно! Не стоит пренебрегать такой вещью, как смена пароля. Сама процедура займет не более 15 минут, но сможет предотвратить большое количество проблем.

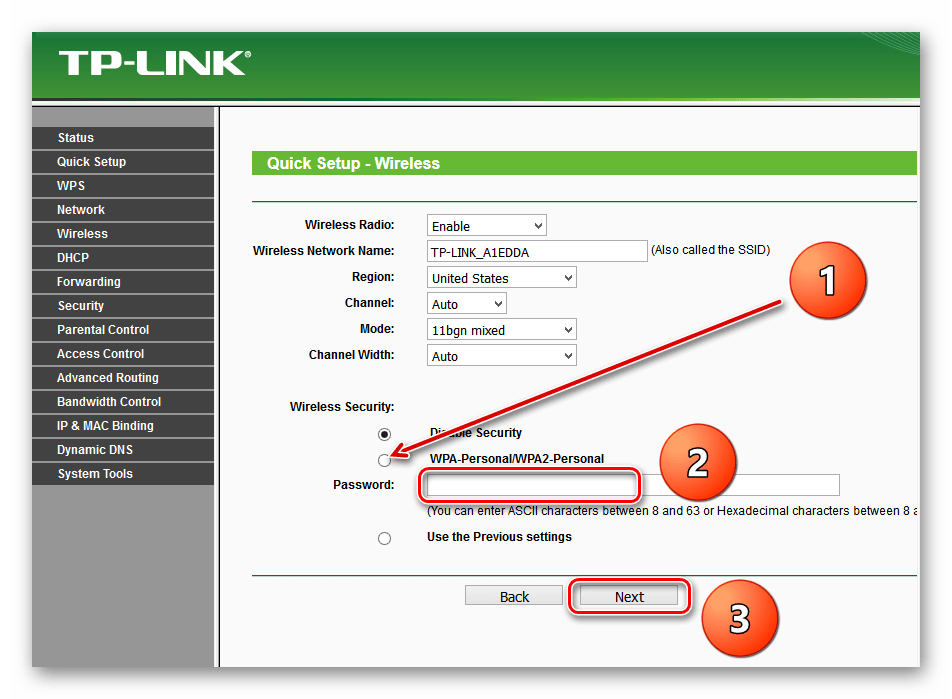

Как поставить пароль на вай-фай

Как уже было сказано, сделать это достаточно легко. Общая процедура будет только немного меняться в зависимости от того, какой роутер установлен дома.

Web-интерфейс маршрутизатора

Web-интерфейс кажется некоторым пользователям чем-то непонятным. Однако это всего лишь страница управления, а точнее сайт, через который можно корректировать работу устройства. Перейти на Web-интерфейс можно с любого браузера (какой будет удобнее). Сама процедура загрузки выглядит следующим образом:

- Открыть браузер.

- В адресной строке (не путать с поисковой строчкой) ввести IP-адрес роутера. Его можно посмотреть на обратной стороне устройства. Там же прописываются заводские логин и пароль. В большинстве случаев IP-адрес это 192.168.0.1 или 192.168.1.1.

- Загрузится страничка роутера, оформленная в стандартном цвете. Также появится строка для указания логина и пароля.

Как уже было сказано, данные прописываются на самом маршрутизаторе. Однако практически на всех роутерах установлены стандартные логин и пароль – слово Admin. Именно поэтому любое устройство так легко взломать и установить настройки на свое усмотрение.

Однако практически на всех роутерах установлены стандартные логин и пароль – слово Admin. Именно поэтому любое устройство так легко взломать и установить настройки на свое усмотрение.

Важно! Если по каким-то причинам стандартные имя и защитный ключ не подходят, это значит что устройство уже использовали и перенастраивали. В таком случае, необходимо провести сброс до заводских настроек. Делается это через кнопку «Reset», расположенную на самом устройстве.

Зайти в Web-интерфейс достаточно простоВыбор типа защиты

Существует несколько типов защиты:

- WPA;

- WEP;

- WPA2.

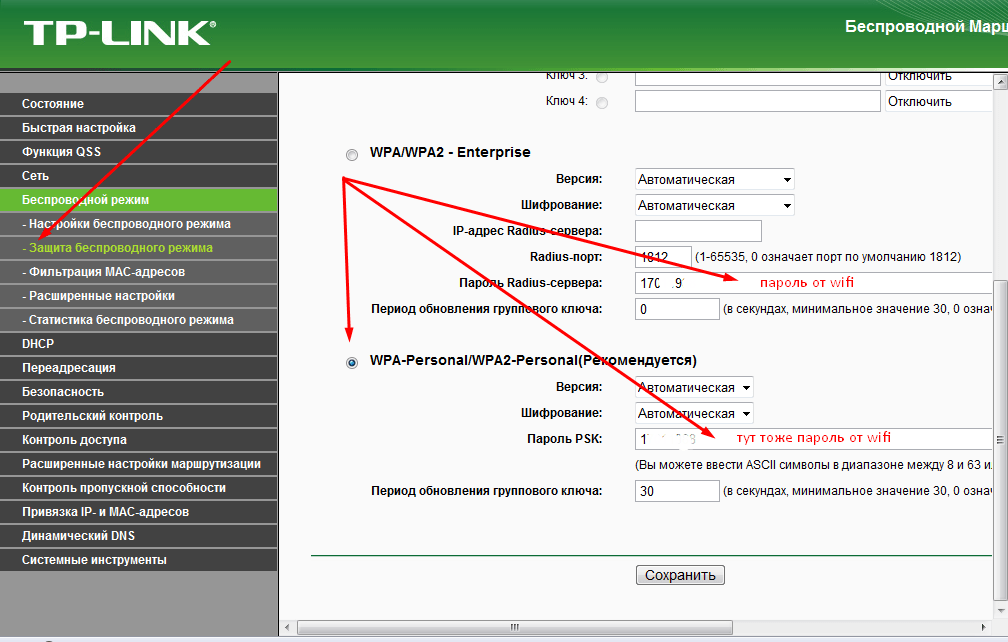

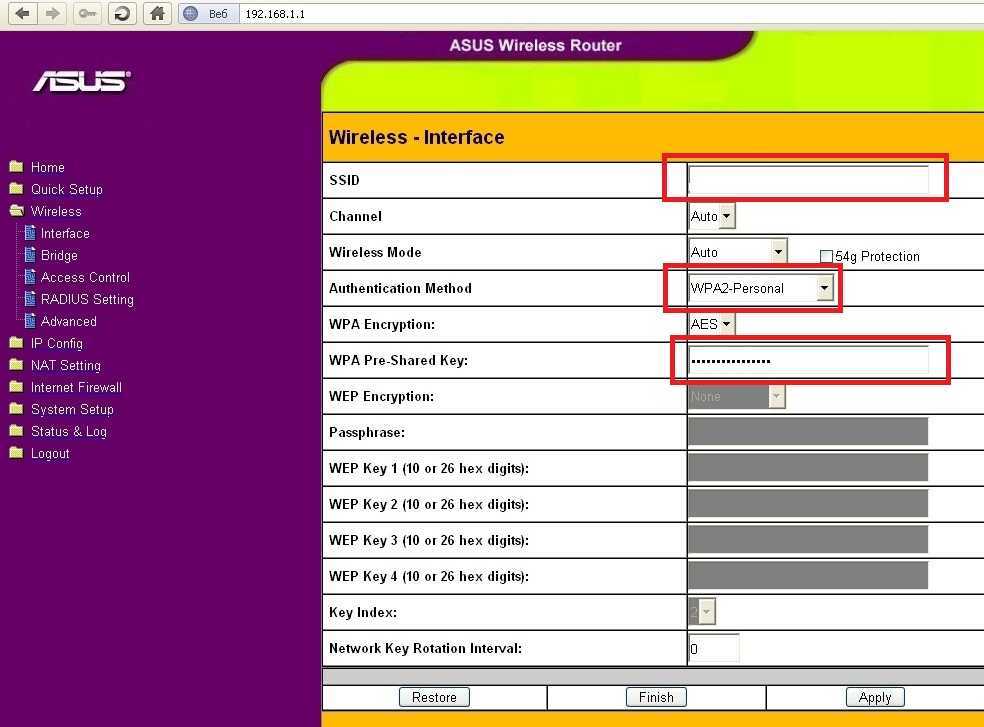

На сегодняшний день всем пользователям рекомендуется использовать последний вариант, поскольку он считается максимально надежным. Два других считаются уже устаревшими, например, WEP очень легко взламывается и вообще не обеспечивает никакой защиты.

Устанавливать тип шифрования следует по следующей схеме:

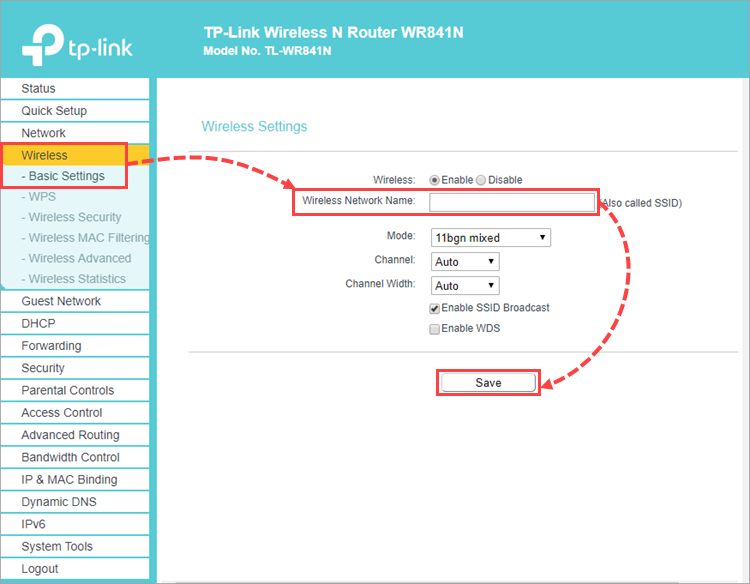

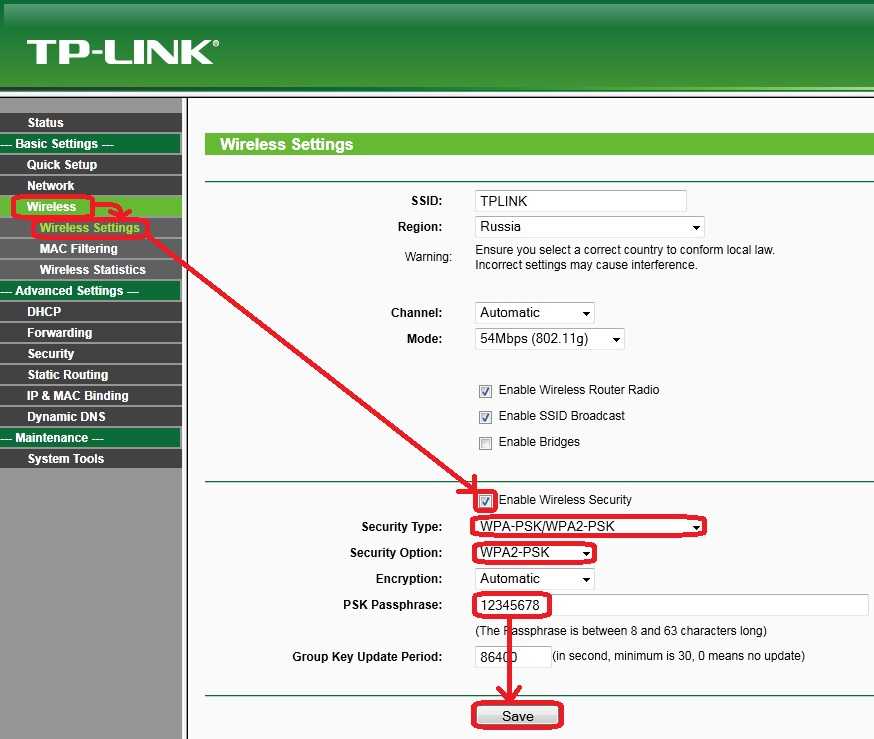

- На открытой странице выбрать раздел Wireless, а после пункт Wireless Settings.

- В поле под названием «Version» установить нужный формат шифрования.

Смена пароля на TP-Link, Asus, ZyXel и других

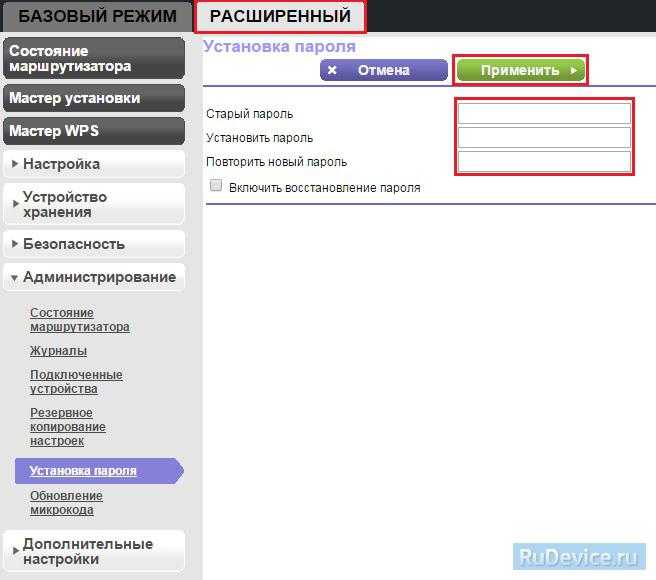

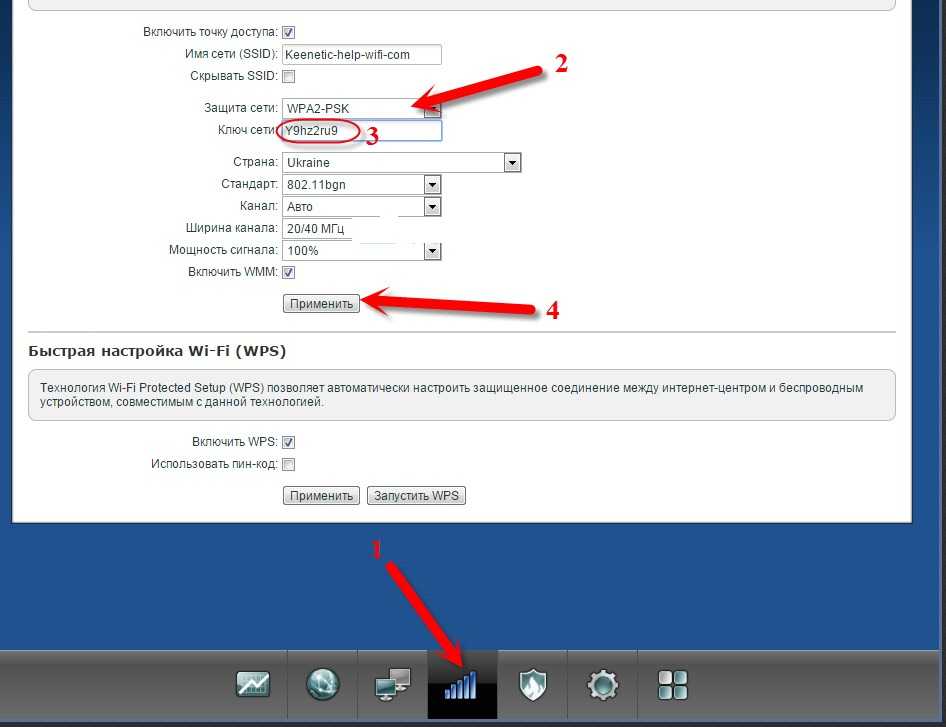

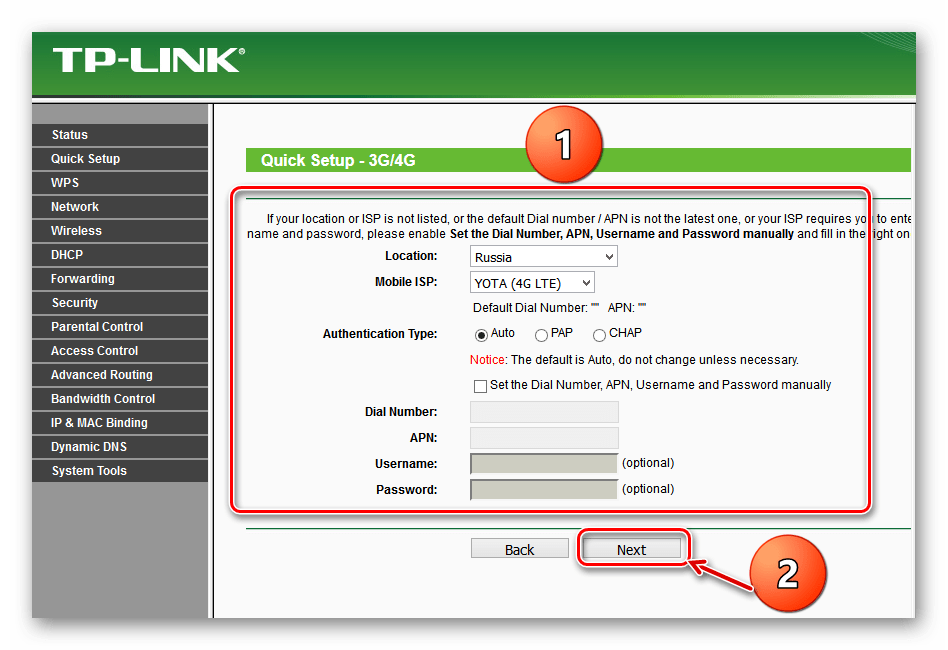

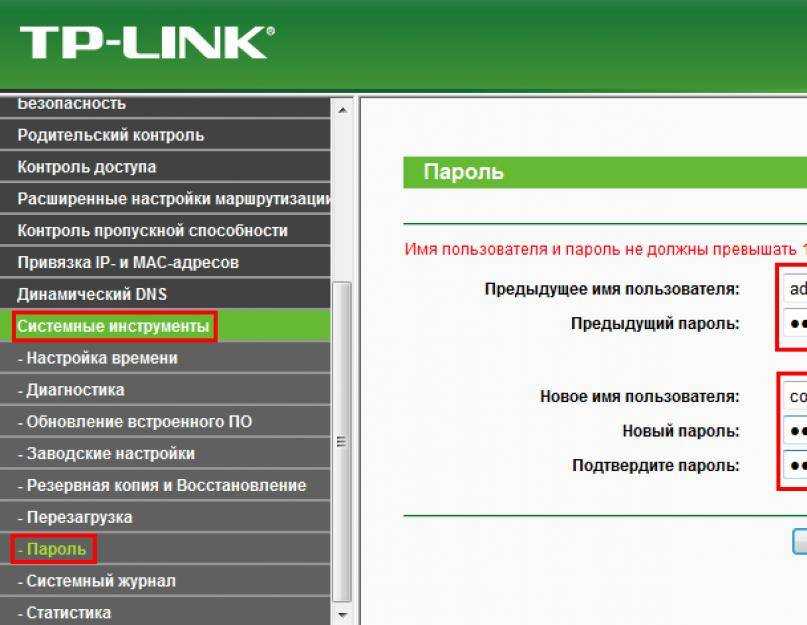

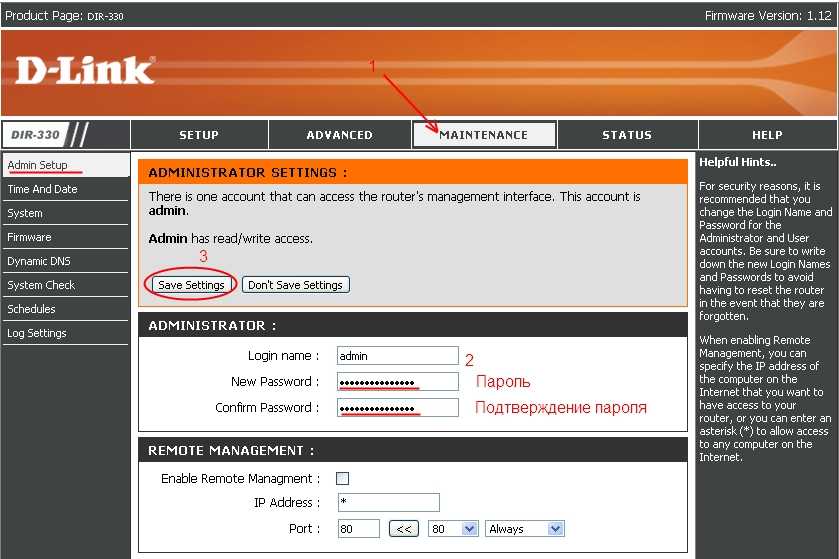

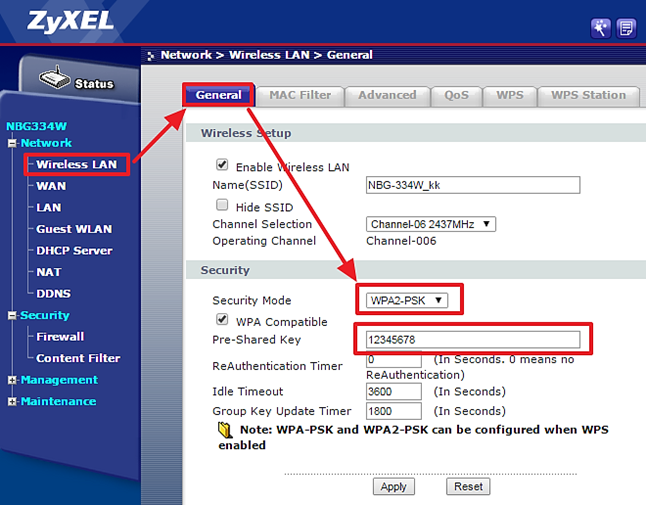

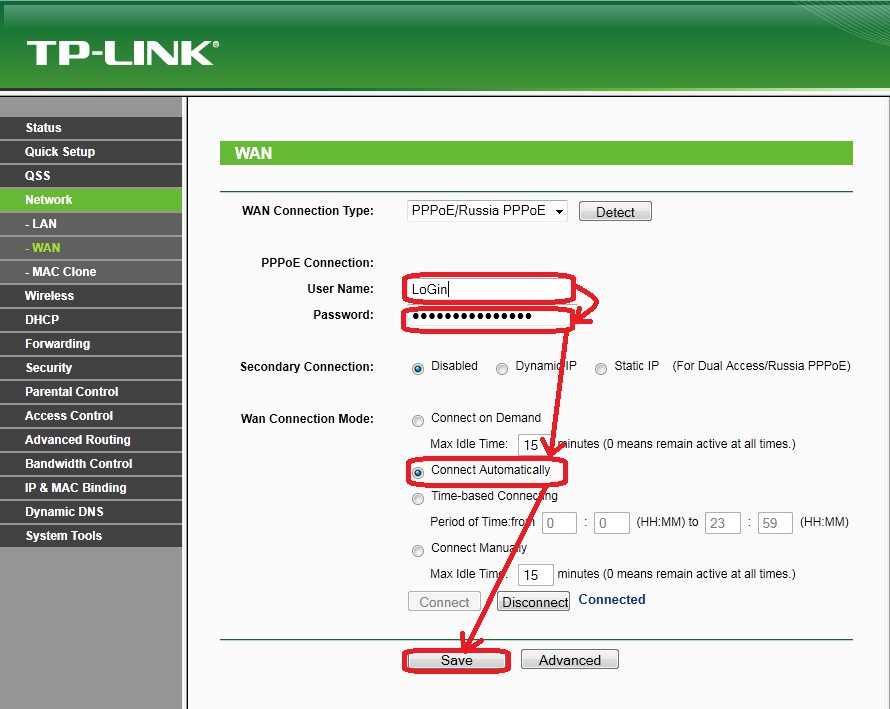

Как задать пароль на Wi-Fi роутерах разных моделей. Сама процедура будет практически одинаковой. Единственное отличие – это интерфейс разных устройств. По большей части они идут на русском, поэтому разобраться будет не трудно. Основные моменты как поставить пароль на интернет на разных роутерах выглядят следующим образом:

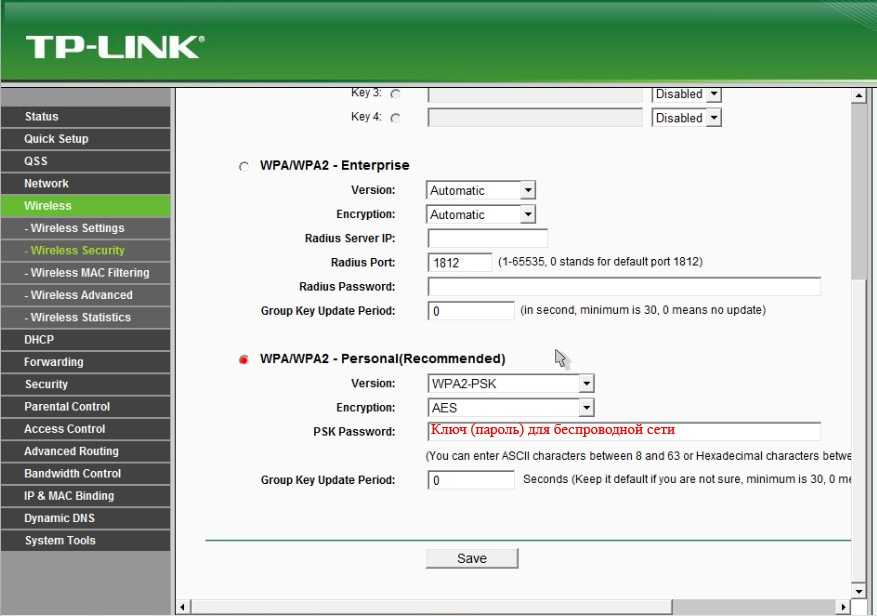

- TP-Link – зайти на страницу управления. В открывшемся разделе выбрать пункт «Беспроводной режим», далее подраздел «Защита/ Настройки». Поставить отметку рядом с пунктом «WPA-PSK/WPA2-PSK». Установить необходимый тип шифрования. Поменять ключ возле поля «Пароль PSK».

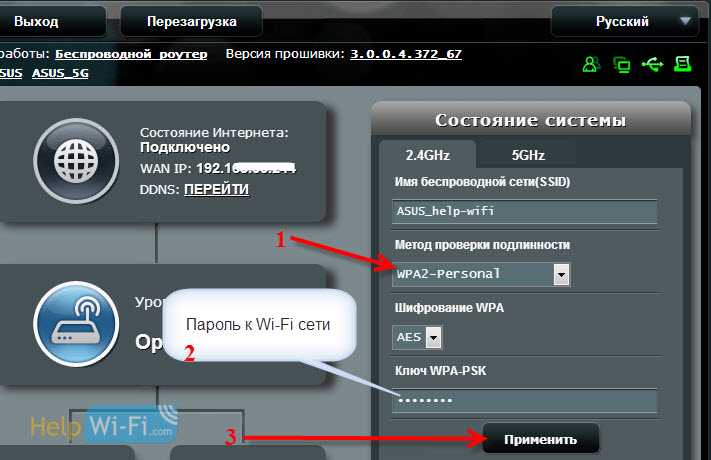

- Asus – среди функций выбрать раздел «Беспроводная сеть» или «Wireless». Тип шифрования в данном случае будет записан как «Метод проверки подлинности». Защитный код в поле «Предварительный ключ WPA».

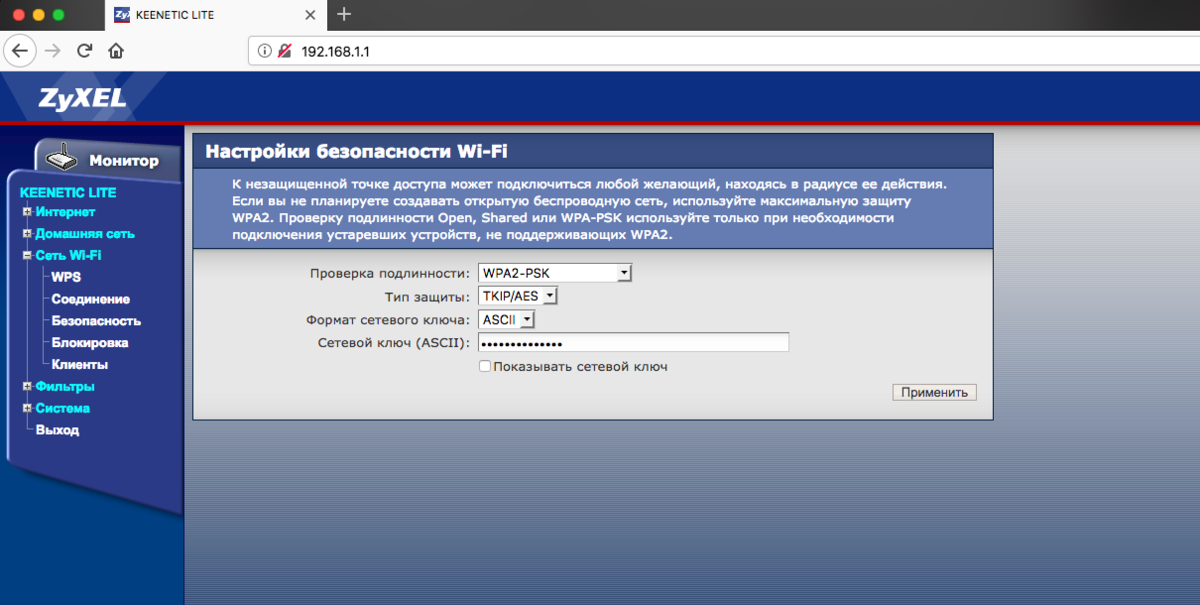

- ZyXel – необходимо выбрать пункт «Сеть вай-фай», далее открыть подраздел под названием «Безопасность».

Пункт «Проверка подлинности» – это шифрование, «Сетевой ключ» – защитный пароль.

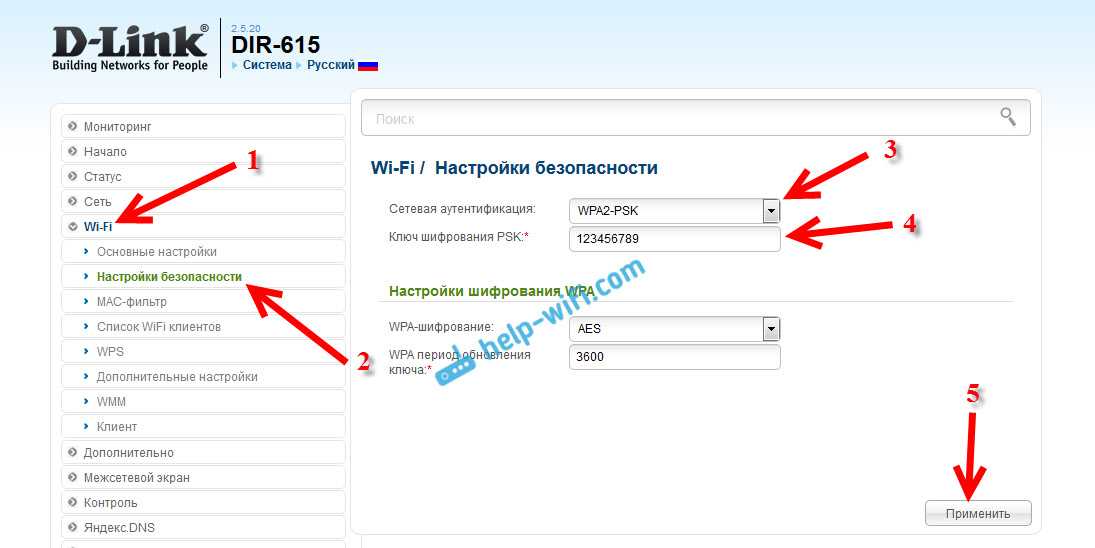

Пункт «Проверка подлинности» – это шифрование, «Сетевой ключ» – защитный пароль. - D-Link – открывается через раздел «Wi-Fi», также он может называться «Wireless». Далее нужно выбрать «Настройки безопасности» и открыть расширенные настройки соответствующей клавишей. Тип шифрования обозначается как «Сетевая аутентификация», а пароль как «Ключ шифрования PSK».

Важно! Поскольку моделей роутеров и их интерфейсов достаточно много, рекомендуется просмотреть отдельно, как установить пароль на Wi-Fi для конкретного типа. Тем не менее, в основном функции совпадают.

Настройка пароля на TP-LinkКак настроить пароль от личного кабинета

Стоит лишний раз напомнить, что настроить роутер самостоятельно дома достаточно просто. Нужно просто зайти на Web-интерфейс и работать уже оттуда. Открыть страничку управления можно как на компьютере, так и на ноутбуке.

Не стоит забывать, что правильные стандартные логин и пароль – это слово «Admin». Любая другая вариация говорит о том, что router уже настраивали (даже если он новый и был куплен в магазине). В таком случае необходимо будет провести сброс настроек до заводских. Сброс осуществляется через кнопку «Reset», которая располагается на роутере с обратной стороны. Обычно это маленькое углубление, в которое нужно вставить длинный тонкий предмет и задержать его на 10-15 секунд.

В таком случае необходимо будет провести сброс настроек до заводских. Сброс осуществляется через кнопку «Reset», которая располагается на роутере с обратной стороны. Обычно это маленькое углубление, в которое нужно вставить длинный тонкий предмет и задержать его на 10-15 секунд.

Важно! Включить пароль от домашней сети можно будет только на одном устройстве. На всех остальных гаджетах поставлять сеть будет Wi-Fi.

Если говорить о самом защитном ключе, то к его подборке также стоит подходить ответственно. Не рекомендуется использовать в качестве пароля слишком уж явные комбинации, такие как дата рождения, телефонный номер, числа по порядку и так далее.

Не самый плохой вариант при создании защитного ключа это использование специальных программ – генератора паролей. Приложение за несколько секунд создаст буквенно-цифирную комбинацию. Рекомендуется куда-нибудь записать ее, чтобы не забыть после.

Не стоит забывать ставить защиту и на само вай-фай соединение. Делается это по следующей схеме:

Делается это по следующей схеме:

- На компьютере или планшете открывается меню «Пуск».

- Затем выводится блок «Параметры».

- Необходимо зайти в подраздел «Сеть и интернет».

- Подраздел «Центр управления сетями».

- Среди представленных выбрать интернет-соединение, которое установлено дома.

- Нажать правой кнопкой и выбрать «Свойства».

- Отрыв вкладку «Безопасность», пользователь получает доступ ко всем необходимым настройкам.

Как поставить защиту на Wi-Fi через телефон

Менять пароль можно не только через ноутбук или компьютер, но и через телефон. Установка в данном случае будет мало чем отличаться от описанных ранее. Что нужно будет сделать:

- Открыть на телефоне рабочий браузер.

- Ввести IP – адрес роутера. Это может быть 192.168.0.1 или 192.168.1.1.

- В появившемся окне, ввести стандартный логин и пароль (в обоих случаях – это слово Admin).

- В зависимости от модели модема далее необходимо действовать по описанной выше схеме.

В имеющемся списке возможных действий следует искать связанное с безопасностью и защитой сети.

В имеющемся списке возможных действий следует искать связанное с безопасностью и защитой сети.

Как осуществить сброс пароля от Wi-Fi роутера

Захотеть сбросить внесенный защитный код можно по разным причинам, например, если пользователь его просто забыл. Существует несколько вариантов как можно восстановить пароль:

- Через настройки.

- Использовать WPS.

- Сбросить настройки модема.

Чуть более подробно каждый из вариантов рассматривается далее.

Восстановление данных

Лучше всего данный вариант подходит для тех, кто забыл информацию, но при этом имеет доступ к самому роутеру. Чтобы достать информацию о ключе нужно:

- Подключиться к модему при помощи специального кабеля.

- Перейти на страницу управления, затем зайти в настройки.

- В списке возможных функций выбрать ту, что связана с беспроводной сетью. Наименование у разных устройств будет отличаться, следует просто внимательно все просмотреть.

- В появившемся окне найти строку, касающуюся ключа.

Теперь можно будет сбросить старые данные, вписав новый защитный код. Главное, перед тем как перегружать страничку, не забыть сохранить внесенные изменения.

Восстановление данныхИспользование WPS

Подключиться к роутеру при помощи WPS – это еще один вариант как сбросить установленные настройки. Что такое WPS? Это специальный стандарт, при помощи которого можно подключаться к интернету, при этом не требуется введение логина и пароля. Алгоритм действий выглядит следующим образом:

- Прежде всего, необходимо убедиться, что устройство позволяет провести сброс подобным способом. Для этого следует осмотреть приспособление. На нем должна присутствовать кнопка WPS, чаще всего она подписана. С другой стороны кнопок на роутерах не так много.

- Зайти в меню настроек вай-фай с телефона, планшета.

- Перейти в раздел подключений и выбрать там пункт «Подключение WPS». Активировать его. К устройству должна будет поступить встречная команда.

- Далее необходимо нажать на кнопку WPS на самом модеме (где ее найти, уже было сказано). Кнопка удерживается всего 1-2 секунды. Если удерживать дольше, есть шанс сбросить данные по роутеру.

Если после проведенных действий пользователь получит доступ к сети без запроса ключа безопасности, то далее необходимо действовать по схеме, описанной в предыдущем разделе.

Сброс настроек

Самый простой и действенный вариант – осуществить сброс настроек. И хотя воспользоваться данным способом можно в любой момент, применять его рекомендуется после того как предыдущие варианты не принесли желаемого результата.

Основной минус данного метода заключается в том, что не только удаляются установленные пароли, но и все настройки, которые ранее были проведены пользователем. Соответственно, все это придется возобновлять самостоятельно и с самого начала.

Важно! Если по каким-то причинам нет уверенности, что все получится восстановить самостоятельно, от сброса лучше отказаться или обратиться за помощью в техническую поддержку.

Процедура проводится по следующей схеме:

- Найти на устройстве кнопку сброса.

- Нажать на нее и зафиксировать положение на 10-15 секунд. Чтобы понять, что все прошло удачно, следует следить за состоянием роутера. Когда производится сброс, загораются все диоды, а сам модем уходит в перезагрузку.

- Далее нужно будет зайти в настройки модема через браузер и внести все необходимые для работы изменения.

Настройка и изменение защитного кода на роутере не является чем-то сложным. Главное понять основную схему действий, после чего подобную операцию можно будет проводить на любых моделях модемов. Также не стоит забывать новый пароль, который был установлен. В противном случае его придется тоже восстанавливать.

Как настроить пароли маршрутизатора Cisco?

Для защиты маршрутизаторов Cisco используются пять паролей: консольный, вспомогательный, telnet (VTY), пароль включения и секретный . Как вы узнали ранее в этой главе, первые два пароля используются для установки пароля включения, который используется для защиты привилегированного режима. Это запросит у пользователя пароль при использовании команды enable. Остальные три используются для настройки пароля при доступе в пользовательский режим либо через консольный порт, либо через вспомогательный порт, либо через Telnet.

Как вы узнали ранее в этой главе, первые два пароля используются для установки пароля включения, который используется для защиты привилегированного режима. Это запросит у пользователя пароль при использовании команды enable. Остальные три используются для настройки пароля при доступе в пользовательский режим либо через консольный порт, либо через вспомогательный порт, либо через Telnet.

Включить пароли

Вы можете установить разрешающие пароли из режима глобальной конфигурации следующим образом:

Router(config)#enable ?

последняя инстанция Определить действие, если серверы TACACS не отвечают параметры включения пароля:

Последняя инстанция Позволяет вам по-прежнему войти в маршрутизатор, если вы настроили аутентификацию через сервер TACACS, а он недоступен. Но не используется, если сервер TACACS работает.

Пароль Устанавливает пароль включения в более старых системах до версии 10. 3 и никогда не используется, если задан секретный ключ.

3 и никогда не используется, если задан секретный ключ.

Секрет Это новый зашифрованный пароль, который имеет приоритет над паролем включения, если он установлен.

Употребление такаков Указывает маршрутизатору пройти аутентификацию через сервер TACACS. Это удобно, если у вас есть от дюжины до множества маршрутизаторов, потому что вы хотели бы столкнуться с забавной задачей смены пароля на всех этих маршрутизаторах? Если вы в здравом уме, то нет. Поэтому вместо этого просто зайдите на сервер TACACS, и вам нужно изменить пароль только один раз — да!

Вот пример установки разрешающих паролей:

Router(config)#enable secret your-password

Router(config)#enable password your-password

Выбранный вами пароль доступа совпадает с вашим секретом доступа. Это не рекомендуется. Повторно введите активирующий пароль.

Если вы попытаетесь установить один и тот же секрет включения и включить пароли, маршрутизатор выдаст вам вежливое предупреждение о смене второго пароля. Если у вас нет старых устаревших маршрутизаторов, даже не пытайтесь использовать пароль включения.

Если у вас нет старых устаревших маршрутизаторов, даже не пытайтесь использовать пароль включения.

Пароли пользовательского режима назначаются с помощью команды линии:

Router(config)#line ?

<0-70> Первая строка номер

Aux Вспомогательная линия

Консоль Первичная терминальная линия

TTY Контроллер терминала

VTY Виртуальный терминал

X/Y Слот/порт для Modems

Вот линии. :

aux Устанавливает пароль пользовательского режима для дополнительного порта. Обычно используется для подключения модема к роутеру, но может использоваться и как консоль.

консоль Устанавливает пароль пользовательского режима консоли.

vty Устанавливает пароль Telnet на маршрутизаторе. Если этот пароль не установлен, то по умолчанию Telnet использовать нельзя.

Чтобы настроить пароли пользовательского режима, вы настраиваете нужную строку и используете команду login или no login, чтобы сообщить маршрутизатору запрос на аутентификацию.

Дополнительный пароль

Чтобы настроить дополнительный пароль, войдите в режим глобальной конфигурации и введите строку aux ?.

Здесь вы видите, что вы можете выбрать только 0–0 (это потому, что порт только один):

Router#config t

Введите команды конфигурации, по одной в строке. Конец с CNTL/Z.

Router(config)#line aux ?

<0-0> Номер первой линии

Router(config)#line aux 0

Router(config-line)#login

Router(config-line)#password your-password

Пароль консоли

Для установки консоли пароль, используйте команду line console 0. Но посмотрите, что произошло, когда я попытался ввести строку console 0 ? из конфигурации вспомогательной линии — я получил сообщение об ошибке. Вы все еще можете набрать строку console 0, и она примет это, но экраны справки просто не работают из этого приглашения. Введите exit, чтобы вернуться на один уровень, и вы обнаружите, что ваши экраны справки теперь работают. Это «особенность». Действительно.

Это «особенность». Действительно.

Вот пример:

Router(config-line)#line console ?

% Неизвестная команда

Router(config-line)#exit

Router(config)#line console ?

<0-0> Номер первой линии

Router(config)#line console 0

Router(config-line)# password your-password

Router(config-line)# login

Во-первых, exec-timeout 0 0 Команда устанавливает время ожидания для сеанса консоли EXEC равным нулю, что в основном означает, что время ожидания никогда не истекает. Время ожидания по умолчанию составляет 10 минут. (Если вы чувствуете себя озорным, попробуйте это на людях на работе: установите его на 0 1. Это приведет к отключению консоли через 1 секунду! И чтобы исправить это, вы должны постоянно нажимать клавишу со стрелкой вниз, изменяя время ожидания. время свободной рукой!) logging synchronous — очень крутая команда, и она должна быть командой по умолчанию, но это не так. Это предотвращает появление надоедливых консольных сообщений и прерывание ввода, который вы пытаетесь ввести. Сообщения по-прежнему появляются, но вы возвращаетесь к подсказке маршрутизатора без прерывания ввода. Это значительно упрощает чтение ваших входных сообщений.

Сообщения по-прежнему появляются, но вы возвращаетесь к подсказке маршрутизатора без прерывания ввода. Это значительно упрощает чтение ваших входных сообщений.

Вот пример настройки обеих команд:

Router(config)#line con 0

Router(config-line)#exec-timeout ?

<0-35791> Время ожидания в минутах

Router(config-line)#exec-timeout 0 ?

<0-2147483> Время ожидания в секундах

Маршрутизатор(строка конфигурации)#exec-timeout 0 0

Маршрутизатор(строка конфигурации)#регистрация синхронно

Пароль Telnet

Установка пароля пользовательского режима для доступа через Telnet в маршрутизатор, используйте команду line vty.

Маршрутизаторы, не работающие под управлением корпоративной версии Cisco IOS, по умолчанию используют пять линий VTY, от 0 до 4. Но если у вас есть корпоративная версия, у вас будет значительно больше. Лучший способ узнать, сколько у вас линий, — использовать вопросительный знак:

Router(config-line)#line vty 0 ?

<1-4> Номер последней строки

Router(config-line)#line vty 0 4

Router(config-line)# password your-password

Router(config-line)# login

Шифрование паролей 9Z

Вот пример того, как вы можете установить и зашифровать свой пароль Telnet в соответствии с целями CCNA:

1. Войдите в режим настройки доступа через Telnet: line vty 0 4

Войдите в режим настройки доступа через Telnet: line vty 0 4

2. Включите вход через Telnet: login

3. Установите пароль для cisco: password cisco

4. Вернитесь в режим глобальной конфигурации: exit

Вот команды по порядку:

Router(config)#line vty 0 4

Router(config-line)#login

Router(config-line)#password cisco

Router(config)#exit

Router# service password-encryption

Помните, что цели CCNA могут потребовать, чтобы вы использовали команду входа в систему перед установкой пароля VTY, или вам может потребоваться установить ее после пароля.

4. Пароли и уровни привилегий

Глава 4. Пароли и уровни привилегий

Пароли являются основой методов контроля доступа маршрутизаторов Cisco.

Глава 3 посвящена базовому доступу.

контроль и использование паролей локально и с серверов контроля доступа.

Шифрование паролей

Маршрутизаторы Cisco имеют три метода представления паролей в файле конфигурации. От самого слабого до самого сильного, они включают четкие текст, шифрование Виженера и хэш-алгоритм MD5. Пароли в открытом виде представлены в удобочитаемом формате. И Vigenere, и MD5 методы шифрования скрывают пароли, но каждый из них имеет свои сильные стороны и недостатки.

Виженер против MD5

Основное различие между Vigenere и MD5 заключается в том, что

Vigenere обратим, а MD5 — нет. Обратимость делает это

злоумышленнику легче взломать шифрование и получить

пароли.

В идеале все пароли маршрутизатора должны использовать надежное шифрование MD5, но то, как работают определенные протоколы, такие как CHAP и PAP, маршрутизаторы должен быть в состоянии расшифровать исходный пароль для выполнения аутентификация. Эта необходимость декодировать определенные пароли означает, что Маршрутизаторы Cisco будут продолжать использовать обратимое шифрование для некоторых пароли — по крайней мере, до тех пор, пока такие протоколы аутентификации не будут переписаны или заменены.

Пароли открытым текстом

Глава 3 устанавливает пароли используя линейные пароли, пароли локальных пользователей и команду enable secret . show run предоставляет следующее:

enable secret 5 $1$Guks$Ct2/uAcSKHkcxNKyavE1i1включить пароль включить-пароль!имя пользователя пароль jdoe 0 пароль jdoeимя пользователя rsmith пароль 0 rsmith-пароль! линия кон 0 exec-тайм-аут 5 0пароль консоль-парольвойти локально транспортный ввод нет вспомогательная линия 0 exec-тайм-аут 5 0пароль дополнительный парольВойти транспортный ввод нет линия vty 0 4 exec-тайм-аут 5 0пароль vty-парольавторизоваться transport input ssh

Выделенные части конфигурации — это пароли. Обратите внимание, что все пароли, кроме enable

секрет 9Пароль 0005 в открытом виде. Этот четкий текст представляет собой

значительный риск безопасности. Любой, кто может просматривать копию

конфигурационный файл — через плечо или из резервной копии

сервер — может видеть пароли маршрутизатора. Нам нужен способ убедиться, что все

пароли в файле конфигурации маршрутизатора зашифрованы.

Обратите внимание, что все пароли, кроме enable

секрет 9Пароль 0005 в открытом виде. Этот четкий текст представляет собой

значительный риск безопасности. Любой, кто может просматривать копию

конфигурационный файл — через плечо или из резервной копии

сервер — может видеть пароли маршрутизатора. Нам нужен способ убедиться, что все

пароли в файле конфигурации маршрутизатора зашифрованы.

сервисный пароль-шифрование

Первый метод шифрования, который предоставляет Cisco, это

через службу команды пароль-шифрование 9Z Теперь команда show run no

дольше отображает пароль в удобочитаемом формате. Единственный пароль, на который не влияет команда service password-encryption , это включить секретный пароль . Пока служба команда password-encryption полезна и должна быть

включена на всех маршрутизаторах, помните, что команда использует простой

обратимый шифр. Некоторые коммерческие программы и свободно доступный Perl

скрипты мгновенно расшифровывают любые пароли, зашифрованные этим шифром. Этот

значит служба

Команда password-encryption защищает только от случайного

зрителей — кто-то оглядывается через плечо — а не против того, кто

получает копию файла конфигурации и запускает декодер против

зашифрованные пароли. Наконец, служба включить секрет 5 $1$Guks$Ct2/uAcSKHkcxNKyavE1i1

включить пароль 7 02030A5A46160E325F59060B01

!

имя пользователя jdoe пароль 7 09464A061C480713181F13253920

имя пользователя rsmith пароль 7 095E5D0410111F5F1B0D17393C2B3A37

!

линия кон 0

exec-тайм-аут 5 0

пароль 7 110A160B041D0709493A2A373B243A3017

войти локально

транспортный ввод нет

вспомогательная линия 0

exec-тайм-аут 5 0

пароль 7 0005061E494B0A151C36435C0D

Войти

транспортный ввод все

линия vty 0 4

exec-тайм-аут 5 0

пароль 7 095A5A1054151601181B0B382F

авторизоваться

transport input ssh

Так всегда

использует схему шифрования MD5.

Так всегда

использует схему шифрования MD5. Включить безопасность

Активный или привилегированный пароль имеет дополнительный

уровень шифрования, который следует использовать всегда. Привилегированный уровень

пароль всегда должен использовать схему шифрования MD5.

В ранних конфигурациях IOS привилегированный пароль устанавливался с команда enable password и была представлена в файле конфигурации открытым текстом:

enable password ena-password

Для дополнительной безопасности Cisco добавила команду service password-encryption в скрыть все пароли открытым текстом:

служебный пароль-шифрование включить пароль 7 02030A5A46160E325F59060B01

Однако, как объяснялось ранее, здесь используется слабый пароль Vigenere. шифр. Из-за важности пароля привилегированного уровня и тот факт, что это не должно быть обратимым, Cisco добавила 9Z

A show run сейчас отображает:

enable secret 5 $1$Guks$Ct2/uAcSKHkcxNKyavE1i1e

Этот тип шифрования нельзя отменить. Единственный способ атаковать это хоть методы грубой силы.

Вы всегда должны использовать разрешение секретная команда вместо enable

пароль . включить

Команда password предоставляется только для обратной совместимости.

Если установлены оба, например:

включить

Команда password предоставляется только для обратной совместимости.

Если установлены оба, например:

включить пароль 7 02030A5A46160E325F59060B01 enable secret 5 $1$Guks$Ct2/uAcSKHkcxNKyavE1i1e

пароль enable secret имеет приоритет, а включает пароль команда игнорируется.

Предупреждение

Многие организации начинают использовать небезопасную команду enable password , а затем переносят

для использования enable secret команда. Однако часто они используют одни и те же пароли для включить пароль и включить секретные команды . Используя тот же

паролей побеждает цель более сильного шифрования, обеспечиваемого

команда enable secret .

Злоумышленники могут просто декодировать слабое шифрование с помощью команды enable password , чтобы получить доступ к маршрутизатору.

пароль. Чтобы избежать этой уязвимости, обязательно используйте разные пароли.

для каждой команды или, что еще лучше, не используйте команду enable password

совсем.

Чтобы избежать этой уязвимости, обязательно используйте разные пароли.

для каждой команды или, что еще лучше, не используйте команду enable password

совсем.

Надежные пароли

В дополнение к использованию шифрования для защиты паролей от появляется в удобочитаемой форме, требуется надежная защита паролем использование надежных паролей. Есть два требования к сильному пароли. Во-первых, их сложно угадать или взломать. Во-вторых, они легко вспомнить. Если пароль основан на слове, найденном в словарь — имя, место и т. д. — пароль слабый. Если пароль представляет собой полную случайную последовательность букв и цифр, пароль надежный, но пользователи в конечном итоге записывают пароль, потому что они не могут этого вспомнить. Чтобы продемонстрировать, как легко взломать слабую пароли, следующие пароли были зашифрованы надежным MD5 шифрование:

hello

Enter0

9spot

8twelve8

ilcic4l

A brute force password-cracking program was used to see сколько

потребуется угадать каждый пароль.

На Sun Ultra 5 с 512 МБ ОЗУ и процессором 333 МГц первый пароль, привет , занял менее пяти секунд взломать. Это столько же времени, сколько потребуется, чтобы угадать большинство слова на английском языке (или слово на любом другом языке, если злоумышленник включил словари иностранных языков). Через четыре часа, Взломщик паролей угадал и следующие три пароля. Любой пароль, основанный на слове — английском или иностранном — уязвим для грубой силы атаки.

Последний пароль выглядит случайным и все еще не был взломан, когда взломщик паролей перестал работать через три дня. Проблема в запоминание пароля, подобного этому. См. готовящуюся врезку «Выбор и запоминание сильного». Пароли для советов по выбору подходящего пароля.

Обеспечение безопасности файлов конфигурации

За исключением включения секретный пароль , все пароли, хранящиеся на маршрутизаторах Cisco,

слабо зашифрован. Если бы кто-то получил копию маршрутизатора

конфигурационном файле, потребуется всего несколько секунд, чтобы запустить его через

программа для декодирования всех слабо зашифрованных паролей. Первая защита

заключается в обеспечении безопасности файлов конфигурации.

Если бы кто-то получил копию маршрутизатора

конфигурационном файле, потребуется всего несколько секунд, чтобы запустить его через

программа для декодирования всех слабо зашифрованных паролей. Первая защита

заключается в обеспечении безопасности файлов конфигурации.

У вас всегда должна быть резервная копия каждого маршрутизатора.

Файл конфигурации. Вероятно, у вас должно быть несколько резервных копий. Однако,

каждая из этих резервных копий должна храниться в безопасном месте. Это значит, что

они не хранятся на общедоступном сервере или в каждой сети

рабочий стол администратора. Кроме того, резервные копии всех маршрутизаторов

обычно хранится в одной системе. Если эта система небезопасна и

злоумышленник может получить доступ, он сорвал джекпот — полный

конфигурация всей вашей сети, все настройки списков доступа, слабые

пароли, строки сообщества SNMP и т. д. Чтобы избежать этой проблемы,

где бы ни хранились резервные файлы конфигурации, лучше всего хранить их

зашифровано. Таким образом, даже если злоумышленник получит доступ к резервной копии

файлы, они бесполезны.

Таким образом, даже если злоумышленник получит доступ к резервной копии

файлы, они бесполезны.

Однако шифрование в незащищенной системе обеспечивает ложное чувство безопасности. Если злоумышленники смогут взломать небезопасный систему, они могут настроить кейлоггер и зафиксировать все, что набрано в этой системе. Сюда входят пароли для расшифровки файлы конфигурации. В этом случае злоумышленнику остается только дождаться администратор вводит пароль, и ваше шифрование скомпрометирован.

Другой вариант — убедиться, что конфигурация резервного копирования файлы не содержат паролей. Для этого необходимо удалить пароль из ваших конфигураций резервного копирования вручную или создать сценарии, которые удалить эту информацию автоматически.

Предупреждение

Администраторы должны быть очень осторожны, чтобы не получить доступ к маршрутизаторам из

небезопасные или ненадежные системы. Шифрование или SSH бесполезны, если

Злоумышленник скомпрометировал систему, над которой вы работаете, и может использовать

кейлоггер для записи всего, что вы вводите.

Наконец, избегайте хранения файлов конфигурации на TFTP-сервер. TFTP не обеспечивает аутентификацию, поэтому вам следует перемещать файлы из каталога загрузки TFTP как можно быстрее, чтобы ограничить контакт.

Уровни привилегий

По умолчанию маршрутизаторы Cisco имеют три уровня привилегий — нулевой,

пользователь и привилегированный. Доступ нулевого уровня допускает только пять

команды — выход из системы, включение, отключение, помощь и выход. Уровень пользователя (уровень 1)

обеспечивает очень ограниченный доступ только для чтения к маршрутизатору и привилегированный

уровень (уровень 15) обеспечивает полный контроль над маршрутизатором. Этот

настройка «все или ничего» может работать в небольших сетях с одним или двумя

маршрутизаторы и один администратор, но для более крупных сетей требуются дополнительные

гибкость. Для обеспечения такой гибкости маршрутизаторы Cisco можно

настроен на использование 16 различных уровней привилегий от 0 до 15.

Изменение уровней привилегий

Отображение текущего уровня привилегий выполняется с помощью показать команду привилегии и изменить уровни привилегий можно с помощью команд enable и disable . Без всяких аргументов, включить попытается изменить на уровень 15 и отключить изменится на уровень 1. Обе команды принимают один аргумент, указывающий уровень, на который вы хотите перейти. команда enable используется для получения большего доступа при переходе на более высокий уровень:

Router>показать привилегиюТекущий уровень привилегий — 1. Маршрутизатор>включить 5Пароль: пароль уровня 5 Маршрутизатор №показать привилегиюТекущий уровень привилегий 5 Router#

Используется команда disable для отказа от доступа путем перехода на более низкий уровень:

Маршрутизатор №показать привилегиюТекущий уровень привилегий 5 Маршрутизатор №отключить 2Маршрутизатор №показать привилегиюТекущий уровень привилегий 2 Router#

Обратите внимание, что для получения большего доступа требуется пароль; нет

пароль требуется при понижении уровня доступа. Маршрутизатор

требует повторной аутентификации каждый раз, когда вы пытаетесь получить больше

привилегии, но ничего не нужно, чтобы отказаться от привилегий.

Маршрутизатор

требует повторной аутентификации каждый раз, когда вы пытаетесь получить больше

привилегии, но ничего не нужно, чтобы отказаться от привилегий.

Уровни привилегий по умолчанию

Нижний и наименее привилегированный уровень — это уровень 0. Это это единственный другой уровень, кроме 1 и 15, настроенный по умолчанию на маршрутизаторах Cisco. На этом уровне всего пять команд, которые позволяют выйти из системы или попытаться войти на более высокий уровень:

Router#отключить 0Маршрутизатор>?Исполняющие команды: отключить Отключить привилегированные команды enable Включить привилегированные команды выход Выход из EXEC help Описание интерактивной справочной системы logout Выход из EXEC Роутер >

Далее следует уровень 1, уровень пользователя по умолчанию. Этот уровень обеспечивает

пользователя со многими другими командами, которые позволяют пользователю отображать маршрутизатор

информацию, telnet к другим системам и тестирование сетевого подключения

с ping и traceroute . Уровень 2, который не включен

по умолчанию добавляет несколько дополнительных команд show и clear , но не дает возможности

для пользователя, чтобы перенастроить маршрутизатор. Наконец, уровень 15 позволяет полностью

доступ ко всем командам маршрутизатора.

Уровень 2, который не включен

по умолчанию добавляет несколько дополнительных команд show и clear , но не дает возможности

для пользователя, чтобы перенастроить маршрутизатор. Наконец, уровень 15 позволяет полностью

доступ ко всем командам маршрутизатора.

Пароли уровня привилегий

Для использования включите команда для доступа к уровню привилегий, для этого должен быть установлен пароль уровень. Если вы попытаетесь войти на уровень без пароля, вы получите сообщение об ошибке сообщение Пароль не установлен . Параметр Пароли уровня привилегий можно задать с помощью команды enable secret level . Следующее Пример включает и устанавливает пароль для уровня привилегий 5:

Router# 9Z Router#

Теперь мы можем перейти на уровень 5 с помощью команды enable 5 .

Предупреждение

Пароли для

другие уровни привилегий можно установить с помощью команд enable password level или enable secret level . Однако, включить пароль уровня Команда предоставлена для обратной совместимости и не должна

использовал.

Однако, включить пароль уровня Команда предоставлена для обратной совместимости и не должна

использовал.

Уровни привилегий линий

Линии (CON, AUX, VTY) по умолчанию имеют привилегии уровня 1. Это можно изменить с помощью привилегии . команда уровня под каждой строкой. Чтобы изменить значение по умолчанию уровень привилегий порта AUX, введите следующее:

Router#config terminalВведите команды конфигурации, по одной в строке. Конец с CNTL/Z. Router(config)#линия aux 0Роутер(строка конфигурации)#9Z Router#

Username Privilege Levels

Наконец, имя пользователя может иметь уровень привилегий связанные с ним. Это полезно, когда вы хотите, чтобы определенные пользователи по умолчанию более высокие привилегии. Имя пользователя команда привилегий используется для установки уровня привилегий для пользователь:

Маршрутизатор №терминал конфигурацииВведите команды конфигурации, по одной в строке.Конец с CNTL/Z. Роутер(конфиг)#9Z Router#

Изменение уровней привилегий команд

По умолчанию все команды маршрутизатора относятся к уровням 1 или 15. Создание дополнительных уровней привилегий не очень полезно, если только уровень привилегий по умолчанию для некоторых команд маршрутизатора также изменен. Один раз уровень привилегий команды по умолчанию изменяется, только те, кто имеют доступ к этому уровню или выше, которым разрешено запускать эту команду. Эти изменения внесены с 9Z Router#

Теперь никто с доступом на уровне пользователя (уровень 1) не может запускать команда телнет . Доступ уровня 2 есть необходимый.

Пример режима привилегий

Вот пример того, как организация может использовать уровни привилегий для доступа к маршрутизатору, не давая всем пароль 15 уровня.

Предположим, что в организации есть несколько высокооплачиваемых

сетевых администраторов, несколько младших сетевых администраторов и

компьютерный операционный центр для устранения неполадок. Этот

организация хочет, чтобы высокооплачиваемые сетевые администраторы были

только те, у кого есть полный (уровень 15) доступ к роутерам, но и

хочет, чтобы младшие администраторы имели более ограниченный доступ к маршрутизатору

это позволит им помочь с отладкой и устранением неполадок.

Наконец, компьютерный операционный центр должен иметь возможность запускать команда очистки строки , чтобы они могли

при необходимости сбросить модемное модемное соединение для администраторов;

однако они не должны иметь возможности подключаться по telnet от маршрутизатора к другим

системы.

Этот

организация хочет, чтобы высокооплачиваемые сетевые администраторы были

только те, у кого есть полный (уровень 15) доступ к роутерам, но и

хочет, чтобы младшие администраторы имели более ограниченный доступ к маршрутизатору

это позволит им помочь с отладкой и устранением неполадок.

Наконец, компьютерный операционный центр должен иметь возможность запускать команда очистки строки , чтобы они могли

при необходимости сбросить модемное модемное соединение для администраторов;

однако они не должны иметь возможности подключаться по telnet от маршрутизатора к другим

системы.

Высокооплачиваемые администраторы будут иметь полный уровень 15 доступ. Для младших администраторов будет создан уровень 10. дать им доступ к отладке и команды телнет . Наконец, уровень 2 будет создан для операционного центра, чтобы дать им доступ к команда очистки строки , но не команда telnet :

Router#терминал конфигурацииВведите команды конфигурации, по одной в строке.Конец с CNTL/Z. Router(config)#

имя пользователя admin-joe привилегия 15 парольjoes-password Router(config)#имя пользователя admin-carl привилегия 15 парольcarls-password Router(config)#имя пользователя младший-jeff привилегия 10 парольjeffs-password Роутер(конфиг)#имя пользователя юниор-сойка привилегия 10 парольсойка-пароль Router(config)#имя пользователя ops-fred привилегия 2 парольfreds-password Router(config)#имя пользователя ops-pat привилегия 2 парольpats-password Router(config)#уровень привилегий exec 10 telnetRouter(config)#уровень привилегий exec 10 отладкаRouter(config)#уровень привилегий exec 2 очистить строкуРоутер(конфиг)#9Z Router#

Рекомендуемые изменения уровня привилегий

Руководство АНБ по безопасности маршрутизаторов Cisco рекомендует следующее:

следующие команды будут перемещены с их уровня привилегий по умолчанию 1

к 15 уровню привилегий — подключить , телнет , rlogin , показать ip

списки доступа , показать

списки доступа и показывают

регистрация . Изменение этих уровней ограничивает полезность

маршрутизатор злоумышленнику, который скомпрометировал учетную запись на уровне пользователя.

Изменение этих уровней ограничивает полезность

маршрутизатор злоумышленнику, который скомпрометировал учетную запись на уровне пользователя.

Чтобы изменить уровень привилегий этих команд, вы будет:

RouterOne#терминал конфигурацииВведите команды конфигурации, по одной в строке. Конец с CNTL/Z. RouterOne(config)#уровень привилегий exec 15 подключениеRouterOne(config)#уровень привилегий exec 15 telnetRouterOne(config)#уровень привилегий exec 15 rloginRouterOne (config) #уровень привилегий exec 15 показать списки доступа ip 9Z

Последнее шоу привилегий уровня 1 ip возвращает шоу и показывают команды ip до уровня 1, чтобы все остальные команды уровня 1 по умолчанию продолжали работать.

Контрольный список паролей

В этом контрольном списке перечислены важные

информация, представленная в этой главе.

Обычно кнопка Reset вдавлена и для ее нажатия нужно вооружиться спичкой или зубочисткой.

Обычно кнопка Reset вдавлена и для ее нажатия нужно вооружиться спичкой или зубочисткой. Т.е. год рождения или адрес дома в котором вы живете – для пароля не подходит.

Т.е. год рождения или адрес дома в котором вы живете – для пароля не подходит.

Пункт «Проверка подлинности» – это шифрование, «Сетевой ключ» – защитный пароль.

Пункт «Проверка подлинности» – это шифрование, «Сетевой ключ» – защитный пароль. В имеющемся списке возможных действий следует искать связанное с безопасностью и защитой сети.

В имеющемся списке возможных действий следует искать связанное с безопасностью и защитой сети.

Конец с CNTL/Z.

Роутер(конфиг)#9Z

Router#

Конец с CNTL/Z.

Роутер(конфиг)#9Z

Router#  Конец с CNTL/Z.

Router(config)#

Конец с CNTL/Z.

Router(config)#

Ваш комментарий будет первым