4 простых способа узнать пароль от своей сети Wi-Fi

4 простых способа: от стандартных возможностей Windows до специализированных программ.

Если комп подключен к сети

Если был подключен раньше

Как достать пароль из роутера

При помощи сторонних программ

Если комп подключен к сети

Если был подключен раньше

Как достать пароль из роутера

При помощи сторонних программ

Ещё

Обычно доступ к сети настраивается один раз при подключении своего устройства. В дальнейшем вводить пароль уже нет необходимости и он часто забывается. Однако это не значит, что он больше не нужен, даже если вы не собираетесь покупать новые гаджеты или давать доступ к сети гостям. Пароль может понадобиться, например, после переустановки системы или какого-либо сбоя. Хорошо, что есть несколько простых способов узнать пароль от сети Wi-Fi.

Пароль может понадобиться, например, после переустановки системы или какого-либо сбоя. Хорошо, что есть несколько простых способов узнать пароль от сети Wi-Fi.

Если компьютер уже подключен к сети

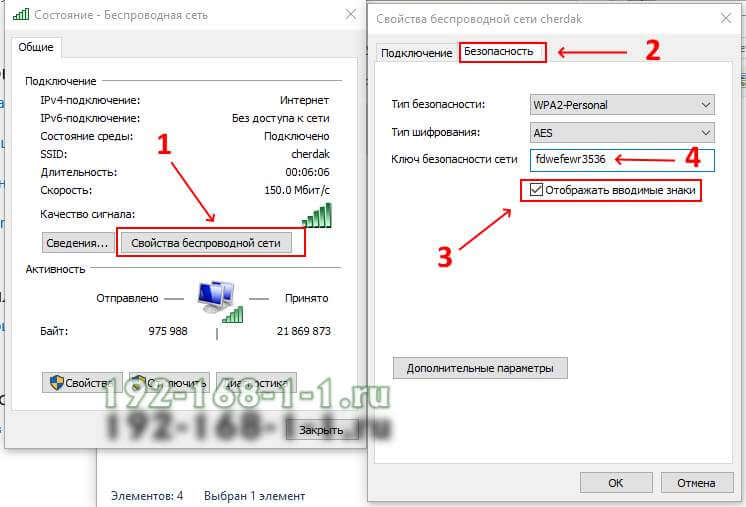

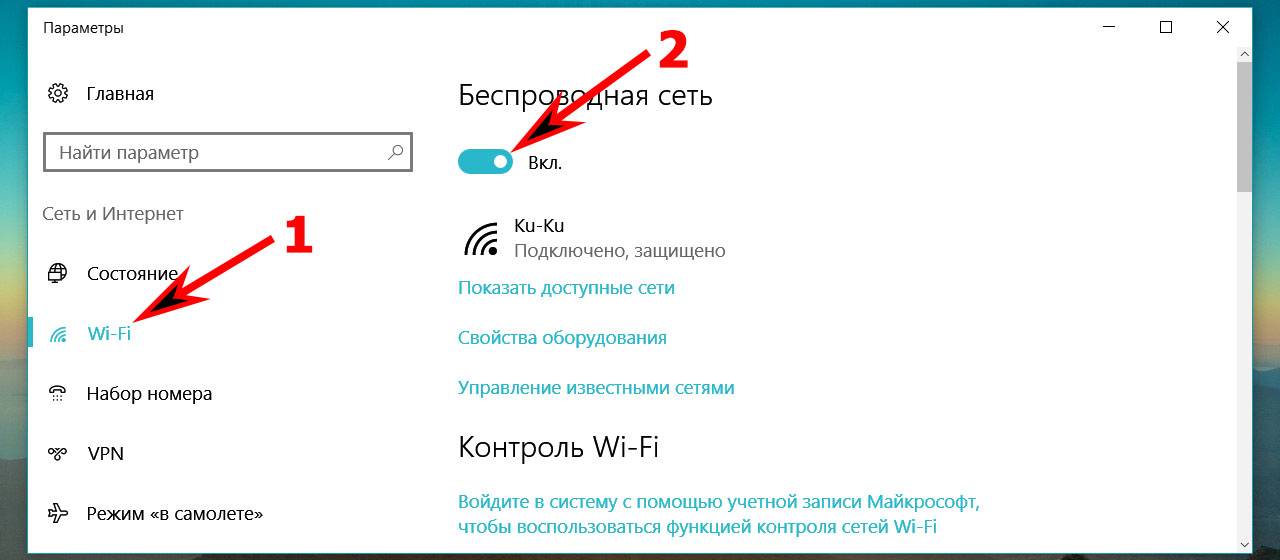

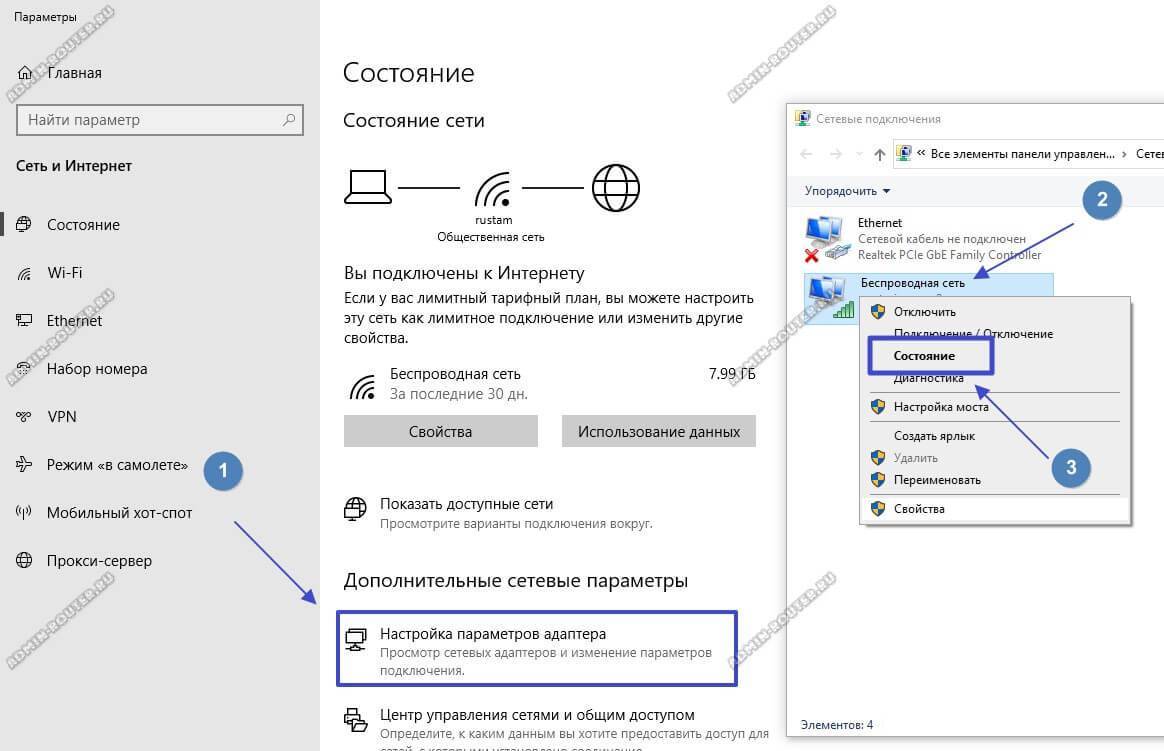

Если ваш компьютер подключен к сети, от которой нужно узнать пароль, то вытащить его не составит труда. Найдите значок сети на панели управления. Он обычно расположен в правом углу рядом с регулятором громкости, переключением языка и часами. Кликните по нему правой кнопкой мыши и выберите «Параметры сети и интернет». Здесь нужно выбрать «Настройка параметров адаптера».

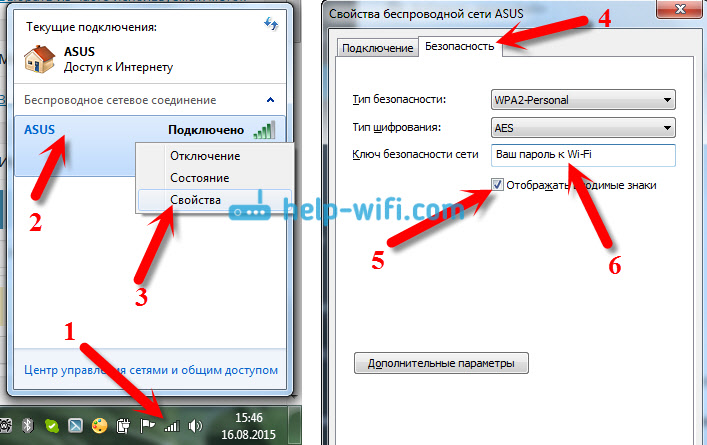

В параметры адаптера также можно попасть, если нажать клавиши Win + R и ввести команду ncpa.cplТеперь нужно кликнуть правой кнопкой мыши по беспроводному соединению и выбрать «Состояние». Далее, нажмите «Свойства беспроводной сети» и перейдите на вкладку «Безопасность». Поставьте галочку в пункте «Отображать вводимые знаки» и вы увидите пароль доступа.

Таким образом, вы сможете узнать пароль и подключить новое устройство. Лучше, конечно, до таких ситуаций дело не доводить. Используйте менеджеры паролей или запишите его и храните в надежном месте.

Лучше, конечно, до таких ситуаций дело не доводить. Используйте менеджеры паролей или запишите его и храните в надежном месте.

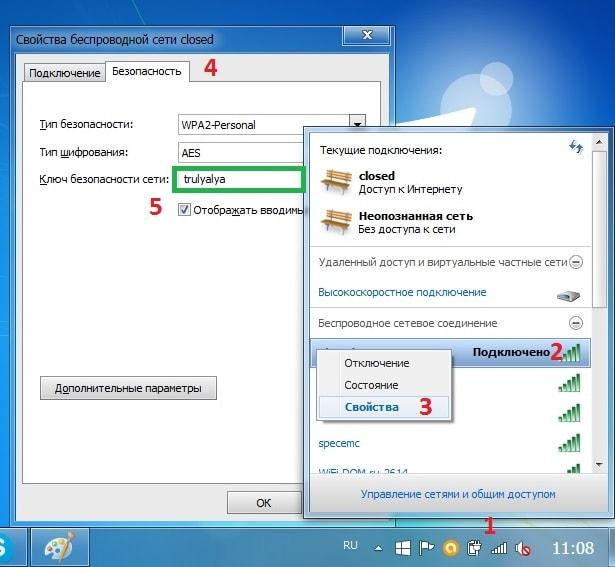

Если компьютер подключался к сети ранее

В случае когда компьютер на данный момент не подключен к сети, от которой нужно узнать пароль, но ранее он уже подключался к ней, то это тоже решаемо. Способ несложный, но придется иметь дело с командной строкой.

Запустите командную строку, вызвав приложение «Выполнить» с помощью сочетания клавиш Win + R. Введите команду cmd и нажмите Enter. Теперь вам нужно ввести вручную или скопировать команду netsh wlan show profiles и нажать Enter.

Командную строку можно также найти в поискеПосле этого вы увидите все сети, от которых в системе сохранены пароли. В нашем случае это одна сеть TPLINK. Теперь введите netsh wlan show profile name=TPLINK key=clear. Вместо TPLINK нужно подставить имя нужной вам сети из списка. Если имя состоит из двух слов, то возьмите их в кавычки. Ищите поле «Содержимое ключа». Это и будет искомый пароль.

Это и будет искомый пароль.

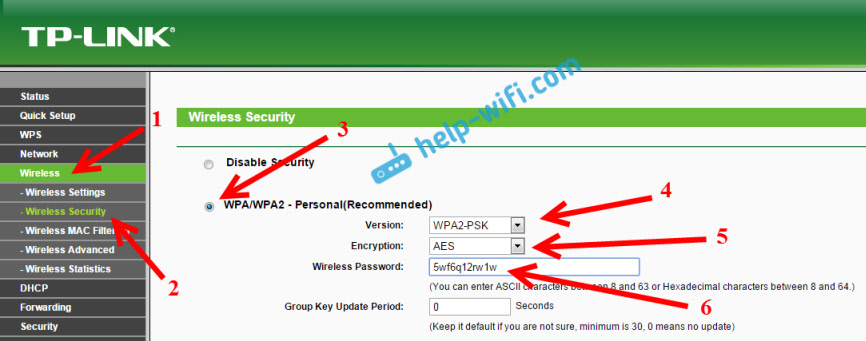

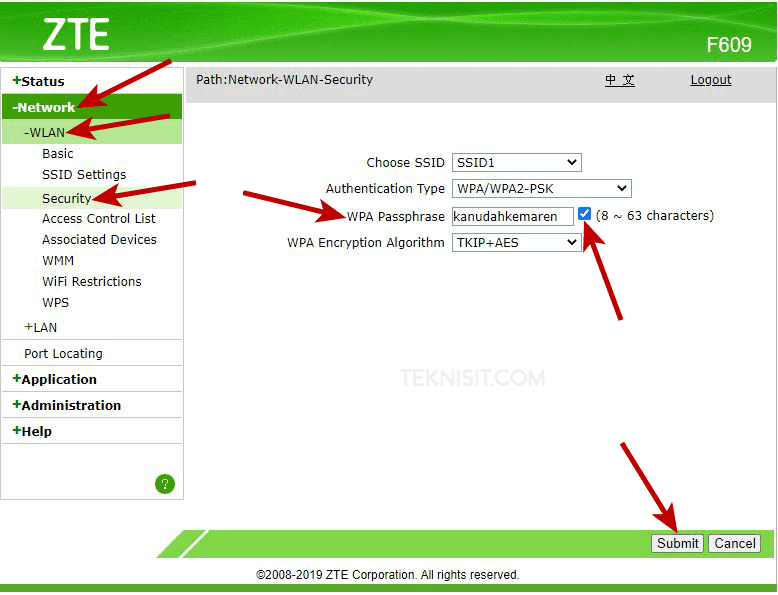

Как достать пароль из роутера

Может получиться и так, что пароль остался только в роутере, например, из-за сбоя или порчи устройства. В таком случае можно достать пароль непосредственно из роутера. Вам понадобится проводное подключение к роутеру, поэтому нужен сетевой кабель (патч-корд) и компьютер с соответствующим разъемом.

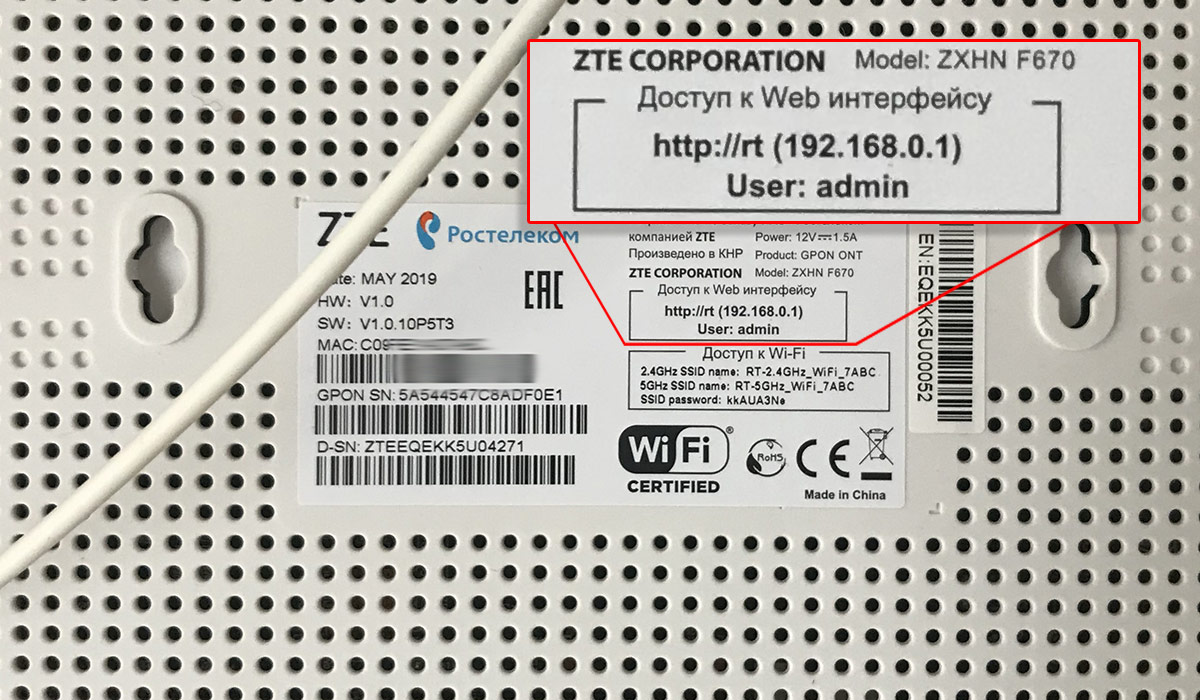

Фото: DepositphotosКогда все будет готово, то нужно открыть браузер и прямо в адресной строке набрать адрес 192.168.0.1 или 192.168.1.1. Это стандартные параметры и, скорее всего, они вам подойдут. Далее, введите логин и пароль. Все данные для входа должны быть указаны на наклейке на днище роутера. Если вы их не меняли, то это будут admin/admin.

Во всех роутерах расположение пароля примерно одинаковоеОказавшись в меню роутера, найдите настройки безопасности беспроводной сети. Именно там и будет в открытом виде находится пароль сети. Сложности могут возникнуть, только если вы меняли пароль роутера и не помните его. В таком случае поможет только сброс роутера к заводским настройкам.

В таком случае поможет только сброс роутера к заводским настройкам.

Как посмотреть пароль при помощи сторонних программ

Вероятно, самый простой способ увидеть все сохраненные в системе пароли от сетей — использовать специальную программу WirelessKeyView. Скачать ее можно с официального сайта: версия для 32-разрядных систем и 64-разрядных. Пароль от архива: WKey4567#.

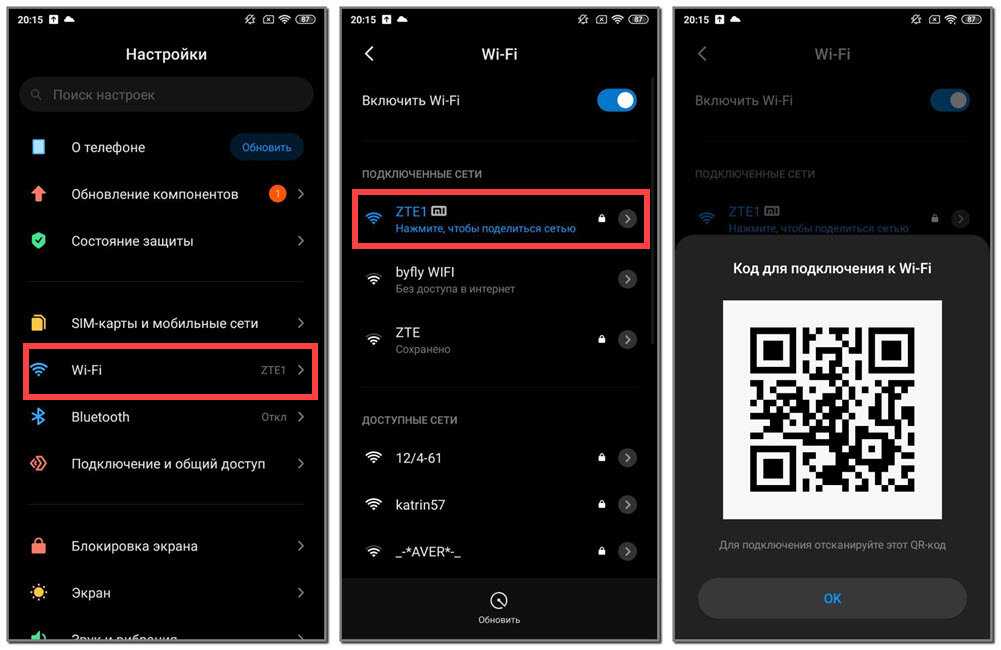

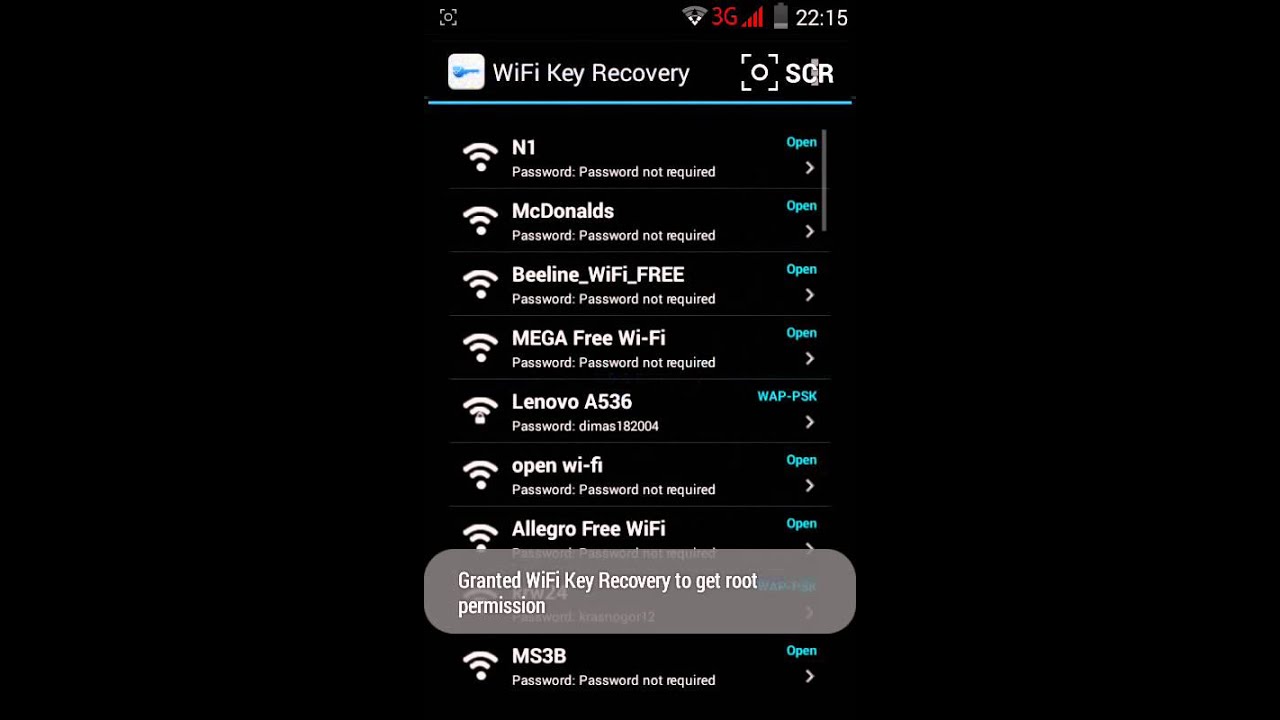

Все просто: отображается как имя сети, так и парольКроме того, на смартфоне с Android тоже можно посмотреть, какие пароли сохранены. Для этого есть специальные приложения, правда, они требуют Root-права.

Это тоже интересно:Автор: Тарас Сухов

лайфхаки

Подпишитесь на нас

Новости Hi-Tech Mail.ru

Нажимая «Подписаться» вы соглашаетесь с условиями использования

- Mail.Ru

- О компании

- Реклама

- Редакция

- Условия использования материалов

- Обратная связь

Как взломать Wi-Fi (этичные способы получить пароль)

Вероятно, у вас дома есть сеть Wi-Fi или вы живете рядом с одной (или несколькими), которые сбивчиво появляются в списке сетей всякий раз, когда вы включаете ноутбук или смотрите в свой телефон.

Проблема в том, что если рядом с именем сети (также известным как SSID или идентификатор набора услуг) стоит замок, это означает, что защита активирована. Без вашего пароля или кодовой фразы вы не сможете получить доступ к этой сети или относительно красивому Интернету, который с ней связан.

Если вы находитесь в ситуации, когда вам нужен доступ в Интернет, но поблизости нет телефонных данных или надежного Wi-Fi, что вы будете делать? Не беспокойтесь, существует множество способов доступа к защищенным сетям Wi-Fi. Позвольте мне рассказать вам о доступных вам способах взлома паролей Wi-Fi. Проверять Некоторые способы взлома вашей учетной записи Google.

Да, взломать пароли Wi-Fi. Я уверен, что вы никогда бы не подумали, что это можно сделать, и вы сделаете это с помощью простых в реализации методов. Но если вы находитесь в ситуации, когда вам нужно проверять наличие обновлений в Интернете — проверять срочные электронные письма, отвечать на сообщения или совершать срочные звонки в WhatsApp за пределами вашей страны, тогда взлом паролей Wi-Fi других сетей — это ваш временный ответ, чтобы получить онлайн, чтобы иметь возможность.

В некоторых случаях вы могли забыть свой пароль Wi-Fi. Что вы собираетесь сделать, чтобы быстро подключить ее к Интернету? Вам просто нужно сначала взломать свой сетевой пароль, а затем найти решение для его сброса.

Методы взлома Wi-Fi

Я пишу это подробное руководство, которое научит даже новичка полностью взломать сети с шифрованием WEP без особых хлопот.

Особый: Как взломать чей-то пароль на Facebook несколькими способами

Есть два разных способа взломать пароль Wi-Fi — здесь я объясню 4 наиболее часто используемых метода взлома Wi-Fi от простого к сложному. Как указано в руководстве-

1. Используйте приложения для смартфонов, чтобы получить доступ к Wi-Fi

Для загрузки доступно несколько приложений для iOS и Android, которые могут предоставить список паролей Wi-Fi для ближайших к вам сетей. Одним из таких известных приложений является Wi-Fi Map. Карта Wi-Fi, доступная как для Android, так и для iOS, содержит от 2 до 2.5 миллионов точек доступа, предоставляющих бесплатный доступ к Wi-Fi.

Загрузите это приложение сейчас, чтобы получить бесплатное подключение к Wi-Fi, где бы вы ни находились.

Кроме того, существует множество приложений, которые могут помочь вам подключиться к чужой сети Wi-Fi. У каждого из них есть свои способы связаться с вами. Некоторые из очень известных приложений, которые мы упоминаем:

- Тестер WPS WPA Pro Это, наверное, одно из самых эффективных приложений для взлома паролей Wi-Fi. С помощью этого приложения на вашем телефоне Android вы можете получить доступ к любой сети в вашем домене, взломав их пароли.

- AndroiDumper трещина Это приложение такое же, как WPS WPA Tester Pro, но оно также дает вам уведомления, когда вы находитесь в зоне действия новой сети. Плавное подключение к Интернету гарантировано с этим приложением.

- Nmap — Nmap Это схема сети для устройств Android.

Это приложение в основном используется для обнаружения открытых портов UDP, совместимых с Linux. Многие используют его для того, чтобы взломать пароли Wi-Fi и проверить открытые порты.

Это приложение в основном используется для обнаружения открытых портов UDP, совместимых с Linux. Многие используют его для того, чтобы взломать пароли Wi-Fi и проверить открытые порты. - Проникнуть PRO В основном используемое для тестирования сетевой безопасности, Penetrate Pro является очень полезным приложением для доступа к защищенным сетям Wi-Fi. Это приложение, в основном используемое для устройств Android, вычисляет ключи WEP/WPA для некоторых маршрутизаторов WiFi и позволяет вам получить к ним доступ, взломав пароль.

- Перехватчик-НГ (ROOT) Interceptor-NG — это приложение для спуфинга сети для устройств Android, с помощью которого вы можете получить копию другой сети и использовать ее как свою собственную.

WiFi WPS WPA тестер

Если вы ищете решение для взлома пароля Wi-Fi Со своим телефоном вы захотите проверить WiFi WPS WPA Tester, который вы можете легко загрузить с Play Маркет. Он не такой всеобъемлющий, как ранее упомянутые инструменты, как можно было бы ожидать, но пароль все же можно взломать. Wi-Fi Сюда.

Wi-Fi Сюда.

Чтобы это приложение было действительно полезным, вам понадобится уже рутированный телефон Android. Таким образом, вы получите больше возможностей в самом приложении, чтобы попытаться получить доступ к сети. Wi-Fi.

Также проверьте Лучшие приложения для Android для доступа к защищенному паролем WiFi.

2. Командное окно для взлома Wi-Fi на Windows

Однако это не считается методом взлома пароля, так как его можно использовать только в том случае, если ваши устройства ранее были подключены к сети. Так что, в идеале, это срабатывает, когда вы теряете пароль, или когда его меняет владелец сети.

Этот метод доступа к сетям Wi-Fi доступен только на устройствах с Windows 10 и 11, поскольку эти операционные системы создают профиль для всех сетей Wi-Fi, к которым они были подключены.

Итак, как мне получить доступ к паролю в командной строке Windows?Позвольте мне объяснить метод шаг за шагом:

- Перейдите в командную строку Windows. Для этого просто введите CMD в поиск Windows.

Нажмите на соответствующий вставляемый файл.

Нажмите на соответствующий вставляемый файл. - Откроется командная строка Windows.

- Введите следующую команду и нажмите Enter.

netsh wlan show profile

- Здесь отображаются все профили пользователей — все сети Wi-Fi (например, WLAN или беспроводные локальные сети), к которым вы получили доступ и сохранили.

- Выберите имя сети, для которой вы ищете пароль. Затем введите следующую команду. Здесь «XXXXXXXX» — название выбранной вами сети.

netsh wlan show profile name =" XXXXXXXX "key = clear

- Это отображает всю информацию о сети, к которой у вас был доступ ранее. В разделе «Настройки безопасности» вы найдете пароль для сети напротив ярлык Электронный ключ. Это оно.!

Если вы работаете на Mac, вам нужно открыть Терминал. Сделать это можно через Finder. После этого все, что вам нужно сделать, это ввести эту команду в Терминале;

security find-generic-password -wa XXXXX

Замените XXXXX на имя вашего Wi-Fi, SSID. Далее вам будет предложено ввести данные администратора на Mac. Из данных, отображаемых этой командой, вы сможете найти там свой пароль Wi-Fi.

Далее вам будет предложено ввести данные администратора на Mac. Из данных, отображаемых этой командой, вы сможете найти там свой пароль Wi-Fi.

Особый: Как взломать чей-то аккаунт в Instagram (Как защитить свой аккаунт)

Как взломать Wi-Fi, в который вы не вошли раньше

Взломать Wi-Fi-маршрутизатор, к которому у вас никогда не было доступа, сложнее, но не невозможно. Есть несколько способов сделать это. Основной способ, которым большинство людей пытаются получить доступ к Wi-Fi, — это взломать пароль.

В общем, мы просто использовали слово «сломать» для обозначения обхода или преодоления безопасности беспроводных сетей.

Взлом Wi-Fi

- Выберите ваше устройство Первое, что вам, очевидно, нужно сгладить, — это аппаратное обеспечение. Хотя для этого можно использовать мобильное устройство, обычно лучше всего использовать ноутбук или настольный компьютер.

- расстояние Чтобы это работало правильно, вы должны находиться в нескольких минутах ходьбы от самого маршрутизатора Wi-Fi. Если вы находитесь слишком далеко от него, вы не сможете добраться до него, чтобы взломать сеть.

- Пароль Следующее, что вам нужно будет получить, это пароль маршрутизатора. И если его нет в списке, нам нужно найти другой способ добраться до него.

Если у вас все вышеперечисленное в порядке, вам нужно будет скачать приложение для взлома и следовать его инструкциям.

Существует множество различных хакерских приложений, которые вы можете использовать, и некоторые из них не будут работать (они могут нанести вашему компьютеру больше вреда, чем помочь). Вот несколько хороших вариантов:

Каин и Авель — для Windows

Если вы ищете приложение для Windows, Каин и Авель — одно из лучших приложений, которые вы можете попробовать. Вы можете использовать его для взлома гораздо большего, чем просто пароль Wi-Fi, поэтому он определенно имеет возможности для чего-то столь же простого.

После того, как вы загрузили приложение (вы можете найти его практически в любом месте в Интернете), вам нужно будет использовать функцию взлома Каина и Авеля, чтобы получить пароль маршрутизатора.

Вы легко сможете определить, содержит ли пароль больше или меньше 8 символов, ничего не делая, но вам нужно будет сделать немного больше, чтобы получить полный пароль.

Но в целом Cain and Abel — одно из лучших приложений для взлома паролей Wi-Fi. Если вы используете устройство Windows, это ваш лучший выбор. Вы можете найти его в Интернете сокращенным до Каина, что в точности то же самое.

Aircrack-ng — для чего угодно (в основном Linux)

Если вы использовали Kali Linux Раньше вы наверняка знали, что такое Aircrack-ng. Если вы не уверены, что такое Kali Linux, то это просто дистрибутив Linux. Вы можете легко загрузить Linux на ноутбук с Windows или Mac, и если вы интересуетесь программированием в целом, вам, вероятно, все равно следует загрузить Linux.

Вернемся к Aircrack-ng. Это инструмент, который мы используем, и он действительно разработан специально для оценки безопасности сети Wi-Fi, поэтому она определенно должна выполнять эту работу. Он использует атаки Fluhrer, Mantin и Shamir, чтобы попытаться взломать ключ пароля, что является еще одним хорошим способом узнать пароль Wi-Fi.

FMS — это форма атаки с использованием широковещательного шифра, и вам нужно знать, что она делает, чтобы правильно использовать ее и получить доступ к вашему Wi-Fi. Этот инструмент можно использовать как для протоколов безопасности WEP, так и для WPA-PSK, хотя для последнего он использует более стандартную атаку по словарю.

Инструменты для взлома паролей WiFi (взломщик WEP)

- Aircrack — сетевой сниффер и взлом WEP. Этот инструмент для взлома пароля WiFi можно загрузить с http://www.aircrack-ng.org/

- WEPCrack — это приложение для взлома Wi-Fi с открытым исходным кодом для взлома секретных ключей 802.11 WEP. Приложение для взлома WiFi для ПК является реализацией известной атаки FMS.

http://wepcrack.sourceforge.net/

http://wepcrack.sourceforge.net/ - Kismet-онлайн-хакер паролей WiFi обнаруживает как видимые, так и скрытые беспроводные сети, обнаруживает пакеты и обнаруживает вторжения. https://www.kismetwireless.net/

- WebDecrypt — этот инструмент для взлома паролей WiFi использует активные лексические атаки для взлома ключей WEP. Он имеет собственный генератор ключей и реализует фильтры пакетов для быстрого взлома пароля WiFi. http://wepdecrypt.sourceforge.net/

Взлом WPA

WPA 256 использует предварительный общий ключ или фразу-пароль для аутентификации. Короткие парольные фразы уязвимы для лексических атак и других атак, которые могут использоваться для взлома паролей. Следующие онлайн-инструменты для взлома WiFi можно использовать для взлома ключей WPA.

- CowPatty — этот взломщик паролей WiFi используется для взлома Pre-Shared Keys (PSK) с использованием атаки грубой силы. http://wirelessdefence.org/Contents/coWPAttyMain.htm

- Cain & Abel — этот инструмент для взлома WiFi для ПК можно использовать для расшифровки файлов захвата из другого программного обеспечения для прослушивания, такого как Wireshark.

Файлы захвата могут содержать зашифрованные кадры WEP или WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Файлы захвата могут содержать зашифрованные кадры WEP или WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

3. Сбросьте настройки маршрутизатора Wi-Fi.

Сброс маршрутизатора для доступа к любой сети должен быть последним маршрутом, если другие вещи не сработают.

Иногда Wi-Fi или маршрутизатор недоступны. Если у вас есть хотя бы доступ к роутеру, легко сбросить сетевой пароль и начать им пользоваться. Теперь у вас нет обоих, единственный способ — сбросить маршрутизатор к заводским настройкам. Самое приятное то, что у большинства сетевых маршрутизаторов есть кнопки сброса внутри них.

Чтобы начать процесс восстановления заводских настроек, просто найдите инструмент указателя и удерживайте его примерно 10-15 секунд, маршрутизатор будет сброшен до заводских настроек.

Измените логин и пароль:

Если вы завершили сброс настроек маршрутизатора, следующим шагом будет изменение пароля и имени пользователя. Чтобы установить имя пользователя и пароль, вернитесь к ПК с Ethernet от маршрутизатора. В основном это делается с помощью любого веб-браузера.

Чтобы установить имя пользователя и пароль, вернитесь к ПК с Ethernet от маршрутизатора. В основном это делается с помощью любого веб-браузера.

Отсюда вся работа выполняется на вашем компьютере. Перейдите в командную строку и введите «ipconfig» (без кавычек). Здесь отображается вся информация, относящаяся к вашему IP. Получите IPV4, который обычно начинается с 192.168. IPV4. Вне этих чисел ищите третий байт после 192.168.

Теперь перейдите в браузер и введите 192.168.’x’.1, где «x» — это число, найденное при вводе ipconfig в командной строке.

Когда вы нажимаете Enter в браузере, вам будет предложено ввести имя пользователя и пароль вашего роутера. Самый простой способ получить его — посетить www.routerpasswords.com , который представляет собой шлюз, в котором перечислены учетные данные по умолчанию для каждого существующего маршрутизатора. Все, что вам нужно, это номер модели маршрутизатора, чтобы получить имя пользователя и пароль по умолчанию для маршрутизатора.

Как только вы окажетесь в интерфейсе маршрутизатора, перейдите в настройки Wi-Fi и включите беспроводные сети, задав надежные, но легко запоминающиеся пароли.

Доступ в Интернет — это потребность часа, от маленьких детей в возрасте от 2 лет до пожилых людей, которые испытали различные преимущества в Интернете. Поэтому для них становится очень важно постоянно общаться с остальным миром. При ограниченном доступе к Интернету, особенно в общественных местах, часто рассматривается возможность воровства у других. Верно это или неверно, но оставаться на связи стало центром безопасности Интернет-ресурсов. Сдаваться или не заходить в сети Wi-Fi, которые вас не интересуют, полностью зависит от вас.

Как защитить беспроводные сети

Чтобы свести к минимуму атаки на беспроводные сети; Пользователь может принять следующие политики:

- Измените пароли по умолчанию, которые поставляются с маршрутизатором.

- Включите механизм аутентификации.

- Доступ к сети можно ограничить, разрешив только зарегистрированные MAC-адреса.

- Использование надежных ключей WEP и WPA-PSK, а также комбинации символов, цифр и букв снижает вероятность взлома ключей с помощью атак по словарю и грубой силы.

- Программное обеспечение брандмауэра также может помочь уменьшить несанкционированный доступ.

Теперь вы можете просмотреть Причины настроить гостевую сеть на роутере.

Источник

Пошаговое руководство по взлому пароля Wi-Fi: WPA и WPA2

Длинные, случайные и уникальные пароли труднее всего взломать. Но люди склонны использовать слабые пароли, состоящие из знакомых фраз и цифр. Майк Мейерс демонстрирует, насколько легко взломать слабый пароль Wi-Fi в этом выпуске Cyber Work Applied.

Как взломать WPA и WPA 2 Wi-Fi

Автор Infosec Skills Майк Мейерс демонстрирует взлом ключа Wi-Fi WPA в видео ниже. Он использует Aircrack-ng и Airodump-ng для доступа к соединениям 802.11 WPA и WPA2.

Взлом пароля Wi-Fi: Как взломать WPA Wi-Fi и WPA2 | Free Cyber Work Applied series

Слушатели программы Cyber Work получают бесплатные обучающие ресурсы по кибербезопасности. Нажмите ниже, чтобы увидеть бесплатные курсы и другие бесплатные материалы.

Бесплатное обучение кибербезопасности

Примеры и пошаговое руководство по взлому Wi-Fi

Отредактированная стенограмма видео-пошагового руководства по взлому пароля Wi-Fi представлена ниже, разделенная на каждый шаг, который Майк описывает в видео.

Безопасность WPA и WPA2

(0:00-0:24) WPA и WPA2 — очень хорошие методы шифрования. Если вы используете WPA, вы используете RC4, но при этом используете TKIP. Если вы используете WPA2 при использовании AES с CCMP, вы не сможете взломать эти пароли, за исключением одной небольшой проблемы.

Проблема с WPA и WPA2

(0:25-1:35) Проблема заключается в том, что начальное соединение между беспроводным клиентом WPA или WPA2 и точкой доступа имеет так называемое четырехстороннее рукопожатие. Не так уж много лет назад в этом четырехэтапном рукопожатии была обнаружена небольшая слабость, которая позволяет нам сделать кое-что очень интересное.

Теперь мне нужно быть осторожным. Когда вы взламываете WEP, вы можете математически вывести пароль, просто просматривая пакеты. Вы не можете сделать это с WPA и WPA2.

Вы не можете сделать это с WPA и WPA2.

С WPA и WPA2 подумайте больше, вместо этого у вас есть этот парень, который действительно хорош в том, чтобы прокручивать цифры на велосипедном замке, а затем тянуть его. Так что вы можете подойти к этому парню и сказать: «Эй, попробуй 0000», и он сделает это очень быстро и потянет.

Если бы вы хотели, вы могли бы сказать этому парню, начать со всех нулей, а затем просто продолжить и перейти к 9999. Теперь, если бы было только 10 000 различных перестановок, это было бы прекрасно. Но с WPA или WPA2 возьмите ту же аналогию с велосипедным замком и измените ее с четырех цифр на 128 цифр. Так что этому парню, даже если бы он был быстрым, потребовалось бы очень, очень много времени, чтобы пройти через все это.

Люди используют слабые пароли

(1:36-2:15) К счастью для нас, мы знаем, что люди не используют хорошие, случайные, длинные пароли. Мы знаем, что большинство людей используют фразу, а затем число. Или имя их питомца, а затем дату их рождения, или количество детей, которые у них есть, и имя их жены, и дату, когда они поженились. Маленькие, простые, такие вещи.

Маленькие, простые, такие вещи.

И если мы это знаем, мы можем сказать парню, который крутится на велосипедном замке: «Нет, нет, нет. Не начинайте с нуля, просто попробуйте сначала все это». Итак, мы должны дать этому взломщику WPA, WPA2 то, что мы называем файлом словаря.

Что такое файл словаря?

(2:16- 3:07) Итак, файл словаря — это не что иное, как большой текстовый файл, наполненный десятками миллионов различных типов перестановок известных слов, чисел и всяких разных вещей. Теперь вы думаете: «Ого, десятки миллионов». Ну, по сравнению со 128-й силовой штуковиной, за 10 миллионов даже мой ноутбук, дай ему день, мог бы выбить всю эту штуку. Так что это имеет большое значение.

Вот что мы собираемся делать с WPA и WPA2. У нас есть целая куча пакетов. Что мы собираемся захватить, так это четырехсторонние рукопожатия, когда люди начинают общаться. Используя это, мы можем получить пароли, используя файл словаря. По сути говоря: «Попробуйте все это, и если люди будут это использовать, то они у нас будут». Итак, давайте продолжим и позвольте мне показать вам, как работает установка на этот раз.

Итак, давайте продолжим и позвольте мне показать вам, как работает установка на этот раз.

Настройка демонстрации взлома Wi-Fi

(3:08-4:26) Итак, у меня такая же точка беспроводного доступа. Сейчас он все еще настроен на WEP. Так что мы заменим его на обычный, старый WPA-PSK и запустим его.

Мы установим здесь действительно слабый пароль, затем вернемся к ящику Kali, и в этом случае мы по-прежнему собираемся отслеживать трафик, но мы просто подождем, пока кто-нибудь подтвердит подлинность, и мы их получили. Мы запустим взломщик, и, если повезет, поскольку это слабый пароль, мы сможем довольно легко его получить.

Итак, давайте взглянем на установку. Итак, давайте перейдем сюда, и прежде всего, вместо того, чтобы называть это NOTSECUREWEP, давайте назовем его NOTSECUREWPA.

Следующее, что я собираюсь сделать, это перейти к Wireless Security, мы отключим WEP и перейдем к WPA Personal. Этот тип атаки будет работать с личным общим ключом WPA или WPA2. Итак, у меня уже есть здесь пароль, и я хочу его сохранить.

Итак, у меня уже есть здесь пароль, и я хочу его сохранить.

Пароль « timmytimmy », так что это довольно простой пароль. Это просто очень распространенное слово, употребленное дважды. Итак, позвольте мне продолжить и применить все это, мы сохраним это, и мы почти готовы к работе.

Использование airodump для получения данных соединения WPA

(4:27-6:29) Итак, этот парень теперь является персональным WPA, у него очень простой пароль « timmytimmy », и теперь то, что мы собираемся сделать, это перейти сюда, мы собираемся чтобы получить кучу данных. Но, в частности, мы не просто собираем данные, мы ищем рукопожатия, и здесь airodump отлично справляется. Позволь мне показать тебе.

Теперь у меня есть airodump, который все еще работает на моем экране. Если вы посмотрите прямо сюда, вверху, вы увидите, что это NOTSECUREWPA. Вы даже можете увидеть, что это WPA и работает TKIP. В этом нет ничего удивительного, и для этого есть MAC-адрес.

Итак, сейчас мы запустим airodump и будем следить за рукопожатиями.

Я собираюсь поместить все, что он найдет, в файл с именем wpafile, и этот парень на канале 6, и bssid 20:AA:4B:42:43:E8, и мы собираемся сказать им слушать на wlan0mon.

root@kali:~# airodump-ng -w wpafile -c 6 --bssid 20:AA:4B:42 :43:E8 wlan0mon

Итак, что мы собираемся делать сейчас, это продолжать смотреть это и посмотреть, не войдет ли кто-нибудь.

Вот оно. Ух ты! Это было очень быстро. Давайте посмотрим на этот файл и посмотрим, сможем ли мы извлечь пароль. Мы можем пойти дальше и отключить это.

Взлом паролей с помощью aircrack

(6:30-7:31) Позвольте мне убедиться, что у меня есть файл словаря.

root@kali:~# ls

Вот оно. Наверху видишь словарь слов? Это файл словаря, который я создал. Итак, чтобы заняться взломом, мы запускаем Aircrack. «a2» означает, что я провожу WPA-атаку на этого парня.

root@kali:~# airodump-ng -a2

Я должен сказать, где мой файл словаря. Он находится прямо здесь, в той же папке, поэтому я набираю «словарь». Затем я говорю ему, какой файл я хочу взломать. В данном случае это будет wpafile-01.cap.

Он находится прямо здесь, в той же папке, поэтому я набираю «словарь». Затем я говорю ему, какой файл я хочу взломать. В данном случае это будет wpafile-01.cap.

root@kali:~# airodump-ng -a2 -w словарь wpafile-01.cap

Та-да! Вот оно, прямо здесь.

Слабые ключи уязвимы для атаки

(7:32-8:17) Довольно простая штука. Теперь вы смотрите на это, вероятно, говоря: «Подожди минутку, Майк. Вы вставили правильный пароль в свой файл словаря». Да, я сделал. Но я сделал это только для того, чтобы ускорить демонстрацию. Поверьте мне, есть огромные файлы словарей, и они получили « timmytimmy ”там так же легко.

Если у вас слабый WPA или WPA2-PSK, велики шансы, что люди смогут взломать его почти так же быстро, как это сделал я.

Правильный ответ прост. Используйте длинные и сложные закрытые общие ключи, когда имеете дело с WPA и WPA2. Многие люди рекомендуют вам не использовать человеческие слова и убедиться, что вы используете не менее 20 символов, которые иногда можно долго запоминать, но, черт возьми, это делает их безопасными.

Дополнительные учебные материалы по кибербезопасности

Ознакомьтесь с еженедельным подкастом Cyber Work Podcast от Infosec, где вы найдете подробные беседы с практиками в области кибербезопасности и лидерами отрасли, а также другие бесплатные обучающие видеоролики по кибербезопасности.

Слушатели Cyber Work также получают бесплатные ресурсы по кибербезопасности. Ознакомьтесь с последними бесплатными учебными курсами и ресурсами и продолжайте учиться!

Бесплатное обучение кибербезопасности

Взлом Wi-Fi: как они взламывают ваш Wi-Fi

Содержание

Взлом сетей WiFi стал проще простого. Благодаря легкодоступным онлайн-инструментам взлом паролей стал интернет-хобби. Хотя для некоторых это может быть забавным хобби, для многих интернет-пользователей это относительно кошмар.

Десять лет назад люди удивлялись, когда кого-то взломали. Сегодня получить взлом так же часто, как получить штраф за парковку. Каждый год миллионы учетных записей и устройств подвергаются взлому хакерами, которые крадут конфиденциальные данные и используют их в своих интересах.

Существует два типа нарушений или взломов, которые приводят к потере пользователями их данных и могут превратиться в неприятный инцидент с кражей личных данных. Первый тип, который обычно невозможно предотвратить со стороны пользователя, — это когда на сервер компании проникают хакеры, которые затем крадут учетные данные тысяч пользователей. Такие нарушения обычно приводят к формальным расследованиям и часто приводят к судебным искам.

Второй тип взлома обычно является результатом недостаточных мер безопасности WiFi и слабых паролей, которые пользователь устанавливает для своих учетных записей. К таким нарушениям также относится оставление устройства разблокированным. Эта ситуация становится еще хуже, когда хакер получает доступ к настройке своей домашней сети через взлом WiFi, что также позволяет ему иметь полный доступ к подключенным устройствам.

Защитите свою точку доступа WiFi, настроив PureVPN на своем маршрутизаторе и в своих приложениях.

Как защитить Wi-Fi от хакеров?

Как взломать/взломать беспроводные сети?

Когда мы говорим о взломе или взломе беспроводных сетей, мы в основном говорим о взломе ключей WEP/WPA. Если вы забыли свой пароль Wi-Fi, вы можете сбросить настройки маршрутизатора или взломать беспроводную сеть.

Если вы забыли свой пароль Wi-Fi, вы можете сбросить настройки маршрутизатора или взломать беспроводную сеть.

Говоря о взломе/взломе, вам понадобятся программные и аппаратные ресурсы и, конечно же, терпение. Backtrack, операционная система безопасности на базе Linux, может использоваться, среди прочего, для сбора информации, оценки уязвимостей Wi-Fi и выполнения эксплойтов.

Backtrack включает следующие инструменты:

- Metasploit

- Wireshark

- Aircrack-ng

- Nкарта

- Офкрэк

Это инструменты, которые можно использовать, чтобы получить пароль Wi-Fi соседей. Это может быть связано с тем, что они потеряли свой пароль WiFi и задаются вопросом, как получить доступ к сети Wi-Fi своего соседа.

Взлом ключей беспроводной сети — непростая задача, требующая времени и терпения. Для начала вам понадобятся следующие инструменты:

Адаптер беспроводной сети с возможностью вставки пакетов (аппаратное обеспечение)

- Операционная система Kali

- Будьте в радиусе действия сигнала Wi-Fi.

- Адекватное знание Linux и Aircrack

Как хакеры взламывают Wi-Fi

Анализ

Хакеры могут получить доступ к общедоступной сети Wi-Fi и проникнуть в подключенные устройства для кражи данных несколькими способами. Наиболее распространенная практика, которую используют хакеры, называется сниффинг. Этот метод позволяет хакерам перехватить любой пакет данных, который передается между устройством и маршрутизатором.

После захвата пакета хакер переносит его на свое устройство и запускает на нем программы грубой силы, пытаясь расшифровать его. В Интернете доступно бесчисленное количество программного обеспечения, что делает сниффинг простым процессом.

Анализ пакета и декодирование его в полезную информацию — быстрый процесс; в последний раз это может занять около десяти минут. Однако, если перехваченный пакет сильно зашифрован, его окончательная расшифровка может занять до нескольких дней, но в конечном итоге он будет расшифрован.

Подробнее об анализе пакетов

Спуфинг

Возможно, вы заметили, что ваш смартфон или ноутбук автоматически подключается к сетям, к которым они уже подключались ранее. Наши устройства способны запоминать журналы предыдущих подключений и помогают нам автоматически устанавливать соединение. Эта функция, предназначенная для удобства пользователей, может быть использована хакерами блестящим, но простым способом.

Наши устройства способны запоминать журналы предыдущих подключений и помогают нам автоматически устанавливать соединение. Эта функция, предназначенная для удобства пользователей, может быть использована хакерами блестящим, но простым способом.

Чтобы взломать устройства с помощью спуфинга, хакеру достаточно создать новую сеть с более сильными сигналами. Ему также нужно будет использовать тот же SSID, что и законный маршрутизатор. Это заставляет устройства и компьютеры автоматически подключаться к вновь настроенному маршрутизатору Wi-Fi, позволяя хакеру отслеживать весь входящий и исходящий трафик.

Подробнее о DNS-спуфинге

Wardriving

Wardriving, или сопоставление точек доступа, выполняется путем обнаружения и использования беспроводных локальных сетей во время движения в автомобиле. Хакеры делают это, имея при себе ноутбук, беспроводную карту Ethernet и антенну для усиления сигнала.

В большинстве случаев беспроводные сети организаций транслируют сигнал не только в пределах офисных помещений, но и на прилегающую к ним территорию. Эти сигналы могут быть перехвачены хакерами и использованы для вторжения в сеть организации.

Эти сигналы могут быть перехвачены хакерами и использованы для вторжения в сеть организации.

После этого хакер может получить доступ к бесплатному Интернету, записям компании и другим конфиденциальным организационным материалам. Удивительно, но крупные компании, такие как Google, также были обвинены в драйвинге. Однако Google заявляет, что никогда не использовал данные, которые были собраны в процессе.

Взлом шифрования

Для нас вполне естественно установить надежный пароль на маршрутизаторе и поверить, что все наши сообщения зашифрованы, что делает их безопасными и защищенными от хакеров. И это правда. Маршрутизаторы шифруют все данные, которые они отправляют, и расшифровывают их с помощью ключа дешифрования, когда они их получают.

На сегодняшний день большинство маршрутизаторов Wi-Fi поддерживают три основных протокола безопасности для защиты беспроводных сетей, в том числе WEP (Wired Equivalent Privacy), WPA (Wi-Fi Protected Access), а также WPA2 (Wi-Fi Protected Access). II).

II).

Как WEP, так и WPA являются двумя основными вариантами шифрования вашей беспроводной связи, но у них есть слабые места, которыми могут легко воспользоваться киберпреступники. WPA2, с другой стороны, гораздо более безопасен, поскольку обеспечивает более надежный механизм шифрования за счет использования AES (Advanced Encryption Standard).

Однако, учитывая, что хакеры стали слишком умными в наши дни, даже WPA2 можно легко взломать с помощью инструментов и программного обеспечения. Существует несколько способов, с помощью которых злоумышленники могут взломать шифрование маршрутизатора Wi-Fi.

Например, хакеры могут прибегнуть к грубой силе на маршрутизаторе, чтобы взломать его ключ дешифрования. Процесс может занять много времени, но в большинстве случаев он выполняет свою работу. Хотя WPA3 (Wi-Fi Protected Access III) является новым и улучшенным протоколом безопасности для защиты беспроводных соединений, ожидается, что его широкое внедрение займет некоторое время.

Хакеры любят горячие точки!

Хакеры со всего мира стали чрезвычайно эффективными и умными в своей игре по краже личных данных. Их цель — получить несанкционированный доступ к вашим устройствам и украсть учетные данные, такие как номера кредитных карт и номера социального страхования, которые они могут использовать для совершения покупок, часто нелегальных товаров из даркнета.

Что может быть лучше для хакеров, чтобы заниматься своими делами, чем общественное место, куда каждый день приходят и уходят тысячи людей, проводя несколько минут каждый и подключаясь к общедоступной точке доступа Wi-Fi во время своего пребывания.

Хакеры используют нашу потребность оставаться в сети и взламывают общедоступные точки доступа Wi-Fi, чтобы получить доступ к сотням устройств одновременно. Это увеличивает их шансы найти то, что они ищут.

Вот места, которые хакеры любят больше всего. В этих местах лучше не подключаться к общедоступному Wi-Fi; в противном случае хакеры могут украсть конфиденциальные данные на вашем устройстве.

- Торговые центры

- Стадионы

- Аэропорты

- Тематические парки

- Кофейни

- Конференции и съезды

- Публичная библиотека

- Книжные магазины

- Супермаркет

- Станции метро

Как хакеры взламывают Android-смартфоны?

Исследователи в области кибербезопасности пришли к выводу, что взломать телефон Android намного проще, чем телефоны с другой ОС. Хакеру не нужно много усилий, чтобы шпионить за вашим Android-устройством. Все, что им нужно сделать, это отправить SMS или MMS на ваш телефон, что может взломать его безопасность, когда вы откроете его.

Более того, многие хакеры загрузили вредоносные приложения в магазин Google Play. Может показаться, что эти приложения предоставляют разные функции, но в фоновом режиме они отправляют хакеру вашу личную информацию, например учетные данные и банковскую информацию. Это может дать хакеру полный доступ ко всему на вашем устройстве.

Взломанный телефон Android может делать следующее:

- Извлекать контакты и всю их информацию

- Получение журналов вызовов и сообщений

- Отслеживание местоположения с помощью GPS

- Мониторинг сообщений в реальном времени (отправленных и полученных)

- Захват изображения с помощью камеры

- Потоковая передача звука и видео с микрофона

- Отправляйте SMS и звоните.

- Откройте веб-страницу в браузере по умолчанию.

- Заставьте телефон вибрировать.

Как хакеры взламывают iPhone?

Да, iPhone тоже можно взломать через Wi-Fi. Эти смартфоны оснащены отличной встроенной системой безопасности, что делает невозможным доступ к их содержимому даже для Apple.

Кроме того, все приложения, доступные в App Store, тщательно проверяются перед тем, как они станут доступны, что исключает любые шансы того, что вредоносные приложения станут доступны для общедоступной загрузки.

Безопасность iPhone подвергается риску, когда пользователь делает джейлбрейк своего iPhone. Хотя этот изящный трюк обеспечивает отличную функциональность и исключительные функции, которые иначе недоступны на iPhone, он подвергает вас большому риску взлома.

Хотя этот изящный трюк обеспечивает отличную функциональность и исключительные функции, которые иначе недоступны на iPhone, он подвергает вас большому риску взлома.

Чтобы ваш iPhone был полностью защищен от хакеров, не взламывайте его. Кроме того, не открывайте сообщения от неизвестных вам отправителей. Кроме того, зарядные станции для смартфонов в общественных местах могут заразить ваш iPhone вредоносными программами, поэтому избегайте зарядки устройства в общественных местах.

Взломанный iPhone может делать следующее:

- Работа устройства замедляется.

- Отправляет/получает странные текстовые сообщения.

- Новые приложения устанавливаются на ваше устройство без вашего ведома.

- Аккумулятор разряжается быстрее.

- Устройство нагревается сильнее, чем раньше

- Некоторые приложения работают неправильно.

- Увеличение использования данных

- Появляются невиданные ранее всплывающие окна

Изменить доступ по умолчанию

Для входа в панель управления своего Wi-Fi-маршрутизатора требуется имя пользователя и пароль. Стандартный маршрутизатор будет иметь эти учетные данные по умолчанию, которые в большинстве случаев являются admin, как для имени пользователя, так и для пароля. Производители других специализированных маршрутизаторов могут устанавливать другие значения по умолчанию, но к этим значениям по умолчанию может легко получить доступ любой желающий.

Стандартный маршрутизатор будет иметь эти учетные данные по умолчанию, которые в большинстве случаев являются admin, как для имени пользователя, так и для пароля. Производители других специализированных маршрутизаторов могут устанавливать другие значения по умолчанию, но к этим значениям по умолчанию может легко получить доступ любой желающий.

Вас может шокировать тот факт, что стандартные имена пользователей и пароли для всех маршрутизаторов легко доступны в Интернете. Кроме того, большинство людей не меняют свои учетные данные по умолчанию, что позволяет хакерам очень легко отслеживать их маршрутизаторы и перехватывать их личные данные.

Настоятельно рекомендуется немедленно изменить учетные данные по умолчанию. Кроме того, вы никогда не должны никому сообщать учетные данные своего маршрутизатора. В противном случае ваша конфиденциальность и безопасность могут быть поставлены под угрозу. Думаете нет?

Знаете ли вы, что существует жуткий веб-сайт, на котором транслируются прямые трансляции с тысяч IP-камер? Российский хакер смог провернуть это только потому, что владельцы камер не уделили особого внимания изменению своих учетных данных по умолчанию. Страшно правда?

Страшно правда?

Комплексное решение всех проблем с Wi-Fi

Как бы невероятно это ни звучало, вы можете преодолеть все вышеупомянутые проблемы с помощью выгодного решения в один клик. PureVPN позволяет всем интернет-пользователям исправить все недостатки кибербезопасности на своем устройстве и сделать так, чтобы хакеры не могли причинить им вред.

Когда вы подключаетесь к VPN на своем маршрутизаторе или на своем устройстве, ваш реальный IP-адрес маскируется, и вам назначается новый псевдо-IP-адрес. Это изменяет ваше виртуальное местоположение и делает вас невидимым в сети. Даже когда вы подключены к публичным сетям, хакеры смогут видеть всех остальных и проникнуть в их устройства, но вы останетесь невидимыми.

Это еще не все. PureVPN шифрует все исходящие данные с помощью чрезвычайно эффективного шифрования военного уровня. Хотя хакеры никогда не смогут перехватить ваши данные, добавленное шифрование направлено на то, чтобы сделать эти данные непригодными для использования хакерами в непредвиденном случае, когда данные могут быть перехвачены. Получите подписку сегодня и оставайтесь защищенными от попыток взлома WiFi!

Получите подписку сегодня и оставайтесь защищенными от попыток взлома WiFi!

Подробный глоссарий хакерской терминологии

| Атрибуция | Установление личности, стоящей за взломом, называется атрибуцией. После крупного нарушения это то, что делается в качестве первого ответа. Однако это сложно, поскольку хакеры скрывают свою личность с помощью нескольких сервисов, способных маскировать их настоящую личность, а также местоположение. |

| Бэкдор | Эксплойты и уязвимости в программе, которые могут быть использованы для получения несанкционированного доступа к серверу. |

| Черная шляпа | Когда хакер занимается незаконными и несанкционированными действиями для личной выгоды, он известен как черный хакер. |

| Ботнет | Несколько сетей компьютеров или устройств, созданных или контролируемых злоумышленником, называются ботнетами. Они помогают злоумышленникам проводить DDoS-атаки. Хакеры внедряют вредоносное ПО в различные веб-сайты и приложения, которые в конечном итоге попадают на тысячи компьютеров. Зараженные компьютеры таким образом становятся частью ботнета. Они помогают злоумышленникам проводить DDoS-атаки. Хакеры внедряют вредоносное ПО в различные веб-сайты и приложения, которые в конечном итоге попадают на тысячи компьютеров. Зараженные компьютеры таким образом становятся частью ботнета. |

| Грубая сила | Последовательное перебор всех возможных вариантов пароля до тех пор, пока не будет найдено правильное совпадение, называется полным перебором. Это наименее сложный метод, который может использовать хакер. Обычно это занимает много времени. |

| Ошибка | Любая ошибка или сбой в программе, коде или программном обеспечении, которые влияют на его функциональность, называется ошибкой. |

| Растрескивание | Возможность обойти защиту программы или системы в злоумышленных целях называется взломом. |

| Крипто | Криптография, или более известная как криптография, представляет собой цифровой метод секретной связи, который шифрует все данные. |

| Отщеп | Физическое извлечение запоминающего устройства/микросхемы из устройства для извлечения из него данных. |

| Даркнет | Веб-сайты, которые не индексируются Google и доступны только через специализированные браузеры, такие как Tor. |

| ДДоС | Из-за простоты выполнения атака распределенного отказа в обслуживании (DDoS) является наиболее популярным типом кибератак. Часто выполняется с помощью ботнета. |

| Глубокая паутина | Материал, доступный в Интернете, но не предназначенный для публичного использования, называется «глубокой сетью». Сюда входят зашифрованные сети, сайты с платным доступом и веб-страницы, защищенные паролем. |

| ЗАЩИТА КОН | Самая популярная хакерская конференция, которая проходит в США. Это началось в 1992 и с тех пор проходит каждое лето в Лас-Вегасе. |

| Цифровой сертификат | Они подтверждают личность пользователя или веб-сайта в Интернете. Наличие цифрового сертификата означает, что пользователь или веб-сайт является законным и действительно аутентифицированным для доступа к данным, которые он пытается получить. Веб-сайт с цифровым сертификатом будет отображаться зеленым замком в адресной строке браузера. Наличие цифрового сертификата означает, что пользователь или веб-сайт является законным и действительно аутентифицированным для доступа к данным, которые он пытается получить. Веб-сайт с цифровым сертификатом будет отображаться зеленым замком в адресной строке браузера. |

| Шифрование | Шифрование данных в заранее определенном порядке, чтобы сделать их нечитаемыми для всех, кто не является предполагаемым пользователем. |

| Сквозное шифрование | Процесс, при котором данные скремблируются, когда они покидают устройство получателя, и могут быть переупорядочены только для получения смысла на устройстве предполагаемого получателя. |

| Атака злой горничной | Чтобы атака злой горничной была успешной, хакеру необходим физический доступ к устройству. Получив доступ, он устанавливает на устройство программное обеспечение, которое расшифровывает зашифрованную информацию и отправляет ее ему. |

| Эксплойт | Чтобы воспользоваться любой уязвимостью, присутствующей в приложении или устройстве. Такие уязвимости могут позволить хакерам получить несанкционированный доступ к устройствам и похитить данные. Такие уязвимости могут позволить хакерам получить несанкционированный доступ к устройствам и похитить данные. |

| Судебная экспертиза | В киберпространстве судебная экспертиза — это цифровые следы или следы, которые оставляют после себя хакеры или кибер-злоумышленники, которые можно использовать для атрибуции. |

| ГЧК | Штаб правительственной связи концентрирует свои усилия на угрозах терроризма в киберпространстве; одной из его целей является пресечение детской порнографии. |

| Хакер | Они могут быть как хорошими, так и плохими парнями. Если они взламывают систему с согласия владельца системы для поиска уязвимостей, их называют хакерами в белой шляпе или этическими хакерами. Однако, если они взламывают систему без согласия с целью кражи информации, их называют хакерами в черной шляпе. |

| Хактивист | Хакер, использующий свои навыки в политических целях. |

| Хэширование | Аналогично шифрованию, но при хешировании информация не шифруется полностью. Меняется только его порядок для безопасного хранения. Меняется только его порядок для безопасного хранения. |

| HTTPS/SSL/TLS | Контролируемая передача данных через Интернет осуществляется по протоколу HTTP, в то время как HTTPS используется для дополнительной безопасности, где «S» означает безопасный. Такие протоколы, как SSL и TLS, обеспечивают защиту и безопасность, а также подтверждают подлинность сайта. |

| Информационная безопасность | Сокращение от «Информационная безопасность», часто используемое вместо кибербезопасности. |

| Побег из тюрьмы | Обход ограничений производителя и обход протоколов безопасности, чтобы сделать устройство способным выполнять функции, которые обычно не поддерживаются. |

| Ключи | Это небольшой код, содержащий информацию, необходимую компьютеру или устройству для расшифровки зашифрованного сообщения. |

| Вредоносное ПО | Сокращенное от «вредоносное ПО» вредоносное ПО может взломать целевое устройство и даже повредить все данные на нем. |

| Человек посередине | Распространенный тип кибератаки, когда хакер встает между двумя устройствами. Это позволяет им перехватывать и даже изменять все текущие сообщения. Они также могут пассивно отслеживать данные. |

| Метаданные | Информация, которая показывает, что содержит пакет данных, называется метаданными. |

| НИСТ | Национальный институт стандартов и технологий (Министерство торговли США) разрабатывает стандарты и протоколы информационной безопасности, которые использует федеральное правительство. |

| Одноразовый номер | Сокращение от «номер, используемый только один раз», используется для идентификации и аутентификации пользователей для одноразового сеанса. |

| Оперативная безопасность | Сокращенно от «эксплуатационная безопасность», эта практика используется для того, чтобы решить, какую информацию необходимо защитить и от кого. |

| ОТР | Сокращение от «Не для записи». Это используется для связи и передачи данных, которые являются чрезвычайно конфиденциальными и должны быть уничтожены после того, как предполагаемый пользователь увидит их. Это используется для связи и передачи данных, которые являются чрезвычайно конфиденциальными и должны быть уничтожены после того, как предполагаемый пользователь увидит их. |

| Менеджеры паролей | Интернет-приложение или приложение для смартфона, используемое для защиты всех учетных данных в безопасном и зашифрованном хранилище. |

| Тестирование на проникновение или тестирование на проникновение | Каждый раз, когда создается новая система, ее необходимо тестировать на наличие уязвимостей. Он намеренно взломан, чтобы проверить, может ли он противостоять цифровому проникновению. Это известно как пен-тестирование. |

| ПГП | Сокращение от «довольно хорошее шифрование». Это особый вид шифрования. Он использует асимметричную криптографию для шифрования электронной почты и других форм связи. Это заставляет сообщение выглядеть как зашифрованный текст на случай, если его перехватит хакер. |

| Фишинг | Форма социальной инженерии, при которой получателей фишинговых писем заставляют поверить в то, что это письмо имеет релевантное содержание. Щелчок по электронной почте может привести их на страницу входа в любую популярную службу электронной почты или социальных сетей, где им будет предложено войти в систему. Когда пользователь пытается войти в систему, его информация отправляется злоумышленникам, предоставляя им учетные данные. Щелчок по электронной почте может привести их на страницу входа в любую популярную службу электронной почты или социальных сетей, где им будет предложено войти в систему. Когда пользователь пытается войти в систему, его информация отправляется злоумышленникам, предоставляя им учетные данные. |

| Открытый текст | Важная информация хранится как есть и не зашифрована. |

| Пвнед | Этот жаргон используется, когда хакер получает доступ к системе. «Система взломана». |

| КРЫСА | Сокращение от Троян удаленного доступа, RAT может предоставить хакеру полный доступ и контроль над машиной. |

| Программа-вымогатель | Особый тип вредоносных программ, который в последнее время стал очень популярным. Он заражает машину, шифруя все файлы данных, и требует денег в качестве выкупа за ее разблокировку. |

| Радужный стол | Сложные методы могут позволить хакеру легко угадать настоящий пароль, спрятанный за хешем. |

| Красная команда | Группа хакеров, нанятая организацией, проводит пентесты и пытается взломать сеть компании. Это позволяет организации находить уязвимости в своей системе. |

| Корень | Это относится к полному доступу на уровне администратора. Как только хакер получит доступ на уровне root, он может устанавливать, удалять и удалять что угодно с устройства. |

| Руткит | Специализированное вредоносное ПО активируется при каждом включении компьютера, еще до запуска ОС. Это очень затрудняет обнаружение. Он способен собирать и контролировать все данные, имеющиеся на машине. |

| Соление | Чтобы добавить дополнительный уровень защиты к конфиденциальному тексту, такому как имена пользователей и пароли, можно добавить ряд случайных символов. Эти случайные символы известны как соль и добавляют уровень безопасности. |

| Сценаристы | Помогает менее опытный хакер, который может выполнять небольшие трюки по взлому и взлому с помощью доступного программного обеспечения. |

| Шодан | Эта поисковая система, широко известная как хакерский Google, отображает список всех подключенных устройств в сети. В этот список могут входить веб-камеры, радионяни, интеллектуальные термостаты, принтеры, фитнес-трекеры, интеллектуальные телевизоры и даже системы отопления, вентиляции и кондиционирования воздуха — практически все устройства IoT. |

| Нюхать | Перехват данных и их просеивание для поиска ценной информации, такой как номера кредитных карт, пароли, номера социального страхования или другие учетные данные. |

| Социальная инженерия | Совершение телефонных звонков, встречи с людьми, притворство кем-то другим и совершение действий, которые человек не должен делать, с единственной целью извлечения секретной информации, известен как социальная инженерия. |

| Целевой фишинг | Более специализированная форма фишинга, при которой хакеры обманом заставляют пользователей переходить по вредоносным ссылкам. |

| Спуфинг | Использование поддельных адресов электронной почты, веб-сайтов и сетей, которые выглядят как другая сеть, для обмана людей. |

| Шпионское ПО | Вредоносное программное обеспечение, предназначенное для кражи пользовательской информации, такой как учетные данные и банковская информация, у пользователя. |

| Государственный деятель | Хакеры, которых поддерживает правительство и которым поручено взламывать веб-сайты и серверы, принадлежащие другим странам. |

| Модель угрозы | Подробный план на будущее, целью которого является представить, как хакеры могут попытаться атаковать систему в будущем. Заблаговременное знание угроз позволяет заинтересованным лицам принять надежные меры безопасности до того, как атака действительно произойдет. |

| Жетон | Устройство, которое служит дополнительным уровнем безопасности поверх пароля и используется для аутентификации. Даже если пароль будет украден, для аутентификации сеанса все равно потребуется токен. Даже если пароль будет украден, для аутентификации сеанса все равно потребуется токен. |

| Тор | Сокращенный от The Onion Router, этот браузер обычно используется заинтересованными в конфиденциальности пользователями, которые хотят оставаться анонимными в сети. Этот браузер позволяет получить доступ к даркнету. |

| Хвосты | Сокращенно от Amnesic Incognito Live System, эта операционная система гарантирует, что никакая история не будет сохранена. Каждый раз, когда вы включаете машину с ОС Tails, вы как будто включаете ее впервые. |

| VPN | Сокращение от Virtual Private Network, VPN позволяет своим пользователям стать невидимыми в сети. Это позволяет им оставаться в безопасности от хакеров и мошенников, которые могут украсть личные данные. |

| Вирус | Вредоносное ПО обычно скрыто в программном обеспечении. Он способен украсть или удалить важные данные. |

| Варез | Пиратское программное обеспечение в основном распространяется на веб-сайтах с незаконным содержимым, таких как файлы p2p. |

Это приложение в основном используется для обнаружения открытых портов UDP, совместимых с Linux. Многие используют его для того, чтобы взломать пароли Wi-Fi и проверить открытые порты.

Это приложение в основном используется для обнаружения открытых портов UDP, совместимых с Linux. Многие используют его для того, чтобы взломать пароли Wi-Fi и проверить открытые порты. Нажмите на соответствующий вставляемый файл.

Нажмите на соответствующий вставляемый файл.

http://wepcrack.sourceforge.net/

http://wepcrack.sourceforge.net/ Файлы захвата могут содержать зашифрованные кадры WEP или WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Файлы захвата могут содержать зашифрованные кадры WEP или WPA-PSK. https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml

Ваш комментарий будет первым