Документы

Размер:

A

A

A

Цвет: CCC

Изображения Вкл.Выкл.

Обычная версия сайта

Ростов-на-Дону, ул. Седова 6/3

Режим работы:

Понедельник — четверг: с 9:00 до 18:00

Пятница: с 9:00 до 16:45

Суббота, воскресенье – выходные

- Главная

- Новости

-

Об учреждении

- Руководство

- Банковские реквизиты

- Учредительные документы

- Вакансии

- Закупки

- Обращения граждан

- Структура

-

Услуги

- Государственная экспертиза

- Проверка проектных решений

- Согласование проектов задания на проектирование

- Государственная экспертиза в соответствии с п.

45(14)

45(14) - Экспертное сопровождение

- Технологический и ценовой аудит обоснования инвестиций

- Проверка сметной стоимости

- Экспертиза с применением ТИМ (рассмотрение ЦИМ)

-

Реестры

- Реестр заключений государственной экспертизы

- Реестр заключений проверки достоверности определения сметной стоимости

- ЕГРЗ

-

Деятельность

- Полезная информация

- Анализ результатов работы

- Инструкции

- Отчеты о деятельности

- Противодействие коррупции

- Контакты

3.

1. Содержимое транспортного контейнера \ КонсультантПлюс

1. Содержимое транспортного контейнера \ КонсультантПлюс3.1. Содержимое транспортного контейнера

Транспортный контейнер представляет собой zip-архив, содержащий:

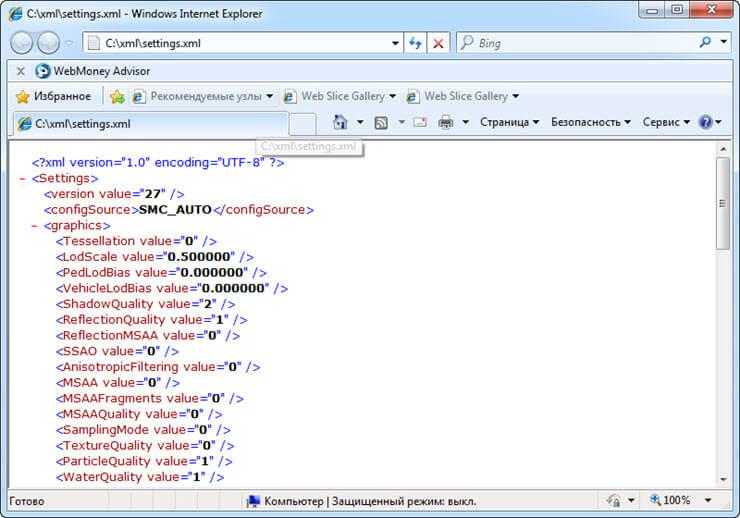

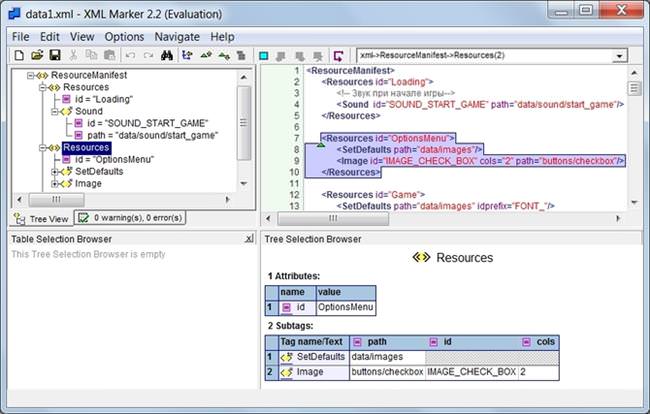

— файл с транспортной информацией в формате xml;

— zip-архивы файлов с содержимым передаваемых документов;

— zip-архивы файлов с описаниями документов;

— файлы с содержимым передаваемых ЭП;

Схема транспортного контейнера приведена на рисунке 1.

┌────────────────────────────────────────────────────────────────┐

│транспортный контейнер, zip-архив │

│ │

│ ┌───────────────────────┐ ┌──────────────────────┐ │

│ │транспортная │ │шифрованные данные │ │

│ │информация │ │ │ │

│ │ │ │ ┌───────────────┐│ │

│ │ ┌─────────────────┐ │ │ │ zip-архив ││ │

│ │ │документооборот и│ │ │ │ ││ │

│ │ │ транзакция │ │ │ │ ┌──────────┐││ │

│ │ └─────────────────┘ │ │ │ │ │││ │

│ │ ┌─────────────────┐ │ ┌───────┼─────┼──>│о Документ│││ │

│ │ │ отправитель и │ │ │ │ │ │| │││ │

│ │ │ получатель │ │ │ │ │ └──────────┘││ │

│ │ └─────────────────┘ │ │ │ └────|──────────┘│ │

│ │ │ │ └──────────────────────┘ │

│ │ │ │ | │

│ │ │ │ │

│ │ │ │ ┌|─────────┐ │

│ │ ┌───────────────────┐ │ ├────────────────>│о ЭЦП │ │

│ │ │ │ │ │ │ ┌────────┴┐ │

│ │ │список документов и├─┼────┘ └─┤ ЭЦП │ │

│ │ │ подписей ├─┼────┐ └─────────┘ │

│ │ │ ├ ┼ ┐ │ │

│ │ └───────────────────┘ │ │ ┌──────────────────────┐ │

│ │ │ │ │ │шифрованные данные │ │

│ │ │ │ │ │ │

│ └───────────────────────┘ │ │ │ ┌───────────────┐│ │

│ │ │ │ zip-архив ││ │

│ │ │ │ │ ││ │

│ │ │ │ ┌──────────┐││ │

│ │ │ │ │ │ │││ │

│ ├───────┼─────┼──>│о Документ│││ │

│ │ │ │ │ │| │││ │

│ │ │ │ └──────────┘││ │

│ │ │ │ └────|──────────┘│ │

│ │ └──────────────────────┘ │

│ │ │ | │

│ │ ┌──────────┐ │

│ │ └────────────────>│о ЭЦП │ │

│ │ ┌────────┴┐ │

│ │ └─┤ ЭЦП │ │

│ └─────────┘ │

│ │ │

│ ┌ — — — — — — — ┐ │

│ │ zip-архив │

│ │ │ │

│ │ ┌ — — — — ─┐ │

│ │ Описание │ │

│ │ │ документа│ │

│ │ │ │

│ └ — — — — — — — — — >└─ — — — — ┘ │

└────────────────────────────────────────────┴───────────────┴───┘

Рисунок 1: Схема транспортного контейнера

3. 1.1. Файлы с содержимым документов и ЭП именуются с использованием универсальных уникальных идентификаторов по формату «<UUID>.bin».

1.1. Файлы с содержимым документов и ЭП именуются с использованием универсальных уникальных идентификаторов по формату «<UUID>.bin».

3.1.2. Транспортная информация и файлы с содержимым документов и ЭП объединяются в zip-архив в режиме STORE. Файл с транспортной информацией при передаче в транспортном контейнере не сжимается и не шифруется.

3.1.3. В одном транспортном контейнере передаются документы и ЭП, относящиеся к одной транзакции.

Транспортный контейнер может содержать не более 2500 файлов. Размер транспортного контейнера не должен превышать 72 мегабайт, а размер любого файла в контейнере не должен превышать 60 мегабайт. Исходный объем файла, zip-архив которого содержится в контейнере, не должен превышать 1024 мегабайт.

(в ред. Приказа ФНС России от 17.11.2014 N ММВ-7-6/588@)

(см. текст в предыдущей редакции)

3.1.3.1. Для КНД=1120101, 1120502, 1151100, 1155116, 1155118, 1160070, 1160082, КНД=1151001 v.5.04 и приложений (КНД=Индекс=0000080, 0000081, 0000090, 0000091, 0000100, 0000110, 0000120) к основному файлу (КНД=1120101, 1160070, КНД=1151001 v. 5.04), размер транспортного контейнера не должен превышать 10 гигабайт, а размер любого файла в контейнере не должен превышать 8 гигабайт. Исходный объем файла, zip-архив которого содержится в контейнере, не должен превышать 100 гигабайт. Транспортный контейнер передается в составе почтового сообщения, размер которого не превышает 10 гигабайт.

5.04), размер транспортного контейнера не должен превышать 10 гигабайт, а размер любого файла в контейнере не должен превышать 8 гигабайт. Исходный объем файла, zip-архив которого содержится в контейнере, не должен превышать 100 гигабайт. Транспортный контейнер передается в составе почтового сообщения, размер которого не превышает 10 гигабайт.

(в ред. Приказов ФНС России от 22.11.2021 N ЕД-7-26/1011@, от 21.01.2022 N ЕД-7-26/34@, от 26.01.2023 N БС-7-26/55@)

(см. текст в предыдущей редакции)

3.1.3.2. Для документов, передаваемых в рамках документооборота по осуществлению письменных обращений абонентов в налоговые органы, размер транспортного контейнера не должен превышать 5 мегабайт.

(п. 3.1.3.2 введен Приказом ФНС России от 22.11.2021 N ЕД-7-26/1011@)

3.1.3.3. Для документов, передаваемых в рамках документооборота, используемого налоговыми органами при реализации своих полномочий в отношениях, регулируемых законодательством о налогах и сборах, с КНД=1160098, 1160100, 1165020, 1165021, 1165022, 1165023, 1165052, 1165063, 1165215 размер транспортного контейнера не должен превышать 1 гигабайт. Размер любого файла в транспортном контейнере не должен превышать 900 мегабайт. Суммарный объем всех исходных файлов, zip-архивы которых содержатся в транспортном контейнере, не должен превышать 1 гигабайт.

Размер любого файла в транспортном контейнере не должен превышать 900 мегабайт. Суммарный объем всех исходных файлов, zip-архивы которых содержатся в транспортном контейнере, не должен превышать 1 гигабайт.

(пп. 3.1.3.3 введен Приказом ФНС России от 27.05.2022 N ЕД-7-26/441@; в ред. Приказа ФНС России от 05.09.2022 N ЕД-7-26/810@)

(см. текст в предыдущей редакции)

3.1.3.4. Для документов, передаваемых в рамках документооборота по осуществлению информационной рассылки со стороны налоговых органов и документооборота по осуществлению групповой информационной рассылки со стороны налоговых органов, размер транспортного контейнера не должен превышать 5 мегабайт, размер любого файла в транспортном контейнере не должен превышать 4 мегабайта. Исходный объем файлов, zip-архивы которых содержатся в транспортном контейнере, не должен превышать 4 мегабайта.

(пп. 3.1.3.4 введен Приказом ФНС России от 18.10.2022 N ЕД-7-26/945@)

3.1.4. Описание документа присутствует в транспортном контейнере в виде отдельного zip-архива в случае, если описание документа определено типом передаваемого документа. Формат описания документов приведен в Приложении 1 к настоящему документу. Описание документа содержит дополнительную информацию о передаваемом файле и носит исключительно информативный характер. Документ может использоваться для более информативного диагностического сообщения при невозможности расшифровать файлы транспортного контейнера.

Формат описания документов приведен в Приложении 1 к настоящему документу. Описание документа содержит дополнительную информацию о передаваемом файле и носит исключительно информативный характер. Документ может использоваться для более информативного диагностического сообщения при невозможности расшифровать файлы транспортного контейнера.

3.1.5. Формат описания транспортной информации приведен в Приложении 2 к настоящему документу.

Защита разделов конфигурации .NET Framework — Руководство пользователя программного обеспечения ScaleOut

Защита разделов конфигурации .NET Framework — Руководство пользователя программного обеспечения ScaleOutОбзор

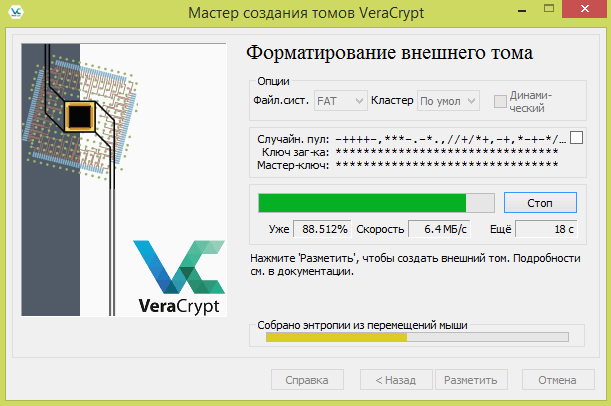

Система конфигурации .NET Framework предоставляет механизм для защиты важных областей файла web.config. В этом разделе Best Practices описаны шаги, необходимые для защиты секретов конфигурации при развертывании веб-фермы:

Используйте .NET

aspnet_regiisдля создания пары ключей RSA и экспорта ее в файл.

Импортируйте пару ключей на каждый веб-сервер в вашей ферме.

Предоставьте доступ к паре ключей для идентификатора пользователя, который будет запускать ваше веб-приложение.

Зашифровать конфиденциальный раздел web.config.

Разверните файл web.config, содержащий зашифрованный раздел.

Полное описание этой функции см. в разделе Шифрование информации о конфигурации с помощью защищенной конфигурации в документации Microsoft.

Создание ключей

В системе Windows с установленной .NET Framework 4.x откройте командную строку администратора в каталоге

C:\Windows\Microsoft.NET\Framework64\v4.0.30319.Выполните следующую команду, чтобы создать контейнер ключей RSA, который будет использоваться серверами в вашей веб-ферме для защиты разделов web.config:

aspnet_regiis.exe -pc "SharedConfigCryptoKeys" -exp

Экспорт нового ключа в файловую систему:

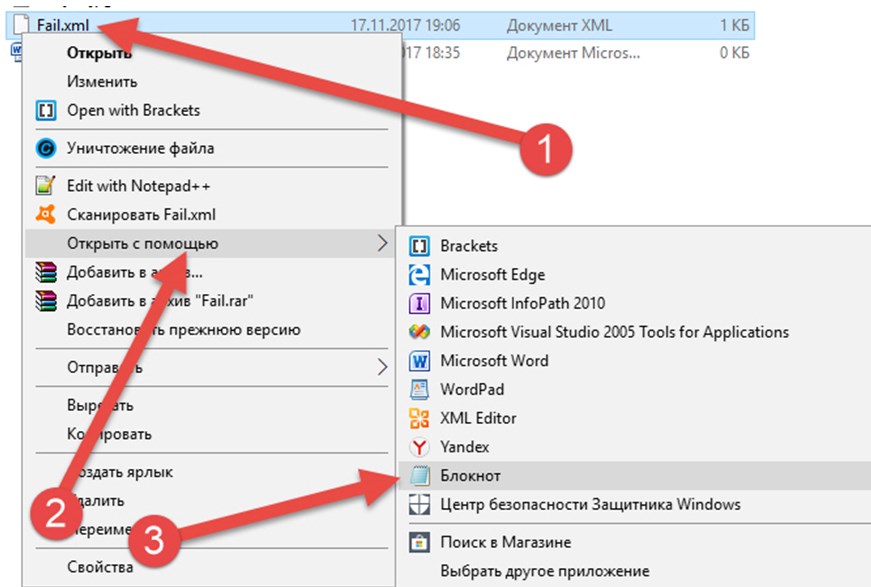

aspnet_regiis -px "SharedConfigCryptoKeys" c:\keys.

xml -pri

xml -pri

Резервная копия этого файла должна быть сохранена в безопасном месте. Если позднее к вашей ферме потребуется добавить дополнительные веб-серверы, они должны импортировать эту пару ключей.

Примечание

Если XML-файл утерян, его можно повторно экспортировать с компьютера, на котором он был первоначально создан. В противном случае потребуется сгенерировать новую пару ключей и развернуть ее на всех серверах в ферме, а защищенный раздел файла web.config необходимо будет повторно зашифровать с использованием новой пары ключей.

Развертывание пары ключей RSA

Скопируйте файл keys.xml на каждый веб-сервер в ферме и импортируйте его. Для импорта откройте командную строку администратора на каждом веб-сервере и выполните:

aspnet_regiis -pi "SharedConfigCryptoKeys" c:\keys.xml

После запуска команды импорта на веб-сервере файл keys.xml должен быть удален из файловой системы веб-сервера.

Предоставление доступа к ключам

Учетной записи, используемой вашим рабочим процессом IIS, необходимо предоставить доступ к паре ключей RSA, которую вы импортировали на предыдущем шаге. На каждом веб-сервере выполните команду «aspnet_regiis -pa», чтобы предоставить доступ к паре ключей RSA.

На каждом веб-сервере выполните команду «aspnet_regiis -pa», чтобы предоставить доступ к паре ключей RSA.

Встроенная учетная запись сетевой службы Windows:

aspnet_regiis -pa "SharedConfigCryptoKeys" "NT AUTHORITY\NETWORK SERVICE"

Учетная запись домена:

aspnet_regiis -pa "SharedConfigCryptoKeys" "MyDomain\AppPoolUserName"

Если приложение запускается как ApplicationPoolIdentity, учетная запись будет иметь вид

aspnet_regiis -pa "SharedConfigCryptoKeys" "IIS APPPOOL\DefaultAppPool"

Защита раздела конфигурации

Добавьте следующий раздел

в файл web.config вашего приложения: <конфигурация>

<провайдеры> <добавить имя="ConfigCryptoProvider" type="System.  Configuration.RsaProtectedConfigurationProvider, System.Configuration, версия = 2.0.0.0, культура = нейтральная, PublicKeyToken = b03f5f7f11d50a3a, CPUArchitecture = MSIL"

keyContainerName="SharedConfigCryptoKeys"

useMachineContainer="true" />

Configuration.RsaProtectedConfigurationProvider, System.Configuration, версия = 2.0.0.0, культура = нейтральная, PublicKeyToken = b03f5f7f11d50a3a, CPUArchitecture = MSIL"

keyContainerName="SharedConfigCryptoKeys"

useMachineContainer="true" />

Выполните следующую команду, чтобы выполнить шифрование раздела конфигурации, заменив путь

.C:\inetpub\wwwroot\MyWebApplicationфактическим путем к вашему веб-приложению. В этом примере мы шифруем раздел конфигурации, содержащий пароль шифрования, используемый поставщиком состояния зашифрованного сеанса ScaleOut: aspnet_regiis.exe -pef "sossEncryptedSessions" "C:\inetpub\wwwroot\MyWebApplication" -prov "ConfigCryptoProvider"

Эта команда изменяет файл web.config в указанном каталоге, заменяя элемент

зашифрованным разделом.

Этот измененный файл web.config теперь можно развернуть на веб-серверах в вашей ферме. Если предположить, что все веб-серверы импортировали пару ключей RSA (aspnet_regiis -pi), а удостоверению веб-пула был предоставлен доступ к паре ключей (aspnet_regiis -pa), веб-приложение сможет расшифровать раздел

Расшифровка раздела конфигурации

Если зашифрованный раздел конфигурации необходимо изменить, расшифруйте его с помощью команды «aspnet_regiis.exe -pdf»:

aspnet_regiis.exe -pdf «sossEncryptedSessions» «C:\inetpub\wwwroot\MyWebApplication "

В этом примере мы расшифровали раздел конфигурации  exe -pef».

exe -pef».

вредоносных образов контейнеров Docker Hub, используемых для майнинга криптовалют — Nouvelles de sécurité

Аугусто Ремиллано II

Расширение использования контейнеров привело к возникновению широкого спектра потенциальных угроз для конвейеров DevOps. Многие из атак, которые мы наблюдали, были связаны со злоупотреблением образами контейнеров для выполнения вредоносных функций. В нашем мониторинге угроз, связанных с Docker, мы недавно столкнулись с атакой, исходящей от 62[.]80[.]226[.]102. Дальнейший анализ показал, что злоумышленник загрузил два вредоносных образа в Docker Hub для майнинга криптовалюты. Docker уже был уведомлен об этой атаке и с тех пор удалил вредоносные образы.

Рис. 1. Фрагмент кода HTTP-запроса POST, полученного приманкой Docker.

При более внимательном рассмотрении профиля пользователя загрузчика изображений были обнаружены два недавно обновленных образа Docker:

Рисунок 2. Два недавно обновленных образа Docker, найденные в профиле загрузчика образа.

Два недавно обновленных образа Docker, найденные в профиле загрузчика образа.

Два образа были помечены как «alpine» и «alpine2», чтобы заставить разработчиков использовать их, поскольку Alpine Linux является популярным базовым образом Docker. Анализ файла Dockerfile образа alpine злоумышленника показал, что контейнеры, запущенные из этого образа, могут сканировать Интернет на наличие уязвимых серверов Docker с помощью Masscan, сканера сетевых портов.

Рисунок 3. Фрагмент кода сценария оболочки, используемого в образе alpine.

Дальнейший анализ показал, что сценарий отправляет команду, которая запускает контейнер из образа alpine2 злоумышленника на все открытые серверы Docker, которые он может найти.

Рисунок 4. Фрагмент кода Dockerfile alpine2.

Более внимательное изучение Dockerfile образа alpine2 показало, что образ был создан с использованием Alpine Linux в качестве базового образа. Также было обнаружено, что alpine2 устанавливает зависимости и клонирует исходный код программного обеспечения для майнинга из официального репозитория XMRIG GitHub. Наконец, майнер криптовалюты будет создан из исходного кода, а затем запущен.

Также было обнаружено, что alpine2 устанавливает зависимости и клонирует исходный код программного обеспечения для майнинга из официального репозитория XMRIG GitHub. Наконец, майнер криптовалюты будет создан из исходного кода, а затем запущен.

Рисунок 5. Цепочка заражения атаки, которая использует Docker Hub для размещения вредоносного образа Docker.

Контейнеры стали частыми целями злоумышленников, которые проводят злонамеренный майнинг криптовалюты и другие атаки. В прошлом году Trend Micro столкнулась с действиями майнеров криптовалюты, которые были развернуты как мошеннические контейнеры с использованием образа, распространяемого сообществом, опубликованного на Docker Hub. В мае исследователи обнаружили открытый каталог, содержащий вредоносный майнер криптовалюты и бот распределенного отказа в обслуживании (DDoS), нацеленный на открытые порты демона Docker. В ходе атаки был создан контейнер Alpine Linux для размещения майнера криптовалюты и DDoS-бота.

Обнаружение еще одной угрозы, злоупотребляющей контейнерами Docker, должно напомнить разработчикам о необходимости избегать доступа к портам Docker Daemon в общедоступном Интернете. Команды разработчиков также должны рассмотреть возможность использования только официальных образов Docker, чтобы предотвратить потенциальные риски и угрозы безопасности. Вот другие рекомендации по защите контейнеров:

- Сведите к минимуму использование стороннего программного обеспечения и используйте проверенные, чтобы избежать внедрения вредоносного программного обеспечения в среду контейнера.

- Сканировать образы в репозитории, чтобы проверить наличие неправильных конфигураций и определить, содержат ли они какие-либо уязвимости.

- Предотвратите использование уязвимостей с помощью таких инструментов, как Clair, который обеспечивает статический анализ контейнеров.

- Хост-контейнеры в ОС, ориентированной на контейнеры, чтобы уменьшить поверхность атаки.

Тем временем организации могут полагаться на следующие решения облачной безопасности для защиты контейнеров Docker:

- Trend Micro Hybrid Cloud Security — обеспечивает автоматизированную безопасность и защищает физические, виртуальные и облачные рабочие нагрузки

- Trend Micro Cloud One™ — Container Security — выполняет автоматическое сканирование образа контейнера и реестра

- Программное обеспечение Trend Micro Deep Security™ (защита рабочих нагрузок и контейнеров) и Trend Micro Deep Security Smart Check (защита образов контейнеров) — сканирует образы контейнеров для обнаружения вредоносных программ и уязвимостей ранее

Индикаторы компрометации (IOC)

URL-адреса

- 62[.]80[.]226[.]102

- пул[.]supportxmr[.]com:5555

SHA256

- 71421f34ead04b75934495c503f49e4ac43a04107ec770f2b17c178ec56e26b6 (обнаружен Trend Micro как Trojan.SH.MALXMR.UWEKI)

СКРЫТЬ

Нравится? Добавьте эту инфографику на свой сайт:

1. Нажмите на поле ниже. 2. Нажмите Ctrl+A, чтобы выбрать все. 3. Нажмите Ctrl+C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl+V).

Нажмите на поле ниже. 2. Нажмите Ctrl+A, чтобы выбрать все. 3. Нажмите Ctrl+C, чтобы скопировать. 4. Вставьте код на свою страницу (Ctrl+V).

Изображение будет такого же размера, как вы видите выше.

Публикация в виртуализации и облаке, контейнерах, майнинге криптовалют, DevOps

Articles Similaires

- Использование настраиваемых контейнеров в бессерверных средах для повышения безопасности

- Исследование активности облачных групп майнинга криптовалюты

- Защита вашей команды: анализ безопасности подключаемых модулей kubectl

- Расследованная деятельность TeamTNT: кража учетных данных, майнинг криптовалюты и многое другое

- Кошмары управления исправлениями: статус-кво и не только

- Понимание программ-вымогателей с использованием науки о данных

- LockBit, BlackCat и Royal Доминируют на сцене программ-вымогателей: программы-вымогатели в четвертом квартале 2022 года

- Программа-вымогатели в центре внимания: Magniber

Nous Recuralonds

Интернет вещей

Виртуализация и облако

9007

Serculation Home Routers

.

45(14)

45(14)

xml -pri

xml -pri

Configuration.RsaProtectedConfigurationProvider, System.Configuration, версия = 2.0.0.0, культура = нейтральная, PublicKeyToken = b03f5f7f11d50a3a, CPUArchitecture = MSIL"

keyContainerName="SharedConfigCryptoKeys"

useMachineContainer="true" />

Configuration.RsaProtectedConfigurationProvider, System.Configuration, версия = 2.0.0.0, культура = нейтральная, PublicKeyToken = b03f5f7f11d50a3a, CPUArchitecture = MSIL"

keyContainerName="SharedConfigCryptoKeys"

useMachineContainer="true" />

Ваш комментарий будет первым