Как отключить Secure Boot в Windows 10

Если же Вы решили установить другую операционную систему, но система не видит загрузочную флешку, но Вы приоритеты загрузки установили правильно, возможно Вам понадобиться отключить Secute Boot.

В этой статье мы рассмотрим как отключить Secure Boot в Windows 10 и почему Биос не видит загрузочную флешку, поскольку этих два вопроса могут быть связаны между собой. А также узнаем что делать если при загрузке Вашей операционной системы Вы видите на рабочем столе надпись безопасная загрузка настроена неправильно.

Secure Boot что это

Secure Boot это функция, которая разрешает или запрещает установку других операционных систем.

Если Вы спросите что это Secure Boot, то можно сказать что эта опция блокирует загрузку загрузочных дисков и флешек. Поэтому для того чтобы установить другую операционную систему необходимо отключить Secure Boot, если она включена.

Чтобы проверить включена ли функция Secure Boot, можно воспользоваться командой в операционной системе Windows 10.

- Нажмите Win+R и выполните команду msinfo32.

- В открывшимся окне в разделе Сведения о системе ищем пункт Состояние безопасной загрузки и смотрим на значение.

Почему БИОС не видит загрузочную флешку

Для начала Вам нужно правильно создать загрузочную флешку, для этого рекомендуем ознакомиться с этой статьей. После того как Вы правильно создали загрузочную флешку нужно в Биосе отключить Secure Boot и установить приоритет загрузки флешки перед Вашим жестким диском.

В общем как Вы могли догадаться если Биос не видит загрузочную флешку Вам стоит отключить опцию Secure Boot. Поскольку она разрешает данную проверку подлинности загрузчика.

Настройка Secure Boot может находиться в BIOS и UEFI по пути:

- Boot

- Boot Security

- System Configuration

А также Вам нужно включить режим загрузки в режиме совместимости Legacy OS или CMS OS.

Как отключить Secure Boot в Windows 10

Нет разницы какая у Вас операционная система, то ли Windows 10 или Windows 8, сама настройка Secure Boot находиться в BIOS или UEFI.

Поэтому нам придется для начала зайти в BIOS. А дальше расположение настройки Secure Boot зависит от версии BIOS. Мы рассмотрим несколько возможных расположений опции Secute Boot в ноутбуках от разных производителей.

Secure Boot на ноутбуках HP

- Заходим в BIOS, при загрузке нажимаем Esc или клавишу F10.

- Переходим в закладку System Configuration и в раздел Boot Options.

- В этом разделе ищем параметр Secure Boot и устанавливаем его значение Disabled.

- А параметр

Secure Boot на ноутбуках Samsung

- Заходим в BIOS, нажав при загрузке F2.

- Переходим во вкладку Boot и там уже ищем функцию Secure Boot.

- Чтобы отключить её меняем значение Enabled на Disabled.

- Дальше возможно после перезагрузки появится параметр OS Mode Selection значение которого нам нужно выставить CMS OS или UEFI and Legacy OS.

Secure Boot на ноутбуках Lenovo и Toshiba

- Откройте BIOS нажав F2 при загрузке.

- Переходим во вкладку Security и напротив Secure Boot устанавливаем значение Disabled.

- Дальше Advanced => System Configuration и выбираем параметр Boot Mode или OS Mode Selection значение которого надо установить CSM Boot или UEFI and Legacy OS.

Secure Boot на ноутбуках Dell

- Находим пункт Boot потом UEFI Boot.

- Дальше выставляем Secure Boot на значение Disabled.

Secure Boot на ноутбуках Acer

- Во вкладке Main и найдя параметр F12 Boot Menu переключаем на Enabled.

- Во вкладке Security устанавливаем пароль в пункте Set Supervisor Password.

- Дальше Authentication и значение параметра Secure Boot меняем на Disabled.

- Дополнительно устанавливаем значение CSM или

Secure Boot на ноутбуках Asus

- Если же говорить о ноутбуках от Asus то выключать Secure Boot нам придется в UEFI, а точнее вкладка Boot, дальше Secure Boot и в пункте OS Type устанавливаем значение Other OS.

- В некоторых случаях разделе Security или Boot меняем значение параметра Secure Boot на Disabled.

После этих действий нужно сохранить изменения и выйти с BIOS или UEFI.

Безопасная загрузка настроена неправильно

Встретить ошибку безопасная загрузка настроена неправильно можно после обновления с предыдущей версии операционной системы например до Windows 10.

В большинстве случаев помогает включение Secure Boot. Нужно всё сделать наоборот как мы сделали выше, чтобы включить её.

Ещё есть один способ, который поможет убрать надпись с рабочего стола. Его мы рассмотрели здесь, но он только уберет надпись, а саму проблему не исправит.

Если же не помогло для пользователей Windows 8.1 Майкрософт выпустили патч, который уберет эту надпись с рабочего стола и исправит проблему.

Выводы

В этой статье мы рассмотрели как отключить Secure Boot в Windows 10 и почему БИОС не видит загрузочную флешку.

Надеюсь эта статья будет для Вас полезной и поможет Вам разобраться с настройкой Secure Boot. Пишите в комментарии как Вы решили этот вопрос.

Как отключить Secure Boot | remontka.pro

Реклама

windows | система

Secure boot представляет собой функцию UEFI, предотвращающую запуск не авторизованных операционных систем и программного обеспечения во время запуска компьютера. То есть Secure Boot не является функцией Windows 8 или Windows 10, а лишь используется операционной системой. А главная причина, по которой может быть нужным отключить эту функции — не работает загрузка компьютера или ноутбука с флешки (хотя загрузочная флешка сделана правильно).

Как уже было сказано, в некоторых случаях возникает необходимость отключить Secure Boot в UEFI (ПО настройки оборудования, использующийся в настоящее время вместо БИОС на материнских платах): например, данная функция может мешать загрузке с флешки или диска, при установке Windows 7, XP или Ubuntu и в других случаях. Один из самых распространенных случаев — сообщение «Безопасная загрузка Secure Boot настроена неправильно» на рабочем столе Windows 8 и 8.1. О том, как это отключить эту функцию в разных вариантах интерфейса UEFI и пойдет речь в этой статье.

Один из самых распространенных случаев — сообщение «Безопасная загрузка Secure Boot настроена неправильно» на рабочем столе Windows 8 и 8.1. О том, как это отключить эту функцию в разных вариантах интерфейса UEFI и пойдет речь в этой статье.

Примечание: если вы попали на эту инструкцию с целью исправить ошибку Secure Boot настроена неправильно, то рекомендую сначала ознакомиться с этой информацией.

Шаг 1 — зайдите в настройки UEFI

Для того, чтобы отключить Secure Boot прежде всего потребуется зайти в настройки UEFI (зайти в БИОС) вашего компьютера. Для этого предусмотрено два основных способа.

Способ 1. Если на вашем компьютере установлена ОС Windows 8 или 8.1, то вы можете зайти в правой панели в Параметры — Изменение параметров компьютера — Обновление и восстановление — Восстановление и нажать кнопку «Перезагрузить» в особых вариантах загрузки. После этого, выбрать дополнительные параметры — Настройки ПО UEFI, компьютер перезагрузится сразу в необходимые настройки. Подробнее: Как зайти в БИОС в Windows 8 и 8.1, Способы зайти в БИОС в Windows 10.

Подробнее: Как зайти в БИОС в Windows 8 и 8.1, Способы зайти в БИОС в Windows 10.

Способ 2. При включении компьютера нажать Delete (для настольных компьютеров) или F2 (для ноутбуков, бывает — Fn+F2). Я указал обычно используемые варианты клавиш, однако для некоторых материнских плат они могут отличаться, как правило эти клавиши указаны на начальном экране при включении.

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Ниже — несколько примеров отключения в разных интерфейсах UEFI. Указанные варианты используются и на большинстве другим материнских плат с поддержкой данной функции. Если вашего варианта нет в списке, то просмотрите имеющиеся и, вероятнее всего, в вашем БИОСе найдется аналогичный пункт для отключения Secure Boot.

Материнские платы и ноутбуки Asus

Для того, чтобы отключить Secure Boot на оборудовании Asus (современных его вариантах), в настройках UEFI зайдите на вкладку Boot (Загрузка) — Secure Boot (Безопасная загрузка) и в пункте OS Type (Тип операционной системы) установите «Other OS» (Другая ОС), после чего сохраните настройки (клавиша F10).

На некоторых вариантах материнских плат Asus для этой же цели следует зайти на вкладку Security или Boot и установить параметр Secure Boot в значение Disabled.

Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

Для отключения безопасной загрузки на ноутбуках HP проделайте следующее: сразу при включении ноутбука, нажимайте клавишу «Esc», должно появиться меню с возможностью входа в настройки БИОС по клавише F10.

В БИОС перейдите на вкладку System Configuration и выберите пункт Boot Options. В этом пункте найдите пункт «Secure Boot» и установите его в состояние «Disabled». Сохраните сделанные настройки.

Ноутбуки Lenovo и Toshiba

Для отключения функции Secure Boot в UEFI на ноутбуках Lenovo, и Toshiba, зайдите в ПО UEFI (как правило, для этого при включении нужно нажать клавишу F2 или Fn+F2).

После этого зайдите на вкладку настроек «Security» и в поле «Secure Boot» установите «Disabled». После этого сохраните настройки (Fn + F10 или просто F10).

На ноутбуках Dell

На ноутбуках Dell c Insydeh3O настройка Secure Boot находится в разделе «Boot» — «UEFI Boot» (см. Скриншот).

Для отключения безопасной загрузки, установите значение в «Disabled» и сохраните настройки, нажав клавишу F10.

Отключение Secure Boot на Acer

Пункт Secure Boot на ноутбуках Acer находится на вкладке Boot настроек БИОС (UEFI), однако по умолчанию вы не можете его отключить (поставить из значения Enabled в Disabled). На настольных компьютерах Acer эта же функция отключается в разделе Authentication. (Также возможен вариант нахождения в Advanced — System Configuration).

Для того, чтобы изменение этой опции стало доступным (только для ноутбуков Acer), на вкладке Security вам необходимо установить пароль с помощью Set Supervisor Password и только после этого станет доступным отключение безопасной загрузки. Дополнительно может потребоваться включение режима загрузки CSM или Legacy Mode вместо UEFI.

Gigabyte

На некоторых материнских платах Gigabyte отключение Secure Boot доступно на вкладке BIOS Features (настройки БИОС).

Для запуска компьютера с загрузочной флешки (не UEFI) также потребуется включить загрузку CSM и прежнюю версию загрузки (см. скриншот).

Еще варианты отключения

На большинстве ноутбуков и компьютеров вы увидите те же варианты нахождения нужной опции, что и в уже перечисленных пунктах. В некоторых случаях некоторые детали могут отличаться, например, на некоторых ноутбуках отключение Secure Boot может выглядеть как выбор операционной системы в БИОС — Windows 8 (или 10) и Windows 7. В таком случае выбираем Windows 7, это равнозначно отключению безопасной загрузки.

Если у вас возникнет вопрос по какой-то конкретной материнской плате или ноутбуку, можете задать его в комментариях, надеюсь, я смогу помочь.

Дополнительно: как узнать включена или отключена безопасная загрузка Secure Boot в Windows

Для проверки, включена ли функция Secure Boot в Windows 8 (8.1) и Windows 10, вы можете нажать клавиши Windows + R, ввести msinfo32 и нажать Enter.

В окне сведений о системе, выбрав корневой раздел в списке слева, найдите пункт «Состояние безопасной загрузки» для получения сведений о том, задействована ли данная технология.

А вдруг и это будет интересно:

Как отключить режим Secure Boot в Windows 10 | Полезная информация | Warface

Внимание!

Если вы затрудняетесь выполнить описанные действия, обратитесь в специализированный сервисный центр.Вход в настройки UEFI

Для того чтобы отключить «Secure Boot» прежде всего потребуется зайти в настройки UEFI (зайти в BIOS) вашего компьютера. Для этого предусмотрено два основных способа.

Способ 1При включении компьютера нажать «Delete» (для настольных компьютеров) или «F2» для ноутбуков (бывает — «Fn+F2»). Для некоторых материнских плат сочетания клавиш могут отличаться, как правило эти клавиши указаны на начальном экране при включении компьютера.

Если вы не знаете сочетание клавиш, необходимое для входа в BIOS вашего компьютера или не успеваете его нажать, воспользуйтесь вторым способом.

Вам необходимо кликнуть по значку уведомлений и выбрать пункт «Все параметры». После чего в настройках открыть «Обновление и безопасность» и перейти к пункту «Восстановление».

В восстановлении перейдите в раздел «Особые варианты загрузки» и нажмите кнопку «Перезагрузить сейчас». После того, как компьютер перезагрузится, вы увидите экран, подобный тому, что изображен ниже.

Выберите пункт «Диагностика», затем — «Дополнительные параметры», в дополнительных параметрах — «Параметры встроенного ПО UEFI» и подтвердите свое намерение, нажав кнопку «Перезагрузить».

После перезагрузки вы попадете в UEFI.

После того, как вы попали в UEFI (BIOS), необходимо отключить Secure Boot и сохранить изменения.

Как отключить безопасную загрузку на компьютерах разных производителей.

Ниже — несколько примеров отключения «Secure Boot» в разных интерфейсах UEFI.

Для того, чтобы отключить «Secure Boot» на оборудовании Asus (современных его вариантах), в настройках UEFI зайдите на вкладку «Boot» («Загрузка») — «Secure Boot» («Безопасная загрузка») и в пункте «OS Type» («Тип операционной системы») установите «Other OS» («Другая ОС»), после чего сохраните настройки (клавиша F10).

На некоторых вариантах материнских плат Asus для этой же цели следует зайти на вкладку «Security» или «Boot» и установить параметр «Secure Boot» в значение «Disabled».

Ноутбуки HP (Hewlett-Packard) После чего должно появиться меню с возможностью входа в настройки BIOS по клавише F10.

После чего должно появиться меню с возможностью входа в настройки BIOS по клавише F10.

В BIOS перейдите на вкладку «System Configuration» и выберите пункт «Boot Options». В этом пункте найдите пункт «Secure Boot» и установите его в состояние «Disabled». Сохраните сделанные настройки.

Ноутбуки Lenovo и ToshibaДля отключения функции «Secure Boot» в UEFI на ноутбуках Lenovo и Toshiba зайдите в ПО UEFI (как правило, для этого при включении нужно нажать клавишу F2 или Fn+F2).

После этого зайдите на вкладку настроек «Security» и в поле «Secure Boot» установите «Disabled». После этого сохраните настройки (клавиши Fn + F10 или просто F10).

Ноутбуки DellНа ноутбуках Dell c Insydeh3O настройка «Secure Boot» находится в разделе «Boot» — «UEFI Boot»

Для отключения безопасной загрузки, установите значение в «Disabled» и сохраните настройки, нажав клавишу F10.

Ноутбуки и материнские платы AcerПункт «Secure Boot» на ноутбуках Acer находится на вкладке «Boot» настроек BIOS (UEFI), однако по умолчанию вы не можете его отключить (поставить из значения «Enabled» в «Disabled»). На настольных компьютерах Acer эта же функция отключается в разделе «Authentication». (Также возможен вариант нахождения в «Advanced» — «System Configuration»).

На настольных компьютерах Acer эта же функция отключается в разделе «Authentication». (Также возможен вариант нахождения в «Advanced» — «System Configuration»).

Для того, чтобы изменение этой опции стало доступным, на вкладке «Security» вам необходимо установить пароль с помощью функции «Set Supervisor Password» и только после этого станет доступным отключение безопасной загрузки. Дополнительно может потребоваться включение режима загрузки «CSM» или «Legacy Mode» вместо UEFI.

Материнские платы GigabyteНа некоторых материнских платах Gigabyte отключение «Secure Boot» доступно на вкладке «BIOS Features» (настройки BIOS).

Другая модель ноутбука/материнской платы

На большинстве ноутбуков и компьютеров вы увидите те же варианты нахождения нужной опции, что и в уже перечисленных пунктах. В некоторых случаях некоторые детали могут отличаться.

Как узнать включена или отключена безопасная загрузка Secure Boot в Windows

Для проверки, включена ли функция «Secure Boot» в Windows 8 (8. 1) и Windows 10, вы можете нажать клавиши «Windows + R», ввести команду msinfo32 и нажать «Enter».

1) и Windows 10, вы можете нажать клавиши «Windows + R», ввести команду msinfo32 и нажать «Enter».

В окне сведений о системе, выбрав корневой раздел в списке слева, найдите пункт «Состояние безопасной загрузки» для получения сведений о том, задействована ли данная технология.

Как отключить защиту Secure Boot в Биосе

Здесь выбираем параметр «Boot Mode» или «OS Mode Selection», и переключаем его из положения «UEFI OS» (возможно «UEFI Boot») в положение «CSM Boot» (возможно «UEFI and Legacy OS» или «CMS OS»).

Чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение изменений, выбрав пункт «Yes». Перезагрузка. Теперь мы сможем загрузить на наш ноутбук любую операционную систему.

⇑ Наверх

Как отключить Secure Boot и UEFI на ноутбуке HP

Иногда бывает все не столь очевидно. Например, на некоторых моделях ноутбуков HP Pavillion для отключения Secure Boot нужно произвести еще несколько дополнительных операций.

Нажимаем при загрузке ноутбука клавишу F10 (возможно ESC, затем F10) и входим в UEFI-BIOS. Заходим в раздел «System Configuration», находим подраздел «Boot Options» и заходим в него.

Находим параметр «Secure Boot» и переключаем его в положение «Disabled» (Выключено). А параметр режима совместимости с другими операционными системами «Legacy support», напротив, переключаем в положение «Enabled» (Включено).

На предупреждение отвечаем согласием «Yes».

Для того чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение данных изменений, выбрав «Yes». Перезагрузка компьютера. После перезагрузки выходит окно с предупреждением «A change to the operating system secure boot mode is pending…». По-английски нам предлагают ввести на клавиатуре ноутбука код 8721 (в вашем случае код, конечно, будет другим) и нажать Enter. После этого изменения в настройках UEFI-BIOS будут сохранены и ноутбук опять перезагрузится.

При включении ноутбука HP нажмите клавишу ESC и попадете в стартовое меню. В нем выбираем «F9 Boot Device Options» и, зайдя в меню загрузки, выбираем установочную флешку (уже подсоединенную) или установочный DVD-диск с дистрибутивом операционной системы.

⇑ Наверх

Как отключить Secure Boot и UEFI на ноутбуке Asus

(Утилита Aptio Setup Utility)

При загрузке ноутбука нажмите клавишу DELETE и войдите в UEFI-BIOS. Заходим в раздел «Security» и, найдя параметр «Secure Boot», переключаем его в положение «Disabled».

Затем переходим в раздел «Boot» и, найдя параметр «Fast Boot», переключаем его в положение «Disabled».

Чтобы изменения вступили в силу, нажимаем F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Опять входим в UEFI-BIOS. Заходим в раздел «Boot» и, найдя параметр «Launch CSM», переключаем его в положение «Enabled» (Включено).

Опять нажимаем F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. При включении ноутбука Asus жмем клавишу ESC и попадаем в меню загрузки. В нем выбираем установочную флешку (уже подсоединенную) или установочный DVD-диск с операционной системой.

Перезагрузка. При включении ноутбука Asus жмем клавишу ESC и попадаем в меню загрузки. В нем выбираем установочную флешку (уже подсоединенную) или установочный DVD-диск с операционной системой.

⇑ Наверх

Как отключить Secure Boot и UEFI на ноутбуке Samsung

(Утилита Aptio Setup Utility)

Нажимаем при загрузке ноутбука клавишу F2 и входим в UEFI-BIOS. Заходим в раздел «Boot» и находим параметр «Secure Boot».

Переключите его в положение «Disabled» (Выключено).

На предупреждение о том, что компьютер может загрузиться с ошибкой нажмите Enter.

В этом же разделе ниже появится параметр «OS Mode Selection».

Переключите его в положение «CMS OS» или «UEFI and Legacy OS».

Опять появится предупреждение о возможности следующей загрузки ноутбука с ошибкой. Жмем Enter. Чтобы изменения вступили в силу, нажмите клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Теперь мы сможем загрузить на наш ноутбук любую операционку, если не получается, обращайтесь в КомпрайЭкспресс.

Перезагрузка ноутбука. Теперь мы сможем загрузить на наш ноутбук любую операционку, если не получается, обращайтесь в КомпрайЭкспресс.

⇑ Наверх

Как отключить Secure Boot и UEFI на ноутбуке Acer Aspire

(Утилита Insydeh30 Setup Utility)

Нажмите при загрузке ноутбука клавишу F2 и войдите в UEFI-BIOS. Здесь заходим в раздел «Main» и, найдя параметр «F12 Boot Menu», переключаем его в положение «Enabled». Этим действием мы разрешили появление загрузочного меню ноутбука при нажатии клавиши F12.

Далее переходим в раздел «Security» и, найдя параметр «Set Supervisor Password», нажимаем на клавишу Enter. В верхнем поле задаем пароль (в дальнейшем мы его сбросим) и нажимаем Enter. В нижнем поле вводим этот же пароль и опять жмем Enter.

На сообщение «Changes have been saved» еще раз нажмите клавишу Enter.

Дальше переходим в раздел «Boot» и, найдя параметр «Boot Mode», переключите его из положения «UEFI» в положение «Legacy».

Для того чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка ноутбука. Так как имеет смысл убрать ранее заданный нами пароль (возможность отключения/включения «Secure Boot» останется), снова по F2 входим в UEFI-BIOS, переходим в раздел «Security» и, найдя параметр «Set Supervisor Password», нажимаем на клавишу Enter. В верхнем поле вводим ранее заданный нами пароль и нажимаем Enter. Во втором и третьем поле ничего не вводим, просто нажимая Enter.

На сообщение «Changes have been saved» еще раз нажмите Enter. Вот и все! Пароль сброшен, а возможность отключения/включения «Secure Boot» сохранилась. Чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш ноутбук любую операционную систему.

⇑ Наверх

На стационарном Компьютере:

Как отключить Secure Boot и UEFI на материнской плате Asus

Нажимаем при загрузке ноутбука клавишу DELETE (возможно F2) и входим в UEFI-BIOS. Нажимаем F7 для перехода в «Advanced Mode».

Заходим в раздел «Boot», находим там подраздел «Secure Boot» и заходим в него.

Переключите параметр «Secure Boot» в положение «Other OS».

Далее вернитесь в корень раздела «Boot» и перейдите в подраздел «CSM (Compatibility Support Module)».

Переключите параметр «Launch CSM» в положение «Enabled».

В открывшихся дополнительных опциях выбираем «Boot Device Control» и переключаем в положение «Legacy OpROM only» или «UEFI and Legacy OpROM».

Переходим к параметру «Boot from Storage Devices» и переключаем его в положение «Legacy OpROM first» или «Both, Legacy OpROM first».

Этими действиями мы смогли отключить Secure Boot и включили режим расширенной загрузки. Чтобы изменения вступили в силу, нажимаем клавишу F10 и подтверждаем сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

⇑ Наверх

Как отключить Secure Boot и UEFI на материнской плате Asrock

Нажимаем при загрузке компьютера клавишу DELETE (возможно F2) и входим в UEFI-BIOS. Заходим в раздел «Security» и, найдя параметр «Secure Boot», переключите его в положение «Disabled».

Для того чтобы изменения вступили в силу, нажмите клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь вы сможете загрузить на PC любую операционную систему.

⇑ Наверх

Как отключить Secure Boot и UEFI на материнской плате Gigabyte

Нажимаем при загрузке ПК клавишу DELETE и входим в UEFI-BIOS. Заходим в раздел «BIOS Features» и, найдя параметр «Windows 8 Features», переключаем его в положение «Other OS».

Затем параметр «Boot Mode Selection» переключаем в положение «Legacy only» или «UEFI and Legacy». И, наконец, параметр «Other PCI Device ROM Priority» переключаем в положение «Legacy OpROM».

Для сохранения изменений нажмите клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

Как отключить Secure Boot и UEFI на материнской плате MSI

⇑ Наверх

При загрузке PC нажмите клавишу DELETE и зайдите в UEFI-BIOS. Здесь заходим в раздел «SETTINGS», переходим в подраздел «Boot», и найдя параметр «Boot Mode Select», переключаем его в положение «Legacy+UEFI».

Чтобы изменения вступили в силу, нажимайте клавишу F10 и подтвердите сохранение изменений, выбрав «Yes». Перезагрузка. Теперь мы сможем загрузить на наш компьютер любую операционную систему.

Как отключить UEFI/Secure Boot (разблокировать BIOS)?

Купил ноутбук Asus, хотел загрузится с загрузочного диска чтоб переустановить Windows 8, на Windows 7, не могу загрузится с диска, Что делать?

Вам необходимо отключить так называемый режим — Secure Boot

Просто находим изображение со своим BIOS и смотрим как в нем отключается UEFI.

Secure Boot — это защитная функция, созданная в 2012 году корпорацией Майкрософт в результате чего не может быть доставлен в приоритете загрузки BIOS на CD / DVD диске, который означает, что вы не можете загрузить диск, и вы не можете поставить приоритет загрузки к USB, будь то флэш-накопитель USB или внешний жесткий внешний диск. Доступ Т.е. полностью закрыт, но вы можете отключить эту защиту, предусмотрен.

В зависимости от способа, чтобы отключить производителей могут отличаться от описанных здесь, но в целом, суть остается той же. Главное понять, что цель Secure Boot — официальные ключи, которые пользователь должен приобрести за счет собственных средств.Вот 3 самых распространённых BIOS (и инструкция как отключить UEFI):

В старых версиях BIOS-а отключить Secure Boot было довольно легко:

В новых версиях BIOS-а, Secure Boot отключается на порядок сложнее. Просто находим Свое изображение (или изображениЯ) и смотрим на них как отключается этот самый Secure Boot.

Выберите Security, далее в Secure Boot жмите Disabled

Выберите Boot, далее в Boot Mode жмите Legacy

2-ой вариант:

Выберите Security Boot Parameters

Для OS type выберите Windows 8 UEFI. (Даже если вы хотите установить другую ОС)

Далее в безопасном режиме загрузки выберите Custom.

Кликните на управление ключами

Клавишу по умолчанию Provisioning выберите Отключить.

Затем, щелкните по безопасной загрузке ключей, чтобы удалить все старые ключи

Затем вставьте загрузочный диск или флэш-накопитель

Сохранить настройки в BIOS (не забудьте установить приоритеты)

Третий вариант:

Выберите пункт Безопасность

Далее безопасную загрузку конфигурации

Появляется Красное окно, нажмите клавишу F10 (Ascept)

Затем начинайте снизу:

Быстрая загрузка, выберите отключить

Ключ Owership выберите пользовательский

Защищенная загрузка, выберите отключить

Существующая поддержка Выберите Enabled

после смотрите порядок загрузки (при необходимости отключать источники UEFI загрузки операционной системы нажатием F5) и сохранить настройки

Небольшое пояснение:

1) Удаление Windows 8 с жесткого диска не влияет на безопасной загрузки, т.к эта функция встроена в BIOS, а также BIOS на материнской плате. Таким образом, даже если вы в командной строке команды через DiskPart, список дисков и ясно, удалите все разделы, то в конечном итоге при запуске только видите это сообщение здесь:

2) Убедитесь, что переключиться на ключевых клавиш управления обычаю, в противном случае результат увидите сообщение вроде (нажатие комбинации перечисленных 2948 + Enter вам не поможет в ответ на реакции не увидите):

как отключить и что делать, если настроен неправильно

В определенных ситуациях у пользователей может возникнуть необходимость запустить компьютер или ноутбук с загрузочной флешки. Если она создана правильно, никаких проблем с этим возникнуть не должно, когда на компьютере отключен Secure Boot. Если данная опция активирована, неавторизованная операционная система не может быть запущена во время загрузки компьютера. Также из-за нее могут возникать проблемы с установкой Windows.

Что такое Secure Boot

Ошибочно считать, что Secure Boot является опцией операционной системы Windows. Данная функция относится к UEFI – аналогу BIOS. Операционная система Windows лишь пользуется данной функцией для дополнительной защиты компьютера от нежелательных сторонних действий – взлома, самопроизвольного запуска программного обеспечения или нелицензионных приложений.

Отключить Secure Boot можно на любом компьютере. В качестве исключения можно выделить планшеты, работающие под управлением Windows 10.

Как узнать, активна ли функция Secure Boot на компьютере

Можно назвать 3 основных способа, как определить, работает ли функция Secure Boot на компьютере:

- Самый простой способ – это запустить строку «Выполнить», нажав Windows+R на клавиатуре и ввести в ней команду msinfo32. Откроется окно со сведениями о системе, где в графе «Состояние безопасной загрузки» будет указано, отключена или включена в данный момент функция Secure Boot;

- Также проверить, активна ли функция Secure Boot на компьютере, можно через Powershell. Для этого необходимо ввести соответствующий запрос в поиск и запустить утилиту. Далее в ней требуется ввести команду Confirm-SecureBootUEFI. Если опция включена, в командной строке появится сообщение True, если отключена – False. Любое другое сообщение укажет, что установленная в компьютере материнская плата не поддерживает функцию Secure Boot;

- Самый очевидный способ узнать, работает ли Secure Boot, это попробовать выполнить действие, на которое данная опция накладывает ограничения, например, попытаться загрузить с флешки Windows.

Как отключить Secure Boot

Чтобы отключить Secure Boot, необходимо зайти в настройки UEFI, они же настройки BIOS. Сделать это можно двумя способами:

- При включении компьютера до начала загрузки операционной системы нажимать на кнопку Del (или F2), чтобы перейти в BIOS. Стоит отметить, что на некоторых материнских платах (часто в ноутбуках) может потребоваться для перехода в BIOS нажимать сразу несколько кнопок, например, FN+F2. Чаще всего на экране указано, какие кнопки нужно жать для перехода в BIOS;

- Если на компьютере установлена операционная система Windows 8 или 8.1, можно достать в правой части экрана панель, перейти через нее в «Параметры». Далее выбрать пункт «Изменение параметров компьютера». Нажать «Обновление и восстановление» — «Восстановление», а следом «Перезагрузить», настроив в дополнительных параметрах, что перезагрузка должна происходить в «Настройки по UEFI».

Ко второму способу следует прибегать в ситуациях, когда клавиатура компьютера не срабатывает до момента загрузки операционной системы. Часто это бывает с беспроводными клавиатурами.

После того как в UEFI удастся зайти, нужно действовать в зависимости от того, какая версия UEFI установлена на компьютере. Ниже мы приведет примеры, как отключить Secure Boot в самых распространенных вариантах UEFI.

Материнские платы и ноутбуки HP

Чтобы отключить Secure Boot на ноутбуках HP, нужно зайти в BIOS. Далее проследуйте в меню «System Configuration» и выберите в списке вариант «Boot Options». Пролистайте список действий примерно до середины, где будет находиться вариант «Secure Boot». Нажмите на него, и во всплывающем окне выберите Disable, чтобы деактивировать функцию.

Материнские платы и ноутбуки Dell

Компания Dell в UEFI-режиме предусмотрела отдельный пункт специально для настроек опций Boot. Чтобы отключить Secure Boot, нужно перейти в этот раздел, выбрать «UEFI Boot» и опцию «Secure Boot» переключить в режим Disable.

Материнские платы и ноутбуки Asus

Для отключения Secure Boot на устройствах Asus, нужно в UEFI проследовать на вкладку «Boot», далее выбрать опцию «Secure Boot». В отличие от многих других BIOS, здесь потребуется не отключить функцию, а установить в опции «OS Type» в вариант «Other OS».

Обратите внимание: Выше приведен способ для новых моделей ноутбуков и материнских плат Asus. В некоторых модификациях потребуется в UEFI перейти на вкладку «Security», и в ней параметр «Secure Boot» установить в Disable.

Материнские платы и ноутбуки Acer

Ноутбук. Чтобы на ноутбуке Acer отключить Secure Boot, нужно пройти на вкладку «Security» и выбрать вариант «Set Supervisor Password». Следом понадобится придумать пароль, после чего станут доступны дополнительные опции, в частности, возможность перевести функцию «Secure Boot» в положение Disable.

Материнская плата. Отключить Secure Boot на материнской плате Acer можно в разделе «Authentication», выбрав для соответствующей опции значение Disable. Если материнская плата достаточно старая, следует поискать опцию в разделах «Advanced» — «System Configuration».

Материнские платы Gigabyte

Наиболее современная версия UEFI представлена на материнских платах Gigabyte. Чтобы в данной оболочке отключить Secure Boot, нужно перейти на вкладку «BIOS Features» и перевести соответствующий пункт в Disable или Отключено, в зависимости от локализации.

На других материнских платах и моделях ноутбуков примерно схема отключения Secure Boot похожа. Важно отметить, что перед выходом из BIOS, не забудьте сохранить опции, чтобы внесенные изменения не сбросились.

Загрузка…Как отключить «Secure Boot» в BIOS на ноутбуке Acer

Производители ноутбуков не дают заскучать и не перестают удивлять оригинальностью своих решений. На этот раз, интересную особенность управления режимом безопасной загрузки (Secure Boot) заложила в прошивку BIOS компания Acer. Параметр «Secure Boot» в биосе включен по умолчанию, а вот сменить его не получается.

Для начала стоит напомнить как попасть в BIOS на ноутбуках или моноблоках Acer. Для этого, перед запуском операционной системы, следует нажать функциональную клавишу [F2] или кнопку [DEL] (в зависимости от модели устройства).

Итак, в разделе «Boot» у нас имеется два параметра «Boot Mode», где можно изменить режим загрузки с «UEFI» на «Legacy» и «Secure Boot», отвечающий за безопасную загрузку. Это такая версия протокола загрузки, проверяющая на уровне BIOS (UEFI) ключи сигнатур загрузочного кода.

Делалось, вроде как для благих целей, оградить (нас или производителей «железа»?) от возможности установки нежелательных операционных систем. В биосе большинства ноутбуков сейчас хранятся ключи от предустановленной Windows, а под нежелательные системы тут попадает Linux. В общем, опция не обязательная, а иногда и вредная и её можно отключать.

А вот с отключением засада… отключить «Secure Boot» просто так не получится, хотя это возможно. Чтобы разблокировать управление безопасной загрузкой, во вкладке «Security» следует установить пароль суперпользователя «Set Supervisor Password».

Задаем пароль «Set Supervisor Password» и подтверждаем его, после чего в разделе «Boot» можно спокойно отключить «Secure Boot» (значение «Disabled»). Вот как об этом можно догадаться?

Убрать пароль суперпользователя можно там же «Set Supervisor Password», оставив поля для ввода нового пароля пустыми. Не забываем сохранить изменения перед тем как выйти из BIOS.

Подписывайтесь на канал Яндекс.Дзен и узнавайте первыми о новых материалах, опубликованных на сайте.Если считаете статью полезной,

не ленитесь ставить лайки и делиться с друзьями.

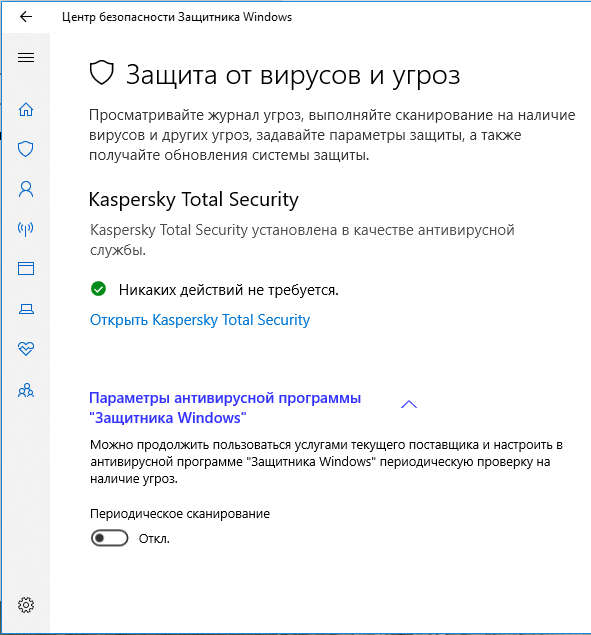

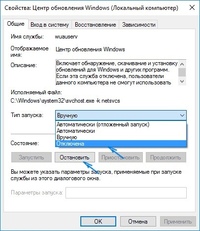

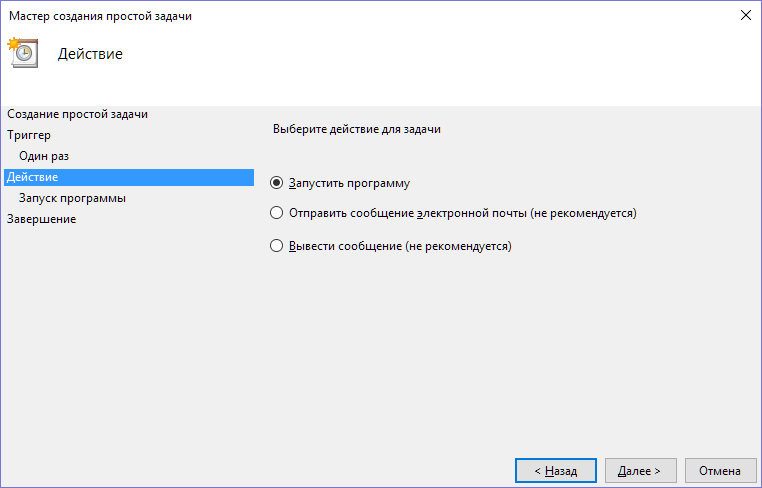

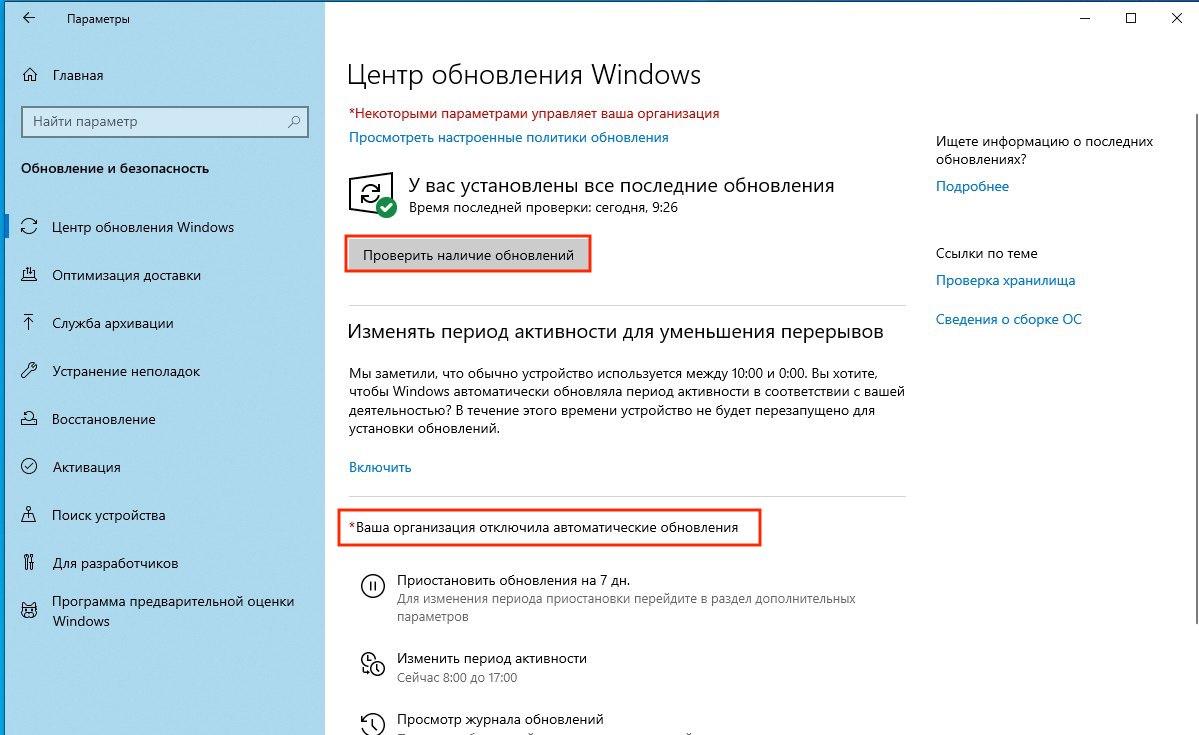

— TrickBot

TrickBot — это модульный банковский троян, который нацелен на конфиденциальную информацию и действует как дроппер для других вредоносных программ. С июня 2019 года MS-ISAC наблюдает все более тесную взаимосвязь между первоначальным заражением TrickBot и возможными атаками программ-вымогателей Ryuk. Авторы вредоносного ПО постоянно выпускают новые модули и версии TrickBot, чтобы расширить и усовершенствовать его возможности. TrickBot использует атаки типа «злоумышленник в браузере» для кражи финансовой информации, такой как учетные данные для входа в сеанс онлайн-банкинга.Кроме того, некоторые модули TrickBot используют протокол SMB, чтобы распространять вредоносное ПО по сети.

TrickBot распространяется через кампании по борьбе со спамом. Эти кампании рассылают нежелательные электронные письма, которые побуждают пользователей загружать вредоносное ПО с вредоносных веб-сайтов или заставляют пользователя открыть вредоносное ПО через вложение. TrickBot также сбрасывается в качестве дополнительной полезной нагрузки другими вредоносными программами, в первую очередь Emotet.

Кампании по распространению вредоносного спама, которые доставляют TrickBot, используют сторонние бренды, знакомые получателю, например счета от бухгалтерских и финансовых компаний.Электронные письма обычно содержат вложения, например документ Microsoft Word или Excel. В открывшемся вложении пользователю будет предложено включить макрос, который запускает сценарий VBScript для запуска сценария PowerShell для загрузки вредоносного ПО. TrickBot выполняет проверки, чтобы убедиться, что он не находится в среде песочницы, а затем пытается отключить антивирусные программы, такие как Microsoft Windows Defender. После выполнения TrickBot повторно развертывается в папке «% AppData%» и создает запланированную задачу, обеспечивающую постоянство.

TrickBot отправляет HTTP-запросы на следующие веб-сайты для определения общедоступного IP-адреса зараженного хоста:

- hxxp: //myexternalip.com/raw

- hxxp: //api.ipify.org

- hxxp: //icanhazip.com

- hxxp: //bot.whatismyipaddress.com

- hxxp: //ip.anysrc.net/plain/clientip

На этом этапе TrickBot начинает получать инструкции от сервера управления и контроля (C2) и готов к загрузке модулей, которые отправляются с файлом конфигурации.Модули поставляются как библиотеки динамической компоновки (DLL). После получения системной информации о зараженном узле TrickBot C2 отправляет время истечения срока действия и новый IP-адрес, который будет использоваться для загрузки дополнительных модулей. Серверы C2 постоянно меняются, и информация о заражении TrickBot обновляется. TrickBot использует запросы HTTP / HTTPS GET и POST для загрузки модулей и сообщения украденной информации / учетных данных на сервер C2.

TrickBot использует два типа веб-инъекций, «атаки с перенаправлением» и «инъекции на стороне сервера», для кражи финансовой информации из сеансов онлайн-банкинга с целью обмана своих жертв.

- Атаки перенаправления отправляют жертв на копии мошеннических банковских сайтов, когда они переходят на определенные банковские веб-сайты. Этот поддельный веб-сайт размещается на сервере киберугроз (CTA) и собирает данные для входа в систему жертвы.

- Внедрение на стороне сервера перехватывает ответ от сервера банка и перенаправляет его на сервер CTA. Сервер CTA вставляет дополнительный код на веб-страницу, прежде чем он будет возвращен клиенту. Затем CTA может украсть банковские данные жертвы с помощью захвата формы.При захвате форм записывается конфиденциальная информация, введенная в HTML-формы, например имена пользователей и пароли.

Дистрибьюторы TrickBot используют групповые теги (gtags) для однозначной идентификации конкретных кампаний TrickBot. Gtag и уникальный идентификатор бота включаются в универсальные идентификаторы ресурсов (URI), когда TrickBot обменивается данными со своими серверами C2.

МодулиTrickBot выполняют задачи для кражи банковской информации, системной / сетевой разведки, сбора учетных данных и распространения сети.Ниже приводится обзор общих модулей и файлов конфигурации TrickBot, но это не исчерпывающий список, поскольку TrickBot постоянно добавляет новые функции.

Похитители банковской информации

- LoaderDll / InjectDll — Отслеживает активность банковского веб-сайта и использует веб-инъекции (например, всплывающие окна и дополнительные поля) для кражи финансовой информации.

- Sinj — Этот файл содержит информацию об онлайн-банках, на которые нацелен TrickBot, и использует атаки перенаправления (также известные как веб-поддельные инъекции).

- Dinj — Этот файл содержит информацию об онлайн-банках, на которые нацелен TrickBot, и использует веб-инъекции на стороне сервера.

- Dpost — Включает IP-адрес и порт для украденной банковской информации. Если пользователь вводит банковскую информацию для одного из перечисленных банков, информация отправляется на IP-адрес dpost. Большая часть данных, отфильтрованных TrickBot, отправляется на IP-адрес dpost.

Разведка системы / сети

- Systeminfo — Собирает системную информацию, чтобы злоумышленник знал, что работает в уязвимой системе.

- Mailsearcher — Сравнивает все файлы на диске со списком расширений файлов.

- NetworkDll — Собирает дополнительную информацию о системе и отображает сеть.

Сбор учетных данных и информации о пользователе

- ModuleDll / ImportDll — Собирает данные браузера (например, файлы cookie и конфигурации браузера).

- DomainDll — Использует LDAP для сбора учетных данных и данных конфигурации с контроллера домена путем доступа к общим файлам SYSVOL.

- OutlookDll — Собирает сохраненные учетные данные Microsoft Outlook, запрашивая несколько ключей реестра.

- SqulDll — Принудительно включает аутентификацию WDigest и использует Mimikatz для очистки учетных данных из LSASS.exe. Модули червя используют эти учетные данные для распространения TrickBot по сети.

- Pwgrab — Похищает учетные данные, данные автозаполнения, историю и другую информацию из браузеров, а также из нескольких программных приложений.

Распространение сети

- WormDll и ShareDll — это модули-черви, которые злоупотребляют блоком сообщений сервера (SMB) и облегченным протоколом доступа к каталогам (LDAP) для горизонтального перемещения по сети.

- TabDll — Использует эксплойт EternalRomance (CVE-2017-0147) для распространения через SMBv1.

MS-ISAC рекомендует государственным органам SLTT придерживаться следующих рекомендаций для предотвращения, обнаружения и устранения заражения TrickBot:

Для предотвращения заражения TrickBot:

- Проведите обучение сотрудников по социальной инженерии и фишингу.

- Если у вас нет политики в отношении подозрительных писем, рассмотрите возможность ее создания и укажите, что обо всех подозрительных письмах следует сообщать в отдел безопасности и / или ИТ.

- Пометьте внешние электронные письма баннером, указывающим, что они поступают из внешнего источника. Это поможет пользователям обнаруживать поддельные электронные письма.

- Примените применимые исправления и обновления сразу после соответствующего тестирования.

- Внедрить фильтры на шлюзе электронной почты для писем с известными индикаторами вредоносного спама, такими как известные вредоносные темы, и заблокировать подозрительные IP-адреса на брандмауэре.

- Чтобы снизить вероятность поддельных или измененных электронных писем, внедрите политику и проверку проверки подлинности сообщений домена (DMARC), начав с внедрения стандартов политики отправителя (SPF) и почтовых стандартов DomainKeys Identified Mail (DKIM). (Субуправление СНГ 7.8)

- Организациям следует рассмотреть возможность использования технологии белого списка приложений для всех активов, чтобы гарантировать, что выполняется только авторизованное программное обеспечение, а выполнение всего неавторизованного программного обеспечения на активах заблокировано (CIS Subcontrol 2.7). Организации также должны гарантировать, что программное обеспечение для внесения в белый список приложений позволяет запускать в системе только авторизованные скрипты с цифровой подписью (например, * .ps1, * .py, макросы и т. Д.) (Подконтроль CIS 2.9).

- Придерживайтесь принципа наименьших привилегий, гарантируя, что пользователи имеют минимальный уровень доступа, необходимый для выполнения их обязанностей. Ограничьте полномочия администратора только назначенным администраторам.

- Внедрить централизованно управляемое современное решение для защиты от вредоносных программ (CIS Subcontrol 8.2). Помимо ценных превентивных и корректирующих возможностей, средства обнаружения, обеспечиваемые программным обеспечением для защиты от вредоносных программ, полезны для обеспечения осведомленности о любых угрозах, которые могут проявляться в среде.

- Если это еще не сделано, рассмотрите возможность внедрения системы обнаружения вторжений (IDS) для обнаружения операций управления и контроля (C2) и другой потенциально вредоносной сетевой активности, такой как система Albert в MS-ISAC.

- Убедитесь, что системы усилены в соответствии с принятыми в отрасли руководящими принципами, например, предоставленными подразделением CIS Benchmarks.(https://www.cisecurity.org/cis-benchmarks/)

- Отключите использование SMBv1 в сети и потребуйте хотя бы SMBv2 для защиты системы от модулей распространения по сети, используемых TrickBot.

Если обнаружено заражение TrickBot:

- Отключите доступ в Интернет на пораженном сайте, чтобы минимизировать степень кражи учетных данных, связанных с внешними сторонними ресурсами.

- Просмотрите затронутые подсети, чтобы определить многосетевые системы, которые могут отрицательно повлиять на усилия по сдерживанию.Кроме того, рассмотрите возможность временного отключения сети, чтобы выполнить идентификацию, предотвратить повторное заражение и остановить распространение вредоносного ПО.

- Выявление, завершение работы и удаление зараженных машин из сети.

- Усилить мониторинг обмена данными SMB или полностью заблокировать его между рабочими станциями и настроить правила брандмауэра так, чтобы доступ разрешался только с известных административных серверов.

- Оцените необходимость открытия портов 445 (SMB) в системах и, при необходимости, рассмотрите возможность ограничения подключений только определенными, доверенными узлами.

- Начните с исправления многосетевых систем (например, контроллера домена, файлового сервера), поскольку они могут обмениваться данными через виртуальные локальные сети (VLAN) и могут быть потенциальным средством распространения вредоносного ПО.

- Создайте чистые VLAN, у которых нет доступа к зараженным VLAN. После повторного создания образа систем или восстановления из заведомо исправной резервной копии поместите их в чистую VLAN.

- Не входите в зараженные системы с доменными или общими учетными записями локальных администраторов. Это лучшая стратегия исправления, поскольку у TrickBot есть несколько способов получить доступ к учетным данным.

- Поскольку TrickBot известен тем, что очищает как доменные, так и локальные учетные данные, рекомендуется сбросить пароль в масштабе всей сети. Лучше всего это сделать после того, как системы будут очищены и переведены в новую VLAN. Это рекомендуется, чтобы новые пароли не удалялись вредоносным ПО.

- Применяйте изоляцию на основе хоста с помощью объектов групповой политики (GPO) брандмауэра Windows, продуктов системы обнаружения вторжений на основе хоста / системы обнаружения вторжений в сеть (HIDS / NIDS), частной виртуальной локальной сети (pVLAN) или аналогичных средств для смягчения последствий размножение.

- Определите вектор заражения (нулевой пациент), чтобы определить основную причину инцидента.

MS-ISAC является координационным центром для предотвращения, защиты, реагирования и восстановления киберугроз для национальных правительств штатов, местных, племен и территорий (SLTT). Дополнительную информацию по этой теме, а также круглосуточную помощь по кибербезопасности можно получить по телефонам 866-787-4722, [email protected] . MS-ISAC заинтересован в ваших комментариях — доступен анонимный отзыв , опрос .

Удалите McAfee Endpoint Security на Windows 10 — самоуправляемые компьютеры, принадлежащие университету | UMass Amherst Information Technology

Ниже приведены инструкции, которые помогут вам удалить корпоративную версию McAfee Endpoint Security с самоуправляемых компьютеров, принадлежащих университету, на которых установлена только Windows 10 .

Примечание: Если ваш компьютер находится под управлением UMass Amherst IT, не пытайтесь удалить клиент самостоятельно. Обратитесь к своему администратору.

- Запустите File Explorer с помощью значка в левой части меню «Пуск».

- В левой части окна проводника щелкните Этот компьютер .

- В строке поиска в правом верхнем углу окна «Этот компьютер» введите FrmInst.exe и нажмите Enter, чтобы найти файл. Это может занять 3-10 минут.

- Щелкните правой кнопкой мыши файл, как только он будет найден, и выберите Открыть расположение файла .

- В верхнем левом углу окна щелкните меню Файл и выберите Открыть Windows PowerShell , а затем Откройте Windows PowerShell от имени администратора .Щелкните Да в диалоговом окне Контроль учетных записей пользователей. Вам могут потребоваться имя пользователя и пароль администратора вашего компьютера.

- В окне PowerShell введите: . \ FrmInst.exe / forceuninstall (с учетом регистра) и нажмите Enter, чтобы запустить средство удаления.

- Нажмите OK после завершения работы инструмента удаления, а затем закройте окно PowerShell . Папка, просматриваемая на шаге 4, теперь должна быть пустой.

- Откройте меню «Пуск» Windows и выберите значок шестеренки слева, чтобы запустить приложение «Настройки».

- Щелкните элемент Apps для просмотра установленных приложений и управления ими.

- Введите McAfee в строке поиска «Приложения и функции » . Вы должны увидеть три программы в списке. Начните с удаления McAfee Endpoint Security Firewall .

- Нажмите кнопку Удалить для приложения, а затем нажмите Удалить в диалоговом окне подтверждения.

- Нажмите Да в диалоговом окне «Контроль учетных записей», чтобы начать процесс удаления.

- Повторите шаги 12 и 13 для двух оставшихся приложений McAfee.

Что такое ботнет и как предотвратить порабощение вашего ПК

Ваш компьютер в последнее время ведет себя странно? Бежать медленнее, чем обычно, до того, что после обеда ползать, как удав? Какие-нибудь необъяснимые сообщения об ошибках, появляющиеся случайным образом? Или ваш вентилятор внезапно переходит в режим овердрайва, даже если ваш компьютер должен простаивать? Не то чтобы мы хотели вас тревожить, но есть небольшая вероятность, что ваш компьютер был превращен в зомби .Не воспринимайте это буквально, это не значит, что он проснется ночью и убьет вас во сне, пока транслирует «Триллер» Майкла Джексона. « Компьютеры-зомби » — термин, используемый, когда злоумышленник получает контроль над вашим компьютером без вашего ведома и либо крадет ваши данные, либо заставляет ваш компьютер делать то, чего он обычно не должен, например рассылать спам. Или, скорее всего, сделайте и то, и другое: украдите вашу конфиденциальную информацию И атакуйте другие компьютеры . источник Компьютер-зомби похож на традиционный троянский конь.Разница между ними заключается в том, что вместо установки кейлоггера и кражи ваших личных данных (что он и так может сделать) зомби будут работать с другими зомби, образуя так называемый «ботнет » (или « армия зомби»). ”). Термин «ботнет» происходит от объединения слов «робот » и «сеть ». Ботнеты — это целые сети компьютеров, которые контролируются и которым даны инструкции для выполнения множества действий, например:

- атаковать другие компьютеры ,

- отправить спама или фишинговых писем ,

- доставить программ-вымогателей ,

- шпионское ПО или многие другие подобные злонамеренные действия.

И все это может произойти даже без малейшего представления об этом . Как вы знаете, одна вредоносная программа может нанести огромный ущерб. Теперь представьте, , что может сделать армия из миллионов компьютеров с помощью скоординированных атак . Даже небольшие ботнеты могут повлиять на бизнес. И хуже всего то, что ваш компьютер может быть задействован в ботнете так же просто, как 1-2-3. Все, что нужно, — это обновление плагина браузера, которое вы просто откладываете. . Или нажмите на ссылку, к которой вы не знаете, куда она ведет.А с нашей занятостью и вниманием, меньшим, чем у золотой рыбки, шансы всегда в пользу киберпреступников. Теперь мы не хотим вызывать ненужную вспышку паранойи, поэтому, пожалуйста, продолжайте читать, чтобы узнать о: 1. Способности, которыми обладают бот-сети ; 2. Как киберпреступники создают и развивают бот-сети ; 3. Как ваш компьютер можно завербовать в один ; 4. Как этого не допустить ; 5. Как и что проверить, если уже поздно и вы являетесь участником ботнета .

1.

Возможности ботнетаИнтересный факт: если вы пользуетесь Интернетом с конца 90-х — начала 2000-х, вы, скорее всего, помните mIRC, популярную программу чата. mIRC фактически использовал безобидных ботнетов — как и все другие программы обмена текстовыми сообщениями Internet Relay Chat. Однако большинство ботнетов создано для злонамеренных целей с. Ботнеты могут использоваться для: 1. рассылки спама — если у спамера есть доступ к ботнету, это очень рентабельно, и им это будет почти ничего не стоить.Из исследования, проведенного в 2012 году (представьте, насколько низки эти цены сейчас, спустя 4 года):

«Если вы хотите купить ботнет, он обойдется вам примерно в 700 долларов (433 фунта стерлингов). Если же вы просто хотите нанять кого-то еще на час, это может стоить всего 2 доллара (1,20 фунта стерлингов) »

2. Запустите распределенную атаку отказа в обслуживании (DDoS) на веб-сайте, в компании, правительстве и т. Д. — это происходит путем отправки такого количества запросов на контент, что сервер не может справиться, и он отключается (он же отключается).Даже очень крупным веб-сайтам сложно оставаться в сети, когда ботнеты нацелены на их серверы. Поскольку вредоносное ПО и инфраструктура, предназначенная для борьбы с киберпреступностью, стали коммерчески доступными, затраты снизились и позволили большему количеству злоумышленников получить доступ к такого рода службам.

«Средняя стоимость аренды ботнета в течение часа каждый месяц с использованием пакета подписки DDoS составляет около 38 долларов США, при этом комиссия составляет всего 19,99 доллара США».

Источник: исследование InCapsula от июня 2015 г. 3. Совершает мошенничество с рекламой : Компьютеры по всему миру могут генерировать поддельные клики по рекламе — это помогает мошенникам собрать серьезные суммы денег.Согласно недавнему отчету Ассоциации национальных рекламодателей, маркетологи всего мира могут из-за этого потерять в этом году до 7,2 миллиарда долларов. 4. Поддерживайте активность фишинговых веб-сайтов и часто меняйте их домены, чтобы они оставались анонимными и незамеченными правоохранительными органами. 5. Распространять вредоносные программы, программы-вымогатели или шпионские программы . Помимо прямого финансового ущерба, это также может способствовать дальнейшему расширению ботнета. Краткая (моральная) история : Zeus был одним из самых мощных финансовых вредоносных программ в Интернете.Готовый к развертыванию ботнет для кибератак. Его основной функцией было кража онлайн-учетных данных, особенно связанных с банковскими операциями. «Zeus очень сложно обнаружить даже с помощью новейшего антивируса и другого программного обеспечения для обеспечения безопасности, поскольку он скрывается, используя скрытые методы. Считается, что это основная причина, по которой вредоносное ПО Zeus стало крупнейшим ботнетом в Интернете: только в США заражено около 3,6 миллиона компьютеров ». Еще одна недавняя программа-вымогатель, вызывающая повреждения, под названием Locky , также регистрирует зараженный компьютер в ботнете. Ботнеты стали настолько большими и распространены по всему миру , что их может быть очень сложно отключить. От многих сотрудничающих сторон требуется много усилий, чтобы вывести из строя крупный ботнет. Вот еще один недавний пример : ботнет Simda заразил более 770 000 компьютеров в более чем 190 странах (среди них: США, Великобритания, Канада, Россия, Турция). Он был активен в течение многих лет и использовался для распространения пиратского программного обеспечения и различных типов вредоносных программ, включая кражу финансовых учетных данных.Создатели конкретных типов вредоносных программ просто арендовали их у создателей Simda и платили им вознаграждение за каждую атаку. В прошлом году исследователи «Лаборатории Касперского» опубликовали в блоге интересную статью, в которой объяснялись усилия, необходимые для отключения Simda:

«В четверг, 9 апреля, было проведено одновременное отключение 14 командно-управляющих серверов ботнета Simda, расположенных в Нидерландах, США, Люксембурге, России и Польше. Список организаций, задействованных в этой операции по остановке, прекрасно иллюстрирует ее сложность.Интерпол, Microsoft, «Лаборатория Касперского», Trend Micro, Институт киберзащиты, ФБР, Голландское национальное подразделение по борьбе с преступлениями в сфере высоких технологий (NHTCU), Отдел полиции Великого Дукаля в Люксембурге и Управление «К» Министерства внутренних дел России работали вместе для противодействия киберпреступникам. «

2.

Как киберпреступники создают и развивают бот-сетиМы можем выразить это одним словом, охватывающим все: вредоносных программ . Киберпреступники сделают все, чтобы обманом заставить вас загрузить и запустить вредоносный код, который вербует ваш компьютер в их ботнет.Они соблазнят вас проехать мимо. Они будут использовать уязвимости веб-сайтов и программного обеспечения, например устаревшие плагины вашего браузера. Они заставят вас нажимать на ссылки или открывать вредоносные вложения в сообщениях электронной почты. Мы вернемся к ним позже. После выполнения вредоносный код будет использовать Интернет для установления связи с управляющим компьютером , который управляет ботнетом (его также называют сервером Command & Control ). Ваш компьютер останется бездействующим, за исключением периодической проверки инструкций от управляющего компьютера.Тем временем тот, кто дергает за ниточки, сосредоточится на привлечении большего количества компьютеров в первоначальный ботнет. Поскольку они, похоже, ничего не делают, ботнет может содержать даже сотни тысяч компьютеров-зомби, не вызывая подозрений. Киберпреступники, которые управляют ботнетом, скорее всего, продадут его или арендуют на нем время — что-то вроде субподряда. Рано или поздно они выдадут команду через сервер Command & Control, и ботнет проснется и запустит атаку .

3.

Как ваш компьютер может быть задействован в ботнетеРанее мы говорили, что наиболее распространенным методом привлечения компьютеров в ботнет является использование вредоносных программ . Владельцы ботнета сделают все, чтобы вредоносный код бота попал на ваш компьютер. Есть несколько способов добиться этого: 1. Электронная почта : злоумышленники будут отправлять вам электронные письма, содержащие вредоносные вложения или ссылки на контролируемые ими веб-сайты, на которых размещен вредоносный код.Locky, недавняя программа-вымогатель, которая также вербует ваш компьютер в бот-сеть, была распространена через массовую кампанию по рассылке спама по электронной почте. 2. Социальные сети / приложения для обмена сообщениями : аналогично электронным письмам — они заставляют вас переходить по ссылкам, полученным вами в социальной сети. 3. Попутные загрузки : Они работают за счет использования уязвимостей вашего веб-браузера, надстроек или надстроек браузера. В других случаях злоумышленники обманом заставят вас загрузить вредоносное ПО, не осознавая полностью его влияние. Например, , при посещении законного веб-сайта вы увидите всплывающее окно, в котором говорится, что ваш компьютер заражен, и предлагается загрузить антивирусную защиту, которая на самом деле является вредоносным ПО.

4.

Как предотвратить включение вашего компьютера в ботнетПроще предотвратить заражение вашего компьютера и его включение в бот-сеть, чем обнаружить его, когда уже слишком поздно, и попытаться его спасти. Итак, вот основные правила, которым вы должны следовать, чтобы не стать частью ботнета : 1. Не нажимайте на подозрительные ссылки, в которых вы не уверены / не знаете, куда они ведут. — даже те, которые вы получили от друзей, родственников или друзей в социальных сетях. Их учетные записи могли быть взломаны, поэтому безопаснее набраться терпения и спросить их, в чем дело, прежде чем спешить переходить по ссылкам. 2. Не загружайте вложения, которые вы никогда не запрашивали. . 3. Вам нужен хороший антивирус и антишпионское ПО, установленное из надежного источника .Избегайте онлайн-рекламы, которая сообщает вам, что ваш компьютер заражен — это замаскированное вредоносное ПО. 4. Если у вас уже есть антивирусное и антишпионское программное обеспечение, проверьте, активированы ли они, исправлены и обновлены ли они . Проведите полное сканирование с помощью антивируса. Иногда код бота деактивирует ваш антивирус. 5. Также убедитесь, что ваш брандмауэр находится на . Установите максимальный уровень безопасности — это потребует, чтобы все приложения, ищущие доступ в Интернет, уведомляли вас, позволяя отслеживать входящий и исходящий трафик.6. Обновляйте все свое программное обеспечение , особенно ваш браузер, Adobe Flash, Adobe Reader и Java. Это самые уязвимые, а также наиболее часто используемые киберпреступниками для вербовки компьютеров в ботнет. Обновление приложений может заблокировать 65% векторов атак, нацеленных на ваши приложения , поэтому не игнорируйте эту очень важную превентивную меру безопасности (которая также полностью БЕСПЛАТНА). источник

5.

Как проверить, участвуете ли вы в ботнетеВаш компьютер или подключение к Интернету работает медленнее, чем обычно? Ваш компьютер начал работать беспорядочно? Часто ли вылетает? Получаете ли вы необъяснимые сообщения об ошибках? Не работал ли вентилятор в режиме ожидания, когда компьютер простаивает? Вы заметили необычную активность в Интернете (например, интенсивное использование сети)? Ваш браузер закрывается часто и неожиданно? Ваш компьютер долго запускался, выключался или не выключался должным образом? Это может означать, что программа запущена без вашего ведома и использует изрядное количество ресурсов. Следующим шагом будет проверить диспетчер задач — посмотреть, что там происходит. Вы также можете отключиться от Интернета и посмотреть, есть ли различия. Конечно, все это также может указывать на то, что ваш вентилятор полон пыли и его просто нужно почистить. Или что ваш компьютер устарел и нуждается в обновлении. Однако, если это не так и вы обнаружите, что ваш компьютер является частью ботнета, стандартный совет — стереть все это . Отформатируйте его и переустановите операционную систему .Чтобы свести к минимуму любой потенциальный ущерб, убедитесь, что вы всегда делаете резервные копии всех ваших важных файлов и папок . Это совет, который большинство людей игнорирует, но я знаю, что вы знаете лучше этого.

ЗАКЛЮЧЕНИЕБотнеты — гораздо большая проблема, чем мы можем себе представить. И с точки зрения размера, и с точки зрения воздействия, потому что огромное количество и возможности заставят вас задыхаться. Эта инфраструктура дает киберпреступникам возможность расширить свой охват, начать мощные атаки и нанести непоправимый ущерб.И это то, что каждый пользователь Интернета и компьютеров может предотвратить, приняв необходимые меры безопасности. И помните: , если может проникнуть вредоносный код для включения вашего компьютера в ботнет, то же самое могут сделать и программы-вымогатели, финансовые вредоносные программы и другие угрозы .

Простой способ защитить себя от вредоносных программ

Вот вам 1 месяц Heimdal ™ Threat Prevention Home, в доме!

Используйте его, чтобы: Блокируйте вредоносные веб-сайты и серверы от заражения вашего ПК Автоматически обновляйте программное обеспечение и закрывайте бреши в безопасности Храните свои финансовые и другие конфиденциальные данные в безопасностиЧто такое бот-сети и как я могу заблокировать ботов на домашних компьютерах?

Слово «бот» происходит от слова «интернет-робот», и хотя это слово выглядит и звучит безобидно, боты могут быть кошмаром для кибербезопасности.Плохие боты могут пролететь за пределами поля зрения радара, используя хороших ботов в качестве прикрытия, и сеять хаос.

Что такое боты?

Бот — это приложение, программное обеспечение или процесс, созданный для взаимодействия с другими сетевыми службами. Они были созданы специально для автоматизации повторяющихся задач. Боты взяли на себя определенные задачи, которые в противном случае выполнялись бы людьми, обычно те, которые предоставляют информацию или услуги.

«Пауки» поисковых систем Google, которые сканируют Интернет для индексации новых страниц, критически важных для поиска результатов, которые вы видите на страницах результатов поисковых систем, являются примером ботов.Чат-бот, с которым вы взаимодействуете в окне чата службы поддержки, также является ботом. Вы, вероятно, встречали их на Amazon, Bank of America, Lyft, Spotify и многих других сайтах продуктов и услуг.

Но это хорошие боты. Что нас беспокоит, так это плохие боты.

Вредоносные боты: опасная и постоянная угроза

Плохие боты — одна из самых серьезных угроз кибербезопасности. Они могут украсть ваши данные, заразить ваш компьютер вредоносным ПО, запустить атаки типа «отказ в обслуживании» (DDoS) и многое другое.Причина, по которой этих ботов так трудно обнаружить, что делает их еще более сложной задачей для защиты, заключается в том, что они могут маскироваться под законный трафик.

Боты делают множество полезных вещей в Интернете, и киберпреступники пользуются этим, чтобы гарантировать, что плохие боты пролетят ниже радаров и заразят ваш ПК или Mac вредоносными программами-ботами.

Вот что могут делать плохие боты:

- Записывать нажатия клавиш

- Украсть пароли

- Украсть финансовую и другую личную информацию

- Использовать бэкдоры, открытые вирусами и червями

- Отправлять спам, который может быть фишинговым или вредоносным спамом (вредоносный спам)

Боты и ботнеты

Если вы следите за новостями в области кибербезопасности, такими как последние хакерские атаки и угрозы, вы наверняка встречали такие слова, как «атаки зомби» и «ботнеты».’Понятно думать, что это фразы из какого-то апокалиптического фильма, где мир захвачен зомби или роботами.

Это угрозы компьютерной безопасности, и в основе этих угроз лежит скромный «бот». Плохой бот используется киберпреступниками для захвата компьютера, даже вашего персонального компьютера. Этот зараженный компьютер называется зомби. Через некоторое время злоумышленники захватывают несколько компьютеров и создают сеть из компьютеров-зомби. Затем эти компьютеры используются для запуска крупномасштабной злонамеренной атаки.Эта сеть компьютеров называется ботнетом.

Возможно, вы никогда не поймете, что ваш компьютер является частью ботнета, используемого для рассылки спама, потому что ботнеты не занимают много места. Есть вероятность, что вы думаете, что ваш компьютер работает медленнее, чем обычно, но разница слишком мала, чтобы быть заметной.

Контрольные признаки того, что ваш компьютер может быть заражен вредоносной программой-ботом, включают:

- Частые сбои компьютера без видимой причины

- Медленный доступ в Интернет

- Проблемы с выключением компьютера (требуется время для выключения или не выключается полностью / правильно)

- Программы, которые раньше загружались быстро и без усилий, загружаются медленно

- Приложения, которые работали без сбоев, теперь работают без сбоев.

- Ваша семья и друзья получают от вас электронные письма, но вы им не отправляли

- Рекламные объявления всплывают на экране, но вы не используете веб-браузер

Как защитить компьютер от троянских вирусов-ботов, ботов-вирусов и вредоносных программ-ботов?

Хотя плохие боты могут обладать исключительной способностью маскироваться, вы все же можете предпринять шаги для защиты своего ПК и Mac от ботов.Все дело в поддержании хорошей кибергигиены и соблюдении передовых практик просмотра:

- Убедитесь, что все программное обеспечение, которое вы используете на вашем ПК или Mac, обновлено

- Используйте надежные пароли для вашего компьютера (сочетание цифр и символов)

- Не загружайте неизвестные файлы на свой компьютер

- Включить блокировщики всплывающих окон

- Установите качественную антивирусную защиту с расширенными функциями защиты от вредоносных программ.

- Держите антивирус в актуальном состоянии

- Если вы считаете, что ваш компьютер заражен вредоносным ПО, примите необходимые меры для его устранения.

И, конечно же, мы рекомендуем защитить ваш компьютер с помощью средств кибербезопасности нового поколения, таких как Sophos Home.

Боты — это автономные программы. Они проникают и запускаются на вашем компьютере без вашего ведома, выполняя задачи с необычно высокой скоростью. Ботнеты — это совокупность машин, зараженных одним и тем же ботом. Они могут направить свою армию машин, чтобы нанести более обширный ущерб.

Проникновение в ботнет

Содержание

Обзор

Защита клиента от ботмастера

Ничего не подозревающий покупатель

Прекращение разговора бота

с ботмастером

Вы можете найти что угодно в Интернете

Универсальный ботнет-магазин

Претендент на то, чтобы избежать взлома

Заключение

Ссылки

Многие группы в Cisco занимаются исследованиями в области безопасности.Одна команда недавно исследовала бот-сети с целью улучшения существующих методов обнаружения и выявления техник, которые бот-мастера используют для компрометации машин. Усилия команд были вознаграждены за счет защиты сети важных клиентов. Их усилия по открытию также дали необычайное понимание мыслей и мотивов ботмастера. В этом документе обсуждается защита от эксплойтов и отчеты об интервью, проведенных командой с бот-мастером, с которым они столкнулись.

Обычно администраторы исправляют уязвимые машины или развертывают какую-то систему предотвращения вторжений (IPS) для защиты от эксплойтов.Оба подхода эффективны в большинстве случаев, но ни один из них не защищает системы от необразованного пользователя. Эти подходы могут даже не защитить людей, которые забирают свои машины домой, если IPS является сетевым. Пользователь, который щелкнет и запустит что-либо, представляет собой величайшую угрозу для любой сети.

ТрафикInternet Relay Chat (IRC) на нестандартных портах является хорошим индикатором вредоносной активности. Простые ботнеты часто используют IRC в качестве среды управления и контроля, поскольку исходный код легко доступен.Присоединение к сети чата не является действием ботнета, но обычно не является рабочим действием. Cisco предлагает услугу по мониторингу и управлению сетевыми IPS. Отслеживая определенные предупреждения из этого потока данных, можно легко обнаружить подозрительный IRC-трафик.

Ничего не подозревающий покупатель

Заказчик Cisco не знал о десятках взломанных машин. В сети клиентов происходило огромное количество предупреждений, включая активность IRC, гораздо больше, чем что-либо, что могло бы быть безвредным.Трафик с нескольких машин выделялся среди других систем в сети. Иногда в сети возникают странности, но когда наблюдается небольшое подмножество машин, которые демонстрируют такое же странное поведение, исследователи должны принять это к сведению.

На рис. 1 показан поток данных с устройства Cisco IPS.

Рисунок 1. Мониторинг потока данных Cisco IPS

Глядя на сигнатуры предупреждений, было ясно, что уязвимые машины были скомпрометированы.Cisco IPS обнаружила атаку, но, к сожалению, заказчик не запустил ее в оперативном режиме и не подключился к маршрутизатору, поэтому попадания не были заблокированы. Было задействовано несколько разных ботнетов, которые выглядели странно похожими. При изучении истории машин, помимо IRC-трафика, были обнаружены попытки эксплуатации и разведки.

Ни один трафик не был зашифрован, что указывает на то, что злоумышленники либо неискушенные, либо не заботились о сокрытии своих следов.Ботмастер иногда принимал базовые меры предосторожности, например, использовал пароли сервера и канала, но не мог зашифровать данные. Обмены запрос-ответ были скрыты в обычном IRC-трафике.

Например, при подключении к серверу бот должен немедленно пропинговать MrB | g с ключом s3cr3 + sq | _ | rr3l, иначе ему будет отказано в доступе к серверу. Этот метод «запрос-ответ» также использовался клиентами в ответ на определенные команды RFC 2812, такие как запрос версии протокола клиент-клиент.Кроме того, боты будут отвечать на команды, не относящиеся к RFC 2812. Было отмечено, что разные бот-сети, похоже, использовали одни и те же команды. Это привело к убеждению, что большинство, если не все, из этих клиентов основаны на общем исходном коде. На рисунке 2 показан ботнет.

Рис. 2. Ботнет

На данном этапе расследования наибольшее беспокойство у групп было за клиента. Возникла острая необходимость определить, что делал ботнет и какая информация была скомпрометирована.С помощью Cisco IPS был собран широкий спектр данных о сетях управления и контроля. Например, сеть была разделена на несколько дискретных узлов управления и контроля с разными IP-адресами. В течение нескольких недель команды фиксировались, и сеть отслеживалась, чтобы узнать, на какую информацию нацелен бот-мастер. Клиент IRC с открытым исходным кодом был настроен для эмуляции зараженной машины и подключения к сети. Это позволяло осуществлять непрерывный мониторинг без необходимости оставлять активными скомпрометированные машины.

Ботмастер нацелился на сотрудников, а не на саму компанию. Это действие, вероятно, помогло злоумышленнику остаться незамеченным. Режим атаки ботмастера включал в себя кражу паролей сотрудников, которые хранились в Internet Explorer, а затем добавление перенаправления в файл hosts , что позволило провести атаку «человек посередине» на банк в Латинской Америке.

Остановка бота

После определения степени повреждения бота нужно было остановить.Команда смогла продемонстрировать модификацию файла hosts, что сделало компромисс неопровержимым. Некоторые машины были взломаны десятки раз. Червь или троян могут поставить под угрозу машину и обновить файл hosts только для того, чтобы исправить это антивирусным сканером (или другим вредоносным ПО).

Исправление предотвратит атаку «злоумышленник в середине», но ботнет загрузится нормально. Это действие происходило каждый раз при загрузке системы. На некоторых машинах были десятки записей, показывающих, что файл hosts неоднократно исправлялся.Стало ясно, что невозможно очистить каждую зараженную машину, потому что за время, необходимое для предупреждения компании о проблеме, личная информация сотен сотрудников может быть скомпрометирована.

У клиента не было возможности запустить Cisco IPS inline, поэтому межсетевой экран был проверен. При мониторинге ботнета стало ясно, что серверы IRC будут обновляться довольно часто. Серверы IRC перемещали порты, серверы и меняли пароли, иногда по несколько раз в день.Это частое обновление чрезвычайно затрудняло блокировку командно-управляющих серверов.

Команда обнаружила видимый изъян в атаке: ботмастер не обратил внимания на серверы обновлений. У ботмастера было несколько доменных имен для сервера обновлений, которые могли транслироваться через IRC для обновления ботов перед переключением сервера. Тщательная проверка показала, что IP-адрес сервера обновлений всегда принадлежал одной из небольшой группы машин. Блоки поставили сразу.

Когда ботмастер выпустил следующее обновление, за ним последовали только некоторые системы (и ни одна из них не была получена от клиента). Ботмастер неоднократно выдавал команду обновления безрезультатно. Когда машины были привязаны к одному серверу IRC, одного блока было достаточно, чтобы отключить сеть.

Если бы ботнет-клиент был более надежным, пришлось бы блокировать резервные сети. В данном случае заказчику повезло, и одного блока хватило. Команда продолжила мониторинг сети, чтобы убедиться, что системы не могут повторно подключиться к сети, давая заказчику необходимое время для повторного создания образов всех скомпрометированных машин.Это не было идеальным решением, но оно остановило утечку данных и предотвратило компрометацию систем другими машинами в сети.

Когда покупатель был защищен, оставалось только любопытство. Команда задавалась вопросом, какой тип атакующего пойдет на такие сложные меры, но оставит такую простую дыру в своем плане атаки. Неужели у ботмастера было столько сетей, что не имело значения, заблокирована ли одна из них? Был ли ботмастер сценаристом? Чтобы получить ответы, один из исследователей решил вернуться к ящику для мониторинга и спросить.На этом этапе клиент был защищен, и ботмастер, вероятно, находился вдали от клавиатуры. Исследователь послал бесстрашный привет и получил ответ от ботмастера:? Так началось то, что превратилось в многомесячную беседу.

Ботмастер, поняв, что один из его ботов внезапно стал разумным, похоже, предположил, что исследователь был другим ботмастером и что их сети столкнулись. Исследователь работал над укреплением предположения о ботмастерах.Прикинувшись коллегой-ботмастером, исследователь спросил о серверном программном обеспечении. На рисунке 3 показан начальный разговор с ботмастером.

Рис. 3. Начало разговора

После незначительного разговора исследователь спросил, использует ли ботмастер его сеть для чего-нибудь интересного. Ботмастер с готовностью раскрыл свой генеральный план: взломать несколько тысяч машин, а затем продать их большими партиями. С помощью осторожных вопросов исследователь узнал от ботмастера, что рыночный курс составляет около 0 долларов США.10–0,25 доллара за машину и что ботмастер недавно продал 10 000 машин за 800 долларов. Пытаясь наладить связь с бот-мастером, исследователь обсуждал популярные эксплойты, рассказывая истории о взломе или получении контроля над десятками компьютеров одновременно.

Обладая солидным опытом в области IPS, исследователь знал о текущих тенденциях в исследовании уязвимостей, но спросил, в какой области бот-мастер сосредоточил свои усилия. Ожидаемым ответом была уязвимость Microsoft, которую использовали черви, такие как Conficker .Ответ ботмастера, однако, заключался в том, что он в основном сосредоточился на программном обеспечении для обмена мгновенными сообщениями. Для роста его сети не требовалось никаких уязвимостей. Вместо этого он мог бы спамить 10 000 человек, просто ознакомившись с этим классным программным сообщением, и рассчитывать, по крайней мере, на один процент ответа от получателей. Как подход, это имело смысл, потому что для спамеров по-прежнему действует тот же процесс, что и в течение многих лет, несмотря на усилия по обучению пользователей.