Все смартфоны ведут в ФСБ. Россиянам раскрыли опасности единой базы IMEI — Секрет фирмы

Технологии

22:05, 06 июня 2022

6 мин.ФСБ порекомендовала Минцифры разработать прототип централизованной базы IMEI-кодов мобильных устройств (об этом сообщили «Коммерсант» и РИА «Новости»). Таким образом можно связать любой смартфон с конкретным владельцем, а устройства, IMEI которых не внесён в базу, могут потерять доступ к российским сотовым сетям. С одной стороны, это может усложнить жизнь ворам, но с другой — грозит проблемами и рядовым россиянам. И отключение от сетей сотовых операторов в случае отсутствия смартфона в базе — не самое страшное из них. К чему ещё готовиться в случае реализации этой инициативы — «Секрет» спросил у экспертов.

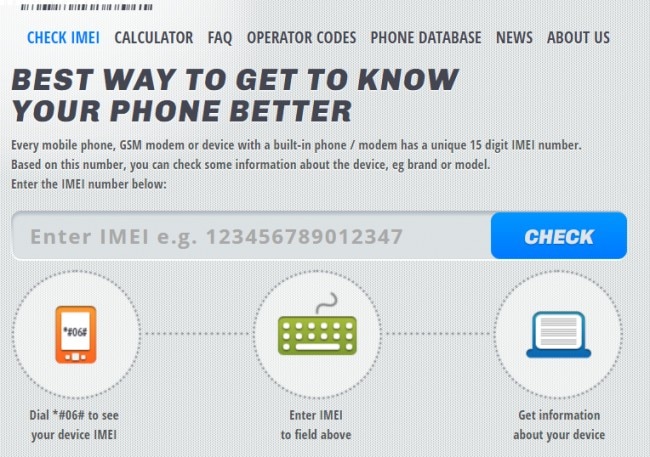

Что такое IMEI-код?Код IMEI (International Mobile Equipment Identity, международный идентификатор мобильного оборудования) — уникальное 15-значное число, которое при изготовлении присваивается каждому мобильному устройству, работающему в сетях GSM, UMTS, LTE, 5G. Этот номер имеет каждый смартфон, планшет, мобильный модем.

Этот номер имеет каждый смартфон, планшет, мобильный модем.

По этому номеру можно получить информацию о конкретном устройстве. Например, первые 8 цифр код Type Allocation Code (TAC), который показывает конкретную модель устройства. Затем идут 6 цифр уникального серийного номера (SNR), который идентифицирует каждое устройство в рамках одного TAC. Наконец, последняя цифра — символ проверки Check Digit (CD). Бывают также 16-значные номера IMEI, в которых последние две цифры указывают на версию прошивки гаджета.

Номера IMEI предоставляет производителям устройств руководящая ассоциация мобильной связи GSMA. Это платная услуга, поэтому производители иногда экономят и тайно выпускают партии устройств с одинаковыми номерами IMEI.

Иногда у устройств параллельно может быть ещё один уникальный идентификационный номер — MEID. Он присваивается устройствам, которые могут работать в мобильных сетях стандарта CDMA.

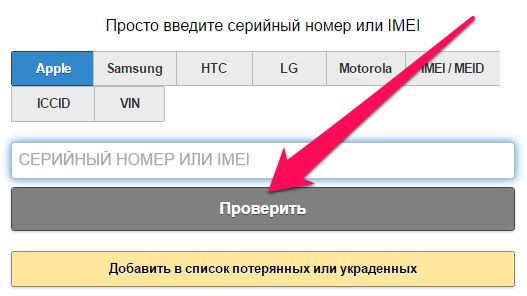

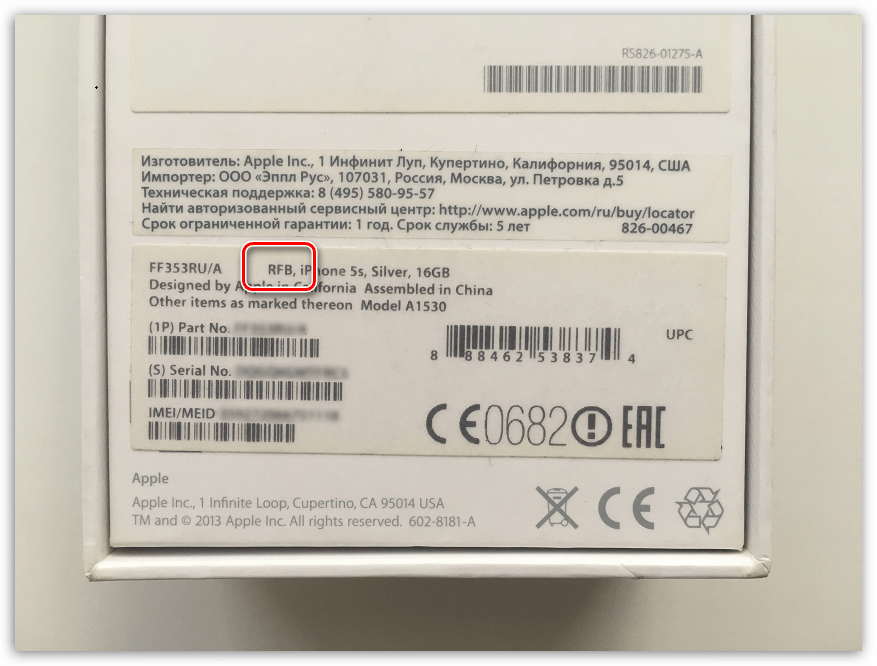

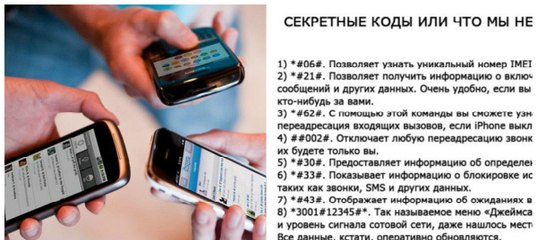

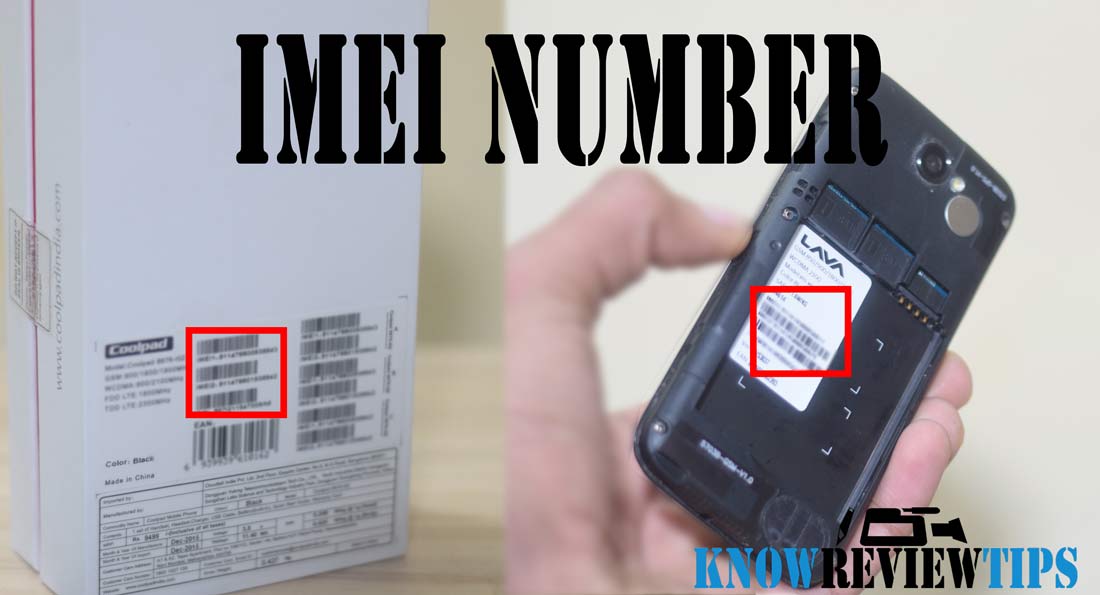

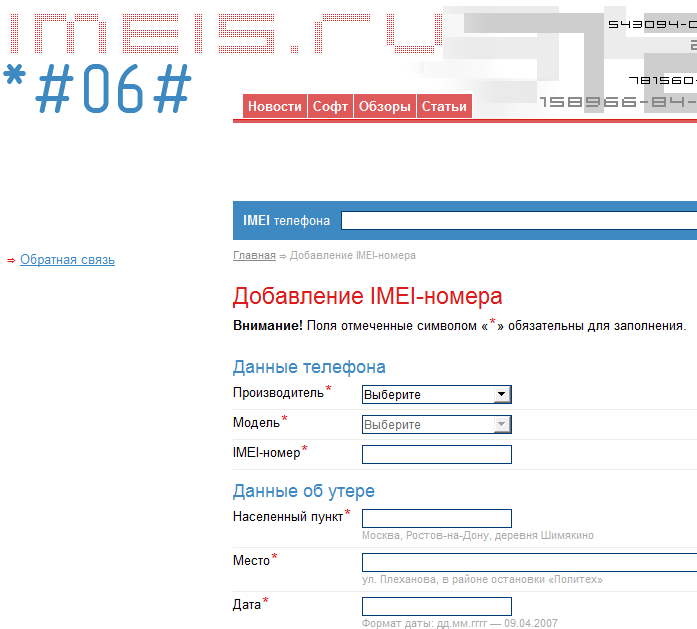

Узнать свой IMEI может любой владелец смартфона. Для этого нужно открыть набор телефонного номера и ввести комбинацию *#06# — код появится на экране. IMEI также указывается на корпусе самого мобильного устройства, чаще всего на задней панели или под батареей, а также на коробке с мобильным устройством.

IMEI также указывается на корпусе самого мобильного устройства, чаще всего на задней панели или под батареей, а также на коробке с мобильным устройством.

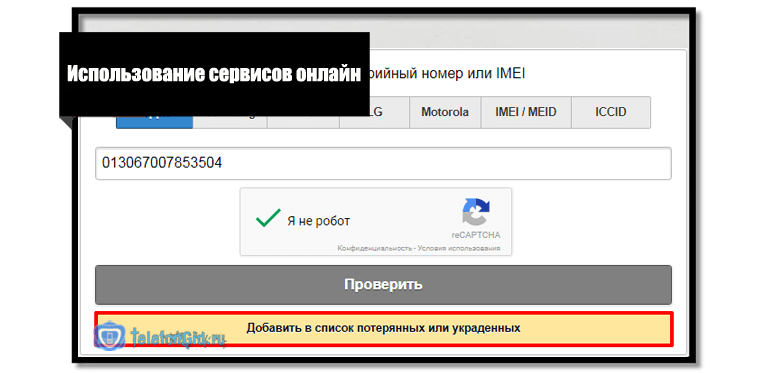

Так что если вы покупаете смартфон с рук — имеет смысл проверить, совпадает ли код на коробке с IMEI-номером гаджета.

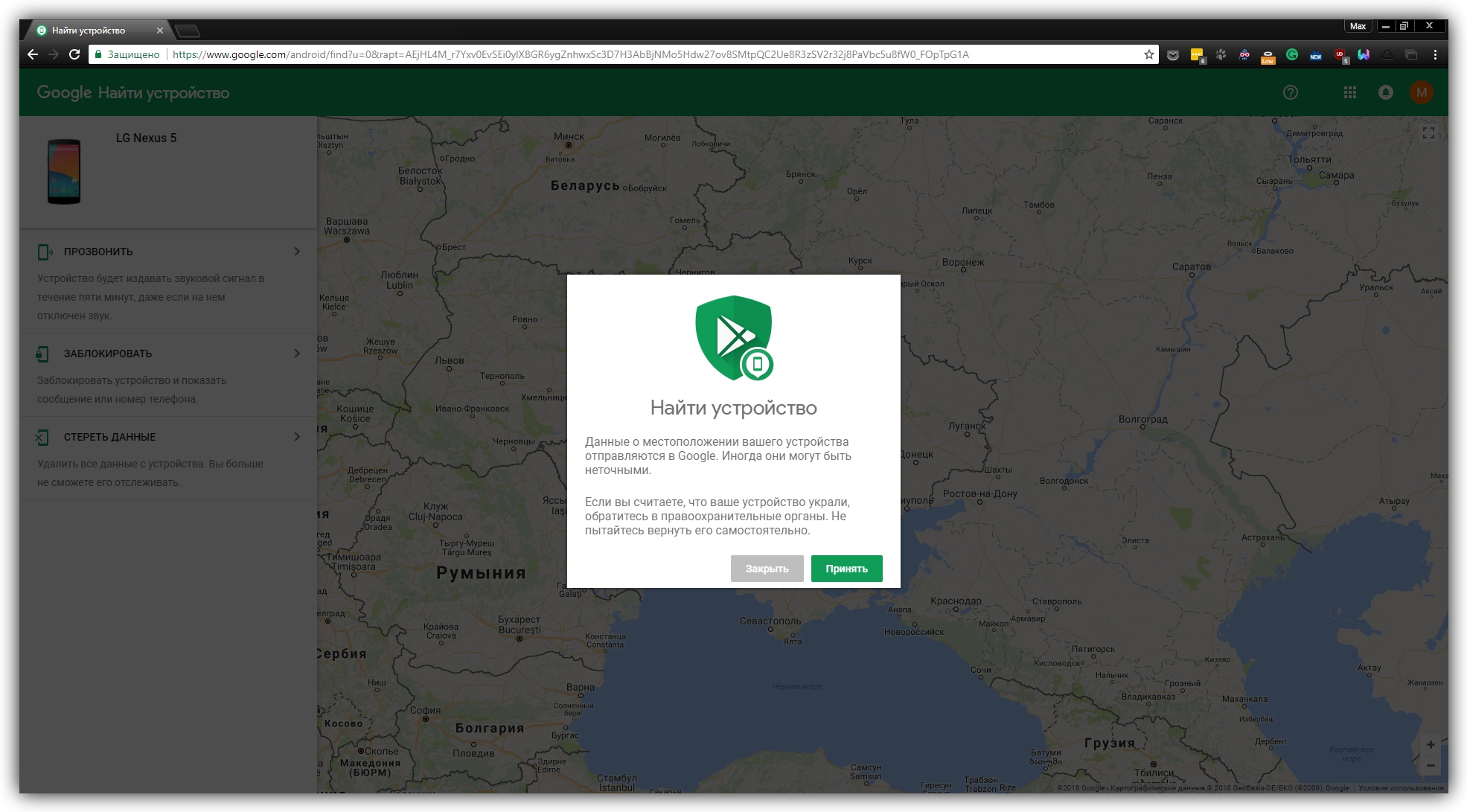

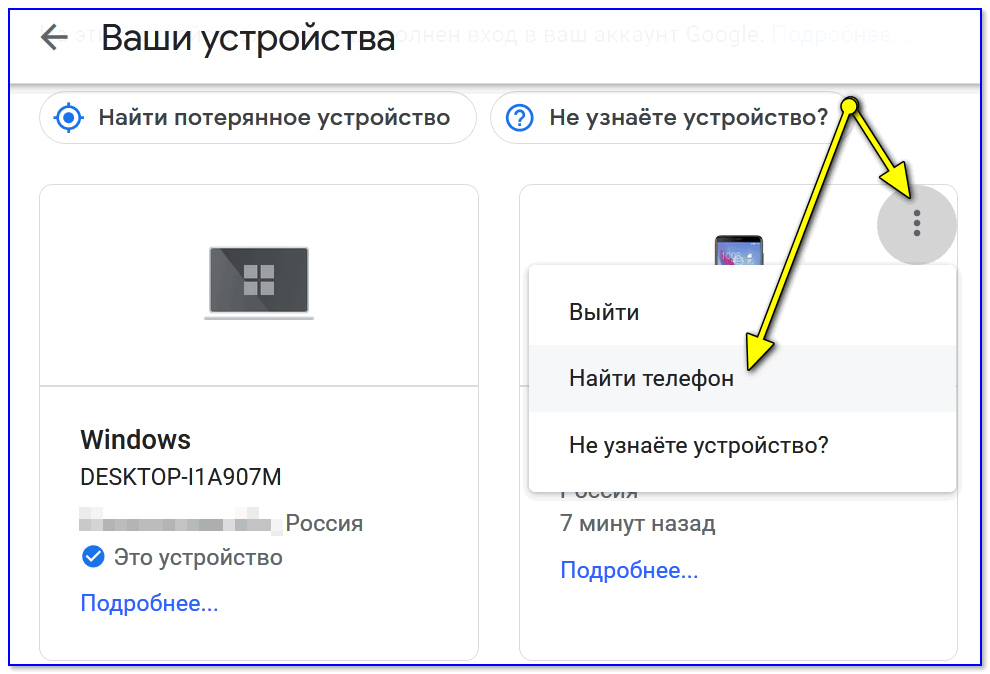

Мобильные операторы «видят» номера IMEI, подключённые к их сети. Это позволяет отслеживать перемещение мобильного устройства. Именно эти данные запрашивает полиция у оператора связи, когда, например, ищет украденный смартфон или пропавшего ребёнка.

Для чего нужна база IMEI?

Идея создания такой базы обсуждается в российском правительстве с начала 2010-х годов. В разное время о ней говорили в МВД, Минкомсвязи (предшественник Минцифры) и члены Совета Федерации. Некоторые страны, например, Казахстан уже внедрили у себя такую практику.

Производители и продавцы устройств поддержали эту инициативу, указав, что она поможет бороться с воровством гаджетов. Технически у операторов всегда была возможность блокировать мобильные телефоны по IMEI: она включена в стандарт GSM. Но на практике из-за отсутствия единой международной процедуры занесения устройства в чёрный список прибегают к такой возможности редко.

Но на практике из-за отсутствия единой международной процедуры занесения устройства в чёрный список прибегают к такой возможности редко.

Согласно правилам, по обращению владельца оператор обязан удалённо заблокировать украденный смартфон. Но владельцы устройств далеко не всегда бережно хранят чеки, коробки и гарантийные талоны на свои смартфоны, особенно когда срок гарантии истекает.

Между тем именно эти документы, помимо кода IMEI, обычно спрашивают операторы, прежде чем предпринимать какие-либо блокировки. Более того, процедуры занесения IMEI в чёрный список могут разниться в зависимости от компании.

Так что для того чтобы усложнить жизнь вору своего смартфона, пользователю придётся пройти через множество бюрократических процедур, предварительно выяснив их правильную последовательность у своего оператора. На этом этапе у многих опускаются руки. Да и далеко не все в принципе знают IMEI-коды своих устройств: если смартфон был единственным источником этой информации, возможность как-то найти его по IMEI стремится к нулю.

У такой базы есть и другие применения. В частности, её называют помощником в борьбе с серым импортом. Незаконно ввезённая в страну техника создаёт проблемы как для продавцов (вынужденных конкурировать с дискаунтерами, которые не платили налоги при растаможке), так и для операторов, если смартфон окажется несовместимым с их сетями. Единая база IMEI позволит просто отключить от российских сетей телефоны, не попавшие в эту базу.

У этого аргумента есть свои «но» — способов контроля серого импорта существует много, в том числе масштабный проект по маркировке товаров, не ограниченный одними смартфонами.

Наконец, ФСБ объясняет необходимость этой базы желанием «повысить эффективность проведения оперативно-разыскных мероприятий», а также необходимостью «пресекать противоправные действия с использованием мобильных телефонов».

По словам гендиректора Telecom Daily Дениса Кускова, силовики заинтересованы ассоциировать телефон и сим-карту с его владельцем, однако «сим-карты до сих пор можно приобрести с рук без паспорта».

Какие опасности несёт создание такой базы?

Несмотря на то что создание базы IMEI облегчит борьбу с воровством телефонов, которое может выйти на новый уровень из-за запрета на поставки в Россию многих зарубежных брендов, есть у этой инициативы и свои недостатки.

Сложно — не значит невозможно

В представлении некоторых блокировка телефона по IMEI превращает устройство в «кирпич». Способы совершить такое чудесное преображение и правда существуют: вирусы, поломки, неудачные попытки перепрошивки или переустановки операционной системы.

Если же заблокировать по IMEI, устройство перестаёт работать на совершение вызовов через любые SIM-карты на территории страны. Но при этом остальные функции телефона не блокируются, а в случае, если его вывезут в другую страну, где нет единой базы IMEI, телефон продолжит работать как нормальный аппарат. Так что в международном масштабе этот защитный механизм пока так и не заработал.

Кроме того, с помощью специального программного обеспечения можно перепрошить смартфон, после чего пользоваться им как совершенно новым устройством с другим IMEI.

Мнение эксперта

Евгения Мешкова

член Ассоциации юристов России, эксперт по информационной безопасности

Если IMEI рассматривать как способ борьбы с нелегальным мобильным оборудованием, то он имеет больше рисков, минусов, чем плюсов. Во-первых, IMEI не всегда является уникальным идентификатором, во-вторых, существует техническая возможность его «перебить», «перепрошить», что означает дополнительные риски в увеличении оборота нелегальных мобильных устройств.

Самое главное, что перепрошивка IMEI на мобильных устройствах создаст технические нюансы в идентификации «чистых» мобильных устройств. А следовательно, трудности в обеспечении безопасности добросовестных приобретателей, дополнительные трудности в работе правоохранительных органов.

Проблемы для пользователей

Создание единой базы IMEI облегчит жизнь россиянам, которые приобретают смартфоны в российских магазинах. Но если они покупают устройство где-нибудь в заграничной поездке, то при пересечении границы оно идентифицируется как IMEI, не внесённый в базу. Это грозит риском блокировки со стороны мобильных операторов.

Это грозит риском блокировки со стороны мобильных операторов.

Мнение эксперта

Евгения Мешкова

член ассоциации юристов России, эксперт по информационной безопасности

В случае, когда мобильное устройство приобретено российским пользователем за рубежом, не понятен механизм попадания данного устройства в российскую базу IMEI.

Правовой механизм регистрации пользователем приобретённого устройства самостоятельно в российской базе IMEI не нарушает, но ограничивает права пользователей в том смысле, что пользователи, приобретающие мобильное устройство за рубежом, будут иметь неравный правовой статус с пользователями, которые приобрели подобные устройства на территории Российской Федерации, например, в магазинах у операторов связи.

Если обязанность вносить сведения в российскую базу IMEI возложить на операторов, они получат дополнительные экономические издержки. А это может вызвать повышение стоимости услуг связи.

Пока не понятно, не повлечёт ли массовых отказов в обслуживании идея разрешать пользоваться российскими сетями связи только IMEI, зарегистрированными в базе.

Эксперты предположили, что россиян и импортёров могут заставить самостоятельно (и, возможно, платно) регистрироваться в этой базе. Но определённые технические проблемы прогнозируют уже сейчас.

Мнение эксперта

Виктор Чебышевч

эксперт по мобильным угрозам «Лаборатории Касперского»

В целом номер IMEI не является чем-то труднодоступным, номера можно перебрать простой программой. У каждого изготовителя есть свой пул таких номеров, и всё это уже давно известно. Злоумышленники, имея базу утёкших номеров IMEI, теоретически смогут создавать дубли устройств с существующими и используемыми номерами IMEI, после чего сотовый оператор будет блокировать устройства с одним и тем же IMEI. В результате можно влиять на работу мобильных устройств и лишать связи абонентов.

Кладезь данных для преступников

Как и любая база данных, база IMEI-номеров потребует серьёзной защиты. Особенно если спецслужбы будут соотносить конкретные IMEI с их владельцами.

Мнение эксперта

Вадим Мисбах-Соловьев

технический эксперт Роскомсвободы

Создать такую базу не сложнее, чем любую другую базу данных. Я не знаю, как именно они будут её делать, но, по логике, в минимальном виде достаточно двух полей: самого IMEI и некоего идентификатора, через который можно было бы связать его с конкретным человеком через запись в другой базе данных. Как вариант — вместо идентификатора может быть и поле с паспортными данными, ФИО или любой другой информацией.

Я не знаю, как именно они будут её делать, но, по логике, в минимальном виде достаточно двух полей: самого IMEI и некоего идентификатора, через который можно было бы связать его с конкретным человеком через запись в другой базе данных. Как вариант — вместо идентификатора может быть и поле с паспортными данными, ФИО или любой другой информацией.

В основном создание этой базы грозит тем, что будет в случае её утечки. Любой получивший к ней доступ сможет подставить любого указанного в базе человека под обвинение в чём угодно — от шпионажа до терроризма. Практически любое устройство имеет возможность подмены этого кода в том или ином виде.

Эксперт отметил, что технология GSM разрабатывалась в то время, когда задачи по отслеживанию людей не было. «Технических специалистов было меньше и все они, как правило, работали или на военных или на крупные корпорации. Поэтому к безопасности в те времена относились совершенно по-другому. И с точки зрения «кто-то сможет подменить код-идентификатор-аппарата» тогда даже и не смотрели. О IMEI думали просто как о хотя бы на сколько-нибудь уникальном идентификаторе, чтобы базовая станция могла отличать друг от друга аппараты, находящиеся в зоне её покрытия. Никто не думал использовать их для привязки к конкретным людям», — рассказал Мисбах-Соловьев.

О IMEI думали просто как о хотя бы на сколько-нибудь уникальном идентификаторе, чтобы базовая станция могла отличать друг от друга аппараты, находящиеся в зоне её покрытия. Никто не думал использовать их для привязки к конкретным людям», — рассказал Мисбах-Соловьев.

Он предположил, что цель этого законопроекта отличается от той, которая декларируется, и не имеет ничего общего с защитой владельцев смартфонов.

Коллаж: «Секрет фирмы», Unsplash, depositphotos.com

Как вычисляют преступников по телефону

Содержание

- 1 Как ловят преступников использующих телефон

- 2 Не только CDR

- 3 Одноразовые телефоны

- 3.1 Вычислить по телефону. Кейс 1

- 3.2 Вычислить по телефону. Кейс 2

- 3.3 Вычислить по телефону. Кейс 3

- 4 Если анонимных устройств много?

- 5 А если звонок был действительно один?

- 6 А если звонить через VoIP, используя VPN?

- 7 Как происходит анализ

- 8 Как-то это все… ненадежно!

- 9 Итого

Представьте себе такую ситуацию: аноним звонит с одноразового телефона и шантажирует или требует выкуп за похищенного им человека. Через несколько дней преступник звонит повторно. Жертва звонит в полицию, и уже через час сотрудники определяют не только реальный номер злоумышленника, но и всю историю его перемещений и входящих и исходящих звонков. И все это без сложной аппаратуры и техники, поддельных базовых станций и перехвата сигнала.

Через несколько дней преступник звонит повторно. Жертва звонит в полицию, и уже через час сотрудники определяют не только реальный номер злоумышленника, но и всю историю его перемещений и входящих и исходящих звонков. И все это без сложной аппаратуры и техники, поддельных базовых станций и перехвата сигнала.

Еще по теме: Как ловят создателей вирусов

Как ловят преступников использующих телефон

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации. Как пример: статья об австралийском журналисте, в которой проанализирована информация, собранная о самом журналисте его сотовым оператором за последние два года (и только она).

По законам Австралии операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени (кстати, на тек давно в Швеции, которая не перестает удивлять был случай, когда этой информации было недостаточно для вынесения приговора), журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет. Что касается СМС, то по закону Австралии об охране частной жизни без предварительной санкции на прослушивание оператор имеет право (и обязан) сохранить лишь метаданные: время отправки, размер сообщения и адресата. Содержимое самих СМС-сообщений (а тем более голосовых звонков) не сохраняется.

Что касается СМС, то по закону Австралии об охране частной жизни без предварительной санкции на прослушивание оператор имеет право (и обязан) сохранить лишь метаданные: время отправки, размер сообщения и адресата. Содержимое самих СМС-сообщений (а тем более голосовых звонков) не сохраняется.

Так выглядит информация, собранная о журналисте оператором.

Места, которые посетил журналист 1 апреля 2015 года.Места, которые он чаще всего посещал во время заданного временного отрезка.По ссылке доступны интерактивные версии этих данных.Метаданные включают информацию о том, кому звонил и писал сообщения пользователь, о длительности звонков и о том, к каким базовым станциям в какой момент времени подключался телефон (такая информация позволяет достаточно точно установить местоположение устройства). В некоторых странах операторы не только выдают информацию о местоположении пользователя полиции, но и с удовольствием приторговывают такими данными.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Мобильные операторы в США обязаны хранить записи CDR. Кроме того, в Соединенных Штатах спецслужбами поддерживается единая база MAINWAY, записи в которой могут храниться гораздо дольше, чем разрешается по закону самим операторам мобильной связи.

В России же принят так называемый закон Яровой, который обязывает операторов сотовой связи в течение трех лет хранить метаданные (их список практически полностью совпадает с австралийским вариантом закона). Кроме того, с октября прошлого года операторы обязаны хранить в течение как минимум 30 суток (но не более шести месяцев) текстовые, голосовые, видео- и другие сообщения пользователей. Соответственно, в России любой звонок должен быть записан оператором и предоставлен полиции по законному требованию.

Не только CDR

В приведенном выше исследовании журналист Уилл Окенден пользовался iPhone. Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями. Вот так, например, выглядит статистика запросов к Apple в России.

Для сравнения, в США за тот же год полиция запросила информацию о 19 318 устройствах (успешными оказались 81% запросов). Google предлагает интерактивный график, ознакомиться с которым можно по ссылке.

И если Apple не предоставит полиции такие данные, как пароли пользователя, статистика использования устройства, сообщения SMS/iMessage и данные «Здоровья» (история физической активности пользователя, включая число шагов и частоту сердцебиения в заданном временном промежутке, — полезнейшая вещь для ловли как преступников, так и неверных супругов), то Google отдаст все, в том числе пароли (чтобы быть полностью технически корректным, добавлю, что в Android 9 появилось шифрование резервных копий; соответственно, полиция не получит ни самих бэкапов, ни хранящихся в них SMS и журналов звонков).

Одноразовые телефоны

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты (пожалуй, не будем сейчас обсуждать способы, которыми преступники обзаводятся такими картами) и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий (прекрасный пример) начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Еще по теме: Как защитить смартфон от извлечения данных

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Еще по теме: Слежка спецслужб путем перехвата Skype и другого VoIP

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов. Случай с арестом CEO компании, производящей такие устройства на основе стареньких телефонов BlackBerry, показал масштаб операций. Несмотря на то что эту криминальную сеть полиции удалось накрыть (и получить контроль над инфраструктурой зашифрованных коммуникаций, которой пользовались преступники), в полиции понимают, что это лишь первый шаг. «Преступники неизбежно мигрируют на другие сервисы, и мы представляем, какие именно.

Несмотря на то что эту криминальную сеть полиции удалось накрыть (и получить контроль над инфраструктурой зашифрованных коммуникаций, которой пользовались преступники), в полиции понимают, что это лишь первый шаг. «Преступники неизбежно мигрируют на другие сервисы, и мы представляем, какие именно.

Как происходит анализ

В отчете, опубликованном ITU (Республика Гвинея), довольно подробно описаны как методы, так и инструменты, которыми пользуются аналитики. В целом процесс можно изобразить так.

И чуть более детально.

Все, что нужно полицейским, — это собственно «сырые» данные CDR и софт, при помощи которого их можно загрузить и проанализировать («сырые» данные малопригодны для анализа вручную, но отфильтрованные вполне можно вывести на экран в текстовом виде или распечатать).

О популярности этого способа расследования говорит тот факт, что записи CDR поддерживает чуть ли не каждый серьезный криминалистический пакет. Примеры: Penlink, HAWK Analytics, GeoTime, CSAS, российский «Мобильный криминалист» от Oxygen Software, Advanced Cell Tracking и многие другие. Впрочем, полицейскими успешно используются в работе связка из Google Maps и Microsoft Excel.

Впрочем, полицейскими успешно используются в работе связка из Google Maps и Microsoft Excel.

Без сомнения, на вооружении у спецслужб есть спецтехника, позволяющая глушить сотовую связь, подменить базовую станцию или подделать координаты GPS. Вот только полиция не использует большую часть этой техники — по крайней мере, в расследовании рутинных преступлений телефонных террористов и вымогателей. Дорого, суетно, затратно по времени, да и по большому счету не нужно, а иногда и неэффективно. Анализ логов CDR (Call Detail Record) — гораздо более эффективное вложение времени и сил.

Показателен случай, произошедший несколько лет назад в Великобритании. Полиция вела наблюдение за одним из боссов наркокартеля. Задержать не проблема, но доказательств нет, дело бы развалилось в суде. По мнению полиции, в телефоне преступника (он пользовался iPhone) могли содержаться жизненно необходимые улики, но взломать код блокировки достаточно свежей модели на тот момент не представлялось возможным. В результате была разработана операция; за преступником велось наблюдение. Как только он взял телефон, разблокировал его и начал набирать текст, наркобарона задержали, а телефон буквально вырвали из рук.

В результате была разработана операция; за преступником велось наблюдение. Как только он взял телефон, разблокировал его и начал набирать текст, наркобарона задержали, а телефон буквально вырвали из рук.

Интересна здесь не предыстория, а такая незначительная деталь: для того чтобы довезти iPhone преступника до лаборатории в разблокированном состоянии, был назначен специальный полицейский, вся работа которого сводилась к тому, чтобы периодически проводить пальцем по экрану, не позволяя устройству заснуть. (Не нужно считать полицейских простофилями: все в курсе, что есть настройка, контролирующая время, через которое экран телефона выключается, а сам телефон блокируется. А вот о том, что на телефон легко, в пару кликов, можно установить профиль конфигурации, который запрещает отключение автоматической блокировки, знают уже не все.) Телефон успешно довезли до лаборатории, данные извлекли, нужные улики получили.

Как-то это все… ненадежно!

Если после прочтения этой статьи у вас возникло впечатление, что основывать приговор на данных, полученных от сотовых операторов, как-то не совсем правильно, поспешу согласиться. Более того, с вами согласен и Верховный суд Дании, ограничивший использование данных местоположения из записей CDR стороной обвинения. Запрет возник не на ровном месте: из 10 700 обвинительных приговоров, основанных на этих данных (что немало для спокойной небольшой страны) уже 32 человека признаны невиновными в результате дополнительных проверок. По словам директора Ассоциации индустрии телекоммуникаций, «эта инфраструктура создавалась для обеспечения услуг связи, а не для слежки за гражданами». «Попытка истолковать эти данные приводит к ошибкам», а «доказательства, которые выглядят основанными на точных технических измерениях, вовсе не обязательно обладают высокой ценностью в суде».

Более того, с вами согласен и Верховный суд Дании, ограничивший использование данных местоположения из записей CDR стороной обвинения. Запрет возник не на ровном месте: из 10 700 обвинительных приговоров, основанных на этих данных (что немало для спокойной небольшой страны) уже 32 человека признаны невиновными в результате дополнительных проверок. По словам директора Ассоциации индустрии телекоммуникаций, «эта инфраструктура создавалась для обеспечения услуг связи, а не для слежки за гражданами». «Попытка истолковать эти данные приводит к ошибкам», а «доказательства, которые выглядят основанными на точных технических измерениях, вовсе не обязательно обладают высокой ценностью в суде».

На большинстве курсов повышения квалификации для работников полиции обязательно говорят, что нельзя полностью доверять цифровым уликам независимо от способа, которым те были получены. Рассказывают о делах, когда местоположение подозреваемого определялось на основе метаданных из фотографий, которые были синхронизированы через облако, а не сняты самим устройством.

Показателен случай, когда ответ на входящий звонок был истолкован как «отвлечение внимания при вождении», приведшее к аварийной ситуации. На самом же деле кнопочный тогда еще телефон мирно лежал в кармане у водителя, но из-за случайно зажатой кнопки телефон «ответил» на звонок, что и было зарегистрировано оператором. Защита смогла оправдать водителя, допросив второго абонента, который и показал, что разговор не состоялся (кстати, что там было «на самом деле», неизвестно, но суд встал на сторону обвиняемого).

Уверен, такой случай далеко не единственный. Данные CDR — прекрасный инструмент в руках оперативника, но ненадежный в качестве доказательной базы.

Итого

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Еще по теме: Досмотр телефона на границе: что делать?

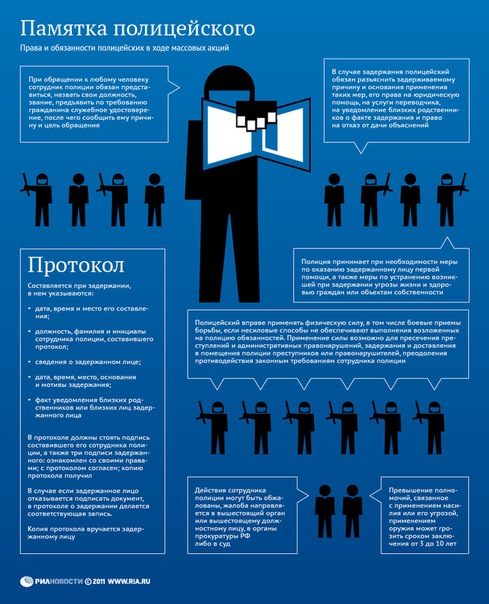

Как полиция может получить доступ к «уникальным идентификаторам» вашего телефона во время акции протеста

Объяснение

Дата публикации

5 мая 2021 г.

Ключевые моменты

- доступ полицией, чтобы идентифицировать вас.

- Чтобы лучше защитить себя во время протестов, подумайте о том, чтобы перевести телефон в режим полета или использовать отдельную предоплаченную SIM-карту.

- Рассмотрите возможность использования блокировщика рекламы и отключения персонализированной рекламы при просмотре веб-страниц на вашем телефоне, чтобы ограничить возможность рекламодателей получать ваши идентификаторы.

Что такое мои «уникальные идентификаторы» и где они хранятся?

- Ваш телефон и SIM-карта содержат уникальные идентификаторы, которые могут быть использованы полицией для вашей идентификации.

- IMSI (международный идентификатор мобильного абонента) — это уникальный номер, связанный с вашей SIM-картой. Он не изменится, даже если вы вставите SIM-карту в другой телефон.

- Если у вас есть подписка на мобильный телефон, IMSI будет связан с личной информацией, такой как ваше имя и адрес.

- IMEI (международный идентификатор мобильного оборудования) — это уникальный номер, идентифицирующий ваш телефон (устройство). Поэтому, если вы поменяете свой телефон, у вас будет новый IMEI.

- IMSI и IMEI нельзя изменить иначе, и они могут быть связаны с информацией о вас (например, имя, адрес) или вашем устройстве (например, бренд, модель).

- Идентификатор объявления: Идентификаторы объявления отличаются от IMSI и IMEI тем, что они могут меняться со временем.

Рекламные идентификаторы используются рекламодателями в приложениях и на веб-сайтах, чтобы однозначно идентифицировать вас в Интернете и предлагать такие услуги, как таргетированная реклама. Рекламные идентификаторы не связаны напрямую с вашей личной информацией (например, вашим именем), но могут быть связаны с другими раскрывающими данными о вас (например, геолокацией, используемыми приложениями, посещенными веб-сайтами и т. д.). Идентификатор объявления генерируется операционной системой вашего телефона и обычно отображается в настройках вашего телефона. Его можно обновить вручную.

Рекламные идентификаторы используются рекламодателями в приложениях и на веб-сайтах, чтобы однозначно идентифицировать вас в Интернете и предлагать такие услуги, как таргетированная реклама. Рекламные идентификаторы не связаны напрямую с вашей личной информацией (например, вашим именем), но могут быть связаны с другими раскрывающими данными о вас (например, геолокацией, используемыми приложениями, посещенными веб-сайтами и т. д.). Идентификатор объявления генерируется операционной системой вашего телефона и обычно отображается в настройках вашего телефона. Его можно обновить вручную. - Другие идентификаторы: в вашем телефоне есть несколько других компонентов с уникальными идентификаторами, такими как MAC-адрес вашей антенны Wi-Fi или BD_ADDR для вашего модуля Bluetooth.

Как полиция может получить доступ к моим уникальным идентификаторам?

- Ваши IMSI и IMEI могут быть получены полицией с помощью «перехватчика IMSI» — устройства, используемого для отслеживания всех включенных и подключенных к сети мобильных телефонов поблизости.

- Ваш рекламный идентификатор может быть доступен приложениям и веб-сайтам на вашем телефоне. Хотя они не связаны напрямую с вашей личной информацией (например, вашим именем и адресом), они могут быть связаны с другими данными, такими как ваше местоположение. Некоторые брокеры данных получают огромные объемы данных с телефонов и продают их полиции, включая Ad ID.

- Другие уникальные идентификаторы, такие как ваш MAC-адрес, могут собираться точками доступа Wi-Fi, но гораздо сложнее связать это с личной информацией, которая может использоваться для вашей идентификации.

Как ограничить риск быть идентифицированным с помощью ваших «уникальных идентификаторов»

- Если вы находитесь в ситуации, например, протеста, когда вы можете предотвратить риск того, что программа-ловушка IMSI отследит ваш телефон, наиболее эффективным вариантом будет воздержание от подключения к сотовой сети.

Если ваш телефон находится в режиме полета или в клетке Фарадея, вы станете невидимым для вышек сотовой связи, а значит, и для перехватчиков IMSI.

Если ваш телефон находится в режиме полета или в клетке Фарадея, вы станете невидимым для вышек сотовой связи, а значит, и для перехватчиков IMSI. - Если важно, чтобы вы были подключены к сотовой сети, подумайте о приобретении отдельной предоплаченной SIM-карты (поскольку вы предоставляете очень мало информации при покупке предоплаченной SIM-карты). Если вы это сделаете, обратите внимание, что если ваш телефон подключается к полицейскому перехватчику IMSI в разное время с этими разными SIM-картами, можно будет связать предоплаченную SIM-карту с личностью, зарегистрированной под вашей исходной SIM-картой. Это связано с IMEI, уникальным идентификатором вашего телефона.

- Регулярное продление идентификатора объявления — это хороший способ избежать сбора всех ваших телефонных действий под одним и тем же идентификатором. Вы также можете отключить персонализированную рекламу, если ваш мобильный телефон предлагает эту опцию, поскольку она не позволит приложениям и веб-сайтам получить этот идентификатор.

- Использование блокировщика рекламы также является хорошим способом помешать компаниям отслеживать вас в Интернете и собирать вашу личную информацию.

Вы можете загрузить это руководство в формате jpeg, сохранив изображение ниже, или загрузив версию в формате pdf в разделе «Приложения».

Наша кампания

Free to Protest (Великобритания)

Наша борьба

Защита демократии и инакомыслия

Защита общественных пространств

Узнать больше

IMSI-ловушки

Извлечение мобильного телефона

Наблюдение за протестами

Полиция

Полиция и технологии

Защита общественных пространств

Целевой профиль

Правительство

Приложения

Руководство по уникальным идентификаторам

Как секретные полицейские устройства отслеживают ваш мобильный телефон

Когда вы совершаете покупку по ссылкам на нашем сайте, мы можем получать партнерскую комиссию. Вот как это работает.

Вот как это работает.

Он делал каждый шаг очень осторожно и старался замести следы. Но 3 августа 2008 года Дэниел Ригмайден был арестован ФБР недалеко от своей квартиры в северной Калифорнии.

(Изображение предоставлено Sutham/Shutterstock)Ригмейден, по его собственному признанию, зарабатывал сотни тысяч долларов, заполняя налоговые декларации умерших людей и собирая возмещения.

Когда власти повалили его на землю, он задавался вопросом, как ФБР его нашло. Ригмайден построил то, что он считал надежной системой, чтобы избежать обнаружения. Он всегда был анонимным в Интернете, использовал поддельные удостоверения личности и предоплаченные дебетовые карты.

Ригмайден перебрал все возможные лазейки в своем сознании, а затем понял, что его могли разоблачить через сотовый широкополосный модем или AirCard, который он подключил к своему компьютеру для подключения к Интернету.

Он решил представлять себя в суде, что дало ему доступ ко всем документам по его делу. Его досудебное расследование обнаружило упоминания о странных «новых методах расследования» в отношении вышек сотовой связи и устройства под названием Stingray.

Его досудебное расследование обнаружило упоминания о странных «новых методах расследования» в отношении вышек сотовой связи и устройства под названием Stingray.

БОЛЬШЕ: Можете ли вы что-нибудь скрыть от АНБ?

Выяснилось, что правительство США годами тайно использовало Stingray, сначала в военных целях, а затем в правоохранительных органах, чтобы обнаруживать и отслеживать подозреваемых по их сотовым соединениям. Ригмайден стал одним из первых гражданских лиц, узнавших об этой технологии, и его дело открыло двери для широкой публики.

Тем не менее, несколько лет спустя, когда стало доступно больше информации о Stingrays, также называемых ловушками IMSI, симуляторами сотовых сайтов или фальшивыми вышками сотовой связи, использование этих устройств правоохранительными органами, как представляется, регулярно скрывается в судебных протоколах. По крайней мере, один крупный производитель якобы требует, чтобы полицейские управления никогда не раскрывали информацию о том, что они используют устройства.

Тем не менее, 3 сентября 2015 г. Министерство юстиции (DOJ) выпустило новую политику, которая требует, чтобы его агентства, включая ФБР, Службу судебных приставов США, Управление по борьбе с наркотиками (DEA) и Бюро по алкоголю, табаку, огнестрельному оружию и Взрывчатка (ATF) — чтобы в обычных случаях получить ордер перед использованием Stingray. Политика также предписывает агентствам уничтожать данные, полученные от не подозреваемых, как только будет обнаружен целевой подозреваемый.

После почти шести лет досудебного разбирательства, в течение которых он находился под стражей, Ригмайден в апреле 2014 года признал себя виновным по нескольким пунктам обвинения в налоговом мошенничестве и был приговорен к отбытию наказания. Он вышел из суда на испытательном сроке, а теперь проводит исследования в области электронной слежки и работает консультантом по технологии Stingray.

Тем временем использование скатов стало обычным явлением в Соединенных Штатах на всех уровнях правоохранительных органов.

Самый распространенный инструмент наблюдения, о котором вы никогда не слышали

С помощью Stingray, который можно установить в автомобиле или фургоне, правоохранительные органы могут перехватить сигнал вашего мобильного телефона и стать посредником между вами и ближайшей к вам сотовой. башня. С помощью протоколов, встроенных в сотовые сети, можно определить местонахождение вашего телефона и зарегистрировать входящие и исходящие телефонные звонки. Как только целевое устройство обнаружено, дальнейшие шаги часто позволяют расшифровать текстовые сообщения и телефонные звонки.

StingRay с заглавной буквы «R» — торговая марка, принадлежащая Harris Corp. из Мельбурна, Флорида, но ловушки IMSI, произведенные другими компаниями, также в просторечии называются Stingrays. В предполагаемой одностраничной брошюре Harris, написанной около 10 лет назад о StingRay, говорится, что устройство обеспечивает «полное решение для отслеживания и определения местоположения» и представляет собой «систему с низким энергопотреблением, предназначенную для автомобильных операций».

Американский союз гражданских свобод (ACLU) утверждает, что ФБР, Управление по борьбе с наркотиками, Секретная служба, Агентство национальной безопасности (АНБ), Служба маршалов США, Иммиграционная и таможенная служба (ICE) и ATF, а также армия, флот и Корпус морской пехоты — все используют Stingray.

Ранние дела правоохранительных органов с участием ловцов IMSI показали, что только федеральные агентства использовали такую технологию. Однако программы финансирования Министерства внутренней безопасности (DHS) после 11 сентября сделали такие устройства, некоторые из которых могут стоить 150 000 долларов, доступными для полиции штата и местной полиции.

Новые правила Министерства юстиции не распространяются на правоохранительные органы, находящиеся под надзором других федеральных ведомств, хотя заместитель генерального прокурора США сообщил The New York Times, что Министерство внутренней безопасности, которое курирует ICE, Пограничный патруль и Секретную службу, разрабатывает аналогичная внутренняя политика компании. Любое агентство может снова изменить правила в любое время.

Любое агентство может снова изменить правила в любое время.

Правила Министерства юстиции также не применяются к военным или разведывательным агентствам, таким как АНБ или ЦРУ, а также к государственным и местным правоохранительным органам, использующим Stingray. Но они указывают, что федеральное правительство знает о конституционных проблемах, связанных с использованием устройств. (В нескольких недавних случаях Верховный суд США постановил, что другие методы отслеживания мобильных телефонов нарушают Четвертую поправку, если они выполняются без ордера.)

Как работает Stingray?

Stingray имитирует вышку сотовой связи, в результате чего находящиеся поблизости сотовые телефоны пытаются подключиться к ней. Некоторые модели могут переадресовывать входящие и исходящие звонки и текстовые сообщения с законной сотовой вышки, и пользователи мобильных телефонов не будут знать об этом.

Поскольку каждый телефон, который пытается подключиться к сотовой вышке, идентифицирует себя, Stingray может отслеживать не только мобильный телефон подозреваемого, но и любое устройство с поддержкой сотовой связи в пределах досягаемости.![]() Как и любой обычный сигнал мобильного телефона, сигнал Stingray может находить устройства в транспортных средствах. и здания.

Как и любой обычный сигнал мобильного телефона, сигнал Stingray может находить устройства в транспортных средствах. и здания.

«Скат заставляет все мобильные телефоны в пределах досягаемости подключаться к нему, транслируя сигнал, который сильнее, чем сигнал, передаваемый реальными сотовыми вышками в этом районе, или просто сообщая мобильным телефонам, что его сигнал самый сильный», — сказал Ригмайден Тому. Гид.

«Как только сотовый телефон подключен, — добавил он, — Stingray запрашивает, чтобы телефон выдал свой идентификационный серийный номер, который сравнивается с одним или несколькими серийными номерами, уже имеющимися у правоохранительных органов».

Одним из таких номеров является номер международного идентификатора мобильного абонента или IMSI, который каждый телефон с SIM-картой представляет сотовой вышке при первом подключении. Старые телефоны без SIM-карт имеют аналогичный номер, называемый электронным серийным номером (ESN) или идентификатором мобильного оборудования (MEID), встроенный в само устройство.

Сотрудники правоохранительных органов получают номера IMSI телефонов, принадлежащих заинтересованным лицам, от операторов сотовой связи. Следователи используют Stingray для сбора номеров IMSI непосредственно с мобильных телефонов в районе, где предположительно находится целевое устройство.

«Затем правоохранительные органы сравнивают серийные номера, чтобы определить, когда цель подключается к Stingray», — сказал Ригмайден Tom’s Guide.

Как только Stingray обнаруживает мобильный телефон подозреваемого, сотрудники правоохранительных органов приступают к тактике под названием «допрос». Stingray отправляет сигналы на целевой телефон таким образом, что телефон посылает больше сигналов в ответ.

«Эти сигналы затем собираются и подвергаются методам геолокации, включая измерение угла, под которым поступают сигналы (для определения направления), мощности сигнала (для определения расстояния) и времени прохождения сигнала (также используется для получения расстояние)», — сказал Ригмайден.

Но чтобы найти целевое устройство, Stingray должен собрать идентификационные данные со всех совместимых устройств в этом районе. Это вызвало много критики, поскольку включает информацию о невинных гражданских лицах.

«Единственный способ найти целевой мобильный телефон — заставить все телефоны в этом районе идентифицировать себя», — сказал Ригмайден. «Это как пойти на маскарад и снять маску с каждого участника вечеринки, чтобы найти человека, которого вы ищете».

Как только целевой телефон найден, правоохранительные органы прекращают опрашивать другие телефоны. (Новые правила Министерства юстиции требуют, чтобы данные, собранные с других телефонов, были уничтожены к концу дня.)

ФБР заявляет, что не может комментировать использование Stingray другими правоохранительными органами, такими как полиция штата или местная полиция. Предположительно просочившиеся документы и свидетельские показания полиции указывают на то, что полицейские управления были вынуждены подписать соглашения о неразглашении, запрещающие упоминание Stingray или аналогичных устройств в судебных протоколах.

Статья USA Today, опубликованная в августе 2015 года, показала, что с 2007 года полиция Балтимора использовала ловушки IMSI более 4000 раз, часто для отслеживания угнанных автомобилей или воров кредитных карт. Даже в тех случаях, когда жизнь человека могла быть в опасности, тот факт, что подозреваемые были обнаружены с помощью Stingray, не упоминался в судебных протоколах. Прокуроры иногда не знали, что скаты были замешаны, а адвокаты защиты знали редко.

Один просочившийся документ указывает на то, что ФБР предпочло бы снять обвинения с подозреваемого, чем допустить, чтобы информация о скатах попала в открытый доступ. Сообщается, что в 2012 году следственное управление штата Миннесота согласилось уведомить ФБР, если кто-либо попытается использовать Закон о свободе информации для получения информации об использовании агентством Миннесоты Stingrays.

Stingrays эффективны на всех мобильных телефонах?

Поскольку соединения 2G не требуют, чтобы вышка сотовой связи аутентифицировала себя при установлении связи с мобильным телефоном, Stingray или любое другое устройство с соответствующим программным и аппаратным обеспечением несложно выдать себя за вышку сотовой связи. (Хакеры показали, как это сделать на нескольких конференциях по безопасности.)

(Хакеры показали, как это сделать на нескольких конференциях по безопасности.)

Другими словами, старые телефоны легко обмануть, однако существует ошибочное мнение, что телефоны с поддержкой 3G или 4G защищены от обнаружения Stingray. Все, что нужно сделать перехватчику IMSI, — это обмануть эти телефоны, заставив их думать, что соединения 3G или 4G недоступны, и телефоны автоматически перейдут на 2G. Некоторые эксперты считают, что

Hailstorm, последняя модель от Harris, и конкурирующие продукты напрямую перехватывают соединения 4G без принудительного перехода на более раннюю версию. Непонятно, как они это сделают, но спрос на такие возможности есть, потому что основные операторы сотовой связи США начнут отключать услуги 2G в 2017 году9.0003

«Правоохранительные органы могут идентифицировать и допросить любой мобильный телефон в сети 4G без снижения качества сигнала», — сказал Ригмайден. «Если вы посмотрите на спецификацию 4G LTE, вы увидите, что телефон по-прежнему идентифицирует себя до того, как он аутентифицирует вышку сотовой связи, и что есть много возможностей для опроса до того, как Stingray не сможет аутентифицироваться как вышка сотовой связи поставщика услуг. … Я предполагаю, что Град воспользуется этим».

… Я предполагаю, что Град воспользуется этим».

Как избежать слежки за скатами

Прямо сейчас вы не можете помешать перехватчику IMSI обнаружить активный мобильный телефон. Единственный способ предотвратить это — выключить телефон или перевести его в режим полета.

Приложение под названием SnoopSnitch утверждает, что обнаруживает активность Stingray на устройствах Android с определенными чипсетами Qualcomm, и на рынке есть другие приложения «IMSI-catcher-catcher».

Но Лес Голдсмит, генеральный директор ESD America — компании из Лас-Вегаса, которая продает Cryptophone, немецкий смартфон за 3500 долларов, который шифрует звонки, а также обнаруживает Stingray, — сказал, что многие приложения не соответствуют качеству.

«Чтобы быть эффективным, приложение должно иметь доступ к основной полосе частот телефона и радиостеку», — сказал Голдсмит. «Он также должен обладать правильными техническими данными, чтобы отличить настоящий перехватчик IMSI от плохо настроенной вышки сотовой связи».

Голдсмит отметил, что CryptoPhone, продаваемый его компанией, может определить разницу, а также предупреждает пользователя, если кто-то пытается удаленно управлять телефоном с помощью вредоносного или шпионского ПО. В 2014 году его компания опубликовала список возможных перехватчиков IMSI, разбросанных по Соединенным Штатам.

«Криптофон оповещает вас только тогда, когда вы подвергаетесь нападению», — сказал Голдсмит. «Если он выдает предупреждение, можно с уверенностью сказать, что вы находитесь в пределах полумили от ловушки IMSI».

Даже если вы поменяете SIM-карту, Stingray все равно сможет считывать международный идентификационный номер оборудования мобильной станции (IMEI), который встроен в каждый телефон с SIM-картой. Если следователям известен IMEI целевого телефона, это все равно, что перехватить IMSI. (Телефоны, работающие без SIM-карт, транслируют только ESN или MEID.)

Будущее скатов

В некоторых штатах полицейские должны получить ордер на обыск, прежде чем они смогут использовать скат. Несмотря на недавнее изменение собственных правил Министерства юстиции, которое всегда можно было отменить, Конгресс рассматривает возможность введения требования о полном ордере для федерального правительства.

Несмотря на недавнее изменение собственных правил Министерства юстиции, которое всегда можно было отменить, Конгресс рассматривает возможность введения требования о полном ордере для федерального правительства.

Но эти ходы могут обойти новые разработки. Меньшее по размеру и более дешевое оборудование для отслеживания телефонных звонков теперь может воспроизводить результаты более крупных перехватчиков IMSI и делать большую часть этого пассивно таким образом, что может никогда не потребоваться ордер. Обычные граждане могут начать относиться к мобильным телефонам, как это уже делают многие эксперты по конфиденциальности, как к устройствам слежения, которые необходимо отключать, чтобы пользователи сохраняли анонимность.

- Как шпионаж АНБ обеспечивает вашу безопасность

- 7 способов остановить слежку АНБ за вашим смартфоном

- Как хакеры могут взломать сотовую сеть

Получите мгновенный доступ к последним новостям, самым горячим обзорам, выгодным предложениям и полезным советам.

Рекламные идентификаторы используются рекламодателями в приложениях и на веб-сайтах, чтобы однозначно идентифицировать вас в Интернете и предлагать такие услуги, как таргетированная реклама. Рекламные идентификаторы не связаны напрямую с вашей личной информацией (например, вашим именем), но могут быть связаны с другими раскрывающими данными о вас (например, геолокацией, используемыми приложениями, посещенными веб-сайтами и т. д.). Идентификатор объявления генерируется операционной системой вашего телефона и обычно отображается в настройках вашего телефона. Его можно обновить вручную.

Рекламные идентификаторы используются рекламодателями в приложениях и на веб-сайтах, чтобы однозначно идентифицировать вас в Интернете и предлагать такие услуги, как таргетированная реклама. Рекламные идентификаторы не связаны напрямую с вашей личной информацией (например, вашим именем), но могут быть связаны с другими раскрывающими данными о вас (например, геолокацией, используемыми приложениями, посещенными веб-сайтами и т. д.). Идентификатор объявления генерируется операционной системой вашего телефона и обычно отображается в настройках вашего телефона. Его можно обновить вручную.

Если ваш телефон находится в режиме полета или в клетке Фарадея, вы станете невидимым для вышек сотовой связи, а значит, и для перехватчиков IMSI.

Если ваш телефон находится в режиме полета или в клетке Фарадея, вы станете невидимым для вышек сотовой связи, а значит, и для перехватчиков IMSI.

Ваш комментарий будет первым