7 шагов, чтобы защититься от слежки Google — Сервисы на vc.ru

Какие данные собирает Google и как скрыть свою персональную информацию

1734 просмотров

Краткое содержание:

- Знай своего «врага»

- К чему может привести слежка?

- Как скрыться от всевидящего ока?

- Web3 на защите ваших данных

Всем нам знакомо это чувство: мы заходим в Интернет, чтобы что-то найти, и вдруг везде, куда бы мы ни посмотрели, начинают появляться одни и те же объявления. Может показаться, что большой брат следит за нами. Это не так уж далеко от истины.

Материал подготовлен командой криптовалютной платформы Bitbanker

Благодаря добыче данных, аналитике и огромным базам данных о привычках потребителей, такие компании, как Google, стали чрезвычайно мощными в плане слежки. Как же защитить себя и уберечь свою личную жизнь от посторонних глаз?

Знай своего «врага»

Прежде чем приступить к защите своей личной жизни и своих данных, узнаем того, кто за нами следит.

Слежка перестала быть чем-то государственным, шпионским и политическим. Сегодня слежка — это процесс, который крепко интегрирован в ядро современной экономики. В 2019 году даже появился специальный термин — капитализм слежки. Этот термин ввела Шошана Зубофф, профессор Гарвардской бизнес-школы, в своей книге «Эпоха капитализма слежки» (The Age of Surveillance Capitalism).

Слежка — это современная форма капитализма, в которой основным товаром являются данные, собранные о людях, их поведении, интересах и предпочтениях.

Крупные технологические компании, такие как Google, Facebook и Amazon, используют огромные объемы персональных данных для таргетированной рекламы, предоставления персонализированных услуг и предсказания поведения пользователей. Для них также придумана соответствующая аббревиатура — GAFA.

Постепенно эти компании из технологических фактически перешли к индустрии сбора и анализа данных.

Еще относительно недавно объектом слежки выступал индивид, но сейчас вместо одного человека под наблюдением находятся все, чтобы выявить того, кто начинает выглядеть подозрительно. Новая эра массовой слежки.

Новая эра массовой слежки.

Здесь важно не то, за кем следят, а как именно это делают. Так за чем же следит Google — самый популярный поисковый сервис.

Google знает столько, сколько вы ему позволяете. Когда вы пользуетесь продуктами и услугами Google, вы, скорее всего, предоставляете компании доступ к большому количеству данных о себе. От ваших поисковых запросов и привычек просмотра веб-страниц до вашего местоположения — компания Google собирает широкий спектр данных о своих пользователях.

Для удобства постараемся выделить и структурировать данные по следующим категориям:

- Поисковые запросы и интернет-история: Google хранит информацию о каждом поисковом запросе, а также посещенных вами веб-страницах.

- Геолокация и местоположение: Google сохраняет данные о вашем местоположении, основываясь на сигналах от вашего устройства, таких как GPS, Wi-Fi и IP-адрес.

- Данные с Android-устройств и Google-приложений: Google собирает данные о ваших мобильных устройствах, установленных приложениях, а также их использовании.

- Социальные сети и активность в интернете: Google отслеживает ваши активности в социальных сетях, а также собирает информацию об отслеживаемых вами темах и интересах.

- Содержимое Gmail и других Google-сервисов: Google имеет доступ к вашей электронной почте, календарю, контактам, а также к файлам, хранящимся на Google Drive.

Этим перечень данных не ограничивается. Все, что вы «подключили» к Google, собирает информацию. Это может быть ваш телефон, телевизор или планшет. Даже удаленные данные и информация о них может быть сохранена.

Полученная информация может занимать от нескольких мегабайтов (размер этой статьи) до десятков гигабайтов (одной крупной библиотеки). Неважно, что такая информация получена одной из крупнейших компаний в мире и ее использование оправдывается в первую очередь заботой о пользователях, ведь безопасность и добросовестность использования данных никто не может гарантировать. В то же время риски раскрытия этих сведений несут исключительно пользователи.

В то же время риски раскрытия этих сведений несут исключительно пользователи.

К чему может привести слежка?

Капитализм слежки вызывает опасения в отношении нарушения личной жизни, конфиденциальности и воздействия на демократию

Наиболее негативным последствием распространения нашей конфиденциальной и не только информации является уголовное преследование. В некоторых случаях, полученные данные помогают задержать преступников, но и невиновные тоже находятся под прицелом.

Так в 2018 году два гражданина США были арестованы за предполагаемый сговор в отмывании денег, полученных в результате хищения криптовалюты. Их арест был осуществлен в связи с расследованием кражи криптовалюты на сумму около $45 млн.

По данным Департамента Юстиции США, двое подозреваемых хранили приватные ключи от своих криптовалютных кошельков на Google Диске.

Если уголовная ответственность — это все еще не сложившаяся и редкая практика, то иные риски встречаются гораздо чаще и затрагивают большую часть пользователей услуг Google.

Раскрытие наших тайн и личной жизни

Никто не хочет, чтобы скелеты из шкафы вытащили наружу и показали всем. А именно об этом мы часто слышим в Интернете, как очередной «герой» такой истории потерял доступ к своими фотографиям, переписке и в результате был осужден обществом. Последствия утраты нашей приватности могут быть критичными для некоторых личностей.

Таргетированная реклама и манипуляция

Собранные данные используются для таргетированной рекламы, которая может манипулировать пользователями, воздействуя на их выбор товаров, услуг и даже на политические взгляды. Стоит всего лишь 10 раз сказать у телефона про домашние тренажеры, как уже через несколько дней ненавязчивая реклама появится в ленте новостей Google.

Утечки данных и взломы

Целенаправленные действия по взлому личных данных пользователя — это одни из самых опасных краж текущего века. Украсть могут документы, фото, деньги, пароли и ключи к вашим кошелькам. Ведь все так удобно хранить онлайн и так легко потерять. Так зачем вору лезть к вам в карман за кошельком, когда в вашем виртуальном мире более ценная информация?

Шпионаж и государственный контроль

Не исключено взаимодействие органов власти с компаниями по сбору и обработки данных, в том числе у органов есть законные способы получения информации у частных и публичных корпораций. С развитием технологий и созданием квантового компьютера обработка больших объемов данных не займет много времени.

Культура отмены

Если данные о вашем интернет-поведении или ваших предпочтениях станут общественным достоянием. Ваши прошлые действия, мнения или комментарии могут стать предметом критики и нападок со стороны других пользователей. Это может привести к негативным последствиям, таким как потеря репутации, разрыв отношений с друзьями или коллегами, увольнение с работы или дискриминация.

Слежка имеет массовый характер. Чтобы определить подозрительных людей, сначала необходимо определить, что является нормой. Для того чтобы понять, что такое норма, нужна статистическая выборка. Требуется большое количество данных для анализа, чтобы выявить различные типы, динамику и поведение, которое можно классифицировать в новые профили.

Необходимо изучить, как эти профили соотносятся с другими типами, и возможно ли делать прогнозы на их основе, рассчитывая их поведение на статистическом (агрегированном) уровне. В этом и есть особенность, а также разница между наблюдением, сфокусированным на подозрительном поведении отдельного индивида, и массовым наблюдением за всем населением.

Кратко суммируем данные, которые у Google есть на вас, если вы дали ему все карты в руки:

- где вы живете и работаете, а также часто бываете. На основе геоданных можно предположить место жительства и работы, так как это два самых частых местоположения;

- что вам интересно.

Данные поиска и просмотров на YouTube отражают сферы ваших интересов;

Данные поиска и просмотров на YouTube отражают сферы ваших интересов; - как вас зовут и сколько вам лет. Эту информацию вы сами указываете в своем аккаунте;

- с кем вы переписываетесь через почту Gmail;

- ваше фото, если вы загрузили его в профиль Google;

- какими сервисами и приложениями вы пользуетесь;

- пароли аккаунтов, если вы сохраняли их через Google;

- ваш номер телефона;

- номер и срок действия вашей банковской карты, если вы оплачивали покупки на сайтах и сохранили данные.

Как скрыться от всевидящего ока?

Полностью избежать этих рисков не получится, но можно постараться их минимизировать.

Осведомленность и образование: пользователи должны быть осведомлены о том, какие данные собираются о них, и о возможных рисках, связанных с этим. Образовательные программы и кампании по повышению осведомленности могут помочь людям лучше понять, как защитить свою информацию и приватность.

Образовательные программы и кампании по повышению осведомленности могут помочь людям лучше понять, как защитить свою информацию и приватность.

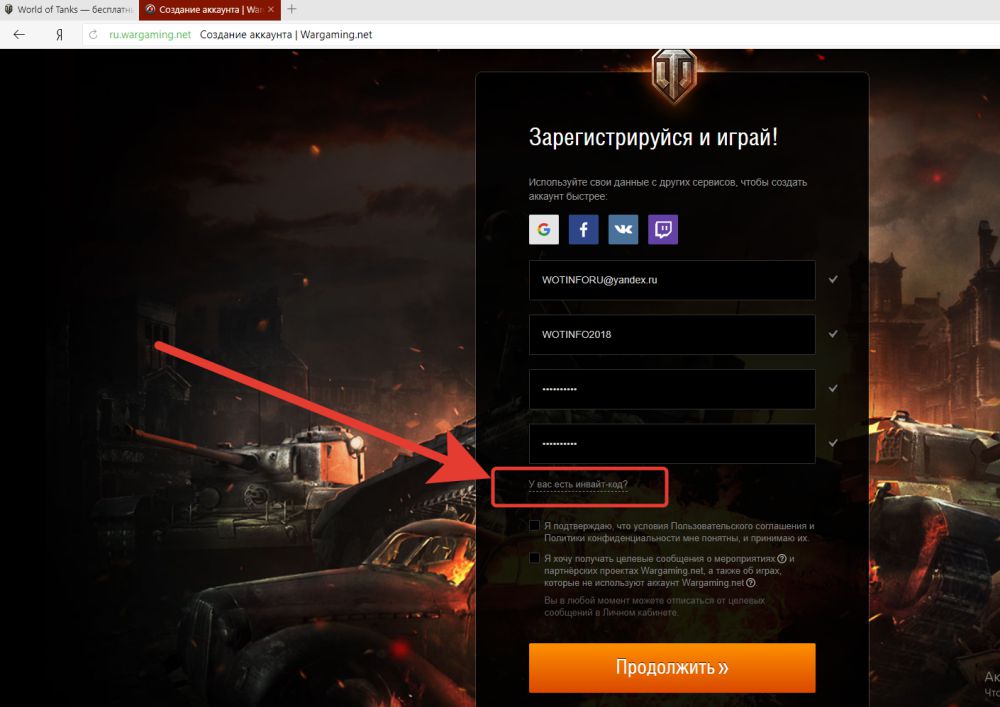

Прозрачность и информированное согласие: компании, собирающие данные, должны быть прозрачными в отношении своих практик сбора данных и получать информированное согласие пользователей на обработку их информации. Многие из нас видели что-то вроде файлов cookie, которые чаще раздражают нас. При этом, здесь мы сами решаем, делиться своими данными ли нет, но настройки этих файлов настолько ужасны, что не все вникают в их особенности, а просто принимают не глядя. Лучше избегать приема файлов cookie, а также проверять настройки.

Если тысячи других людей охотно передают свои данные, то ваше личное решение не делать этого почти не имеет значения для отрасли в целом и, следовательно, очень мало влияет на последствия для отрасли. Ведь для массовой слежки ценность составляют именно коллективные сведения, а не индивидуальные.

Данные, которые о вас уже знает Google можно посмотреть здесь:

- хронология месторасположений;

- история действий в Google;

- полный список данных.

Законодательное регулирование: государства должны вводить законодательные меры для регуляции сбора, хранения и использования данных, чтобы обеспечить защиту прав пользователей и их конфиденциальности. Однако, как правило, государства сами заинтересованы в сборе и анализе данных для своих целей.

Технические меры безопасности: применение современных технологий шифрования и других методов защиты данных может снизить риски утечки информации и хакерских атак. Используйте режим «инкогнито» в вашем браузере для приватного серфинга, и не забудьте регулярно удалять историю поиска и кэш браузера.

Вы можете настроить автоматическое удаление истории, чтобы не заниматься чисткой вручную.

Также вы можете указать, при каких условиях ваш аккаунт будет считаться неактивным и что сделать с вашими данными в таком случае.

Отключение геолокации: отключите службы геолокации на ваших устройствах, в настройках браузера и аккаунте Google, чтобы предотвратить отслеживание вашего местоположения.

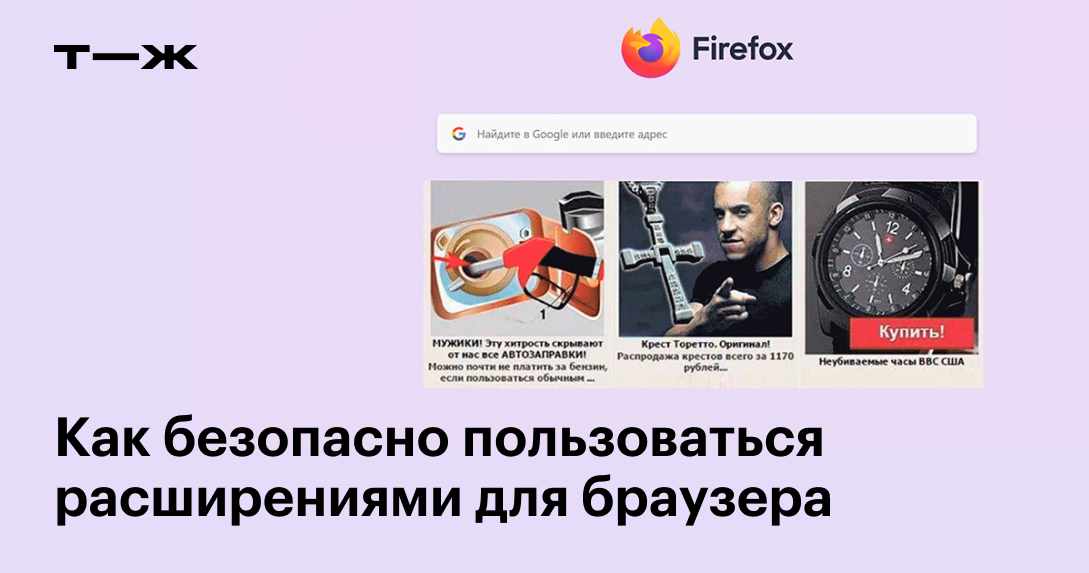

VPN-сервисы и анонимные браузеры: используйте VPN-сервис для маскировки вашего IP-адреса и обхода геоограничений. Также попробуйте анонимные браузеры, такие как Tor, для обеспечения дополнительной анонимности и защиты от слежки.

Используя VPN, важно помнить о том, что сервис может и будет собирать ваши данные. Поэтому лучше выбирать платные VPN, так как вероятность использования ваших данных будет ниже.

Разделение личных и рабочих аккаунтов: используйте разные аккаунты и сервисы для личных и рабочих целей, чтобы затруднить создание полного профиля вашей активности в сети. Особенно если вы имеете дело с криптовалютой, то использование одного устройства для личных нужд и взаимодействия с миром web3 ставит под угрозу ваши данные.

Защита электронной почты и использование альтернативных сервисов: используйте зашифрованные сервисы электронной почты для обеспечения конфиденциальности ваших сообщений. Также используйте альтернативные сервисы для хранения файлов и обмена данными. Сегодня для безопасности ваших виртуальных данных можно хранить пароли по-старинке, в записной книге или на бумажке. Также для хранения паролей можно использовать ПК. Можно заархивировать важные файлы в WinRAR архиве и задать ему пароль.

Сегодня для безопасности ваших виртуальных данных можно хранить пароли по-старинке, в записной книге или на бумажке. Также для хранения паролей можно использовать ПК. Можно заархивировать важные файлы в WinRAR архиве и задать ему пароль.

Хранение важных данных только на защищенных устройствах: не храните важные и компрометирующие файлы в облаке. Так вы сами даете все карты в руки гуглу и тем, кто попытается украсть данные.

Особое внимание хотелось бы уделить использованию блокчейн-технологий. Исследования и разработка новых технологий, таких как децентрализованные сети и протоколы обеспечения анонимности, могут предложить альтернативные решения для проблем с конфиденциальностью и защиты данных.

Web3 на защите ваших данных

Технология Web3 позволяет участникам сети оставаться анонимными даже при взаимодействии друг с другом, поскольку нет единого сервера или службы, хранящей данные пользователей.

Все транзакции шифруются, поэтому только стороны, участвующие в транзакции, могут получить доступ к ее содержимому, что делает невозможным получение доступа третьими лицами или отслеживание их действий. Более того, разные пользователи смогут контролировать, сколько информации они раскрывают о себе, когда объединяют два сервиса через посредника, например, приложение, предоставляющее услуги поверх платформы blockchain (ebay/amazon). Это исключает возможность отслеживания действий пользователя в Интернете с помощью cookies или других методов, используемых киберпреступниками для кражи личной информации или шпионажа за действиями людей без их ведома.

Более того, разные пользователи смогут контролировать, сколько информации они раскрывают о себе, когда объединяют два сервиса через посредника, например, приложение, предоставляющее услуги поверх платформы blockchain (ebay/amazon). Это исключает возможность отслеживания действий пользователя в Интернете с помощью cookies или других методов, используемых киберпреступниками для кражи личной информации или шпионажа за действиями людей без их ведома.

Основными методами криптографической защиты является:

- Шифрование — это процесс преобразования информации в код, который может быть расшифрован только с помощью секретного ключа. Существует два основных типа шифрования: симметричное (один и тот же ключ используется для шифрования и дешифрования) и асимметричное (используются разные ключи для шифрования и дешифрования). Шифрование помогает обеспечить конфиденциальность передаваемых данных и защитить их от несанкционированного доступа.

- Хэширование — это процесс преобразования данных в уникальную строку фиксированной длины, называемую хеш.

Хэширование обеспечивает целостность данных, так как любое изменение в исходных данных приведет к изменению хеша. Хэши широко используются для проверки подлинности файлов и сообщений.

Хэширование обеспечивает целостность данных, так как любое изменение в исходных данных приведет к изменению хеша. Хэши широко используются для проверки подлинности файлов и сообщений. - Цифровая подпись — это криптографический механизм, который позволяет подтвердить подлинность и целостность сообщения или документа. Она создается с помощью закрытого ключа отправителя и может быть проверена с помощью его открытого ключа. Цифровые подписи гарантируют, что сообщение или документ не были изменены после подписания и что они действительно были подписаны указанным отправителем.

Сегодня множество проектов в мире web3 стремится к обеспечению анонимности и конфиденциальности. В их числе можно упомянуть NYM, который стремится создать децентрализованную сеть, которая обеспечивает приватность пользователей и защищает их данные от слежки и вмешательства.

Это становится возможным путем использования смешанной сети (mixnet) для обеспечения анонимности трафика. В смешанной сети данные передаются через ряд промежуточных узлов (mixnodes), которые перемешивают и перенаправляют пакеты данных, делая сложным отслеживание их исходного источника или места назначения.

В смешанной сети данные передаются через ряд промежуточных узлов (mixnodes), которые перемешивают и перенаправляют пакеты данных, делая сложным отслеживание их исходного источника или места назначения.

Не так давно команда проекта сообщила о разработке новой технологии с нулевым разглашением для улучшения конфиденциальности — zk-nyms.

Технологии с нулевым разглашением (Zero-Knowledge Proof, ZKP) — это криптографические методы, позволяющие одной стороне (доказывающей) убедить другую сторону (проверяющую) в истинности некоторого утверждения, не раскрывая никакой дополнительной информации, кроме самого факта истинности этого утверждения. Так ZKP обеспечивает анонимность и защиту данных пользователей, не раскрывая их личную информацию.

Web3 обеспечивает следующий уровень защиты конфиденциальности, гарантируя право человека оставаться анонимным при свободном использовании Интернета без страха, что его личная информация будет скомпрометирована неосознанно кем-то достаточно любопытным, чтобы попытаться обесценить ее источники, используя гнусные средства.

Bitbanker — это криптовалютная платформа, которая предлагает легкий способ работы с криптовалютой. В Bitbanker можно купить или продать USDT, BTC, ETH, TRX, USDC, рубли, доллары, киргизские сомы и дирхамы ОАЭ. Свободные средства можно положить на депозит со ставкой до 8% годовых в USDT и рублях, а если есть потребность в деньгах, можно взять кредит. Для фрилансеров и онлайн-бизнеса есть криптоэквайринг.

Будем рады ответить на ваши вопросы в комментариях.

Советы по защите в Интернете – Центр безопасности Google

Ваши данные в Google надежно защищены. Но вы можете принять дополнительные меры, чтобы укрепить их безопасность.

Укрепите защиту аккаунта Google

ПРОВЕРКА БЕЗОПАСНОСТИ

Пройдите проверку безопасности

Чтобы убедиться, что ваш аккаунт Google защищен, пройдите проверку безопасности. Нажав кнопку ниже, вы получите персональные рекомендации о том, как усилить защиту аккаунта.

Пройти проверку

ДВУХЭТАПНАЯ АУТЕНТИФИКАЦИЯ

Настройте двухэтапную аутентификацию

Двухэтапная аутентификация обеспечивает более надежную защиту ваших данных. Даже если мошенник узнает имя пользователя и пароль, войти в аккаунт он не сможет, потому что ему потребуется пройти второй этап проверки. Чтобы обезопасить информацию тех пользователей, которые больше всего подвержены риску целенаправленных онлайн-атак, мы создали программу Дополнительной защиты.

Даже если мошенник узнает имя пользователя и пароль, войти в аккаунт он не сможет, потому что ему потребуется пройти второй этап проверки. Чтобы обезопасить информацию тех пользователей, которые больше всего подвержены риску целенаправленных онлайн-атак, мы создали программу Дополнительной защиты.

Включить двухэтапную аутентификацию

Узнать о других способах безопасного входа

Узнайте больше

о паролях

Придумайте уникальный пароль

Создание надежного пароля – важнейший шаг для защиты вашей конфиденциальности. Не используйте один и тот же пароль для разных аккаунтов, например, для сервисов Google, профилей в социальных сетях и других веб-ресурсов. Это подвергает ваши данные серьезному риску.

Это подвергает ваши данные серьезному риску.

Создание надежного пароля – важнейший шаг для защиты вашей конфиденциальности. Не используйте один и тот же пароль для разных аккаунтов, например, для сервисов Google, профилей в социальных сетях и других веб-ресурсов. Это подвергает ваши данные серьезному риску.

Необязательно запоминать учетные данные для всех сайтов и приложений. Диспетчер паролей в аккаунте Google помогает создавать и хранить пароли для быстрого и безопасного входа.

Проверка паролей позволит узнать, насколько они надежны. Вы сможете выяснить, какие учетные данные из сторонних сервисов стали известны злоумышленникам, и при необходимости быстро сменить пароли.

Защитите свои устройства

Заблокируйте телефон, если вы его потеряли

Если вы потеряли телефон или его украли, советуем сразу же принять меры для защиты данных, которые на нем хранятся. Вы можете определить местоположение устройства и заблокировать его удаленно.

Для этого перейдите в настройки аккаунта Google и следуйте инструкциям в разделе «Поиск телефона». Функция доступна для устройств Android и iOS.

Для этого перейдите в настройки аккаунта Google и следуйте инструкциям в разделе «Поиск телефона». Функция доступна для устройств Android и iOS.Устанавливайте последние версии ПО

Регулярно обновляйте программы, которые часто используете. Некоторые приложения, например браузер Chrome, могут устанавливать обновления автоматически.

Удаляйте потенциально опасные приложения

Google Play Защита борется с вредоносным ПО на устройствах Android, однако мы все равно рекомендуем скачивать приложения из проверенных источников. Чтобы защитить данные, удалите неиспользуемые приложения, включите автообновления и ограничьте доступ к личной информации, например к фото и сведениям о местоположении.

Настройте блокировку экрана

Блокируйте экран компьютера, телефона и планшета, когда не используете их.

Чтобы обеспечить дополнительную безопасность, настройте автоматическую блокировку устройства при переходе в спящий режим.

Чтобы обеспечить дополнительную безопасность, настройте автоматическую блокировку устройства при переходе в спящий режим.

Пользуйтесь безопасными сетями

Используйте защищенные сети

Будьте осторожны с общедоступными и бесплатными сетями Wi-Fi, даже если при подключении к ним требуется ввести пароль. Зачастую такие сети не зашифрованы, поэтому через них любой желающий может отследить ваши действия в интернете, например просмотренные сайты и введенную информацию. Если выйти в интернет можно только через бесплатную сеть Wi-Fi, убедитесь, что сайт защищен от перехвата данных. Это можно узнать, посмотрев на адресную строку браузера Chrome. Следить за безопасностью необходимо, даже когда вы дома: убедитесь, что подключение к сети Wi-Fi зашифровано, и придумайте надежный пароль.

Чтобы получить больше советов и подробную информацию по теме, посмотрите это видео.

Вводите конфиденциальные данные только на сайтах с защищенным подключением

Прежде чем указывать на веб-странице конфиденциальную информацию, например номер банковской карты или пароль, не забудьте проверить, использует ли сайт защищенное подключение.

Для этого посмотрите, есть ли в адресной строке браузера Chrome серый значок в виде закрытого замка рядом с URL. Если соединение с сайтом представляет опасность, вы увидите надпись «Не защищено».

Для этого посмотрите, есть ли в адресной строке браузера Chrome серый значок в виде закрытого замка рядом с URL. Если соединение с сайтом представляет опасность, вы увидите надпись «Не защищено».Узнайте об определении местоположения

Чтобы улучшать геолокацию, Google использует общедоступные сведения о точках доступа Wi-Fi, а также данные GPS, вышек сотовой связи и датчиков. Узнайте, как запретить службам геолокации Google использовать вашу точку доступа.

Защититесь от интернет-мошенничества

и фишинга

Узнайте, как действуют злоумышленники

Мошенники могут выдавать себя за надежные организации. Чтобы обманывать пользователей, злоумышленники рассылают письма, SMS, а также используют автоматические звонки и вредоносные сайты.

Мошенники могут выдавать себя за надежные организации. Чтобы обманывать пользователей, злоумышленники рассылают письма, SMS, а также используют автоматические звонки и вредоносные сайты.

Фишинг – вид мошенничества, который используется для получения доступа к личной или финансовой информации, такой как пароли и банковские реквизиты. Злоумышленники стараются обмануть пользователей различными способами, например создают фальшивые страницы входа. Чтобы защитить себя от фишинга, никогда не переходите по подозрительным ссылкам и проверяйте URL (адреса безопасных приложений и сайтов начинаются с префикса HTTPS). Убедиться в надежности ресурса можно двумя способами: коснитесь ссылки долгим нажатием на мобильном устройстве или наведите указатель мыши на URL.

Будьте внимательны с письмами. Особенно с теми, которые показались вам странными или необычными. Мошенники могут выдавать себя за существующие государственные или благотворительные организации, а также взламывать аккаунты ваших знакомых. Если вы не уверены в подлинности сообщений, не отвечайте на них и не переходите по ссылкам в письмах. Мошенник от лица вашего друга может придумать убедительную историю, например написать, что ему срочно нужны деньги или помощь, так как его телефон украли. Остерегайтесь таких сообщений!

Если вы не уверены в подлинности сообщений, не отвечайте на них и не переходите по ссылкам в письмах. Мошенник от лица вашего друга может придумать убедительную историю, например написать, что ему срочно нужны деньги или помощь, так как его телефон украли. Остерегайтесь таких сообщений!

Помните, что мошенники могут выдавать себя за кого угодно, включая ваших близких или организации, которым вы доверяете. Не реагируйте на подозрительные письма, сообщения чата и всплывающие окна, которые запрашивают личную информацию. Никогда не вводите персональные данные в опросах и не переходите по сомнительным ссылкам. Например, если вы хотите сделать пожертвование, советуем посетить сайт организации, а не нажимать на ссылку в письме.

Хакеры могут заразить устройство с помощью прикрепленных к письму документов, в том числе PDF-файлов. Открывайте вложения через Chrome или Google Диск: это снизит риск заражения. Наши сервисы проверят файлы и сообщат вам, если найдут вирус.

Узнайте, как мы обеспечиваем

вашу безопасность в интернете

Некоторые продукты и функции доступны не во всех странах.

База данных на службу

Микросервисная архитектура

Поддерживается Kongшаблон архитектура приложения Слабая связь

Context

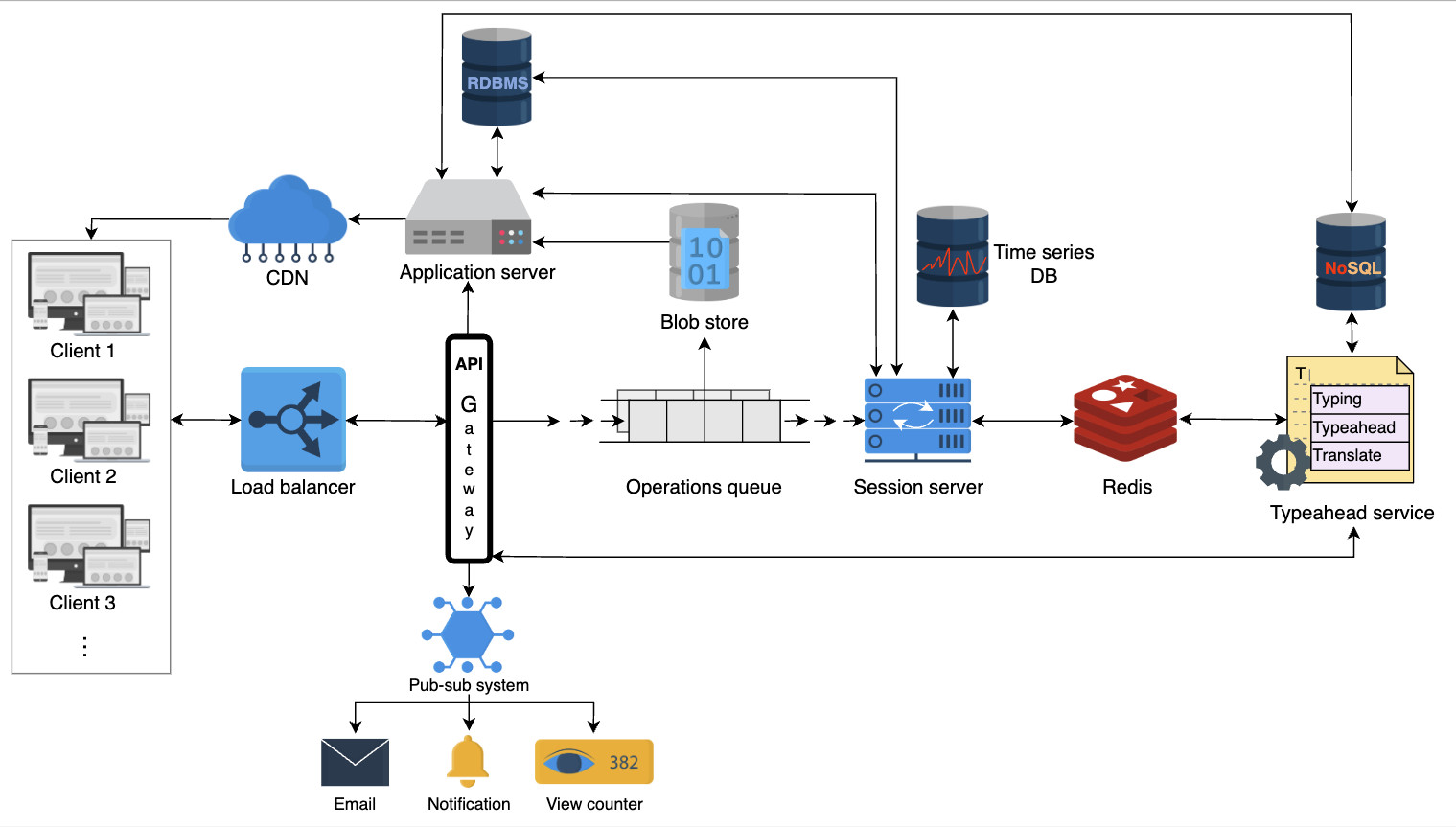

Предположим, вы разрабатываете приложение для интернет-магазина с использованием архитектурного шаблона Microservice.

Большинству служб необходимо сохранять данные в какой-либо базе данных.

Например, служба заказов хранит информацию о заказах и Служба поддержки клиентов хранит информацию о клиентах.

Проблема

Какова архитектура базы данных в приложении микросервисов?

Силы

Службы должны быть слабо связаны, чтобы их можно было разрабатывать, развертывать и масштабировать независимо друг от друга

Некоторые бизнес-транзакции должны применять инварианты, охватывающие несколько служб. Например, вариант использования

Разместить заказдолжен убедиться, что новый Заказ не превысит кредитный лимит клиента. Другие бизнес-транзакции должны обновлять данные, принадлежащие нескольким службам.

Другие бизнес-транзакции должны обновлять данные, принадлежащие нескольким службам.Некоторые бизнес-транзакции должны запрашивать данные, принадлежащие нескольким службам. Например, использование

Просмотр доступного кредитадолжно запросить у Клиента поиск кредитного лимитаНекоторые запросы должны объединять данные, принадлежащие нескольким службам. Например, для поиска клиентов в определенном регионе и их последних заказов требуется объединение клиентов и заказов.

Базы данных иногда необходимо реплицировать и сегментировать для масштабирования. См. Масштабный куб.

Различные службы имеют разные требования к хранению данных. Для некоторых сервисов лучше всего подходит реляционная база данных. Другим службам может потребоваться база данных NoSQL, такая как MongoDB, которая хороша для хранения сложных неструктурированных данных, или Neo4J, которая предназначена для эффективного хранения и запроса графических данных.

Решение

Держите постоянные данные каждой микрослужбы закрытыми для этой службы и доступными только через ее API. Транзакции службы включают только ее базу данных.

На следующей диаграмме показана структура этого шаблона.

База данных службы фактически является частью реализации этой службы. Другие службы не могут получить к нему прямой доступ.

Существует несколько различных способов сохранить конфиденциальность постоянных данных службы. Вам не нужно выделять сервер базы данных для каждой службы. Например, если вы используете реляционную базу данных, то варианты:

- Частные таблицы для каждой службы — каждая служба владеет набором таблиц, доступ к которым должен иметь только этот сервис

- Схема для каждой службы — каждая служба имеет схему базы данных, которая является частной для этой службы

- Сервер базы данных для каждой службы — каждая служба имеет свой собственный сервер базы данных.

Частные таблицы для каждой службы и схема для каждой службы имеют наименьшие накладные расходы. Использование схемы для каждой службы привлекательно, поскольку делает более ясным право собственности. Некоторым службам с высокой пропускной способностью может потребоваться собственный сервер базы данных.

Создание барьеров, обеспечивающих модульность, является хорошей идеей. Вы можете, например, назначить разные идентификаторы пользователей базы данных для каждой службы и использовать механизм управления доступом к базе данных, такой как гранты. Без какого-либо барьера для принудительной инкапсуляции у разработчиков всегда будет соблазн обойти API сервиса и получить прямой доступ к его данным.

Пример

Приложение FTGO является примером приложения, использующего этот подход.

Каждая служба имеет учетные данные базы данных, которые предоставляют ей доступ только к собственной (логической) базе данных на общем сервере MySQL.

Для получения дополнительной информации см. этот пост в блоге.

этот пост в блоге.

Результирующий контекст

Использование базы данных для каждой службы имеет следующие преимущества:

Помогает обеспечить слабую связанность служб. Изменения в базе данных одной службы не влияют на другие службы.

Каждая служба может использовать тот тип базы данных, который лучше всего подходит для ее нужд. Например, служба, выполняющая текстовый поиск, может использовать ElasticSearch. Сервис, который манипулирует социальным графом, может использовать Neo4j.

Использование базы данных для каждой службы имеет следующие недостатки:

Реализация бизнес-транзакций, охватывающих несколько служб, непроста. Распределенных транзакций лучше избегать из-за теоремы CAP. Более того, многие современные (NoSQL) базы данных их не поддерживают.

Реализация запросов, объединяющих данные, которые сейчас находятся в нескольких базах данных, является сложной задачей.

Сложность управления несколькими базами данных SQL и NoSQL

Существуют различные шаблоны/решения для реализации транзакций и запросов, которые охватывают службы:

Реализация транзакций, охватывающих службы — используйте шаблон Saga.

Реализация запросов, которые охватывают службы:

Состав API — соединение выполняет приложение, а не база данных. Например, служба (или шлюз API) может получить клиента и его заказы, сначала извлекая клиента из службы поддержки клиентов, а затем запрашивая службу заказов, чтобы вернуть самые последние заказы клиента.

Command Query Responsibility Segregation (CQRS) — поддержка одного или нескольких материализованных представлений, содержащих данные из нескольких служб. Представления хранятся службами, которые подписываются на события, которые каждая служба публикует при обновлении своих данных.

Например, интернет-магазин может реализовать запрос, который находит клиентов в определенном регионе и их последние заказы, сохраняя представление, объединяющее клиентов и заказы.

Представление обновляется службой, которая подписывается на события клиентов и заказов.

Например, интернет-магазин может реализовать запрос, который находит клиентов в определенном регионе и их последние заказы, сохраняя представление, объединяющее клиентов и заказы.

Представление обновляется службой, которая подписывается на события клиентов и заказов.

- Шаблон микросервисной архитектуры создает потребность в этом шаблоне

- Шаблон Saga — полезный способ реализации согласованных в конечном итоге транзакций

- Шаблон API Composition и Command Query Segregation Responsibility Segregation (CQRS) — полезные способы реализации запросов

- Антишаблон Shared Database описывает проблемы, возникающие из-за того, что микросервисы совместно используют базу данных

шаблон архитектура приложения Слабая связь

Follow @MicroSvcArch

Copyright © 2023 Chris Richardson • Все права защищены • При поддержке Kong.

О Microservices.io

Microservices.io представляет вам Крис Ричардсон. Опытный архитектор программного обеспечения, автор POJOs в действии, создатель оригинального CloudFoundry.com и автор шаблонов микросервисов.

Крис помогает клиентам по всему миру внедрить микросервисную архитектуру посредством консультаций и обучающих семинаров.

СЕМИНАРЫ ПО МИКРОСЕРВИСАМ

Крис проводит комплексные семинары для архитекторов и разработчиков, которые помогут вашей организации эффективно использовать микросервисы.

Избегайте ловушек при внедрении микросервисов и изучайте важные темы, такие как декомпозиция и проектирование сервисов, а также способы реорганизации монолита в микросервисы.

Узнать больше

УЗНАТЬ о микросервисах

Крис предлагает множество других ресурсов для изучения архитектуры микросервисов.

Получить книгу: Шаблоны микросервисов

Прочтите книгу Криса Ричардсона:

Примеры приложений микросервисов

Хотите увидеть пример? Ознакомьтесь с примерами приложений Криса Ричардсона. Посмотреть код

Посмотреть код

Сеанс удаленной консультации

Есть конкретный вопрос, связанный с архитектурой микросервиса? Например:

- Хотите знать, следует ли вашей организации внедрить микросервисы?

- Хотите узнать, как перенести монолит на микросервисы?

- Столкнулись со сложной проблемой проектирования микросервисной архитектуры?

Подумайте о том, чтобы записаться на двухчасовую специализированную консультационную сессию.

Виртуальный учебный курс: шаблоны распределенных данных в микросервисной архитектуре

Мой виртуальный учебный курс, шаблоны распределенных данных в микросервисной архитектуре, открыт для регистрации!

Он охватывает основные шаблоны управления распределенными данными, включая Saga, API Composition и CQRS.

Он состоит из видеолекций, лабораторий кода и еженедельной видеоконференции с вопросами о чем угодно, повторяющейся в нескольких часовых поясах.

Обычная цена составляет 395 долларов США на человека, но для регистрации используйте купон MECNPWNR за 120 долларов США (действителен до 16 мая 2023 г.). При покупке нескольких мест предусмотрены более глубокие скидки.

Узнать больше

Узнайте, как создать шаблон службы и шасси микрослужбы

Взгляните на мой Manning LiveProject, который научит вас разрабатывать шаблон службы и микросервисное шасси.

Подписка на информационный бюллетень

Микросервисы BUILD

Готовы начать использовать микросервисную архитектуру?

Консультационные услуги

Привлеките Криса для создания дорожной карты внедрения микросервисов и помощи в определении архитектуры микросервисов,

Платформа Eventuate

Используйте платформу Eventuate.io для решения задач управления распределенными данными в архитектуре микросервисов.

Eventuate — последний стартап Криса. Это упрощает использование шаблона Saga для управления транзакциями и шаблона CQRS для реализации запросов.

ОЦЕНИТЕ вашу архитектуру

Оцените микросервисную архитектуру вашего приложения и определите, что нужно улучшить.

Консультационные услуги

Нанять Криса для проведения архитектурной оценки.

Присоединяйтесь к группе микросервисов google

Примечание: пометка находится в стадии разработки

анти-шаблоны · API-интерфейс приложения · архитектура приложения · архитектура · документация по архитектуре · сборка · темная энергия и темная материя · развертывание · связь во время разработки · разработка · · докер · конечная платформа · глоссарий · шестиугольная архитектура · выполнение команд · выполнение запросов · межсервисная связь · Слабая связь · микросервисная архитектура · микросервисное шасси · внедрение микросервисов · обновления микросервисов · образы Docker с несколькими архитектурами · наблюдаемость · шаблон · рефакторинг в микросервисы · устойчивость · саги · безопасность · сервис API · сервисное сотрудничество · сервисный дизайн · обнаружение службы · детализированность обслуживания · шаблон услуги · показатели доставки ПО · треугольник успеха · командные топологии · управление транзакциями · транзакционные сообщения

Весь контент

Шаблоны

Как применять шаблоны

Шаблоны архитектуры приложений

- Монолитная архитектура

- Микросервисная архитектура

Декомпозиция

- Декомпозиция по бизнес-возможностям

- Разложить по субдоменам

- Автономный сервисновый

- Сервис на командуnew

Рефакторинг для микросервисовnew

- Приложение для удушения

- Уровень защиты от коррупции

Управление данными

- База данных на службу

- Общая база данных

- Сага

- Состав API

- CQRS

- Событие домена

- Источник событий

Транзакционный обмен сообщениями

- Транзакционный исходящий ящик

- Завершение журнала транзакций

- Издатель опроса

Тестирование

- Тест сервисного компонента

- Тест потребительского контракта

- Тест контракта на стороне потребителя

Шаблоны развертывания

- Несколько экземпляров службы на хост

- Экземпляр службы на хост

- Экземпляр службы на ВМ

- Экземпляр службы на контейнер

- Бессерверное развертывание

- Платформа развертывания службы

Поперечные концевики

- Микросервисное шасси

- Шаблон службы

- Внешняя конфигурация

Стиль общения

- Удаленный вызов процедуры

- Обмен сообщениями

- Протокол, специфичный для домена

- Идемпотентный потребитель

Внешний API

- Шлюз API

- Бэкенд для внешнего интерфейса

Обнаружение службы

- Обнаружение на стороне клиента

- Обнаружение на стороне сервера

- Сервисный реестр

- Самостоятельная регистрация

- Регистрация третьей стороны

Надежность

- Автоматический выключатель

Безопасность

- Маркер доступа

Наблюдаемость

- Агрегация журналов

- Показатели приложения

- Журнал аудита

- Распределенная трассировка

- Отслеживание исключений

- API проверки работоспособности

- Журнал развертываний и изменений

Шаблоны пользовательского интерфейса

- Состав фрагмента страницы на стороне сервера

- Состав пользовательского интерфейса на стороне клиента

Общая база данных

Микросервисная архитектура

Поддерживается Kongшаблон

Context

Предположим, вы разрабатываете приложение для интернет-магазина с использованием архитектурного шаблона Microservice. Большинству служб необходимо сохранять данные в какой-либо базе данных.

Например,

Большинству служб необходимо сохранять данные в какой-либо базе данных.

Например, Служба заказов хранит информацию о заказах, а Служба поддержки клиентов хранит информацию о клиентах.

Проблема

Какова архитектура базы данных в приложении микросервисов?

Силы

Службы должны быть слабо связаны, чтобы их можно было разрабатывать, развертывать и масштабировать независимо друг от друга

Некоторые бизнес-транзакции должны применять инварианты, охватывающие несколько служб. Например,

Вариант использования «Разместить заказ»должен убедиться, что новый заказ не превысит кредитный лимит клиента. Другие бизнес-транзакции должны обновлять данные, принадлежащие нескольким службам.Некоторые бизнес-транзакции должны запрашивать данные, принадлежащие нескольким службам. Например, использование

Просмотр доступного кредитадолжно запросить у Клиента поиск кредитного лимита

Некоторые запросы должны объединять данные, принадлежащие нескольким службам. Например, для поиска клиентов в определенном регионе и их последних заказов требуется объединение клиентов и заказов.

Базы данных иногда необходимо реплицировать и сегментировать для масштабирования. См. Масштабный куб.

Различные службы имеют разные требования к хранению данных. Для некоторых сервисов лучше всего подходит реляционная база данных. Другим службам может потребоваться база данных NoSQL, такая как MongoDB, которая хороша для хранения сложных неструктурированных данных, или Neo4J, которая предназначена для эффективного хранения и запроса графических данных.

Используйте (единственную) базу данных, совместно используемую несколькими службами. Каждая служба имеет свободный доступ к данным, принадлежащим другим службам, с помощью локальных транзакций ACID.

OrderService и CustomerService имеют свободный доступ к таблицам друг друга. Например,

Например, OrderService может использовать следующую транзакцию ACID, чтобы гарантировать, что новый заказ не нарушит кредитный лимит клиента.

НАЧАТЬ ТРАНЗАКЦИЮ … ВЫБЕРИТЕ ЗАКАЗ_TOTAL ИЗ ЗАКАЗОВ, ГДЕ CUSTOMER_ID = ? … ВЫБЕРИТЕ КРЕДИТ_LIMIT ОТ КЛИЕНТОВ, ГДЕ CUSTOMER_ID = ? … ВСТАВЛЯЙТЕ В ЗАКАЗЫ… … СОВЕРШИТЬ ТРАНЗАКЦИЮ

База данных гарантирует, что кредитный лимит не будет превышен, даже если одновременные транзакции пытаются создать заказы для одного и того же клиента.

Преимущества этого шаблона:

- Разработчик использует знакомые и простые транзакции ACID для обеспечения согласованности данных

- С одной базой данных проще работать

Недостатки этого шаблона:

Связь времени разработки — разработчик работает, например, над

Службе OrderServiceпотребуется согласовать изменения схемы с разработчиками других служб, которые обращаются к тем же таблицам. Эта связь и дополнительная координация замедлят развитие.

Связывание во время выполнения — поскольку все службы обращаются к одной и той же базе данных, они потенциально могут мешать друг другу. Например, если длительная транзакция

CustomerServiceудерживает блокировку таблицыORDER, тоOrderServiceбудет заблокирован.Одна база данных может не удовлетворять требованиям к хранению данных и доступу всех служб.

- База данных на службу — альтернативный подход

шаблон

Follow @MicroSvcArch

Copyright © 2023 Chris Richardson • Все права защищены • При поддержке Kong.

О Microservices.io

Microservices.io представляет вам Крис Ричардсон. Опытный архитектор программного обеспечения, автор POJOs в действии, создатель оригинального CloudFoundry.com и автор шаблонов микросервисов.

Крис помогает клиентам по всему миру внедрить микросервисную архитектуру посредством консультаций и обучающих семинаров.

СЕМИНАРЫ ПО МИКРОСЕРВИСАМ

Крис проводит комплексные семинары для архитекторов и разработчиков, которые помогут вашей организации эффективно использовать микросервисы.

Избегайте ловушек при внедрении микросервисов и изучайте важные темы, такие как декомпозиция и проектирование сервисов, а также способы реорганизации монолита в микросервисы.

Узнать больше

УЗНАТЬ о микросервисах

Крис предлагает множество других ресурсов для изучения архитектуры микросервисов.

Получить книгу: Шаблоны микросервисов

Прочтите книгу Криса Ричардсона:

Примеры приложений микросервисов

Хотите увидеть пример? Ознакомьтесь с примерами приложений Криса Ричардсона. Посмотреть код

Сеанс удаленной консультации

Есть конкретный вопрос, связанный с архитектурой микрослужбы? Например:

- Хотите знать, следует ли вашей организации внедрить микросервисы?

- Хотите узнать, как перенести монолит на микросервисы?

- Столкнулись со сложной проблемой проектирования микросервисной архитектуры?

Подумайте о том, чтобы записаться на двухчасовую специализированную консультационную сессию.

Виртуальный учебный курс: шаблоны распределенных данных в микросервисной архитектуре

Мой виртуальный учебный курс, шаблоны распределенных данных в микросервисной архитектуре, открыт для регистрации!

Он охватывает основные шаблоны управления распределенными данными, включая Saga, API Composition и CQRS.

Он состоит из видеолекций, лабораторий кода и еженедельной видеоконференции с вопросами о чем угодно, повторяющейся в нескольких часовых поясах.

Обычная цена составляет 395 долларов США на человека, но для регистрации используйте купон MECNPWNR за 120 долларов США (действителен до 16 мая 2023 г.). При покупке нескольких мест предусмотрены более глубокие скидки.

Узнать больше

Узнайте, как создать шаблон службы и корпус микрослужбы

Взгляните на мой Manning LiveProject, который научит вас разрабатывать шаблон службы и микросервисное шасси.

Подписка на информационный бюллетень

Микросервисы BUILD

Готовы начать использовать микросервисную архитектуру?

Консультационные услуги

Привлеките Криса к созданию дорожной карты внедрения микросервисов и помощи в определении архитектуры микросервисов,

Платформа Eventuate

Используйте платформу Eventuate.

Данные поиска и просмотров на YouTube отражают сферы ваших интересов;

Данные поиска и просмотров на YouTube отражают сферы ваших интересов;

Хэширование обеспечивает целостность данных, так как любое изменение в исходных данных приведет к изменению хеша. Хэши широко используются для проверки подлинности файлов и сообщений.

Хэширование обеспечивает целостность данных, так как любое изменение в исходных данных приведет к изменению хеша. Хэши широко используются для проверки подлинности файлов и сообщений. Для этого перейдите в настройки аккаунта Google и следуйте инструкциям в разделе «Поиск телефона». Функция доступна для устройств Android и iOS.

Для этого перейдите в настройки аккаунта Google и следуйте инструкциям в разделе «Поиск телефона». Функция доступна для устройств Android и iOS. Чтобы обеспечить дополнительную безопасность, настройте автоматическую блокировку устройства при переходе в спящий режим.

Чтобы обеспечить дополнительную безопасность, настройте автоматическую блокировку устройства при переходе в спящий режим. Для этого посмотрите, есть ли в адресной строке браузера Chrome серый значок в виде закрытого замка рядом с URL. Если соединение с сайтом представляет опасность, вы увидите надпись «Не защищено».

Для этого посмотрите, есть ли в адресной строке браузера Chrome серый значок в виде закрытого замка рядом с URL. Если соединение с сайтом представляет опасность, вы увидите надпись «Не защищено». Другие бизнес-транзакции должны обновлять данные, принадлежащие нескольким службам.

Другие бизнес-транзакции должны обновлять данные, принадлежащие нескольким службам.

Например, интернет-магазин может реализовать запрос, который находит клиентов в определенном регионе и их последние заказы, сохраняя представление, объединяющее клиентов и заказы.

Представление обновляется службой, которая подписывается на события клиентов и заказов.

Например, интернет-магазин может реализовать запрос, который находит клиентов в определенном регионе и их последние заказы, сохраняя представление, объединяющее клиентов и заказы.

Представление обновляется службой, которая подписывается на события клиентов и заказов.

Ваш комментарий будет первым