Выборочное подключение USB-накопителей в Windows

Однажды на предприятии была поставлена задача: ограничить использование usb-накопителей (флешки, внешние жесткие диски и другие устройства) на компьютерах пользователей, с использованием «белых списков», т.е. одобренные накопители можно использовать — все другие нельзя. Причем сделать это «имеющимися средствами», без дополнительных денежных вложений.

В интернете было найдено множество статей по данной теме, в результате их анализа родилось решение (спасибо пользователю nik за помощь в поисках).

Введение

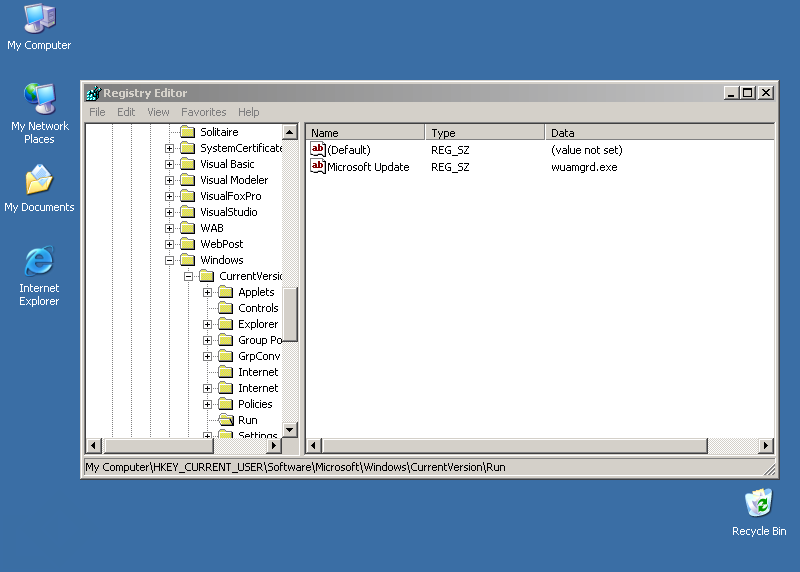

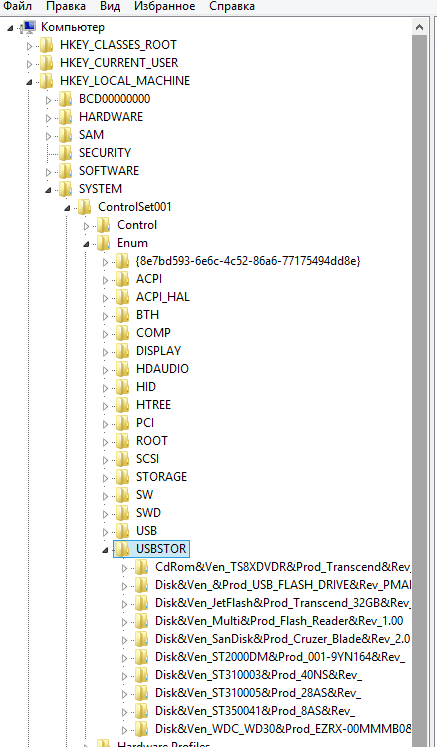

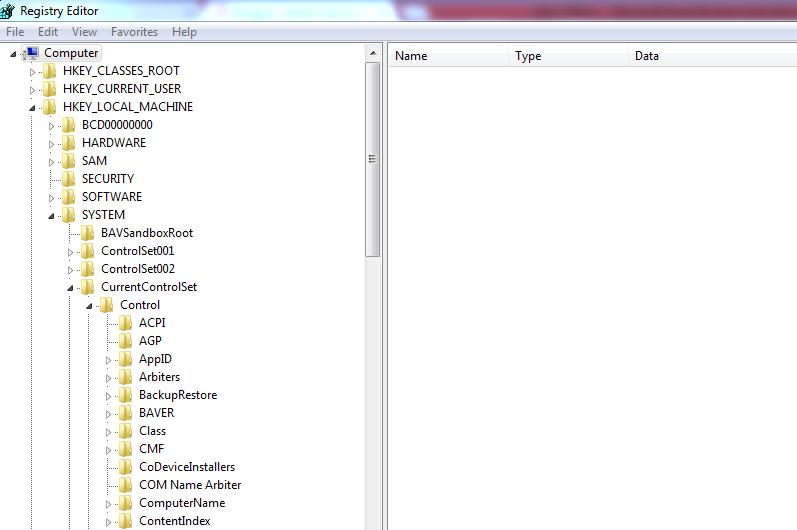

Когда вы подключаете устройство накопления к usb-порту, система заносит информацию о нем в ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR.

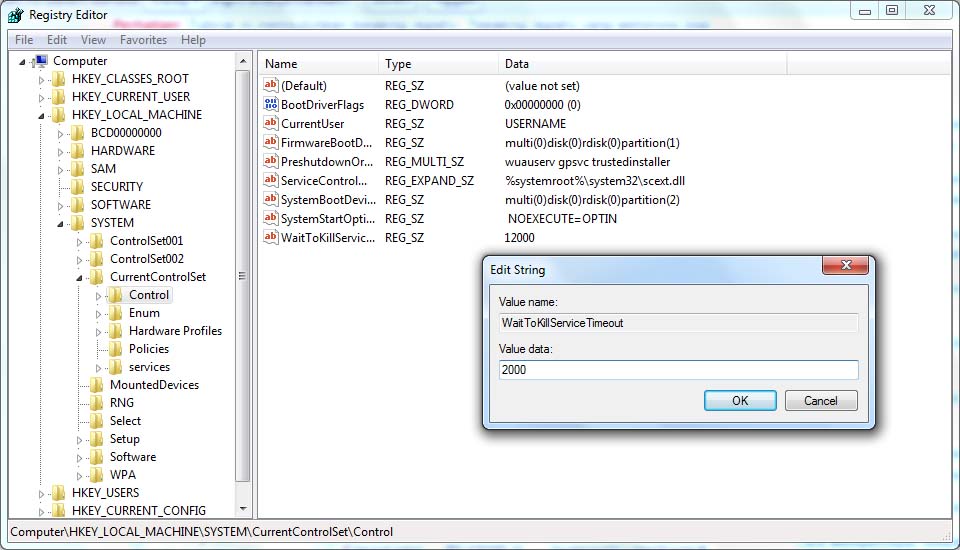

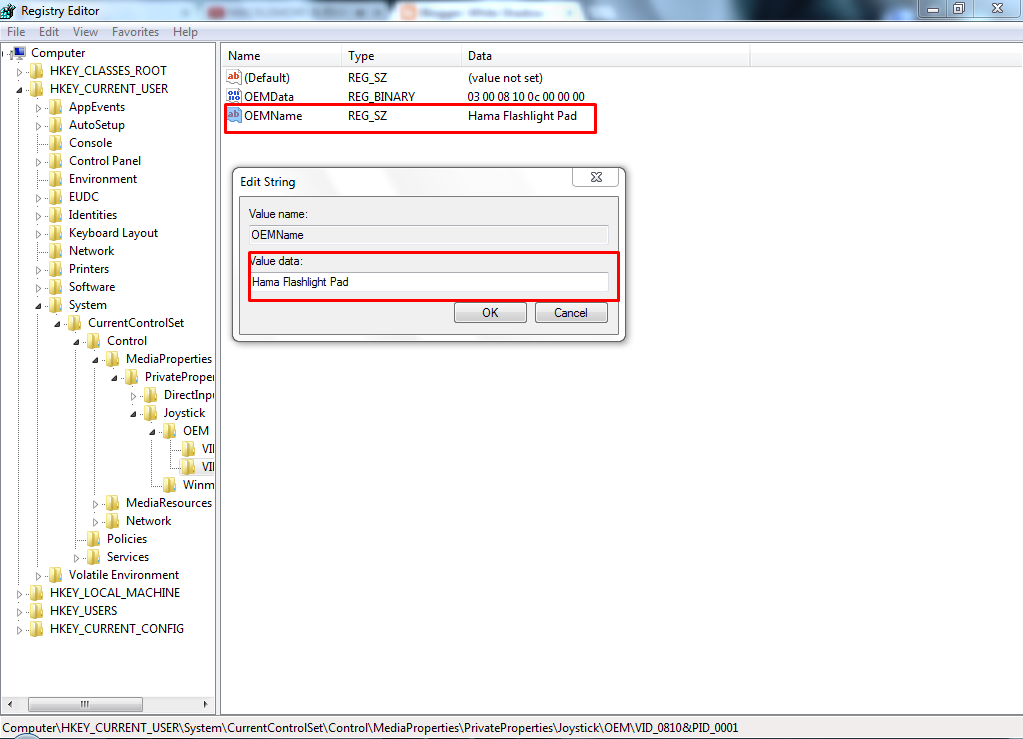

Рисунок 1. Данные об usb-устройстве

Делает она это от имени пользователя system. Соответственно если запретить создавать пользователю system подразделы в USBSTOR то новые устройства хоть и определятся, но работать не будут.

Рисунок 2. Запретить пользователю system создавать подразделы

Точнее, несмотря на установленный запрет подразделы все равно создадутся, однако параметры будут не все и работать устройство не будет (сравните рисунок 1 и рисунок 3).

Рисунок 3. Неполные данные об usb-устройстве

Теперь о том, как применить это на практике. Рассмотрим на конкретном примере. Вот, что мы имеем:

- Сеть на Active Directory (домен domain.local)

- Отдельный компьютер администратора, на котором пользователь system имеет полные права на раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR - Внешний жесткий диск (hdd1) и 2 флешки (flash2 и flash3)

Требуется сделать так чтобы все usb-накопители кроме hdd1, flash2

, flash3 не работали на компьютерах домена. Итак, приступим.

Итак, приступим.Получим данные о разрешённых usb-накопителях

На компьютере, где пользователь system имеет полные права на ветку USBSTOR, подключим по очереди наши устройства, для того чтобы информация о них появилась в реестре:

Рисунок 4. Информация о разрешенных usb-устройствах

Выгрузим данные из реестра в reg-файлы:

Рисунок 5. Выгружаем данные из реестра

Сохраняем файлы в общую сетевую папку \\domain.local\netlogon\usbstor:

Рисунок 6. Выгруженные reg-файлы

Запрещаем пользователю

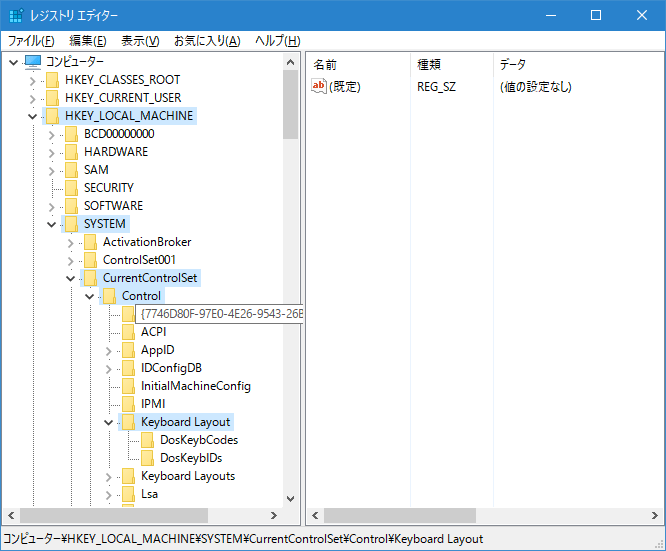

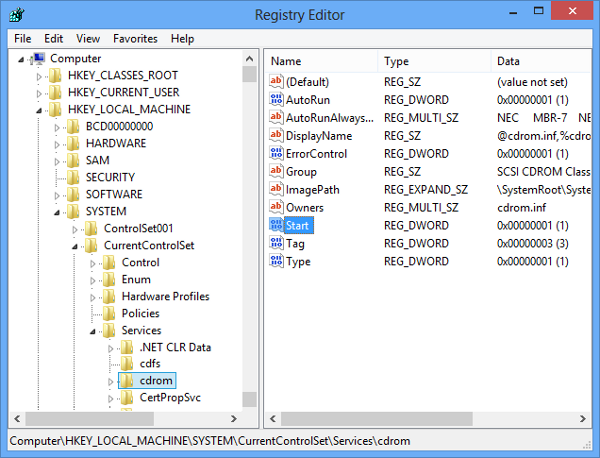

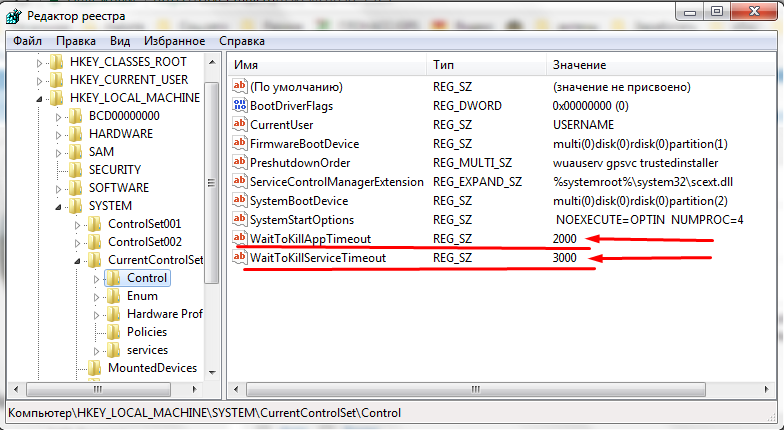

system создавать подразделыИ так файлы с данными по разрешенным устройствам мы получили, теперь необходимо запретить пользователю system создавать подразделы в USBSTOR. Создадим групповую политику Active Directory (напомним на компьютер администратора она распространяться недолжна, иначе на нем не будут правильно создаваться подразделы USBSTOR).

В созданной групповой политике откройте Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Реестр и добавьте раздел MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

Рисунок 7. Создание ветки реестра в групповой политике

Установите параметр «Заменить текущие разрешения во всех подразделах наследуемыми«:

Рисунок 8. Свойства раздела USBSTOR

нажмите кнопку «изменить параметры» и в открывшемся окне установите права:

- Для пользователя system назначьте права как указано на рисунке 2

- Для группы DOMAIN\Администраторы установите полные права

Способы распространения информации о разрешенных usb-накопителях

Теперь о том, как распространить подготовленные ранее reg-файлы на компьютеры.

Локально, на компьютере пользователя

Зайдите на компьютер пользователя под учетной записью, которая входит в группу DOMAIN\Администраторы (данная группа имеет полные права на раздел USBSTOR) и последовательно импортируйте данные с выгруженных ранее файлов flash2. reg, flash3.reg, hdd1.reg.

reg, flash3.reg, hdd1.reg.

С комьютера администратора используя «удаленный реестр»

Откройте редактор реестра (regedit.exe) на компьютере под пользователей администратора домена.

Подключите в нем сетевой реестр (Файл\Подключить сетевой реестр).

Затем Файл\Импорт и выберите нужные reg-файлы.

Не забудьте вначале удалить подразделы USBSTOR, созданные до того как мы ограничили пользователя system, иначе ранее подключенные устройства продолжат работать.

Дополнительно

Черные списки (работает на Windows XP)

Чтобы определенная флешка или другой usb-накопитель не работал на компьютерах, установите параметр ConfigFlags

Полезные материалы:

История USB подключений. История подключения Флешек

Как посмотреть историю подключения USB?

Недавно на сайте был задан интересный вопрос. Автор интересовался можно ли посмотреть историю подключения USB. Если есть интерес значит надо об этом написать. Кроме того данная тема относится к Форензике — компьютерной криминалистике, а как вам известно эта тема переплетается с тематикой нашего сайта.

Поэтому в данной статье я решил рассказать про все способы, которые позволяют узнать: когда и какие USB устройства подключались к компьютеру под управлением операционной системы Windows.

Если вы пользуетесь социальной сетью ВКонтакте, то вам будет интересно узнать как с помощью функции «История активности ВКонтакте» узнать о взломе своей страницы.

История USB подключений

Содержание

- История USB подключений в реестре

- Программы для просмотра истории USB подключений

- История подключения USB устройств программой USBDeview

- История подключений USB программой USB History Viewer

Существуют несколько способов: ручной — это когда самому надо копаться в реестре Windows и с использованием специальных программ. Я поверхностно расскажу про реестр и более подробно поговорю о программах, так как это на мой взгляд самый легкий и удобный способ вытащить историю использования USB девайсов.

Я поверхностно расскажу про реестр и более подробно поговорю о программах, так как это на мой взгляд самый легкий и удобный способ вытащить историю использования USB девайсов.

История USB подключений вручную

Все данные о подключениях USB хранятся в реестре Windows в этих ветках:

HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR

HKLM\SYSTEM\CurrentControlSet\Enum\USB

HKLM\SYSTEM\MountedDevices

HKLM\SYSTEM\ControlSet001\Control\DeviceClasses\{53f56307-b6bf-11d0-94f2-00a0c91efb8b}

Если опыта нет, туда лучше не соваться. А если решитесь, то хотя бы делайте бекап или снимок реестра. Как это сделать мы писали в статье «Отслеживание изменений реестра»

История USB подключений программами

Идеальным для меня способом является использование специальных программ. Я представлю две программы, у каждой есть свои достоинства. Для вашего удобства в конце статьи я прикрепил архив для скачивания всех программ разом.

История USB подключений программой USBDeview

USBDeview — это маленькая, бесплатная программа для просмотра и анализа истории подключения USB- устройств, таких как флешка, внешний жесткий диск, смартфон, планшет, USB мышка, клавиатура и т.д.

Скачать USBDeview

Скачать USBDeview бесплатно вы можете по этой прямой ссылке английскую версию. А Русскую версию здесь с файлообменика.

Автор программы известный Израильский программист Нир Софер, который написал большое количество бесплатных, полезных приложений.

Использование USBDeview

После того как скачали, разархивируйте и запустите файл «USBDeview.exe». Версия портабельная, т.е не требует установки, и после запуска мгновенно запустится.

Быстренько просканировав компьютер USBDeview отобразит список всех ранее подключенных USB-устройств.

Вот какую информацию может показать программа:

- Имя устройства

- Описание

- Первое подключение

- Последнее подключение

- Буква диска

- Серийный номер

- Производитель устройства

- Версия USB

- И т.

д.

д.

Есть еще куча другой информации, но большинству для того чтобы отследить кто и когда подключал к компьютеру флешку наверное хватит даты подключения, названия и описания USB-устройства.

Это по поводу информации которую может предоставить данная утилита. Но кроме этого программа может отключить, включить, удалить а также запретить USB устройства. Если вы собираетесь проделывать какую-нибудь из этих вышеперечисленных операций, то я настоятельно рекомендую сделать предварительно бекап или точку восстановления системы. Если же вы желаете просто просмотреть историю подключений, то делать бекап не требуется.

Кроме этого программа умеет работать из командной строки. Т.е. используя специальные команды можно получить всю информацию удаленно. Подробнее о командах вы можете узнать на сайте разработчика.

Ну, и конечно все полученные данные можно сохранить в виде отчета во всевозможные форматы от *.txt до *.html.

История USB программой USB History Viewer

Следующая программа с которой я хочу вас познакомить — это USB History Viewer. Утилита отображает информацию только о подключенных флешках и внешних жестких дисках.

Скачать USB History Viewer

Скачать USB History Viewer бесплатно вы можете по этой ссылке только английскую версию.

Использование USB History Viewer

Запускаем программу и видим три поля.

- Computer name — Имя компьютера

- Authentication — Авторизация

- Get USB History — Список флешек

В первом поле выбираем компьютер. Во втором поле прописываем данные авторизации и нажимаем Start. Если необходимо вытащить информацию по текущему компьютеру и пользователю, то нечего не меняем, оставляем все поля как есть.

Данная программа лично мне нравится меньше, хотя имеет свои плюсы. Главным достоинством является умение вытаскивать историю использование флешек удаленно в локальной сети, но это требует логина и пароля удаленной машины.

На самом деле есть еще программа Internet Evidence Finder, но из-за ее фантастически высокой цены я даже рассказывать про нее не стал. Мощная утилита, но стоит 999$. Если вы профи Форензики, то вперед, но большинству хватит и этих инструментов.

Мощная утилита, но стоит 999$. Если вы профи Форензики, то вперед, но большинству хватит и этих инструментов.

Скачать архив с представленными в статье программами вы можете по этой ссылке.

На этом все, друзья. Надеюсь вам помогла данная статья и вы смогли посмотреть историю подключения USB. В целом это очень нужные программы, которыми надо уметь пользоваться, иметь у себя в архиве программ, ну или хотя бы как минимум знать об их существовании.

Кстати, чтобы не пропустить обзоры других подобных программ обязательно подпишитесь на наши паблики в социальных сетях. В будущем будет еще больше интересного!

Поиск сведений про USB-накопители в Windows ХР/7 ~ Eugeneer’s Digital Cloud World

Говоря о проблеме USB-накопителей в контексте судебной экспертизы, мы обращаемся к тем элементам, которые остаются после определенной активности, так называемым артефактам. Когда вы посещаете web-сайт с помощью Internet Explorer, в истории web-браузера остается артефакт (cookie), свидетельствующий о том, что вы посещали данный сайт. Когда вы входите в систему, в системном журнале безопасности остается запись – еще один артефакт. При анализе системы на предмет взлома или хищения данных именно эти артефакты являются ключами, которые помогают разобраться в том, что же на самом деле произошло. Практически все действия пользователя в системе оставляют после себя разного рода артефакты. Это касается и USB накопителей. Но встает вопрос о том, какие артефакты важны, и где их найти.

Важность тех или иных артефактов наличия USB накопителя будет в основном зависеть от обстоятельств вашего расследования. Возможно, вам нужно посмотреть перечень всех USB накопителей, подключавшихся к зараженной машине, чтобы выяснить, куда вредоносной код мог попасть после этого. Возможно, вы подозреваете пользователя в несанкционированном копировании данных, и вам нужно определить время, в которое личные накопители таких пользователей подключались к системе. Независимо от цели вашего расследования есть несколько ключевых мест в системе Windows, в которых такая информация может быть найдена.

· тип сьемного накопителя, его серийный номер;

· дата и время его установки и изьятия из компьютера;

· буква диска под которой фигурировал накопитель в ОС;

· аккаунт пользователя системы под каким фигурировал накопитель в ОС.

Вначале перескажу метод поиска, который был опубликован компанией Red Line Software для Windows 7.

Извлечение USB артефактов вручную.

Основным способом обнаружения артефактов USB накопителей является переход в место хранения данной информации вручную. Рассмотрим такие места в Windows 7.

Проще всего найти информацию, содержащую список всех USB накопителей, которые подключались к системе. Эту информацию можно в готовом виде найти в системном реестре Windows в: HKLM\SYSTEM\CurrentControlSet\Enum\USBSTOR. В этом разделе вы найдете ключ каждого накопителя, который подключался к вашей системе, а также информацию о его производителе (Vendor), номере продукта (Product Number), номере версии (Version Number), и серийном номере (Serial Number), если применимо.

После получения списка всех накопителей вам нужно выявить их принадлежность к пользователям. Это вполне возможно, но для этого потребуется выполнить дополнительные шаги. В реестре сначала нужно перейти в HKLM\SYSTEM\MountedDevices. В этой области вы можете выполнить поиск серийного номера подозрительного устройства. Когда номер найден, он поможет вам определить GUID, связанного с этим устройством.

Когда GUID устройства у вас под рукой, нужно сконцентрироваться на личных профилях пользователей машины. В папке каждого пользовательского профиля (C:\Users) имеется файл NTUSER.DAT. К этому файлу предоставляется доступ для HKEY_CURRENT_USER всякий раз при входе его владельца в систему. В результате, этот файл можно открыть в редакторе системного реестра с правами администратора. Чтобы связать пользователя с определенным устройством, нужно перейти в следующий каталог в NTUSER. DAT разделе: Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2. Здесь вы можете найти GUID нужного устройства. Если он найден, значит, пользователь был в системе, когда устройство было к ней подключено. Следует помнить, что этот поиск необходимо выполнять для каждого пользователя системы для установления такой взаимосвязи.

DAT разделе: Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2. Здесь вы можете найти GUID нужного устройства. Если он найден, значит, пользователь был в системе, когда устройство было к ней подключено. Следует помнить, что этот поиск необходимо выполнять для каждого пользователя системы для установления такой взаимосвязи.

Одним из наиболее важных аспектов судебного расследования являются временные рамки, в течение которых совершалось расследуемое событие. Поэтому очень важно знать, когда подозрительное USB устройство было подключено или отключено от системы.

Определение времени, когда накопитель был впервые подключен к системе, является вполне простой задачей при условии, что у вас есть серийный номер этого устройства (получение этой информации описано выше). При наличии этой информации найдите файл C:\Windows\inf\setupapi.dev.log и в нем найдите серийный номер этого устройства, в результате вы найдете время, когда устройство было подключено впервые: ищем строки типа на подключения ump: Creating Install Process: DrvInst.exe 16:10:07.690 и отключения ump: Server install process exited with code 0x00000000 16:10:12.573

С другой стороны, не менее важно определить время последнего подключения устройства к системе. Для получения этой информации нужно снова обратиться к реестру в HKLM/System/CurrentControlSet\Enum\USB\VID_12345&PID_12345, заменив ‘12345’ идентификационными номерами производителя и продукта USB устройства (полученными ранее). Здесь вы можете экспортировать раздел реестра в текстовый файл, чтобы посмотреть время последней записи в устройство. Для этого нажимаете Файл (File), выбираете Экспорт в regedit, раздел при этом должен быть выделен:Раздел: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceClasses\{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}\##?#STORAGE#RemovableMedia#7&7f1a906&0&RM#{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

Название класса:

Последнее время записи: 09.

09.2013 — 9:25

09.2013 — 9:25Название: DeviceInstance Тип: REG_SZ

Значение: STORAGE\RemovableMedia\7&7f1a906&0&RM

А теперь повторим тоже самое для Windоws XP.

Различий с 7-й почти нет, но все же пройдемся еще раз.

1. Смотрим ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\ControlSetXXX\Enum\USBSTOR

Здесь находятся все устройства-носители, подключаемые к USB

В ключах находящихся в данной ветви есть параметры:

— FriendlyName (Например, он равен «Kingston DataTraveler 2.0 USB Device»)

— ParentIdPrefix (Например, он равен 7&cb3a0ee&0).

Так вот первая строка — идентификатор класса, а 7&cb3a0ee&0 — уникальный идентификатор устройства. Для каждого подключаемого USB-устройства он будет разный. Даже если два устройства одинаковой класса и модели. При подключении PnP-менеджер либо считывает сюда серийный номер устройства, либо генерирует уникальный ID, если устройство не имеет зашитого серийного номера.

2. Определим букву диска под которой монтировалось устройство.

Смотрим ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\MountedDevices

Открываем параметры вида: \DosDevices\X: (где X — буквы логических дисков).

Выбираем те, которые в значении содержат строки STORAGE#RemovableMedia После этой строки идет ParentIdPrefix (например, 7&cb3a0ee&0).

Очевидно, что накопитель с идентификатором «Kingston DataTraveler 2.0 USB Device» монтировался в системе на букву X) Для полноты картины смотрим все имеющиеся ControlSet’ы, а также файлик \Windows\Repair. Есть еще копии куста реестра SYSTEM в каталоге «X:\System Volume Information\».

Внимание — случается, что флешка монтируются на одну и ту же букву и в MountedDevices информация будет только о последней.

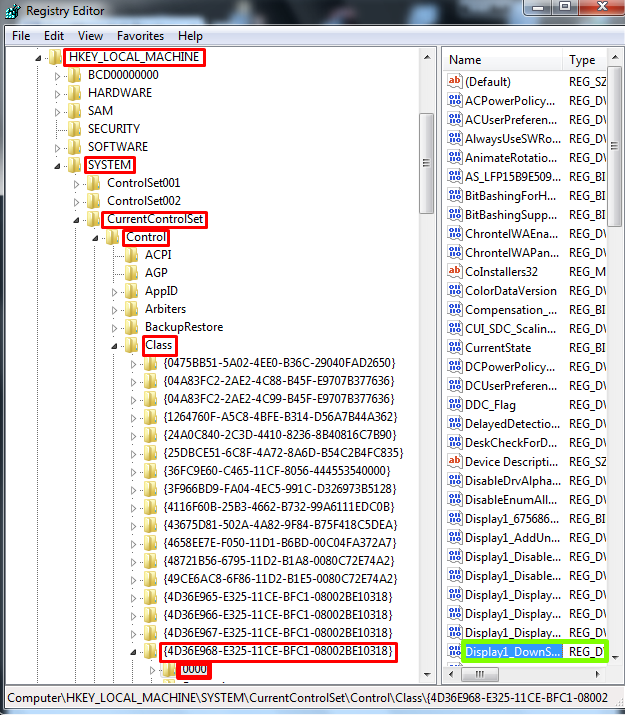

3. Чтобы определить время последнего подключения USB-устройства делаем следующее:

Ищем в ветке реестра HKEY_LOCAL_MACHINE\SYSTEM\ControlSetXXX\Control\DeviceClasses подключи {53f56307-b6bf-11d0-94f2-00a0c91efb8b} и {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}

Открываем первый и находим там подключ, начинающийся с нужного нам идентификатора класса устройства (пример): «##?#USBSTOR#Disk&Ven_Kingston&Prod_DataTraveler_2. 0&Rev_1.04#0BF19451711018DA&0…..» Видим, кстати, тут уникальный идентификатор устройства.

0&Rev_1.04#0BF19451711018DA&0…..» Видим, кстати, тут уникальный идентификатор устройства.

Дата последнего изменения данного подключа и будет датой последнего подключения устройства.

Дата последнего изменения данного подключа и будет датой последнего подключения тома. 4. Чтобы определить, под каким пользователем был доступ к тому делаем следующее: — в подключе MountedDevices ищем параметры вида \??\Volume{8f6082e2-dabd-11d9-b1ae-e72a1a2901ce}, в значении которых имеется нужный нам ParentIdPrefix. — открываем файлы «NTUSER.DAT» пользователей. Там находим ключ Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

В нем ищем подключ {8f6082e2-dabd-11d9-b1ae-e72a1a2901ce}. Соответственно, если находим, то чей NTUSER.DAT тот и имел доступ.

Автоматизация поиска.

К сожалению для автоматизации поиска с помощью VBscript ничего путнего придумать не удалось. Не претендуя на абсолютную истину, но в ХР я нашел только три класса Win32_USBControllerDevice, Win32_USBController и Win32_USBHub, которые дают не так много информации. А про временным параметрам вообще пусто.

Set objWMIService = GetObject(«winmgmts:\\» & strComputer & «\root\CIMV2») Set colItems = objWMIService.ExecQuery(«SELECT * FROM Win32_USBControllerDevice», «WQL», _ wbemFlagReturnImmediately + wbemFlagForwardOnly) Set colItems = objWMIService.ExecQuery(«Select * from Win32_USBController»,,48) Set colItems = objWMIService.ExecQuery(«Select * from Win32_USBHub»,,48)

Поэтому мне больше нравится USBDeview. USBDeview представляет собой инструмент с графическим пользовательским интерфейсом, позволяющий извлекать, коррелировать и отображать всю информацию, ручное извлечение которой обсуждалось выше.

Вывод.

Если на вашей фирме использование USB устройств не запрещено полностью, то рано или поздно вы столкнетесь с ситуацией, в которой проблемы с безопасностью могут быть связаны с портативным USB накопителем. В этой ситуации приведенная информация поможет вам найти нужные решения, чтобы оперативно отреагировать на инцидент.

В этой ситуации приведенная информация поможет вам найти нужные решения, чтобы оперативно отреагировать на инцидент.

Удаление следов подключения usb | Настройка компьютера

И так сразу перейдем к сути.

Кратко о методах чистки следов подключения USB

- Чистка реестра — самый доступный способ, но для неопытного пользователе может оказаться слишком сложным в реализации так как необходимо будет заходить в реестр (в сердце windows) и там удалять следы. Для администраторов данный способ приемлим в том случае, если компьютеров не много.

- Чистка с помощью программ DriveCleanup и USBDeview — самый простой и самый удобный способ, достаточно запустить эти две утилиты и эти маленкие программки сделают свое дело. Почему указал две программы, потому что заметил что по отдельности не до конца каждая из них зачищает, а после обработки двумя следы не возможно обнаружить.

- Чистка с применением fepstools и утилит чистки — данный метод подойдет для чистки следов UBS всех компьютеров в сети предприятия. В этом методе используется специальная программа fepstools которая позволяет в скрытом режиме запускать другие программы, т.е. утилиты для чистки.

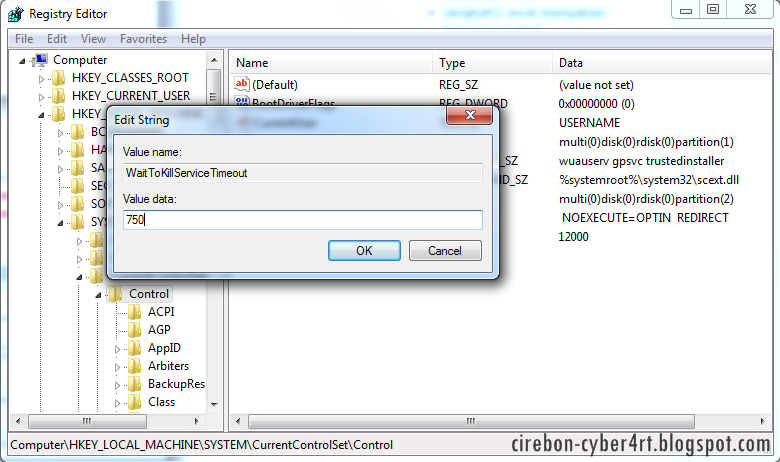

Рассмотрим первый способ. Чистка в реестре

Открываем Пуск -> Выпонить или же в строке поиска команду regedit. Если у вас windows 8.1 то проще всего создать специальный ярлык для запуска консольных команд. Для этого, на экране рабочего стола нажимаем правой кнопкой мыши и выбираем создать ярлык, а в ярлыке пишем cmd На созданном ярлыке cmd нажимаем правой кнопкой мыши и запускаем от имени администратора. В открывшемся экране вводим нужную нам команду в нашем случае regedit

Информация об подключаемых устройствах находится по следующему пути

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USB

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\UsbEStub

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

or

Пример запись вида VID_058F&PID_6366 показывает что за устройство было подключено. Параметр VID это заводской номер устройства, причем полную запись заводского номера можно увидеть открыв папку VID_058F&PID_6366 то увидим вот такой номер 058F63666438, это и есть заводской номер нашего устройства.

Параметр VID это заводской номер устройства, причем полную запись заводского номера можно увидеть открыв папку VID_058F&PID_6366 то увидим вот такой номер 058F63666438, это и есть заводской номер нашего устройства.

Программа для удаления следов флешек. Как удалить данные о USB Флешках в реестре Windows

И так сразу перейдем к сути.

Кратко о методах чистки следов подключения USB

- Чистка реестра — самый доступный способ, но для неопытного пользователе может оказаться слишком сложным в реализации так как необходимо будет заходить в реестр (в сердце windows) и там удалять следы. Для администраторов данный способ приемлим в том случае, если компьютеров не много.

- Чистка с помощью программ DriveCleanup и USBDeview — самый простой и самый удобный способ, достаточно запустить эти две утилиты и эти маленкие программки сделают свое дело. Почему указал две программы, потому что заметил что по отдельности не до конца каждая из них зачищает, а после обработки двумя следы не возможно обнаружить.

- Чистка с применением fepstools и утилит чистки — данный метод подойдет для чистки следов UBS всех компьютеров в сети предприятия. В этом методе используется специальная программа fepstools которая позволяет в скрытом режиме запускать другие программы, т.е. утилиты для чистки.

Рассмотрим первый способ. Чистка в реестре

Открываем Пуск -> Выпонить или же в строке поиска команду regedit . Если у вас windows 8.1 то проще всего создать специальный ярлык для запуска консольных команд . Для этого, на экране рабочего стола нажимаем правой кнопкой мыши и выбираем создать ярлык , а в ярлыке пишем cmd На созданном ярлыке cmd нажимаем правой кнопкой мыши и запускаем от имени администратора . В открывшемся экране вводим нужную нам команду в нашем случае regedit

Информация об подключаемых устройствах находится по следующему пути

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USB

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\UsbEStub

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

Пример запись вида VID_058F&PID_6366 показывает что за устройство было подключено. Параметр VID это заводской номер устройства, причем полную запись заводского номера можно увидеть открыв папку VID_058F&PID_6366 то увидим вот такой номер 058F63666438, это и есть заводской номер нашего устройства.

Параметр VID это заводской номер устройства, причем полную запись заводского номера можно увидеть открыв папку VID_058F&PID_6366 то увидим вот такой номер 058F63666438, это и есть заводской номер нашего устройства.

Практически каждый пользователь подключает к компьютеру телефон, планшет, ридер, флешки и внешние HDD. При работе с этими устройствами ОС Windows устанавливает их драйвера. По окончании эксплуатации они не удаляются с компьютера (то есть постепенно накапливаются) и так же, как временные файлы, ненужные записи в реестре захламляют систему.

Вдобавок к этому, если устройства отсоединяются от USB порта некорректно (выдёргиваются без программного отключения функцией «Извлечь»), то установленные драйвера не только остаются в системе, но и ещё продолжают функционировать. Из-за чего нередко становятся причиной программного конфликта в процессе подключения другого USB-устройства (система «не видит» девайс, выдаёт ошибки, виснет).

Данная статья поможет вам избежать всех этих неприятностей: расскажет, как удалить драйвер неиспользуемого USB-накопителя или гаджета из операционной системы полностью, как автоматически деинсталлировать все USB-драйвера.

Удаление штатными средствами

Поверхностная очистка

1. Откройте меню «Пуск».

2. Клацните правой кнопкой мышки в появившейся панели «Компьютер». В перечне команд выберите «Свойства».

3. В колонке слева клацните «Диспетчер устройств».

4. В окне диспетчера, в горизонтальном меню, откройте раздел «Вид» и нажмите «Показать скрытые устройства».

5. Откройте директорию «Контроллеры USB».

6. Удалите старый или неиспользуемый драйвер: клацните по его названию правой кнопкой → нажмите «Удалить».

Глубокая очистка

1. Удерживая клавишу «Win», нажмите клавишу «Pause/Break». Или откройте: Пуск → правой кнопкой «Компьютер» → Свойства.

2. В открывшемся окне, в левой панели, кликните «Дополнительные параметры системы».

3. На вкладке «Дополнительно» нажмите кнопку «Переменные среды».

4. В верхнем блоке щёлкните «Создать».

5. В окне «Новая пользовательская переменная»:

- в строке «Имя переменной» введите — devmgr_show_nonpresent_devices;

- в «Значение переменной» — 1.

6. Нажмите «OK» в панели переменной и в окне «Переменные среды».

7. Вернитесь в окно свойств системы (Win+Break) и клацните «Диспетчер устройств».

8. В диспетчере откройте: Вид → Показать скрытые…

9. Нажмите кнопку «Обновить конфигурацию… » (последняя в панели).

10. Иконки неиспользуемых драйверов в диспетчере окрашены в серый цвет (то есть можно удалить этот драйвер). Поочерёдно откройте следующие директории и уберите ненужные элементы (клик правой кнопкой по названию → Удалить):

Драйверы несамонастраиваемых устройств

Совет! В этой директории вы также можете удалить старые драйвера, установленные программами, которые уже деинсталлированы из Windows (например, пакет фаервола Comodo).

В этом разделе устройств отображаются проинсталлированные драйвера флешек, ридеров, винчестеров. Прозрачные иконки объектов говорят о том, что они не используются (не подключены). А значит, от них можно смело избавляться.

11. По завершении очистки перезагрузите ПК.

Автоматическое удаление утилитой USBDeview

1. Скопируйте в адресную строку браузера эту ссылку — http://www.nirsoft.net/utils/usb_devices_view.html#DownloadLinks (официальный сайт утилиты). А затем нажмите «ENTER».

2. На открывшейся странице:

- если у вас 32-разрядная система, клацните первую ссылку «Download USBDeview»;

- если 64-x, вторую — «… for x64 systems».

3. Распакуйте скачанный архив: клацните по нему правой кнопкой → выберите «Извлечь всё… » → в окне «Распаковка… » нажмите «Извлечь».

4. Откройте распакованную папку. Запустите с правами администратора исполняемый файл USBDeview.

Запустите с правами администратора исполняемый файл USBDeview.

5. В окне утилиты отображается список всех установленных в систему драйверов. Красными «фишками» отмечены отключенные элементы.

Чтобы убрать драйвер из Windows, выделите его кликом мышки, а затем нажмите иконку «Корзина» в панели USBDeview. Или щёлкните по нему правой кнопкой и выберите в контекстном меню «Uninstall Selected Devices».

Примечание. Кроме функции удаления, USBDeview предоставляет возможность пользователю отключить/включить драйвер, посмотреть его свойства.

Удаление всех драйверов USB-устройств

Глобальную очистку драйверов можно выполнить утилитой DriveCleanup (ссылка для скачивания — http://uwe-sieber.de/files/drivecleanup.zip).

1. Распакуйте загруженный на компьютер архив.

2. Если у вас Windows 32-разрядная, откройте папку «Win32», если 64-х, соответственно, «x64».

3. Запустите от имени администратора файл «DriveCleanup».

После запуска утилита автоматически выполнит очистку. По завершении процедуры (когда в окне консоли появится сообщение «Press any key») нажмите любую клавишу.

Успехов в настройке системы!

Доброго времени суток… Бесплатная программа USBDeview предназначена для вывода подробной информации о всех USB устройствах (флеш-карта, мобильный телефон, смартфон, фотоаппарат, мышка, принтер и т.д, и т.п), когда либо подключенных к Вашему компьютеру или ноутбуку, нетбуку. Причём неважно подключено оно в данный момент или нет. Эта утилита создаёт с писок всех USB-устройств с возможностью их удаления из системы при необходимости.

В процессе жизни компьютера, пользователь постоянно подключает или отключает к нему различные USB-устройства (смарт, мышка, принтер, и т.д).

Как известно (не всем), что каждое устройство которое подключено к компьютеру через USB-порт обязательно оставит в системе (вся информация о подключенных устройствах заносится

) свой след в виде

.

Список всех USB-устройств с возможностью их удаления из системы — USBDeview

Возможности программы USBDeview

- наименование/описание устройства

- запрещать и разрешать работу устройств

- дата и время, когда устройство было добавлено и время последнего подключения

- отключать и изменять букву устройства

- серийный номер

- открыть параметры устройства в редакторе системного реестра

- идентификационные номера продукта и производителя

- назначить автозапуск устройства

- может деинсталлировать USB устройства. Которые Вы использовали ранее

- скопировать его свойства в буфер обмена и вывести информацию о нём в виде HTML отчёта

- отключить те, что подключены к Вашему компьютеру в данный момент

- назначить выполнение команд при подключении и отключении USB-устройства к порту компьютера

Установка и использование программы USBDeview

Скачать программу можно по этой ссылке . В архиве лежит 32-х и 64-х битная версия на русском языке. Необходимо выбрать нужную и, тапнуть по exe файлу. USBDeview установки не требует ( -версия ). Главное окно программы выглядит примерно так.

Обратите внимание на верхнюю панель где расположены красный, зелёный и синий кружки, а именно на зелёный. Это значит что устройство в данный момент активно.

При нажатии правой кнопкой мышки на какое либо устройство можно выбрать: отключение usb-устройства, его удаление, свойства, просмотр содержимого и т.д. Также обратите внимание на возможность управления .

Двойной тап по выбранному устройству покажет Вам свойства этого устройства.

В программе также есть такая полезная функция как «Открыть в редакторе реестра». Чтобы открыть данную функцию выбираем нужное устройство. Жмём по нему правой кнопкой мышки. Затем выбираем соответствующий пункт.

После чего делается прямой переход в редактор реестра с данным драйвером.

Заключение

Вот в принципе и всё на этом, думаю что программа будет полезна любому пользователю ПК. С помощью этой программы можно запретить, разрешить, или удалить выбранные устройства. А также решить множество различных проблем с драйверами.

С помощью этой программы можно запретить, разрешить, или удалить выбранные устройства. А также решить множество различных проблем с драйверами.

Добрый вечер дорогие посетители моего блога!!! Давненько я не писал ничего нового. Посидел подумал, да вспомнил о интересной теме с которой столкнулся на сессии. Тема касаема реестра и подключения usb-флешек, на занятиях рассматривали написание кода для извлечения флешки из системы в безопасном режиме средствами Free Pascal. Код как полагается разобрали и рассматривать в рамках этой темы я не вижу смысла, но зато я Вам расскажу как почистить следы, оставленные флешками, которые когда-то Вы подключали.

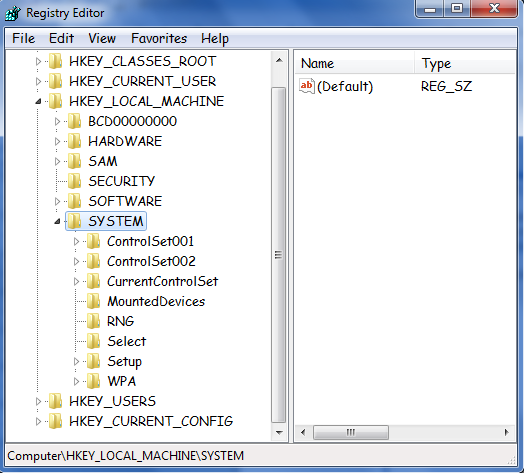

Как почистить реестр от следов USB?

Чистку будем производить стандартным средством «Regedit». Запускается она так: «Пуск — Выполнить — regedit»

Откроется главное окно редактора реестра. Теперь вам необходимо будет отыскать следующие подразделы:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\USBSTOR

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBSTOR

- HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Enum\USBSTOR

В каждом из этих разделов хранятся данные о подключённых флешках. Записи с префиксом Disc, можете удалять смело. Для примера привожу скрины с содержимым данных разделов в моём реестре.

Это содержимое разделы под номером 1 — CurrentControlSet

Здесь Вы видите содержимое раздела — ControlSet001

Ну а здесь как Вы уже наверное догадались записи раздела — ControlSet002

Записи с префиксом Disc выделяем и удаляем.

Для чего чистить записи из реестра?

Если Вы к своему компьютеру подключаете очень много флешек, то Ваш реестр начинает забиваться этим мусором, в результате чего с каждой новой флешкой процесс распознавания начнёт затормаживаться, а оно нам надо?

Возможно ли облегчить (ускорить) процедуру очистки?

Да, возможно! Для этого Вам необходимо воспользоваться программой, как пример могу привести — Usb Oblivion. Программу легко найти в интернете, она бесплатная, весит очень мало.

Программу легко найти в интернете, она бесплатная, весит очень мало.

Запускаем программу от имени администратора, ставим галочку «Произвести реальную очистку» и жмём кнопку «Очистка» — дело сделано.

Windows 10 — очистить перечисление USB / драйвер cruft

Я разрабатываю прошивку и тестовое приложение для ПК для специального USB-устройства, используя плату STM32F072 Discovery. Устройство включает идентификаторы, совместимые с Microsoft Windows (WCID), для автоматической установки драйвера WinUSB на ПК.

Устройство правильно пронумеровано на других хостах Windows 10, но не на моем компьютере для разработки с Windows 10. Мой компьютер разработки ранее пытался перечислить устройство, когда у него была такая же комбинация VID / PID, но с разными дескрипторами / метаданными.Если я изменю PID на какой-либо другой номер (новый для моего ПК разработки), выполнит правильное перечисление .

- Как я могу заставить это работать с желаемой комбинацией VID / PID на моем компьютере для разработки?

- Является ли кеширование метаданных USB в Windows причиной неудачного перечисления на этом ПК?

- Каковы передовые практики на стороне ПК (Windows) для тестирования / разработки прошивки USB-устройств на этапе, когда дескрипторы устройства и метаданные изменяются? Можно ли избежать пережевывания PID только для того, чтобы избежать кеширования Windows?

Из-за того, как Windows кэширует дескрипторы USB и тому подобное из предыдущих перечислений, во время разработки прошивки я увеличивал идентификатор продукта устройства (PID) в прошивке после каждого внесения других изменений, чтобы Windows не кэшировала что-либо. от предыдущих итераций дескрипторов и испорченных вещей, которые в противном случае работали бы.

Теперь у меня есть устройство, которое можно успешно перечислить на ПК с Windows 7, 8 и 10 как устройство WinUSB, и я установил связь. Но когда я снова меняю прошивку на использование VID / PID, с которого я начал, а затем подключаю устройство к моему ПК разработки , он отображается в диспетчере устройств в разделе «Другие устройства» со значком ошибки. Я думаю, что , это потому, что мой (Windows 10) ПК для разработки ранее видел эту комбинацию VID / PID как имеющую разные дескрипторы, поэтому он запутался из-за плохого кеширования.

Я думаю, что , это потому, что мой (Windows 10) ПК для разработки ранее видел эту комбинацию VID / PID как имеющую разные дескрипторы, поэтому он запутался из-за плохого кеширования.

Я попытался использовать regedit для удаления ключей реестра устройства в HKLM \ SYSTEM \ CurrentControlSet \ Enum \ USB \ VID_xxxx & PID_yyyy , но проблема не исчезла. (Кроме того, я получаю сообщение об ошибке, потому что он не может удалить подпапки VID_xxxx и PID_yyyy \ zzzzzzzzzzz \ Properties .) Я также пробовал использовать USBDeview для удаления старых версий устройства, но это тоже не повлияло.

Также следует отметить, что я больше не могу передавать устройство виртуальным машинам Virtual Box.Я не уверен, что там произошло.

Отключение разрешения Windows на экономию энергии для USB-устройств через пакетный цикл

Уважаемые, Я изо всех сил пытался отключить разрешение Windows на экономию энергии для USB-ридеров, и, наконец, с RegShot мне удалось найти входы реестра, которые отвечают за эти настройки, поэтому мне удалось создать два reg-запроса , которые сканируют компьютер:

REG QUERY HKLM / v SelectiveSuspendFeatureOn / s

REG QUERY HKLM / v EnableSelectiveSuspend / с

Пример вывода:

C: \ Users \ asd \ Desktop> ЗАПРОС REG HKLM / v SelectiveSuspendFeatureOn / с

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ services \ GemCCID SelectiveSuspendFeatureOn REG_DWORD 0x1

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet002 \ services \ GemCCID SelectiveSuspendFeatureOn REG_DWORD 0x1

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ GemCCID SelectiveSuspendFeatureOn REG_DWORD 0x1

Конец поиска: найдено 3 совпадения.

C: \ Users \ asd \ Desktop> REG QUERY HKLM / v EnableSelectiveSuspend / s

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ Enum \ IUSB3 \ ROOT_HUB30 \ 4 & 22fe6fd & 0 \ Параметры устройства EnableSelectiveSuspend REG_DWORD 0x1

HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet002 \ Enum \ IUSB3 \ ROOT_HUB30 \ 4 & 22fe6fd & 0 \ Параметры устройства EnableSelectiveSuspend REG_DWORD 0x1

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ IUSB3 \ ROOT_HUB30 \ 4 & 22fe6fd & 0 \ De Vice Parameters EnableSelectiveSuspend REG_DWORD 0x1

Конец поиска: найдено 3 совпадения.

| findstr / i «HKEY_LOCAL_MACHINE» ‘) НЕОБХОДИМО установить regkey = %% A Reg добавить% regkey% / v SelectiveSuspendFeatureOn / t REG_DWORD / d 0 / f rem Reg добавить% regkey% / v EnableSelectiveSuspend / t REG_DWORD / d 0 / f Пауза выход

Вот где я застрял, у меня есть два запроса / вопроса, связанных с самим .bat:

- Каждый перечисленный элемент из REQ QUERY должен быть установлен в 0 с помощью команды REG ADD — поэтому я считаю, что это должно быть каким-то образом зациклено? Команды вывода должны быть сгенерированы в.reg файл (пример ниже)

- Как добавить вторую опцию для EnableSelectiveSuspend, есть ли способ сделать это двойным циклом?

@@ EDIT.1 @@

Оказалось, что некоторые ключи реестра нельзя изменить через .bat (путь не может быть прочитан), поэтому вместо него должен быть сгенерирован файл .reg:

Пример правильного файла .reg:

Редактор реестра Windows версии 5.00

[HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet001 \ services \ GemCCID] «SelectiveSuspendFeatureOn» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet004 \ services \ GemCCID] «SelectiveSuspendFeatureOn» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ services \ GemCCID] «SelectiveSuspendFeatureOn» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet004 \ Enum \ IUSB3 \ ROOT_HUB30 \ 4 & 32305751 & 0 \ Device Параметры] «EnableSelectiveSuspend» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet004 \ Enum \ USB \ VID_0424 & PID_2512 \ 5 & 36b4634f & 0 & 3 \ Устройство Параметры] «EnableSelectiveSuspend» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ ControlSet004 \ Enum \ USB \ VID_0424 & PID_2514 \ 6 & 234568e7 & 0 & 1 \ Устройство Параметры] «EnableSelectiveSuspend» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ IUSB3 \ ROOT_HUB30 \ 4 & 32305751 & 0 \ Device Параметры] «EnableSelectiveSuspend» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USB \ VID_0424 & PID_2512 \ 5 & 36b4634f & 0 & 3 \ Device Параметры] «EnableSelectiveSuspend» = dword: 00000000

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USB \ VID_0424 & PID_2514 \ 6 & 234568e7 & 0 & 1 \ Устройство Параметры] «EnableSelectiveSuspend» = dword: 00000000

Жду ваших ответов.

| findstr / i «HKEY_LOCAL_MACHINE» ‘) DO echo [%% A] >>% 1 / scanned.reg & echo «EnableSelectiveSuspend» = dword: 00000000 >>% 1 / scanned.reg & echo. >>% 1 / scanned.reg regedit.exe / S% 1 / scanned.reg выход

Итак, этот сканирует реестр Windows, затем сохраняет эти значения как ключ .reg и в конечном итоге запускает файл .reg для применения изменений.

После регистрации udpates — необходима перезагрузка системы.

К этому добавлен аргумент «путь», так что вы должны его запустить.bat с аргументом, например «C:» или любым другим путем.

Руководство администратора | FortiNAC 8.6.0

Обнаружение USB

Представление «Обнаружение USB» позволяет настроить FortiNAC, чтобы получать уведомления в случае, если устройство USB было подключено к хосту в сети. При обнаружении USB-накопителя события FortiNAC могут быть сопоставлены с сигналами тревоги, чтобы указать действие в зависимости от хоста, к которому подключен USB-накопитель.Вы также можете указать, какие диски следует игнорировать системой, независимо от хостов, к которым они подключены.

Для этой функции требуется агент версии 3.3 или выше. Эта функция поддерживается только на хостах Windows.

Настройки

Включить обнаружение USB

При включении, если USB-накопитель подключен к хосту, агент обнаружит USB-накопитель и уведомит FortiNAC.

Предотвратить обнаружение в группе узлов

Выберите группу хостов, в которой вы хотите предотвратить обнаружение USB.

Если USB подключается к хосту в выбранной группе хостов, USB игнорируется и событие не генерируется. Щелкните значок «Добавить», чтобы добавить группу. Щелкните значок «Изменить», чтобы изменить выбранную группу.

Отображение событий на сигнализацию

Обнаружен USB-накопитель

Позволяет пользователю настроить сопоставление события с сигналом тревоги, когда USB-накопитель присутствует при запуске агента.

USB-накопитель добавлен

Позволяет пользователю настроить сопоставление событий и сигналов тревоги при добавлении USB-накопителя во время работы агента.

USB-накопитель извлечен

Позволяет пользователю настроить сопоставление событий и сигналов тревоги, когда USB-накопитель извлекается во время работы агента.

Разрешить USB-накопители

Имя

Имя USB-накопителя.

Идентификатор устройства

Идентификатор устройства для USB-накопителя из раздела реестра.

Класс устройства

Класс устройства для USB-накопителя из раздела реестра.

Дружественное имя

Понятное имя USB-накопителя из раздела реестра.

Параметры правой кнопки мыши

Удалить

Удаляет выбранный USB-накопитель.

Изменить

Открывает диалоговое окно «Изменить разрешенный USB-накопитель».

Показать журнал аудита

Открывает журнал аудита администратора, в котором отображаются все изменения, внесенные в выбранный элемент.

Для получения информации о журнале аудита администратора см. Аудит администратора.

Кнопки

Экспорт

Экспортирует отображаемые данные в файл в папку для загрузок по умолчанию.Типы файлов включают CSV, Excel, PDF или RTF. См. Экспорт данных.

Сохранить настройки

Щелкните, чтобы сохранить настройки обнаружения USB.

Добавить / изменить разрешенный USB-накопитель

- Щелкните Система> Настройки .

- Разверните папку Постоянный агент .

- Выберите USB Detection из дерева.

- Нажмите Добавить или выберите существующий USB-накопитель и нажмите Изменить .

Введите имя, которое FortiNAC будет использовать для идентификации разрешенного USB-накопителя.

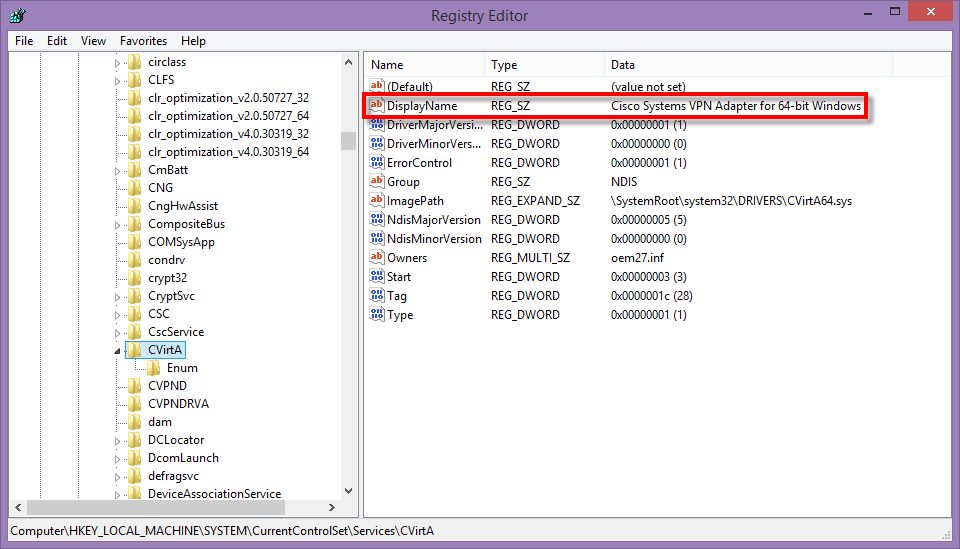

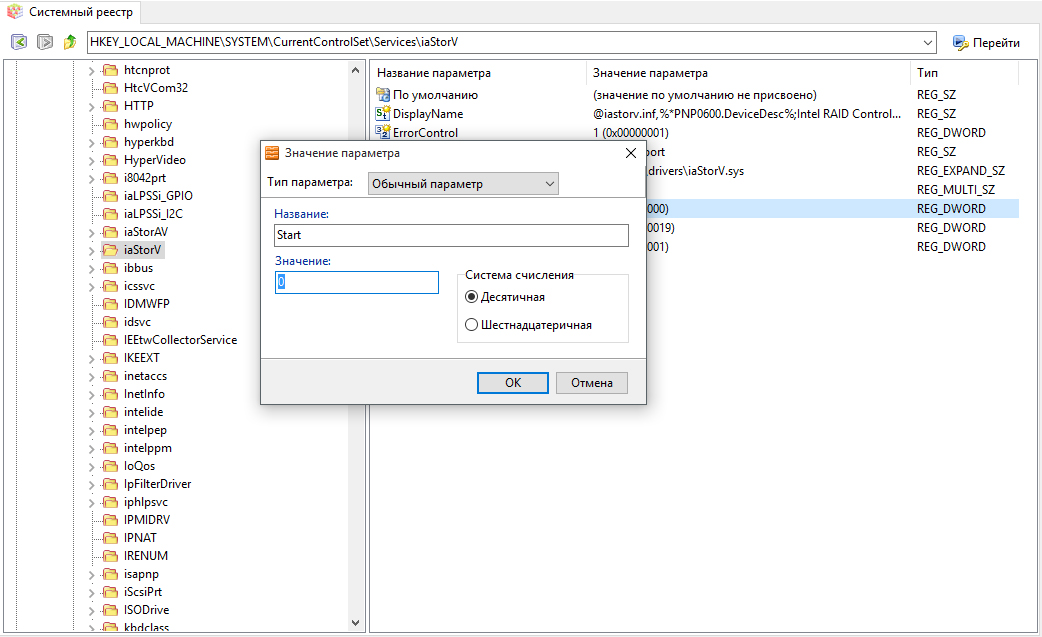

Запустите

regedit.exeдля доступа к разделу реестра.Разверните

HKEY_LOCAL_MACHINE> SYSTEM>

CurrentControlSet> Enum> USBSTORЕсли

CurrentControlSetнедоступен, вы также можете найти USBSTOR вControlSet001.Разверните папку для устройства, содержащую информацию, которую вы хотите добавить или изменить, и нажмите кнопку.

Появятся ключевые значения.

Подстановочный знак звездочка (*) можно использовать в начале и в конце всех вводимых вами значений.

Введите следующие значения из раздела реестра:

- Device ID: первое значение из ключа Hardware ID, как определено в записи реестра для USB-устройства: HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Enum> USBSTOR (e.г., UBSTOR \ DiskStaples_Relay_UFD _______ 1.18).

Класс устройства: значение из ключа класса, как определено в записи реестра для USB-устройства в

HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Enum> USBSTORЕсли значение класса пусто или отсутствует в реестре, оставьте поле «Класс» пустым.В противном случае правило не будет совпадать, и будет сгенерировано событие.

- Понятное имя: значение ключа понятного имени, как определено в записи реестра для USB-устройства в

HKEY_LOCAL_MACHINE> SYSTEM> CurrentControlSet> Enum> USBSTOR- Нажмите ОК .

Импорт разрешен USB-накопителей

Вы можете импортировать несколько USB-накопителей одновременно в список Разрешенных USB-накопителей.

- Щелкните Система> Настройки .

- Разверните папку Постоянный агент .

- Выберите USB Detection из дерева.

Щелкните Импорт .

- Введите имя, идентификатор устройства, класс устройства и понятное имя для каждого USB-накопителя, который вы хотите импортировать в указанном формате.

- Нажмите ОК .

Удалить разрешенный USB-накопитель

- Выберите Система> Настройки .

- Разверните папку Постоянный агент .

- Выберите USB Detection из дерева.

- Выберите USB-накопитель в списке «Разрешенные USB-накопители» и нажмите Удалить .

- Отображается подтверждающее сообщение. Нажмите Да , чтобы продолжить.

Руководство — очистить все мертвые записи реестра

Иногда даже после того, как вы следуете этому руководству. Проблема — Wootility не обнаруживает Wooting. Wootility все еще не может обнаружить клавиатуру, это может быть из-за мертвых записей в реестре устройств Windows.

Шаг 1:

Зайдите в диспетчер устройств, выполнив команду «devmgmt.msc», и отключив клавиатуру Wooting.

Шаг 2:

Вам необходимо удалить все устройства, принадлежащие Wooting. Но поскольку их сложно идентифицировать, рекомендуется удалить все неподключенные устройства. Это не должно влиять на другие устройства, но может случиться так, что при следующем повторном подключении ОС потребуется немного больше времени, чтобы активировать их снова.Для этого вам нужно сначала включить их отображение, это можно заархивировать, нажав «Показать скрытые устройства» в меню «Просмотр». В дополнение к лучшей идентификации записей для Wooting, хорошо изменить порядок на «Устройства по контейнерам».

Шаг 3:

После включения неподключенных устройств они будут выделены серым цветом в диспетчере устройств. Вам следует удалить все выделенные серым цветом записи, относящиеся к вашему устройству Wooting.Если существует несколько деревьев с одним и тем же именем устройства, как показано ниже, их также необходимо удалить.

Чтобы ускорить процесс удаления, рекомендуется начать с записей, начинающихся с «USB Composite Device» (1), затем с «USB Input Device» (2), а затем со всего остального (3).

Шаг 4:

Перейдите в меню «Пуск» и откройте редактор реестра, выполнив команду «regedit»

Шаг 5:

Затем перейдите к

Компьютер \ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USBи удалите все записи там, начиная с: VID_03EB & PID_FF0 или VID_03EB & PID_240

Пример:

Примечание: Если невозможно удалить ключи, устройство не было удалено успешно или Windows каким-то образом все еще использует ключ (это могло бы объяснить проблемы).Чтобы убедиться, что это не из-за первого, начните снова с шага 1, чтобы убедиться, что удаление прошло правильно. Если вы по-прежнему не можете удалить ключи, переходите к следующему шагу.

Шаг 6:

Затем перейдите к

Компьютер \ HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ HIDи удалите все записи там, начиная с: VID_03EB & PID_FF0 или VID_03EB & PID_240

Пример:

Примечание: Если невозможно удалить ключи, устройство не было удалено успешно или Windows каким-то образом все еще использует ключ (это могло бы объяснить проблемы).Чтобы убедиться, что это не из-за первого, начните снова с шага 1, чтобы убедиться, что удаление прошло правильно. Если вы по-прежнему не можете удалить ключи, переходите к следующему шагу.

Шаг 7:

Перезагрузите компьютер и после загрузки убедитесь, что не были отменены последние 5 шагов.

Примечание. Если вы не можете удалить каждую левую клавишу в реестре на предыдущем шаге 5 или 6, вернитесь и попробуйте снова.

(Повторите руководство, если изменения не вступили в силу)

Шаг 8:

Подключите Wooting снова.

Написано Copvampire

Спасибо Rocky_4 (DEU) на Discord за решение.

(PDF) Криминалистическая экспертиза запоминающих устройств USB для Windows 10

Метки времени из средства просмотра событий Windows — журналы действий под номером

были созданы, когда мы вставляли или удаляли устройства MTP-

,и PTP. Все эти действия аналогичны в

как в Windows 10, так и в Windows 8. В таблице 4 представлены идентификатор события, путь

, запрос для получения идентификатора события и важность этих событий в

, получающая временную метку из средства просмотра событий Windows для MTP- и

.устройств с поддержкой PTP.На рисунках 15 и 16 также показаны записи журнала событий

,, 20003 и 24576, соответственно, в средстве просмотра событий Windows

.

События 24576, 24577, 24578, 1000, 1001, 1002 и 1003 — это

, уникальные для устройств с поддержкой MTP и PTP. Другие события: com-

mon для устройств MSC, MTP и PTP.

Анализ и сравнение результатов с другими

Операционные системы

В этом разделе дается сравнение Microsoft Windows

10 с предыдущими версиями ОС (Microsoft Windows 7 и 8) для

MSC-, MTP- и USB-устройства с поддержкой PTP.Было замечено

, что разница между Windows 8 и Windows 10

тривиальна и минимальна, но при сравнении Windows 7 и Win-

dows 10 было замечено много различий. Это сравнение

поможет исследователю определить, есть ли существенные различия

, которые могут повлиять на процесс расследования.

Сравнение предыдущих версий ОС — устройства MSC

В таблице 5 представлено сравнение Windows 7, Win-

,dows 8 и Windows 10 для USB-устройств с поддержкой MSC.Эти различия

помогут исследователю собрать артефакты USB

из систем, работающих под управлением различных версий Windows.

Сравнивая артефакты, оставленные устройствами с поддержкой MSC

в Windows 8 и Windows 10, было обнаружено, что

, обнаруживающее временную метку вставки из DeviceClasses, USBSTOR,

и Software Hive, совпадает. В Windows 10 добавлен новый подраздел под ключом USB

, который также коррелирует с первым временем вставки —

tamp.Определение отметки времени последнего удаления и последней вставки

аналогично как в Windows 8, так и в Windows 10. Многие существенные различия

были замечены при сравнении Windows 7 с

Windows 8 и Windows 10. Новые классы устройств добавляются и

аналогичным образом. удалены в Windows 8 и 10. Подключи «000A»,

«0066» и «0067» под ключом USBSTOR отсутствуют в

Windows 7. Исследователи, столкнувшиеся с обнаружением

USB-артефактов в Windows 7 и Windows 8 можно легко отследить

разницу в поиске артефактов из Windows 10, используя приведенную выше таблицу

.

Сравнение предыдущих версий ОС — устройства MTP и PTP

В таблице 6 представлено сравнение артефактов, собранных с использованием

в среде Windows 7, Windows 8 и Windows 10

ТАБЛИЦА 4–– Временные метки из средства просмотра событий Windows для MTP — и устройства с поддержкой PTP.

Event ID Path Query Importance

20001, 20003 System \ Microsoft-Windows-UserPnp \ * [System [(EventID = ‘EventId’)]] и

* [UserData [InstallDeviceID [(Device

InstanceID = ‘USB \ VID_VendorID &

PID_ProductID \ SericalNo ‘)]]].

Отметка времени первой вставки. Он имеет идентификационный признак

устройства, как показано на рис. 15.

24576, 24577,

24578

System \ Microsoft-Windows-

WPDClassInstaller \

* [System [(EventID = ‘EventID)]] и

* [EventData [(Data = ‘USB \ VID_VendorID

& amp; PID_ ProductID & amp; REV_0400′)]]

Отметка времени первой вставки. Он имеет идентификационный признак

устройства, как показано на рис. 16.

10000 System \ Microsoft-Windows-

DriverFrameworks-UserMode

* [UserData [UMDFDeviceInstallBegin

[(DeviceId = ‘USB \ VID_VendorId 9 & amp; amp; amp; amp; \Серийный номер)]]].

Идентификатор события 10000 содержит журнал установки

или обновления драйвера устройства. Первая вставка

Отметка времениможет быть получена из этого события.

Имеет идентификационный признак устройства.

10100 System \ Microsoft-Windows-

DriverFrameworks-UserMode

* [System [(EventID = ‘10100’)]] Идентификатор события 10100 содержит журнал установки

или обновления драйвера устройства. Первая вставка

Отметка времениможет быть получена из этого события.

Не имеет идентификационной характеристики устройства.

1000, 1001,

1003

Microsoft \ Windows \ WPD-

MTPClassDriver \ Operational

Отметка времени последней вставки

USB-устройств с поддержкой MTP и PTP. У него нет идентификационного номера

устройства. Чтобы связать события, нам нужно связать

Execution ProcessID и ThreadID.

1002 Microsoft \ Windows \ WPD-

MTPClassDriver \ Operational

Отметка времени последнего удаления устройств

USB с поддержкой MTP и PTP.У него нет идентификационного номера

устройства. Чтобы связать события, нам нужно связать

Execution ProcessID и ThreadID.

ТАБЛИЦА 3–– Подключи USBSTOR для поиска первой временной метки вставки с

устройств с поддержкой MTP и PTP.

Расположение ключа

1. HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum

\ USBSTOR \ VID_ [VendorID] & PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-973a6-401945} \ {83da6326-973a6-401945} \ {83da6326-973a6-401945} \ {83da6326-973a6-401945} \ {83da6326-973a6-401945}

2.HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum

\ USBSTOR \ VID_ [VendorID] и PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 0002OCEM_SYSTOR \

OC_MACH_SYSTOR \

CurrentControlSet \ Enum\ USBSTOR \ VID_ [VendorID] & PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 0008

4. HKEY_LOCETM SYSTEM \ CurrentControl_LOCAL_M

\ USBSTOR \ VID_ [VendorID] & PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 0009

5.HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum

\ USBSTOR \ VID_ [VendorID] и PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 000OC2ACSYSTROL_SYS_SYS_M_C_S_HR_C_M_0003 \ Enum

\ USBSTOR \ VID_ [VendorID] & PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 0064

7. HKEY_LOCAL_MACHINE

7. \ USBSTOR \ VID_ [VendorID] и PID_ [ProductID] \ [SerialNo] \ Properties

\ {83da6326-97a6-4088-9453-a1923f573b29} \ 0065

ARSHAD ET AL..INVESTIGATING TIMESTAMPS УСТАНОВКИ И УДАЛЕНИЯ УСТРОЙСТВА 9

SANS Блог по цифровой криминалистике и реагированию на инциденты | Скрипты лог-парсера USB-устройства

Недавно мне понадобилось проверить сеть, состоящую из нескольких сотен систем, чтобы определить системы, к которым были подключены определенные USB-устройства. Не было необходимости проверять «удаленные» ключи реестра или нераспределенное пространство в базе данных реестра. Мне нужно было собрать стандартные USB-ключи и сравнить их со списком «понятных имен» и «серийных номеров», предоставленным мне.

Стандартных ключей я собрал:

\ HKLM \ SYSTEM \ ControlSet001 \ Enum \ USBSTOR

\ HKLM \ SYSTEM \ ControlSet001 \ Enum \ USB

\ HKLM \ SYSTEM \ MountedDevices

\ HKLM \ SYSTEM \ ControlSet001 \ Control \ DeviceClasses \ {53f56307-b6-b6 00a0c91efb8b}Кроме того, я хотел собрать отметки времени для каждой соответствующей записи реестра. Задача заключалась в том, чтобы сделать это быстро, не пересекая здание в каждый офис и собирая их напрямую с помощью стандартного инструмента судебной экспертизы.

Мое решение, Log Parser. Это правильный Log Parser (r), бесплатный инструмент от Microsoft, который анализирует файловую систему, реестр и многое другое.

Log Parser позволяет использовать переменные в сценариях. Я создал сценарий для каждого ключа реестра, который хотел получить, и добавил переменную, чтобы я мог ввести имя хоста для каждого.

Во-первых, я сказал Log Parser, какие значения я хотел бы получить из каждого раздела реестра с помощью оператора SELECT (обратите внимание, что я выбрал для этих сценариев выбор 2000, вы можете изменить это число на столько или меньше, сколько сочтете нужным, в отсюда извлекаются первые 2000 записей):

SSELECT TOP 2000

ComputerName,

Path,

KeyName,

Valuename,

ValueType,

Value,

LastWriteTimeЗатем я указал результат с помощью оператора INTO и использовал звездочку ( *), чтобы он мог добавлять имя переменной к каждому имени файла

В * -USBSTOR.csvНаконец, оператор FROM сообщает Log Parser, какой ключ нужно получить, а переменная% NAME% позволяет вводить имя хоста в командной строке.

ИЗ \% ИМЯ% \ HKLM \ SYSTEM \ ControlSet001 \ Enum \ USBSTORВы можете скачать простые в использовании скрипты ЗДЕСЬ.

Разархивируйте пакет в каталог.

Откройте командную строку и введите:

.файл logparser: _DeviceClasses.sql? Name = HostA файл logparser: _MountedDevice.sql? name = HostA файл logparser: _USBSTOR.sql? name = HostA файл logparser: _USB.sql? name = HostAПродолжайте делать это для каждого хоста, и он вернет индивидуальный CSV для каждого скрипта, разделенного именем хоста, как показано ниже:

HostA.network.local-DeviceClass.csv HostA.network.local-MountedDevices.csv HostA.network.local-USBSTOR.csv HostA.network.local-USB.csvУ меня есть много сценариев Log Parser, созданных для Forensics, и инструкции по их использованию, доступные на моем веб-сайте.

С уважением, Дэйв Клейман — https: // computerforensicsllc.com — [email protected]

[Libusb-devel] Автоматическая установка драйвера libusb (0, K, WinUSB) в Windows (были WinUSB и Win8)

написал: > В воскресенье, 25 сентября 2011 г., в 7:28, Пит Батард написал: > >> По мере чтения этих свойств Windows создает запись в реестре, >> соединение VID + PID + BCD_RELEASE_NUMBER в >> HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ usbflags (Этот ключ >> никогда не удалялся) => Для эталонного устройства по умолчанию вы получите: 04D8FA2E0001 >> >> Под этой новой записью и создается ключ "osvc", который представляет большой интерес. >> нам.Он содержит 2 байта, первый указывает, удовлетворяет ли устройство >> расширения MS OS Vendor (01, если есть, 00 в противном случае) и второе >> - это bVendorCode, который был прочитан из дескриптора MS String (в случае >> используемой нами прошивки PIC это будет 0x20). >> >> Таким образом, вы можете легко узнать, смогла ли Windows прочитать действующую ОС. >> Подпись поставщика с вашего устройства, проверив реестр. Опять же, это >> работает и с Windows 7 - вам не нужно устанавливать Windows 8.>> Сяофань, вы можете подтвердить, что этот ключ был создан в вашей системе, и сделал >> он содержит 0x0120? > > Нет. Я получил 0x0000. Думаю надо еще раз проверить прошивку. я использую > PIC18F87J50 PIM и просто добавьте определение. > >> Переходим к HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USB. Все еще >> независимо от того, установлен ли у вас драйвер и независимо от того, >> вы используете Windows 8 или более раннюю версию, вы найдете обычную запись для своего >> устройство (например: VID_04D8 & PID_FA2E).>> Теперь, чтобы узнать, правильно ли Windows прочитала совместимый идентификатор FD, вы хотите >>, чтобы проверить там ключ "CompatibleIDs" (который является многострочным значением). >> Особенно, если Windows довольна вашим Comaptible ID FD, она должна запуститься. >> со строкой типа «USB \ MS_COMP_XXXXXX», где XXXXXX - это все, что у вас есть >> определен для совместимого идентификатора вашего устройства в прошивке (и да, если вы >> определите LIBUSB0, вы получите USB \ MS_COMP_LIBUSB0 - я вернусь к этому >> позже).В нашем случае, поскольку для Compat ID установлено значение WINUSB, вы должны получить >> USB \ MS_COMP_WINUSB. И опять же, это также можно проверить на Windows 7 или >> Виста даже без установленного драйвера. Сяофань, ты видишь ожидаемое >> USB \ MS_COMP_WINUSB запись есть? > > Опять нет. Я верю, что смогу заставить его работать, как только я проверил прошивку и > создайте новое устройство с новой комбинацией VID / PID. > > Я думаю, вы проделали отличную работу по демистификации дескриптора WinUSB. > Спасибо! > > Мы с Трэвисом просто думали, есть ли хак для автоматической установки > libusb0.sys или libusbk.sys. И ты только что это сделал. > Да, теперь он работает под Windows 8. Мне просто нужно использовать другой VID / PID. комбинации. Вероятно, я недостаточно очистил, что Windows все еще вспомнил 04d8 / fa2e для предыдущего неудачного теста. Теперь я вижу то же, что и Пит: "0x0120" для ключа osvc и «USB \ MS_COMP_WINUSB» как один из совместимых идентификаторов. Совместимые идентификаторы содержат следующее. USB \ MS_COMP_WINUSB USB \ Class_00 и SubClass_00 и Prot_00 USB \ Class_00 и SubClass_00 USB \ Class_00 Попробую позже под Win7 и Vista.Еще попробую libusb0.sys и libusbk.sys под Win8 / 7 / Vista. ---------- Редактор реестра Windows версии 5.00 [HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ usbflags \ 04D8FA000001] "osvc" = шестнадцатеричный: 01,20 "SkipContainerIdQuery" = шестнадцатеричный: 01,00,00,00 ------------ ------------ Редактор реестра Windows версии 5.00 [HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USB \ VID_04D8 & PID_FA00] [HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Enum \ USB \ VID_04D8 & PID_FA00 \ LUSBW1] "DeviceDesc" = "@ winusb.inf,% usb \\ ms_comp_winusb.devicedesc%; WinUsb Device " "LocationInformation" = "Порт_ # 0008.Hub_ # 0001" "Возможности" = dword: 00000014 "HardwareID" = шестнадцатеричный (7): 55,00,53,00,42,00,5c, 00,56,00,49,00,44,00,5f, 00,30,00,34, \ 00,44,00,38,00,26,00,50,00,49,00,44,00,5f, 00,46,00,41,00,30,00,30,00,26,00, \ 52,00,45,00,56,00,5f, 00,30,00,30,00,30,00,31,00,00,00,55,00,53,00,42,00,5c, \ 00,56,00,49,00,44,00,5f, 00,30,00,34,00,44,00,38,00,26,00,50,00,49,00,44,00, \ 5f, 00,46,00,41,00,30,00,30,00,00,00,00,00 "CompatibleIDs" = hex (7): 55,00,53,00,42,00,5c, 00,4d, 00,53,00,5f, 00,43,00,4f, 00, \ 4d, 00,50,00,5f, 00,57,00,49,00,4e, 00,55,00,53,00,42,00,00,00,55,00,53,00,42, \ 00,5c, 00,43,00,6c, 00,61,00,73,00,73,00,5f, 00,30,00,30,00,26,00,53,00,75,00, \ 62,00,43,00,6c, 00,61,00,73,00,73,00,5f, 00,30,00,30,00,26,00,50,00,72,00,6f, \ 00,74,00,5f, 00,30,00,30,00,00,00,55,00,53,00,42,00,5c, 00,43,00,6c, 00,61,00, \ 73,00,73,00,5f, 00,30,00,30,00,26,00,53,00,75,00,62,00,43,00,6c, 00,61,00,73, \ 00,73,00,5f, 00,30,00,30,00,00,00,55,00,53,00,42,00,5c, 00,43,00,6c, 00,61,00, \ 73,00,73,00,5f, 00,30,00,30,00,00,00,00,00 "ContainerID" = "{d1ff466c-d126-5790-a230-cfe642648797}" "ConfigFlags" = двойное слово: 00000000 "ClassGUID" = "{88bae032-5a81-49f0-bc3d-a4ff138216d6}" "Class" = "USB-устройство" "Service" = "WINUSB" "Драйвер" = "{88bae032-5a81-49f0-bc3d-a4ff138216d6} \\ 0000" "Mfg" = "@ winusb.

д.

д. | findstr / i «HKEY_LOCAL_MACHINE» ‘) НЕОБХОДИМО установить regkey = %% A Reg добавить% regkey% / v SelectiveSuspendFeatureOn / t REG_DWORD / d 0 / f

rem Reg добавить% regkey% / v EnableSelectiveSuspend / t REG_DWORD / d 0 / f Пауза

выход

| findstr / i «HKEY_LOCAL_MACHINE» ‘) НЕОБХОДИМО установить regkey = %% A Reg добавить% regkey% / v SelectiveSuspendFeatureOn / t REG_DWORD / d 0 / f

rem Reg добавить% regkey% / v EnableSelectiveSuspend / t REG_DWORD / d 0 / f Пауза

выход  | findstr / i «HKEY_LOCAL_MACHINE» ‘) DO echo [%% A] >>% 1 / scanned.reg & echo «EnableSelectiveSuspend» = dword: 00000000 >>% 1 / scanned.reg & echo. >>% 1 / scanned.reg regedit.exe / S% 1 / scanned.reg выход

| findstr / i «HKEY_LOCAL_MACHINE» ‘) DO echo [%% A] >>% 1 / scanned.reg & echo «EnableSelectiveSuspend» = dword: 00000000 >>% 1 / scanned.reg & echo. >>% 1 / scanned.reg regedit.exe / S% 1 / scanned.reg выход  Если USB подключается к хосту в выбранной группе хостов, USB игнорируется и событие не генерируется. Щелкните значок «Добавить», чтобы добавить группу. Щелкните значок «Изменить», чтобы изменить выбранную группу.

Если USB подключается к хосту в выбранной группе хостов, USB игнорируется и событие не генерируется. Щелкните значок «Добавить», чтобы добавить группу. Щелкните значок «Изменить», чтобы изменить выбранную группу.

Ваш комментарий будет первым