Что такое Anti-DDoS для VDS-сервера

Ежедневно тысячи сайтов подвергаются хакерским атакам. Чем крупнее компания и ее ресурс, тем больше она понесет убытков. Вне зависимости от того, кто и почему решил атаковать ваш сайт, лучше заранее принять меры и установить специальный защитный барьер. Эффективной защитой является Anti-DDoS, и сегодня я расскажу, как установить это ПО на VDS.

Подробнее о DDoS-атаках

DDoS расшифровывается с английского как «Distributed Denial Of Service Attack». Эта аббревиатура обозначает хакерскую атаку с большого числа компьютеров на сервер с доведением его до отказа. После такого «покушения» пользователи не смогут получить доступ к сайту. Дело в том, что на сервер посылаются многочисленные запросы, значительно снижающие его пропускную способность.

Цели у подобных атак бывают самые разные, в числе самых популярных – хищение конфиденциальных данных пользователей, шантаж, устранение конкурентов.

Защита от DDoS + CDN в подарок при заказе VDS Timeweb

Обезопасьте свой проект и ускорьте его работу: при заказе любого тарифа вы получаете защиту от DDoS + CDN на 3 месяца бесплатно. Сообщите в поддержку промокод community3.

ЗаказатьУсловия использования промокода

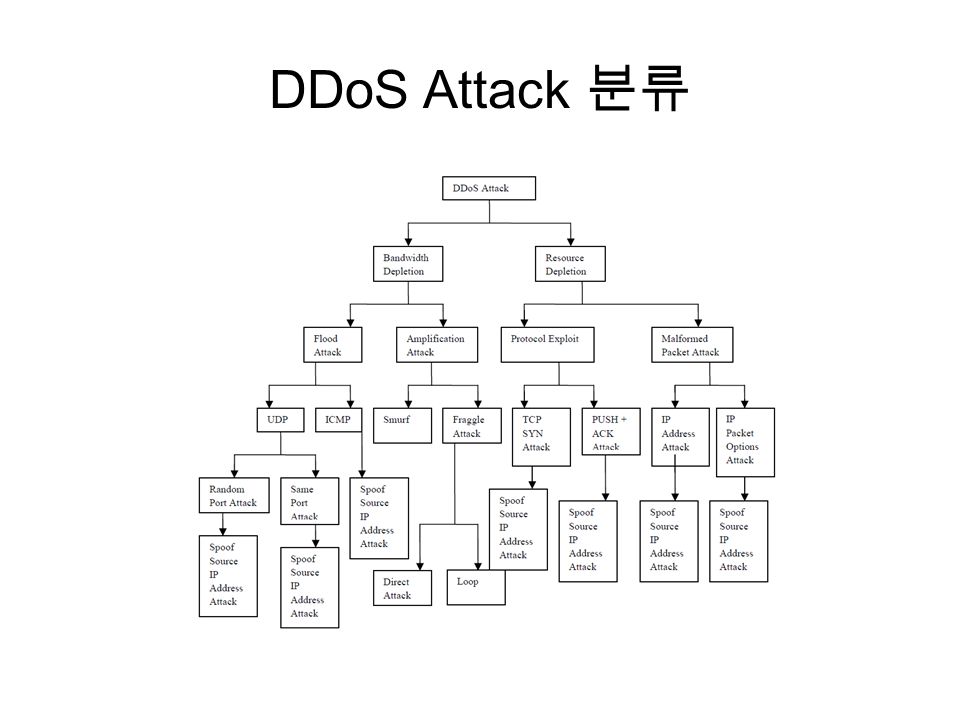

Виды DDoS-атак

При нападении на сервер могут использоваться самые разные способы и инструменты. Выделяют множество типов DDoS-атак, вот лишь некоторые из них:

-

HTTP GET флуд – злоумышленники отправляют множество бессмысленных запросов в систему для переполнения канала передачи данных.

-

HTTP POST запрос – в тело запроса помещается большой объем данных, который в последующем будет долго обрабатываться на сервере.

-

POST-флуд – атакующий отправляет множество POST-запросов, которые переполняют систему. Возможности ответить на них нет, в результате чего сервер производит автоматическую остановку.

-

Поиск ошибок в программном коде – с помощью специальных программ, так называемых эксплоитов, хакер находит уязвимости кода, а также бэкдоры, и через них рушит сеть. Этот способ используется для разрушения сайтов коммерческих организаций.

-

Переполнение системы логами – злоумышленник отправляет чрезмерно объемные пакеты, то бишь мусор.

Они заполняют все пространство жесткого диска, ресурс не загружается и спустя несколько минут дает сбой.

Они заполняют все пространство жесткого диска, ресурс не загружается и спустя несколько минут дает сбой. -

Атака на устройства связи VoIP или SIP – для такого нападения понадобится IP-адрес пользователя и специальное программное обеспечение.

-

SYN-флуд – этот метод подразумевает единовременный запуск кучи соединений типа TCP. Все они упакованы в SYN-пакеты, имеют несуществующий или недействительный обратный адрес.

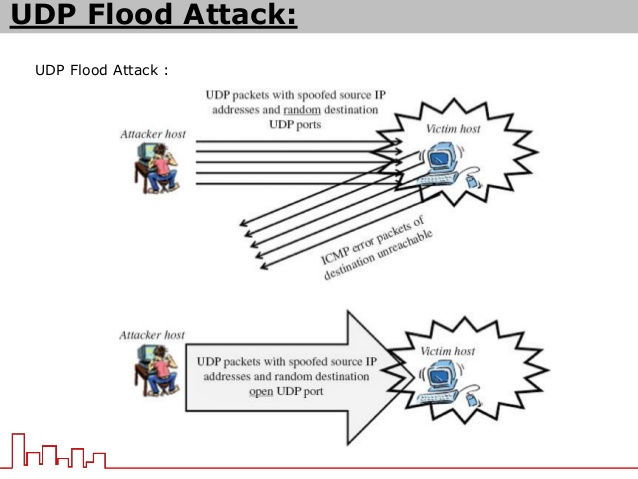

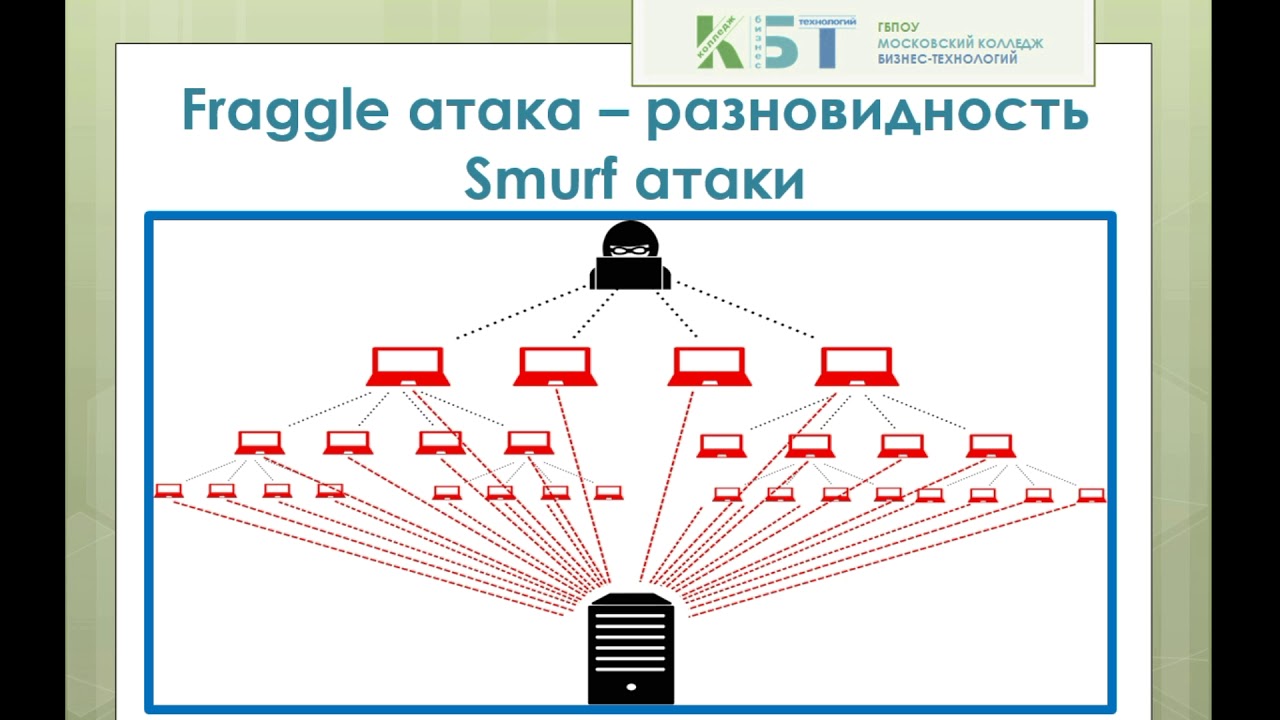

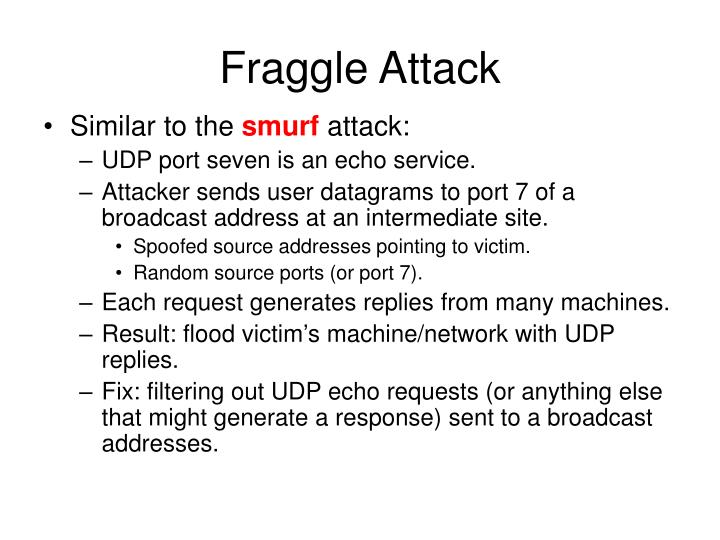

- Fraggle-атака или UDP-флуд – превышение времени ожидания ответа от сервера с помощью UDP-пакетов. Полоса пропускания перенасыщается, происходит отказ в обслуживании.

-

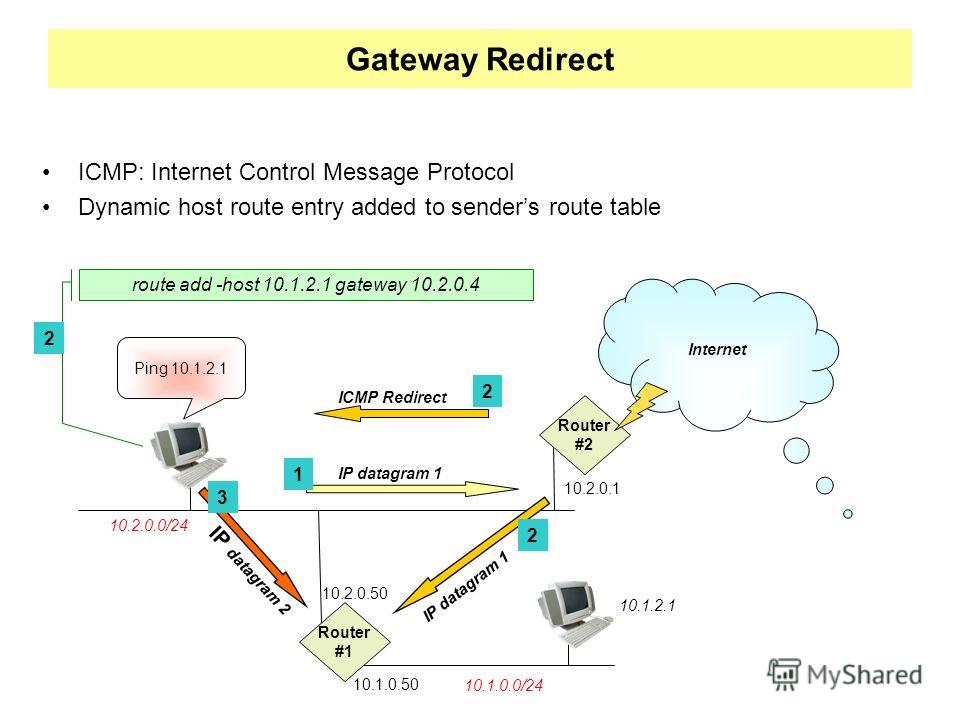

Smurf-атака (ICMP-флуд) – один из самых опасных типов нападения на сервер жертвы.

Взломщик дает запрос поддельным ICMP-пакетом с подмененным mac-адресом. Все ответы при этом отправляются на ping-запрос атакующего.

Взломщик дает запрос поддельным ICMP-пакетом с подмененным mac-адресом. Все ответы при этом отправляются на ping-запрос атакующего.

Как защититься от DDoS-атак на VDS

Способов предотвращения DDoS-атак тоже немало. Прежде всего необходимо проанализировать, откуда поступает трафик, вызвавший сбой. Можно вручную блокировать вредоносные адреса, а можно просто установить специальное ПО. Например, Anti-DDoS.

Почему стоит выбирать Anti-DDoS сервисы

Anti-DDoS чаще всего представляет собой комплекс мер и механизмов, предотвращающих нападение на виртуальный сервер. Стоимость подобной услуги часто не самая доступная, но такая защита полностью окупает затраченные средства. Вот несколько причин тому:

-

Быстрое подключение услуги.

-

Защита практически от всех типов атак.

-

Изолирование виртуальных серверов друг от друга за счет выделенных ресурсов.

-

Регулярное резервное копирование всего сервера, причем целиком (к сожалению, имеется не у всех компаний, предоставляющих услуги Anti-DDoS). Если все же атака пройдет, данные можно будет в любом случае сразу же восстановить.

-

Повышение производительности и пропускной способности сервера.

Уровни защиты от DDoS-атак

Почти на всех сервисах, предоставляющих защиту от DDoS-атак, предусматривается несколько тарифов в зависимости от сетевых уровней OSI.

-

L2-L4 – этим уровням соответствуют самые простые, типовые атаки, переполняющие канал связи с сайтом. Взломщики пытаются израсходовать вычислительные ресурсы, находя слабые места в вашей системе.

Для предотвращения подобных процессов прекрасно подойдет анализ и фильтрация трафика от нежелательных IP-адресов.

Для предотвращения подобных процессов прекрасно подойдет анализ и фильтрация трафика от нежелательных IP-адресов. -

L5-L7 – а вот здесь атака выполняется уже для полного отказа в обслуживании сервера. Справиться с такими нападениями поможет технология перенаправления трафика на сайт атакующего. К примеру, запустить Reverse Proxy, внутреннюю систему проксирования правильных запросов к серверу. Ну или использовать устройства L7-фильтрации, которые перехватят и проверят весь трафик.

Timeweb против DDoS-атак

Timeweb совместно с партнером DDoS-Guard предоставляют услугу «Защита от DDoS + CDN». Ее можно подключить как в момент регистрации нового VDS, так и после, уже при его функционировании.

Преимущества системы защиты от хакерских атак на VDS от Timeweb

-

Расположение фильтрующих узлов в различных точках мира (Нидерландах, США, Казахстане, России, Китае и т.

д.).

д.). -

Внедрение сети CDN, которая ускоряет доставку контента конечному пользователю.

-

Подключение защиты уровня L7, надежно предотвращающей любые атаки.

-

Обеспечение высокого уровня безопасности.

-

Бесперебойная работа сайта, расположенного на выделенном сервере.

Подключение новой услуги длится около часа – в течение этого времени пользоваться сервером будет невозможно. В процессе этого будет сменен IP-адрес сервера, в дальнейшем следует поменять и A-записи для привязанных сайтов.

Как заказать защиту от DDoS

Подключить данную услугу можно в обоих случаях – при регистрации нового пользователя или на функционирующем сервере.

В первом случае, соответственно при создании нового пользователя, для начала надо открыть страницу создания виртуального выделенного сервера Timeweb. Затем следует выбрать наиболее подходящий тариф, надо нажать на кнопку «Заказать», заполнить все поля и обязательно отметить галочкой пункт «Защита от DDoS + CDN».

Клиентам, которые уже арендуют VDS в Timeweb, для подключения услуги потребуется отправить обращение в службу технической поддержки. При этом рекомендуется указать информацию для доступа к правам root и панели управления. Они отличаются, оба типа реквизитов присылаются в двух различных письмах на электронную почту. Беспокоиться о конфиденциальности не стоит, логины и пароли не будут переданы третьим лицам.

Немного о типах DDoS-атак и методах защиты / Блог компании VAS Experts / Хабр

Согласно проведенным исследованиям, масштабы DDoS-атак выросли примерно в 50 раз за последние несколько лет. При этом злоумышленники «метят» как в локальные инфраструктуры, так и публичные облачные площадки, на которых сосредотачиваются решения клиентов.

«Успешно реализованные атаки имеют непосредственное влияние на бизнес клиентов и носят деструктивные последствия», – комментирует Даррен Ансти (Darren Anstee), представитель компании Arbor Networks, поставляющей решения для обеспечения безопасности в сетях.

При этом частота атак также увеличивается. В конце 2014 года их число составляло 83 тыс., а в первом квартале 2015 года цифра увеличилась до 126 тыс. Поэтому в нашем сегодняшнем материале мы бы хотели рассмотреть различные виды DDoS-атак, а также способы защиты от них.

/ Flickr / Kenny Louie / CC

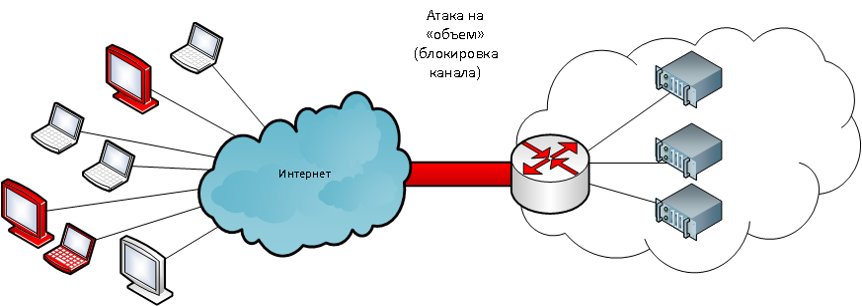

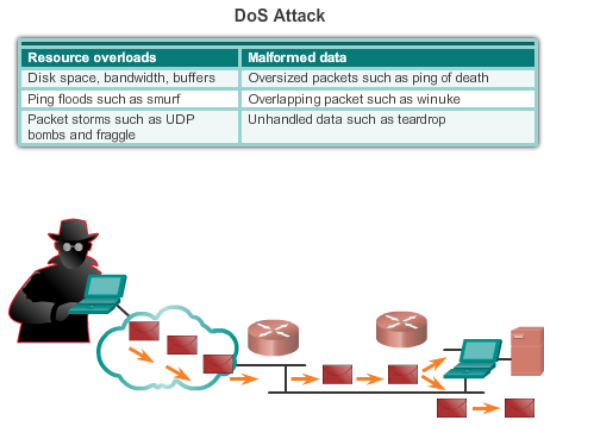

DoS атака (Denial of Service – отказ в обслуживании) представляет собой бомбардировку серверов жертвы отдельными пакетами с подложным обратным адресом. Сбой в этом случае является результатом переполнения (забивания трафиком) арендуемой клиентом полосы либо повышенного расхода ресурсов на атакуемой системе.

Злоумышленники при этом маскируют обратный адрес, чтобы исключить возможность блокировки по IP. Если атака является распределённой и выполняется одновременно с большого количества компьютеров, говорят о DDoS-атаке. Давайте взглянем на несколько распространённых типов.

Если атака является распределённой и выполняется одновременно с большого количества компьютеров, говорят о DDoS-атаке. Давайте взглянем на несколько распространённых типов.

TCP SYN Flood

Цель атаки SYN Flood – вызвать перерасход ресурсов системы. На каждый входящий SYN-пакет система резервирует определенные ресурсы в памяти, генерирует ответ SYN+ACK, содержащий криптографическую информацию, осуществляет поиск в таблицах сессий и т. д. – то есть затрачивает процессорное время. Отказ в обслуживании наступает при потоке SYN Flood от 100 до 500 тыс. пакетов за секунду. А злоумышленник, имея хотя бы гигабитный канал, получает возможность направить поток до 1,5 млн пакетов в секунду.

Защита от типа атак SYN Flood осуществляется средствами DPI-систем, которые способны анализировать и контролировать проходящий через них трафик. Например, такой функционал предоставляет решение СКАТ от VAS Experts. Система сперва обнаруживает атаку по превышению заданного порога неподтвержденных клиентом SYN-запросов, а затем самостоятельно, вместо защищаемого сайта, на них отвечает. TCP-сессия организуется с защищаемых сайтов после подтверждения запроса клиентом.

TCP-сессия организуется с защищаемых сайтов после подтверждения запроса клиентом.

Fragmented UDP Flood

Эта атака осуществляется фрагментированными UDP-пакетами небольшого размера, на анализ и сборку которых платформе приходится выделять ресурсы. Защиту от такого типа флуда тоже предоставляют системы глубокого анализа трафика, отбрасывая неактуальные для подзащитного сайта протоколы или ограничивая их по полосе. Например, для веб-сайтов рабочими протоколами являются HTTP, HTTPS – в этом случае неактуальные протоколы можно попросту исключить или ограничить по полосе.

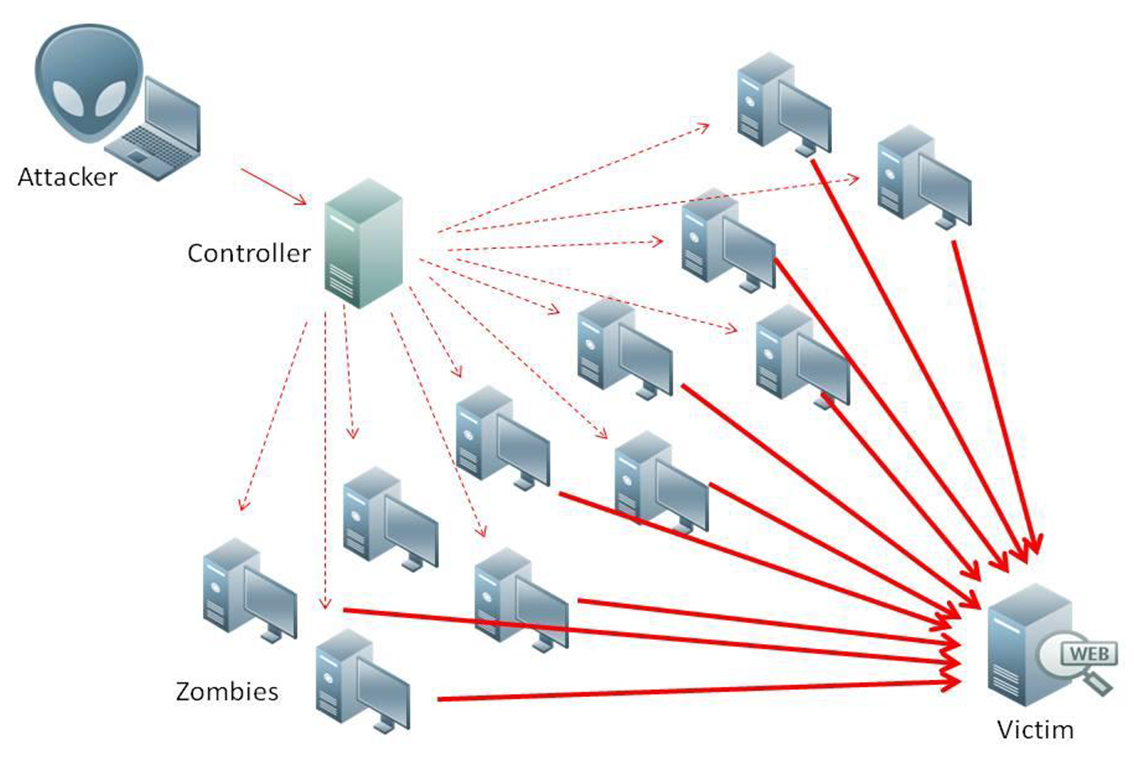

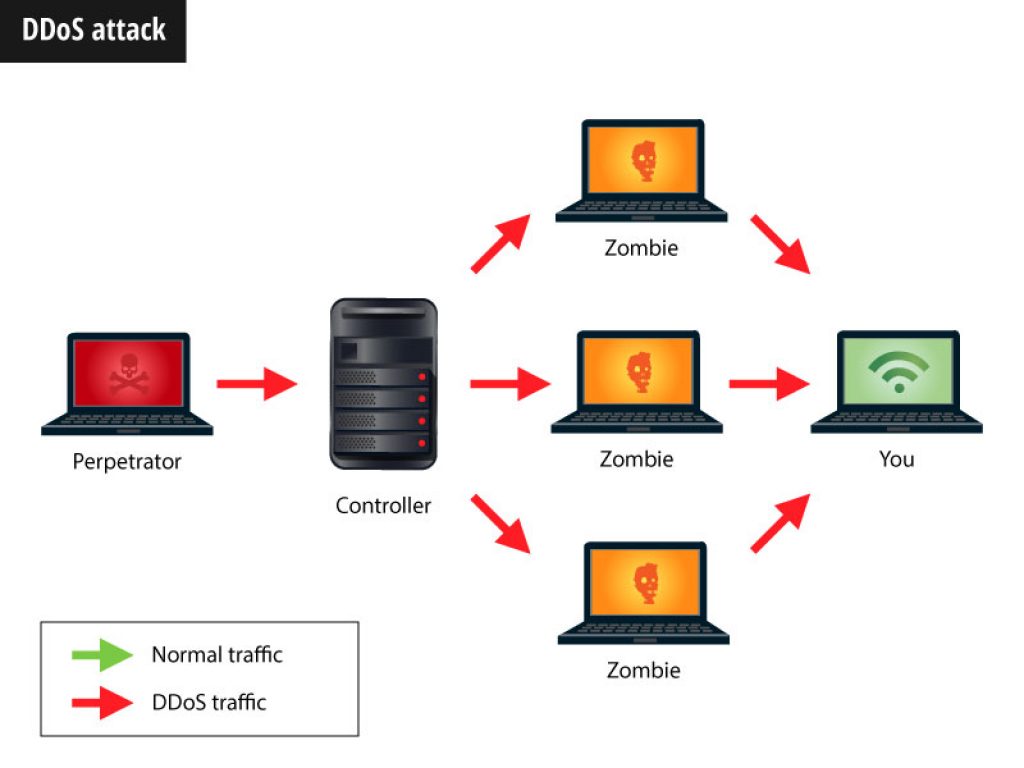

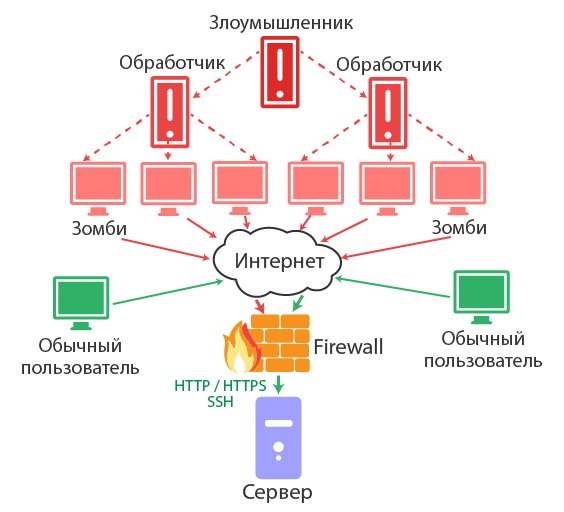

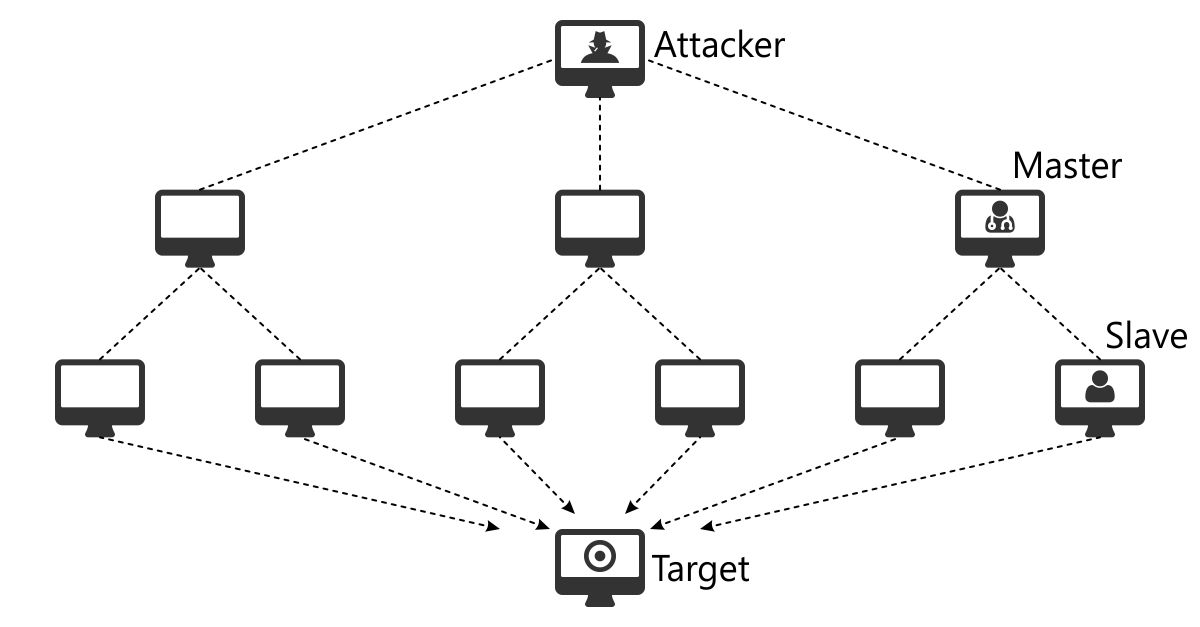

Атака с использованием ботнета

Злоумышленники обычно стараются заполонить полосу жертвы большим количеством пакетов или соединений, перегружая сетевое оборудование. Такие объемные атаки проводятся с использованием множества скомпрометированных систем, являющихся частью боднет.

В этом примере (изображение выше), злоумышленник контролирует несколько «машин-зомби» для проведения атак. «Зомби» общаются с главной машиной по защищенному скрытому каналу, причем управление часто осуществляется по IRC, P2P-сетям и даже с помощью Twitter.

При проведении атаки такого типа пользователю нет нужды скрывать IP-адрес каждой машины, и благодаря большому числу участвующих в атаке компьютеров, такие действия ведут к значительной нагрузке на сайт. Причем обычно злоумышленники выбирают наиболее ресурсоемкие запросы.

Для защиты от ботнет-атак применяются различные поведенческие стратегии, задача которых – выявлять неожиданные отклонения и всплески трафика. Еще один вариант, который предлагает компания VAS Experts, – использование теста Тьюринга (странички с CAPTCHA).

В этом случае к работе с сайтом допускаются только те пользователи, которые удачно прошли проверку на «человечность». При этом страничка с капчей располагается на отдельном сервере, способном справиться с потоком запросов ботнета любого размера.

Также хотелось бы упомянуть об атаках, которые появились относительно недавно. Речь идет об атаках на IoT-устройства с целью их «захвата» и включения в ботнет для осуществления DDoS-атак.

Согласно отчету компании Symantec, 2015 год побил рекорды по числу атак на IoT, а в интернете появилось восемь новых семейств вредоносных программ.![]() Атаки участились по ряду причин. Во-первых, многие умные устройства постоянно доступны из Сети, но при этом не обладают надежными средствами защиты – не позволяет вычислительная мощность. Более того, пользователи зачастую не обновляют программное обеспечение, только повышая риск взлома.

Атаки участились по ряду причин. Во-первых, многие умные устройства постоянно доступны из Сети, но при этом не обладают надежными средствами защиты – не позволяет вычислительная мощность. Более того, пользователи зачастую не обновляют программное обеспечение, только повышая риск взлома.

Злоумышленники используют простую тактику: сканируют все доступные IP-адреса и ищут открытые порты Telnet или SSH. Когда такие адреса найдены, они пытаются выполнить вход с помощью стандартного набора логинов и паролей. Если доступ к оборудованию получен, на него загружается файл скрипта (.sh), который подкачивает тело бота, запускает его и закрывает доступ к устройству, блокируя порты Telnet и внося изменения в iptables, чтобы исключить возможность перехвата системы другим червем.

Чтобы минимизировать риск или избежать взлома IoT-устройств, необходимо выполнить простых действий: отключить неиспользуемые сетевые функции устройства, отключить Telnet-доступ и обратиться к SSH, по возможности перейти на проводное соединение вместо Wi-Fi, а также регулярно проводить обновление программного обеспечения.

Smurf-атаки

Атакующий посылает поддельный пакет IСМР Echo по адресу широковещательной рассылки. При этом адрес источника пакета заменяется адресом жертвы, чтобы «подставить» целевую систему. Поскольку пакет Еcho послан по широковещательному адресу, все машины усиливающей сети возвращают жертве свои ответы. Послав один пакет IСМР в сеть из 100 систем, атакующий инициирует усиление DDoS-атаки в сто раз.

Чтобы предотвратить эффект усиления, специалисты по сетевой безопасности советуют запретить операции прямой широковещательной рассылки на всех граничных маршрутизаторах. Также дополнительно стоит установить в ОС режим «тихого» отбрасывания широковещательных эхо-пакетов IСМР.

DNS-атака с усилением

Атака с усилением – это наиболее распространенная DDoS-атака, использующая рекурсивные сервера имен. Она похожа на Smurf-атаку, только в этом случае злоумышленник посылает небольшие запросы на DNS resolver, как бы заставляя его отправлять ответы на подмененный адрес.

Что касается конкретного примера, то в феврале 2007 года был проведен ряд атак на корневые DNS-серверы, от работы которых напрямую зависит нормальное функционирование всей Сети. Популярные практики защиты от этого типа атак можно найти на сайте Cisco.

TCP Reset

TCP Reset выполняется путем манипуляций с RST-пакетами при TCP-соединении. RST-пакет – это заголовок, который сигнализирует о том, что необходимо переподключение. Обычно это используется в том случае, если была обнаружена какая-либо ошибка или требуется остановить загрузку данных. Злоумышленник может прерывать TCP-соединение, постоянно пересылая RST-пакет с валидными значениями, что делает невозможным установление соединение между источником и приемником.

Предотвратить этот тип атаки можно – необходимо мониторить каждый передаваемый пакет и следить, что последовательность цифр поступает в нужном порядке. С этим справляются системы глубокого анализа трафика.

Сейчас основной целью взлома устройств является организация DDoS-атак или причинение ущерба путем ограничения доступа пользователей к сайту в интернете. Поэтому сами операторы связи, интернет-провайдеры и другие компании, в том числе VAS Experts, также предлагают и организуют решения по защите от DDoS – мониторинг трафика в реальном времени для отслеживания аномалий и всплесков загруженности полосы, функцию Carrier Grade NAT, которая позволяет «спрятать» устройство абонента от злоумышленников, закрыв к нему доступ из интернета, а также другие интеллектуальные и даже самообучающиеся системы.

Поэтому сами операторы связи, интернет-провайдеры и другие компании, в том числе VAS Experts, также предлагают и организуют решения по защите от DDoS – мониторинг трафика в реальном времени для отслеживания аномалий и всплесков загруженности полосы, функцию Carrier Grade NAT, которая позволяет «спрятать» устройство абонента от злоумышленников, закрыв к нему доступ из интернета, а также другие интеллектуальные и даже самообучающиеся системы.

Дополнительное чтение по теме DPI (Deep packet inspection):

Smurf — самый опасный DoS — «Хакер»

Атака SMURF относится экспертами к наиболее опасной разновидности

DoS-атаки, поскольку имеет эффект усиления, являющийся результатом отправки широковещательных

ping-запросов к системам, которые обязаны

посылать ответ.

Запрос направляется либо на сетевой адрес, либо по адресу широковещательной рассылки

(broadcast), но в любом случае устройство должно выполнить преобразование

от уровня 3 (протокола) к уровню 2 (сетевой), как этого требует RFС 1812 «Requirements foг IР Version 4 Routers» (Требования к маршрутизаторам протокола IР вер- сии 4). В стандартной сети класса С (24-разрядное выделение адресов) сетевым адресом будет .0, а адресом широковещательной рассылки – .255. Прямая широковещательная рассылка обычно служит для диагностики, позволяя выявить работающие системы без запроса по рing каждого адреса из диапазона.

В стандартной сети класса С (24-разрядное выделение адресов) сетевым адресом будет .0, а адресом широковещательной рассылки – .255. Прямая широковещательная рассылка обычно служит для диагностики, позволяя выявить работающие системы без запроса по рing каждого адреса из диапазона.

Атака smurf пользуется особенностями прямой широковещательной рассылки и требует как минимум трех участников: атакующий, усиливающая сеть и жертва. Атакующий посылает мистифицированный пакет IСМР ЕСНО по адресу широковещательной рассылки усиливающей сети. Адрес источника этого пакета заменяется адресом жертвы, чтобы представить дело так, будто именно целевая система инициировала запрос. После этого происходит следующее — поскольку пакет ЕСНО послан по широковещательному адресу, все системы усиливающей сети возвращают жертве свои ответы (если только конфигурация не определяет другого поведения).

Послав один пакет IСМР в сеть из 100 систем, атакующий инициирует усиление атаки DoS в сто раз!

Коэффициент усиления зависит от состава сети, поэтому атакующий ищет большую сеть, способную полностью подавить работу системы-жертвы, В данной статье можно рассмотреть следующий пример: предположим, что атакующий послал 14 Кбайт непрерывного IСМР-трафика

на широковещательный адрес усиливающей сети, содержащей 100 систем. Сеть атакующего подключена к Интернету двухканальным соединением ISDN, усиливающая сеть – линией ТЗ со скоростью обмена 45 Мбит/с, а сеть-жертва – линией Т1 (1.544 Мбит/с). Подсчет показывает, что атакующий может сгенерировать трафик 14 Мбит/с в целевой сети, у которой практически не останется шансов продолжить нормальную работу, поскольку будет полностью занята вся полоса пропускания линии Т1. Одним из вариантов атаки является fraggle (осколочная граната). Эта атака базируется на smurf, но использует пакеты UDР вместо ICМР. Атакующий посылает обманные пакеты UDР по адресу широковещательной рассылки усиливающей сети, обычно на порт 7 (эхо). Каждая система сети, в которой разрешен ответ на эхо-пакеты, возвратит пакеты системе-жертве, в результате чего будет сгенерирован большой объем трафика, Если в системах усиливающей сети запрещены эхо-ответы, системы будут генерировать сообщения IСМР о недостижимости, и полоса пропускания все равно будет захватываться ненужным трафиком.

Сеть атакующего подключена к Интернету двухканальным соединением ISDN, усиливающая сеть – линией ТЗ со скоростью обмена 45 Мбит/с, а сеть-жертва – линией Т1 (1.544 Мбит/с). Подсчет показывает, что атакующий может сгенерировать трафик 14 Мбит/с в целевой сети, у которой практически не останется шансов продолжить нормальную работу, поскольку будет полностью занята вся полоса пропускания линии Т1. Одним из вариантов атаки является fraggle (осколочная граната). Эта атака базируется на smurf, но использует пакеты UDР вместо ICМР. Атакующий посылает обманные пакеты UDР по адресу широковещательной рассылки усиливающей сети, обычно на порт 7 (эхо). Каждая система сети, в которой разрешен ответ на эхо-пакеты, возвратит пакеты системе-жертве, в результате чего будет сгенерирован большой объем трафика, Если в системах усиливающей сети запрещены эхо-ответы, системы будут генерировать сообщения IСМР о недостижимости, и полоса пропускания все равно будет захватываться ненужным трафиком.

Специалисты по сетевой безопасности рекомендуют предпринять следующие контрмеры: чтобы предотвратить эффект усиления

запретить операции прямой широковещательной рассылки на всех граничных маршрутизаторах. Дополнительно можно установить в операционной системе режим «тихого» отброса широковещательных эхо-пакетов IСМР.

Дополнительно можно установить в операционной системе режим «тихого» отброса широковещательных эхо-пакетов IСМР.

DDoS атака `изнутри` — «Хакер»

18 декабря 2001 г. я заметил чрезмерно высокую загрузку канала связи.

Монитор сети показывал большое число бессмысленных IGMP-пакетов примерно с 20

IP-адресов. Происходящее квалифицируется как DDoS-атака, то есть атака с

большого количества источников, призванная вывести систему из строя. В

моем случае атака привела к тому, что четырехмегабитовый канал провайдера

(канал, позволяющий качать 512 килобайт в секунду — не каждый веб-сервер

может похвастаться такой толщиной канала) был временно выведен из строя.

Единственный способ борьбы с флудом — закрыть его на том уровне, на котором

провайдер выдерживает такой трафик. Пришлось обращаться в Ростелеком

(межрегиональный провайдер) с просьбой отсоединить наш хост от

Internet. Окончательный результат — я остался без интернета, плюс был

причинен материальный ущерб (оплата за трафик). Никто не брал на себя ответственность

Никто не брал на себя ответственность

за происшедшее, так что мне сильно захотелось вычислить

автора нападения.

Как вы думаете, полезно ли просматривать сотни мегабайт пришедшего мусора?

Оказалось, что да, это позволило выяснить метод атаки и даже вычислить

организатора…

Вообще говоря, послать мусор невозможно. API не предусматривает того, что

программисту не важно, что именно слать, и в обязательном порядке требует

указывать массив данных, который нужно слать. Так уж сглючило

уважаемого программиста-создателя атакующей программы, что в этом массиве оказались

интересные данные, которые программа любезно шлет атакуемому.

Вот некоторые примеры (все данные извращены).

:[email protected] PRIVMSG #r0x :1.2.3.4 — igmp кранты тебе

Фразы такого вида получает IRC-клиент (программа, подключенная к чат-серверу),

когда участник с ником DJ_KOZEL произносит в комнате #r0x такую фразу. Такая

фраза многократно встречается в пакетах, пришедших с разных адресов, и можно

догадаться, что в комнате с именем #r0x сидят IRC-боты (программы-роботы),

которые флудят адрес 1. 2.3.4 (в оригинале тут был _мой_ адрес) и хвастаются

2.3.4 (в оригинале тут был _мой_ адрес) и хвастаются

этим.

Где же находится комната #r0x? Тут помог другой просочившийся во флуд

кусочек текста:

:hacker01d.servak.org 366 REPLY #r0x :End of /NAMES list.

Так отвечает IRC-сервер, когда ты входишь в комнату

#r0x. В тексте видно, как зовут сервер (имя сервера также изменено). Я смог

подсоединиться к этому серверу и обнаружил на нем такую комнату, где тусуется

куча ботов — сервер не был подключен к глобальной IRC-сети, а использовался

«узким кругом лиц» для своих целей.

Крутого хацкера, устроившего на меня такую 31337 атаку,

тоже удалось вычислить. Вот затесавшаяся во флуд фраза, соответствующая

его IRC-идентификации (данные опять же извращены, чтобы избежать

обвинений в адрес кого-бы-то-ни-было):

:Orangutang!hidex@fra-tgn-o…

Окончательная картина ясна. На взломанные компьютеры по всему миру

устанавливаются боты, задача которых — сидеть в какой-нибудь комнате на никому

не известном сервере и ждать команд от хозяев. Когда хозяевам хочется, они тоже

Когда хозяевам хочется, они тоже

заходят в комнату и произносят условную фразу, например, «зафлуди 1.2.3.4».

После этого боты начинают слать мусор на указанный адрес, подтверждая свои

действия словами «1.2.3.4 — igmp кранты тебе», и адресу на самом деле приходят

кранты, так как при достаточном количестве задействованных ботов мощность

флуда может быть насколько угодно большой. И даже вовсе не обязательно взламывать

компьютеры, на которые размещаются боты — можно попросить знакомых админов

поставить их, не рассказывая подробностей 🙂

«Обычный» бот (без зловредных функций), не важно, написан он на перле, си,

дельфи или скриптовом языке, может быть доработан любым 31337 программером

до бота с поддержкой флуда всего за несколько минут. Для примера — скрипт

Mirc, который, услышав в любой комнате фразу «прикончи его», начинает флудить

DNS-сервер, отвечающий за сайт www.site.ru. Как вы можете видеть,

скрипт состоит аж из трех строчек 🙂

on 1: text:прикончи его:#:{

/timer1 0 0 /sockudp floodsock 127. 0.0.1 58 it’s a flood!

0.0.1 58 it’s a flood!

}

Осуществить то же на языке программирования более низкого уровня — несколько

сложнее, но тоже требует максимум десятка строчек кода. Если установить

десять-двадцать таких ботов на достаточно толстые каналы (хотя бы 64 K), то

можно в любой момент заблокировать этот сайт (и любой другой — вопрос только в

толщине канала и количестве ботов). Есть и нехороший вариант — тихонько

впаривать такие скрипты приятелям, не владеющим программированием в Mirc,

вместе с симпатичным набором скриптов, красиво

пишущих текст, ведущих логи и т.п. Вот вам и элитный DDoS 😉

Термины

SYN Flood

Клиент генерирует SYN-пакет, запрашивая новую сессию у сервера. Поскольку TCP сессия открыта (алгоритм “трехэтапного рукопожатия TCP” исполнен), хост будет отслеживать и обрабатывать каждую пользовательскую сессию, пока она не будет закрыта. Во время SYN Flood атакуемый сервер с большой скоростью получает поддельные SYN-запросы, содержащие поддельный IP-адрес источника. SYN Flood поражает сервер, занимая всю память таблицы соединений (Transmission Control Block (TCB) table), обычно используемую для хранения и обработки входящих пакетов. Это вызывает критическое падение производительности и, как итог, отказ в работе сервера.

Во время SYN Flood атакуемый сервер с большой скоростью получает поддельные SYN-запросы, содержащие поддельный IP-адрес источника. SYN Flood поражает сервер, занимая всю память таблицы соединений (Transmission Control Block (TCB) table), обычно используемую для хранения и обработки входящих пакетов. Это вызывает критическое падение производительности и, как итог, отказ в работе сервера.

SYN-ACK Flood

В обычном режиме принимающий сервер генерирует SYN-ACK пакеты в ответ на входящий SYN запрос. Во время атаки типа SYN-ACK Flood атакуемый сервер оказывается “заваленным” поддельными SYN-ACK пакетами, поступающими в большом количестве. Пытаясь принять решение по каждому SYN-ACK пакету и сопоставить его с одной из записей, хранящихся в таблице соединений, сервер-жертва выделяет вычислительные ресурсы (ОЗУ, процессора и пр. ) для обработки потока поддельных SYN-ACK пакетов.

) для обработки потока поддельных SYN-ACK пакетов.

Фрагментированный ACK Flood

Разновидность ACK и PUSH ACK Flood. При фрагментированном ACK Flood используются пакеты максимально допустимого размера (например, 1500 байт) для заполнения значительной полосы пропускания канала при относительно небольшом количестве передаваемых пакетов.

подробнееRST / FIN Flood

В общем случае, чтобы закрыть TCP-SYN сессию, между клиентом и хостом производится обмен RST или FIN пакетами. Во время RST или FIN Flood сервер-жертва на высокой скорости получает поддельные RST или FIN пакеты, не имеющие отношения к любой из сессий в базе данных сервера. Во время RST или FIN Flood сервер-жертва вынужден выделять значительное количество системных ресурсов (оперативная память, процессор и пр.) для сопоставления входящих пакетов с текущими соединениями, что приводит к потере производительности сервера и к его частичной недоступности.

Во время RST или FIN Flood сервер-жертва вынужден выделять значительное количество системных ресурсов (оперативная память, процессор и пр.) для сопоставления входящих пакетов с текущими соединениями, что приводит к потере производительности сервера и к его частичной недоступности.

Атака поддельными TCP сессиями (Fake Session Attack)

Данные атаки реализуемы в сетях с асимметричной маршрутизацией. Алгоритм атаки сводится к эмуляции реальных TCP-сессий. Злоумышленник генерирует поддельные SYN-пакеты, затем много ACK, а затем FIN/RST пакеты. Все эти пакеты вместе похожи на трафик реальной TCP-сессии, отправляемый одним из хостов другому. Таким образом, симулируя полноценное TCP взаимодействие и обходя инструменты защиты, которые анализируют лишь входящий трафик, злоумышленник может добиться исчерпания системных ресурсов и недоступности сервера-жертвы.

Атака поддельными TCP сессиями с несколькими ACK (Multiple ACK Fake Session Attack)

Этот вариант атаки поддельной сессией выполняется без начальной отправки SYN пакетов. Несколько ACK пакетов сопровождаются одним или более RST или FIN пакетами. Теоретически такая вариация атаки имеет больше шансов остаться незамеченной, поскольку генерирует минимальное количество SYN пакетов по сравнению с обычными SYN-флуд атаками. подробнееСессионная атака, атака медленными сессиями (Session Attack, SlowLoris)

Между ботом и сервером-жертвой устанавливается TCP-сессия. Когда сессия уже успешно создана, атакующий бот не отвечает ACK пакетом, чтобы удержать сессию открытой, пока не сработает событие “Таймаут сессии”(Session Time Out). Пустая сессия расходует системные ресурсы (ОЗУ, процессор и пр.), которые будут неизбежно выделены сервером для обработки открытой сессии. В результате сервер-жертва резервирует свободные ресурсы на обслуживание открытых TCP-сессий с ботами. С ростом числа поддельных сессий остается все меньше системных ресурсов для поддержания и открытия новых TCP-сессий с легитимными пользователями и в итоге наступает недоступность сервера-жертвы. подробнее

Когда сессия уже успешно создана, атакующий бот не отвечает ACK пакетом, чтобы удержать сессию открытой, пока не сработает событие “Таймаут сессии”(Session Time Out). Пустая сессия расходует системные ресурсы (ОЗУ, процессор и пр.), которые будут неизбежно выделены сервером для обработки открытой сессии. В результате сервер-жертва резервирует свободные ресурсы на обслуживание открытых TCP-сессий с ботами. С ростом числа поддельных сессий остается все меньше системных ресурсов для поддержания и открытия новых TCP-сессий с легитимными пользователями и в итоге наступает недоступность сервера-жертвы. подробнееАтака фрагментированными HTTP пакетами (Fragmented HTTP Flood, HTTP Fragmentation, Nuke)

При такой атаке бот устанавливает корректное http-соединение с веб-сервером. Бот разделяет на маленькие фрагменты легитимные http-пакеты, передавая их настолько медленно, насколько это позволяет тайм-аут сервера. Таким образом, он удерживает активное http соединение достаточно долго, не вызывая срабатывания механизмов защиты.

Бот разделяет на маленькие фрагменты легитимные http-пакеты, передавая их настолько медленно, насколько это позволяет тайм-аут сервера. Таким образом, он удерживает активное http соединение достаточно долго, не вызывая срабатывания механизмов защиты.

Как происходят DDoS атаки? | Лаборатория Касперского

Распределенные сетевые атаки часто называются распределёнными атаками типа «отказ в обслуживании» (Distributed Denial of Service, DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые характерны для любых сетевых ресурсов, например, инфраструктуре, которая обеспечивает условия для работы сайта компании. DDoS-атака отправляет на атакуемый веб-ресурс большое количество запросов с целью превысить способность сайта обрабатывать их все … и вызвать отказ в обслуживании.

Стандартные цели DDoS-атак:

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограничения по количеству запросов, которые они могут обслуживать одновременно. Помимо допустимой нагрузки на сервер существуют также ограничения пропускной способности канала, который соединяет сервер с Интернетом. Когда количество запросов превышает производительность любого компонента инфраструктуры, может произойти следующее:

- Существенное замедление время ответа на запросы.

- Отказ в обслуживании всех запросов пользователей или части из них.

Как правило, конечной целью злоумышленника является полное прекращение работы веб-ресурса – «отказ в обслуживании». Злоумышленник может также потребовать деньги за остановку атаки. В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

В некоторых случаях DDoS-атака может являться попыткой дискредитировать или разрушить бизнес конкурента.

Использование сети зомби-компьютеров для проведения DDoS-атак

Для отправки очень большого количества запросов на ресурс жертвы киберпреступник часто создает сеть из зараженных «зомби-компьютеров». Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, атака может быть слишком мощной для веб-ресурса жертвы.

Природа современных DDoS-угроз

В начале и середине 2000-х такая преступная деятельность была довольно распространенной. Однако количество успешных DDoS-атак уменьшается. Это, вероятно, обусловлено следующими факторами:

- Полицейские расследования, которые привели к аресту преступников по всему миру

- Технические контрмеры, которые успешно применяются для противодействия DDoS-атакам

Распределенные сетевые атаки / DDoS

KasperskyDDoS-атака – это способ заблокировать работу сайта путем подачи большого количества запросов, превышающих пропускную способность сети. Научитесь защищать свою систему.

Шесть фактов о смурфах и атаках Fraggle

Распределенные атаки типа «отказ в обслуживании» — большая проблема для организаций любого размера. Но не все DDoS-атаки одинаковы. Понимание различных типов DDoS-атак важно для эффективного противодействия.В этой статье основное внимание уделяется атакам Smurf и связанным с ними Fraggle, которые являются одной из техник, которые хакеры имеют в своем арсенале для атак на компании.

С помощью атаки Smurf злоумышленники транслируют большое количество поддельных пакетов протокола управляющих сообщений Интернета (ICMP) в компьютерную сеть, используя широковещательный IP-адрес. Атака Fraggle использует трафик протокола поддельных дейтаграмм пользователя (UDP), а не трафик ICMP.

Вот шесть вещей, которые нужно знать об атаках Smurf и Fraggle, чтобы вы могли защитить свою сеть и обеспечить работоспособность вашего бизнеса.

1. Успешная атака Smurf или Fraggle может вывести из строя ваши серверы на часы или даже дни.

Риски любой DDoS-атаки хорошо известны, но они могут иметь разрушительные последствия для бизнеса. Если DDoS-атака Smurf или Fraggle действительно окажется успешной, это может привести к отключению серверов вашей компании на значительный период времени — часы или даже дни. Такое прерывание бизнеса может привести к потере доходов, разочарованию клиентов и нанесению ущерба репутации вашего бизнеса.

2.![]() Атака Smurf или Fraggle могла быть прикрытием для чего-то гораздо худшего.

Атака Smurf или Fraggle могла быть прикрытием для чего-то гораздо худшего.

Есть много причин, по которым злоумышленники нацелены на системы. В некоторых случаях конечной целью может быть отказ в обслуживании. Но этот вид атак может также использоваться для прикрытия других, более гнусных действий, таких как кража токсичных данных. Если вы подверглись атаке Smurf или Fraggle, вы хотите обнаружить и немедленно остановить ее, но вы также хотите искать доказательства любого другого нежелательного поведения в сети.

3.Пользователи могли загрузить троян Smurf или Fraggle.

Пользователи могли непреднамеренно загрузить троян Smurf или Fraggle с непроверенного веб-сайта или зараженной электронной почты. Предотвращение взаимодействия ваших систем с системами из черного списка может помочь устранить одну точку входа для злоумышленников.

4. Есть два типа жертв Smurf и Fraggle.

Помимо сети, на которую нацелен всплеск трафика, злоумышленники находят вспомогательные или промежуточные сети, которые можно использовать для генерации трафика ICMP или UDP. Таким образом, вы не только хотите избежать атаки DDoS, но и не хотите, чтобы ваша сеть использовалась в качестве усилителя. Настройте маршрутизаторы на запрет широковещательной передачи по IP.

Таким образом, вы не только хотите избежать атаки DDoS, но и не хотите, чтобы ваша сеть использовалась в качестве усилителя. Настройте маршрутизаторы на запрет широковещательной передачи по IP.

5. Для розыска преступника требуется детальное судебно-медицинское расследование.

Если вы подверглись атаке Smurf или Fraggle, после того как вы устранили непосредственную проблему, вам нужно решить, собираетесь ли вы привлекать правоохранительные органы, которые потребуют от вас сохранения всех цифровых доказательств.

6. FlowTraq может помочь.

Есть несколько вещей, которые вы можете определить и остановить атаку Smurf или Fraggle. Вы можете заблокировать направленный широковещательный трафик, поступающий в сеть, и вы можете настроить узлы и маршрутизаторы так, чтобы они не отвечали на эхо-запросы ICMP или UDP.

Но вы хотите убедиться, что все ваши базы безопасности защищены. FlowTraq отлично справляется с обнаружением разведывательных данных, которые могут помочь предотвратить нападение. Но даже если вы подвергнетесь атаке Smurf или Fraggle, FlowTraq может обнаружить ее в течение нескольких секунд, прежде чем будет нанесен непоправимый ущерб доступности, а также бизнесу и репутации вашей организации.FlowTraq предоставляет вам важные детали, чтобы вы могли выполнить полный судебно-медицинский анализ независимо от того, планируете ли вы привлечь правоохранительные органы или просто хотите точно определить, что и когда произошло.

Но даже если вы подвергнетесь атаке Smurf или Fraggle, FlowTraq может обнаружить ее в течение нескольких секунд, прежде чем будет нанесен непоправимый ущерб доступности, а также бизнесу и репутации вашей организации.FlowTraq предоставляет вам важные детали, чтобы вы могли выполнить полный судебно-медицинский анализ независимо от того, планируете ли вы привлечь правоохранительные органы или просто хотите точно определить, что и когда произошло.

Защитите себя от Smurf, Fraggle и других DDoS-атак, а также от ряда других угроз безопасности с помощью FlowTraq.

Готовы испытать FlowTraq на себе?

Запросите демонстрацию продукта или начните бесплатную пробную версию прямо сейчас! Ваша безопасность никогда не будет прежней.

Как их казнят, обнаруживают и предотвращают — Человек по кибербезопасности

DoS и DDoS… В чем разница?

Атака типа «отказ в обслуживании» или «DoS» — это категория расширенных кибератак, при которой один злоумышленник отказывает законным пользователям в доступе к услуге, блокируя или исчерпывая ресурсы системы жертвы. DoS обычно выполняется с помощью механизма лавинной рассылки, который генерирует большой объем сетевого трафика вокруг области целевой системы, что приводит к нежелательной перегрузке сети и использованию полосы пропускания.Это наводнение заставляет систему выполнять слишком много обработки и ответов, что называется «усилением».

DoS обычно выполняется с помощью механизма лавинной рассылки, который генерирует большой объем сетевого трафика вокруг области целевой системы, что приводит к нежелательной перегрузке сети и использованию полосы пропускания.Это наводнение заставляет систему выполнять слишком много обработки и ответов, что называется «усилением».

Но затопление системы — не единственный способ выполнить DoS-атаку. Простое отключение системы лишает законных пользователей доступа к службам системы, что по определению является разновидностью DoS. Точно так же использование уязвимостей в системе, которые каким-то образом переводят систему в автономный режим, также отрицает предоставляемые ею услуги. Хотя последний подход не требует механизма лавинной рассылки, он все же считается DoS.

Затем, конечно же, существует «распределенный отказ в обслуживании» или «DDoS-атака», которая с помощью Anonymous в наше время привлекла более значительное внимание как нетехнических, так и технических энтузиастов. Но не будем забегать вперед. DDoS — это не то же самое, что DoS. Я расскажу о DDoS-атаке в конце этого поста. А пока давайте сосредоточим наше обсуждение на DoS-атаке и множестве способов ее выполнения злоумышленником.

Но не будем забегать вперед. DDoS — это не то же самое, что DoS. Я расскажу о DDoS-атаке в конце этого поста. А пока давайте сосредоточим наше обсуждение на DoS-атаке и множестве способов ее выполнения злоумышленником.

DoS — это атака из одного источника в большинстве случаев с целью помешать законным пользователям использовать службы или ресурсы системы-жертвы.Давайте обсудим несколько наиболее распространенных способов реализации DoS-атаки.

Физический DoS

Если злоумышленник имеет физический доступ к системе, он или она может создать DoS, физически отключив систему. Это повлечет за собой отключение системы от сети или ее повреждение так, что она больше не будет функционировать должным образом.

Логический DoS

В альтернативном подходе злоумышленник получает логический доступ к системе, позволяя злоумышленнику неправильно настроить целевую систему.В сценарии логического доступа, например, возьмем беспроводной шлюз-маршрутизатор, который находится на краю сети. Этот беспроводной маршрутизатор шлюза отвечает за предоставление доступа в Интернет компьютерам, подключенным к локальной сети. Гипотетически говоря, мы также скажем, что администратор маршрутизатора оставил имя пользователя и пароль маршрутизатора в настройках по умолчанию. Если злоумышленник входит в маршрутизатор через соединение с веб-интерфейсом, используя учетные данные по умолчанию, то злоумышленник не оставляет администратору никаких шансов.

Этот беспроводной маршрутизатор шлюза отвечает за предоставление доступа в Интернет компьютерам, подключенным к локальной сети. Гипотетически говоря, мы также скажем, что администратор маршрутизатора оставил имя пользователя и пароль маршрутизатора в настройках по умолчанию. Если злоумышленник входит в маршрутизатор через соединение с веб-интерфейсом, используя учетные данные по умолчанию, то злоумышленник не оставляет администратору никаких шансов.

Есть известная поговорка, что если злоумышленник может получить физический доступ к вашему устройству, вы мало что можете сделать, чтобы защитить его от него. Так обстоит дело в этом сценарии беспроводного шлюза-маршрутизатора. После входа в маршрутизатор злоумышленник может сбросить учетные данные для входа в маршрутизатор, эффективно блокируя доступ администратора маршрутизатора к маршрутизатору. Оттуда злоумышленник может запретить легитимным устройствам доступ к маршрутизатору с помощью фильтрации MAC-адресов, заблокировать доступ к веб-сайтам или даже свести к минимуму настройки встроенного межсетевого экрана маршрутизатора. Это DoS-атака.

Это DoS-атака.

Получение логического доступа к системе не обязательно должно осуществляться с использованием учетных данных по умолчанию. В редких случаях системные администраторы сами могут включить мошенников и отключить системы. Это может произойти, если администратор имеет обиду на компанию или вскоре после его увольнения. По этой причине важно завершить формальный процесс увольнения всех уволенных сотрудников. Одним из важных шагов этого процесса является отключение учетной записи (ов) уволенных сотрудников.Это предотвратит получение им любого удаленного или локального несанкционированного доступа к системе.

И, конечно же, мы никогда не должны забывать, что многие из наших систем могут быть уязвимы для какой-либо другой формы эксплуатации. Например, конфигурации наших серверов по умолчанию включают сотни или тысячи служб или открытых портов. Если мы не отключим эти ненужные службы, мы увеличим вектор атаки, с помощью которого злоумышленник может получить доступ к системе. Некоторые службы уязвимы для атак удаленного выполнения кода (RCE) и переполнения буфера, подобные атакам, которые могут привести к отключению сервера.

Некоторые службы уязвимы для атак удаленного выполнения кода (RCE) и переполнения буфера, подобные атакам, которые могут привести к отключению сервера.

Атака смурфов

Атака «Smurf» — это тип DoS-атаки с использованием протокола ICMP. Эхо-запрос ICMP (или эхо-запрос) обычно одноадресный. Однако при атаке Smurf злоумышленник отправляет эхо-запрос в виде широковещательной рассылки в сеть. Каждая система, подключенная к этой сети, получает эту широковещательную рассылку и должна ответить эхо-ответом. Но особенность атаки Smurf заключается в том, что злоумышленник подделывает свой исходный адрес как IP-адрес целевой системы. Жертва, в свою очередь, вместо этого получает эхо-ответы ICMP.Поскольку вместо этого жертве отправляются эхо-ответы ICMP, атака Smurf считается типом «отраженной» DoS-атаки.

Атака смурфов. Перепечатано из «Сетевых атак» Флайлиба, 2017.

Атака Smurf в наши дни обычно не успешна, потому что многие маршрутизаторы не пересылают широковещательные рассылки, и так было примерно с 1999 года. И, если вы беспокоитесь об этом в своей сети, вы можете настроить свои хосты так, чтобы они не отвечали на ICMP-запросы или широковещательные рассылки.

И, если вы беспокоитесь об этом в своей сети, вы можете настроить свои хосты так, чтобы они не отвечали на ICMP-запросы или широковещательные рассылки.

Атака фрагментами

Fraggle Attack.Перепечатано из книги «Эксперт по маршрутизаторам: защита от атак Smurf / Fraggle с использованием SACL», автор: Martin, M.J., 2002

Атака Fraggle похожа на атаку Smurf, при которой адрес источника подделывается, но вместо использования ICMP атака Fraggle отправляет эхо UDP на широковещательный адрес маршрутизатора. Конечный результат такой же, как и при атаке Smurf, и, как и в случае атаки Smurf, атака Fraggle может быть предотвращена, поскольку большинство маршрутизаторов по умолчанию не пересылают широковещательный трафик.

Атака на землю

Атака «Отказ локальной сети» или атака «ЗЕМЛЯ» происходит, когда злоумышленник наводняет систему пакетами SYN.Адреса источника и назначения этих SYN-пакетов подделываются IP-адресом целевой системы. Целевая система получает этот поток SYN-пакетов, создавая впечатление, будто целевая система отправила пакеты самой себе. Пока системе требуется время, чтобы ответить самой себе, она становится недоступной.

Пока системе требуется время, чтобы ответить самой себе, она становится недоступной.

LAND Attack. Перепечатано из «Понимания наземных атак» Juniper Networks, 2017 г.

Атака LAND была впервые обнаружена в 1997 году, и многие устаревшие системы остаются уязвимыми, например Windows 95, NT и XP SP2; однако в современных системах имеются исправления для исправления ошибок.Предотвращение атаки LAND требует хорошей защиты периметра, используя брандмауэры и IDS / IPS для обнаружения и отбрасывания этого вредоносного трафика. Списки управления доступом маршрутизатора также могут быть настроены для ограничения трафика, входящего и исходящего из сети, чтобы отбрасывать любой трафик с идентичными адресами источника и назначения или, возможно, пакеты, поступающие из неизвестной сети.

Атака слезой

В атаке «Tear Drop Attack» злоумышленник использует повторную сборку IP-пакетов. Напомним, что если данные, передаваемые по сети, превышают максимальный размер передаваемого блока (MTU), пакеты фрагментируются. Поле «Смещение фрагмента» в заголовке IP используется, когда программа Teardrop создает серию фрагментов IP с перекрывающимися полями смещения. Это поле предназначено для решения проблемы упорядочивания фрагментов, указывая устройству назначения, где каждый конкретный фрагмент должен быть помещен в общее сообщение. Таким образом, целевое устройство сможет собрать фрагменты в правильном порядке.

Поле «Смещение фрагмента» в заголовке IP используется, когда программа Teardrop создает серию фрагментов IP с перекрывающимися полями смещения. Это поле предназначено для решения проблемы упорядочивания фрагментов, указывая устройству назначения, где каждый конкретный фрагмент должен быть помещен в общее сообщение. Таким образом, целевое устройство сможет собрать фрагменты в правильном порядке.

Но, когда поля смещения фрагментов перекрываются, это создает избыточную полезную нагрузку, и целевая система не может повторно собрать фрагменты на другой стороне.Это вызывает сбой системы. Windows 7 и Vista подвержены атаке Tear Drop.

Звон смерти

«Звон смерти» упоминался в одном из моих предыдущих постов. Это DoS-атака старого типа, которая также использует протокол ICMP. Что он делает, так это отправляет контрольный пакет слишком большого размера целевой системе (что-либо более 65 535 байт). Старые системы просто не знали, что делать с этим слишком большим пакетом, и ломались.

Пинг смерти. Перепечатано из «Как предотвратить атаку типа« отказ в обслуживании »(DoS)», Ax3soft Corporate, 2017

К концу 1990-х производители операционных систем уже сделали патчи для устранения уязвимостей Ping of Death, сделав современные системы невосприимчивыми к атакам.

Постоянная DoS-атака

«Постоянная DoS-атака», сокращенно «PDoS», — это любая DoS-атака, которая повреждает систему и не подлежит ремонту. Один из распространенных способов выполнения PDoS — это метод, называемый «флеширование». Используя флеширование, злоумышленник должен каким-то образом повредить микропрограмму устройства, используя уязвимость, загрузив поврежденный BIOS в систему и т. Д. Атака считается успешной, если злоумышленник может «прошить» образ прошивки целевой системы.

Важно отметить, что физическое разрушение устройства, например, случай с физическим DoS, упомянутым ранее, можно рассматривать как тип PDoS, поскольку он разрушает систему без возможности восстановления.

Атака с усилением DNS

«Атака с усилением DNS» использует систему доменных имен (DNS) и широко используется в DDoS-атаках. Атака DNS Amplification — это тип отраженной DoS-атаки, о которой недавно говорилось. В этой атаке злоумышленник использует DNS-серверы для наводнения целевой системы UDP-трафиком (DNS использует UDP-порт 53 для запросов имени).

Атака с усилением DNS. Перепечатано из «Угроза DNS — однажды укушенный, дважды застенчивый», ESDS Software Solution, 2016

Злоумышленник выполняет сотни тысяч DNS-запросов к нескольким преобразователям DNS с поддельным исходным IP-адресом целевой системы. Эти преобразователи DNS отвечают на эти поддельные запросы тысячами ответов целевой системе. Эта атака также может быть «усилена», если DNS-запросы увеличиваются до большего размера. Это приводит к тому, что восстановители DNS отвечают еще большим размером ответа.

Атака распределенного отказа в обслуживании (DDoS) отличается от обычной атаки DoS тем, что это крупномасштабная скоординированная атака, исходящая от МНОГИХ атакующих компьютеров. Большинство DDoS-атак запускается бот-пастырем, который использует свой ботнет (сотни или тысячи скомпрометированных компьютеров-зомби) для атаки на целевую систему. По сравнению с DoS-атакой, в которой используется только один злоумышленник, DDoS-атака дает злоумышленнику возможность провести более крупную и разрушительную атаку.

Большинство DDoS-атак запускается бот-пастырем, который использует свой ботнет (сотни или тысячи скомпрометированных компьютеров-зомби) для атаки на целевую систему. По сравнению с DoS-атакой, в которой используется только один злоумышленник, DDoS-атака дает злоумышленнику возможность провести более крупную и разрушительную атаку.

DDoS-злоумышленников трудно идентифицировать, потому что, во-первых, атака исходит от взломанных компьютеров, а во-вторых, исходные IP-адреса обычно подделываются.Вы можете использовать любой из описанных выше методов DoS-атаки в DDoS-атаке; однако наиболее распространенным способом атаки DDoS злоумышленниками является «атака TCP SYN Flood». Если вы не знакомы с трехсторонним рукопожатием TCP, я предлагаю прочитать его здесь, прежде чем продолжить.

TCP SYN Flood Attack. Перепечатано из «SYN-атак» zaielacademic.net

При атаке TCP SYN Flood атакующие компьютеры отправляют первый SYN-пакет целевой системе. Следуя правилам TCP, целевая система подтверждает соединение с помощью SYN / ACK. Однако атакующие компьютеры никогда не отвечают последним пакетом ACK, что оставляет соединение «полуоткрытым». Соединение остается открытым в состоянии «SYN_RECV». Это нормально, поскольку пакет ACK мог быть потерян из-за сетевых проблем. Однако при атаке TCP SYN Flood злоумышленник отправляет тысячи этих полуоткрытых подключений к целевой системе. Как только буфер или очередь системы заполняются, она перестает принимать соединения даже от законных пользователей. В результате злоумышленник отказывается от услуг системы.

Однако атакующие компьютеры никогда не отвечают последним пакетом ACK, что оставляет соединение «полуоткрытым». Соединение остается открытым в состоянии «SYN_RECV». Это нормально, поскольку пакет ACK мог быть потерян из-за сетевых проблем. Однако при атаке TCP SYN Flood злоумышленник отправляет тысячи этих полуоткрытых подключений к целевой системе. Как только буфер или очередь системы заполняются, она перестает принимать соединения даже от законных пользователей. В результате злоумышленник отказывается от услуг системы.

Многие из методов DoS-атак, обсуждавшихся ранее, исправлены на современных системах; поэтому они не уязвимы для некоторых из упомянутых атак. Если в вашей сети размещено устаревшее оборудование, уязвимое для любой из этих DoS-атак, было бы разумно изолировать эти системы в сети, особенно если они выполняют критически важную функцию.

Чтобы обнаружить запуск DoS-атаки в вашей сети, вы можете использовать анализатор протокола или инструмент NetFlow, чтобы выявить подозрительный трафик, указывающий на DoS. Wireshark, например, является одним из возможных решений для обнаружения DoS-атак. Как показано ниже, Wireshark обнаружил UDP-флуд против сервера по адресу 192.168.1.2.

Wireshark, например, является одним из возможных решений для обнаружения DoS-атак. Как показано ниже, Wireshark обнаружил UDP-флуд против сервера по адресу 192.168.1.2.

Для этого слайд-шоу требуется JavaScript.

Поскольку анализаторы протокола, такие как Wireshark, отображают подробную информацию о структуре каждого захваченного пакета, мы можем вывести много полезной информации об атаке, включая источник, размер пакета, время и визуальные графики.

Конечно, исключая NetFlow и анализаторы протоколов, мы также можем использовать систему обнаружения вторжений (IDS) для обнаружения подобных атак.IDS на основе сети или IDS на основе хоста были бы двумя ценными вариантами для рассмотрения. Я не буду вдаваться в подробности того, как работают эти системы; однако это определенно возможные варианты. Большинство реализаций IDS имеют форму программного обеспечения и, как и брандмауэры, используют «правила». Разница в том, что эти правила намного мощнее правил межсетевого экрана. Например, Snort — отличная IDS (и IPS), которая может обнаруживать DoS- и DDoS-атаки.

Например, Snort — отличная IDS (и IPS), которая может обнаруживать DoS- и DDoS-атаки.

Что касается предотвращения, то DoS-атаку можно предотвратить с помощью системы предотвращения вторжений (IPS).К сожалению, предотвращение DDoS-атак — это другая проблема, поскольку они настолько большие и разрозненные. IPS может отбрасывать поток пакетов, исходящих от одного источника; однако, когда источник наводнения исходит от тысяч поддельных IP-адресов менее чем за секунду, DDoS-атака не может быть остановлена. Это делает DDoS-атаки особенно неприятными. Но есть доступные решения, которые могут отвлекать вредоносный DDoS-трафик.

Если у вас много критически важных серверов или даже один критически важный сервер, важно практиковать «избыточность».«Наличие дополнительных серверов в пассивном кластере поможет смягчить любую DDoS-атаку на один из ваших серверов. Дополнительные серверы могут продолжить работу с того места, где остановился сбойный сервер. Кроме того, установка балансировщика нагрузки определенно может помочь смягчить меньшие DDoS-атаки за счет «балансировки» и равномерного распределения нагрузки входящего трафика на каждый сервер в кластере.

Список литературы

Кумарасами, С., & Асокан, Р. (2012). Распределенный механизм обнаружения атак типа «отказ в обслуживании» (DDoS).Библиотека Корнельского университета. Получено с https://arxiv.org/ftp/arxiv/papers/1201/1201.2007.pdf

Пачгхэр, С. В. (2011). SYN-флуд с использованием Scapy и предотвращение с помощью iptables. EFY Enterprises Pvt. Ltd. Получено с http://opensourceforu.com/2011/10/syn-flooding-using-scapy-and-prevention-using-iptables/

. Институт SANS. (2011). Атаки типа «отказ в обслуживании» и методы их устранения

: реализация в реальном времени с подробным анализом

. Получено с https: // www.sans.org/reading-room/whitepapers/detection/denial-service-attacks-mitigation-techniques-real-time-implementation-detailed-analysi-33764

Нравится:

Нравится Загрузка …

Опубликовано thecybersecurityman

Просмотреть все сообщения thecybersecurityman

Отказ в обслуживании — Глава 11

1. Что такое шестнадцатеричное значение инструкции NOP в системе Intel?

Что такое шестнадцатеричное значение инструкции NOP в системе Intel?

- А) 0x99

- B) 0x90

- C) 0x80

- D) 99×0

Показать ответ

Правильный ответ: — B

2.Какой указатель в программном стеке смещается или перезаписывается во время успешной атаки переполнения?

- А) ESP

- B) ECP

- C) EIP

- D) EBP

Показать ответ

Правильный ответ: — C

3. Группы и отдельные лица, взламывающие системы на основе принципов или личных убеждений, известны как ___________.

- A) Белые шляпы

- B) Черные шляпы

- C) Script kiddies

- D) Хактивисты

Показать ответ

Правильный ответ: — D

4.Джейсон — администратор локальной сети, которому было поручено защитить сеть от возможных DoS-атак. В течение последних нескольких недель в некоторых журналах трафика обнаруживаются внутренние клиенты, выполняющие запросы извне внутренней локальной сети. Судя по трафику, который видел Джейсон, что ему следует предпринять?

В течение последних нескольких недель в некоторых журналах трафика обнаруживаются внутренние клиенты, выполняющие запросы извне внутренней локальной сети. Судя по трафику, который видел Джейсон, что ему следует предпринять?

- A) Дросселирование сетевого трафика.

- B) Обновите определения антивируса.

- C) Реализовать фильтрацию исходящего трафика.

- D) Реализовать фильтрацию входящего трафика.

Показать ответ

Правильный ответ: — D

5.Какая DoS-атака отправляет трафик на цель с поддельным IP-адресом самой цели?

- A) Земля

- B) Смурф

- C) Капля

- D) SYN флуд

Показать ответ

Правильный ответ: — A

6. Чем называется добавление и удаление из стека программ?

- A) Поп и замок

- B) Толкай и хлопай

- C) Сложить и вытащить

- D) Плюс и минус

Показать ответ

Правильный ответ: — B

7. Zombies Inc. ищет способы лучше защитить свои веб-серверы от потенциальных DoS-атак. Их веб-администратор предлагает использовать сетевое устройство, которое принимает все входящие веб-запросы и перенаправляет их на веб-сервер. По его словам, это предотвратит прямой контакт клиента с сервером и снизит риск DoS-атак. Какой прибор он предлагает?

Zombies Inc. ищет способы лучше защитить свои веб-серверы от потенциальных DoS-атак. Их веб-администратор предлагает использовать сетевое устройство, которое принимает все входящие веб-запросы и перенаправляет их на веб-сервер. По его словам, это предотвратит прямой контакт клиента с сервером и снизит риск DoS-атак. Какой прибор он предлагает?

- A) Веб-прокси

- B) IDS

- C) Обратный прокси

- D) Межсетевой экран

Показать ответ

Правильный ответ: — C

8.Какой канал связи обычно используется для организации атаки при DDoS-атаке?

- A) Интернет-ретрансляционный чат (IRC)

- B) MSN Messenger

- C) ICMP

- D) Google Talk

Показать ответ

Правильный ответ: — A

9. Как называется пространство динамической памяти, которое, в отличие от стека, не зависит от последовательного упорядочивания или организации?

- A) Указатель

- B) Куча

- C) Свая

- D) Нагрузка

Показать ответ

Правильный ответ: — B

10. Какие функции считаются опасными, потому что они не проверяют границы памяти? (Выберите все, что подходит.)

Какие функции считаются опасными, потому что они не проверяют границы памяти? (Выберите все, что подходит.)

- A) получает ()

- B) strcpy ()

- C) scanf ()

- D) strcat ()

Показать ответ

Правильный ответ: — A

11. Стек работает на _______ основаниях.

- A) ФИФО

- B) ЛИФО

- C) ФИЛО

- D) ЛИЛО

Показать ответ

Правильный ответ: — B

12.Во время мониторинга трафика в сети Джейсон перехватывает следующий трафик. Что он видит?

- A) ICMP-флуд

- B) SYN флуд

- C) Капля

- D) Земля

Показать ответ

Правильный ответ: — B

13. Какой однокнопочный DDoS-инструмент предположительно используется такими группами, как Anonymous?

- A) Триноо

- B) Сумасшедший Пингер

- C) LOIC

- D) DoSHTTP

Показать ответ

Правильный ответ: — C

14. Что такое DoS-инструмент «восемь в одном», который может запускать такие атаки, как наземные и капельные?

Что такое DoS-инструмент «восемь в одном», который может запускать такие атаки, как наземные и капельные?

- A) Толчок

- Б) Тарга

- C) TFN2K

- D) Триноо

Показать ответ

Правильный ответ: — B

15. Какую утилиту командной строки можно использовать для создания пользовательских пакетов с определенными установленными флагами?

- A) Nmap

- B) Zenmap

- C) Пинг

- D) hping3

Показать ответ

Правильный ответ: — D

16.Какой протокол используется для проведения фрагментарной атаки?

- А) IPX

- B) TCP

- C) UDP

- D) ICMP

Показать ответ

Правильный ответ: — C

17. В чем ключевое различие между атакой смурфа и атакой фрагмента?

- A) TCP против UDP

- B) TCP против ICP

- C) UDP против ICMP

- D) TCP против ICMP

Показать ответ

Правильный ответ: — A

18. В чем основное различие между DoS и DDoS?

В чем основное различие между DoS и DDoS?

- A) Масштаб атаки

- B) Количество нападающих

- C) Цель атаки

- D) Используемые протоколы

Показать ответ

Правильный ответ: — B

19. Каков наиболее распространенный признак DoS-атаки?

- A) Странные сообщения

- B) Перезагрузка системы

- C) Низкая производительность

- D) Украденные учетные данные

Показать ответ

Правильный ответ: — C

20.Какой ответ отсутствует при атаке SYN-флуда?

- А) ACK

- B) SYN

- C) SYN-ACK

- D) URG

Показать ответ

Правильный ответ: — A

Как остановить атаки типа «отказ в обслуживании» (DoS)

Как предотвратить и остановить или смягчить последствия DDoS-атак14 мая 2017 г.

(обновлено: 22 мая 2019 г.) от Филиппа

(обновлено: 22 мая 2019 г.) от Филиппа Теги: DoS, DDoS

Отказ в обслуживании (DoS) в наши дни очень распространены в Интернете, и они могут испортить вашу работу в сети.В некоторых случаях распределенных атак типа «отказ в обслуживании» (DDoS) они могут вывести из строя веб-сайты или вывести из строя целые сети за считанные минуты, что лишает многих клиентов возможности подключения. Существуют разные типы DoS-атак, и мы попытались объяснить наиболее распространенные типы и способы смягчения их последствий для вас или вашей сети.

Типы атак типа «отказ в обслуживании» (DoS)

Ниже мы постараемся изучить все распространенные типы векторов атак. Важно понимать различные типы атак типа «отказ в обслуживании», чтобы иметь возможность противостоять или, по крайней мере, уменьшить их последствия.Чтобы защитить вашу систему от атак, вы должны знать, как они работают и как именно они влияют на вашу сеть. Существует несколько различных классификаций DoS-атак, как описано ниже, а также некоторые общие общие методы предотвращения или смягчения этих конкретных типов атак.

Ping Flood

Это один из самых основных типов DoS-атак. Он работает на уровне 3 модели OSI и использует команду ping (эхо ICMP). Пинги ICMP имеют законное использование для проверки связи между двумя узлами сети.Он также используется командой traceroute в некоторых ОС, включая Windows.

DoS-атака ping flood, по сути, отправляет большое количество пакетов данных на компьютер жертвы в попытке перегрузить его или перегрузить его сетевое соединение. Пакеты ping иногда могут иметь большую полезную нагрузку, чтобы выполнить атаку с меньшим количеством ping (обычно 1472 килобайта, чтобы разместить 8-байтовый заголовок ICMP и 20-байтовый заголовок IP, всего 1500 байтов). У команды ping есть переключатели командной строки, которые позволяют указать количество эхо-запросов и объем данных для отправки (по умолчанию 32 байта, максимально возможное — 65000 байтов, даже если оно может быть фрагментированным).

Этот тип атаки обычно автоматически обнаруживается узлами в сети, и трафику протокола ICMP обычно дается более низкий приоритет. В результате частые эхо-запросы к одному и тому же IP-адресу могут привести к потере пакетов, а иногда даже могут быть полностью заблокированы, особенно когда сеть перегружена.

В результате частые эхо-запросы к одному и тому же IP-адресу могут привести к потере пакетов, а иногда даже могут быть полностью заблокированы, особенно когда сеть перегружена.

Примечание. Протокол ICMP является протоколом уровня Интернета (уровень OSI 3 — сетевой уровень) и является неотъемлемой частью набора протоколов IP.

Ping of Death

Атака Ping of Death (PoD) может вывести из строя сеть из-за старого недостатка в TCP / IP и ошибки в его реализации в некоторых старых ОС.Максимальный теоретический размер пакета составляет 65 535 байт. Отправка пакетов большего размера может привести к сбою программного обеспечения / драйверов на целевом компьютере. Отправка пакетов большего размера может быть запрещена протоколом TCP / IP, но хакеры могут обойти это путем умной сегментации пакетов на фрагменты. Когда фрагменты собираются в месте назначения на целевом компьютере, общий размер пакета превышает максимально допустимый, что вызывает переполнение буфера и сбой устройства.:format(jpeg):mode_rgb():quality(90)/discogs-images/A-1598920-1275933644.jpeg.jpg)

К счастью, большинство новых устройств, разработанных в 21 веке, невосприимчивы к такого рода атакам, простое обновление до более современного оборудования устранит эту возможную угрозу для вашей сети.

Примечание: OSI Layer 3

Smurf

При атаке smurf / smurfing злоумышленник подделывает свой IP-адрес, чтобы он совпадал с IP-адресом своей жертвы. Это должно вызвать путаницу в сети жертвы, и при правильном выполнении на устройство жертвы будет отправлен массивный поток эхо-трафика ICMP (ping). Он использует промежуточную широковещательную IP-сеть для усиления атаки, поскольку в широковещательной IP-сети пинги отправляются на каждый хост, запрашивая ответ от каждого узла.Поддельный IP-запрос на широковещательный адрес вызывает автоматические ответы всех сетевых узлов на IP-адрес жертвы.

Аппаратные межсетевые экраны и некоторые современные маршрутизаторы NAT должны защищать от атак smurf. Если нет, вы можете предпринять некоторые шаги, чтобы защитить свою сеть от них.

Если у вас есть доступ к маршрутизатору, который использует ваша сеть / веб-сайт, просто настройте его так, чтобы не пересылать пакеты на широковещательные адреса. В маршрутизаторе Cisco, например, это может быть выполнено с помощью команды: no ip Directed-broadcast

Примечание. Атака с усилением OSI Layer 3 (сетевой уровень)

Fraggle

Атака Fraggle очень похожа на Smurf. атаки, за исключением того, что она использует протокол дейтаграмм пользователя (UDP), а не более распространенный протокол управления передачей (TCP).Это менее распространено, чем атаки смурфов. Атаки Fraggle и Smurf начинают устаревать и обычно останавливаются большинством современных маршрутизаторов и межсетевых экранов.

Атаки Fraggle обычно можно заблокировать, просто заблокировав порты 7 (порт Echo) и порт 19 (еще один часто используемый порт с возможностью использования Fraggle) в вашем маршрутизаторе / брандмауэре.

Примечание. Уровень 4 OSI (транспортный уровень)

TCP SYN Flood

Атака SYN Flood использует преимущество трехстороннего подтверждения TCP. По сути, атака запускает трехстороннее рукопожатие, но не завершает его.

По сути, атака запускает трехстороннее рукопожатие, но не завершает его.

Обычное трехстороннее квитирование TCP выглядит следующим образом:

1. Клиент отправляет запрос синхронизации (SYN).

2. Сервер отвечает подтверждением синхронизации (SYN-ACK).

3. Клиент отвечает пакетом подтверждения (ACK).

Существует два варианта SYN-атаки, а именно:

1. TCP Spoofed SYN Flood — злоумышленник отправляет SYN-пакет с поддельным IP-адресом. Когда сервер пытается ответить SYN-ACK, он никогда не получает ACK, оставляя ресурсы полуоткрытыми.

2. TCP SYN Flood. Злоумышленник может просто не отправлять пакет ACK, не подменяя его IP-адрес.

Оба метода пытаются использовать ресурсы сервера, оставляя соединения в полуоткрытом состоянии в ожидании пакетов ACK. К счастью, новые устройства и обновления TCP / IP устарели и для этого типа DoS-атаки.

Примечание. Пакеты TCP и UDP работают на уровне 4 OSI (транспортный уровень)

Teardrop

При атаке типа Teardrop фрагменты пакетов отправляются в беспорядочном состоянии, чтобы сбить с толку принимающее устройство. не может справиться с их сборкой.Когда это произойдет, старые операционные системы просто выйдут из строя. Операционные системы, такие как Windows 95, NT и даже ядра Linux до 2.1.63, уязвимы для атаки teardrop. Обновление до современной ОС — лучший способ предотвратить этот тип вектора атаки.

не может справиться с их сборкой.Когда это произойдет, старые операционные системы просто выйдут из строя. Операционные системы, такие как Windows 95, NT и даже ядра Linux до 2.1.63, уязвимы для атаки teardrop. Обновление до современной ОС — лучший способ предотвратить этот тип вектора атаки.

Другие типы DoS-атак

Существует ряд других менее распространенных, но потенциально более опасных типов DoS-атак, мы постарались описать большинство из них здесь:

TCP ACK Flood (ресурс L4) Массовая отправка квитанций о доставке сегментов TCP (пакетов ACK).

TCP SYN ACK Reflection Flood (полоса пропускания L4) Эта атака работает путем массовой отправки запросов TCP-соединения на большое количество машин, подменяя исходный адрес жертвы. Затем полоса пропускания жертвы насыщается ответами на эти запросы.

UDP Flood (полоса пропускания L4) Массовая отправка пакетов UDP, не требующих ранее установленного соединения.

UDP Fragment Flood (ресурс L4) Отправка дейтаграмм, которые добровольно ссылаются на другие дейтаграммы, которые никогда не будут отправлены, что приводит к переполнению памяти жертвы.

Атака фрагмента IP-пакета (ресурс L3) Отправка IP-пакетов, которые ссылаются на другие пакеты, которые никогда не будут отправлены, насыщая память жертвы.

Атака SSDP (1900 / UDP) Атака этого типа имеет усиленную отражающую атаку DDoS. Он использует протокол Universal Plug and Play (UPnP), который позволяет устройствам обнаруживать друг друга в сети. Атака подделывает IP-адрес злоумышленника и заменяет его IP-адресом жертвы, а затем отправляет серию запросов UPnP на сервер, каждый запрос увеличивается по размеру, поэтому со временем для сети становится все труднее отвечать на запросы, что заканчивается полной перегрузкой сеть.

Атака NTP (123 / UDP) Нацеливается на службы NTP сервера, ботнеты отправляют миллионы запросов синхронизации NTP на сервер NTP жертвы, чтобы перегрузить и, возможно, вывести из строя сеть.

Распределенный отказ в обслуживании (DDoS) -атаки

Распределенный отказ в обслуживании (DDoS) — это настоящий слон в комнате. Это наиболее опасный тип атаки, так как нет простого решения, чтобы предотвратить ее, обновив программное обеспечение / оборудование или закрыв порт / протокол на вашем маршрутизаторе.DDoS-атака может использовать любой из вышеупомянутых методов отказа в обслуживании, только несколько компьютеров используются для одновременной атаки. Отправляя любой тип трафика с тысяч, а иногда и миллионов компьютеров на ваш веб-сайт / сеть, он будет подавлять его, учитывая ограниченные ресурсы, что делает атаку очень сложной для предотвращения. В такой атаке сетевые узлы (компьютеры, серверы), используемые для проведения атаки, могут знать или не знать о том, что они атакуют веб-сайт или сеть. Трояны и вирусы обычно дают хакеру контроль над несколькими компьютерами, образуя «ботнет» из тысяч, а иногда и миллионов компьютеров (называемых «зомби»), которые можно использовать для проведения таких DDoS-атак.

DDoS-атаки уровня 7 (атаки на уровне приложений)

Распределенные атаки типа «отказ в обслуживании» (DDoS) могут быть различных типов и могут быть сосредоточены на определенном уровне OSI. Атаки уровня 7 сосредоточены конкретно на уровне приложений (уровень 7), нацелены на такие службы, как HTTP, SNMP, FTP и т. Д. Атаки DDoS на уровне приложений требуют гораздо меньше пропускной способности / пакетов, чем атаки сетевого уровня (такие как ping, SYN, и т.д., как описано в разделе DoS выше), чтобы нарушить работу служб.

HTTP-флуд (ресурс L7) — самая известная из DDoS-атак на уровне приложений.Когда HTTP-запрос отправляется на веб-сервер, он использует значительные ресурсы, следовательно, только ограниченное количество пакетов уровня 7 может нести эффективную DDoS-атаку в большом масштабе. Атаки HTTP-флуда, как правило, сосредоточены на приложениях, которые занимают много ресурсов, таких как веб-приложения. Иногда их трудно обнаружить, если они распределены, и они могут использовать разные запросы POST и HEAD, которые, как правило, потребляют больше ресурсов.

Распределенная атака с усилением DNS (пропускная способность L7) — массовая отправка DNS-запросов, узурпирующих исходный адрес жертвы, на большое количество легитимных DNS-серверов.Поскольку ответов больше, чем запросов, следует усиление атаки.

DDoS DNS Flood (ресурс L7) — атака на DNS-сервер путем массовой отправки запросов с большого набора машин, находящихся под контролем злоумышленника.

Как смягчить последствия DDoS-атак

DDoS-атаки по определению очень сложно преодолеть, обычно для этого требуется обратиться к вашему интернет-провайдеру (ISP) или хостинг-провайдеру, проявить творческий подход и даже получить профессиональную помощь.Вот несколько возможных шагов:

Один из возможных небольших первых шагов (для сетевых администраторов) — убедиться, что злоумышленники не могут подделать их IP-адреса. Если вы используете маршрутизатор Cisco, попробуйте: no ip verify unicast reverse-path. Это предотвратит подделку IP-адресов, однако не защитит вас от атак «зомби» ботнетов, поскольку их IP-адреса вообще не подделываются.

Если вы пытаетесь защитить веб-сайт, использование облачной службы защиты от DDoS-атак может быть хорошим вариантом. Использование облачных сервисов для обслуживания статических ресурсов, использование облачного хостинга и т. Д.также может помочь смягчить последствия. Чтобы предотвратить продолжающуюся атаку на выделенный сервер, хостинговые компании часто просто временно обнуляют ваши серверы, чтобы защитить сеть от натиска трафика. Если у вас есть доступ к нескольким IP-адресам, и только один из них подвергается атаке, может быть хорошей идеей переключиться на другой IP-адрес на вашем DNS-сервере. Это позволит пользователям Интернета легко загружать страницы с другого IP-адреса, пока первый из них выдерживает DDoS-атаку.

Конечные пользователи не запускают серверы, поэтому им нужно беспокоиться только о более основных типах DoS-атак OSI Layer 3 / Layer 4, которым обычно можно противостоять с помощью обновлений программного обеспечения, обновлений прошивки маршрутизатора, программных брандмауэров и конфигурации оборудования. . Если вы выследите злоумышленника (и это не похоже на поддельный IP-адрес, узел Tor, VPN или прокси), сообщите о нем в отдел по борьбе с злоупотреблениями их интернет-провайдера / сетевого провайдера.

. Если вы выследите злоумышленника (и это не похоже на поддельный IP-адрес, узел Tor, VPN или прокси), сообщите о нем в отдел по борьбе с злоупотреблениями их интернет-провайдера / сетевого провайдера.

Если вам кажется, что все это выходит за рамки ваших компетенций, может потребоваться профессиональная помощь.Имейте в виду, что даже гигантские корпорации, такие как Microsoft, стали жертвами (временно;)) DDoS-атак.

Сетевым администраторам приходится иметь дело с более сложными векторами атак, нацеленных на серверы. Разумно отслеживать возможные DDoS-атаки и необычную нагрузку на сервер / сеть. Вот краткий список некоторых инструментов, которые могут помочь обнаружить и смягчить DDoS-атаки до того, как они перегрузят систему:

Fail2Ban (мониторинг файлов журнала, правила автоматического регулярного выражения для классификации вредоносного трафика и возможность автоматизировать правила брандмауэра для временного удаления вредоносных IP-адресов)

LogicMonitor (мониторинг приложений, облачных сервисов и баз данных)

Nagios (приложение для мониторинга системы с открытым исходным кодом)

NFDUMP (анализ потока данных)

Wireshark (захват пакетов) и т. Д.

Д.

Существуют также инструменты командной строки, такие как netstat, которые позволяют осуществлять прямой мониторинг подключений к серверам. Вот пример команды Linux для отображения / сортировки первых 20 подключений к машине:

netstat -anput | awk ‘{print $ 5}’ | grep -v ‘:::’ | cut -d: -f1 | sort | uniq -c | sort -nr | head -20