Как перезапустить драйвер видеокарты в Windows 11 и 10

Если во время работы вы столкнулись с какой-либо проблемой драйвера видеокарты: черный или пустой экран несмотря на то, что есть все признаки того, что Windows работает, разрешение экрана не вернулось к необходимому после выхода из игры или возникла иная ситуация, вызванная сбоем видеокарты, вы можете перезапустить драйвер видеокарты — горячими клавишами и не только.

В этой инструкции о способах перезапуска драйвера видеокарты в Windows 11 и Windows 10, а также о том, что следует при этом учитывать.

Горячие клавиши перезапуска драйвера видеокарты

Windows + Ctrl + Shift + B — сочетание клавиш для быстрого перезапуска драйвера видеокарты, предусмотренное в Windows 11 и Windows 10.

Эти горячие клавиши сбрасывают настройки графического адаптера к значениям по умолчанию, что потенциально может решить проблемы с черным экраном или другими проблемами изображения.

В процессе сброса драйвера:

- На какое-то время на экране пропадет изображение, длительность может отличаться на разных компьютерах.

- Ваши программы и открытые в них документы не будут закрыты.

Учитывайте, что в некоторых случаях после перезапуска драйвера с помощью указанного сочетания клавиш можно получить нежелательный эффект: изображение пропадёт и не будет восстановлено до перезагрузки системы, для чего, возможно, потребуется использовать кнопку выключения на ПК или ноутбуке.

Другие способы перезапуска драйвера видеокарты

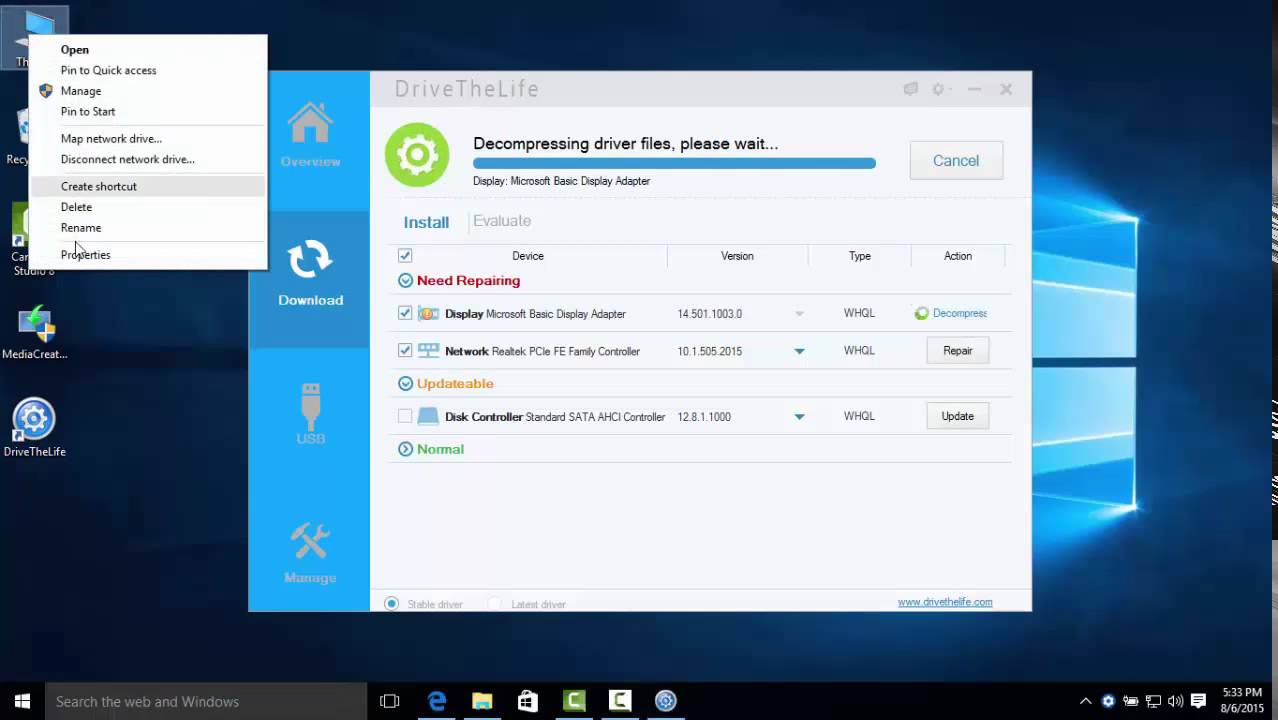

В случае, если вариант с горячими клавишами по какой-то причине вам не подходит или требуются дополнительные способы, вы можете выполнить сброс драйвера видеокарты следующими методами:

- Скачать утилиту Custom Resolution Utility (CRU) и распаковать архив в удобное расположение. После чего использовать файл restart64.exe (для x64 версий Windows) или restart.exe (для 32-бит Windows) для перезапуска драйвера видеокарты. Сразу после запуска файла, драйвер будет перезапущен и только после этого появится окно инструмента с возможностью закрытия (Exit) или повторного перезапуска (Restart again).

- Вы можете использовать PowerShell или Терминал Windows от имени администратора (запустить можно через контекстное меню кнопки «Пуск») и следующие две команды:

pnputil /enum-devices /class Display pnputil /restart-device "полученный ID"

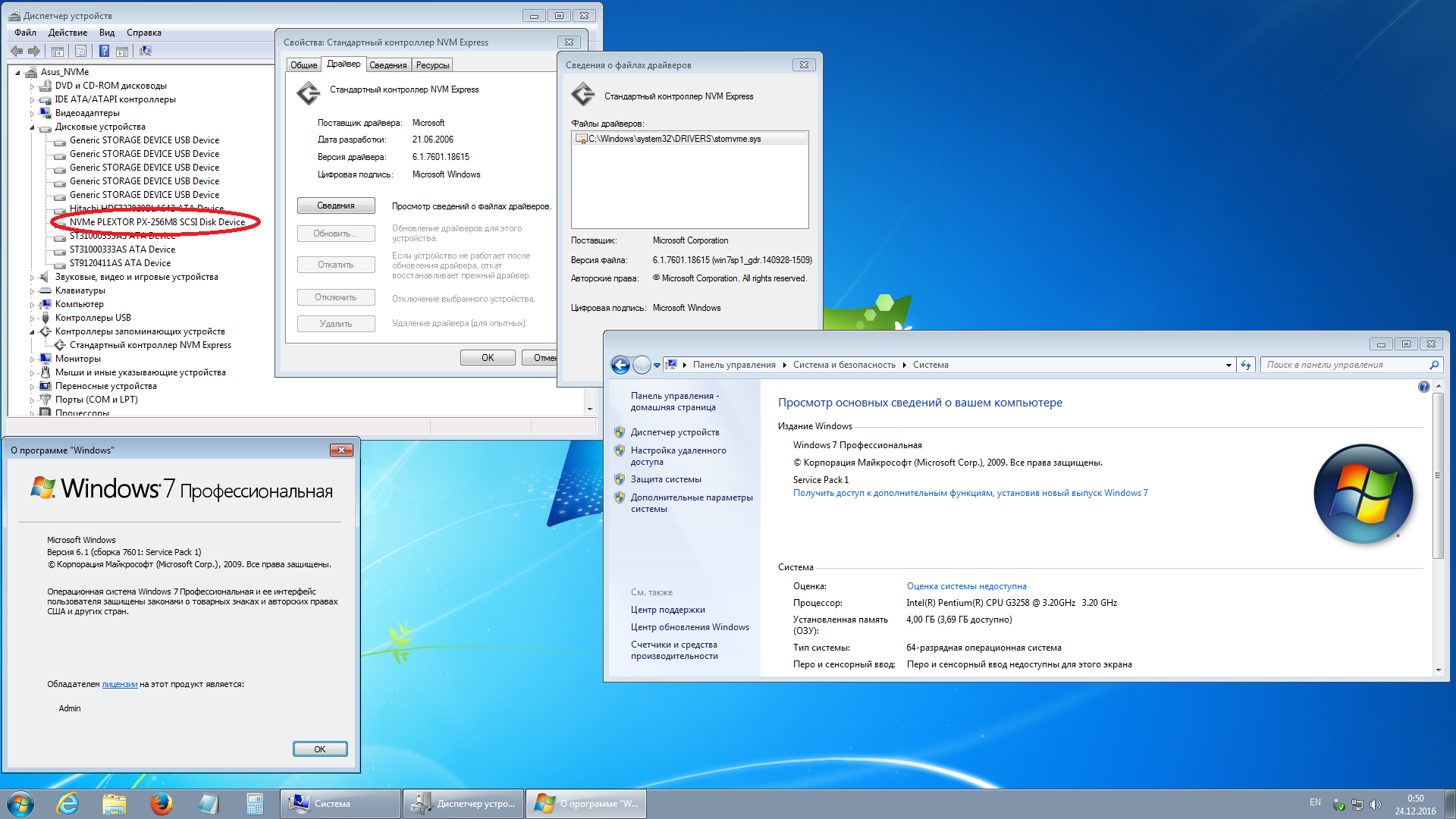

в первой получаем нужный ID устройства, во второй — выполняем сброс, указав ранее полученный ID. - Открыть диспетчер устройств, нажав правой кнопкой мыши по кнопке «Пуск» и выбрав нужный пункт контекстного меню. В разделе «Видеоадаптеры» нажать правой кнопкой мыши по видеокарте, для которой нужно сбросить драйвер и удалить устройство, не удаляя драйвер (изображение кратковременно может пропасть), после чего в меню выбрать «Действие» — «Обновить конфигурацию оборудования» для повторной установки того же драйвера, что был установлен ранее.

- Переустановить драйверы видеокарты: при этом драйвер будет перезапущен. Также при переустановке обычно выполняется и сброс параметров драйвера (в некоторых случаях, например, для NVIDIA потребуется отметить опцию «Выполнить чистую установку»).

Надеюсь, один из способов помог решить проблему с изображением, а сам сброс прошел без каких-либо ошибок и проблем.

remontka.pro в Телеграм | Способы подписки

Самые опасные драйверы для Windows / Хабр

Драйверы — неотъемлемая часть операционной системы, но связанные с ними уязвимости часто недооцениваются. Windows очень легко загружает на уровень ядра практически любые драйверы: подписанные/неподписанные, старые/новые. Если вредоносный код распространяется таким образом, то его трудно обнаружить.

Старые 32-битные драйверы обычно шли без цифровой подписи. Но даже введение обязательной подписи не решило проблему полностью. Во-первых, злоумышленники могут использовать украденные сертификаты. Во-вторых, они используют для своих целей официально сертифицированные драйверы от доверенных издателей: Lenovo, ASRock, Asustek, Dell и др. Такие «троянские» драйверы присутствуют на многих компьютерах, но антивирусы не считают их угрозой.

Атака через драйвер

В прошлом году исследователи Symantec обнаружили бэкдор Daxin, который предположительно разработан одной из иностранных разведок для шпионажа (возможно, китайскими специалистами).

Daxin специально разработан для проникновения в хорошо защищённые сети, где работают антивирусы и файрволы. Поэтому он распространялся под видом драйвера Windows. Это и позволило ему долгое время успешно скрываться. По мнению исследователей, Daxin давно и успешно работал в корпоративных сетях западных агентств, собирая информацию для иностранных заказчиков.

Исследователи Symantec сравнили Daxin с крайне продвинутым бэкдором Regin образца 2014 года, который тоже проникал на уровень ядра ОС и выгружал свои рабочие бинарники как драйверы Windows:

Мониторинг драйверов позволяет обнаружить потенциальные угрозы на ранней стадии, что даёт возможность принять оперативные меры по устранению уязвимостей, удалению вредоносных драйверов и минимизации риска эксплуатации.

LOLDrivers

Проект LOLDrivers (Living Off The Land Drivers) ставит целью объединить в одном месте как можно больше уязвимых и вредоносных драйверов Windows от официальных издателей, открыв эту информацию для всех желающих. Это очень ценный ресурс, который помогает организациям лучше понять и снизить риски безопасности, связанные с драйверами.

Это очень ценный ресурс, который помогает организациям лучше понять и снизить риски безопасности, связанные с драйверами.На главной странице представлен список драйверов с датой добавления в каталог. Тут же есть фильтр для более удобного поиска конкретных названий файлов. Для каждого драйвера указана ссылка на бюллетень безопасности с описанием атаки, которая возможна через этот драйвер (обычно речь идёт о повышении привилегий для последующего запуска вредоносного кода из другого файла),

Список можно получать через API в форматах CSV и JSON. Для обнаружения уязвимых драйверов по хэшу разработан конфиг для sysmon и sigma-правило для корпоративных систем SIEM.

Родственные проекты:

- Примеры уязвимых драйверов (с ненамеренными ошибками в коде, которые позволяют эксплуатацию уязвимостей: capcom.sys и asrdrv10.sys.

- Примеры вредоносных драйверов, которые специально спроектированы для таргетированных атак в стиле Daxin: gtfkyj64.sys и wantd.sys.

- LOLBAS (Living Off The Land Binaries, Scripts and Libraries), список опасных бинарников, скриптов и библиотек под Windows.

Для каждого указана официальная функциональность и векторы возможных атак, то есть как этот бинарник могут использовать злоумышленники.

Для каждого указана официальная функциональность и векторы возможных атак, то есть как этот бинарник могут использовать злоумышленники. - GTFOBins: список 375 бинарников Unix, которые могут использоваться для обхода локальных ограничений безопасности в неправильно сконфигурированных системах.

Cписки узявимых драйверов Windows — ценная информация и для самих злоумышленников, чтобы найти способ проникнуть в защищённую систему. Но хочется надеяться, что работа исследователей по составлению каталога потенциальных угроз принесёт больше пользы, чем вреда.

Проверка подписи драйверов

Для проверки подписи файлов под Windows и просмотра цепочки сертификатов рекомендуется использовать утилиту командной строки sigcheck. Она также поддерживает проверку файла в каталоге VirusTotal, который объединяет информацию с 40 антивирусных сканеров, с опцией загрузки файла для проверки.Например, поиск всех неподписанных файлов в каталоге \Windows\System32 выполняется следующей командой:

sigcheck -u -e c:\windows\system32Sigcheck показывает информацию о сертификатах и издателе каждого драйвера:

В консоли PowerShell можно посмотреть подробности о драйверах с помощью команды Get-ItemProperty

Get-ItemProperty -Path C:\Users\Administrator\Desktop\5400414768496640\* | Format-list -Property VersionInfo

Результат:

VersionInfo : File: \06a0ec9a316eb89cb041b1907918e3ad3b03842ec65f004f6fa74d57955573a4 InternalName: wantd.sys OriginalFilename: wantd.sys FileVersion: 6.1.7600.1172 FileDescription: WAN Transport Driver Product: Microsoft Windows Operating System ProductVersion: 6.1.7600.1172 Debug: False Patched: False PreRelease: False PrivateBuild: False SpecialBuild: False Language: English (United States) … и т. д.

Информация о сертификатах:

Get-AuthenticodeSignature -FilePath .\Desktop\5400414768496640\*Результат:

SignerCertificate Status Path ----------------- ------ ---- 84E01D467068826892F41AF4A48D5493BABE62E9 UnknownError 06a0ec9a316eb89cb041b1907918e3ad3b03842ec65f004f6fa74d57955573a4 84E01D467068826892F41AF4A48D5493BABE62E9 UnknownError 0f82947b2429063734c46c34fb03b4fa31050e49c27af15283d335ea22fe0555 84E01D467068826892F41AF4A48D5493BABE62E9 HashMismatch 3e7724cb963ad5872af9cfb93d01abf7cd9b07f47773360ad0501592848992f4 84E01D467068826892F41AF4A48D5493BABE62E9 Valid 49c827cf48efb122a9d6fd87b426482b7496ccd4a2dbca31ebbf6b2b80c98530 C61A221389C98EE2FBC0E57A62DEE5A915E6C509 UnknownError 5bc3994612624da168750455b363f2964e1861dba4f1c305df01b970ac02a7ae C61A221389C98EE2FBC0E57A62DEE5A915E6C509 UnknownError 5c1585b1a1c956c7755429544f3596515dfdf928373620c51b0606a520c6245a 84E01D467068826892F41AF4A48D5493BABE62E9 Valid 6908ebf52eb19c6719a0b508d1e2128f198d10441551cbfb9f4031d382f5229f NotSigned 7a7e8df7173387aec593e4fe2b45520ea3156c5f810d2bb1b2784efd1c922376 NotSigned 81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1 84E01D467068826892F41AF4A48D5493BABE62E9 HashMismatch 8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce NotSigned 8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e NotSigned 96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc NotSigned 9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51 84E01D467068826892F41AF4A48D5493BABE62E9 UnknownError b0eb4d999e4e0e7c2e33ff081e847c87b49940eb24a9e0794c6aa9516832c427 84E01D467068826892F41AF4A48D5493BABE62E9 HashMismatch b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3 NotSigned c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c NotSigned e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217 84E01D467068826892F41AF4A48D5493BABE62E9 HashMismatch

Статус сертификатов:

Get-ChildItem C:\Users\Administrator\Desktop\5400414768496640\* | Get-AuthenticodeSignature | ` Select-Object -Property Path,ISOSBinary,SignatureType,Status,StatusMessage | ` Export-CSV C:\temp\Signature.Результат:csv -NoTypeInformation

"Path","IsOSBinary","SignatureType","Status","StatusMessage" "C:\Users\Administrator\Desktop\5400414768496640\06a0ec9a316eb89cb041b1907918e3ad3b03842ec65f004f6fa74d57955573a4","False","Authenticode","UnknownError","A required certificate is not within its validity period when verifying against the current system clock or the timestamp in the signed file" "C:\Users\Administrator\Desktop\5400414768496640\0f82947b2429063734c46c34fb03b4fa31050e49c27af15283d335ea22fe0555","False","Authenticode","UnknownError","A required certificate is not within its validity period when verifying against the current system clock or the timestamp in the signed file" "C:\Users\Administrator\Desktop\5400414768496640\3e7724cb963ad5872af9cfb93d01abf7cd9b07f47773360ad0501592848992f4","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\3e7724cb963ad5872af9cfb93d01abf7cd9b07f47773360ad0501592848992f4 might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature.The script cannot run on the specified system. For more information, run Get-Help about_Signing." "C:\Users\Administrator\Desktop\5400414768496640\49c827cf48efb122a9d6fd87b426482b7496ccd4a2dbca31ebbf6b2b80c98530","False","Authenticode","Valid","Signature verified." "C:\Users\Administrator\Desktop\5400414768496640\5bc3994612624da168750455b363f2964e1861dba4f1c305df01b970ac02a7ae","False","Authenticode","UnknownError","A certificate was explicitly revoked by its issuer" "C:\Users\Administrator\Desktop\5400414768496640\5c1585b1a1c956c7755429544f3596515dfdf928373620c51b0606a520c6245a","False","Authenticode","UnknownError","A certificate was explicitly revoked by its issuer" "C:\Users\Administrator\Desktop\5400414768496640\6908ebf52eb19c6719a0b508d1e2128f198d10441551cbfb9f4031d382f5229f","False","Authenticode","Valid","Signature verified." "C:\Users\Administrator\Desktop\5400414768496640\7a7e8df7173387aec593e4fe2b45520ea3156c5f810d2bb1b2784efd1c922376","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\7a7e8df7173387aec593e4fe2b45520ea3156c5f810d2bb1b2784efd1c922376 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature.

The script cannot run on the specified system. For more information, run Get-Help about_Signing." "C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.

microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\b0eb4d999e4e0e7c2e33ff081e847c87b49940eb24a9e0794c6aa9516832c427","False","Authenticode","UnknownError","A required certificate is not within its validity period when verifying against the current system clock or the timestamp in the signed file" "C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3 might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature.

The script cannot run on the specified system. For more information, run Get-Help about_Signing." "C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.

microsoft.com/fwlink/?LinkID=135170" "C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature. The script cannot run on the specified system. For more information, run Get-Help about_Signing."

Скачать драйверы и обновления для Microsoft, Windows и др.

|

Корпорация Майкрософт стремится предоставлять своим клиентам программное обеспечение, которое было протестировано на безопасность. Хотя ни одна система не является полностью безопасной, мы используем процессы, технологии и несколько специально ориентированных групп для расследования, устранения и извлечения уроков из проблем безопасности, чтобы помочь нам достичь этой цели и предоставить клиентам рекомендации о том, как защитить их ПК.

В рамках процесса выпуска программного обеспечения Майкрософт все программное обеспечение, размещаемое в Центре загрузки, проверяется на наличие вредоносных программ, прежде чем оно становится доступным для общедоступной загрузки. Кроме того, после выпуска программное обеспечение, доступное в Центре загрузки, регулярно проверяется на наличие вредоносных программ. Корпорация Майкрософт осознает, что среда угроз постоянно меняется и будет продолжать развиваться с течением времени, и мы стремимся к совершенствованию процессов, которые помогут защитить наших клиентов от вредоносных программ

.Корпорация Майкрософт предлагает ряд интерактивных служб, которые помогут вам поддерживать ваш компьютер в актуальном состоянии. Центр обновления Windows находит обновления, о которых вы, возможно, даже не подозреваете, и предоставляет вам самый простой способ установки обновлений, которые помогают предотвратить или устранить проблемы, улучшить работу вашего компьютера или улучшить работу с ним.

Посетите Центр обновления Windows, чтобы узнать больше.

Посетите Центр обновления Windows, чтобы узнать больше.Центр загрузки Майкрософт недавно был изменен, чтобы лучше служить вам универсальным магазином продуктов, доступных для покупки, в дополнение к продуктам и загрузкам, доступным бесплатно. Для вашего удобства товары, доступные для покупки, связаны напрямую с Microsoft Store. Элементы, доступные для бесплатной загрузки, связаны со страницами сведений, где вы можете узнать о них больше и инициировать загрузку.

Если вы хотите, чтобы Microsoft просканировала ваш компьютер и рекомендовала обновления, см. предыдущий вопрос. Если вы хотите найти определенные загрузки, начните с одного из этих методов.

- Чтобы найти продукты и файлы для загрузки, щелкните значок на панели навигации, которая появляется в центре домашней страницы центра загрузки.

- Для более точного поиска продукта или загрузки в строке меню, отображаемой в верхней части страницы, щелкните имя меню, а затем выберите продукт или загрузку.

- Для поиска по ключевому слову в верхней части страницы в поле поиска Search Download Center введите слово или слова, которые вы хотите найти.

На странице результатов поиска вы можете увидеть следующее:- Выбор редактора списка продуктов и загрузок, которые являются рекомендациями на основе поискового запроса.

- A Сортировать по в правой части страницы. Щелкните стрелку вниз и выберите порядок отображения результатов поиска.

- Список параметров фильтра в левой части страницы. Щелкните параметр «Фильтр», чтобы сузить список элементов, отображаемых в результатах поиска. Параметр «Фильтр» работает вместе с исходным условием поиска, чтобы сузить область результатов поиска.

Когда вы увидите интересующий вас предмет, нажмите на ссылку предмета, чтобы узнать больше о его загрузке или покупке.Microsoft предоставляет загружаемые файлы на более чем 118 языках по всему миру.

Центр загрузки теперь объединяет все загрузки на английском языке в единый Центр загрузки на английском языке. Мы больше не предлагаем отдельные загрузки для английского языка (США, Великобритании, Австралии или Канады).

Центр загрузки теперь объединяет все загрузки на английском языке в единый Центр загрузки на английском языке. Мы больше не предлагаем отдельные загрузки для английского языка (США, Великобритании, Австралии или Канады).Выберите загрузку по всему миру с англоязычного сайта

- На странице сведений о загрузке для определенного элемента в разделе Краткие сведения вы увидите поле Изменить язык. Выберите нужный язык из выпадающего списка

Примечание: Поле Изменить язык отображается, только если доступна всемирная версия загрузки. Если поле не появляется, загрузка еще не доступна на других языках, кроме английского. Если вы видите поле, но определенный язык не указан, загрузка на этом языке еще недоступна.

В этом разделе вы найдете ссылки на другие веб-сайты Microsoft, предлагающие загрузки. Обратите внимание, что почти все загрузки, доступные с этих веб-сайтов, также можно найти в Центре загрузки Microsoft; однако другие сайты Microsoft могут предлагать услуги и информацию, которых вы не найдете в Центре загрузки.

Если вы ищете загрузки для операционной системы Windows или Microsoft Office, попробуйте использовать Центр обновления Windows, который поможет вам поддерживать ваш компьютер в актуальном состоянии, не требуя посещения Центра загрузки.

- Загрузка DirectX

Получите последнюю версию Microsoft DirectX и найдите другие важные обновления DirectX для вашей версии Windows.

- Пакеты обновления для продуктов Microsoft

Загрузите пакеты обновления, содержащие обновления для надежности системы, совместимости программ и безопасности. Узнайте, какие пакеты обновлений в настоящее время доступны в Центре справки и поддержки Майкрософт.

- Центр загрузки Windows Media

Расширьте возможности игры с помощью проигрывателя Microsoft Windows Media, кодировщиков, кодеков и других сопутствующих загрузок.

- Загрузка Azure

Получение пакетов SDK и инструментов для управления и взаимодействия со службами Azure

- Ресурсы для разработчиков Windows

Получить загружаемые материалы и инструменты для разработки Windows

- Образцы кода

Начните работу с инструментами и технологиями Microsoft для разработчиков.

Изучите наши образцы и узнайте, что вы можете построить.

Изучите наши образцы и узнайте, что вы можете построить.

- Загрузка DirectX

Если вы не можете найти определенную загрузку, возможно, она доступна не от Microsoft, а от другой компании. Популярные примеры включают Adobe Reader, проигрыватели Macromedia Shockwave и Flash, а также программное обеспечение Java. Текущие ссылки на эти загрузки на соответствующих веб-сайтах можно найти с помощью Bing в Интернете для загрузки, которую вы ищете.

Если щелкнуть элемент загрузки в Центре загрузки, вы будете перенаправлены на страницу сведений о загрузке для этой загрузки. Большинство этих страниц имеют стандартный формат и включают большинство разделов, описанных здесь.

- Краткие сведения

Раздел Краткие сведения содержит полезную сводную информацию, включая имя и размер загружаемого файла, а также дату его публикации.

- Изменить язык

В некоторых случаях вы увидите окно Изменить язык , в котором вы можете выбрать язык, отличный от английского.

Обратите внимание, что некоторые загрузки доступны не на всех языках. Кроме того, не все загрузки не на английском языке сопровождаются локализованными страницами с подробной информацией. В результате вы можете найти описания и инструкции на английском языке на страницах для загрузки не на английском языке.

Обратите внимание, что некоторые загрузки доступны не на всех языках. Кроме того, не все загрузки не на английском языке сопровождаются локализованными страницами с подробной информацией. В результате вы можете найти описания и инструкции на английском языке на страницах для загрузки не на английском языке. - Кнопка или ссылка для скачивания

Для каждого файла в списке вы увидите Кнопка загрузки или ссылка в разделе Краткие сведения . Нажмите эту кнопку или ссылку, чтобы начать загрузку.

- Обзор

В разделе Обзор содержится краткое объяснение проблем, решаемых загрузкой, и ее преимуществ.

- Системные требования

Всегда проверяйте раздел Системные требования , чтобы убедиться, что ваш компьютер совместим и имеет достаточно места для установки и запуска загрузки. В этом разделе также может быть указано необходимое или рекомендуемое прикладное программное обеспечение.

- Инструкции

Ознакомьтесь с разделом Инструкции , прежде чем нажимать кнопку Загрузить , чтобы подготовиться к любым действиям, которые могут потребоваться.

- Что скачивают другие

Здесь перечислены другие элементы, загруженные людьми, которые также скачали текущий элемент. Информация об этих связанных загрузках может быть очень полезной.

- Дополнительная информация

Предоставляет дополнительную информацию, которая либо непосредственно связана с текущей загрузкой, либо предназначена для обеспечения безопасной работы вашей системы, например информация об обновлениях безопасности.

- Связанные ресурсы

Эти ссылки ведут к практической информации, группам новостей, специальным предложениям и другим ресурсам, относящимся к выбранной вами загрузке.

- Краткие сведения

Если вы не можете завершить загрузку, вам может потребоваться очистить кэш браузера.

Вот инструкции по очистке кеша в Microsoft Edge.

Вот инструкции по очистке кеша в Microsoft Edge.Прежде чем вы сможете использовать какое-либо загруженное вами программное обеспечение, вы должны установить его. Например, если вы загрузите обновление для системы безопасности, но не установите его, оно не обеспечит никакой защиты для вашего компьютера. Выполните следующие действия, чтобы сохранить и установить загрузку:

- На странице сведений о загрузке нажмите кнопку Загрузить .

- Откроется диалоговое окно. Нажмите кнопку Сохранить .

- Вам будет предложено выбрать место для загрузки на вашем компьютере. Выберите подходящее место и нажмите кнопку Сохранить .

- Когда загрузка файла завершится, вы увидите второе диалоговое окно. Если вы хотите установить файл немедленно, нажмите кнопку Открыть . Это запустит мастер установки.

- Если вы не хотите сразу устанавливать файл, нажмите кнопку Закрыть .

Когда вы будете готовы установить файл, дважды щелкните файл, чтобы запустить мастер установки.

Когда вы будете готовы установить файл, дважды щелкните файл, чтобы запустить мастер установки.

Примечание. При сохранении загружаемого файла убедитесь, что вы сохранили его в месте, которое вы будете помнить, когда будете готовы установить загрузку. Мы предлагаем создать на рабочем столе специальную папку, в которую вы всегда сохраняете загрузки. Выполните следующие действия, чтобы создать такую папку загрузок:

- Щелкните правой кнопкой мыши неиспользуемую область рабочего стола.

- Укажите Новый , а затем нажмите Папка .

- Дайте папке имя, например Мои загрузки.

Вредоносные драйверы Windows с подписью Microsoft, используемые в атаках программ-вымогателей

Microsoft отозвала несколько учетных записей разработчиков оборудования Microsoft после того, как драйверы, подписанные через их профили, использовались в кибератаках, включая инциденты программ-вымогателей.

Новость появилась в результате скоординированного раскрытия информации между Microsoft, Mandiant, Sophos и SentinelOne. Исследователи объясняют, что субъекты угроз используют вредоносные аппаратные драйверы режима ядра, доверие которых было подтверждено с помощью подписей Authenticode из программы Microsoft Windows Hardware Developer Program.

«Microsoft была проинформирована о том, что драйверы, сертифицированные Microsoft Windows Hardware Developer Program, злонамеренно использовались в действиях после эксплуатации. В этих атаках злоумышленник уже получил административные привилегии в скомпрометированных системах до использования драйверов», — поясняется в бюллетене. от Майкрософт.

«Мы были уведомлены об этой деятельности SentinelOne, Mandiant и Sophos 19 октября 2022 года и впоследствии провели расследование этой деятельности».

«Это расследование показало, что несколько учетных записей разработчиков для Microsoft Partner Center участвовали в отправке вредоносных драйверов для получения подписи Microsoft».

«Новая попытка отправки вредоносного драйвера на подпись 29 сентября 2022 года привела к блокировке аккаунтов продавцов в начале октября.»

Подписание драйверов режима ядра

Когда драйверы оборудования режима ядра загружаются в Windows, они получают наивысший уровень привилегий в операционной системе.

Эти привилегии могут позволить драйверу выполнять различные вредоносные задачи, которые обычно не разрешены приложениям пользовательского режима. Действия включают завершение работы программного обеспечения безопасности, удаление защищенных файлов и действия в качестве руткитов для сокрытия других процессов.

Начиная с Windows 10 Microsoft требует, чтобы аппаратные драйверы режима ядра были подписаны с помощью программы Microsoft Windows Hardware Developer Program.

Поскольку разработчикам необходимо приобрести сертификат расширенной проверки (EV), пройти процесс идентификации и предоставить драйверы, проверенные Microsoft, многие платформы безопасности автоматически доверяют коду, подписанному Microsoft с помощью этой программы.

По этой причине возможность подписать Microsoft драйвер режима ядра для использования его в вредоносных кампаниях является ценным товаром.

Подписание драйвера с помощью программы совместимости оборудования WindowsИсточник: Mandiant

Инструментарий, используемый для прекращения работы программного обеспечения безопасности

В опубликованных сегодня отчетах исследователи объясняют, как они обнаружили новый инструментарий, состоящий из двух компонентов, названных STONESTOP (загрузчик) и POORTRY (драйвер режима ядра), который используется для «принесения собственного уязвимого драйвера». (БЁВД) атакует.

Согласно Mandiant и SentinelOne, STONESTOP — это приложение пользовательского режима, которое пытается завершить процессы программного обеспечения безопасности конечных точек на устройстве. Другой вариант включает в себя возможность перезаписывать и удалять файлы.

Поскольку процессы программного обеспечения безопасности обычно защищены от взлома обычными приложениями, STONESTOP загружает драйвер режима ядра POORTRY, подписанный Microsoft, для завершения связанных защищенных процессов или служб Windows.

«STONESTOP функционирует как загрузчик/установщик для POORTRY, а также как оркестратор, который указывает драйверу, какие действия выполнять», — поясняется в отчете SentinelLabs.

Драйвер POORTRY, подписанный MicrosoftИсточник: BleepingComputer

Связано с программами-вымогателями и программами для замены SIM-карт.

Группа быстрого реагирования Sophos завершила атаку в ходе операции по реагированию на инцидент до того, как хакеры успели распределить последнюю полезную нагрузку.

Тем не менее, Sophos с «высокой степенью уверенности» приписала эту атаку операции программы-вымогателя Cuba, которая ранее использовала вариант этой вредоносной программы.

«В инцидентах, расследованных Sophos, злоумышленники, связанные с программой-вымогателем Cuba, использовали утилиту-загрузчик BURNTCIGAR для установки вредоносного драйвера, подписанного с использованием сертификата Microsoft», — поясняет Sophos.

SentinelOne также видел, как этот набор инструментов, подписанный Microsoft, использовался в атаках на телекоммуникационные компании, BPO, MSSP и финансовые компании. В одном случае они видели, как он использовался Hive Ransomware против компании в медицинской отрасли.

В одном случае они видели, как он использовался Hive Ransomware против компании в медицинской отрасли.

«Примечательно, что SentinelLabs обнаружила, что отдельный субъект угрозы также использует аналогичный драйвер, подписанный Microsoft, что привело к развертыванию программы-вымогателя Hive против цели в медицинской отрасли, что указывает на более широкое использование этой техники различными субъектами, имеющими доступ к аналогичным инструментам. », — объяснили исследователи SentinelLabs.

Mandiant, с другой стороны, видел злоумышленника, идентифицированного как UNC3944, который использовал набор инструментов в атаках еще в августе 2022 года, который известен своими атаками с подменой SIM-карты.

«Mandiant наблюдал UNC3944 использующее вредоносное ПО, которое было подписано в процессе подписи аттестации. UNC3944 — это финансово мотивированная группа угроз, которая действует как минимум с мая 2022 года и обычно получает первоначальный доступ к сети, используя украденные учетные данные, полученные в результате фишинговых операций с помощью SMS. — подробный отчет Mandiant.

— подробный отчет Mandiant.

Поскольку многочисленные кластеры угроз используют подписанные драйверы, неясно, как все они получили доступ к аналогичным наборам инструментов, подписанным Microsoft, для использования в атаках.

Как Mandiant, так и SentinelOne считают, что набор инструментов или, по крайней мере, подпись кода поступает от поставщика или службы, за доступ к которой другие злоумышленники платят.

«Другие доказательства, подтверждающие теорию «поставщика», связаны со схожей функциональностью и конструкцией драйверов. Хотя они использовались двумя разными субъектами угроз, они функционировали практически одинаково. Это указывает на то, что они, возможно, были разработаны одним и тем же лицо затем впоследствии продается для использования кем-то другим». — СентинелОдин.

«Ранее Mandiant наблюдал сценарии, когда подозревались, что группы используют общую криминальную службу для подписи кода. Это не новое явление, и оно было задокументировано проектом Certified Malware в Университете Мэриленда в 2017 году. Вот что Mandiant считает, что это происходит с этими подозрительными драйверами, подписанными аттестацией, и соответствующими образцами, подписанными EV». — Мандиант.

Вот что Mandiant считает, что это происходит с этими подозрительными драйверами, подписанными аттестацией, и соответствующими образцами, подписанными EV». — Мандиант.

Mandiant заявляет, что может извлечь следующие названия организаций, используемые для подписи драйверов, отправляемых в Microsoft.

Ци Лицзюнь Удачи больше Technology Co., Ltd. XinSing Network Service Co., Ltd. Ханчжоу Shunwang Technology Co., Ltd. Фучжоу Супермен Пекинская международная торговая компания Hongdao Changxing Co., Ltd. Fujian Altron Interactive Entertainment Technology Co., Ltd. Xiamen Hengxin Excellence Network Technology Co., Ltd. Dalian Zongmeng Network Technology Co., Ltd.

Ответ Microsoft

Microsoft выпустила обновления безопасности для отзыва сертификатов, используемых вредоносными файлами, и уже приостановила действие учетных записей, используемых для отправки драйверов на подпись.

Новые подписи Microsoft Defender (1.377.987.0) также были выпущены для обнаружения законных подписанных драйверов в атаках после эксплуатации.

Для каждого указана официальная функциональность и векторы возможных атак, то есть как этот бинарник могут использовать злоумышленники.

Для каждого указана официальная функциональность и векторы возможных атак, то есть как этот бинарник могут использовать злоумышленники. sys

OriginalFilename: wantd.sys

FileVersion: 6.1.7600.1172

FileDescription: WAN Transport Driver

Product: Microsoft Windows Operating System

ProductVersion: 6.1.7600.1172

Debug: False

Patched: False

PreRelease: False

PrivateBuild: False

SpecialBuild: False

Language: English (United States)

… и т. д.

sys

OriginalFilename: wantd.sys

FileVersion: 6.1.7600.1172

FileDescription: WAN Transport Driver

Product: Microsoft Windows Operating System

ProductVersion: 6.1.7600.1172

Debug: False

Patched: False

PreRelease: False

PrivateBuild: False

SpecialBuild: False

Language: English (United States)

… и т. д. csv -NoTypeInformation

csv -NoTypeInformation

You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature.

You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\81c7bb39100d358f8286da5e9aa838606c98dfcc263e9a82ed91cd438cb130d1 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\8d9a2363b757d3f127b9c6ed8f7b8b018e652369bc070aa3500b3a978feaa6ce might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature. The script cannot run on the specified system. For more information, run Get-Help about_Signing."

"C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.

The script cannot run on the specified system. For more information, run Get-Help about_Signing."

"C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\8dafe5f3d0527b66f6857559e3c81872699003e0f2ffda9202a1b5e29db2002e is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\96bf3ee7c6673b69c6aa173bb44e21fa636b1c2c73f4356a7599c121284a51cc is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go. microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\b0eb4d999e4e0e7c2e33ff081e847c87b49940eb24a9e0794c6aa9516832c427","False","Authenticode","UnknownError","A required certificate is not within its validity period when verifying against the current system clock or the timestamp in the signed file"

"C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3 might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature.

microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\9c2f3e9811f7d0c7463eaa1ee6f39c23f902f3797b80891590b43bbe0fdf0e51 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\b0eb4d999e4e0e7c2e33ff081e847c87b49940eb24a9e0794c6aa9516832c427","False","Authenticode","UnknownError","A required certificate is not within its validity period when verifying against the current system clock or the timestamp in the signed file"

"C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3 might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature. The script cannot run on the specified system. For more information, run Get-Help about_Signing."

"C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.

The script cannot run on the specified system. For more information, run Get-Help about_Signing."

"C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go.microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217","False","None","NotSigned","The file C:\Users\Administrator\Desktop\5400414768496640\e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217 is not digitally signed. You cannot run this script on the current system. For more information about running scripts and setting execution policy, see about_Execution_Policies at http://go. microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature. The script cannot run on the specified system. For more information, run Get-Help about_Signing."

microsoft.com/fwlink/?LinkID=135170"

"C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e","False","Authenticode","HashMismatch","The contents of file C:\Users\Administrator\Desktop\5400414768496640\e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e might have been changed by an unauthorized user or process, because the hash of the file does not match the hash stored in the digital signature. The script cannot run on the specified system. For more information, run Get-Help about_Signing."

Посетите Центр обновления Windows, чтобы узнать больше.

Посетите Центр обновления Windows, чтобы узнать больше.

Центр загрузки теперь объединяет все загрузки на английском языке в единый Центр загрузки на английском языке. Мы больше не предлагаем отдельные загрузки для английского языка (США, Великобритании, Австралии или Канады).

Центр загрузки теперь объединяет все загрузки на английском языке в единый Центр загрузки на английском языке. Мы больше не предлагаем отдельные загрузки для английского языка (США, Великобритании, Австралии или Канады).

Изучите наши образцы и узнайте, что вы можете построить.

Изучите наши образцы и узнайте, что вы можете построить. Обратите внимание, что некоторые загрузки доступны не на всех языках. Кроме того, не все загрузки не на английском языке сопровождаются локализованными страницами с подробной информацией. В результате вы можете найти описания и инструкции на английском языке на страницах для загрузки не на английском языке.

Обратите внимание, что некоторые загрузки доступны не на всех языках. Кроме того, не все загрузки не на английском языке сопровождаются локализованными страницами с подробной информацией. В результате вы можете найти описания и инструкции на английском языке на страницах для загрузки не на английском языке.

Вот инструкции по очистке кеша в Microsoft Edge.

Вот инструкции по очистке кеша в Microsoft Edge. Когда вы будете готовы установить файл, дважды щелкните файл, чтобы запустить мастер установки.

Когда вы будете готовы установить файл, дважды щелкните файл, чтобы запустить мастер установки.

Ваш комментарий будет первым