Установка устройства управления устройствами Microsoft Defender для конечной точки

- Статья

- Чтение занимает 12 мин

Область применения

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

Примечание.

Если вы хотите управлять съемным хранилищем, см. раздел Microsoft Defender для конечной точки управление съемным хранилищем контроль доступа.

Microsoft Defender для конечной точки установка устройства управления устройствами позволяет выполнить следующую задачу:

- Запретить пользователям устанавливать определенные устройства.

- Разрешить пользователям устанавливать определенные устройства, но запретить другие устройства.

Примечание.

Чтобы узнать разницу между установкой устройства и управлением доступом к съемным хранилищам, см. раздел Microsoft Defender для конечной точки Защита съемных носителей управления устройствами.

| Привилегия | Разрешение |

|---|---|

| Access | Установка устройства |

| Режим действий | Разрешить, запретить |

| Поддержка CSP | Да |

| Поддержка объектов групповой политики | Да |

| Поддержка на основе пользователей | Нет |

| Поддержка на основе компьютера | Да |

Подготовка конечных точек

Развертывание установки устройств на Windows 10, Windows 11 устройствах Windows Server 2022.

Свойства устройства

Поддержка установки устройств поддерживает следующие свойства устройства:

- Код устройства

- Идентификатор оборудования

- Совместимый идентификатор

- Класс устройства

- Тип съемных устройств.

Некоторые устройства можно классифицировать как съемные. Устройство считается съемным, если драйвер устройства, к которому оно подключено, указывает, что устройство является съемным. Например, USB-устройство, как сообщается, является съемным драйверами для USB-концентратора, к которому подключено устройство.

Некоторые устройства можно классифицировать как съемные. Устройство считается съемным, если драйвер устройства, к которому оно подключено, указывает, что устройство является съемным. Например, USB-устройство, как сообщается, является съемным драйверами для USB-концентратора, к которому подключено устройство.

Дополнительные сведения см. в статье Установка устройства в Windows.

Политики

Разрешить установку устройств, соответствующих любому из этих идентификаторов устройств

Этот параметр политики позволяет указать список Plug and Play идентификаторов оборудования и совместимых идентификаторов для устройств, которые Windows может устанавливать. Этот параметр политики предназначен для использования только в том случае, если включен параметр Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств .

Если этот параметр политики включен вместе с параметром политики  например, следующие параметры политики:

например, следующие параметры политики:

- Запретить установку устройств, соответствующих этим идентификаторам устройств.

- Запретить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств.

Если параметр политики Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств

не включен с этим параметром политики, приоритет будут иметь любые другие параметры политики, специально препятствующие установке.Примечание.

Параметр политики Запретить установку устройств, не описанный в других параметрах политики, заменен параметром Политики «Применить многоуровневый порядок оценки» для политики «Разрешить и запретить установку устройств для всех условий соответствия устройств» для поддерживаемых версий целевых Windows 10 и Windows 11. По возможности используйте параметр Применить многоуровневый порядок оценки для политики разрешить и запретить установку устройств для всех условий соответствия устройств .

Разрешить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств

Этот параметр политики позволяет указать список Plug and Play идентификаторов экземпляров устройств для устройств, которые Windows разрешено устанавливать. Этот параметр политики предназначен для использования только в том случае, если включен параметр

Если этот параметр политики включен вместе с параметром политики «Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств«, Windows может устанавливать или обновлять любое устройство, идентификатор экземпляра Plug and Play которого отображается в создаваемом списке, если только другой параметр политики на том же или более высоком уровне иерархии специально предотвращает такую установку. например, следующие параметры политики:

например, следующие параметры политики:

- Запретить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств

Если параметр политики Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств не включен с этим параметром политики, приоритет будут иметь любые другие параметры политики, специально препятствующие установке.

Разрешить установку устройств с помощью драйверов, соответствующих этим классам установки устройств

Этот параметр политики позволяет указать список глобальных уникальных идентификаторов (GUID) класса установки устройств для пакетов драйверов, которые Windows может устанавливать. Этот параметр политики предназначен для использования только в том случае, если включен параметр Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств .

Если этот параметр политики включен вместе с параметром политики «Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств «, Windows может устанавливать или обновлять пакеты драйверов, идентификаторы GUID класса установки устройств которых отображаются в создаваемом списке, если другой параметр политики на том же или более высоком уровне иерархии специально предотвращает такую установку. например, следующие параметры политики:

- Запретить установку устройств для этих классов устройств

- Запретить установку устройств, соответствующих этим идентификаторам устройств

- Запретить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств

Если параметр политики Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств

не включен с этим параметром политики, приоритет будут иметь любые другие параметры политики, специально препятствующие установке.

Применение многоуровневого порядка оценки для политик разрешить и запретить установку устройств во всех критериях соответствия устройств

Этот параметр политики изменит порядок оценки, в котором применяются параметры политики «Разрешить» и «Запретить», если для данного устройства применимо несколько параметров политики установки. Включите этот параметр политики, чтобы обеспечить применение перекрывающихся условий соответствия устройств на основе установленной иерархии, где более конкретные критерии соответствия заменяют менее конкретные критерии соответствия. Иерархический порядок оценки параметров политики, определяющих критерии соответствия устройств, выглядит следующим образом:

Идентификаторы экземпляров> устройств Идентификаторы> устройств Класс> настройки устройства Съемные устройства

Идентификаторы экземпляров устройств

- Запретить установку устройств с помощью драйверов, соответствующих этим идентификаторам экземпляров устройств.

- Разрешить установку устройств с помощью драйверов, соответствующих этим идентификаторам экземпляров устройств.

Идентификаторы устройств

- Запретить установку устройств с помощью драйверов, соответствующих этим идентификаторам устройств.

- Разрешить установку устройств с помощью драйверов, соответствующих этим идентификаторам устройств.

Класс настройки устройства

- Запретить установку устройств с помощью драйверов, соответствующих этим классам установки устройств.

- Разрешить установку устройств с помощью драйверов, соответствующих этим классам установки устройств.

Съемные устройства

Запрет установки съемных устройств

Примечание.

Этот параметр политики обеспечивает более детальное управление, чем параметр политики Запретить установку устройств, не описанный в других параметрах политики . Если эти конфликтующие параметры политики включены одновременно, будет включен параметр Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств во всех критериях соответствия устройств , а другой параметр политики будет игнорироваться.

Запретить установку устройств, соответствующих любому из этих идентификаторов устройств

Этот параметр политики позволяет указать список Plug and Play идентификаторов оборудования и совместимых идентификаторов для устройств, которые Windows запрещено устанавливать. По умолчанию этот параметр политики имеет приоритет над любым другим параметром политики, который позволяет Windows устанавливать устройство.

Примечание.

Чтобы включить параметр политики Разрешить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств , для замены этого параметра политики для соответствующих устройств, включите параметр политики Применить многоуровневый порядок оценки для политики Разрешить и Запретить установку устройств для всех критериев соответствия устройств . Кроме того, политика разрешения не будет иметь приоритета, если в разделе Управление устройствами выбран параметр Блокировать съемный носитель .

Если этот параметр политики включен, Windows не будет устанавливать устройство с идентификатором оборудования или совместимым идентификатором в создаваемом списке. Если этот параметр политики включен на сервере удаленных рабочих столов, он влияет на перенаправление указанных устройств с клиента удаленного рабочего стола на сервер удаленных рабочих столов.

Если этот параметр политики отключен или не настроен, устройства могут быть установлены и обновлены, как разрешено или запрещено другими параметрами политики.

Запретить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств

Этот параметр политики позволяет указать список Plug and Play идентификаторов экземпляров устройств для устройств, которые Windows не может установить. Этот параметр политики имеет приоритет над любым другим параметром политики, который позволяет Windows устанавливать устройство.

Если этот параметр политики включен, Windows не будет устанавливать устройство, идентификатор экземпляра которого отображается в создаваемом списке. Если этот параметр политики включен на сервере удаленных рабочих столов, он влияет на перенаправление указанных устройств с клиента удаленного рабочего стола на сервер удаленных рабочих столов.

Если этот параметр политики включен на сервере удаленных рабочих столов, он влияет на перенаправление указанных устройств с клиента удаленного рабочего стола на сервер удаленных рабочих столов.

Если этот параметр политики отключен или не настроен, устройства могут быть установлены и обновлены, как разрешено или запрещено другими параметрами политики.

Запретить установку устройств с помощью драйверов, соответствующих этим классам установки устройств

Этот параметр политики позволяет указать список глобальных уникальных идентификаторов (GUID) класса установки устройств для пакетов драйверов, которые Windows не может установить. По умолчанию этот параметр политики имеет приоритет над любым другим параметром политики, который позволяет Windows устанавливать устройство.

Примечание.

Чтобы включить параметры политики Разрешить установку устройств, соответствующих любому из этих идентификаторов устройств , и Разрешить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств , чтобы заменять этот параметр политики для соответствующих устройств, включите параметр Применить многоуровневый порядок оценки для политик Разрешить и Запретить установку устройств для всех условий соответствия устройств .

Если этот параметр политики включен, Windows не будет устанавливать или обновлять пакеты драйверов, идентификаторы GUID класса установки устройств которых отображаются в создаваемом списке. Если этот параметр политики включен на сервере удаленных рабочих столов, он влияет на перенаправление указанных устройств с клиента удаленного рабочего стола на сервер удаленных рабочих столов.

Если этот параметр политики отключен или не настроен, Windows может устанавливать и обновлять устройства, как это разрешено или запрещено другими параметрами политики.

Запрет установки съемных устройств

Этот параметр политики позволяет запретить Windows устанавливать съемные устройства. Устройство считается съемным, если драйвер устройства, к которому оно подключено, указывает, что устройство является съемным. Например, сообщается, что устройство универсальной последовательной шины (USB) является съемным драйвером USB-концентратора, к которому подключено устройство. По умолчанию этот параметр политики имеет приоритет над любым другим параметром политики, который позволяет Windows устанавливать устройство.

Примечание.

Чтобы включить параметры политики Разрешить установку устройств с помощью драйверов, соответствующих этим классам установки устройств, Разрешить установку устройств, соответствующих любому из этих идентификаторов устройств, и Разрешить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств , чтобы заменять этот параметр политики для соответствующих устройств, включите параметр Применить многоуровневый порядок оценки для политик Разрешить и Запретить установку устройств во всех критериях соответствия устройств .

Если этот параметр политики включен, Windows не сможет устанавливать съемные устройства, а существующие съемные устройства не смогут обновить драйверы. Если этот параметр политики включен на сервере удаленных рабочих столов, он влияет на перенаправление съемных устройств с клиента удаленного рабочего стола на сервер удаленных рабочих столов.

Если этот параметр политики отключен или не настроен, Windows может устанавливать и обновлять пакеты драйверов для съемных устройств, как это разрешено или запрещено другими параметрами политики.

Распространенные сценарии контроль доступа съемных носителей

Чтобы помочь вам ознакомиться с Microsoft Defender для конечной точки контроль доступа съемных носителей, мы собрали некоторые распространенные сценарии для вас.

Сценарий 1. Запретить установку всех USB-устройств, разрешая установку только авторизованного USB-накопителя

В этом сценарии будут использоваться следующие политики:

- Запретить установку устройств с помощью драйверов, соответствующих этим классам установки устройств.

- Примените многоуровневый порядок оценки для политик разрешить и запретить установку устройств по всем критериям соответствия устройств.

- Разрешить установку устройств, соответствующих любому из этих идентификаторов экземпляров устройств, или разрешить установку устройств, соответствующих любому из этих идентификаторов устройств.

Развертывание политики и управление ими с помощью Intune

Функция установки устройства позволяет применять политику через Intune к устройству.

Лицензирование

Прежде чем приступить к установке устройства, необходимо подтвердить подписку На Microsoft 365. Чтобы получить доступ к установке устройства и использовать его, необходимо иметь Microsoft 365 E3.

Разрешение

Для развертывания политики в Intune учетная запись должна иметь разрешения на создание, изменение, обновление или удаление профилей конфигурации устройств. Вы можете создать пользовательские роли или использовать любую из встроенных ролей со следующими разрешениями:

- Роль диспетчера политик и профилей

- Или настраиваемая роль с разрешениями на создание, изменение, обновление, чтение, удаление и просмотр отчетов для профилей конфигурации устройств

- Или глобальный администратор

Развертывание политики

В Центре администрирования Microsoft Intunehttps://endpoint.microsoft.com/

Настройка Запретить установку устройств с помощью драйверов, соответствующих этим классам установки устройств.

Откройте раздел Защита конечных точек>, сокращение>направлений атак Создание платформы политики>: Windows 10 (и более поздних версий) & Профиль: управление устройствами.

Подключите USB-устройство, и вы увидите следующее сообщение об ошибке:

Установите флажок Применить многоуровневый порядок оценки для политик разрешить и запретить установку устройств для всех условий соответствия устройств.

Сейчас поддерживается только OMA-URI:Профили> конфигурации устройств>Создание профиля>Платформа: Windows 10 (и более поздних версий) & Профиль: Пользовательский

Включение и добавление разрешенного идентификатора экземпляра USB — разрешить установку устройств, соответствующих любому из этих идентификаторов устройств.

Обновите профиль элемента управления устройством на шаге 1.

Мы добавили

PCI\CC_0C03; PCI\CC_0C0330; PCI\VEN_8086; PNP0CA1; PNP0CA1&HOST; USB\ROOT_HUB30; USB\ROOT_HUB20; USB\USB20_HUB, как показано на предыдущем рисунке, так как этого недостаточно, чтобы включить только один идентификатор оборудования для включения одного USB-накопителя. Необходимо убедиться, что все USB-устройства, предшествующие целевому, также не заблокированы (разрешены). Вы можете открыть диспетчер устройств и изменить представление на Устройства по подключениям, чтобы увидеть способ установки устройств в дереве PnP. В этом случае должны быть разрешены следующие устройства, чтобы также можно было разрешить целевой USB-накопитель:- «Intel(R) USB 3.0 eXtensible Host Controller – 1.0 (Microsoft)» —> PCI\CC_0C03

- «Корневой концентратор USB (USB 3.0)» —> USB\ROOT_HUB30

- «Универсальный USB-концентратор» —> USB\USB20_HUB

Примечание.

Некоторые устройства в системе имеют несколько уровней подключения для определения их установки в системе. USB-накопители являются такими устройствами. Таким образом, если вы хотите заблокировать или разрешить их в системе, важно понимать путь подключения для каждого устройства. Существует несколько универсальных идентификаторов устройств, которые обычно используются в системах и могут обеспечить хорошее начало создания списка разрешенных в таких случаях. Ниже приведен один пример (он не всегда одинаков для всех USB. Необходимо понимать дерево PnP устройства, которым вы хотите управлять с помощью диспетчер устройств).

PCI\CC_0C03; PCI\CC_0C0330; PCI\VEN_8086; PNP0CA1; PNP0CA1&HOST (for Host Controllers)/ USB\ROOT_HUB30; USB\ROOT_HUB20 (for USB Root Hubs)/ USB\USB20_HUB (for Generic USB Hubs)/Специально для настольных компьютеров важно перечислить все USB-устройства, через которые подключены клавиатуры и мыши, в приведенном выше списке. В противном случае пользователь может заблокировать доступ к компьютеру через устройства HID.

Разные производители ПК иногда имеют разные способы вложить USB-устройства в дерево PnP, но в целом это так.

Снова подключите разрешенный USB-порт. Вы увидите, что теперь это разрешено и доступно.

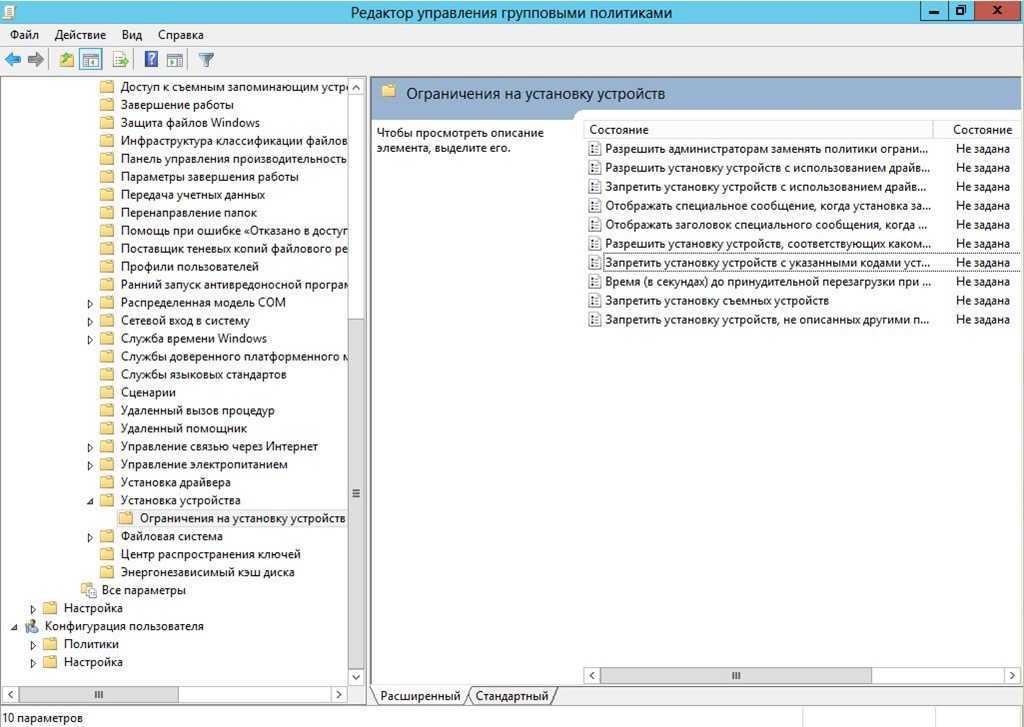

Развертывание политики и управление ими с помощью групповая политика

Функция установки устройства позволяет применять политику через групповая политика.

Развертывание политики

См. раздел Управление установкой устройств с помощью групповая политика (Windows 10) — Клиент Windows.

Просмотр данных контроль доступа съемных носителей управления устройствами в Microsoft Defender для конечной точки

На портале Microsoft 365 Defender отображается съемный носитель, заблокированный установкой устройства управления устройствами.

//events triggered by Device Installation policies DeviceEvents | where ActionType == "PnpDeviceBlocked" or ActionType == "PnpDeviceAllowed" | extend parsed=parse_json(AdditionalFields) | extend MediaClassGuid = tostring(parsed.ClassGuid) | extend MediaInstanceId = tostring(parsed.DeviceInstanceId) | extend MediaDeviceId = tostring(parsed.MatchingDeviceId) | project Timestamp , DeviceId, DeviceName, ActionType, MediaClassGuid, MediaDeviceId, MediaInstanceId, AdditionalFields | order by Timestamp desc

Вопросы и ответы

Разделы справки убедиться, что устройство получает развернутую политику?

Для получения версии клиента защиты от вредоносных программ можно использовать следующий запрос на портале Microsoft 365 Defender (https://security.microsoft.com):

//check whether the Device installation policy has been deployed to the target machine, event only when modification happens DeviceRegistryEvents | where RegistryKey contains "HKEY_LOCAL_MACHINE\\SOFTWARE\\Policies\\Microsoft\\Windows\\DeviceInstall\\" | order by Timestamp desc

Почему политика «Разрешить» не работает?

Недостаточно включить только один идентификатор оборудования для включения одного USB-накопителя. Убедитесь, что все USB-устройства, предшествующие целевому, также не заблокированы (разрешены).

Убедитесь, что все USB-устройства, предшествующие целевому, также не заблокированы (разрешены).

Запретить использование USB флеш накопителей (флешек) на компьютере

Windows 10, Windows 7, Windows 8, Windows Server, Windows Vista, Windows XP- Recluse

- 21.04.2017

- 13 396

- 2

- 15.09.2022

- 2

- 2

- 0

- Содержание статьи

- Использование групповых политик

- Используя редактор реестра

- Комментарии к статье ( 2 шт )

- Добавить комментарий

Однажды суровое начальство поставило на работе цель отключить возможность использование флешек на одном из рабочих компьютеров. Как оказалось, данная задача решается достаточно легко, и вот несколько способов её решения:

Как оказалось, данная задача решается достаточно легко, и вот несколько способов её решения:

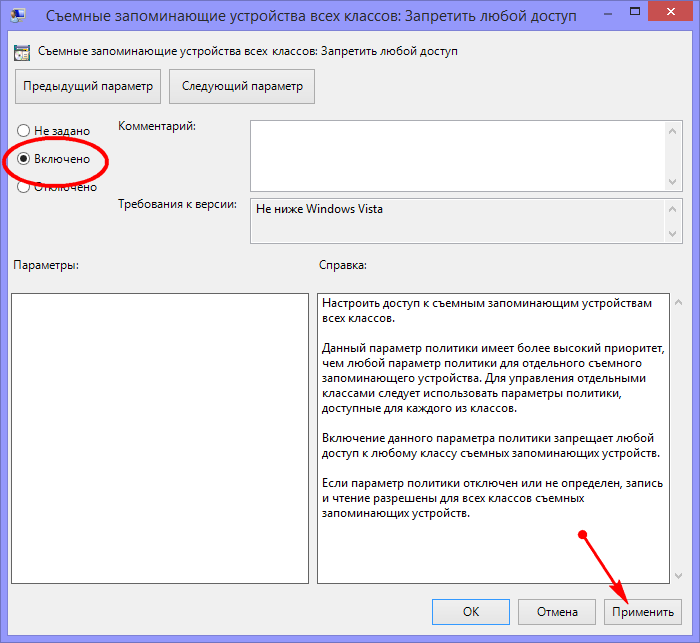

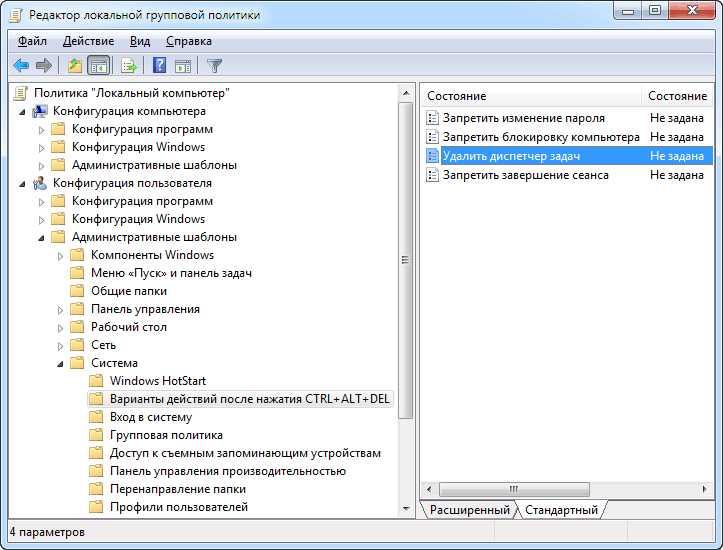

Использование групповых политик

Самый простой способ, с помощью которого можно сделать это удаленно (как политику для компьютеров в домене Active Directory), так и на локальном компьютере.

Если у вас компьютер с операционной системой Windows XP (и старее), или с редакцией ниже Professional, то вам этот способ не подойдет. Совместимый с Windows XP способ запрета использования флешек описан ниже.

Для этого нужно открыть редактор групповых политик:

- Если вы планируете настраивать запрет на использование USB накопителей, то используйте команду для открытия редактора групповых политик на локальном компьютере —

gpedit.msc. - Если же вы планируете включить запрет используя групповые политики домена Active Directory, то нужно использовать команду

gpmc.msc

Далее действия одинаковы для обоих случаев:

В окне редактора групповых политик переходим по следующему пути: Конфигурация компьютера — Политики — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам, после чего меняем значение пункта «Съемные запоминающие устройства всех классов: Запретить любой доступ» на «Включено«.

Используя редактор реестра

Так как в групповых политиках Windows XP нет пункта отвечающего за возможность отключения, то в ней придется использовать более изощренные методы.

- Открываем Проводник/Мой компьютер, и переходим в папку

%SystemRoot%\Inf. Находим файл Usbstor.pnf, нажимаем по нему правой кнопкой мыши, и затем открываем пункт меню Свойства. - В открывшихся свойствах находим вкладку Безопасность.

- В поле «Группы или пользователи» находим строку «SYSTEM», и выделив её ставим галочку ниже у пункта «Полный доступ», в столбце «Запретить». Если строки SYSTEM нет, то её нужно добавить — для этого достаточно нажать кнопку «Добавить» и ввести там «SYSTEM». После этого следует сделать вышеописанную процедуру с запретом полного доступа.

- Проделываем тоже самое для файла Usbstor.inf.

- Далее, открываем Редактор реестра — для этого достаточно нажать кнопки Win + R, и ввести там команду

Regedit. Затем нажимаем либо кнопку «ОК», либо клавишу Enter, и попадаем в Редактор реестра.

Затем нажимаем либо кнопку «ОК», либо клавишу Enter, и попадаем в Редактор реестра. - В левой части Редактора реестра переходим по следующему пути — HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR. Теперь в правой части находим пункт Start, и открываем его двойным щелчком.

- В открывшемся окне ставим значение Start «0», затем нажимаем кнопку «ОК», и закрываем Редактор реестра.

Мониторинг использования съемных запоминающих устройств (Windows 10)

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 3 минуты на чтение

В этом разделе для ИТ-специалистов описывается, как отслеживать попытки использования съемных запоминающих устройств для доступа к сетевым ресурсам. В нем описывается, как использовать расширенные параметры аудита безопасности для мониторинга объектов динамического контроля доступа.

В нем описывается, как использовать расширенные параметры аудита безопасности для мониторинга объектов динамического контроля доступа.

Если настроить этот параметр политики, событие аудита генерируется каждый раз, когда пользователь пытается скопировать, переместить или сохранить ресурс на съемном устройстве хранения.

Используйте следующие процедуры для мониторинга использования съемных запоминающих устройств и проверки того, что эти устройства отслеживаются.

Ваш сервер может работать по-разному в зависимости от версии и выпуска установленной операционной системы, разрешений вашей учетной записи и настроек меню.

Примечание

Когда политика аудита съемных носителей передается на компьютер, ко всем съемным носителям с настройками аудита необходимо применить новый дескриптор безопасности. Дескриптор безопасности для устройства можно настроить либо при установке устройства, либо путем настройки свойств устройства в реестре, что выполняется путем вызова функции установки устройства. Это может потребовать перезагрузки устройства, чтобы применить новый дескриптор безопасности.

Это может потребовать перезагрузки устройства, чтобы применить новый дескриптор безопасности.

Для настройки параметров мониторинга съемных запоминающих устройств

- Войдите в свой контроллер домена, используя учетные данные администратора домена.

- В диспетчере серверов выберите Инструменты , а затем щелкните Управление групповыми политиками .

- В дереве консоли щелкните правой кнопкой мыши объект групповой политики гибкого доступа на контроллере домена и выберите Изменить .

- Дважды щелкните Конфигурация компьютера , дважды щелкните Политики , дважды щелкните Параметры Windows , дважды щелкните Параметры безопасности , дважды щелкните Расширенная конфигурация политики аудита , дважды щелкните Доступ к объектам , а затем дважды щелкните Аудит съемных носителей .

- Установите флажок Настроить следующие события аудита , установите флажок Успех (и флажок Ошибка , если необходимо), а затем нажмите OK .

- Если вы установили флажок Сбой , дважды щелкните Audit Handle Manipulation , установите флажок Настроить следующие события аудита , а затем выберите Ошибка .

- Щелкните OK и закройте редактор управления групповыми политиками.

После настройки параметров мониторинга съемных запоминающих устройств используйте следующую процедуру, чтобы убедиться, что параметры активны.

Чтобы убедиться, что съемные устройства хранения отслеживаются

Войдите на компьютер, на котором размещены ресурсы, которые вы хотите отслеживать. Нажмите клавишу Windows + R, а затем введите cmd , чтобы открыть окно командной строки.

Примечание

Если появится диалоговое окно «Контроль учетных записей пользователей», подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем нажмите Да .

Введите gpupdate /force и нажмите клавишу ВВОД.

Подключите съемное запоминающее устройство к целевому компьютеру и попытайтесь скопировать файл, защищенный политикой аудита съемных носителей.

В диспетчере серверов нажмите Инструменты , а затем щелкните Средство просмотра событий .

Разверните Журналы Windows и щелкните Безопасность .

Найдите событие 4663, в котором регистрируются успешные попытки записи или чтения со съемного запоминающего устройства. При сбоях регистрируется событие 4656. Оба события включают Категория задачи = Съемное запоминающее устройство .

Дополнительные сведения см. в разделе Аудит съемных носителей.

Ключевая информация, которую необходимо искать, включает имя и домен учетной записи пользователя, который пытался получить доступ к файлу, объект, к которому пользователь пытается получить доступ, атрибуты ресурса и тип предпринятого доступа.

Примечание

Даже после настройки параметров для мониторинга съемных носителей в некоторых версиях Windows 10 может потребоваться установить для раздела реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Storage\HotPlugSecureOpen значение 1 , чтобы начать регистрацию аудита съемных носителей события.

Примечание

Не рекомендуется включать эту категорию на файловом сервере, на котором размещены общие файловые ресурсы на съемном устройстве хранения. Если аудит съемных носителей настроен, любая попытка доступа к съемному запоминающему устройству будет генерировать событие аудита.

- Использование расширенных параметров аудита безопасности для мониторинга объектов динамического контроля доступа

- Microsoft Defender для контроля доступа к съемным устройствам конечной точки

Обратная связь

Просмотреть все отзывы о странице

Как отключить доступ для чтения или записи для ваших съемных запоминающих устройств в Windows

У вас есть несколько съемных устройств хранения данных, содержащих конфиденциальные файлы, но теперь вы хотите запретить другим вносить изменения в эти файлы. Однако вы не знаете, с чего начать.

Однако вы не знаете, с чего начать.

К счастью, есть способы предотвратить слежку за вашими съемными носителями. Мы покажем вам различные способы отключения доступа на чтение или запись для ваших устройств хранения данных в Windows.

Как отключить доступ для чтения на съемных носителях

Доступ для чтения позволяет другим пользователям просматривать ваши файлы, но запрещает им вносить какие-либо изменения. Теперь давайте рассмотрим, как отключить доступ для чтения на съемных носителях.

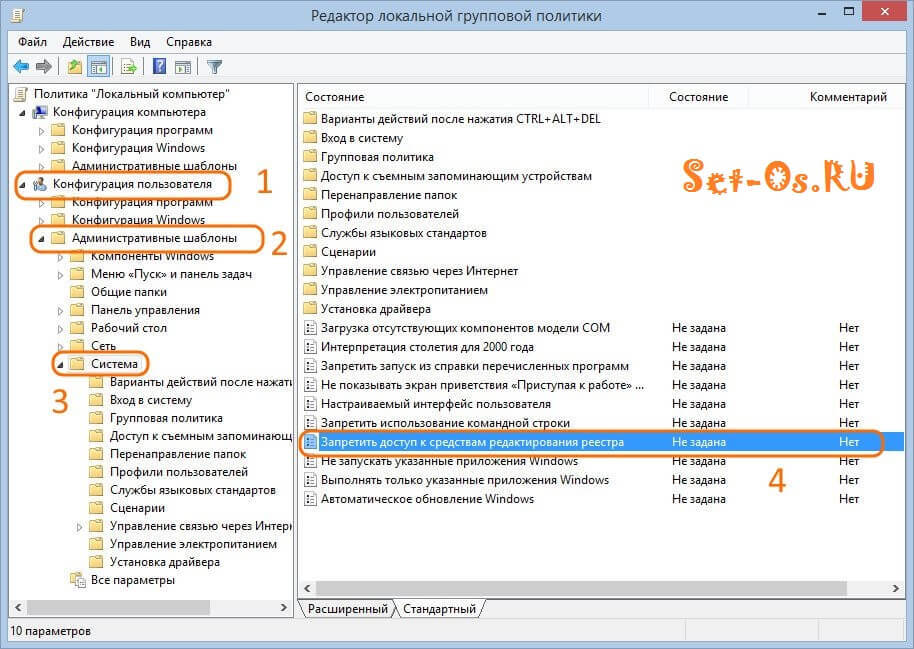

Использование редактора локальной групповой политики

Редактор локальной групповой политики (LGPE) может помочь вам отключить доступ для чтения на ваших устройствах хранения. Фактически, этот инструмент также позволяет вам запретить другим закреплять приложения на панели задач.

Вот как отключить доступ для чтения на ваших устройствах хранения с помощью LGPE:

- Введите Изменить групповую политику в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Best match и выберите Запуск от имени администратора .

- Перейдите к Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемному хранилищу .

- Найдите параметр Съемные диски: Запретить доступ на чтение справа.

Чтобы отключить доступ для чтения, дважды щелкните параметр Съемные диски: Запретить доступ для чтения и выберите Включено . В противном случае выберите либо Отключено , либо Не настроено , чтобы включить доступ для чтения. Наконец, нажмите Применить , а затем нажмите OK , чтобы сохранить эти изменения.

Вы также можете применить те же настройки для параметров CD и DVD, пользовательских классов, дисководов гибких дисков, ленточных накопителей и устройств WPD в LGPE.

Использование редактора реестра

Редактор реестра также может помочь отключить доступ для чтения на съемных носителях. Но прежде чем начать, рассмотрите возможность резервного копирования реестра. Таким образом, вы будете в безопасности на случай, если вы настроите или удалите важные ключи реестра.

Вот как отключить доступ для чтения на устройствах хранения с помощью редактора реестра:

- Введите редактор реестра в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Лучшее совпадение и выберите Запуск от имени администратора .

- Затем скопируйте и вставьте следующую команду в адресную строку и нажмите Введите :

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows

Оттуда выполните следующие действия:

- Щелкните правой кнопкой мыши ключ Windows .

- Выберите New > Key , а затем назовите ключ как RemovableStorageDevices .

- Щелкните правой кнопкой мыши ключ RemovableStorageDevices и выберите New > Key . Назовите этот ключ как {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} .

- Щелкните правой кнопкой мыши справа и выберите New > DWORD (32-bit) Value .

- Назовите значение как Запрет_Чтения .

Чтобы отключить доступ для чтения, дважды щелкните значение Deny_Read и установите значение Value data как 1 . В противном случае установите Value data как 0 , чтобы включить доступ для чтения на ваших устройствах хранения.

Вы также можете применить изменения к параметрам CD и DVD, Custom Classes, Floppy Drives, Tape Drives и WPD Devices . Однако вам может потребоваться создать разные пути к файлам для разных устройств хранения.

В этой статье мы покажем вам, как внести изменения в параметры WPD Devices . Проще говоря, устройства WPD относятся к портативным устройствам Windows (таким как сотовые телефоны и другие медиаплееры).

Проще говоря, устройства WPD относятся к портативным устройствам Windows (таким как сотовые телефоны и другие медиаплееры).

Вот как отключить доступ для чтения на устройствах WPD с помощью редактора реестра:

- Откройте редактор реестра и перейдите к разделу RemovableStorageDevices , применив предыдущие методы.

- Щелкните правой кнопкой мыши на RemovableStorageDevices и выберите New > Key . Затем назовите ключ как {6AC27878-A6FA-4155-BA85-F98F491D4F33} .

- Щелкните правой кнопкой мыши справа, выберите New > DWORD (32-bit) Value , а затем назовите значение как Deny_Read .

- Чтобы отключить доступ для чтения на устройствах WPD, дважды щелкните значение Deny_Read и установите значение Value data как 1 . В качестве альтернативы установите Значение данных как 0 , чтобы разрешить доступ для чтения.

Как отключить доступ для записи на съемных носителях

Доступ для записи позволяет другим пользователям просматривать и редактировать ваши файлы. Теперь давайте посмотрим, как отключить доступ на запись на съемных устройствах хранения.

Использование редактора локальной групповой политики

Вот как использовать редактор локальной групповой политики для отключения доступа на запись к съемным устройствам хранения:

- Тип Изменить групповую политику в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Лучшее совпадение и выберите Запуск от имени администратора .

- Перейдите к Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемному хранилищу .

- Найдите параметр Съемные диски: Запретить доступ на запись справа. Чтобы отключить доступ для записи, дважды щелкните этот параметр, а затем выберите Enabled 9.

0037 . В качестве альтернативы выберите Disabled или Not Configured , чтобы включить доступ для записи.

0037 . В качестве альтернативы выберите Disabled или Not Configured , чтобы включить доступ для записи.

Нажмите Применить , а затем нажмите OK , чтобы сохранить эти изменения.

Оттуда примените те же изменения к параметрам CD и DVD, Custom Classes, Floppy Drives, Tape Drives и WPD Devices .

Использование редактора реестра

Вот как отключить доступ для записи с помощью редактора реестра:

- Введите Редактор реестра в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Лучшее совпадение и выберите Запуск от имени администратора .

- Затем скопируйте и вставьте следующую команду в адресную строку и нажмите Введите :

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows

Оттуда нажмите RemovableStorageDevices {f5303, а затем ключ 03 -b6bf-11d0-94f2-00a0c91efb8b} ключ.

Если эти ключи отсутствуют, щелкните правой кнопкой мыши ключ Windows , выберите New > Key , а затем назовите ключ RemovableStorageDevices . Затем щелкните правой кнопкой мыши ключ RemovableStorageDevices и выберите New > Key . Назовите этот ключ как {53f5630d-b6bf-11d0-94f2-00a0c91efb8b} .

Оттуда выполните следующие действия:

- Щелкните правой кнопкой мыши справа и выберите New > DWORD (32-bit) Value .

- Назовите значение как Deny_Write .

Чтобы отключить доступ для записи, дважды щелкните значение Deny_Write и установите значение Value data как 1 . В противном случае установите Value data как 0 , чтобы включить доступ для записи на ваши устройства хранения.

Между тем, вот как отключить доступ для чтения в опции «Устройства WPD»:

- Откройте редактор реестра и перейдите к RemovableStorageDevices , применяя предыдущие методы.

- Затем откройте ключ {6AC27878-A6FA-4155-BA85-F98F491D4F33} . Если он отсутствует, щелкните правой кнопкой мыши параметр RemovableStorageDevices , выберите New > Key и назовите ключ как {6AC27878-A6FA-4155-BA85-F98F491D4F33} .

- Щелкните правой кнопкой мыши пустое место справа, выберите New > DWORD (32-bit) Value , а затем назовите значение как Deny_Write .

- Чтобы отключить доступ для записи на устройствах WPD, дважды щелкните значок Deny_Write значение и установите значение Value data как 1 . В качестве альтернативы установите Value data как 0 , чтобы разрешить доступ для записи.

Как отключить доступ для чтения и записи на всех ваших съемных устройствах хранения данных

А что, если вы хотите одновременно отключить доступ для чтения и записи для всех ваших устройств? Давайте покажем вам, как это сделать.

Использование редактора локальной групповой политики

Вот как одновременно отключить доступ на чтение и запись для всех съемных устройств хранения:

- Введите Изменить групповую политику в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Лучшее совпадение и выберите Запуск от имени администратора .

- Перейдите к Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемному хранилищу .

- Найдите классы Все съемные носители: Запретить доступ параметр справа. Чтобы запретить доступ на чтение и запись для ваших устройств хранения, дважды щелкните этот параметр и выберите 9.0036 Включено . В противном случае выберите либо Disabled , либо Not Configured , чтобы разрешить доступ для чтения и записи.

Нажмите Применить , а затем нажмите OK , чтобы сохранить эти изменения.

Использование редактора реестра

Вот как редактор реестра может помочь вам одновременно отключить доступ для чтения и записи для всех ваших устройств хранения:

- Введите Редактор реестра в строке поиска меню «Пуск».

- Щелкните правой кнопкой мыши результат Лучшее совпадение и выберите Запуск от имени администратора .

- Затем скопируйте и вставьте следующую команду в адресную строку и нажмите Введите :

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\RemovableStorageDevices

Оттуда дважды щелкните пустое место справа и выберите Создать > DWORD (32-разрядное) Значение . Затем назовите новое значение как Deny_All .

Чтобы отключить доступ для чтения и записи, дважды щелкните значок Deny_All и установите значение Value data как 1 . В качестве альтернативы установите для Value data значение 0 , чтобы включить доступ для чтения и записи на всех ваших съемных устройствах хранения.

Некоторые устройства можно классифицировать как съемные. Устройство считается съемным, если драйвер устройства, к которому оно подключено, указывает, что устройство является съемным. Например, USB-устройство, как сообщается, является съемным драйверами для USB-концентратора, к которому подключено устройство.

Некоторые устройства можно классифицировать как съемные. Устройство считается съемным, если драйвер устройства, к которому оно подключено, указывает, что устройство является съемным. Например, USB-устройство, как сообщается, является съемным драйверами для USB-концентратора, к которому подключено устройство.

ClassGuid)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaDeviceId = tostring(parsed.MatchingDeviceId)

| project Timestamp , DeviceId, DeviceName, ActionType, MediaClassGuid, MediaDeviceId, MediaInstanceId, AdditionalFields

| order by Timestamp desc

ClassGuid)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaDeviceId = tostring(parsed.MatchingDeviceId)

| project Timestamp , DeviceId, DeviceName, ActionType, MediaClassGuid, MediaDeviceId, MediaInstanceId, AdditionalFields

| order by Timestamp desc

Затем нажимаем либо кнопку «ОК», либо клавишу Enter, и попадаем в Редактор реестра.

Затем нажимаем либо кнопку «ОК», либо клавишу Enter, и попадаем в Редактор реестра.

0037 . В качестве альтернативы выберите Disabled или Not Configured , чтобы включить доступ для записи.

0037 . В качестве альтернативы выберите Disabled или Not Configured , чтобы включить доступ для записи.

Ваш комментарий будет первым