виды атак и методы защиты – блог Selectel

Камилла Гарифуллина Руководитель отдела знанийЛюбая DDoS-атака ведет к потере легитимного трафика, иными словами — пользователей, поэтому зачастую используется недобросовестными конкурентами. От DDoS-атак часто страдают в том числе интернет-магазины, онлайн-игры и системы электронных платежей. В 2015 году Selectel запустил услугу Защита от DDoS, успешно справляющуюся с основными типами атак, в том числе с L2-атаками. Каждый сервер может принадлежать независимому заказчику. […]

Любая DDoS-атака ведет к потере легитимного трафика, иными словами — пользователей, поэтому зачастую используется недобросовестными конкурентами. От DDoS-атак часто страдают в том числе интернет-магазины, онлайн-игры и системы электронных платежей.

В 2015 году Selectel запустил услугу Защита от DDoS, успешно справляющуюся с основными типами атак, в том числе с L2-атаками.

Каждый сервер может принадлежать независимому заказчику.

Типы атак

Если в качестве отсчетной точки для классификации типов атак выбрать объект, который выводится из строя, то можно выделить четыре основных класса атак, осуществляемых на разных уровнях согласно модели OSI:

| Тип атаки | Объект атаки | Способ отражения |

| Первый класс (L2) | «Забивание» канала (Amplification) | Поддержка доступа к внешней сети за счет увеличения емкости канала |

| Второй класс (L3) | Нарушение функционирования сетевой инфраструктуры | Продвинутая аналитика сетевой инфраструктуры, отслеживание проблем на транзитном сетевом оборудовании |

| Третий класс (L4) | Эксплуатация слабых мест TCP-стека | Анализ поведения TCP-клиентов и TCP-пакетов на сервере, в том числе эвристический анализ |

| Четвёртый класс (L7) | Деградация Web-приложения (извлечение конкретной информации из БД, памяти или с диска, банальное исчерпание ресурсов сервера) | Поведенческий и корреляционный анализ, использование инструментов мониторинга |

Увы, универсальных мер защиты от DDoS-атак не существует, так как злоумышленники постоянно находят новые уязвимости и спешат ими воспользоваться.

Пример L2

Рассмотрим пример амплификации DNS-атаки.

Алгоритм поражения жертвы заключается в том, что атакующий посылает сигнал ботам на начало цикла запросов к DNS. Все зомби-компьютеры начинают выполнять запросы каждый к своему DNS-серверу с поддельным обратным IP-адресом, который указывает на компьютер жертвы.

В результате пакет с IP-адресом должен быть доставлен клиенту ботнета, но в действительности его «усиленный» вариант будет отправлен на заранее указанный IP-адрес жертвы.

Пример L3

Классический пример L3-атаки— в 2008 году Пакистан из-за собственной ошибки перехватывал префиксы у YouTube посредством BGP Hijacking, то есть значительная часть трафика этого видеохостинга перенаправлялась в Пакистан.

К сожалению, автоматически с подобной напастью бороться невозможно. Предварительно нужно определить, что данная проблема (кража префикса) вообще возникла. Далее нужна продвинутая аналитика сетевой инфраструктуры, потому что признаком Hijacking служит, в общем случае, только то, что, начиная с какого-то момента, анонсы данной сети в интернете пошли «нетипичные». То есть для своевременного обнаружения необходимо иметь, как минимум, историю анонсов.

То есть для своевременного обнаружения необходимо иметь, как минимум, историю анонсов.

Если у вас своей автономной системы (AS) нет, то можно считать, что борьба с атаками на этом уровне более-менее является долгом вашего дата-центра или провайдера.

Немного истории

Самые известные DDoS-атаки в истории.

Технический прогресс идет семимильными шагами и популярность набирают сложно-организованные атаки (уровня приложений, HTTPS) атаки, как и было спрогнозировано в Лаборатории Касперского еще в конце 2016 года.

В качестве примера можно привести смешанную (SYN + TCP Connect + HTTP-flood + UDP flood) атаку на «Национальную электронную площадку». Для отражения подобной атаки необходимо применять современные и сложные механизмы защиты.

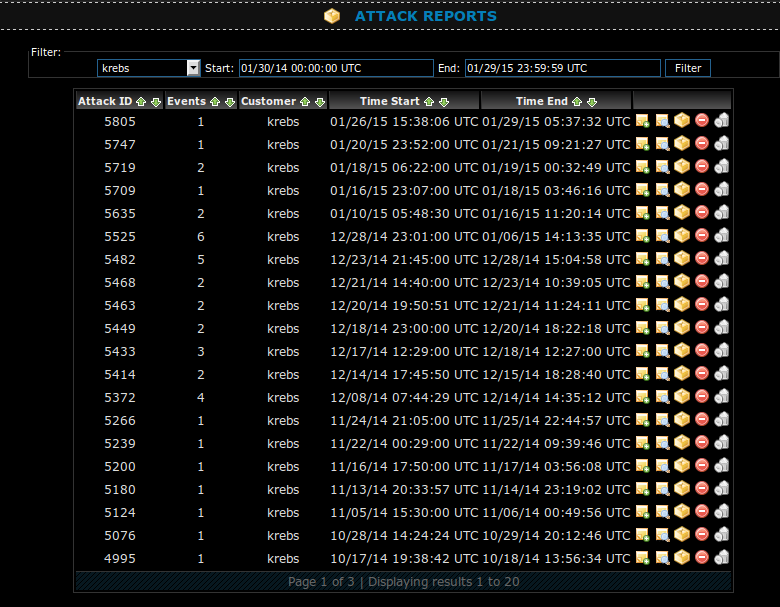

Отчеты за 2 квартал 2017 года с подробными графиками можно посмотреть тут.

Услуги по защите от DDoS

С развитием IT-технологий и на фоне снижения стоимости вычислительных ресурсов базовой защиты уже недостаточно, так как фокус DDoS-атак смещается от простых к сложноорганизованным.

Мы также расширили наши услуги по профессиональной защите серверов и приложений от DDoS‑атак любой мощности:

- Базовая защита — для очистки трафика предоставляются защищенные IP-адреса (один входит в базовый тариф, а дополнительные адреса можно заказать в панели управления) и выделяем специальный канал, в котором весь нелегитимный трафик отбрасывается. Подробнее об очистке трафика можно прочитать в нашей базе знаний.

- Расширенная защита — защита от L7-атак осуществляется путём проксирования запросов к клиентским приложениям через комплекс фильтрации, на базе которого осуществляется анализ и очистка трафика на уровне протоколов приложений: HTTP, DNS, SIP, игровые протоколов и так далее. Подробнее о расширенной защите вы можете прочитать в нашей базе знаний.

- Балансировщик нагрузки — в состав комплекса фильтрации входят инструменты не только для защиты от атак, но также для балансировки нагрузки и обеспечения отказоустойчивости.

Подробнее о работе можете прочитать в нашей базе знаний.

Подробнее о работе можете прочитать в нашей базе знаний.

Преимущества защиты, предоставляемой Selectel:

- Оплачивается только очищенный входящий трафик.

- Предоставляется по запросу доступ в систему отчетов об очистке, включая величину и длительность атак.

- Подбираются параметры очистки специально под требования проекта.

Услуга «Защита от DDoS» от Selectel позволяет защитить бизнес от финансовых и репутационных потерь.

При выборе расширенной защиты от DDoS вы платите только за подключение фильтра.

Ознакомиться с ценами можно на странице услуги.

Сети

Что такое атака DDoS? | Microsoft Security

Что такое атака DDoS? | Microsoft SecurityУ киберугроз. как сетевых, так и действующих в автономном режиме, есть много возможностей для нанесения вреда. Узнайте больше об атаках DDoS и о том, как их предотвращать.

Обеспечьте чуткое реагирование на угрозы

Атаки DDoS занимают ведущее место в общем списке киберугроз, а ежегодный ущерб, который они наносят компаниям, выражается тысячами и даже миллионами долларов. Правильное планирование, надежные ресурсы и зарекомендовавшее себя программное обеспечение помогают свести риск атак к минимуму.

Устраните бреши в системе безопасности

Упреждайте потенциальную опасность. Защитите от угроз свои устройства, удостоверения, приложения, электронную почту, данные и облачные рабочие нагрузки и научитесь устранять бреши.

Обезопасьте свои платформы, внедрите передовые средства безопасности и обеспечьте быстрое реагирование на угрозы.

Внедрите модель “Никому не доверяй”

Адаптируйтесь к сложным законам функционирования современных сред. Внедряйте решения на основе модели “Никому не доверяй”, чтобы уведомлять о своей стратегии и получать важные сведения.

Внедряйте решения на основе модели “Никому не доверяй”, чтобы уведомлять о своей стратегии и получать важные сведения.

Разработайте стратегию

Обезопасьте свою организацию. Создайте стратегию защиты от атак DDoS, чтобы выявлять вредоносные угрозы вашим интернет-операциям и предотвращать возможный ущерб от них.Ознакомьтесь с полезными ресурсами

Кибератаки DDoS угрожают любой организации независимо от размера. Даже AWS пришлось отражать массированную атаку в 2020 г.

Особому риску подвергаются компании с брешами и уязвимостями в системе безопасности. Для упреждающей защиты от возможных угроз необходимо постоянно контролировать актуальность ресурсов, инструментов и программного обеспечения системы безопасности. Для любой компании жизненно необходимо защитить свои веб-сайты от атак DDoS.

В частности, объемная атака — одна из самых обширных категорий атак DDoS.

Атаки DDoS не только замедляют работу служб или нарушают их функционирование. Они могут негативно влиять на безопасность интернет-операций, доверие к бренду и продажи.

Нет, как правило, одного брандмауэра недостаточно, чтобы нейтрализовать атаку DDoS. Брандмауэр выступает в качестве защитного барьера против вредоносных программ и вирусов, но не может отразить любую агрессию. Он полезен для защиты компьютера от киберугроз, но его возможности не безграничны. Поэтому важно использовать другие средства обнаружения, предотвращения и устранения угроз.

Термин кибербезопасность — это широкое понятие, охватывающее людей, программное обеспечение, инструменты и процессы, задействованные в защите сетей и компьютеров, а также обеспечивающие другие действия в киберпространстве.

Атака DDoS может длиться от нескольких часов до нескольких дней. Одна атака может продолжаться четыре часа, а другая — целую неделю или еще дольше. Атаки DDoS могут осуществляться однократно или повторно через определенный промежуток времени и включать в себя несколько типов кибератак.

Атака прикладного уровня относится к категории атак на уровне ресурсов (приложений). Этот тип нападения нацелен на верхний уровень модели OSI. Он воздействует на пакеты целевого веб-приложения, нарушая передачу данных между узлами.

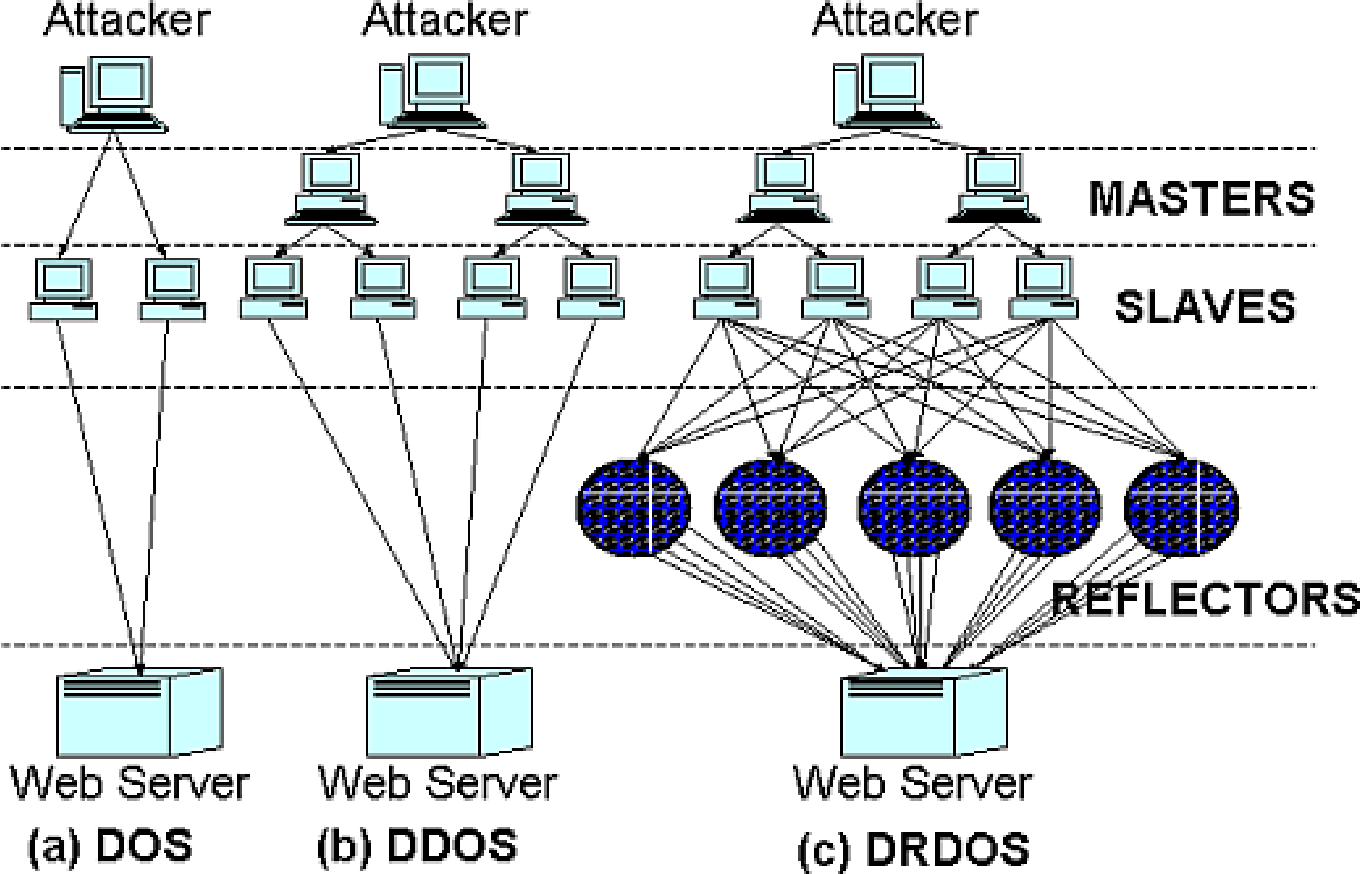

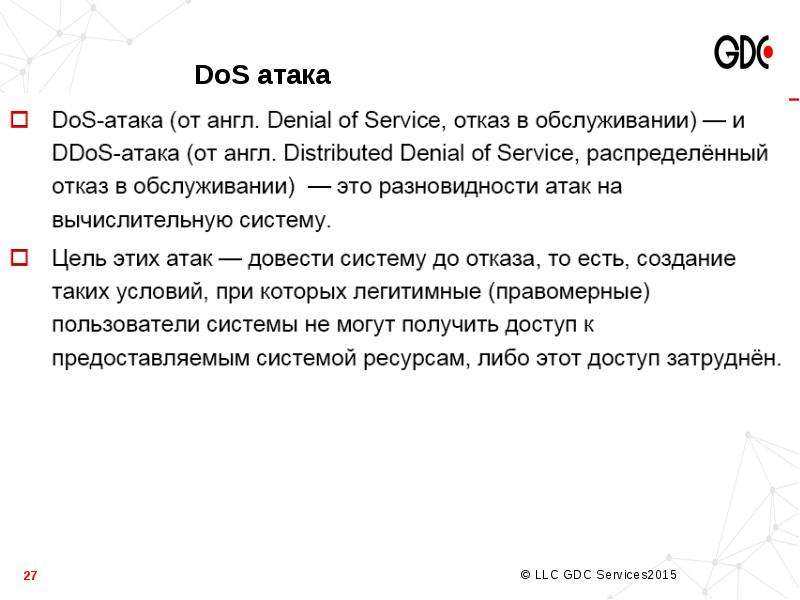

Что такое атака типа «отказ в обслуживании» (DoS)?

Барт Ленартс-Бергманс — 11 апреля 2023 г.

Что такое атака типа «отказ в обслуживании» (DoS)?

Атака типа «отказ в обслуживании» (DoS) — это кибератака, которая заполняет компьютер или сеть ложными запросами с целью нарушения бизнес-операций. При DoS-атаке пользователи не могут выполнять рутинные и необходимые задачи, такие как доступ к электронной почте, веб-сайтам, онлайн-аккаунтам или другим ресурсам, которые управляются скомпрометированным компьютером или сетью.

При DoS-атаке пользователи не могут выполнять рутинные и необходимые задачи, такие как доступ к электронной почте, веб-сайтам, онлайн-аккаунтам или другим ресурсам, которые управляются скомпрометированным компьютером или сетью.

Хотя большинство DoS-атак не приводят к потере данных и обычно устраняются без уплаты выкупа, они требуют времени, денег и других ресурсов организации для восстановления критически важных бизнес-операций.

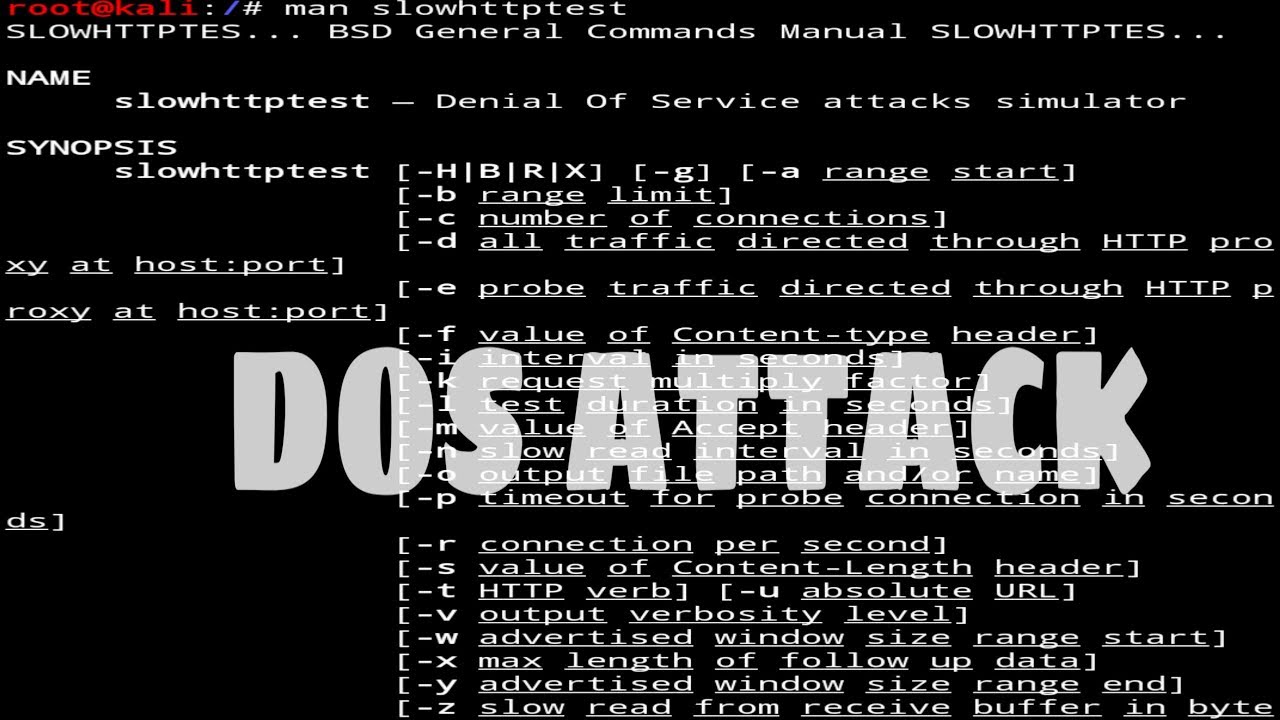

Как работают DoS-атаки?

Атака DoS чаще всего осуществляется путем переполнения целевого хоста или сети незаконными запросами на обслуживание. Отличительной чертой этих атак является использование ложного IP-адреса, который не позволяет серверу аутентифицировать пользователя. По мере обработки потока поддельных запросов сервер перегружается, что приводит к его замедлению, а иногда и к сбоям, после чего доступ законных пользователей прерывается. Чтобы большинство DoS-атак были успешными, у злоумышленника должна быть более доступная пропускная способность, чем у цели.

Типы DoS-атак

Существует два основных типа DoS-атак:

- Те, которые приводят к сбою веб-служб, называемых переполнением буфера .

- Те, кто их флудят, называются флуд-атаками .

Внутри этих двух категорий есть разные подмножества, которые различаются в зависимости от методов злоумышленника, оборудования, на которое направлена атака, и способа измерения атаки.

| Тип | Описание | Примеры |

|---|---|---|

| 1. Переполнение буфера | Переполнение буфера является наиболее распространенной формой DoS-атаки. В этом типе эксплойта злоумышленник направляет на сетевой адрес больше трафика, чем система способна обработать. Это приводит к тому, что машина использует все доступные буферы или области памяти, в которых временно хранятся данные, пока они передаются по сети. Переполнение буфера происходит, когда объем данных превышает всю доступную полосу пропускания, включая дисковое пространство, память или ЦП, что приводит к снижению производительности и сбоям системы. Переполнение буфера происходит, когда объем данных превышает всю доступную полосу пропускания, включая дисковое пространство, память или ЦП, что приводит к снижению производительности и сбоям системы. | Переполнение стека : наиболее распространенный тип атаки переполнения буфера, когда компьютерная программа пытается использовать пространство памяти в выделенном стеке вызовов. Он переопределяет границы, в которых был включен буфер. Переполнение Unicode : Создает переполнение буфера через Unicode, где может быть создан любой символ. Атака вступает в игру, когда Unicode вставляется в ожидаемый ввод ASCII. Unicode и ASCII являются стандартами кодирования. Они позволяют компьютерам представлять текст. |

| 2. Атаки Flood | Атаки Flood происходят, когда система получает слишком много трафика для сервера, что приводит к замедлению и, возможно, остановке. | ICMP Floods : Обычно называемые атаками smurf или ping, используют неправильно настроенные сетевые устройства. В этих атаках злоумышленники развертывают поддельные пакеты — или ложные IP-адреса — которые «пингуют» каждое устройство в целевой сети, не дожидаясь ответа. По мере того как сеть будет справляться с резким ростом трафика, работа системы замедлится и, возможно, остановится. В этих атаках злоумышленники развертывают поддельные пакеты — или ложные IP-адреса — которые «пингуют» каждое устройство в целевой сети, не дожидаясь ответа. По мере того как сеть будет справляться с резким ростом трафика, работа системы замедлится и, возможно, остановится. SYN Flood : Он отправляет запрос на подключение к серверу, но никогда не завершает метафорическое «рукопожатие» с хостом. Эти запросы продолжают заполнять систему до тех пор, пока все открытые порты не будут заполнены, не оставляя доступных путей доступа для законных пользователей. |

Отчет CrowdStrike о глобальных угрозах за 2023 год

В отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и передовых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Загрузить сейчасКак определить DoS-атаку?

Признаки DoS-атаки может наблюдать любой пользователь сети. Общие индикаторы включают в себя:

Общие индикаторы включают в себя:

- Низкая производительность сети для общих задач , таких как загрузка/выгрузка файлов, вход в учетную запись, доступ к веб-сайту или потоковая передача аудио- или видеоконтента.

- Невозможность доступа к онлайн-ресурсам, включая веб-сайты или учетные записи в Интернете, такие как банковские счета, инвестиционные портфели, учебные материалы или медицинские записи.

- Прерывание или потеря связи нескольких устройств в одной сети.

К сожалению, для большинства системных пользователей симптомы DoS-атаки часто напоминают основные проблемы с подключением к сети, плановое техническое обслуживание или простой всплеск веб-трафика, что побуждает многих игнорировать эту проблему.

Основное различие между распределенной атакой типа «отказ в обслуживании» (DDoS) и DoS-атакой заключается в источнике атаки . DDoS — это организованная атака, запущенная из нескольких мест несколькими системами одновременно, тогда как DoS-атака носит единичный характер.

DDoS — это организованная атака, запущенная из нескольких мест несколькими системами одновременно, тогда как DoS-атака носит единичный характер.

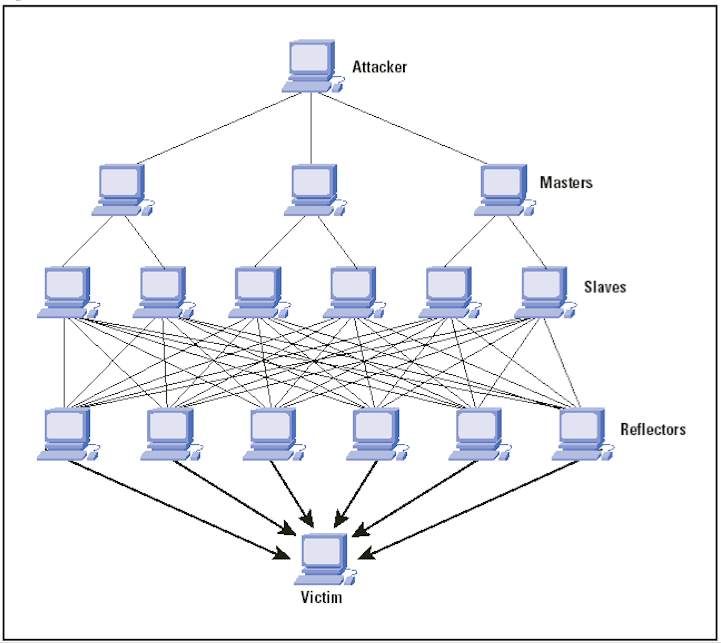

Как правило, DDoS-атака считается более изощренной и представляет гораздо большую угрозу для организаций , поскольку она использует несколько устройств в различных географических регионах, что затрудняет ее идентификацию, отслеживание и нейтрализацию. Чаще всего DDoS-атаки используют ботнет — сеть скомпрометированных компьютеров или устройств, которые контролируются каналом управления и контроля (C&C) — для выполнения этого типа синхронизированной атаки.

Как снизить риск DoS-атаки

Робин Джексон, главный консультант CrowdStrike, предложил организациям следующие советы по предотвращению, обнаружению и устранению кибератак, включая DoS-атаки. Некоторые из советов, которые он упоминает в своем блоге, включают:

- Организуйте последовательное и всестороннее обучение для сотрудников тому, как распознавать распространенные признаки атак и поощрять ответственную деятельность в Интернете.

- Проверка попыток вымогательства , когда злоумышленники угрожают массированными DoS-атаками. Партнер по кибербезопасности может помочь организации быстро исследовать угрозу и оценить свою способность нарушить работу, что может сэкономить организации значительные деньги в случае, если угроза не заслуживает доверия.

- Проведение рутинных кабинетных учений и тестирование на проникновение для улучшения возможностей предотвращения путем выявления слабых мест в сетевой архитектуре.

- Разделение резервных копий для предотвращения перечисления , если и когда программа-вымогатель начнет шифровать.

- Шифруйте конфиденциальные данные , когда они находятся в состоянии покоя и в движении, чтобы снизить риск потери, утечки или кражи данных.

- Обеспечение наилучшего оборудования для улучшения видимости сети.

- Создайте план коммуникаций , чтобы ваша компания могла быстро и четко управлять запросами СМИ, вопросами клиентов и другими проблемами заинтересованных сторон.

- Связаться с правоохранительными органами , чтобы чиновники имели больше информации о киберпреступниках и их тактике.

ПОЗНАКОМЬТЕСЬ С АВТОРОМ

Барт является старшим менеджером по маркетингу продуктов Threat Intelligence в CrowdStrike и обладает более чем 20-летним опытом в области мониторинга, обнаружения и анализа угроз. Начав свою карьеру в качестве аналитика операций сетевой безопасности в бельгийской финансовой организации, Барт переехал на восточное побережье США, чтобы присоединиться к нескольким компаниям, занимающимся кибербезопасностью, включая 3Com/Tippingpoint, RSA Security, Symantec, McAfee, Venafi и FireEye-Mandiant. , а также роли в маркетинге продукта.

Атаки DoS и DDoS — определение, примеры и обнаружение

Что такое атаки типа «отказ в обслуживании»?

Атака типа «отказ в обслуживании» (DoS) — это тактика перегрузки компьютера или сети, чтобы сделать ее недоступной. Злоумышленники достигают этого, отправляя больше трафика, чем может обработать цель, что приводит к ее сбою, что делает ее неспособной предоставлять услуги своим обычным пользователям. Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Примерами целей могут быть электронная почта, онлайн-банкинг, веб-сайты или любые другие службы, зависящие от целевой сети или компьютера.

Существуют различные типы DoS-атак, такие как исчерпание ресурсов и флуд-атаки. Атаки с исчерпанием ресурсов заставляют целевую инфраструктуру использовать всю доступную память или ресурсы хранения, что снижает производительность службы или полностью останавливает ее. Атаки флудом отправляют огромное количество пакетов, которые превышают пропускную способность сервера.

Распределенный отказ в обслуживании (DDoS) — это тип атаки DoS, при которой трафик, используемый для подавления цели, поступает из многих распределенных источников. Этот метод означает, что атаку нельзя остановить, просто заблокировав источник трафика.

Ботнеты часто используются для DDoS-атак.

Защита от атак типа «отказ в обслуживании»

Хотя остановить или предотвратить DoS-атаки проще, DDoS-атаки могут представлять серьезную угрозу.

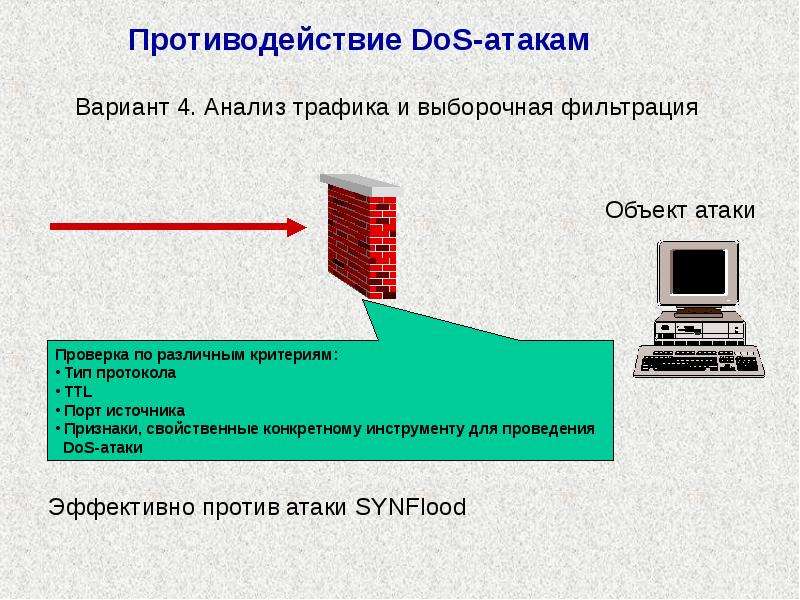

Предотвратить спуфинг: Убедитесь, что адрес источника трафика соответствует набору адресов для его заявленного места происхождения, и используйте фильтры, чтобы предотвратить спуфинг коммутируемых соединений.

Ограничение широковещания: Часто атаки отправляют запросы на каждое устройство в сети, усиливая атаку. Ограничение или отключение переадресации широковещательной рассылки, где это возможно, может предотвратить атаки. Пользователи также могут отключать эхо-сервисы и сервисы тарификации, где это возможно.

Оптимизация реагирования на инциденты: Отточенное реагирование на инциденты может помочь вашей команде безопасности быстро реагировать при обнаружении DoS-атак.

Защитить конечные точки: Убедитесь, что на все конечные точки установлены исправления для устранения известных уязвимостей. На конечных точках, способных запускать агенты EDR, они должны быть установлены.

Наберите в брандмауэрах: Убедитесь, что ваши брандмауэры ограничивают входящий и исходящий трафик по периметру, где это возможно.

Мониторинг сети: Чем больше вы знаете о том, как выглядит обычный входящий трафик, тем быстрее вы обнаружите начало DDoS-атаки.

Подробнее о работе можете прочитать в нашей базе знаний.

Подробнее о работе можете прочитать в нашей базе знаний.

Ваш комментарий будет первым