Что такое DDoS-атаки, и как защитить от них свой сайт?

Уменьшение зон, доступных для атаки

Одним из первых методов нейтрализации DDoS-атак является сведение к минимуму размера зоны, которую можно атаковать. Подобный прием ограничивает возможности злоумышленников для атаки и обеспечивает возможность создания централизованной защиты. Необходимо убедиться, что доступ к приложению или ресурсам не был открыт для портов, протоколов или приложений, взаимодействие с которыми не предусмотрено. Таким образом, сведение к минимуму количества возможных точек для атаки позволяет сосредоточить усилия на их нейтрализации. В некоторых случаях этого можно добиться, разместив свои вычислительные ресурсы за сетями распространения контента (CDN) или балансировщиками нагрузки и ограничив прямой интернет-трафик к определенным частям своей инфраструктуры, таким как серверы баз данных. Также можно использовать брандмауэры или списки контроля доступа (ACL), чтобы контролировать, какой трафик поступает в приложения.

План масштабирования

Двумя основными элементами нейтрализации крупномасштабных DDoS-атак являются пропускная способность (или транзитный потенциал) и производительность сервера, достаточная для поглощения и нейтрализации атак.

Транзитный потенциал. При проектировании приложений необходимо убедиться, что поставщик услуг хостинга предоставляет избыточную пропускную способность подключения к Интернету, которая позволяет обрабатывать большие объемы трафика. Поскольку конечная цель DDoS-атак – повлиять на доступность ресурсов или приложений, необходимо размещать их рядом не только с конечными пользователями, но и с крупными узлами межсетевого обмена трафиком, которые легко обеспечат вашим пользователям доступ к приложению даже при большом объеме трафика. Работа с интернет-приложениями обеспечивает еще более широкие возможности. В этом случае можно воспользоваться сетями распространения контента (CDN) и сервисами интеллектуального преобразования адресов DNS, которые создают дополнительный уровень сетевой инфраструктуры для обслуживания контента и разрешения DNS-запросов из мест, которые зачастую расположены ближе к конечным пользователям.

Производительность сервера. Большинство DDoS-атак являются объемными и потребляют много ресурсов, поэтому важно иметь возможность быстро увеличивать или уменьшать объем своих вычислительных ресурсов. Это можно обеспечить, используя избыточный объем вычислительных ресурсов или ресурсы со специальными возможностями, такими как более производительные сетевые интерфейсы или улучшенная сетевая конфигурация, что позволяет поддерживать обработку больших объемов трафика. Кроме того, для постоянного контроля и распределения нагрузок между ресурсами и предотвращения перегрузки какого-либо одного ресурса часто используются соответствующие балансировщики.

Сведения о типичном и нетипичном трафике

Каждый раз, когда обнаруживается повышение объема трафика, попадающего на хост, в качестве ориентира можно брать максимально возможный объем трафика, который хост может обработать без ухудшения его доступности. Такая концепция называется ограничением скорости. Более продвинутые методы защиты соответственно обладают дополнительными возможностями и могут интеллектуально принимать только трафик, который разрешен, анализируя отдельные пакеты. Для использования подобных средств необходимо определить характеристики хорошего трафика, который обычно получает целевой объект, и иметь возможность сравнивать каждый пакет с этим эталоном.

Более продвинутые методы защиты соответственно обладают дополнительными возможностями и могут интеллектуально принимать только трафик, который разрешен, анализируя отдельные пакеты. Для использования подобных средств необходимо определить характеристики хорошего трафика, который обычно получает целевой объект, и иметь возможность сравнивать каждый пакет с этим эталоном.

Развертывание брандмауэров для отражения сложных атак уровня приложений

Против атак, которые пытаются использовать уязвимость в приложении, например против попыток внедрения SQL-кода или подделки межсайтовых запросов, рекомендуется использовать Web Application Firewall (WAF). Кроме того, из-за уникальности этих атак вы должны быть способны самостоятельно нейтрализовать запрещенные запросы, которые могут иметь определенные характеристики, например могут определяться как отличные от хорошего трафика или исходить из подозрительных IP-адресов, из неожиданных географических регионов и т. д. Чтобы нейтрализовать происходящие атаки, иногда может быть полезно получить поддержку специалистов для изучения характеристик трафика и создания индивидуальной защиты.

д. Чтобы нейтрализовать происходящие атаки, иногда может быть полезно получить поддержку специалистов для изучения характеристик трафика и создания индивидуальной защиты.

DDoS-атаки: что это, происхождение, виды и способы защиты

Distributed Denial of Service, или «Распределенный отказ в обслуживании» — это перегрузка информационной системы избыточным числом запросов, блокирующая обработку обращений.

Что происходит при DDoS-атаке? Массовые запросы к серверу. Их объем превышает допустимый, что делает сервер недоступным для других пользователей.

Причины DDOS-атак

Личная неприязнь

IT-специалисты могут инициировать обвал сервера организации по личным мотивам: преследование со стороны закона, желание отомстить обидчикам, зависть успеху чужого проекта и пр. Например, в 1999 году хакеры из-за угрозы преследования обрушили серверы ФБР.

Политические мотивы

Атакуя серверы органов власти, хакеры таким образом выражают свой протест действиям правительства. Например, в 2007 году из-за угрозы сноса Памятника Воину-освободителю в Таллине хакеры начали атаковать серверы госучреждений.

Например, в 2007 году из-за угрозы сноса Памятника Воину-освободителю в Таллине хакеры начали атаковать серверы госучреждений.

Развлечение

DDoS становится популярным в современном IT-сообществе, поэтому новички могут проводить их не столько из серьезных побуждений, сколько для забавы.

Вымогательство

Хакер может шантажировать владельцев ресурса с целью выкупа под угрозой DDoS.

Конкуренция

Инфраструктура организации может быть атакована представителями конкурирующей фирмы.

Потенциальные жертвы

Основной ущерб для любой корпорации — это потери от простоя (трафик, клиенты, доход, репутация, ухудшение позиций в поисковых выдачах и пр.). Как правило, жертвами крупных DDOS атак становятся:

- Корпорации и государственные учреждения: агрегаторы (маркетплейсы), сайты крупных компаний, отраслевых министерств и др.;

- Финансовые учреждения: сайты и порталы банков, бирж, управляющих и инвестиционных компаний;

- Медицинские учреждения: больницы, медицинские центры и пр.

;

; -

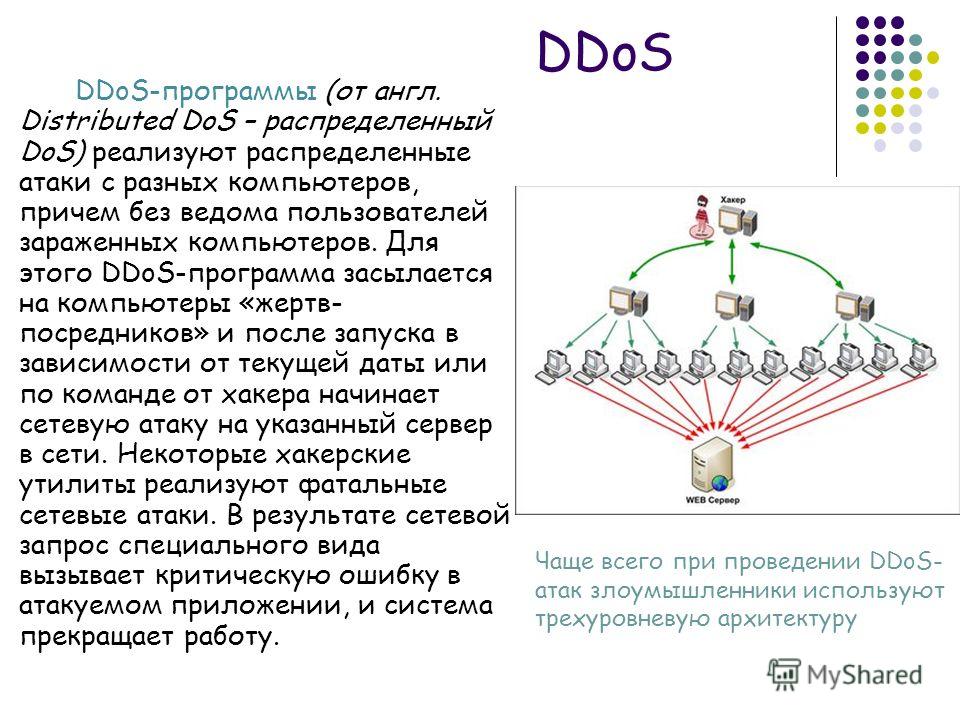

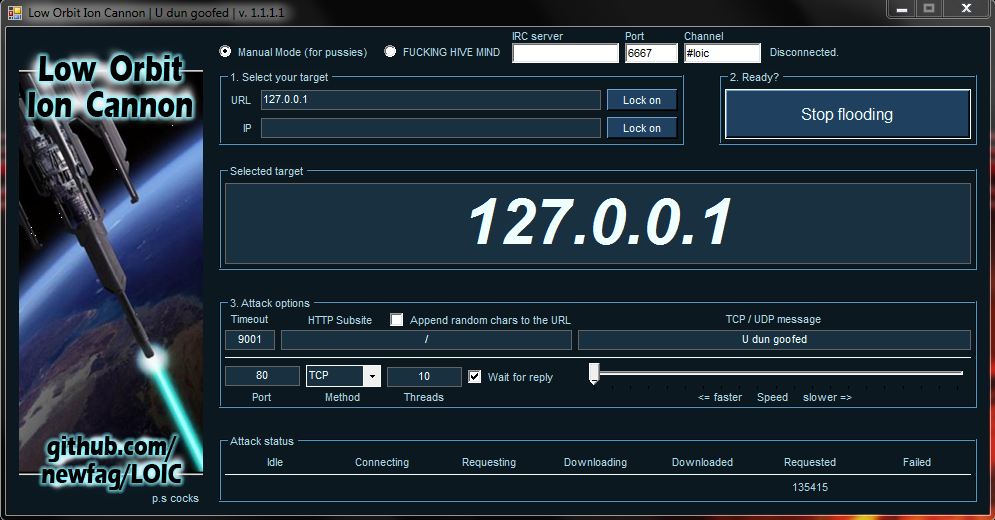

Организация DDOS-атак

Серверы имеют ограничения на одновременную обработку запросов. Также для оптимизации нагрузки предусмотрено ограничение пропускной способности канала, соединяющего сеть и сервер. Для обхода ограничений злоумышленники организуют специальную сеть с вредоносным ПО («ботнет»). Для наглядности ее схема приведена ниже.

Входящие в инфраструктуру «ботнет» компьютеры не связаны между собой. Они используются для генерации избыточного трафика, способного перегрузить атакуемую систему. Для этого на компьютеры ставится троян, который запускается удаленно. Атаке подвергается DNS сервер, пропускной канал и интернет-соединение.

Признаки DDOS-атаки

Распознать атаку можно по следующим признакам:

- Некорректная работа серверного ПО и ОС: зависания, произвольные завершения сессий и пр.;

- Пиковая нагрузка на сервер: нагрузка на ЦП, оперативную память, диск и другие компоненты сервера, превышающая средние значения;

- Рост числа запросов на порты;

- Одинаковая модель поведения: злоумышленники пытаются маскировать вредоносный трафик, закладывая в алгоритмы симуляцию действий пользователей (скачивания файлов, просмотры страниц, использование поиска и пр.

). Выявление массового совершения однотипных действий может послужить сигналом;

). Выявление массового совершения однотипных действий может послужить сигналом; - Однотипные запросы к портам и сервисам: выявить возросшую нагрузку, однотипные запросы к службам сервера можно по анализу логов. Массовые запросы, если генерирующие их пользователи не похожи на типичную аудиторию, являются хорошим маркером.

Виды DDoS-атак

Атаки транспортного уровня

Атака направлена на перегрузку брандмауэра, центральной сети или системы, распределяющей нагрузку. При атаках такого вида распространено использование сетевого флуда, при котором генерируется масса однотипных запросов-пустышек, перегружающих канал. Основной упор здесь делается на методику обработки клиентских запросов к серверу.

Как правило, сетевая служба работает по методу FIFO, согласно которому в приоритете первое обращение. Однако, при флуде генерируется такой объем запросов, что аппаратных ресурсов сервера не хватает для завершения обработки первого запроса.

HTTP-флуд

Сервер получает избыточный объем HTTP-запросов клиентов, в результате чего все узлы связи становятся недоступными.

ICMP-флуд

Перегружает сервер жертвы служебными командами, на которые машина должна давать эхо-ответы. Классический пример — Ping-флуд, когда на сервер непрерывно отправляются ICMP-пакеты для проверки доступности узла.

SYN-флуд

На сервер отправляется избыточный объем SYN-запросов на TCP-подключение. Согласно алгоритму «тройного рукопожатия», сервер должен ответить на SYN-запрос клиента пакетом с флагом ACK (Аcknowledge). После этого будет установлено соединение. В случае с SYN-флудом, очередь SYN-запросов на сервере переполняется.

При этом заголовки SYN-пакетов подделываются таким образом, чтобы ответные пакеты с сервера уходили на несуществующие адреса. Таким образом, злоумышленник создает цепочку наполовину открытых соединений, забивающих канал и делающих невозможным доступ рядовых пользователей к серверу и его службам.

UDP-флуд

Атакуемое устройство получает множественные UDP-запросы с измененными IP-адресами источников. Так злоумышленник сохраняет анонимность паразитной сети, забивая полосу пропускания сервера. Суть атаки в следующем: из вредоносной сети на жертву направляется поток UDP-запросов. Сервер должен обработать запрос, разобрав приходящий пакет и определив для него соответствующее приложение (сервис, порт).

Затем нужно перенаправить запрос туда и в случае успеха вернуть ответ службы. В случае отсутствия активности будет отправлено сообщение «Адресат недоступен» по протоколу ICMP. Поскольку в пакетах был изменен адрес источника инициатора запроса, то ICMP-отказы уходят на другие узлы. Тем временем, вредоносный алгоритм продолжает поддерживать очередь запросов переполненной.

MAC-флуд

На порты сервера поступает поток пустых пакетов с пустыми MAC-адресами.

Атаки уровня инфраструктуры

Атаке подвергаются оперативная память, процессорное время, а также подсистема хранения данных на сервере. При этом пропускной канал не перегружается.

При этом пропускной канал не перегружается.

Существуют несколько видов таких атак.

Вычисления

Процессор получает запросы на «тяжелые» вычисления. Ввиду переизбытка запросов сервер начинает сбоить и пользователи не получают доступ к серверу, его службам и ресурсам.

Переполнение диска

Дисковое пространство сервера начинает заполняться «мусорным» содержимым с помощью вредоносного кода злоумышленников. Переполнение диска нарушает работу веб-сервисов, функционал которых построен на активной работе с файловой системой (хранение, доступ и воспроизведение мультимедиа и другого контента). Для заполнения используются лог-файлы (данные о запросах и сессиях, формируемые на стороне сервера). Предотвратить умышленное заполнение диска можно ограничив размер лог-файлов.

Обход системы квотирования

Злоумышленник получает доступ к CGI-интерфейсу сервера и с его помощью использует аппаратные ресурсы машины в своих интересах.

Неполная проверка пользователя

Злоумышленник может использовать ресурсы сервера бесконечно долго.

Атака второго рода

На сервере вызывается ложный сигнал о перегрузке, либо ее угрозе, в результате сетевой узел на время становится недоступным.

Атаки уровня приложений

При таких атаках используются заложенные в серверное ПО упущения, создающие уязвимости. Классический пример — атака «Пинг смерти», когда на атакуемую машину направляется избыточный объем ICMP-пакетов, переполняющих буфер памяти.

DNS-атаки

Атаки этого вида направлены на:

- Использование уязвимостей в ПО DNS-серверов: «уязвимость нулевого дня», «Быстрый поток», «DNS-спуфинг»;

- Обрушение DNS-серверов: из-за отключения службы DNS пользователь не сможет зайти на страницу сайта, поскольку его браузер не найдет IP-адрес нужного узла.

Предотвращение и защита от DDoS-атак

Наиболее эффективный способ защиты от DDoS атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг или интернет-провайдера. Причем выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Причем выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Владелец же сайта, веб-сервиса или другого сетевого проекта, со своей стороны, для минимизации рисков и потерь от DDoS должен:

- Тщательно обследовать логику своего продукта: еще на этапе разработки и тестирования можно исключить ошибки и уязвимости;

- Вести контроль версий ПО и сетевых служб: необходимо своевременно обновлять программное обеспечение сетевых служб (СУБД, PHP и пр.). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке;

- Следить за доступом к сетевым службам: делегирование прав на операции требует проработки.

Необходимо обеспечить несколько уровней доступа (мастер, гостевой и пр.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии — например, своевременно отключать доступ уволившимся сотрудникам. Также нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию;

Необходимо обеспечить несколько уровней доступа (мастер, гостевой и пр.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии — например, своевременно отключать доступ уволившимся сотрудникам. Также нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию; - Контролировать панель администратора: рекомендуется ограничить доступ к панели внутренней, либо VPN-сетью;

- Сканировать систему на наличие уязвимостей: в этом помогут публичные рейтинги (например, OWASP Top 10), либо инструменты разработчика;

- Использовать брандмауэр приложений: автоматизируйте проверку сетевого трафика и валидации запросов к портам и службам сервера;

- Распределять трафик с помощью CDN: за счет распределенного хранения контента нагрузка на ресурсы сервера оптимизируется, что ускоряет обработку трафика и запросов;

- Вести списки контроля доступа (ACL): для персонального ограничения доступа к сетевым узлам;

- Очищать кэш DNS: для защиты от спуфинга;

- Использовать защиту от спама: один из источников уязвимостей — формы обратной связи.

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки;

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки; - Использовать контратаку: вредоносный трафик можно перенаправить на сеть атакующего. В результате это не только сохранит доступность Вашего сервера, но и временно выведет злоумышленника из игры;

- Использовать распределенное хранение и бэкапирование: в случае отказа одного или нескольких серверов Вашей сети Вы сможете возобновить работу ресурса на другой машине. К этому времени там уже будет развернута функциональная копия Вашего проекта;

- Использовать аппаратные средства защиты от DDoS: Impletec iCore, DefensePro и пр.;

- Тщательно выбирать хостинг-провайдера: необходимо выбирать поставщика, дающего гарантии защиты от всех современных угроз. Также немаловажно иметь круглосуточную линию поддержки, панель администратора с необходимыми инструментами аналитики по конкурентным условиям.

Защита DNS

Брандмауэры и системы предотвращения вторжений на серверы сами по себе уязвимы и рассчитывать только на их надежность не стоит.

Для TCP-трафика рекомендуется использовать облачные сервисы для фильтрации подозрительных запросов. Также рекомендуется:

- Проводить мониторинг DNS: подозрительную сетевую активность можно отследить. Для этого рекомендуется использовать коммерческие DNS-решения, либо Open-source продукты (например, BIND). Вы сможете в режиме реального времени отслеживать сетевой трафик и запросы к DNS. Для экономии времени также рекомендуется построит базовый профиль сетевой инфраструктуры и обновлять его по мере масштабирования бизнеса;

- Расширять аппаратные ресурсы DNS: компромиссное решение, позволяющее защитить инфраструктуру от мелкомасштабных атак. Закупка дополнительных мощностей также сопряжена и с вложениями;

- Использовать DNS Response Rate Limiting (RRL): это снижает вероятность использования Вашего DNS-сервера в атаке DDoS Reflection.

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS;

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS; - Строить конфигурации высокой доступности: DNS служба разворачивается на HA-сервере, что позволяет восстановить работу сервиса на резервной машине в случае если основная окажется недоступной.

Географически распределенная сеть также может послужить средством защиты от DDoS. Существует два подхода к построению такой сети:

- Anycast: разные DNS серверы используют общий IP-адрес, а при обработке трафика запросы направляются на ближайший сервер. Такой подход, по сравнению с описанным ниже, является более оптимальным, поскольку трафик и нагрузки распределяются между несколькими машинами. Это делает инфраструктуру более устойчивой к DDoS;

- Unicast: за каждым DNS-сервером закрепляется уникальный IP-адрес. Служба DNS поддерживает таблицу серверов и соответствующих им адресов ресурса. При обработке запросов для балансировки трафика и нагрузок IP-адрес выбирается в случайном порядке.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Крупнейшие DDOS-атаки в истории

Впервые серьезное нападение произошло в 2000 году. Жертвами стали серверы и сайты eBay, Amazon, CNN и Yahoo. Виновником стала самописная программа, созданная 16-летним хакером-энтузиастом. Вредоносный алгоритм под названием Sinkhole зафлудил машины жертв и обрушил их.

Некогда популярный «Пинг смерти» использовал ping-команду для флуда. Для того, чтобы вызвать DDoS сервера, размер пакета искусственно увеличивался до 65535 байт. Пик популярности такой атаки приходится на 90-е годы — тогда в серверном ПО еще не была распространена проверка размера приходящих пакетов. В результате пропускной канал забивался и ресурс становился недоступным.

В 2013 году в результате конфликта между голландским хостинг-провайдером Cyberbunker и Spamhaus (организация занимается составлением списков спамеров) первые начали атаку на последних. Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

При атаке использовался метод DNS amplification. Суть метода — рассылка рекурсивных запросов с поддельными обратными адресами. При длине исходящего запроса в несколько байт ответный пакет может превышать несколько килобайт. При этом, для усиления эффекта ответный пакет направляется на сервер жертвы. Такой подход позволяет добиться большей эффективности, чем при использовании ботнет, поскольку в качестве «зомби»-компьютеров выступают не устройства с ограниченным каналом, а серверы.

В 2016 году была зафиксирована атака с нагрузкой на канал в 1 Тбит/с. Тем не менее, атакуемый ресурс устоял и смог отразить атаку.

Мы предлагаем комплексные решения для защиты Ваших интернет-ресурсов от DDoS:

- Базовая защита: фильтрация трафика и защищенные IP-адреса. Подробнее о фильтрации — в нашей базе знаний;

- Расширенная защита: анализ и очистка трафика на уровне протоколов приложений: HTTP, DNS, SIP и др.

;

; - Балансировщик нагрузки: оптимальное использование ресурсов сервера, распределенные системы хранения и обработки запросов и пр.

что это такие и какие бывают DDoS-атаки.

Каждый сайт имеет ограниченную способность обрабатывать поступающие извне запросы. Она зависит от емкости диска и объема поступающего трафика. Если мощности сервера недостаточно, то при обработке запросов в работе сайта могут возникнуть сбои. Сначала он тормозит, а затем может вообще прекратить работу. Это явление называется DoS (Denial of Service – «отказ в обслуживании») и встречается часто, например, в работе новостных сайтов. Это естественный процесс, который не таит в себе серьезной опасности. Другое дело DDoS-атака (Distributed Denial of Service – «распределенный отказ от обслуживания»). Это преднамеренное влияние на тот или иной сайт, с целью вывести его из строя. Отказ в обслуживании может принести материальный ущерб, если речь идет об интернет-магазинах или компаниях, предоставляющих услуги.

В чем заключается механизм действия DDoS-атаки?

Распределенный отказ от обслуживания возникает в результате поступления на ресурс жертвы такого количества запросов, что он не справляется с ними и полностью отключается. Причем «лечь» могут сервисы мелких компаний и сайты солидных хостинг-провайдеров. Например, известными DDoS-атаками стали хакерские нападения на площадки интернет-магазинов Amazon и AliExpress.

Чтобы атака была успешной, необходимо продуцировать большое количество запросов. Для этого хакеры создают троянские программы и внедряют их в дисковое пространство случайных пользователей, которые заходили на сомнительные сайты или перешли по отправленной на почту или через социальные сети ссылке. Поскольку объекты атаки вовсе не компьютеры пользователей, то антивирусы их могут и не отследить. В нужный момент на зараженные вирусом компьютеры поступает команда отправлять на указанный IP-адрес запросы. При этом сам инициатор атаки остается в тени. Ответы на запросы идут на адреса компьютеров «зомби», хозяева которых даже и не подозревают, что принимают участие в DDoS-атаке. Чем шире сеть таких ботов, тем мощнее атака и тем сильнее вреда она нанесет.

Ответы на запросы идут на адреса компьютеров «зомби», хозяева которых даже и не подозревают, что принимают участие в DDoS-атаке. Чем шире сеть таких ботов, тем мощнее атака и тем сильнее вреда она нанесет.

Какие существуют виды DDoS?

Если говорить об DDoS-атаках, целью которых вывод из строя сайта жертвы без того, чтобы внедриться в структуру или получить права администратора, то выделяют следующие виды:

- 1Пинг-флуд

Такая DDoS-атака проводится с нескольких компьютеров и не требует создания расширенной сети. На сайт жертвы отправляется большое количество схожих запросов, которые отбирают полезный ресурс сайта и приводят к его отключению. Чтобы отразить ее достаточно блокировать источники. Например, отключить опцию ответа на ICMP-запросы или установить алгоритм приоритетности. - 2HTTP-флуд

Это популярный вид атаки, при котором на сайт жертвы посылается бесконечный поток HTTP-сообщений. Это приводит к тому, что сервер не может обслуживать другие запросы. Эту атаку направляют на корень сервера и на один из скриптов. Защититься от HTTP-флуда можно, используя улиту (D) DoS Deflate.

Эту атаку направляют на корень сервера и на один из скриптов. Защититься от HTTP-флуда можно, используя улиту (D) DoS Deflate. - 3SMURF-атака

Этот вид атаки специалисты считают наиболее опасной. Она представляет собой пинг-флуд, но разосланный с целой сети ботов. - 4Fraggle флуд

Этот вид DDoS-атаки получил название «Осколочная граната». При проведении посылаются запросы по протоколу UPD на сайт жертвы с большого количество компьютеров-ботов.

Существует множество разновидностей DDoS-атак и постоянно появляются все новые и новые схемы.

Как противостоять атакам?

Борьба с атаками заключается в их предотвращении и немедленном реагировании в случаи возникновения. Так можно если не избежать негативного воздействия, то хотя бы минимизировать его последствия.

Вот некоторые советов по предотвращению DDoS-атак:

-

должна быть возможность провести удаленно перезагрузку сайта.

- программное обеспечение всегда должно быть обновлено.

- установите систему анализа трафика NetFlow. Она поможет распознать атаку на начальном этапе.

- нежелательные запросы следует блокировать через htaccess .

- осуществить защиту можно с помощью PHP-скрипта, блокируя нетипичные запросы.

- простой и эффективный вариант – это воспользоваться помощью провайдера, который предоставляет услуги по защите интернет ресурсов.

Услуги, связанные с термином:

DDoS-атаки (Distributed Denial of Service)

DDoS-атака (Distributed Denial of Service) — хакерская атака на веб-сайт, главная задача которой — привести к отказу в обслуживании, при котором взаимодействие пользователей с сервисами и сайтами будет затруднено или невозможно. Ее отличие от DoS-атаки — в том, что она проводится сразу со множества устройств и адресов. Для DDoS-атак хакеры собирают ботнеты из зараженных вредоносными программами компьютеров-зомби.

Цель проведения DDoS-атаки — вымогательство денег за ее прекращение и за восстановление доступа к веб-сайту. Чаще всего злоумышленники подвергают таким нападениям сетевые ресурсы электронной коммерции, онлайн-банки, системы бронирования, букмекерские конторы, информационные сервисы, СМИ и другие организации, ведущие свой бизнес в Сети.

Существуют специальные вредоносные программы (боты), которые позволяют формировать ботнеты. Например, интернет-червь Mirai заразил более 500 000 устройств, подключенных к интернету, из которых был сформирован одноименный ботнет для рекордно мощных на тот момент DDoS-атак.

DDoS-атаки обрели первую популярность в 1999 году, когда злоумышленники атаковали веб-сайты крупнейших компаний (Yahoo, eBay, Amazon, E-Trade, CNN и многих других). Спустя год после атак на крупные корпорации была осознана необходимость принять срочные меры для борьбы с появившейся проблемой.

Классификация DDoS-атак

Основные способы DDoS-атак:

- HTTP-флуд.

Самый распространенный способ, чья основная идея — отправка серверу такого пакета, ответом на который будет пакет гораздо большего размера. В специально сформированном запросе к серверу злоумышленник заменяет свой IP-адрес на сетевой идентификатор машины внутри сети-жертвы.

Самый распространенный способ, чья основная идея — отправка серверу такого пакета, ответом на который будет пакет гораздо большего размера. В специально сформированном запросе к серверу злоумышленник заменяет свой IP-адрес на сетевой идентификатор машины внутри сети-жертвы. - ICMP-флуд. При этом типе DDoS-атаки хакер отправляет ICMP-пакет (часто — с помощью утилиты ping) усиливающей сети. IP-адрес злоумышленника в этом случае также заменяется целевым, и на сервер-жертву приходит ответ на команду, увеличенный во столько раз, сколько машин содержит усиливающая сеть. Также подобная атака может происходить с помощью UDP-пакетов.

- SYN-флуд. Для обмена данными компьютерным системам требуется установка соединения, и при этом на само соединение тоже выделяются компьютерные ресурсы — на которые и нацелен данный вид атак. Отправляя ложные запросы, можно использовать все ресурсы компьютерной системы, которые зарезервированы на установку соединений.

- «Тяжелые пакеты». Для реализации этого метода атаки злоумышленник с помощью ботнета отправляет серверу трудные для обработки пакеты данных, которые не переполняют канал связи, но отнимают ресурсы процессора, что может привести к его перегреву или перегрузке.

Объект воздействия

Цель DDoS-атаки — вывод из строя или недоступность веб-сайта. Однако бывает так, что целью DDoS оказывается DNS-сервер (например, в 2012 году группа Anonymous планировала вывести таким образом из строя 13 корневых DNS-серверов мира, что лишило бы интернета все население Земли). Также целью может стать уязвимое веб-приложение. Отдельные DDoS-атаки организовываются ради развлечения или в знак политического протеста (скажем, акция 2007 года в честь памятника Воину-освободителю в Эстонии). Часто DDoS проводят для шантажа или вымогательства. От этого ежегодно страдает огромное количество компаний и частных лиц, ведь из-за атак их сайты становятся недоступными клиентам и не приносят дохода. Сетевые ресурсы государственных учреждений, сайты СМИ, интернет-магазины и онлайн-банки, порталы коммерческих и некоммерческих организаций — все они являются потенциальными целями DDoS-атак.

В середине 2010-х годов имело место некоторое затишье, но согласно отчету компании Qrator Labs, в 2016 году DDoS-атаки начали снова тревожить корпоративных пользователей. Несмотря на то, что многим провайдерам легко нейтрализовать атаки мощностью до 300 Гбит/с, проблемы все-таки остались. В частности, злоумышленники начали использовать зараженные серверы видеозаписи, веб-камеры, устройства интернета вещей, в которых имеются уязвимости. Из-за распространенности таких устройств атаки стали еще более масштабными.

Несмотря на то, что многим провайдерам легко нейтрализовать атаки мощностью до 300 Гбит/с, проблемы все-таки остались. В частности, злоумышленники начали использовать зараженные серверы видеозаписи, веб-камеры, устройства интернета вещей, в которых имеются уязвимости. Из-за распространенности таких устройств атаки стали еще более масштабными.

По мнению Qrator Labs, техническим специалистам необходимо снова обращать внимание на защиту от DDoS-атак. Если прежде наблюдалось линейное увеличение мощности последних, то в 2016 году ситуация резко изменилась. Сегодня атаки могут достигать таких масштабов, что им под силу накрывать целые регионы земного шара, а это напрямую угрожает функционированию работы крупных провайдеров.

Наибольшее «внимание» киберпреступники уделили следующим отраслям:

- купонные сервисы,

- платежные системы,

- информационные агрегаторы,

- электронная коммерция,

- игры и игровые площадки.

Источник DDoS-атак

Источников нападений, направленных на отказ в обслуживании, множество: конкуренты, недоброжелатели, хактивисты и т. д. По данным «Лаборатории Касперского», в 2015 году DDoS-атаке подверглась каждая шестая российская компания. За 2015 год было проведено около 120 000 атак на 68 000 различных ресурсов по всему миру. Мощность потока при этом достигала 450 Гбит/с. Чаще всего DDoS-атакам подвергается крупный бизнес (20%).

д. По данным «Лаборатории Касперского», в 2015 году DDoS-атаке подверглась каждая шестая российская компания. За 2015 год было проведено около 120 000 атак на 68 000 различных ресурсов по всему миру. Мощность потока при этом достигала 450 Гбит/с. Чаще всего DDoS-атакам подвергается крупный бизнес (20%).

Анализ риска

Противостояние DDoS-атакам — сложная задача, запросы к сайту поступают со многих направлений. От слабых DDoS-атак можно защититься: например, от HTTP-флуда поможет установка лимита подключений, от ICMP-флуда — отключение ответов на все запросы ECHO или правильно настроенный WAF, от UDP-флуда — отключение от интернета UDP-сервисов и установка лимита обращений к DNS-серверу. Однако против большинства атак, организованных профессиональными киберпреступниками и нацеленных на максимально возможный объем трафика, настройка веб-сервера ничего не даст, так как будет «забит» сам канал связи. В этом случае смогут помочь только специальные сервисы защиты.

Что собой представляет DDoS-атака

Английская аббревиатура DDoS расшифровывается как Distributed Denial of Service, что дословно переводится как «распределенный отказ в обслуживании». На деле эта терминология подразумевает атаку, которая выполняется одновременно с большого числа компьютеров. Задачей такой атаки является выведение из строя сервера цели (как правило, крупной организации) за счет огромного количества запросов, которые вычислительная система не в состоянии обработать. Рассмотрим детально подобный вид атаки.

1. Введение

2. Различные виды DDoS-атак

3. Что такое амплификация (amplification)

4. Выводы

Введение

Люди, неискушенные в теме ИБ, зачастую могут путать DoS-атаки и DDoS-атаки, здесь проще всего будет запомнить так: при Dos-атаке отказ в обслуживании пытается вызвать одна атакующая машина; при DDoS-атаке таких машин много, как правило, это бот-сеть, в которую входят зараженные и полностью контролируемые злоумышленником компьютеры.

Как можно догадаться, бороться с DDoS-атакой гораздо сложнее, она может длиться дни, даже недели — зависит от бюджета киберпреступника. Эффективность этой атаки очевидна, а доступность и вовсе поражает — на рынках даркнета небольшой ботнет можно купить за 150 долларов.

Чтобы иметь представление о том, сколько атак DDoS совершается в разных регионах мира, взгляните на специальную карту цифровых атак.

На данном этапе мы имеем большое разнообразие атак DDoS, рассмотрим некоторые из них.

Виды DDoS-атак

DDoS прикладного уровня (Application layer DDoS)

Атака прикладного (или 7-го) уровня заключается в отправке огромного количества запросов, требующих большой вычислительной мощности. В этот класс также входят атаки HTTP-флуд и DNS-флуд.

HTTP-флуд

HTTP-флуд обычно осуществляется против конкретной цели, как следствие, такую атаку довольно трудно предотвратить. В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

В ней не используются вредоносные пакеты, она больше полагается на бот-сеть.

DNS-флуд

В этом виде атак целью является DNS-сервер жертвы. Если DNS-сервер будет недоступен, вы не сможете найти соответствующий сервер. DNS-флуд — это симметричная атака, запущенная множественными зомби, находящимися в бот-сети и относящаяся к классу атак UDP. Эта атака упрощает спуфинг.

DDoS сетевого уровня (Network layer DDoS)

Это очень масштабные атаки, измеряемые в гигабитах в секунду (Гбит/с) или в пакетах в секунду (PPS). В худших случаях такие атаки могут достигать от 20 до 200 Гбит/с. Такой тип DDoS-атак делится на SYN-флуд и UDP-флуд.

SYN-флуд

Создает поток запросов на подключение к серверу, при котором становится невозможным ответить на эти запросы. Целью здесь является каждый порт сервера, который «наводняется» (от английского слова flood) SYN-пакетами, за счет этого на сервере переполняется очередь на подключения. При этом пакеты SYN-ACK игнорируются, благодаря чему появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента.

При этом пакеты SYN-ACK игнорируются, благодаря чему появляются так называемые полуоткрытые соединения, ожидающие подтверждения от клиента.

UDP-флуд

Сервер «наводняется» UDP-запросами на каждый порт. В этом случае сервер отвечает пакетами «адресат недоступен», в итоге атакуемая система окажется перегруженной и не сможет отвечать.

Что такое амплификация (amplification)

Амплификация (усиление) — это метод, используемый для усиления полосы пропускания DDoS-атаки. Путем подмены IP-адреса в запросе злоумышленник может повысить эффективность своей атаки в 70 раз. Коэффициент усиления может варьироваться в зависимости от типа сервера.

К примеру, команда monlist, часто используется для NTP DDoS-атак. Эта команда отправляет злоумышленнику сведения о последних 600 клиентах ntpd. То есть при небольшом запросе от зараженного компьютера, обратно отправляется большой поток UDP. Такая атака приобретает просто гигантские масштабы при использовании ботнета.

Рисунок 1. Схема DDoS-атак

Выводы

Теперь мы имеем базовое представление о DDoS-атаках, можно порассуждать о том, как от них защититься. Первым делом следует определить, в какой части ваша сеть наиболее уязвима. Затем стоит поставить себя на место злоумышленника, чтобы представить, что ему нужно сделать для того, чтобы провести успешную атаку на вашу сеть.

Пожалуй, самое главное — иметь некую систему оповещений, которая будет вас информировать в случае совершения атаки DDoS, чем раньше вы узнаете о самом факте, тем лучше, так вы успеете продумать план по нейтрализации.

Наконец, можно заказать тестирование на проникновение (оно же пентест, pentest, penetration test), чтобы проверить безопасность вашей сети, насколько она готова к вторжениям извне. Это хорошая практика, которая поможет понять и устранить слабые места, таким образом, что ваша сеть будет относительно защищенной.

Как работает DDoS | Блог SSL.

com.ua

com.uaDDoS-атаки проводят, когда хотят, чтобы сайт временно перестал работать или стал сильно тормозить. Это популярный способ парализовать работу онлайн-бизнеса: пока сайт недоступен, посетители уходят покупать к конкурентам или ждут, чтобы зайти к себе в аккаунт. В результате бизнес теряет деньги и репутацию. Разбираемся, как устроены DDoS-атаки и как от них защититься.

Что такое DDoS-атака

DDoS это частный случай DoS. Кратко введём в курс дела, если вы не знаете, что это.

DoS означает Denial of Service, по-русски — отказ в обслуживании. Это сетевая атака, в ходе которой злоумышленник пытается так сильно нагрузить сайт, чтобы он начал сильно тормозить или стал недоступен для обычных клиентов. Другими словами — атака, во время которой сайт должен «отказать в обслуживании».

А DDoS — это когда сайт атакуют не с одного устройства, а сразу с тысячи. Чем больше устройств, тем больше нагрузка на сервер и выше вероятность сделать сайт недоступным.

Участвовать в атаке могут быть любые устройства, которые подключаются к интернету и умеют отправлять запросы: смартфоны, смарт-часы, бытовая техника, хостинговые серверы.

Но найти и организовать тысячу желающих провести атаку трудно. Гораздо проще превратить компьютеры обычных людей в зомби и управлять ими издалека. Обычно это делают с помощью вирусов.

Такие вирусы не требуют ничего от пользователя и не выдают себя, поэтому владелец устройства может даже не подозревать, что участвует в атаке. Их могут встроить в программу для активации Windows, пиратскую копию игры или программы с торрентов, неофициальную прошивку для смартфона.

Как устроены атаки

Разновидностей DDoS-атак много, но условно они делятся на два типа: атаки на сетевую и программную часть сервера.

Во время атаки на сетевую часть злоумышленник пытается перегрузить канал связи сервера. Канал связи отвечает за объём данных, который сервер способен принять. Когда данных слишком много, сервер не успевает их обрабатывать и для части посетителей сайт перестаёт открываться.

Предположим, канал сервера может принять 1 Гб трафика или 10 000 пользователей одновременно. Задача злоумышленника — преодолеть этот барьер и делать это как можно дольше, чтобы реальные пользователи не могли прорваться на сайт.

Во время атаки на программную часть злоумышленник пытается исчерпать какой-то из ресурсов сервера: мощность процессора, оперативную память, допустимое количество процессов или подключений к базе данных. Когда какой-то из ресурсов заканчивается, сервер начинает тормозить или зависает.

Сервер использует какой-то из ресурсов каждый раз, когда посетитель совершает на сайте какое-то действие. Например, когда посетитель вводит детали входа в аккаунт, сервер проверяет их и отправляет в ответ следующую страницу или показывает ошибку.

Для ответа на разные запросы нужно разное количество ресурсов. Задача злоумышленника — найти запрос, на который сервер тратит максимум ресурсов, а потом закидать его им, пока тот не отключится.

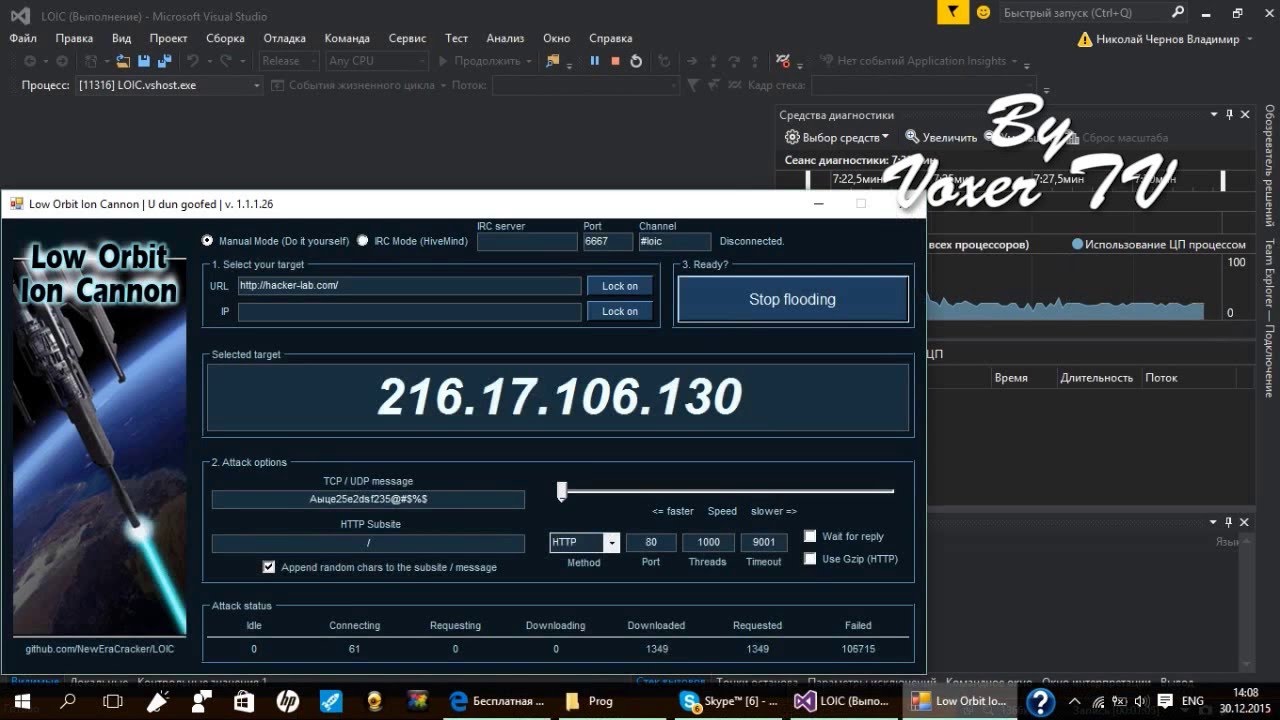

Как устроить DDoS

Теоретически можно попытаться атаковать сайт в одиночку, но заставить сайт отказать в обслуживании будет сложно.

Шансы на успех будут только в случае атаки на программную часть сервера. Но для этого атакующий должен понимать, как устроен хостинг и приложения изнутри. Без этих знаний не получится найти запросы, которые требуют много ресурсов.

Атаку на сетевую часть сервера провести проще, но делать это в одиночку бессмысленно. Каналы связи большинства хостинг-провайдеров выдерживают намного больше трафика, чем способен сгенерировать один компьютер. Плюс грамотный системный администратор легко обнаружит мусорный трафик и отфильтрует его.

Более популярный вариант — заказать атаку в интернете. По запросу «заказать DDoS» Гугл показывает целую кучу сайтов, которые предлагают любые типы атак. Но стоить атака будет дорого. При этом непонятно, будет ли атака эффективной, гарантий никто не даёт.

Стоимость услуг на одном из сайтов

Зачем атакуют сайты

Недоступность сайта приносит онлайн-бизнесу убытки. Большинство людей не станет разбираться, почему сайт не открывается или загружается бесконечно. Проще закрыть его и поискать в другом интернет-магазине. Особенно в дни крупных акций вроде Чёрной пятницы, когда из-за нерасторопности можно остаться без скидки.

Проще закрыть его и поискать в другом интернет-магазине. Особенно в дни крупных акций вроде Чёрной пятницы, когда из-за нерасторопности можно остаться без скидки.

Атака может отразиться не только на выручке, но и на SEO. Если в момент недоступности сайта на какую-то из его страниц придёт поисковый бот, он исключит эту страницу из поисковой выдачи. Потому что поисковикам нет смысла показывать страницы, которые не работают.

Это не значит, что страница исчезнет из результатов поиска навсегда. Со временем бот вернётся на неё и проиндексирует снова, если в этот раз она будет доступна. Можно даже найти такие страницы и отправить на переиндексацию вручную, просто на это придётся потратить время. Особенно если на сайте сотни страниц.

Кроме конкурентов атаковать сайт могут вымогатели. Они связываются с владельца и требуют заплатить за прекращение атаки. Лучше, конечно, не платить, а связаться с хостинг-провайдеров и вместе с ними найти способ справиться с атакой.

Иногда случаются ситуации, когда сайт начинает тормозить или становится недоступен, хотя его не атакуют. Такое бывает, если сайт хранится на виртуальном хостинге. У пользователей такого хостинга есть общие ресурсы, поэтому если во время атаки какой-то из них полностью израсходуется, это затронет все сайты.

Такое бывает, если сайт хранится на виртуальном хостинге. У пользователей такого хостинга есть общие ресурсы, поэтому если во время атаки какой-то из них полностью израсходуется, это затронет все сайты.

В таких ситуациях хостинг-провайдер может временно отключить сайт, который атакуют, чтобы не нарушать работу сайтов других клиентов.

Как защититься от DDoS-атаки

На сервере без защиты отразить грамотно спланированный DDoS будет сложно. На поиск решения нужно время, но если атака окажется достаточно мощной, сервер будет тормозить, а может и вообще зависнуть. Поэтому позаботиться о защите лучше заранее.

Защиту предоставляют специальные компании. Принцип её работы напоминает фильтр: сайт подключают к серверам провайдера защиты, после чего весь трафик сначала проходит через них, подозрительные запросы отсеиваются, а на сайт попадают только безопасные.

Базовая защита стоит $20 в месяц. Её можно купить у CloudFlare и DDoS-Guard. Она защитит только от самых распространённых видов атак. Такой вариант подойдёт небольшим сайтам, которых ещё не атаковали или атаки были слабыми.

Такой вариант подойдёт небольшим сайтам, которых ещё не атаковали или атаки были слабыми.

Минус в том, что при атаке даже средней мощности такой защиты может не хватить и работа сайта всё равно нарушится.

Средняя защита стоит около $200 долларов в месяц. На неё можно перейти, если базовый тариф не подошёл. Такая защита спасёт от большинства видов атак и у вас будет больше возможностей настройки фильтров на стороне провайдера.

Даже если атака окажется мощной, защита возьмёт на себя большую часть нагрузки. Из-за этого сайт может оставаться работоспособным, хотя без защиты давно перестал бы открываться. Это даст системным администраторам возможность принять меры на своей стороне.

Полноценная защита от DDoS-атак любого типа и мощности стоит от $1000 в месяц. Её предоставляют крупные компании вроде DataDome или Sucuri. Стоимость может быть и выше, потому что её часто рассчитывают индивидуально, исходя из размера сайта.

Такая защита подойдёт, если сайт работает на нескольких выделенных серверах и в прошлом его уже доводили до отказа. Главное — оценить убытки от простоя. При регулярной недоступности они могут оказаться больше, чем стоимость защиты.

Главное — оценить убытки от простоя. При регулярной недоступности они могут оказаться больше, чем стоимость защиты.

А какую защиту используете вы? Расскажите о своём опыте борьбы с DDoS-атаками в комментариях.

Как защитить себя от DoS/DDoS-атак

Говоря простым языком, DoS-атаки — это некоторый вид злонамеренной деятельности, ставящей своей целью довести компьютерную систему до такого состояния, когда она не сможет обслуживать правомерных пользователей или правильно выполнять возложенные на нее функции. К состоянию «отказ в обслуживании» обычно приводят ошибки в ПО (программном обеспечении) или чрезмерная нагрузка на сетевой канал или систему в целом. В результате чего ПО, либо вся операционная система машины, «падает» или же оказывается в «зацикленном» состоянии. А это грозит простоями, потерей посетителей/клиентов и убытками.

Анатомия DoS-атак

DoS-атаки подразделяются на локальные и удаленные. К локальным относятся различные эксплойты, форк-бомбы и программы, открывающие по миллиону файлов или запускающие некий циклический алгоритм, который сжирает память и процессорные ресурсы. На всем этом мы останавливаться не будем. А вот удаленные DoS-атаки рассмотрим подробнее. Они делятся на два вида:

На всем этом мы останавливаться не будем. А вот удаленные DoS-атаки рассмотрим подробнее. Они делятся на два вида:

- Удаленная эксплуатация ошибок в ПО с целью привести его в нерабочее состояние.

- Flood — посылка на адрес жертвы огромного количества бессмысленных (реже – осмысленных) пакетов. Целью флуда может быть канал связи или ресурсы машины. В первом случае поток пакетов занимает весь пропускной канал и не дает атакуемой машине возможность обрабатывать легальные запросы. Во втором — ресурсы машины захватываются с помощью многократного и очень частого обращения к какому-либо сервису, выполняющему сложную, ресурсоемкую операцию. Это может быть, например, длительное обращение к одному из активных компонентов (скрипту) web-сервера. Сервер тратит все ресурсы машины на обработку запросов атакующего, а пользователям приходится ждать.

В традиционном исполнении (один атакующий — одна жертва) сейчас остается эффективным только первый вид атак. Классический флуд бесполезен. Просто потому что при сегодняшней ширине канала серверов, уровне вычислительных мощностей и повсеместном использовании различных анти-DoS приемов в ПО (например, задержки при многократном выполнении одних и тех же действий одним клиентом), атакующий превращается в надоедливого комара, не способного нанести какой бы то ни было ущерб. Но если этих комаров наберутся сотни, тысячи или даже сотни тысяч, они легко положат сервер на лопатки. Толпа — страшная сила не только в жизни, но и в компьютерном мире. Распределенная атака типа «отказ в обслуживании» (DDoS), обычно осуществляемая с помощью множества зомбифицированных хостов, может отрезать от внешнего мира даже самый стойкий сервер, и единственная эффективная защита — организация распределенной системы серверов (но это по карману далеко не всем, привет Google).

Просто потому что при сегодняшней ширине канала серверов, уровне вычислительных мощностей и повсеместном использовании различных анти-DoS приемов в ПО (например, задержки при многократном выполнении одних и тех же действий одним клиентом), атакующий превращается в надоедливого комара, не способного нанести какой бы то ни было ущерб. Но если этих комаров наберутся сотни, тысячи или даже сотни тысяч, они легко положат сервер на лопатки. Толпа — страшная сила не только в жизни, но и в компьютерном мире. Распределенная атака типа «отказ в обслуживании» (DDoS), обычно осуществляемая с помощью множества зомбифицированных хостов, может отрезать от внешнего мира даже самый стойкий сервер, и единственная эффективная защита — организация распределенной системы серверов (но это по карману далеко не всем, привет Google).

Методы борьбы

Опасность большинства DDoS-атак – в их абсолютной прозрачности и «нормальности». Ведь если ошибка в ПО всегда может быть исправлена, то полное сжирание ресурсов — явление почти обыденное. С ними сталкиваются многие администраторы, когда ресурсов машины (ширины канала) становится недостаточно, или web-сайт подвергается слэшдот-эффекту (twitter.com стал недоступен уже через несколько минут после первого известия о смерти Майкла Джексона). И если резать трафик и ресурсы для всех подряд, то спасешься от DDoS, но потеряешь добрую половину клиентов.

С ними сталкиваются многие администраторы, когда ресурсов машины (ширины канала) становится недостаточно, или web-сайт подвергается слэшдот-эффекту (twitter.com стал недоступен уже через несколько минут после первого известия о смерти Майкла Джексона). И если резать трафик и ресурсы для всех подряд, то спасешься от DDoS, но потеряешь добрую половину клиентов.

Выхода из этой ситуации фактически нет, однако последствия DDoS-атак и их эффективность можно существенно снизить за счет правильной настройки маршрутизатора, брандмауэра и постоянного анализа аномалий в сетевом трафике. В следующей части статьи мы последовательно рассмотрим:

- способы распознавания начинающейся DDoS-атаки;

- методы борьбы с конкретными типами DDoS-атак;

- универсальные советы, которые помогут подготовиться к DoS-атаке и снизить ее эффективность.

В самом конце будет дан ответ на вопрос: что делать, когда началась DDoS-атака.

Борьба с flood-атаками

Итак, существует два типа DoS/DDoS-атак, и наиболее распространенная из них основана на идее флуда, то есть заваливания жертвы огромным количеством пакетов. Флуд бывает разным: ICMP-флуд, SYN-флуд, UDP-флуд и HTTP-флуд. Современные DoS-боты могут использовать все эти виды атак одновременно, поэтому следует заранее позаботиться об адекватной защите от каждой из них. Пример как защититься от самого распространенного типа атак.

Флуд бывает разным: ICMP-флуд, SYN-флуд, UDP-флуд и HTTP-флуд. Современные DoS-боты могут использовать все эти виды атак одновременно, поэтому следует заранее позаботиться об адекватной защите от каждой из них. Пример как защититься от самого распространенного типа атак.

HTTP-флуд.

Один из самых распространенных на сегодняшний день способов флуда. Основан на бесконечной посылке HTTP-сообщений GET на 80-ый порт с целью загрузить web-сервер настолько, чтобы он оказался не в состоянии обрабатывать все остальные запросы. Часто целью флуда становится не корень web-сервера, а один из скриптов, выполняющих ресурсоемкие задачи или работающий с базой данных. В любом случае, индикатором начавшейся атаки будет служить аномально быстрый рост логов web-сервера.

Методы борьбы с HTTP-флудом включают в себя тюнинг web-сервера и базы данных с целью снизить эффект от атаки, а также отсеивание DoS-ботов с помощью различных приемов. Во-первых, следует увеличить максимальное число коннектов к базе данных одновременно. Во-вторых, установить перед web-сервером Apache легкий и производительный nginx – он будет кэшировать запросы и отдавать статику. Это решение из списка «must have», которое не только снизит эффект DoS-атак, но и позволит серверу выдержать огромные нагрузки.

Во-вторых, установить перед web-сервером Apache легкий и производительный nginx – он будет кэшировать запросы и отдавать статику. Это решение из списка «must have», которое не только снизит эффект DoS-атак, но и позволит серверу выдержать огромные нагрузки.

В случае необходимости можно задействовать nginx-модуль ngx_http_limit_req_module, ограничивающий количество одновременных подключений с одного адреса. Ресурсоемкие скрипты можно защитить от ботов с помощью задержек, кнопок «Нажми меня», выставления кукисов и других приемов, направленных на проверку «человечности».

Универсальные советы

Чтобы не попасть в безвыходное положение во время обрушения DDoS-шторма на системы, необходимо тщательным образом подготовить их к такой ситуации:

- Все сервера, имеющие прямой доступ во внешнюю сеть, должны быть подготовлены к простому и быстрому удаленному ребуту. Большим плюсом будет наличие второго, административного, сетевого интерфейса, через который можно получить доступ к серверу в случае забитости основного канала.

- ПО, используемое на сервере, всегда должно находиться в актуальном состоянии. Все дырки — пропатчены, обновления установлены (простой, как сапог, совет, которому многие не следуют). Это оградит тебя от DoS-атак, эксплуатирующих баги в сервисах.

- Все слушающие сетевые сервисы, предназначенные для административного использования, должны быть спрятаны брандмауэром ото всех, кто не должен иметь к ним доступ. Тогда атакующий не сможет использовать их для проведения DoS-атаки или брутфорса.

- На подходах к серверу (ближайшем маршрутизаторе) должна быть установлена система анализа трафика, которая позволит своевременно узнать о начинающейся атаке и вовремя принять меры по ее предотвращению.

Добавьте в /etc/sysctl.conf следующие строки:

# vi /etc/sysctl.conf

# Защита от спуфинга

net.ipv4.conf.default.rp_filter = 1

# Проверять TCP-соединение каждую минуту. Если на другой стороне — легальная машина, она сразу ответит. Дефолтовое значение — 2 часа.

Если на другой стороне — легальная машина, она сразу ответит. Дефолтовое значение — 2 часа.

net.ipv4.tcp_keepalive_time = 60

# Повторить пробу через десять секунд

net.ipv4.tcp_keepalive_intvl = 10

# Количество проверок перед закрытием соединения

net.ipv4.tcp_keepalive_probes = 5

Следует отметить, что все приемы, направлены на снижение эффективности DDoS-атак, ставящих своей целью израсходовать ресурсы машины. От флуда, забивающего канал мусором, защититься практически невозможно, и единственно правильный, но не всегда осуществимый способ борьбы заключается в том, чтобы «лишить атаку смысла». Если ты заимеешь в свое распоряжение действительно широкий канал, который легко пропустит трафик небольшого ботнета, считай, что от 90% атак твой сервер защищен. Есть более изощренный способ защиты. Он основан на организации распределенной вычислительной сети, включающей в себя множество дублирующих серверов, которые подключены к разным магистральным каналам. Когда вычислительные мощности или пропускная способность канала заканчиваются, все новые клиенты перенаправляются на другой сервер (или же постепенно «размазываются» по серверам по принципу round-robin). Это но очень стойкая структура, завалить которую практически нереально.

Он основан на организации распределенной вычислительной сети, включающей в себя множество дублирующих серверов, которые подключены к разным магистральным каналам. Когда вычислительные мощности или пропускная способность канала заканчиваются, все новые клиенты перенаправляются на другой сервер (или же постепенно «размазываются» по серверам по принципу round-robin). Это но очень стойкая структура, завалить которую практически нереально.

Другое более-менее эффективное решение заключается в покупке хардварных систем. Работая в связке, они могут подавить начинающуюся атаку, но, как и большинство других решений, основанных на обучении и анализе состояний, дают сбои.

Кажется, началось. Что делать?

Перед непосредственным началом атаки боты «разогреваются», постепенно наращивая поток пакетов на атакуемую машину. Важно поймать момент и начать активные действия. Поможет в этом постоянное наблюдение за маршрутизатором, подключенным к внешней сети (анализ графиков NetFlow). На сервере-жертве определить начало атаки можно подручными средствами.

На сервере-жертве определить начало атаки можно подручными средствами.

Наличие SYN-флуда устанавливается легко — через подсчет числа «полуоткрытых» TCP-соединений:

# netstat -na | grep «:80 » | grep SYN_RCVD

В обычной ситуации их не должно быть совсем (или очень небольшое количество: максимум 1-3). Если это не так — ты атакован, срочно переходи к дропанью атакующих.

С HTTP-флудом несколько сложнее. Для начала нужно подсчитать количество процессов Apache и количество коннектов на 80-ый порт (HTTP-флуд):

# ps aux | grep httpd | wc -l

# netstat -na | grep «:80 » | wc -l

Значения, в несколько раз превышающие среднестатистические, дают основания задуматься. Далее следует просмотреть список IP-адресов, с которых идут запросы на подключение:

# netstat -na | grep «:80 » | sort | uniq -c | sort -nr | less

Однозначно идентифицировать DoS-атаку нельзя, можно лишь подтвердить свои догадки о наличии таковой, если один адрес повторяется в списке слишком много раз (да и то, это может говорить о посетителях, сидящих за NAT’ом). Дополнительным подтверждением будет анализ пакетов с помощью tcpdump:

Дополнительным подтверждением будет анализ пакетов с помощью tcpdump:

# tcpdump -n -i eth0 -s 0 -w output.txt dst port 80 and host IP-сервера

Показателем служит большой поток однообразных (и не содержащих полезной информации) пакетов от разных IP, направленных на один порт/сервис (например, корень web-сервера или определенный cgi-скрипт).

Окончательно определившись, начинаем дропать неугодных по IP-адресам (будет гораздо больше эффекта, если ты сделаешь это на маршрутизаторе):

# iptables -A INPUT -s xxx.xxx.xxx.xxx -p tcp —destination-port http -j DROP

Или сразу по подсетям:

# iptables -A INPUT -s xxx.xxx.0.0/16 -p tcp —destination-port http -j DROP

Это даст тебе некоторую фору (совсем маленькую; зачастую IP-адрес источника спуфится), которую ты должен использовать для того, чтобы обратиться к провайдеру/хостеру (с приложенными к сообщению логами web-сервера, ядра, брандмауэра и списком выявленных тобой IP-адресов). Большинство из них, конечно, проигнорируют это сообщение (а хостинги с оплатой трафика еще и порадуются — DoS-атака принесет им прибыль) или просто отключат твой сервер. Но в любом случае это следует сделать обязательно, – эффективная защита от DDoS возможна только на магистральных каналах. В одиночку ты справишься с мелкими нападками, направленными на истощение ресурсов сервера, но окажешься беззащитным перед более-менее серьезным DDoS’ом.

Большинство из них, конечно, проигнорируют это сообщение (а хостинги с оплатой трафика еще и порадуются — DoS-атака принесет им прибыль) или просто отключат твой сервер. Но в любом случае это следует сделать обязательно, – эффективная защита от DDoS возможна только на магистральных каналах. В одиночку ты справишься с мелкими нападками, направленными на истощение ресурсов сервера, но окажешься беззащитным перед более-менее серьезным DDoS’ом.

Во времена своего рассвета DoS-атаки были настоящей катастрофой для серверов и обычных рабочих станций. Web-сайт можно было легко завалить с помощью одного-единственного хоста, реализующего атаку типа Smurf. Рабочие станции с установленной ОС Windows падали, как доминошки, от атак типа Ping of Death, Land, WinNuke. Сегодня всего этого не стоит опасаться.

Что такое информационные технологии (ИТ)?

От проверки электронной почты на наших телефонах до вычисления чисел на ноутбуках и организации телеконференций с использованием облачного программного обеспечения — важность информационных технологий на рабочем месте трудно переоценить. Но о чем конкретно мы говорим, когда говорим об IT

Но о чем конкретно мы говорим, когда говорим об IT

Определение информационных технологий

Выражение «информационные технологии» восходит к статье 1958 года, опубликованной в Harvard Business Review.Авторы Гарольд Дж. Ливитт и Томас Л. Уислер определили несколько типов информационных технологий:

- Приемы быстрой обработки информации

- Использование статистических и математических моделей для принятия решений

- «Моделирование мышления высшего порядка с помощью компьютерных программ».

«Хотя многие аспекты этой технологии неизвестны, кажется очевидным, что она быстро перейдет на управленческую сцену с определенным и далеко идущим влиянием на управленческую организацию», — писали они.

Шесть десятилетий спустя стало ясно, что Ливитт и Уислер замышляли нечто большое. Сегодня информационные технологии относятся ко всему, для чего предприятия используют компьютеры. Информационные технологии — это создание коммуникационных сетей для компании, защита данных и информации, создание и администрирование баз данных, помощь сотрудникам в устранении проблем с их компьютерами или мобильными устройствами или выполнение ряда других работ для обеспечения эффективности и безопасности информационных систем для бизнеса.

Примеры информационных технологий

Когда дело доходит до карьерного роста в сфере информационных технологий, можно привести примеры от крошечных консалтинговых фирм до огромных транснациональных корпораций, от высокотехнологичных специальностей до управленческих лестниц, требующих сильных навыков людей. Вот несколько примеров маршрутов, которые вы можете выбрать:

- Специалист по компьютерной поддержке — Эти должности требуют степени бакалавра и хорошо подходят, если вам нравится отвечать на вопросы о компьютерном программном и аппаратном обеспечении, настройке оборудования и обучении пользователей компьютеров.Людям на этой должности необходимо хорошо разбираться во многих видах программного обеспечения, включая программы интерфейса баз данных, разработку инструментов среды и программного обеспечения операционных систем. По данным BLS, средняя годовая оплата за эту работу составляет $ 53 000, и должности в этой сфере растут быстрее, чем в среднем.

- Администратор сетевых и компьютерных систем — Эта работа часто требует степени бакалавра в области компьютерной техники, хотя некоторые работодатели могут запрашивать только степень младшего специалиста или сертификат о высшем образовании.В любом случае, эти рабочие места часто доступны профессионалам без предшествующего опыта работы в этой области, и BLS сообщает, что в 2018 году они выплачивали среднюю зарплату в размере 82000 долларов США. Ежедневные задачи в этой работе могут включать обслуживание оборудования и программного обеспечения компьютерной сети, резервное копирование данных и устранение неполадок в сети. Для выполнения этой работы вам необходимо знать, как использовать программное обеспечение для управления базами данных, а также инструменты для мониторинга сети и разработки веб-платформ.

- Архитектор компьютерных сетей — Это ступенька вверх по карьерной лестнице для сетевого администратора и обычно требует степени бакалавра и предыдущего опыта работы в области ИТ.

Люди в этой должности проектируют и строят сети, такие как интранет, локальные сети (LAN) и глобальные сети (WAN). По данным BLS, в 2018 году средняя заработная плата за такую работу составила 109000 долларов. Сетевым архитекторам часто требуется разбираться в различных программных системах, включая инструменты администрирования, программное обеспечение среды разработки и программы операционных систем. В этой работе также часто присутствует элемент человеческого участия, поскольку сетевым архитекторам может потребоваться работа с клиентами и сотрудниками отдела продаж и маркетинга, чтобы удовлетворить потребности клиентов и убедиться, что учетные записи настроены правильно.

Люди в этой должности проектируют и строят сети, такие как интранет, локальные сети (LAN) и глобальные сети (WAN). По данным BLS, в 2018 году средняя заработная плата за такую работу составила 109000 долларов. Сетевым архитекторам часто требуется разбираться в различных программных системах, включая инструменты администрирования, программное обеспечение среды разработки и программы операционных систем. В этой работе также часто присутствует элемент человеческого участия, поскольку сетевым архитекторам может потребоваться работа с клиентами и сотрудниками отдела продаж и маркетинга, чтобы удовлетворить потребности клиентов и убедиться, что учетные записи настроены правильно. - Администратор базы данных — Эта быстрорастущая область включает защиту и безопасность данных, таких как финансовая информация и отчеты о доставке клиентов. Рабочие места часто выполняются в специализированных фирмах, которые предоставляют услуги другим компаниям, или в отраслях, требующих обработки больших объемов данных, таких как страхование.

По данным BLS, средняя заработная плата за эту работу в 2018 году составила

По данным BLS, средняя заработная плата за эту работу в 2018 году составиладолларов. Большинство работодателей ожидают, что кандидаты на вакансии будут иметь степень бакалавра в области информационных или компьютерных дисциплин.Также полезно понимать программное обеспечение для управления базами данных, а также инструменты операционной системы, среду разработки и программное обеспечение веб-платформы, а также инструменты для планирования ресурсов предприятия.

- Аналитик компьютерных систем — Эта работа, также известная как системный архитектор, требует понимания как ИТ, так и бизнес-систем. Как и во многих других профессиях, связанных с информационными технологиями, типичный фон для работы — это степень бакалавра в области компьютеров или информатики, но некоторые люди приходят на эту работу после изучения бизнеса или даже гуманитарных наук.Необходимы сильные компьютерные навыки, часто включая инструменты программирования, программное обеспечение для управления базами данных и программное обеспечение среды разработки.

В то же время люди, выполняющие эту работу, должны иметь возможность применять компьютерные системы для решения таких проблем управления бизнесом, как рабочий процесс, управление запасами и производственные процессы. По мере того как все больше предприятий переходят на облачные вычисления, работа в этой области будет расти. По данным BLS, в 2018 году средняя заработная плата за эту работу составила 88000 долларов.

В то же время люди, выполняющие эту работу, должны иметь возможность применять компьютерные системы для решения таких проблем управления бизнесом, как рабочий процесс, управление запасами и производственные процессы. По мере того как все больше предприятий переходят на облачные вычисления, работа в этой области будет расти. По данным BLS, в 2018 году средняя заработная плата за эту работу составила 88000 долларов. - Аналитик по информационной безопасности — Это одна из самых быстрорастущих вакансий в ИТ, с ожидаемым увеличением на 32% к 2028 году, согласно BLS.Специалисты на этих должностях защищают сети и системы компании от кибератак. Для этих вакансий обычно требуется степень бакалавра со специализацией, связанной с компьютером, а также некоторый опыт работы в области информационных технологий. Профессионалы в этой области должны использовать инструменты среды разработки, а также программное обеспечение для мониторинга и управления сетью, а также специальные инструменты безопасности.

По данным BLS, средняя заработная плата на этой работе в 2018 году составила 98000 долларов.

По данным BLS, средняя заработная плата на этой работе в 2018 году составила 98000 долларов.

Из этого списка ясно, что должности в ИТ представляют собой высокооплачиваемую и быстрорастущую карьеру.Также очевидно, что первый шаг к многим из них — получение степени бакалавра. В контексте высшего образования информатика в значительной степени сосредоточена на программировании и разработке программного обеспечения, в то время как информационные технологии — это изучение компьютерных систем и сетей, поскольку они связаны с деятельностью предприятия. Любой из них может стать основой для большой карьеры в этой области. Некоторые студенты могут также выбрать специализацию в определенных областях, связанных с компьютерами, таких как кибербезопасность, или продолжить свое образование, получив степень магистра в смежной области.

Независимо от вашего конкретного пути, мир возможностей в ИТ, который Ливитт и Уислер увидели в 1958 году, продолжает расти и сегодня, и конца этому не видно.

Дейл Стокдык — маркетолог, увлеченный высшим образованием в сфере STEM. Следуйте за ним в Twitter @dalestokdyk или подключитесь к LinkedIn.

Что такое информационные технологии или ИТ? Определение и примеры

ИТ или информационные технологии относятся к разработке, обслуживанию и использованию компьютерного программного обеспечения, систем и сетей. .Он включает их использование для обработки и распространения данных. Данные означают информацию, факты, статистику и т. Д., Собранные вместе для справки, хранения или анализа.

Слово технология само по себе относится к применению научных знаний в практических целях.

Согласно тенденциям развития информационных технологий в 2019 году:

«Информационные технологии относятся ко всему, что связано с компьютерными технологиями. Интернет, например, попадает под общий термин ИТ.То же самое и с компьютерным оборудованием, программным обеспечением и сетями ».

Программное обеспечение включает в себя все компьютерные программы — коды и инструкции — в компьютере. Компьютеры не работают без программного обеспечения. Под оборудованием в этом контексте понимаются физические компоненты компьютерной системы. Например, экран (монитор), мышь и материнская плата являются элементами оборудования.

Nature.com имеет следующее определение термина:

«Информационные технологии — это разработка и реализация компьютерных сетей для обработки данных и связи.”

«Это включает проектирование оборудования для обработки информации и соединения отдельных компонентов, а также разработку программного обеспечения, которое может эффективно и безошибочно анализировать и распространять эти данные».

Согласно Valforex , термин Информационные технологии впервые появился на английском языке в 1958 году в статье Harvard Business Review .

Информационные технологии охватывают огромную территорию. Согласно Википедии: «Этот термин обычно используется как синоним компьютеров и компьютерных сетей, но он также охватывает другие технологии распространения информации, такие как телевидение и телефоны.Некоторые продукты или услуги в рамках экономики связаны с информационными технологиями ». Информационные технологии и информатика

Согласно Википедии: «Этот термин обычно используется как синоним компьютеров и компьютерных сетей, но он также охватывает другие технологии распространения информации, такие как телевидение и телефоны.Некоторые продукты или услуги в рамках экономики связаны с информационными технологиями ». Информационные технологии и информатика Термины информационные технологии и информатика охватывают схожие области. Хотя их значения во многом совпадают, их фокус различен.

ИнформатикаМожно сказать информатика или CS. CS полностью сосредоточен на эффективном программировании компьютеров. Ученые-информатики используют математические алгоритмы.Они изучают теоретические алгоритмы и практические проблемы, возникающие при их реализации с помощью компьютерного программного и аппаратного обеспечения.

Искусственный интеллект, компьютерная графика и программирование — это отдельные области информатики. Программная инженерия также является частью информатики. Искусственный интеллект (ИИ) относится к программным технологиям, которые заставляют компьютеры думать и вести себя как люди. Большинство роботов имеют в своем программном обеспечении искусственный интеллект.

Искусственный интеллект (ИИ) относится к программным технологиям, которые заставляют компьютеры думать и вести себя как люди. Большинство роботов имеют в своем программном обеспечении искусственный интеллект.

ИТ включает установку, организацию и обслуживание компьютерных систем.Это также включает в себя проектирование и эксплуатацию баз данных и сетей.

Центр компьютерных наук говорит следующее о карьере в сфере информационных технологий и информатики:

«ИТ-специалисты обычно работают в бизнес-среде, устанавливая внутренние сети и компьютерные системы и, возможно, занимаясь программированием».

«Ученые-информатики работают в более широком диапазоне сред, от предприятий до университетов и компаний по разработке видеоигр».

Для тех, кто хочет совместить бизнес и ИТ-навыки, растет спрос на должности в сфере управления информационными технологиями.Согласно Университету Мэривилля, вы можете использовать степень в области информационных систем управления для:

«Получите квалификацию для работы в крупных технологических компаниях, издателях программного обеспечения, государственных учреждениях, фирмах по информационной безопасности, консалтинговых фирмах, финансовых и страховых услугах, информационных услугах, услугах по проектированию компьютерных систем и частных предприятиях».

Если вы хотите стать ИТ-специалистом, вам должно нравиться использовать программное обеспечение, устанавливать компьютерные системы и поддерживать базы данных и сети.

Если, с другой стороны, вам нравится дизайн программного обеспечения и математика, информатика вам больше подойдет.

Что касается сходства двух областей, Computer Science Degree Hub говорит:

«В целом, отношения между информационными технологиями и информатикой довольно тесные и взаимозависимые».

Информационные технологии — относительно новый терминСогласно Интернет-этимологическому словарю , термин «информационные технологии» существует с 1958 года.Впервые он появился в Harvard Business Review . Этимология — это изучение происхождения слов и эволюции их значений.

В 1958 году Гарольд Дж. Ливитт и Томас Л. Уислер в статье Harvard Business Review написали следующее:

«У новой технологии пока нет единого устоявшегося названия. Назовем его информационные технологии . Он состоит из нескольких связанных частей.

Назовем его информационные технологии . Он состоит из нескольких связанных частей.

Утечки данных — одна из основных проблем для людей, работающих с технологической стороной любой ИТ-операции.Интернет-пользователи все больше беспокоятся о том, насколько хорошо защищены их данные, и многие начали принимать меры самостоятельно — удаляя Facebook, устанавливая VPN и даже закрывая камеры на своих ноутбуках и телефонах.

Пояснение к видео — информационные технологииИнформационные технологии относятся к разработке, обслуживанию и использованию компьютерных сетей, программного обеспечения, оборудования и систем. Мы часто используем его сокращенную форму — «ИТ».

Что такое ИТ-менеджмент? | IBM

Контроль текущих ИТ-проектов и операций всегда будет частью полномочий управления ИТ. Но сегодняшним ИТ-директорам необходимо будет использовать технологии новыми, инновационными способами, чтобы помочь бизнесу идти в ногу с быстрыми изменениями.

Но сегодняшним ИТ-директорам необходимо будет использовать технологии новыми, инновационными способами, чтобы помочь бизнесу идти в ногу с быстрыми изменениями.

Программное обеспечение и инструменты для управления ИТ могут помочь. Данные и аналитика, а также облако — вот некоторые из областей, которыми занимаются ИТ-директора. В то же время они изучают искусственный интеллект (AI), Интернет вещей (IoT) и многое другое, чтобы подготовиться к будущему.

Аналитика

Аналитическое решение может быстро извлекать терабайты операционных данных, чтобы найти основную причину воздействия услуг.Это помогает выявлять потенциальные узкие места, прогнозировать сбои и повышать эффективность. Организации получают представление о данных или проблемах обработки, негативных тенденциях и аномалиях ИТ, что упрощает принятие мер по предотвращению системного хаоса.

Помимо собственной оптики, аналитика помогает предприятиям лучше понять своих клиентов, что, в свою очередь, может определять бизнес-стратегию.

Облачные вычисления

Облачные сервисыпредлагают масштабируемость, безопасность данных, услуги восстановления данных и многое другое.Использование облака может повысить эффективность и снизить затраты на инфраструктуру. Это может принести пользу всем аспектам бизнеса, от операций до финансов, и помочь организации использовать в будущем преобразовательные облачные решения.

Многие предприятия размещают основные бизнес-приложения на мэйнфреймах, которые обрабатывают миллионы транзакций каждый день. Включение облака помогает ИТ-отделам модернизировать свои мэйнфрейм-системы, позволяя ИТ-директорам сосредоточиться на других приоритетах. Организации выигрывают от более высокого уровня продуктивности и производительности с меньшими накладными расходами.

ИИ и когнитивные вычисления

Системы AI анализируют данные, изучают и прогнозируют проблемы, чтобы помочь ИТ-менеджерам обеспечивать более высокое качество обслуживания. Кроме того, чат-боты на основе искусственного интеллекта могут функционировать как виртуальные агенты, разговаривая с пользователями для решения технических проблем. Клиенты также могут использовать их, чтобы узнать о продуктах и услугах. В будущем когнитивные вычисления могут стать жизненно важными для помощи предприятиям в управлении ИТ и ускорении инноваций.

Кроме того, чат-боты на основе искусственного интеллекта могут функционировать как виртуальные агенты, разговаривая с пользователями для решения технических проблем. Клиенты также могут использовать их, чтобы узнать о продуктах и услугах. В будущем когнитивные вычисления могут стать жизненно важными для помощи предприятиям в управлении ИТ и ускорении инноваций.

Интернет вещей