DDOS атака на сайт — инструменты и технологии

Мы много расказываем о атаках на сайт, взломе и уязвимостях, но тематика DDOS у нас не упоминалась. Сегодня мы исправляем это положение и предлагаем вам полный обзор технологий организации ДДОС атак и известных инструментов для выполнения хакерских атак.

DDOS (Denial of Service — отказ в обслуживании), хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён.

В своей самой простой форме DDOS атака блокирует работу сайта и не дает посетителям доступ к его страницам. В более сложном варианте, ДДОС атаки вызывают сбой оборудования и могут создать бесконенчный цикл работы процессора.

Существует распространенное мнение что ддос атаку может организовать даже «школьник». Это так и не совсем так. Еще 5 лет назад простейшая ддос атака исполнялась с помощью «отвертки», я не шучу, которой зажималась клавиша F5 на клавиатуре и которая с большой скоростью обновляла в браузере выбранную интернет страницу.

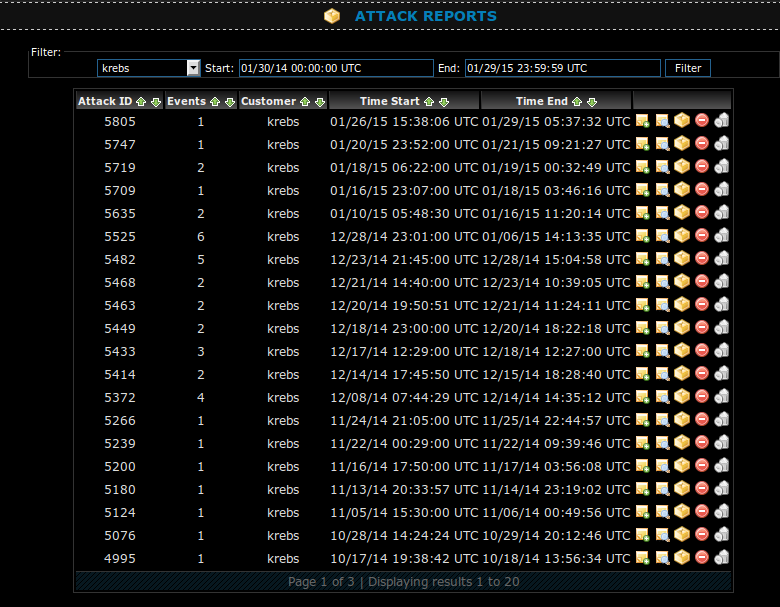

Многие комерческие проекты тратят не малые деньги на защиту своих сайтов от DDOS атак. Потому, что даже час простоя сайта с высоким посещением, может принести огромные убытки. И хотя услуги защиты от ддос атак не дешевы, это стоит своих денег. Одним из таких сервисов с которым нам приходилось сталкиваться это ANTIDDOS.BIZ, работает на рынке более 8 лет и обеспечивает прекрассное качество защиты от любых видов хакерских атак.

В этой статье я хочу дать вам некоторые основы и познакомить с инструментами и методами проведения данного вида атак.

МЕТОДЫ DDOS атак

По крайней мере существуте три различных метода организации ддос атак.

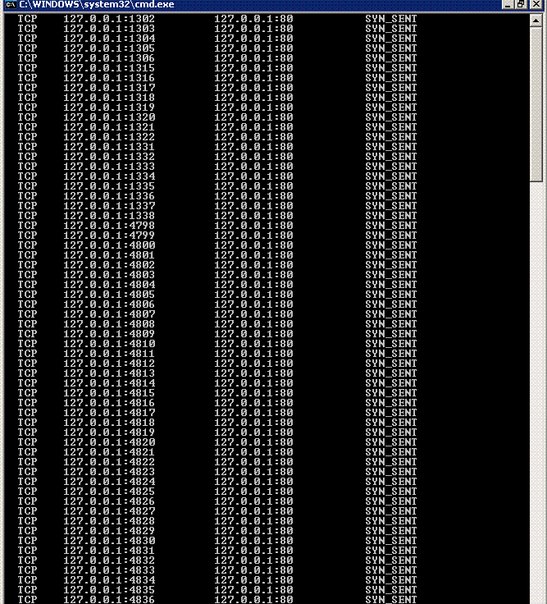

По полосе пропускания — данный вид атаки предполагает что на веб сайт направляется большое количество запросов по протоколам TCP, UDP и ICMP и таким образом полностью заполняют его пропускную способность. Вызывая при этом отказ в обслуживании.

На основе протокола сервера — данный вид атаки направлен на конкретные сервисы сервера. И может выполнятся с помощью TCP, UDP и ICMP. Часто такие атаки называют SYN-флуд, смысл которых в отсылке на веб сервер большого количества SYN запросов на которые сервер должен ответить запросом ASK. Из-за большого наводнения таких запросов, сервер часто не справляется с нагрузкой и падает.

На основе ошибок конкретного веб сайта — этот вид атаки является самым сложным в плане исполнения и применяется как правило высоко-проффесиональными хакерами. Суть его состоит в том что на сайте-жертве находятся уязвимости, используя которые создается высокая нагрузка на сервер и он получает отказ в обслуживании.

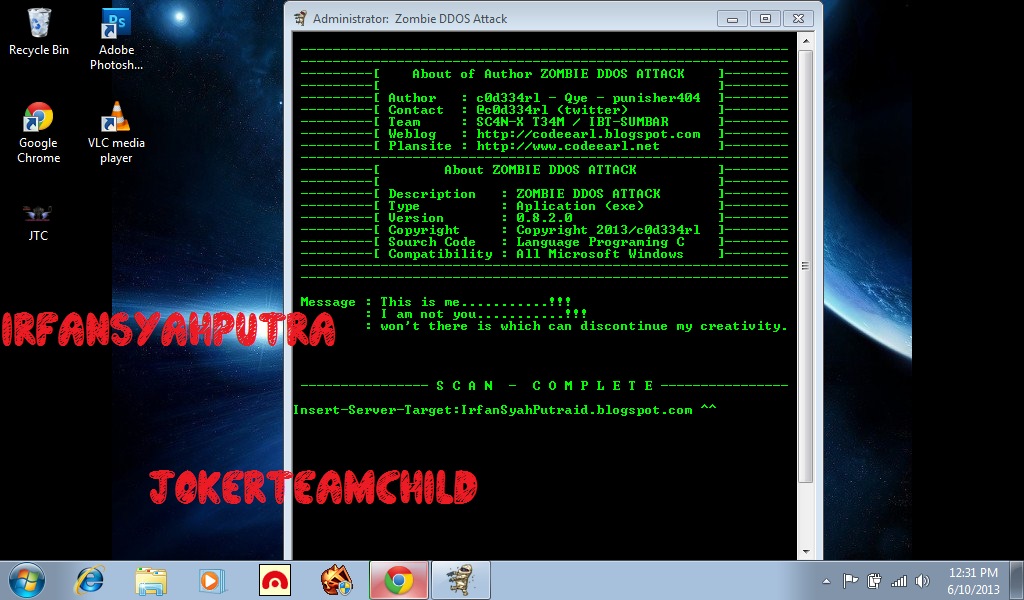

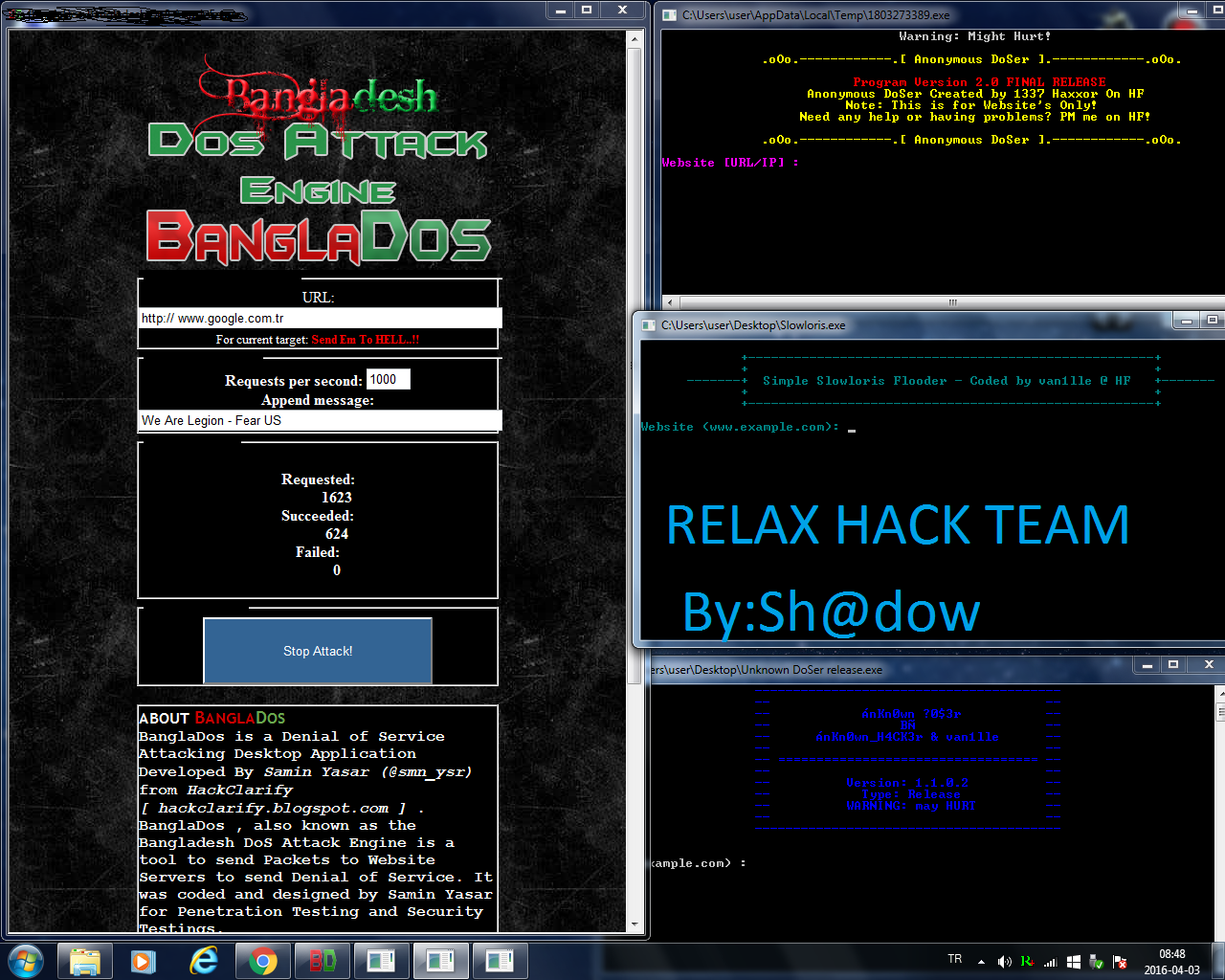

DoS & DDoS инструменты

1. Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации ддос атак.

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов ДДОС атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos.

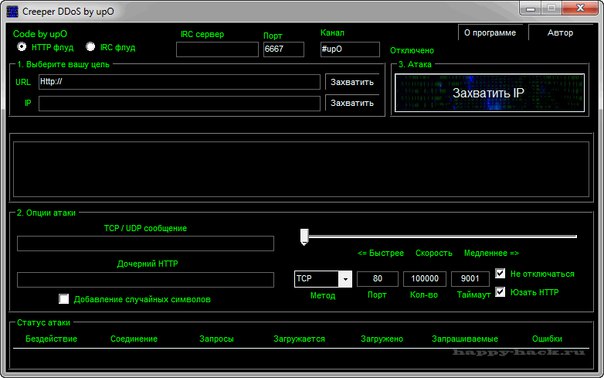

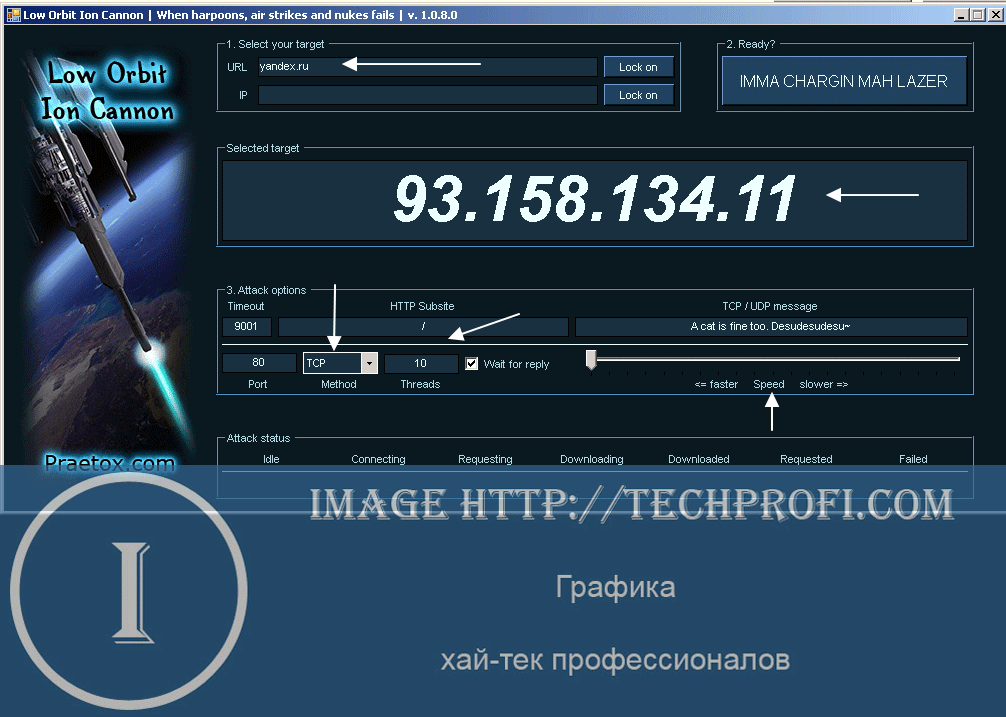

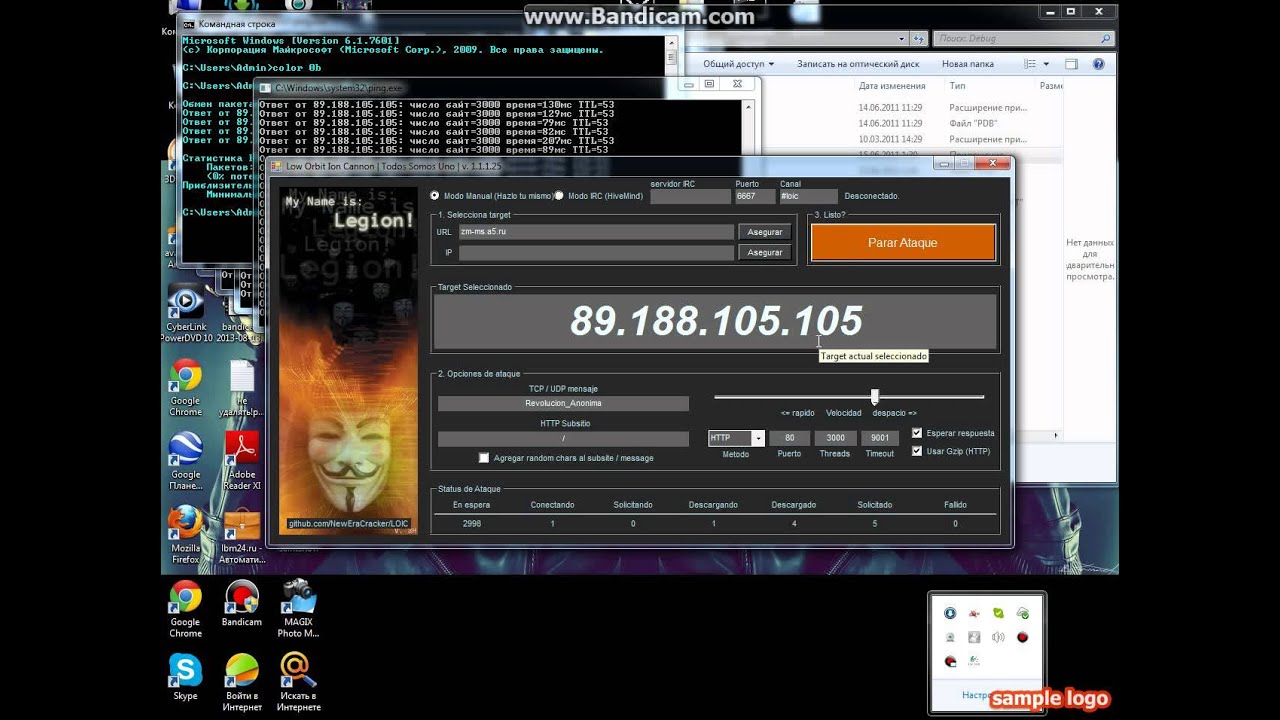

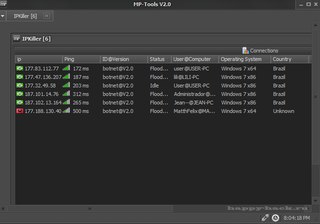

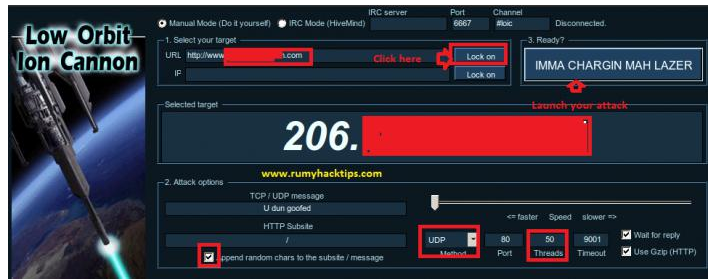

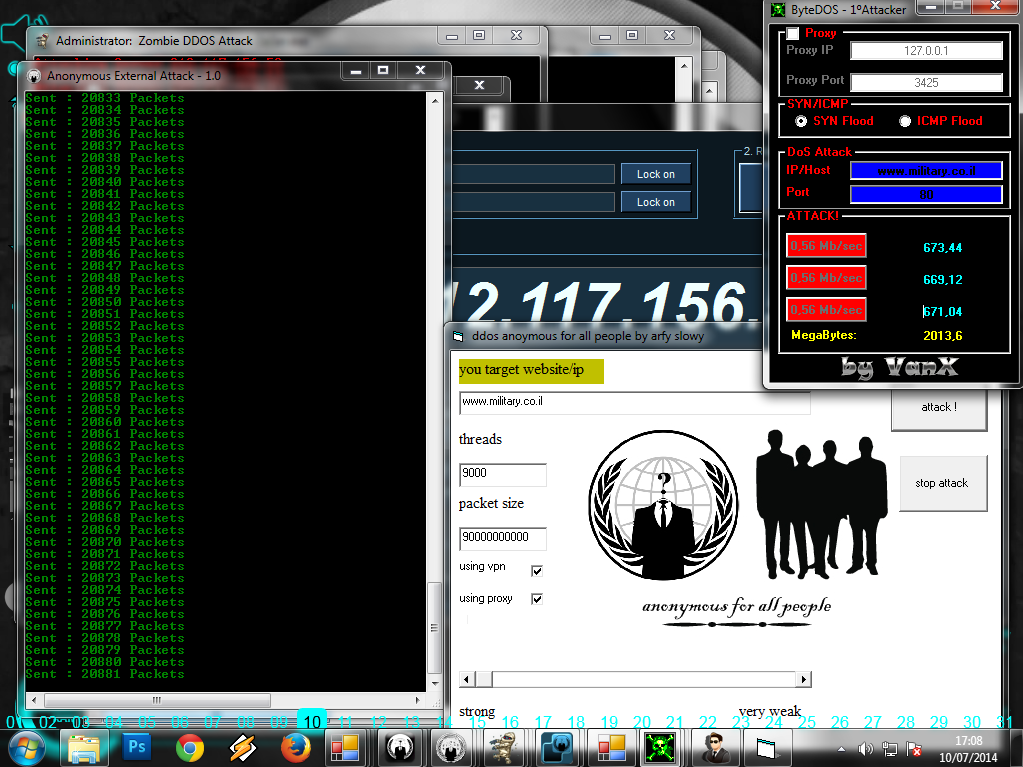

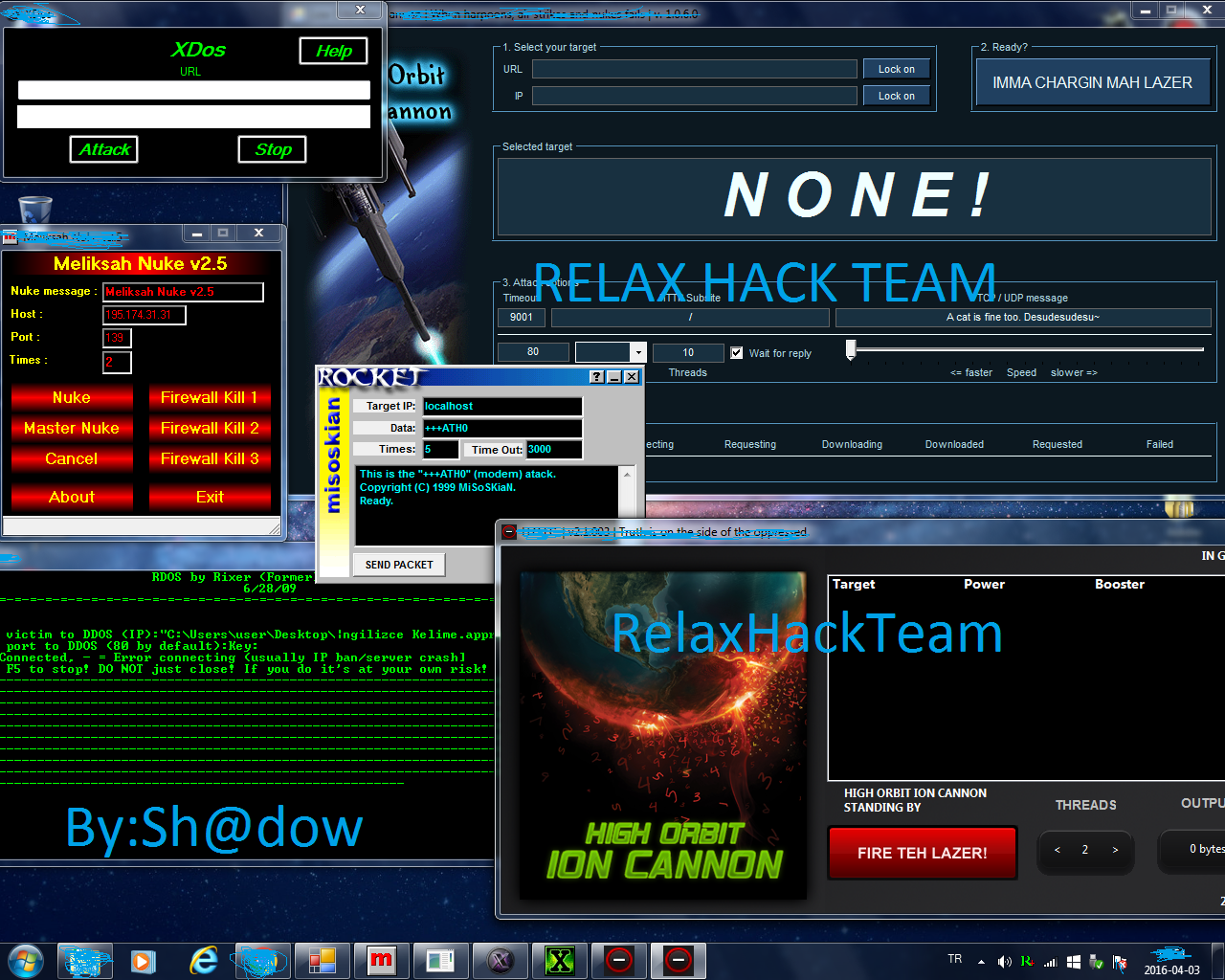

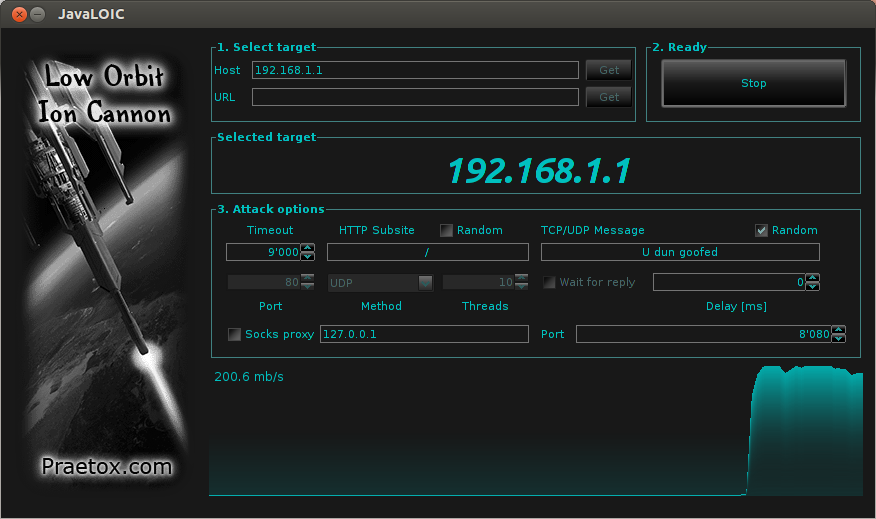

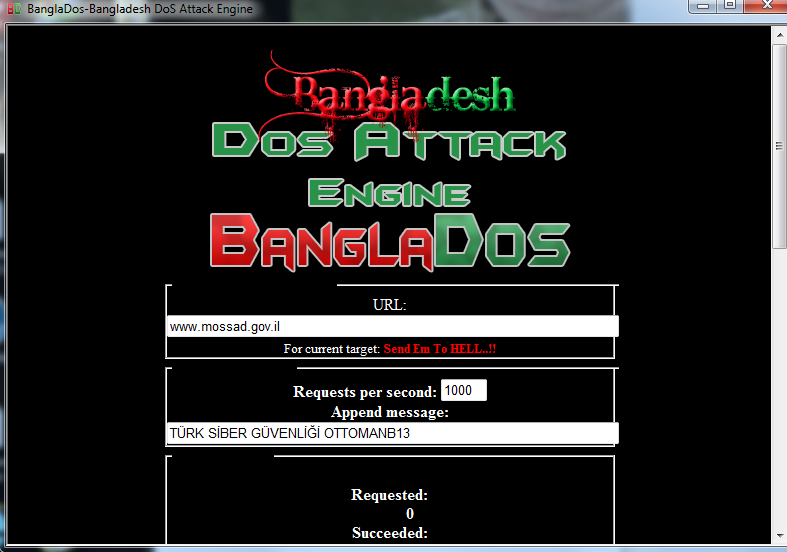

2. LOIC

The Low Orbit Ion Cannon (LOIC) Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Атаки, организованые с помощью LOIC могут утилизироваться с помощью блокировки UDP и ICMP пакетов на сетевом оборудовании интернет провайдеров. Вы можете скачать саму программу LOIC бесплатно на сайте SourceForge. Этот инструмент на базе Windows и работа с ним очень проста, указываете сайты жертвы и нажимаете всего одну кнопку.

[ad name=»UMI 600×313″]

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

Вы можете скачать его с SourceForge.

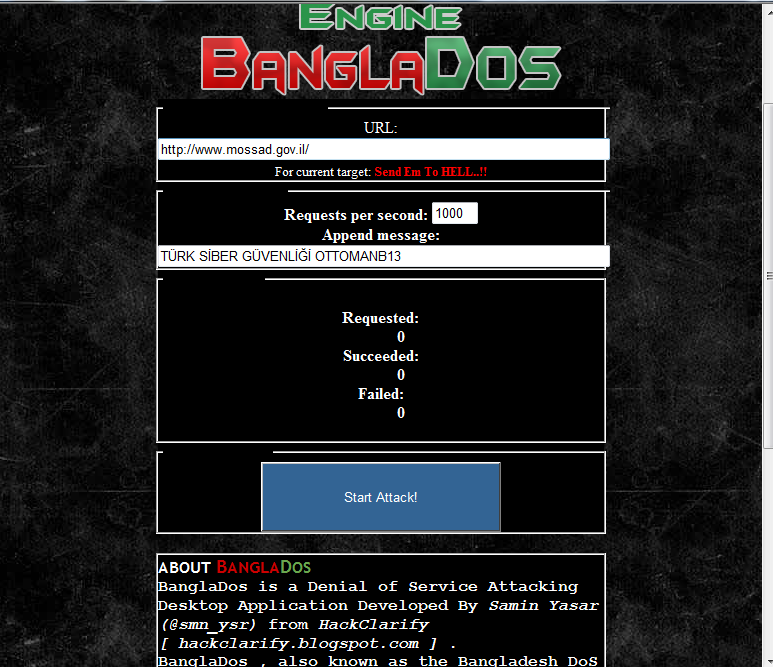

3. XOIC

XOIC еще один очень простой DDOS инструмент. Пользователю необходимо просто установить IP адрес жертвы, выбрать протокол (HTTP, UDP, ICMP, or TCP), и нажать на спусковой крючек! Скачать его можно с SourceForge

5. HULK

HTTP Unbearable Load King(король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам. Эту ДДОС программу вы можете скачать на сайте Packet Storm.

6. UDP Flooder

UDP Flooder соотвествует своему названию — инструмент прендназначен для отсылки множества UDP пакетов к цели. UDP Flooder часто используется при DDOS атаках на игровые сервера, для отключения игроков от сервера. Для скачивания программа доступна на SourceForge.

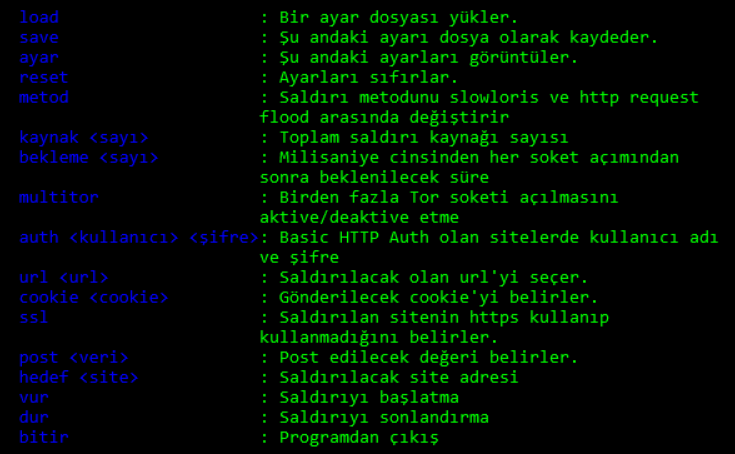

7. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению ДДОС атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security.

Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов. Скачать программу можно здесь Hybrid Security.

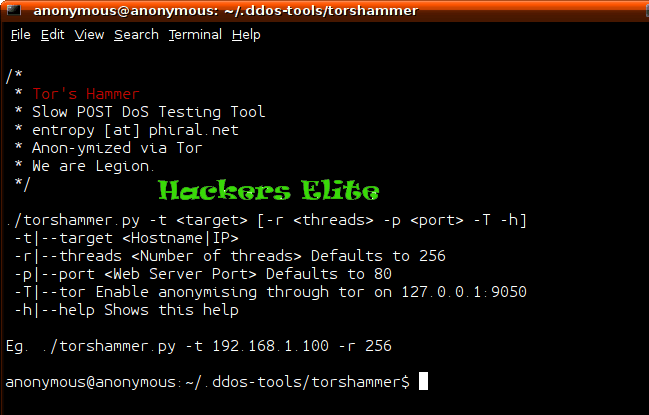

8. ToR’s Hammer

ToR’s Hammer был создан для работы через TOR сеть, с целью достижения большой анонимности атакующего. Проблема же данного инструмена в том, что сеть TOR является достаточно медленной и тем самым снижает эфективность ДДОС атаки. Скачать эту DDOS программу вы можете с сайтов Packet Storm или SourceForge.

[ad name=»MiBand2″]

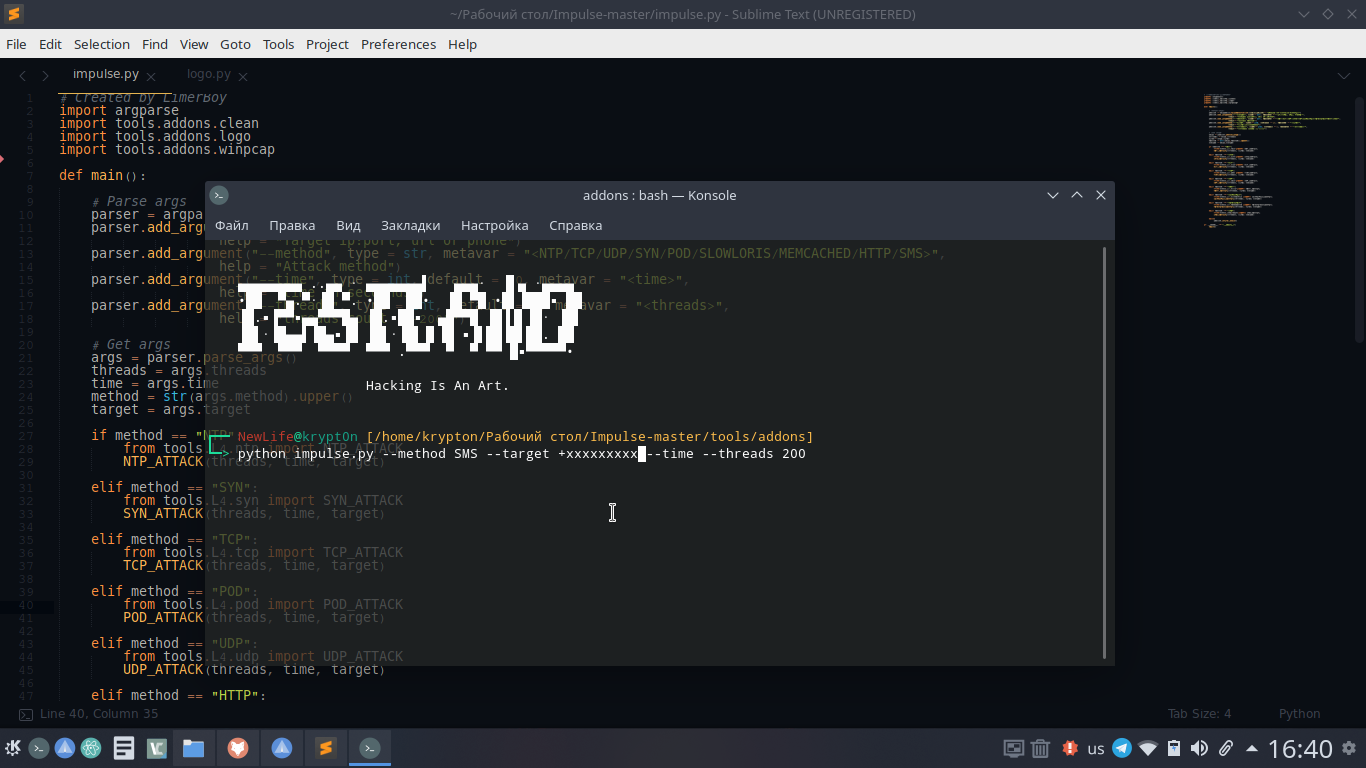

9. Pyloris

Pyloris это еще один ддос инструмен использующий новый подход. Он позволяет атакующему создать свой уникальный HTTP запрос. Затем программа будет пытаться удерживать TCP соединение открытым с помощью таких запросов, тем самым уменьшать количество доступных соединений на сервере. Когда лимит соединений сервера подходит к концу, сервер больше не может обслуживать соединения и сайт становится не доступным. Данный инструмент доступен бесплатно для скачивания с сайта SourceForge.

10. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

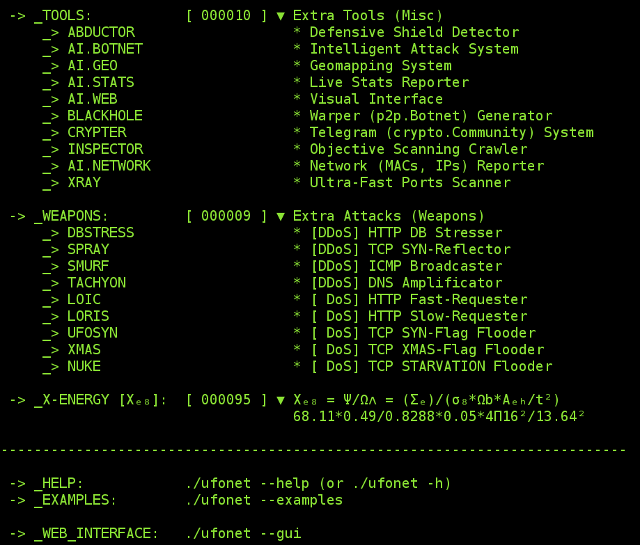

11. DAVOSET

DAVOSET (DDoS attacks via other sites execution tool) это DDoS программа, написана на Perl, которая использует удаленные «зомби» компьютеры для организации атак. С помощью Abuse of Functionality и XML External Entities уязвимостям, DAVOSET заражает удаленные системы и создает свою «зомби» сеть. Данной атаке подвержены 160 различных сервисов. Это дает возможность создать внушительную сеть и атаковать целевые сайты. Исходные коды и саму программу можно скачать с Packet Storm или GitHub.

12. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения.

13. THC-SSL-DOS

Эта программа для ДДОС (идет в поставке Kali) и отличается от большинства DDOS инструментов тем, что она не использует пропускную способность интернет канала и может быть использована с одного компьютера. THC-SSL-DOS использует уязвимость SSL протокола и способна «положить» целевой сервер. Если конечно эта уязвимость на нем имеется. Скачать программу можно с сайта THC, либо использовать KALI Linux где этот инструмент уже установлен.

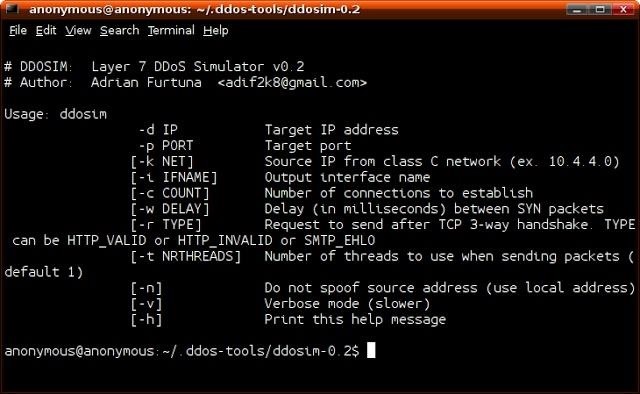

14. DDOSIM — Layer 7 DDoS эмулятор

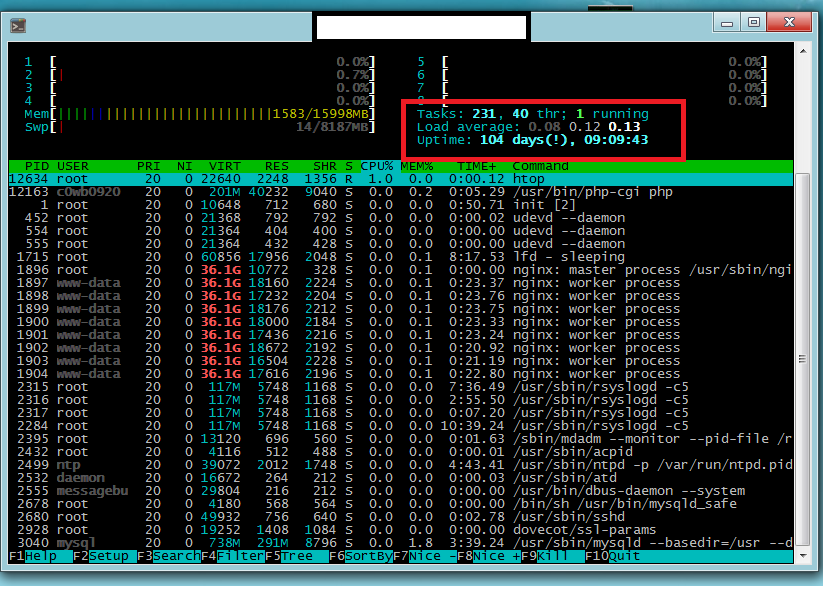

Этот инструмент создан Storm Security симулирует DDoS атаку с множества «зомби» компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно.

На этом наш обзор заканчивается, но в будущем мы еще вернемся к теме ДДОС атак на страницах нашего блога.

[ad name=»Alfa»]

Click to rate this post!

[Total: 44 Average: 3.8]DDoS-атака с мобильных устройств Android на веб-сайт ESET.

Компания ESET — лидер в области информационной безопасности — сообщает об обнаружении вредоносного мобильного приложения для устройств Android, которое использовалось для запуска DDoS-атаки. На этот раз целью киберпреступников стал официальный веб-сайт ESET — www.eset.com. Исследователи воспользовались возможностью проанализировать атаку и помочь пользователям избежать подобных атак в будущем.

На этот раз целью киберпреступников стал официальный веб-сайт ESET — www.eset.com. Исследователи воспользовались возможностью проанализировать атаку и помочь пользователям избежать подобных атак в будущем.

«Вообще DDoS-атаки с мобильных устройств являются достаточно редким явлением. Как правило, они запускаются через персональные компьютеры или серверы. Однако сейчас мобильные устройства становятся все более мощными, а их возможности связи быстро растут. Поэтому вместе с увеличением их доли в общем Интернет-трафике они все чаще становятся целями киберпреступников для осуществления других видов атак», — комментирует Лукаш Стефанко, исследователь компании ESET.

Детали DDoS-атаки на сайт ESET

Эта атака произошла в январе 2020 года и проводилась с использованием более 4 000 уникальных IP-адресов. Они были определены как вредоносные и заблокированы на время атаки. Стоит отметить, что после идентификации приложения исследователи ESET сообщили о нем в компанию Google, которая быстро удалила вредоносную программу из магазина.

Updates for Android впервые был загружен в магазин Google Play 09 сентября 2019 года. В оригинальной версии программы отсутствовала функция загрузки JavaScript, которая использовалась для осуществления DDoS-атаки. Она была добавлена в большинство приложений как обновление за две недели до атаки. Программа была загружена более 50 000 раз, однако количество обновленных программ вредоносной версии неизвестна.

«Атака на инфраструктуру ESET является достаточно наглядным примером: киберпреступникам удалось достичь более пятидесяти тысяч инсталляций приложения. Однако ранее количество инсталляций мобильного рекламного ПО могло достигать и миллиона до момента обнаружения. Это показывает, что можно быстро построить мощный ботнет», — комментирует Лукаш Стефанко.

Для сбора такого большого количества пользователей злоумышленники использовали сайт i-Updater [.] Com, который позиционируется как «ежедневные обновления новостей». Стоит отметить, что сайт все еще работает, нет никаких оснований для его удаления, поскольку сам сайт не является вредоносным.

Функциональные возможности вредоносного приложения

Updates for Android приобрел такую популярность через функцию отображения ежедневных новостей для пользователя. Чтобы избежать подозрений, приложение действительно показывало некоторые новости, однако его основная функциональность заключалась в получении команд из заранее определенного сайта, который выполнял функции командного сервера (C&C). Вредоносное программное обеспечение проверяло связь с командным сервером каждые 150 минут и предоставляло ему идентификатор устройства, что позволяло контролировать каждое устройство индивидуально.

На основе команд, которые программа получает из командного сервера, она может отображать рекламу в браузере по умолчанию в системе пользователя (эта возможность распространяется за пределами приложения), маскировать присутствие программы от пользователя, скрывая ее иконку, а также выполнять удаленный JavaScript. Последняя функция была использована для осуществления DDoS-атаки на сайт ESET.

Последняя функция была использована для осуществления DDoS-атаки на сайт ESET.

DDoS-атака начинается с зараженного устройства, который получает команду для загрузки скрипта злоумышленника с целевым доменом. После загрузки скрипта устройство начинает отправлять запросы на целевой домен, пока командный сервер не предоставит другой скрипт.

«Во время исследования DDoS-атаки мы стали свидетелями еще 6 скриптов, каждый из которых содержал разный домен для атакующих устройств. Это были известные новостные сервисы и сайты электронной коммерции, большинство из которых находится в Турции. С 02 февраля скрипт стал пустой, что означало прекращение деятельности злоумышленников», — комментируют исследователи компании.

Стоит отметить, что обнаружить такой вид вредоносного ПО достаточно непросто, поскольку та самая техника (конечно, без загрузки вредоносного JavaScript) используется десятками легитимных программ для Android. Это означает, что любое обычное выявление на основе такого кода приведет к множеству ложных срабатываний.

Компания ESET усовершенствовала свои механизмы выявления для защиты от DDoS-атак в соответствии с особенностями и поведением этого приложения. Некоторые из этих улучшений уже были внедрены в технологии, которые используются для защиты магазина Google Play в рамках программы App Defense Alliance. Другие реализуются на других уровнях безопасности в решениях для защиты рабочих станций, включая выявление на основе машинного обучения.

DDoS атака по IP-адресу. Какая программа нужна и как защититься?

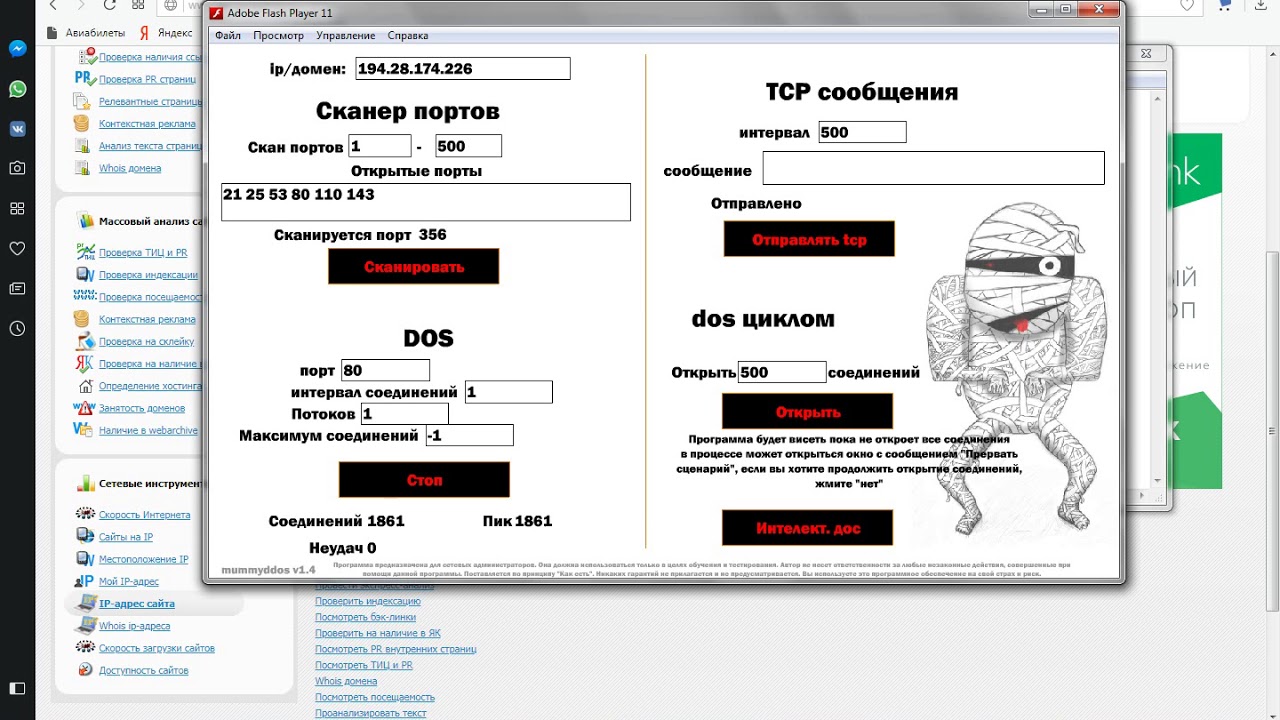

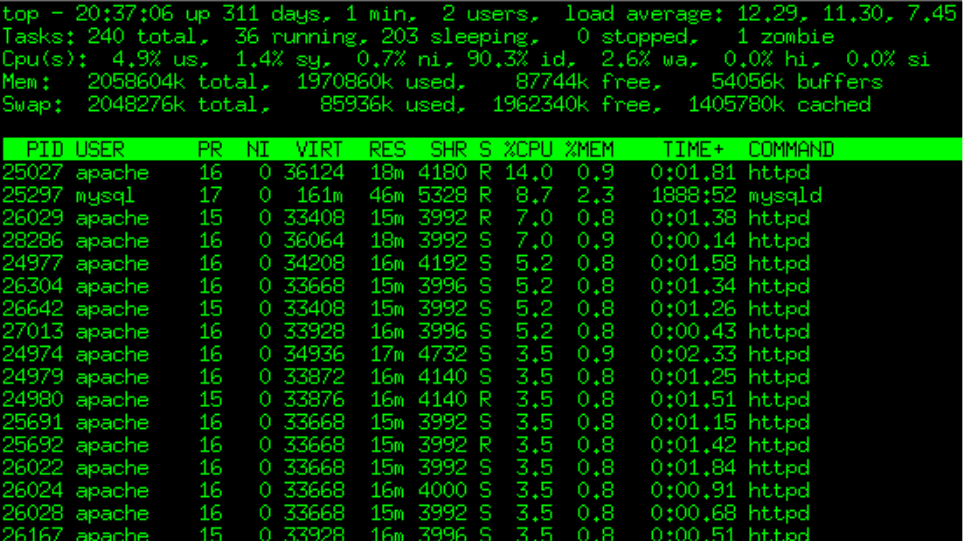

Zip File, мамкины хацкеры. В данном выпуске, я, как и обещал, покажу вам один из способов проведения DDoS атаки по IP-адресу. Темка эта не новая. И чтобы она прокатила, вам должно очень-очень, прямо-таки невероятно сильно повезти. Ибо, что такое DDoS по своей сути. Админы, под данным термином обычно подразумевают большое количество запросов, отправляемых на определённый порт из разных источников.

Т.к. запросов много, оборудование не успевает их все обработать и соответственно уходит в защиту. Тем самым отказывая другим подключающимся пользователям в корректном предоставлении сервиса. Последствия атаки не всегда могут быть очевидны. Например, жертва может банально подумать, что проблемы с возросшим пингом исходят со стороны провайдера.

Начать звонить в тех. поддержку, ругаться, выяснять в чём причина такой безобразный работы. И по итогу докопаться до истины. Но, как правило, мало кто заходит настолько уж далеко. Ведь сами атаки длятся считанные минуты, однако последствия от их проведения при определённом стечении обстоятельств, могут быть действительно ужасающими.

Злоумышленник может поставить под угрозу работу сайта крупной корпорации. Или элементарно сильно замедлить Интернет своему обидчику Пете из девятого Б. Правда у этого Пети при этом, должен быть зачем-то прокинут какой-нибудь популярный порт на роутере во внешку. Ну например, для того же WEB-сайта, который он делает в качестве дополнения к реферату по информатике.

Ну например, для того же WEB-сайта, который он делает в качестве дополнения к реферату по информатике.

Сам, я, частенько давал такие задания должникам. Поднять сайт на Apache и закинуть туда мордочку вордпресса или джумлы это прям святое. И проверять это дело очень удобно, порт открыли, я чекнул по IPшнику, чел оценочку получил и все довольны. Ладненько, опять меня не в ту степь понесло. Давайте уже приступ непосредственно к практике и проведём-таки небольшую атаку в обучающих целях на мой IP-адрес. Погнали.

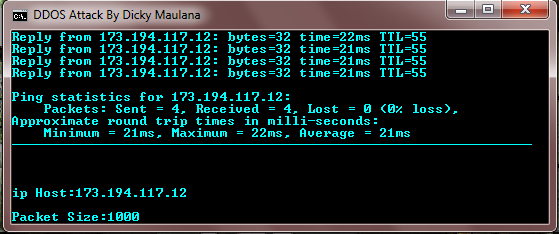

Шаг 1. Запускаем Kali Linux и обновляем текущий список пакетов введя в терминале apt update.

Шаг 2. Далее скачиваем с гитхаба скрипт Ксеркс.

Шаг 3. И перейдя во вновь созданный каталог.

Шаг 4. Компилируем файл «xerxes.c» используя GNU компилятор.

class=»eliadunit»>Шаг 5. Пока файл запуска создаётся, переходим по нужному белому IP-адресу. У меня на этот, без заморочек прокинута web-морда админки от роутера прямо на 80 порту.

У меня на этот, без заморочек прокинута web-морда админки от роутера прямо на 80 порту.

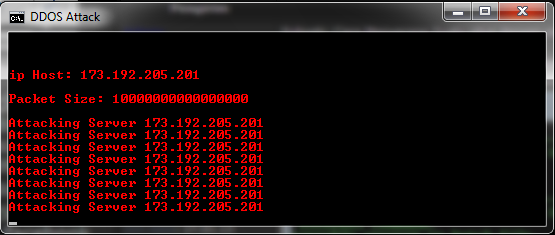

Шаг 6. Возвращаемся в Kali и пробуем запустить наш скрипт указывая соответствующий адрес и порт. Запросы пошли.

Шаг 7. Давайте снова попробуем обновить индексную страничку. Результат, что называется, на лицо.

Атака работает. Но согласитесь назвать этот способ рабочим и классным можно только с большой натяжкой. Ведь для того, чтобы узнать IP-адрес, придётся приложить некоторые усилия. Которые, даже при лучшем раскладе, могут оказаться бесполезны, если ИПы раздаются провайдером динамически и постоянно меняются. К тому же вероятность того, что кто-то из домашних пользователей откроет один из портов – крайне мала.

Обычно, такими вещами занимаются знающие люди, которые уж точно не станут покупать роутер за 1500-2000 в DNS’е. Да и одна работая станция при 100 метровом канале в среднем досит 500-600 мегов за минуту. Для современного оборудования – такая нагрузка в принципе не о чём. Чтоб записать данный ролик мне пришлось искать по всем конторам самую старую D-Link’овскую рухлять.

Чтоб записать данный ролик мне пришлось искать по всем конторам самую старую D-Link’овскую рухлять.

Ибо никакой DOS не берёт обновлённые железяки. Тут уже нужно напрягать товарищей по оружию и объединившись творить настоящий DDoS. Но и здесь, что называется, палка о двух концах. Провайдеры ведь тоже не дураки, и вычислить вас за такую шалость можно на раз. Поэтому нужно заблаговременно озаботиться вопросом своей анонимности.

Но это уже совершенно другая тема. Мы же сегодня говорим исключительно о принципах DoSи DDoS атак совершаемых по IP’адресам. Кстати, этот метод прекрасно работает в том числе и на слабеньких сайтах. Просто вместо IP’шника вводите DNS-имя, порт и тестируете ресурс на отказоустойчивость. Нормальные сайты, конечно, проверку пройдут. А вот самопальная шляпа, ляжет на раз.

Что ж, на этом у меня всё. Если впервые заглянул на канал, то не теряй время, клацай на колокол и в твоей ленте будут регулярно появляться бодрейшие ролики на тему этичных взломов, пентестингу и практической стороны информационной безопасности. С олдов по традиции жду царские лайки. Соберёте 500 и я расскажу вам, чем ещё может быть чревато неграмотные открытие портов и использование устаревшего сетевого оборудования для повседневных задач.

С олдов по традиции жду царские лайки. Соберёте 500 и я расскажу вам, чем ещё может быть чревато неграмотные открытие портов и использование устаревшего сетевого оборудования для повседневных задач.

А с вами, как обычно, был Денчик. Желаю удачи, успехов и самое главное отличного настроения. Берегите себя и свои роутеры, не открывайте порты почём зря и никогда не используйте знания, полученные из моих роликов в противоправных целях. Это может плохо закончиться. Лучше устройтесь на работу сисадмином или на худой конец безопасником и зарабатывайте, не напрягаясь штукарь, другой баксов в месяц. А я вам в этом обязательно помогу. До новых встреч, камрады. Всем пока.

class=»eliadunit»>Полезные материалы:Что такое DDOS: кому грозит такая атака?

DoS-атака (где сокращение DoS — это Denial of Service, что в переводе с английского значит «отказ в обслуживании») — разновидность атак хакеров, которая используется злоумышленниками для вывода из строя или взлома компьютерной техники, нанесения экономического и/или технического ущерба. Осуществляется за счет генерации многочисленных запросов, представляющих серьезную нагрузку для крупных серверов и другой техники.

Осуществляется за счет генерации многочисленных запросов, представляющих серьезную нагрузку для крупных серверов и другой техники.

Почему используются?

Распространенность DoS-атак сейчас обусловлена тем фактором, что выявить её исполнителя очень проблематично. Повышенная нагрузка создается посредством большого числа ПК в сети. Как правило, к подобному инструменту прибегают в тех случаях, когда не получается взломать систему. И если DoS-атака не помогает получить необходимый доступ, то, как правило, выводит из строя или существенно воздействует на производительность техники.

Жертвы подобных действий злоумышленников — это крупные порталы, веб-сайты правительств и органов власти, игровые серверы, онлайн-СМИ, корпоративные ресурсы финансовой сферы, ведущие интернет-магазины. Мотивация злоумышленников обуславливается тематикой ресурса, который подвергается атакам. Это может быть политическое несогласие, проявление недобросовестной конкуренции, попытки шантажа и вымогательства, личные интересы и причины, просто развлечение хакеров.

Классификация DDOS-атак

В зависимости от способа воздействия все подобные атаки можно разделить на:

1. Насыщение флудом — бесполезным трафиком — основной метод воздействия при DoS-атаках. Он создает многочисленные запросы к серверу или системе, ресурсы исчерпываются, что становится причиной ошибок или отключения. Все виды подобных атак классифицируются в зависимости от типа флуда:

- Ping и HTTP-угрозы. Это самая простая разновидность. При помощи ping-запросов атакуют ПК с небольшими ресурсными возможностями, а за счет HTTP-пакетов в большом количестве — веб-сервера, которые вынуждены отвечать на запросы и постепенно полностью или частично утрачивать свою пропускную способность.

- ICMP-пакеты. При помощи такого флуда можно помешать бесперебойной работе любого ПК, сети и сервера различных мощностей.

- UDP-флуд. Напоминает ICMP-атаки, но тут используются другие пакеты и генерируются echo-запросы, поступающие на 7-ой порт адресата злоумышленников.

Из-за чего происходит насыщение и перенасыщение пропускной полосы.

Из-за чего происходит насыщение и перенасыщение пропускной полосы.

2. Использование недостатков систем квотирования. Когда в системе неудачно настроено квотирование, то есть возможность получения доступа к CGI с последующей активизацией скрипта, способного загрузить ресурсы сервера.

3. Использование программных ошибок. Если в коде имеются ошибки, то профессиональные хакеры могут ударить по этим уязвимостям. Они могут запустить выполнение команд с багами, что спровоцирует аварийное выключение системы.

4. Воздействие на DNS-сервер. Осуществляется с использованием компьютеров-зомби, захватывающих ресурсы системы и перенасыщающих пропускную полосу. В результате становится неисправен обработчик имен домена, что делает веб-страницы недоступными.

Методы защиты от DDOS Anti protection dos guard

Попытки воздействия и сами DoS-атаки легко заметить по росту серверных нагрузок и появлению сбоев и других сопутствующих сложностей. Но для нивелирования угрозы необходимо знание специальных защитных приемов:

Но для нивелирования угрозы необходимо знание специальных защитных приемов:

- чтобы защититься от HTTP-угроз, нужно увеличить численность одновременных подключений. В этом поможет установка мощного сервера Nginx, способного кэшировать запросы;

- эффективно предотвратить ICMP-угрозы можно за счет отключения ответов на соответствующие пакеты для ПК или другой техники;

- чтобы защититься от флуда UDP-типа, необходимо отключить соответствующие внешние сервисы, плюс — постоянно контролировать и минимизировать подключения к DNS-серверам;

Имеются также универсальные методы противодействия DoS-угрозам — увеличение ресурсов ПК, системы и сервера, использование специальных сервисов защиты, включение и гибкая настройка брандмауэра.

Атаки типа «отказ в обслуживании» нацелены на веб-сайты и онлайн-сервисы. Цель состоит в том, чтобы перегружать их трафиком, превышающим возможности сервера или сети. Цель состоит в том, чтобы вывести веб-сайт или службу из строя.

Трафик может состоять из входящих сообщений, запросов на подключение или поддельных пакетов. В некоторых случаях целевым жертвам угрожают DDoS-атакой или атакуют на низком уровне. Это может сочетаться с угрозой вымогательства в виде более разрушительной атаки, если компания не заплатит выкуп в криптовалюте. В 2015 и 2016 годах преступная группа под названием Коллектив Армады неоднократно таким образом вымогала у банков, провайдеров веб-хостинга и других лиц.

Примеры DDoS-атак

Вот немного истории и две заметные атаки.

В 2000 году Майкл Кальс, 15-летний мальчик, который использовал онлайн-имя «Mafiaboy», запустил одну из первых зарегистрированных DDoS-атак. Кальче взломал компьютерные сети ряда университетов. Он использовал их серверы для проведения DDoS-атаки, которая привела к сбою нескольких крупных веб-сайтов, включая CNN, E-Trade, eBay и Yahoo. Кальче был признан виновным в своих преступлениях в Монреальском суде по делам несовершеннолетних. Повзрослев, он стал «хакером в белой шляпе», выявляющим уязвимости в компьютерных системах крупных компаний.

Повзрослев, он стал «хакером в белой шляпе», выявляющим уязвимости в компьютерных системах крупных компаний.

В 2016 году, Dyn, крупный провайдер системы доменных имен, или DNS, подвергся масштабной DDoS-атаке, в результате которой были уничтожены основные веб-сайты и службы, включая AirBnB, CNN, Netflix, PayPal, Spotify, Visa, Amazon, The New York Times, Reddit и GitHub.

Игровая индустрия также стала мишенью DDoS-атак, наряду с программным обеспечением и медиа-компаниями.

DDoS-атаки иногда проводятся, чтобы отвлечь внимание целевой организации. В то время как целевая организация сосредоточена на DDoS-атаке, киберпреступник может преследовать главную мотивацию, такую как установка вредоносного программного обеспечения или кража данных.

DDoS-атаки использовались в качестве излюбленного оружия хактивистов, киберпреступников, ориентированных на прибыль, национальных государств и даже — особенно в первые годы DDoS-атак — компьютерных гениев, стремящихся сделать грандиозный жест.

Как работают DDoS-атаки?

Теория DDoS-атаки проста, хотя атаки могут различаться по уровню сложности. Вот основная идея. DDoS — это кибератака на сервер, службу, веб-сайт или сеть, наводняющая их интернет-трафиком. Если трафик перегружает цель, ее сервер, служба, веб-сайт или сеть становятся неработоспособными.

Сетевые подключения в Интернете состоят из разных уровней модели взаимодействия открытых систем (ОС). Различные типы DDoS-атак сосредоточены на определенных уровнях. Несколько примеров:

- Уровень 3, сетевой уровень. Атаки известны как атаки Smurf, наводнения ICMP и фрагментация IP / ICMP.

- Уровень 4, транспортный уровень. Атаки включают SYN-флуд, UDP-флуд и истощение TCP-соединения.

- Уровень 7, прикладной уровень. В основном атаки с шифрованием HTTP.

Ботнеты

Основным способом выполнения DDoS-атак является сеть удаленно управляемых взломанных компьютеров или ботов. Их часто называют «компьютерами-зомби». Они образуют так называемый «ботнет» или сеть ботов. Они используются для наводнения целевых веб-сайтов, серверов и сетей большим объемом данных, чем они могут вместить.

Их часто называют «компьютерами-зомби». Они образуют так называемый «ботнет» или сеть ботов. Они используются для наводнения целевых веб-сайтов, серверов и сетей большим объемом данных, чем они могут вместить.

Ботнеты могут отправлять больше запросов на соединение, чем сервер может обработать, или отправлять огромные объемы данных, которые превышают пропускную способность целевой жертвы. Ботнеты могут варьироваться от тысяч до миллионов компьютеров, контролируемых киберпреступниками. Киберпреступники используют ботнеты для различных целей, включая рассылку спама и различных вредоносных программ, таких как программы-вымогатели. Ваш компьютер может быть частью ботнета, даже если вы этого не знаете.

Все чаще миллионы устройств, составляющих постоянно расширяющийся Интернет вещей (IoT), взламываются и используются, чтобы стать частью ботнетов, используемых для проведения DDoS-атак. Безопасность устройств, из которых состоит Интернет вещей, обычно не так высока, как у программ безопасности компьютеров и ноутбуков. Это может сделать устройства уязвимыми для киберпреступников, которые могут использовать их для создания более обширных ботнетов.

Это может сделать устройства уязвимыми для киберпреступников, которые могут использовать их для создания более обширных ботнетов.

Атака Dyn в 2016 году была осуществлена с помощью вредоносного ПО Mirai, которое создало ботнет из устройств Интернета вещей, включая камеры, интеллектуальные телевизоры, принтеры и радионяни. Ботнет Mirai для устройств Интернета вещей может быть даже более опасным, чем казалось на первый взгляд. Это потому, что Mirai был первым ботнетом с открытым исходным кодом. Это означает, что код, используемый для создания ботнета, доступен киберпреступникам, которые могут его видоизменить и усовершенствовать для использования в будущих DDoS-атаках.

Баунти программа от IoTeX — DDoS Attack | by IoTeX_Russian

Наша репетиция Mainnet, которая стартовала 27 марта, прошла гладко со всеми 50+ делегатами на прошлой неделе! Это обеспечило прочную основу для нашего предстоящего публичного релиза Mainnet Alpha в середине апреля. Теперь нам нужна ваша помощь от сообщества, чтобы построить более сильную сеть IoTeX вместе — мы рады объявить баунти программу DDoS Attack! Как и с нашей предыдущей кампанией Bug Bounty, эта кампания открыта для всех, чтобы получить компенсацию за инициализацию успешных DDoS-атак.

Безопасность и стабильность — наш приоритет №1. Мы все знаем, что никакая технология не совершенна, и IoTeX считает, что работа с исследователями, разработчиками, инженерами и технологами по всему миру имеет решающее значение для выявления слабых мест в нашей инфраструктуре блокчейна во время строительства. Мы вознаградим участников, которые отключат нашу сеть сделав DDoS-атаку.

04/05/19 5:00 PM PDT (с 6 апреля, 3:00 по МСК) до запуска Mainnet

Объем программы ограничен репетициями сети IoTeX Mainnet— https://github.com/iotexproject/iotex-core, который особенно фокусируется на атаках уровня 3 (сеть) и уровня 4 (транспорт).

Следующие пункты известны нам и НЕ должны быть сообщены:

- Применение flooding движения (x injection с нашим инструментом инжектора)

Чтобы претендовать на награду, ваш доклад должен быть оригинальным и что ошибки и баги ранее нам не сообщались.

Все типы случаев DDoS квалифицированы для вознаграждения, в том числе, но не ограничиваясь:

- UDP Flood

- ICMP (Ping) Flood

- SYN Flood

- Ping of Death

- Slowloris

- NTP Amplification

- HTTP Flood

Обратите внимание, что решения о вознаграждении принимаются по усмотрению IoTeX Foundation.

За каждую квалифицированную атаку мы предложим 50,000 IOTX в качестве одноразовой благодарственной награды.

Чтобы заявить о DDoS-атаке, пожалуйста, отправьте отчет о доказательствах через http://iotex.io/bugs со следующей информацией:

- Категория нападения

- Цели

- Шаги для воспроизведения

- Вспомогательные материалы / ссылки, например, исходный код, сценарии

- Смягчительные рекомендации

- Ваше имя и страна (неопознанные отправители не будут иметь права на вознаграждение)

Обратите внимание, что

- Вы получите право на вознаграждение, только если вы были первым человеком, который предупредил нас о ранее неизвестной проблеме. Мы будем информировать вас о ходе работы вашего отчета, когда он будет принят, подтвержден и когда вознаграждение будет выплачено

- Технические обсуждения в https://gitter.im/iotex-dev-community/Lobby рекомендуется, но не нужно раскрывать информацию об ошибке без предварительного уведомления

- Наша инженерная команда (которая будет общаться с действительным емайл адресом @iotex.

io может обратиться к вам за дополнительной информацией об ошибке, если это необходимо.

io может обратиться к вам за дополнительной информацией об ошибке, если это необходимо.

Это экспериментальная и дискреционная программа вознаграждений, и IoTeX Foundation может отменить программу в любое время, и решение о том, выплачивать вознаграждение или нет, должно быть полностью на усмотрение IoTeX Foundation. Эксплуатация и тесторивоние участников не должно нарушать какой-либо закон, нарушать или ущемлять какие-либо данные без разрашения.

IoTeX всегда хочет, чтобы наше сообщество принимало участие в захватывающих и передовых технологиях блокчейн-платформ. Мы с нетерпением ждем взаимодействия с более увлеченными разработчиками, которые изменят мир с помощью продуктов, построенных на IoTeX и вознаграждая их вклад. Счастливой охоты!

С предоставленными инструментами, metanyx успешно запустил DDOS-атаки, введя множество действий в определенные узлы и сбил машины жертвы, что приводит к более строгому ограничению скорости на уровне P2P для защиты от таких атак.

IoTeXTeam запустил аналогичную DDOS-атаку и сбил 7 + машин жертвы, что приводит к более строгому ограничению скорости на уровне API для защиты таких атак.

IoTask обнаружил интересную ошибку, так что тестирование учетных записей переносится на Mainnet alpha, которая была немедленно исправлена основной командой.

Наши поздравления и спасибо всем за поддержку! IoTeX всегда хочет, чтобы наше сообщество принимало участие в захватывающих и передовых технологиях блокчейн — платформ. Мы с нетерпением ждем взаимодействия с энтузиастами-разработчиками, которые изменят мир с помощью продуктов, построенных на IoTeX.

Что такое DDoS-атаки, какие они бывают и можно ли их избежать

Расскажем, что такое DDoS-атаки, какие они бывают, почему так опасны и что нужно знать, чтобы им противостоять.

Всё, что создано человеком, можно сломать и повредить. В огромной степени это справедливо для компьютерных программ. Вредоносным и исследовательским вмешательством в работу софта занимаются хакеры. Сегодня мы рассмотрим один из самых смертоносный приемов из их арсенала — это DDoS-атаки, от которых не застрахована ни одна программа в мире.

Что такое DDoS-атака на сервер: объясняем принцип на пальцах

Допустим, на вашем сервере расположен интернет-магазин, который исправно обслуживает покупателей. Конечно, с ним может случиться неприятность, если вы заранее не позаботились о достаточном количестве ресурсов на случай роста трафика. Тогда, если на сайт придет слишком много клиентов, серверу станет трудно отвечать на большое количество запросов. А значит, сайт начнет подтормаживать.

Если сайт расположен не на обычном сервере, а на облачном, такого не случится. Вы можете сразу получить нужное количество дополнительных мощностей, и сервер легко обработает возросшее число запросов.Но представьте, что на ваш магазин обрушивается не просто поток покупателей, а настоящий шторм запросов — в таком количестве, в котором их просто невозможно обслужить. Тогда любой сайт может перестать отвечать совсем. Покупатели заходят на страницу — и видят лишь крутящуюся иконку загрузки. Ни картинок, ни текстов — просто пустой экран. Разочарованные клиенты ищут похожий магазин и уходят. Как потом выяснится, взломщики в течение многих часов слали на ваш сервер миллионы запросов в секунду и парализовали его возможность отвечать на них.

Разочарованные клиенты ищут похожий магазин и уходят. Как потом выяснится, взломщики в течение многих часов слали на ваш сервер миллионы запросов в секунду и парализовали его возможность отвечать на них.

Такой шквал запросов называется DoS-атакой — это denial-of-service, атака отказом оборудования. А если она производится не с одного компьютера, а сразу с нескольких, то говорят, что это DDoS-атака — distributed denial-of-service, распределенная атака отказом оборудования.

DDoS — Отказ в обслуживании

Что такое DDoS?

Атаки DDoS пытаются вывести из строя сайты или целые сети, перегружая их запросами, отправляемыми с тысяч инфицированных компьютеров, более известных как сеть под названием ботнет. Банки, новостные и даже правительственные сайты являются наиболее частыми мишенями DDoS-атак, в результате которых сайты становятся недоступными для пользователей. Жертвой атаки на отказ в обслуживании становится не только выведенный из строя сайт, но и компьютер, используемый хакерами для осуществления атаки. Вследствие перегрузки вычислительной мощности он работает с предельно низкой производительностью или даже со сбоями.

Жертвой атаки на отказ в обслуживании становится не только выведенный из строя сайт, но и компьютер, используемый хакерами для осуществления атаки. Вследствие перегрузки вычислительной мощности он работает с предельно низкой производительностью или даже со сбоями.

С какой целью проводятся DDoS-атаки?

Как правило, DDoS-атаки не нацелены на конкретного пользователя, а выбирают в качестве мишени сайты онлайн-банков, платежные шлюзы и правительственные порталы. Хакеры, стоящие за атаками типа DDoS могут быть мотивированы стремлением нажиться, отомстить или просто “потроллить”. В результате атаки веб-сайты выводятся из строя и становятся недоступными для пользователей, которые в итоге потеряют доверие к организации и предпочтут решить свои задачи в другом месте. Организация несет финансовый ущерб и, не в последнюю очередь, теряет репутацию.

Как распознать DDoS-атаку?

Успешную DDoS-атаку довольно легко распознать, но непросто предупредить. В случае, если сеть внезапно становится перегружена постоянными запросами, которые могут длится дни, недели и даже месяцы, она становится недоступна для обычного пользователя — в таком случае, скорее всего, имеет место DDoS-атака. Более затруднительно распознать включение вашего компьютера во вредоносный ботнет: тем не менее, если он внезапно становится медленнее, отображает сообщения об ошибках или предъявляет сбои в работе, вполне возможно именно то, что компьютер стал частью вредоносного ботнета.

Как предупредить DDoS-атаку?

У обычного пользователя нет возможности предупредить DDoS-атаку, так как только системный администратор веб-сайта может заметить неожиданные скачки в посещениях и принять соответствующие меры. Обычные пользователи могут поспособствовать только использованием мощного антивирусного решения на своем компьютере, которое может обнаружить или предупредить заражение ПК вредоносным ПО и включением его во вредоносный ботнет. Это позволит не только сохранить стабильность и высокую скорость работы ПК, но и исключить риск его задействования во вредоносной атаке.

Обычные пользователи могут поспособствовать только использованием мощного антивирусного решения на своем компьютере, которое может обнаружить или предупредить заражение ПК вредоносным ПО и включением его во вредоносный ботнет. Это позволит не только сохранить стабильность и высокую скорость работы ПК, но и исключить риск его задействования во вредоносной атаке.

Как избежать включения во вредоносный ботнет

- Обеспечьте защиту своего ПК современным антивирусным решением

- Не загружайте на свой ПК неизвестные сторонние программы и приложения, так как они могут скрывать в себе вирус

- Внимательно следите за странным поведением или снижением скорости работы своего ПК

Защититесь от DDoS-атак

DDoS-атаки обычно не нацелены на конкретного пользователя, поэтому мало вероятно, что ваша личная сеть станет жертвой атаки ботнета. Тем не менее мы настоятельно рекомендуем вам обеспечить свой компьютер качественной защитой от посягновений хакеров — установите на него мощный и легкий антивирусный продукт, которому доверяют более 400 млн пользователей по всему миру — Avast.

Тем не менее мы настоятельно рекомендуем вам обеспечить свой компьютер качественной защитой от посягновений хакеров — установите на него мощный и легкий антивирусный продукт, которому доверяют более 400 млн пользователей по всему миру — Avast.

10 ЛУЧШИХ инструментов атаки DDoS

DoS (отказ в обслуживании) — это атака, используемая для отказа законному пользователю в доступе к ресурсу, например к веб-сайту, сети, электронной почте и т. Д. Распределенный отказ в обслуживании (DDoS) — это тип DoS атака, которая выполняется несколькими скомпрометированными машинами, нацеленными на одну и ту же жертву. Он наводняет компьютерную сеть пакетами данных.

Существует множество инструментов DDoS-атак, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера.Ниже приводится тщательно подобранный список инструментов для защиты от DDoS-атак с их популярными функциями и ссылками на веб-сайты. Список содержит как инструменты DDoS с открытым исходным кодом (бесплатные), так и коммерческие (платные).

Лучшие инструменты для DDoS-атак / Загрузка программного обеспечения для Linux, Windows: бесплатно / платно

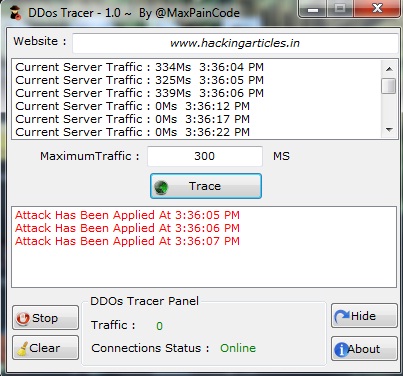

1) DDoS-атака

DDoS-атака — это инструмент, который можно использовать для выполнения распределенной атаки типа «отказ в обслуживании». Это приложение может отслеживать журнал событий из множества источников, чтобы находить и обнаруживать DDoS-действия.

Функции:

- Это приложение может обнаруживать связь с управляющими серверами и командами.

- Обеспечивает ответ в режиме реального времени.

- Вы можете легко фильтровать определенные таймфреймы, IP-адреса или параметры.

- Инструмент помогает обнаружить вредоносную активность между управляющим сервером.

2) LOIC (низкоорбитальная ионная пушка)

LOIC (низкоорбитальная ионная пушка) — это программное обеспечение с открытым исходным кодом, используемое для DDoS-атак.Этот инструмент ddos написан на C #. Этот инструмент отправляет на сервер запросы HTTP, TCP и UDP.

Этот инструмент отправляет на сервер запросы HTTP, TCP и UDP.

Особенности:

- LOIC — это один из бесплатных инструментов атаки ddos, который помогает вам проверить производительность сети.

- Он позволяет создавать онлайн-атаки DDoS против любого сайта, который они контролируют.

- Loic не скрывает IP-адрес, даже если прокси-сервер не работает.

- Это поможет вам выполнить стресс-тестирование для проверки стабильности системы.

- Это программное обеспечение ddos может использоваться для определения программ ddos, которые могут быть использованы хакерами для атаки на компьютерную сеть.

Ссылка: https://sourceforge.net/projects/loic/

3) HOIC (High Orbit ION cannon)

High Orbit Ion Cannon — это бесплатный инструмент для атаки типа «отказ в обслуживании». Он предназначен для одновременной атаки более чем одного URL-адреса. Этот инструмент ddos помогает запускать DDoS-атаки с использованием HTTP (протокола передачи гипертекста).

Функции:

- Вы можете атаковать до 256 сайтов ddos одновременно.

- Он имеет счетчик, который помогает вам измерять выход.

- Может быть перенесен на Linux или Mac OS.

- Вы можете выбрать количество потоков в текущей атаке.

- HOIC позволяет контролировать атаки с низкими, средними и высокими настройками.

Ссылка: https://sourceforge.net/projects/highorbitioncannon/

4) HTTP Unbearable Load King (HULK)

HTTP Unbearable Load King (HULK) — это инструмент DDoS-атаки веб-сервера.Это один из бесплатных инструментов для атаки ddos, специально используемый для создания объемов трафика на веб-сервере.

Особенности:

- Он может обходить кеш-сервер.

- Этот инструмент помогает генерировать уникальный сетевой трафик.

- HTTP Unbearable Load King (HULK) можно легко использовать в исследовательских целях.

Ссылка: https://packetstormsecurity. com/files/112856/HULK-Http-Unbearable-Load-King.html

com/files/112856/HULK-Http-Unbearable-Load-King.html

5) DDoSIM (DDoS Simulator)

DDoSIM (DDoS Simulator) — это инструмент который используется для создания распределенной атаки типа «отказ в обслуживании» против целевого сервера.Он написан на C ++ и может использоваться в операционной системе Linux.

Функции:

- Этот инструмент ddos показывает способность сервера обрабатывать DDOS-атаки, специфичные для приложений.

- Позволяет создавать полные TCP-соединения с целевым сервером.

- DDoSIM предоставляет множество возможностей для сетевой атаки.

- TCP-соединения могут быть загружены на произвольный сетевой порт.

Ссылка: https: // sourceforge.net / projects / ddosim /

6) PyLoris

PyLoris — это программный продукт для тестирования сетевой уязвимости путем выполнения распределенной атаки типа «отказ в обслуживании» (DDoS) в Интернете. Это помогает вам управлять ddos онлайн и плохо контролировать одновременные соединения.

Характеристики:

- Обеспечивает простой в использовании графический интерфейс пользователя (GUI).

- Этот инструмент позволяет атаковать с использованием заголовков HTTP-запросов.

- Он имеет самую последнюю кодовую базу (набор исходного кода, используемого для создания конкретной программной системы).

- PyLoris можно запустить с помощью скрипта Python.

- Этот инструмент поддерживает Windows, Mac OS и Linux.

- Он предоставляет расширенную опцию с ограничением до 50 потоков, каждая из которых имеет всего 10 соединений.

Ссылка: https://motoma.io/pyloris/

7) OWASP HTTP POST

Программное обеспечение HTTP Post OWASP (Open Web Application Security Project) позволяет вам тестировать ваши веб-приложения на производительность сети. Это помогает вам выполнять отказ в обслуживании с одной машины.

Характеристики:

- Позволяет распространять и передавать инструмент вместе с другими.

- Вы можете свободно использовать этот инструмент в коммерческих целях.

- OWASP HTTP POST поможет вам поделиться результатом в соответствии с предоставленной лицензией.

- Этот инструмент позволяет вам тестировать атаки на уровне приложений.

- Помогает вам определиться с мощностью сервера.

Ссылка: https://owasp.org/projects/

8) RUDY

RUDY — это сокращенная форма R-U-Dead-Все же.Это один из бесплатных инструментов для атаки ddos, который поможет вам с легкостью выполнить DDoS-атаку в Интернете. Он нацелен на облачные приложения за счет отсутствия сеансов, доступных на веб-сервере.

Характеристики:

- Это простой и легкий инструмент.

- Он автоматически просматривает целевой веб-сайт ddos и обнаруживает встроенные веб-формы.

- R-U-Dead-Все же позволяет проводить HTTP-DDoS-атаку, используя отправку полей полной формы.

- Этот инструмент предоставляет интерактивное меню консоли.

- Он автоматически определяет поля формы для отправки данных.

Ссылка: https://sourceforge.net/projects/r-u-dead-yet/

9) Tor’s Hammer

Tor’s hammer — это программа для DDoS-атак прикладного уровня. Вы можете использовать этот онлайн-инструмент ddos для нацеливания на веб-приложения и веб-сервер. Он выполняет интернет-запрос на основе браузера, который используется для загрузки веб-страниц.

Функции:

- Он позволяет создавать разметку форматированного текста с помощью Markdown (инструмент синтаксиса форматирования простого текста).

- Tor’s Hammer автоматически преобразует URL в ссылки.

- Это приложение использует ресурсы веб-сервера, создавая огромное количество сетевых подключений.

- Вы можете быстро связать другие артефакты в своем проекте.

- Он удерживает запросы и соединения HTTP POST от 1000 до 30000 секунд.

Ссылка: https://sourceforge. net/projects/torshammer/

net/projects/torshammer/

10) DAVOSET

DAVOSET — это программное обеспечение для совершения DDOS-атак с использованием любых функций веб-сайтов.Этот инструмент командной строки помогает без проблем совершать распределенные атаки типа «отказ в обслуживании».

Функции:

- Это один из инструментов ddos, который обеспечивает поддержку файлов cookie.

- Это программное обеспечение ddos предоставляет интерфейс командной строки для выполнения атаки.

- DAVOSET также может помочь вам отразить атаку с использованием внешних объектов XML (атака на приложение, которое анализирует ввод XML).

Ссылка: https: // packetstormsecurity.com / files / 123084 / DAVOSET-1.1.3.html

11) GoldenEye

Инструмент GoldenEye проводит DDoS-атаку, отправляя HTTP-запрос на сервер. Он использует сообщение KeepAlive в сочетании с параметрами управления кешем для предотвращения разрыва соединения сокета.

Функции:

- Этот инструмент использует все сокеты HTTP / S на сервере приложений для DDoS-атаки.

- Это один из инструментов ddos, который представляет собой простое в использовании приложение, написанное на Python.

- Возможно произвольное создание пользовательских агентов.

- Он рандомизирует GET, POST для получения смешанного трафика.

Ссылка: https://sourceforge.net/projects/goldeneye/

FAQ

❓ Что такое DoS-атака?

DOS — это атака, используемая для отказа законным пользователям в доступе к ресурсам, таким как доступ к веб-сайту, сети, электронной почте и т. Д., Или очень медленная.

💻 Что такое инструмент DDoS-атаки?

Инструменты DDoS-атаки, которые могут создать распределенную атаку типа «отказ в обслуживании» против целевого сервера.

8 лучших инструментов для DDoS-атак (бесплатный инструмент для DDoS-атак 2021 года)

Список лучших бесплатных инструментов для DDoS-атак на рынке:

Распределенная атака типа «отказ в обслуживании» — это атака, которая совершается на веб-сайт или сервер с целью намеренного снижения производительности.

Для этого используется несколько компьютеров. Эти несколько компьютеров атакуют целевой веб-сайт или сервер с помощью DoS-атаки. Поскольку эта атака осуществляется через распределенную сеть, она называется распределенной атакой отказа в обслуживании.

Проще говоря, несколько компьютеров отправляют целевому объекту фальшивые запросы в большем количестве. Цель наводнена такими запросами, в результате чего ресурсы становятся недоступными для законных запросов или пользователей.

Цель DDoS-атаки

Как правило, целью DDoS-атаки является сбой веб-сайта.

Продолжительность DDoS-атаки зависит от того, находится ли атака на сетевом или прикладном уровне.Атака на сетевом уровне длится от 48 до 49 часов. Атака на уровне приложений длится от 60 до 70 дней.

DDoS или любой другой подобный вид атаки является незаконным в соответствии с Законом о неправомерном использовании компьютеров 1990 года. Поскольку это незаконно, злоумышленник может быть наказан тюремным заключением.

Существует 3 типа DDoS-атак:

- Объемные атаки,

- атаки протокола и

- Атаки на уровне приложений.

Ниже приведены методы проведения DDoS-атак:

- UDP флуд

- ICMP (Ping) флуд

- SYN флуд

- Пинг смерти

- Slowloris

- Усиление NTP

- HTTP-флуд

=> Свяжитесь с нами, чтобы предложить размещение здесь.

Самые популярные инструменты для DDoS-атак в 2021 году

Ниже приводится список самых популярных инструментов DDoS, доступных на рынке.

Сравнение лучших инструментов DDoS

Давайте исследуем !!

# 1) Менеджер событий безопасности SolarWinds (SEM)

SolarWinds предоставляет диспетчер событий безопасности, который является эффективным программным обеспечением для предотвращения и предотвращения DDoS-атак. Он будет отслеживать журналы событий из широкого спектра источников для обнаружения и предотвращения DDoS-атак.

Он будет отслеживать журналы событий из широкого спектра источников для обнаружения и предотвращения DDoS-атак.

SEM будет определять взаимодействия с потенциальными серверами управления и контроля, используя списки известных злоумышленников, полученные от сообщества. Для этого он объединяет, нормализует и просматривает журналы из различных источников, таких как IDS / IP, брандмауэры, серверы и т. Д.

Характеристики:

- SEM имеет функции автоматических ответов для отправки предупреждений, блокировки IP-адреса или закрытия учетной записи.

- Инструмент позволит вам настроить параметры с помощью флажков.

- Он хранит журналы и события в зашифрованном и сжатом формате и записывает их в неизменяемом формате только для чтения.

- Этот метод ведения журналов и событий сделает SEM единым источником достоверной информации для расследования нарушений и предотвращения DDoS-атак.

- SEM позволит вам настроить фильтры в соответствии с конкретными временными рамками, учетными записями / IP-адресами или комбинациями параметров.

Вердикт: Метод, который следует SEM для ведения журналов и событий, сделает его единственным источником достоверной информации для расследования нарушений и предотвращения DDoS-атак.

# 2) HULK

HULK расшифровывается как HTTP Unbearable Load King. Это инструмент DoS-атаки для веб-сервера. Он создан в исследовательских целях.

Характеристики:

- Он может обойти механизм кеширования.

- Может генерировать уникальный и непонятный трафик.

- Создает большой объем трафика на веб-сервере.

Вердикт: Он может не скрыть личность. Трафик, идущий через HULK, может быть заблокирован.

Веб-сайт: HULK-Http Unbearable Load King или HULK

# 3) Tor’s Hammer

Этот инструмент создан для тестирования. Это для медленной пост-атаки.

Характеристики:

- Если вы запустите его через сеть Tor, то вы останетесь неопознанными.

- Чтобы запустить его через Tor, используйте 127.0.0.1:9050.

- С помощью этого инструмента атака может быть произведена на серверах Apache и IIS.

Вердикт: Запуск инструмента через сеть Tor даст дополнительное преимущество, так как он скроет вашу личность.

Веб-сайт: Молот Тора

# 4) Slowloris

ИнструментSlowloris используется для проведения DDoS-атаки. Он используется для остановки сервера.

Характеристики:

- Отправляет авторизованный HTTP-трафик на сервер.

- Не влияет на другие службы и порты в целевой сети.

- Эта атака пытается поддерживать максимальное количество соединений с открытыми.

- Это достигается путем отправки частичного запроса.

- Пытается удерживать соединения как можно дольше.

- Поскольку сервер поддерживает ложное соединение открытым, это приведет к переполнению пула соединений и отклонит запрос истинных соединений.

Вердикт: Поскольку атака выполняется с низкой скоростью, трафик можно легко определить как ненормальный и заблокировать.

Веб-сайт: Slowloris

# 5) LOIC

LOIC расшифровывается как Low Orbit Ion Cannon. Это бесплатный и популярный инструмент, который доступен для DDoS-атак.

Характеристики:

- Легко использовать.

- Он отправляет на сервер запросы UDP, TCP и HTTP.

- Он может выполнять атаку на основе URL-адреса или IP-адреса сервера.

- Через несколько секунд веб-сайт отключится и перестанет отвечать на фактические запросы.

- Он НЕ СКРЫВАЕТ ваш IP-адрес. Даже через прокси-сервер не получится. Потому что в этом случае он сделает прокси-сервер целью.

Вердикт: Режим HIVEMIND позволит вам управлять удаленными системами LOIC. С его помощью вы можете управлять другими компьютерами в сети зомби.

Веб-сайт: Loic

# 6) Xoic

Это инструмент для DDoS-атак. С помощью этого инструмента можно атаковать небольшие веб-сайты.

Характеристики:

- Легко использовать.

- Он предоставляет три режима атаки.

- Тестовый режим.

- Обычный режим DoS-атаки.

- DoS-атака с сообщением TCP, HTTP, UDP или ICMP.

Вердикт: Атака с использованием XOIC может быть легко обнаружена и заблокирована.

Веб-сайт: Xoic

# 7) DDOSIM

DDOSIM расшифровывается как DDoS Simulator.Этот инструмент предназначен для моделирования реальной DDoS-атаки. Он может атаковать как веб-сайт, так и сеть.

Характеристики:

- Атакует сервер, воспроизводя множество хостов-зомби.

- Эти хосты создают полное TCP-соединение с сервером.

- Он может выполнять HTTP-DDoS-атаку, используя действительные запросы.

- Он может выполнять DDoS-атаку с использованием недействительных запросов.

- Он может атаковать прикладной уровень.

Вердикт: Этот инструмент работает в системах Linux.Он может атаковать действительными и недействительными запросами.

Сайт: Симулятор DDo

# 8) RUDY

RUDY означает R-U-Dead-Все же. Этот инструмент выполняет атаку, используя отправку поля длинной формы с помощью метода POST.

Характеристики:

- Интерактивное консольное меню.

- Вы можете выбрать формы из URL-адреса для DDoS-атаки на основе POST.

- Идентифицирует поля формы для отправки данных.Затем с очень медленной скоростью вставляет в эту форму данные большой длины.

Вердикт: Он работает очень медленно, поэтому требует много времени. Из-за низкой скорости это может быть обнаружено как ненормальное и может быть заблокировано.

Из-за низкой скорости это может быть обнаружено как ненормальное и может быть заблокировано.

Веб-сайт: R-u-dead-still

# 9) PyLoris

Этот инструмент создан для тестирования. Для проведения DoS-атаки на сервер этот инструмент использует прокси-серверы SOCKS и SSL-соединения.

Характеристики:

- Атака может быть произведена по HTTP, FTP, SMTP, IMAP и Telnet.

- Он имеет простой в использовании графический интерфейс.

- Напрямую атакует сервис.

Вердикт: Он зависит от Python, и установка также может быть затруднена. Он может атаковать различные протоколы.

Веб-сайт: Pyloris

Дополнительные инструменты

# 10) OWASP DOS HTTP POST:

OWASP расшифровывается как Open Web Application Security Project.Этот инструмент создан для тестирования против атак на уровне приложений. Его также можно использовать для проверки производительности. Этот инструмент можно использовать для определения мощности сервера.

Его также можно использовать для проверки производительности. Этот инструмент можно использовать для определения мощности сервера.

Веб-сайт: OWASP_HTTP_Post_Tool

# 11) Thc-ssl-dos:

Эта атака использует метод исчерпания SSL. Это приводит к отключению сервера из-за исчерпания всех соединений SSL. Он может работать на одной машине.

Веб-сайт: Thc-ssl-dos

# 12) GoldenEye:

Этот инструмент также используется для атаки на сервер.Он используется для выполнения тестирования безопасности. Он специально сделан для тестирования.

Веб-сайт: GoldenEye

# 13) Hping:

Он совершает DDoS-атаку, отправляя пакеты TCP / IP, UDP, ICMP, SYN. Он отображает ответы, аналогичные программе Ping. Этот инструмент создан для тестирования. Он используется для тестирования правил брандмауэра.

Веб-сайт: Hping

Заключение

Список инструментов, упомянутых в этой статье, является наиболее популярным для проведения DDoS-атак.Эти инструменты могут быть отличными ресурсами для тестирования производительности и безопасности.

В заключение, HULK будет хорошим инструментом для исследовательских целей. LOIC и XOIC просты в использовании. LOIC можно использовать для тестирования. RUDY и PyLoris также созданы специально для тестирования.

Рекомендуемая литература => Лучшие инструменты и службы защиты от DDoS-атак

Надеюсь, эта информативная статья об инструментах DDoS-атак оказала вам огромную помощь!

DDOSD | Homeland Security

Распределенные атаки типа «отказ в обслуживании» (DDoS) используются для того, чтобы сделать ключевые ресурсы недоступными.Классическая DDoS-атака нарушает работу веб-сайта финансового учреждения и временно блокирует возможность клиентов осуществлять банковские операции в Интернете. Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры атак этого типа могут включать в себя недоступность веб-сайта цветочного магазина в День святого Валентина, замедление или блокирование доступа к налоговым документам в середине апреля или нарушение связи во время критического периода торгов. Заметные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений.Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры атак этого типа могут включать в себя недоступность веб-сайта цветочного магазина в День святого Валентина, замедление или блокирование доступа к налоговым документам в середине апреля или нарушение связи во время критического периода торгов. Заметные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений.Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Посмотрите видео Tech Talk: Защита от атак отказа в обслуживании телефонии

DHS S&T разрабатывает инструменты и технологии для защиты критически важных секторов инфраструктуры, включая средства связи в чрезвычайных ситуациях, от кибератак. S&T в партнерстве с SecureLogix, компанией по обеспечению безопасности телекоммуникаций, разработала решения по смягчению последствий для повышения функциональности центров обработки вызовов Next Generation 911 (NG911) от кибератак. Послушайте, как менеджер программы DDoSD S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты центров обработки вызовов NG911.

Послушайте, как менеджер программы DDoSD S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты центров обработки вызовов NG911.

Мотивация

Атаки могут быть нацелены на любую систему, которая полагается на подключение к Интернету. Сектор финансовых услуг является частой целью крупномасштабных DDoS-атак и продолжает сталкиваться с постоянно растущими атаками. Хотя эти инциденты хорошо задокументированы, этот сегмент экономики нашей страны не является особым случаем, и некоторые из крупнейших атак были направлены на сайты и службы, связанные с безопасностью.За последние пять лет масштаб атак увеличился в десять раз. Неясно, сможет ли существующая сетевая инфраструктура противостоять будущим атакам, если они будут продолжать расти в масштабе.

Подход

Этот проект направлен на решение трех связанных проблем защиты от DDoS-атак. Во-первых, DDoSD работает над расширением использования передовых методов, которые замедлили бы рост масштабов атак, в частности, техники, называемой Internet Best Current Practice 38, которая блокирует поддельные пакеты в источнике или рядом с ним. Во-вторых, DDoSD пытается защитить сети от массовых атак со скоростью один терабит в секунду (Тбит / с) путем разработки инструментов совместной работы, подходящих для средних организаций. Наконец, проект направлен на защиту систем управления чрезвычайными ситуациями — как текущих служб 911, так и систем службы 911 нового поколения — от атак типа «отказ в обслуживании» (TDoS) телефонной связи.

Во-вторых, DDoSD пытается защитить сети от массовых атак со скоростью один терабит в секунду (Тбит / с) путем разработки инструментов совместной работы, подходящих для средних организаций. Наконец, проект направлен на защиту систем управления чрезвычайными ситуациями — как текущих служб 911, так и систем службы 911 нового поколения — от атак типа «отказ в обслуживании» (TDoS) телефонной связи.

Измерение и анализ для создания передовых практик

Некоторые DDoS-атаки используют поддельные адреса источника. Существующие передовые методы отфильтровывают поддельные адреса на периферии сети.Дополнительные передовые практики распространяют это руководство на более сложные развертывания. Сборник передовых методов борьбы со спуфингом может помочь смягчить DDoS-атаки, основанные на поддельных адресах. Инструменты измерения и анализа необходимы для проверки успешности новых развертываний антиспуфинга, проверки правильности работы существующих методов защиты от спуфинга и предоставления доказательств, демонстрирующих как преимущества, так и ограничения при развертывании передовых методов защиты от спуфинга в организации.

Инструменты для общения и совместной работы

Распределенный характер DDoS-атак дает злоумышленнику несколько преимуществ.Атака часто исходит от большого количества скомпрометированных компьютеров в нескольких организациях. Кроме того, по мере увеличения пропускной способности сети и вычислительной мощности злоумышленник получает выгоду от увеличения ресурсов, которые дают ему возможность проводить более мощные атаки. Чтобы противостоять этой угрозе, организации, использующие сетевые сервисы, должны вкладывать средства в ресурсы, которые соответствуют возрастающей значимости атак.

Новые методы предотвращения и защиты от DDoS-атак

В этой технической области рассматриваются новые варианты атак типа «отказ в обслуживании» (DDoS).Концепции DDoS-атак направлены на все больший спектр услуг. Например, весной 2013 года DHS и Федеральное бюро расследований (ФБР) выпустили предупреждения о DDoS-атаках, нацеленных на службы управления чрезвычайными ситуациями, такие как системы 911. Системы, включая, помимо прочего, мобильные устройства, киберфизические системы и критически важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; злоумышленники разрабатывают новые методы и / или нацелены на новые системы, и это изменение курса стимулирует усилия по смягчению последствий.Таким образом, цель состоит в том, чтобы выявить потенциальные цели для DDoS-атак, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать возможности предотвращения DDoS-атак, которые смогут противостоять DDoS-атакам, которые в два раза превышают возможности защиты цели от DDoS-атак. возможность в начале проекта.

Системы, включая, помимо прочего, мобильные устройства, киберфизические системы и критически важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; злоумышленники разрабатывают новые методы и / или нацелены на новые системы, и это изменение курса стимулирует усилия по смягчению последствий.Таким образом, цель состоит в том, чтобы выявить потенциальные цели для DDoS-атак, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать возможности предотвращения DDoS-атак, которые смогут противостоять DDoS-атакам, которые в два раза превышают возможности защиты цели от DDoS-атак. возможность в начале проекта.

Исполнители

Университет штата Колорадо (CSU): Netbrane: программно-определяемая платформа защиты от DDoS-атак

Компания NetBrane разрабатывает систему обнаружения и смягчения DDoS-атак для защиты от DDoS-атак в Интернете.Система сочетает в себе высокоскоростной захват пакетов (100 гигабит в секунду [Гбит / с] или более) с машинным обучением для обнаружения аномалий трафика, даже если они неясны; Программно-определяемая сеть (SDN) для развертывания правил тонкой фильтрации, которые могут быть применены мгновенно; и проактивная защита с использованием информации о структуре сети и подсказок хакерских действий.

SecureLogix: Пилоты по отказу в обслуживании (TDoS) сложной распределенной телефонии

Новый подход в этой работе заключается в том, чтобы переложить преимущество TDoS-злоумышленника на администратора сети за счет развития возможности аутентификации вызывающих абонентов и обнаружения мошеннической подделки вызовов.Эти решения, основанные на серии фильтров, которые присваивают каждому звонку оценку риска и угрозы, позволят системным администраторам службы 911 лучше реагировать на угрозы TDoS и управлять ими.

Калифорнийский университет в Сан-Диего (UCSD): программные системы для определения вероятности спуфинга (SPOOFER)

Проект Spoofer предоставляет возможность измерить, соответствует ли сеть одному из самых важных и давних, но все еще труднодостижимых передовых методов — BCP38 / 84. Эта передовая практика поддерживает проверку адреса источника, т.е.е. обеспечение того, чтобы все пакеты, выходящие из сети, использовали только исходные адреса, принадлежащие этой сети.

Университет Хьюстона: на пути к диспетчерскому центру аварийной защиты, устойчивому к DDoS

В рамках этого проекта разрабатывается решение, объединяющее экономически эффективную функцию пограничного контроля (BCF), связанную с осложнениями Национальной ассоциации номеров экстренных служб (NENA), межсетевой экран VoIP и отказ в обслуживании (TDoS) защиты и умной обработки вызовов. Это решение поможет заполнить пробелы в возможностях и устойчивости при непрерывной работе перед лицом TDoS- и DDoS-атак.

Институт информационных наук Университета Южной Калифорнии (USC-ISI): SENSS: SDN Security Service

SENSS может быть развернут с существующей инфраструктурой интернет-провайдера (ISP), что позволяет любому интернет-провайдеру предлагать автоматизированные услуги для диагностики и предотвращения DDoS-атак, а также возможность жертвы запрашивать у своего собственного Интернет-провайдера входящий трафик, маршруты к префиксам и помогать обнаруживать лучшие точки для смягчения.

Университет Орегона: Drawbridge: использование программно-определяемой сети для защиты от DDoS-атак

Усилия Drawbridge сосредоточены на развертывании фильтров DDoS в восходящем направлении и размещении фильтров в наиболее важных местах сети, чтобы минимизировать трафик атаки к жертве.В идеале этот подход также снизит общее влияние DDoS-трафика на Интернет.

Ресурсы

Для получения последней информации о S&T Cybersecurity посетите страницы S&T Cybersecurity News, Publications, Videos and Events.

Информационные бюллетени и подкасты

Что такое сценарий или инструментарий DoS / DDoS-атаки | Инструменты DDoS

Что такое сценарий DDoS-атаки

Отказ в обслуживании (DoS) и распределенный отказ в обслуживании (DDoS) — постоянная угроза для онлайн-бизнеса, которая может привести к отключению веб-сайтов, потере трафика и нарушению взаимоотношений с клиентами.

Скрипты DDoS, программное обеспечение, позволяющее выполнять DDoS-атаки, сильно различаются по степени серьезности, простоте использования и потенциальному воздействию. Python, Perl и PHP — наиболее распространенные языки программирования, используемые для написания этих скриптов.

Python, Perl и PHP — наиболее распространенные языки программирования, используемые для написания этих скриптов.

В то время как некоторые из них используются для личного соперничества и вандализма, другие, как известно, наносят значительный ущерб онлайн-бизнесу.

СкриптыDDoS можно разделить на несколько различных типов, в зависимости от того, почему они были написаны и для чего они программируют компьютеры.

Не все сценарии DDoS разработаны как вредоносные. Фактически, некоторые из них написаны хакерами в белых шляпах как доказательство концепции (POC) для недавно обнаруженной уязвимости — доказательство ее существования для продвижения лучших практик безопасности. Однако такие сценарии часто злонамеренно переделывают.

Кроме того, некоторые сценарии DDoS используются в качестве инструментов нагрузочного тестирования для выявления ограничений веб-сайта перед его запуском. Примером может служить инструмент ApacheBench, который отправляет случайное количество HTTP-запросов на сервер, чтобы проверить объем трафика, который он может обработать. Также известно, что они перепрофилированы для DoS-атак.

Также известно, что они перепрофилированы для DoS-атак.

Однако по большому счету термин «сценарии DDoS» относится к вредоносному программному обеспечению, написанному хакерами «черной шляпы». К ним относятся сценарии DoS, выполняемые с одного устройства, и наборы инструментов DDoS — программные пакеты, которые заражают несколько подключенных устройств, которые затем все вместе используются в качестве ботнета при DDoS-атаках.

«Я раздаю бесплатные сценарии DDoS Perl в личку в Skype…» — Тема разговора на хакерском форуме.

Основные различия между скриптами DDoS-атак и инструментами DDoS

СкриптыDDoS-атак и наборы инструментов DDoS сильно различаются, от аудитории, для которой они написаны, до того, как они используются для совершения атаки.

В общих чертах эти различия обозначаются следующими различиями:

| Скрипты DDoS-атак | Наборы инструментов DDoS | |

| Используется для | DoS / DDoS-атаки | Создание инфраструктуры ботнета для DDoS-атак |

| Типовые авторы | Белые шляпы / Черные шляпы | Черные шляпы |

| Обычные пользователи | Хобби хакеров и скриптовых детишек | Профессиональные хакеры |

| Удобство использования | Относительно простой в исполнении | Обычно требуются знания, время и ресурсы |

| Способ атаки | Часто из одного источника (DoS-атака) | Всегда из нескольких источников (DDoS-атака) |

| Типичный тип атаки | Уровень приложения | Сетевой уровень |

| Мотивация атакующего | Вандализм, хактивизм, личное соперничество | Создание стресс-сервисов и / или DDoS-атаки с вымогательством |

| Угроза организациям | Средний | Высокая |

Как видно из приведенной выше диаграммы, наборы инструментов могут нанести значительно больший ущерб, чем обычные сценарии DDoS. В основном это связано с тем, что наборы инструментов предназначены для использования нескольких источников для запуска крупномасштабной DDoS-атаки.

В основном это связано с тем, что наборы инструментов предназначены для использования нескольких источников для запуска крупномасштабной DDoS-атаки.

Нельзя сказать, что сценарии DDoS безвредны — это далеко не так. Их простота использования и широкая доступность означает, что их можно использовать для запуска потенциально серьезных атак.

Распространенные сценарии DDoS-атак

Как указывалось ранее, сценарии атаки различаются в зависимости от того, как они работают и на что способны. Здесь мы расскажем о некоторых из самых популярных скриптов и о том, как они используются.

Скрипт HOIC (High Orbit Ion Cannon) запускает DDoS-атаку с минимальным количеством злоумышленников

- Slowloris — это сценарий атаки, разработанный как простой способ для одного компьютера отключить сервер. Он работает, непрерывно отправляя частичные запросы HTTP GET своей цели. Сервер открывает все больше и больше соединений в ожидании получения завершенных запросов, которые никогда не происходят.

- Torshammer — это медленный сценарий DoS-атаки на прикладном уровне, который использует сеть TOR для маскировки своего источника.TOR — это сеть серверов, которая направляет пользовательский трафик через серию туннелей вместо того, чтобы устанавливать прямые соединения. Он используется для повышения конфиденциальности в Интернете.

- R-U-Dead-Yet (RUDY) — Подобно Slowloris, R-U-Dead-Yet — это медленный сценарий атаки уровня 7. Названный в честь финской дэт-металлической группы Children of Bodom, сценарий предписывает атакующему компьютеру медленно открывать несколько соединений на целевом сервере и поддерживать их открытыми как можно дольше.

Скрипт HOIC (High Orbit Ion Cannon) запускает DDoS-атаку с минимальным количеством злоумышленников

- HTTP Unbearable Load King (HULK) — Этот сценарий изначально был разработан как экспериментальный вариант, чтобы продемонстрировать, насколько легко отключить веб-сервер.

Он работает, открывая поток HTTP-запросов GET, чтобы подавить свою цель. Сценарий HULK уникален тем, что каждый запрос имеет случайный заголовок и значение параметра URL для обхода механизма кэширования сервера.

Он работает, открывая поток HTTP-запросов GET, чтобы подавить свою цель. Сценарий HULK уникален тем, что каждый запрос имеет случайный заголовок и значение параметра URL для обхода механизма кэширования сервера.

Скрипт для детей

Одной из наиболее серьезных опасностей, связанных со сценариями DoS-атак, является их простота использования, в том числе теми, кто мало или совсем не знает о запуске атак.

Хакер-любитель, также известный как «скрипач-малыш», может легко загрузить инструменты DoS-атаки или скопировать и вставить сценарии атаки, написанные опытными коллегами, чтобы атаковать цели по своему выбору.Из-за нехватки знаний более опытные хакеры часто смотрят на скриптовых детишек свысока.

Хотя их атаки часто являются не чем иным, как попыткой привлечь внимание своих коллег, они все же способны заблокировать веб-сайт среднего размера. Вообще говоря, большинство веб-сайтов не способны обрабатывать более 50–100 дополнительных запросов в секунду. Обычный инструмент DoS, такой как LOIC, запускаемый с одного компьютера, может относительно легко генерировать десятки запросов каждую секунду.

Обычный инструмент DoS, такой как LOIC, запускаемый с одного компьютера, может относительно легко генерировать десятки запросов каждую секунду.

Узнайте, как Imperva DDoS Protection может помочь вам с DDoS-атаками.

Защита от сценария DDoS-атаки

Существует несколько способов защиты Imperva от атак, создаваемых как сценариями DDoS, так и инструментами.

Атакиуровня 7 смягчаются с помощью нашей службы защиты веб-сайтов, которая развертывает Imperva CDN перед вашим сервером и перенаправляет его трафик через нашу сеть. Прежде чем какой-либо трафик будет доставлен на ваш сервер, он проходит серию проверок и фильтруется с использованием:

- Классификация клиентов

- Белый список посетителей и репутация

- Брандмауэр веб-приложений

- Прогрессивные вызовы

- Обнаружение поведенческих аномалий

Служба защиты веб-сайтов Imperva, предотвращающая массивный HTTP-поток

Infrastructure Protection используется для защиты от атак уровня 3/4. После активации с помощью объявления BGP трафик маршрутизируется через сеть Imperva, причем на исходный сервер передается только законный трафик. Это предлагает неограниченную масштабируемость по требованию, которая может соответствовать любой объемной атаке.

После активации с помощью объявления BGP трафик маршрутизируется через сеть Imperva, причем на исходный сервер передается только законный трафик. Это предлагает неограниченную масштабируемость по требованию, которая может соответствовать любой объемной атаке.

Защита инфраструктуры использовалась для блокирования огромной атаки усиления NTP

DDoS-атаки, нацеленные на DNS, смягчаются с помощью нашей службы защиты сервера имен, которая настраивает DNS-прокси для проверки входящих DNS-запросов. Эвристика безопасности на основе репутации и скорости используется для выявления и фильтрации вредоносных пакетов DNS, в то время как законный трафик проходит беспрепятственно.

Узнайте больше об услугах защиты от DDoS-атак Imperva.

Типы DDoS-атак и методы смягчения

Определение распределенной атаки типа «отказ в обслуживании» (DDoS)

Распределенная атака типа «отказ в обслуживании» (DDoS) — это злонамеренная попытка сделать онлайн-сервис недоступным для пользователей, обычно путем временного прерывания или приостановки обслуживания его хост-сервера.