DDoS-атака — что это такое?

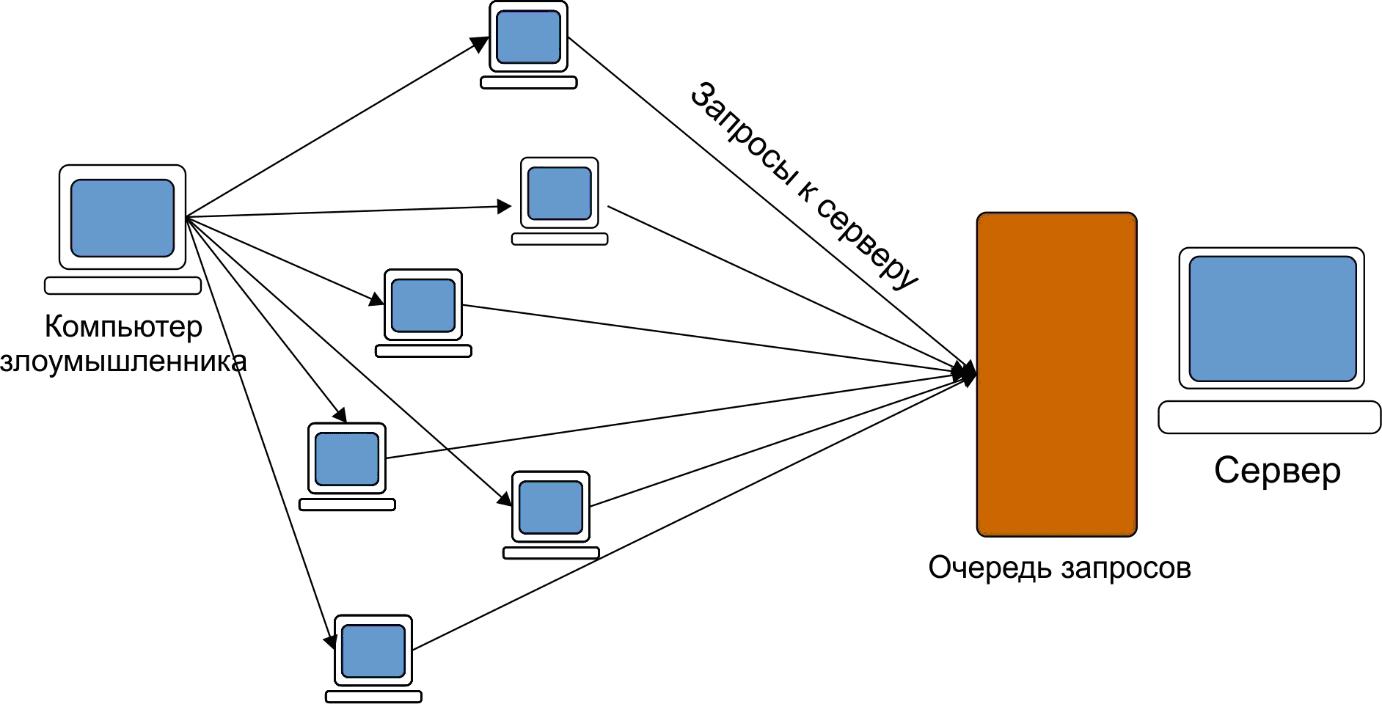

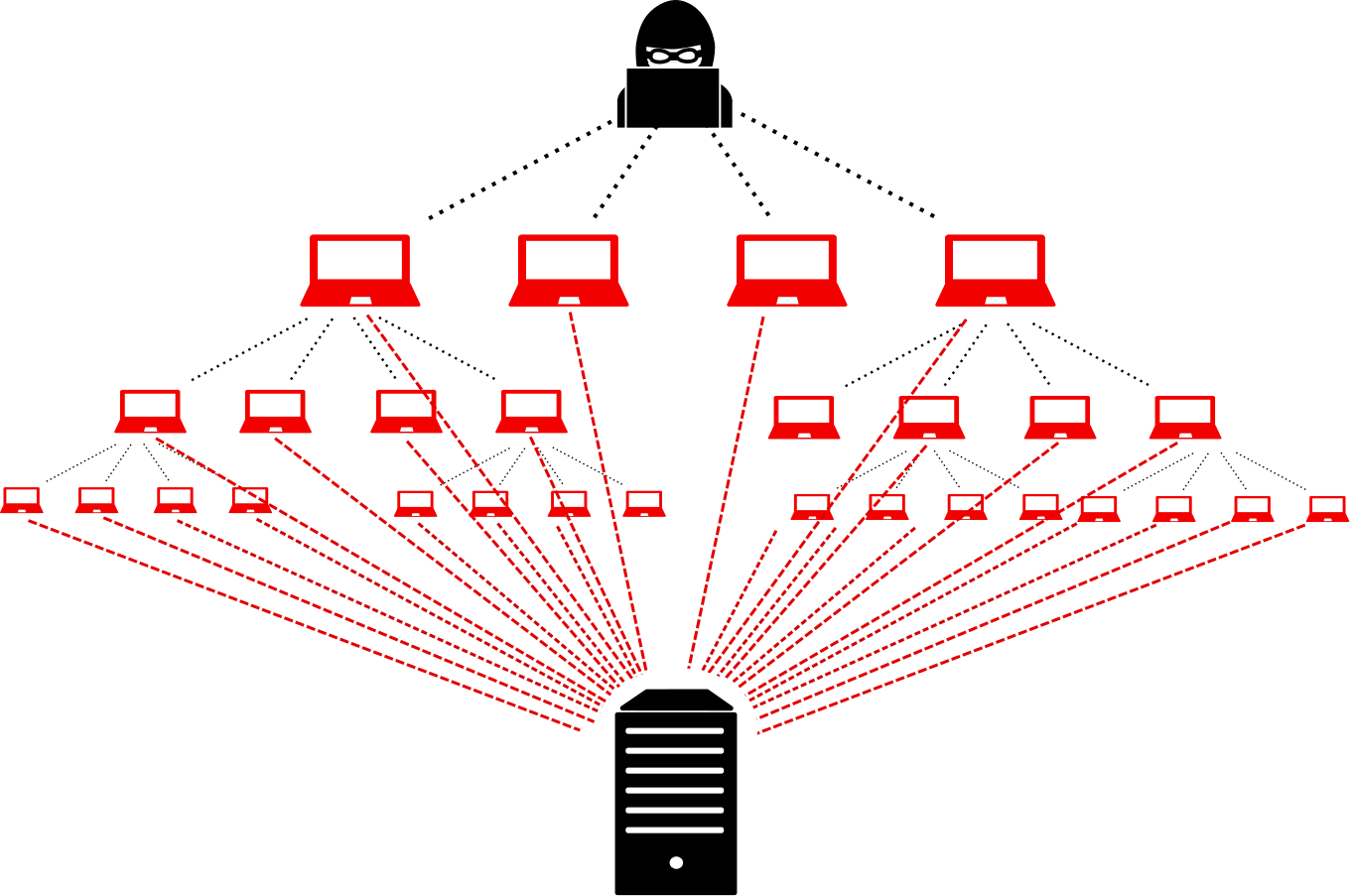

DDoS-атака (Distributed Denial of Service attack) — комплекс действий, способный полностью или частично вывести из строя интернет-ресурс. В качестве жертвы может выступать практически любой интернет-ресурс, например веб-сайт, игровой сервер или государственный ресурс. На данный момент практически невозможна ситуация, когда хакер в одиночку организует DDoS-атаку. В большинстве случаев злоумышленник использует сеть из компьютеров, зараженных вирусом. Вирус позволяет получать необходимый и достаточный удаленный доступ к зараженному компьютеру. Сеть из таких компьютеров называется ботнет. Как правило, в ботнетах присутствует координирующий сервер. Решив реализовать атаку, злоумышленник отправляет команду координирующему серверу, который в свою очередь дает сигнал каждому боту начать выполнение вредоносных сетевых запросов.

DDoS-атакаПричины DDoS-атакМотивы для осуществления DDoS-атак могут быть самыми разнообразными: от конкуренции до личной неприязни. Мы собрали основные причины DDoS-атак и решили поделиться с Вами этой информацией:

- Личная неприязнь

Эта причина встречается довольно часто. Некоторое время назад независимый журналист-исследователь Брайан Кребс раскрыл деятельность крупнейшего сервиса по осуществлению заказных DDoS-атак — vDOS. Информация была представлена в полных подробностях, что вызвало арест организаторов данного сервиса. В ответ хакеры организовали атаку на блог журналиста, мощность которой достигла 1 Тбит/с. Эта атака стала самой мощной в мире за все годы.

В настоящее время становится все проще организовать примитивную DDoS-атаку своими силами. Такая атака будет крайне не совершенна и не анонимна. К сожалению, большинство из тех, кто решил ощутить себя в роли «хакера», не догадываются ни о первом, ни о втором.

- Политический протест (хактивизм)

Одной из первых атак, имеющих социальную почву является DDoS-атака, реализованная в 1996 году хакером Omega. Omega являлся членом хакерской коалиции «Cult of the Dead Crew» (cDc). Термин хактивизм стал популярным в СМИ в связи с участившимися кибератаками, имеющим социальную почву. Типичными представителями хактивистов являются группы Anonymous и LulzSec.

- Недобросовестная конкуренция

Такие мотивы часто бывают в индустрии игровых серверов, но и в отрасли торговли такие случаи встречаются довольно нередко. Достаточно действенный способ недобросовестной конкуренции, способный разрушить репутацию торговой площадки, если её владельцы вовремя не обратятся за помощью к специалистам. Такой мотив можно выделить среди остальных, как наиболее встречающийся.

В этом случае злоумышленник требует с потенциальной жертвы денежную сумму за несовершение атаки. Либо за её прекращение. Часто жертвами таких атак становятся крупные организации, например в течение 2014 были атакованы банк «Тинькофф» и IT-ресурс Хабрахабр, крупнейший торрент-трекер Rutracker.org (как это было?).

Последствия DDoS-атакПоследствия DDoS-атак могут быть самыми разнообразными, от отключения датацентром Вашего сервера до полной потери репутации ресурса и клиентопотока. Многие организации с целью экономии неосознанно выбирают недобросовестных провайдеров защиты, что часто не приносит никакой пользы. Во избежание подобных проблем мы рекомендуем обратиться к профессионалам в своей отрасли.

Атаки, вошедшие в историю ИнтернетТехнический прогресс идет семимильными шагами и злоумышленники, в свою очередь, прикладывают все усилия, чтобы не стоять на месте и реализовывать все более сложные и мощные атаки.

Пинг смерти (Ping Of Dead). Способ атаки, базирующийся на использовании команды ping. Эта атака получила популярность в 1990-х годах, благодаря несовершенству сетевого оборудования. Суть атаки заключается в отправке на сетевой узел одного запроса ping, при этом в тело пакета включаются не стандартные 64 байта данных, а 65535 байт. При получении такого пакета у оборудования переполнялся сетевой стэк и что вызывало отказ в обслуживании.

Атака, повлиявшая на стабильность работы Интернет. В 2013 году компания Spamhaus стала жертвой атаки мощностью более 280 Гбит/с. Самое интересное то, что для атаки хакеры использовали DNS-сервера из сети интернет, которые в свою очередь были очень загружены большим количеством запросов. В те сутки миллионы пользователей жаловались на медленно загружающиеся страницы в связи с перегруженности службы DNS.

Рекордная атака с трафиком более 1 Тбит/с. В 2016 году хакеры пытались атаковать нас пакетной атакой со скоростью 360 Mpps и 1 Тбит/с. Эта цифра стала рекордной за время существования Интернет. Но и под такой атакой мы устояли и нагрузка на сеть лишь незначительно ограничила свободные ресурсы сетевого оборудования.

Характеристика атак сегодняИсключая пиковые атаки можно сказать, что мощность атак с каждым годом растет более, чем в 3-4 раза. География атакующих от года к году изменяется лишь частично, ведь это обусловлено максимальным количеством компьютеров в определенной стране. Как видно из квартального отчета за 2016 год, подготовленного нашими специалистами, странами-рекордсменами по количеству ботов выступают Россия, США и Китай.

Какие бывают DDoS-атаки?На данный момент типы атак можно разделить на 3 класса:

К этому типу атак можно отнести DNS амплификацию, ICMP флуд, UDP флуд и другие атаки с амплификацией;

Наиболее популярными и интересными атаками этого типа являются ACK/PUSH ACK флуд, SYN флуд, TCP null/IP null атака, Пинг смерти (Ping of death);

Среди атак на уровень приложений можно выделить следующие типы: HTTP флуд, атака фрагментированными HTTP пакетами, атака медленными сессиями (SlowLoris).

С более полным перечнем атак и их описанием Вы можете ознакомиться в нашей базе знаний.

Способы защиты от DDoS-атакНаиболее верным способом по защите от DDoS-атак будет обратиться к нашим специалистам. Они предложат несколько вариантов. Один из самых популярных — это удаленная защита по технологии reverse proxy. Для подключения защиты не надо менять хостинг-провайдера, поэтому сам процесс занимает не более 10 минут.

Почему стоит выбрать именно нас? Наше оборудование расположено в ключевых дата-центрах мира и способно отражать атаки до 300 Гбит/с или 360 миллионов пакетов в секунду. Также у нас организована сеть доставки контента (CDN) и имеется штат дежурных инженеров на случай нестандартной атаки или нештатных ситуаций. Поэтому, встав под защиту к нам, Вы можете быть уверены в доступности своего ресурса 24/7. Нам доверяют: REG.RU, Аргументы и Факты, WebMoney, российский радиохолдинг ГПМ и другие корпорации.

Лишь от небольшого количества атак Вы можете реализовать защиту самостоятельно, с помощью анализа трафика или же настройки правил маршрутизации. Способы защиты от некоторых атак приведены в базе знаний.

DDoS-Атака (Disturbed denial of Service): что это, как работает

#Информационная безопасность #Киберугрозы

Distributed Denial of Service

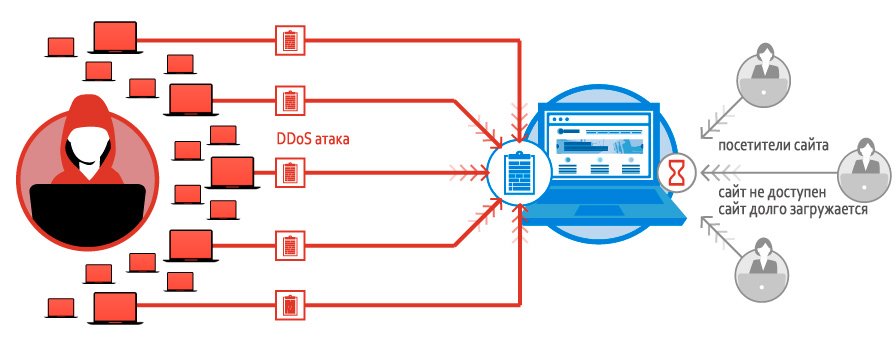

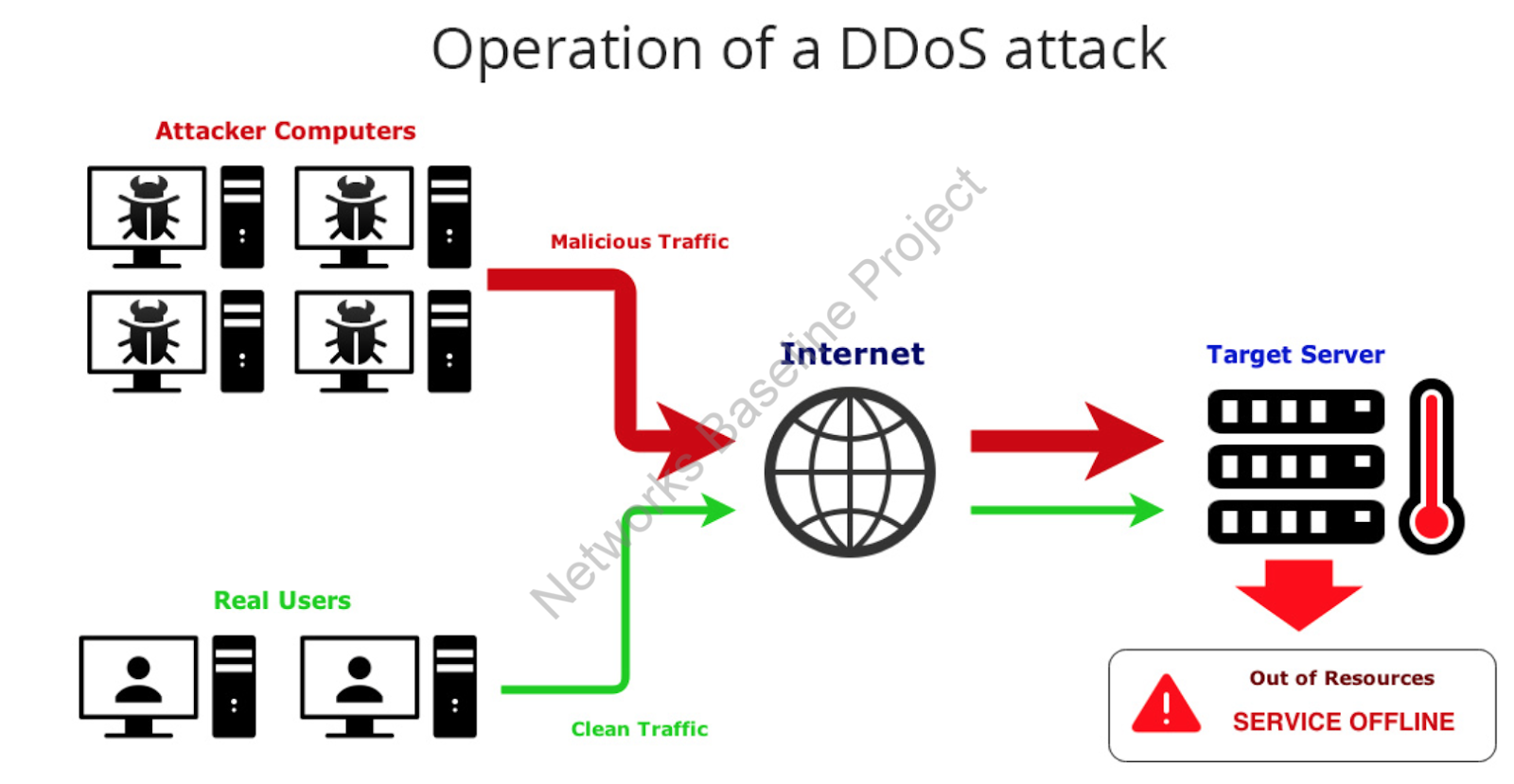

(DDoS) переводится как «распределенный отказ в обслуживании». Атака основана на ограничениях какой-нибудь службы — например, веб-сервера, когда количество запросов превышает возможности их обработки. Атакованный ресурс при этом становится недоступным, «подвисает» и т. п. Объекты DDoS-атак: интернет-магазины, крупные порталы, казино и другие организации, которые предоставляют услуги через интернет. Для таких компаний даже один час простоя грозит существенными убытками.

Инициатора атаки определить трудно, так как запросы поступают с разных IP-адресов (например, из ботнета). Это могут быть хакерские группировки, которых наняли конкуренты, или злоумышленники, которые занимаются шантажом.

Для таких компаний даже один час простоя грозит существенными убытками.

Инициатора атаки определить трудно, так как запросы поступают с разных IP-адресов (например, из ботнета). Это могут быть хакерские группировки, которых наняли конкуренты, или злоумышленники, которые занимаются шантажом.Существуют специализированные сайты, на которых можно заказать DDoS-атаку. Заказчик указывает объект, выбирает тарифный пакет и оплачивает услугу. Отследить клиента практически невозможно, поскольку информация о сделке шифруется, либо не сохраняется.

Аудит информационной безопасности

Классификация

DDoS-атаки делятся на три типа в зависимости от уровня и типа воздействия на объект:

Исчерпание ресурсов

Клиента «засыпают» пакетами по выбранному протоколу (например, UDP или ICMP) на случайные порты. Сервер проверяет входящие данные и отправляет ответ на указанный номера порта. Если узел недоступен, то хост высылает ответное сообщение с пометкой «Узел недоступен». В итоге канал переполняется пакетами со случайно указанными номерами портов.

Использование особенностей протокола HTTP

Злоумышленник проводит предварительный анализ атакуемого объекта, просматривает запросы, которые направлены на базу данных, и выбирает наиболее «тяжелые» POST-запросы. Далее он отправляет пакет на целевой узел при помощи зараженных компьютеров (ботов). В итоге, хост «захлебывается» от одновременного количества пакетов, которые приходит к нему, и перестает отвечать.

Использование особенностей некоторых протоколов для создания очереди

Киберпреступник отправляет пакет SYN на конечную точку как проверочный тест на доступность. Сервер подтверждает получение и в ответ посылает запрос на синхронизацию. В этот момент злоумышленник не отправляет сообщение, поэтому сервер ставит полученный пакет в очередь, чтобы дождаться подтверждения. Одновременная отправка с множества IP-адресов приводит к переполнению буфера.

Как защититься от DDoS–атак. Классификация DDoS–атак и причины их возникновения.

Недостатки в программном коде. Злоумышленники ищут ошибки в программном коде каких-либо программ либо операционных систем и заставляют их обрабатывать исключительные ситуации, которые они обрабатывать не умеют, что приводит к падению ядра или краху всей системы в целом.

Защита от DDoS-атак

Методы противодействия DDoS-атакам можно разделить на пассивные и активные, а также на превентивные и реакционные.

Необходимо проводить профилактики причин, которые приводят к необходимости тем или иным лицам предпринимать DDoS-атаки. Личная неприязнь, конкуренция, религиозные или иные разногласия, а также многие другие факторы могут стать причиной такой атаки. Если вовремя устранить причины таких атак и сделать соответствующие выводы, то в дальнейшем удастся избежать повторения ситуации. Данный метод нацелен на защиту от практически любых DDoS-атак, так как является управленческим, а не техническим решением.

2. Ответные мерыНеобходимо проводить активные меры по воздействию на источники или организатора атак, используя как технические, так и организационно-правовые методы. Некоторые фирмы предоставляют сервис поиска организатора атак, который позволяет вычислить не только человека, проводящего атаку, но и заказчика данной атаки.

3. Специализированное программное и аппаратное обеспечениеСейчас многие производители программного и аппаратного обеспечения предлагают готовые решения для защиты от DDoS-атак. Такое программное и аппаратное обеспечение может выглядеть как небольшой сервер, который позволяет защититься от слабых и средних DDoS-атак, нацеленных на малый и средний бизнес, так и целый комплекс, позволяющий защитить от серьезных атак крупные предприятия и госучреждения.

Фильтрация и блокировка трафика, исходящего от атакующих машин позволяет снизить или вовсе загасить атаку. При использовании этого метода входящий трафик фильтруется в соответствии с теми или иными правилами, заданными при установке фильтров.

Можно выделить два способа фильтрации: маршрутизация по спискам ACL и использование межсетевых экранов.

Использование списков ACL позволяет фильтровать второстепенные протоколы, не затрагивая при этом протоколы TCP и не замедляя скорость работы пользователей с ресурсом. Однако, при использовании злоумышленниками первостепенных запросов или ботнета, данный способ фильтрации окажется неэффективным.

Межсетевые экраны являются крайне эффективным способом защиты от DDoS-атак, однако они применимы исключительно для защиты частных сетей.

5. Обратный DDoSПеренаправление трафика на атакующего при достаточных серверных мощностях позволяет не только успешно преодолеть атаку, но и вывести из строя оборудование атакующего. Данный тип защиты невозможно применить при ошибках в программном коде операционных систем, системных служб или веб-приложений.

6. Устранение уязвимостейДанный тип защиты нацелен на устранение ошибок в тех или иных системах или службах (исправление эксплоитов, установка обновлений на операционную систему и т.п ). Соответственно, такой метод защиты не работает против флуд-атак, для которых «уязвимостью» является конечность тех или иных системных ресурсов.

Наращивание ресурсовНе дает абсолютной защиты, но позволяет использовать другие виды защиты от DDoS атак. Имея современное программное и аппаратное обеспечение, вы можете удачно справиться с DDoS-атакой, направленной на конечность системных ресурсов.

Построение распределенных и дублирующих систем позволяет обслуживать пользователей, даже если некоторые узлы становятся недоступны из-за DDoS-атак. Рекомендуется строить распределенные системы, используя не только различное сетевое или серверное оборудование, но и физически разносить сервисы по разным дата-центрам. Также возможна установка дублирующей системы (критических узлов, резервных копий) на территории других государств, что позволит сохранить важную информацию даже при пожаре в датацентре или стихийном бедствии. Распределенные системы позволяют справиться практически с любым типом атак при правильном архитектурном проектировании.

9. УклонениеВывод непосредственной цели атаки (ip-адрес или доменное имя) от других ресурсов, которые также могут подвергаться атаки вместе с целью. Иначе говоря, необходимо разделить атакуемые ресурсы и другие рабочие ресурсы, которые расположены на одной площадке. Оптимальным является решение по разделению на внешние и внутренние ресурсы и вывод внешних ресурсов на другое сетевое оборудование, другой датацентр или даже территорию другого государства. Это позволит сохранить внутреннюю ИТ-структуру даже при самой интенсивной DDoS-атаке на внешние ресурсы.

10. МониторингУстановка системы мониторинга и оповещения, которая позволит вычислить DDoS-атаку по определенным критериям. Мониторинг напрямую не может защитить атакуемую систему, но позволяет вовремя среагировать и принять соответствующие меры.

11. Приобретение сервиса по защите от DDoS-aтакСейчас многие крупные компании предлагают предоставление как постоянного, так и временного сервиса по защите от DDoS-атак. Данный метод позволяет защититься от многих типов DDoS-атак, используя целый комплекс механизмов фильтрации нежелательного трафика к атакующим серверам.

EFSOL Системная интеграция. Консалтинг

Что такое DDoS-атаки и как защитить от них свой сайт и сервер?

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт вашего конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге и VPS REG.RU установлена бесплатная защита от данных типов атак.

Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО устраняют проблемы с безопасностью, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с wi-fi), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Защита от DDoS-атак

Компания REG.RU предлагает виртуальный хостинг и VPS с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Закажите услугу «Сервер для бизнеса»Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием.

Подробнее Помогла ли вам статья?56 раз уже помогла

DDoS-атаки в III квартале 2020 года

Обзор новостей

Третий квартал с точки зрения DDoS прошел сравнительно спокойно. В этот раз обошлось без громких новинок, однако злоумышленники продолжили осваивать приемы и развивать зловредов, уже знакомых нам по прошлому отчетному периоду. Так, к захвату ресурсов Docker присоединился еще один DDoS-ботнет. Стоящие за ним злоумышленники проникали на сервер, создавали зараженный контейнер и помещали в него бота Kaiten, также известного как Tsunami, в паре с криптомайнером.

Ботнет Lucifer, впервые попавший на радары исследователей в прошлом квартале и умеющий как проводить DDos-атаки, так и майнить криптовалюту, получил обновление: теперь он заражает устройства под управлением не только Windows, но и Linux. Новая версия может использовать для DDoS все основные протоколы: TCP, UDP, ICMP и HTTP, а также подменять IP-адрес источника трафика.

Последователи разработчиков Mirai пополнили арсенал своего детища эксплойтами к новым уязвимостям. В июле наши коллеги из Trend Micro рассказали о варианте ботнета, эксплуатирующем баг CVE-2020-10173 в роутерах Comtrend VR-3033, который позволяет скомпрометировать участок сети, подключенный к уязвимому роутеру. В августе стало известно о варианте Mirai, атакующем продукты семейства BIG IP через уязвимость CVE-2020-5902. В семейство BIG IP входят брандмауэры, приложения для управления нагрузкой и контроля доступа, системы защиты от мошенничества и ботнетов. Уязвимость позволяет выполнять произвольные команды, загружать и удалять файлы, отключать сервисы и запускать скрипты JavaScript.

Если говорить о собственно DDoS-атаках, то третий квартал на них небогат. Самыми громкими были вымогательские атаки, предположительно осуществляемые одними и теми же злоумышленниками, известными привычкой прикрываться именами различных APT-групп — FancyBear, Armada Collective, Lazarus и других. Вымогатели рассылают организациям по всему миру письма с требованием выкупа в биткойнах, размер которого варьируется от 5 BTC до 20 BTC, и угрожают мощной и продолжительной DDoS-атакой в случае неуплаты. После этого жертву действительно заваливают мусорным трафиком, чтобы продемонстрировать, что угрозы не пустые.

В августе и начале сентября от действий вымогателей пострадали несколько организаций в Новой Зеландии, в том числе новозеландская биржа (NZX), которой пришлось уйти офлайн на несколько дней. Среди жертв оказались также индийский банк YesBank, PayPal, Worldpay, Braintree и другие финансовые компании. Еще одна волна DDoS с требованием выкупа в биткойнах затронула ряд европейских интернет-провайдеров, однако однозначно утверждать, что это дело рук той же группировки, нельзя. В конце сентября прошла мощная DDoS-атака против финансовых и телекоммуникационных организаций в Венгрии. По данным компании Magyar Telekom, мусорный трафик исходил из России, Китая и Вьетнама. Рассылали ли злоумышленники в ходе этой атаки письма с требованием выкупа — неизвестно.

Еще одна волна DDoS с требованием выкупа в биткойнах затронула ряд европейских интернет-провайдеров, однако однозначно утверждать, что это дело рук той же группировки, нельзя. В конце сентября прошла мощная DDoS-атака против финансовых и телекоммуникационных организаций в Венгрии. По данным компании Magyar Telekom, мусорный трафик исходил из России, Китая и Вьетнама. Рассылали ли злоумышленники в ходе этой атаки письма с требованием выкупа — неизвестно.

В самом конце сентября стало известно о серии DDoS-атак на публичные сервисы для отслеживания полетов. Среди пострадавших оказались, в частности, шведский ресурс Flightradar24 и британский Plane Finder, которые позволяют в реальном времени наблюдать за движением воздушных судов. Сервисы весьма востребованы: встречающие могут оценить вероятность опоздания нужного рейса, СМИ используют информацию из подобных ресурсов при публикации материалов об инцидентах с самолетами. В результате атак сервисы работали с перебоями, а в их аккаунтах в Twitter появились сообщения о нападении. Так, согласно твиту Flightradar24, ресурс за короткое время атаковали по меньшей мере трижды. Также о проблемах с доступностью сервиса сообщили представители американской компании FlightAware, однако о том, была ли это атака или просто сбой, они не упомянули.

Не обошлось в третьем квартале и без традиционных атак на СМИ. Телеканал «Дождь» заявил о DDoS 24 августа. Неизвестные пытались увести ресурс офлайн во время показа дневных и вечерних новостей. В начале сентября злоумышленники атаковали информационное агентство «ЮграPRO». По данным СМИ, мусорный трафик поступал с российских и зарубежных IP-адресов с интенсивностью более 5000 запросов в секунду. В конце сентября о DDoS сообщили редакции «Хроник Туркменистана» и сайта «Sputnik Армения».

Наконец, в этом году из-за пандемии коронавируса и связанных с ней ограничений в России перенесли сдачу ЕГЭ на июль. Это не могло не отразиться на картине DDoS-атак: в середине месяца Рособрнадзор сообщил о попытке нарушить работу портала с результатами экзамена. Правда, на момент атаки оценки на сайт загрузить не успели, так что усилия злоумышленников были потрачены впустую.

Правда, на момент атаки оценки на сайт загрузить не успели, так что усилия злоумышленников были потрачены впустую.

«Школьные» атаки предсказуемо продолжились с началом учебного года. Так, в округе Майами-Дейд в США волна DDoS прокатилась по ресурсам местных образовательных учреждений, срывая онлайн-занятия. Правда, одного из малолетних киберпреступников карма настигла быстро: школы привлекли к расследованию ФБР, и уже 3 сентября подростка арестовали. Других причастных к атакам продолжают искать.

Кстати, о ФБР: во втором квартале агентство опубликовало два предостережения для бизнеса, нацеленных на противодействие DDoS-атакам. В июле вышел документ с кратким описанием новых методов амплификации, а также рекомендациями по обнаружению атак и мерам их предотвращения. В конце августа бюро опубликовало оповещение о вымогательских атаках с довольно подробным описанием действий злоумышленников и, опять же, рекомендациями по противодействию DDoS.

Тенденции квартала

В третьем квартале мы наблюдали ощутимое падение всех показателей относительно прошлого отчетного периода. Обусловлено это скорее аномальной DDoS-активностью во втором квартале, нежели необычным затишьем в этом, что хорошо видно, если сравнивать текущую картину с данными за аналогичный период 2019 года: общее количество атак выросло в полтора раза, а число умных атак — почти вдвое.

Сравнительное количество DDoS-атак, Q2 и Q3 2020, а также Q3 2019. За 100% приняты данные за Q3 2019 (скачать)

В отличие от предыдущего, третий квартал можно назвать нормальным: мы наконец наблюдаем традиционное летнее снижение рынка атак, которого не случилось в мае и июне. Подобной картины мы ожидали в начале 2020 года, однако аномально высокие показатели второго квартала смешали все карты. Нынешнюю нормализацию DDoS-активности можно объяснить двумя причинами:

- Стабилизация мирового рынка на фоне пандемии коронавируса. Прошло уже 9 месяцев эпидемии и карантинов, и новость о массовом переходе на удаленку перестала быть новостью.

Компании успели приспособиться к новому формату работы, а IT-отделы — закрыть дыры в удаленной инфраструктуре и усилить ее ключевые узлы. В результате подходящих мишеней для атак стало меньше.

Компании успели приспособиться к новому формату работы, а IT-отделы — закрыть дыры в удаленной инфраструктуре и усилить ее ключевые узлы. В результате подходящих мишеней для атак стало меньше. - Рост рынка криптовалют. Так, на графике курса Ethereum (см. ниже) отчетливо виден скачок в третьем квартале. Черный майнинг и DDoS — это конкурирующие рынки. Многие ботнеты могут как осуществлять DDoS-атаки, так и генерировать криптовалюту, а их операторы выбирают, куда выгоднее направить мощности в конкретный момент. В третьем квартале часть ботнетов могли переориентировать на майнинг.

Динамика курса Ethereum с 13 октября 2019 по 13 октября 2020 гг. Источник: coindesk.com

Статистика квартала

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2020 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Результаты квартала

- По-прежнему остается неизменной тройка лидеров по количеству атак и мишеней: Китай (71,20 и 72,83%), США (15,30 и 15,75%) и специальный административный район Гонконг (4,47 и 4,27%).

- Новичками в десятке по числу атак стали Нидерланды и Вьетнам.

- В рейтинге по числу мишеней заметно снижение интереса к Азии: Гонконг потерял 2,07 п. п., Сингапур — 0,3 п. п., а Япония и Южная Корея вообще не попали в рейтинг. Исключение — Китай, доля целей в котором выросла на 6,81 п. п.

- После подъема во II кв. число атак опять немного снизилось в третьем. При этом разница между пиком (323 атаки за день) и антипиком (одна зарегистрированная атака) резко увеличилась.

- В третьем квартале мы наблюдали провал длиной в две недели в конце августа и начале сентября. На этот период пришлось три антипика (31.08, 1.09 и 7.09) — по одной атаке в день, и еще 5 дней, в которые происходило менее 10 атак.

- DDoS-ботнеты активнее всего рассылали флуд по четвергам, с заметным спадом по пятницам.

- Хотя по продолжительности атак третий квартал далеко отстает от первого, все же было зарегистрировано две атаки, длившиеся свыше 10 дней (246 и 245 часов), и увеличилось число атак от 5 до 9 суток (12 атак от 121 до 236 часов).

- Распределение атак по типам изменений не претерпели: SYN-флуд остается основным инструментом (94,6%), и его доля практически не изменилась с прошлого квартала. ICMP-атаки составили 3,4%, а на HTTP-флуд пришлось менее 0,1% атак.

- Linux-ботнеты сохраняют огромный перевес над своими коллегами под Windows, отвечая за 95,39% атак (на 0,61 п.

п. больше, чем в предыдущем квартале).

п. больше, чем в предыдущем квартале).

География атак

Третий квартал 2020 года не преподнес сюрпризов в плане географического распределения атак. Тройка стран с наибольшим числом атак в этом году на удивление стабильна: это по-прежнему Китай (71,2% с ростом на 6,08 п. п. по сравнению со II кв.), США (15,3%, что на 4,97 п. п. меньше, чем в прошлом отчетном периоде) и Гонконг (4,47%, падение на 1,61 п. п.). Несмотря на некоторые флуктуации, общая картина — огромный отрыв Китая от США, заметно более низкая доля Гонконга — остается неизменной. Похожее соотношение «сил» в первой тройке мы видели и в III кв. 2019 года.

Сингапур, Австралия и Индия синхронно поднялись на строчку выше (с 5-го на 4-е, с 6-го на 5-е и с 7-го на 6-е места соответственно), вытеснив ЮАР с четвертого места на восьмое. Причиной тому не столько рост доли атак в этих странах, сколько относительное затишье в самой ЮАР: за июль — сентябрь доля атак здесь снизилась на 0,88 п. п., до 0,4%. При этом в Сингапуре атак в относительном выражении зарегистрировано даже несколько меньше, чем в прошлом отчетном периоде: на него пришлось 0,85% DDoS-атак (-0,28 п. п.). Доли Австралии и Индии примерно на столько же выросли (+0,27 п. п. и +0,24 п. п. соответственно) и составили 0,65% для первой и 0,57% для второй.

Седьмое место в рейтинге, между Индией и ЮАР, заняли Нидерланды, не попадавшие в десятку уже год, с III кв. 2019 года. На них в отчетном периоде пришлось 0,49% атак.

Замыкают ТОР 10 стран по числу атак Вьетнам и Великобритания. Доля атак в первом выросла на 0,23 п. п. по сравнению со вторым кварталом, что и привело его второй раз за год в десятку с 0,39% атак (в прошлый раз он попадал в рейтинг в начале года). Великобритания сохраняет относительно стабильные позиции: с 0,18% атак в прошлом квартале ее доля подросла совсем незначительно, до 0,25%.

Распределение DDoS-атак по странам, Q2 и Q3 2020 г. (скачать)

Географическое распределение целей также изменилось незначительно: в ТОР 10 всего два новичка, хотя перестановок знакомых по прошлому кварталу стран несколько больше, чем в распределении атак.

Первая тройка осталась той же, что и в прошлом квартале: Китай, США, Гонконг. Доля целей в Китае продолжает расти — с прошлого отчетного периода она увеличилась на 6,81 п. п. и приблизилась к трем четвертям всех зарегистрированных целей: 72,83%. США потеряли 3,57 п. п. и остановились на отметке в 15,75% целей. Гонконг потерял 2,07 п. п., доля целей в этой стране снизилась до 4,27%.

Четвертую строчку занял Сингапур. Несмотря на сокращение числа целей в нем (на 0,3 п. п. — до 0,74%), он поднялся на одну позицию, сместив ЮАР. Пятое место по числу целей занял Вьетнам с 0,5% зарегистрированных целей (в прошлом отчетном периоде он занимал седьмую строчку). Шестая позиция досталось уже упомянутой ЮАР (0,47% целей).

Следующие две позиции, 7-ю и 8-ю, заняли условные «новички»: Великобритания (0,35%) и Нидерланды (0,27%). Первая страна не попадала в рейтинг с IV квартала прошлого года, вторая — с III кв. Эти европейские страны вытеснили из рейтинга представителей Азии, занимавших в предыдущем отчетном периоде 2 последние строчки, — Японию и Южную Корею. В третьем квартале ТОР 10 стран по числу целей закрывают Австралия (0,25%) и Индия (0,23%), до этого занимавшие 6-ю и 8-ю позиции соответственно.

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2020 г. (скачать)

Динамика числа DDoS-атак

Количество атак в этом квартале значительно варьировалось. С одной стороны, на пике активности операторы DDoS побили рекорд прошлого периода — 2 июля мы зарегистрировали 323 атаки (в сравнении с 298 в апреле). С другой, на этот квартал пришлось несколько на удивление спокойных дней: 31 августа, 1 и 7 сентября зарегистрировано всего по одной атаке. В целом конец августа и начало сентября оказались довольно спокойными: за две недели с 25.08 по 7.09 число атак всего один раз перевалило за сотню в день (181 атака 5.09), а целых 8 дней в этот период регистрировалось меньше чем по 10 атак в день.

Любопытна также разница между пиком и ближайшими к нему показателями. Последние несколько кварталов не наблюдалось значительной разницы в числе атак между двумя-тремя самыми насыщенными с этой точки зрения днями. В III кв. все иначе: в следующий за 2.07 по интенсивности атак день — 13 июля — зарегистрировано почти на 20% меньше атак, всего 260. В среднем в третьем квартале совершали примерно по 106 атак в день, что на 10 меньше, чем в предыдущем.

Последние несколько кварталов не наблюдалось значительной разницы в числе атак между двумя-тремя самыми насыщенными с этой точки зрения днями. В III кв. все иначе: в следующий за 2.07 по интенсивности атак день — 13 июля — зарегистрировано почти на 20% меньше атак, всего 260. В среднем в третьем квартале совершали примерно по 106 атак в день, что на 10 меньше, чем в предыдущем.

Динамика числа DDoS-атак, Q3 2020 г. (скачать)

Популярные и непопулярные дни в этом квартале вновь сместились. На смену активным средам пришли активные четверги (19,02%), а на смену тихим субботам — тихие пятницы (10,11%). Выросла разница между ними: 8,91 п. п. вместо 4,93 п. п. в прошлом отчетном периоде. Во многом это объясняется тем, что самый активный день квартала был четвергом.

Кроме суббот и четвергов выросла доля атак по понедельникам, хотя и незначительно, в остальные дни, соответственно, их процент упал.

Распределение DDoS-атак по дням недели, Q2 и Q3 2020 г. (скачать)

Длительность и типы DDoS-атак

В третьем квартале средняя длительность атак сохранила тенденцию к снижению. Это можно объяснить увеличением доли сверхкоротких атак (в этот раз значительным, на 5,09 п. п.). Однако в отличие от прошлого отчетного периода доля длинных (от 100 до 139 часов) атак уменьшилась незначительно (всего на 0,08 п. п.), а доля сверхдлинных даже немного выросла (на 0,18 п. п.). Тогда как во II кв. самые длинные атаки не достигали и 9 суток, в этом мы зарегистрировали 2 атаки, продолжавшиеся свыше 10 суток (246 и 245 часов), а число нападений, длившихся от 5 до 10 суток, возросло в полтора раза.

Таким образом, мы наблюдали следующую картину: наибольшее число атак (91,06%) длились до 4 часов, еще 4,89% — от 5 до 9 часов, атаки от 10 до 19 часов составили 2,25% от общего числа, а от 20 до 49 часов — 2,09%. От 50 до 99 часов длилось 0,4% атак, а от 100 до 139 — всего 0, 08%. Что необычно, в этом квартале число атак от 140 часов и длиннее не меньше, а больше числа атак предыдущей группы: на них пришлось 0,23% общего числа DDoS-атак.

Распределение DDoS-атак по длительности в часах, Q2 и Q3 2020 г. (скачать)

Распределение атак разных типов с прошлого отчетного периода не изменилось, как и доля самого популярного вида — SYN-флуда: в этом квартале она составила 94,6% против 94,7% во II кв. ICMP-флуда стало несколько меньше — 3,4% в сравнении с прежними 4,9%, но позиций он не сдал. TCP-атаки составили 1,4% всех зарегистрированных — заметный рост в 1,2 п. п. На UDP-атаки пришлось 0,6%, а HTTP-атак было столь мало, что их доля не дотянула и до 0,1%.

Распределение DDoS-атак по типам, Q3 2020 г. (скачать)

В третьем квартале продолжила падать доля Windows-ботнетов: в этот раз их стало меньше на 0,61 п. п. по сравнению с прошлым кварталом, что составило 4,61%. Соответственно вырос процент ботнетов на Linux.

Соотношение атак Windows- и Linux-ботнетов, Q2 и Q3 2020 г (скачать)

Заключение

Если второй квартал 2020 года удивил нас необычно высоким для этого периода числом DDoS-атак, то в третьем показатели говорят о нормализации обстановки. Судя по количеству уникальных мишеней, злоумышленников стали больше, чем в прошлом отчетном периоде, привлекать цели в европейских странах и меньше в Азии, в частности в Японии и Южной Корее, хотя интерес к Китаю по-прежнему высок и продолжает расти как в плане уникальных целей, так и в плане атак. Наблюдался рост числа как коротких и сверхкоротких атак, так и многодневных. Любопытен резкий контраст между максимальным и минимальным числом атак в день. Вместе эти показатели заставляют думать о III кв. 2020 года как о противоречивом с точки зрения DDoS периоде.

Интересно будет взглянуть на цифры четвертого квартала. Если обойдется без потрясений, мы ожидаем увидеть показатели, сравнимые с показателями конца 2019-го. К тому моменту рынок DDoS, росший почти два года, успел более-менее стабилизироваться.

Обычно четвертый квартал — горячее время, на которое приходятся распродажи и новогодние праздники, что приводит к жестокой конкурентной борьбе. Показатели конца года оказываются выше показателей третьего квартала примерно на 30%. Схожую картину мы ожидаем увидеть и в этом году, хотя после аномально активного второго квартала сложно что-то прогнозировать. Тем не менее, если не случится ничего экстраординарного, предпосылок к более значительному росту или к значительному падению рынка DDoS в четвертом квартале мы не видим.

Показатели конца года оказываются выше показателей третьего квартала примерно на 30%. Схожую картину мы ожидаем увидеть и в этом году, хотя после аномально активного второго квартала сложно что-то прогнозировать. Тем не менее, если не случится ничего экстраординарного, предпосылок к более значительному росту или к значительному падению рынка DDoS в четвертом квартале мы не видим.

DDoS-атака: что это, принцип действия, последствия

DDoS-атака (распределенный отказ в обслуживании) — это целенаправленный «захват» трафика, чаще всего с помощью сети из зараженных компьютеров (ботнетов). В первой DDoS-атаке принимали участие 114 машин, зараженных вредоносным скриптом Trin00, а целью злоумышленников был университет Миннесоты. Хакеры постоянно совершенствуют методы атак по типу распределенного отказа в обслуживании. Если не защищать сервер и ПК от атак, можно потерять деньги (целевая аудитория не сможет зайти на ваш сайт) и репутацию (например, если хакеры украдут личные данные пользователей с вашего сервера). Очень крупные DDoS-атаки могут охватывать сотни или тысячи систем. Основной целью хакеров является предотвращение доступа законных пользователей к сайту. Для этого злоумышленнику необходимо отправить больше запросов, чем сервер-жертва может обработать. Еще один способ организации DDoS-атаки — это отправка поддельных запросов.

Кому опасны DDoS-атаки?

Во время DDoS-атаки информацию с сайта украсть нельзя, но можно использовать такую атаку для шантажа, блокировать важные процессы (например, подачу документов на государственных ресурсах). Этот тип угроз опасен для всех — частных лиц, бизнеса, государственных структур. Мотивы злоумышленников могут быть разные: хактивизм, политические заявления, мошенничество, терроризм, финансовая выгода, давление на конкурентов.

Шантаж

DDoS начали использовать для вымогательства в 2014 году, жертвами чаще всего становились финансовые учреждения. Сейчас шантажируют всех, даже частных лиц и малый бизнес. Поддаваться на шантаж нельзя — лучше обратиться к специалистам, которые усилят защиту сервера.

Поддаваться на шантаж нельзя — лучше обратиться к специалистам, которые усилят защиту сервера.

Хактивизм, политические заявления, идеология

DDoS-хактивизм — это один из способов выразить протест, привлечь внимание к своей идеологии. Целью многих хактивистских DDoS-атак являются правительственные, финансовые или бизнес-сайты. Например, хакеры могут перегрузить запросами ресурсы компаний, которые занимаются производством косметики, тестируемой на животных, или сайты промышленных компаний, загрязняющих в процессе производства окружающую среду.

Давление на конкурентов

Наемных хакеров можно использовать для нанесения ущерба репутации компании. Чаще всего от этого страдает крупный бизнес. Массивная DDoS-атака — это дорого, нужен серьезный бюджет для того, чтобы ее организовать. Самый яркий пример такого давления на конкурентов — взлом Forbes.

Не в том месте, не в то время

Иногда цели у DDoS атаки нет. Хакеры могут перегружать сайт запросами просто от скуки, чтобы заработать авторитет в сообществе или отточить новые способы взлома. Под удар в этом случае могут попасть сети любого масштаба — от домашней для членов одной семьи, до корпоративной и даже государственной. Если защита сервера слабая, организовать DDoS-атаку будет очень просто — достаточно готового сценария (скрипта) и ввода нескольких команд.

Симптомы DDoS-атаки

Как понять, что вы стали жертвой хакеров:

- сайт не отвечает на запросы или работает гораздо медленнее, чем обычно;

- пользователи жалуются, что не могут зайти на сайт;

- интернет часто отключается без видимых причин.

Принцип действия DDoS-атаки

Для DDoS-атаки хакеры используют ботнеты, которые состоят из скомпрометированных устройств Интернета вещей, веб-сайтов и компьютеров. Устройства отправляют поддельный трафик на сервер, перегружая его. Успешная DDoS-атака может помешать пользователям получить доступ к сайту или замедлить его настолько, что показатели отказов резко увеличатся, что приведет к финансовым потерям.

DDoS-атака действительно так опасна? Чтобы оценить масштабы ущерба, представьте себе сеть из тысячи ботов, с помощью которой опытный хакер может генерировать скорость запросов, близкую к 100 Гбит/сек. А если в ботнете будет 10 000 устройств?

Последствия DDoS-атаки

Любой неработающий ресурс — это ущерб для бизнеса. С помощью поддельных запросов хакеры могут вывести из строя весь сервер или его отдельные ресурсы — процессор, память. Персональные компьютеры могут использовать для майнинга, а устройства Интернета вещей (видеокамеры, телевизоры, холодильники) — отключать.

Типы DDoS-атак

DDoS-атаки делятся на различные группы на основе:

- объемов;

- протоколов;

- на уровне приложений.

DDoS-атаки на основе объемов

Такие типы угроз зависят от объема входящего трафика. Цель атаки — перегрузить полосу пропускания веб-сайта или вызвать проблемы с использованием ЦП или IOPS.

DDoS-атаки на основе объемов включают:

- UDP-флуд. DDoS-атака по протоколу UDP будет направлена на различные порты, атакуя их в случайном порядке. В ответ хост-сервер сообщит пакет протокола ICMP. Это перегружает сервер и выводит его из строя.

- ICMP-флуд. Злоумышленники отправляют на сервер поддельные пакеты ICMP, используя при этом разные IP-адреса. Сервер постоянно перегружается, так как на обработку всех запросов не хватает ресурсов. Производительность тоже снижается.

- Пинг-флуды. Хакеры перегружают сервер поддельными ping-пакетами до его полного отключения. Такой тип DDoS-атаки сложнее всего обнаружить.

DDoS-атаки на основе протоколов

Хакеры используют слабые места в стеках протоколов уровней 3 и 4. Цель злоумышленников — отправить больше пакетов, чем сервер или сетевые порты могут обработать. Атака может затронуть любое сетевое оборудование.

DDoS-атаки на основе протоколов включают:

- Ping of Death. Злоумышленники отправляют вредоносные эхо-запросы на сервер, манипулируя протоколами IP. Результатом является перезагрузка или полный отказ сервера. С помощью пинга смерти можно вывести из строя не только отдельную машину, но и весь Дата-центр.

- SYN-флуд. Хакеры используют слабые места в трехстороннем подтверждении соединения по протоколу TCP, нарушая нормальную связь между клиентом, хостом и сервером. SYN-пакеты отправляют на целевой сервер как поддельное сообщение до тех пор, пока ресурсы памяти не будут исчерпаны.

DDoS-атаки на уровне приложений

Под удар попадают многие приложения, например, платформы для создания сайтов. Поддельный трафик в этом случае заметить сложно. Хакеры могут взломать даже обычные домашние роутеры, и ваш ПК станет частью ботнета.

Атаки на уровне приложений включают:

- Обход кеширования и HTTP flood уровня 7. Злоумышленники применяют для атаки URL-адреса, заставляя сайт использовать все свои ресурсы без кеширования. Например, атака может выполнять случайный поиск по слову «новости», что задействует много ресурсов и будет похоже на поисковый запрос обычного пользователя. Основная опасность HTTP flood уровня 7 — нарушение работы баз данных сервера и приложений даже при малом количестве запросов в секунду.

- Атаки на DNS-сервер. Система доменных имен (DNS) жизненно важна для инфраструктуры веб-сайта. Эти атаки происходят на уровнях 3 и 4, используя общедоступные DNS-серверы по всему миру, чтобы перегружать сервер жертвы трафиком ответов. В итоге сервер перестает отвечать на законный трафик DNS.

Основные меры предосторожности

Как эффективно защититься от DDoS-атаки? Есть несколько базовых способов обеспечения безопасности:

- Firewall. Брандмауэр защищает сайт от вредоносного трафика, анализирует запросы и типы входящих, исходящих данных.

- Превентивная блокировка. Если ресурс уже подвергался DDoS-атаке, можно заблокировать запросы из страны, откуда шел трафик. Проблема в том, что одной из «опасных» стран является Россия, если заблокировать доступ на уровне страны, целевые пользователи смогут только просматривать контент, но не смогут покупать в интернет-магазинах или оставлять комментарии на форумах.

- Мониторинг трафика. Непрерывно отслеживая трафик, можно остановить вредоносные запросы, как только они начнутся.

Правовой аспект

Проводить DDoS-атаку незаконно — за это можно попасть в тюрьму (максимум на 4 года). В России расследованием киберпреступлений занимается отдел К.

Стоит отметить, что хакеров отдел К действительно часто находит, после чего передает дела в суд. Но злоумышленники редко садятся в тюрьму. В среднем, из 10 преступников, которых судили по статьям 272 и 273 УК РФ (преступления в сфере компьютерной информации), только одного лишают свободы — если есть дополнительные «отягчающие» статьи, например, кража, или разбой. Остальные хакеры получают «условные» сроки либо меру пресечения в виде ограничения свободы — когда просто нельзя переехать в другой город, не уведомив инспектора.

Мы рекомендуем самостоятельно обеспечивать защиту своих серверов, сайтов, инфраструктуры — привлечь злоумышленника к ответственности очень сложно; еще сложнее заставить хакера возместить причиненный ущерб.

Заключение

Хакеры постоянно совершенствуют типы DDoS-атак, используя для этого все доступные методы — фишинг, взлом, подмену трафика. Бизнес может потерять деньги и доверие целевой аудитории, у компании могут украсть конфиденциальные данные или заразить сервер вирусом. Чтобы защитить свой сайт от действий преступников, обращайтесь к профессионалам. Специалисты «Смарт Офис» уже создали надежную систему безопасности для любой инфраструктуры.

DDoS

DDoS-атака – распределенная атака типа отказ в обслуживании, которая являет собой одну из самых распространенных и опасных сетевых атак. В результате атаки нарушается или полностью блокируется обслуживание законных пользователей, сетей, систем и иных ресурсов.

Большинство DDoS-атак используют уязвимости в основном протоколе Internet (TCP/IP),а именно, способ обработки системами запроса SYN.

Выделяют два основных типа атак, которые вызывают отказ в обслуживании.

В результате проведения атаки первого типа, останавливается работа всей системы или сети. Хакер отправляет системе данные или пакеты, которые она не ожидает, и это приводит к остановке системы или к ее перезагрузке.

Второй тип DDoS-атаки приводит к переполнению системы или локальной сети при помощи огромного количества информации, которую невозможно обработать.

DDoS-атака заключается в непрерывном обращении к сайту со многих компьютеров, которые расположены в разных частях мира. В большинстве случаев эти компьютеры заражены вирусами, которые управляются мошенниками централизовано и объедены в одну ботсеть. Компьютеры, которые входят в ботсеть, рассылают спам, участвуя, таким образом, в DDoS-атаках.

Руководство КНДР приказало уничтожить южнокорейские интернет-коммуникации

По данным прессы, исследовательский институт, связанный с Министерством народных вооруженных сил КНДР, получил приказ «уничтожить марионеточные коммуникационные сети Южной Кореи в одно мгновение», передает Associated Press.

Провайдер США защитит сайт президента Грузии от атак русских хакеров

По сообщению официальных представителей грузинского правительства, с 8 августа, когда начались хакерские атаки, были выведены из строя несколько правительственных интернет-сайтов.

В Казани арестовали организатора DDoS атаки

В результате обследования помещения, где проживает хакер, был обнаружен компьютер, с которого в мае 2007 года с использованием сети Интернет и вредоносного программного обеспечения была совершена распределенная DDos-атака на ресурс http://ch8.ru (молодежный чат) – сайт принадлежащий ИА «Татар-Информ».

Защитники животных устроили dDoS атаку на популярный ресурс bash.org.ru?

По неподтвержденным данным, атака была заказана радикальной организацией по защите животных, за неоднократные призывы к жестокому обращению с животными

Microsoft не виновата в отключении Skype

Как утверждает глава по безопасности Microsoft Кристофер Бадд в блоге Microsoft Security Response Center, двухдневный отказ сети Skype 16-17 августа произошел вовсе не по вине обновления безопасности Microsoft.

ОбъяснениеDDoS: как развиваются распределенные атаки типа «отказ в обслуживании»

Что такое DDoS-атака?

Распределенная атака типа «отказ в обслуживании» (DDoS) — это когда злоумышленник или злоумышленники пытаются сделать невозможным предоставление услуги. Этого можно добиться, заблокировав доступ практически ко всему: серверам, устройствам, службам, сетям, приложениям и даже конкретным транзакциям внутри приложений. При DoS-атаке вредоносные данные или запросы отправляет одна система; DDoS-атака исходит из нескольких систем.

Как правило, эти атаки работают, забивая систему запросами данных. Это может быть отправка веб-серверу такого количества запросов на обслуживание страницы, что он дает сбой по запросу, или это может быть база данных, пораженная большим объемом запросов. В результате доступная пропускная способность интернета, ресурсы ЦП и ОЗУ становятся перегруженными.

Воздействие может варьироваться от незначительного раздражения от сбоев в работе служб до того, что целые веб-сайты, приложения или даже весь бизнес отключены.

Видео по теме: Ранние предупреждающие признаки DDoS-атаки

3 типа DDoS-атак

Существует три основных класса DDoS-атак:

- Объемные атаки используют огромные объемы фиктивного трафика для перегрузки такого ресурса, как веб-сайт или сервер. К ним относятся атаки ICMP, UDP и лавинная рассылка ложных пакетов. Размер атаки на основе объема измеряется в битах в секунду (бит / с). Протокол

- или DDoS-атаки на сетевом уровне отправляют большое количество пакетов в целевую сетевую инфраструктуру и инструменты управления инфраструктурой.Эти атаки протокола включают, среди прочего, SYN-флуд и Smurf DDoS, и их размер измеряется в пакетах в секунду (PPS).

- Атаки на уровне приложений проводятся путем переполнения приложений вредоносными запросами. Размер атак на уровне приложений измеряется запросами в секунду (RPS).

Для каждого типа атак цель всегда одна: сделать онлайн-ресурсы вялыми или полностью зависшими.

Симптомы DDoS-атаки

DDoS-атаки могут выглядеть как многие из не вредоносных вещей, которые могут вызвать проблемы с доступностью, например, отказавший сервер или система, слишком много законных запросов от законных пользователей или даже перерезанный кабель.Часто требуется анализ трафика, чтобы точно определить, что именно происходит.

График DDoS-атаки

Это была атака, которая навсегда изменила взгляд на атаки типа «отказ в обслуживании». В начале 2000 года канадский ученик средней школы Майкл Кальс, также известный как MafiaBoy, взломал Yahoo! с помощью распределенной атаки типа «отказ в обслуживании» (DDoS), в результате которой удалось остановить один из ведущих веб-сайтов того времени. В течение следующей недели Кальс прицелился и успешно взломал другие такие сайты, как Amazon, CNN и eBay.

Конечно, это не первая DDoS-атака, но эта широко известная и успешная серия атак навсегда превратила атаки типа «отказ в обслуживании» из новизны и незначительных неприятностей в мощных разрушителей бизнеса в умах руководителей по информационным технологиям и ИТ-директорам.

С тех пор DDoS-атаки стали слишком частой угрозой, поскольку они обычно используются для мести, вымогательства, как средство онлайн-активности и даже для ведения кибервойны.

Они тоже стали больше с годами.В середине 1990-х атака могла состоять из 150 запросов в секунду — и этого было бы достаточно, чтобы вывести из строя многие системы. Сегодня они могут превышать 1000 Гбит / с. Это во многом было вызвано огромным размером современных ботнетов.

В октябре 2016 года поставщик услуг интернет-инфраструктуры Dyn DNS (ныне Oracle DYN) застрял под волной DNS-запросов с десятков миллионов IP-адресов. Эта атака, осуществленная через ботнет Mirai, заразила более 100 000 устройств IoT, включая IP-камеры и принтеры.На пике популярности Mirai достигла 400 000 ботов. Сервисы, включая Amazon, Netflix, Reddit, Spotify, Tumblr и Twitter, были остановлены.

В начале 2018 года начал появляться новый метод DDoS. 28 февраля служба хостинга контроля версий GitHub подверглась массированной атаке типа «отказ в обслуживании», трафик на популярный сайт приходился на 1,35 ТБ в секунду. Хотя GitHub отключался от сети лишь периодически, и ему удалось полностью отразить атаку менее чем через 20 минут, сам масштаб атаки вызывал беспокойство, так как она опередила атаку Dyn, пик которой достиг 1.2 ТБ в секунду.

Анализ технологии, использованной для атаки, показал, что в некоторых отношениях она была проще, чем другие атаки. В то время как атака Dyn была продуктом ботнета Mirai, который требовал вредоносного ПО для заражения тысяч устройств IoT, атака GitHub использовала серверы с системой кэширования памяти Memcached, которая может возвращать очень большие блоки данных в ответ на простые запросы.

Memcached предназначен для использования только на защищенных серверах, работающих во внутренних сетях, и, как правило, не имеет достаточной защиты, чтобы предотвратить подмену IP-адресов злоумышленниками и отправку огромных объемов данных ничего не подозревающим жертвам.К сожалению, тысячи серверов Memcached находятся в открытом Интернете, и наблюдается огромный рост их использования в DDoS-атаках. Сказать, что серверы «взломаны», едва ли справедливо, поскольку они с радостью отправят пакеты, куда бы им ни сказали, не задавая вопросов.

Спустя всего несколько дней после атаки GitHub еще одна DDoS-атака на основе Memecached обрушилась на американского поставщика услуг с объемом данных 1,7 ТБ в секунду.

Видео по теме: DDoS-атака Dyn через год

Ботнет Mirai был важен тем, что, в отличие от большинства DDoS-атак, он задействовал уязвимые устройства Интернета вещей, а не ПК и серверы. Это особенно страшно, если учесть, что к 2020 году, согласно данным BI Intelligence, будет 34 миллиарда подключенных к Интернету устройств, а большинство (24 миллиарда) будут устройствами Интернета вещей.

К сожалению, Mirai не будет последним ботнетом на базе Интернета вещей. В ходе расследования, проведенного группами безопасности в Akamai, Cloudflare, Flashpoint, Google, RiskIQ и Team Cymru, был обнаружен ботнет аналогичного размера, получивший название WireX, состоящий из 100 000 скомпрометированных устройств Android в 100 странах. Проведением расследования послужила серия крупных DDoS-атак, нацеленных на поставщиков контента и сети доставки контента.

21 июня 2020 года Akamai сообщила, что смягчила DDoS-атаку на крупный европейский банк, максимальная скорость которой достигла 809 миллионов пакетов в секунду (Mpps), что является самым большим объемом пакетов за всю историю.Эта атака была разработана, чтобы перегрузить сетевое оборудование и приложения в центре обработки данных цели, отправив миллиарды небольших (29 байт, включая заголовок IPv4) пакетов.

Исследователи Akamai заявили, что эта атака была уникальной из-за большого количества используемых исходных IP-адресов. «Количество исходных IP-адресов, которые регистрировали трафик к месту назначения клиента, значительно увеличилось во время атаки, что свидетельствует о его высокой степени распределенности. Мы увидели, что количество исходных IP-адресов в минуту увеличилось в 600 раз по сравнению с тем, что мы обычно наблюдаем для этого клиента пункт назначения «, — отметили исследователи.

DDoS-атаки сегодня

Хотя объем DDoS-атак со временем снизился, они по-прежнему представляют собой серьезную угрозу. Лаборатория Касперского сообщает, что количество DDoS-атак во втором квартале 2019 года увеличилось на 32% по сравнению с третьим кварталом 2018 года, в первую очередь за счет всплеска атак в сентябре. В 2020 году Cloudflare сообщает, что объем DDoS-атак увеличивался каждый квартал, кроме Q4,

По словам Касперского, недавно обнаруженные бот-сети, такие как Torii и DemonBot, способные запускать DDoS-атаки, вызывают беспокойство.Torii способен захватить ряд устройств IoT и считается более стойким и опасным, чем Mirai. DemonBot захватывает кластеры Hadoop, что дает ему доступ к большей вычислительной мощности.

Еще одна тревожная тенденция — появление новых платформ запуска DDoS, таких как 0x-booter. Этот DDos-as-a-service использует около 16 000 устройств Интернета вещей, зараженных вредоносным ПО Bushido, разновидностью Mirai.

Отчет о DDoS-атаках от Imperva показал, что большинство DDoS-атак в 2019 году были относительно небольшими.Например, атаки на сетевом уровне обычно не превышали 50 миллионов пакетов в секунду. Авторы отчета связывают это с услугами DDoS-наемника, которые предлагают неограниченные, но небольшие атаки. Imperva действительно наблюдала несколько очень крупных атак в 2019 году, включая атаку сетевого уровня, которая достигла 580 миллионов запросов в секунду, и атаку уровня приложений, которая достигла пика в 292000 запросов в секунду и длилась 13 дней.

Эта тенденция изменилась в четвертом квартале 2020 года, когда Cloudflare сообщила о «массовом росте» числа атак со скоростью более 500 Мбит / с и 50 000 пакетов в секунду.Эти атаки также стали более постоянными: в период с октября по декабрь наблюдалось почти 9% атак, которые длились более 24 часов.

Cloudflare также наблюдала то, что она назвала «разрушительной тенденцией» в увеличении количества атак RDDoS в 2020 году, когда организации получают угрозу DDoS-атаки, которая нарушит их работу, если не будет выплачен выкуп. Злоумышленники, как правило, нацелены на жертв, которые менее способны отреагировать и оправиться от такой атаки.

Инструменты DDoS-атакиКак правило, DDoS-атакующие используют ботнеты — совокупности сети зараженных вредоносным ПО систем, которые контролируются централизованно.Этими зараженными конечными точками обычно являются компьютеры и серверы, но все чаще это Интернет вещей и мобильные устройства. Злоумышленники будут использовать эти системы, определяя уязвимые системы, которые они могут заразить с помощью фишинговых атак, атак с использованием вредоносной рекламы и других методов массового заражения. Все чаще злоумышленники арендуют эти бот-сети у тех, кто их построил.

Как развиваются DDoS-атакиКак вкратце упоминалось выше, все чаще такие атаки проводятся арендованными ботнетами.Ожидайте, что эта тенденция сохранится.

Другой тенденцией является использование нескольких векторов атаки в рамках атаки, также известной как APDoS с расширенным постоянным отказом в обслуживании. Например, атака APDoS может включать в себя уровень приложений, например атаки на базы данных и приложения, а также непосредственно на сервер. «Это выходит за рамки простого« наводнения », — говорит Чак Макки, управляющий директор по успеху партнеров в Binary Defense.

Кроме того, объясняет Макки, злоумышленники часто атакуют не только своих жертв, но и организации, от которых они зависят, например интернет-провайдеров и поставщиков облачных услуг.«Это широкомасштабные, мощные и хорошо скоординированные атаки», — говорит он.

Это также меняет влияние DDoS-атак на организации и увеличивает их риск. «Компании больше не озабочены DDoS-атаками на себя, а атаками на огромное количество деловых партнеров, поставщиков и поставщиков, на которых полагаются эти компании», — говорит Майк Оверли, юрист по кибербезопасности в Foley & Lardner LLP. «Одна из старейших пословиц в сфере безопасности заключается в том, что безопасность бизнеса зависит от его самого слабого звена.В сегодняшних условиях (о чем свидетельствуют недавние взломы) этим самым слабым звеном может быть и часто оказывается одна из третьих сторон », — говорит он.

Конечно, по мере того, как преступники совершенствуют свои DDoS-атаки, технологии и тактика не будут стоять на месте. Как объясняет Род Сото, директор по исследованиям безопасности в JASK, добавление новых устройств Интернета вещей, развитие машинного обучения и искусственного интеллекта сыграют свою роль в изменении этих атак. «Злоумышленники в конечном итоге интегрируют эти технологии и в атаки, что затрудняет защиту защитников от DDoS-атак, особенно тех, которые не могут быть остановлены простыми ACL-списками или сигнатурами.Технологии защиты от DDoS-атак также должны будут развиваться в этом направлении », — говорит Сото.

Примечание редактора: эта статья, впервые опубликованная в сентябре 2017 года, была обновлена с учетом текущих данных Cloudflare.

Подробнее о DDoS-атаках:

Copyright © 2021 IDG Communications, Inc.

Пять самых известных DDoS-атак и еще несколько

Обновлено: 30 октября 2020 г.

Распределенные атаки типа «отказ в обслуживании» (DDoS) теперь стали обычным явлением.Независимо от того, являетесь ли вы небольшой некоммерческой организацией или огромным многонациональным конгломератом, ваши онлайн-сервисы — электронная почта, веб-сайты и все, что связано с Интернетом — могут быть замедлены или полностью остановлены с помощью DDoS-атаки. Более того, DDoS-атаки иногда используются для отвлечения ваших операций по кибербезопасности, в то время как другая криминальная деятельность, такая как кража данных или проникновение в сеть, продолжается.

DDoS-атаки становятся все более масштабными и частыми

Первая известная атака распределенного отказа в обслуживании произошла в 1996 году, когда Panix, ныне один из старейших интернет-провайдеров, был отключен на несколько дней из-за SYN-флуда. стать классической DDoS-атакой.В течение следующих нескольких лет DDoS-атаки стали обычным явлением, и Cisco прогнозирует, что общее количество DDoS-атак удвоится с 7,9 миллионов, наблюдавшихся в 2018 году, до более чем 15 миллионов к 2023 году.

Общее количество DDoS-атак

Рисунок 1 • Анализ Cisco истории и прогнозов DDoS-атак.

Но растет не только количество DDoS-атак. Плохие парни создают все более крупные ботнеты — армии взломанных устройств, которые используются для генерации DDoS-трафика.По мере роста ботнетов увеличивается и масштаб DDoS-атак. Распределенной атаки типа «отказ в обслуживании» со скоростью один гигабит в секунду достаточно, чтобы отключить большинство организаций от Интернета, но сейчас мы наблюдаем пиковые размеры атак, превышающие один терабит в секунду, которые генерируются сотнями тысяч или даже миллионами подключенных устройств. Дополнительные сведения о том, что технически задействовано в распределенной атаке типа «отказ в обслуживании», можно найти в нашем посте «Что такое DDoS-атака?» И в нашем видео «КТО, ЧТО, ПОЧЕМУ, ГДЕ DDoS-атак».

Стоимость DDoS-атак

Учитывая, что простои ИТ-услуг обходятся компаниям от 300000 до более чем 1000000 долларов в час, вы можете видеть, что финансовый удар даже от короткой DDoS-атаки может серьезно повредить вашей прибыли. Чтобы понять, какое влияние распределенная атака типа «отказ в обслуживании» может оказать на вашу организацию и ваше планирование кибербезопасности, ознакомьтесь с нашим техническим документом «Как анализировать влияние DDoS-атак на бизнес».

Пять самых известных DDoS-атак (на данный момент)

Чтобы дать вам представление о том, на что похожи эти атаки «в дикой природе», мы собираемся взглянуть на некоторые из самых известных DDoS-атак на сегодняшний день. .Мы можем выбрать некоторые DDoS-атаки, которые известны своим масштабом, а другие — из-за их воздействия и последствий.

1. Атака Google, 2017 г.

16 октября 2020 г. группа анализа угроз Google (TAG) опубликовала в блоге обновление, в котором обсуждается, как угрозы и субъекты угроз меняют свою тактику в связи с выборами в США в 2020 году. В конце поста компания пробрала примечание:

В 2017 году наша команда по обеспечению надежности и безопасности измерила рекордную атаку с усилением UDP, исходящую от нескольких китайских интернет-провайдеров (ASN 4134, 4837, 58453 и 9394). , которая остается самой крупной атакой на полосу пропускания, о которой нам известно.

Атака, инициированная тремя китайскими интернет-провайдерами, длилась шесть месяцев и достигла пика скорости в 2,5 Тбит / с. Дамиан Меншер, инженер по надежности безопасности в Google, написал:

Злоумышленник использовал несколько сетей для подделки 167 млн пакетов в секунду (миллионов пакетов в секунду) на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли нам большие ответы. . Это демонстрирует объемы, которых может достичь злоумышленник с хорошими ресурсами. Это было в четыре раза больше, чем рекордная атака со скоростью 623 Гбит / с, совершенная ботнетом Mirai годом ранее.

2. Атака AWS DDoS в 2020 году

Amazon Web Services, 800-фунтовая горилла облачных вычислений, в феврале 2020 года подверглась гигантской DDoS-атаке. неопознанный клиент AWS, использующий метод, называемый отражением облегченного протокола доступа к каталогам без установления соединения (CLDAP). Этот метод использует уязвимые сторонние серверы CLDAP и увеличивает объем данных, отправляемых на IP-адрес жертвы, в 56–70 раз.Атака длилась три дня и достигла поразительной скорости 2,3 терабайта в секунду.

Почему имеет значение атака AWSХотя сбои, вызванные атакой AWS DDoS, были гораздо менее серьезными, чем могли бы быть, сам масштаб атаки и последствия для клиентов хостинга AWS потенциально теряют доход и страдают от ущерба бренду значительны.

3. DDoS-атаки Mirai Krebs и OVH в 2016 году

20 сентября 2016 года блог эксперта по кибербезопасности Брайана Кребса подвергся атаке DDoS-атаки со скоростью более 620 Гбит / с, что на тот момент было крупнейшей атакой за всю историю. видимый.Сайт Кребса уже подвергался атакам. С июля 2012 года Кребс зарегистрировал 269 DDoS-атак, но эта атака была почти в три раза больше, чем все, что видел его сайт или, если на то пошло, Интернет.

Источником атаки был ботнет Mirai, который, достигнув своего пика в том же году, состоял из более чем 600 000 скомпрометированных устройств Интернета вещей (IoT), таких как IP-камеры, домашние маршрутизаторы и видеоплееры. Ботнет Mirai был обнаружен в августе того же года, но атака на блог Кребса была его первой крупной акцией.

Следующая ботнет-атака Mirai 19 сентября была нацелена на одного из крупнейших европейских хостинг-провайдеров, OVH, на котором размещено около 18 миллионов приложений для более чем одного миллиона клиентов. Эта атака была направлена на одного неизвестного клиента OVH и управлялась примерно 145 000 ботами, создавая нагрузку трафика до 1,1 терабит в секунду, и продолжалась около семи дней. Но OVH не стал последней жертвой ботнета Mirai в 2016 году… см. Следующий раздел.

Почему важны атаки Mirai Krebs и OVHБотнет Mirai стал значительным шагом вперед в том, насколько мощной может быть DDoS-атака.Размер и сложность сети Mirai были беспрецедентными, равно как и масштаб атак и их направленность.

Видео: что такое Mirai и как от него защититься?

4. DDoS-атака Mirai Dyn в 2016 году

Прежде чем мы обсудим третью заметную DDoS-атаку на ботнет Mirai в 2016 году, следует упомянуть одно связанное с этим событие. 30 сентября некто, утверждающий, что является автором программного обеспечения Mirai, опубликовал исходный код на различных хакерских форумах, и с тех пор платформа Mirai DDoS копировалась и видоизменялась множество раз.

Рис. 2. Карта отключений интернета в Европе и Северной Америке, вызванных кибератакой Dyn 2 октября 2016 г. / Источник: DownDetector (CC BY-SA)

21 октября 2016 г., Dyn, крупный провайдер службы доменных имен (DNS) подвергся атаке из-за потока трафика со скоростью один терабит в секунду, который затем стал новым рекордом для DDoS-атаки. Есть некоторые свидетельства того, что скорость DDoS-атаки могла достигать 1,5 терабит в секунду. В результате дорожного цунами сервисы Dyn были отключены, и ряд известных веб-сайтов, включая GitHub, HBO, Twitter, Reddit, PayPal, Netflix и Airbnb, стали недоступными.Кайл Йорк, главный стратег Dyn, сообщил: «Мы наблюдали десятки миллионов дискретных IP-адресов, связанных с ботнетом Mirai, которые были частью атаки».

Почему важна атака Mirai DynMirai поддерживает сложные многовекторные атаки, затрудняющие их защиту. Несмотря на то, что ботнет Mirai был ответственен за самые крупные атаки до того времени, наиболее примечательным моментом в атаках Mirai 2016 года был выпуск исходного кода Mirai, позволяющий любому со скромными навыками в области информационных технологий создать ботнет и установить распределенный отказ от Сервисная атака без особых усилий.

5. DDoS-атака шести банков в 2012 году

12 марта 2012 года шесть банков США стали мишенью для волны DDoS-атак — Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo и PNC Bank. Атаки осуществлялись сотнями серверов, захваченных ботнетом Brobot, каждая атака генерировала более 60 гигабит трафика DDoS-атак в секунду.

В то время эти атаки были уникальны по своей продолжительности. Вместо того, чтобы пытаться выполнить одну атаку и затем отступить, злоумышленники обстреляли свои цели множеством методов атаки, чтобы найти тот, который работает.Таким образом, даже если банк был оборудован для борьбы с несколькими типами DDoS-атак, он был беспомощен против других типов атак.

Почему имеет значение атака шести банковСамым примечательным аспектом атак на банки в 2012 году было то, что атаки якобы были совершены бригадами Изз ад-Дина аль-Кассама, военным крылом палестинского ХАМАС организация. Более того, атаки оказали огромное влияние на затронутые банки с точки зрения доходов, расходов на смягчение последствий, проблем с обслуживанием клиентов, а также брендинга и имиджа банков.

Действующий интеллектуальный анализ DDoS-оружия обеспечивает проактивный подход к защите от DDoS-атак

Узнайте, как DDoS-интеллектуальный анализ оружия обеспечивает проактивный подход к защите от DDoS-атак путем создания черных списков на основе текущих и точных каналов IP-адресов DDoS-ботнетов и доступных уязвимых серверов, обычно используемых для DDoS-атак атаки.

Узнайте о защите от DDoS-угроз

Другие известные распределенные атаки типа «отказ в обслуживании»

6. Атака GitHub в 2018 г.

Фев.28 ноября 2018 года GitHub — платформа для разработчиков программного обеспечения — подверглась DDoS-атаке со скоростью 1,35 терабит в секунду и продолжительностью примерно 20 минут. Согласно GitHub, трафик отслеживался до «более тысячи различных автономных систем (ASN) через десятки тысяч уникальных конечных точек».

Следующая диаграмма показывает, насколько велика разница между нормальным уровнем трафика и уровнем атаки.

Рисунок 3. Диаграмма DDoS-атаки на GitHub в феврале 2018 года.Источник: Wired

Несмотря на то, что GitHub был хорошо подготовлен к DDoS-атаке, их защита была перегружена — у них просто не было возможности знать, что атака такого масштаба будет запущена. Как пояснил GitHub в отчете компании об инциденте: «За последний год мы развернули дополнительный транзит к нашим объектам. За это время мы более чем удвоили нашу пропускную способность, что позволило нам противостоять определенным объемным атакам без ущерба для пользователей … Тем не менее, подобные атаки иногда требуют помощи партнеров с более крупными транспортными сетями для обеспечения блокировки и фильтрации.”

Почему имеет значение атака GitHubАтака GitHub DDoS была примечательна своим масштабом и тем фактом, что атака была организована с использованием стандартной команды Memcached, системы кэширования баз данных для ускорения веб-сайтов и сетей. Техника DDoS-атаки Memcached особенно эффективна, поскольку она обеспечивает коэффициент усиления — отношение размера запроса злоумышленника к объему генерируемого трафика DDoS-атаки — до 51 200 раз.

7. Occupy Central, DDoS-атака в Гонконге в 2014 году

Многодневная DDoS-атака PopVote была проведена в 2014 году и нацелена на базирующееся в Гонконге массовое движение, известное как Occupy Central, которое проводило кампанию за более демократическую систему голосования .

В ответ на свои действия злоумышленники отправили большие объемы трафика на три веб-хостинга Occupy Central, а также на два независимых сайта, PopVote, сайт имитации выборов в Интернете, и Apple Daily, новостной сайт, ни один из которых принадлежит Occupy Central, но открыто поддерживает его идею.Предположительно, виновные отреагировали на продемократический призыв Occupy Central.

Атака завалила серверы Occupy Central пакетами, замаскированными под законный трафик, и была проведена с использованием не одного, не двух, а пяти ботнетов и привела к пиковому уровню трафика 500 гигабит в секунду.

Почему имеет значение атака Occupy CentralСообщалось, что нападавшие, вероятно, были связаны с правительством Китая, убедительных доказательств не было, и, наоборот, атака могла быть направлена на то, чтобы выставить китайское правительство в плохом свете.Атака могла также послужить прикрытием для хакеров, которым удалось извлечь данные сотрудников Occupy Central из базы данных для проведения обширной последующей фишинговой кампании.

8. DDoS-атака CloudFlare в 2014 году

В 2014 году CloudFlare, провайдер кибербезопасности и сеть доставки контента, подвергся атаке DDoS со скоростью примерно 400 гигабит в секунду трафика. Атака, направленная на одного клиента CloudFlare и нацеленная на серверы в Европе, была запущена с использованием уязвимости в протоколе Network Time Protocol (NTP), который используется для обеспечения точности компьютерных часов.Несмотря на то, что атака была направлена только на одного из клиентов CloudFlare, она была настолько мощной, что значительно ухудшила работу собственной сети CloudFlare.

Почему имеет значение атака CloudFlareЭта атака иллюстрирует технику, при которой злоумышленники используют поддельные адреса источника для отправки поддельных ответов сервера NTP на серверы цели атаки. Этот тип атаки известен как «атака отражения», поскольку злоумышленник может «отбрасывать» поддельные запросы от сервера NTP, скрывая при этом свой собственный адрес, а из-за слабости протокола NTP коэффициент усиления атаки может быть до 206 раз, что делает серверы NTP очень эффективным инструментом DDoS.Вскоре после атаки команда США по обеспечению готовности к компьютерным чрезвычайным ситуациям объяснила, что атаки с усилением NTP «особенно сложно заблокировать», потому что «ответы — это законные данные, поступающие с действительных серверов».

9. DDoS-атака Spamhaus в 2013 году

В 2013 году масштабная DDoS-атака была запущена против Spamhaus, некоммерческой организации, предоставляющей информацию об угрозах. Хотя Spamhaus, как организация по борьбе со спамом, подвергался и до сих пор подвергается регулярным угрозам и атакам и уже имел службы защиты от DDoS-атак, эта атака — атака отражения, оцениваемая в 300 гигабит трафика в секунду — была достаточно большой, чтобы сбить ее сайт и часть его почтовых сервисов офлайн.

Почему имеет значение атака SpamhausКибератака была прослежена до члена голландской компании Cyberbunker, которая, по-видимому, нацелена на Spamhaus после того, как внесла компанию в черный список за рассылку спама. Это показывает, что компании и / или сотрудники-мошенники могут проводить DDoS-атаки с огромным ущербом для бренда и серьезными юридическими последствиями.

Предотвращение DDoS-атак с помощью решений защиты от DDoS-атак A10