DDoS-атака – основная угроза информационной безопасности

В рубрику «В фокусе» | К списку рубрик | К списку авторов | К списку публикаций

Дмитрий Канаев, технический директор телекоммуникационной компании «Караван»

Илья Сачков, генеральный директор компании Group-IB (Группа информационной безопасности)

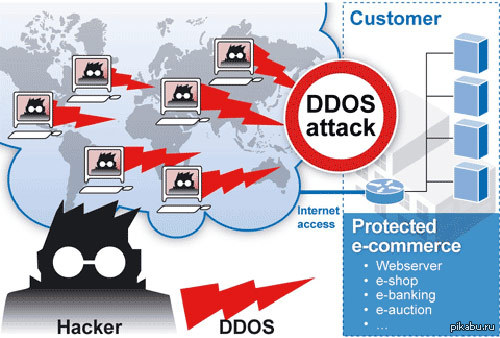

DDoS-атаки (распределенные атаки типа «отказ в обслуживании») – современная интернет-угроза, с которой каждый день сталкивается все больше компаний. По данным Института компьютерной безопасности (Computer Security Institute), в мире ежедневно происходит до 10 000 DDoS-атак. Количество этих атак постоянно возрастает. Целью DDoS-атак является вывод объекта атаки из рабочего состояния (потеря доступности). Нанесенный организации ущерб может исчисляться от тысяч до миллионов долларов.

Жертвы DDoS-атак

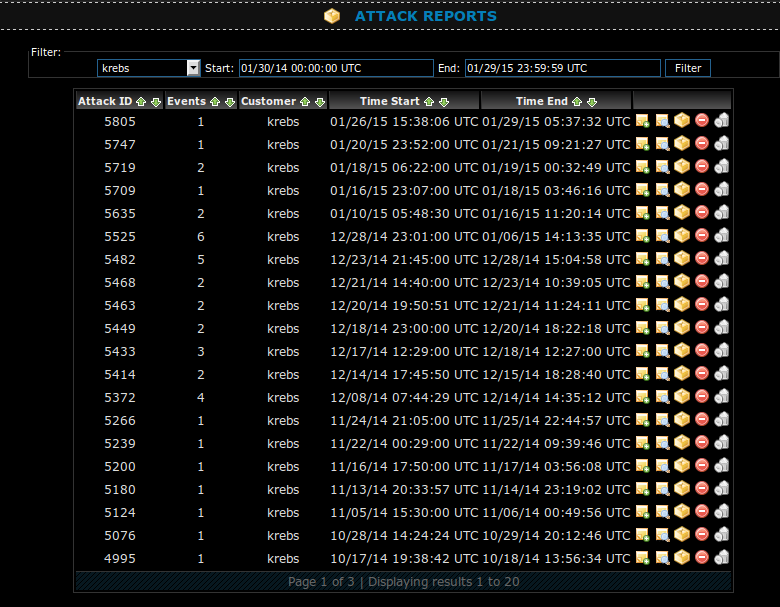

Изначально методика, заложенная в основу организации DDoS-атак, зародилась при проведении экспериментов по проверке систем на устойчивость к нагрузкам. Активное развитие DDoS-атак началось в конце 90-х гг. прошлого столетия. В частности, по причине DDoS-атак в 1999 г. были выведены из строя Web-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay. В 2002 г. масштабная DDoS-атака затронула 8 из 13 корневых серверов DNS, системы, без которой невозможно существование ни одного Web-сервиса. В октябре 2006 г. атаке подвергся Национальный банк Австралии, в 2007 г. по причине DDoS-атак была парализована работа правительственных сайтов Эстонии… По данным координационного центра FIRST, который объединяет центры CERT по всему миру (Computer Emergency Response Team), количество DDoS-атак резко возросло в последние три-четыре года.

Активное развитие DDoS-атак началось в конце 90-х гг. прошлого столетия. В частности, по причине DDoS-атак в 1999 г. были выведены из строя Web-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay. В 2002 г. масштабная DDoS-атака затронула 8 из 13 корневых серверов DNS, системы, без которой невозможно существование ни одного Web-сервиса. В октябре 2006 г. атаке подвергся Национальный банк Австралии, в 2007 г. по причине DDoS-атак была парализована работа правительственных сайтов Эстонии… По данным координационного центра FIRST, который объединяет центры CERT по всему миру (Computer Emergency Response Team), количество DDoS-атак резко возросло в последние три-четыре года.

Особенно уязвимы для DDoS-атак те компании, бизнес которых напрямую зависит от доступности интернет-ресурсов или тесно связан с электронной коммерцией, например высокодоходные инвестиционные интернет-проекты (HYIP), интернет-казино, интернет-процес-синги, букмекерские конторы, финансовые институты и банки, контент-провайдеры.

По данным МВД, в 2009 г. в Российской Федерации основными объектами DDoS-атак стали:

- банковские платежные системы;

- системы электронных платежей;

- предприятия электронной коммерции;

- средства массовой информации;

- телекоммуникационные компании.

Цель DDoS-атак

Сегодня DDoS-атаки используются в качестве эффективного и популярного инструмента конкурентной борьбы. Они могут быть направлены не только на остановку работоспособности ресурсов компании, но и использоваться как повод для вымогательства, так как некоторые компании предпочтут заплатить определенную сумму во избежание атаки, нежели ставить под угрозу стабильность бизнеса. Также встречаются случаи использования DDoS-атак в качестве прикрытия для совершения незаконных операций: например, за счет DDoS-атаки создается видимость неработоспособности банк-клиента, пользователи лишаются возможности получать уведомления о движениях средств на счете и оперативно реагировать на происходящее, в это время осуществляется снятие или перевод денежных средств со счетов. Кроме того, DDoS-атаки влекут за собой потерю репутации компании, доверия со стороны поставщиков, партнеров, инвесторов, сокращение клиентской базы и опять как следствие – значительные финансовые потери.

Кроме того, DDoS-атаки влекут за собой потерю репутации компании, доверия со стороны поставщиков, партнеров, инвесторов, сокращение клиентской базы и опять как следствие – значительные финансовые потери.

Целью распределенных атак типа «отказ в обслуживании», как правило, является заполнение каналов связи или адресация к интернет-ресурсу паразитного трафика, вследствие чего происходит парализация работоспособности интернет-системы.

Методы организации DDoS-атак

В настоящее время специалисты по информационной безопасности выделяют следующие методы организации DDoS-атак:

- UDP-flood — на IP-адрес объекта атаки осуществляется отправка большого числа пакетов UDP (User Datagram Protocol), вследствие чего канал связи переполняется и делает невозможным пропуск трафика легитимных пользователей к атакуемому ресурсу.

- ICMP-flood — осуществляется путем отправки на IP-адрес атакуемого объекта большого числа пакетов ICMP (Internet Control Message Protocol).

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак.

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак. - TCP-flood — на IP-адрес объекта атаки осуществляется отправка большого числа TCP (Transmission Control Protocol) пакетов с целью израсходовать ресурсы системы за счет обработки этих запросов. Одной из разновидностей таких атак является TCP SYN flood, при котором ресурсы системы расходуются на отслеживание частично открытых соединений.

- HTTP-flood — осуществляется путем отправки большого количества HTTP-запросов на атакуемый объект, что приводит к быстрому расходу ресурсов системы. HTTP-протокол относится к прикладному уровню по модели OSI/ISO, поэтому при таких атаках расходуются ресурсы не только на транспортном, но и на уровне приложений. Для выведения объекта атаки из строя требуется меньшая полоса трафика, количество узлов ботнета и т.

д.

д.

Дополнительные приемы усиления

Помимо вышеперечисленных методов, при организации DDoS-атак используются дополнительные приемы усиления, в частности использование адреса направленной широковещательной рассылки или подмена IP-адресов (IP-спуфинг).

- IP-спуфинг — благодаря использованию поддельных IP-адресов в атаку могут вовлекаться не причастные к ней IP-хосты, что усложняет выявление источника атаки.

- Атака Smurf основана на использовании возможностей протокола ICMP рассылать пакеты по нескольким адресам. Используется как эффект усиления при организации атак типа ICMP-flood. Сочетает в себе обращение к адресу широковещательной рассылки IP-сети и подмену IP-адреса, за счет чего мощность атаки усиливается многократно.

- При Fraggle-атаке используются аналогичные действия, как и при Smurf-атаках, но UDP-пакеты вместо ICMP. Даже при запрете эхо-ответов будут генерироваться сообщения IСМР о недоступности, а канал будет заполняться невалидным трафиком, пусть и в меньшей степени.

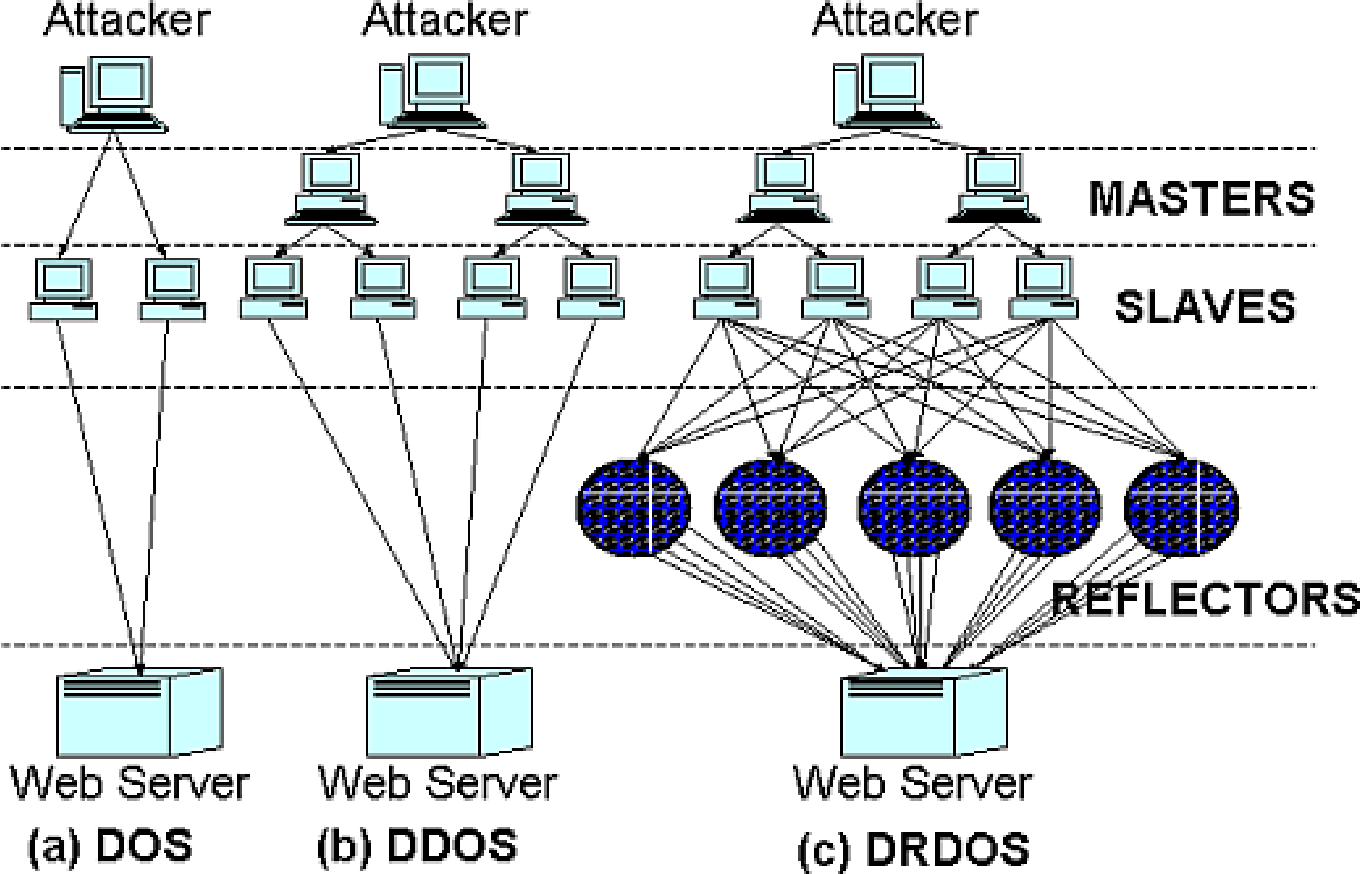

DRDoS-атаки

Существуют также атаки непрямого воздействия DRDoS (Distributed Reflection DoS), которые осуществляют нападение опосредованно, через добропорядочные хосты сети Интернет. Классический механизм DRDoS-атаки заключается в том, что TCP-пакет отправляется не на адрес атакуемого объекта, а на IP-адрес произвольного хоста. В этом пакете обратный адрес заменен на адрес объекта атаки. Отвечая на запрос TCP c SYN-флагом, сервер передает TCP-пакет c флагами SYN+ACK. Если адресом источника в первом пакете поставить адрес атакуемого объекта, сервер пошлет несколько TCP-пакетов с флагами SYN+ACK на этот адрес. При использовании для атаки множества мощных серверов, отвечающих на ложные запросы по ложному адресу, атакуемый объект будет загружен потоком пакетов.

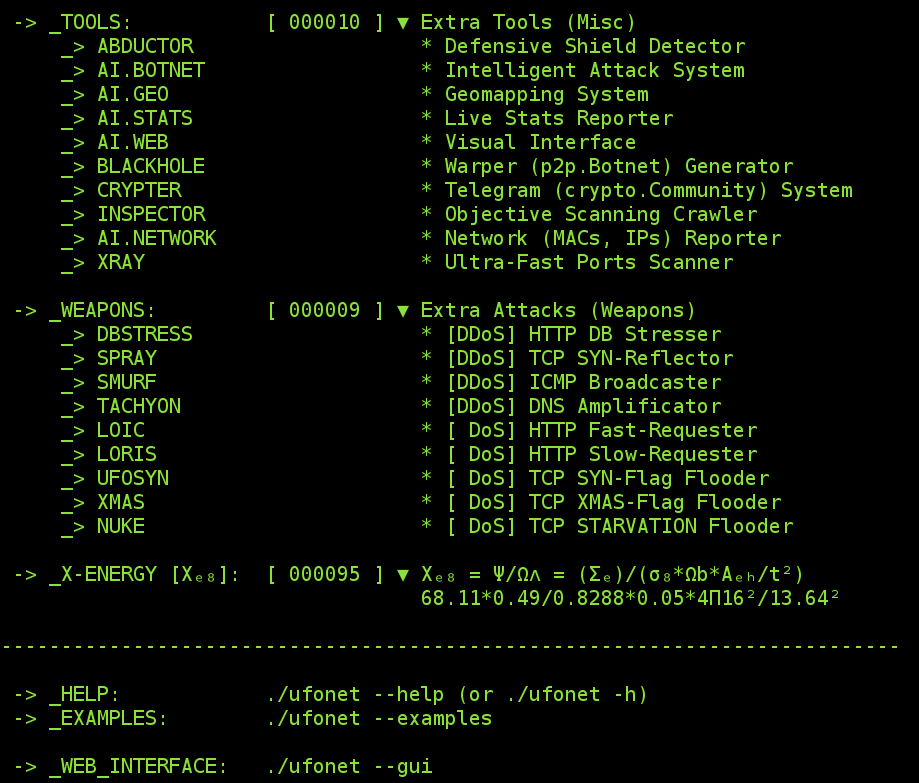

Угроза от DDoS-атак усугубляется простотой организации, часто атакующим не обязательно обладать специализированными знаниями и ресурсами. На сегодняшний день DDoS-индустрия настолько развита, что многие необходимые инструменты для организации атаки доступны в сети Интернет, в частности сегодня можно беспрепятственно приобрести ботнет. ..

..

Продолжение в следующем номере.

Комментарий эксперта

Александр Матросов, руководитель Центра вирусных исследований и аналитики компании ESET

DDoS-атака — это не единственная угроза в области информационной безопасности. Киберпреступный бизнес достаточно многогранен, как и любая другая криминальная деятельность, и мошенники ежедневно создают все более изощренные методы монетизации за счет пользователей.

Уже достаточно длительное время компания ESET фиксирует интерес злоумышленников к организации ботсетей. Круг задач у ботов может быть крайне обширным, начиная от осуществления DDoS-атак, рассылки спама и заканчивая подбором капчи ‘ (captcha). Эволюция такого рода вредоносных программ тоже не стоит на месте. Например, последние модификации руткита TDSS, а по нашей классификации Win32/Olmarik, сложны не только в анализе, но и в ликвидации последствий заражения данной программой.

Интересен тот факт, что некоторые боты создаются с целью осуществления вредоносной активности только в определенном регионе. Если вредоносная программа смогла идентифицировать вас как пользователя неинтересной для нее страны, она просто не станет заражать ваш компьютер. Это связано в первую очередь с тем, что в некоторых регионах среди пользователей менее распространены способы оплаты различного рода услуг и покупок через сеть Интернет.

Если вредоносная программа смогла идентифицировать вас как пользователя неинтересной для нее страны, она просто не станет заражать ваш компьютер. Это связано в первую очередь с тем, что в некоторых регионах среди пользователей менее распространены способы оплаты различного рода услуг и покупок через сеть Интернет.

Еще одной примечательной особенностью современных ботов является способность обновляться, а также устанавливать по мере необходимости во вредоносном ПО дополнительные функциональные модули. К примеру, еще вчера сеть зараженных ПК не умела осуществлять DDoS-ата-ку, а только рассылала спам. Но сегодня автор сдал в аренду свой ботнет для другой задачи, и на зараженные компьютеры был доставлен соответствующий модуль.

Для ботсетей характерно, что компьютеры, зараженные вредоносным кодом, могут одновременно участвовать в нескольких ботсетях. В то же время существуют разновидности вредоносных программ, стремящихся монополизировать использование ресурсов зараженного компьютера. Для этого, проникнув на компьютер, программа может даже скачивать и устанавливать обновления безопасности, закрывающие те уязвимости, которые были использованы при атаке.

Для этого, проникнув на компьютер, программа может даже скачивать и устанавливать обновления безопасности, закрывающие те уязвимости, которые были использованы при атаке.

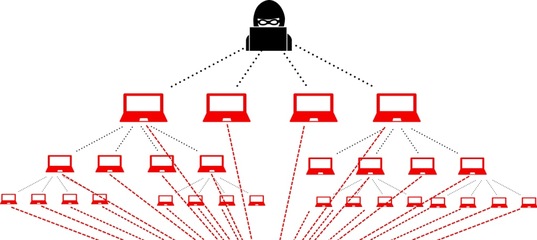

В заключение отмечу, что мошенники, создающие ботсети, все реже действуют в одиночку, а входят в крупные преступные сообщества. При этом владельцы ботнетов становятся партнерами и объединяют ресурсы для организации DDoS-атак.

Что такое DDoS атаки и как от них защититься? — Сервисы на vc.ru

DDOS-атака — это попытка киберпреступника наводнить сервер трафиком, чтобы перегрузить его инфраструктуру. Это приводит к тому, что ресурс замедляется или даже вылетает, поэтому законный трафик не сможет добраться до сайта. Этот тип атаки может нанести большой ущерб онлайн-бизнесу.

233 просмотров

Что такое DDoS-атаки

DDoS-атаки — это вредоносные попытки заблокировать бизнес от своего трафика. В процессе целевой сервер переполнен плохим трафиком, генерируемым эксплуатируемыми системами в Интернете.

Когда сайт подвергается такой перегрузке, он становится недоступным на некоторое время, в зависимости от интенсивности нападения. Защита сайта означает внедрение ряда решений для борьбы с поддельным трафиком, отправленным хакерами, чтобы перегрузить серверные ресурсы.

Владельцам сайтов не нужно ждать, пока их сайт «ляжет», прежде чем действовать. Рекомендуется применять упреждающий подход, а также некоторые нетехнические, эффективные решения для защиты от подобного вредоносного трафика.

Простая, но эффективная тактика для смягчения DDoS-атак

Вот что можно сделать, чтобы защитить сайт или веб-приложения от различных типов DDoS-атак и помочь постоянно поддерживать его в сети.

1. Увеличить пропускную способность

Один из самых основных шагов, которые можно предпринять для защиты, — сделать инфраструктуру хостинга устойчивой. Это означает подготовку к достаточной пропускной способности для обработки скачков трафика, которые могут быть вызваны кибератаками.

Покупка большей пропускной способности неэффективна как решение для смягчения DDoS-атак. Когда увеличивается пропускная способность, это поднимает планку, которую злоумышленники должны преодолеть, прежде чем они снова смогут запустить успешную DDoS-атаку. Однако нужно сочетать этот метод с другими тактиками смягчения последствий, чтобы полностью защитить сайт.

2. Использовать решение CDN или еще лучше Multi CDN

Поставщики CDN предлагают комплекс функций и инструментов кибербезопасности для защиты сайта от хакеров. Они также предлагают бесплатные SSL-сертификаты. Когда Использование услуг таких поставщиков обеспечивает защиту от DDoS для смягчения атак на серверную сеть и приложение.

Обоснование этого заключается в том, что при использовании сети CDN все вредоносные запросы, нацеленные на L3/L4, к которым не обращаются через порты 80 и 443, будут автоматически отфильтрованы благодаря протоколу порта CDN.

Использование такого метода может сбалансировать трафик сайта, чтобы ограниченный сервер не был перегружен. CDN распределяют трафик между серверами в разных местах, что затрудняет для хакеров обнаружение исходного сервера для запуска атаки.

CDN распределяют трафик между серверами в разных местах, что затрудняет для хакеров обнаружение исходного сервера для запуска атаки.

С помощью решения Multi CDN можно использовать большую сеть точек доступа не от одного, а от нескольких провайдеров, что позволит сайту отражать DDoS-атаки через еще большую глобально распределенную сеть с несколькими терабитами в секунду.

3. Внедрить защиту от DDoS на уровне сервера

Некоторые веб-хосты включают в свои тарифы инструменты смягчения последствий DDoS на уровне сервера. Однако не все компании предоставляющие услуги веб-хостинга предлагают такие инструменты. Некоторые компании включают это в качестве бесплатной услуги, в то время как у других такая опция предоставляется в качестве платного дополнения. Все зависит от провайдера и тарифного плана хостинга.

4. Предусмотреть все заранее

Нужно предусмотреть риск кибератаки. Это позволяет быстро среагировать, прежде чем сайту будет нанесем существенный ущерб.

Надлежащий план кибербезопасности включает в себя список сотрудников, которые будут иметь дело с кибератаками. В нем также описывается, как система будет приоритизировать ресурсы для поддержания работы большинства приложений и сервисов в режиме онлайн, что может предотвратить сбой в работе бизнеса.

5. Переход на гибридное или облачное решение

При переключении на использование гибридных или облачных сервисов, у вас будет доступ к неограниченной пропускной способности. Многие сайты, которые сильно страдают от DDoS, размещаются на хостингах с ограниченным количеством ресурсов. Переход на облачное решение может обеспечить высокий уровень безопасности.

7. Конфигурации сетевого оборудования

Можно предотвратить DDoS-атаку, внеся несколько простых изменений в конфигурацию оборудования.

Можно настроить брандмауэр или маршрутизатор на отбрасывание входящих ICMP-пакетов или блокировку DNS-ответов извне вашей сети (заблокировав UDP-порт 53). Это поможет защититься от определенных DNS и объемных атак на основе ping.

Какие инструменты защиты используют крупные провайдеры

Крупные провайдеры, такие как Cloud4Box используют следующие инструменты защиты от DDoS атак.

Мотивами DDoS-атак являются личная неприязнь, политический протест, недобросовестная конкуренция и вымогательство.

Конкуренция – еще одна распространенная причина. Недобросовестная конкуренция может привести к хакерским нападкам, выводу ресурсов из строя. Такие нападения осуществляются в определенное время суток и конкретными силами.

Хакеры могут получать за это денежные средства. Они блокируют устройства пользователей сети и требуют оплату за их разблокировку.

Начинающие хакеры могут осуществлять нападки для проверки своих навыков. Около 30% происходят из Китая, 22% — из США и 16% — из Великобритании. Далее следуют Франция, Бразилия, Южная Корея, Сингапур, Япония, Вьетнам, Германия. Их количество, интенсивность растет с каждым годом. Они непредсказуемы. Их вред огромный, его нельзя игнорировать.

К факторам, а также методам защиты Cloud4Box относятся:

– расширение ресурсов;

– фильтрация;

– блэкхолинг;

– маскировка IР-адреса;

– обратная реакция;

– минимизация уязвимостей.

Фильтрация сетевого трафика подразумевает его маршрутизацию. Переадресация DNS прокси-серверами. Или пересылается по протоколу GRE.

В первом случае клиенту предоставляется защищенный сетевой IP-адрес. Клиент получает «чистый» трафик. Преимуществом этого варианта является то, что он является быстрым; второй вариант — перенаправление трафика с помощью туннеля GRE.

На портале https://cloud4box.com/ представлены также облачные решения для защиты:

1. Эффективным решением является облачное решение Incapsula. Incapsula обеспечивает комплексную защиту от 3-, 4- , 7-уровневых атак. Она может быть активирована постоянно или по требованию, имеет сеть из 32 центров обработки данных и подходит для защиты сайтов, инфраструктуры, DNS.

2. Высокопроизводительная защита Akamai останавливает атаки со скоростью 620 ГБ/с. Она развернута в более чем 1300 местах в 100 странах мира.

Она развернута в более чем 1300 местах в 100 странах мира.

3. Copa DDos Defender защищает от атак на границе сети.

4. Sucuri обеспечивает полную охрану объектов комплексную защиту от 3, 4, 7 уровней.

5. Cloudflare оперирует 102 дата-центрами; 3, 4, 7 уровнями защиты.

6. Muga подходит для защиты сайтов, веб-приложений и DSN-серверов.

Важность защиты от хакерских атак нельзя игнорировать. Учитывая тот факт, что количество DDoS-атак увеличивается, что каждый случай может иметь разрушительные последствия для бизнеса, независимо от размера или масштаба, важно как можно раньше задуматься о тактике смягчения последствий.

Что такое DDoS-атака? Смягчение последствий и защита

Барт Ленартс-Бергманс — 21 апреля 2023 г.

Что такое DDoS-атака?

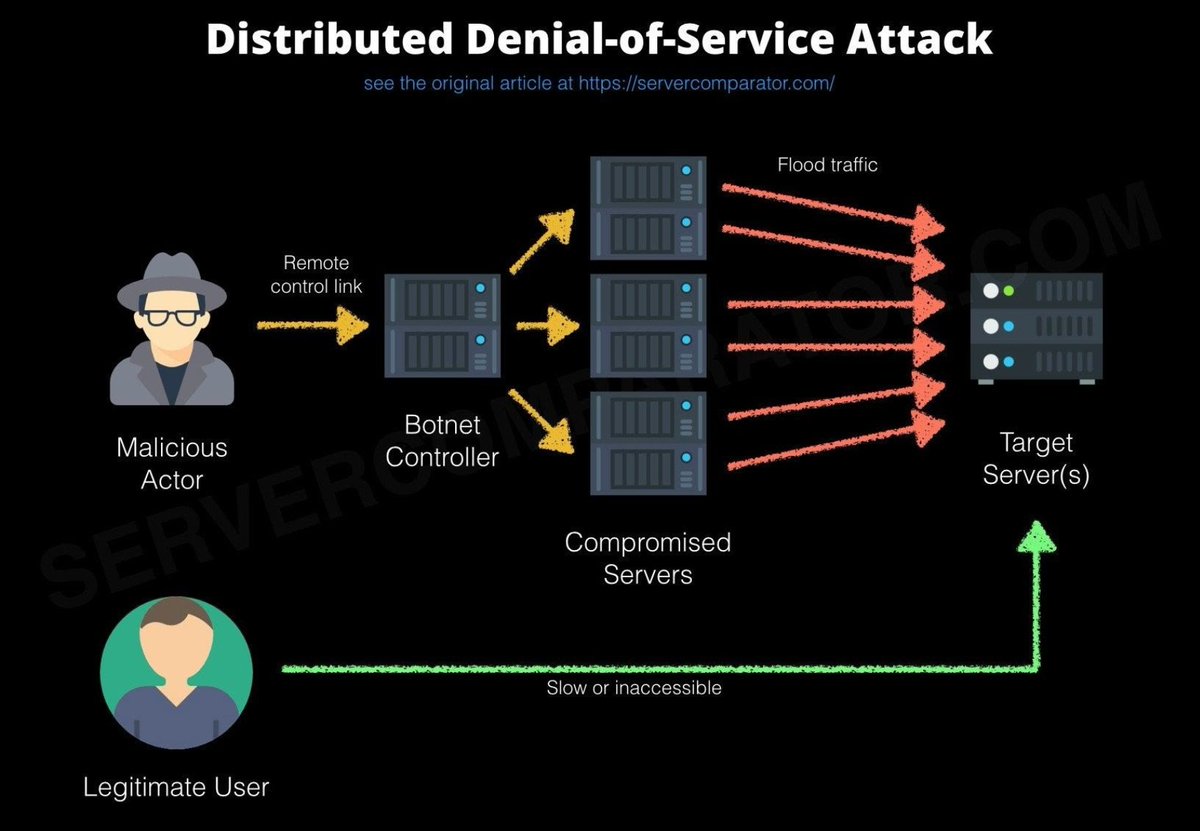

DDoS , сокращение от распределенный отказ в обслуживании , представляет собой кибератаку, которая пытается прервать работу сервера или сети, заполнив их поддельным интернет-трафиком, препятствуя доступу пользователей и прерывая операции.

Цель DDoS-атаки — нарушить способность организации обслуживать своих пользователей. Злоумышленники используют DDoS-атаки для:

- саботаж конкурентов

- месть инсайдеров

- национально-государственная деятельность

- беспредел/хаос

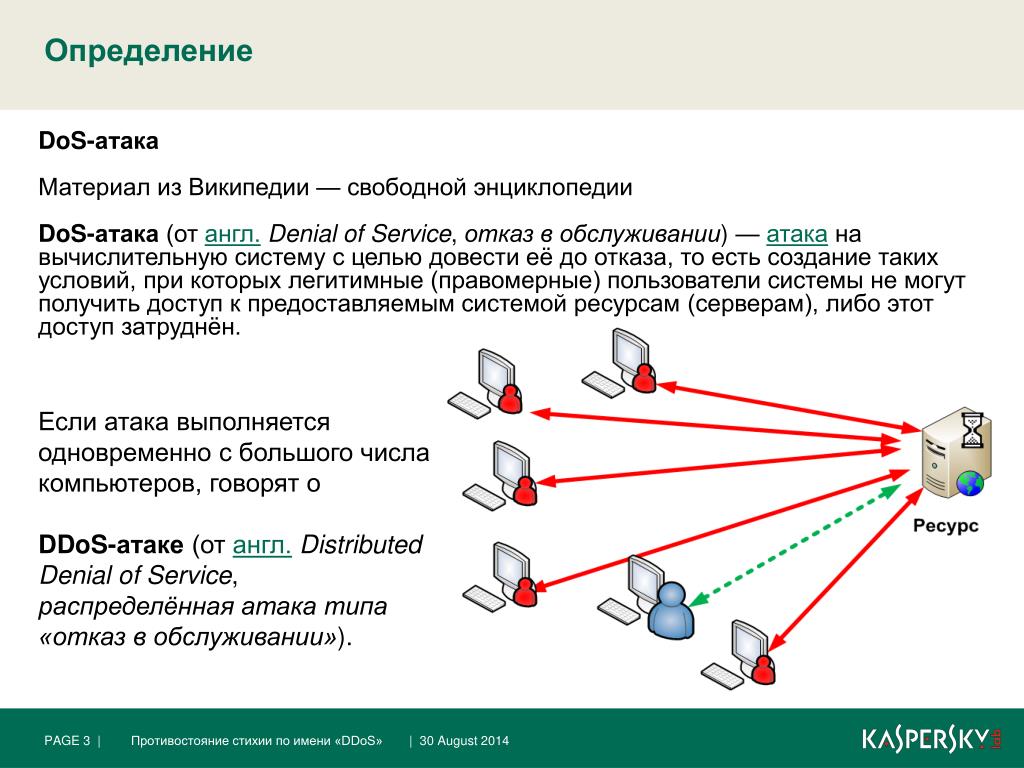

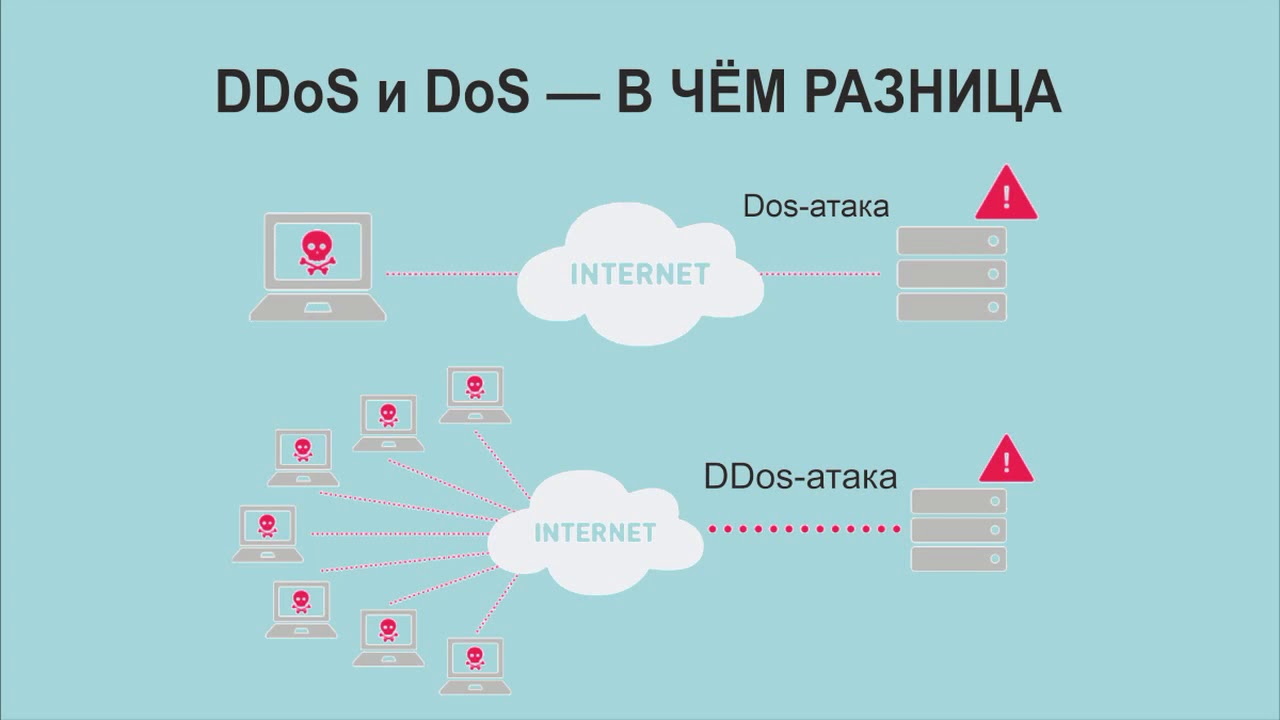

В чем разница между DDoS-атаками и DoS-атаками?

Основное различие между DDoS-атакой и DoS-атакой заключается в источнике атаки. DDoS-атаки запускаются с нескольких систем, а DoS-атаки (отказ в обслуживании) — только с одной системы. DDoS-атаки быстрее и сложнее блокировать, чем DOS-атаки. DoS-атаки легче блокировать, потому что нужно идентифицировать только одну атакующую машину.

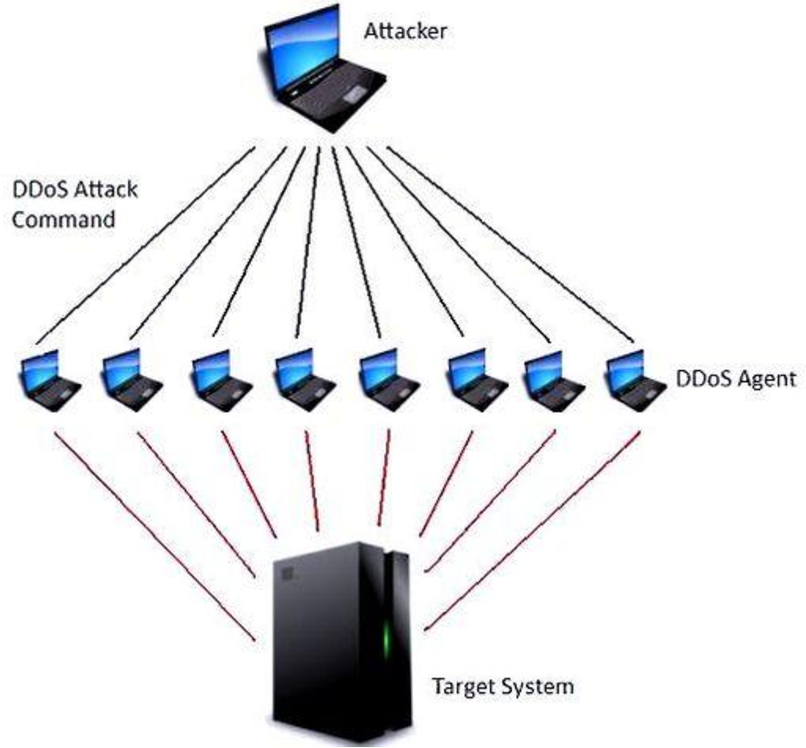

Как работает DDoS-атака?

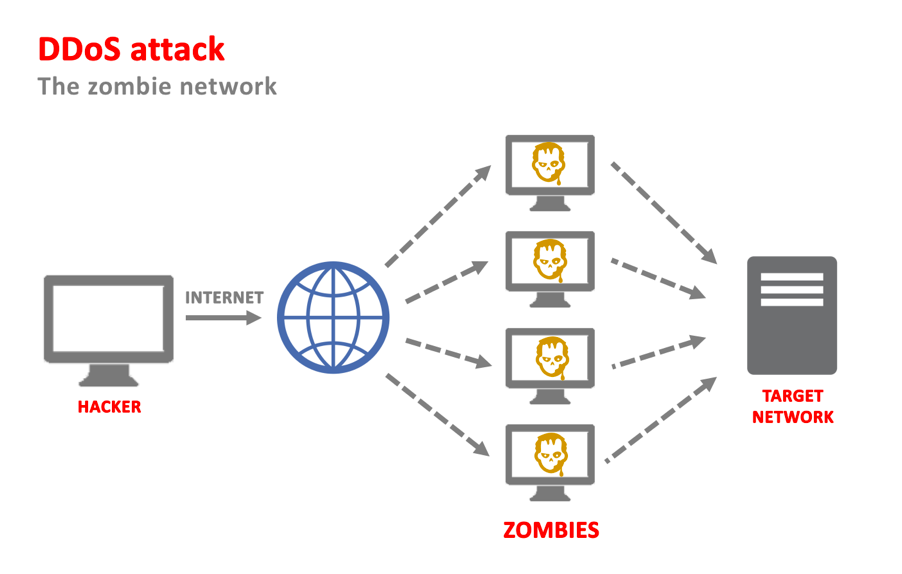

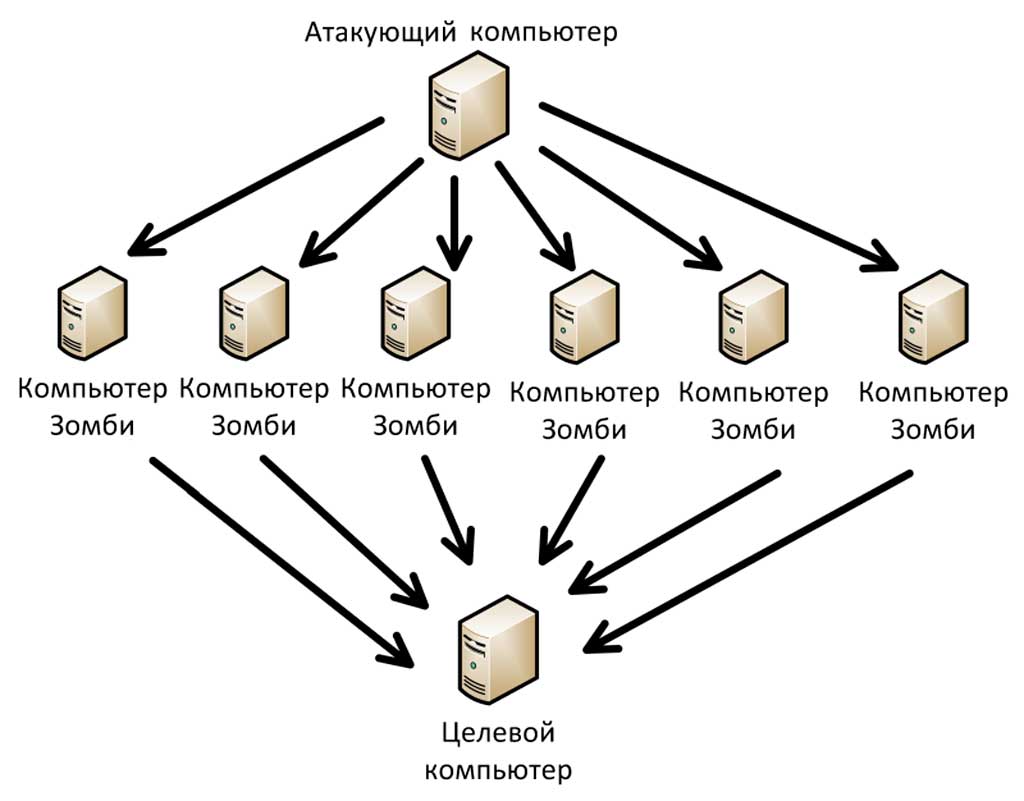

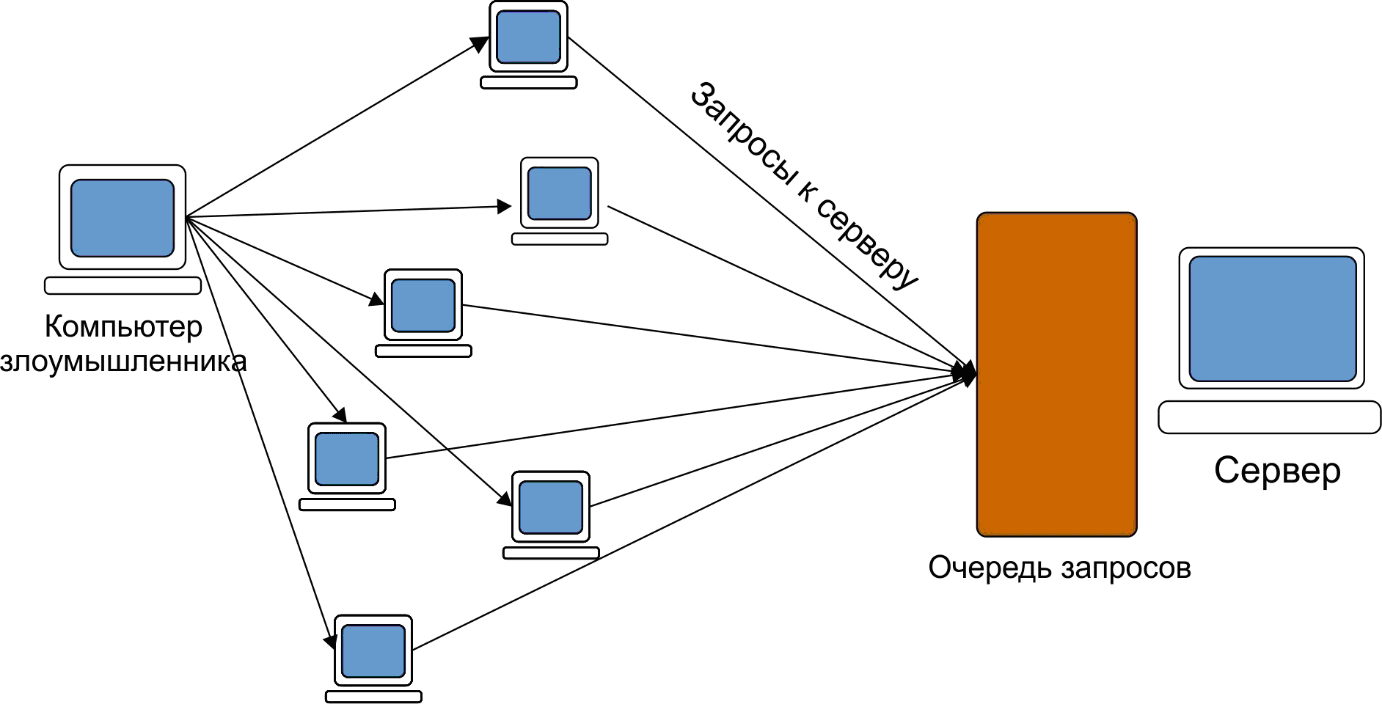

Нельзя обсуждать DDoS-атаки без обсуждения ботнетов. Ботнет — это сеть компьютеров, зараженных вредоносным ПО, которое позволяет злоумышленникам удаленно управлять компьютерами. Эти ботнеты являются «распределенными», потому что они могут находиться где угодно и принадлежать кому угодно. Невиновные владельцы зараженных компьютеров могут никогда не узнать, что их системы являются частью ботнета.

Невиновные владельцы зараженных компьютеров могут никогда не узнать, что их системы являются частью ботнета.

После создания массивной ботнета из миллионов скомпрометированных устройств злоумышленник, выполняющий DDoS-атаку, удаленно направляет каждого бота на отправку запросов на IP-адрес цели. Цель состоит в том, чтобы превысить пределы пропускной способности веб-ресурсов жертвы с огромным количеством запросов на подключение или данных, чтобы в конечном итоге остановить их обслуживание.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В Отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и передовых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Загрузить сейчасТипы DDoS-атак

DDoS-атаки можно классифицировать по-разному, но обычно их делят на три типа:

1.

Объемная атака

Объемная атакаБотнеты отправляют огромное количество фиктивного трафика на ресурс. Этот тип атаки может использовать ping-флуд, флуд с поддельными пакетами или флуд UDP. Атака на основе объема измеряется в битах в секунду (BPS).

2. Атаки на сетевом уровне

Атаки на сетевом уровне, также известные как атаки на протокол , отправляют большое количество пакетов цели. Атака на сетевом уровне не требует открытого соединения по протоколу управления передачей (TCP) и не нацелена на конкретный порт. Атака на сетевом уровне измеряется количеством пакетов в секунду (PPS).

Примеры атак на сетевом уровне включают:

- Атака Smurf : Попытка затопить сервер на сетевом уровне с использованием пакетов протокола управляющих сообщений Интернета (ICMP) и использованием уязвимостей IP.

- SYN Flood : Инициирует соединение с сервером, не закрывая указанное соединение, в результате чего серверы перегружаются.

Этот тип атаки использует огромное количество TCP-запросов на рукопожатие с поддельными IP-адресами.

Этот тип атаки использует огромное количество TCP-запросов на рукопожатие с поддельными IP-адресами.

3. Атаки на прикладном уровне

Атаки на прикладном уровне используют распространенные запросы, такие как HTTP GET и HTTP POST. Эти атаки воздействуют как на серверные, так и на сетевые ресурсы, поэтому тот же разрушительный эффект, что и у других типов DDoS-атак, может быть достигнут при меньшей пропускной способности. Различить законный и вредоносный трафик на этом уровне сложно, потому что трафик не подделывается и поэтому кажется нормальным. Атака прикладного уровня измеряется количеством запросов в секунду (RPS).

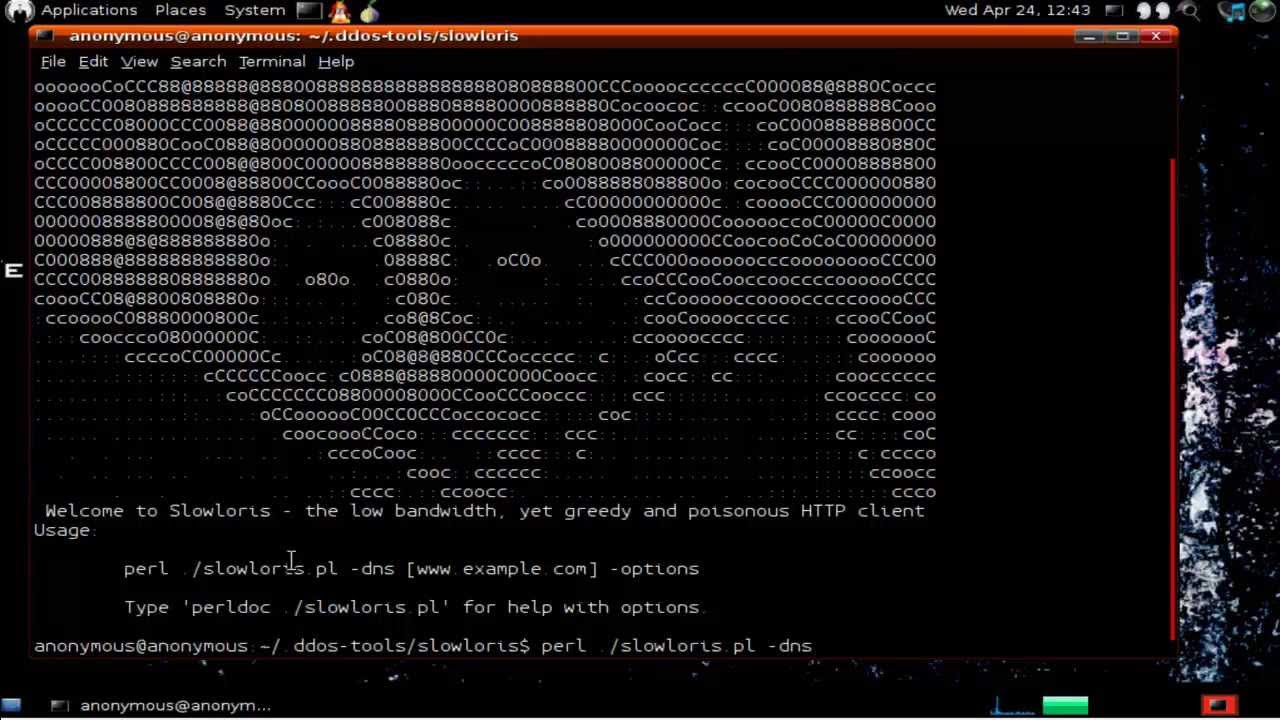

Хотя большинство атак основаны на объемах, существуют также «низкие и медленные» DDoS-атаки, которые ускользают от обнаружения, отправляя небольшие устойчивые потоки запросов, которые могут незаметно снижать производительность в течение длительного периода времени. Низкие и медленные атаки нацелены на веб-серверы на основе потоков и вызывают очень медленную передачу данных законным пользователям, но не настолько медленную, чтобы вызвать ошибку тайм-аута. Некоторые инструменты, используемые для низких и медленных атак, включают Slowloris, R.U.D.Y. и Sockstress.

Некоторые инструменты, используемые для низких и медленных атак, включают Slowloris, R.U.D.Y. и Sockstress.

Почему DDoS-атаки становятся все более серьезной угрозой?

DDoS-атаки стремительно растут. Несмотря на спад в 2018 году, когда ФБР закрыло крупнейшие DDoS-сайты по найму в темной сети, количество DDoS-атак увеличилось на 151% в первой половине 2020 года. В некоторых странах DDoS-атаки могут составлять до 25% всего интернета. трафика во время атаки.

Движущей силой этой эскалации является внедрение Интернета вещей (IoT). Большинство устройств IoT не имеют встроенной прошивки или элементов управления безопасностью. Поскольку устройства IoT многочисленны и часто внедряются без проверки безопасности и контроля, они подвержены вторжению в ботнеты IoT.

Еще одной растущей слабостью являются API или интерфейсы прикладного программирования. API — это небольшие фрагменты кода, которые позволяют различным системам обмениваться данными. Например, туристический сайт, который публикует расписания авиакомпаний, использует API для переноса этих данных с сайтов авиакомпаний на веб-страницы туристического сайта. «Общедоступные» API, которые доступны для всех, могут быть плохо защищены. Типичные уязвимости включают слабые проверки аутентификации, неадекватную безопасность конечных точек, отсутствие надежного шифрования и ошибочную бизнес-логику.

«Общедоступные» API, которые доступны для всех, могут быть плохо защищены. Типичные уязвимости включают слабые проверки аутентификации, неадекватную безопасность конечных точек, отсутствие надежного шифрования и ошибочную бизнес-логику.

Примеры DDoS-атак

Вторая по величине и одна из самых популярных DDoS-атак произошла с одним из клиентов облачных сервисов Google. В какой-то момент клиент Google был засыпан 46 миллионами RPS (запросов в секунду). Google предупредил своего клиента об атаке и смог заблокировать ее в течение часа.

В октябре 2022 года в результате DDoS-атаки произошел сбой веб-сайтов нескольких крупных аэропортов США. Атака была организована российской группировкой KillNet. К счастью, работа аэропорта не была нарушена, за исключением того, что путешественники и члены их семей не могли искать информацию о рейсах. Эта атака произошла через несколько дней после того, как несколько веб-сайтов правительства штата США, таких как веб-портал штата Колорадо, подверглись атаке. Ни одна из этих атак не закончилась долгосрочными негативными последствиями, и теперь сайты работают нормально.

Ни одна из этих атак не закончилась долгосрочными негативными последствиями, и теперь сайты работают нормально.

Узнать больше

Какая самая крупная DDoS-атака когда-либо была зарегистрирована?

Когда дело доходит до DDoS-атак, размер не имеет значения. Ни одна компания не является полностью безопасной. На сегодняшний день самая крупная DDoS-атака произошла в феврале 2023 года на CloudFlare со скоростью 71 миллион RPS (запросов в секунду), что на 35% больше, чем у Google Cloud с июня 2022 года. Это была самая крупная из десятков DDoS-атак, которые они обнаружили и смягчили за выходные 11 февраля, и все они насчитывали в среднем от 50 до 70 миллионов запросов в секунду.

Жертвы DDoS-атак обычно замечают, что их сеть , веб-сайт или устройство работают медленно или не предоставляют услуги. Однако эти симптомы характерны не только для DDoS-атак — они могут быть вызваны многими причинами, такими как неисправность сервера, всплеск законного трафика или даже обрыв кабеля. Вот почему вы не можете просто полагаться на наблюдения вручную, а вместо этого должны использовать инструмент анализа трафика для обнаружения распределенных атак типа «отказ в обслуживании».

Вот почему вы не можете просто полагаться на наблюдения вручную, а вместо этого должны использовать инструмент анализа трафика для обнаружения распределенных атак типа «отказ в обслуживании».

Предотвращение и защита от DDoS-атак

Для предотвращения и защиты от DDoS-атак требуется комплексный подход — ни один инструмент не может гарантировать полную защиту от всех типов DDoS-атак. Ниже приведено несколько основных инструментов, которые можно добавить в свой арсенал:

Оценка риска:

Компании должны применять упреждающий подход при защите от DDoS-атак. Первый шаг — узнать обо всех уязвимостях и сильных сторонах вашей компании. Проведите оценку рисков для всех ваших цифровых активов (т. е. сетей, серверов, устройств, программного обеспечения), чтобы подготовить наилучший план смягчения последствий, когда придет время.

Брандмауэр веб-приложений (WAF):

WAF похож на контрольную точку для веб-приложений, поскольку он используется для мониторинга входящих запросов HTTP-трафика и фильтрации вредоносного трафика. При обнаружении DDoS-атаки на уровне приложений политики WAF можно быстро изменить, чтобы ограничить скорость запросов и заблокировать вредоносный трафик, обновив список контроля доступа (ACL).

При обнаружении DDoS-атаки на уровне приложений политики WAF можно быстро изменить, чтобы ограничить скорость запросов и заблокировать вредоносный трафик, обновив список контроля доступа (ACL).

Информация о безопасности и управление событиями (SIEM):

SIEM — это инструмент, который извлекает данные со всех уголков среды и объединяет их в едином централизованном интерфейсе, обеспечивая видимость вредоносной активности, которую можно использовать для квалификации предупреждений. , создавать отчеты и поддерживать реагирование на инциденты.

Сети доставки контента/балансировщики нагрузки:

CDN и балансировщики нагрузки можно использовать для снижения риска перегрузки сервера и последующих проблем с производительностью/доступностью за счет автоматического распределения притока трафика между несколькими серверами.

Маршрутизация через черную дыру

Во время маршрутизации через черную дыру сетевой администратор пропускает весь трафик, как хороший, так и плохой, через маршрут черной дыры. Цель состоит в том, чтобы отбросить ВЕСЬ трафик из сети, что приводит к потере законного трафика и, возможно, некоторого бизнеса.

Цель состоит в том, чтобы отбросить ВЕСЬ трафик из сети, что приводит к потере законного трафика и, возможно, некоторого бизнеса.

Ограничение скорости

Ограничьте количество запросов на обслуживание, которые ваша сеть получает и принимает в определенный период времени. Обычно этого недостаточно для борьбы с более изощренными DDoS-атаками, поэтому его следует использовать вместе с другими стратегиями смягчения последствий.

Совет эксперта

Помогите своему малому и среднему бизнесу защититься от кибератак, следуя этому контрольному списку кибербезопасности, предоставленному нами. Читать: Контрольный список кибербезопасности SMB на 2023 г.

ПОЗНАКОМЬТЕСЬ С АВТОРОМ

Барт — старший менеджер по маркетингу продуктов Threat Intelligence в CrowdStrike и обладает более чем 20-летним опытом мониторинга, обнаружения и анализа угроз. Начав свою карьеру в качестве аналитика операций сетевой безопасности в бельгийской финансовой организации, Барт переехал на восточное побережье США, чтобы присоединиться к нескольким компаниям, занимающимся кибербезопасностью, включая 3Com/Tippingpoint, RSA Security, Symantec, McAfee, Venafi и FireEye-Mandiant. , а также роли в маркетинге продукта.

, а также роли в маркетинге продукта.

Что такое DDoS-атака? (Определение, предотвращение, примеры)

DDoS или распределенный отказ в обслуживании — это тип кибератаки, которая может повлиять на доступность одной или нескольких систем. Подобно атаке типа «отказ в обслуживании» (DoS), целевая система получает больше запросов, чем может обработать. Однако при DDoS-атаке несколько компьютеров используются для нацеливания на ресурс. Эти атаки называются отказом в обслуживании, поскольку желаемым результатом обычно является сбой целевого сервера, что делает его неспособным обрабатывать законные запросы.

Как работают DDoS-атаки?

DDoS-атаки используют сеть зараженных компьютеров, называемую ботнетом, для нападения на систему одним из трех типов атак, упомянутых выше. Эта сеть компьютеров создается с использованием вредоносных программ, где пользователи автономных устройств либо переходят на зараженный сайт, либо загружают вредоносное программное обеспечение. В результате получается распределенная сеть зараженных устройств, которым злоумышленник может отправлять инструкции. Эти инструкции заставляют зараженные компьютеры нацеливаться на указанную систему с большим объемом трафика, тем самым выполняя DDoS-атаку на цель.

В результате получается распределенная сеть зараженных устройств, которым злоумышленник может отправлять инструкции. Эти инструкции заставляют зараженные компьютеры нацеливаться на указанную систему с большим объемом трафика, тем самым выполняя DDoS-атаку на цель.

Подробнее от эксперта по кибербезопасности Кэтлин ГаллоПовысьте уровень своей кибербезопасности с помощью системы защиты от угроз

Типы DDoS-атак

Существует множество способов проведения DDoS-атак, но есть три основных категории.

3 типа DDoS-атак

- Атаки на объемы

- Атаки на протоколы

- Атаки на прикладной уровень

1. Атаки на объемы

DDoS-атаки на основе объема уничтожают жертву, отправляя большое количество трафик, потребляющий доступную полосу пропускания. Это приводит к 100-процентному потреблению пропускной способности и отсутствию доступной пропускной способности для обработки авторизованного трафика.

2.

Атаки на протоколы

Атаки на протоколыАтаки на протоколы основаны на системных протоколах для переполнения внутренних системных ресурсов. Атаки на протоколы потребляют не полосу пропускания, а вычислительную мощность серверов и сетевых устройств, поддерживающих приложение или службу.

3. Атаки на прикладном уровне

Атаки на прикладном уровне являются наиболее изощренными из трех, поскольку для их использования требуется уязвимость в веб-приложении. Эти типы атак более сложны, но если злоумышленники находят и используют уязвимость, атака приводит к потреблению системных ресурсов приложением с минимальным потреблением полосы пропускания. Это означает, что помимо того, что эти типы DDoS-атак более сложны, их труднее обнаружить с помощью традиционных методов, основанных на объемах.

Произошла ошибка.

Невозможно выполнить JavaScript. Попробуйте посмотреть это видео на сайте www.youtube.com или включите JavaScript, если он отключен в вашем браузере.

Как предотвратить DDoS-атаку

DDoS-атаку бывает трудно предотвратить, поскольку генерируемый трафик не содержит индикаторов вредоносного ПО. Для проведения атак используются законные сервисы и протоколы, поэтому предотвращение сводится к способности обнаруживать аномальный уровень трафика. Брандмауэры и системы обнаружения/предотвращения вторжений — это два инструмента безопасности, которые могут помочь в обнаружении такого поведения и автоматически заблокировать его. В дополнение к предотвращению на уровне сети антивирусное программное обеспечение требуется для защиты конечных точек (устройств конечных пользователей) и обеспечения обнаружения и удаления вредоносного программного обеспечения до того, как устройство будет использовано для DDoS-атак.

Соответствующие материалы по кибербезопасностиКак остановить DDoS-атаку: руководство

Пример DDoS-атаки: Dyn, 2016

Одна из крупнейших DDoS-атак произошла в 2016 году, когда группа злоумышленников использовала вариант вредоносного ПО под названием Mirai для заражения примерно 100 000 устройств.

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак.

В результате скорость поступления пакетов на атакуемый ресурс будет превосходить скорость обработки, а поступающий трафик может достигать максимальной пропускной способности канала. Протокол ICMP является служебным, выполняет сервисную функцию, поэтому является «удобным» для организации DDoS-атак. д.

д.

Этот тип атаки использует огромное количество TCP-запросов на рукопожатие с поддельными IP-адресами.

Этот тип атаки использует огромное количество TCP-запросов на рукопожатие с поддельными IP-адресами.

Ваш комментарий будет первым