Что такое DoS и DDoS атаки: классификация и защита

DoS-атака (от англ. Denial of Service – «отказ в обслуживании») – атака, которая используется для выведения из строя и взлома вычислительной техники и создания технических и экономических трудностей у цели. Осуществляется посредством создания большого количества запросов и серьезной нагрузки на технику, чаще всего на крупные сервера.

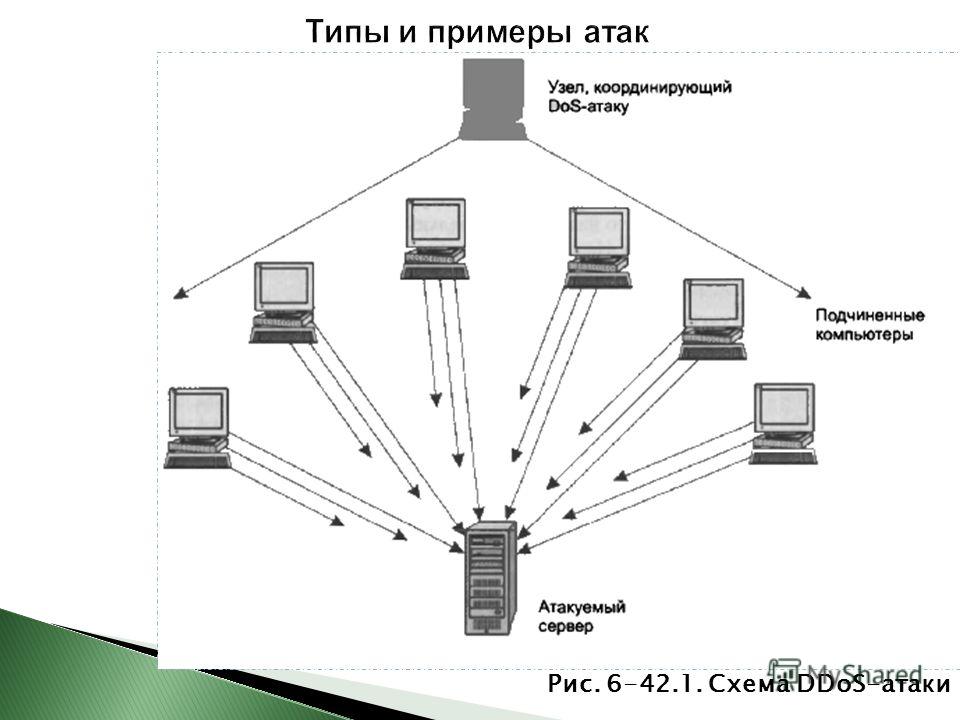

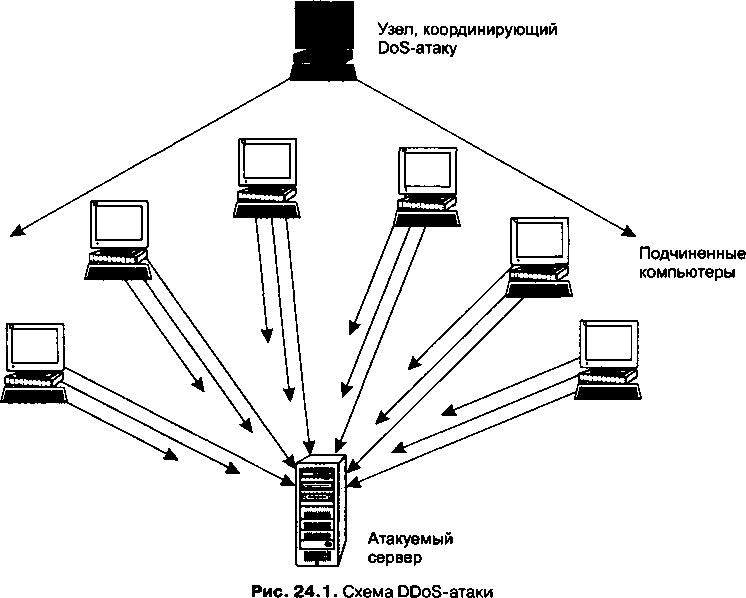

Схема DoS-атаки.

Почему используются DoS-атаки

Популярность ДоС-атак обусловлена тем, что определить исполнителя крайне сложно – он создает большую нагрузку через множество компьютеров в сети. Чаще всего такие атаки используются тогда, когда взломать систему или сервер не получается. Даже если с помощью DoS-атаки не удается получить доступ, техника выходит из строя или теряет производительность.

DoS-Атака на компанию Spamhaus.

Жертвами таких атак чаще всего становятся правительственные сайты, крупные порталы, онлайн-СМИ, серверы онлайн-игр, интернет-магазины, корпоративные сайты финансового сектора. Мотивация атакующего также зависит от сферы. Чаще всего атака происходит по причинам политических протестов, недобросовестной конкуренции, вымогательств и шантажа, личной неприязни, а также с целью развлечения.

Частота DoS-атак по сферам.

Классификация DoS-атак

-

Насыщение интернет-канала бесполезным трафиком (флудом) создает большое количество запросов к системе или серверу, за счет этого происходит быстрое исчерпание его ресурсов, что приводит к отключению или некорректной работе. Флуд бывает разных типов:

-

HTTP-флуд и ping-флуд — одни из самых простых и доступных видов атак: с помощью ping-запросов на компьютер «жертвы» с меньшим каналом интернета. HTTP-флуд применяется для серверов, отправляется HTTP-пакет, на который сервер шлет ответные пакеты, превышающие размеры, за счет чего пропускные способности сервера снижаются.

- ICMP-флуд – атака с помощью ICMP-пакета, который через усиливающую сеть способен вывести из строя любой компьютер, сервер, если размер сети насчитывает большое количество компьютеров.

- UDP-флуд – аналог ICMP-атаки, только в этом случае используется UDP-пакет и создаются echo-запросы на седьмой порт жертвы. За счет атаки возникает насыщение полосы пропускания.

-

HTTP-флуд и ping-флуд — одни из самых простых и доступных видов атак: с помощью ping-запросов на компьютер «жертвы» с меньшим каналом интернета. HTTP-флуд применяется для серверов, отправляется HTTP-пакет, на который сервер шлет ответные пакеты, превышающие размеры, за счет чего пропускные способности сервера снижаются.

- Проблемы системы квотирования – если на сервере плохо настроено квотирование, то можно получить доступ к CGI и задействовать скрипт, который будет использовать большое количество ресурсов компьютерной системы.

- Ошибки программирования – если в программном коде есть ошибки, профессионалы в сфере DoS-атак используют именно их для того, чтобы заставить систему выполнить команду с ошибкой, что приведет к аварийному выключению.

- Атаки на DNS-сервера – вид атаки, который использует множество компьютеров-зомби и путем захвата системных ресурсов или насыщения полосы выводит из строя обработчик доменного имени на IP адрес. Это делает страницу в интернете недоступной для пользователей.

Защита от DoS-атак

Наличие DoS-атаки невозможно не заметить по нагрузке на сервер и сопутствующим проблемам и сбоям. Но нужно знать хотя бы основные приемы по защите от подобных атак:

- Для защиты от HTTP-флуда увеличивается количество одновременных подключений. Делается это с помощью установки производительного веб-сервера Nginx, кеширующего запросы.

- ICMP-флуд можно предотвратить, отключив на компьютерной системе ответы на запросы ICMP ECHO.

- Если ограничить количество соединений к DNS-серверу и отключить от внешнего выхода UDP-сервисы, можно избежать атаки с UDP-флудом.

-

Если отключить очередь «полуоткрытых» портов TCP-соединений, можно защитить систему от SYN-флуда.

Существуют также универсальные способы защиты от разного рода DoS-атак.

- Включать и настраивать брандмауэр для сетевых сервисов;

- Использовать сервисы защиты от данных атак;

- Увеличивать ресурсы системы, сервера.

что это такое, их виды. Способы остановить и предотвратить DDoS-атаку

Что такое DDoS-атака

Атаки типа «отказ в обслуживании» DoS (Denial of Service) – это перегрузка сети паразитным трафиком (т.н. флуд), когда на атакуемый ресурс отправляется большое количество злонамеренных запросов, из-за чего полностью «забиваются» все каналы сервера или вся полоса пропускания входного маршрутизатора. При этом передать легитимный трафик на сервер становится невозможно. Запросов может быть так много, что сервер не успевает их обрабатывать и переходит в режим «отказа в обслуживании». На жаргоне специалистов это называется «положить сервер».

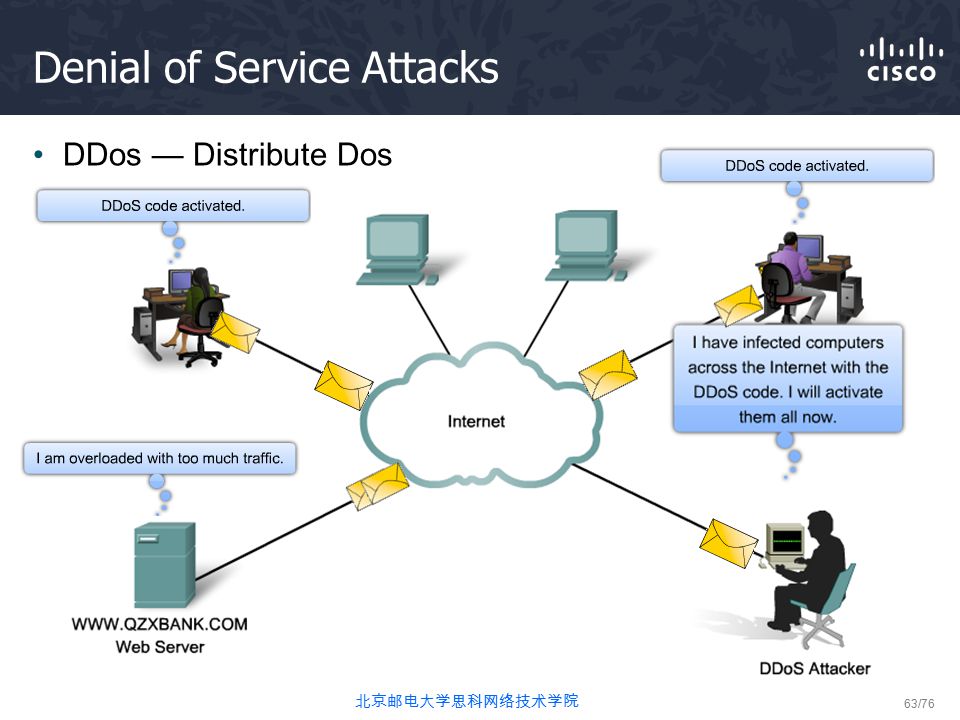

Если такая атака ведется не от одного компьютера, а от многих, то такая атака называется распределенной атакой DDoS (Distributed DoS).

Схема DDoS-атаки

Виды DDoS-атак

Атаки 3-4 уровня OSI

Это атаки на сетевом и транспортном уровнях. Злоумышленники «забивают» каналы передачи большим количеством передаваемых пакетов. Канал не может справиться с нагрузкой и выдает ошибку «отказ в доступе». DDoS-атаки могут использовать недостатки сетевых протоколов, перегружая сервер, в результате чего сервер перестает отвечать на запросы.

Атаки 7 уровня OSI

Атаки на уровне приложений потребляют не только сетевые ресурсы, но и ресурсы сервера. Сервер не выдерживает нагрузку, что приводит к его недоступности. Атака при этом направлена непосредственно на операционную систему или приложение с целью вынудить их превысить лимит вычислительной мощности сервера. При этом атакам подвергаются конкретные приложения, сервисы и службы. Атаки могут продолжаться длительное время (несколько часов или дней).

Типы DDoS-атак

- HTTP-флуд: самый простой вид запросов, например, при помощи HTTP-заголовка пакета, который указывает запрашиваемый ресурс сервера. Злоумышленник может использовать сколько угодно заголовков, придавая им нужные свойства. При DDoS-атаке HTTP-заголовки могут изменяться, делая их труднораспознаваемыми для выявления атаки. Кроме того, HTTP-запросы атаки могут передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. При этом «защищенность» идет атакующему только на пользу: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. То есть расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву, что приводит к исчерпанию его вычислительной мощности.

- SYN-флуд (TCP/SYN): устанавливает полуоткрытые соединения с узлом. Когда сервер-жертва принимает SYN-пакет синхронизации через открытый порт, он должен послать в ответ на сервер-источник запроса пакет подтверждения SYN-ACK и открыть соединение. После этого запроса сервер-источник должен послать на сервер пакет подтверждения ACK, однако злоумышленник не посылает это подтверждение. Соединения остаются полуоткрытыми до истечения тайм-аута. Очередь на подключение на атакуемом сервере переполняется и новые клиенты не могут установить соединение с сервером.

- MAC-флуд: злоумышленник посылает поток пустых фреймов Ethernet с разными MAC-адресами в каждом. Коммутаторы сети рассматривают каждый MAC-адрес в отдельности и резервируют ресурсы под каждый из них. Когда вся память коммутатора использована, он либо перестает отвечать, либо останавливает работу. Иногда атака MAC-флудом может удалять таблицы маршрутизации на узлах сети, таким образом нарушая работу всей сети, а не только одного сервера.

- Ping of Death: мастер-бот Ping of Death посылает злонамеренные пинг-запросы через различные IP-протоколы на атакуемый сервер, что приводит к его перегрузке.

В настоящее время такие атаки редки. Пропускная способность сетей значительно повысилась, а для таких атак нужно много ресурсов – зараженных ботов.

В настоящее время такие атаки редки. Пропускная способность сетей значительно повысилась, а для таких атак нужно много ресурсов – зараженных ботов. - Smurf Attack: разновидность Ping of Death. Этот вид атаки использует протокол Интернет (IP) и протокол управляющих сообщений ICMP (Internet Control Message Protocol), на которых работает зловредная программа Smurf. Она подменяет IP-адрес атакующего и пингует IP-адреса в корпоративной сети, оставляя на них полуоткрытые соединения.

- Fraggle Attack: использует большие объемы трафика UDP на вещательной сети маршрутизатора. Эта атака работает аналогично Smurf-атаке, но вместо протокола ICMP использует вещательный протокол UDP.

- Slowloris. Атака Slowloris направлена на веб-сервер. Атакующий сервер подключается к целевому серверу и оставляет это подключение полуоткрытым настолько долго, насколько это возможно, а затем размножает эти полуоткрытые соединения. Закрытие таких соединений атакуемым сервером по таймауту происходит медленнее, чем установка новых соединений. Противодействовать этой атаке довольно сложно, поскольку сложно отследить источник атаки.

- NTP-усиление. Атака использует серверы протокола сетевого времени NTP (Network Time Protocol), который используется для синхронизации компьютерных часов в сети. Цель атаки – перегрузка трафиком UDP. При этой атаке атакуемый сервер отвечает, посылая UDP-трафик на подмененный злоумышленником IP-адрес. «Усиление» означает, что объем ответного UDP-трафика много больше запроса. Поэтому сеть быстро перегружается бесполезным трафиком, а ее узлы останавливают работу.

- Pulse Wave. Главная опасность пульсирующих атак Pulse wave заключается в методике периодических всплесков трафика. Обычная DDoS-атака выглядит как постепенно нарастающий поток вредоносного трафика. Pulse wave представляет собой серию коротких, но мощных импульсов, происходящих с определенной периодичностью.

Пульсирующий трафик атаки Pulse wave (источник: ddos-guard.net)

- APDoS. Усовершенствованная повторяющаяся DoS-атака APDoS (Advanced Persistent DoS) нацелена на нанесение максимального вреда атакуемому серверу. Он использует механизмы HTTP-флуда, SYN-флуда и других видов атак. При этом посылаются миллионы запросов в секунду. Такая атака может длиться неделями, поскольку злоумышленник все время меняет тактику атаки, типы атаки, чтобы обмануть средства противодействия атакуемой стороны.

Как остановить DDoS-атаку

Для противодействия случившейся DDoS-атаке необходимо принять следующие меры:

- Как можно раньше идентифицировать DDoS-атаку. Чем скорее распознан факт атаки, а также ее источник, тем раньше ее можно остановить и минимизировать ущерб. Для этого полезно иметь профиль входящего трафика – какой объем и какого трафика откуда идет. При этом, если происходят отклонение от это этого профиля, это событие может быть автоматически распознано и могут быть приняты превентивные меры. Большинство DDoS-атак начинаются с кратковременных всплесков трафика, поэтому полезно иметь возможность распознать, вызваны ли эти всплески внезапной активностью легитимных пользователей, либо это начало DDoS-атаки.

Например, 6 сентября 2019 года около 21:00 по московскому времени у многих пользователей в Европе и мире перестали открываться сайты Википедии и Викимедии, а средства контроля доступности интернет-ресурсов зафиксировали падение сайта. Вскоре это прекратилось, но ненадолго. Около полуночи того же дня германский сайт Викимедиа сообщил в Твиттере о масштабной DDoS-атаке на свои серверы, которая с перерывами продолжалась до 5:40 утра следующего дня. Источником атаки была ранее неизвестная хакерская группа UkDrillas, которая проводила «натурные испытания» своих методик и средств, а сайт Википедии был выбран ими в качестве «подопытного кролика».

График сетевого трафика при DDoS-атаке на кластер серверов Викимедиа в г. Ашберн (шт. Вирджиния, США), достигавшего почти 3 Гбит/с (источник: ru.wikinews.org)

Ашберн (шт. Вирджиния, США), достигавшего почти 3 Гбит/с (источник: ru.wikinews.org)

- Однократное выделение серверу полосы пропускания «с запасом». Чем шире полоса у веб-сервера, тем обычно лучше. Таким образом сервер может выдерживать резкие и неожиданные всплески трафика, которые могут быть, например, результатом рекламной кампании. Но даже если заложить запас в 100 %, или 500 %, это вряд ли спасет от DDoS-атаки. Однако это может дать некоторое время на распознавание источника и типа атаки и принятие мер до того, как сервер «ляжет» полностью.

- Защита периметра сети. Есть несколько технических мер, которые можно предпринять для частичного ограничения эффекта атаки. Многие из них довольно просты и требуют лишь регулировки сетевых настроек. Например:

- Ограничить скорости маршрутизатора, чтобы предотвратить остановку сервера.

- Установить фильтры на маршрутизаторе для сброса пакетов от распознанного источника атаки.

- Установить таймаут на полуоткрытые соединения (от которых в течение времени таймаута не получен подтверждающий ответ источника запроса).

- Сбрасывать пакеты с подмененными IP-адресами и вообще пакеты необычной структуры.

- Установить более низкие пороги сброса для SYN-, ICMP-, и UDP-флуда.

Однако все эти меры хорошо известны и хакерам, и они изобретают все новые способы атак и увеличивают их интенсивность. Но все же эти меры помогут выиграть время на распознавание атаки и принятие мер до наступления фатальной ситуации.

Шансы на предотвращение DDoS-атаки значительно увеличиваются, если веб-сервер расположен в дата-центре, а не в корпоративной сети предприятия. В дата-центрах обычно и входная полоса шире, и имеются мощные маршрутизаторы, которые не всякая организация может себе позволить, а также и персонал имеет больше опыта в предотвращении атак. По крайней мере, другие серверы организации (email, VoIP и пр. ) не подвергнутся воздействию атаки.

) не подвергнутся воздействию атаки.

- Обратиться к специалисту по DDoS-атакам. Есть специальные компании, которые специализируются на оказании экстренной помощи организациям, ставшим объектом DDoS-атаки. У таких компаний есть разнообразные технологии и средства, чтобы обеспечить работоспособность сервера под DDoS-атакой.

Работа услуги предотвращения DDoS-атак, предоставляемая хостинг-провайдером (источник: ИКС медиа)

- Создать инструкцию по действиям в случае DDoS—атаки. В такой инструкции могут быть в доступной форме расписаны действия персонала по предотвращению случившейся DDoS-атаки.

Как предотвратить DDoS-атаку

- Увеличить полосу пропускания. При этом возможно распознать всплески трафика на ранней стадии. Однако в настоящее время это уже плохо помогает предотвратить массированные DDoS-атаки.

- Резервировать ИТ-инфраструктуру. Чтобы максимально усложнить хакерам задачу DDoS-атаки на сервер, лучше распределить виртуальную серверную инфраструктуру по нескольким дата-центрам с использованием хорошей системы балансировки, которая распределяет трафик между ними. При возможности эти дата-центры должны быть в разных областях и округах страны (или даже в разных странах). Еще лучше будет, если эти дата-центры подключены к разным транспортным сетям, в которых нет очевидных «узких мест» в одной точке. Таким образом, хакеру, в лучшем случае, удастся атаковать лишь часть серверной инфраструктуры, а остальные части инфраструктуры смогут взять на себя дополнительный трафик или его долю.

- Конфигурировать сетевое оборудования так, чтобы противодействовать DDoS-атакам. Например, можно сконфигурировать файрволл или маршрутизатор так, чтобы они сбрасывали входные пакеты с протоколом ICMP или блокировали ответы от DNS-сервера вне корпоративной сети.

Это может помочь предотвратить DDoS-атаки пингования.

Это может помочь предотвратить DDoS-атаки пингования. - Использовать аппаратные и программные средства анти-DDoS. Серверы должны быть защищены сетевыми фаерволами, а также фаерволами для веб-приложений. Кроме того, полезно использовать балансировщики нагрузки. Многие вендоры оборудования включают программную защиту от DDoS-атак, таких как SYN-flood, которая следит за количеством незакрытых соединений и сбрасывает их при превышении порога. На веб-серверах, которые наиболее часто подвергаются DDoS-атакам, может быть установлено специальное ПО. Например, это может быть ПО, предотвращающее на 7-м уровне OSI такие атаки, как Slowloris.

- Специальные защитные средства. Защитные средства анти-DDoS для фаерволов и контроллеров пограничных сессий поставляются такими вендорами, как NetScout Arbor, Fortinet, Check Point, Cisco, Radware и др. В них могут использоваться в т. ч. и средства искусственного интеллекта по распознаванию сигнатур во входящем трафике. Однако слабым местом такого метода защиты является то, что эти средства часто имеют ограничения по объему пропускаемого ими трафика. Самые мощные из них могут обрабатывать трафик около 80 Гб/с, а современные техники DDoS-атак могут превосходить и этот уровень трафика.

- Защита DNS-сервера. Не следует забывать и о том, что злоумышленники могут атаковать веб-серверы не напрямую, а «положив» DNS-сервер корпоративной сети. Поэтому важно резервировать DNS-серверы, располагая их в разных дата-центрах с балансировщиками нагрузки.

Заключение

Можно сказать, что не существует какой-то «волшебной таблетки», универсального средства, которые дадут возможность забыть о DDoS-атаках. Хакеры-злоумышленники – народ злобно-изощренный, и они не только изобретают все новые виды, методы и средства DDoS-атак, но также и тщательно изучают доступные на рынке средства противодействия им. Здесь весьма уместна присказка про «болт с резьбой», весьма популярная в среде хакеров.

Какие бы и сколько бы средств какой угодно мощности вы ни установите на свою сеть, это не даст гарантии того, что вы не станете жертвой DDoS-атаки. Поэтому защите от DDoS-атак необходимо постоянно уделять самое пристальное внимание. Не следует ограничиваться только установкой программно-аппаратных средств защиты. Необходимо также проводить образовательную работу среди инженерного персонала.

DDoS-атаки во втором квартале 2020 года

Обзор новостей

В прошедшем квартале были обнаружены сразу два новых метода амплификации DDoS-атак. Израильские исследователи в середине мая сообщили об уязвимости DNS-серверов, которая кроется в механизме делегирования запроса между DNS-серверами. Схема эксплуатации уязвимости получила название NXNSAttack. Злоумышленник отправляет на легитимный рекурсивный DNS-сервер запрос к нескольким поддоменам в зоне ответственности собственного вредоносного DNS-сервера. В ответ вредоносный сервер делегирует запрос множеству фальшивых NS-серверов в домене жертвы, не указывая их адреса. В результате легитимный DNS-сервер опрашивает все предложенные поддомены, что приводит к росту объема трафика в 1620 раз. Уязвимость исправлена в новых версиях ПО для DNS-серверов.

Примерно неделю спустя китайские исследователи опубликовали информацию об еще одном методе усиления DDoS-атак, который получил название RangeAmp. Метод эксплуатирует запросы HTTP Range, позволяющие загружать файлы по частям. Как выяснили эксперты, вредоносный Range-запрос может заставить сети доставки контента (CDN) во много раз увеличить нагрузку на целевой сайт. Исследователи выделяют два типа атак RangeAmp. Первый предполагает отправку трафика с CDN-сервера непосредственно на серверы целевого ресурса и его амплификацию от 724 до 43 330 раз. Во втором случае увеличенные объемы мусорного трафика передаются между двумя CDN-серверами. При этом фактор амплификации может достигать 7500 раз. По словам исследователей, большинство CDN-провайдеров выпустили обновления, защищающие их серверы от такого рода атак, или заявили о намерении это сделать.

Пока исследователи изучают новые способы усиления атак, владельцы DDoS-ботнетов ищут новые ресурсы для их расширения. В июне наши коллеги из Trend Micro обнаружили, что зловреды Kaiji и XORDDoS, ранее специализировавшиеся на IoT-устройствах, нацелились на незащищенные серверы Docker. В случае успешной атаки бот XORDDoS проникал во все контейнеры на сервере, а Kaiji создавал свой. Контейнеры Docker могут оказаться малопригодными для DDoS-атак — в частности, из-за возможности ограничить количество используемых ими сетевых протоколов. Поэтому обычно незащищенные контейнеры атакуют в первую очередь майнинговые боты. Впрочем, некоторые зловреды успешно сочетают в себе функции DDoS-бота и майнера. Например, недавно в дикой природе обнаружили бота, который может как устраивать DDoS по протоколам TCP, UDP или HTTP, так и добывать криптовалюту Monero для своих хозяев.

Громкие социально-политические события, которыми был ознаменован второй квартал 2020 года, не могли не отразиться и на картине DDoS-атак. Так, в конце мая в США резко — в 1120 раз — возросло количество атак на правозащитные организации. Эта активность совпала с развернувшимися в стране протестами. Пострадала и другая сторона конфликта: мишенью DDoS стали государственные инфосистемы штата Миннесота. В частности, неизвестные «положили» сайт полиции Миннеаполиса. Одновременно с этим появились твиты, утверждающие, что атаку совершили хактивисты Anonymous, которые ранее угрожали разоблачить преступления полицейских, однако представители группировки не взяли на себя ответственность за инцидент.

В июне в России проходило многодневное голосование по поправкам в Конституцию, в ходе подготовки которого тоже не обошлось без DDoS. Через день после начала голосования об атаке заявили в Центризбиркоме. Сразу после ЦИК под удар попал сервис онлайн-голосования, однако, по словам чиновников, прервать его функционирование не удалось. При этом тот же сервис в самом начале голосования работал с перебоями — не справился с легитимной нагрузкой. Не обошли вниманием злоумышленники и информационный ресурс «конституция2020.рф«. По словам представителей ЦИК, 28 июня на ресурс обрушились потоки мусорного трафика из Великобритании и Сингапура.

Не обошли вниманием злоумышленники и информационный ресурс «конституция2020.рф«. По словам представителей ЦИК, 28 июня на ресурс обрушились потоки мусорного трафика из Великобритании и Сингапура.

Традиционно досталось и СМИ. На этот раз пострадало независимое общественно-политическое издание «Белорусский партизан». По словам представителей портала, сначала его атаковали с иностранных IP-адресов, затем подключились белорусские. В результате издание вынуждено было сменить IP. В последнее время белорусские интернет-площадки все чаще привлекают внимание организаторов DDoS.

Во многих странах второй квартал прошел под знаком борьбы с пандемией коронавируса COVID-19, при этом компании и образовательные учреждения, как и ранее, работали удаленно. Соответственно, продолжились и активные атаки на онлайн-ресурсы. Так, в России, по данным «Ростелекома», более чем в пять раз возросло количество попыток вывести из строя учебные ресурсы — электронные дневники, образовательные платформы, сайты с проверочными работами и т. д.

Впрочем, не все масштабные перебои со связью — последствия DDoS-атак. В середине июня пользователи США испытывали проблемы с доступом к сетям мобильных операторов TMobile и Verizon. В Twitter появились сообщения о масштабной DDoS-атаке на этих провайдеров и ряд социальных сетей, якобы проводившейся из Китая, однако эта информация не подтвердилась. Напротив, как заявили в T-Mobile, в действительности пострадавшие ресурсы, в том числе сети ее конкурентов, оказались вне зоны доступа из-за сбоя в работе проводных линий ее поставщика на юго-востоке страны, повлекшего за собой перегрузку сети.

Пока технические сбои и злоумышленники выводили из строя полезные ресурсы, полиция Нидерландов прикрыла сразу 15 сайтов, продававших услуги по организации DDoS-атак. Кроме того, в апреле голландские правоохранители арестовали девятнадцатилетнего юношу, который в марте пытался нарушить работу нескольких правительственных порталов. Полицейские решительно настроены по отношению к связанным с DDoS ресурсам и лицам. По их словам, они намерены максимально усложнить реализацию таких атак.

По их словам, они намерены максимально усложнить реализацию таких атак.

Продолжают бороться с DDoS и в других странах. Так, в Израиле бывших совладельцев сайта, продающего услуги по организации атак, приговорили к шести месяцам общественных работ и штрафам. Вредоносный ресурс под названием vDOS просуществовал четыре года и был закрыт в 2016-м.

Тенденции квартала

Последние несколько лет мы наблюдали значительное падение числа DDoS-атак во втором квартале по сравнению с первым, который, наоборот, обычно проходит напряженно. Однако с апреля по июнь 2020 года картина оставалась примерно такой же, как и в предыдущий отчетный период: общее количество атак незначительно выросло, количество умных атак незначительно упало, но в целом данные за два квартала почти не отличаются.

Сравнительное количество DDoS-атак, Q1 и Q2 2020, а также Q2 2019. За 100% приняты данные за Q2 2019. (скачать)

То, что в «низком» втором квартале мы получили показатели, практически идентичные с «высоким» первым, говорит о беспрецедентном росте рынка атак за отчетный период. Это хорошо видно, если сравнивать показатели второго квартала 2020 года с данными за аналогичный период 2019-го: общее количество атак выросло более чем втрое, а количество умных атак — более чем в два раза.

Продолжительность атак в среднем не изменилась ни в сравнении с первым кварталом, ни в сравнении с прошлым годом и осталась на уровне примерно 20 минут. Лидируют по длительности умные атаки, которые в среднем продолжались несколько часов. Эта тенденция сохраняется уже давно, так что мы не увидели ничего нового. Однако стоит отметить, что во втором квартале мы наблюдали необычно долгую умную атаку. Это сказалось на максимальной продолжительности DDoS, которая выросла в 4,5 раза по сравнению с прошлым годом. При расчете средних показателей мы исключили эту атаку из выборки.

Продолжительность DDoS-атак, Q1 и Q2 2020, а также Q2 2019. За 100% приняты данные за Q2 2019. (скачать)

(скачать)

Как и в предыдущий отчетный период, во втором квартале атакам чаще всего подвергались образовательные и государственные учреждения. При этом количество атак на образовательный сектор резко уменьшилось со второй половины июня, что можно связать с началом каникул.

Статистика квартала

Результаты квартала

- Первая тройка стран по количеству атак не изменилась: Китай (65,12%), США (20,28%) и специальный административный район Гонконг (6,08%).

- Из десятки вышла Румыния, занявшая 17-е место, а Великобритания, напротив, взлетела с 18-й строчки на 10-ю.

- Первые пять мест как по числу мишеней, так и по числу атак занимают Китай (66,02%), США (19,32%), Гонконг (6,34%), ЮАР (1,63%) и Сингапур (1,04%).

- Наметился перелом в уже ставшем привычным снижении числа атак: в этом квартале их стало немного больше, с пиком в 298 атак 9 апреля.

- Во втором квартале мы наблюдали два провала длиной в несколько дней (с 30 апреля по 6 мая и с 10 по 12 июня), когда число атак не превышало 10–15 в день.

- Активность DDoS-ботнетов возрастала по средам и четвергам и падала по субботам.

- Даже самые долгие атаки продолжались менее девяти суток (215, 214 и 210 часов), что вдвое меньше лидеров предыдущего квартала (около 19 суток).

- SYN-флуд остается основным инструментом DDoS-атак (94,7%), ICMP-атаки составили 4,9%, остальные виды DDoS отошли на задний план.

- Соотношение Windows- и Linux-ботнетов осталось практически без изменений, последние по-прежнему отвечают за абсолютное большинство (94,78%) атак.

География атак

Во втором квартале 2020 года первое место по числу атак с большим отрывом вновь занял Китай (65,12%), второе по-прежнему за США (20,28%), третье досталось Гонконгу (6,08%). При этом если доля первых двух стран с прошлого квартала выросла — на 3,59 и 1,2 п. п. соответственно, то доля Гонконга слегка снизилась — на 1,26 п. п.

Изменений в составе первой десятки тоже не много. В ней мы по-прежнему видим ЮАР (1,28%) и Сингапур (1,14%), обе страны поднялись на одну строку и теперь занимают 4-ю и 5-ю позицию соответственно. Далее идут Индия (0,33%) и Австралия (0,38%), переместившиеся с 9-го на 7-е и с 10-го на 6-е место соответственно. За ними следует Канада (0,24%), слегка сдавшая позиции и спустившаяся на 9-ю строку.

В ней мы по-прежнему видим ЮАР (1,28%) и Сингапур (1,14%), обе страны поднялись на одну строку и теперь занимают 4-ю и 5-ю позицию соответственно. Далее идут Индия (0,33%) и Австралия (0,38%), переместившиеся с 9-го на 7-е и с 10-го на 6-е место соответственно. За ними следует Канада (0,24%), слегка сдавшая позиции и спустившаяся на 9-ю строку.

Новичком этого рейтинга стала поднявшаяся с далекой 18-й строчки Великобритания (0,18%, рост на 0,1 п. п.), которая делит 10-е место с Южной Кореей. На седьмой позиции с долей в 0,26% оказались страны Евросоюза, которые по отдельности нечасто становятся мишенью DDoS-атак. А вот Румыния опустилась с 4-го на 17-е место и покинула TOP 10.

Распределение DDoS-атак по странам, Q1 и Q2 2020 г. (скачать)

По традиции географическое распределение уникальных целей во многом повторяет распределение атак. В этом квартале в рейтингах пересекаются 6 стран из 10, причем первая пятерка совпадает полностью: это снова Китай (66,02%), США (19,32%), Гонконг (6,34%), ЮАР (1,63%) и Сингапур (1,04%). При этом рост доли мишеней по сравнению с предыдущим отчетным периодом зарегистрирован только в Китае — на 13,31 п. п., а остальные страны показали незначительный спад.

Шестое место заняла Австралия (0,3%), в прошлом квартале расположившаяся на девятом. Кроме того, в десятку после недолгого отсутствия вернулся Вьетнам: при небольшом росте доли целей на его территории (всего 0,06 п. п.) он разделил седьмую и восьмую позиции с Индией (0,23%), оттеснив Южную Корею, которая теперь делит последние две строки рейтинга с новичком этого квартала, Японией (0,18%).

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2020 г. (скачать)

Динамика числа DDoS-атак

Обычно второй квартал проходит спокойнее первого, однако нынешний год стал исключением. Долговременная тенденция к снижению числа атак, к сожалению, прервалась, и в этот раз мы наблюдаем рост. Пики пришлись на 9 апреля (298 атак) и 1 апреля (287 атак за день). Также дважды — 13 и 16 мая — число атак превышало пиковое значение за два прошлых квартала. А в начале мая организаторы DDoS, видимо, решили устроить себе каникулы: с 30 апреля по 6 мая число атак ни разу не достигло даже 15 за день, а со 2 по 4 мая их наблюдалось всего по 8–9 штук. Еще один спокойный период пришелся на 10–12 июня — 13, 15 и вновь 13 атак в день соответственно.

Также дважды — 13 и 16 мая — число атак превышало пиковое значение за два прошлых квартала. А в начале мая организаторы DDoS, видимо, решили устроить себе каникулы: с 30 апреля по 6 мая число атак ни разу не достигло даже 15 за день, а со 2 по 4 мая их наблюдалось всего по 8–9 штук. Еще один спокойный период пришелся на 10–12 июня — 13, 15 и вновь 13 атак в день соответственно.

В результате мы видим как рекордно высокое, так и рекордно низкое число атак за последние три квартала. Здесь стоит отметить, что самые тихие дни повторяют абсолютный рекорд за историю наблюдений, поставленный в последнем квартале 2019 года, а вот самые активные сильно недотягивают даже до уровня относительно спокойного третьего квартала. При этом среднее число атак выросло по сравнению с прошлым отчетным периодом почти на 30%.

Динамика числа DDoS-атак, Q2 2020 г. (скачать)

Во втором квартале организаторы атак отдавали предпочтение средам (16,53%), а отдыхали от неправедных трудов по субботам (всего 11,65%). Впрочем, разница между «лидером» и «антилидером» невелика, всего 4,88 п. п. По сравнению с прошлым кварталом значительно выросла доля атак по средам (на 5,37 п. п.) и четвергам (на 3,22 п. п.), а сдал позиции понедельник (минус 3,14 п. п.).

Распределение DDoS-атак по дням недели, Q1 и Q2 2020 г. (скачать)

Длительность и типы DDoS-атак

Средняя длительность атак по сравнению с прошлым отчетным периодом немного снизилась за счет увеличения на 4 п. п. доли сверхкоротких атак и уменьшения на 0,1 п. п доли многодневных, но в большей мере из-за отсутствия сверхдлинных атак. Если в первом квартале мы видели атаки, продолжавшиеся до 20 суток, то в этот раз ТОР 3 длились 215, 214 и 210 часов, то есть меньше девяти суток.

Распределение атак по продолжительности при этом практически не изменилось: упомянутый рост на 4 п. п. — самое значимое событие, остальные различия составляют от 0,06 до 1,9 п. п., что приближается к статистической погрешности. Таким образом, на самые короткие атаки (до 4 часов) пришлось 85,97% общего количества DDoS, на атаки длительностью 5–9 часов — 8,87%, до 19 часов — 3,46%, до 49 часов — 1,39% и до 99 часов — 0,11%. Атак от 100 до 139 часов оказалось чуть больше — 0,16%, а самые долгие атаки составили 0,05% общего числа DDoS.

Таким образом, на самые короткие атаки (до 4 часов) пришлось 85,97% общего количества DDoS, на атаки длительностью 5–9 часов — 8,87%, до 19 часов — 3,46%, до 49 часов — 1,39% и до 99 часов — 0,11%. Атак от 100 до 139 часов оказалось чуть больше — 0,16%, а самые долгие атаки составили 0,05% общего числа DDoS.

Распределение DDoS-атак по длительности в часах, Q1 и Q2 2020 г. (скачать)

Доля SYN-флуда в этом квартале составила 94,7% (рост на 2,1 п. п.). Второй квартал подряд за лидером следует ICMP-флуд: 4,9%, что на 1,3 п. п. выше, чем в прошлый отчетный период. На TCP-атаки пришлось 0,2% от общего числа нападений, а замыкают рейтинг UDP- и HTTP-атаки (по 0,1%). Доля последних трех групп упала по сравнению с предыдущим кварталом.

Распределение DDoS-атак по типам, Q2 2020 г. (скачать)

Доля Windows-ботнетов сократилась на 0,41 п. п. по сравнению с прошлым кварталом и составила 5,22%. Ботнеты на Linux, таким образом, занимают 94,78% всех зомби-сетей.

Соотношение атак Windows- и Linux-ботнетов, Q1 и Q2 2020 г. (скачать)

Заключение

Второй квартал 2020 года примечателен количеством DDoS-атак: если обычно с апреля по июнь мы наблюдаем затишье, то в этот раз DDoS-активность выросла по сравнению с прошлым отчетным периодом. Скорее всего, это связано с пандемией коронавируса и ограничительными мерами, которые во многих странах продолжались часть квартала или на всем его протяжении. Вынужденное перемещение жизни в интернет увеличило количество возможных мишеней для DDoS. В остальном во втором квартале мало что поменялось: состав TOP 10 по количеству атак и мишеней практически тот же, как и распределение атак по длительности. Заметно упала доля всех видов DDoS, кроме SYN- и ICMP-флуда, однако говорить о какой-либо тенденции в этой связи преждевременно.

Мы ожидаем, что показатели третьего квартала, которые тоже обычно низкие, окажутся примерно на том же уровне, что и во втором, или уменьшатся незначительно. На данный момент у нас нет оснований предполагать иное. Крайне интересно будет наблюдать за атаками в четвертом квартале: конец года и праздничный сезон традиционно богат на DDoS, поэтому если тренд сохранится на том же уровне (тем более, если мы увидим вторую волну эпидемии), вполне возможно, что рынок DDoS значительно вырастет.

На данный момент у нас нет оснований предполагать иное. Крайне интересно будет наблюдать за атаками в четвертом квартале: конец года и праздничный сезон традиционно богат на DDoS, поэтому если тренд сохранится на том же уровне (тем более, если мы увидим вторую волну эпидемии), вполне возможно, что рынок DDoS значительно вырастет.

DDoS — распределенные атаки типа «отказ в обслуживании»

DoS-атака или Denial of Service attack — это атака типа «отказ в обслуживании».

Суть этого типа атак состоит в «перегрузке» атакуемого сервера или каналов связи, а исчерпание ресурсов атакуемой системы или ухудшает качество работы приложения, или вообще прекращает его работу. Простой DoS встречается редко и обычно отбивается банальной блокировкой доступа к системе для атакующего компьютера.

DDоS — это распределённая атака, основанная на том же принципе, то есть производящаяся с более чем одного атакующего компьютера. DDoS несколько усложняет блокировку атакующих — чем больше атакующий ботнет, тем сложнее отбиваться.

DDoS — это не про HighLoad или производительность

DoS или DDoS не стоит путать с падением производительности или сбоями под нагрузкой.

Начнём с того, что 9 из 10 случаев, когда Заказчик говорит, что его проект DDoS’ят — это заблуждение, вызванное тем, что сайт просто «тормозит» по другим причинам: плохая архитектура приложения или недостаточно мощное хостинговое оборудование.

- Реальный DDoS стоит для его инициатора денег и редко длится неделями, как это бывает у «заблуждающихся».

- В принципе не DDoS’ят «местячковые» проекты, которые посещает не больше несколько сотен человек в сутки — они просто никому «дорогу не переходят».

- Если сайт на дешёвом виртуальном хостинге, то там и легитимные посетители способны «положить» инфраструктуру.

- Проекты, сделанные дёшево и «на коленке», могут просто плохо работать, для высокой производительности нужны усилия разработчиков, решения «из коробки» редко бывают устойчивыми к нагрузкам.

Решение очень простое — сменить хостинг на более производительный, осуществить профилирование работы сайта или веб-приложения и убрать «узкие места».

Реальные атаки DDoS

Если классифицировать по уровню атаки, то есть 2 сценария:

- (D)DoS на приложение

- (D)DoS на сеть

В случае, когда имеет место реальный (D)DoS, распространены два основных варианта:

- Атака относительно слабая и нацелена в основном на уровень приложения, но приложение или сервер не могут от неё отбиться в силу недостаточной оптимизированности. Это наиболее частый вариант, когда атака имеет место на не самые популярные ресурсы. Чаще всего помогает настройка брандмауэра, выявление и бан атакующих, а если проблема в приложении — то спасает настройка кеширования и усложнение доступа к «тяжёлой» функциональности, которая грузит сервер.

- Атака сильная и полностью «забивает» канал связи — на уровне приложения и сервера с ней уже не справиться. Встречается в коммерческом сегменте такое не очень часто. Тут уже надо обращаться за помощью к хостеру или к специализированным компаниям — они могут «взять удар на себя» и пропустят к сайту только нормальных пользователей.

(D)DoS на приложение

Атака основана на отправке большого количества запросов на выполнение ресурсоёмких операций:

- большие выборки объектов без лимитов

- сложные фильтры / поиск

- запросы на обработку графики

- загрузка объёмных файлов

Также можно классифицировать атаки по ресурсу, который подвергается наибольшей нагрузке:

- CPU — процессор перегружен вычислениями

- RAM — не хватает оперативной памяти

- I/O — не хватает производительности ввода-вывода

- Хранилище — забивается система хранения

Основные механики защиты от DDos на уровень приложения:

- Настройка мониторинга показателей

- Выявление и анализ ресурсоёмких запросов

- Оптимизация производительности

- Настройка кэширования

- Установка лимитов

- Использование очередей

- Требование аутентификации для «тяжелых» операций

- Проверка на человечность (капчи и подобные механизмы)

- Блокировка по IP

- Корректное конфигурирование серверного ПО под ресурсы (исключаем OOM)

- Возможность отключения вторичного функционала без ущерба для работоспособности всей системы

(D)DoS на сеть

Принцип атаки: переполнение полосы пропускания, различный флуд (HTTP, ICMP, UPD, SYN)

Основные механики защиты от DDos на уровень сети:

- Своевременное обновление ПО

- Конфигурация ядра ОС для поддержки большого количества соединений

- Брандмауэры / Firewalls

- Deep Packet Inspection (DPI)

- Услуги хостинг-провайдера

- Сервисы защиты / CDN

DDoS-атаки: типы атак и уровни модели OSI

Основополагающими концепциями кибер-безопасности являются доступность, целостность и конфиденциальность. Атаки «отказ в обслуживании» (DoS) влияют на доступность информационных ресурсов. Отказ в обслуживании считается успешным, если он привел к недоступности информационного ресурса. Успешность атаки и влияние на целевые ресурсы отличаются тем, что влияние наносит жертве урон. Например, если атакуется интернет-магазин, то длительный отказ в обслуживании может причинить финансовые убытки компании. В каждом конкретном случае DoS-активность может либо непосредственно причинить вред, либо создать угрозу и потенциальный риск нанесения убытков.

Атаки «отказ в обслуживании» (DoS) влияют на доступность информационных ресурсов. Отказ в обслуживании считается успешным, если он привел к недоступности информационного ресурса. Успешность атаки и влияние на целевые ресурсы отличаются тем, что влияние наносит жертве урон. Например, если атакуется интернет-магазин, то длительный отказ в обслуживании может причинить финансовые убытки компании. В каждом конкретном случае DoS-активность может либо непосредственно причинить вред, либо создать угрозу и потенциальный риск нанесения убытков.

Первая D в DDoS означает distributed: распределённая атака типа «отказ в обслуживании». В этом случае речь идёт об огромной массе злонамеренных запросов, поступающих на сервер жертвы из множества разных мест. Обычно такие атаки организуются посредством бот-сетей.

В этой статье мы подробно рассмотрим, какие типы DDoS-трафика и какие виды DDoS-атак существуют. Для каждого вида атак будут приведены краткие рекомендации по предотвращению и восстановлению работоспособности.

Типы DDoS-трафика

Самый простой вид трафика — HTTP-запросы. С помощью таких запросов, например, любой посетитель общается с вашим сайтом посредством браузера. В основе запроса лежит HTTP-заголовок.

HTTP-заголовок. HTTP заголовки — это поля, которые описывают, какой именно ресурс запрашивается, например, URL-адрес или форма, или JPEG. Также HTTP заголовки информируют веб-сервер, какой тип браузера используется. Наиболее распространенные HTTP заголовки: ACCEPT, LANGUAGE и USER AGENT.

Запрашивающая сторона может использовать сколько угодно заголовков, придавая им нужные свойства. Проводящие DDoS-атаку злоумышленники могут изменять эти и многие другие HTTP-заголовки, делая их труднораспознаваемыми для выявления атаки. В добавок, HTTP заголовки могут быть написаны таким образом, чтоб управлять кэшированием и прокси-сервисами. Например, можно дать команду прокси-серверу не кэшировать информацию.

HTTP GET

- HTTP(S) GET-запрос — метод, который запрашивает информацию на сервере. Этот запрос может попросить у сервера передать какой-то файл, изображение, страницу или скрипт, чтобы отобразить их в браузере.

- HTTP(S) GET-флуд — метод DDoS атаки прикладного уровня (7) модели OSI, при котором атакующий посылает мощный поток запросов на сервер с целью переполнения его ресурсов. В результате сервер не может отвечать не только на хакерские запросы, но и на запросы реальных клиентов.

HTTP POST

- HTTP(S) POST-запрос — метод, при котором данные помещаются в тело запроса для последующей обработки на сервере. HTTP POST-запрос кодирует передаваемую информацию и помещает на форму, а затем отправляет этот контент на сервер. Данный метод используется при необходимости передавать большие объемы информации или файлы.

- HTTP(S) POST-флуд — это тип DDoS-атаки, при котором количество POST-запросов переполняют сервер так, что сервер не в состоянии ответить на все запросы. Это может привести к исключительно высокому использованию системных ресурсов, и, в последствии, к аварийной остановке сервера.

Каждый из описанных выше HTTP-запросов может передаваться по защищенному протоколу HTTPS. В этом случае все пересылаемые между клиентом (злоумышленником) и сервером данные шифруются. Получается, что «защищенность» тут играет на руку злоумышленникам: чтобы выявить злонамеренный запрос, сервер должен сначала расшифровать его. Т.е. расшифровывать приходится весь поток запросов, которых во время DDoS-атаки поступает очень много. Это создает дополнительную нагрузку на сервер-жертву.

SYN-флуд (TCP/SYN) устанавливает полуоткрытые соединения с узлом. Когда жертва принимает SYN-пакет через открытый порт, она должна послать в ответ SYN-ACK пакет и установить соединение. После этого инициатор посылает получателю ответ с ACK-пакетом. Данный процесс условно называется рукопожатием. Однако, во время атаки SYN-флудом рукопожатие не может быть завершено, т.к. злоумышленник не отвечает на SYN-ACK сервера-жертвы. Такие соединения остаются полуоткрытыми до истечения тайм-аута, очередь на подключение переполняется и новые клиенты не могут подключиться к серверу.

Однако, во время атаки SYN-флудом рукопожатие не может быть завершено, т.к. злоумышленник не отвечает на SYN-ACK сервера-жертвы. Такие соединения остаются полуоткрытыми до истечения тайм-аута, очередь на подключение переполняется и новые клиенты не могут подключиться к серверу.

UDP-флуд чаще всего используются для широкополосных DDoS-атак в силу их бессеансовости, а также простоты создания сообщений протокола 17 (UDP) различными языками программирования.

ICMP-флуд. Протокол межсетевых управляющих сообщений (ICMP) используется в первую очередь для передачи сообщений об ошибках и не используется для передачи данных. ICMP-пакеты могут сопровождать TCP-пакеты при соединении с сервером. ICMP-флуд — метод DDoS атаки на 3-м уровне модели OSI, использующий ICMP-сообщения для перегрузки сетевого канала атакуемого.

MAC-флуд — редкий вид атаки, при котором атакующий посылает множественные пустые Ethernet-фреймы с различными MAC-адресами. Сетевые свитчи рассматривают каждый MAC-адрес в отдельности и, как следствие, резервируют ресурсы под каждый из них. Когда вся память на свитче использована, он либо перестает отвечать, либо выключается. На некоторых типах роутеров атака MAC-флудом может стать причиной удаления целых таблиц маршрутизации, таким образом нарушая работу целой сети.

Классификация и цели DDoS-атак по уровням OSI

Интернет использует модель OSI. Всего в модели присутствует 7 уровней, которые охватывают все среды коммуникации: начиная с физической среды (1-й уровень) и заканчивая уровнем приложений (7-й уровень), на котором «общаются» между собой программы.

DDoS-атаки возможны на каждом из семи уровней. Рассмотрим их подробнее.

7-й уровень OSI: Прикладной

| Тип данных | Данные |

| Описание уровня | Начало создания пакетов данных. Присоединение и доступ к данным. Пользовательские протоколы, такие как FTP, SMTP, Telnet, RAS |

| Протоколы | FTP, HTTP, POP3, SMTP и шлюзы, которые их используют |

| Примеры технологий DoS | PDF GET запросы, HTTP GET, HTTP POST (формы веб-сайтов: логин, загрузка фото/видео, подтверждение обратной связи) |

| Последствия DDoS-атаки | Нехватка ресурсов. Чрезмерное потребление системных ресурсов службами на атакуемом сервере. Чрезмерное потребление системных ресурсов службами на атакуемом сервере. |

Что делать: Мониторинг приложений — систематический мониторинг ПО, использующий определенный набор алгоритмов, технологий и подходов (в зависимости от платформы, на котором это ПО используется) для выявления 0day-уязвимостей приложений (атаки 7 уровня). Идентифицировав такие атаки, их можно раз и навсегда остановить и отследить их источник. На данном слое это осуществляется наиболее просто.

6-й уровень OSI: Представительский

| Тип данных | Данные |

| Описание уровня | Трансляция данных от источника получателю |

| Протоколы | Протоколы сжатия и кодирования данных (ASCII, EBCDIC) |

| Примеры технологий DoS | Подложные SSL запросы: проверка шифрованных SSL пакетов очень ресурсоемка, злоумышленники используют SSL для HTTP-атак на сервер жертвы |

| Последствия DDoS-атаки | Атакуемые системы могут перестать принимать SSL соединения или автоматически перегружаться |

Что делать: Для уменьшения вреда обратите внимание на такие средства, как распределение шифрующей SSL инфраструктуры (т.е. размещение SSL на отличном сервере, если это возможно) и проверка трафика приложений на предмет атак или нарушение политик на платформе приложений. Хорошая платформа гарантирует, что трафик шифруется и отправляется обратно начальной инфраструктуре с расшифрованным контентом, находившимся в защищенной памяти безопасного узла-бастиона.

5-й уровень OSI: Сеансовый

| Тип данных | Данные |

| Описание уровня | Управление установкой и завершением соединения, синхронизацией сеансов связи в рамках операционной системы через сеть (например, когда вы выполняете вход/выход) |

| Протоколы | Протоколы входа/выхода (RPC, PAP) |

| Примеры технологий DoS | Атака на протокол Telnet использует слабые места программного обеспечения Telnet-сервера на свитче, делая сервер недоступным |

| Последствия DDoS-атаки | Делает невозможным для администратора управление свитчем |

Что делать: Поддерживать прошивки аппаратного обеспечения в актуальном состоянии для уменьшения риска появления угрозы.![]()

4-й уровень OSI: Транспортный

| Тип данных | Сегменты |

| Описание уровня | Обеспечение безошибочной передачи информации между узлами, управление передачей сообщений с 1 по 3 уровень |

| Протоколы | Протоколы TCP, UDP |

| Примеры технологий DoS | SYN-флуд, Smurf-атака (атака ICMP-запросами с измененными адресами) |

| Последствия DDoS-атаки | Достижение пределов по ширине канала или по количеству допустимых подключений, нарушение работы сетевого оборудования |

Что делать: Фильтрация DDoS-трафика, известная как blackholing — метод, часто используемый провайдерами для защиты клиентов (мы и сами используем этот метод). Однако этот подход делает сайт клиента недоступным как для трафика злоумышленника, так и для легального трафика пользователей. Тем не менее, блокировка доступа используется провайдерами в борьбе с DDoS-атаками для защиты клиентов от таких угроз, как замедление работы сетевого оборудования и отказ работы сервисов.

3-й уровень OSI: Сетевой

| Тип данных | Пакеты |

| Описание уровня | Маршрутизация и передача информации между различными сетями |

| Протоколы | Протоколы IP, ICMP, ARP, RIP и роутеры, которые их используют |

| Примеры технологий DoS | ICMP-флуд — DDos-атаки на третьем уровне модели OSI, которые используют ICMP-сообщения для перегрузки пропускной способности целевой сети |

| Последствия DDoS-атаки | Снижение пропускной способности атакуемой сети и возможная перегруженность брандмауэра |

Что делать: Ограничить количество обрабатываемых запросов по протоколу ICMP и сократить возможное влияние этого трафика на скорость работы Firewall и пропускную способность интернет-полосы.

2-й уровень OSI: Канальный

| Тип данных | Кадры |

| Описание уровня | Установка и сопровождение передачи сообщений на физическом уровне |

| Протоколы | Протоколы 802. 3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют 3, 802.5, а также контроллеры, точки доступа и мосты, которые их используют |

| Примеры технологий DoS | MAC-флуд — переполнение пакетами данных сетевых коммутаторов |

| Последствия DDoS-атаки | Потоки данных от отправителя получателю блокируют работу всех портов |

Что делать: Многие современные свитчи могут быть настроены таким образом, что количество MAC адресов ограничивается надежными, которые проходят проверку аутентификации, авторизации и учета на сервере (протокол ААА) и в последствии фильтруются.

1-й уровень OSI: Физический

| Тип данных | Биты |

| Описание уровня | Передача двоичных данных |

| Протоколы | Протоколы 100BaseT, 1000 Base-X, а также концентраторы, розетки и патч-панели, которые их используют |

| Примеры технологий DoS | Физическое разрушение, физическое препятствие работе или управлению физическими сетевыми активами |

| Последствия DDoS-атаки | Сетевое оборудование приходит в негодность и требует ремонта для возобновления работы |

Что делать: использовать систематический подход к мониторингу работы физического сетевого оборудования.

Устранение крупномасштабных DoS/DDoS-атак

Хотя атака возможна на любом из уровней, особой популярностью пользуются атаки на 3-4 и 7 уровнях модели OSI.

- DDoS-атаки на 3-м и 4-м уровне — инфраструктурные атаки — типы атак, основанные на использовании большого объема, мощного потока данных (флуд) на уровне инфраструктуры сети и транспортном уровне с целью замедлить работу веб-сервера, «заполнить» канал, и в конечном счете помешать доступу других пользователей к ресурсу. Эти типы атак как правило включают ICMP-, SYN- и UDP-флуд.

- DDoS атака на 7-м уровне — атака, заключающаяся в перегрузке некоторых специфических элементов инфраструктуры сервера приложений. Атаки 7-го уровня особенно сложны, скрыты и трудны для выявления в силу их сходства с полезным веб-трафиком.

Даже самые простенькие атаки 7-го уровня, например, попытка входа в систему под произвольным именем пользователя и паролем или повторяющийся произвольный поиск на динамических веб-страницах, могут критически загрузить CPU и базы данных. Также DDoS злоумышленники могут неоднократно изменять сигнатуры атак 7-го уровня, делая их еще более сложными для распознавания и устранения.

Даже самые простенькие атаки 7-го уровня, например, попытка входа в систему под произвольным именем пользователя и паролем или повторяющийся произвольный поиск на динамических веб-страницах, могут критически загрузить CPU и базы данных. Также DDoS злоумышленники могут неоднократно изменять сигнатуры атак 7-го уровня, делая их еще более сложными для распознавания и устранения.

| Устройство | Уровень | Оптимизирована для | DDoS-защита |

| Брандмауэр | 4-7 | Проверка потока, глубокая проверка | Экраны, ограничения сеанса, SYN cookie |

| Роутер | 3-4 | Пакетная проверка, фреймовая проверка | Линейные списки контроля доступа, ограничение скорости |

Некоторые действия и оборудование для устранения атак:

- Брандмауэры с динамической проверкой пакетов

- Динамические механизмы SYN прокси

- Ограничение количества SYN-ов за секунду для каждого IP-адреса

- Ограничение количества SYN-ов за секунду для каждого удаленного IP-адреса

- Установка экранов ICMP флуда на брандмауэре

- Установка экранов UDP флуда на брандмауэре

- Ограничение скорости роутеров, примыкающих к брандмауэрам и сети

Какие бывают DDoS-атаки и почему защищаться сложнее из

По данным системы активного анализа уровня угроз NETSCOUT Threat Intelligence во время пандемии произошло самое большое количество атак, которое когда-либо наблюдали наши партнеры — 4,83 миллиона DDoS-атак в первой половине 2020 года (на 15% больше, чем в 2019 году). А частота DDoS-атак увеличилась на 25% в период с марта по июнь.

Однако стоит заметить, что количество одновекторных атак за первую половину 2020 года снизилось на 43% по сравнению с тем же периодом предыдущего года. А количество сложных многовекторных (15+ векторов) атак увеличилось на 126% за последний год и на 2851% с 2017 года.

Подробная статистика и выводы о DDoS-атаках за первое полугодие 2020 года собрана в нашей pdf-брошюре.

Скачать брошюру

Таким образом, отражать DDoS-атаки становится сложнее. Подавляющее большинство DDoS-атак длится один час или меньше, а почти четверть из них длится менее пяти минут. Это означает, что компаниям необходима защита, которая может мгновенно обнаруживать и смягчать атаки до того, как будет нанесен ущерб.

Какие категории DDoS-атак бывают и в чем их опасность, разберем в этой статье.

Категории DDoS-атак и их опасность

От того, какую часть сети злоумышленники планируют атаковать, зависит сложность и тип DDoS-атаки. Сетевые подключения состоят из различных уровней (согласно сетевой модели OSI), DDoS-атака может быть направлена на любой из них:

L7 (уровень приложения) обеспечивает взаимодействие пользовательских приложений с сетью. Например, просмотр страниц с помощью протокола HTTP.

L6 (уровень представления) обеспечивает преобразование протоколов и кодирование/декодирование данных. Этот уровень работает на основе протоколов сжатия и кодирования данных (ASCII, EBCDIC).

L5 (сеансовый уровень) обеспечивает поддержку сеанса связи, позволяя приложениям взаимодействовать между собой длительное время. Основные протоколы этого уровня — SMPP и PAP.

L4 (транспортный уровень) обеспечивает надежную передачу данных от отправителя к получателю. Основные протоколы этого уровня — UDP и TCP.

L3 (сетевой уровень) отвечает за трансляцию логических адресов и имён, коммутацию и маршрутизацию. Работает по протоколу IP (Internet Protocol).

L2 (канальный уровень) обеспечивает взаимодействие сетей на физическом уровне. Работает через коммутаторы и концентраторы.

L1 (физический уровень) определяет метод передачи данных, представленных в двоичном виде, от одного устройства к другому. Работает благодаря протоколам Ethernet, Bluetooth, Wi-Fi, IRDA.

Киберпреступники могут атаковать любой из семи уровней, но наиболее часто подвергаются атакам L3 и L4 (низкоуровневые атаки), а также L5 и L7 (высокоуровневые атаки).

DDoS-атаки могут иметь смешанный характер, однако можно выделить три категории:

- атаки на уровне приложений;

- атаки на уровне протокола;

- объемные атаки.

Разберем каждую категорию с примерами атак.

Атаки на уровне приложений

Атаки на уровне приложений особенно разрушительны и трудны для выявления, так как могут имитировать легитимный трафик. Они предназначены для перегрузки элементов инфраструктуры сервера приложений и выведении их из строя. На этом уровне киберпреступники используют ресурсозатратные вызовы и взаимосвязи приложений, провоцируя систему атаковать себя же.

Взлом BGP (Border Gateway Protocol) нацелен на протокол шлюза, используемый для стандартизации данных маршрутизации и обмена информацией, связан с изменением IP-маршрутов. Эта атака направлена на маршрутизацию интернет-трафика в непредусмотренный пункт назначения.

Атака Slowloris (сессионная атака) нацелена на запросы HTTP-соединения, чтобы поддерживать как можно больше одновременных соединений. Киберпреступники открывают множество соединений и держат каждое из них открытым как можно дольше — до момента таймаута. В результате замедляется работа серверов и игнорируются запросы реальных пользователей.

Медленная POST-атака основана на отправке правильно заданных заголовков HTTP POST на сервер, но тело заголовка передается с очень низкой скоростью, обрывая связь на одном из моментов и начиная новое соединение. Поскольку заголовок сообщения правильный, сервер отвечает на запрос. В результате сервер открывает множество таких соединений, расходуя ресурсы.

Атака медленного чтения по принципу напоминает медленную POST-атаку, но в обратном направлении. Разница в том, что в случае POST-атаки медленно отправляется тело сообщения, а в случае атаки медленного чтения — HTTP-запросы намеренно принимаются и читаются с очень низкой скоростью. Сервер должен держать такие запросы открытыми — это увеличивает нагрузку.

Сервер должен держать такие запросы открытыми — это увеличивает нагрузку.

Low and slow атака основана на небольшом потоке очень медленного трафика. Этим методом киберпреступники постепенно перегружают серверы, в результате чего запросы реальных пользователей на подключение отклоняются. Для таких атак необходима небольшая полоса пропускания и их трудно предотвратить, так как генерируется трафик аналогичный трафику реальных пользователей.

POST-атака с большой полезной нагрузкой основана на использовании расширяемого языка разметки XML. Сервер получает измененные киберпреступниками данные в кодировке XML. Фактический размер таких данных в разы больше, поэтому когда они попадают на сервер, его память значительно заполняется.

Имитация просмотра страниц. Этот тип DDoS-атак имитирует паттерны поведения реальных пользователей на страницах приложения, что приводит к резкому увеличению количества посетителей и усложняет возможность отсеивать легитимный трафик от трафика ботнета.

Атаки на уровне протокола

Атаки на уровне протокола расходуют ресурсы сервера или оборудования. В этом случае задача киберпреступников — исключить возможность обрабатывать пакеты реальных пользователей, отправляя на сервер вредоносные пакеты.

SYN flood использует уязвимости в системе установления связи TCP, а именно: SYN-запросы, SYN-ACK и пакеты ACK. На сервер отправляется SYN-запрос, на который сервер отвечает сообщением SYN-ACK. Сервер в ответ ожидает пакет ACK от пользователя, но оборудование киберпреступника настроено таким образом, чтобы пакет ACK никогда не приходил. Большое количество таких запросов может вызвать сбой на сервере.

Атака фрагментированными пакетами (TearDrop) нацелена на максимально возможную пропускную способность протокола TCP/IP. Киберпреступники отправляют множество фрагментированных пакетов на сервер жертвы, но во время передачи происходит смещение пакетов, а при сборке пакетов — перекрытие. Такое перекрытие приводит к ошибке на сервере и аварийному завершению системы.

Такое перекрытие приводит к ошибке на сервере и аварийному завершению системы.

Smurf DDoS-атака основана на отправке запросов большому количеству устройств сети, используя IP-адрес жертвы. Киберпреступники, используя широковещательные сетевые рассылки, отправляют поддельный запрос с адресом жертвы на разные устройства. Получив такой запрос, эти устройства отвечают, создавая усиленный трафик в адрес устройства жертвы.

Объемные атаки

Объемные атаки направлены на превышение пропускной способности канала. Мощность объемных DDoS-атак измеряется в количестве бит за единицу времени. Наиболее эффективная защита от таких атак — очистка трафика на уровне, например, операторов связи. Наш сервис, Internet Umbrella, обеспечивает защиту от DDoS-атак мощностью до 5 Тб/с при грубой очистке и до 300 Гб/с при тонкой очистке.

HTTP flood перегружает сервер огромным количеством HTTP-запросов, например, для получения тяжёлых элементов сайта. Запросы подбираются таким образом, чтобы ответ был максимальным по объему. В результате обратный канал от сервера к клиентам перегружается трафиком HTTP-ответов.

ICMP flood основан на отправке большого количества вредоносных ICMP пакетов с разных IP-адресов, перегружая сервер поддельными запросами. Каждый раз, когда сервер получает такой запрос, он должен диагностировать состояние своей сети. В результате сам поток ICMP запросов перегружает входящий канал.

UDP flood использует большое количество запросов UDP с различных адресов, в результате чего сервер оказывается переполненным вредоносными UDP пакетами, загружая ими всю линию соединения.

Атака с усилением (DNS amplification) основана на отправке множества запросов с поддельными IP-адресами от имени жертвы на DNS-сервер. Такие запросы требуют объемных ответов, которые и направляются на сайт жертвы.

Защищаться становится сложнее

В первом полугодии средняя продолжительность атак снизилась на 51% по сравнению с первым полугодием 2019 года. Более короткие атаки требуют меньше ресурсов киберпреступников и осложняют реагирование на такие инциденты со стороны специалистов по кибербезопасности.

Более короткие атаки требуют меньше ресурсов киберпреступников и осложняют реагирование на такие инциденты со стороны специалистов по кибербезопасности.

Одновременно с этим количество многовекторных (15+ векторов) атак увеличилось на 2851% по сравнению с 2017 годом. Еще три года назад такие атаки считались статистическими выбросами в общем количестве инцидентов.

DDoS-атаки стали более короткими и сложными. В результате у специалистов по ИБ остается меньше времени и ресурсов на их отражение. Это доказывает необходимость уже сейчас начать применять передовые и автоматизированные технологии защиты от DDoS-атак.

Например, NETSCOUT — наш партнер и поставщик решений для защиты от DDoS-атак Arbor Networks, предоставляет обновляемую аналитику угроз о DDoS-атаках со всего мира. Благодаря автоматической доставке обновлений и подстройке защиты нашим центром SOC мы можем оперативно отражать новые угрозы со стороны ботнетов и вредоносных программ.

Источники:

https://www.netscout.com/blog

https://orangecyberdefense.com

Justinas Mazura, What is a DDoS attack?, https://cybernews.com/

ТОП способов защиты от DDoS-атак

Распределенная DoS-атака, выполняемая одновременно с большого числа устройств, над которыми злоумышленники смогли получить контроль и по команде генерировать потоки мусорных запросов. Такая атака способна вызвать отказ в обслуживании систем крупной компании или сети.

Оглавление:

Принцип действия

Цель DDoS-атаки — добиться отказа в обслуживании подключенных к Интернету устройств: сетевого оборудования и инфраструктуры, различных интернет-сервисов, веб-сайтов и веб-приложений, инфраструктуры Интернета вещей.

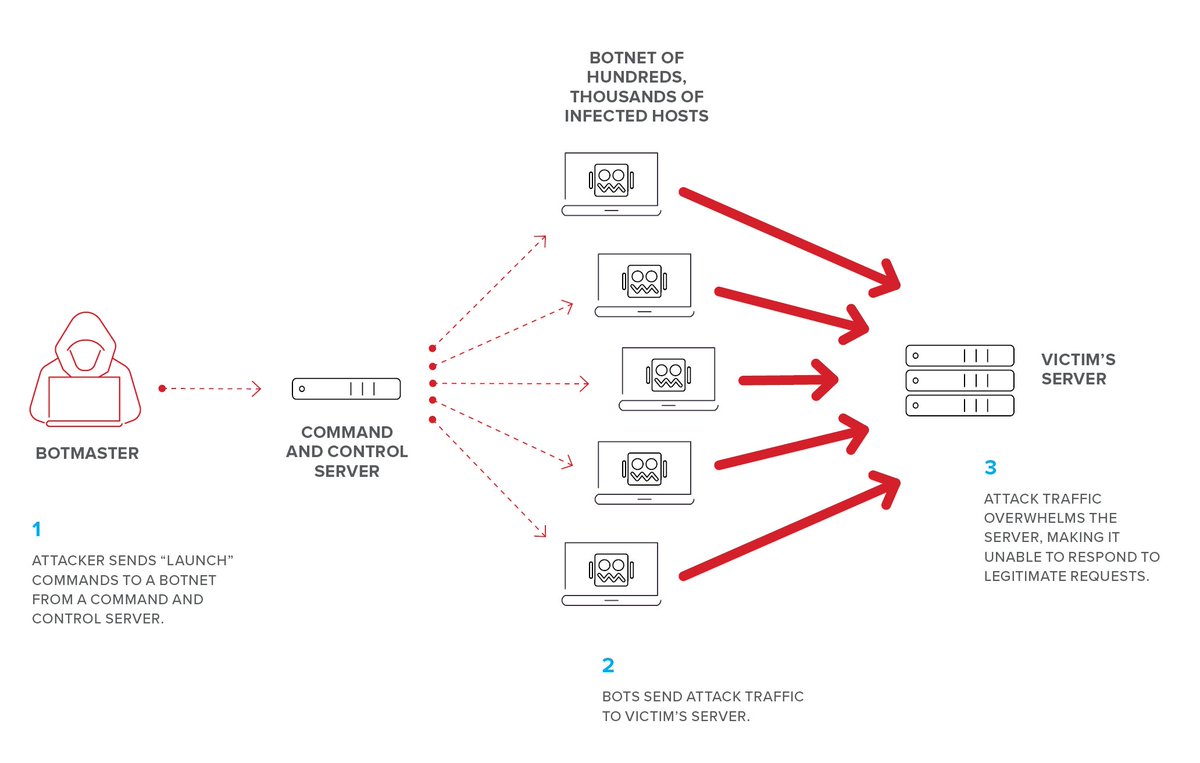

Подавляющее большинство атак развиваются в следующей последовательности:

- 1) сбор данных о жертве и их анализ с целью выявления явных и потенциальных уязвимостей, выбор метода атаки;

- 2) подготовка к атаке путем развертывания вредоносного кода на компьютерах и подключенных к Интернету устройствах, управление которыми удалось перехватить;

- 3) генерация потока вредоносных запросов с множества устройств, находящихся под управлением злоумышленника;

- 4) анализ результативности атаки: если целей атаки добиться не удалось, злоумышленник может провести более тщательный анализ данных и выполнить повторный поиск методов атаки (переход к п.

1).

1).

В случае успешной атаки ресурс, оказавшийся под ударом, продемонстрирует существенное снижение производительности либо вообще не сможет обрабатывать легитимные запросы от пользователей и других сервисов. В зависимости от того, что конкретно представляет собой ресурс-жертва, последствиями успешной DDoS-атаки могут быть резкое падение производительности или недоступность сети, сервера, интернет-сервиса, сайта, приложения. Как следствие, интернет-ресурс «зависает», легальные пользователи не могут получить доступ к нему в нужный момент, сеть или сервер на время становятся «отрезанными» от Интернета, интернет-ресурс перестает работать корректно и т. п.

Мотивация злоумышленников может быть различной. Наиболее часто встречаются недобросовестная конкуренция, попытки шантажа, конфликты интересов или убеждений, социальный или политический протест. Также нередко случаются атаки на почве мести, из желания «потренироваться» в хакерском криминальном ремесле, а также из тщеславия. Впрочем, в последние годы на первое место выходит желание исполнителей DDoS-атак подзаработать. И если заказ на атаку щедро проплачен, она может быть весьма интенсивной, длиться по много часов, снова и снова модифицироваться и повторяться.

Ущерб от успешной DDoS-атаки в первую очередь заключается в финансовых и репутационных издержках: недополученной прибыли, разрыве контрактов и оттоке пользователей, многочисленных жалобах и рекламациях клиентов, волне негатива в СМИ и социальных сетях и, как следствие, падении популярности интернет-ресурса и его владельца. Нередко DDoS-нападение используется в качестве прикрытия для основного вредоносного воздействия в ходе целенаправленных атак: в то время как специалисты по информационной безопасности концентрируются на отражении DDoS и восстановлении работоспособности систем, злоумышленники усиливают главный вектор атаки — например, взламывают сервис, похищают конфиденциальные данные или устанавливают вредоносные коды.

Против кого осуществляются DDoS-атаки

Чаще всего объектами DDoS-атак оказываются правительственные, финансовые учреждения, игровые сервисы, компании электронной коммерции. С началом пандемии резко усилились атаки на образовательные ресурсы, сервисы видеоконференций, онлайн-кинотеатры, медийные и развлекательные сайты.

С началом пандемии резко усилились атаки на образовательные ресурсы, сервисы видеоконференций, онлайн-кинотеатры, медийные и развлекательные сайты.

Одной из самых интенсивных и длительных стала произошедшая в 2007 году серия DDoS-атак против правительственных, финансовых, медийных и прочих ресурсов в Эстонии, по всей вероятности, ставшая выражением протеста против сноса памятников советским воинам, освобождавшим республику.

Еще одну крупнейшую атаку провели в 2013 году против международной некоммерческой организации Spamhaus, ставящей целью борьбу со спамом. Можно предположить, что заинтересованные в распространении спама злоумышленники были явно недовольны ее успешной деятельностью.

В 2014 году была проведена одна из мощнейших DDoS-атак в истории — на сей раз против набиравшего силу в Гонконге движения Occupy Central, выступавшего за изменение действовавшей в стране системы голосования.

В 2015 и 2018 годах состоялись еще две вошедшие в историю DDoS-атаки — против крупнейшего в мире интернет-ресурса для совместной разработки и хостинга ИТ-проектов GitHub.

Не забывают злоумышленники и о российских ресурсах. Так, регулярно подвергаются нападениям сайты Центральной избирательной комиссии РФ, Сбербанка и других финансовых учреждений России, различных коммерческих компаний. В частности, Сбербанк сообщил, что 2 января 2020 года была зафиксирована самая мощная DDoS-атака за всю его историю, она была выполнена с помощью автономных устройств Интернета вещей.

Классификация DDoS-атак

Наиболее часто применяемый способ классификации атак — по уровню OSI, на котором они осуществлялись. Перечислим наиболее распространенные виды атак:

- Сетевой уровень (L3): DDoS-атаки этого уровня «работают» по протоколам IP, DVMRP, ICMP, IGMP, PIM-SM, IPsec, IPX, RIP, DDP, OSPF, OSPF. Целями атак являются в первую очередь сетевые устройства — коммутаторы (свичи) и маршрутизаторы (роутеры).

- Транспортный уровень (L4): воздействие производится по протоколам TCP и UDP, а также по подпротоколам DCCP, RUDP, SCTP, UDP Lite.

Целями атак этого уровня обычно становятся серверы и некоторые интернет-сервисы, например игровые.

Целями атак этого уровня обычно становятся серверы и некоторые интернет-сервисы, например игровые. - Уровень приложений (L7): атака осуществляется на уровне протоколов приложений. Чаще всего злоумышленники используют HTTP, HTTPS и DNS. Атаки этого уровня нацелены как на популярные сетевые сервисы, так и на различные веб-сайты и веб-приложения.

Еще один распространенный способ классификации — по способу воздействия:

- использование уязвимостей протоколов: они позволяют добиваться отказа в обслуживании путем воздействия на атакуемый ресурс некорректными запросами, в результате чего жертва «уходит в ступор», пытаясь их обработать;

- переполнение трафика мощным потоком запросов, который жертва не в состоянии «переварить»;

- воздействие на слабые места в архитектуре и логике работы приложений, способное сильно нарушить работоспособность подключенного к Интернету программного комплекса, особенно если он имеет слабый уровень защищенности.

Способы защиты от DDoS-атак

Прежде чем браться за использование сервисов защиты от DDoS-атак, следует позаботиться о повышении степени защищенности интернет-сервиса — его способности эффективно отражать атаки с минимальными затратами ресурсов. В противном случае, чтобы обезопасить интернет-сервис от воздействий, придется потратить очень много сил и средств. Если предельно коротко, то для повышения защищенности нужно:

- 1) предоставить как можно меньше информации атакующему;

- 2) предоставить как можно больше информации DDoS-защитнику;

- 3) обеспечить понятные возможности фильтрации атаки;

- 4) обеспечить надежность сервиса под атакой.

Возможности защиты от DDoS-атак можно и нужно предусматривать в интернет-ресурсе еще на стадии проектирования его архитектуры: хорошее проектирование позволит повысить доступность ресурса и снизить расходы на его защиту от атак. Подробнее о защите и о том, что на нее влияет, можно узнать здесь:

youtube.com/embed/JW05Ikf98JE» frameborder=»0″ allow=»accelerometer; autoplay; clipboard-write; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>Что касается средств защиты, то их можно разделить на локальные (on-premise), облачные и гибридные. Решения on-premise и средства anti-DDoS бывают как программные, так и аппаратные (специализированные сетевые устройства), и их могут устанавливать как сами клиенты, так и их провайдеры. Основные пользователи локальных решений anti-DDoS — крупные операторы связи (облачные и интернет-провайдеры) и дата-центры, которые могут себе позволить иметь собственную службу реагирования, способны справиться с мощными (в сотни гигабит) атаками и предлагают услугу anti-DDoS своим клиентам.

Облачные решения реализуют практически тот же функционал защиты, что и решения on-premise. Помимо пакетной защиты, провайдеры облачных сервисов anti-DDoS нередко предлагают услуги защиты сайтов от атак, производимых ботами (злоумышленники используют в них протокол HTTP), а также техническую поддержку и сопровождение во время DDoS-атаки. Облачные решения представляются оптимальным вариантом для большинства компаний.

Гибридное решение — это комплект из решения on-premise и подписки на облачный сервис anti-DDoS, который подключается автоматически при начале атаки. Гибридный подход позволяет устранить ограничения решений on-premise по объемам атак и воспользоваться преимуществами и облачных решений, и средств on-premise. Гибридные решения можно рекомендовать крупным предприятиям, уделяющим особое внимание взаимодействию с клиентами посредством онлайн-каналов, а также небольшим сервис-провайдерам.

В зависимости от того, какие именно интернет-ресурсы требуется защищать, выбирают средства и сервисы anti-DDoS, имеющие тот или иной спектр функций защиты:

- защита от пакетного флуда на основе фильтрации пакетов транспортного и сетевого уровня (L3 и L4) — этого достаточно для защиты сетевых устройств;

- защита и от пакетного флуда, и от флуда на уровне приложений (L3 — L7) — это необходимо, в частности, для обеспечения работоспособности сайтов, поскольку большинство атак на них осуществляется именно на уровне L7;

- защита не только от флуда на уровне L3 — L7, но и от «интеллектуальных» DDoS-атак с использованием «умных» ботов, атакующих те части веб-приложений, которые обладают наибольшей ресурсоемкостью при обработке поступающих запросов, с применением функций Web Application Firewall (WAF) — это необходимо для защиты критически важных интернет-ресурсов.

По формату подключения различают симметричную и асимметричную DDoS-защиту. Первый вариант подразумевает установку фильтра в симметричном режиме: через фильтр всегда проходит и входящий, и исходящий трафик защищаемого сервера (либо служебная информация об этом трафике). Асимметричные алгоритмы анализируют только входящий трафик. Как правило, симметричные средства защиты более эффективны, но стоимость владения ими выше, к тому же задержка сигнала больше. Асимметричные средства зачастую сложнее, но, поскольку они не анализируют исходящий трафик, полная фильтрация некоторых атак в асимметричном режиме не обеспечивается.

Кроме того, следует особо позаботиться о правильном подключении DDoS-защиты: необходимо свести к нулю количество уязвимостей, которыми мог бы воспользоваться злоумышленник.

И конечно, нужно уделить пристальное внимание выбору провайдера защиты, поскольку реальное качество его услуг, равно как и уровень его компетентности в вопросах anti-DDoS, может простираться в широком диапазоне.

Что означает DDoS? | Объяснение распределенного отказа в обслуживании

Значение DDoS: Что такое DDoS?

Распределенные атаки типа «отказ в обслуживании» (DDoS) являются подклассом атак типа «отказ в обслуживании» (DoS). DDoS-атака включает в себя несколько подключенных онлайн-устройств, известных под общим названием ботнет, которые используются для перегрузки целевого веб-сайта поддельным трафиком.

В отличие от других видов кибератак, DDoS-атаки не пытаются нарушить периметр вашей безопасности.Скорее, DDoS-атака направлена на то, чтобы сделать ваш веб-сайт и серверы недоступными для законных пользователей. DDoS также может использоваться как дымовая завеса для других злонамеренных действий и для отключения устройств безопасности, нарушая периметр безопасности цели.

Успешная распределенная атака отказа в обслуживании — это очень заметное событие, затрагивающее всю базу онлайн-пользователей. Это делает его популярным оружием хактивистов, кибервандалов, вымогателей и всех, кто хочет заявить о себе или отстоять дело.

Это делает его популярным оружием хактивистов, кибервандалов, вымогателей и всех, кто хочет заявить о себе или отстоять дело.

DDoS-атаки могут происходить короткими сериями или повторяться, но в любом случае воздействие на веб-сайт или бизнес может длиться дни, недели и даже месяцы, пока организация пытается восстановиться. Это может сделать DDoS чрезвычайно разрушительным для любой онлайн-организации. Среди прочего, DDoS-атаки могут привести к потере доходов, подорвать доверие потребителей, вынудить компании тратить целые состояния на компенсации и нанести долгосрочный ущерб репутации.

DoS против DDoS

Различия между регулярными и распределенными атаками отказа в обслуживании существенны.При DoS-атаке злоумышленник использует одно подключение к Интернету, чтобы либо воспользоваться уязвимостью программного обеспечения, либо заполнить цель поддельными запросами — обычно в попытке исчерпать ресурсы сервера (например, RAM и CPU).

С другой стороны, распределенные атаки типа «отказ в обслуживании» (DDoS) запускаются с нескольких подключенных устройств, распределенных по Интернету. Эти заграждения с участием нескольких человек и нескольких устройств, как правило, труднее отклонить, в основном из-за огромного количества задействованных устройств.В отличие от DoS-атак с одним источником, DDoS-атаки, как правило, нацелены на сетевую инфраструктуру в попытке перенасыщать ее огромными объемами трафика.

DDoS-атаки также различаются по способу проведения. Вообще говоря, атаки типа «отказ в обслуживании» запускаются с использованием самодельных скриптов или инструментов DoS (например, Low Orbit Ion Canon), в то время как DDoS-атаки запускаются из ботнетов — больших кластеров подключенных устройств (например, мобильных телефонов, ПК или маршрутизаторов), зараженных вредоносным ПО, которое позволяет злоумышленнику удаленно управлять.

DDoS-ботнеты: проведение масштабных атак

Ботнет — это набор захваченных подключенных устройств, используемых для кибератак, которые управляются удаленно из Центра управления и контроля (C&C). Обычно к ним относятся персональные компьютеры, мобильные телефоны, незащищенные устройства Интернета вещей и даже ресурсы из общедоступных облачных сервисов. Злоумышленники используют вредоносное ПО и другие методы для взлома устройства, превращая его в «зомби» в ботнете злоумышленника.