Все о DDoS-атаках и защите

Марина Суворова

Редактор блога

Безопасность

Время чтения

9 минут

Компании любых размеров, индивидуальные предприниматели и стартаперы активно используют онлайн-среду, размещая в ней различную информацию и сервисы для работы. Вместе с этим развиваются инструменты противодействия благоприятному развитию бизнеса. DDoS-атаки — одни из часто используемых инструментов.

По

данным «Лаборатории

Касперского», в четвертом квартале 2021 года замечен внушительный рост числа

DDoS-атак — он стал рекордным за всю историю наблюдений. Количество атак

выросло на 52% относительно предыдущего квартала и более чем в 4,5 раза по

сравнению с аналогичным периодом 2020 года.

Важно заметить, что DDoS-атаки не направлены на систему для нанесения ей вреда и не приводят к фатальным сбоям в работе. Они нацелены на важное свойство системы, заключающееся в доступности для пользователя, и приводят ее в ступор. В итоге для пользователя система выглядит как сломанная.

Масштабы DDoS-атак и их последствия могут быть глобальными для пользователя, но не для атакуемого сервиса. Как только атака прекращается, можно перезапустить атакованные узлы, и их работоспособность вернется в норму.

Каждому управленцу и владельцу ресурсов в интернет важно понимать, что такое DDoS-атаки, какими они бывают и как можно защитить свой онлайн-продукт.

Что такое DDoS-атака

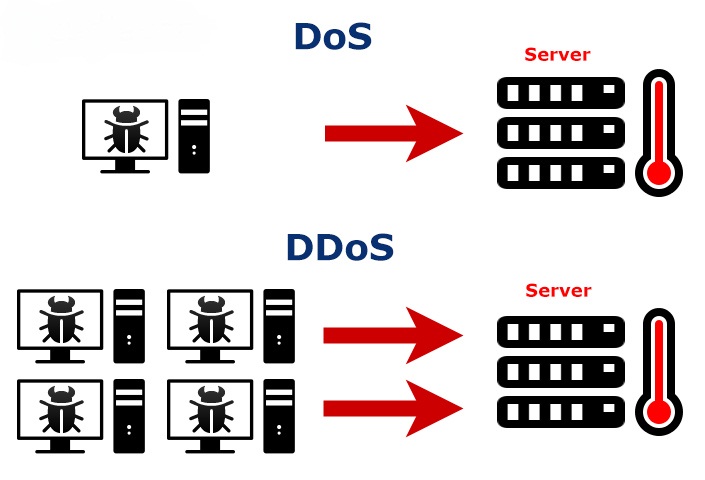

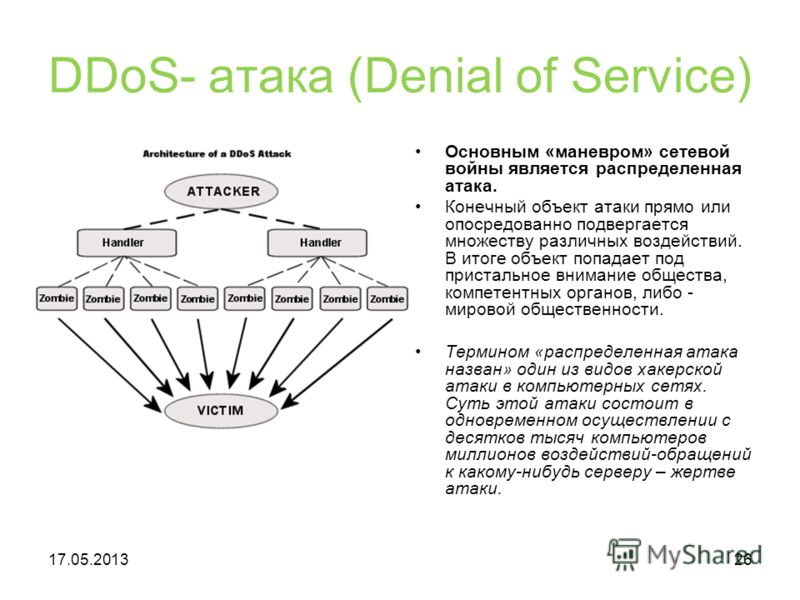

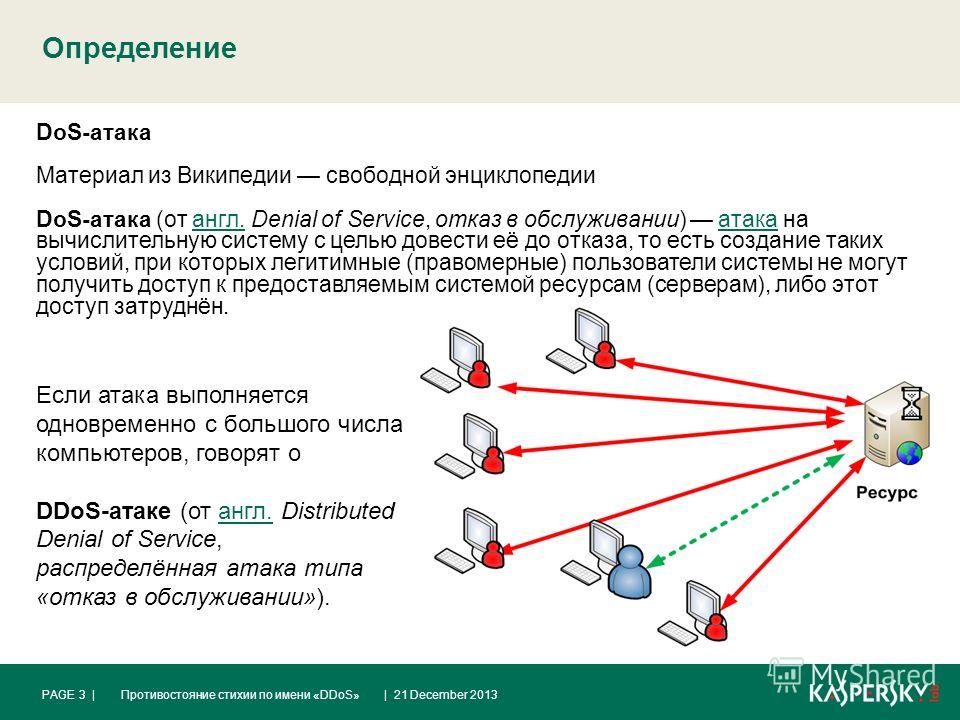

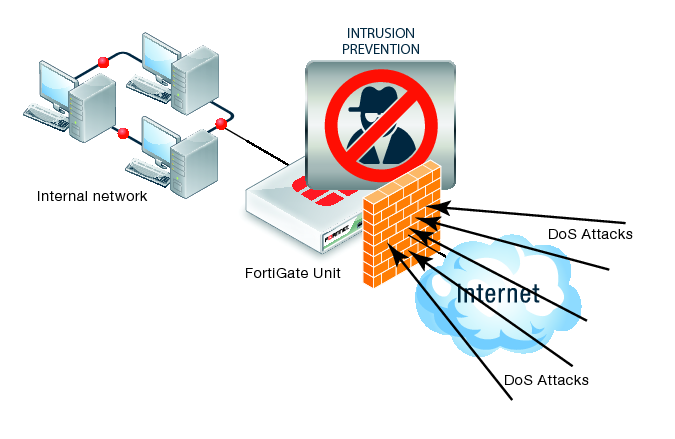

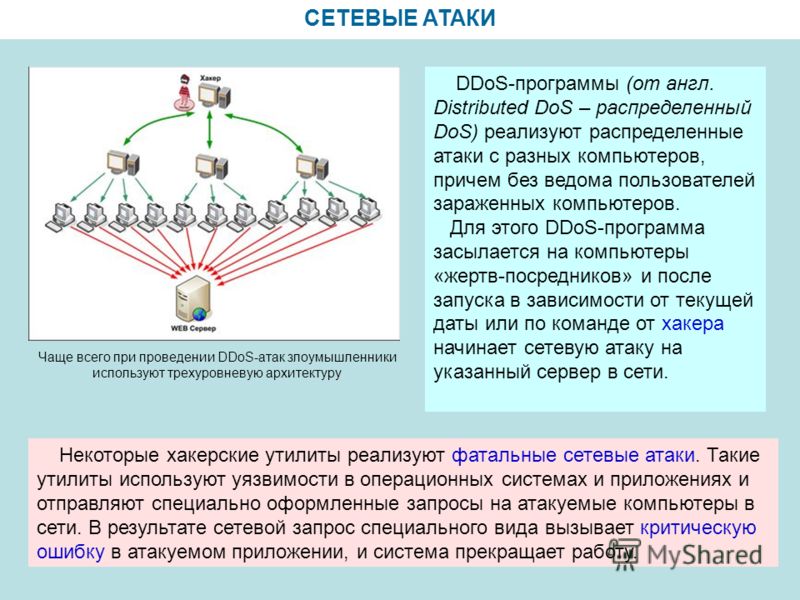

Для понимания этого термина обратимся к его производным: DoS (Denial of Service) означает отказ в обслуживании, а DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании.

DoS-атакой

считается действие, направленное на частичное или полное нарушение

работоспособности отдельных интернет-сервисов или глобальной инфраструктуры за

счет исчерпания какого-то ограниченного ресурса, лежащего в основе сервиса.

Сама DoS-атака подразумевает искусственно созданный поток запросов к онлайн-ресурсу или ответов к обеспечивающим его работу сервисам, цель которого — многократное увеличение нагрузки на сайт или сервер и выведение их из состояния нормальной работы.

DoS-атаки осуществляются на серверы, сайты, сервисы в составе систем и даже телефонные номера — спам-звонки делают телефонную линию недоступной для обычных пользователей, что в итоге приводит к оттоку и падению лояльности клиентов.

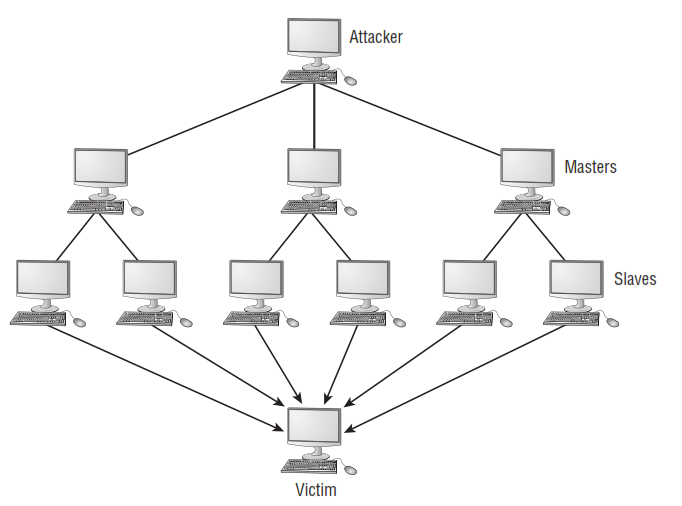

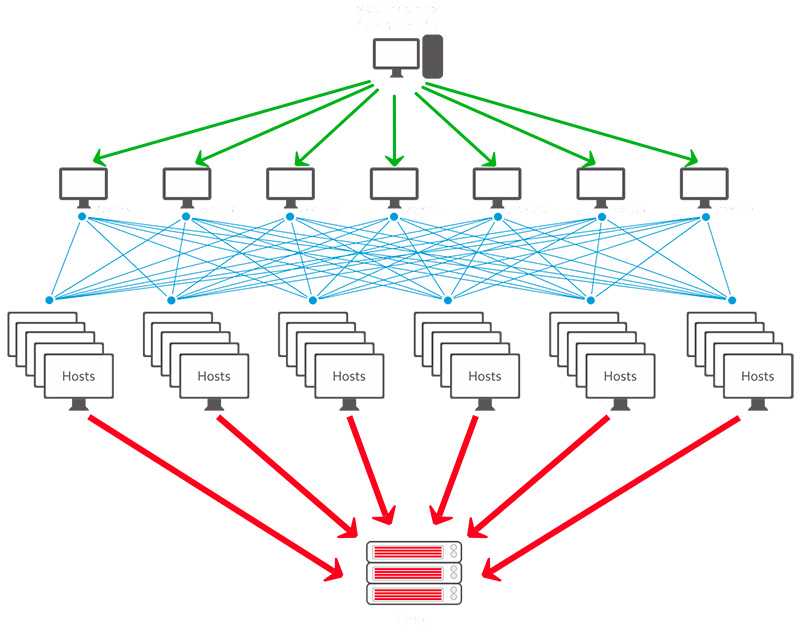

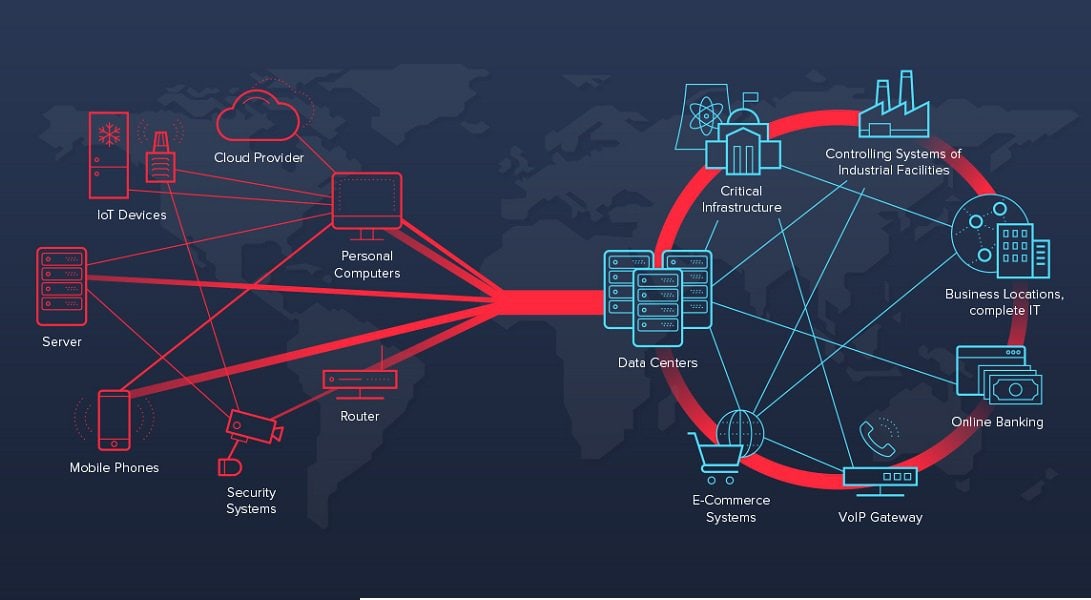

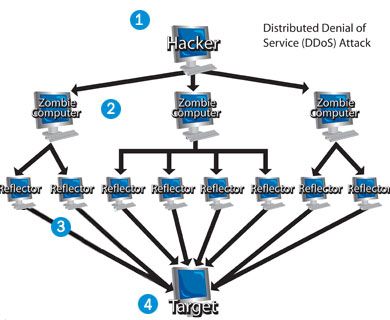

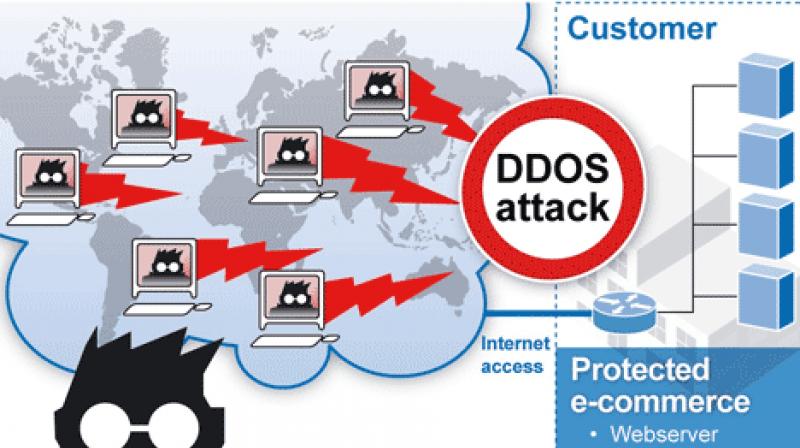

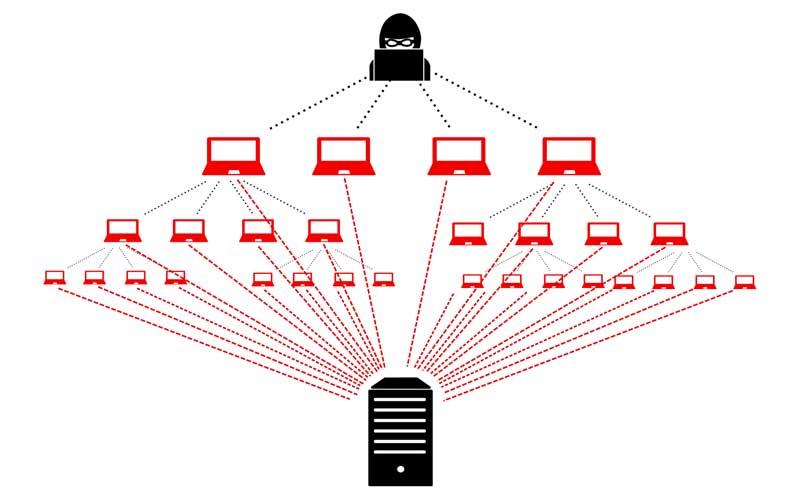

DDoS-атака является разновидностью обыкновенной DoS-атаки. Отличие DoS от DDoS в количестве задействованных устройств. В случае классической DoS для отправки запросов в сторону цели атаки используется, как правило, одно устройство.

В

случае DDoS-атаки задача распределяется между большим количеством атакующих

устройств, как правило, управляемых атакующим центром.

Примечание

DoS-атака может быть как созданной искусственно с целью нанесения вреда, так и естественной, вызванной, как правило, отказом отдельных узлов или неправильным планированием ресурсов, лежащих в составе системы — это часто происходит в ситуациях, когда органический трафик превышает возможности сервера сайта.

Кто и с какой целью проводит атаки

Можно выделить несколько основных целей и инициаторов DDoS-атак:

- Борьба с конкурентом. Атака на сервер может проводиться конкурентами для уменьшения трафика на сайт, снижения продаж или полного «падения» доступности ресурса для его пользователей.

- Хактивизм. Политическая или активистская протестная деятельность, с целью привлечь, обратить внимание большого количества пользователей атакуемого ресурса или системы на какие-то требования или ситуацию.

- Вымогательство. Целью хакеров может быть заработок. В таких

ситуациях массивные атаки могут продолжаться до тех пор, пока владелец ресурса

не согласится с требованиями мошенников.

Это все равно что трясти закрытый сейф

и ждать, что из него посыплются деньги.

Это все равно что трясти закрытый сейф

и ждать, что из него посыплются деньги. - Личная неприязнь. Иногда единственная цель атаки — желание навредить без каких-либо дополнительных предпосылок. Таким атакам часто подвергаются ресурсы и форумы, на которых идет обсуждение медийных персон.

- Обучение — пробные, как правило, кратковременные действия злоумышленников с целью научиться или отработать сложный сценарий атаки на информационную систему.

- Кража персональных данных. Увеличение нагрузки на сайт или даже сервер может приводить к повышению его уязвимости. Злоумышленники могут пользоваться этим для получения доступа к защищенным персональным данным.

Последнее является скорее теоретизированной возможностью. Весьма маловероятно, что DDoS-атака на сам ресурс приведет к реальному нарушению работоспособности, приводящему к утечке чувствительных данных.

Такое

возможно только в том случае, если DDoS-атака является одним из элементов

многоступенчатой атаки. Как правило, в этом случае DDoS-атака вообще направлена

не на основную цель, а на другой элемент системы, например, на средство защиты,

мониторинга, регистрации событий.

Как правило, в этом случае DDoS-атака вообще направлена

не на основную цель, а на другой элемент системы, например, на средство защиты,

мониторинга, регистрации событий.

Чем опасна DDoS-атака для информационной системы

Проблема DDoS-атак заключается в следующем. У вас может быть установлена самая безопасная информационная система, самые современные и эффективные средства защиты и устранены все уязвимости кода. Несмотря на это, ваша информационная система не будет работать и не будет доступна для пользователей все то время, пока она находится под атакой. При этом стоимость затрат злоумышленников на проведение такой атаки может быть существенно меньше того репутационного риска и опасности потерять клиентов, доходы, рынок, которые несет владелец атакуемой системы. Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атакКонстантин Феоктистовархитектор по кибербезопасности SberCloud

Типы DDoS-атак

Выделяют несколько типов DDoS-атак:

- «Пинг

смерти» (Ping of Death) — отправка пакета данных объемом более 65 535 байт,

приводящая к сбою в работе сервера или его отключению.

- HTTP(S) GET/POST-флуд — загрузка с сервера объемных данных или отправка на сервер ничего не значащей информации с целью заполнения канала передачи данных и расходования ресурсов сервера на обработку этого запроса.

- Smurf-атака — отправка атакуемой системе ICMP-ответов от компьютеров на специально сформированный запрос.

- UDP-флуд — отправка множества UDP-пакетов на множество портов (определенные или случайные), чтобы заставить TCP/UDP-стек жертвы обрабатывать ошибки приема пакетов и создавать ответные ICMP-сообщения.

- SYN-флуд — одновременный запуск множества TCP-соединений, размещенных в SYN-пакетах, имеющих устаревший или несуществующий обратный адрес.

- Layer 7 HTTP-флуд — поток

HTTP-запросов, обычно направлен на «слабые» места веб-приложения, в

основном, логику веб-приложения и нацелены на исчерпание ресурсов веб-сервера

при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

- Атаки на DNS-серверы — отправка на сервер пустых, типовых запросов (пакетов данных).

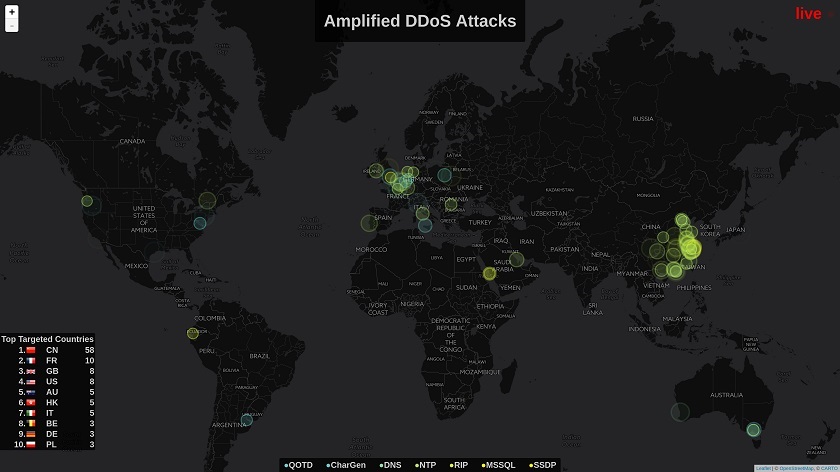

- Амплификация атаки — способ выполнения DDoS-атаки, приводящий к многократному усилению воздействия на жертву атаки: небольшое количество ботов инициирует отправку огромного количества поддельных пакетов или запросов. Такой подход применяется в атаках, построенных на основе DNS или NTP-протоколов.

Как понять, что вас атакуют

Успешно проведенная атака быстро приводит к нарушению доступности сервера для клиентов или размещенных на нем ресурсов. Но есть ряд признаков, позволяющих распознать самое начало атаки. Это:

- частые сбои в работе серверного ПО и ОС;

- резкое увеличение нагрузки на аппаратные мощности сервера;

- значительное увеличение входящего трафика;

- многократное дублирование типовых действий пользователей ресурса.

Признаком

также считается резкое увеличение трафика от пользователей, не входящих в

целевую аудиторию сервиса.

Как защититься от DDoS-атак

Меры по защите сайта или сервера надо предпринимать еще на этапе разработки и постепенно расширять их, снижая уязвимость.

- Защита программного кода. В процессе написания прикладного ПО должны учитываться стандарты безопасного кодирования и проводиться тщательные тесты обеспечения. Это поможет исключить типовые ошибки и известные уязвимости.

- Своевременное обновление ПО. Регулярное совершенствование ПО в составе сервера позволит улучшать защиту и не даст злоумышленникам возможность использования старых методов атак.

- Создание контрольных точек. Чтобы «смягчить» последствия, нужно иметь контрольные точки восстановления и снапшоты СХД, к которым можно выполнить откат системы.

- Ограничение прав доступа. Аккаунты администраторов должны иметь надежную защиту и регулярно обновляемые сложные пароли. Также надо контролировать, чтобы расширенные права доступа были у ограниченного круга людей.

- Средства защиты от провайдера.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности.

Каналы от провайдера могут быть так же защищены средствами борьбы с DDoS-атаками на уровнях L3 или L4.

- Использование CDN-партнера. Content Delivery Network (сети доставки контента) помогают доставлять контент распределенно, что уменьшает нагрузку на сервер и снижает время задержек.

- Использование Web Application Firewall (фаервол для веб-приложений). Мониторит поступающий трафик, оценивая легитимность запросов и проверяя нетипичное поведение. Подобные технологии используются в инструменте противодействия DDoS-атакам SberCloud Anti-DDoS. Он фильтрует трафик, обеспечивая стабильность и бесперебойность работы информационных ресурсов в соответствии с протоколами HTTP или HTTPS.

- Использование специализированных сервисов защиты от DDoS. Существуют специализированные сервисы, построенные для противодействия массированным распределенным атакам на отказ в обслуживании.

Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Средства защиты, как и технологии атаки, постоянно совершенствуются.

SberCloud Anti-DDoS+WAF

Инструмент защиты от DDoS-атак. Помогает обеспечить стабильную работу клиентских сайтов и веб-сервисов по протоколам HTTP/HTTPS

Попробовать

Примеры самых мощных DDoS-атак

Количество DDoS-атак в мире стремительно увеличивается. Среди них за последние 15 лет, можно выделить самые известные и мощные.

- В 2007 году в течение 3-х недель ботнеты непрерывно атаковали Эстонию. Пострадали торговля, банковский сектор, почтовые сервисы были завалены спамом.

- В 2012 году была атакована американская банковская система: 6 крупных банков США попали под атаку мощностью 60 Gbps.

- В 2016 году был организован ботнет из сотен тысяч IoT-устройств,

управляемых ботнетом Mirai, участвовавшим во множестве атак мощностью от 600

Gbps до 1,1 Tbps.

- В 2017 году в самой крупной из известных атак мощностью 2.5 Tbps на Google участвовали ботнеты из Китая, приписываемые правительственным хакерам. Google справился с атакой, пользователи не пострадали.

- В 2018 году был атакован сервис GitHub. Мощность атаки составила 1,35 Tbps. Атака была короткой, что позволило замедлить и вывести из строя сервис на 10 минут. Атака была построена не на сети ботнетов, а на эксплуатации уязвимости самой платформы.

- В 2020 и 2021 годах были атакованы облака Amazon Wеb Services в течение 3-х дней мощностью 2,3 Tbps, Microsoft Azure в течение 9 минут атаковывали мощностью 2,4 Tbps и Yandex был атакован 22 миллионами запросов в секунду. Примечательно, что компания Amazon посчитала, что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Что грозит за осуществление DDoS-атаки

Заказ и проведение DDoS-атаки квалифицируются в соответствии с нормами о преступлениях в компьютерной сфере, к которым относятся две статьи УК РФ:

- ст.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации. - ст. 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Мерами пресечения подобных преступлений может быть штраф, условное наказание или реальное лишение свободы сроком до 7 лет. Дополнительно предусматривается возмещение причиненного ущерба.

Уголовные дела по факту DDoS-атак возбуждаются крайне редко. Обусловлено это тем, что технически выявить исполнителя или заказчика неправомерных действий практически невозможно, а у сотрудников правоохранительных органов часто не хватает квалификации в сфере компьютерных технологий.

Резюме

DDoS-атаки

— это инструмент в руках злоумышленников, который может быть применен

практически к любому интернет-ресурсу, серверу и сайту. Последствия таких

действий могут быть значительными и даже разрушительными. Владельцам серверов и

сайтов следует тщательно заботиться о защите собственных ресурсов. При этом

защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно

увеличивается, а их методы становятся еще технологичнее и опаснее.

Последствия таких

действий могут быть значительными и даже разрушительными. Владельцам серверов и

сайтов следует тщательно заботиться о защите собственных ресурсов. При этом

защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно

увеличивается, а их методы становятся еще технологичнее и опаснее.

Что такое DDoS-атака | REG.RU

DDoS-атака (от англ. Distributed Denial of Service) — распределённая атака, которая создаёт нагрузку на сервер и приводит к отказу системы. При таких условиях пользователи не могут получить доступ к сайту или веб-сервису, а владельцы проектов могут потерять прибыль.

Причиной для отказа системы не всегда является DDoS-атака. Ресурсы сервера ограничены, и если при штатной нагрузке всё работает, то при аномальном скачке могут возникнуть сбои. Если вы накануне запустили на своём сайте акцию или рекламную кампанию, которые вызвали резкий всплеск посещаемости, также могут возникнуть проблемы с доступом к сайту.

Если вы уверены, что сбой на сайте не связан с вашими действиями, читайте ниже, почему на ваш сайт могут устроить DDoS, как происходит сама атака и как с ней бороться.

Закажите услугу «Сервер для бизнеса»

Сосредоточьтесь на вашем бизнесе, о хостинге позаботится REG.RU! Закажите мощный облачный сервер с круглосуточным администрированием и бесплатной защитой от низкоуровневых DDoS-атак.

Заказать

Почему ваш сайт могут атаковать?

Одна из причин, по которой ваш сайт может подвергнуться DDoS-атаке, — конкуренция. Атакуемый сайт недоступен, так как на него поступает слишком большое количество запросов и он не справляется с нагрузкой. Увидев неработающий сайт, клиент может уйти на доступный сайт конкурента. Если ваш бизнес успешен, а конкуренция на рынке значительна, будьте готовы, что ваш сайт в любой момент может подвергнуться DDoS.

Кроме этого, ваш интернет-ресурс может просто привлечь внимание злоумышленников. Они могут организовать DDoS-атаку ради развлечения, из-за личной неприязни или с целью вымогательства.

По результатам исследования «Лаборатории Касперского», в 2017 году каждая третья российская компания (36%) хотя бы раз подверглась DDoS-атаке. В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

В 2018 году, по сравнению с 2017 годом, количество атак выросло в 5 раз.

Кто осуществляет DDoS-атаки

Хактивисты — политические активисты, которые используют DDoS в качестве гражданского протеста. Согласно отчёту компании Kaspersky в мае 2020 года возросло количество атак на правозащитные организации в США. Количество выросло в 1120 раз и совпало с массовыми протестами.

Anonymous — самые известные представители хактивизма. Это децентрализованная группа хактивистов, в большинстве своём состоящая из пользователей имиджбордов и интернет-форумов. Они известны взломом ресурсов с незаконным контентом и последующей публикацией персональных данных пользователей этих ресурсов. За время своего существования они успешно атаковали сайты Ватикана, Интерпола и Европарламента.

У них даже появился символ — маска главного героя фильма «V значит Вендетта». В этой маске он боролся с режимом.

Маска Гая Фокса в 2008 стала и мемом и символом Anonymous

LulzSec — группа из 6 человек. Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Появилась в мае 2011 года и просуществовала до 26 июня. За такой короткий срок группировка успела прославиться успешными атаками на серверы Sony, Nintendo, серверы телекомпаний FOX и PBS, а также сайт Сената США. LulzSec прекратили свою деятельность после ареста нескольких членов группировки.

Также нередко под именем известных группировок действуют обычные DDoS-шантажисты. В 2020 году некоторые крупные компании получали угрозы от имени Fancy Bear и Armada Collective — известных хак-групп. Подражатели пообещали устроить атаку на сайт компании, если не получат выкуп.

Какие сайты чаще подвергаются атакам

Чаще других DDoS-атакам подвергаются следующие сайты:

- государственных учреждений,

- крупных корпораций,

- здравоохранительных организаций,

- онлайн-школ,

- игровых сервисов,

- местных и региональных СМИ,

- онлайн-кинотеатров,

- банков,

- хостинг-провайдеров.

От года к году этот список не меняется. Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

Однако то, какая сфера будет страдать от атак больше, нередко зависит от происходящих в мире в тот или иной период социальных и политических событий. Такую зависимость можно проследить в квартальных отчётах компаний по кибербезопасности.

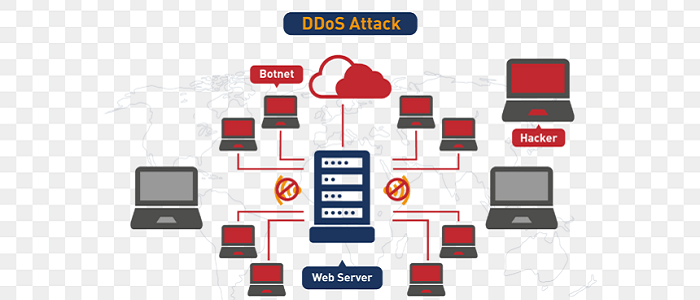

Как происходит DDoS-атака?

Современный Интернет работает по семиуровневой сетевой модели OSI. Модель определяет уровни взаимодействия систем, каждый уровень отвечает за определённые функции.

DDoS-атака может произойти на любом из семи уровней, но чаще всего это:

- Низкоуровневая атака — на сетевом и транспортном уровнях (третий и четвёртый уровень модели OSI). На этих уровнях для атаки используются «дыры» в сетевых протоколах. На виртуальном хостинге, VPS и выделенных серверах REG.RU установлена бесплатная защита от данных типов атак.

- Высокоуровневая атака — атака на сеансовом и прикладном уровнях (пятый и седьмой уровни по модели OSI). Такие атаки схожи с поведением пользователей. В данном случае может помочь тонкая настройка сервера или платная защита от DDoS.

Стоит отметить, что DDoS-атаки разнообразны. Разработчики ПО улучшают методы защиты, выпуская обновления, но злоумышленники каждый год придумывают новый способ, чтобы привести систему к отказу.

Хорошо организованная атака состоит из множества запросов к серверу из разных точек мира. Но откуда у злоумышленников такие ресурсы?

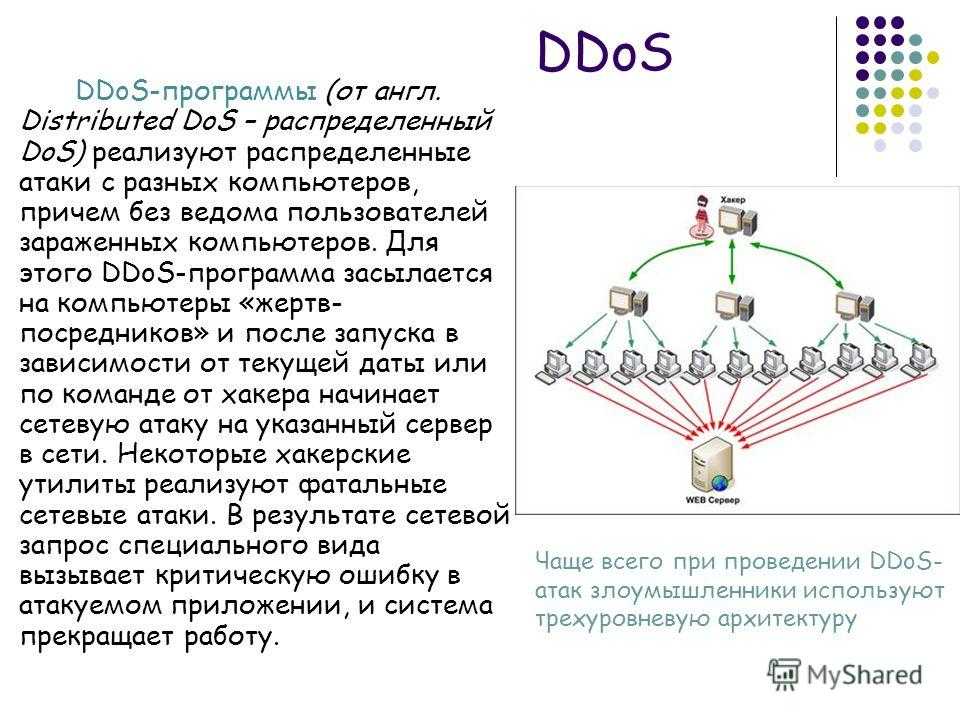

К 2020 году самым опасным видом атаки считается атака с помощью ботнета.

Ботнет — объединённая сеть устройств, на которой установлено автономное программное обеспечение. Злоумышленники под видом программ, писем, файлов и иного контента распространяют вредоносное ПО, которое скрыто устанавливается на устройство жертвы и может быть запущено в любой момент. Вмешательство происходит незаметно: пользователи не подозревают о наличии вредоносного ПО.

Таким образом, любое устройство, которое имеет доступ к сети Интернет (мобильный телефон или стиральная машинка с WI-FI), может стать участником DDoS-атаки.

При атаке на сервер невозможно определить её инициатора: запросы идут со всего мира, с разных устройств. Злоумышленник, как правило, остаётся безнаказанным.

Злоумышленник, как правило, остаётся безнаказанным.

Виды DDoS-атак

Классификация DDoS-атак описана в статье DDoS-атаки: виды атак и уровни модели OSI. Здесь мы рассмотрим как работают самые популярные виды DDoS.

- Ping of death. Это атака, которая заключается в отправке эхо-запроса, который превышает допустимый объём в 65535 байт. Устройство не знает, как обработать такой запрос, и перестаёт отвечать. В настоящее время Ping of death уже не используется — проверка размера при сборке пакета решила проблему. Пакеты, размер которых превышает допустимый, отбрасываются как неверные. Эта атака относится к классу DoS, так как в качестве отправителя выступает один компьютер, а не сеть из разных устройств, как в случае с DDoS.

- SYN Flood. Клиент отправляет серверу огромное количество SYN-пакетов с поддельным IP-адресом. Сервер отвечает на каждый запрос и ожидает подключения клиента. Клиент игнорирует приглашение и создаёт новые запросы, чем переполняет очередь на подключение.

В итоге производительность сервера падает вплоть до полного прекращения работы.

В итоге производительность сервера падает вплоть до полного прекращения работы. - HTTP Flood. Каждый участник ботнета генерирует большое количество HTTP-запросов к серверу, за счёт чего сильно повышает нагрузку. Это могут быть как GET, так и POST-запросы. В GET клиент запрашивает самые тяжеловесные части сайта. А в POST-запросах передаёт большие объёмы данных серверу в теле запроса.

- UDP Flood. Злоумышленник отправляет жертве много UDP-пакетов большого размера на определенные или случайные порты. Получатель тратит ресурсы на обработку запросов и отправку ICMP-ответа, что может привести к отказу в обслуживании.

- DNS Flood. Это разновидность UDP Flood. Отличается тем, что атаке подвергается DNS-сервер. Сервер не может отличить участника такой атаки от обычного пользователя и обрабатывает все запросы, на что может не хватить ресурсов.

- VoIP Flood. Снова вариант UDP Flood, цель которой — IP-телефония. Сервер получает запросы с разных IP-адресов, которые приходится обрабатывать вместе с запросами от легитимных клиентов.

- ICMP Flood. На сервер жертвы отправляется множество ICMP-запросов с разных IP-адресов. Этот вид флуда может использоваться как для перегрузки сервера, так и для сбора информации о сервере при подготовке к другой атаке.

- DNS-амплификация. Атакующие устройства отправляют небольшие запросы на публичные DNS-серверы. Запросы формируются так, чтобы ответ содержал как можно больше данных. Кроме этого, в запросе подменяется IP-адрес реального отправителя на адрес жертвы, на который DNS-сервер и отправит ответы. В результате жертва получит много больших пакетов данных от DNS-сервера, что вызовет переполнение канала.

Защита от DDoS-атак

Рассмотрим основные действия, с помощью которых может быть организована защита сервера от DDoS-атак. Чтобы минимизировать риск атаки и её последствий:

- Изучите ПО, которое планируете использовать в вашем проекте или уже используете, на наличие уязвимостей и критических ошибок.

Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование. - Используйте сложные пароли для доступа к административным частям вашего ресурса.

- Настройте сеть так, чтобы доступ к админке был из только из внутренней сети или через VPN.

- Подключите WAF и CDN. WAF — брандмауэр веб-приложений для проверки легитимности трафика и его фильтрации. CDN — сеть доставки контента позволяет распределять нагрузку на серверы и увеличивать скорость загрузки страниц за счёт географически распределённых серверов.

- Установите капчу или другие компоненты в форму обратной связи на сайте. Это защитит сайт от спам-ботов.

- Распределите ресурсы сайта между несколькими серверами, которые не зависят друг от друга. В случае сбоя одного из серверов, работу обеспечат запасные серверы.

- Перенаправьте атаку на злоумышленника. Таким образом вы сможете не только отразить удар, но и нанести ущерб злоумышленнику. Для этого требуются специалисты, но это вполне реально.

- Узнайте у вашего хостинг-провайдера, какой уровень защиты он гарантирует для вашего хостинга или VDS. Если хостер не предоставляет защиту, выберите другого провайдера.

Компания REG.RU предлагает виртуальный хостинг, VPS и выделенные серверы с бесплатной защитой от низкоуровневых DDoS-атак — DDoS-GUARD. DDoS-GUARD использует серию надёжных фильтров, которые последовательно анализируют проходящий трафик, выявляя аномалии и нестандартную сетевую активность.

Высокоуровневые атаки достаточно редки из-за сложности в реализации и требуемых ресурсов, поэтому на виртуальном хостинге они встречаются нечасто, а на VPS вы можете настроить сервер исходя из установленного ПО.

Как правило, если не предпринимать никаких действий по защите, DDoS-атака закончится через пару суток. Поэтому вы можете выбрать тактику невмешательства и дождаться её окончания.

Помогла ли вам статья?

Да

раз уже

помогла

Что такое DDoS-атака? DDoS Значение, определение и типы

DDoS-атака означает «распределенную атаку типа «отказ в обслуживании» (DDoS) » и представляет собой киберпреступление, при котором злоумышленник заливает сервер интернет-трафиком, чтобы помешать пользователям получить доступ к подключенным онлайн-сервисам и сайтам. .

.

Мотивы для проведения DDoS-атак сильно различаются, как и типы людей и организаций, стремящихся совершить эту форму кибератаки. Некоторые атаки осуществляются недовольными людьми и хактивистами, желающими вывести из строя серверы компании просто для того, чтобы заявить о себе, повеселиться, используя киберслабость, или выразить неодобрение.

Другие распределенные атаки типа «отказ в обслуживании» имеют финансовую мотивацию, например, когда конкурент нарушает или закрывает онлайн-операции другого бизнеса, чтобы тем временем украсть бизнес. Другие связаны с вымогательством, когда преступники нападают на компанию и устанавливают программы-заложники или программы-вымогатели на свои серверы, а затем вынуждают их заплатить крупную сумму за возмещение ущерба.

DDoS-атаки растут, и даже некоторые из крупнейших мировых компаний не застрахованы от DDoS-атак. Крупнейшая атака в истории произошла в феврале 2020 года не на что иное, как на Amazon Web Services (AWS), превзойдя предыдущую атаку на GitHub двумя годами ранее. Последствия DDoS включают падение законного трафика, потерю бизнеса и ущерб репутации.

Последствия DDoS включают падение законного трафика, потерю бизнеса и ущерб репутации.

По мере распространения Интернета вещей (IoT) растет число удаленных сотрудников, работающих дома, и количество устройств, подключенных к сети. Безопасность каждого IoT-устройства может не поддерживаться, что делает сеть, к которой оно подключено, уязвимой для атак. Таким образом, важность защиты и смягчения последствий DDoS-атак имеет решающее значение.

Целью DDoS-атаки является переполнение устройств, служб и сети предполагаемой цели фальшивым интернет-трафиком, что делает их недоступными или бесполезными для законных пользователей.

DoS против DDoS

Распределенная атака типа «отказ в обслуживании» является подкатегорией более общей атаки типа «отказ в обслуживании» (DoS). При DoS-атаке злоумышленник использует одно подключение к Интернету, чтобы завалить цель поддельными запросами или попытаться использовать уязвимость кибербезопасности. DDoS больше по масштабу. Он использует тысячи (даже миллионы) подключенных устройств для достижения своей цели. Огромный объем используемых устройств значительно усложняет борьбу с DDoS.

DDoS больше по масштабу. Он использует тысячи (даже миллионы) подключенных устройств для достижения своей цели. Огромный объем используемых устройств значительно усложняет борьбу с DDoS.

Ботнеты

Ботнеты являются основным способом осуществления распределенных атак типа «отказ в обслуживании». Злоумышленник взламывает компьютеры или другие устройства и устанавливает вредоносный фрагмент кода или вредоносное ПО, называемое ботом. Вместе зараженные компьютеры образуют сеть, называемую ботнетом. Затем злоумышленник дает указание ботнету перегрузить серверы и устройства жертвы большим количеством запросов на подключение, чем они могут обработать.

Одна из самых больших проблем с определением DDoS-атаки заключается в том, что ее симптомы не являются чем-то необычным. Многие из симптомов аналогичны тем, с которыми пользователи технологий сталкиваются каждый день, в том числе низкая скорость загрузки или скачивания, невозможность просмотра веб-сайта, обрыв интернет-соединения, необычные медиафайлы и контент или чрезмерное количество спама.

Кроме того, DDoS-атака может длиться от нескольких часов до нескольких месяцев, а степень атаки может варьироваться.

Какие страны наиболее подвержены DDoS-атакам?

Прочтите отчет, чтобы узнать больше

Различные атаки нацелены на разные части сети и классифицируются в соответствии с уровнями сетевых подключений, на которые они нацелены. Соединение в Интернете состоит из семи различных «уровней», как определено моделью взаимодействия открытых систем (OSI), созданной Международной организацией по стандартизации. Эта модель позволяет различным компьютерным системам «общаться» друг с другом.

Объемные или объемные атаки

Этот тип атаки направлен на контроль всей доступной полосы пропускания между жертвой и большим Интернетом. Усиление системы доменных имен (DNS) является примером атаки на основе объема. В этом случае злоумышленник подделывает адрес цели, а затем отправляет запрос поиска DNS-имени на открытый DNS-сервер с поддельным адресом.

Когда DNS-сервер отправляет ответ на запись DNS, вместо этого он отправляется цели, в результате чего цель получает усиление изначально небольшого запроса злоумышленника.

Протокольные атаки

Атаки по протоколам потребляют всю доступную мощность веб-серверов или других ресурсов, таких как брандмауэры. Они выявляют слабые места на уровнях 3 и 4 стека протоколов OSI, чтобы сделать цель недоступной.

SYN-флуд — это пример атаки на протокол, при которой злоумышленник отправляет цели огромное количество запросов квитирования протокола управления передачей (TCP) с поддельными исходными адресами интернет-протокола (IP). Целевые серверы пытаются ответить на каждый запрос на подключение, но окончательное рукопожатие никогда не происходит, что подавляет цель в процессе.

Атаки прикладного уровня

Эти атаки также направлены на истощение или перегрузку ресурсов цели, но их трудно пометить как вредоносные. Часто называемая DDoS-атакой уровня 7 (имея в виду уровень 7 модели OSI), атака на уровне приложений нацелена на уровень, на котором веб-страницы генерируются в ответ на запросы протокола передачи гипертекста (HTTP).

Часто называемая DDoS-атакой уровня 7 (имея в виду уровень 7 модели OSI), атака на уровне приложений нацелена на уровень, на котором веб-страницы генерируются в ответ на запросы протокола передачи гипертекста (HTTP).

Сервер выполняет запросы к базе данных для создания веб-страницы. В этой форме атаки злоумышленник заставляет сервер жертвы обрабатывать больше, чем обычно. HTTP-флуд — это тип атаки на уровне приложений, аналогичный постоянному обновлению веб-браузера на разных компьютерах одновременно. Таким образом, чрезмерное количество HTTP-запросов перегружает сервер, что приводит к DDoS.

Даже если вы знаете, что такое DDoS-атака, очень трудно избежать атаки, потому что ее обнаружение представляет собой сложную задачу. Это связано с тем, что симптомы атаки могут не сильно отличаться от типичных проблем обслуживания, таких как медленная загрузка веб-страниц, а уровень изощренности и сложности методов DDoS продолжает расти.

Кроме того, многие компании приветствуют всплеск интернет-трафика, особенно если компания недавно запустила новые продукты или услуги или сообщила о важных для рынка новостях. Таким образом, предотвращение не всегда возможно, поэтому организации лучше всего планировать ответные действия на случай возникновения таких атак.

Таким образом, предотвращение не всегда возможно, поэтому организации лучше всего планировать ответные действия на случай возникновения таких атак.

После предполагаемой атаки у организации есть несколько способов смягчить ее последствия.

Оценка риска

Организации должны регулярно проводить оценку рисков и аудиты своих устройств, серверов и сети. Хотя полностью избежать DDoS невозможно, тщательное понимание сильных и слабых сторон аппаратных и программных активов организации имеет большое значение. Знание наиболее уязвимых сегментов сети организации является ключом к пониманию того, какую стратегию следует реализовать, чтобы уменьшить ущерб и сбои, которые может нанести DDoS-атака.

Дифференциация трафика

Если организация считает, что она только что стала жертвой DDoS-атаки, первое, что нужно сделать, — это определить качество или источник аномального трафика. Конечно, организация не может полностью отключить трафик, так как это означало бы выбрасывать хорошее вместе с плохим.

Конечно, организация не может полностью отключить трафик, так как это означало бы выбрасывать хорошее вместе с плохим.

В качестве стратегии смягчения последствий используйте сеть Anycast для распределения трафика атаки по сети распределенных серверов. Это делается для того, чтобы трафик поглощался сетью и становился более управляемым.

Маршрутизация черной дыры

Другой формой защиты является маршрутизация через черную дыру, при которой сетевой администратор или интернет-провайдер организации создает маршрут через черную дыру и направляет трафик в эту черную дыру. При использовании этой стратегии весь трафик, как хороший, так и плохой, направляется по нулевому маршруту и, по сути, отбрасывается из сети. Это может быть довольно экстремально, поскольку законный трафик также останавливается, что может привести к потере бизнеса.

Ограничение скорости

Еще один способ смягчить DDoS-атаки — ограничить количество запросов, которые сервер может принять в течение определенного периода времени. Одного этого, как правило, недостаточно для борьбы с более изощренными атаками, но они могут служить компонентом комплексного подхода.

Одного этого, как правило, недостаточно для борьбы с более изощренными атаками, но они могут служить компонентом комплексного подхода.

Брандмауэры

Чтобы уменьшить влияние атаки уровня приложений или уровня 7, некоторые организации выбирают брандмауэр веб-приложений (WAF). WAF — это устройство, которое находится между Интернетом и серверами компании и действует как обратный прокси-сервер. Как и во всех брандмауэрах, организация может создать набор правил для фильтрации запросов. Они могут начать с одного набора правил, а затем модифицировать их на основе того, что они видят в качестве моделей подозрительной активности, осуществляемой DDoS.

Защитите свою сеть с помощью брандмауэров FortiGate.

Если организация считает, что она только что стала жертвой DDoS-атаки, первое, что нужно сделать, — это определить качество или источник аномального трафика. Конечно, организация не может полностью отключить трафик, так как это означало бы выбрасывать хорошее вместе с плохим.

В качестве стратегии смягчения последствий используйте сеть Anycast для рассеивания вредоносного трафика по сети распределенных серверов. Это делается для того, чтобы трафик поглощался сетью и становился более управляемым.

Полностью надежное решение для защиты от DDoS-атак включает в себя элементы, помогающие организации как в защите, так и в мониторинге. Поскольку уровень изощренности и сложности атак продолжает расти, компаниям требуется решение, которое может помочь им с известными атаками и атаками нулевого дня. Решение для защиты от DDoS-атак должно использовать ряд инструментов, которые могут защищать от всех типов DDoS-атак и одновременно отслеживать сотни тысяч параметров.

Защитите свою организацию как от известных атак, так и от атак нулевого дня с помощью FortiDDoS. Нажмите здесь, чтобы узнать больше.

С FortiDDoS вы получаете всестороннюю защиту от DDoS-атак благодаря его способности проверять трафик и анализировать его поведение, чтобы предотвратить успешную кампанию киберпреступников. FortiDDoS использует машинное обучение, которое проверяет пакеты данных на предмет подозрительного поведения. Он также проверяет ваш DNS-трафик, чтобы защитить вас от различных угроз, включая объемные атаки и атаки приложений, а также потенциально опасные аномалии.

FortiDDoS использует машинное обучение, которое проверяет пакеты данных на предмет подозрительного поведения. Он также проверяет ваш DNS-трафик, чтобы защитить вас от различных угроз, включая объемные атаки и атаки приложений, а также потенциально опасные аномалии.

FortiDDoS также может автоматически предотвращать атаки и постоянно анализировать поверхность атаки. Кроме того, с помощью FortiDDoS вы можете проверять трафик на трех разных уровнях: 3, 4 и 7, а поскольку он интегрируется с Fortinet Security Fabric, администраторы получают возможность поддерживать единое представление как о общая система управления угрозами и производительность сети.

Что такое DDoS-атака?

DDoS-атака означает «распределенную атаку типа «отказ в обслуживании» (DDoS)» и представляет собой киберпреступление, при котором злоумышленник заливает сервер интернет-трафиком, чтобы запретить пользователям доступ к подключенным онлайн-сервисам и сайтам.

Когда срабатывает DDoS-атака?

Целью DDoS-атаки является переполнение устройств, служб и сети предполагаемой цели фальшивым интернет-трафиком, что делает их недоступными или бесполезными для законных пользователей.

Что такое пример DDoS-атаки?

Различные атаки нацелены на разные части сети и классифицируются в соответствии с уровнями сетевых подключений, на которые они нацелены. Эти три типа включают:

- Объемные или объемные атаки

- Протокольные атаки

- Атаки прикладного уровня

Демистификация технологий защиты от DDoS-атак

FortiDDoS и облачная служба защиты от DDoS-атак Riverview Networks Baffin Bay Networks

Готов ли ваш центр обработки данных к современным угрозам DDoS?

Что такое DDoS-атака

Распределенные сетевые атаки часто называют атаками распределенного отказа в обслуживании (DDoS). Этот тип атаки использует определенные ограничения пропускной способности, которые применяются к любым сетевым ресурсам, таким как инфраструктура, обеспечивающая работу веб-сайта компании. DDoS-атака будет отправлять несколько запросов к атакуемому веб-ресурсу — с целью превысить возможности сайта по обработке нескольких запросов… и помешать правильному функционированию сайта.

Этот тип атаки использует определенные ограничения пропускной способности, которые применяются к любым сетевым ресурсам, таким как инфраструктура, обеспечивающая работу веб-сайта компании. DDoS-атака будет отправлять несколько запросов к атакуемому веб-ресурсу — с целью превысить возможности сайта по обработке нескольких запросов… и помешать правильному функционированию сайта.

Типичные цели DDoS-атак:

- Интернет-магазины

- Онлайн-казино

- Любой бизнес или организация, которая зависит от предоставления онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограниченное количество запросов, которые они могут обслуживать одновременно. Помимо ограничения пропускной способности сервера, канал, соединяющий сервер с Интернетом, также будет иметь конечную пропускную способность/емкость. Всякий раз, когда количество запросов превышает пределы пропускной способности любого компонента инфраструктуры, уровень обслуживания, вероятно, пострадает одним из следующих способов:

Всякий раз, когда количество запросов превышает пределы пропускной способности любого компонента инфраструктуры, уровень обслуживания, вероятно, пострадает одним из следующих способов:

- Ответ на запросы будет намного медленнее, чем обычно.

- Некоторые или все запросы пользователей могут быть полностью проигнорированы.

Обычно конечной целью злоумышленника является тотальное воспрепятствование нормальному функционированию веб-ресурса – тотальный «отказ в обслуживании». Злоумышленник также может потребовать оплату за прекращение атаки. В некоторых случаях DDoS-атака может быть даже попыткой дискредитировать или нанести ущерб бизнесу конкурента.

Это все равно что трясти закрытый сейф

и ждать, что из него посыплются деньги.

Это все равно что трясти закрытый сейф

и ждать, что из него посыплются деньги.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности.

Операторы связи могут предложить инструменты для изменения схемы маршрутизации

трафика, в том числе выделения дополнительных каналов для увеличения пропускной

способности. Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации.

272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации,

если это деяние повлекло уничтожение, блокирование, модификацию либо

копирование компьютерной информации.

В итоге производительность сервера падает вплоть до полного прекращения работы.

В итоге производительность сервера падает вплоть до полного прекращения работы.

Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

Их не должно быть. Выбирайте те инструменты, в которых уверены. Регулярно обновляйте их и делайте резервное копирование.

Ваш комментарий будет первым