Классификация DDoS-атак: полное руководство | DDoS-Guard

Прошло 27 лет с первой DDoS-атаки. С тех пор эта проблема не только не потеряла своей актуальности, но стала еще опаснее. Распределенные атаки типа «отказ в обслуживании» трансформировались — теперь они могут длиться часами и днями, а также стали более агрессивны и эффективны. Чтобы правильно выстроить надежную защиту от DDoS-атак, для начала нужно разобраться в их типах и особенностях.

Основные типы DDoS-атак

Большинство DDoS-атак имеют смешанный характер. Мы выделили три типа классификации атак, которые помогут понять, как действуют злоумышленники и на чем строится алгоритм нападения:

- по модели OSI;

- по протоколам;

- по механизму воздействия.

Рассмотрим каждый отдельный тип подробнее.

Классификация DDoS-атак по протоколамЧаще всего DDoS-атаки совершают на три большие группы сетевых протоколов:

- UDP;

- TCP;

- прочие.

К категории «прочие» относятся атаки на протоколы ICMP, GRE, IPIP, ESP, AH, SCTP, OSPF, SWIPE, TLSP, Compaq_PEE и остальные.

Далее рассмотрим несколько примеров самых распространенных DDoS-атак по протоколам.

IP Null атака

Согласно техническим стандартам всемирной сети, заголовок IP-пакета должен содержать сведения об используемом протоколе транспортного уровня в специальном поле — «Protocol». Злоумышленники устанавливают значение этого поля равным нулю. Такой прием позволяет отправлять пакеты в большом количестве, не беспокоясь о том, что их задержат фаерволы или маршрутизаторы. Системные ресурсы жертвы сконцентрированы на постоянном анализе входящего трафика, и в конечном итоге сервер выходит из строя.

SYN-флуд

Этот вид атаки строится на алгоритме трехэтапного рукопожатия TCP. Злоумышленник с большой скоростью отправляет запросы на соединение с сервером, содержащие поддельный IP-адрес источника. Постепенно SYN-флуд занимает всю память таблицы соединений.

UDP-флуд

При атаке этого типа сервер-жертва получает большое количество UDP-пакетов от различных IP-адресов. Фальсифицированные UDP-пакеты переполняют сетевое оборудование и провоцируют перегрузку интерфейсов путем утилизации всей полосы пропускания.

Флуд — большое количество неправильно сформированных или бессмысленных сообщений. Цель флуда — создать мощный поток запросов, который займет собой всю выделенную полосу атакуемого ресурса.

Ping of Death

Атака направлена на дестабилизацию или выведение из строя целевого компьютера. Злоумышленник непрерывно генерирует неправильно сформированные или слишком большие пакеты с помощью простой команды ping. Если атакуемая система работает на базе стандартного протокола IPv4, то суммарный объем получаемого пакета не может превышать 65 535 байт. Когда приходит пакет, по объему превышающий эти показатели, возникают сбои из-за переполнения памяти.

Для систем, которые работают на обновленной версии протокола — IPv6, хакеры нашли новые способы вредительства. Они отправляют фрагменты искаженных пакетов. Система-жертва пытается их собрать, но при повторной сборке размер пакета получается слишком большим, что ведет к переполнению памяти и сбою работы.

Они отправляют фрагменты искаженных пакетов. Система-жертва пытается их собрать, но при повторной сборке размер пакета получается слишком большим, что ведет к переполнению памяти и сбою работы.

Атака медленными сессиями

Хакер устанавливает TCP-сессию между сервером-жертвой и ботом. Когда сессия активна, ее удерживают открытой с помощью пакета, который оставляют без ответа, что начинает расходовать системные ресурсы. В результате сервер-жертва «отдает» все свободные резервы на обслуживание поддельных сессий с ботами.

Сетевая модель стека сетевых протоколов, которая описывает работу Интернета, называется — OSI. Она состоит из 7 уровней: физического, канального, сетевого, транспортного, сеансового, уровня представления и прикладного (или уровня приложений).

Каждый протокол сети, по которому передаются данные, относится к определенному уровню. Далее рассмотрим типы DDoS-атак, распределенные по модели OSI.

1-й уровень — физический

Канал работает с данными типа «биты» и обеспечивает передачу необработанных двоичных данных между машинами. Использует протоколы Bluetooth, USB, ИК-порт, а также концентраторы, розетки и патч-панели.

Пример атаки: на данном уровне DoS или DDoS невозможна. Первому уровню могут навредить физические разрушения или любые другие преграды в работе сети. Искусственно созданные сбои ведут к полной непригодности оборудования.

2-й уровень — канальный

Канальный уровень отвечает за обмен данными между узлами внутри локальной сети. Данные оформляются в специальные блоки — кадры — и передаются на физический уровень. Еще одна функция канального уровня — присвоение уникальных идентификаторов сетевых адаптеров — MAC-адресов.

Пример атаки: самая распространенная — MAC-флуд. Сетевые коммутаторы нагружаются пакетами данных, чтобы вывести из строя все порты соединения.

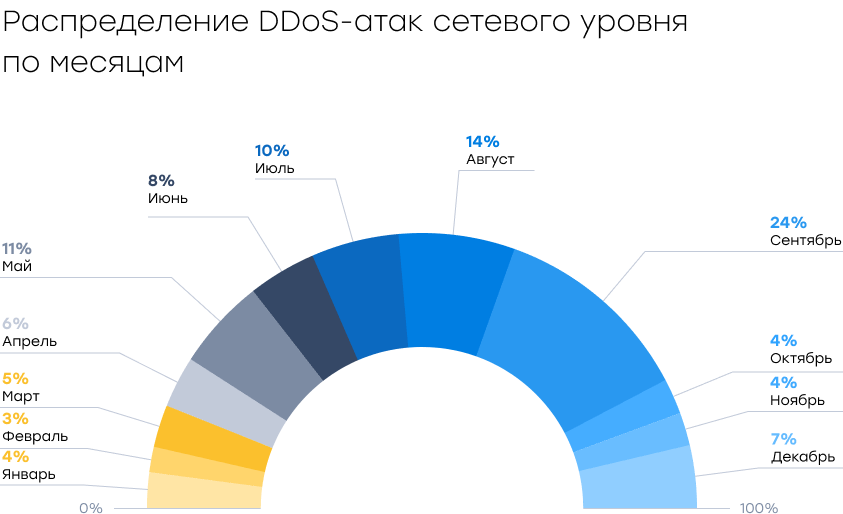

3-й уровень — сетевой

На этом уровне начинается взаимодействие маршрутизаторов и коммутаторов, расположенных в разных сетях. Маршрутизация строится на преобразовании MAC-адресов в сетевые адреса. Главная задача данного уровня — построить наиболее оптимальный путь для передачи данных между устройствами.

Пример атаки: злоумышленники создают ICMP-флуд, чтобы перегрузить ICMP-сообщениями целевую сеть. Эти действия направлены на снижение пропускной способности и ограничение числа запросов, которое возможно обработать по ICMP-протоколу.

4-й уровень — транспортный

Он использует протоколы UDP и TCP, а также обрабатывает и транспортирует пакеты данных между узлами связи. Четвертый уровень контролирует поток информации и выявляет ошибки. В случае их обнаружения отправляет данные повторно.

Пример атаки: хакеры создают условия, при которых превышаются пороговые значения по ширине канала и количеству доступных подключений. Самые распространенные типы DDoS-атак — Smurf и SYN-флуд.

Самые распространенные типы DDoS-атак — Smurf и SYN-флуд.

5-й уровень — сеансовый

Пятый уровень управляет взаимодействием между приложениями, а также устанавливает и завершает соединение, синхронизирует задачи операционной системы.

Пример атаки: атакующий использует слабые места программного обеспечения через протокол Telnet, что может привести к потере доступа над сервером у администратора.

6-й уровень — представления

Уровень кодирует/декодирует данные и адаптирует их для человека или машины, в понятном им виде. Сюда входят видеоданные, аудиоданные, изображения и текст. Между 6 и 7 уровнем модели OSI находится SSL-протокол. Он обеспечивает клиенту безопасное соединение с сервером и предоставляет возможность взаимной проверки подлинности.

Пример атаки: SSL-флуд измененными пакетами — злоумышленники генерируют искаженные SSL-запросы для атак на сервер жертвы. Действия тормозят ресурсы, так как проверка шифрованных SSL-пакетов занимает много времени.

Действия тормозят ресурсы, так как проверка шифрованных SSL-пакетов занимает много времени.

7-й уровень — прикладной или уровень приложений

Прикладной уровень работает уже целиком для пользователя и предоставляет ему данные в понятном для него виде.

Пример атаки: хакеры с помощью вредоносных программ создают большое количество запросов — HTTP-флуд: на подключение, на ввод логинов, на заказ товара, загрузку видео и т.д. В тоже время, легитимные пользователи не могут попасть на сайт, так как он перегружен мусорными запросами.

Классификация DDoS-атак по механизму действия

В этом типе классификаций мы выделим 3 группы DDoS-атак разного механизма действия:

- Атаки на основе флуда.

- Атаки, использующие уязвимости стека сетевых протоколов.

- Атаки на уровень приложений.

Первая группа — это атаки, направленные на переполнение канала связи, иными словами, различные типы флуда.

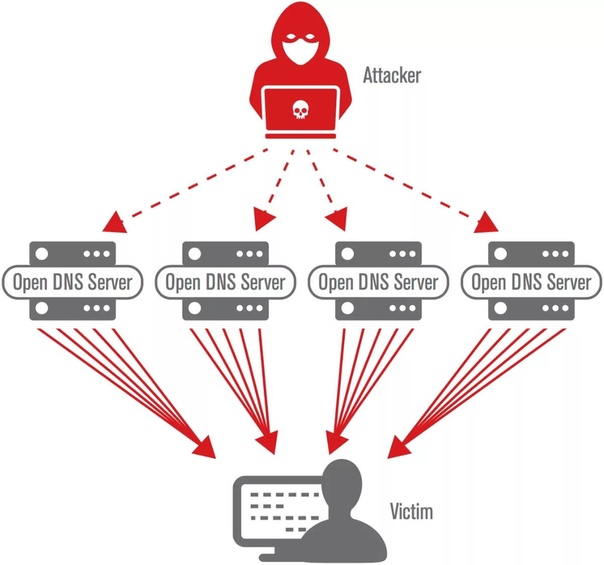

DNS-амплификация

У публичного DNS-сервера запрашивают данные о домене и направляют его ответ на атакуемый сервер. Запрос формируется таким образом, чтобы в ответ вернулось как можно больше данных.

Фрагментированный UDP-флуд

Атакующий использует пакеты максимально допустимого размера, чтобы заполнить канал минимальным количеством пакетов. Фрагменты пакетов являются фальсифицированными и сервер-жертва тратит все ресурсы для того, чтобы восстанавливать несуществующие пакеты из фальшивых фрагментов.

ICMP-флуд

На сервер-жертву посылается большое количество поддельных ICMP-пакетов с широкого диапазона IP-адресов. Цель злоумышленника — заполнение канала сервера-жертвы потоком поддельных запросов.

NTP-амплификаци

Атакующий многократно отправляет запрос monlist на NTP-сервер, одновременно подменяя свой IP-адрес на адрес сервера-жертвы. Ответ monlist может содержать список до 600 последних клиентов. Цель атаки — небольшим запросом отправить большой поток UDP-трафика на сервер-жертву.

Цель атаки — небольшим запросом отправить большой поток UDP-трафика на сервер-жертву.

NTP-флуд

Хакер генерирует большое количество поддельных NTP-запросов с широкого диапазона IP-адресов. NTP-сервер пытается обработать все запросы, тем самым тратя системные и сетевые ресурсы.

Фрагментированный ACK-флуд

Используются пакеты максимально допустимого размера для заполнения полосы пропускания канала, при небольшом количестве передаваемых пакетов.

Ping-флуд

Разновидность ICMP-флуд, нацеленная на выведение из строя сервера, с помощью утилиты ping.

UDP-флуд с помощью ботнета

Алгоритм атаки схож с обычным UDP-флудом, за исключением одного — пакеты генерируются ботами. Системные ресурсы заполняют нецелевым трафиком и они выходят из строя.

VoIP-флуд

На сервер-жертву отправляют большое количество поддельных VoIP- пакетов с широкого диапазона IP-адресов. Сервер тратит все ресурсы, чтобы обработать как поддельные, так и легитимные запросы.

Флуд медиа-данными

Злоумышленник отправляет большое количество поддельных пакетов с видео- или аудио-данными на сервер-жертву. Сетевое оборудование вынуждено тратить вычислительные ресурсы на их обработку.

Атака широковещательными UDP-пакетами

Кибератака строится на отправке UDP-пакетов с подмененным IP-адресом, в расчете на то, что каждый из этих пакетов будет отправлен каждому из клиентов этой сети.

Фрагментированный ICMP-флуд

На сервер-жертву направляется поток фрагментированных ICMP-пакетов максимального размера. Полоса забивается мусорным трафиком, и возникает опасность исчерпания вычислительных ресурсов.

DNS-флуд

На атакуемый DNS-сервер направляется масса DNS-запросов с широкого диапазона IP-адресов. Сервер-жертва не может определить, какой из пакетов пришел от легитимного пользователя, а какой — нет, и вынужден отвечать на все запросы.

Вторая группа — это атаки, использующие уязвимости стека сетевых протоколов:

Атаки с модификацией поля TOS

Атакующий создает иллюзию перегруженности сети, и сервер самостоятельно ограничивает пропускную способность для подключений. Для этого хакеры используют поля TOS и ECN в IP-пакетах.

Для этого хакеры используют поля TOS и ECN в IP-пакетах.

ACK-флуд

Злоумышленники отправляют на сервер-жертву фальсифицированные ACK-пакеты, не принадлежащие ни одной из сессий в списке соединений сервера. Атакуемый сервер не может определить принадлежность поддельных пакетов и выходит из строя.

RST, FIN-флуд

Сервер-жертва получает поддельные RST- или FIN-пакеты, не имеющие отношения ни к одной из сессий в базе данных сервера.

Атака поддельными TCP-сессиями с несколькими SYN-ACK

Хакер генерирует поддельные сессии несколькими SYN- и ACК-пакетами. Это позволяет обойти механизмы защиты и создать трафик, похожий на легитимный.

Атака с помощью перенаправления трафика высоконагруженных сервисов

Алгоритм заключается в перенаправлении трафика легитимных пользователей высоконагруженных приложений на сервер-жертву. Это ведет к сбою в работе из-за установки большого количества соединений.

Атака поддельными TCP-сессиями с несколькими ACK

Этот вариант атаки поддельной сессией выполняется несколькими SYN- и несколькими ACK-пакетами совместно с одним или более RST- или FIN-пакетами.

Третья группа — это DDoS-атаки на уровень приложений (L7):

HTTP-флуд

Злоумышленник генерирует большое количество запросов, направленных на сервер-жертву, чтобы вынудить его выделять как можно больше ресурсов для обработки вредоносного трафика.

Атака с целью отказа приложения

Специфичный вид атак, который нацелен на выявление уязвимостей в неоптимизированном сайте или приложении. С помощью SQL-инъекций хакер провоцирует зацикливание обращений и отказ всего сервера.

HTTP-флуд одиночными запросами

В отличие от обычного флуда, где злоумышленник атакует сервер-жертву потоком отдельных запросов, этот тип атаки предполагает отправку одного большого пакета, внутри которого одновременно передается 500-600 запросов.

Атака фрагментированными HTTP-пакетами

Алгоритм основан на отправке в адрес цели небольших

фрагментов данных, которые невозможно собрать в единый объект. При такой атаке устанавливается корректное HTTP-соединение с веб-сервером. Далее легитимные HTTP-пакеты разделяются на маленькие фрагменты, и их передают настолько медленно, насколько это позволяет тайм-аут сервера. Обходя таким образом срабатывание механизмов защиты, атакующий незаметно приводит веб-сервер к отказу с помощью вредоносных ботов.

HTTP-флуд одиночными сессиями

Атакующий превышает лимит сессий на стороне жертвы, чтобы беспрепятственно в рамках каждой HTTP-сессии отправлять множество запросов. Цель злоумышленника — заставить сервер выделить как можно больше ресурсов для обслуживания атаки.

Некоторые киберугрозы не подпадают под чистую классификацию, поэтому мы выделили их в отдельный блок.

АРТ-атака

Цель злоумышленника — найти на устройстве-жертве секретную или любую ценную информацию, которую можно использовать в своих целях. Хакер незаметно проникает в компьютерную сеть и изучает ее длительное время, отслеживает действия пользователей и анализирует перемещение данных. Чтобы получить доступ к нужной системе, хакеры эксплуатируют уязвимости, используют социальную инженерию и другие техники обхода защиты.

Хакер незаметно проникает в компьютерную сеть и изучает ее длительное время, отслеживает действия пользователей и анализирует перемещение данных. Чтобы получить доступ к нужной системе, хакеры эксплуатируют уязвимости, используют социальную инженерию и другие техники обхода защиты.

Многовекторная атака

Этот вид атак достаточно сложен в исполнении. При многовекторной DDoS-атаке хакер использует сразу несколько точек нападения и инструментов для вывода из строя целевой системы.

Атака нулевого дня

Злоумышленник исследует новые и ранее неизвестные уязвимости в программном обеспечении, а затем использует их против выбранной цели. Эта кибератака опасна тем, что с момента ее обнаружения до полного устранения и смягчения последствий может пройти много часов. Тем временем злоумышленник может получить несанкционированный доступ к информации или полностью заблокировать веб-ресурс. На текущий момент не существует универсальной защиты от атаки нулевого дня, и без помощи специалистов справиться с ней практически невозможно.

IP-спуфинг

В DDoS спуфинг (фальсификация данных) используется как механизм усиления кибератаки. Хакеры выдают себя за надежные источники, чтобы получить доступ к конфиденциальной информации. Подмена происходит в изменении адреса отправителя, чтобы скрыть настоящий адрес атакующего.

APDoS-атака

APDoS реализует 5-8 векторов атак одновременно. Злоумышленник использует «слепые зоны» атакуемой организации и нападает сразу на несколько уровней сетей.

MITM-атака

Злоумышленник перехватывает трафик и заменяет связь между двумя сторонами, которые считают, что общаются друг с другом без третьих лиц. Атаки особенно распространены в общедоступных сетях Wi-Fi. Например, жертва думает, что работает напрямую с сайтом, в то время как злоумышленник перехватывает все данные, которые были введены: пароль, логин и другие.

Широкое разнообразие DDoS-атак и их массовое применение только подтверждает важность изучения способов защиты от них. Чтобы обеспечить стабильную работу веб-ресурса, мы рекомендуем иметь подробный план реагирования на киберугрозы и постоянно работать над улучшением сетевой архитектуры.

Чтобы обеспечить стабильную работу веб-ресурса, мы рекомендуем иметь подробный план реагирования на киберугрозы и постоянно работать над улучшением сетевой архитектуры.

Выбирайте надежного провайдера защиты, который обладает обширным спектром инструментов по борьбе с любым типом DDoS-атак.

Эволюция DDoS-атак — «Ведомости. Импортозамещение»

Евгений Разумный / Ведомости

Несколько лет назад мы со смехом читали про «умные чайники», которые подключаются к ботнетам для участия в DDoS-атаках. В 2022 г., когда под атаками «ложились» сайты госкомпаний, федеральных СМИ и крупнейших банков, было уже совсем не до смеха. А начиналось все с невинных шалостей студентов более 20 лет назад…

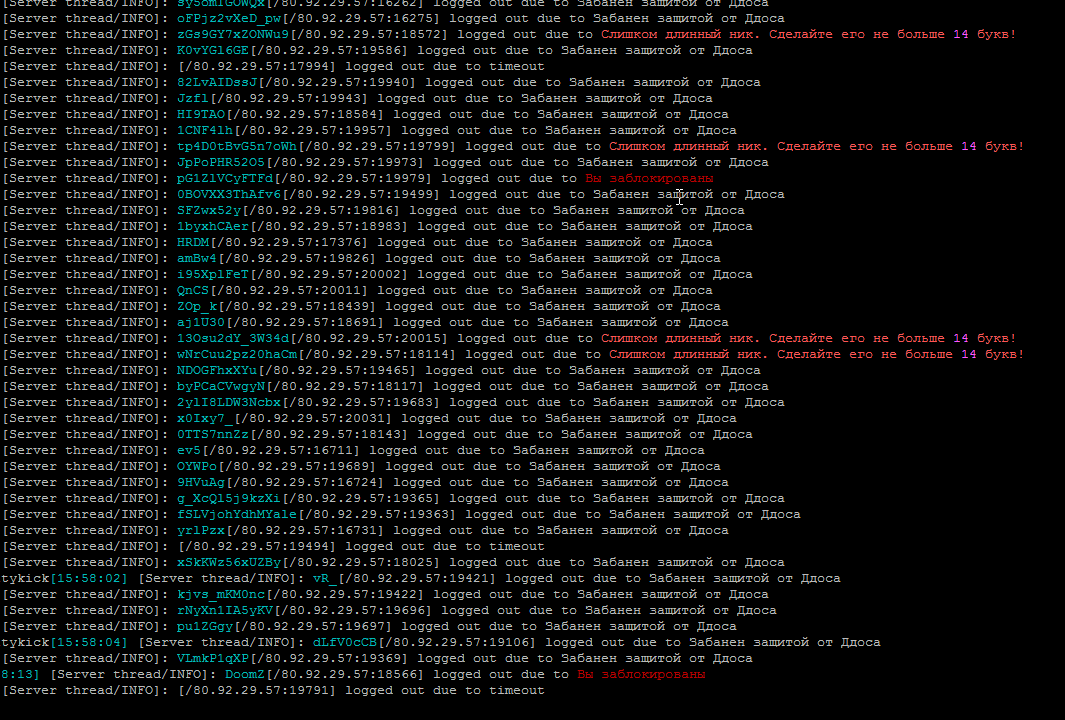

Слишком много запросов

По данным американской аналитической компании Mordor Intelligence, к 2027 г. объем рынка защиты от DDoS-атак (частые обращения к атакуемому ресурсу, которые создают нештатную нагрузку и приводит к отказу системы) достигнет $5,14 млрд, увеличиваясь минимум на 18% ежегодно. Причина роста рынка – в постоянной эволюции DDoS-атак и, как следствие, в эволюции средств защиты от подобных атак.

Причина роста рынка – в постоянной эволюции DDoS-атак и, как следствие, в эволюции средств защиты от подобных атак.

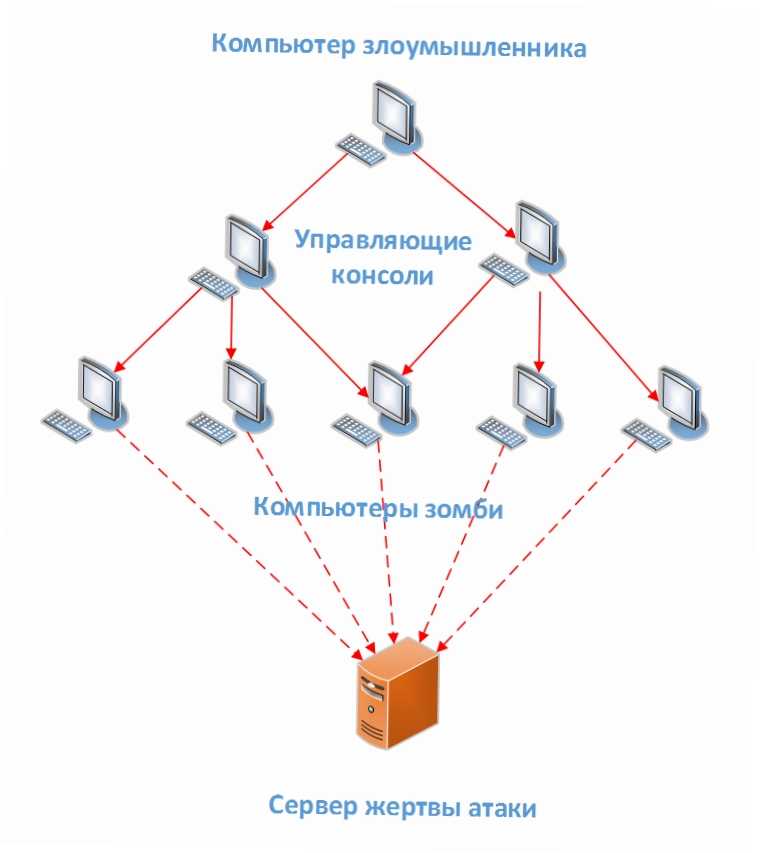

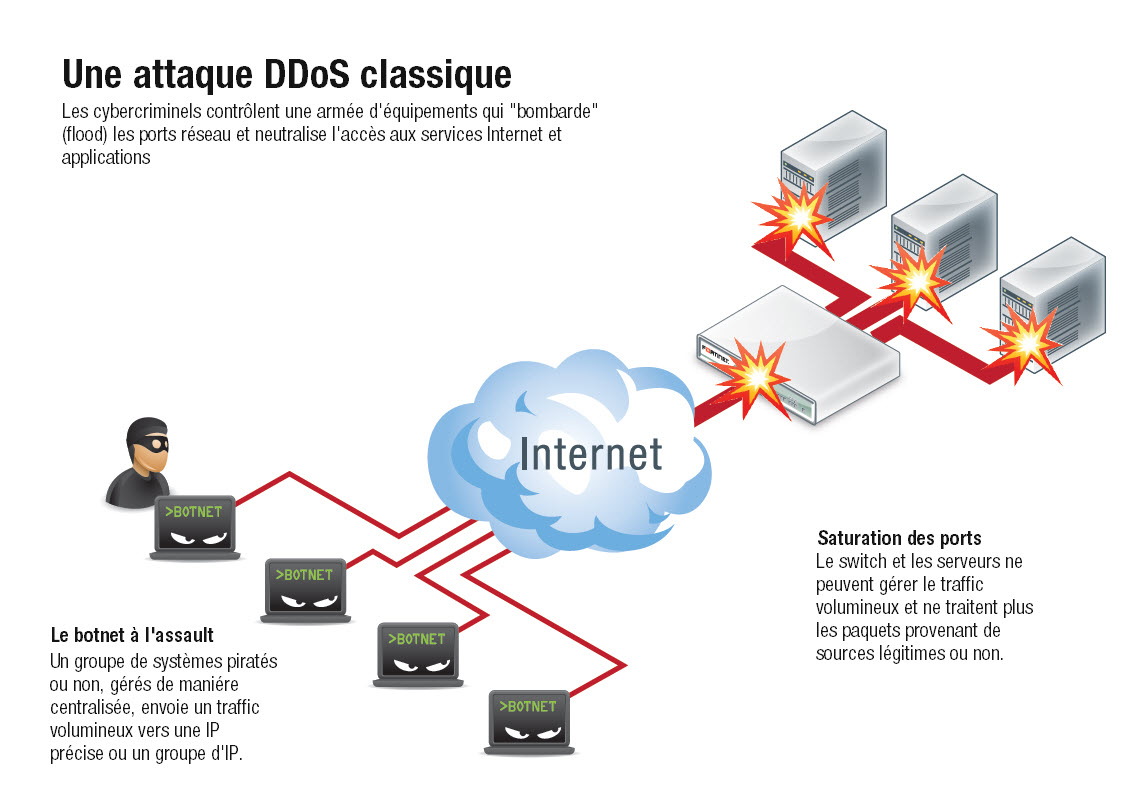

«Например, одна из мощнейших атак 2022 г. достигала пика потребления пропускной способности в 2,5 ТБ/с, в 2000-х такое было даже сложно вообразить, – рассказывает владелец российского решения по защите от DDoS-атак Servicepipe Даниил Бобрышев. – На заре становления DDoS-атак число устройств в ботнете исчислялось сотнями, сейчас же ботнеты, которые генерируют DDoS-атаки, набирают сотни тысяч устройств, а пропускная способность каждого устройства кратно выросла».

Появились первые DDoS-атаки в начале 1990-х. По словам руководителя направлений WAF и Anti-DDoS компании «Ростелеком-Солар» Николая Рыжова, началом DDoS можно считать появление распределенных атак, когда впервые взломанные компьютеры в американских вузах начали использовать для генерации SYNflood (отправка большого количества запросов на подключение в предельно короткий срок). В 1996 г. произошла первая публичная атака на интернет-провайдера Нью-Йорка Panix Networks. «Сеть не разрешала рассылать рекламу своим пользователям – спамеры отомстили», – рассказывает Николай Рыжов.

«Сеть не разрешала рассылать рекламу своим пользователям – спамеры отомстили», – рассказывает Николай Рыжов.

Следующее громкое событие произошло в 2000 г., когда из-за атаки 15-летнего подростка буквально «легли» сайты крупных компаний: Yahoo!, Fifa.com, Amazon.com, eBay, CNN, Dell и др.

«Тогда же стали появляться первые специализированные решения по защите от интернет-атак – израильский Riverhead (его впоследствии купила Cisco Systems) и американский Arbor Network (выходцы из Университета Мичигана), – рассказывает основатель и СЕО Qrator Labs Александр Лямин. – Это были первые компании, которые сфокусировали свой бизнес именно на защите от DDoS-атак». Когда Cisco Systems купила Riverhead, это стало сигналом для всех: появилась новая ниша в информбезопасности, новый бизнес.

Первые облачные решения по защите от DDoS-атак появились также в начале 2000-х, указывает Лямин. «В первую очередь это Prolexic (его позже купила Akamai), а также два подражателя – BlackLotus и Dragonara, – отметил эксперт. – Что интересно, все три компании – выходцы из бизнеса онлайн-казино».

– Что интересно, все три компании – выходцы из бизнеса онлайн-казино».

DDoS переходит все границы

До России DDoS-атаки докатились в начале 2000-х. По словам Николая Рыжова, начало 2000-х гг. в России стало временем расцвета выделенного широкополосного доступа в интернет. А для атак, которые генерируют очень много трафика, ключевая движущая сила – увеличение канальной емкости у интернет-провайдеров. Она определяет, сколько мусорного трафика можно доставить до своей жертвы.

«Развитие структуры национального сегмента интернета, развитие дата-центров, хостинг провайдеров, становление MSK-IX (крупнейшая российская точка обмена интернет-трафиком) – все это привело к увеличению возможности для DDoS-атак», – указывает Александр Лямин.

В 2003 г. был атакован крупнейший хостинг страны MasterHost, в 2004 г. – оператор связи «РТКомм».

Российские игроки начали активно покупать иностранные продукты. «То же решение от Cisco Systems поставили все крупнейшие игроки, также российские компании активно ставили продукты Arbor Network», – указывает Александр Лямин. Кстати, впоследствии на Олимпиаде в Сочи именно решения Arbor Network обеспечивали защиту от DDoS-атак, указал эксперт.

Кстати, впоследствии на Олимпиаде в Сочи именно решения Arbor Network обеспечивали защиту от DDoS-атак, указал эксперт.

Следующей вехой стало появление в 2006 г. amplification-атак, т. е. атак с последовательным многократным усилением. При этом первой была атака на инфраструктуру глобальной сети интернет (на DNS-серверы), указывает Александр Лямин. Что интересно, американский СЕРТ предупредил о возможности подобных атак примерно за год – в 2005 г. В то же время шквал подобных атак начался лишь в 2013 г.

Еще один важный момент в истории DDoS-атак имеет не технологический, а социальный статус: эти атаки стали способом социального и политического протеста, появились первые хактивисты. «В подобных атаках участвовали добровольные участники ботнета, которые с помощью специальной утилиты подключали свои устройства к ботнет-сети, – поясняет Даниил Бобрышев. – Яркий пример таких атак – движение хакеров Anonymous. При этом расцвет DDoS-хактивизма происходил в 2007–2010 гг., рассказывает Николай Рыжков. Подобные атаки фиксировались во многих странах мира. «Во время российских выборов 2011 г., во время выборов в Госдуму также использовались такие методы, – отметил Александр Лямин. – Такие атаки несложны, часто используются как отвлекающий маневр для проведения более сложных атак».

Подобные атаки фиксировались во многих странах мира. «Во время российских выборов 2011 г., во время выборов в Госдуму также использовались такие методы, – отметил Александр Лямин. – Такие атаки несложны, часто используются как отвлекающий маневр для проведения более сложных атак».

2010 год стал началом истории отечественных решений по защите от DDoS – появилось первое российское решение. Это был проект «Индрик», разработанный «Лабораторией Касперского».

Ботом может стать каждый

2016 год стал началом эры атак с помощью интернет-видеокамер и прочих «умных кофеварок», смарт-телевизоров и иных бытовых устройств с выходом в интернет.

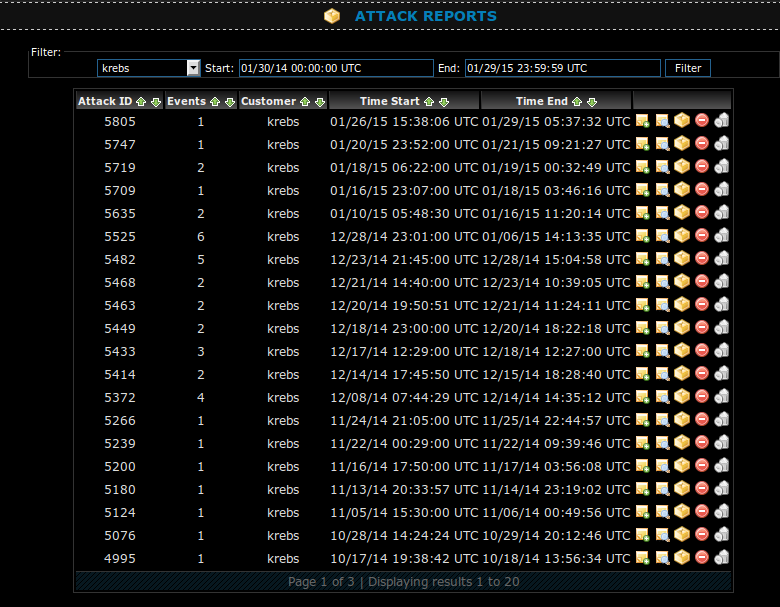

Тогда впервые был использован ботнет Mirai, в атаке было задействовано почти 150 000 устройств (умных видеокамер), скорость атаки достигала более 600 ГБ/с. Атака была совершена на веб-сайт журналиста Брайана Кребса после публикации статьи о группировках, которые продают услуги ботнетов для осуществления DDoS-атак. Поскольку хостер сайта отказался дальше бесплатно предоставлять свои услуги, сайт пришлось на некоторое время закрыть, пока не был найден новый хостер.

Аналитик исследовательской группы Positive Technologies Наталия Юшкова пояснила, почему злоумышленники сделали выбор в пользу IoT-устройств. «Такие устройства плохо защищены от взлома из-за отсутствия шифрования при подключении, неизмененных паролях по умолчанию и ПО без обновления», – отметила она.

«После того появления Mirai стало понятно, что возможности сетей операторов федерального уровня не могут эффективно им противостоять, не было возможности очищать трафик, прогоняя его через дата-центр, – отметил Александр Лямин. – Для высокоскоростных распределенных атак нужны были специализированные распределенные решения по защите от DDoS, с этого начался закат решений операторов».

Использование «умных чайников» в атаках не утратило своей актуальности и в наше время. По словам Даниила Бобрышева, в 2022 г. наблюдался существенный рост атак с использованием IoT-устройств. «Например, в 2022 г. хакеры взломали видеоплейер одного из онлайн-кинотеатров и встроили туда вредонос, – рассказывает Николай Рыжков. – Когда пользователи вечером включали кино, их устройства не только скачивали видео, но и отправляли большие объемы исходящего трафика, который управлялся хакерами и использовался для DDoS-атаки на сервис «Госуслуги».

– Когда пользователи вечером включали кино, их устройства не только скачивали видео, но и отправляли большие объемы исходящего трафика, который управлялся хакерами и использовался для DDoS-атаки на сервис «Госуслуги».

«В 2022 г. злоумышленники внедрили коммерциализацию аренды ботнета для проведения атак в даркнете, – отмечает директор по развитию направления кибербезопасности «EdgeЦентр» Артем Избаенков. – Параллельно стала дешевле стоимость аренды VPS в облаках, появилась возможность платить за аренду мощной виртуальной машины только на момент проведения DDoS-атаки, т. е. для сбора своего ботнета нет больше необходимости использовать зараженные (взломанные) системы».

В 2018 г. был зафиксирован новый подвид атаки – memcached amplification. «Во время таких атак пропускная способность устройства отправителя возрастает в 50 000 раз, – указывает Даниил Бобрышев. – Именно тогда была зафиксирована атака скоростью 1,35 ТБ/с».

«Это стало апогеем высокоскоростных атак на полосу, они приобрели поистине астрономические размеры, – указывает Александр Лямин. – Впоследствии мир видел атаки на еще больших скоростях».

– Впоследствии мир видел атаки на еще больших скоростях».

В 2021 г. случилось еще одно важное событие – мощнейшая атака на «Яндекс» с использованием домашних роутеров MikroTik. Это была атака на приложения – один из самых сложных, по словам экспертов, типов атаки, так как противодействие ей требует большого количества расчетов. Благодаря заражению устройств вредоносном удалось устроить атаку мощностью 21,8 млн запросов в секунду.

Уроки-2022

Прошлый, 2022 год в плане DDoS-атак стал феноменальным для рынка с точки зрения как количества, так и длительности атак. Раньше в СМИ рассказывали о единичных случаях успешных атак, весной прошлого года такие сообщения появлялись несколько раз в день.

Если ранее длительность атак измерялась минутами, то в 2022 г. – часами, а некоторые продолжались по несколько дней. «По данным Kaspersky DDoS Protection, в первой половине года самая долгая атака началась в мае и продолжалась почти 29 дней, но во втором полугодии этот рекорд был побит: атака длилась почти в 2 раза дольше, некоторые ресурсы находились под ударом практически непрерывно, – рассказывает эксперт по кибербезопасности «Лаборатории Касперского» Дмитрий Галов. – Это нехарактерно для DDoS, потому что очень дорого вести такую продолжительную атаку, возможна она лишь с участием хактивистов». «Специфика 2022 г. – рост числа атак на крупные финансовые и государственные организации, – рассказывает Даниил Бобрышев – При этом отличительной особенностью 2022 г. стал рост атак с использованием большого пула прокси-адресов (IP-адреса, через которые компьютер будет работать в интернете. – Ред.) с большой долей этих адресов на территории РФ, при этом адреса постоянно ротируются и меняются».

– Это нехарактерно для DDoS, потому что очень дорого вести такую продолжительную атаку, возможна она лишь с участием хактивистов». «Специфика 2022 г. – рост числа атак на крупные финансовые и государственные организации, – рассказывает Даниил Бобрышев – При этом отличительной особенностью 2022 г. стал рост атак с использованием большого пула прокси-адресов (IP-адреса, через которые компьютер будет работать в интернете. – Ред.) с большой долей этих адресов на территории РФ, при этом адреса постоянно ротируются и меняются».

В результате DDoS-атак перебои наблюдались в работе сайтов Кремля, правительства РФ, Госдумы, Совета Федерации, практически всех федеральных и многих муниципальных министерств и ведомств, арбитражных судов России, были недоступны какое-то время СБП и портал «Госуслуг», «Роскосмоса», РЖД, кредитные организации. Кроме того, атакованы были и СМИ – как федеральные («Коммерсантъ», РБК, «Лента.ру», ТАСС, «РИА Новости»), так и региональные, а также сайты телевизионных каналов и т. д.

д.

«2022 год явно показал: многие российские организации оказались не готовы к тому, что могут стать мишенью, – отмечает Дмитрий Галов. – И мы, и другие поставщики защиты от DDoS получили за короткий период времени огромное количество заявок от компаний, которые уже находились под атакой, вал новых клиентов перегрузил все сервисы защиты от DDoS в России».

«Можно увидеть явную тенденцию, что злоумышленники имеют полноценную инфраструктуру для проведения DDoS-атак на базе облачных ЦОДов, – указывает Артем Избаенков. – При этом хостеры, предоставляющие инфраструктуру, часто понимают, для чего используются их виртуальные серверы, но никак этому не препятствуют». И происходит это, в частности, из-за пробелов в законодательстве, так как нет четких законов, определяющих ответственность провайдеров за предоставление серверов для DDoS-атак, резюмировал эксперт.

Впрочем, по словам экспертов, уроки 2022 г. не прошли даром и сейчас все больше организаций задумывается о защите от интернет-атак, а работающие в этой сфере специалисты по информационной безопасности находят все новые способы им противостоять.![]()

Эксперты отметили: хотя общее число атак в 2023 г. как минимум не растет, но это не повод расслабляться – атаки становятся все сложнее и изощреннее, противостоять им сложнее. Например, тривиальные методы защиты типа блокировки зарубежного трафика еще год назад могли работать, сейчас уже нет.

«В то же время прошлый год показал, что компаниям необходимо пересмотреть стратегии защиты от DDoS, минимум раз в полгода делать переоценку рисков, проводить учения, тестовые атаки, – рассказал Александр Лямин. – Пострадавшие от атак в прошлом году – это «двоечники», которые купили лет пять назад защитные решения и и даже не смотрели больше в эту сторону, а за этот период сменилось 3–4 поколения атак и привычные решения просто устарели».

Что такое распределенная атака типа «отказ в обслуживании» (DDoS)?

DDoS (распределенный отказ в обслуживании)

DDoS — это попытка исчерпать ресурсы, доступные для сети, приложения или службы, чтобы подлинные пользователи не могли получить доступ. Читайте дальше, чтобы узнать больше о DDoS-атаках и подходе NETSCOUT к защите от DDoS-атак.

Читайте дальше, чтобы узнать больше о DDoS-атаках и подходе NETSCOUT к защите от DDoS-атак.

Начиная с 2010 года, в немалой степени благодаря росту хактивизма, мы стали свидетелями возрождения DDoS-атак, что привело к инновациям в области инструментов, целей и методов. Сегодня определение DDoS-атаки продолжает усложняться. Киберпреступники используют комбинацию очень крупных атак, а также более изощренные и трудно обнаруживаемые проникновения, нацеленные на приложения, а также на существующую инфраструктуру сетевой безопасности, такую как брандмауэры и IPS.

Что делать, если вы столкнулись с DDoS-атакой.

Под DDoS-атакой?

Позвоните нам для получения помощи по номеру +1-734-794-5099 (международный) или +1-844-END-DDoS (бесплатный номер для Северной Америки)

Какие существуют типы DDoS-атак?

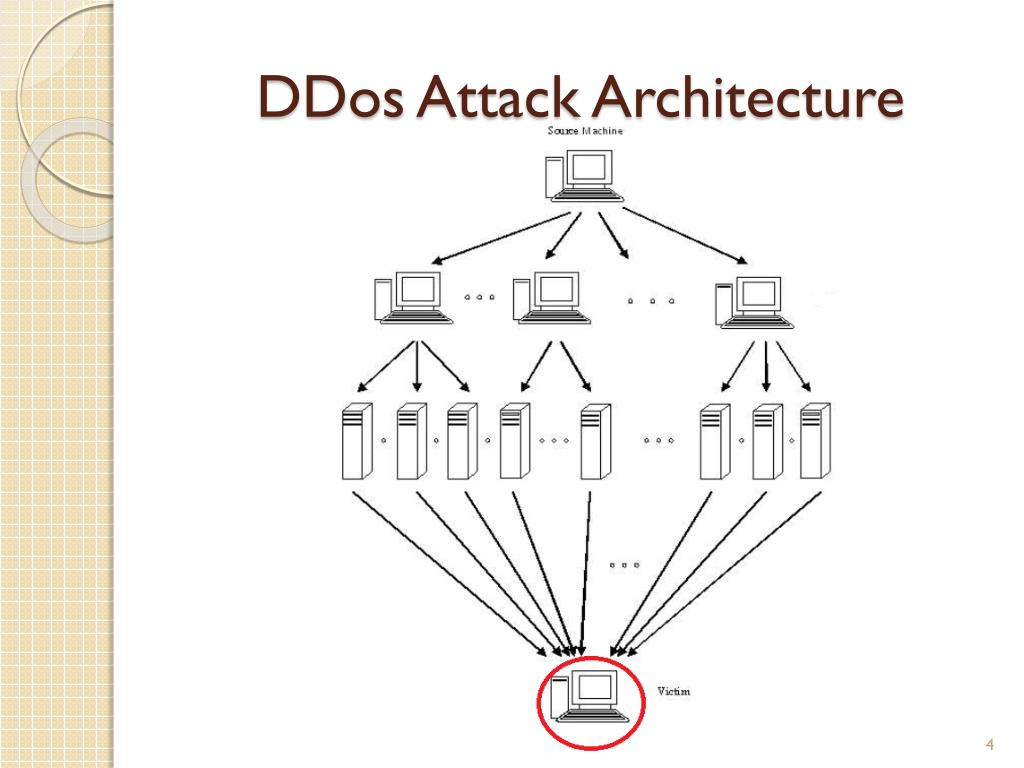

Распределенные атаки типа «отказ в обслуживании» значительно различаются, и существуют тысячи различных способов проведения атаки (векторов атаки), но вектор атаки обычно попадает в одну из трех широких категорий:

Объемные атаки

Атаки с исчерпанием состояния TCP

Атаки прикладного уровня

Объемные DDoS-атаки

Объемные атаки пытаются использовать полосу пропускания либо внутри целевой сети/службы, либо между целевой сетью/службой и остальной частью Интернета. Эти атаки просто вызывают перегрузку.

Эти атаки просто вызывают перегрузку.

Подробнее

DDoS-атаки с исчерпанием состояния TCP

Атаки TCP State-Exhaustion пытаются использовать таблицы состояний соединения, которые присутствуют во многих компонентах инфраструктуры, таких как балансировщики нагрузки, брандмауэры и сами серверы приложений. Эти атаки могут вывести из строя даже устройства с высокой пропускной способностью, способные поддерживать состояние миллионов подключений.

Подробнее

DDoS-атаки на прикладном уровне

Атаки на прикладном уровне нацелены на некоторые аспекты приложения или службы на уровне 7. Это самый смертоносный вид атак, поскольку они могут быть очень эффективными, когда всего одна атакующая машина генерирует низкую скорость трафика (это делает такие атаки очень трудными для активного обнаружения и смягчения последствий). Атаки на прикладном уровне получили широкое распространение за последние три-четыре года, а простые флуд-атаки на прикладном уровне (HTTP GET-флуд и т.

Современные искушенные злоумышленники объединяют объемные атаки, атаки с исчерпанием состояния и атаки на уровне приложений против инфраструктурных устройств в одной устойчивой атаке. Эти кибератаки популярны, потому что от них трудно защититься, и они часто очень эффективны.

На этом проблема не заканчивается. Согласно Frost & Sullivan, DDoS-атаки «все чаще используются в качестве отвлекающей тактики для целенаправленных постоянных атак». Злоумышленники используют инструменты DDoS, чтобы отвлечь внимание сетевых специалистов и специалистов по безопасности, одновременно пытаясь внедрить в сеть сложные постоянные угрозы, такие как вредоносное ПО, с целью кражи IP-адресов и/или важной информации о клиентах или финансовой информации.

Узнать больше

Глоссарий DDoS-атак

Почему DDoS-атаки так опасны?

DDoS представляет серьезную угрозу для непрерывности бизнеса. По мере того, как организации становятся все более зависимыми от Интернета и веб-приложений и услуг, доступность стала столь же важной, как электричество.

По мере того, как организации становятся все более зависимыми от Интернета и веб-приложений и услуг, доступность стала столь же важной, как электричество.

DDoS представляет собой угрозу не только для предприятий розничной торговли, финансовых услуг и игровых компаний с очевидной потребностью в доступности. Атаки DDoS также нацелены на критически важные бизнес-приложения, от которых ваша организация зависит в управлении повседневными операциями, например, электронная почта, автоматизация продаж, CRM и многие другие. Кроме того, другие отрасли, такие как производство, фармацевтика и здравоохранение, имеют внутренние веб-ресурсы, на которые полагаются цепочки поставок и другие деловые партнеры для повседневных деловых операций. Все это цели для современных изощренных кибератак.

Каковы последствия успешной DDoS-атаки?

Когда общедоступный веб-сайт или приложение недоступны, это может привести к недовольству клиентов, потере дохода и ущербу для бренда. Когда критически важные бизнес-приложения становятся недоступными, операции и производительность останавливаются. Внутренние веб-сайты, на которые полагаются партнеры, означают нарушение цепочки поставок и производства.

Когда критически важные бизнес-приложения становятся недоступными, операции и производительность останавливаются. Внутренние веб-сайты, на которые полагаются партнеры, означают нарушение цепочки поставок и производства.

Успешная DDoS-кампания также означает, что ваша организация спровоцировала новые атаки. Вы можете ожидать, что атаки будут продолжаться до тех пор, пока не будут развернуты более надежные средства защиты от DDoS-атак.

Какие у вас есть варианты защиты от DDoS-атак?

Учитывая громкий характер DDoS-атак и их потенциально разрушительные последствия, многие поставщики систем безопасности неожиданно начали предлагать решения для защиты от DDoS-атак. Поскольку от вашего решения зависит так много всего, очень важно понимать сильные и слабые стороны ваших вариантов.

Существующие инфраструктурные решения

(брандмауэры, системы обнаружения/защиты от вторжений, контроллеры доставки приложений/балансировщики нагрузки)

Устройства IPS, брандмауэры и другие продукты безопасности являются важными элементами стратегии многоуровневой защиты, но они предназначены для решения проблем безопасности, которые принципиально отличаются от специализированных продуктов для обнаружения и смягчения последствий DDoS-атак.

Подобно IDS/IPS и брандмауэрам, ADC и балансировщики нагрузки не имеют более широкой видимости сетевого трафика и встроенной аналитики угроз, а также являются уязвимыми устройствами с отслеживанием состояния для атак с истощением состояния. Увеличение объемных угроз, истощающих состояние, и смешанных атак на уровне приложений делает ADC и балансировщики нагрузки ограниченным и частичным решением для клиентов, которым требуется лучшая в своем классе защита от DDoS.

Сети доставки контента (CDN)

Правда в том, что CDN устраняет симптомы DDoS-атаки, но просто поглощает эти большие объемы данных. Через него проходит вся информация. Все приветствуются. Здесь есть три предостережения. Во-первых, должна быть доступная полоса пропускания для поглощения этого большого объема трафика, а некоторые из этих объемных атак превышают 300 Гбит/с, и за всю пропускную способность приходится платить. Во-вторых, есть способы обойти CDN. Не каждая веб-страница или ресурс будут использовать CDN. В-третьих, CDN не может защитить от атаки на основе приложений. Так что пусть CDN делает то, для чего предназначена.

Брандмауэр веб-приложений (WAF)

WAF — это устройство обработки пакетов с отслеживанием состояния, предназначенное для предотвращения атак веб-приложений и, следовательно, не останавливающее все типы DDoS-атак, такие как атаки с исчерпанием состояния TCP. Любая флуд-атака с отражением или усилением с использованием многочисленных источников перегрузила бы WAF, сделав все решение бесполезным.

NETSCOUT защищает от DDoS-атак

Каков подход NETSCOUT к защите от DDoS-атак?

Решение NETSCOUT Arbor DDoS уже более десяти лет защищает крупнейшие и самые требовательные сети мира от DDoS-атак. Мы твердо убеждены, что лучший способ защитить ваши ресурсы от современных DDoS-атак — это многоуровневое развертывание специально разработанных решений по смягчению последствий DDoS-атак.

Только с тесно интегрированной многоуровневой защитой вы сможете адекватно защитить свою организацию от всего спектра DDoS-атак.

- Arbor Cloud (Тесно интегрированная, многоуровневая защита от DDoS)

- Arbor Edge Defense (локальная установка)

- Arbor SP/Система смягчения угроз (локальное решение большой емкости для крупных организаций)

Клиенты NETSCOUT получают значительное конкурентное преимущество, получая как микропросмотр собственной сети с помощью наших продуктов, так и макропросмотр глобального интернет-трафика через NETSCOUT Omnis Threat Horizon, интерфейс к нашей аналитике угроз ATLAS и DDoS Визуализация карты атаки.

Блог ASERT

Читайте последние новости и идеи от исследователей и аналитиков мирового класса в области безопасности NETSCOUT.

Просмотреть сейчас

Omnis Threat Horizon

NETSCOUT Omnis Threat Horizon — это бесплатный инструмент, состоящий из тщательно отобранных данных о глобальных угрозах в режиме реального времени, представленных таким образом, чтобы вы могли понять, как они влияют на вашу организацию.

Узнать больше

Отчет NETSCOUT об угрозах DDoS

Команда ASERT компании NETSCOUT отслеживает ландшафт угроз и сообщает о новых участниках, разрабатываемых вредоносных программах и развернутых все более сложных инструментах и методах.Узнать больше

Краткий обзор решения

Решения Arbor для защиты от DDoS-атак

Интеллектуально автоматизированная гибридная защита от DDoS-атак, поддерживаемая глобальным обзором и анализом угроз. Передовой отраслевой подход к защите от DDoS-атак — это многоуровневый или гибридный подход, учитывающий различные типы и цели DDoS-атак. Масштабные флуд-атаки, нацеленные на подключение к Интернету, должны нейтрализоваться в облаке, вдали от…

Передовой отраслевой подход к защите от DDoS-атак — это многоуровневый или гибридный подход, учитывающий различные типы и цели DDoS-атак. Масштабные флуд-атаки, нацеленные на подключение к Интернету, должны нейтрализоваться в облаке, вдали от…

Узнать больше

Хотите узнать больше?

См. Атаки в режиме реального времени

Глобальный обзор активности DDoS-атак в режиме реального времени.

Omnis Threat Horizon

Защита от DDoS-атак

Продукты и услуги, помогающие защитить вас от DDoS-атак.

Наши решения

Обратитесь к эксперту

Вопросы о наших продуктах, услугах или тенденциях DDOS-атак и передовых методах защиты?

ДДОСД | Homeland Security

Распределенные атаки типа «отказ в обслуживании» (DDoS) используются для того, чтобы сделать ключевые ресурсы недоступными. Классическая DDoS-атака нарушает работу веб-сайта финансового учреждения и временно блокирует возможность клиентов осуществлять банковские операции в Интернете. Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Более стратегическая атака делает ключевой ресурс недоступным в критический период. Некоторые примеры этого типа атаки могут включать в себя отключение веб-сайта цветочного магазина в День святого Валентина, замедление или блокировку доступа к налоговым документам в середине апреля или нарушение связи во время критического торгового окна. Известные DDoS-атаки были проведены против финансовых учреждений, новостных организаций, поставщиков ресурсов интернет-безопасности и государственных учреждений. Все организации, которые полагаются на сетевые ресурсы, считаются потенциальными целями.

Просмотреть оригинал

DHS S&T разрабатывает инструменты и технологии для защиты критических секторов инфраструктуры, включая экстренную связь от кибератак. S&T заключила партнерское соглашение с SecureLogix, компанией, занимающейся безопасностью телекоммуникаций, для разработки решений по смягчению последствий кибератак для повышения функциональности колл-центров Next Generation 911 (NG911). Послушайте, как руководитель программы DDoSD компании S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты NG9.11 колл-центров.

Послушайте, как руководитель программы DDoSD компании S&T доктор Энн Кокс и Марк Коллиер из SecureLogix рассказывают о решениях S&T для защиты NG9.11 колл-центров.

Мотивация

Атаки могут быть нацелены на любую систему, которая зависит от подключения к Интернету. Сектор финансовых услуг является частым объектом крупномасштабных DDoS-атак и продолжает сталкиваться с постоянно растущим числом атак. Хотя эти инциденты хорошо задокументированы, этот сегмент экономики нашей страны не является особым случаем, и некоторые из крупнейших атак были направлены на сайты и службы, связанные с безопасностью. За последние пять лет масштабы атак увеличились в десятки раз. Неясно, сможет ли текущая сетевая инфраструктура противостоять будущим атакам, если они продолжат увеличиваться в масштабах.

Подход

Этот проект направлен на решение трех связанных проблем защиты от DDoS-атак. Во-первых, DDoSD работает над расширением развертывания передовых методов, которые замедлят рост масштабов атак, в частности, метода под названием Internet Best Current Practice 38, который блокирует поддельные пакеты в источнике или рядом с ним. Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Во-вторых, DDoSD стремится защитить сети от масштабных атак со скоростью один терабит в секунду (Тбит/с) путем разработки инструментов совместной работы, подходящих для организаций среднего размера. Наконец, проект работает над защитой систем управления чрезвычайными ситуациями — как текущих, так и 911 и системы 911 следующего поколения — от атак отказа в обслуживании телефонии (TDoS).

Измерение и анализ для создания передового опыта

В некоторых DDoS-атаках используются поддельные исходные адреса. Существующие передовые практики отфильтровывают поддельные адреса на сетевой периферии. Дополнительные передовые практики расширяют это руководство для более сложных развертываний. Сборник передовых методов защиты от спуфинга может помочь смягчить DDoS-атаки, основанные на поддельных адресах. Инструменты измерения и анализа необходимы для проверки успешности новых развертываний защиты от спуфинга, проверки правильности работы существующих методов защиты от спуфинга и предоставления доказательств, демонстрирующих как преимущества, так и ограничения при развертывании лучших практик защиты от спуфинга в организации.

Инструменты для общения и совместной работы

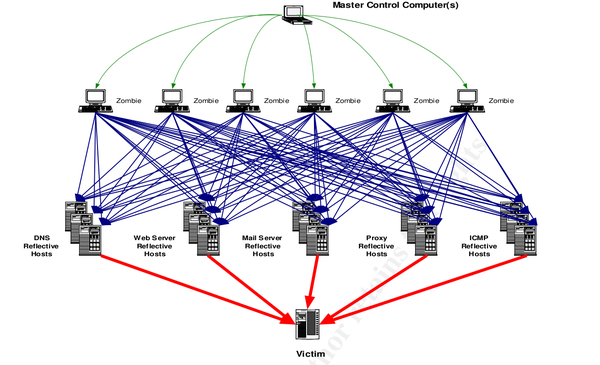

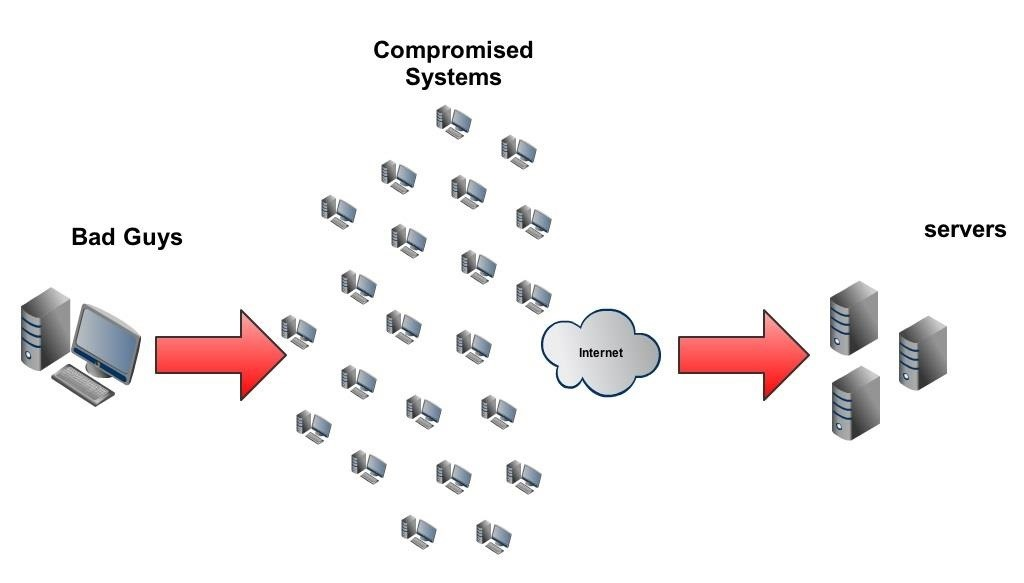

Распределенный характер DDoS-атак дает злоумышленнику несколько преимуществ. Атака часто исходит от большого количества скомпрометированных компьютеров, которые охватывают несколько организаций. Кроме того, по мере увеличения пропускной способности сети и вычислительной мощности злоумышленник получает выгоду от увеличения ресурсов, которые дают ему возможность проводить более мощные атаки. Чтобы противостоять этой угрозе, организации, использующие сетевые сервисы, должны вкладывать средства в ресурсы, соответствующие растущей значимости атак.

Новые методы предотвращения и защиты от DDoS-атак

В этой технической тематической области рассматриваются новые варианты атак типа «отказ в обслуживании» (DDoS). Концепции DDoS-атак направлены на растущий спектр услуг. Например, весной 2013 года DHS и Федеральное бюро расследований (ФБР) выпустили предупреждения о DDoS-атаках, нацеленных на службы управления чрезвычайными ситуациями, такие как системы 911. Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Системы, в том числе мобильные устройства, киберфизические системы и важные компоненты инфраструктуры, являются потенциальными целями для этих атак. Слишком часто реакция на новые типы атак и целей является реактивной; Злоумышленники разрабатывают новые методы и/или нацеливаются на новые системы, и это изменение курса стимулирует усилия по смягчению последствий. Таким образом, цель состоит в том, чтобы определить потенциальные цели для DDoS, которые не подвергались известным крупномасштабным DDoS-атакам, и разработать средства смягчения последствий DDoS, которые смогут противостоять DDoS-атаке, которая в два раза превышает возможности защиты цели от DDoS. возможности в начале проекта.

Performers

Государственный университет Колорадо (CSU): Netbrane: программно-определяемая платформа защиты от DDoS-атак

Усилиями NetBrane разрабатывается система обнаружения и предотвращения DDoS-атак для защиты от DDoS-атак из Интернета. Система сочетает в себе высокоскоростной захват пакетов (100 гигабит в секунду [Гбит/с] или более) с машинным обучением для обнаружения аномалий трафика, даже если они неясны; Программно-определяемая сеть (SDN) для развертывания правил мелкозернистой фильтрации, которые можно применять мгновенно; и проактивная защита с использованием информации о структуре сети и советов, полученных в результате действий хакеров.

SecureLogix: Пилотные испытания комплексного отказа в обслуживании распределенной телефонии (TDoS)

Новый подход этой работы заключается в том, чтобы передать преимущество от злоумышленника, атакующего TDoS, администратору сети за счет разработки возможностей аутентификации вызывающих абонентов и обнаружения мошеннических подделок вызовов. Эти решения, основанные на серии фильтров, которые присваивают каждому звонку оценку риска и угрозы, позволят системным администраторам 911 лучше реагировать на угрозы TDoS и управлять ими.

Калифорнийский университет в Сан-Диего (UCSD): Программные системы для исследования восприимчивости к спуфингу (SPOOFER)

Проект Spoofer предоставляет возможность измерить, соответствует ли сеть одному из наиболее важных и давних, но все еще неуловимых передовых методов — BCP38/84. Эта передовая практика поддерживает проверку исходного адреса, т. е. гарантирует, что все пакеты, покидающие сеть, используют только исходные адреса, принадлежащие этой сети.

Университет Хьюстона: на пути к отказоустойчивому диспетчерскому центру экстренной помощи DDoS

В рамках этой инициативы разрабатывается решение, объединяющее экономически эффективное усложнение Национальной ассоциации номеров экстренных служб (NENA), функцию пограничного контроля (BCF), брандмауэр VoIP и отказ в обслуживании телефонии (TDoS). ) средства защиты и интеллектуальная обработка вызовов. Это решение поможет заполнить пробелы в возможностях и отказоустойчивости за счет продолжения работы перед лицом атак TDoS и DDoS.

Институт информационных наук Университета Южной Калифорнии (USC-ISI): SENSS: Служба безопасности SDN

SENSS можно развернуть с существующей инфраструктурой интернет-провайдера (ISP), что позволяет любому интернет-провайдеру предлагать автоматизированные услуги для диагностики и предотвращения DDoS-атак. , а также возможность для жертвы запрашивать у собственного интернет-провайдера входящий трафик, маршруты к префиксам и помощь в обнаружении лучших точек для смягчения последствий.

Ваш комментарий будет первым