Что такое VPN-сервер и что он делает?

Для того, чтобы понять концепцию VPN-сервера, вы должны знать, как устроен интернет и чем от этого отличается работа VPN-сервера.

Как работает обычный интернет?

При обычном подключении к интернету, вы посылаете запросы (при попытке открыть сайт) вашему провайдеру. Ваш провайдер отправляет запросы на соответствующий веб-сервер, который в ответ предоставляет запрошенные вами информацию и данные. Таким образом, от провайдера вы получаете сайт или веб-страницу.

Что такое VPN-сервер и что он делает?

VPN-сервер предоставляет VPN-услуги, которые представляют собой комбинацию аппаратных и программных технологий. Как правило, это стандартный сервер, который настроен с помощью ПО на предоставление VPN-услуг, но только оборудованный дополнительными логическими и физическими портами. Большинство серверов для аутентификации новых клиентов используют более одного метода коммуникации и протокола шифрования (как, например, PPP).

Что такое ПО для VPN-сервера и что оно делает?

Программное обеспечение для VPN-сервера устанавливается на сервер для обработки и обслуживания всего коммуникационного оборудования и комплектующих. Кроме того, серверное ПО обеспечивает безопасность и управляет системой доступа для создания связок “клиент-сервер” между устройствами. Для различных типов VPN-подключений ПО VPN-сервера задействует несколько VPN-протоколов включая OpenVPN, IKEv2, SoftEther, PPTP, SSTP и L2TP/IPSec.

Роль VPN-сервера

Как уже упоминалось выше, когда вы подключены через VPN-соединение, вы выступаете в роли клиента и пользователя клиентской программы. Эта программа просто шифрует ваши запросы перед отправкой провайдеру. Так как VPN выступает в качестве туннеля и, благодаря шифрованию, интерпретировать данные могут только субъекты на каждом конце данного туннеля, ваш провайдер не видит передаваемые данные или что содержится в запросах. Ваш провайдер отправляет запрос на сервер, который расшифровывает пакет, отправляет сам запрос на веб-сервер, и получает данные и информацию с соответствующего веб-сервера, шифрует эти данные и отправляет их обратно вашему провайдеру. Очевидно, провайдер все это время не знает, что внутри зашифрованного пакета, и передает этот пакет вам, после чего VPN-клиент расшифровывает данный пакет.

Подытожим

В зависимости от аппаратного и программного обеспечения, VPN-сервер может обрабатывать запросы от нескольких сотен до нескольких тысяч клиентов одновременно. Работа сервера заключается в шифровании трафика и сокрытии реальной личности клиентов, а также предоставлении им анонимного доступа к интернету.

Свой VPN-сервер за 5 минут (и бесплатно)

В этой статье я расскажу о том, как поднять свой VPN сервер для обхода всяких неразумных блокировок, и настроить комп (Windows) и телефон (Android) для работы через этот сервер. Приятный бонус — этот сервер будет бесплатным первые два месяца.

Что за VPN и зачем он нужен

Вообще-то VPN это технология, которая позволяет объединить устройства в сеть поверх другой сети. Например, поверх Интернета. Но не будем забивать голову терминологией, мы просто сделаем так, что вы будете лазить в Интернете через сервер в Сан-Франциско или Лондоне или Амстердаме и т.п. В общем там, где нет Ростелекома.

Зачем нужен свой VPN (или чем плохи чужие).

Разумеется, вы можете использовать чужие платные или бесплатные VPN-сервера. Тысячи их!

Я перешел по первой же ссылке, посмотрел цены — не слишком оптимистично.

Итак, недостатки чужих VPN:

1. Цена — хорошие VPN стоят хороших денег.

2. Прослушка трафика — вы не знаете, кто держит VPN, а он знает, на какие сайты вы ходите, какие пароли передаете, с кем общаетесь и т.п. Https конечно частично решает эту проблему, но еще не все сайты перешли на https, а так же остается атака Man in the middle — владелец VPN может возвращать вам свои сертификаты и центры сертификации, инициировать переход на более старую версию SSL, подсовывать вам свои сайты под видом искомых и т.п.

3. VPN может быть «грязным» — возможно, до вас или параллельно с вами этот же VPN сервер (и его ip адрес) использует для своих дел ассоциация педофилов Массачусетса — и, к тому же, этих мужчин (и этот ip адрес) уже отслеживает ФБР.

4. VPN может быть засвеченным — например, через него рассылали спам и он уже попал в черные списки — и вы не сможете войти на свой любимый сайт, потому что уже в бане.

Вообще, в двух словах, если вы просто хотите зависать на развлекательных сайтах, то берите любой бесплатный — иногда они будут не работать, иногда будут очень медленными, но это ж бесплатно.

Если VPN вам нужен для работы, берите хороший платный.

Если у вас паранойя, или вы хотите заработать на аренде или вам просто интересно как это все делается — идем дальше.

Реклама

Разворачиваем свой VPN сервер

Итак, нам потребуется свой сервер в интернете. Я в данной статье рассмотриваю Digital Ocean, но подойдет любой хостинг, где можно взять VDS. Самый простой тарифный план — 5$/мес, больше нам не надо.

Что приятно, IP будет ваш и только ваш, и никто другой через ваш сервер ходить не будет (если вы сами не разрешите, об этом позже).

Переходите по ссылке выше, регистрируйтесь (при регистрации нужно указать номер карты, но с неё ничего не списывается), найдите сверху справа кнопку Create и выберите Droplets

Выбирайте Ubuntu и самый дешевый тарифный план за 5$

Выбирайте регион (на картинке Сан-Франциско, но НЕТ!! Берите Европу — Англию, Германию, Голландию — через океан сигнал медленный), ну и можете хостнейм прописать что б вам понятнее было — я написал vpn. Нажимайте Create

Он немного подумает, развернет вам нужный образ, и у вас появится дроплет (виртуальный сервер)

А на почту придет IP-адрес, логин и пароль.

Я их не прячу, т.к. создаю дроплет исключительно для статьи, потом он будет уничтожен.

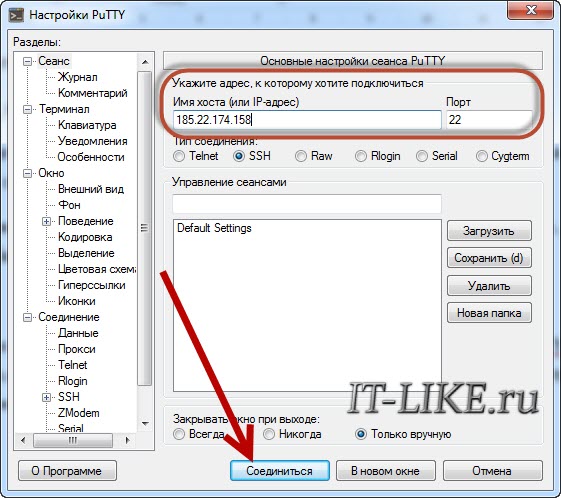

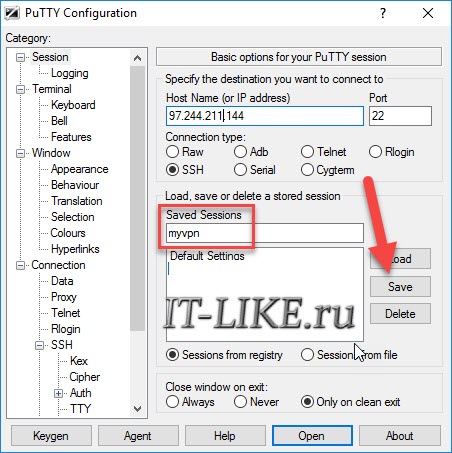

Теперь нам нужно подключиться к своему новому серверу и настроить его. Скачиваем программу putty (ссылка), запускаем, вводим IP адрес из письма и жмем Enter

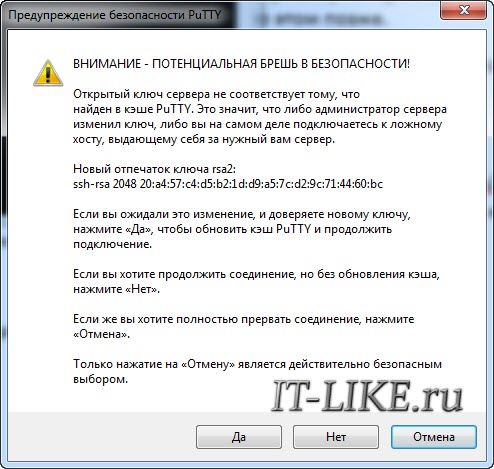

Жмем «Да»

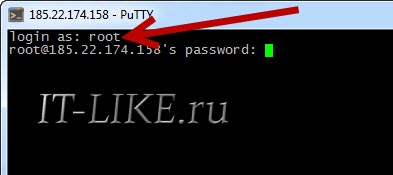

Вводим логин и пароль из письма. Пароль не будет отображаться, это нормально. Просто скопируйте его в письме, нажмите правой кнопкой мыши в окне putty и пароль вставится, потом нажмите Enter. Ну или просто перепечатайте пароль из письма.

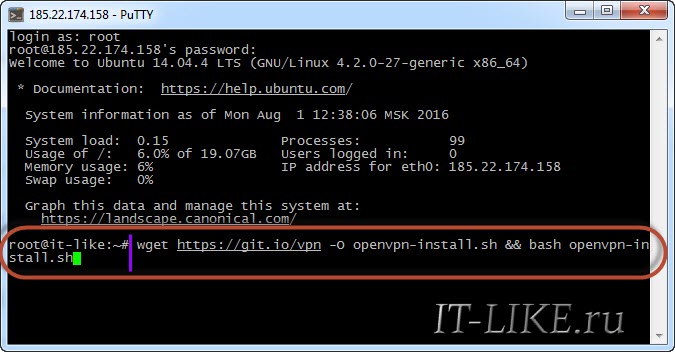

Вы вошли на сервер, но пароль необходимо поменять. Для этого вас просят указать текущий пароль, а потом ввести новый (два раза)

Простые пароли он ввести не дает, поэтому нужно придумать что-то длинное — но вам это на руку, в любом случае — хакерам будет сложно вас взломать

Теперь пришло время непосредственно разворачивать VPN. Выполните команду

Если спросит подтверждения, нажмите Y

Теперь выполните команды (как и раньше, вы можете скопировать все отсюда, а потом нажать там правой кнопкой мыши, и они вставятся)

echo "localip 10.0.0.1" >> /etc/pptpd.conf echo "remoteip 10.0.0.100-200" >> /etc/pptpd.conf echo "ms-dns 8.8.8.8" >> /etc/ppp/pptpd-options echo "ms-dns 8.8.4.4" >> /etc/ppp/pptpd-options echo "net.ipv4.ip_forward = 1" >> /etc/sysctl.conf sysctl -p iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE && iptables-save

Теперь вам нужно придумать логины и пароли, под которыми к VPN можно будет подключаться. Например, пользователь VasyaPupkin, пароль qwerty123. Подставьте придуманные пароли в следующую команду:

echo "VasyaPupkin pptpd qwerty123 *" >> /etc/ppp/chap-secrets

И выполните её. Если хотите несколько пользователей, то для каждого выполните соответствующую команду.

Ну, и в конце, перезапускаем VPN.

Всё, настройка VPN закончена, можно пользоваться.

Реклама

Подключение к VPN серверу — Windows

Я привожу пример для Windows 10, но вы всегда можете загуглить «Windows pptp» для инструкции к любой другой версии ОС.

Пуск, ищем VPN, находим «Изменение виртуальных частных сетей»

Нажимаем, добавляем VPN подключение

В качестве адреса сервера указываем IP нашего сервера (из письма), логин и пароль — те, что сами придумали

Теперь у нас появилось подключение, щелкаем на него, нажимаем подключиться

Если сделали всё правильно, статус должен смениться на «Подключено»

Проверяем:

IP сменился. Проверяем доступы к сайтам:

https://exmo.com/ — открылся

Проверяем телеграм:

Работает! Выключим ненадолго VPN (щелкните на ярлыке сетевого подключения):

Телеграм сдох 🙂 Включу обратно, что бы всё работало.

Реклама

Теперь о подключении к VPN с телефона.

Я использую Android, 6.0.1, от Самсунга, думаю, в других версиях и на iOS будет что-то похожее — должно быть, имхо).

Итак, заходим в настройки — подключения — другие настройки — VPN

Нажимаем добавить VPN, указываем IP своего сервера, тип оставляем PPTP

Нажимаем сохранить — и он появляется в списке VPN. После этого нажимаем на него, вводим логин/пароль (сохраните, если не хотите каждый раз вводить руками):

и, если все сделано правильно, вам напишут, что подключено, а в трее появится ключ, вот такой:

Поздравляю, вы подключились к своему VPN-серверу!]

Реклама

Заключение

Теперь, когда у вас есть свой VPN сервер, и вы сами решаете куда ходить и чего смотреть, вы можете надуть щеки и заявить своим приятелям, что у вас есть возможность раздобыть быстрый надежный VPN всего за 5$ в месяц… И давать доступ к одному и тому же серверу десяткам людей (под разными логинами и паролями). И сделать красивый сайт с расценками, и дать на него рекламу и т.п.

И очень важный момент — сейчас вам расскажу 🙂 Я подготовил бОльшую часть статьи в субботу, собирался выложить на сайт, но обстоятельства меня отвлекли и я не смог закончить и отвлекся. А вы же помните — я создал VPN пользователя VasyaPupkin и пароль qwerty123 — и то и другое есть в словаре каждого начинающего хакера…. В общем в понедельник мне пришло письмо от DigitalOcean о том, что им пришлось отрубить мой дроплет от сети, т.к. через шел дикий трафик и ДДОСились какие-то там сайты)) В общем, сервис с лажовым логином/паролем не провисел и двух полноценных дней, пароли подобрали и еще выложили на разные сайты со списками бесплатных VPN 🙂 Другой сервер — там я ставил нормальные логины/пароли, живет нормально несколько недель. Так что не жалейте времени, придумывайте хорошие пароли, а то вашим VPN будете пользоваться не только вы!

Что ж, надеюсь объем статьи вас не напугал — она выглядит сложной и громоздкой, но реально там дел на 5 минут, ну может чуть больше если не имели раньше дел с линуксом и прочим. Но, даже если так, немного помучавшись, получите хорошую полезную вещь, и заодно освоите что-то новое)

Желаю, что бы у всех всё хорошо и быстро получилось, если что-то не так, пишите в комментариях, будем разбираться и чинить)

bablofil.ru

Что такое VPN соединение, подключение и сервер

Что такое VPN (Virtual Private Network) простыми словами? В широком смысле VPN — это приватная виртуальная сеть, к которой можно осуществить одно или несколько подключений. По большому счету VPN можно назвать даже интернет провайдера, хотя обычно под аббревиатурой подразумевается защищенная офисная сеть или анонимный VPN сервис.

Виртуальная частная сеть в офисе или между ними создается для защиты информации и связи сотрудников между собой. VPN на работе позволяет отслеживать трафик между сотрудниками, блокировать определенные сайты (социальные сети, блоги, форумы и т.д.), упрощать доступ к информации для штата. С помощью VPN соединения многие крупные кампании связывают разбросанные по разным странам офисы в единое целое и таким образом оптимизируют работу. Подключение компьютеров к внутренней сети давно стало нормой в странах Европы, к чему мы тоже вскоре придем.

VPN сервис – это ресурс, с помощью которого пользователь может анонимно использовать сеть Интернет. Человек устанавливает к себе на компьютер, планшет или телефон VPN клиент, через который в будущем, по его желанию, будет осуществляться подключение к серверу. А через туннель между пользователем и VPN сервером сигнал доберется до необходимого сайта и вернется назад, отобразив информацию на экране ПК. И никто, включая провайдера, не узнает где был человек, что искал и какие сайты открывал, поскольку VPN сервер скроет IP и зашифрует весь трафик.

В свете последних событий – откровений Эдварда Сноудена и новых законах, в том числе целых «пакетах», необходимость использования анонимного VPN подключения выходит на принципиально другой уровень. Если десятилетие назад мы заходили в интернет и думали, что наши действия останутся незамеченными, то сейчас можно с уверенностью сказать — уже в самом ближайшем будущем передвижения каждого по сети будут записываться. И если мы не хотим чувствовать себя в интернете так, будто в собственном доме за нами следят скрытые камеры, придется использовать VPN! К тому же с помощью VPN сервера можно обойти блокировки, волна которых постепенно накрывает определенные форумы, блоги, киносайты и другие развлекательные ресурсы.

Что такое VPN сервер и протоколы шифрования

Это физический сервер с установленной операционной системой и софтом. Он принимает трафик пользователя, шифрует, пропуская через себя, и передает сигнал другому серверу, на котором размещен запрашиваемый ресурс. В последствии сервер, на котором расположен этот ресурс делает обратный запрос к VPN серверу с требуемой информацией, которая по зашифрованному каналу передается подключенному к VPN пользователю (обмен как-бы закольцовывается). Вне зависимости от расположения VPN сервер имеет собственный IP, что позволяет обходить даже великий китайский файерволл. Схематично это выглядит так – китайский провайдер дает пользователю местный IP, который заменяется на IP VPN сервера расположенного в европейской стране, после чего осуществляется поход по «запрещенным ресурсам». В итоге для местных фильтров человек подключается к IP адресу сервера, а на самом деле читает новости на заблокированном сайте CNN.

По типам VPN подразделяется на несколько видов:

- OpenVPN – наиболее распространенная реализация с открытым исходным кодом. Работает на базе протоколов TCP и UDP c 1024/2048 битным ключом шифрования.

- PPTP – поддерживаемый даже самыми старыми версиями ОС протокол с более чем 20 летним стажем. По современным меркам считается не самым надежным вариантом, поскольку шифруется всего лишь на уровне 128 бит.

- L2TP – схожий с PPTP протокол не имеющий шифрования по умолчанию. Используется для построения корпоративных сетей, а также интернет провайдерами.

- IPSec – комплекс протоколов разрабатываемый с начала 90-х годов. Надежная, но крайне сложная для обычного пользователя технология. Чаще всего применяется крупными кампания или специальными органами в целях защиты каналов связи и важной информации.

Следует отметить, что на данный момент самой безопасной реализацией является технология OpenVPN, работающая на библиотеке OpenSSL и протоколах SSLv3/TLSv1.2 через свободное программное обеспечение. Его возможности позволяют задавать самый большой ключ шифрования и при этом он одобрен ведущими специалистами в области информационной безопасности. К этому следует отметить, что в отличие от PPtP и L2TP он работает практически на всех операционных системах, используемых в наши дни (Linux, UNIX, Windows, Android, MacOS, iOS и форки). Именно по этой причине мы рекомендуем использовать именно OpenVPN, который и предусмотрен в работе нашего сервиса.

spacevpn.com

SoftEther VPN — продвинутый мультипротокольный VPN-сервер и клиент / Habr

Как скоро я смогу вас заинтересовать, если скажу, что в этой статье речь пойдет о VPN-сервере, который может поднимать L2TP/IPsec, OpenVPN, MS-SSTP, L2TPv3, EtherIP-серверы, а также имеет свой собственный протокол «SSL-VPN», который неотличим от обычного HTTPS-трафика (чего не скажешь про OpenVPN handshake, например), может работать не только через TCP/UDP, но и через ICMP (подобно pingtunnel, hanstunnel) и DNS (подобно iodine), работает быстрее (по заверению разработчиков) текущих имплементаций, строит L2 и L3 туннели, имеет встроенный DHCP-сервер, поддерживает как kernel-mode, так и user-mode NAT, IPv6, шейпинг, QoS, кластеризацию, load balancing и fault tolerance, может быть запущен под Windows, Linux, Mac OS, FreeBSD и Solaris и является Open-Source проектом под GPLv2?То-то и оно. Такое пропустить нельзя.

Uh-oh, что же это за штука?

Скорее всего, вы раньше не слышали об этом проекте. Дело в том, что Daiyu Nobori (登 大遊) начал его разрабатывать, как только пошел в Тсукубский университет, и PPTP не заработал из сети кампуса. В 2003, когда ему было 18 лет, он выпустил первую версию SoftEther, и на него наехало правительство Японии, которое считало, что этот проект можно расценивать чуть ли ни как вредоносное ПО, т.к. оно позволяет обходить файрволлы (OpenVPN в то время еще только появлялся), а также может «навредить имиджу других VPN-продуктов» и запретило распространять программу. Он попытался объясниться, но т.к. из-за этого его могли, возможно, отчислить из университета, сильно он не настаивал и убрал программу из свободного доступа. Проходит некоторое время, и Mitsubishi Materials Corporation предлагает купить у него SoftEther 1.0 и подписать контракт на 10 лет (апрель 2004-апрель 2014), который дает корпорации право на продажу SoftEther и запрещает Daiyu Nobori продавать программу и/или основанные на ней, но в марте 2013 он начинает распространять SoftEther бесплатно, и вот только совсем недавно (4 января 2014) ее удалось открыть под GPLv2. К большому сожалению, сейчас еще пока остаются некоторые проблемы с копирайтом, поэтому в SoftEther до апреля 2014, вероятно, нельзя будет увидеть некоторые важные функции: аутентификация Radius / Active Directory, аутентификация по RSA-ключам, защита от DoS, Source IP ACL, Syslog transfer и Deep-inspect packet logging.

Описание

Чуть более подробно про возможности сервера:

- Множество виртуальных хабов. Т.е. не каждый экземпляр сервера обслуживает только своих клиентов, а все в пределе одного сервера.

- Remote-Access (клиент-к-LAN) и Site-to-Site (объединение двух и более LAN в одну) туннелей.

- Поддержка L2TP/IPsec, OpenVPN, MS-SSTP, L2TPv3, EtherIP и своего протокола

- VPN через ICMP и через DNS (только через свой протокол)

- Dynamic DNS и NAT Traversal через бесплатный релей (да-да, можно поднять VPN сервер с серым IP!)

- Логгирование

- Встроенный firewall

- Поддержка IPv6 в L3-режиме (ну и в L2, конечно, тоже)

- Шейпинг трафика по группам пользователей либо по конкретным пользователям

- SecureNAT (user-space NAT и DHCP-сервер). Удобно на не-серверных Windows

- Поддержка VLAN

- Поддержка QoS с автоматической приоритезацией

По заявлению автора, SoftEther работает быстрее эталонных реализаций.

ПО состоит из сервера, бридж-сервера, клиента, GUI (только Windows) и CUI утилит администрирования. Клиент нужен для подключения одного компьютера к LAN (Remote Access VPN), а бридж-сервер для соединения двух или более сетей (Site-to-Site VPN). К сожалению, CUI пока не очень хорошо задокументирован и запустить сервер только из CUI мне не удалось, пришлось воспользоваться Windows-версией сервера и GUI-утилитой. Нужно заметить, что GUI-утилита умеет работать не только с локальным сервером, т.е. можно запустить сам сервер на Linux, а администрировать его через GUI-утилиту под Windows. В GUI есть только основные настройки, для изменения продвинутых настроек придется лезть в конфиг или использовать CUI.

Вот вам несколько скриншотов GUI, чтобы было представление, что умеет сервер и как все легко настраивается.

Окно управления сервером

Окно управления хабом

Редактирование пользователя

ACL c возможностью симулировать packet loss и jitter

Security Policy для пользователя

Настройка SecureNAT

Настройка L2TP/IPSec

Настройка OpenVPN и SSTP

VPNGate

Проект VPNGate был создан для обхода блокировок со стороны администратора, провайдера или правительства. Вы можете запустить у себя SoftEther-сервер, поставить галочку «использовать vpngate», и пользователи, которым нужен бесплатный VPN, смогут найти ваш сервер в каталоге VPNGate и подключиться к нему, причем они не смогут получить доступ к диапазону приватных адресов вроде 192.168.0.0/16, а только до интернета. Также, SoftEther пишет логи пользователей, которые используют ваш сервер через VPNGate.

Заключение

Вот, наверное, и все. Буду с нетерпением ждать апреля, который, надеюсь, привнесет поддержку, как минимум, Radius и сертификатов.

На сайте хоть и мало документации по тонкой настройке SoftEther, но очень понятно, подробно и интересно расписано про сети и VPN в общем. Если у вас хорошо с английским и вы хотите узнать побольше про VPN, не поленитесь, почитайте документацию на сайте проекта. Ну, или хотя бы на картинки посмотрите.

SoftEther VPN

Репозиторий на github

habr.com

Настройка VPN/прокси-сервера на хостинге – для чайников 💻

Приветствую! И сразу к делу. Для чего нужен VPN-сервер? В основном его используют для смены IP-адреса и своей страны чтобы обойти различные блокировки сайтов на работе и дома. Кроме этого, VPN-соединение помогает зашифровать трафик и, таким образом, обеспечивает безопасность передаваемых данных.

Например, используя общественный Wi-Fi, все данные которые передаются через сеть могут быть «угнаны». Теоретически, это могут быть любые файлы, но обычно крадут пароли от кошельков, почты, скайпа и чего угодно. В этой статье мы настроим собственный VPN-сервер, это не сложно. Несмотря на объёмность текста, основное действие занимает малую часть, а остальное — плюшки 🙂 В статье также есть видео.

В интернете есть куча и маленькая тележка VPN-сервисов, от бесплатных до очень платных. Недостатки бесплатных VPN-сервисов:

- ограничены в скорости

- нестабильность (то всё хорошо, то жутко тормозит)

- ограничения трафика (до нескольких Гигабайт в месяц)

- ограничения периода бесплатного пользования

- периодически нужно искать другие сервисы

- не факт, что передаваемые данные будут в безопасности, совсем не стоит надеяться на анонимность, я бы сказал.

Недостатки платных:

- не всегда есть нужная страна или город

- заезженные IP-адреса (используются сотнями клиентов), относится и к бесплатным

- бывает просто обман без возврата денег, например, трафик не безлимитный, некоторые сервера не работают или слишком медленные

Есть и преимущества VPN-сервисов – это простота использования, относительная дешевизна.

Собственный VPN-сервер на хостинге VPS/VDS

Итак, если нужна конкретная страна или город, или требуется много трафика, который не дают VPN-сервисы, гарантия безопасности — тогда есть смысл заморочиться настройкой личного VPN-сервера. Как правило, это требует глубоких знаний системного администрирования серверов. Но я постарался объяснить всё просто, чтобы разобрался даже чайник)

Недостатки у этого способа тоже есть:

- всего один IP-адрес, на который вы можете «пересесть», но есть дополнительные за отдельную плату

- нетривиальная настройка в первый раз

- платно

Дочитайте до конца, и я покажу как использовать свой VPS сервер для обхода блокировок без настройки на нём VPN.

Что такое VPS/VDS сервер?

Хостинг-провайдеров в интернете бесчисленное множество. Все они позволяют размещать у них свои веб-сайты. Самая популярная услуга – это виртуальный хостинг. Более продвинутая – это выделенный виртуальный сервер – VPS (VDS — это, считай, тоже самое). На VPS можно размещать сайты, поднимать VPN-сервер, почтовый сервер, игровой сервер – да что угодно!

Вам нужно знать, что VPS-сервера бывают нескольких видов: OpenVZ, Xen и KVM. Для работы VPN-сервера нужно KVM. Тип сервера указан в тарифах хостинга. OpenVZ и Xen тоже иногда подходят, но нужно писать в техподдержку хостинга и спрашивать, подключён ли модуль “TUN”. Не вдаваясь в подробности для чего это, просто спрашиваете. Если нет, то могут ли они включить его. Не помешает также спросить, будет ли работать VPN как таковой (даже на KVM), т.к. некоторые компании прикрывают эту возможность. Ах да, операционная система сервера – Debian, Ubuntu или CentOS (в общем, Linux-подобная). Мощность сервера не имеет значения.

Настройка VPN-сервера

Вы можете посмотреть видео или читать расширенную статью:

В моём распоряжении имеется VPS-сервер KVM хостинг-провайдера AdminVPS. Здесь сразу всё работает, никуда писать не надо.

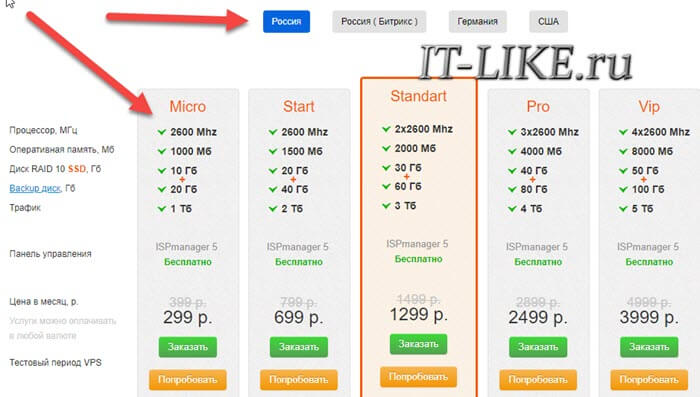

- При заказе услуги можно выбрать самый простой тарифный план «Micro»

- Все сайты открываются даже на серверах в России

- Есть бесплатный тестовый период 7 дней

- Техподдержка помогает

- Для моих посетителей, при вводе промокода: — вы получите реальную скидку 60% на первый платёж.

Далее, первые скриншоты остались от старого хостинга, но всё так же.

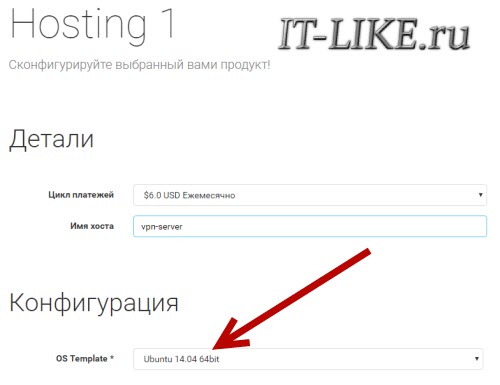

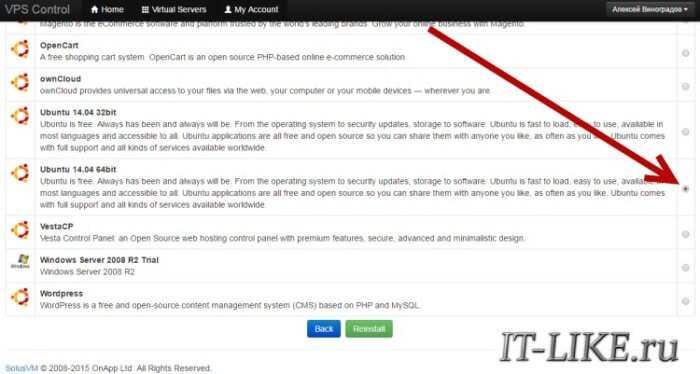

«Hostname» вводим любой или имя своего сайта (если в будущем будете размещать на хостинге свой сайт). «OS Template» выбираем «Ubuntu 14.04 64bit» или любую из Ubuntu, Debian, CentOS:

Операционную систему потом можно поменять, если вдруг что не получится.

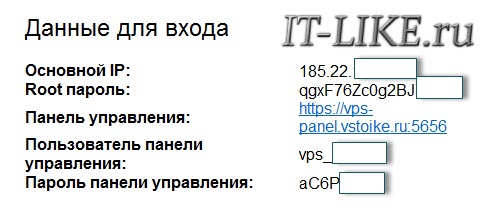

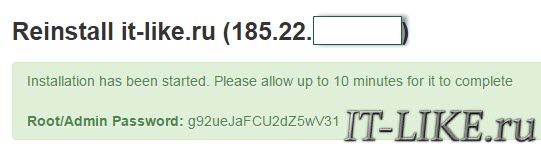

После оплаты на почту приходят данные для входа в панель управления и Root-пароль для настройки сервера. А также IP-адрес сервера, и именно он будет вашим IP-адресом, когда мы поднимем VPN и подключимся к нему с компьютера

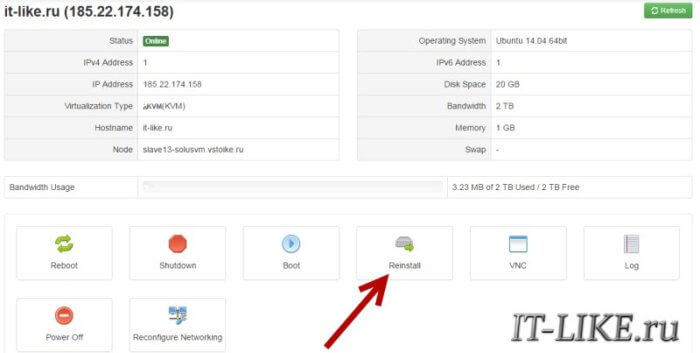

Переходим по ссылке в письме и входим в панель управления. На вкладке «Virtual Servers» будет ваш сервер:

Нажимаем кнопку «Manage» и попадаем в окно администрирования:

Здесь нам ничего не нужно трогать. Единственное что может понадобится – это переустановка операционной системы – кнопка «Reinstall», об этом позже.

Теперь нам нужно подключиться к серверу чтобы посылать ему команды. Для этого будем использовать бесплатную программу Putty.

Скачать Putty

Распаковываем архив с программой и запускаем файл putty.org.ru\PuTTY PORTABLE\ PuTTY_portable.exe

В поле «Имя хоста» вставляем IP-адрес сервера, который пришёл в письме, также его можно скопировать с панели управления:

и нажимаем «Соединиться». Если выскочило вот такое окно, то жмём «Да»:

Перед нами должно появиться чёрное окно консоли (командная строка). Именно здесь мы и будем давать команды. Но сперва нужно залогиниться. Для этого в поле «login» вводим «root»

Затем копируем из письма root-пароль и вставляем его в поле «password». Чтобы вставить сюда из буфера обмена, нужно просто кликнуть один раз правой кнопкой мышки по окну консоли. При этом пароль не печатается на экране, такое чувство что ничего не произошло. Всё нормально, жмём «Enter». Должны проскочить строчки с информацией о системе. Если же написало какую-то ошибку, то проверьте всё ещё раз. Также, консоль не будет долго ждать, пока вы ищете root-пароль. Если к тому моменту выскочит ошибка, то запускайте Putty заново.

Установка и запуск главного скрипта

Мы уже на финишной прямой в настройке собственного VPN-сервера. Существует множество инструкций в интернете как установить сервер, но все они требуют знаний системного администратора, ибо мелкие нюансы упускаются из виду. На радость всем чайникам, существует универсальный скрипт «OpenVPN road warrior», который сделает всю работу сам. Нам нужно только дать команду скачать и запустить его.

Итак, копируем эту строчку и вставляем в консольное окно правой кнопкой и жмём «Enter»: wget https://git.io/vpn -O openvpn-install.sh && bash openvpn-install.sh

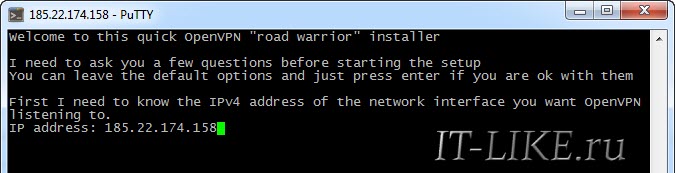

Проскочат всякие строчки и, если скрипт успешно скачался и запустился, с нами начнётся диалог мастера настройки VPN-сервера:

Скрипт находит предполагаемое значение для каждого параметра и предлагает с ним согласиться, т.е. нажать «Enter», либо ввести своё значение.

- Первый параметр – это «IP address». Скрипт должен предложить тот самый айпи VPS-сервера. Так должно быть в 99.9% случаев, но если это, почему-то, не так, то исправьте на правильный адрес.

- Второе — протокол UDP или TCP. Оставляем по умолчанию UDP.

- Идём дальше, «Port: 1194» — соглашаемся.

- «What DNS do you want to use with the VPN?» — выбираем «Google», т.е. вбиваем цифру «2» вместо единички, Enter. Если гугл заблокирован, то оставляем по умолчанию.

- «Client name» — имя пользователя. Можно создать доступ для разных пользователей. По умолчанию «client» — соглашаемся.

- «Press any key…» — нажать «Enter» и подождать несколько минут, пока всё установится и сконфигурируется.

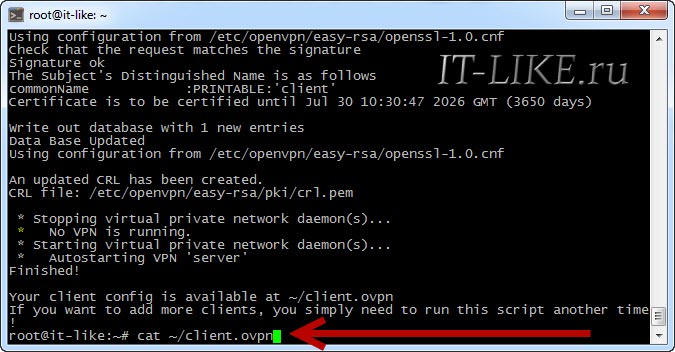

В общем-то, создание VPN сервера на этом закончено, пора пожинать плоды. В процессе инсталляции скрипт создал файл с настройкой для нашего компьютера. Чтобы мы могли использовать сервер, этот файл нужно скачать. Для этого вставляем в командную строку: cat ~/client.ovpn

На экран будет выведено содержимое файла «client.ovpn». Теперь его надо аккуратно скопировать в буфер обмена. Листаем вверх до ввода команды, выделяем мышкой все строчки, кроме самой последней (для новых команд), т.е. последняя выделенная строчка будет “</tls-auth>”. Чтобы скопировать выделенное в буфер обмена жмём «Ctrl-V».

Теперь на компьютере в Windows 7/8/10 открываем блокнот и вставляем в него скопированный текст. Сохраняем файл на рабочем столе под именем «client.ovpn».

Пример файла

Если планируется давать доступ к серверу другим людям, то лучше создать для них отдельные файлы, например vasya.ovpn. Для этого просто запускаем скрипт ещё раз и выбираем теперь 1-й пункт — создание нового пользователя.

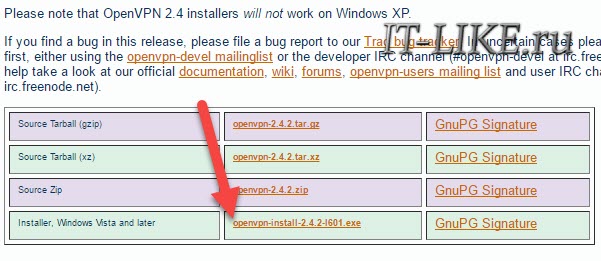

Установка клиента для Windows 7/8/10/XP и Android

Поздравляю, мы на финишной линии! Теперь только осталось установить бесплатную программу, которая будет подключаться к нашему VPN-серверу. Называется она «OpenVPN».

Скачать OpenVPN

Скачиваем версию для Windows и устанавливаем её, запускать не надо.

Если в процессе установки будут выскакивать всякие окошки, со всем соглашаемся.

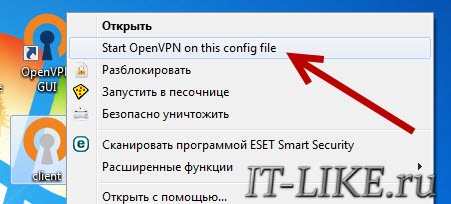

Чтобы подключиться к серверу кликаем на рабочем столе по файлу «client.ovpn» правой кнопкой и выбираем «Start OpenVPN on this config file»:

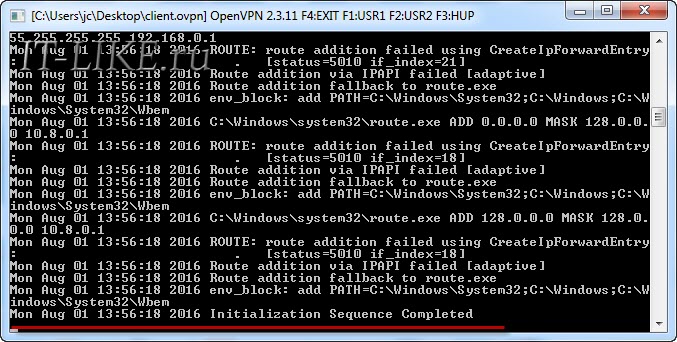

Появится чёрное окошко с процессом инициализации подключения. Если всё прошло успешно, то последняя строчка должна быть, типа:

Ещё может выпадет окно с вопросом типа новой сети, тогда выбираем «Общественная сеть».

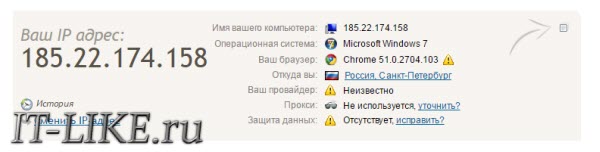

Можно проверять, заходим на сайт 2ip.ru и смотрим свой IP, должен совпадать с IP VPS-сервера:

Также можно проверить какая скорость вашего интернет-подключения через VPN.

Окно консоли сервера теперь смело можно закрывать. А чтобы закрыть впн-соединение и вернуть старый айпи – нужно закрыть окошко от OpenVPN.

Чтобы подключиться в следующий раз, достаточно просто запустить правой кнопкой файл «client.ovpn» с рабочего стола, больше ничего делать не требуется.

С телефоном всё ещё проще, нужно установить через плеймаркет приложение OpenVPN, закачать в память файл client.ovpn, выбрать его в приложении и подключиться к нашему vpn-серверу.

Что если что-то пошло не так

Если чувствуете что из-за вашей ошибки теперь всё идёт наперекосяк, то можно переустановить операционную систему на хостинге. Для этого в панели управления кликаем «Reinstall» (см. скриншот панели) и выбираем новую операционную систему (или ту же):

Давим кнопку «Reinstall» и ждём 10 минут. Также будет выдан новый Root-пароль, не потеряйте его!

Ошибки при подключении

Большинство проблем возникает на этапе подключения к серверу в программе OpenVPN, особенно в Windows 8/10. В чёрном окошке могут быть ошибки, например:

- FlushIpNetTable failed on interface

- All TAP-Win32 adapters on this system are currently in use

- CreateFile failed on TAP device

- DNS failed..

При этом первое что надо сделать — это дать программе права администратора и, соответственно, заходить в систему с правами администратора. Идём в , кликаем правой кнопкой по файлу openvpn.exe -> свойства. На вкладке «Совместимость» ставим галку «Выполнять эту программу от имени администратора». Теперь всё должно работать.

Ещё варианты лечения:

- удалить программу и переустановить от имени админа

- выключить службу «Маршрутизация и удалённый доступ» (“Routing and Remote Access”) через

- попробовать переустановить из этого инсталлятора или отсюда

- удалить все ВПН’овские программы и приблуды от других платных и бесплатных сервисов

Понять, точно ли проблема в компьютере или ноутбуке, можно, если установить через плеймаркет приложение OpenVPN на телефон или планшет, закачать на него файл client.ovpn и подключиться к нашему vpn-серверу. Если и так не получится, то нужно искать причину на сервере, написать в службу поддержки.

Если всё заработало, на сайты тупят и открываются с перебоями

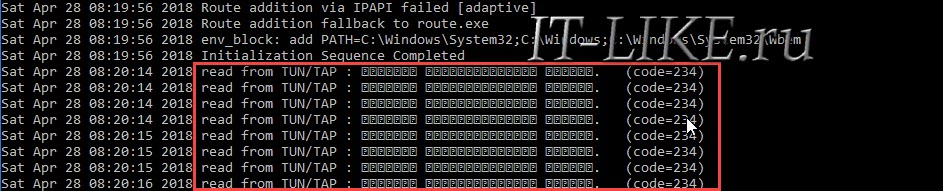

Обратите внимание на сообщения в чёрном окне, нет ли там повторяющихся строчек «read from TUN/TAP … (code=234)»

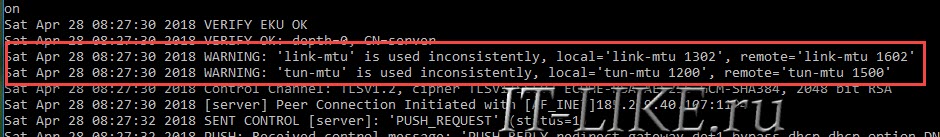

а также на сообщение где-то в середине «WARNING: ‘tun-mtu’ is used inconsistently, local…»:

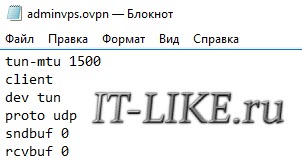

В этом случае открываем файл client.ovpn в блокноте и в новой самой первой строке пишем:

tun-mtu ‘значение сервера’

— это число, указанное в конце строчки в тексте «remote=’tun-mtu 1500′». Подставляем своё значение! В итоге должно получится так:

Делается это потому, что по каким-то причинам значение MTU на компьютере и на VPS-сервере различаются. Файл .ovpn для смартфона оставляем нетронутым!

Пускаем трафик через прокси вообще без настроек

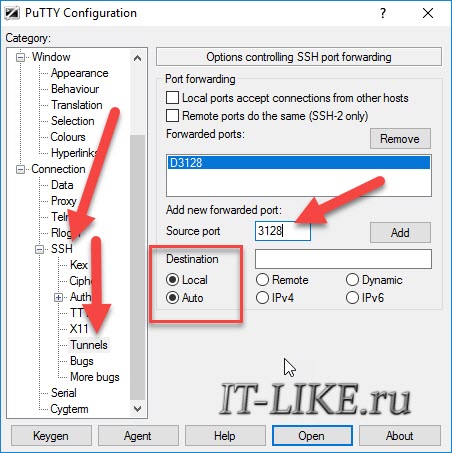

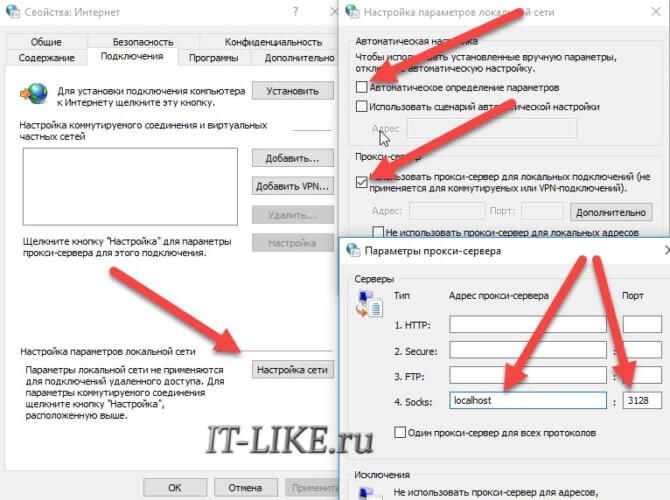

Можно использовать наш VPS/VDS сервер как Proxy Server. Для этого делаем всё как раньше до момента нажатия кнопки «Соединиться» в программе Putty. Не нужно открывать консоль и запускать скрипт. Идём на вкладку , прописываем Source Port: 3128

Упс, статью дописывал позже, тут у меня Putty на английском, но суть та же.

Если пишет ошибку «You need to specify a destination address in the form host.name:port», то переключите на «Dynamic» вместо «Local».

На вкладке «Connection» в поле «Seconds between keepalives…» ставим 100 секунд, это надо чтобы коннект не разрывался из-за простоя. Теперь подключаемся — нажимаем «Open», вводим логин/пароль. Далее, идём в настройки сети в браузере и прописываем там прокси-сервер. В хроме это Делаем всё как на скриншоте:

Теперь все сайты будут работать через наш сервер, но только в браузере и некоторых программах. Другие программы не увидят прокси, будут работать напрямую. Нужно в каждой программе в настройках подключения, если они предусмотрены, прописать адрес, порт и тип прокси: Socks4/5. Или устанавливайте OpenVPN и не используйте прокси.

Как пускать через прокси только отдельные сайты

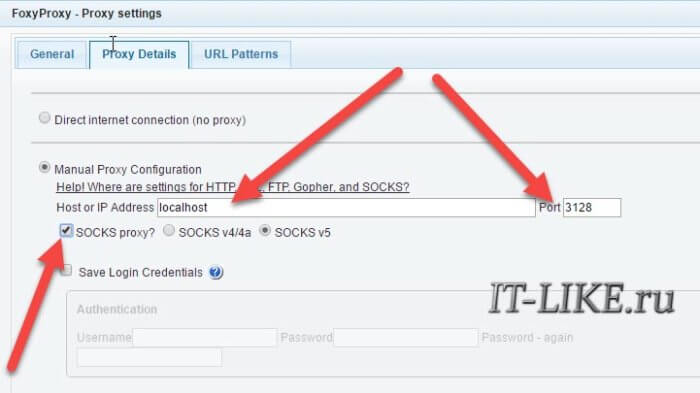

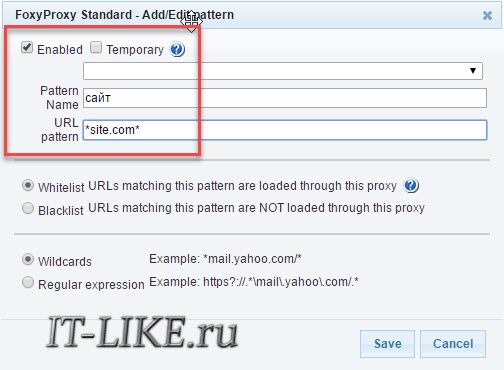

Устанавливаем расширение для Google Chrome или Mozilla Firefox, называется FoxyProxy. В настройках надо добавить наш прокси-сервер:

На вкладке «URL Patterns» добавляем маски сайтов, которые должны открываться через наш сервер. Маска сайта это его имя со звёздочками по бокам.

Всё, теперь добавленный сайт будет ходить через proxy, а все остальные напрямую. Если кликнуть по значку расширения, то можно выбрать пускать все сайты через него или вообще никакие.

Ярлык для автоматическое подключения

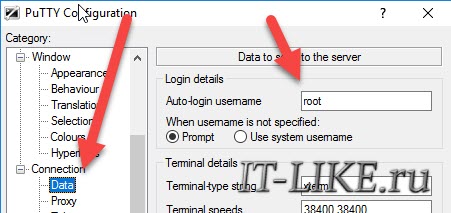

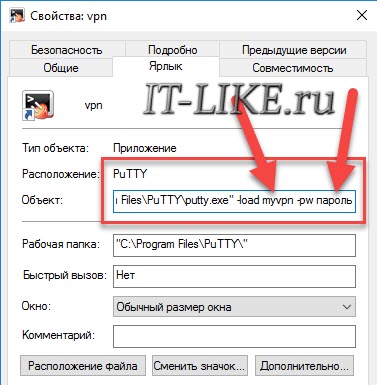

Подключать Putty к прокси можно одним кликом. Для этого нужно перед подключением в разделе прописать логин сервера, тот, что обычно root

и сохранить сессию со всеми настройками:

Теперь нужно создать ярлык на рабочем столе, в котором указать такие параметры:

где myvpn — это имя сохранённой сессии. Всё, осталась одна деталь — убрать окно Putty из панели задач в системный трей. Нужно скачать модификацию утилиты отсюда и заменить exe-файл. Теперь в настройках на вкладке Behaviour появится соответствующая галочка, но этого можно и не делать.

Успехов!

it-like.ru

VPN на роутере (преимущества и недостатки)

Конечно же, это возможно, но иногда бывает непросто. Если вы не подкованы технически, то на настройку потребуется некоторое время. А если не связываться с настройкой и просто купить предварительно настроенный роутер, то это выльется в копеечку.

Но прежде чем вообще вдаваться в подробности, нужно удостовериться, что вам это действительно необходимо.

Итак, давайте рассмотрим все преимущества и недостатки использования VPN-соединения на маршрутизаторе (среди всего прочего):

Каковы плюсы и минусы использования VPN на роутере?

Есть как отличные преимущества, так и значительные недостатки, которые вам следует учесть до того, как вы полезете в настройки, и которые помогут вам определиться – действительно ли игра стоит свеч?

Преимущества

VPN можно использовать на нескольких устройствах

Хотя большинство VPN-Сервисов, как правило, работают со множеством устройств, на сегодняшний день даже такой кросс-платформенной совместимости бывает недостаточно. Что если вам потребуется использовать VPN на Xbox, PlayStation или Смарт-ТВ, например?

Ну что же, как раз это вы и получите, если настроите VPN на роутере. Как только настройки будут внесены, любое устройство, которое подключается к вашему маршрутизатору, будет пользоваться преимуществами VPN-соединения.

Это означает, что вы сможете смотреть контент, ограниченный по региону, на вашем Смарт-телевизоре, или играть на консоли в игры, доступные только в некоторых странах.

Настройка нужна всего один раз

Вам больше не придётся устанавливать и настраивать VPN-приложения и клиенты на всех используемых девайсах. Достаточно всего лишь раз настроить VPN на роутере, и с этим будет покончено. По сути, любое устройство, которое сможет подключиться к вашему маршрутизатору, будет автоматически использовать настроенное на нём VPN-соединение.

VPN-соединение всегда будет активно

Как только вы настроите VPN на роутере, в дальнейшем он всегда будет подключаться к интернету через VPN. Таким образом, вам больше не нужно включать VPN каждый раз, когда вы подключаетесь к интернету, так как весь ваш трафик и данные всегда будут защищены.

VPN на роутере защитит вас от “WiFi-паразитов”

Если вы не понимаете о чём речь, то представьте себе, что ваши соседи подключаются к вашей WiFi точке доступа и пользуются вашим интернетом без разрешения. Конечно, этого можно избежать, установив сложный пароль, но сколько-нибудь продвинутый хакер в считанные часы обойдёт такую защиту.

В таком случае злоумышленник сможет собирать информацию о вашем местонахождении, так как у него будет доступ к вашему реальному IP-адресу.

Но если на вашем маршрутизаторе установлено VPN-соединение, вы можете наслаждаться определённым уровнем анонимности, так как ваш реальный IP-адрес будет заменяться другим.

Поэтому, даже если кому-то удастся взломать вашу точку доступа, то злоумышленник всё равно не сможет получить информацию о вашем местонахождении. К тому же, если он решит воспользоваться вашим IP-адресом как прикрытием для своих хитрых делишек, вас всё равно не смогут вычислить.

Недостатки

Может упасть скорость подключения и скачивания

При использовании VPN на маршрутизатор, а не на отдельном компьютере, например, вы наверняка заметите снижение скорости подключения и скачивания. Это происходит почти со всеми роутерами со слабым CPU, и если использовать VPN-протокол с высоким уровнем шифрования (например, OpenVPN).

К сожалению, даже если использовать VPN-протокол, в котором скорость превалирует над безопасностью (как L2TP), скорость вашего интернета всё равно снизится, если у вас стоит маршрутизатор со слабым процессором. К слову, подобные проблемы часто встречаются в маршрутизаторах марок D-Link и TP-Link.

Единственный способ обойти эту проблему – купить маршрутизатор помощнее. Но и цена на них будет соответствующей. Диапазон цен начинается в районе $100-$200, а уходит далеко за $500.

Это уже не говоря о том, что чем больше устройств подключено к одному и тому же VPN-серверу через ваш роутер, тем ниже будет общая скорость вашего интернет-соединения.

Могут возникнуть проблемы с доступом к контенту, доступному только в вашей стране

Так как настройки VPN на маршрутизаторе всегда будут включены, ваш IP-адрес всегда будет принадлежать стране, где расположен VPN-сервер.

Поэтому, если вы живёте в США, и настроили роутер на подключение к VPN-серверу в Великобритании, то у вас, вероятно, не будет доступа к контенту, который доступен только в США (например, Netflix US или Hulu). Потому что при каждом выходе в интернет у вас будет IP-адрес Великобритании.

Чтобы это обойти, вам нужно вручную изменить VPN-сервер в прошивке маршрутизатора. Хотя если вы используете прошивку Tomato, то этой проблемы не будет, поскольку вы можете указать 2 VPN-сервера и с лёгкостью переключаться между ними.

Настройка VPN на роутере может быть сложной

К сожалению, это не так же просто, как запустить установку, нажать “Готово”, и начать радостно листать веб-страницы.

Вместо этого, нужно будет получить доступ к Default Gateway Address (Шлюз по умолчанию), перенастроить сетевое подключение и даже загрузить и отредактировать файлы конфигурации. И это лишь несколько шагов. Если у вас нет опыта в подобных вещах, то можно быстро запутаться.

К счастью, большинство поставщиков VPN-услуг предлагают пошаговые руководства по настройке VPN на роутере. Мы в CactusVPN также подготовили собственные руководства, в которых подробно рассказывается о каждом этапе настройки.

Не все роутеры поддерживают VPN-подключение

Некоторые маршрутизаторы просто не поддерживают функционал VPN. Как правило, просто не позволяет прошивка. Более того, даже если маршрутизатор имеет поддержку VPN, это вовсе не означает, что будут поддерживаться все VPN-протоколы.

Например, роутеры Tenda поддерживают только протоколы PPTP и LT2P. Хотя они предлагают приличную скорость, эти протоколы можно легко заблокировать, они не очень хорошо справляются с фаерволами, и с трудом обеспечивают защиту. По сути, у LT2P вообще нет собственных средств шифрования.

Операционные системы роутеров не всегда хорошо защищены

Это проблема, которую даже VPN не в силах решить. В целом, если производитель вашего маршрутизатора не выпускает регулярные обновления ОС для вашей модели, она становится уязвимой перед хакерами.

Иногда незначительного бага в ОС или неправильной настройки прошивки может быть достаточно, чтобы злоумышленник завладел доступом к вашему маршрутизатору.

VPN-шифрование на роутере неидеально

По сравнению с использованием VPN на отдельном устройстве или компьютере, использование VPN на роутере означает мириться с более слабым уровнем VPN-шифрования.

Это связано с тем, что VPN-шифрование будет применено только к самому маршрутизатору. То есть, все ваши устройства внутри локальной сети не будут защищены.

Как настроить VPN на роутере?

Давайте рассмотрим несколько общих шагов, которые нужно проделать в ходе настройки VPN на маршрутизаторе. Если вам нужно нечто более подробное, пожалуйста, не забывайте, что у нас уже есть несколько пошаговых руководств о настройке CactusVPN на маршрутизаторах.

1. Перепрошивка роутера (опционально)

Учтите, что этот шаг необходим только в том случае, если текущая прошивка вашего маршрутизатора не поддерживает VPN-подключение. Если поддержка имеется, то просто пропустите этот шаг.

Как правило, перепрошивка подразумевает замену заводской прошивки вашего маршрутизатора новой, улучшенной. Обычно, если роутер работает не на прошивках DD-WRT или Tomato, большинство выбирает путь с перепрошивкой.

Конечно, прежде чем вы сделаете это, нужно убедиться, что маршрутизатор поддерживает прошивки DD-WRT или Tomato. Это очень просто выяснить, просмотрев список поддерживаемых устройств у DD-WRT, и такой же список у Tomato.

Если ваше устройство не совместимо с этими прошивками, вам придётся либо обзавестись роутером с соответствующей поддержкой, либо купить уже перепрошитый маршрутизатор. Последний вариант следует рассматривать только если вы сомневаетесь в своих способностях, и думаете, что не сможете настроить VPN на маршрутизаторе, так как перепрошитые маршрутизаторы стоят довольно дорого.

Теперь перейдём к делу. Вот что нужно сделать:

- Скачайте необходимые файлы прошивки DD-WRT или Tomato для вашего роутера.

- Далее, сделайте жёсткий сброс. В большинстве случаев это делается удержанием кнопки Reset в течение 10 секунд.

- Как только маршрутизатор перезагрузится, войдите в админ-панель. Адрес, по которому можно попасть на эту страницу, указывается в руководстве каждого роутера. Там же вы найдёте и заводские данные для входа.

- В панели администрирования (обычно находится с левой стороны), вы увидите опцию “Upgrade/Upload Firmware” или нечто похожее. Нажмите на неё.

- Когда вас попросят загрузить файл установки, выберите недавно скачанные файлы прошивки DD-WRT или Tomato.

- Пока идёт установка, не делайте ничего с маршрутизатором, компьютером или с подключением к интернету.

- Когда вы получите уведомление с подтверждением, что прошивка установлена, подождите примерно 5 минут, а затем нажмите “Продолжить”.

- Сделайте ещё один жёсткий сброс, а затем снова войдите в админ-панель.

Обычно эта инструкция по перепрошивке подходит практически для любого роутера. Если вам нужна более подробная инструкция, то ознакомьтесь с руководством по установке DD-WRT и руководством по установке Tomato.

2. Выберите VPN-Сервис

Для того чтобы настроить VPN-подключение на маршрутизаторе, вам понадобятся логин и пароль от поставщика VPN-услуг. Если вы ещё не регистрировались в подобных Сервисах, то просмотрите наши тарифные планы, и выберите то, что вам больше подходит.

Ищете надёжный VPN-Сервис?

Тогда у нас для вас есть отличное предложение. CactusVPN предлагает высококачественные VPN-услуги, среди которых шифрование на военном уровне, круглосуточная поддержку, функция Kill Switch, более 25 высокоскоростных серверов с неограниченной пропускной способностью, а также до шести VPN-протоколов на выбор. Более того, мы не записываем ваши данные, и наш Сервис работает на нескольких платформах.

И если вы захотите попробовать другие способы разблокировки веб-сайтов, мы также предлагаем услугу Smart DNS, которая открывает доступ к более 300 сайтов. Кроме всего прочего, все наши VPN-серверы дополняются прокси-серверами.

Попробуйте наш сервис абсолютно бесплатно

Всё верно — мы предлагаем бесплатную 24-часовую пробную версию нашего Сервиса. При этом даже не нужно предоставлять данные кредитной карты, — вы всё равно получите полноценный пакет услуг.

И как только вы станете пользователем CactusVPN, мы будем готовы в течение 30 дней вернуть деньги, если вас что-то не устроит.

Попробуйте CactusVPN бесплатно

3. Определитесь с VPN-протоколом

В зависимости от типа вашего маршрутизатора, у вас будет выбор среди нескольких VPN-протоколов. Обычно основными опциями являются OpenVPN, PPTP, и L2TP. OpenVPN считается самым безопасным, но ввиду высокого уровня шифрования он, скорее всего, будет замедлять скорость работы интернета и загрузок.

PPTP и L2TP работают быстрее, но и предлагают более низкий уровень защиты. По факту, сам по себе протокол L2TP не даёт никакого шифрования вообще (именно поэтому он идёт в паре с IPsec).

4. Определитесь между TCP и UDP

TCP (протокол управления передачей) и UDP (протокол пользовательских датаграмм) – это протоколы транспортного уровня, которые используются для облегчения обмена данными между одним узлом и другим.

Обычно вы подключаетесь к VPN-серверу, используя как раз один из этих протоколов. Но вам следует знать о них то, что протокол TCP обычно используется для стандартного сёрфинга в интернете, в то время как UDP используется в основном для стриминга и онлайн-игр.

5. Настройте VPN на роутере

Теперь, когда у вас вся необходимая информация, можно перейти к настройке VPN для вашей сети. Лично мы рекомендуем воспользоваться нашими готовыми руководствами, так как мы специально подготовили пошаговые материалы для нескольких разных маршрутизаторов.

Если вам просто интересно, как в целом проходит процесс настройки, то вот несколько этапов, которые предстоит пройти:

- Настройки DNS и DHCP маршрутизатора на те, что предоставил VPN-Сервис.

- Указывается IP-адрес VPN-сервера.

- Выбирается протокол туннелирования (TCP или UDP).

- Выбирается тип шифрования.

- Вводится логин и пароль для VPN-соединения.

Готовые VPN-роутеры

Некоторые поставщики VPN-услуг и производители маршрутизаторов заключают партнёрство, и предоставляют пользователям роутеры с уже настроенной поддержкой VPN. Такие маршрутизаторы уже готовы к использованию.

Однако у них есть один существенный минус – их цена. Цена на многие роутеры с предустановленными VPN-настройками начинается от $200, и может достигать (а иногда и превосходить) $500. Это уже не говоря о том, что вам нужно будет заплатить и за саму VPN-услугу.

Как настроить / использовать / отключить VPN на роутере?

При правильной настройке, VPN-подключение активируется на вашем маршрутизаторе автоматически. Вам не нужно включать его каждый раз, когда вы хотите пользоваться интернетом.

Однако следует отметить, что в большинстве прошивок предусмотрена функция включения, которая может использоваться в VPN-клиентах.

Если вам интересно, как можно использовать VPN на роутере, то вы сможете:

- Разблокировать контент, ограниченный по регионам

- Обезопасить своё подключение к интернету (в определённой степени)

- Пользоваться преимуществами VPN сразу на нескольких устройствах

Что же касается отключения VPN на маршрутизаторе, то в большинстве случаев вам нужно будет просто остановить VPN-клиент в прошивке маршрутизатора. К примеру, в прошивке DD-WRT предусмотрена возможность Вкл./Выкл. функции VPN.

Если в вашем роутере имеется поддержка двойной маршрутизации, то вы можете просто переключится на маршрутизатор без VPN.

Как переключаться между VPN-серверами?

Как правило, вам нужно будет вручную переключать расположение сервера в прошивке роутера, вписывая IP-адрес нового VPN-сервера.

К примеру, в прошивке DD-WRT это можно сделать, перейдя в настройки маршрутизатора, и указав новый сервер и новые настройки авторизации.

Также важно отметить, что роутер Tomato USB позволяет сохранять до 2 настроек сервера, между которыми вы можете с лёгкостью переключаться.

Есть ли какие-нибудь распространённые проблемы, связанные с использованием VPN на роутере?

Могут возникать различные технические проблемы, причем некоторые из них будут зависеть исключительно от типа роутереа и поставщика VPN-услуг.

Давайте выделим одни и наиболее распространённых проблем:

- Проблемы установки VPN-туннеля – фильтрация IP-пакетов, предусмотренная на маршрутизаторе, может привести к проблемам при попытке установить туннельное подключение между клиентом и сервером.

- Проблема двойных настроек NAT – если у вас разные роутеры для нескольких устройств или имеется дополнительный маршрутизатор, подключенный к тому, что вам выдал провайдер, то это может привести к проблемам с подключением, если забыть включить режим Bridge.

- Отсутствие поддержки VPN Passthrough – если маршрутизатор не поддерживает VPN Passthrough или эта функция отключена, это может привести к проблемам в подключении между VPN-сервером и VPN-клиентом.

- DNS-протечка – к счастью, обычно это можно предотвратить путём отключения IPv6 в настройках прошивки роутера.

Какой роутер лучше всего работает с VPN?

Самыми дружественными с VPN прошивками маршрутизатора считаются Tomato и DD-WRT. Так что, вам подойдёт любой роутер, который поддерживает Tomato или DD-WRT. DD-WRT – прошивка на базе Linux, способная расширить возможности беспроводных маршрутизаторов, а Tomato – это open-source прошивка, которая поддерживает до 2 VPN-серверов и 2 VPN-клиентов.

Здесь можно посмотреть список маршрутизаторов с поддержкой прошивки DD-WRT, а также список маршрутизаторов с поддержкой Tomato. Если вашего роутера нет в списке, и вы хотели бы купить новый, то предлагаем вам некоторые характеристики, которые нужно учитывать при выборе:

- Если вы хотите использовать протокол OpenVPN, то рекомендуем покупать роутер, в процессоре которого меньше ядер. Почему? Потому что OpenVPN – однопоточный протокол, а это означает, что он не умеет распределять нагрузку по нескольким ядрам процессора. То есть, в данном случае процессор с 2 ядрами будет работать лучше процессора с 4 ядрами.

- Если вы планируете использовать VPN-шифрование, то стоит обратить внимание на маршрутизатор, процессор которого поддерживает AES-NI. Эта поддержка в целом поможет вам повысить скорость VPN-шифрования.

- Если вы заинтересованы в потоковой передачи (стриминге) и торрентах, и хотите наслаждаться высокой пропускной способностью без каких-либо проблем, то рекомендуем выбирать роутер с частотой процессора не менее 800 МГц. То есть, чем больше МГц, тем лучше.

Что такое DD-WRT-роутеры?

DD-WRT-роутеры – это маршрутизаторы, которые поставляются с уже предустановленной прошивкой DD-WRT. Следовательно, вам не нужно будет перепрошивать роутер, чтобы установить на него прошивку DD-WRT. Однако цены на них кусаются, и начинаются с $200. Самыми бюджетными DD-WRT-маршрутизаторами считаются Buffalo (цены начинаются от $50), однако их производительность оставляет желать лучшего.

Tomato-роутеры – всё то же самое, только на них предустановлена прошивка Tomato.

Что такое VPN-роутеры?

VPN-роутеры – это маршрутизаторы с предустановленными настройками, которые нативно поддерживают протокол OpenVPN. Компания ASUS предлагает наибольший выбор VPN-маршрутизаторов с предустановленной прошивкой, поддерживающей протоколы OpenVPN, PPTP и L2TP.

Подытожим – стоит ли игра свеч?

Это зависит от ваших потребностей. Например, если у вас много мобильных и смарт-устройств, и на всех этих девайсах вам хочется смотреть контент, ограниченный по региону, то настройка VPN на роутере точно стоит усилий.

Также, если вам хочется пользоваться интернетом на разных устройствах с большим уровнем безопасности, то не поскупитесь на новый маршрутизатор, если в вашем отсутствует поддержка VPN.

Однако, если вы используете только ПК и мобильное устройство, то VPN на роутере может доставить больше хлопот, чем выгоды. То же касается случаев, когда новый маршрутизатор необходим, но бюджет при этом сильно ограничен.

Кроме того, если вам критична скорость соединения и скачивания, то, вероятно, не стоит связываться с VPN, если в вашем роутере стоит процессор с частотой ниже 800 МГц (желательно, чтобы было больше), и на данный момент вы не готовы позволить себе дополнительные траты на более производительный маршрутизатор.

www.cactusvpn.com

Проверяем безопасность своего VPN-сервиса

19883 16.05.2017Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Многие пользователи уже давно знакомы с различными VPN-сервисами, которые необходимы для безопасного и свободного использования сети Интернет без ограничений цензуры.

Но далеко не все VPN-провайдеры могут обеспечить высокий уровень безопасности в Интернете. Далее мы расскажем, как проверить свой VPN-сервис, и на что важно обратить внимание.

Мы будем говорить только о том, что может самостоятельно проверить каждый пользователь и убедиться, насколько надежную защиту предоставляют VPN-сервисы. Все сравнения производим на примере использования VPN Monster, в котором полностью реализованы описанные ниже уровни безопасности.

Безопасное соединение по протоколу https

В ходе исследования оказалось, что несколько сайтов VPN-компаний, работают по протоколу http. Использование такого соединения небезопасно, и позволяет перехватывать ключи, а затем – расшифровать весь интернет-траффик пользователя.

На сегодня, важным условием безопасности сайта является использование протокола https с применением сертификатов SSL, что позволит защитить получение ключей и файлов конфигурации от VPN-провайдера к пользователю.

Уязвимости фирменных VPN клиентов

Для более удобного подключения к VPN сети разные компании предлагают свои фирменные VPN-клиенты. Использование фирменного клиента всегда проще и быстрее, но не всегда безопасно.

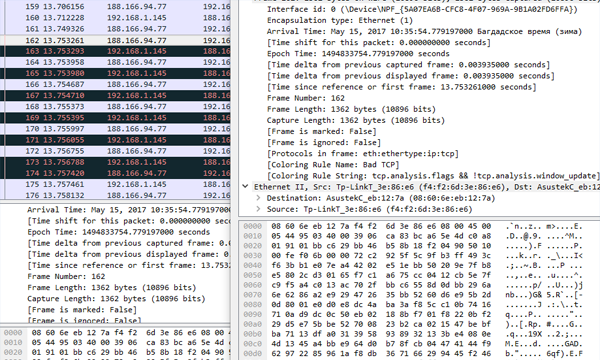

Мы обнаружили несколько VPN-компаний, которые используют незашифрованное http-соединение с сервером авторизации в своих фирменных клиентах. Опасность может заключаться в отсутствии шифрования процесса получения файлов конфигурации и ключей. В результате – ключи и файлы конфигурации могут быть перехвачены посторонними и использованы для расшифровки всего интернет-трафика.

Проверить, используется ли в клиенте шифрование передачи данных, возможно при помощи различных программ-сниферов, которые позволяют перехватить трафик. Если шифрование не применялось – в перехваченных данных можно найти файлы конфигурации и ключи. В свою очередь, при включенном шифровании – полученный зашифрованный трафик покажет случайный набор данных без указания на содержимое.

Общие или индивидуальные ключи шифрования?

Интересные подробности были обнаружены при проверке нескольких крупных VPN-провайдеров. Многие практикуют раздачу одного ключа на все серверы и всех пользователей с различием только в процессе авторизации по логину и паролю. В случае взлома логина и пароля, перехваченный ключ позволит расшифровать весь интернет-трафик пользователя.

Некоторые компании используют различные ключи шифрования для каждого пользователя, но все же с одинаковым ключом для всех серверов. И только индивидуальный ключ для каждого пользователя и каждого сервера может обеспечить надежную защиту. Таким образом, если ключи пользователя на одном сервере будут скомпрометированы, то при подключении к другому серверу соединение останется безопасным.

Для проверки можно открыть папку с файлами конфигурации и ключами. Количество серверов должно соответствовать такому же количеству ключей, если сами ключи не находятся в ovpn файлах.

Возможность смены ключа для безопасности пользователей

В процессе работы на компьютере могут возникать различные ситуации, связанные с потерей ключей: заражение вирусами, взломы или потеря устройства. Именно для таких ситуаций некоторые VPN-провайдеры предлагают пользователям возможность смены ключей без потери подписки. При любых подозрительных происшествиях относительно информационной безопасности рекомендуется производить смену VPN-ключей.

Ведение и хранение логов

Вопрос о ведении и сохранении логов задают все пользователи при выборе VPN-провайдера. Это важно, поскольку ведение логов позволит связать действия клиента в Интернете с его реальным IP-адресом.

В рамках эксперимента мы обратились к топовым VPN-компаниям с предложением о сотрудничестве. И узнали, что обязательным условием для ресселеров является хранение и предоставление всех данных пользователей (IP, email, телефон и тд…). Такие сведения могут указывать на ведение логов пользователей в крупных VPN-компаниях.

VPN-провайдер может доказать, что на сервере не ведется логирование, только в том случае, если предоставит полный Root-доступ для проверки пользователю. Если нужна полная гарантия отсутствия логирования, лучше иметь собственный VPN сервер с полным root доступом и в этом поможет компания RootVPN.

В случае отсутствия возможности вышеупомянутой проверки следует обратить внимание на физическое расположение VPN-компании. Юрисдикция офшорных зон позволяет VPN-провайдерам не вести логирование и не зависеть от запросов иностранных спецслужб.

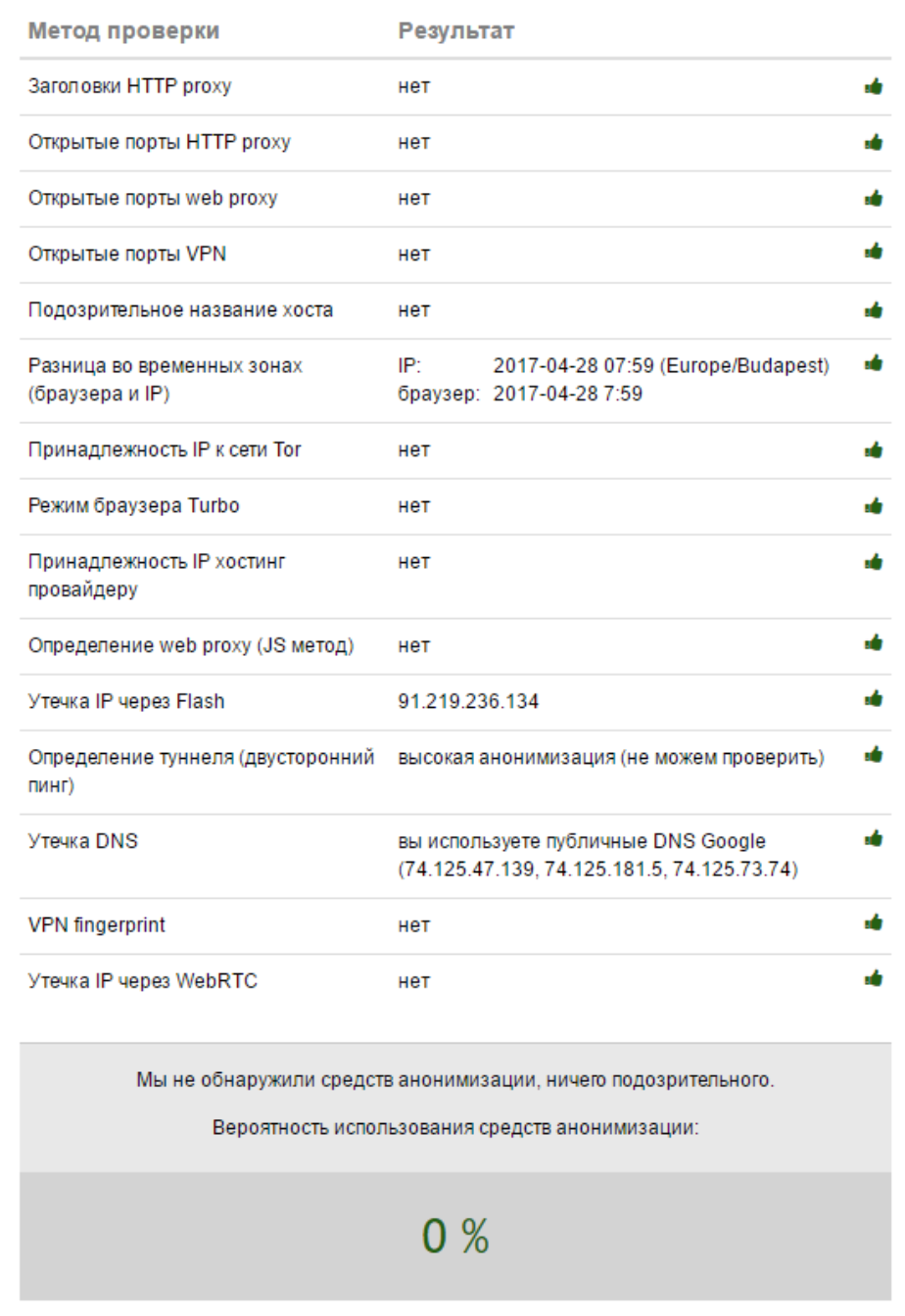

Цифровой отпечаток VPN fingerprint выдает использование VPN

Современные технологии помогают с легкостью определять, использует ли человек VPN-соединение или нет.

Большинство VPN-провайдеров не скрывают цифровой отпечаток. Если же требуется скрывать использование VPN-технологий, то рекомендуется протестировать работу выбранного сервиса. К примеру, сервис компании VPN Monster скрывает факт использования OpenVPN, что доказывает результат следующей проверки на сайте https://2ip.ru/privacy/

При этом важно учесть, что часовой пояс выбранного VPN-сервера должен совпадать с временем, установленным на устройстве пользователя.

Утечка по DNS

В некоторых VPN-компаниях при использовании OpenVPN в Windows 8 и 10 существует риск утечки реального значения DNS. Есть возможность самостоятельно убедиться в отсутствии утечки по DNS. Для этого потребуется найти в файле конфигурации, полученном у VPN-провайдера, опцию block-outside-dns. Наличие опции block-outside-dns позволяет автоматически блокировать утечку по DNS.

Надежность алгоритмов шифрования

Многие VPN-сервисы зачастую используют недостаточно надежные методы шифрования, что позволяет экономить ресурсы сервера. Иногда, в ущерб безопасности, VPN-компании продолжают использовать протокол PPTP, который имеет ряд уязвимостей.

Следует всегда обращать внимание на то, какую технологию и алгоритмы шифрования использует VPN-провайдер. Для достижения максимальной надежности рекомендуется использовать технологию OpenVPN с алгоритмом AES 256, ключами Diffie-Hellmanа от 2048 bits и хеш алгоритмом 512 mb.

Какие выводы?

Мы постарались показать, что пользователи могут проверить безопасность услуг своего VPN-провайдера самостоятельно, простыми и доступными способами. И тогда привлекательная цена или красочный дизайн сайта популярной VPN-компании не смогут ввести в заблуждение пользователей, для которых анонимность и безопасность превыше всего.

Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Please enable JavaScript to view the comments powered by Disqus.2ip.ru

Ваш комментарий будет первым