Как сгенерировать случайный пароль в Firefox как можно скорее?

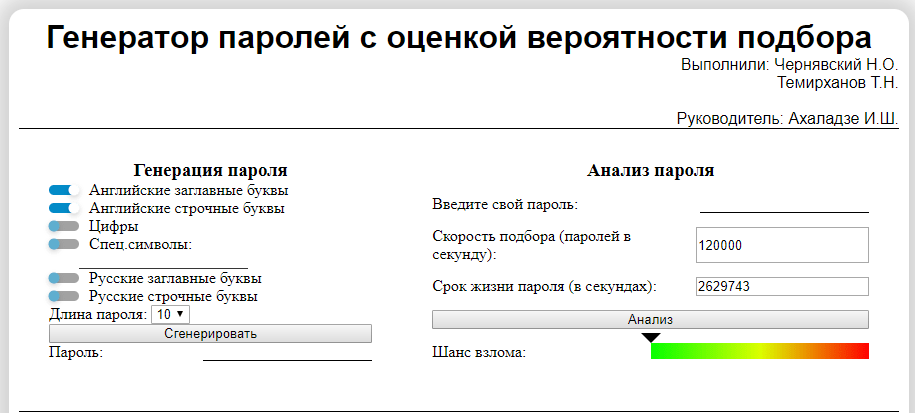

Требования относительно длины и сложности паролей постоянно растут. Регистрационные формы требуют более сложных паролей, и мы также хотим убедиться, что наша учетная запись защищена. Чем сложнее пароль, тем лучше, но что вы делаете, когда с нами ничего не происходит? Затем мы можем использовать надстройку Firefox, которая поможет вам сгенерировать правильный пароль одним щелчком мыши.

Если вы используете Firefox, это поможет PWGen. Это надстройка для браузера, которая позволяет вам мгновенно создавать случайные пароли, которые готовы для использования на сайте при регистрации новой учетной записи. Если вы хотите создать сильный, случайный пароль непосредственно в браузере, не открывая отдельный менеджер паролей, то PWgen — идеальный инструмент для вас.

Мы создаем пароли одним щелчком мыши

PWgen не является сложным дополнением, и его обработка чрезвычайно проста. После установки мы замечаем, что есть новый значок расширения с буквой P возле адресной строки. Когда вы нажимаете на нее, расширение будет генерировать пароль, а затем автоматически скопировать его и поместить в наш буфер обмена.

После установки мы замечаем, что есть новый значок расширения с буквой P возле адресной строки. Когда вы нажимаете на нее, расширение будет генерировать пароль, а затем автоматически скопировать его и поместить в наш буфер обмена.

Сгенерированный пароль также будет отображаться в левом нижнем углу, чтобы мы могли убедиться, что расширение действительно работает, и правильный элемент находится в буфере обмена. Теперь просто вставьте их в поле формы в нужное место и завершите регистрацию.

Настройка созданных паролей

Пароли генерируются случайным образом, но это не означает, что мы не влияем на их длину или уровень сложности. При вводе опции расширения мы замечаем две вкладки — Общие параметры и надстройки.

На вкладке с общими настройками мы можем настроить, должен ли пароль начинаться с заглавной буквы, иметь номера и специальные символы, и должна ли она быть смесью маленьких и маленьких букв. С другой стороны, в вкладке Extras мы найдем более точные параметры, которые позволят вам установить длину пароля или исключить отдельные символы.

Мы также можем включить опцию history, которая позволяет просматривать список недавно созданных паролей. Это правда, что это не лучшая идея, если мы делим компьютер с другими людьми, однако лозунги отображаются в обычном списке, и нет информации о том, к какой учетной записи они были назначены.

Вспоминая пароли

Конечно, чем сложнее и сложнее пароль, тем сложнее запомнить их. PWgen не имеет никаких параметров менеджера паролей — он позволяет вам генерировать их. Поэтому мы обречены запоминать сгенерированный пароль, сохранять его в безопасном месте, использовать функцию автозаполнения в браузере или просто установить дополнительный менеджер паролей, например KeePass. Благодаря этому мы сможем создать базу данных наших учетных записей и сохранить созданный пароль в зашифрованном виде.

суммирование

PWgen — простой, но очень полезный инструмент, который значительно улучшает создание паролей. Хотя у него нет вспомогательных устройств для запоминания или сохранения пароля, решение остается для пользователя. Однако, если вы решите установить полнофункциональный менеджер паролей, такой как упомянутый KeePass (который помимо опции хранения паролей также имеет свой собственный генератор), все равно стоит использовать PWgen, хотя бы для того, чтобы быстрее и удобнее генерировать Firefox.

Однако, если вы решите установить полнофункциональный менеджер паролей, такой как упомянутый KeePass (который помимо опции хранения паролей также имеет свой собственный генератор), все равно стоит использовать PWgen, хотя бы для того, чтобы быстрее и удобнее генерировать Firefox.

Инструкция по регистрации на информационно-образовательном портале

Всем преподавателям и студентам Финуниверситета необходимо зарегистрироваться на Информационно-образовательном портале Финуниверситета.

Регистрация на Информационно-образовательном портале осуществляется каждым пользователем самостоятельно.

Студенты-первокурсники, указавшие в анкете при поступлении в Финуниверситет электропочту, получают регистрационные данные через сервис «Забыл пароль» указав в поле «Регистрационное имя» (Логин) номер своего студенческого билета (зачётной книжки), а в поле «Подтверждённый e-mail» электропочту указанную в анкете при поступлении.

Доступ к расписаниям занятий, зачётов и экзаменов осуществляется:

- через «Личный кабинет студента» на Информационно-образовательном портале;

- в информкиосках на территориях Финуниверситета;

- с помощью мобильного приложения

«М портал» (работает на Android и Apple ).

Обратите внимание, что:

Информационно — образовательный портал устойчиво работает под управлением операционных системам Microsoft Windows 7, Microsoft Windows 8, Microsoft Windows 8.1.

Без установки необходимого ПО невозможно взаимодействовать с программой-роботом, которая осуществляет регистрацию пользователей, проверяет валидность электропочты, генерирует пароли и проверяет валидность введённых логина и пароля для входа на Информационно-образовательный портал.

Регистрация на портале

1. Зайдите на Информационно-образовательный портал https://portal.fa.ru, также вход на образовательный портал есть на главной странице www.fa.ru). При входе на портал для первичной регистрации нужно выбрать «Зарегистрироваться (на портале)».

Или воспользоваться ссылкой «Получить доступ»

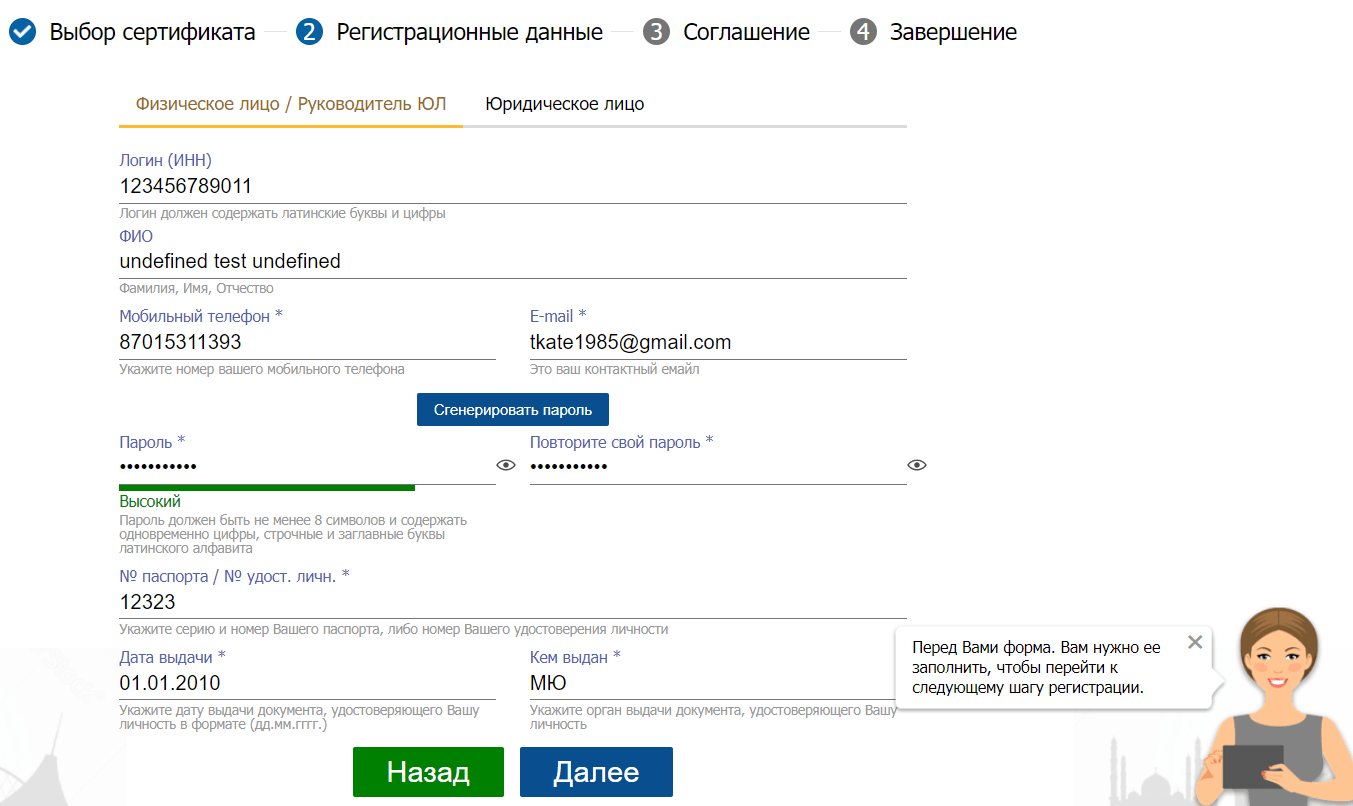

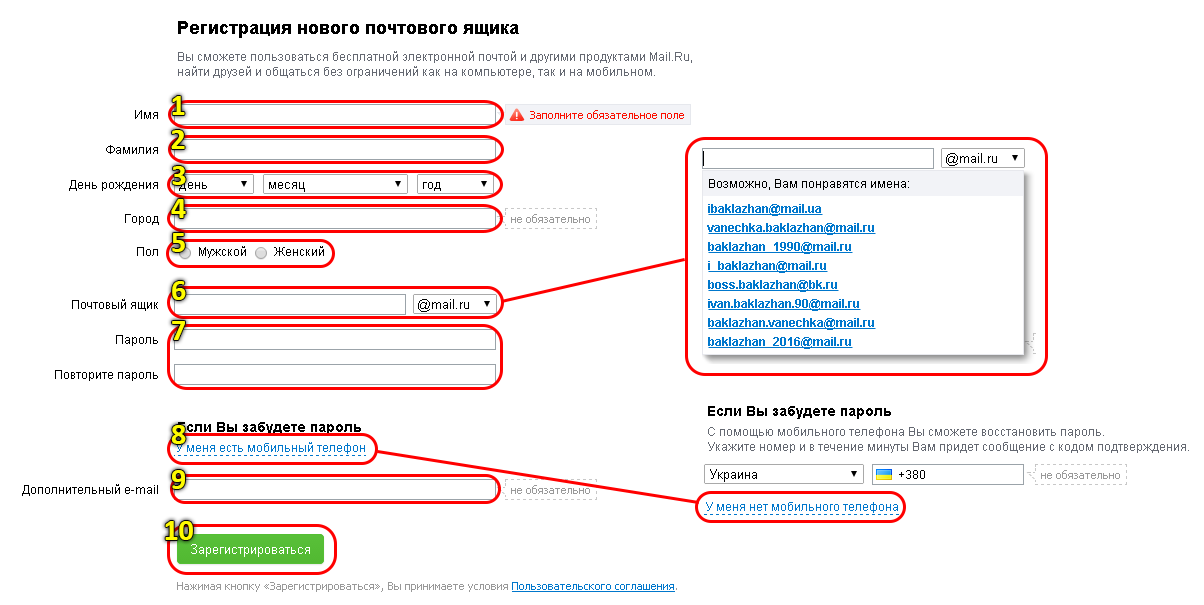

2. Заполните форму:

В поле «Фамилия пользователя» необходимо указать вашу фамилию (никаких других символов, инициалов, имени, отчества указывать не надо).

В поле «Номер документа» необходимо указать:

для студентов — номер студенческого билета / зачётной книжки;

для аспирантов — нужно указать часть номера персонифицированной кампусной карты [цифры с 3 по 8], т.е. хх345678хххх;

для преподавателей — табельный номер;

Примечание: преподавателям филиалов в начале номера документа необходимо приписать префикс своего филиала:

| Барнаул | БРНЛ- |

|---|---|

| Брянск | БРНС- |

| Владикавказ | ВЛДК- |

| Владимир | ВЛДМ- |

| Калуга | КЛГ- |

| Краснодар | КРНД- |

| Курск | КРС- |

| Липецк | ЛПЦ- |

| Новороссийск | НВРС- |

| Омск | ОМСК- |

| Орел | ОРЕЛ- |

| Пенза | ПНЗ- |

| Санкт-Петербург | СПБ- |

| СМЛС- | |

| Тула | ТУЛА- |

| Уфа | УФА- |

| Челябинск | ЧЛБ- |

| Ярославль | ЯРСЛ- |

| Благовещенский колледж | БЛГ- |

|---|---|

| Бузулукский колледж | БУЗ- |

| Владимирский колледж | ВЛД- |

| Звенигородский колледж | ЗВН- |

| Канашский колледж | КАН- |

| Красноярский колледж | КРС- |

| Махачкалинский колледж | МХЧ- |

| Пермский колледж | ПРМ- |

| Шадринский колледж | ШАД- |

В поле «Email пользователя» необходимо указать ваш электронный почтовый ящик (вашу электропочту).

После чего нажмите кнопку «Получить данные».

3. Войдите в вашу электропочту, указанную вами при заполнении регистрационной формы.

Вам на почту поступит письмо с предложением пройти по присланной в письме ссылке для подтверждения валидности (действительности) вашего электронного почтового ящика.

4. Пройдя по ссылке вы снова окажетесь на странице входа в образовательный портал.

5. Войдите в вашу электропочту, указанную вами при заполнении регистрационной формы.

Вам на почту поступит письмо с логином («регистрационное имя») и паролем для доступа на Информационно-образовательный портал.

Преподавателям и работникам имеющим аккаунты на Информационно-образовательном портале такого вида

Студентам такого вида

6. Войдите на Информационно-образовательный портал используя полученные аутентификационные данные.

Регистрация считается законченной, только после того, как пользователь успешно зашёл на Информационно-образовательный портал.

7. При желании пароль можно будет заменить на другой зайдя на вкладку «настройки профиля» и указав старый и новый пароль, затем нажав кнопку «Изменить пароль доступа». Длина пароля должна быть не менее 6 символов приходящихся на клавши с латинскими буквами и арабскими цифрами, раскладка клавиатуры любая.

8. В случае необходимости, можно заменить указанную при регистрации на Информационно-образовательном портале электропочту

на другую зайдя на вкладку «Настройки электронной почты» и указав в поле новую электропочту, затем отметить знаком «чекбокс» «Получить код подтверждения» кнопку «Обновить данные».

9. Для подтверждения программе-роботу Информационно-образовательного портала новой электропочты войдите в вашу электропочту, указанную вами при изменении электропочты.

Вам на почту поступит письмо с предложением пройти по присланной в письме ссылке для подтверждения валидности (действительности) вашего электронного почтового ящика.

10. Пройдя по ссылке вы снова окажетесь на странице входа в образовательный портал.

11. ВНИМАНИЕ! Выбранный пароль является конфиденциальным и используется для проверки целостности учётной записи. За исключением случаев, когда это может быть необходимо по требованиям законодательства, никто не должен разглашать или сознательно демонстрировать свои пароли к учетным записям.

Примечание:

Ссылка для подтверждения валидности (действительности) электропочты генерируется программой-роботом автоматически (разовая), каждый раз другая (если вы заново начинаете запрашивать подтверждение электропочты), тоже самое с паролем. Если вы нажимаете кнопку «Забыл пароль», то предыдущие, сгенерированные автоматически или установленные вами пароли, становятся недействительными — актуален только тот, что был сгенерирован последним или установлен вами после последнего сгенерированного.

При регистрации на Информационно-образовательном портале электропочты сервисов Mail. ru, rambler.ru, Yahoo.com возможны проблемы с регистраций из-за настроек этих сервисов, сервис электропочты Gmail может помещать сгенерированные автоматически письма в папку «Спам».

ru, rambler.ru, Yahoo.com возможны проблемы с регистраций из-за настроек этих сервисов, сервис электропочты Gmail может помещать сгенерированные автоматически письма в папку «Спам».

Забыли пароль?

1. Зайдите на Информационно-образовательный портал ( https://portal.fa.ru ), для восстановления пароля, нужно выбрать «Восстановить пароль».

2. Заполните поля открывшейся формы:

Логин пользователя (регистрационное имя), для преподавателей и работников имеющих аккаунты на Информационно-образовательном портале — зарегистрированная вами, при регистрации на Информационно-образовательном портале, электропочта

Логин пользователя (регистрационное имя), для студентов — номер студенческого билета (зачётной книжки).

После заполнения формы, нажмите кнопку «Выслать новый пароль»

3. Сервер автоматически вышлет на вашу электропочту новый пароль для доступа на Информационно-образовательный портал Финуниверситета.

Поддержка пользователей:

Поддержку пользователей Информационно-образовательного портала осуществляется через выделенную электропочту [portal-support@fa. ru].

ru].

Каждый пользователь обращается сам, со своей конкретной проблемой через web-форму, вызываемую по ссылке «Поддержка пользователей» в интерфейсе портала ( https://portal.fa.ru ), или по электропочте.

Пользователям при обращении необходимо:

— сообщить данные:

- преподавателям и работникам имеющим аккаунты: ФИО (полностью), место работы, структурное подразделение, должность, табельный номер, дата рождения, зарегистрированная на Информационно-образовательном портале электропочта;

- студентам: ФИО (полностью), место обучения, факультет, учебная группа, номер студенческого билета/ зачётной книжки, дата рождения, зарегистрированная на Информационно-образовательном портале электропочта;

— описать выявленную проблему;

— при необходимости, приложить скриншот(ы) [снимок экрана пользователя].

Письмо необходимо отправлять (при возможности) с той электропочты, которую пользователь зарегистрировал (пытался зарегистрировать) на Информационно-образовательном портале.

Одноразовые пароли — OTP — Для продвинутых пользователей

Использование OTP (One Time Password, одноразовый пароль) — это дополнительный уровень безопасности при работе с торговыми счетами. При каждом подключении к счету пользователю требуется ввести уникальный одноразовый пароль.

|

В качестве генератора одноразовых паролей выступает мобильная платформа для iPhone и мобильная платформа для Android.

Чтобы начать использовать одноразовые пароли, необходимо связать свой торговый счет с генератором паролей, в качестве которого выступает мобильная платформа для iPhone или Android.

Включение OTP на iPhone

Зайдите в раздел «Настройки» мобильной платформы и выберите пункт OTP. При первом открытии данного раздела для дополнительной безопасности требуется установить пароль из четырех цифр.

Если вы забыли пароль доступа к генератору паролей, но используете то же мобильное устройство, переустановите мобильную платформу и привяжите счет к генератору заново. Если вы более не имеете доступа к мобильному устройству, обратитесь к брокеру для сброса привязки к генератору паролей. |

В открывшемся окне выберите пункт «Привязать к счету».

Далее укажите имя сервера, на котором открыт торговый счет, номер счета и главный пароль к нему. Опцию «Привязать» следует оставить включенной. Ее необходимо выключать, если вы собираетесь отвязать указанный счет от генератора и больше не использовать одноразовые пароли.

Если вы выполняете перепривязку счета к другому генератору паролей, потребуется дополнительно ввести одноразовый пароль из ранее используемого генератора. |

После нажатия кнопки «Привязать», расположенной в верхней части окна, торговый счет будет связан с генератором, появится соответствующее сообщение.

Аналогичным образом вы можете привязать неограниченное количество торговых счетов к генератору.

Одноразовый пароль показывается в верхней части раздела OTP. Под ним в виде синей полоски отображается индикатор времени действия данного пароля. Как только время действия истечет, пароль станет недействительным и будет сгенерирован новый.

Дополнительные команды:

- Изменить пароль — изменить пароль для доступа к генератору.

- Синхронизировать время — синхронизировать время мобильного устройства с эталонным сервером. Требование к точности обусловлено тем, что одноразовый пароль привязан к текущему интервалу времени, и это время должно совпадать на стороне торговой платформы и сервера.

Включение OTP на устройстве с Android

Зайдите в раздел «Аккаунты» мобильного терминала и нажмите . При первом открытии данного раздела для дополнительной безопасности требуется установить пароль из четырех цифр. Пароль потребуется вводить каждый раз для доступа к генератору паролей.

Если вы забыли пароль доступа к генератору паролей, но используете то же мобильное устройство, переустановите мобильную платформу и привяжите счет к генератору заново. Если вы более не имеете доступа к мобильному устройству, обратитесь к брокеру для сброса привязки к генератору паролей. |

В открывшемся окне выберите пункт «Привязать к счету».

Далее укажите имя сервера, на котором открыт торговый счет, номер счета и главный пароль к нему. Опцию «Привязать» следует оставить включенной. Ее необходимо выключать, если вы собираетесь отвязать указанный счет от генератора и больше не использовать одноразовые пароли.

Если вы выполняете перепривязку счета к другому генератору паролей, потребуется дополнительно ввести одноразовый пароль из ранее используемого генератора. Если вы не имеете к нему доступа (например, утеряно мобильное устройство), обратитесь к брокеру для сброса привязки. |

После нажатия кнопки «Привязать», расположенной в верхней части окна, торговый счет будет связан с генератором, появится соответствующее сообщение.

Аналогичным образом вы можете привязать неограниченное количество торговых счетов к генератору.

Одноразовый пароль показывается в верхней части раздела OTP. Под ним в виде синей полоски отображается индикатор времени действия данного пароля. Как только время действия истечет, пароль станет недействительным и будет сгенерирован новый.

Дополнительные команды:

- Изменить пароль — изменить пароль для доступа к генератору.

- Синхронизировать время — синхронизировать время мобильного устройства с эталонным сервером.

Требование к точности обусловлено тем, что одноразовый пароль привязан к текущему интервалу времени, и это время должно совпадать на стороне клиентского терминала и сервера.

Требование к точности обусловлено тем, что одноразовый пароль привязан к текущему интервалу времени, и это время должно совпадать на стороне клиентского терминала и сервера.

Использование OTP в платформе

После привязки к генератору при попытке подключения через торговую платформу при помощи торгового счета будет дополнительно запрашиваться одноразовый пароль:

Зачем использовать генератор паролей: 5 причин

Alla Rud 28.09.2020 0 3870 на прочтение 7 минутЗачем нужен безопасный пароль? Тема безопасных и надежных паролей всегда остается актуальной. Особенно сегодня, когда злоумышленники взламывают аккаунты с помощью многих автоматических способов подбора паролей. Длина и сложность пароля должны быть настолько неприступными, насколько важна информация, которую вы храните под этими паролями.

Придумать пароль, а особенно максимально надежный, порой бывает очень сложно.

Особенно эта проблема актуальна, когда нужно регистрироваться на многих ресурсах, где система запрашивает придумать пароль не менее 8 символов. Короткий пароль без цифр и с буквами одного регистра считается небезопасным. Надежный пароль должен быть максимально длинным и сложным для взлома.

Как придумать надежный пароль? Выход в этой ситуации очень простой — ничего не нужно придумывать, нужно воспользоваться бесплатным онлайн генератором паролей. Он поможет сгенерировать случайный пароль практически для любых целей.

Часто придумать пароль нужно в личный кабинет, большинство пользователей вводят пароль, который они уже использовали ранее на других ресурсах и тот, который им легко запомнить. Эта ситуация в корне неправильна, такой способ защиты аккаунтов очень легкий для взлома. Как создать надежный пароль для аккаунта? Для этого воспользуйтесь специальными сервисами, которые по запросу генерируют максимально сложную комбинацию. Ее не обязательно заучивать, для хранения паролей используйте специальные Менеджеры паролей. Например, программы LastPass, RoboForm, KeePass, Sticky Password, OneSafe и много других, которые помогут вам хранить пароли в безопасности.

Ее не обязательно заучивать, для хранения паролей используйте специальные Менеджеры паролей. Например, программы LastPass, RoboForm, KeePass, Sticky Password, OneSafe и много других, которые помогут вам хранить пароли в безопасности.

Что такое генератор паролей?

Безопасные генераторы паролей (secure password generator) — специальные сервисы для быстрой генерации сложных случайных паролей. Рандомная генерация паролей всегда более безопасна чем ввести пароль — дату своего рождения:).

Сегодня в сети вы можете найти много сервисов, которые создают случайно сгенерированные пароли и большинство из них действительно решат ваши задачи. Эти генераторы паролей используют алгоритмы для создания случайных наборов букв, цифр и специальных символов. Рандомные пароли обычно создаются для удовлетворения определенных требований безопасности, таких как использование комбинации букв, цифр и специальных символов.

Эти пароли считаются надежными, потому что они случайны. То есть они генерируются с использованием алгоритма, а не, к примеру, комбинации имени вашего питомца и его дня рождения.

Вам не нужно беспокоится о том, какой лучший пароль придумать, за вас это в несколько кликов сделает Генератор паролей.

5 причин использовать генератор паролей

Вы получаете надежную и уникальную комбинацию

Генератор паролей поможет создать действительно надежную и уникальную комбинацию для любого типа аккаунта. У большинства сервисов в процессе генерации можно настроить дополнительные функции, например, добавление букв верхнего регистра, специальных символов. чисел. Также можно указать степень сложности пароля — простой, средний и сложный. Если вам нужно быстро придумать пароль в личный кабинет, то генератор паролей поможет справиться с этой задачей в несколько кликов. Удобство еще и в том, что большинство подобных сервисов бесплатны.

Сгенерировать случайный пароль, а далее сохранить его в менеджере паролей — это основные шаги для безопасности ваших данных.

Сгенерированные пароли устойчивы к взлому, так как не имеют отношения к пользователю

Часто пароли пользователей взламываются из-за того, что их легко подобрать. Люди любят ставить пароли — даты рождения, имя питомца, девичья фамилия, любимый цвет. Такие пароли легко взломать. В случае использования генератора паролей — вы получите случайную комбинацию, которая не будет иметь конкретно к вам никакого отношения. Это будет полностью независимы пароль, который сложно взломать, и тем более угадать. Надежным паролем можно считать рандомный набор букв, цифр и специальных символов.

Можно сгенерировать разные виды паролей

Не во всех случаях пользователям необходимы сложные пароли. Иногда возникают ситуации, когда нужно быстро создать простой пароль, который можно запомнить. Поэтому с помощью генератора паролей можно создать как максимально длинный и запутанный пароль, так и простую комбинацию, которую можно запомнить. Для этого вам не нужно искать сайты надежных паролей со списками комбинаций, просто используйте генераторы для получения результата.

Сгенерированный пароль повышает уровень безопасности вашего аккаунта

Говорить о том, что более сложный и длинный пароль трудно взломать, можно долго. Но именно с помощью генератора паролей можно создать максимально сложную и длинную комбинацию для обеспечения безопасности сохранности данных. Сложная комбинация поможет защитить ваш аккаунт от взлома. Кроме того с помощю некоторых генераторов можно создать сложный пароль, но не просто рандомный набор букв и чисел, а комбинацию, которую можно запомнить.

Генераторы паролей значительно экономят время, особенно если нужно создать много паролей

Экономия времени, которое обычно тратится на придумывание паролей для разных аккаунтов, значительна. В некоторых ситуациях, когда вы регистрируете много аккаунтов, необходимо большое количество разных паролей. Придумывать похожие пароли, например, hyper1, hyper2, hyper3, неразумно и небезопасно. В таких случаях лучше всего использовать возможности генератора паролей, который подберет абсолютно разные пароли для разных аккаунтов. Это отличная экономия времени и ресурсов вашей фантазии.

Рекомендации по созданию надежных паролей

Надежный сложный пароль — первый и основной шаг к безопасности ваших данных.

Чтобы создать надежную комбинацию, следует придерживаться основных рекомендаций. Прежде всего делайте разные пароли к разным учетным записям. Например, вы зарегистрировались на сайте ГиперХост — используйте один пароль, далее вы получили доступ к панели управления хостингом — используйте абсолютно другой пароль и тп. В таком случае злоумышленникам будет трудно вас взломать, и если будет взломана одна учетная запись, то вторая с большой вероятностью останется в безопасности.

Также не забывайте регулярно обновлять пароли, и главное не передавать их посторонним лицам. Пароли должны быть личными, за исключением случаев, когда в этом нет необходимости.

Для безопасного хранения паролей следует использовать не только безграничные возможности своей памяти, но и специально разработанные для этого программы — менеджеры паролей. Для максимального повышения безопасности вашего аккаунта кроме создания надежного пароля используйте двухфакторную аутентификацию, не вводите свои пароли на подозрительных сайтах, не используйте общественный Wi-Fi и используйте VPN доступ для работы в Интернете.

Насколько безопасны Генераторы паролей?

Некоторые пользователи считают, что использование генераторов паролей небезопасно, так как их могут похитить злоумышленники. На самом деле даже, если база созданных паролей и сохраняется на сервисах генераторов, то подбор конкретных сервисов под конкретные созданные пароли пользователя практически нереальный и очень сложный процесс. По сравнению с этим брутфорс, которым пользуются злоумышленники, намного проще. Поэтому не стоит беспокоится о тех паролях, которые вы создали с помощью генераторов, их врят ли кто-то захочет украсть. Генератор паролей от ГиперХост формирует случайный набор символов на стороне браузера пользователя. Поэтому он не сохраняется и к нему нет доступа для посторонних лиц.

Что рекомендуют специалисты по безопасности, чтобы создать надежный пароль читайте в предыдущей статье.

Итак, как только вы создали надежный пароль с помощью генератора, следует позаботиться о его надежном хранении. Выше мы уже говорили о специальных программах для хранения ваших паролей — LastPass, RoboForm, KeePass, Sticky Password, OneSafe. Их использование значительно упростит вашу работу в Интернете, а также повысит уровень безопасности. Менеджеры паролей позволяют хранить разные типы паролей, вы получите доступ к программе с разных устройств и платформ, сможете настроить автоматический вход, но самое главное все надежные и важные пароли вам не придется держать в голове. А это отличная экономия времени и сил.

Безопасность работы в Интернете сегодня как никогда ранее актуальна. Поэтому рекомендуем использовать online генератор паролей для обеспечения сохранности ваших данных и для экономии времени.

Генератор паролей

Как поменять пароль в Сбербанк Онлайн

С точки зрения безопасности, записывать пароли – плохая идея, потому что кто-то может получить к ним доступ. Время от времени менять свои данные для входа – идея хорошая, потому что даже если пароль где-то «засветится», угроза будет сведена к минимуму. Только вот и запоминание пароля, и его постоянная смена иногда приводят к тому, что человек забывает свои «входные» данные. Чтобы решить проблему, интернет-банкинг Сбера предлагает различные методы смены и восстановления, без входа в личный кабинет можно поменять пароль, со входом – логин и пароль. Ниже мы рассмотрим эти способы.

Содержание

Скрыть- Как сменить пароль Сбербанк Онлайн в банкомате

- Как поменять пароль Сбербанк Онлайн в личном кабинете

- Как поменять пароль в мобильном приложении

- Смена логина и пароля в Сбербанк Онлайн

- Техподдержка Сбербанка

- Возможные проблемы

Как сменить пароль Сбербанк Онлайн в банкомате

Этот вариант подходит для восстановления доступа к сервису. Почему? Потому что пароль будет сгенерирован автоматически, вы не сможете самостоятельно ввести кодовое слово для входа в систему. Что делать:

- Идем к ближайшему банкомату, вам понадобится карточка.

- В главном меню выбираем раздел подключения интернет-банкинга.

- Выбираем «Получить логин и пароль для входа».

- Банкомат найдет ваш логин, основываясь на данных карточки, сгенерирует новый пароль.

- Устройство выдаст вам чек, на котором будут написаны данные, по которым можно войти в личный кабинет.

Как поменять пароль Сбербанк Онлайн в личном кабинете

Чтобы изменить входные данные в самом личном кабинете, вам нужно в него войти, поэтому данный способ не подходит для восстановления доступа – только для смены известных данных. Что нужно сделать:

- Заходите в ЛК.

- Нажимаете на «Настройки», шестеренка вверху справа.

- Выбираете «Безопасность и доступы» в меню слева.

- Дальше нужно выбрать, что хотите поменять – логин или пароль.

- Когда выберете – откроется форма изменения данных. Нужно будет ввести новые данные, после чего ввести их еще раз – чтобы исключить ошибку при наборе.

- Нажмите на «Сохранить». Если к счету подключен мобильный банкинг, на телефон придет код подтверждения – нужно будет ввести его в появившейся форме.

- Процедура завершена.

Как поменять пароль в мобильном приложении

Смена входных данных в мобильном приложении происходит неочевидным образом – вам нужно заново пройти регистрацию. Инструкция:

- Открываем приложение банка.

- Если приложение автоматически вошло в личный кабинет – выйдите.

- На главном экране нажмите на «Зарегистрироваться».

- Укажите номер своей карты.

- Приложение предупредит вас: «Такой аккаунт уже существует. Хотите сменить данные?» Нажмите «Да».

- Введите новые данные для входа.

- На телефон придет СМС с одноразовым проверочным кодом. Его тоже введите.

- Наконец, приложение предложит придумать пятизначный пин-код для входа непосредственно в мобильную версию. Придумайте, подтвердите.

- Все, можно пользоваться личным кабинетом, используя для входа новые данные.

Смена логина и пароля в Сбербанк Онлайн

Как восстановить данные для входа в личный кабинет на сайте, не входя в сам кабинет:

- Идем на online.sberbank.ru

- Нажимаем на «Забили логин или пароль?»

- Дальше нужно выбрать, что именно вы хотите изменить.

- Логин – нажимаем на «Напомнить», попадаем на страницу «напоминания». Нужно ввести номер своей карты, нажать на «Продолжить». На телефон придет СМС с одноразовым кодом, его нужно ввести в появившееся поле. После этого вы увидите свой логин.

- Пароль – жмем «Сменить», попадаем на страницу восстановления. Сначала нужно ввести логин от своего личного кабинета, после нажатия на «Продолжить» – ввести одноразовый код из СМС. Когда сделаете это, сайт предложит ввести новый пароль. Введите, повторите в поле ниже – дело сделано.

Техподдержка Сбербанка

Еще один способ восстановления данных для входа – звонок в техническую поддержку. Оператор не знает вашего пароля (как и пин-код, эта информация известна только вам), но может сбросить его, заменив случайно сгенерированным. Вам нужно будет представиться, назвать основные паспортные данные, назвать кодовое слово. После этого – объяснить, зачем звоните. Оператор продиктует вам новые данные для входа в личный кабинет.

Возможные проблемы

Чаще всего проблемы возникают с карточками с истекшим сроком действия. Если вы пытаетесь через сайт восстановить доступ, и вводите номер «закончившейся» карточки – вы столкнетесь с ошибкой. Чтобы поменять пароль в Сбербанк Онлайн в данным случае, вам нужно: 1) завести новую карточку, если вы этого еще не сделали; 2) позвонить в техподдержку. Оператор не только напомнит логин и сменит пароль, но и свяжет ваши счета между собой при необходимости (обычно это происходит автоматически, но бывают проблемы).

Вторая проблема – продублированные данные. Если вы заново зарегистрировались в приложении, иногда возникает следующая ситуация: в аккаунт можно войти как по старым данным, так и по новым. Кроме того, Сбербанк будет позволять входить в аккаунт по новому логину и старому паролю. Это – серьезная проблема, набор данных для авторизации должен быть один. Почему так происходит – неизвестно, но после повторной регистрации вам следует проверить, стер ли Сбер старые данные из базы. Если нет – звоните в техподдержку и описывайте ситуацию, исправить это можно только посредством оператора горячей линии.

Безопасно ли создавать пароль для пользователя при регистрации в веб-приложении?

Я бы посоветовал против этого. Ваше веб-приложение должно иметь политику, согласно которой пароли вводятся только когда-либо, но не выводятся. Я считаю, что, следуя этому подходу, ваше приложение будет в целом более безопасным.

Существует также еще одна проблема — как дать пароль пользователю. Отображение пароля на экране (либо в электронном письме, либо при регистрации) может привести к тому, что пользователь сможет увидеть пароль. При отображении на странице также существует риск сохранения страницы в браузере или кеше прокси. Да, заголовки ответа должны быть установлены, чтобы предотвратить это, однако это легко забыть.

Лучшим подходом было бы создать случайную ссылку как часть процесса регистрации , которая отправляется по электронной почте пользователю. Этот подход также защищает от перечисление пользователей и одновременно проверяет электронную почту. Срок действия ссылки истекает, поэтому, если электронное письмо остается в папке «Входящие» пользователя, а затем обнаруживается, его нельзя использовать для входа в учетную запись. При регистрации срок действия этой ссылки практически равен удалению учетной записи. Это полезно в случае, если кто-то ввел неправильный адрес электронной почты — эта случайная учетная запись не блокирует регистрацию владельца реального адреса электронной почты.

Если злоумышленнику по-прежнему требуется доступ к учетной записи по адресу электронной почты, к которому ему удалось получить доступ, он может создать новую регистрацию для этого адреса электронной почты. Тем не менее, это оставляет след аудита, чтобы вы могли позже определить, что произошло. Использование ссылки позволяет приложению передавать больше информации о том, что произошло. например щелчок по просроченной ссылке может привести к появлению сообщения с эффектом Sorry, this registration has expired, please register again . Однако, если пользователь пытается войти с паролем, срок действия которого истек, вы не сможете предоставить дополнительную информацию об учетной записи без снижения уровня безопасности. Выявление того, что срок действия учетной записи истек, может стать уязвимостью при перечислении пользователей, поскольку информация о том, что пароль уже был изменен, также приводит к утечке информации о состоянии учетной записи.

может ли пользователь ввести свой пароль при регистрации? · BuddyPress.org

Может, но количество спам-аккаунтов резко возрастет. Причина отправки пароля учетной записи по электронной почте заключается в том, чтобы спамеры не могли просто ввести известные имя пользователя и пароль и создать тысячи спам-сообщений в блогах на wordpress mu.

У меня аналогичная ситуация, когда у меня есть текущий сайт с 15k пользователями, именем пользователя и паролями. Я использовал этот плагин. Он хорошо работает на wordpress и buddypress.

https://wordpress.org/extend/plugins/external-database-authentication/

Когда пользователь входит в систему, он проверяет мою «другую» базу данных на предмет имени пользователя и проверяет пароль по нему. Это означает, что им не нужно отправлять электронную почту, поскольку их электронная почта уже была подтверждена на старом сайте. Затем он создает пользователя в wordpress, и пользователь ничего не замечает.

Как вы могли бы сделать это для своих друзей, просто составьте таблицу из всех друзей и изначально установите для всех одинаковый пароль и попросите их изменить его.Я предлагаю это только для очень маленьких бета-сайтов с друзьями, которым вы доверяете, например, менее 10 человек.

Брэд

http://gorgeousgamers.com/beta

спасибо за предложения Бред. Я, вероятно, должен просто поработать с ним так, как сейчас, и обновить страницу после того, как кто-то зарегистрируется, чтобы дать им более подробные инструкции по проверке своей электронной почты на предмет пароля после активации своей учетной записи.

спасибо,

Ник

http: // aimusic.ком

У пользователя должен быть способ создать свой собственный пароль при регистрации. Я знаю много людей, у которых есть несколько конкретных паролей, которые они используют при присоединении к сайтам. Если buddypress отправит вам письмо по почте, людям будет сложнее войти в систему после того, как они присоединились. Я согласен с тем, что это помогает против спамеров, но я подключил повторную капчу, и она отлично работает!

Есть еще предложения? Плагин, такой как Register plus, работает с buddypress и делает это?

спасибо за вашу помощь

, вы можете добавить действие, чтобы сделать это, это проще, вы можете подумать,

Никола Греко,

БП ГУРУ

Привет, Никола, у вас или у кого-то случайно не было бы кода для этого … не так ли?

Спасибо за помощь!

Я так хочу этого, боже мой, все мои пользователи относятся к тому типу людей, которые не понимают, что он отправляет вам этот дурацкий случайный пароль и что вы должны войти с ним, а затем изменить его….

Таким образом я теряю много потенциальных пользователей только потому, что они не могут выбрать нужный им пароль

пожалуйста, помогите нам

Я пробовал register-plus, но оказалось, что он несовместим с wpmu. Я видел на wporg другие плагины, позволяющие пользователям устанавливать собственные пароли.

да, все они несовместимы, я думаю, что процесс регистрации отличается, возможно, один из этих плагинов можно изменить для работы с mu

Найдено на wpmudev.

http://premium.wpmudev.org/project/set-password-on-wordpress-mu-blog-creation

Я знал об этом, но мне не очень интересно за него платить

, но это показывает, что это возможно

Было бы полезно разрешить пользователям устанавливать свои собственные пароли.

Всем привет!

У меня есть последние стволы WordPress mu, buddypress, bp-dev и плагин для ввода пароля от премиум-класса.wpmudev.org.

Плагин не работает. У меня есть поля пароля на моей странице регистрации, но при активации он по-прежнему генерирует случайный пароль.

Как заставить его работать?

Ага, я обнаружил то же самое. Больше не работает (хотя я видел, что будет новая версия плагина …)

Кто-нибудь нашел решение для этого? это вызывает у меня огромные проблемы — по какой-то причине, хотя электронные письма со ссылкой для активации отправляются, электронное письмо с паролем не отправляется, поэтому пользователи регистрируются, забывают свой пароль и застревают

, если бы они могли просто установить свой собственный пароль при регистрации, все было бы намного проще

Так как это еще никто не понял, мне было интересно, может быть, есть другой способ.Например, когда люди регистрируются, они автоматически входят в систему при регистрации. Затем, когда он автоматически входит в систему, он приводит их к странице изменения пароля / профиля.

Хотя было бы здорово увидеть раздел профиля buddypress, чтобы на самом деле иметь возможность изменять пароли, поскольку сейчас у нас нет другого выбора, кроме как редактировать пароли в области профиля wp.

Надеюсь, кто-нибудь это выяснит, так как это ужасная идея отправлять электронные письма таким образом, потому что большую часть времени электронное письмо может быть потеряно или помещено в области спама, или электронные письма могут задерживаются, и пользователи никогда не проверяют это, или они просто не утруждают себя входом в систему, потому что обеспокоены тем, что у них может не быть возможности так быстро изменить свои пароли.

Время покажет. Но должен быть способ автоматического входа людей в систему, когда они создают свою учетную запись, а затем они могут изменять свои пароли по своему усмотрению. В противном случае, если они не изменят свой пароль сразу после автоматического входа в систему, им все равно будет выслан пароль, который веб-сайт создал для них по умолчанию.

Что ж, теперь вы можете. Вы можете разрешить своим пользователям устанавливать свои собственные пароли при регистрации.

Я только что создал этот плагин для всех вас.посмотрите здесь

https://wordpress.org/extend/plugins/cosmic-bp-user-signup-password/

Надеюсь, это поможет.

Спасибо

Brajesh

отключит ли это процесс активации по электронной почте?

Я еще не тестировал его, но предполагаю, что он все равно отправляет ссылку для активации (поскольку автор упоминает, что случайный пароль будет сгенерирован, если он не будет предоставлен), что меня устраивает, поскольку это поможет несколько помешать спамерам.

Браджеш, есть ли способ заставить пользователя ввести пароль дважды (как в других регистрационных формах), чтобы убедиться, что он введен правильно, как хочет пользователь?

@sandeepdude

Он не останавливает активацию почты. Все то же самое, за исключением того, что пароль, введенный пользователем, отображается / отправляется при активации, если пользователь не вводит пароль, то пользователю отправляется случайно сгенерированный пароль.

@ kunal17

насчет активации вы правы.

Я согласен с вами на добавление еще одного поля пароля для подтверждения пароля, сделаю это в следующей версии

Спасибо

Brajesh

Привет, Браджеш, с какой версией BudyPress совместим ваш плагин Cosmic BP? Спасибо!

Привет, к вашему сведению. Не работает с WPMU 2.8.6, BP 1.1.3. Возможно автор обновит.

@Greenkaos

Я уже решил проблему для @fd после ее письма в моем блоге.

Этот плагин не для buddypress 1.1.x, он был до 1.1, и до сих пор работает с 1.0.3 (если кто-то его использует).

buddypress 1.1 имеет ту же функциональность, что и ядро, поэтому этот плагин больше не находится в активной разработке.

надеюсь Это имеет смысл.

Спасибо

Brajesh

Как создать надежные пароли с помощью генератора паролей?

В этом руководстве мы рассмотрим, как создавать надежные пароли с помощью генератора паролей в Windows.Всегда помните, что ваши пароли являются первой линией защиты от киберпреступников .

Лучшие практики

- Используйте уникальный пароль для каждой из ваших учетных записей

- Используйте комбинацию букв, цифр и специальных символов.

- Придумайте пароль, который будет сложно угадать другим — Sticky Password делает это для вас

- Убедитесь, что параметры восстановления пароля актуальны и безопасный

- Регулярно меняйте пароли — следуйте инструкциям на каждом сайте вы используете и всегда избегаете предсказуемых шаблонов

- Защитите свои пароли, сохранив их в Sticky Password’s зашифрованная база данных

Дополнительная подсказка по вопросам восстановления

Несколько советов по хорошим вопросам восстановления пароля — когда выбор, не используйте стандартные вопросы (например, «какой у вас девичья фамилия матери? »), на которую легко сможет ответить тот, кто что-то знает о тебе.

Еще один способ усложнить плохим парням неправильно использовать вопросы восстановления пароля — это использовать ответы, которые не дают смысл, но это будете знать только вы.

Например, на вопрос «что начальную школу вы ходили? «, вы можете использовать в качестве ответа слово» пиццерия «- это не будет ответом на то, что кто-то, кто узнал, в какой школе вы пошел бы попробовать.

И хорошая новость заключается в том, что вы можете хранить свои ответы на эти и другие контрольные вопросы в Sticky Password, например, используя поле «Комментарий» в каждой из ваших учетных записей в Интернете.

Генерация надежных паролей при регистрации

Sticky Password предлагает создать надежный пароль при обнаружении полей пароля в онлайн-формах регистрации.

Допустим, вы регистрируете новую учетную запись Gmail. (Убедитесь, что Sticky Password запущен и разблокирован на вашем компьютере или устройстве). Окно генератора паролей автоматически появляется рядом с полем пароля. Нажмите Создать пароль .

Sticky Password создаст для вас надежный пароль и введет его в Пароль и Подтвердите поля автоматически.

Дополнительные параметры вашего пароля

Sticky Password позволяет вручную изменять настройки генератора паролей, например длину пароля (мы рекомендуем использовать не менее 12 символов) и символы, которые будут включены.

Щелкните Дополнительные параметры , чтобы просмотреть дополнительные параметры пароля: буквы верхнего и нижнего регистра, цифры и специальные символы. Помните, чем длиннее ваш пароль и чем больше в нем разных символов, тем он надежнее.

Щелкните Generate Password , чтобы Sticky Password создал для вас надежный пароль и автоматически вставил его в поля Password и Confirm .

Поля «Пароль» и «Подтвердить» будут заполнены новым надежным паролем.

Доступ к генератору паролей всякий раз, когда он вам нужен

Вам не нужно регистрироваться на веб-сайте, чтобы получить доступ к паролю. генератор.Когда вам нужно создать надежный пароль, просто нажмите значок Sticky Password в области уведомлений в правом нижнем углу монитора и выберите Генератор паролей .

История генератора паролей

Sticky Password также отслеживает все пароли, которые вы создаете с помощью генератора паролей, поэтому вы можете вернуть их, если у вас не было возможности их сохранить. Это может быть полезно, если вы использовали генератор паролей на веб-сайте, но ваш новый пароль не был сохранен или по какой-то причине вы не можете найти его для входа в систему.

Щелкните значок Sticky Password в области уведомлений в правом нижнем углу монитора и выберите Генератор паролей . Затем щелкните История паролей .

Все сгенерированные пароли сохраняются в истории паролей. Просто выберите нужный URL-адрес, щелкнув его, а затем щелкните значок глаза , чтобы отобразить пароль, или коснитесь Поместить в буфер обмена , чтобы скопировать пароль в буфер обмена.

Передовые методы аутентификации учетной записи и управления паролями

Обновлено для 2021 года : В этот пост включены обновленные передовые методы, в том числе последние из технических рекомендаций Google по управлению паролями для пользователей и разработчиков системы.

Управление учетной записью, аутентификация и управление паролями могут быть сложными. Часто управление учетными записями — это темный угол, который не является главным приоритетом для разработчиков или менеджеров по продукту.Получающийся в результате опыт часто не соответствует тому, что некоторые из ваших пользователей ожидали бы в отношении безопасности данных и взаимодействия с пользователем.

К счастью, Google Cloud предлагает несколько инструментов, которые помогут вам принимать правильные решения в отношении создания, безопасной обработки и аутентификации учетных записей пользователей (в данном контексте всех, кто идентифицирует себя для вашей системы — клиентов или внутренних пользователей). Независимо от того, отвечаете ли вы за веб-сайт, размещенный в Google Kubernetes Engine, API на Apigee, приложение, использующее Firebase, или другой сервис с аутентифицированными пользователями, в этом посте излагаются передовые методы, которым необходимо следовать, чтобы обеспечить безопасность, масштабируемость и удобство использования. система аутентификации аккаунта.

1. Хешируйте эти пароли

Мое самое важное правило для управления учетной записью — безопасно хранить конфиденциальную информацию о пользователях, включая их пароли. Вы должны относиться к этим данным как к священным и обращаться с ними надлежащим образом.

Ни при каких обстоятельствах не храните пароли в виде открытого текста. Вместо этого ваша служба должна хранить криптографически стойкий хэш пароля, который нельзя отменить, — созданный с помощью Argon2id или Scrypt. Хэш должен иметь значение, уникальное для этих конкретных учетных данных.Не используйте устаревшие технологии хеширования, такие как MD5, SHA1, и ни при каких обстоятельствах не должны использовать обратимое шифрование или пытаться изобрести собственный алгоритм хеширования. Используйте перец, который не хранится в базе данных, чтобы дополнительно защитить данные в случае взлома. Рассмотрим преимущества многократного итеративного повторного хеширования пароля.

Спроектируйте свою систему с учетом того, что в конечном итоге она будет скомпрометирована. Спросите себя: «Если бы моя база данных была украдена сегодня, была бы угроза безопасности моих пользователей для моей службы или других служб, которые они используют?» А также «Что мы можем сделать, чтобы снизить вероятность повреждения в случае утечки?»

Еще один момент: если вы могли бы создать пароль пользователя в виде открытого текста в любое время, кроме момента, когда они вам его предоставили, то есть проблема с вашей реализацией.

Если ваша система требует обнаружения почти повторяющихся паролей, таких как изменение «Пароль» на «pAssword1», сохраните хэши общих вариантов, которые вы хотите заблокировать, с нормализованными и преобразованными в нижний регистр всеми буквами. Это можно сделать при создании пароля или при успешном входе в уже существующие учетные записи. Когда пользователь создает новый пароль, сгенерируйте варианты того же типа и сравните хэши с хешами из предыдущих паролей. Используйте тот же уровень безопасности хеширования, что и для фактического пароля.

2. Разрешить сторонним поставщикам удостоверений, если возможно

Сторонние поставщики удостоверений позволяют полагаться на надежную внешнюю службу для проверки подлинности пользователя. Обычно используемые провайдеры — это Google, Facebook и Twitter.

Вы можете внедрить внешних поставщиков удостоверений вместе с существующей внутренней системой проверки подлинности, используя такую платформу, как Identity Platform. Identity Platform дает ряд преимуществ, включая более простое администрирование, меньшую поверхность атаки и многоплатформенный SDK.Мы коснемся других преимуществ в этом списке.

3. Разделите понятие идентификатора пользователя и учетной записи пользователя

Ваши пользователи не являются адресами электронной почты. Это не номер телефона. Это даже не уникальное имя пользователя. Любой из этих факторов аутентификации должен быть изменен без изменения содержимого или личной информации (PII) в учетной записи. Ваши пользователи — это многомерная кульминация их уникальных, персонализированных данных и опыта работы с вашим сервисом, а не сумма их учетных данных.Хорошо спроектированная система управления пользователями имеет низкую взаимосвязь и высокую степень согласованности между различными частями профиля пользователя.

Разделение концепций учетной записи пользователя и учетных данных значительно упростит процесс внедрения сторонних поставщиков удостоверений, позволяя пользователям изменять свое имя пользователя и связывать несколько удостоверений с одной учетной записью пользователя. С практической точки зрения может быть полезно иметь абстрактный внутренний глобальный идентификатор для каждого пользователя и связывать его профиль и один или несколько наборов данных аутентификации с этим идентификатором, а не складывать все это в одну запись.

4. Разрешить нескольким идентификаторам связываться с одной учетной записью пользователя

Пользователь, который аутентифицируется в вашей службе, используя свое имя пользователя и пароль в течение одной недели, может выбрать Google Sign-In на следующей неделе, не понимая, что это может создать дублирующую учетную запись. Точно так же у пользователя может быть очень веская причина связать несколько адресов электронной почты с вашим сервисом. Если вы правильно разделили идентификацию пользователя и аутентификацию, будет несложно связать несколько методов аутентификации с одним пользователем.

Ваш бэкэнд должен будет учесть возможность того, что пользователь получит часть или весь процесс регистрации, прежде чем он поймет, что использует новое стороннее удостоверение, не связанное с его существующей учетной записью в вашей системе. Проще всего этого добиться, попросив пользователя предоставить общие идентифицирующие данные, такие как адрес электронной почты, телефон или имя пользователя. Если эти данные соответствуют существующему пользователю в вашей системе, потребуйте, чтобы он также аутентифицировался с известным поставщиком удостоверений и связал новый идентификатор с их существующей учетной записью.

5. Не блокируйте длинные или сложные пароли

NIST публикует рекомендации по сложности и надежности паролей. Поскольку вы используете (или очень скоро будете) использовать надежный криптографический хеш для хранения паролей, многие проблемы решены за вас. Хеши всегда будут давать на выходе фиксированную длину, независимо от длины ввода, поэтому ваши пользователи должны иметь возможность использовать пароли столько, сколько захотят. Если вы должны ограничить длину пароля, сделайте это в зависимости от ограничений вашей инфраструктуры; часто это вопрос использования памяти (память, используемая для каждой операции входа в систему * потенциальные одновременные входы в систему на машину) или, что более вероятно, максимального размера POST, допустимого вашими серверами.Мы говорим о цифрах от сотен КБ до более 1 МБ. Шутки в сторону. Ваше приложение уже должно быть усилено, чтобы предотвратить злоупотребление большими входными данными. Это не создает новых возможностей для злоупотреблений, если вы используете элементы управления для предотвращения заполнения учетных данных и хешируете ввод как можно скорее, чтобы освободить память.

Ваши хешированные пароли, скорее всего, уже будут состоять из небольшого набора символов ASCII. Если нет, вы можете легко преобразовать двоичный хеш в Base64. Имея это в виду, вы должны разрешить своим пользователям использовать в пароле буквально любые символы, которые они пожелают.Если кому-то нужен пароль из клингонских, эмодзи и ASCII-артов с пробелами на обоих концах, у вас не должно быть технических причин для отказа. Просто не забудьте выполнить нормализацию Unicode, чтобы обеспечить кроссплатформенную совместимость. См. Нашу техническую документацию для разработчиков системы (PDF) для получения дополнительной информации о Unicode и поддерживаемых символах в паролях.

Любой пользователь, пытающийся использовать экстремальный пароль, вероятно, следует передовым методам работы с паролями (PDF), включая использование диспетчера паролей, который позволяет вводить сложные пароли даже на ограниченных клавиатурах мобильных устройств.Если пользователь может ввести строку в первую очередь (т. Е. Спецификация HTML для ввода пароля запрещает перевод строки и возврат каретки), пароль должен быть приемлемым.

6. Не навязывайте необоснованные правила для имен пользователей

Для сайта или службы вполне разумно требовать имена пользователей длиной более двух или трех символов, блокировать скрытые символы и предотвращать использование пробелов в начале и конце имени пользователя. Однако некоторые сайты выходят за рамки требований, таких как минимальная длина восьми символов или блокировка любых символов, кроме 7-битных букв и цифр ASCII.

Сайт с жесткими ограничениями на имена пользователей может предлагать разработчикам некоторые ярлыки, но это делается за счет пользователей, и в крайних случаях некоторые пользователи будут сдерживаться.

В некоторых случаях лучше всего назначать имена пользователей. Если это так для вашей службы, убедитесь, что назначенное имя пользователя является удобным для пользователя, поскольку им необходимо его вспомнить и сообщить. В буквенно-цифровых идентификаторах следует избегать визуально неоднозначных символов, таких как «Il1O0». Вам также рекомендуется выполнить сканирование словаря для любой случайно сгенерированной строки, чтобы убедиться, что в имя пользователя нет нежелательных сообщений.Эти же правила применимы и к автоматически сгенерированным паролям.

7. Подтвердите личность пользователя

Если вы запрашиваете у пользователя контактную информацию, вам следует как можно скорее подтвердить этот контакт. Отправьте код подтверждения или ссылку на адрес электронной почты или номер телефона. В противном случае пользователи могут сделать опечатку в своих контактных данных, а затем потратить значительное время на использование вашего сервиса только для того, чтобы обнаружить, что при следующей попытке входа в систему нет учетной записи, соответствующей их информации. Эти учетные записи часто становятся сиротами и не подлежат восстановлению без ручного вмешательства.Что еще хуже, контактная информация может принадлежать кому-то другому, передавая полный контроль над учетной записью третьей стороне.

8. Разрешить пользователям изменять свое имя пользователя

Это удивительно часто встречается в устаревших системах или на любой платформе, которая предоставляет учетные записи электронной почты, чтобы пользователи не могли изменять свое имя пользователя. Есть очень веские причины не выдавать автоматически имена пользователей для повторного использования, но у постоянных пользователей вашей системы в конечном итоге появятся веские причины использовать другое имя пользователя, и они, вероятно, не захотят создавать новую учетную запись.

Вы можете удовлетворить желание ваших пользователей изменить свои имена пользователей, разрешив псевдонимы и позволив пользователям выбирать основной псевдоним. Вы можете применять любые необходимые бизнес-правила поверх этой функции. Некоторые организации могут ограничивать количество изменений имени пользователя в год или запрещать пользователю отображать или связываться с чем-либо, кроме своего основного имени пользователя. Провайдерам адресов электронной почты рекомендуется никогда не выдавать повторно адреса электронной почты, но они могут использовать псевдоним старого адреса электронной почты для нового. Поставщик прогрессивных адресов электронной почты может даже позволить пользователям использовать собственное доменное имя и иметь любой адрес, который они пожелают.

Если вы работаете с унаследованной архитектурой, соблюдение этой передовой практики может быть очень трудным. Даже у таких компаний, как Google, есть технические препятствия, которые делают это труднее, чем может показаться. При разработке новых систем приложите все усилия, чтобы разделить концепцию идентификации пользователя и учетной записи пользователя и позволить нескольким идентификаторам связываться с одной учетной записью пользователя, и это будет гораздо меньшей проблемой. Независимо от того, работаете ли вы над существующим кодом или с новым кодом, выберите правильные правила для своей организации с упором на то, чтобы ваши пользователи могли расти и меняться с течением времени.

9. Разрешите пользователям удалять свои учетные записи

Удивительно, но количество служб не имеет средств самообслуживания для удаления пользователем своей учетной записи и связанной с ней PII. В зависимости от характера вашей службы это может включать или не включать созданный ими общедоступный контент, такой как публикации и загрузки. У пользователя есть ряд веских причин навсегда закрыть учетную запись и удалить всю свою PII. Эти проблемы должны быть сбалансированы с учетом вашего пользовательского опыта, безопасности и требований соответствия.Многие, если не большинство систем, работают под каким-либо нормативным контролем (например, PCI или GDPR), который предоставляет конкретные рекомендации по хранению данных, по крайней мере, для некоторых пользовательских данных. Распространенное решение, позволяющее избежать проблем с соблюдением нормативных требований и ограничить возможность утечки данных, — позволить пользователям запланировать автоматическое удаление своей учетной записи в будущем.

В некоторых случаях от вас может потребоваться по закону выполнить запрос пользователя на своевременное удаление его PII. Вы также значительно увеличиваете свою уязвимость в случае утечки данных из «закрытых» учетных записей.

10. Примите осознанное решение о длине сеанса

Часто упускаемый из виду аспект безопасности и аутентификации — это продолжительность сеанса. Google прилагает много усилий для обеспечения того, чтобы пользователи были такими, какими они себя называют, и будет перепроверять их на основе определенных событий или поведения. Пользователи могут предпринять шаги для дальнейшего повышения своей безопасности.

У вашей службы может быть веская причина держать сеанс открытым на неопределенный срок для некритических аналитических целей, но должны быть пороговые значения, после которых вы запрашиваете пароль, 2-й фактор или другую проверку пользователя.

Подумайте, как долго пользователь может быть неактивным перед повторной аутентификацией. Проверяйте личность пользователя во всех активных сеансах, если кто-то выполняет сброс пароля. Запрашивать аутентификацию или второй фактор, если пользователь изменяет основные аспекты своего профиля или выполняет конфиденциальное действие. Выполните повторную аутентификацию, если местоположение пользователя значительно изменится за короткий период времени. Подумайте, имеет ли смысл запрещать вход одновременно с нескольких устройств или мест.

Когда у вашей службы истекает срок сеанса пользователя или требуется повторная аутентификация, запросите пользователя в режиме реального времени или предоставьте механизм для сохранения любых действий, которые они не сохранили с момента последней аутентификации. Для пользователя очень неприятно, что на заполнение формы уходит много времени, только для того, чтобы обнаружить, что все введенные им данные были потеряны, и он должен снова войти в систему.

11. Используйте двухэтапную аутентификацию

Рассмотрите практические последствия кражи учетной записи для пользователя при выборе методов двухэтапной аутентификации (также известной как двухфакторная аутентификация, MFA или 2FA).Одноразовые пароли на основе времени (TOTP), коды подтверждения электронной почты или «волшебные ссылки» удобны для потребителей и относительно безопасны. SMS-аутентификация с двухфакторной аутентификацией устарела NIST из-за множества недостатков, но это может быть наиболее безопасным вариантом, который ваши пользователи примут за то, что они считают тривиальной услугой.

Предложите наиболее безопасную двухфакторную аутентификацию, какую только можете. Аппаратная двухфакторная аутентификация, такая как Titan Security Key, идеально подходит для вашего приложения, если это возможно. Даже если библиотека TOTP недоступна для вашего приложения, проверка электронной почты или двухфакторная аутентификация, предоставляемые сторонними поставщиками удостоверений, являются простым средством повышения вашей безопасности без больших затрат и усилий.Просто помните, что безопасность ваших учетных записей зависит от самого слабого метода 2FA или восстановления учетной записи.

12. Сделайте идентификаторы пользователей нечувствительными к регистру.

Вашим пользователям все равно, и они могут даже не помнить точный регистр своего имени пользователя. Имена пользователей должны быть полностью нечувствительными к регистру. Хранить имена пользователей и адреса электронной почты в нижнем регистре и преобразовывать любой ввод в нижний регистр перед сравнением — тривиальная задача. Обязательно укажите языковой стандарт или используйте нормализацию Unicode для любых преобразований.

Смартфоны составляют постоянно растущий процент пользовательских устройств. Большинство из них предлагают автозамену и автоматическое использование заглавных букв в полях с обычным текстом. Предотвращение такого поведения на уровне пользовательского интерфейса может быть нежелательным или полностью эффективным, и ваша служба должна быть достаточно надежной, чтобы обрабатывать адрес электронной почты или имя пользователя, которые были непреднамеренно автоматически заглавными.

13. Создайте безопасную систему аутентификации

Если вы используете такую службу, как Identity Platform, многие проблемы безопасности решаются автоматически.Тем не менее, ваша служба всегда должна быть спроектирована должным образом, чтобы предотвратить злоупотребления. Основные соображения включают реализацию сброса пароля вместо получения пароля, подробное ведение журнала активности учетной записи, ограничение скорости попыток входа в систему для предотвращения заполнения учетных данных, блокировку учетных записей после слишком большого количества неудачных попыток входа в систему и требование двухфакторной аутентификации для нераспознанных устройств или учетных записей, которые имеют простаивал в течение длительного времени. У безопасной системы аутентификации есть еще много аспектов, поэтому, пожалуйста, обратитесь к разделу для дальнейшего чтения ниже, чтобы найти ссылки на дополнительную информацию.

Дополнительная литература

Существует ряд отличных ресурсов, которые помогут вам в процессе разработки, обновления или миграции вашей учетной записи и системы управления аутентификацией. В качестве отправной точки я рекомендую следующее:

страниц — Регистрация и активация учетной записи

Для регистрации новой учетной записи NUCLEUS

Примечание: После создания учетной записи NUCLEUS вы не можете изменить свое имя пользователя или адрес электронной почты. Если вам нужно изменить свой адрес электронной почты или имя пользователя, не стесняйтесь обращаться к нам.

- Нажмите кнопку Register в правом верхнем углу любой страницы ЯДРА, и откроется страница регистрации ЯДРА.

- Заполните регистрационную форму, заполнив все обязательные поля. Обязательные поля отмечены звездочкой (*). Адрес электронной почты, который вы вводите в этой форме, должен быть действительным адресом, принадлежащим вам.

- Введите действительный пароль, который соответствует указанным здесь требованиям к надежности пароля.

- Подтвердите, что вы прочитали и согласны с Условиями использования, нажав кнопку Я принимаю .

Следующее сообщение появится, если ваша регистрация прошла успешно.

Чтобы активировать новую учетную запись NUCLEUS

Прежде чем вы сможете войти в NUCLEUS со своим именем пользователя и паролем, вы должны активировать учетную запись, открыв эту ссылку, которая будет отправлена вам по электронной почте. Это делается для того, чтобы убедиться, что адрес электронной почты, который вы нам предоставили, действительно ваш и действителен.

- Зайдите в свой почтовый ящик.

- Откройте письмо с темой: Учетная запись IAEA NUCLEUS создана .Отправителем будет [email protected].

- Если вы не нашли письмо в своем почтовом ящике, проверьте папки со спамом или нежелательной почтой. Если вы все же найдете электронное письмо в этих папках, отметьте его как «безопасное» или «не спам», чтобы в будущем получать письма с корреспонденцией от NUCLEUS.

- Щелкните ссылку «Щелкните здесь, чтобы активировать» в электронном письме.

- Откроется новое окно или вкладка браузера. Если ссылка не работает, скопируйте и вставьте URL-адрес активации из электронного письма в адресную строку браузера.

- Ваша учетная запись NUCLEUS будет активирована, и теперь вы сможете войти в NUCLEUS, используя имя пользователя и пароль, введенные в регистрационной форме NUCLEUS. После успешной активации вашей учетной записи отобразится следующее сообщение:

Проблемы с регистрацией

Существует несколько причин, по которым попытка регистрации учетной записи NUCLEUS может не удастся. Если есть проблема с вашими регистрационными данными, на странице регистрации будет отображаться одно или несколько сообщений об ошибках, предлагающих вам исправить форму.Некоторые типичные проблемы описаны ниже:

Не заполнены все обязательные поля : необходимо заполнить небольшое количество полей в регистрационной форме. Они отмечены звездочкой (*).

Выбранное вами имя пользователя уже занято : Имена пользователей NUCLEUS должны быть уникальными. Если кто-то уже зарегистрировал ваше имя пользователя, ваша регистрация не может быть завершена. Выберите другое имя пользователя и повторно отправьте регистрационную форму.

Значения пароля не совпадают. : значения, введенные в поля «Пароль» и «Подтвердите пароль», должны совпадать.

Пароль недостаточно длинный или сложный : пароль должен соответствовать минимальной длине и стандарту сложности.

Ваш адрес электронной почты недействителен : адреса электронной почты должны быть действительными. На введенный адрес электронной почты будет отправлено письмо для активации, поэтому убедитесь, что введенное значение верное.

Ваш номер телефона или факса недействителен : номера телефона и факса должны содержать хотя бы одну цифру.

Неверное значение CAPTCHA : введенное значение кода подтверждения должно совпадать с изображением CAPTCHA.Если вы не можете прочитать изображение, попробуйте загрузить другое.

Секретный ответ недействителен : секретный ответ не может содержать вопросительный знак «?» он также не может просто повторить выбранный секретный вопрос.Настройка модуля регистрации новых пользователей

Вы можете разрешить пользователям создавать новую учетную запись, щелкнув страницу входа в систему самостоятельного сброса пароля. Вы можете указать атрибуты, которые должен иметь новый пользователь для регистрации, и действия, которые система должна выполнять при создании нового пользователя.Если вы хотите создать разные профили для разных групп пользователей, вы можете использовать эту опцию и создавать разные профили. Дополнительные сведения о создании и настройке профилей см. В разделе «Настройка профилей».

Когда регистрация нового пользователя завершена, Self Service Password Reset генерирует случайное имя, которое включается в качестве имени LDAP или идентификатора записи в каталог LDAP. Вы можете указать соответствующее значение в каталоге в качестве отображаемого имени или идентификатора записи с помощью настройки.В качестве отображаемого имени или идентификатора записи может использоваться имя, адрес электронной почты или любая другая информация, указанная в файле.

Для настройки модуля регистрации новых пользователей:

Войдите в систему самостоятельного сброса пароля по адресу https: // dns-name / sspr как администратор.

На панели инструментов щелкните свое имя.

Щелкните.

Щелкните>>>.

Настройте следующие параметры:

- Контекст создания

Укажите контекст LDAP, в котором при самостоятельном сбросе пароля создаются новые пользователи.

- Сообщение о новом пользовательском соглашении

Укажите сообщение для отображения пользователям перед тем, как разрешить им регистрироваться в качестве нового пользователя. Вы можете включить в это сообщение HTML-теги.

Вы также можете настроить этот параметр на другом языке. Щелкните, затем выберите нужный язык из списка.

- Форма нового пользователя

Укажите атрибуты, которые пользователи должны вводить при регистрации в качестве нового пользователя.

- Действия нового пользователя

Укажите действия, которые система выполняет при создании пользователя.Укажите значение в формате пары имя = значение. Вы можете указать несколько атрибутов, разделив их запятыми. Вы также можете использовать макросы. Укажите описательное имя для действия, затем щелкните, чтобы отобразить доступные параметры.

- Удалить при ошибке создания

Включите этот параметр, чтобы функция самостоятельного сброса пароля удаляла новую учетную запись пользователя, если создание по какой-либо причине не удается. Он удаляет (потенциально частично созданную) «сломанную» учетную запись в каталоге LDAP.

- Определение идентификатора записи LDAP

Укажите идентификатор вновь созданной записи LDAP. В некоторых каталогах это часто используется как имя пользователя, хотя многие каталоги разделяют понятия и значения идентификатора записи и имени пользователя.

Значения могут (и обычно включают) включать макросы. Если первое значение уже существует в каталоге, Self Service Password Reset пробует каждое последующее значение, пока не найдет свободное значение. Хотя при самостоятельном сбросе пароля еще не создан пользователь при оценке макросов, макросы LDAP используют данные, предоставленные в форме нового пользователя.Другие макросы могут быть бесполезны, поскольку данные о пользователе еще не доступны. Дополнительные сведения о макросах см. В разделе Настройка макросов для сообщений и действий.

Если вы оставите это поле пустым, система не будет генерировать случайное имя пользователя или идентификатор записи.

Например, в каталоге LDAP укажите значение как @User: Email @ для отображения отображаемого имени или идентификатора записи в качестве адреса электронной почты для нового зарегистрированного пользователя.

- Включить подтверждение адреса электронной почты нового пользователя

Включите этот параметр, чтобы отправить электронное письмо на адрес электронной почты нового пользователя до того, как система самостоятельного сброса пароля создаст учетную запись.Новый пользователь должен подтвердить получение электронного письма, чтобы завершить создание учетной записи.

- Включить подтверждение нового пользователя по SMS

Включите этот параметр, чтобы отправить SMS на номер мобильного телефона нового пользователя до того, как для самостоятельного сброса пароля будет создана учетная запись. Новый пользователь должен подтвердить получение SMS, чтобы завершить создание учетной записи.

- Шаблон политики паролей

Укажите пользователя, который использует функцию самостоятельного сброса пароля в качестве шаблона для новой политики паролей пользователей.Если значение равно TESTUSER, при самостоятельном сбросе пароля используется настроенная политика паролей тестового пользователя.

- Минимальное время ожидания для нового пользователя

Укажите время задержки при создании нового пользователя. SSPR задерживает создание пользователя по крайней мере на этот период времени, прежде чем перенаправить пользователя к следующему действию.

Укажите значение в секундах.

- Отображаемое имя профиля

Укажите общедоступное отображаемое имя этого профиля.

Включить модуль регистрации новых пользователей:

Щелкните>>>.

Включите настройку, чтобы включить модуль.

На панели инструментов щелкните.

После того, как вы включили и настроили профиль регистрации нового пользователя, веб-страница пользователя теперь содержит новую ссылку. Любые новые пользователи могут создать для себя учетную запись по этой новой ссылке.

Отправка приглашений по электронной почте для регистрации приложения

Вы можете ограничить регистрацию пользователей в приложении Auth0 с помощью приглашений пользователей в качестве рабочего процесса подготовки, либо в сочетании с самообслуживанием, либо в качестве альтернативы ему. В этом случае администратор создает учетные записи пользователей, а затем предлагает пользователям завершить процесс регистрации, создав пароли для этих учетных записей.

В этой статье показано, как ограничить регистрацию пользователей в приложении Auth0 с помощью рабочего процесса приглашения пользователя, который отличается от рабочего процесса приглашения члена организации.Если вы работаете с организациями и хотите узнать, как приглашать участников в организации по электронной почте, прочтите «Пригласить участников организации».

Пользовательский интерфейс состоит из следующих шагов:

Пользователь получает электронное письмо с приглашением зарегистрироваться.

Пользователь переходит по ссылке на страницу установки пароля.

Пользователь создает и проверяет пароль.

Пользователь входит в систему.

Пользователь имеет доступ к целевому приложению Auth0.

Приглашение пользователя — это, по сути, ссылка для смены пароля, преобразованная в приглашение. Есть два распространенных подхода к этому:

Вы можете разрешить пользователю доступ к существующей учетной записи, которую вы создали от его имени. Затем отправьте пользователю уникальную ссылку для установки пароля. Вы генерируете уникальную ссылку, создавая билет смены пароля, в котором ваше приложение-приглашение вызывает конечную точку API управления / password-change . Вам потребуется:

Укажите пользователя с помощью

user_idилиэлектронной почтыиconnection_id.Укажите, куда будет перенаправлен пользователь. Параметр

result_url— это место, куда пользователь будет перенаправлен после установки пароля. В этом случае он должен вернуться на страницу входа в целевое приложение. Чтобы узнать больше, прочтите статью «Перенаправление пользователей после входа в систему».Укажите срок действия пригласительной ссылки. Используйте параметр

ttl_sec, чтобы установить, как долго ссылка приглашения будет оставаться активной. Это должно согласовываться с вашими проблемами безопасности.Ссылка является одноразовой, поэтому после того, как пользователь установил свой пароль, ее нельзя использовать повторно.Подтвердите адрес электронной почты. Пока это приглашение отправляется на адрес электронной почты, зарегистрированный для учетной записи, вы должны установить адрес электронной почты как

, подтвержденный, как только пользователь установит свой пароль. Используйте параметрmark_email_as_verifiedкакtrue. Если это приглашение отправлено куда-либо, кроме зарегистрированного адреса электронной почты пользователя, вы не должны устанавливать для подтверждения электронной почты значениеtrue.Успешный запрос к этой конечной точке приведет к возврату URL-адреса билета. Затем URL-адрес будет использоваться для создания приглашения пользователя.

Ограниченный доступ

Ваш план подписки Auth0 и выбранный вами метод входа в систему могут повлиять на доступность функции. Чтобы узнать больше, читайте:

Параметры запроса используются для настройки пользовательского интерфейса сброса пароля. Возвращенный URL-адрес будет иметь уникальное значение кода, которое позволяет пользователю установить свой пароль, за которым следует # .Чтобы ссылка работала, не нужно ничего редактировать перед хешем.

Добавьте параметры хеширования к URL-адресу сгенерированного билета с паролем.

Добавьте параметр, чтобы определить, что пользовательский интерфейс должен представлять рабочий процесс установки пароля, а не рабочий процесс смены пароля.

Добавьте параметр для идентификации целевого приложения в случае, если приглашения могут быть отправлены для нескольких приложений.

Приглашение по электронной почте необходимо отправить существующему поставщику услуг электронной почты.Язык в электронном письме должен соответствовать вашему варианту использования. Включите ссылку, полученную в результате описанных выше шагов. Текст в электронном письме должен объяснять:

Следующие шаги для получения учетной записи пользователя.

Истечение срока действия ссылки.

Шаги по созданию нового приглашения, если срок его действия истек.

После того, как пользователь щелкнет ссылку в приглашении, он попадет на страницу сброса пароля универсального входа, где он установит пароль для своей учетной записи.Поскольку эта страница используется как для рабочего процесса, связанного с забытым паролем, так и для ваших приглашений пользователей, вы захотите использовать параметры запроса, которые вы определили ранее, чтобы идентифицировать рабочий процесс приглашения и соответствующим образом настроить пользовательский интерфейс. Чтобы узнать больше, прочтите страницу настройки страницы сброса пароля.

В большинстве случаев после того, как пользователь установил свой пароль, вы предоставляете ему доступ к целевому приложению. Целевое приложение инициирует последовательность входа в систему со следующими шагами:

Пользователь отправляет пароль.

Экран изменения пароля перенаправляет обратный URL.

Целевое приложение перенаправляет на

/ авторизует.Пользователь отправляет свои учетные данные.

Пользователь аутентифицирован в приложении.

Рабочий процесс включает перенаправления, но возможно, что переход от формы с установленным паролем к форме входа в систему будет казаться конечному пользователю без проблем.