DDoS-атака и защита сервера от DDoS

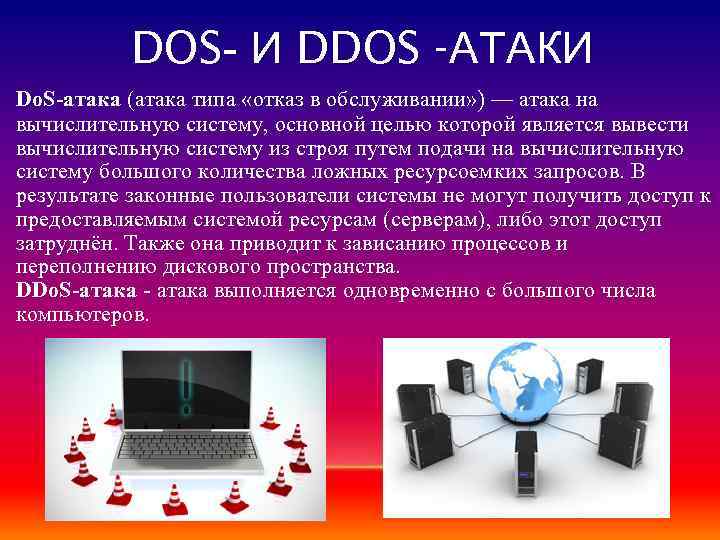

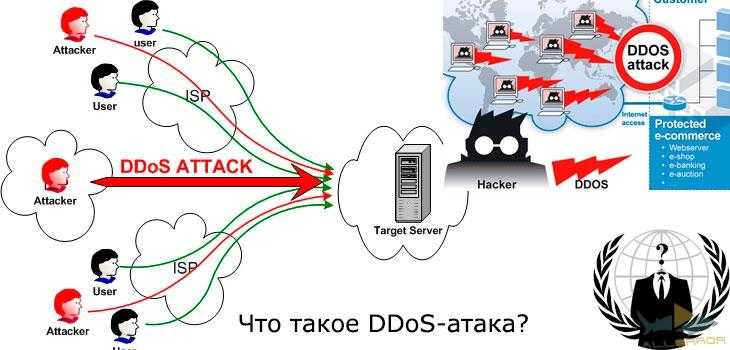

DDoS (Distributed Denial of Service — “Распределенный отказ от обслуживания”) — одна из распространённых проблем владельцев интернет-ресурсов, связанная с техническими неполадками в работе сайта. DDoS-атака позволяет хакерам не просто заблокировать клиентам доступ к интернет-страницам, но также закрыть для посещения сам сервер. В результате — простой веб-ресурсов и, как следствие, финансовые потери. Существует большое число хостинг-провайдеров, предлагающих дополнительную защиту от DDoS-атак.

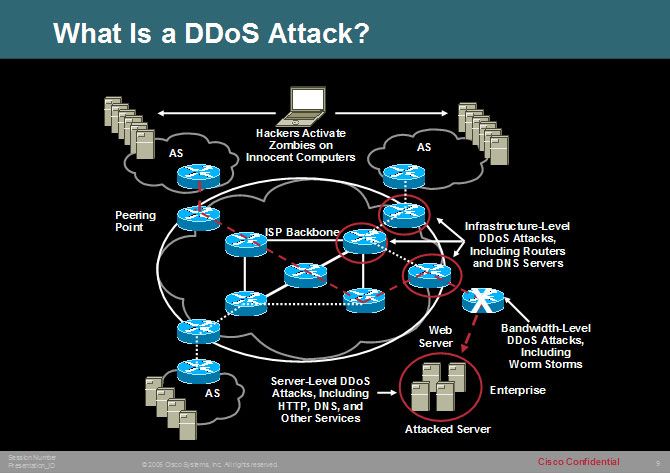

Суть DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Злоумышленники создают множество запросов, с которыми сервер не в состоянии справиться, вследствие чего образуется длинная очередь необработанных запросов. При этом под отказом в обработке информации подразумевается не конкретная поломка устройства, а нечто более серьезное — недоступность информационных ресурсов.

Важно. DDoS-атака похожа на другую распространенную веб-угрозу — “Отказ в обслуживании” (Denial of Service, DoS). Отличие между ними заключается в том, что при DoS атака на интернет-ресурс поступает с одного устройства, а при DDoS — осуществляется более масштабно и направлена из разных источников.

DDoS-атака похожа на другую распространенную веб-угрозу — “Отказ в обслуживании” (Denial of Service, DoS). Отличие между ними заключается в том, что при DoS атака на интернет-ресурс поступает с одного устройства, а при DDoS — осуществляется более масштабно и направлена из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Также она может использоваться для отвлечения внимания от других вредительских манипуляций. К примеру, хакеры могут провести DDoS-атаку при взломе системы безопасности для захвата базы данных организации.

Кто страдает от DDoS-атак?

DDoS-атаки может совершить кто угодно: старшеклассник, возомнивший себя хакером, или же настоящий профессионал, выполняющий чей-то заказ или решивший заработать денег путем шантажа.

К примеру, перед праздниками некая фирма А планирует получить внушительную прибыль, но у её основного конкурента, фирмы Б, более лояльные условия для клиентов. Заблокировав работу сайта соперника, фирма А получает все заказы, пока фирма Б терпит убытки.

Как показывает практика, в большинстве случаев жертвами DDoS-атак становятся следующие организации:

- интернет-магазины;

- казино;

- букмекерские конторы;

- игровые сервисы;

- образовательные учреждения;

- СМИ;

- государственные учреждения;

- онлайн-классы.

Важно. Не стоит путать DDoS-атаку со взломом сайта — это совершенно разные вещи. DDoS-атака никак не внедряется в код сайта, а лишь направляет на него множество обращений, из-за чего сайт не справляется с ними и прекращает полноценно работать.

Признаки DDoS-атаки

При успешном хакерском воздействии в работе сервера и находящегося там портала возникают проблемы, заметить которые можно невооруженным глазом. Однако существуют признаки, по которым можно распознать действия злоумышленников еще на начальном этапе. К ним относятся следующие:

- Работа компьютера завершается некорректно, а аппаратная мощность сервера получает большую, ни с чем не связанную нагрузку, которая резко отличается от ежедневных показателей.

- Стремительный рост входящего трафика на одном или нескольких портах.

- Многократное дублирование однообразных действий клиентов единого портала.

- Появление большого количества однотипных запросов целевой аудитории из разных источников.

Виды DDoS-атак

Существует большое количество разнообразных вариаций DDoS-атак. Обычно их классифицируют по типу воздействия на ресурс и нанесённому вреду.

Атака транспортного уровня

Подобное вмешательство направлено на сетевой уровень веб-ресурса или сервера. Основная задача — обеспечить перегрузку табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый популярный метод DDoS-атак на транспортном уровне — сетевой флуд, при котором на разных уровнях создается огромный поток запросов-пустышек, с которым принимающий узел не в состоянии справиться. Максимально насытив полосу пропускания, флуд забивает все каналы связи.

Максимально насытив полосу пропускания, флуд забивает все каналы связи.

Разновидности сетевого флуда:

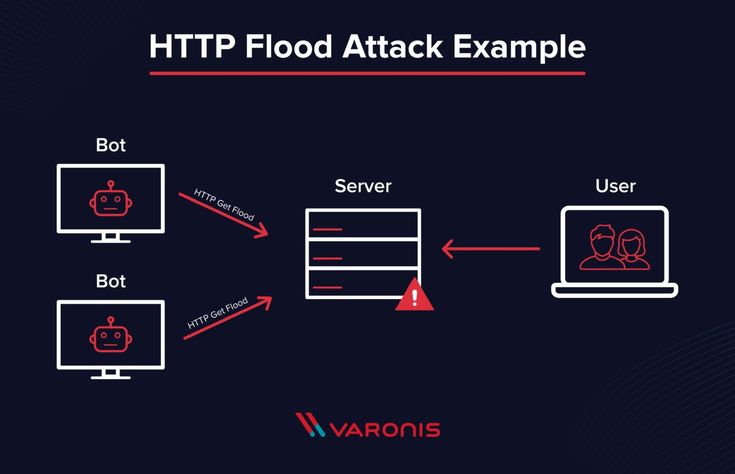

- HTTP-флуд — при отправке серверу пакета в ответ отправляется пакет гораздо большего размера. В заранее сформированном запросе к серверу хакер заменяет свой IP-адрес на IP устройства внутри сети жертвы.

- ICMP-флуд — ботнет хакера перегружает хост-машину жертвы служебными запросами, на которые она обязана давать эхо-ответы. Наиболее популярен Ping-флуд — тип атаки на сетевое оборудование, ставящий своей целью отказ в обслуживании.

- SYN-флуд — отправка в открытый порт сервера массы SYN-пакетов, не приводящих к установке реального соединения, что влечет за собой создание “полуоткрытых соединений”. Они переполняют очередь подключений, вынуждая сервер отказывать в обслуживании очередным клиентам.

- MAC-флуд — редкий вид атаки, при котором атакующий посылает множественные пустые Ethernet-фреймы с различными MAC-адресами.

Атаки прикладного уровня

Атаки прикладного уровня (атаки инфраструктуры) заключаются в отправке огромного количества запросов, требующих большой вычислительной мощности.

Высокоуровневые атаки прикладного уровня нацелены на стирание памяти или информации с диска, “воровство” ресурсов у сервера, извлечение и использование информации из базы данных. Это может привести к значительной нехватке ресурсов для выполнения простейших операций на оборудовании.

Атаки на уровне приложений

Атаки на уровне приложений особенно разрушительны и трудны для выявления, так как могут имитировать легитимный трафик. Они предназначены для перегрузки элементов инфраструктуры сервера приложений и выведения их из строя.

К данному виду можно отнести такую распространенную атаку, как “Ping of death” — тип сетевой атаки, при которой компьютер-жертва получает особым образом подделанный эхо-запрос (ping), после которого он перестает отвечать на запросы вообще.

Как остановить DDoS-атаку

Для противодействия DDoS-атаке следует предпринять следующие меры:

- Определение вторжения на ранних стадиях. Чем раньше будет идентифицирована DDoS-атака, тем проще её будет остановить, и тем самым минимизировать нанесённый ущерб. Для этого необходимо иметь профиль входящего трафика, чтобы понимать его объем и разновидность. Большинство DDoS-атак начинаются с кратковременных всплесков трафика, и потому важно вовремя распознавать, связаны они с повышенной активностью пользователей или же это начало DDoS-атаки.

- Выделение серверу полосы пропускания с дополнительным запасом. Здесь действует простой принцип: чем шире полоса у веб-сервера, тем лучше, так как сервер получает возможность выдерживать неожиданные резкие всплески трафика, например, в ходе рекламной кампании. Подобная мера не убережет от DDoS-атаки, однако даст фору для определения источника и типа атаки, а также для проведения спасательных мер до того, как сервер полностью прекратит свою работу.

- Для снижения эффективности DDoS-атаки существуют технические меры, в основе которых лежит регулировка сетевых настроек:

- снижение скорости маршрутизации для предотвращения остановки сервера;

- установка фильтров на маршрутизаторе для сброса пакетов от идентифицированного источника атаки;

- установка таймаута на полуоткрытые соединения;

- сбрасывание пакетов с измененными IP-адресами и пакетов с необычной структурой;

- установка более низких порогов броса для SYN-, ICMP- и UDP-флуда.

Приведённые выше меры прекрасно известны хакерам, которые постоянно совершенствуют свои методы атак, а также изобретают новые способы воздействия на ресурсы. Однако эти меры помогут выиграть ценное время для распознавания атаки и принятия мер для минимизации последствий.

Важно. Для оказания экстренной помощи при DDoS-атаке можно обратиться в компании, специализирующиеся на данном вопросе. В их штате работают специалисты по DDoS-атакам, в распоряжении которых есть различные средства и технологии, обеспечивающие работоспособность сервера.

В их штате работают специалисты по DDoS-атакам, в распоряжении которых есть различные средства и технологии, обеспечивающие работоспособность сервера.

Способы защиты от DDoS-атак

Наиболее эффективный способ защиты от DDoS-атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг- или интернет-провайдера.

Для минимизации рисков и потерь от DDoS-атак владелец веб-сервиса должен принять следующие меры:

- Вести контроль версий ПО и сетевых служб. Нужно регулярно обновлять программное обеспечение сетевых служб (СУБД, PHP и пр.),поддерживать код самого продукта в актуальном и стабильном состоянии. Также рекомендуется разворачивать проект на нескольких серверах: продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Нелишним будет использование системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке.

- Периодически сканировать систему на наличие уязвимостей.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика. - Распределять трафик при помощи CDN. За счёт распределённого хранения контента нагрузка на ресурсы сервера оптимизируется, увеличивается скорость обработки трафика и запросов.

- Для защиты от спуфинга регулярно очищать кэш DNS.

- Использовать распределённое хранение и бэкапы. При отказе одного или нескольких серверов появится шанс возобновить работу ресурса на другой машине, на которой будет развернута функциональная копия вашего проекта.

- Использовать защиту от спама, поскольку одним из источников уязвимостей являются формы обратной связи. Хакеры могут запрограммировать своих ботов массово отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки.

- Использовать аппаратные средства защиты от DDoS: Impletec iCore, DefensePro и пр.

Наиболее эффективную защиту от DDoS-атак смогут предоставить хостинг-провайдеры. Существует несколько вариантов подобной услуги:

- Reverse proxy (обратное проксирование). Провайдер выдает ресурсу новый IP-адрес, который необходимо внести в А-запись. После корректировки входящий трафик первым делом будет идти по новому IP-адресу на очистку в сеть провайдера, а после этого, уже очищенный, поступать на свой реальный адрес. При этом сам ресурс остается на прежнем хостинге. Это наиболее приемлемый вариант защиты от DDoS, который подходит для сайтов различного уровня посещаемости. Он занимает совсем немного времени и требует от вебмастера минимальных знаний.

- Защищенный хостинг (выделенный сервер). Данную услугу предлагают хостеры, серверы которых подключены к системе защиты. Это может быть услуга от компании-партнера или же собственные фильтрующие станции. При аренде выделенного сервера исключается возможность пострадать из-за DDoS-атаки на соседа.

- Защищенный IP-транзит по виртуальному туннелю. Оптимальный вариант защиты для проектов с большими объемами трафика. Это весьма дорогостоящая услуга, которой пользуются регистраторы доменных имён, ЦОДы, операторы связи, хостинг-провайдеры, не имеющие собственных фильтрующих станций.

На ISPserver защита от DDoS организована на базе геораспределённой сети фильтрации. При подключении услуги мы меняем IP вашего сервера на IP-адрес из защищённой подсети. Фильтруем входящий трафик и блокируем вредоносный. В результате до вашего сайта доходят только реальные клиенты, а злоумышленники не могут получить доступ к ресурсам сервера. Подключить нашу защиту от DDoS можно прямо во время атаки.

В заключение отметим, что не существует единого эффективного средства защиты от DDoS-атак. Хакеры постоянно изобретают новые способы воздействия на ресурсы, поэтому очень важно уделять защитным мерам особое внимание.

Что такое DDoS-атака: виды и способы защиты

Distributed Denial of Service, или «Распределенный отказ в обслуживании» — это перегрузка информационной системы избыточным числом запросов, блокирующая обработку обращений.

Что происходит при DDoS-атаке? Массовые запросы к серверу. Их объем превышает допустимый, что делает сервер недоступным для других пользователей.

Причины DDOS-атак

Личная неприязнь

IT-специалисты могут инициировать обвал сервера организации по личным мотивам: преследование со стороны закона, желание отомстить обидчикам, зависть успеху чужого проекта и пр. Например, в 1999 году хакеры из-за угрозы преследования обрушили серверы ФБР.

Политические мотивы

Атакуя серверы органов власти, хакеры таким образом выражают свой протест действиям правительства. Например, в 2007 году из-за угрозы сноса Памятника Воину-освободителю в Таллине хакеры начали атаковать серверы госучреждений.

Развлечение

DDoS становится популярным в современном IT-сообществе, поэтому новички могут проводить их не столько из серьезных побуждений, сколько для забавы.

Вымогательство

Хакер может шантажировать владельцев ресурса с целью выкупа под угрозой DDoS.

Конкуренция

Инфраструктура организации может быть атакована представителями конкурирующей фирмы.

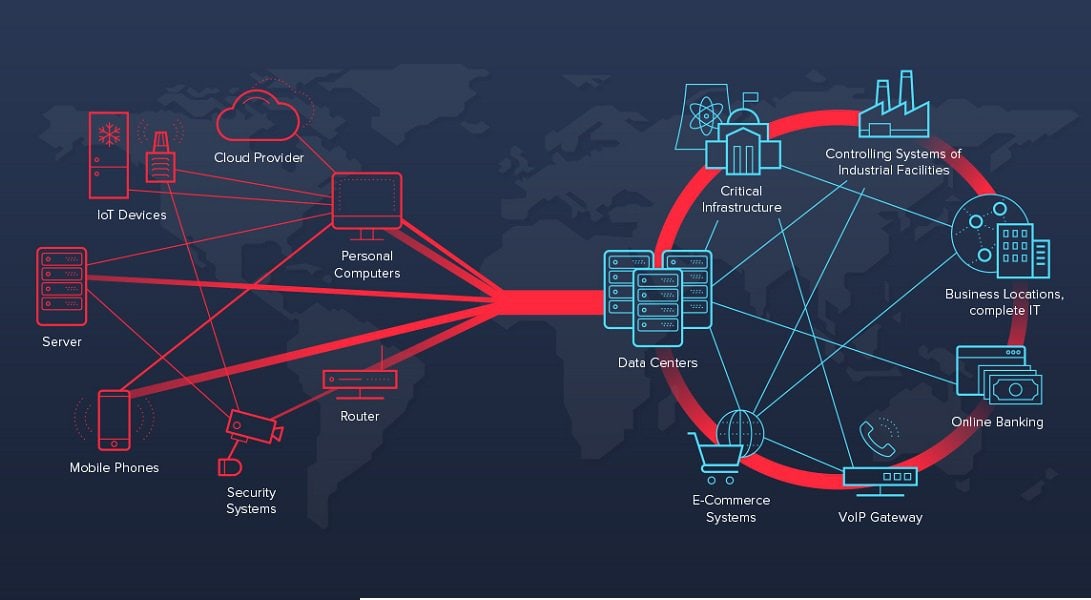

Потенциальные жертвы

Основной ущерб для любой корпорации — это потери от простоя (трафик, клиенты, доход, репутация, ухудшение позиций в поисковых выдачах и пр.). Как правило, жертвами крупных DDOS атак становятся:

- Корпорации и государственные учреждения: агрегаторы (маркетплейсы), сайты крупных компаний, отраслевых министерств и др.;

- Финансовые учреждения: сайты и порталы банков, бирж, управляющих и инвестиционных компаний;

- Медицинские учреждения: больницы, медицинские центры и пр.;

- IoT устройства: онлайн-кассы, системы «Умный дом» и пр.

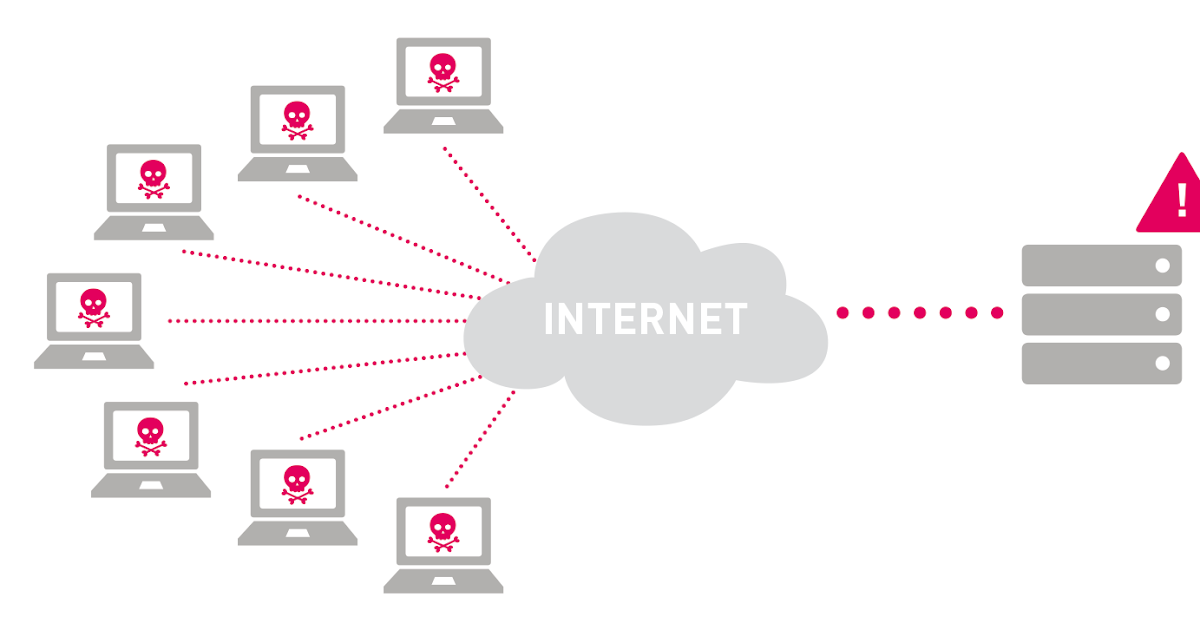

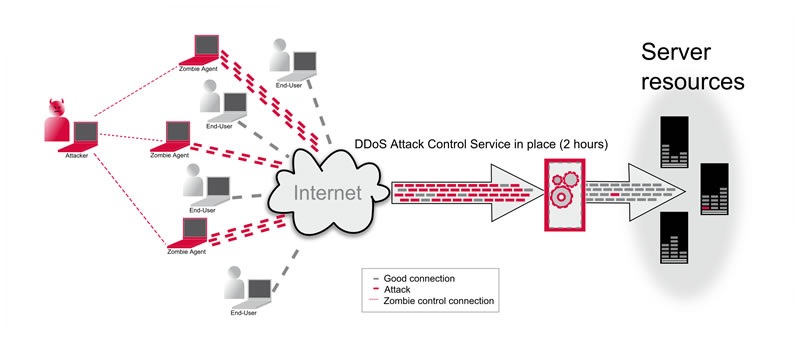

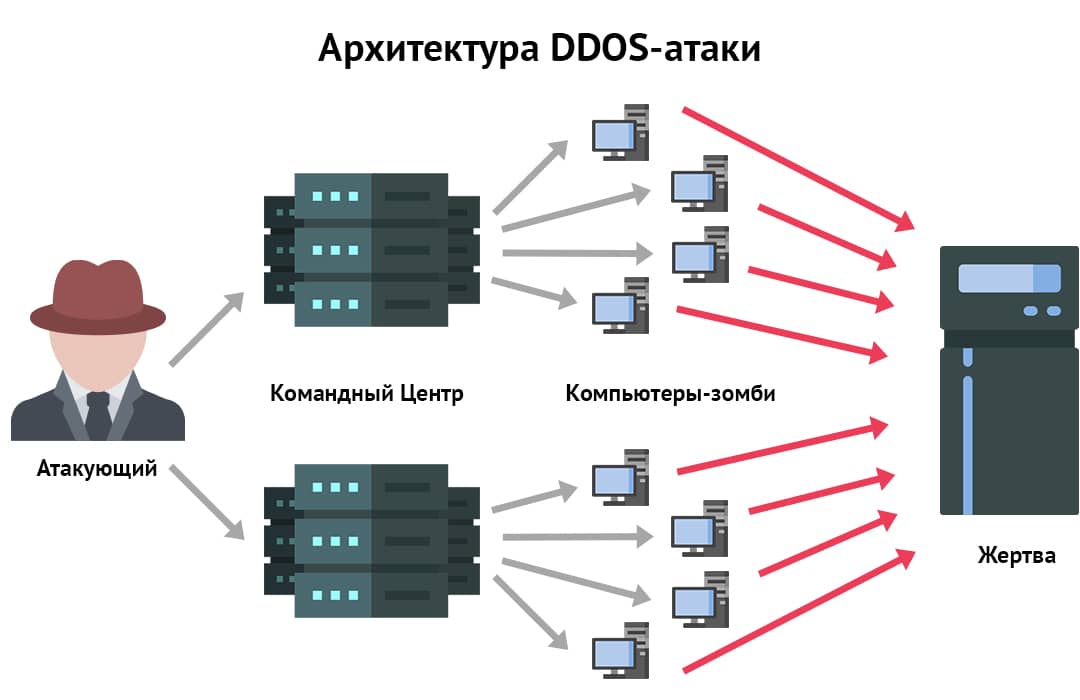

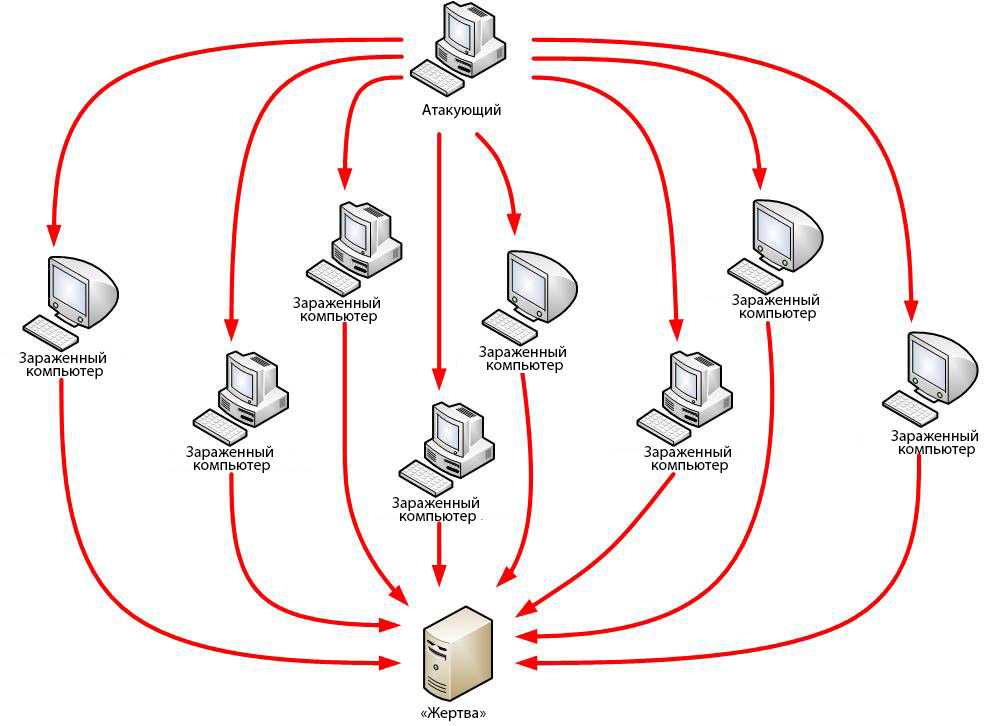

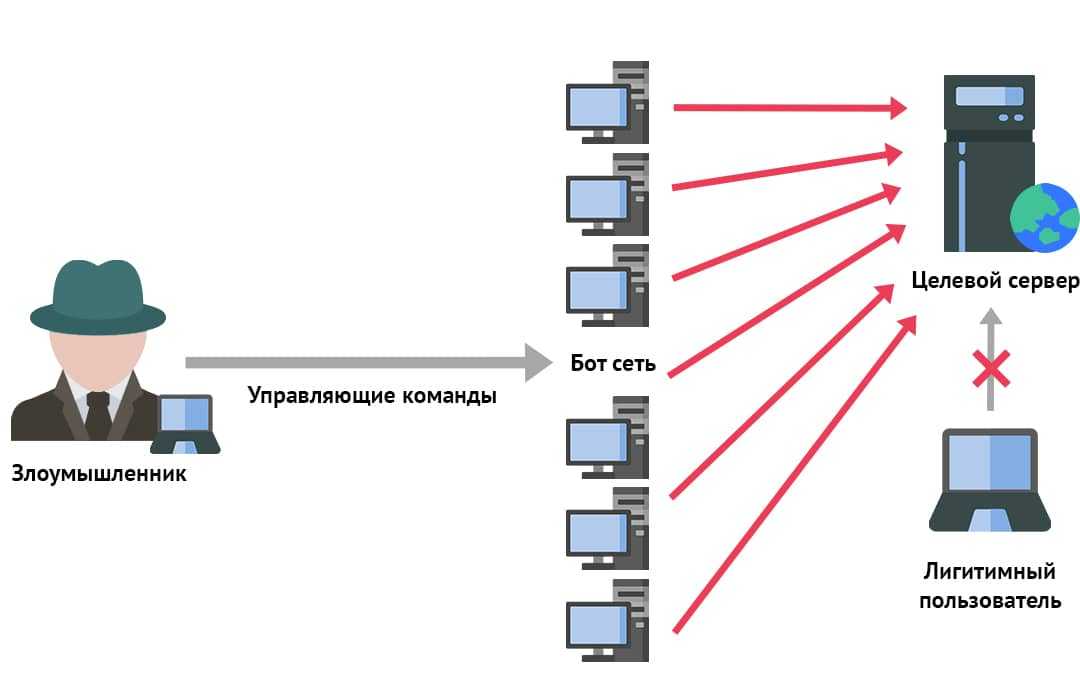

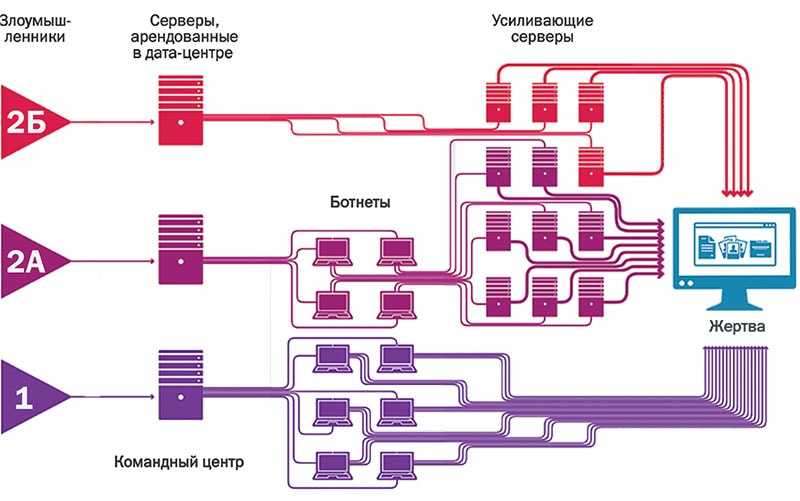

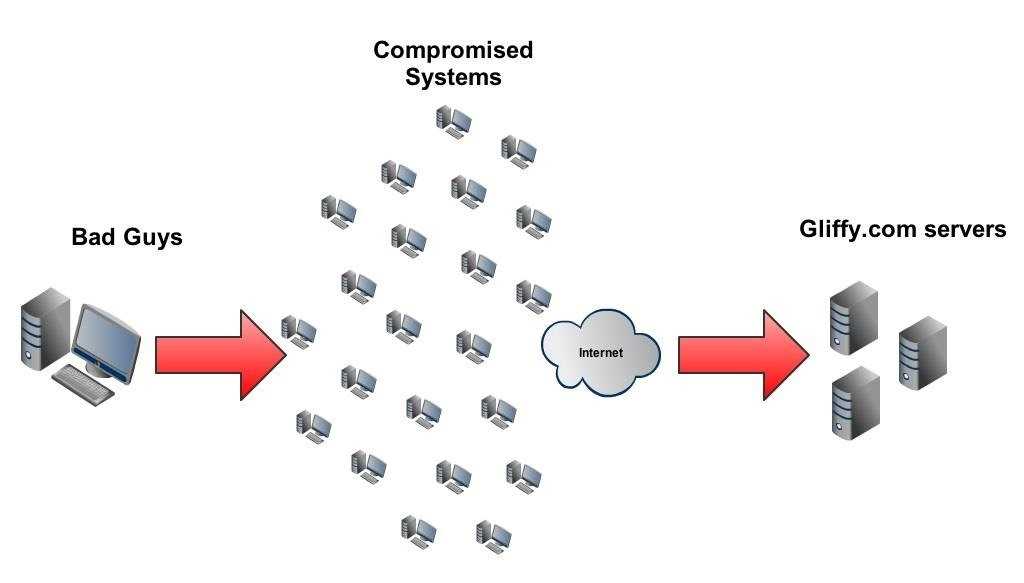

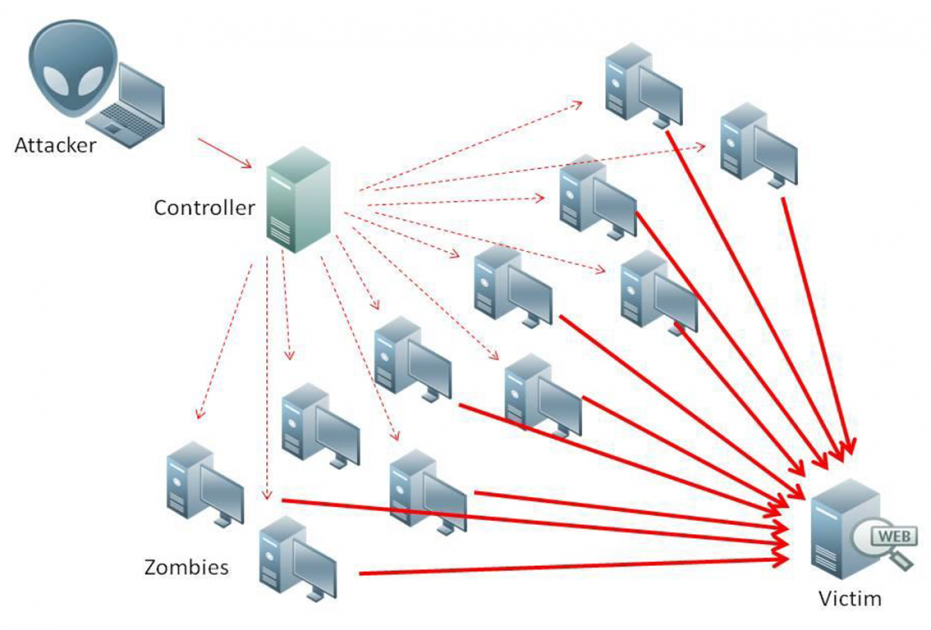

Организация DDOS-атак

Серверы имеют ограничения на одновременную обработку запросов. Также для оптимизации нагрузки предусмотрено ограничение пропускной способности канала, соединяющего сеть и сервер. Для обхода ограничений злоумышленники организуют специальную сеть с вредоносным ПО («ботнет»). Для наглядности ее схема приведена ниже.

Для обхода ограничений злоумышленники организуют специальную сеть с вредоносным ПО («ботнет»). Для наглядности ее схема приведена ниже.

Входящие в инфраструктуру «ботнет» компьютеры не связаны между собой. Они используются для генерации избыточного трафика, способного перегрузить атакуемую систему. Для этого на компьютеры ставится троян, который запускается удаленно. Атаке подвергается DNS сервер, пропускной канал и интернет-соединение.

Признаки DDOS-атаки

Распознать атаку можно по следующим признакам:

- Некорректная работа серверного ПО и ОС: зависания, произвольные завершения сессий и пр.;

- Пиковая нагрузка на сервер: нагрузка на ЦП, оперативную память, диск и другие компоненты сервера, превышающая средние значения;

- Рост числа запросов на порты;

- Одинаковая модель поведения: злоумышленники пытаются маскировать вредоносный трафик, закладывая в алгоритмы симуляцию действий пользователей (скачивания файлов, просмотры страниц, использование поиска и пр.

). Выявление массового совершения однотипных действий может послужить сигналом;

). Выявление массового совершения однотипных действий может послужить сигналом; - Однотипные запросы к портам и сервисам: выявить возросшую нагрузку, однотипные запросы к службам сервера можно по анализу логов. Массовые запросы, если генерирующие их пользователи не похожи на типичную аудиторию, являются хорошим маркером.

Виды DDoS-атак

Атаки транспортного уровня

Атака направлена на перегрузку брандмауэра, центральной сети или системы, распределяющей нагрузку. При атаках такого вида распространено использование сетевого флуда, при котором генерируется масса однотипных запросов-пустышек, перегружающих канал. Основной упор здесь делается на методику обработки клиентских запросов к серверу.

Как правило, сетевая служба работает по методу FIFO, согласно которому в приоритете первое обращение. Однако, при флуде генерируется такой объем запросов, что аппаратных ресурсов сервера не хватает для завершения обработки первого запроса.

HTTP-флуд

Сервер получает избыточный объем HTTP-запросов клиентов, в результате чего все узлы связи становятся недоступными.

ICMP-флуд

Перегружает сервер жертвы служебными командами, на которые машина должна давать эхо-ответы. Классический пример — Ping-флуд, когда на сервер непрерывно отправляются ICMP-пакеты для проверки доступности узла.

SYN-флуд

На сервер отправляется избыточный объем SYN-запросов на TCP-подключение. Согласно алгоритму «тройного рукопожатия», сервер должен ответить на SYN-запрос клиента пакетом с флагом ACK (Аcknowledge). После этого будет установлено соединение. В случае с SYN-флудом, очередь SYN-запросов на сервере переполняется.

При этом заголовки SYN-пакетов подделываются таким образом, чтобы ответные пакеты с сервера уходили на несуществующие адреса. Таким образом, злоумышленник создает цепочку наполовину открытых соединений, забивающих канал и делающих невозможным доступ рядовых пользователей к серверу и его службам.

UDP-флуд

Атакуемое устройство получает множественные UDP-запросы с измененными IP-адресами источников. Так злоумышленник сохраняет анонимность паразитной сети, забивая полосу пропускания сервера. Суть атаки в следующем: из вредоносной сети на жертву направляется поток UDP-запросов. Сервер должен обработать запрос, разобрав приходящий пакет и определив для него соответствующее приложение (сервис, порт).

Суть атаки в следующем: из вредоносной сети на жертву направляется поток UDP-запросов. Сервер должен обработать запрос, разобрав приходящий пакет и определив для него соответствующее приложение (сервис, порт).

Затем нужно перенаправить запрос туда и в случае успеха вернуть ответ службы. В случае отсутствия активности будет отправлено сообщение «Адресат недоступен» по протоколу ICMP. Поскольку в пакетах был изменен адрес источника инициатора запроса, то ICMP-отказы уходят на другие узлы. Тем временем, вредоносный алгоритм продолжает поддерживать очередь запросов переполненной.

MAC-флуд

На порты сервера поступает поток пустых пакетов с пустыми MAC-адресами.

Атаки уровня инфраструктуры

Атаке подвергаются оперативная память, процессорное время, а также подсистема хранения данных на сервере. При этом пропускной канал не перегружается.

Существуют несколько видов таких атак.

Вычисления

Процессор получает запросы на «тяжелые» вычисления. Ввиду переизбытка запросов сервер начинает сбоить и пользователи не получают доступ к серверу, его службам и ресурсам.

Переполнение диска

Дисковое пространство сервера начинает заполняться «мусорным» содержимым с помощью вредоносного кода злоумышленников. Переполнение диска нарушает работу веб-сервисов, функционал которых построен на активной работе с файловой системой (хранение, доступ и воспроизведение мультимедиа и другого контента). Для заполнения используются лог-файлы (данные о запросах и сессиях, формируемые на стороне сервера). Предотвратить умышленное заполнение диска можно ограничив размер лог-файлов.

Обход системы квотирования

Злоумышленник получает доступ к CGI-интерфейсу сервера и с его помощью использует аппаратные ресурсы машины в своих интересах.

Неполная проверка пользователя

Злоумышленник может использовать ресурсы сервера бесконечно долго.

Атака второго рода

На сервере вызывается ложный сигнал о перегрузке, либо ее угрозе, в результате сетевой узел на время становится недоступным.

Атаки уровня приложений

При таких атаках используются заложенные в серверное ПО упущения, создающие уязвимости. Классический пример — атака «Пинг смерти», когда на атакуемую машину направляется избыточный объем ICMP-пакетов, переполняющих буфер памяти.

Классический пример — атака «Пинг смерти», когда на атакуемую машину направляется избыточный объем ICMP-пакетов, переполняющих буфер памяти.

DNS-атаки

Атаки этого вида направлены на:

- Использование уязвимостей в ПО DNS-серверов: «уязвимость нулевого дня», «Быстрый поток», «DNS-спуфинг»;

- Обрушение DNS-серверов: из-за отключения службы DNS пользователь не сможет зайти на страницу сайта, поскольку его браузер не найдет IP-адрес нужного узла.

Предотвращение и защита от DDoS-атак

Наиболее эффективный способ защиты от DDoS атак на сайт — это фильтрация подозрительной сетевой активности на уровне хостинг или интернет-провайдера. Причем выполняться это может как средствами сетевых маршрутизаторов, так и с помощью специального оборудования.

Владелец же сайта, веб-сервиса или другого сетевого проекта, со своей стороны, для минимизации рисков и потерь от DDoS должен:

- Тщательно обследовать логику своего продукта: еще на этапе разработки и тестирования можно исключить ошибки и уязвимости;

- Вести контроль версий ПО и сетевых служб: необходимо своевременно обновлять программное обеспечение сетевых служб (СУБД, PHP и пр.

). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке;

). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке; - Следить за доступом к сетевым службам: делегирование прав на операции требует проработки. Необходимо обеспечить несколько уровней доступа (мастер, гостевой и пр.) к сетевым службам сервера и архиву версий проекта. Список лиц, имеющих доступ к ресурсам сервера, необходимо поддерживать в актуальном состоянии — например, своевременно отключать доступ уволившимся сотрудникам. Также нужно сбрасывать пароли и учетные записи при любом подозрении на компрометацию;

- Контролировать панель администратора: рекомендуется ограничить доступ к панели внутренней, либо VPN-сетью;

- Сканировать систему на наличие уязвимостей: в этом помогут публичные рейтинги (например, OWASP Top 10), либо инструменты разработчика;

- Использовать брандмауэр приложений: автоматизируйте проверку сетевого трафика и валидации запросов к портам и службам сервера;

- Распределять трафик с помощью CDN: за счет распределенного хранения контента нагрузка на ресурсы сервера оптимизируется, что ускоряет обработку трафика и запросов;

- Вести списки контроля доступа (ACL): для персонального ограничения доступа к сетевым узлам;

- Очищать кэш DNS: для защиты от спуфинга;

- Использовать защиту от спама: один из источников уязвимостей — формы обратной связи.

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки;

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки; - Использовать контратаку: вредоносный трафик можно перенаправить на сеть атакующего. В результате это не только сохранит доступность Вашего сервера, но и временно выведет злоумышленника из игры;

- Использовать распределенное хранение и бэкапирование: в случае отказа одного или нескольких серверов Вашей сети Вы сможете возобновить работу ресурса на другой машине. К этому времени там уже будет развернута функциональная копия Вашего проекта;

- Использовать аппаратные средства защиты от DDoS: Impletec iCore, DefensePro и пр.;

- Тщательно выбирать хостинг-провайдера: необходимо выбирать поставщика, дающего гарантии защиты от всех современных угроз. Также немаловажно иметь круглосуточную линию поддержки, панель администратора с необходимыми инструментами аналитики по конкурентным условиям.

Защита DNS

Брандмауэры и системы предотвращения вторжений на серверы сами по себе уязвимы и рассчитывать только на их надежность не стоит.

Для TCP-трафика рекомендуется использовать облачные сервисы для фильтрации подозрительных запросов. Также рекомендуется:

- Проводить мониторинг DNS: подозрительную сетевую активность можно отследить. Для этого рекомендуется использовать коммерческие DNS-решения, либо Open-source продукты (например, BIND). Вы сможете в режиме реального времени отслеживать сетевой трафик и запросы к DNS. Для экономии времени также рекомендуется построит базовый профиль сетевой инфраструктуры и обновлять его по мере масштабирования бизнеса;

- Расширять аппаратные ресурсы DNS: компромиссное решение, позволяющее защитить инфраструктуру от мелкомасштабных атак. Закупка дополнительных мощностей также сопряжена и с вложениями;

- Использовать DNS Response Rate Limiting (RRL): это снижает вероятность использования Вашего DNS-сервера в атаке DDoS Reflection.

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS;

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS; - Строить конфигурации высокой доступности: DNS служба разворачивается на HA-сервере, что позволяет восстановить работу сервиса на резервной машине в случае если основная окажется недоступной.

Географически распределенная сеть также может послужить средством защиты от DDoS. Существует два подхода к построению такой сети:

- Anycast: разные DNS серверы используют общий IP-адрес, а при обработке трафика запросы направляются на ближайший сервер. Такой подход, по сравнению с описанным ниже, является более оптимальным, поскольку трафик и нагрузки распределяются между несколькими машинами. Это делает инфраструктуру более устойчивой к DDoS;

- Unicast: за каждым DNS-сервером закрепляется уникальный IP-адрес. Служба DNS поддерживает таблицу серверов и соответствующих им адресов ресурса. При обработке запросов для балансировки трафика и нагрузок IP-адрес выбирается в случайном порядке.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Крупнейшие DDOS-атаки в истории

Впервые серьезное нападение произошло в 2000 году. Жертвами стали серверы и сайты eBay, Amazon, CNN и Yahoo. Виновником стала самописная программа, созданная 16-летним хакером-энтузиастом. Вредоносный алгоритм под названием Sinkhole зафлудил машины жертв и обрушил их.

Некогда популярный «Пинг смерти» использовал ping-команду для флуда. Для того, чтобы вызвать DDoS сервера, размер пакета искусственно увеличивался до 65535 байт. Пик популярности такой атаки приходится на 90-е годы — тогда в серверном ПО еще не была распространена проверка размера приходящих пакетов. В результате пропускной канал забивался и ресурс становился недоступным.

В 2013 году в результате конфликта между голландским хостинг-провайдером Cyberbunker и Spamhaus (организация занимается составлением списков спамеров) первые начали атаку на последних. Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

Первый удар на себя приняла CDN CloudFlare, далее вредоносный трафик переключился на ее провайдеров. Нагрузка на канал составила 300 Гбит/с.

При атаке использовался метод DNS amplification. Суть метода — рассылка рекурсивных запросов с поддельными обратными адресами. При длине исходящего запроса в несколько байт ответный пакет может превышать несколько килобайт. При этом, для усиления эффекта ответный пакет направляется на сервер жертвы. Такой подход позволяет добиться большей эффективности, чем при использовании ботнет, поскольку в качестве «зомби»-компьютеров выступают не устройства с ограниченным каналом, а серверы.

В 2016 году была зафиксирована атака с нагрузкой на канал в 1 Тбит/с. Тем не менее, атакуемый ресурс устоял и смог отразить атаку.

Мы предлагаем комплексные решения для защиты Ваших интернет-ресурсов от DDoS:

- Базовая защита: фильтрация трафика и защищенные IP-адреса. Подробнее о фильтрации — в нашей базе знаний;

- Расширенная защита: анализ и очистка трафика на уровне протоколов приложений: HTTP, DNS, SIP и др.

;

; - Балансировщик нагрузки: оптимальное использование ресурсов сервера, распределенные системы хранения и обработки запросов и пр.

Что происходит во время DDoS-атаки

Работа в сфере информационных технологий сегодня означает работу с потенциальными угрозами безопасности, с которыми сталкиваются компании всех размеров, отраслей и регионов. Область кибербезопасности обширна и разнообразна и включает в себя тонкие тактики кражи данных, такие как целевой фишинг, а также более крупные маневры грубой силы, включая распределенные атаки типа «отказ в обслуживании» (DDoS).

Из-за ущерба, который кибератака может нанести компании — как сразу после инцидента, так и на постоянной основе — предприятиям нужны люди, которые понимают риски, с которыми они сталкиваются, и способы создания эффективных контрмер. Таким образом, знакомство с киберугрозами, такими как DDoS-атаки, поможет вам стать более ценным членом группы информационных систем.

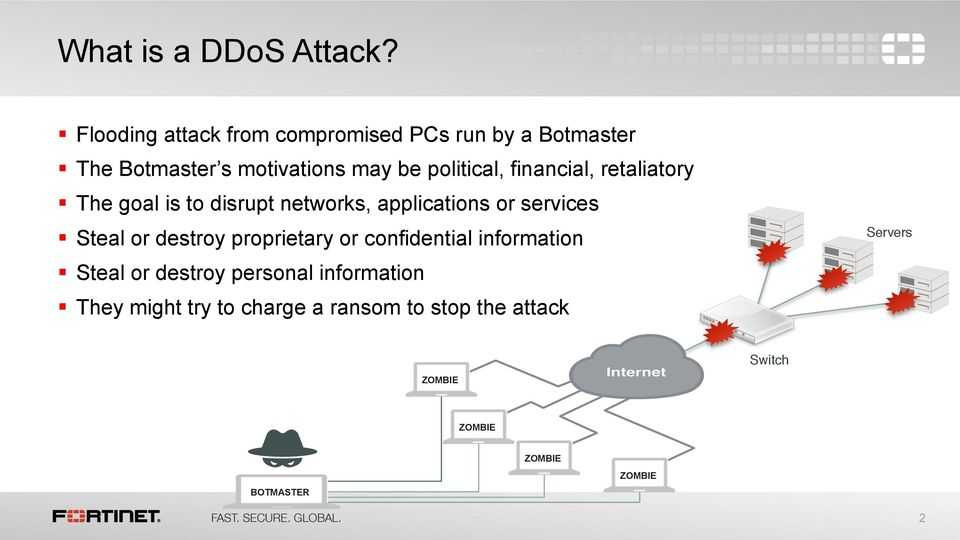

Что такое DDoS-атака?

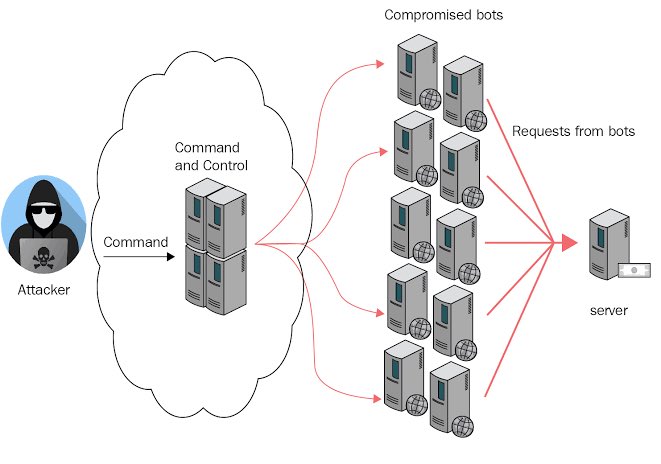

DDoS-атака — это тип киберугрозы, основанный на отправке слишком большого количества запросов к сетевому ресурсу, что приводит к отключению этого сайта или ресурса. Злоумышленник использует обширную сеть компьютеров для создания такого давления, часто используя компьютеры-зомби, которые он захватил с помощью вредоносного ПО.

Злоумышленник использует обширную сеть компьютеров для создания такого давления, часто используя компьютеры-зомби, которые он захватил с помощью вредоносного ПО.

«Лаборатория Касперского» отмечает, что DDoS-атаки работают, потому что веб-ресурсы могут обрабатывать ограниченный объем трафика в любой момент времени. Когда объем данных или запросов, поступающих в сетевой ресурс, становится слишком большим, законные пользователи могут не получить к нему доступ, как это произошло бы, если бы слишком много людей пытались использовать ресурс, но в гораздо большем масштабе. Веб-сервер, пострадавший от последствий успешной DDoS-атаки, замедлится или станет полностью недоступным для пользователей.

Учитывая, что современные компании используют онлайн-платформы для своих наиболее важных услуг, как клиентских, так и внутренних, легко понять, какой серьезный вред бизнесу может нанести своевременная DDoS-атака. Будь то закрытие магазина электронной коммерции в разгар розничного сезона, отключение внутренних серверов компании или любой другой подобный результат, ущерб может быть значительным.

Чем отличаются DDoS-атаки и DoS-атаки?

DDoS-атака — это современная крупномасштабная версия простой атаки типа «отказ в обслуживании» (DoS). Фирма цифровой безопасности Norton объясняет, что DoS-атаки существуют с 1974, когда 13-летний подросток удаленно выключил сетевые компьютеры. ИТ-специалисты не должны расслабляться только потому, что DoS-атаки имеют почти 50-летнюю историю. Эволюционируя от DoS к DDoS, эти вторжения остаются актуальными и по сей день.

Тот первоначальный удар в 1974 году был запущен с одного компьютера, что означает, что это был простой DoS, а не DDoS. Norton отмечает, что DDoS-атаки определяются использованием нескольких аппаратных средств для создания нелегитимной сетевой активности, которая приводит к отключению ресурса. Тот факт, что ботнет из захваченных компьютеров или других устройств может нанести гораздо больший ущерб, чем один ПК, превратил DDoS в стандартный способ повреждения серверов компаний.

Какова цель DDoS-атаки?

Целью DDoS-атаки обычно является причинение вреда компании путем отключения ее наиболее важных ресурсов. «Лаборатория Касперского» отмечает, что некоторые организации становятся особенно привлекательными целями для подобных цифровых вторжений. К ним относятся розничные продавцы электронной коммерции и предприятия всех видов, ориентированные на цифровые технологии, включая интернет-казино.

«Лаборатория Касперского» отмечает, что некоторые организации становятся особенно привлекательными целями для подобных цифровых вторжений. К ним относятся розничные продавцы электронной коммерции и предприятия всех видов, ориентированные на цифровые технологии, включая интернет-казино.

CSO привел пример того, как DDoS-атаки могут иметь эффект водопада, когда ликвидация одной компании может нанести ущерб другим. В октябре 2016 года ботнет Mirai, скомпрометированный рой устройств Интернета вещей (IoT), был использован для отправки запросов на серверы интернет-провайдера. Сеть состояла из 400 000 устройств IoT и была способна перегрузить важную инфраструктуру, обрушив Twitter, Amazon, Spotify и другие.

Что происходит во время DDoS-атаки?

DDoS-атака относительно проста, что является одной из причин, почему этот тип киберугроз настолько опасен. Нортон объясняет, что в этих случаях хакеру не нужно устанавливать какой-либо свой код на сервер жертвы. Вместо этого скомпрометированные машины в ботнете злоумышленника отправляют миллионы пингов, как если бы огромное количество машин одновременно пытались подключиться к этой службе.

Поскольку скомпрометированные «зомби-компьютеры» и другие устройства, входящие в состав хакерской бот-сети, имеют разные IP-адреса, компаниям часто бывает трудно защитить свои ресурсы от DDoS-инцидентов. Простая контрмера после обнаружения DoS-атаки будет включать блокировку всех запросов с атакующего IP-адреса, но в случае DDoS необходимы более сложные средства защиты.

Какие существуют три основных типа DDoS-атак?

Хотя различие между DoS- и DDoS-атаками по принципу «один-или-многие» очевидно, сами DDoS-атаки можно разделить на три категории. Разделение основано на том, как хакер достигает цели создания такого количества трафика, что целевая сеть, сайт или другой ресурс становится недоступным.

Иногда ущерб, нанесенный киберпреступником, напрямую не связан с размером ботнета, а связан с типами генерируемых фиктивных запросов. Журнал CSO перечислил три типа DDoS-атак следующим образом:

- Массовые атаки

Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов.

Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов. - DDoS-атаки на сетевом уровне , также известные как атаки на протоколы, нацелены на инфраструктуру за сетями. Поскольку эти атаки больше связаны с пакетами информации, а не с необработанными битами, они измеряются в пакетах в секунду.

- Атаки на уровне приложений воздействуют непосредственно на приложения, а не на инфраструктуру, на которой работают эти программные инструменты. Они измеряются в запросах в секунду, потому что хакеры используют свои сети компьютеров и других устройств, чтобы постоянно запрашивать доступ к службам приложения, создавая слишком много трафика и выводя программное обеспечение из строя.

Вместо того, чтобы использовать те же самые три типа, Norton разделил инциденты DDoS на две категории в зависимости от их ожидаемых результатов: наводнение и сбой.

- Атака с переполнением — это любая попытка использовать непреодолимый поток данных для отключения сервера. ICMP-флуд или пинг-флуд происходит, когда злоумышленник отправляет пакеты данных для воздействия на целую группу подключенных компьютеров, что приводит к отключению этой плохо настроенной сети. SYN-флуд немного отличается: используются незавершенные «рукопожатия» между хостом, сервером и пользователем для заполнения всех портов на целевом сервере.

- Атака сбоя — менее распространенный вариант DDoS. Это основано на засорении скомпрометированной системы ошибками, которые влияют на слабые места в целевой части инфраструктуры. При использовании этих неисправленных недостатков система дает сбой.

Как предотвратить DDoS-атаку?

Эффективная защита от DDoS-атак может принимать различные формы: ИТ-персонал либо противодействует этим вторжениям, как только они обнаруживаются, либо создает упреждающие средства защиты, которые в первую очередь не позволят компаниям стать мишенями.

CSO отметил, что первым шагом к смягчению последствий DDoS-атак является простое включение этих типов инцидентов в общий план аварийного восстановления предприятия. Когда у организаций есть конкретные шаги, которые нужно предпринять, включая все, от цифровых контрмер до обмена сообщениями в СМИ, в данный момент будет меньше паники и больше возможностей для быстрой координации усилий против хакеров.

Хотя подготовка является важным шагом в борьбе с DDoS-атаками, в данный момент также необходимо импровизировать. Как только подтверждается, что такой инцидент имеет место, ИТ-персонал должен быть таким же гибким и решительным, как хакеры, пытающиеся сломать их защиту.

CSO указал, что в последнее десятилетие хакеры начали отслеживать усилия по восстановлению, предпринимаемые против их DDoS-атак, изменяя свою тактику в режиме реального времени, чтобы атака продолжалась. Реакция ИТ-безопасности должна соответствовать каждому из этих новых ударов. Дополнительным усложнением является то, что иногда вторичная атака носит совершенно иной характер, когда DDoS-вторжение служит прикрытием для реальной цели хакера.

Дополнительным усложнением является то, что иногда вторичная атака носит совершенно иной характер, когда DDoS-вторжение служит прикрытием для реальной цели хакера.

Нортон добавил, что компании могут принимать меры против DDoS-атак в зависимости от того, как они выбирают и настраивают свои маршрутизаторы и другое сетевое оборудование. Когда в компании установлены межсетевые экраны последнего поколения и все ее оборудование полностью исправлено и обновлено, хакерам будет труднее найти бреши в системе, через которые они могут отправлять свои фиктивные пакеты.

Как и во многих других современных методах обеспечения кибербезопасности, борьба с DDoS-атаками — это вопрос сочетания правильных инвестиций в технологии с передовым опытом. ИТ-отделы должны убедиться, что их ресурсы являются трудными целями, установив последние аппаратные и программные исправления, но также должны быть готовы к борьбе с вторжениями в режиме реального времени, если и когда хакеру удастся пройти через внешнюю защиту и бомбардировать серверы трафиком.

Что вы можете узнать о цифровой безопасности в рамках программы обучения информационным системам?

Карьера в сфере информационных систем сегодня является одной из самых важных ролей в организациях всех типов, поскольку они существуют на стыке между бизнес-подразделениями и ИТ. Людям в этих ролях поручено определить лучшие технологии и стратегии для своих компаний с этой двойной точки зрения. Неудивительно, что эти сотрудники должны хорошо разбираться в безопасности, иметь опыт борьбы с DDoS-атаками и другими видами попыток вторжения.

Обучение в этой области включает в себя изучение современных средств защиты ИТ и смягчения угроз. Обучение по онлайн-программе бакалавриата в области информационных систем Университета Алабамы в Бирмингемской школе бизнеса Collat — это один из способов получить важные знания в области безопасности, которые могут пригодиться в корпоративной ИТ-среде.

Сетевая безопасность является одним из предметов, рассматриваемых в основном курсе Business Data Communications. Этот курс также дает общий обзор работы с локальными и глобальными сетями, гарантируя, что выпускники готовы помочь своим работодателям оптимизировать способ хранения и передачи данных.

Этот курс также дает общий обзор работы с локальными и глобальными сетями, гарантируя, что выпускники готовы помочь своим работодателям оптимизировать способ хранения и передачи данных.

Студенты, особенно заинтересованные в том, чтобы выполнять обязанности по обеспечению безопасности в своей профессиональной деятельности, могут выбрать факультативный курс «Управление информационной безопасностью». Этот класс, полностью посвященный основным концепциям защиты ресурсов от цифровых угроз, охватывает управление рисками, создание политик и аварийное восстановление. По окончании этого курса участники поймут, как проводить аудит безопасности, разрабатывать средства защиты и управлять неопределенностью, присущей сегодняшнему ландшафту угроз.

Чтобы узнать больше об онлайн-школе BSIS и узнать, соответствует ли эта степень вашим планам карьерного роста, посетите страницу программы.

Рекомендуемая литература:

Один день из жизни аналитика по информационной безопасности

Как стать аналитиком по информационной безопасности 2 Касперский — Что такое DDoS-атака? – DDoS Значение

Norton — Что такое атаки типа «отказ в обслуживании» (DoS)? Объяснение DoS-атак

CSO — объяснение DDoS: как развиваются распределенные атаки типа «отказ в обслуживании»

Что такое DDoS-атака, типы и как ее остановить?

Даже если вы не уверены, какие DDos атакуют его, это может звучать довольно пугающе. DDoS-атака — это ненавязчивая интернет-атака. Он предназначен для отключения веб-сайта или его замедления. Атака делает это, заполняя сеть, приложение или сервер фальшивым трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

DDoS-атака — это ненавязчивая интернет-атака. Он предназначен для отключения веб-сайта или его замедления. Атака делает это, заполняя сеть, приложение или сервер фальшивым трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

DDoS-атака — это то, с чем должен быть знаком каждый владелец веб-сайта.

Что такое DDoS-атака?

Обычная цель DDoS-атаки — не дать реальным пользователям попасть на ваш сайт. Атака может считать их DDoS-атаку успешной, если они отправляют больше поддельного трафика, чем сервер может обработать. Таким образом, веб-сайт отключается или делает его неработоспособным.

Как работает DDoS-атака?

DDoS-атака проверяет пределы возможностей вашего веб-сервера, приложения или сети. Он делает это, отправляя большие поддельные всплески трафика. Некоторые DDoS-атаки происходят короткими сериями вредоносных запросов. Скорее всего, это произойдет в уязвимых конечных точках, таких как функции поиска. DDoS-атаки будут использовать так называемые ботнеты, представляющие собой армию «зомби-устройств».

DDoS-атаки будут использовать так называемые ботнеты, представляющие собой армию «зомби-устройств».

В чем смысл DDoS-атаки?

Основной целью DDoS-атаки является нарушение доступности веб-сайта.

- Веб-сайт станет медленно реагировать на реальные запросы

- Веб-сайт может полностью перестать работать, что сделает невозможным доступ к нему законных пользователей.

Любой сбой может привести к потере законных клиентов, что означает финансовые потери.

Разница между DDoS и DoS

Распределенный отказ в обслуживании (DDoS) и отказ в обслуживании (DoS) очень похожи. Разница между DoS и DDoS заключается в масштабе, в котором они происходят. Одна DoS-атака будет исходить из одного источника, а DDoS-атака будет исходить из сотен и даже тысяч систем.

DDoS-атаки крадут какую-либо информацию?

DDoS-атака не может украсть информацию о посетителях вашего веб-сайта; единственная цель DDoS-атаки — сделать ваш сайт неработоспособным. Ранее DDoS-атаки использовались как способ вымогательства и шантажа владельцев компаний.

Ранее DDoS-атаки использовались как способ вымогательства и шантажа владельцев компаний.

Обычно выделяют несколько мотивов DDoS-атак:

- Политические мотивы

- Хактивисты (подробнее о том, чем занимаются хакеры, можно прочитать в блоге FieldEngineer)

- Террористы

- Деловая конкуренция

Что происходит во время DDoS-атаки?

Понимание того, что происходит во время DDoS-атаки, является важной частью изучения способов ее предотвращения.

DDoS-атака истощит ресурсы вашего сервиса и увеличит время загрузки сайта. Вы увидите проблемы с производительностью, более высокий, чем обычно, показатель отказов, проблемы с производительностью веб-сайта, сбои веб-сайта и многое другое. Большинство DDoS-атак исходят от контролируемой хакерами сети ботов. Это устройства IoT, которые остались уязвимыми, включая камеры видеонаблюдения, бытовую технику, смарт-телевизоры и все, что связано с Интернетом.

Какие существуют типы DDoS-атак?

Существуют разные типы DDoS-атак, и они предназначены для разных целей.

DDoS-атаки на основе объема

Целью атаки на основе объема является перегрузка веб-сайта огромным объемом входящего трафика. Большинство веб-сайтов находятся на общих серверах, что облегчает злоумышленникам достижение своих целей с помощью массовых DDoS-атак.

DDoS-атаки на основе тома Включают:

ICMP-флуд, когда поддельные ICMP-пакеты отправляются с большого количества IP-адресов

Пинг-флуд — это когда серверы подделываются пинг-пакетами с огромного набора исходных IP-адресов.

DDoS-атаки на основе протоколов:

Протоколы — это то, как вещи перемещаются из точки А в точку Б в Интернете. DDoS-атаки, основанные на протоколах, будут использовать слабые места в стеках протоколов уровней 3 и 4. Это приведет к нарушению работы службы.

Пинг смерти — это когда злоумышленники манипулируют IP-протоколами, отправляя вредоносные эхо-запросы на сервер.

SYN-флуд использует любые слабые места в протоколе управления передачей (TCP), который представляет собой процесс связи между хостом, сервером и клиентом.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика.

Для этих целей можно использовать публичные рейтинги (например, OWASP Top 10) либо инструменты разработчика.

). Выявление массового совершения однотипных действий может послужить сигналом;

). Выявление массового совершения однотипных действий может послужить сигналом; ). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке;

). Также нужно поддерживать код самого продукта в актуальном и стабильном состоянии. Рекомендуется даже разворачивать проект на нескольких серверах — продуктовом (боевом), тестовом (для обкатки нового функционала) и бэкап-сервере (для хранения резервных копий и архивов исходников). Также рекомендуется использовать системы контроля версий (Git) для возможности отката проекта к предыдущей стабильной сборке; Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки;

Злоумышленники могут направить своих ботов массово заполнять их отправлять однотипные данные на сервер. Для фильтрации такого трафика формы нужно переводить на JS-компоненты или оснащать их капчами и другими инструментами проверки;

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS;

RRL снижает скорость обработки повторных запросов. Этот параметр поддерживается большинством DNS; Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя.

Такой подход к организации DNS-сети проще в реализации, однако при этом страдает устойчивость инфраструктуры. Злоумышленники могут инициировать цепочку направленных атак на DNS-серверы, последовательно выводя их из строя. ;

; Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов.

Хакер, стоящий за одним из этих инцидентов, просто пытается отправить как можно больше запросов за отведенный промежуток времени, потенциально используя огромное количество захваченных устройств для создания необходимых пингов.

Ваш комментарий будет первым