Что такое DDoS-атаки и как от них защищаться бизнесу :: РБК Тренды

«Принцип работы подобного типа атак кроется в их названии — Distributed Denial of Service или «отказ в обслуживании, — рассказывает руководитель направления «Информационная безопасность» ИТ-компании КРОК Андрей Заикин. — Любое оборудование имеет ограничение по пропускной способности и по количеству обрабатываемых запросов».

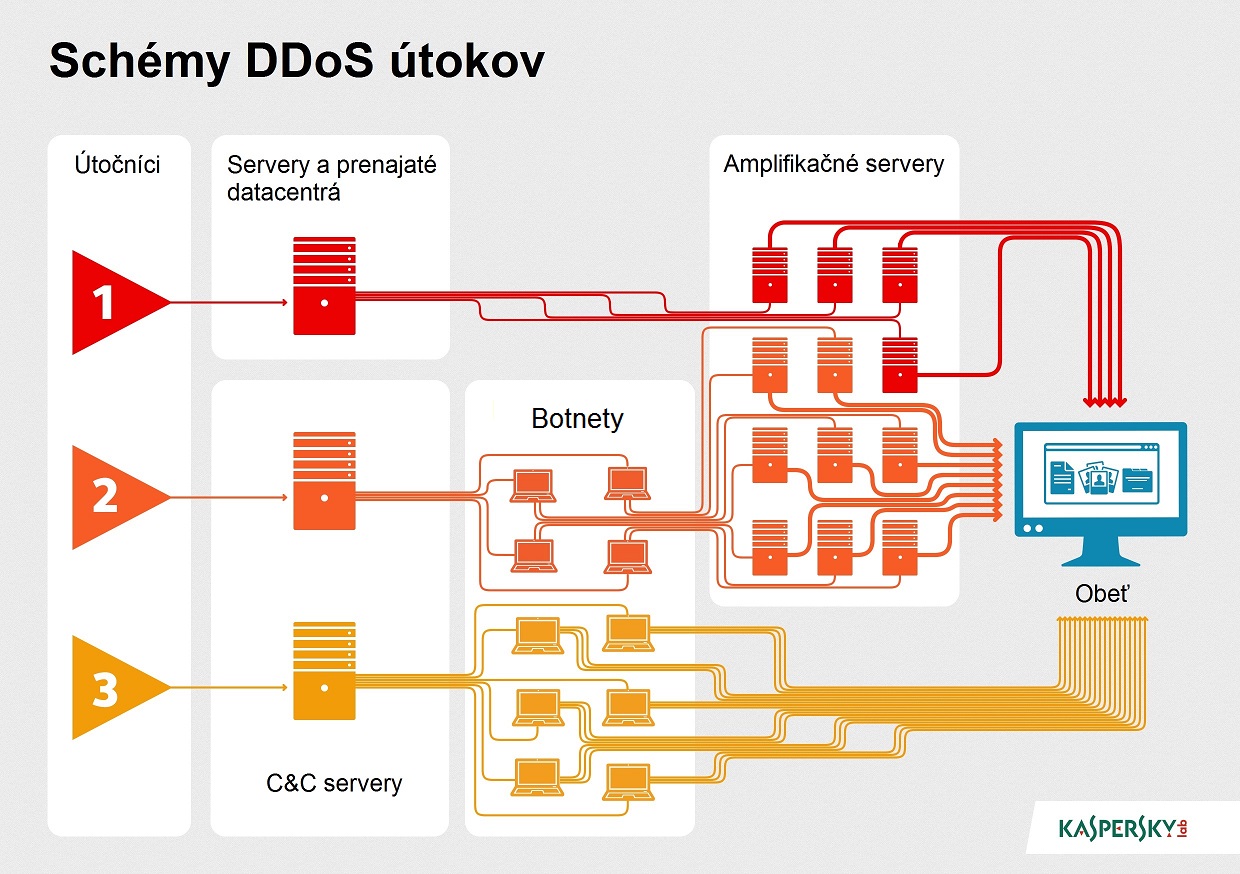

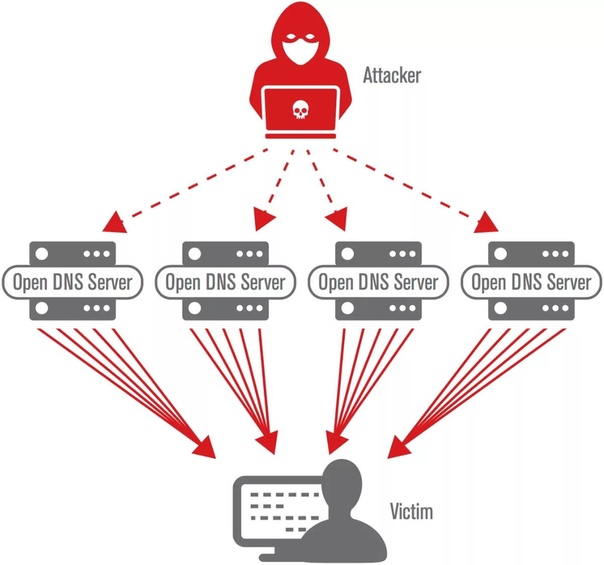

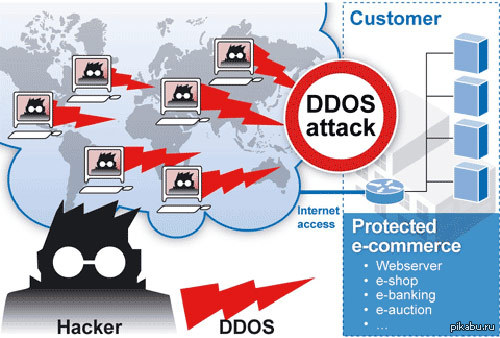

Для атаки используют так называемые «ботнет-сети» — компьютерные сети с запущенными на устройствах ботами, которые управляются хакерами издалека. Киберпреступники активизируют запросы с помощью этих ботов, которые обращаются к сайту выбранной жертвы. Ботнет-сети могут состоять как из зараженных устройств пользователей (например, компьютеров с активированными на них вирусами, которые хакеры используют без ведома пользователя), так и, например, из IoT-устройств: «умных» колонок, пылесосов и так далее. Размер ботнета может составлять от десятков до сотен тысяч устройств.

Схематическое изображение ботнет-сети (Фото: Cloudflare)

«Каждый компьютер инициирует соединения, которые ничем не отличаются от действий легитимных клиентов. В совокупности все эти действия могут создать нагрузку, превышающую расчетную», — добавляет начальник управления технической защиты информации СКБ-банка Александра Цыпко.

По словам старшего аналитика информационной безопасности Positive Technologies Вадим Соловьева, услугу DDoS-атаки можно заказать в даркнете. Ее стоимость будет составлять около $50 в сутки.

В чем отличие DoS от DDoS?

В арсенале киберпрестпуников есть еще один вид атаки типа «Отказ в обслуживании» — DoS-атака. Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.

Ее главное отличие от DDoS-атаки в том, что для рассылки запросов на сайт используется только одно устройство, а не сеть.Что такое DDoS-атака. Защита от Ddos атаки. Профессиональный хостинг Hostland

Если Ваш сайт подвергся DDos атаке, то Вам нужен хостинг, который сможет Вам обеспечить защиту от DDos атаки. Свяжитесь с нами, мы сможем Вам помочь

Что такое DDoS-атака.

DDoS-атака (от англ. Distributed Denial of Service, распределенная атака типа «отказ в обслуживании») — атака на систему с целью вывести ее из строя, другими словами, создание условий, при которых пользователи не могут получить доступ к сервисам, которые им необходимы. Ярким примером этого является вывод из строя сайта, который еще вчера радовал Вас своей стабильностью и быстродействием.

Резкий прирост трафика.

Некоторые пользователи иногда путают DDos атаку с резким приростом трафика на сайт (увеличение посещаемости), вызванный будь то продвижением сайта в поисковых системах, или указание ссылки на сайт на каком либо очень высоко посещаемом ресурсе.

Прирост трафика (увеличение посещаемости) означает то, что Ваш сайт посещают «настоящие» пользователи, которые заходят на Ваш сайт целеноправленно, которые заинтересованы в Ваших товарах или услугах (или в информации представленной на сайте). В этом случае соотношение трафика у канального оператора, который обслуживает хостинг провайдера остается неизменным, обычно это соотношение 1/4, т.е. на один мегабайт входящего на сервер трафика, есть четыре мегабайта исходящего трафика с сервера.

Если при приросте посещаемости Ваш сайт начинает работать медленно Вам нужно обратить внимание на несколько вещей:

а) скорость работы Вашего программного обеспечения, т.е. Ваш технический специалист должен найти узкое место в ПО Вашего сайта, и устранить его.

б) скорость работы сервера, на котором размещен Ваш сайт, иногда некоторые т.н. «хостинг провайдеры» размещают сайты не на высоко производительных серверах, а на машинах уровня «desk top», что рано или поздно приведет к проблеме доступности сайта, при более или менее значительном увеличении посещаемости сайта.

DDoS атака.

DDos атака в своем настоящем проявлении — это непрерывные обращения к сайту со многих компьютеров, расположенных в разных частях мира. В основном это так называемые «зазомбированные» компьютеры обыкновенных пользователей (которые даже не подозревают об этом). Эти компьютеры заражены вирусами, которые управляются злоумышленником централизованно. Именно эти компьютеры и рассылают спам, участвуют в DDos атаках, именно с этих компьютеров злоумышленники воруют персональную информацию. В интернет существует целая индустрия («подпольная» индустрия), над этим работают целые команды программистов, которые ищут уязвимости в операционных системах, что бы использовать их в своих целях.

В этом случае соотношение трафика у канального оператора, который обслуживает хостинг провайдера резко меняется: размер входящего трафика на канале резко увеличивается и, порой, достигает максимального значения пропускной способности канала, при этом исходящий трафик с сервера становится мизерным, потому как входящие соединения буквально «забивают» канал своими запросами.

В наших суровых реалиях, данный способ выведения сайта из строя, стал очень распространен, в связи с острой конкуренцией между сайтами в так называемом «ТОПе» поисковых систем Yandex, Google, Rambler. Ведь если вывести из строя сайт, то он будет исключен поисковой системой из выдачи, и его место станет вакантным. Так же эти методы используют люди, которые готовы заплатить деньги, за то, что бы какой либо сайт перестал функционировать (личная неприязнь у злоумышленника к администратору сайта и т.д.)

Для эффективной борьбы с DDos атакой необходимо произвести ряд превентивных мер, произвести специальную настройку программного и сетевого аппаратного обеспечения, установленного на высокопроизводительном сервере. И конечно пользователю необходимо изложить всю необходимую информацию хостинг-провайдеру, когда началась DDos атака, были ли случаи шантажа, есть ли прецеденты по DDos атаке других сайтов смежной тематики и т.д. Только в этом случае возможно быстро и эффективно «отбить» DDos атаку.

Перспективные DDoS-атаки: о чём нужно знать и как готовиться?

По мере своего роста проекты и организации приобретают новые ресурсы, но и оказываются перед лицом новых угроз. Иногда даже незначительные по масштабу компании становятся жертвами киберпреступников.

Причины атак на цифровые ресурсы могут быть различными — от охоты за ценными сведениями и доступами до намеренного причинения репутационного и финансового ущерба. В любом случае безопасность должна стоять на первом месте.

Облачная инфраструктура, особенно публичные облака, приобрели большую популярность за прошедшие несколько лет. Тысячи компаний по всему миру, от малого бизнеса до настоящих гигантов, полагаются на облачные сервисы. Киберугрозы могут поставить под удар любой онлайн-бизнес, если не предпринимать меры для защиты.

Классификация DDoS-атак

Одной из самых распространнённых киберугроз являются DDoS-атаки, Distributed Denial of Service. Их целью является дословно «Отказ в обслуживании» — то есть такие атаки нарушают работу серверов, сайтов, сервисов посредством избыточного потока запросов.

Термин «distributed», или «распределённые», применительно к данному виду атак предполагает, что в качестве их источника злоумышленниками скрытно используются целые сети заражённых устройств — ботнеты. Владельцы зачастую не подозревают, что с их устройств и IP-адресов осуществляются атаки. Особенно удачно для таких целей подходят IoT-девайсы, количество которых непрерывно растёт, а защищённость остаётся на низком уровне.

Несмотря на то, что почти половина всех DDoS-атак имеют смешанный характер, выделяют три основные категории.

Volumetric attacks

Объёмные атаки или флуд. Самый распространённый тип. Злоумышленники делают такое количество запросов к серверу, что образовавшийся трафик просто перекрывает всю пропускную способность сети.

К типу volumetric attacks относятся такие категории, как, например:

- DNS amplification (усиление) — к публичному DNS-серверу от имени жертвы (в запросах прописывается IP атакуемого сервера) идут многочисленные запросы, требующие объёмных ответов. Последние, в свою очередь, перенаправляются на сервер жертвы.

- DNS flood — отправка запросов DNS-серверу с многочисленных IP-адресов. Среди полученных сервером пакетов весьма тяжело обнаружить вредоносные.

- ICMP flood — ICMP пакеты не требуют подтверждения о получении, поэтому их крайне трудно отделить от вредоносного трафика.

- SYN flood — отправка избыточного количества запросов на открытие новых сессий с целью исчерпать память таблицы соединений.

Protocol attacks

Существует разновидность атак, в которых используются уязвимости сетевых протоколов, таких как TCP, UDP, ICMP — 3 и 4 уровни модели OSI. В данном случае стоит задача перегрузить сетевые мощности не столько гигантским объёмом трафика, сколько точечными действиями, использующими несовершенства сети. В частности, к атакам данного типа относится:

В данном случае стоит задача перегрузить сетевые мощности не столько гигантским объёмом трафика, сколько точечными действиями, использующими несовершенства сети. В частности, к атакам данного типа относится:

- POD (ping of death) — пинг сервера с помощью ICMP пакетов, в которых содержимое искажено или объём которых превышает максимально допустимый.

Application layer attacks

Атаки на прикладном уровне, 7 уровень OSI, направлены на веб-сервера и приложения — например, CMS сайта. Главной целью в данном случае является выведение из строя ресурсов. В частности, чрезмерная нагрузка на CPU или RAM. Цель может быть достигнута с помощью внешнего HTTP-запроса, в ответ на который система начинает исполнение такого числа внутренних запросов, на которое просто не рассчитана. К атакам на уровне приложений среди прочих относятся:

- HTTP flood — избыточное количество GET и POST запросов к серверу — например, для получения самых тяжёлых элементов сайта.

- Slowloris — бот открывает множество сессий на сервере, при этом, не отвечая на них и провоцируя таймаут. В результате, такие поддельные сессии забирают на себя ресурсы сервера и ведут к его недоступности.

Самые перспективные типы DDoS-атак

К некоторым методам злоумышленники проявляют особый интерес ввиду их высокой эффективности. Самые серьёзные инциденты как в настоящем, так и в ближайшей перспективе, связаны с несколькими типами DDoS-атак.

DNS reflected Amplification

Подвид volumetric атак, суть которых — в комбинации двух вредоносных факторов. Во-первых, имитируя запрос с сервера жертвы путём подстановки его IP в запрос, атакующий использует публичный DNS-сервер как рефлектор, то есть, «отражатель». Тот, получив запрос якобы от атакуемого сервера, возвращает ответ ему же, «отражая» запрос.

Более того, запросить можно не только IP-адрес домена, а намного больше данных, в связи с чем ответ DNS-сервера станет гораздо более объёмным. Наконец, трафик можно довести до предела, осуществляя запросы через ботнет. Таким образом, с высокой вероятностью достигается перегрузка пропускной полосы сервера жертвы.

Наконец, трафик можно довести до предела, осуществляя запросы через ботнет. Таким образом, с высокой вероятностью достигается перегрузка пропускной полосы сервера жертвы.

Самый известный случай применения DNS reflected amplification — атака на github в феврале 2018 — самая крупная из известных DDoS-атак. Поток трафика достигал 1,35 Тб/с, а коэффициент усиления (амплификация) — 51 000.

Generated UDP Flood

Generated UDP Flood сочетает генерацию избыточного объёма трафика и элементы атаки уровня протоколов.

Атака с помощью UDP-пакетов, отправляемых с подставных IP-адресов, направлена на IP-адрес и порт сервера. Правильно подобрав параметры пакетов и интенсивности их отправки, можно сымитировать легитимный трафик. Выявить «мусорные» запросы становится крайне трудно.

Такой атаке подвергся сервер MMORPG Albion Online. В качестве решения для устранения угрозы был выбран программный комплекс G-Core Labs, сочетающий такие методы, как:

- Rate-limiting — ограничение трафика;

- Regexp-filtering — фильтрация пакетов, совпадающих с regexp в payload;

- Whitelisting — добавление IP игрока в белый список при прохождении авторизации;

- Blacklisting — добавление в чёрный список адресов, не прошедших валидацию;

- IP Geolocation Filter — блокировка IP-адресов по геолокации;

а также ряд методов, не имеющих аналогов. Например, G‑Core Labs’ Challenge Response (CR) — протокол, интегрируемый на стороне клиента и позволяющий валидировать его IP-адрес.

Например, G‑Core Labs’ Challenge Response (CR) — протокол, интегрируемый на стороне клиента и позволяющий валидировать его IP-адрес.

HTTP GET/POST Flood

Атака уровня приложений. В данном случае на сервер отправляется непрерывный поток GET и POST запросов, легитимных на первый взгляд. Проблема в том, что атакующий не дожидается ответов, а направляет запросы постоянно, вследствие чего ресурсы сервера исчерпываются в процессе их обработки.

Согласно открытым источникам, от подобной атаки в ноябре 2016 пострадали сайты ряда крупных российских банков. HTTP flood использовали в самом начале, чтобы точно определить частоту запросов и объём трафика, необходимый для отказа в обслуживании. Метод выступил как вспомогательный, после чего в ход пошли другие инструменты.

Burst attack (Hit-and-run)

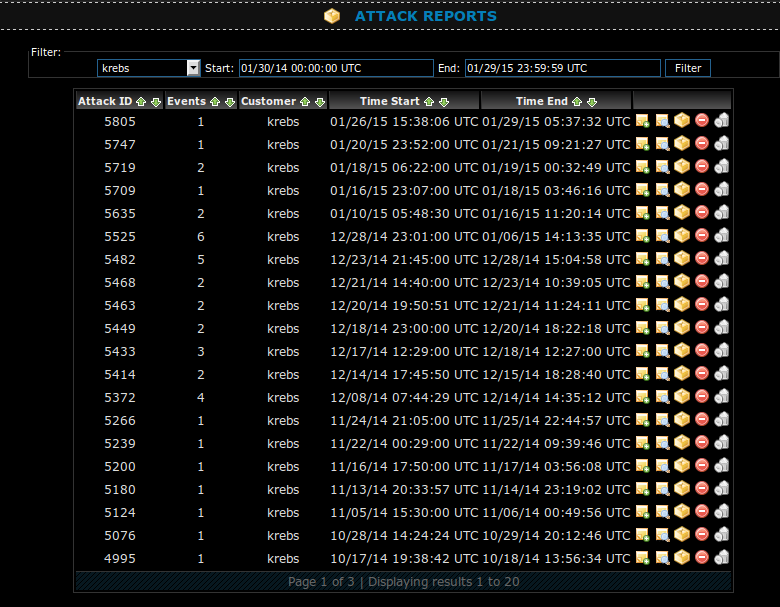

Один из подвидов Volumetric атак, hit and run работает особым образом, непохожим на большинство других атак. Это непродолжительные всплески трафика, объёмом сотни гигабит в секунду, длительностью 20-60 минут, а в ряде случаев — менее минуты. Они многократно повторяются в течение длительных периодов времени — дней и даже недель — с интервалами, в среднем, 1-2 суток.

Они многократно повторяются в течение длительных периодов времени — дней и даже недель — с интервалами, в среднем, 1-2 суток.

Подобные атаки стали популярными ввиду своей дешевизны. Они эффективны против защитных решений, активируемых вручную. Опасность hit and run заключается в том, что последовательная защита требует непрерывного мониторинга и готовности систем реагирования.

Основными жертвами атак hit-and-run становятся сервера онлайн-игр и сервис-провайдеры. С ними сталкиваются 42% организаций.

SYN Flood

Очередной пример класса Volumetric атак. Стандартное соединение с сервером по протоколу TCP производится методом трёх рукопожатий. На первом этапе клиент отправляет пакет с флагом SYN для синхронизации. Сервер отвечает пакетом SYN-ACK, уведомляя клиента о получении первого пакета и предлагая отправить завершающий, третий, для подтверждения соединения. Клиент же не отвечает пакетом ACK, продолжая флуд, и, тем самым, перегружая ресурсы сервера.

SYN flood атакам, а также их близким аналогам подвергались крупнейшие компании, такие как Amazon, SoftLayer (IBM), Eurobet Italia SRL, Korea Telecom. Одним из серьёзных инцидентов стало выведение из строя сайта спортивных ставок Eurobet в октябре 2019. Позднее в том же месяце жертвами TCP SYN-ACK reflection стали ряд финансовых и телекоммуникационных компаний в Италии, Южной Корее и Турции.

Одним из серьёзных инцидентов стало выведение из строя сайта спортивных ставок Eurobet в октябре 2019. Позднее в том же месяце жертвами TCP SYN-ACK reflection стали ряд финансовых и телекоммуникационных компаний в Италии, Южной Корее и Турции.

Slowloris

Представитель DDoS-атак уровня приложений. Session attack или Slowloris нацелена на «изматывание» сервера жертвы. Злоумышленник открывает множество соединений и держит каждое из них открытым как можно дольше до момента таймаута.

Подобные атаки нелегко обнаружить, так как соединение TCP уже установлено, HTTP запросы выглядят легитимными. Через некоторое время такая тактика позволяет занять все соединения, исключив доступ реальных пользователей к серверу.

Slowloris приобрела широкую известность в ходе президентских выборов в Иране, когда атакующие предприняли попытку отключить сайты, принадлежащие правительству страны.

Как защититься от DDoS атак: 3 составляющих безопасности системы

Очевидно, что кибербезопасность — узкая компетенция и её едва ли удастся закрыть так же легко, как HR или бухгалтерию, какой бы продвинутой ни была компания. Важно заботиться о том, чтобы ваши сервис-провайдеры и поставщики инфраструктуры были глубоко погружены в вопросы кибербезопасности и зарекомендовали себя как настоящие профессионалы.

Важно заботиться о том, чтобы ваши сервис-провайдеры и поставщики инфраструктуры были глубоко погружены в вопросы кибербезопасности и зарекомендовали себя как настоящие профессионалы.

Надёжная защита обеспечивается соблюдением 3 условий:

- Использование проверенного решения для непрерывной защиты от DDoS-атак;

- Разработка плана действий на случай угрозы — DDoS Response Plan;

- Проведение регулярного healthcheck системы и устранение уязвимостей приложений.

Проверенное решение для защиты от DDoS

Если рассматривать облачную инфраструктуру, то в данной сфере защита требует особого внимания.

Сервер — одна из основ любого веб-сервиса, приложения, сайта. Если на него совершена атака, которая привела к потере доступа пользователей к ресурсам, последствия могут быть плачевными. Это финансовые и репутационные риски, компрометация конфиденциальной информации, уничтожение ценных ресурсов, судебные риски.

Чтобы сохранить активы в безопасности, важно использовать проверенные средства онлайн-защиты. Они должны включать такие элементы, как:

Они должны включать такие элементы, как:

- Средства непрерывного мониторинга трафика и выявления подозрительной активности;

- Black- и whitelisting IP-адресов;

- Систему оповещения об угрозах;

- Систему нейтрализации атак.

Особенно важно в процессе ликвидации угрозы не заблокировать пользовательский трафик вместе с вредоносным.

Показательным примером эффективной точной настройки служит сервис защиты от DDoS-атак компании G-Core Labs. Этот сервис полезен любому онлайн-бизнесу: медиа-ресурсам, разработчикам и издателям игр, телеком-компаниям, страховому бизнесу и банкам, а особенно — интернет-магазинам.

Интеллектуальная фильтрация трафика на основе анализа статистических, сигнатурных, технических и поведенческих факторов даёт возможность блокировать даже единичные вредоносные запросы, не затрагивая рядовых пользователей.

DDoS Response Plan

План реагирования призван ограничить ущерб, причиняемый DDoS-атакой. Это должна быть чёткая последовательность действий и мер, незамедлительно принимаемых при возникновении угрозы.

Подробный план должен включать, как минимум, такие меры, как:

- Установление полного перечня ресурсов, подвергшихся атаке;

- Локализация угрозы и предотвращение её распространения;

- Оповещение ответственных и заинтересованных лиц об инциденте;

- Идентификация характера угрозы, обнаружение цифровых следов;

- Определение методов и средств, лежащих в основе атаки;

- Полное сканирование IT-инфраструктуры, оценка ущерба;

- Контроль исходящего трафика и предотвращение утечек информации;

- Устранение угрозы;

- Подготовка к противодействию аналогичным атакам в будущем.

Регулярный Healthcheck системы и устранение уязвимостей приложения

Чтобы DDoS-атака не застала врасплох и нанесла минимальный урон, следует постоянно совершенствовать защитные механизмы. Правило касается не только инструментов, предназначенных для отражения атак, но и защищаемой инфраструктуры и приложения.

- Уязвимости на этапе аутентификации;

- Вредоносные вставки кода;

- Cross-site scripting;

- Уязвимости шифрования;

- Логические ошибки, несовершенная структура данных;

Всё это перечень потенциальных угроз. Сканирование систем на предмет уязвимостей и постоянное обновление кода приложений поможет поддерживать устойчивость ресурсов компании к большинству известных киберугроз.

Сканирование систем на предмет уязвимостей и постоянное обновление кода приложений поможет поддерживать устойчивость ресурсов компании к большинству известных киберугроз.

Битрикс — Защита от DDoS

Продукт «1С-Битрикс: Управление сайтом» включает 5 лицензий – «Старт», «Стандарт», «Малый бизнес», «Бизнес» и «Энтерпрайз». Посмотрите удобную детальную таблицу сравнения лицензий, в которой наглядно представлен функционал каждой из них.

Общие сведения:

«Старт» позволяет с наименьшими затратами времени и средств создать свой интернет-проект или перевести его на новую систему. С этой лицензией вы можете создавать простые сайты и лендинги без помощи специалистов и управлять ими. Система содержит все необходимые инструменты для базовой настройки и развития ресурса.

«Стандарт» – это набор самых необходимых инструментов для корпоративного портала. Лицензия позволяет создавать неограниченное количество сайтов и лендингов, работать с большим количеством документов и различных страниц, а также отслеживать и контролировать общение посетителей между собой.

«Малый бизнес» содержит в себе базовый модуль «Интернет магазина». Позволяет размещать любое количество товаров в каталоге, управлять заказами, скидками, доставкой, а также интегрировать магазин с «1С» и «Яндекс.Маркет». Лицензия поможет вам запустить полноценный интернет-магазин, управлять контентом сайта, принимать и обрабатывать заказы покупателей.

«Бизнес» – лицензия для интернет-магазинов с дополнительными возможностями развития онлайн-продаж, повышения конверсии и доходности. В дополнение к преимуществам лицензии «Малый бизнес», вы получите возможность построения дилерских продаж, продаж электронных товаров, инструменты увеличения среднего чека (наборы и комплекты), запустить программу лояльности и аффилиатские программы, использовать расширенную отчетность.

«Энтерпрайз» – лицензия с максимальной функциональностью для средних и крупных интернет-магазинов, региональных и федеральных сетей. Позволяет выстраивать онлайн-продажи во всех каналах присутствия с единым центром управления, масштабировать бизнес без ограничений, встраивать интернет-магазин в инфраструктуру компании для лучшей интеграции и наивысшего качества сервиса. Энтерпрайз — это высокопроизводительное и отказоустойчивое решение для работы онлайн-бизнеса 24/7 с VIP-поддержкой от 1С-Битрикс.

Энтерпрайз — это высокопроизводительное и отказоустойчивое решение для работы онлайн-бизнеса 24/7 с VIP-поддержкой от 1С-Битрикс.

Оцените свои потребности и выбирайте лицензию с необходимыми параметрами.

Если вы сомневаетесь в том, какую лицензию вам выбрать – обращайтесь к нашим партнерам. Они всегда будут рады помочь вам сделать правильный выбор:

— Вы можете выбрать партнера самостоятельно из списка.

— Оставить

заявку на нашем сайте и выбрать из тех, кто откликнется.

Как понять, что на сайт идет DDoS-атака

Понять, что на сайт идет DDoS-атака, не всегда просто. Нету какой то четкой грани или определенного параметра — нужно смотреть на ситуацию целиком. Атака может происходить разными способами, а иногда и их комбинациями. Возможные варианты:

- Сайт работает в какой то степени, но открывается или очень очень медленно, либо открывается только в части случаев (типичные ошибки — 503 Service Unavailable, 504 Gateway Timeout).

Типичная ситуация, когда атака не очень интенсивная, но ее хватает, чтобы полностью загрузить сервер с сайтом. Если зайти на сервер по SSH, то можно увидеть, что нагрузка в разы выше положенного (Load Average существенно выше обычно. Обычно в десятки раз).

Типичная ситуация, когда атака не очень интенсивная, но ее хватает, чтобы полностью загрузить сервер с сайтом. Если зайти на сервер по SSH, то можно увидеть, что нагрузка в разы выше положенного (Load Average существенно выше обычно. Обычно в десятки раз). - Сайт не открывается совсем. В некоторых случаях может выводится «заглушка» хостинга о том, что «сайт временно заблокирован» или подобное. Такое возможно, когда служба поддержки хостинга «видит» атаку и, чтобы не пострадали другие клиенты, блокирует атакуемый сайт (есть разные варианты блокировок — зависит от фантазии хостинга). Обычно владельцу сайта при этом отправляется письмо о том, что сайт под атакой, и необходимо воспользоваться сервисом по защите от DDoS-атаки. Если при этом зайти по SSH на сервер, то нагрузка будет около нулевой, т. к. весь трафик фильтруется хостингом. Самый простой для обнаружения вариант — владелец сайта поставлен в известность техподдержкой хостинга. Такой вариант характерен для относительно мало-интенсивной атаки, при которой инфраструктура хостинга в целом продолжает работать (обычно это атака на уровне L7 OSI — HTTP-flood и подобное).

- Не работает как ваш сайт так и сайт хостинг-провайдера. Атака такой интенсивности, при котором полностью «забиты» каналы данного оператора. Такой сценарий сложно отличить от какой то не штатной ситуации у хостинг-провайдера (сетевые проблемы — обрыв связи и подобное). Обычно, владельца сайта попытаются уведомить о проблемах. Это самый сложный вариант — сложно диагностируется и сложно устраняется. Атака серьезного уровня. Есть большая сложность воспользоваться каким-либо сервисом фильтрации DDoS, т. к., при отсутствии актуальных резервных копий, могут быть проблемы с доступом к серверу даже по FTP или SSH (может не получится скачать файлы сайта, чтобы перенести к другому оператору или AntiDDoS-сервису).

В целом, обнаружение DDoS-атаки может вызвать сложности у неподготовленного человека. Если у Вас есть подозрения, что вас атакуют — напишите нам [email protected], мы вынесем свой вердикт и предложим способы решения.

Перебор, DoS и DDoS-атака – в чем разница? – WordPress security plugin, malware removal, and anti-spam

English version: Brute-force, DoS, and DDoS attacks – what’s the difference?

Атака методом «грубой силы» – это метод проб и ошибок, используемый хакерами для подбора учетных данных или зашифрованных данных, таких как логин, пароли или ключи шифрования, посредством исчерпывающих усилий (с использованием грубой силы) с надеждой в конечном итоге угадать правильно. Атака грубой силой до сих пор остается одним из самых популярных методов взлома паролей для взлома WordPress сегодня.

Атака грубой силой до сих пор остается одним из самых популярных методов взлома паролей для взлома WordPress сегодня.

Атака « отказ в обслуживании» (DoS) – это атака, направленная на закрытие веб-сайта, делая его недоступным для предполагаемых пользователей из-за переполнения его бесполезным трафиком (нежелательные запросы). Иногда DoS-атаки используются для разрушения систем защиты компьютера. Некоторые функции WordPress могут быть использованы в качестве вектора атаки. Например, CVE-2018-6389 .

DDoS-атака – это сокращение от распределенной DoS-атаки. Такие атаки выполняются путем заполнения целевого веб-сайта бесполезным трафиком с нескольких устройств или ботнета. Ботнет – это сеть компьютеров, зараженных вредоносным программным обеспечением (вредоносным ПО) без ведома пользователя, организованная в группу и контролируемая киберпреступниками. Современные бот-сети могут содержать десятки тысяч скомпрометированных мобильных устройств или настольных компьютеров. Из-за своей природы современные DDoS-атаки являются дорогостоящими и требуют большого количества ресурсов. Обычно это означает, что у вас есть сильный враг, у которого достаточно серых денег, чтобы заказать такую атаку. Очень часто выполняющие DDoS-атаки заказывают недобросовестные конкуренты или политические оппоненты.

Из-за своей природы современные DDoS-атаки являются дорогостоящими и требуют большого количества ресурсов. Обычно это означает, что у вас есть сильный враг, у которого достаточно серых денег, чтобы заказать такую атаку. Очень часто выполняющие DDoS-атаки заказывают недобросовестные конкуренты или политические оппоненты.

Так в чем же разница?

Технически они выглядят по-разному, но с точки зрения владельца сайта, разница только в цели атаки .

Обе атаки, DoS и DDoS, имеют одну и ту же цель. И эта цель состоит в том, чтобы оттеснить жертву , целевой веб-сайт или веб-сервер и получить прибыль от этого. Иногда DDoS-атака разрушает систему защиты и получает административный доступ.

Цель атак методом перебора – получить административный доступ к целевому веб-сайту для выполнения незаконных действий, которые хочет совершить злоумышленник или хакер. Их типичные виды деятельности:

- Кража личных данных из базы данных клиентов

- Перенаправление законных пользователей на фальшивые сайты, чтобы украсть там свои личные данные

- Установка бэкдоров и троянов на веб-сервере для его долгосрочного использования

- Установка вредоносного программного обеспечения для заражения компьютеров администратора и клиентов

- Добавление ссылок на зараженные сайты в контент сайтов

Эти атаки действительно влияют на WordPress?

По умолчанию WordPress разрешает неограниченные попытки входа в систему через форму входа в систему, XML-RPC или путем отправки специальных файлов cookie аутентификации. Это позволяет сравнительно легко взломать пароли с помощью вышеупомянутой атаки методом перебора.

Это позволяет сравнительно легко взломать пароли с помощью вышеупомянутой атаки методом перебора.

Как защитить WordPress и смягчить эти атаки

Обе атаки грубой силы и DoS могут быть успешно устранены с помощью программного обеспечения безопасности, установленного на веб-сайте. В обоих случаях вам не нужно быть ботаником и вы можете получить эту защиту бесплатно.

- Атаки грубой силы на WordPress могут быть успешно смягчены с помощью бесплатного плагина WP Cerber. Помимо других функций безопасности, он имеет защиту для интерфейсов API XML-RPC и REST.

- DoS-атаки могут быть смягчены с помощью специальной конфигурации веб-сервера. Вы не можете добиться этого, установив плагин безопасности. Лучшая практика – использование правил ограничения скорости NGINX. Ознакомьтесь с нашими рекомендациями: Превратите свой WordPress в Fort Knox .

К сожалению, DDoS-атаки не могут быть смягчены на уровне веб-сервера или с помощью какого-либо плагина WordPress. DDoS-атаки могут быть успешно устранены только с помощью специального оборудования, установленного в сети хостинг-провайдера. Из-за смягчения DDoS-атак требует много ресурсов, это стоит денег и предоставляется в качестве услуги от хостинг-провайдеров на основе подписки. В отличие от атак методом перебора и DoS, нет гарантии, что все атаки DDoS будут успешно смягчены. Все зависит от того, насколько мощной является атака и насколько мощной является система защиты от DDoS, предоставляемая хостинг-провайдером, и какой объем имеет хостинг-провайдер.

DDoS-атаки могут быть успешно устранены только с помощью специального оборудования, установленного в сети хостинг-провайдера. Из-за смягчения DDoS-атак требует много ресурсов, это стоит денег и предоставляется в качестве услуги от хостинг-провайдеров на основе подписки. В отличие от атак методом перебора и DoS, нет гарантии, что все атаки DDoS будут успешно смягчены. Все зависит от того, насколько мощной является атака и насколько мощной является система защиты от DDoS, предоставляемая хостинг-провайдером, и какой объем имеет хостинг-провайдер.

Одним из самых доступных решений для защиты WordPress от DDoS-атак является использование сервиса Cloudflare. Но есть и небольшие недостатки. Эти парни будут контролировать все ваши записи DNS, входящий и исходящий веб-трафик на ваш сайт и с него, потому что весь трафик проходит через серверы Cloudflare. Некоторые пользователи сообщали, что у Cloudflare даже были проблемы с владельцами, заблокированными на их сайтах. Поэтому, если у вас нет проблем с DDoS, как у многих из нас, нет причин добавлять еще один слой, который может вызвать дополнительную боль в шее.

Догнать злоумышленника

Cerber shows additional WHOIS information about the intruder IP address in the WordPress dashboard

Вы можете легко определить физический источник атаки – компьютер, мобильное устройство и т. Д.

Если у вас установлен WP Cerber Security & Antispam, прочтите этот пост: Узнайте больше об IP-адресе злоумышленника . Самое разочарование заключается в том, что подавляющее большинство этих атак невозможно отследить до настоящего исполнителя или мастера. Каждая попытка отследить их заканчивается набором зараженных домашних ПК или мобильных устройств, которые используются в качестве марионеток, промежуточных точек для атаки.

Возможно, однажды анонимный доступ к Интернету не будет и любой человек в мире будет нести ответственность за весь исходящий трафик со своих подключенных к Интернету устройств, но на данный момент все сайты находятся под давлением хакерской активности ,

Как «заказывают» DDos-атаки: история из жизни

Ниже история о том, как на клиента Космоновы, e-commerce платформу заказали DDos-атаку, исполнители решили больше «заработать» — известили жертву, запросили больше денег. После того как не договорились — началась атака, а потом “случайно” пришло еще одно письмо с предложением по “защите” от DDos-атак, подробнее о том, как у нас «заказывают» сайты.

После того как не договорились — началась атака, а потом “случайно” пришло еще одно письмо с предложением по “защите” от DDos-атак, подробнее о том, как у нас «заказывают» сайты.

*В целях конфиденциальности все личные данные скрыты

Эта эпичная история началась с письма, в котором администрация сайта извещалась о том, что конкуренты заказали на них DDos-атаку.

Администрация, естественно, пыталась договорится с хакерами чтобы выяснить — кто “заказал” атаку? Ответа на письмо не последовало, т.е. договорится с хакерами не удалось. Эта переписка происходила 17 октября 2016 в конце рабочего дня – первое письмо об атаке пришло около 16:00.

На следующий день начались атаки, вначале это была атака по сценарию UDP флуд, для разминки так сказать. После того как эта атака была отбита, последовала вторая волна атак по сценарию HTTP флуд. Но все атаки были отбиты самим провайдером (e-commerce платформа размещена в датацентре Cosmonova).

Для справки:

UDP-флуд — сетевая атака типа «отказ в обслуживании», использующая бессеансовый режим протокола UDP. Заключается в отправке множества UDP-пакетов (как правило, большого объёма) на определённые или случайные номера портов удалённого хоста, который для каждого полученного пакета должен определить соответствующее приложение, убедиться в отсутствии его активности и отправить ответное ICMP-сообщение «адресат недоступен». В итоге атакуемая система окажется перегруженной: в протоколе UDP механизм предотвращения перегрузок отсутствует, поэтому после начала атаки паразитный трафик быстро захватит всю доступную полосу пропускания, и полезному трафику останется лишь малая её часть. Подменив IP-адреса источников в UDP-пакетах, злоумышленник может перенаправить поток ICMP-ответов и тем самым сохранить работоспособность атакующих хостов, а также обеспечить их анонимность

Заключается в отправке множества UDP-пакетов (как правило, большого объёма) на определённые или случайные номера портов удалённого хоста, который для каждого полученного пакета должен определить соответствующее приложение, убедиться в отсутствии его активности и отправить ответное ICMP-сообщение «адресат недоступен». В итоге атакуемая система окажется перегруженной: в протоколе UDP механизм предотвращения перегрузок отсутствует, поэтому после начала атаки паразитный трафик быстро захватит всю доступную полосу пропускания, и полезному трафику останется лишь малая её часть. Подменив IP-адреса источников в UDP-пакетах, злоумышленник может перенаправить поток ICMP-ответов и тем самым сохранить работоспособность атакующих хостов, а также обеспечить их анонимность

HTTP-флуд — это наиболее распространенная flood атака. В ее основе – отсылка HTTP-запросов GET на 80-й порт. Это приводит к такому состоянию загрузки сервера, что он оказывается неспособным к обработке других запросов. Данная flood атака может быть нацелена как на корень сервера, так и на его скрипт, занятый выполнением ресурсоемких задач. Распознание данной атаки возможно путем выявления быстрого роста количества запросов к одному или нескольким скриптам на сервере и быстрому росту логов сервера.

Данная flood атака может быть нацелена как на корень сервера, так и на его скрипт, занятый выполнением ресурсоемких задач. Распознание данной атаки возможно путем выявления быстрого роста количества запросов к одному или нескольким скриптам на сервере и быстрому росту логов сервера.

DoS (Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Целью «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Маленький штрих: вишенка на торте!

Но вот еще что интересно, 17 октября, за день до атаки, через час после первого письма о готовящейся атаке (в 17:08), “случайно” пришло письмо с предложение о защите от DDoS:)

Как говорится «Совпадение? – не думаем!». Навряд ли хакеры и «спецы по безопасности» – одна и таже компания, так как не просто совмещать сразу 2 роли — и «взломщика» и «специалиста по безопасности», продающего решение от DDos-атак. Но тот, кто послал письмо, скорее всего, знал о готовящейся атаке от самих же хакеров и решил еще и заработать на уязвимом положении жертвы будущей атаки (мы не знаем этого наверняка, поэтому скрыли все контакты «специалиста по безопасности»).

Мораль сей басни такова, что лучше не тратить деньги и время на атаки конкурентов, а гораздо выгоднее вложить эти средства в развитие/продвижение собственного сайта/сервиса.

Суть DDos-атак не изменилась, но нужно защищаться

ИТ-сфера развивается, усложняется, поэтому и усложняются атаки. Технически, DDos-атака как была так и осталось комплексом действий, где цель — “забить” канал связи, при котором будет недоступен сайт/сервис. Это возможно при разных сценариях. Из-за усложнения ИТ-инфраструктуры меняются составляющие “архитектуры” через которые идет атака. Раньше для этого взламывались рабочие компьютеры – но это затратно и не так эффективно. Последний тренд, о котором сообщают ИТ-инженеры по кибер-безопасности — атака через элементы виденаблюдения. Взламываются регистраторы и IP-камеры так как чаще всего эти устройства работают на Open Source решениях и уязвимы для злоумышленников. Затем эта ботнет-сеть начинает атаковать какой-то адрес. Такой распределенной сетью, которая атакует (шлет запросы) могут быть любые «вещи с подключением к интернету» ведь той же IP-камере, или холодильнику с подключением к сети, все равно куда слать запрос. Также сейчас массово взламываются роутеры, которые есть почти в каждом домохозяйстве и они также используются в distributed (распределенной) атаке DoS.

Технически, DDos-атака как была так и осталось комплексом действий, где цель — “забить” канал связи, при котором будет недоступен сайт/сервис. Это возможно при разных сценариях. Из-за усложнения ИТ-инфраструктуры меняются составляющие “архитектуры” через которые идет атака. Раньше для этого взламывались рабочие компьютеры – но это затратно и не так эффективно. Последний тренд, о котором сообщают ИТ-инженеры по кибер-безопасности — атака через элементы виденаблюдения. Взламываются регистраторы и IP-камеры так как чаще всего эти устройства работают на Open Source решениях и уязвимы для злоумышленников. Затем эта ботнет-сеть начинает атаковать какой-то адрес. Такой распределенной сетью, которая атакует (шлет запросы) могут быть любые «вещи с подключением к интернету» ведь той же IP-камере, или холодильнику с подключением к сети, все равно куда слать запрос. Также сейчас массово взламываются роутеры, которые есть почти в каждом домохозяйстве и они также используются в distributed (распределенной) атаке DoS. Таким образом «интернет вещей», который сулит блага цивилизации может обернуться уязвимостью всей огромной современной ИТ-инфраструктуры.

Таким образом «интернет вещей», который сулит блага цивилизации может обернуться уязвимостью всей огромной современной ИТ-инфраструктуры.

Масштаб и сценарий атаки зависит от цели. Кибер-атака — это целый комплекс мероприятий, который требует тщательной подготовки: социнженерия, сканирование сети, выявление слабых мест.

В случае с сайтом этого клиента целью атаки был недельный (!) перерыв в доступе к сайту – чтобы вышибить сайт из поискового индекса. На восстановление прежних, до атаки, позиций сайта в поисковиках у администраторов сайта ушло бы до 1 месяца или больше, что для клиента равносильно катастрофе.

Также никто не может исключать человеческий фактор, сводящий на нет все усилия по защите ИТ-периметра. Иногда причина пробелов в ИТ защите не в качестве решений по безопасности, а в правильном их использовании и настройке. Другими словами, даже приобретя хорошее дорогостоящее решение по защите, сам по себе инструмент должен использоваться в правильном варианте ИТ-инфраструктуры. Нужной компетенцией в правильной настройке защиты ИТ обладают провайдеры.

Нужной компетенцией в правильной настройке защиты ИТ обладают провайдеры.

Основные виды защиты от DDos

Если раньше атаковались сервера, находящиеся у клиента, теперь атакуются мощности провайдеров. Но у провайдеров (ЦОДов) гораздо больше возможностей защиты. Провайдеры могут предоставлять разные уровни защиты своих клиентов от DDos-атак на их сайты/сервисы/данные. Датацентры, для которых сохранение и защита данных клиентов – кровная забота, могут по разному защищаться от атак на своих клиентов, вот несколько возможных вариантов разных по уровню и глубине защиты.

Первый уровень защиты: блокировка IP адреса, на который идет атака. При этом варианте происходит полная блокировка всего трафика на конкретный клиентский IP — сайт клиента будет недоступен до того как получит защиту, или до завершения атаки. Но другие IP адреса клиентской инфраструктуры подхватывают работу и полностью восстанавливают доступ к сайту/сервису/данным клиента.

Второй вариант защиты: блокировка всего трафика на конкретный клиентский IP по конкретному порту/портах. Эта услуга удорожает стоимость канала связи для клиента, жертва атаки не будет доступна со всего интернета по запрещённому порту. Но порты, которые используются для сервисов, продолжают свою нормальную работу.

Эта услуга удорожает стоимость канала связи для клиента, жертва атаки не будет доступна со всего интернета по запрещённому порту. Но порты, которые используются для сервисов, продолжают свою нормальную работу.

И, наконец третий и самый продвинутый вариант: специальные программно-аппаратные решения анализируют входящие запросы для распознавания атаки. На первом этапе происходит фильтрация запросов, которые не проходят алгоритм авторизации браузера. Затем включается множественные алгоритмы различной проверки входящего трафика. Эти устройства ставятся в разрыв сети, которые без задержек анализируют трафик. При этом такая защита прозрачно пропускает поисковых ботов и заявленные скрипты автоматизации. Естественно этот вариант защиты у провайдеров является самым дорогим.

Все атаки были отбиты, но администрация e—commerce платформы приобрела у провайдера в датацентре Космонова самую продвинутую защиту от DDos, и, очевидно, не жалеет об этом.

Космонова – компания предоставляющая комплексные ИТ решения для бизнеса: — интернет для бизнеса (собственная опто-волоконная сеть), — собственный Датацентр, — облако в Европе, — облако в Украине.

Что такое DDoS-атака и как обезопасить себя от схем вредоносного трафика | Блоги McAfee Что такое DDoS-атака и как она работает?

Что такое DDoS-атака и как защитить себя от схем вредоносного трафикаПредставьте, что вы едете по шоссе, чтобы добраться до работы. На дороге есть и другие машины, но в целом все движутся плавно, с четким, законным ограничением скорости. Затем, когда вы приближаетесь к въездной рампе, к вам присоединяются другие машины.А потом еще, и еще, и еще, пока внезапно трафик не замедлился до ползания. Это иллюстрирует DDoS-атаку.

DDoS означает «распределенный отказ в обслуживании», и это метод, при котором киберпреступники наводняют сеть таким объемом вредоносного трафика, что она не может работать или взаимодействовать, как обычно. Это приводит к остановке обычного трафика сайта, также известного как законные пакеты. DDoS — это простой, эффективный и мощный метод, основанный на небезопасных устройствах и плохих цифровых привычках.К счастью, с помощью нескольких простых настроек ваших повседневных привычек вы можете защитить свои личные устройства от DDoS-атак.

Это приводит к остановке обычного трафика сайта, также известного как законные пакеты. DDoS — это простой, эффективный и мощный метод, основанный на небезопасных устройствах и плохих цифровых привычках.К счастью, с помощью нескольких простых настроек ваших повседневных привычек вы можете защитить свои личные устройства от DDoS-атак.

Расширение 5G, распространение Интернета вещей и интеллектуальных устройств, а также переход большего числа отраслей, переводящих свои операции в онлайн, открыли новые возможности для DDoS-атак. Киберпреступники пользуются этим, и в 2020 году были зафиксированы два крупнейших DDoS-нападения за всю историю. В 2020 году масштабные атаки были запущены на Amazon и Google.Для киберпреступников нет слишком большой цели.

DDoS-атаки — одна из наиболее проблемных областей в кибербезопасности, потому что их невероятно сложно предотвратить и смягчить. Предотвратить эти атаки особенно сложно, потому что вредоносный трафик исходит не из одного источника. По оценкам, 12,5 миллиона устройств уязвимы для использования злоумышленником DDoS.

По оценкам, 12,5 миллиона устройств уязвимы для использования злоумышленником DDoS.

DDoS довольно просты в создании.Все, что нужно, — это два устройства, которые координируют свои действия для отправки поддельного трафика на сервер или веб-сайт. Это оно. Например, ваш ноутбук и ваш телефон могут быть запрограммированы на формирование собственной сети DDoS (иногда называемой ботнетом, подробнее ниже). Однако даже если два устройства направят всю свою вычислительную мощность на атаку, этого все равно недостаточно для отключения веб-сайта или сервера. Сотни и тысячи скоординированных устройств необходимы, чтобы остановить целого поставщика услуг.

Чтобы создать сеть такого размера, киберпреступники создают так называемый «ботнет» — сеть скомпрометированных устройств, которые координируются для выполнения конкретной задачи.Ботнеты не всегда должны использоваться в DDoS-атаках, и при DDoS-атаках не обязательно иметь ботнет для работы, но чаще всего они работают вместе, как Бонни и Клайд. Киберпреступники создают бот-сети довольно типичными способами: заставляя людей скачивать вредоносные файлы и распространять вредоносное ПО.

Киберпреступники создают бот-сети довольно типичными способами: заставляя людей скачивать вредоносные файлы и распространять вредоносное ПО.

Но вредоносное ПО — не единственное средство вербовки устройств. Поскольку многие компании и потребители используют неверные пароли, злоумышленники могут сканировать Интернет в поисках подключенных устройств с известными заводскими учетными данными или легко угадываемыми паролями (например, «паролем»).После входа в систему киберпреступники могут легко заразить устройство и завербовать его в свою киберармию.

Почему запуск DDoS-атак часто бывает успешным Эти завербованные кибер-армии могут бездействовать, пока им не будет отдан приказ. Здесь в игру вступает специализированный сервер, называемый сервером управления и контроля (обычно сокращенно «C2»). Получив указание, киберпреступники приказывают серверу C2 выдавать инструкции скомпрометированным устройствам. Затем эти устройства будут использовать часть своей вычислительной мощности для отправки поддельного трафика на целевой сервер или веб-сайт и, , вуаля, ! Так запускается DDoS-атака.

DDoS-атаки обычно успешны из-за их распределенного характера и сложности различения между законными пользователями и поддельным трафиком. Однако они не являются нарушением. Это связано с тем, что DDoS-атаки подавляют цель, чтобы вывести ее из строя, а не украсть у нее. Обычно DDoS-атаки используются в качестве ответных мер против компании или службы, часто по политическим причинам. Однако иногда киберпреступники используют DDoS-атаки как дымовую завесу для более серьезных компромиссов, которые в конечном итоге могут привести к полномасштабному взлому.

3 способа предотвратить использование ваших устройствDDoS-атаки возможны только потому, что устройства могут быть легко взломаны. Вот три способа предотвратить участие ваших устройств в DDoS-атаке:

- Защитите свой маршрутизатор: Маршрутизатор Wi-Fi является шлюзом в вашу сеть. Защитите его, изменив пароль по умолчанию. Если вы уже выбросили инструкции для своего маршрутизатора и не знаете, как это сделать, проконсультируйтесь в Интернете, чтобы узнать, как это сделать для вашей конкретной марки и модели, или позвоните производителю.

И помните, что защита может запускаться и внутри вашего маршрутизатора. Такие решения, как McAfee Secure Home Platform, встроенная в отдельные маршрутизаторы, помогают легко управлять сетью и защищать ее.

И помните, что защита может запускаться и внутри вашего маршрутизатора. Такие решения, как McAfee Secure Home Platform, встроенная в отдельные маршрутизаторы, помогают легко управлять сетью и защищать ее. - Изменить пароли по умолчанию на устройствах IoT: Многие устройства Интернета вещей (IoT), интеллектуальные объекты, которые подключаются к Интернету для повышения функциональности и эффективности, поставляются с именами пользователей и паролями по умолчанию. Первое, что вам следует сделать после извлечения своего IoT-устройства из коробки, — это изменить эти учетные данные по умолчанию.Если вы не знаете, как изменить настройку по умолчанию на своем IoT-устройстве, обратитесь к инструкциям по настройке или поищите в Интернете.

- Используйте комплексную безопасность: Многие ботнеты координируются на устройствах без какой-либо встроенной защиты. Комплексные решения безопасности, такие как McAfee Total Protection , могут помочь защитить ваши самые важные цифровые устройства от известных вариантов вредоносного ПО. Если у вас нет пакета безопасности, защищающего ваши устройства, найдите время, чтобы провести исследование и выбрать решение, которому вы доверяете.

Теперь, когда вы знаете, что такое DDoS-атака и как от нее защититься, вы лучше подготовлены, чтобы хранить свои личные устройства в безопасности.

Оставайтесь в курсе

Чтобы быть в курсе всех событий McAfee и последних угроз безопасности для потребителей и мобильных устройств, подписывайтесь на @McAfee_Home в Twitter, подписывайтесь на нашу электронную почту, слушайте наш подкаст Hackable? И ставьте нам лайки в Facebook.

Что такое DDoS-атака, типы и как ее остановить?

Что такое DDoS-атака, типы и как ее остановить?

Даже если вы не уверены, что это за DDos-атака, это может показаться довольно пугающим.DDoS-атака — это ненавязчивая интернет-атака. Он предназначен для остановки или замедления работы веб-сайта. Атака делает это путем наводнения сети, приложения или сервера поддельным трафиком. Иногда даже при минимальном объеме трафика этого может быть достаточно, чтобы атака сработала.

DDoS-атака — это то, с чем должен быть знаком каждый владелец веб-сайта.

Что такое DDoS-атака?

Обычная цель DDoS-атаки — не дать реальным пользователям попасть на ваш сайт.Атака может считать их DDoS-атаку успешной, если они отправят больше поддельного трафика, чем сервер может обработать. Таким образом, перевод веб-сайта в автономный режим или прекращение его работы.

Как работает DDoS-атака?

Атака DDoS проверяет ограничения вашего веб-сервера, приложения или сети. Он делает это, отправляя большие ложные всплески трафика. Некоторые DDoS-атаки происходят при коротких сериях вредоносных запросов. Скорее всего, это произойдет в уязвимых конечных точках, таких как функции поиска.DDoS-атаки будут использовать так называемые ботнеты, которые представляют собой армию зомби-устройств.

В чем смысл DDoS-атаки?

Основная цель DDoS-атаки — нарушить доступность веб-сайта.

- Веб-сайт будет медленно реагировать на реальные запросы

- Веб-сайт может полностью перестать работать, что сделает невозможным доступ к нему законных пользователей.

Любой сбой может привести к потере законных клиентов, то есть к финансовым потерям.

Разница между DDoS и DoS

Распределенные атаки типа «отказ в обслуживании» (DDoS) и «отказ в обслуживании» (DoS) очень похожи. Разница между DoS и DDoS — это масштаб, в котором они происходят. Одна DoS-атака будет исходить из одного источника, а DDoS-атака будет исходить из сотен и даже тысяч систем.

Крадут ли DDoS-атаки какую-либо информацию?

DDoS-атака не может украсть информацию о посетителях вашего веб-сайта; единственная цель DDoS-атаки — вывести ваш сайт из строя.Ранее DDoS-атаки использовались как способ вымогательства и шантажа владельцев компаний.

Обычно замечают несколько мотивов DDoS-атак:

- Политические мотивы

- Хактивисты (вы можете узнать больше о том, что делают хакеры в блоге FieldEngineer)

- Террористы

- Business Competiton

Что происходит во время DDoS-атаки?

Понимание того, что происходит во время DDoS-атаки, является важной частью изучения того, как вы можете ее предотвратить.

DDoS-атака истощит ресурсы вашего сервиса и увеличит время загрузки веб-сайта. Вы увидите проблемы с производительностью, более высокий, чем обычно, показатель отказов, проблемы с производительностью веб-сайта, сбои веб-сайта и многое другое. Большинство DDoS-атак будет исходить от сети ботов, контролируемой хакерами. Это устройства Интернета вещей, которые остались уязвимыми — в их число входят камеры видеонаблюдения, бытовая техника, смарт-телевизоры и все, что подключено к Интернету.

Какие бывают типы DDoS-атак?

Существует несколько различных типов DDoS-атак, и они предназначены для разных целей.

DDoS-атаки на основе объема

Целью атаки на основе объема является перегрузка веб-сайта огромным объемом входящего трафика. Большинство веб-сайтов находятся на общих серверах, что облегчает злоумышленникам достижение своих целей с помощью DDos-атак на основе объемов.

DDoS-атаки на основе объема включают:

ICMP-флуды, при которых поддельные ICMP-пакеты отправляются с большого количества IP-адресов

-эхо-потоки — это когда серверы подделываются ping-пакетами с огромного набора исходных IP-адресов

UDP — это где злоумышленник будет заливать разные порты в случайном порядке.

DDoS-атаки на основе протоколов:

Протоколы — это то, как вещи передаются из точки A в точку B в Интернете. DDoS-атаки, основанные на протоколах, будут использовать слабые места в стеках протоколов уровней 3 и 4. Это вызовет сбой в обслуживании.

Пинг смерти — это когда злоумышленники манипулируют протоколами IP, отправляя вредоносные эхо-запросы на сервер.

SYN-лавинная рассылка использует любые слабые места в протоколе управления передачей (TCP), который является процессом связи между хостом, сервером и клиентом.

Атаки на уровне приложений

Это нацелено на такие приложения, как веб-серверы, такие как Windows IIS, Apache и т. Д. Цель атак на уровне приложений — захватить веб-сайт, онлайн-службу или веб-сайт.

Как предотвратить DDoS-атаку

Есть несколько шагов для предотвращения DDoS-атаки:

- Используйте брандмауэр веб-сайта с защитой от DDoS

- Заблокируйте доступ к вашему веб-сайту для определенных стран

- Заблокируйте DDoS-атаки на уровне приложений

- Мониторинг трафика — если вы замечаете, что всплески случаются случайным образом, это может быть признаком того, что у вас есть попытка DDoS-атаки.

- Если вы видите всплеск трафика, поищите другие индикаторы коварного поведения на своем веб-сайте — например, увеличение количества попыток входа в систему.

Вам следует создать план защиты от DDoS-атак и включить в него надежное программное обеспечение, обеспечивающее безопасность веб-сайтов и защиту от DDoS-атак.

Что такое DDos-атака?

DDoS, сокращение от Distributed Denial of Service attack, — это тип атаки на веб-сайты, выполняемый с помощью ботов. При DDoS-атаке хакеры используют ботов для создания поддельного трафика, чтобы исчерпать ресурсы вашего сервера и привести к сбою вашего сайта.

Эти атаки совершаются хакерами с целью вымогательства (требования денег) или для выполнения других неэтичных требований владельца веб-сайта.Хотя DDoS-атаки не ставят под угрозу безопасность вашего веб-сайта автоматически, они наверняка могут вывести его из строя и сделать так, чтобы ни один из ваших пользователей не смог получить к нему доступ.

Период DDoS-атаки может варьироваться от дня до недели и более. Это может разрушить присутствие веб-сайта или приложения в Интернете в это время. Если вы являетесь владельцем веб-сайта и сталкиваетесь с DDoS-атаками, вам необходимо применить надежный брандмауэр на уровне DNS, чтобы смягчить их.

Типы DDoS-атак

Существует несколько различных типов DDoS-атак, которые могут происходить на вашем веб-сайте.Вам необходимо выяснить тип атаки, прежде чем вы сможете заблокировать фальшивый трафик на своем сайте. Давайте посмотрим на различные типы DDoS-атак.

Объемные атаки

Атаки этого типа нацелены на пропускную способность и не оставляют места для реальных пользователей, чтобы посетить веб-сайт. Как только пропускная способность заполнится, ваш сайт выйдет из строя или покажет ошибку. Вы не можете решить эту проблему, просто увеличив пропускную способность. Вы должны смягчить DDoS-атаку, если хотите решить проблему.

Атаки приложений

Атаки приложений трудно остановить, потому что они выглядят как реальный трафик. Эти атаки запускаются на конкретное приложение или серверы до тех пор, пока оно не становится недоступным. Эти атаки нацелены не на весь веб-сайт, а на конкретное приложение. Это медленно обнаруживается, и процесс постепенно развивается, пока сервер приложений не выйдет из строя.

Атаки протокола

Протокол атак отличается. В этих типах атак хакер или программа запуска отправляют обычный синхронизированный запрос для создания соединения с сервером.Сервер подтверждает запрос, и соединение устанавливается. Позже злоумышленник не отвечает на подтверждения и продолжает увеличивать нагрузку до тех пор, пока сервер не выйдет из строя.

Иногда хакер отправляет слишком большой сигнал, также известный как сигнал смерти. Сервер обрабатывает пинг, и он вылетает из-за нагрузки.

Крайне важно использовать брандмауэр веб-приложений, такой как Sucuri или Cloudflare, для предотвращения DDoS-атак. Эти межсетевые экраны обнаруживают и смягчают DDoS-атаки в режиме реального времени.

Дополнительное чтение

Что такое DDoS? Определение и часто задаваемые вопросы

Определение DDoS

DDoS означает «распределенный отказ в обслуживании», злонамеренную попытку злоумышленника запретить законным пользователям доступ к серверу или сетевому ресурсу путем перегрузки его искусственным трафиком.

Часто задаваемые вопросы

Что такое DDoS?

Распределенный отказ в обслуживании (DDoS) — это результат кибератаки, при которой сервер или сетевой ресурс становятся недоступными для легитимного пользовательского трафика.Отказ в обслуживании происходит в результате атаки — умышленного нарушения работы целевого хоста, подключенного к Интернету, злоумышленником (злоумышленником).

Что такое DDoS-атака и как она работает?

DDoS — это тип атаки типа «отказ в обслуживании» (DoS), при которой злоумышленник злонамеренно пытается нарушить нормальный трафик целевой сети или сервера, затопляя окружающую инфраструктуру Интернет-трафиком. Обычно это связано с кооптированием большого количества клиентских устройств с троянским вирусом и их координацией для одновременной отправки запросов к одному и тому же ресурсу.Популярные для хакеров из-за своей простоты, DDoS-атаки также могут быть доступными, если не прибыльными, побуждая злоумышленников или «хактивистов» обратиться к этой форме кибератак.

Как правило, DDoS-атака злонамеренно наводняет IP-адрес тысячами сообщений с использованием распределенных (управляющих) серверов и ботнетов. Жертвы атаки не могут получить доступ к системам или сетевым ресурсам для выполнения законных запросов из-за нежелательного трафика, снижающего производительность сети.

Типы DDoS-атак

Типы DDoS-атак варьируются от тех, которые вызывают сбой в работе служб, и те, которые наводняют службы. Сегодняшние три основные категории DDoS-атак: объемных атак, , ориентированных на пропускную способность сети, атак по протоколу, , направленных на ресурсы сервера, и атак приложений, , направленных на веб-приложения. Некоторые из наиболее распространенных инструментов DDoS включают:

• SYN Flood — синхронизированный (SYN) Flood использует слабые места в последовательности TCP-соединения, также известной как трехстороннее рукопожатие.

• HTTP Flood — отправляет искусственные запросы GET или POST для максимального использования ресурсов сервера.

• UDP Flood — атака по протоколу дейтаграмм пользователя (UDP) нацелена на случайные порты компьютера или сети с помощью пакетов UDP.

• Атака Smurf — этот тип атаки использует IP и протокол управляющих сообщений Интернета (ICMP) с помощью вредоносной программы smurf.

• Fraggle Attack. Подобно атаке smurf, Fraggle-атака применяет большие объемы UDP-трафика к широковещательной сети маршрутизатора с использованием UDP, а не ICMP.

• Shrew Attack — атакует TCP с помощью коротких синхронизированных пакетов трафика по одному и тому же каналу.

• Ping of Death — манипулирует IP, отправляя вредоносные эхо-запросы в систему.

• Slowloris — использует минимальные ресурсы во время атаки, ориентируясь на веб-серверы аналогично HTTP-лавинной рассылке, сохраняя соединение с целью открытым как можно дольше.

• Атаки на уровне приложений — устранение определенных уязвимостей в приложениях, а не на сервере в целом.

• NTP Amplification — использует серверы Network Time Protocol (NTP) с помощью усиленной атаки отражения.

Как остановить DDoS-атаку

Важно установить лучшую защиту от DDoS-атак для вашего бизнеса, чтобы предотвратить DDoS-атаки, которые могут поставить под угрозу данные и интеллектуальную собственность вашей компании. Защита от DDoS-атак, также известная как предотвращение DDoS-атак, имеет решающее значение для компаний, поскольку количество угроз DDoS растет. Средняя недельная DDoS-атака стоит менее 200 долларов, и более 2000 из них происходят по всему миру каждый день.Фирмы часто платят небольшую часть стоимости услуг по предотвращению DDoS-атак по сравнению с ущербом, который несут жертвы атаки.

Если у вас в настоящее время нет плана по предотвращению DDoS-атак, сейчас хорошее время для начала. Защита от DDoS-атак включает несколько различных подходов, таких как решения для самостоятельной работы, локальные инструменты и облачные решения.

DIY DDoS Protection

Этот метод, безусловно, наименее затратный, но часто считается слабым подходом и неадекватным для онлайн-бизнеса с приличным трафиком.Основная цель большинства средств защиты DIY — остановить атаки флуда путем реализации пороговых значений трафика и правил занесения в черный список IP-адресов.

Эти настройки защиты от DDoS-атак являются реактивными по своей природе, обычно срабатывают после первоначальной атаки. Хотя такой подход может помешать будущим атакам, большинство злоумышленников могут адаптировать и модифицировать свои методы. Более того, ограничения пропускной способности сети с решениями DIY обычно оказываются неэффективными, поскольку компаниям не хватает масштабируемости для защиты от атак.

Локальная защита от DDoS-атак

Этот подход добавляет дополнительный уровень аппаратных устройств, развернутых на месте в центрах обработки данных клиентов вместе с другим сетевым оборудованием и серверами.Локальная защита часто может быть дорогостоящим вариантом защиты от DDoS-атак.

Преимущества расширенной фильтрации трафика, предлагаемой локальными решениями защиты от DDoS-атак, включают низкую задержку, контроль данных и соответствие строгим нормам в определенных отраслях. К недостаткам относятся более высокая стоимость защиты от DDoS-атак, необходимость развертывания вручную в случае атаки и ограничения доступной полосы пропускания.

Облачный сервер Защита от DDoS-атак

Внешние облачные решения — это внешние услуги, которые требуют меньших вложений в управление или обслуживание, чем другие услуги по предотвращению DDoS-атак, при этом обеспечивая эффективную защиту от угроз как на уровне сети, так и на уровне приложений.Эти службы развертываются как постоянно работающие или по запросу и могут эластично масштабировать ресурсы для противодействия DDoS-атакам. Такие службы, как сеть доставки контента (CDN), могут направлять трафик, фильтруя трафик, разгружая вредоносные запросы и отправляя на веб-сайт только трафик, который определен как «безопасный».

Сервисы Always-on позволяют перенаправлять DNS-серверы, уделяя особое внимание предотвращению атак на уровне приложений, которые истощают ресурсы сервера. Опция по требованию смягчает атаки сетевого уровня, нацеленные на основные компоненты сетевой инфраструктуры, такие как поток UDP, за счет эластичного масштабирования услуг.

DoS против DDoS

DoS-атака — это атака отказа в обслуживании, при которой один или несколько компьютеров используются для наводнения сервера пакетами TCP и UDP, чтобы перегрузить мощность целевого сервера и сделать его недоступным для обычных пользователей. DDoS-атака — один из наиболее распространенных типов DoS-атак, использующий несколько распределенных устройств для нацеливания на одну систему. Этот тип атак часто более эффективен, чем другие типы DoS-атак, поскольку злоумышленник может использовать больше ресурсов, что усложняет восстановление.

Предлагает ли Avi защиту от DDoS-атак?

VMware NSX Advanced Load Balancer от Avi Networks защищает и смягчает DDoS-атаки, выявляя угрозы, информируя администраторов и автоматически защищаясь от этих атак. Некоторые из функций, которые используются для этого, — это защита от переполнения TCP SYN, защита HTTP от DDoS, фильтрация URL-адресов, ограничение скорости подключения для каждого клиента, ограничение скорости подключения для клиентов, определенных пользователем, ограничение максимальной пропускной способности для VS, ограничение максимального количества одновременных подключений для VS и Ограничение максимального количества одновременных подключений на сервере.

Кроме того, эластичные сервисы приложений Avi позволяют автоматизировать масштабирование сервисов по требованию во время атаки, что дает администраторам время, необходимое для работы по смягчению последствий атаки при сохранении качества обслуживания. Узнайте об автоматическом масштабировании Avi Software Load Balancer здесь.

7 проверенных тактик для предотвращения DDoS-атак в 2021 году

Массовая DDoS-атака поражает ваш сервер. Ваши базовые системы безопасности не срабатывают вовремя.

Внезапно ваш бизнес останавливается, и ваш веб-сайт не работает на несколько часов.Вы теряете неисчислимые суммы дохода.

Не нужно смотреть дальше прошлогоднего инцидента с Dyn, чтобы увидеть, как ваш бизнес можно свести к организации, пытающейся восстановить свою репутацию и конвейер.

За один уик-энд худшая распределенная атака отказа в обслуживании в истории привела к сбою крупнейших в мире интернет-сервисов. Twitter, Reddit, The New York Times и PayPal были лишь некоторыми из значительных сайтов, которые вышли из строя из-за атаки.

Сообщается, что ущерб от этой злонамеренной атаки для Dyn составил 8% ее бизнеса.Суровость послания, посланного цифровым предприятиям, была неизмеримой.

Атаки отказа в обслуживании никуда не денутся, и ни один бизнес не может позволить себе остаться незащищенным.

Что такое DDoS-атаки? Определение

DDoS означает распределенный отказ в обслуживании.

Это форма кибератаки, которая нацелена на критически важные системы, чтобы нарушить сетевое обслуживание или подключение, что вызывает отказ в обслуживании для пользователей целевого ресурса. Атака DDoS использует вычислительную мощность нескольких компьютеров, зараженных вредоносным ПО, для нацеливания на одну систему.

Ботмастер, как называется ведущий атакующий компьютер, может действовать тремя основными способами.

Вот шокирующий пример крупной DDoS-атаки:

Видео открывает совершенно новый взгляд на защиту данных от DDoS-атак, не так ли?

Он иллюстрирует возможную серьезность атаки, а также проливает свет на системы, которые вам необходимо иметь для защиты. И печальная реальность заключается в том, что средняя сила DDoS-атак продолжает расти.

Согласно отчету Verisign о тенденциях в области DDoS-атак за 1 квартал 2018 г., средний максимальный размер атаки увеличился на 26% за отчетный период.Связанное с этим исследование Neustar предполагает, что такая атака может стоить компании более 250 000 долларов в час.

Для защиты от DDoS важно понимать наиболее распространенные типы атак.

Типы DDoS-атак и принцип их работы

Объемные атаки

Самая распространенная DDoS-атака приводит к перегрузке пропускной способности сети компьютера, переполняя ее ложными запросами данных на каждый открытый порт, доступный устройству. Поскольку бот заполняет порты данными, машине постоянно приходится иметь дело с проверкой вредоносных запросов данных, и у нее нет места для приема легитимного трафика.UDP-флуд и ICMP-флуд представляют собой две основные формы объемных атак.

UDP означает протокол дейтаграмм пользователя и относится к простой передаче данных без проверки их целостности. Формат UDP хорошо подходит для быстрой передачи данных, что, к сожалению, делает его основным инструментом для злоумышленников.

ICMP означает протокол управляющих сообщений Интернета, относящийся к сетевым устройствам, которые обмениваются данными друг с другом. Атака, сфокусированная на ICMP, основана на отправке атакующими узлами цели ложных запросов об ошибках.Цель должна иметь дело с этими запросами и не может отвечать на реальные, подобно тому, как работает атака UDP.

Атаки на уровне приложений

Уровень приложений — это самый верхний уровень сетевой модели OSI и наиболее близкий к взаимодействию пользователя с системой. Атаки, использующие уровень приложений, в основном сосредоточены на прямом веб-трафике. Потенциальные возможности включают HTTP, HTTPS, DNS или SMTP.

Атаки на уровне приложений не так легко отловить, потому что они обычно используют меньшее количество машин, а иногда даже одну.Следовательно, сервер может быть обманут, и он будет рассматривать атаку как не что иное, как увеличение объема легитимного трафика.

Протокол атак

Атака протокола направлена на повреждение таблиц соединений в сетевых областях, которые имеют дело непосредственно с проверкой соединений. Посылая последовательно медленные эхо-запросы, преднамеренно искаженные эхо-запросы и частичные пакеты, атакующий компьютер может вызвать перегрузку буферов памяти в целевом объекте и потенциально привести к сбою системы. Атака протокола также может быть нацелена на брандмауэры.Вот почему брандмауэр сам по себе не остановит атаки типа «отказ в обслуживании».

Одна из наиболее распространенных атак на протокол — это SYN-лавинная рассылка, в которой для установления соединения TCP / IP используется трехэтапный процесс установления связи. Обычно клиент отправляет пакет SYN (синхронизация), получает SYN-ACK (подтверждение синхронизации) и отправляет ACK в ответ перед установлением соединения. Во время атаки клиент отправляет только SYN-пакеты, в результате чего сервер отправляет SYN-ACK и ждет финальной фазы, которая никогда не происходит.Это, в свою очередь, связывает сетевые ресурсы.

Часто потенциальные хакеры комбинируют эти три типа подходов, чтобы атаковать цель на нескольких фронтах, полностью подавляя ее защиту до тех пор, пока не будут применены более сильные и тщательные контрмеры.

7 передовых методов предотвращения DDoS-атак

Развитие DDoS-атак не показывает признаков замедления. Их объем и частота продолжают расти, сегодня чаще всего используются «смешанный» или «гибридный» подход.

Без систем раннего обнаружения угроз и профилирования трафика невозможно узнать, что они здесь.На самом деле, скорее всего, вы узнаете об этом только тогда, когда ваш сайт замедляется до остановки или вылетает.

Это особенно верно для сложных атак, которые используют смешанный подход и нацелены на несколько уровней одновременно.

Эти атаки нацелены на данные, приложения и инфраструктуру одновременно, чтобы увеличить шансы на успех. Чтобы бороться с ними, вам нужен план битвы, а также надежные решения для предотвращения и смягчения DDoS-атак. Вам нужна интегрированная стратегия безопасности, которая защищает все уровни инфраструктуры.

1. Разработайте план реагирования на отказ в обслуживании

Разработайте план предотвращения DDoS-атак на основе тщательной оценки безопасности. В отличие от небольших компаний, более крупным компаниям может потребоваться сложная инфраструктура и участие нескольких команд в планировании DDoS-атак.

Когда происходит DDoS-атака, некогда думать о том, что лучше всего предпринять. Их необходимо определить заранее, чтобы обеспечить быструю реакцию и избежать каких-либо ударов.

Разработка плана реагирования на инциденты — важнейший первый шаг к всеобъемлющей стратегии защиты.В зависимости от инфраструктуры план реагирования на DDoS может быть довольно исчерпывающим. Первый шаг, который вы сделаете, когда произойдет злонамеренная атака, может определить, чем она закончится. Убедитесь, что ваш центр обработки данных подготовлен, а ваша команда осознает свои обязанности. Таким образом вы сможете минимизировать влияние на свой бизнес и сэкономить месяцы восстановления.

Ключевые элементы остаются неизменными для любой компании, и они включают:

- Контрольный список систем. Разработайте полный список активов, которые вы должны внедрить, чтобы обеспечить наличие расширенных инструментов идентификации, оценки и фильтрации угроз, а также аппаратной и программной защиты с повышенной безопасностью.

- Сформировать группу реагирования . Определите обязанности для ключевых членов команды, чтобы обеспечить организованную реакцию на нападение по мере его возникновения.

- Определите процедуры уведомления и эскалации . Убедитесь, что члены вашей команды точно знают, к кому обращаться в случае нападения.

- Включите список внутренних и внешних контактов , которым следует сообщить об атаке. Вам также следует разработать стратегии взаимодействия со своими клиентами, поставщиком облачных услуг и любыми поставщиками средств безопасности.

2. Защитите свою сетевую инфраструктуру

Устранение угроз сетевой безопасности может быть достигнуто только при наличии многоуровневых стратегий защиты.

Сюда входят расширенные системы предотвращения вторжений и управления угрозами, которые объединяют межсетевые экраны, VPN, защиту от спама, фильтрацию контента, балансировку нагрузки и другие уровни методов защиты от DDoS-атак. Вместе они обеспечивают постоянную и последовательную защиту сети для предотвращения DDoS-атак. Это включает в себя все, от выявления возможных несоответствий трафика с высочайшим уровнем точности до блокировки атаки.

Большая часть стандартного сетевого оборудования поставляется с ограниченными возможностями защиты от DDoS-атак, поэтому вы можете передать на аутсорсинг некоторые дополнительные услуги. С облачными решениями вы можете получить доступ к расширенным ресурсам смягчения и защиты с оплатой по факту использования. Это отличный вариант для малых и средних предприятий, которые хотят сохранить свои бюджеты на безопасность в запланированных пределах.

В дополнение к этому, вы также должны убедиться, что ваши системы обновлены. Устаревшие системы обычно имеют наибольшее количество лазеек.Злоумышленники с отказом в обслуживании находят дыры. Регулярно обновляя свою инфраструктуру и устанавливая новые версии программного обеспечения, вы можете закрыть больше дверей для злоумышленников.

Учитывая сложность DDoS-атак, вряд ли существует способ защиты от них без соответствующих систем, позволяющих выявлять аномалии в трафике и обеспечивать мгновенный ответ. Опираясь на безопасную инфраструктуру и боевой план, такие системы могут минимизировать угрозу. Более того, они могут принести необходимое душевное спокойствие и уверенность каждому, от системного администратора до генерального директора.

3. Практика базовой сетевой безопасности

Самая основная мера противодействия предотвращению DDoS-атак состоит в том, чтобы допустить как можно меньше ошибок пользователя.

Использование надежных методов обеспечения безопасности может защитить бизнес-сети от компрометации. Методы безопасности включают сложные пароли, которые регулярно меняются, методы защиты от фишинга и безопасные брандмауэры, которые пропускают небольшой внешний трафик. Сами по себе эти меры не остановят DDoS, но они служат важной основой безопасности.

4. Поддержание надежной сетевой архитектуры

Ориентация на безопасную сетевую архитектуру жизненно важна для безопасности. Бизнес должен создавать избыточные сетевые ресурсы; если один сервер подвергается атаке, другие могут обрабатывать дополнительный сетевой трафик. По возможности, ваши бизнес-серверы должны быть расположены в разных местах географически. Злоумышленникам труднее атаковать распределенные ресурсы.

5. Используйте облако

Аутсорсинг Защита от DDoS-атак поставщикам облачных услуг дает несколько преимуществ.Во-первых, у облака гораздо больше пропускной способности и ресурсов, чем у частной сети. С ростом масштабов DDoS-атак полагаться исключительно на локальное оборудование, скорее всего, не удастся.

Во-вторых, природа облака означает, что это рассеянный ресурс. Облачные приложения могут поглощать вредоносный или вредоносный трафик еще до того, как он достигнет места назначения. В-третьих, облачные сервисы обслуживаются инженерами-программистами, чья работа заключается в мониторинге сети на предмет новейших тактик DDoS-атак.

Выбор подходящей среды для данных и приложений будет зависеть от компаний и отраслей. Гибридные среды могут быть удобны для достижения правильного баланса между безопасностью и гибкостью, особенно с поставщиками, предоставляющими индивидуальные решения.

6. Обратите внимание на предупреждающие знаки