Блокировка и технические нюансы / Хабр

Сайт попал в запрещенный список ресурсов Роскомнадзора и его заблокировали? В данном материале поделюсь своими наблюдениями и тем, что было с проектом клиента, который попал под блок РКН.

Всем привет. Меня зовут Толстенко Александр. Я частный SEO специалист. В сфере разработки и продвижения бизнеса в интернете я с 2009 года. Ознакомиться с другими статьями и кейсами можно в профиле habr.

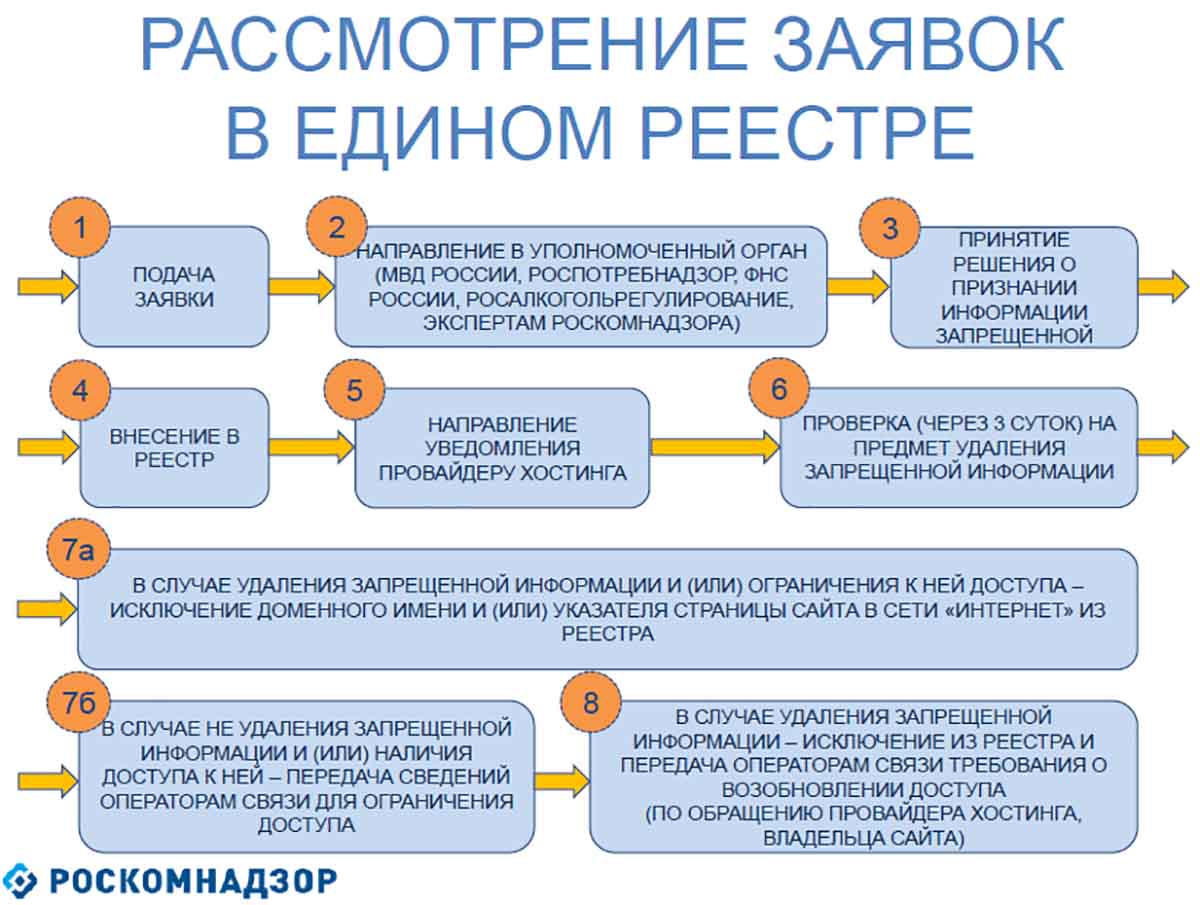

В общих чертах принцип работы Роскомнадзора и инструкцию, что делать если сайт заблокировали, писал в статье: РКН: Что это такое, как работает ведомство, можно ли выйти из под блокировки.

P.S.: Материал вычитали и дополняли профессиональные известные сеошники. Этот в том числе.

Для того, чтобы выяснить, как блокировка происходит технически у хостинг провайдера, пришлось провести опрос по разным хостинг провайдерам. Результатами, поделился в статье: Блокировка сайтов по требованию РКН: Как работают хостинги — Опрос.

В данной статье, опишу как вообще происходит блокировка и свои наблюдения за клиентским проектом, который попал под блокировку РКН и что с ним происходило во время и после ее снятия.

P.S.: Рекомендую ознакомиться с первыми двумя ссылками выше, т.к. каждый текст является дополнением текущего. Из за большого объема и множество технической информации, пришлось разбить материал на части. Ниже, напишу только о том, что было с сайтом.

Что происходит с сайтом для поисковых систем, когда его заблокировали?

Ничего. Поисковые роботы Яндекс и Google продолжали индексировать сайт в обычном режиме.

Возможно, это было связано с тем, что на сайте было более 1кк страниц. С небольшими проектами, обычно все происходит не так: Яндекс и Гугл — практически моментально удаляют все страницы сайта из индекса и перестают сканировать новые, т.е. проиндексированных страниц будет ровно — 0.

Ниже, примерно по дням, напишу кратко свои наблюдения за проектом, который попал «под раздачу» РКН.

Почему примерно? Изначально, не планировал делиться наблюдениями за проектом. Хронологию событий восстанавливал по памяти и переписке с клиентом, в которой остались кое какие скрины.

P.S.: P.S.: На продвижении находился очень большой проект. Поэтому он долгое время не индексировался поисковыми системами, особенно Гугл (он упорно не хотел клеить старый домен к новому), в отличие от Яндекса.

День 1

Когда сайт перестал открываться в браузере, причину поняли сразу, как только проверили логи сервера и посмотрели почту на которую был зареган выделенный сервер. От хостинг провайдера, в почте было «письмо счастья» РКН, которое владелец сайта благополучно не прочитал (у меня доступов не было).

По логам сервера, сайт парсился ботами Яндекс и Гугл, как ни в чем, ни бывало.

Ключевые запросы по которым ранее были переходы на портал, по-прежнему держались в ТОП 10 поисковой выдачи, но при попытке перехода по ссылке из серча, проект не работал, т. к. уже был заблокирован хостингом из за выявленных нарушений РКН.

к. уже был заблокирован хостингом из за выявленных нарушений РКН.

Интересная особенность, не знаю, то ли это особенности работы хостинга, то ли из-за решения РКН, но блокирнули только 443 порт, 80 — работал. Т.е. если убрать 301 редирект с версии сайта на https, сайт бы работал.

P.S.: Если важно сохранить трафик и быстро среагировать, рекомендую настраивать мониторинг минимум раз в сутки, на попадание сайта в список РКН.

День 2

После того, как в первый день погуглил и поизучал инфу, которой было с гулькин нос и она была раскидана по разным источникам, проконсультировались с юристом, опросили знакомых владельцев сайтов, обсудили свои догадки (в постановлении не было четкой причины, было указание только на домен), начали править тексты и убирать блоки за которые могли закрыть сайт.

Т.к. мы не знали, сколько бы длилась эпопея с разблокировкой домена, было принято решение купить домен-зеркало и склеить его через 301 редирект, чтобы можно было побыстрее вернуть трафик и заменить url неработающего домен на новые в результатах поисковой выдачи.

P.S.: Как разблокировать старый домен и какие еще действия еще можно предпринять, подробно написал в статье: РКН: Что это такое, как работает ведомство. (ссылка в самом начале).

День 4

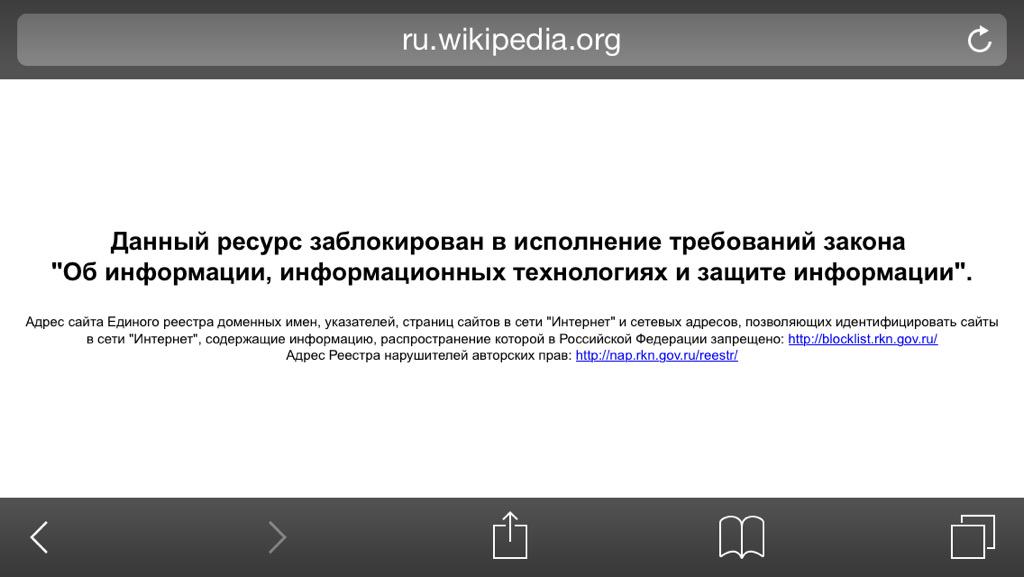

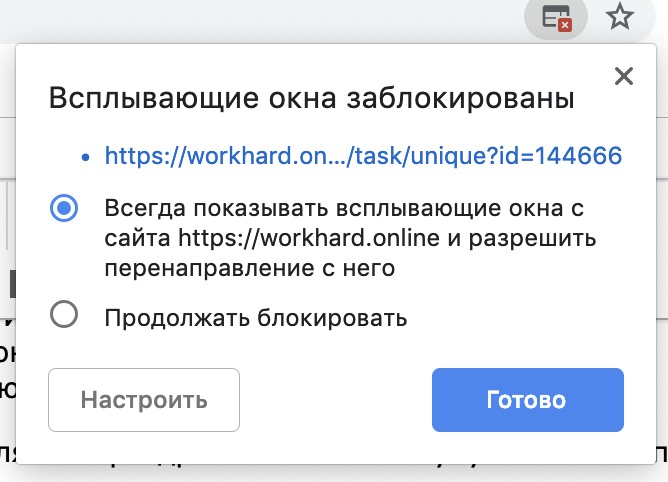

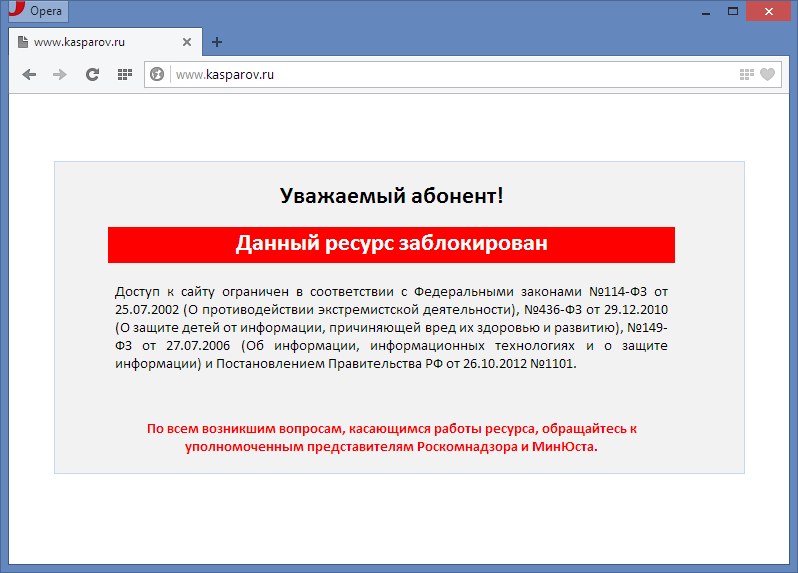

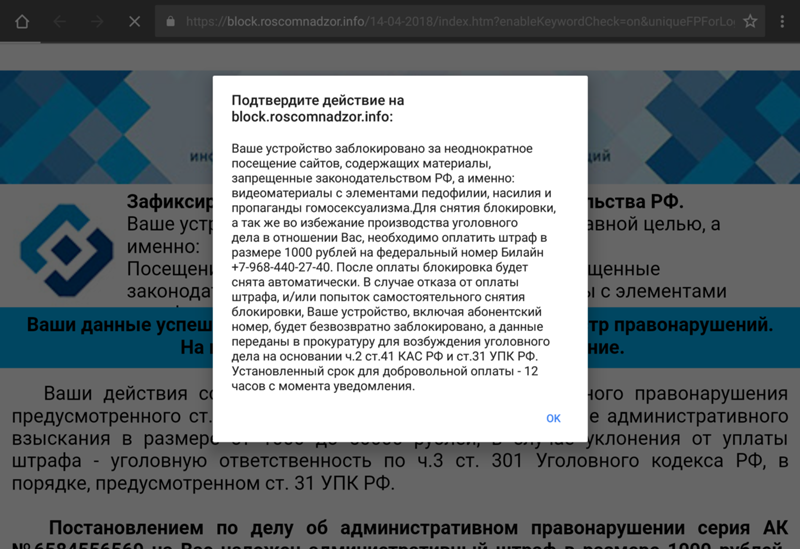

Сайт по прежнему недоступен для пользователей по старому домену, только еще появилось сообщение о блокировки web-ресурса от интернет провайдера.

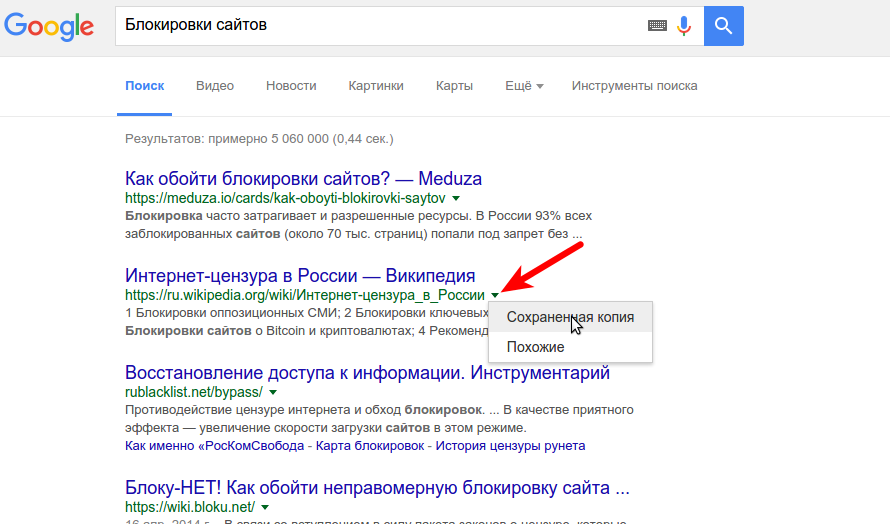

При попытке определить какие страницы домена остались в индексе поисковой системы посредством запроса в яндексе

https://yandex.ru/search/?lr=213&surl=site.ru&text=поисковой_запрос

увидел, что в выдаче начали появляться страницы нового домена, т.е. пошла склейка нового сайта.

День 5

Решил проверить, начал ли Гугл склеивать новый домен со старым. Для этого вбил в строку поиска выборочно несколько самых посещаемых страниц сайта. В индексе, по-прежнему были ссылки на старый домен.

Попытался ускорить попадание в индекс нескольких важных страниц нового домена закупкой ссылок с сайтов СМИ — особого результата не увидел, хотя ссылки были не с самых дешевых источников и посещаемость у них была 1000-3000 чел/сутки.

P.S.: При проверке на момент написания текста выяснил, что в ТОПе по старому домену еще есть очень много не склеенных страниц портала.

Когда делал выборочную проверку по ключам, которые были в ТОПе в Гугла и давали максимальный трафик, заметил конкурента, который попал под блок чуть раньше нас и по наблюдениям, точно не работал где то недели две, пока они не переехали на другой домен. Или сразу не заметили, или не знали что делать и как быстро решить проблему. У него тоже в ТОПе долго висели url от старого домена по некоторым страницам.

P.S.: В процессе работы увидел еще нескольких конкурентов, которые также попали в список РКН, но они быстро восстановили доступ к старому домену и переклеили информацию на новый.

День 7

После выходных, опять проверял сайт в результатах выдачи Гугла, чтобы посмотреть изменилось ли что-то от проделанных действий. Увидел забавную картину, о которой я бы и не узнал, если бы за выходные не переехал с Краснодара, в соседний небольшой городок.

Так вот, когда перешел по ссылке из результатов выдачи по старому домену и сайт открылся без vpn по новому, сразу не понял, что произошло. Спустя несколько минут, поймал себя на мысли, что домен у нового провайдера не блокируется и меня редиректит на новый.

Тогда пошел проверять блокировку ресурса с мобильного телефона и разных ip-адресов: МСК, Краснодара и смартфона с питерской симкой. Сайт был в блоке, а в соседнем городе нет. Почему так, не знаю, возможно дело в кэше DNS провайдера, а может в другом причина.

P.S.: Была у меня одна забавная история с кэшем dns у одного Севастопольского провайдера. Когда жил в Севастополе и делал сайт на одном хостинге, а потом перенес его на другой. Сайт с кабельного интернета был недоступен, а с мобильного телефона работал. Обратился к провайдеру, который ответил, что видимо закешировался dns. Хоть техподдержка и сказала, что кешь скинула и сайт должен был сразу заработать, через кабель он заработал только спустя 3-5 дней.

День 8

Нужно было каким-то образом возвращать старый домен, поскольку на нем растилась ссылочная масса, с которой на сайт могли совершить переход новые пользователи или пользователи у которых он был в закладках. Для этого решили повесить страницу-заглушку, с похожим контентом, убрать 301 и написать письмо о снятии блокировки в РКН.

Для этого решили повесить страницу-заглушку, с похожим контентом, убрать 301 и написать письмо о снятии блокировки в РКН.

P.S.: Пока ждали ответ, в панели Яндекс.Вебмастере сайты расклеились из за различного контента) Что делал, подробно написал в первой ссылке в начале статьи выше.

День 10

Обратную связь от РКН после подачи заявления получили примерно через 7 дней. Когда сняли ограничение, по старым url с поиска, при клике редиректило уже на новый домен без впн.

Что было с трафиком до/после?

После блокировки ресурса, трафик сократился примерно на 80-90%, т.е. откуда то, на сайт все же переходы были. Как выяснилось позже, когда анализировал метрику, остаточный трафик на сайт шел с «глубинки». Об этом бы никогда бы не узнал, не переехав за выходные в другой населенный пункт.

P.S.: На момент написания статьи трафик восстановился примерно на 80% из Гугла и Яндекса. Проблема в том, что портал очень большой и боты его не успевают быстро переиндексировать, хотя и был настроен Last-Modified.

Выводы

РНК — это не фильтр поисковых систем, как многие могут считать. Если у вас ресурс не из одной сотни страниц, для поисковых роботов он будет некоторое время работать в обычном режиме, но через время страницы вывалятся из индекса серча и новые не будут индексироваться.

Ограничение доступа к веб ресурсу и его поддоменам происходит в первую очередь на уровне хостинга, во вторую провайдером связи, где есть нарушения.

Новое зеркало вскоре после переезда будет заблокировано, если не устранены предписания Роскомнадзора.

Если вы хотите быстро восстановить трафик, нужно использовать только 301 редирект. От 302 в результатах выдачи поисковых систем будут url заблокированного домена, кликнув по которому, посетитель будет видеть неработающий сайт.

Если резко упал трафик почти до нуля, первым делом проверяйте блокировку на сайте РКН. Если блока нет, копайте дальше.

А ваш проект блокировал РКН? Наблюдали, что происходит с проектом? Можете поделиться полезной информацией?

P. S.: Зашел материал? Подписывайтесь на публикации. Будет еще много интересного

S.: Зашел материал? Подписывайтесь на публикации. Будет еще много интересного

На этом все, спасибо за внимание.

Будут вопросы, задвавайте в комментариях или пишите в личку

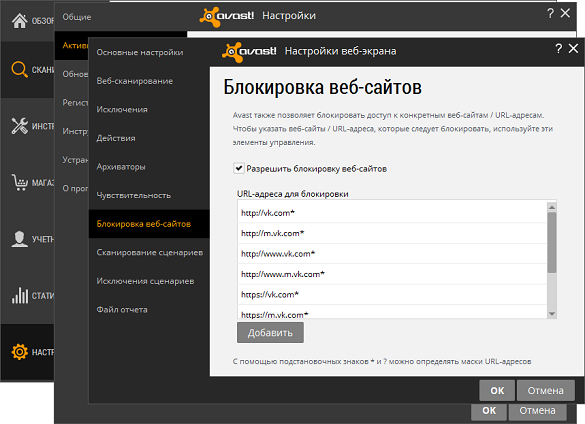

Как заблокировать доступ к сайту на роутере D-Link

Просматривал на сайте раздел с инструкциями для маршрутизаторов D-link, и понял, что нет руководства по блокировке доступа к сайтам на роутерах D-Link. Решил это исправить и подготовить инструкцию, в которой покажу, как можно быстро внести адрес любого сайта в список заблокированных, и закрыть к нему доступ через роутер.

Эта информация подойдет практически для любого роутер D-Link. DIR 300, DIR 615, DIR 620, 320 и т. д. У меня сейчас есть D-Link DIR 300 и DIR 615, так что проверять буду на них. Честно признаюсь, я не очень люблю писать статьи по маршрутизаторам этого производителя. Все потому, что у них очень много вариантов панели управления, которые очень сильно отличаются внешним видом. И из-за этого очень сложно создать одну, универсальную инструкцию.

Что касается именно блокировки сайтов через роутер D-Link, то там этот URL-фильтр сделан очень просто и понятно. Достаточно всего лишь включить функцию и указать адреса сайтов, которые нужно заблокировать, или не нужно блокировать. Затем сохраняем настройки, перезагружаем роутер и все работает. Доступа к заблокированным сайтам нет. Но у такого способа блокировки есть два больших минуса Сразу о них говорю, чтобы потом не было вопросов.

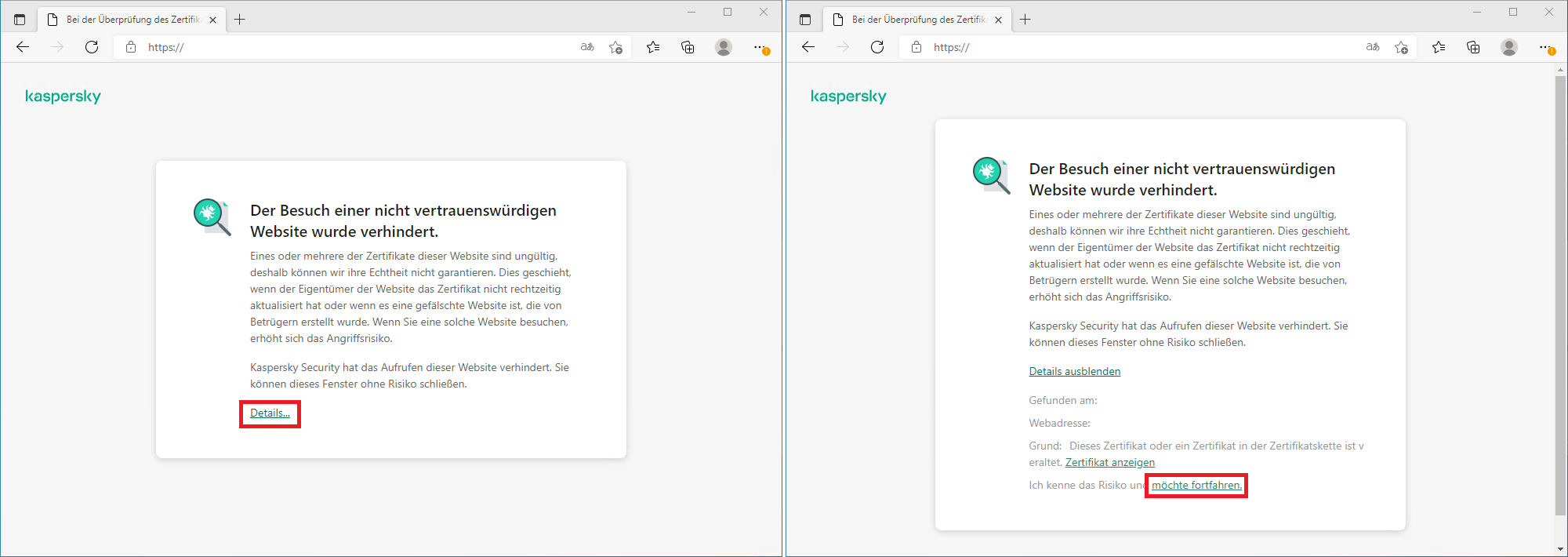

- Невозможно заблокировать сайты, которые работают по https протоколу. А на сегодняшний день, это большое количество сайтов. Особенно популярных. Для блокировки сайтов, которые работают по https советуют использовать «Межсетевой экран/IP-фильтр». Но как работает эта функция, я не разбирался.

- Так же такую блокировку очень просто обойти, если включить например «Турбо» режим в браузере, использовать VPN, или браузер TOR.

А еще, данный способ не позволяет блокировать работу приложений социальных сетей на мобильных устройствах.

В любом случае, нам сначала нужно зайти в панель управления маршрутизатора. Для этого нужно перейти по адресу 192.168.0.1 и указать данные для входа. Заводские: admin и admin. Если вы их меняли, значит указываете свои. Вот подробная инструкция: как зайти в настройки роутера D-Link.

Сначала я покажу как все это делается в самой новой (на момент написания статьи) панели управления. Обновил свой DIR 615 перед тем, как писать инструкцию.

- В настройках нужно открыть раздел «Межсетевой экран» – «IP-фильтр».

- Включить функцию «URL-фильтр».

- Выбрать режим блокировки. Блокировать только сайты из списка, или блокировать все сайты, кроме тех, которые в списке.

- Добавить в список адреса сайтов, которые необходимо заблокировать.

Вот так:

Сохраняем настройки нажав на кнопку «Применить», и сайты будут заблокированы. Если не сработает – перезагрузите роутер.

Давайте рассмотрим еще другие версии прошивок. С другими панелями управления.

Если у вас другая панель управления D-Link

В версии прошивки 2.5 сама страница с настройками у меня была другой. Нужно открыть раздел «Контроль» – «URL-фильтр». Включаем функцию и выбираем режим блокировки.

Дальше переходим в раздел «URL-адреса» и добавляем в список адреса необходимых сайтов. Должно получится примерно вот так:

Добавляем все необходимые сайты.

Блокировка сайтов в темной панели управления D-Link

Все примерно так же. В настройках, на вкладке «Контроль» выберите «URL-фильтр». Дальше нужно на вкладке «Конфигурация» включить эту функцию. Затем переходим на вкладку «URL-адреса» и добавляем необходимые адреса в список.

Не забудьте сохранить настройки.

Пишите комментарии, задавайте вопросы. Всего хорошего!

Похожие статьи

Windows 11 — подборка статей и подробных инструкций Windows 10 — все инструкции по настройке интернета и решению проблемПопулярные статьи

Новые статьи

Как исправить DNS PROBE FINISHED BAD CONFIG? Пропал Wi-Fi или Bluetooth адаптер в Windows 11 и Windows 10 на ноутбуке Настройка наружной Wi-Fi камеры TP-Link Tapo C320WS для видеонаблюдения за домом, дачей, квартирой, работниками через интернет Как зайти в настройки роутера с телефона? Драйвер Bluetooth для Windows 11: как скачать, установить, обновить, исправить проблемы?Комментарии

Как заблокировать HTTPS-сайты без проверки SSL — советы по веб-фильтрации

Хотите узнать, как заблокировать HTTPS-сайты без проверки SSL? В этой статье вы узнаете, как программное обеспечение для веб-фильтрации CurrentWare BrowseControl блокирует HTTPS-сайты, не нарушая шифрование.

Использование BrowseControl для блокировки веб-сайтов HTTPS без нарушения шифрования

BrowseControl — это агентское программное обеспечение для фильтрации веб-контента, которое может блокировать веб-сайты без проверки SSL. Просто установите клиент на конечные точки, которыми вы хотите управлять, выберите пользователей или компьютеры, которые вы хотите ограничить, и добавьте нужные URL-адреса или категории контента в черный список.

BrowseControl поддерживает простые настройки фильтрации HTTPS для блокировки сайтов на уровне домена и расширенную фильтрацию HTTPS для полной блокировки URL-адресов.

BrowseControl использует следующие технологии веб-ограничения:

- Платформа фильтрации Windows (WFP) для клиентов под управлением Windows Vista и более поздних версий, а также на серверах под управлением Windows Server 2008 и более поздних версий

- Winsock Layered Service Provider (LSP) для устаревших операционных систем Microsoft

- Microsoft UI Automation (UIA) разрешает и блокирует веб-сайты на основе URL-адресов, введенных в адресной строке веб-браузеров.

Эти технологии идеально подходят, если вы хотите заблокировать HTTPS-сайты в своей сети без проверки SSL. Начните сегодня с бесплатной 14-дневной пробной версии BrowseControl.

Получить бесплатную пробную версию

Попробовать живую демоверсию

Блокировка любого домена, IP-адреса или определенного URL-адреса на основе пользователей и устройств

Детальные функции блокировки Интернета в BrowseControl позволяют настраивать уникальные параметры для каждого из ваших пользователей или компьютеров.

Просто поместите пользователей или устройства, которыми вы хотите управлять, в их собственные группы политик и добавьте определенные сайты, которые вы хотите разрешить или заблокировать, в списки URL и категорий.

Этот уровень детализации идеален, когда администратор хочет заблокировать веб-сайты для одних пользователей и разрешить их для других. Например, сайты социальных сетей могут быть заблокированы для всех сотрудников, не входящих в отдел маркетинга.

Получите бесплатную пробную версию

Чат с CurrentWare

Фильтрация веб-сайтов в любом веб-браузере

BrowseControl включает в себя стандартный список наиболее распространенных браузеров (Google Chrome, Mozilla Firefox, Microsoft Edge Chromium, Microsoft Internet Explorer, Opera, Safari и т. д.). Если вы хотите заблокировать доступ в Интернет из любого другого браузера или приложения с возможностями просмотра, вы можете добавить их в список фильтрации.

Получить бесплатную пробную версию

Чат с CurrentWare

Удобная центральная консоль с импортом и синхронизацией Active Directory

Любое корпоративное решение по ограничению доступа в Интернет должно быть масштабируемым.

BrowseControl и другие программные решения в CurrentWare Suite поддерживают импорт и синхронизацию Windows Active Directory, позволяя вам использовать те же организационные единицы и иерархию Windows AD, к которым вы привыкли.

С удобной центральной консоли вы можете управлять настройками блокировки доступа в Интернет для всех сотрудников, экономя бесчисленные часы поддержки и обслуживания.

Получите бесплатную пробную версию

Общайтесь с CurrentWare

Блокируйте миллионы веб-сайтов HTTP и HTTPS всего за несколько кликов

Если вы просто хотите заблокировать веб-сайты, веб-фильтр намного проще в управлении, чем брандмауэр.

С помощью BrowseControl все, что вам нужно сделать, чтобы заблокировать веб-сайт, — это добавить конкретные сайты, которые вы хотите заблокировать, в черный список. Нет необходимости настраивать несколько записей политики, настраивать собственный внутренний центр сертификации (ЦС), отслеживать множество IP-адресов и блокировать одни и те же веб-сайты для каждого компьютера и сотрудника в вашей среде.

С помощью функции фильтрации категорий BrowseControl вы можете легко заблокировать миллионы веб-сайтов в более чем 100 категориях URL, включая социальные сети, порнографию, зараженные вирусами и фишинговые сайты. Каждый день добавляется более 10 000 новых доменов, что позволяет вам просто выбирать типы веб-сайтов, которые вы хотите заблокировать.

Каждый день добавляется более 10 000 новых доменов, что позволяет вам просто выбирать типы веб-сайтов, которые вы хотите заблокировать.

Фильтр URL-адресов даже позволяет импортировать список URL-адресов из файла .csv или .txt, что позволяет перенести существующие списки веб-сайтов в BrowseControl.

Получить бесплатную пробную версию

Чат с CurrentWare

Блокировать HTTPS-сайты для удаленных пользователей

Конфигурация сетевого брандмауэра не может защитить устройство, когда оно отключается. Программный клиент BrowseControl продолжает блокировать сайты, использующие последние известные политики, до тех пор, пока не будет восстановлено соединение с сервером CurrentWare.

Любые новые изменения настроек сайта вступят в силу после установления соединения между клиентом CurrentWare и сервером CurrentWare. Это переподключение может происходить через VPN, переадресацию портов через общедоступный статический IP-адрес или другие варианты удаленного подключения.

Получите бесплатную пробную версию

Чат с CurrentWare

Практический пример: TCAT берет под свой контроль использование Интернета студентами

Колледж прикладных технологий Теннесси (TCAT) является одним из лучших технологических учебных заведений в штате Теннесси. Они знали, что для того, чтобы продолжать предоставлять передовой опыт обучения, им необходимо интегрировать онлайн-ресурсы в свои учебные программы и методы обучения.

Но предоставление доступа в Интернет сопряжено с определенными рисками. Как инструктор по информационным технологиям, Габриэль Альварадо непреклонен в том, что образовательные учреждения должны защищаться от несанкционированного доступа к личной информации, принадлежащей ученикам, родителям или персоналу.

Габриэль знал, что ограничение доступа в Интернет с помощью блокирующего программного обеспечения необходимо для защиты от веб-угроз. В дополнение к повышению безопасности, BrowseControl предоставил учащимся TCAT оптимальный образовательный опыт, блокируя отвлекающие веб-сайты во время занятий и предотвращая влияние пропускной способности сети на производительность сети.

Параметры удаленной установки BrowseControl и центральная консоль управления сделали его лучшим фильтрующим программным обеспечением для TCAT, поскольку они могли развертывать программное обеспечение во время учебного семестра, а не ждать каникул. Учетные записи сотрудников и пользователей можно легко различить, что позволяет настраивать политики фильтрации в соответствии с потребностями каждой группы.

“ Знакомство учащихся с цифровым миром подразумевает ответственность за их защиту. И помимо обеспечения безопасности наших студентов, мы также должны обеспечить безопасность нашей системы! Студенты не всегда осознают опасные последствия своих действий в сети, поэтому всегда существует риск вредоносного поведения».

Габриэль Альварадо, инструктор CIS/CIT, TCAT Crump

Прочитать пример из практики

Что такое проверка SSL?

«Проверка SSL/TLS или перехват HTTPS — это процесс перехвата зашифрованного SSL/TLS интернет-соединения между клиентом и сервером… Это тот же метод, который используется в атаках «человек посередине» (MiTM)». – Статья автора по кибербезопасности Джея Таккара

– Статья автора по кибербезопасности Джея Таккара

Продукты для мониторинга корпоративной сети, включающие брандмауэр, прокси-сервер SSL или связанные с ними технологии, будут использовать проверку SSL для преобразования HTTPS в HTTP, чтобы определить, следует ли добавлять данный сайт в черный список на основе точного содержимого страницы.

Синонимы для проверки SSL и аналогичных методов проверки HTTPS включают HTTPS DPI (глубокую проверку пакетов), расшифровку SSL, перехват HTTPS, проверку безопасности транспортного уровня (TLSI), взлом и проверку безопасности транспортного уровня (TLS), разделение SSL (при злонамеренном использовании) и атаку «человек посередине» (при злонамеренном использовании).

Напротив, фильтр URL-адресов, такой как BrowseControl, будет блокировать веб-сайты на основе известного URL-адреса, IP-адреса или домена без необходимости взлома шифрования.

Риски использования проверки SSL для веб-фильтрации

Проверка SSL не лишена рисков. Например, в зависимости от конфигурации и настроек решений для проверки SSL содержимое HTTPS может быть непреднамеренно сделано доступным для внешних источников.

Например, в зависимости от конфигурации и настроек решений для проверки SSL содержимое HTTPS может быть непреднамеренно сделано доступным для внешних источников.

Принудительное дешифрование и повторное шифрование HTTPS-трафика также создает проблемы с ответственностью, поскольку компания, выполняющая проверку SSL (незлонамеренная атака «человек посередине»), теперь несет ответственность за влияние трафика HTTP на конфиденциальность и кибербезопасность.

Агентство кибербезопасности и безопасности инфраструктуры (CISA) и Агентство национальной безопасности (АНБ) выпустили предупреждения о рисках расшифровки сетевого трафика.

Кроме того, исследование 2017 года предупреждает, что проверка SSL может принести больше вреда, чем пользы. В этом исследовании приняли участие несколько авторитетных исследователей, в том числе Ричард Барнс из Исследовательской группы по безопасности в Интернете и Ник Салливан, руководитель отдела криптографии в Cloudflare.

Исследование показывает, что 62% промежуточных подключений были менее безопасными, а поразительные 58% имели серьезные уязвимости, которые позволили перехватить их позже.

Риски конфиденциальности и ответственности

«В США предприятия, использующие возможности TLSI, подчиняются законам, политикам и положениям о конфиденциальности. Предприятия должны быть осведомлены о применимых требованиях (например, в отношении конфиденциальных данных о финансах, здоровье и адвокате-клиенте) и настраивать TLSI для предотвращения несанкционированного раскрытия данных». – NSA

В то время как отслеживание использования компьютеров сотрудников является совершенно законным в большинстве юрисдикций, Взлом шифрования позволяет администратору видеть больше, чем просто URL-адрес веб-сайта, который посещает сотрудник.

При неповрежденном HTTPS любая конфиденциальная информация, такая как номера кредитных карт, имена пользователей и пароли, не будет видна третьим лицам. Однако при проверке SSL информацию принудительно отправляют открытым текстом по протоколу HTTP.

Этот процесс невероятно инвазивен, если сотрудник посещает веб-сайт, на котором он может раскрыть конфиденциальную информацию (например, веб-сайт банка, электронной коммерции или здравоохранения). Хотя многие продукты для мониторинга сети исключают любые сайты, о которых известно, что они содержат конфиденциальную информацию, все же существует риск неправильного использования или неправильной настройки, что может привести к утечке данных.

Хотя многие продукты для мониторинга сети исключают любые сайты, о которых известно, что они содержат конфиденциальную информацию, все же существует риск неправильного использования или неправильной настройки, что может привести к утечке данных.

Риски сетевой безопасности

Предупреждение CISA TA17-075A отмечает множество потенциальных рисков, связанных с преобразованием HTTPS в HTTP в корпоративных сетях.

«Организации, которые выполнили оценку рисков и определили, что проверка HTTPS является обязательным требованием, должны убедиться, что их продукты проверки HTTPS выполняют правильную проверку сертификата безопасности транспортного уровня (TLS). Продукты, которые не обеспечивают должным образом безопасную связь TLS и не передают пользователю сообщения об ошибках, могут еще больше ослабить сквозную защиту, которую должен обеспечить HTTPS».

«Многие продукты проверки HTTPS не проверяют должным образом цепочку сертификатов сервера перед повторным шифрованием и пересылкой клиентских данных, что допускает возможность атаки MiTM».

«Поскольку продукт проверки HTTPS управляет протоколами, шифрами и цепочкой сертификатов, продукт должен выполнять необходимые проверки HTTPS. Неспособность выполнить надлежащую проверку или адекватно передать статус проверки увеличивает вероятность того, что клиент станет жертвой атак MiTM со стороны злонамеренных третьих лиц».

АНБ также отмечает, что «Основной риск, связанный со встроенным ЦС TLSI, заключается в потенциальном злоупотреблении ЦС для выпуска несанкционированных сертификатов, которым доверяют клиенты TLS. Злоупотребление доверенным ЦС может позволить злоумышленнику подписать вредоносный код, чтобы обойти IDS/IPS хоста или развернуть вредоносные службы, которые выдают себя за законные корпоративные службы или внешние серверы для клиентов».

Эти риски также не являются теоретическими. Фиаско SSL-сертификата TURKTRUST в 2011 году демонстрирует, как доверенные центры сертификации (ЦС) могут случайно или злонамеренно выдавать промежуточные сертификаты, которыми злоумышленники могут злоупотреблять.

Снижение производительности сети

Любая технология, использующая дешифрование для блокировки сайта, потребует значительных ресурсов, и большинство предприятий не имеют оборудования для проверки зашифрованного трафика в масштабе. Постоянная расшифровка и шифрование трафика влияет на производительность сети, и для смягчения этого влияния на производительность требуется дополнительное оборудование, которое может оказаться невозможным для большинства сред.

Сложность управления

Если вы просто хотите, чтобы сайт был заблокирован в вашей сети, вам нужен простой веб-фильтр со списком блокировки (черный список). Дополнительные административные издержки являются оправданным компромиссом только в том случае, если для вашей среды требуется проверка HTTPS.

Проверка SSL может нарушить функциональность веб-сайта таким образом, что это будет трудно устранить. Например, переключение учетных записей пользователей в Google может перестать работать, или вы не сможете войти на определенные сайты, или изображения могут перестать загружаться на определенных сайтах и т. д.

д.

Чтобы правильно использовать проверку SSL, вам необходимо настроить собственную внутреннюю инфраструктуру центра сертификации или экспортировать самоподписанный сертификат из брандмауэра и установить его на каждом клиенте.

Для чего используется проверка SSL?

Хотя различных связанных категорий расшифровки HTTPS может быть гораздо больше, чем необходимо для блокировки определенных сайтов, я хотел бы отметить практические варианты использования этой технологии.

Веб-фильтры будут блокировать любой веб-сайт, добавленный в список блокировки (черный список). Это идеальный вариант, когда адрес данного нежелательного веб-сайта известен, но он будет блокировать только домены, которые находятся в черном списке.

Если сотрудник щелкнет ссылку и перейдет на вредоносный веб-сайт, который еще не заблокирован, он рискует занести вредоносное ПО на свой компьютер или стать жертвой фишинга. Инструменты проверки SSL позволяют предприятиям динамически расшифровывать трафик, проверять расшифрованное содержимое на наличие угроз, а затем повторно шифровать его перед тем, как оно войдет в сеть или покинет ее.

Заключение

Программное обеспечение для ограничения доступа в Интернет является идеальным инструментом для блокировки веб-сайтов без проверки SSL. Взлом шифрования и глубокая проверка пакетов должны быть зарезервированы для расширенной защиты от угроз в средах, где требуется проверка HTTPS.

Готовы начать блокировку HTTPS-сайтов? Получите БЕСПЛАТНУЮ пробную версию BrowseControl, программы ограничения доступа в Интернет от CurrentWare.

Начните блокировать сайты сегодня Узнать больше

tls — Может ли интернет-провайдер выборочно блокировать HTTPS?

спросил

Изменено 8 лет, 10 месяцев назад

Просмотрено 7к раз

Может ли интернет-провайдер выборочно блокировать HTTPS, т. е. некоторые веб-сайты не могут быть доступны с использованием HTTPS, в то время как другие могут быть доступны?

е. некоторые веб-сайты не могут быть доступны с использованием HTTPS, в то время как другие могут быть доступны?

Все текущие браузеры используют SNI (индикатор имени сервера), чтобы можно было настроить разные имена хостов на одном и том же IP-адресе, но с разными сертификатами. Чтобы это работало, имя хоста целевого сервера включено в начальный пакет рукопожатия от клиента (ClientHello).

Выборочно блокируя ClientHello, если он содержит определенные строки внутри расширения SNI, брандмауэр может блокировать определенные сайты SSL, даже не затрагивая другие сайты SSL за тем же IP-адресом. На брандмауэрах с меньшими возможностями (без более глубокой проверки) вы можете просто использовать более широкие правила для блокировки доступа к определенным IP-адресам.

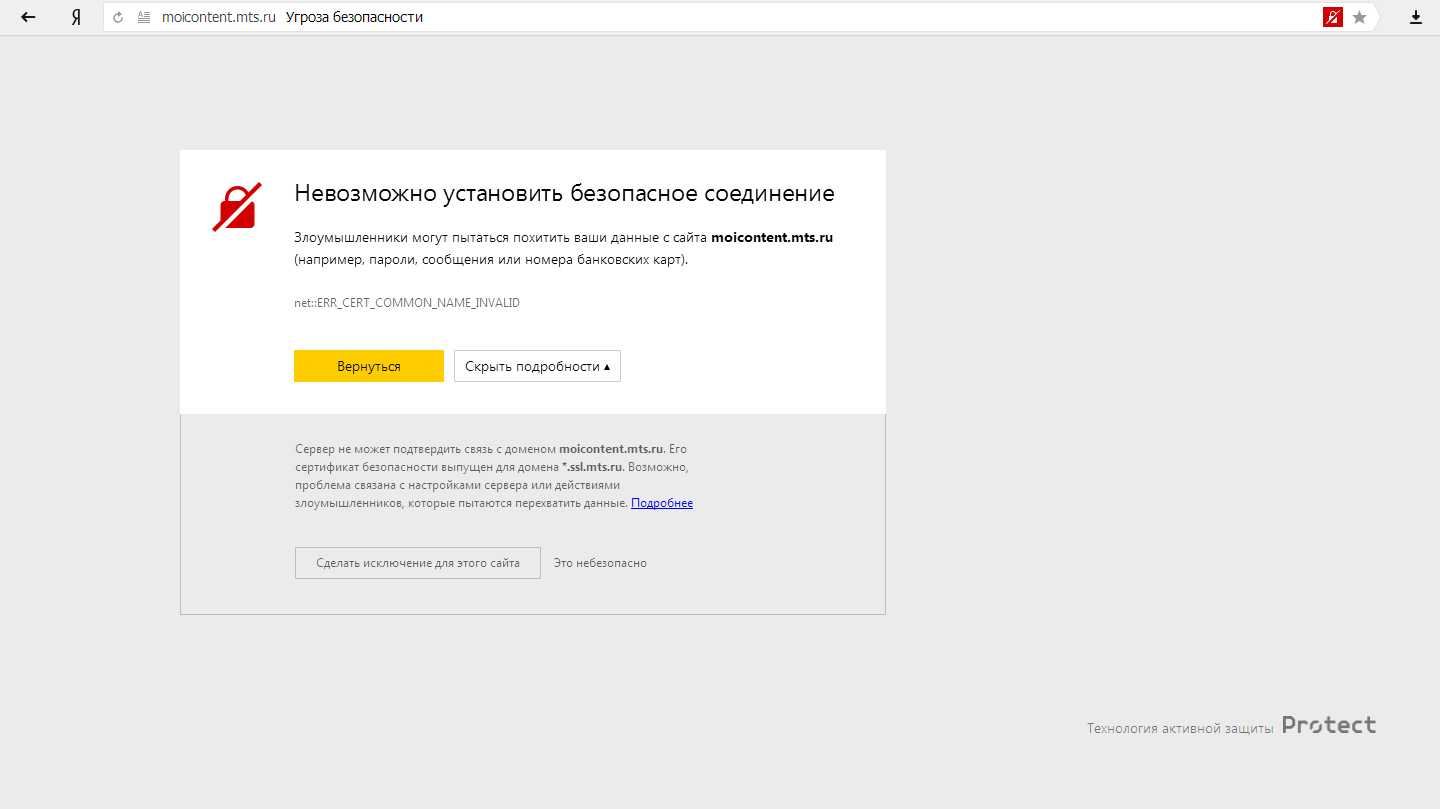

Поскольку это SSL, а брандмауэр не имеет доступа к реальному сертификату, он не может отправить клиенту правильную страницу с ошибкой, поэтому клиент просто получает странное сообщение об ошибке в браузере, потому что соединение либо было сброшено, либо истекло время ожидания, в зависимости от того, как брандмауэры обрабатывают блокировку.

Технически провайдер может заблокировать любой трафик, так как он является вашим путем к остальной части Интернета. Они могут блокировать любые порты, веб-сайты и т. д.

Если вы спрашиваете, могут ли они понизить версию сайта, который вы запрашиваете с HTTPS, до обычного HTTP, возможно, они могут предоставить вам такую страницу. Но он не будет отображаться как HTTPS, вы увидите URL-адрес как HTTP и не увидите значок блокировки и т. д. На уровне пакетов HTTPS и HTTP выглядят по-разному и предоставляют разную информацию.

Что может сделать интернет-провайдер

- Как сетевой оператор, интернет-провайдер может заблокировать весь трафик в/из некоторых IP-адресов для порта 443, который является стандартным TCP-портом, используемым для HTTPS. Это может быть простое правило брандмауэра. Под «блокировкой» я подразумеваю предотвращение установления TCP-соединения вообще. (Отправить страницу отказа по HTTPS немного сложнее — теоретически это невозможно.

)

) - Если вы запрашиваете

http://example.com/, и сервер обычно отправляет обратно HTTP-перенаправление, говорящее вашему браузеру перейти наhttps://example.com/вместо этого, интернет-провайдер может перехватить этот ответ перенаправления.

Что не может сделать провайдер

Предположим, провайдер не может взломать или иным образом обойти криптографию.

- Интернет-провайдер не может отличить запрос на

https://example.com/some/permissible/locationиhttps://example.com/some/objectionable/locationи, следовательно, не может выборочно блокировать URL-адреса в пределах одного веб-сайта. - Интернет-провайдер не может различить

https://virtualhost1.example.com/иhttps://virtualhost2.example.com/, если оба виртуальных хоста размещены на одном и том же IP-адресе и используют групповой SSL-сертификат. Однако для этого можно подделать DNS — см. ниже.

Предостережения

- Если пользователь по незнанию отклоняет все предупреждения о несоответствии SSL-сертификатов, это аннулирует всю защиту от посредников, которую обычно обеспечивает SSL.

)

)

Ваш комментарий будет первым