Активация продукта для Windows — поддержка в Интернете и по телефону

Windows 7 Windows 8.1 Windows 10 Windows 11 Еще…Меньше

Активация позволяет убедиться, что ваша копия Windows подлинная и не используется на большем числе устройств, чем разрешено условиями лицензионного соглашения на использование программного обеспечения корпорации Майкрософт. Существует три способа активации продукта. Через Интернет в режиме онлайн, по телефону с помощью автоматизированной системы или с помощью специалиста службы поддержки.

Интернет. При запуске активации Windows попытается обнаружить подключение к Интернету. Если оно будет найдено, можно выполнить активацию через Интернет. При возникновении проблем с активацией через Интернет или при отсутствии подключения к Интернету можно выполнить активацию по телефону. Чтобы активировать продукт через Интернет, используйте метод «Активация через Интернет« ниже.

Автоматизированная система и

Чтобы получить номер телефона службы поддержки активации, используйте метод «Активация по телефону» ниже. Вы получите возможность активировать свое устройство по телефону. Попробуйте активировать продукт с помощью этого метода. Если вы не сможете выполнить активацию, вас соединят со службой поддержки Майкрософт в вашем регионе или стране.

Чтобы получить номер телефона службы поддержки активации, используйте метод «Активация по телефону» ниже. Вы получите возможность активировать свое устройство по телефону. Попробуйте активировать продукт с помощью этого метода. Если вы не сможете выполнить активацию, вас соединят со службой поддержки Майкрософт в вашем регионе или стране.

Чтобы активировать Windows 11 через Интернет:

Поскольку Windows 11 автоматически активируется при подключении к Интернету, вы можете проверить состояние активации, выбрав Пуск > Параметры > Система > Активация и просмотрев раздел Windows.

Если не удастся активировать продукт через Интернет, сначала попробуйте устранить неполадки активации, следуя рекомендациям в статье Активация Windows.

Чтобы активировать Windows 11 по телефону:

- org/ItemList»>

-

Выберите Пуск > Параметры > Система > Активация.

-

В разделе Активировать Windows сейчас выберите Активировать по телефону.

Чтобы активировать Windows 10 через Интернет:

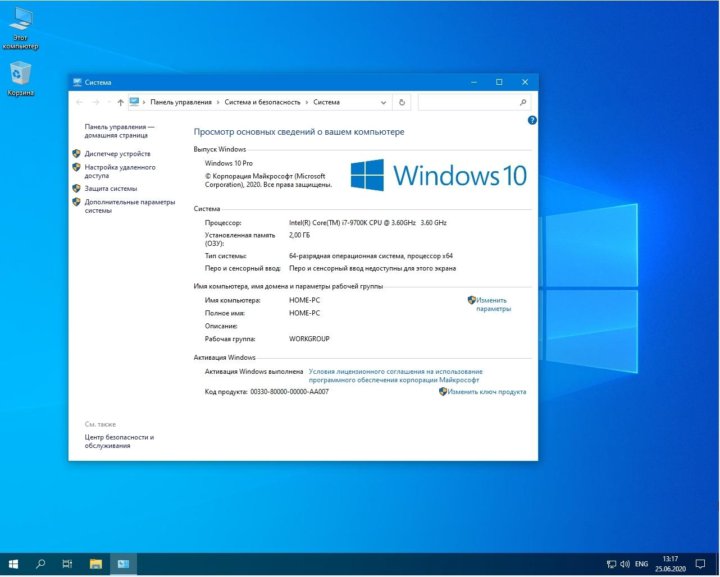

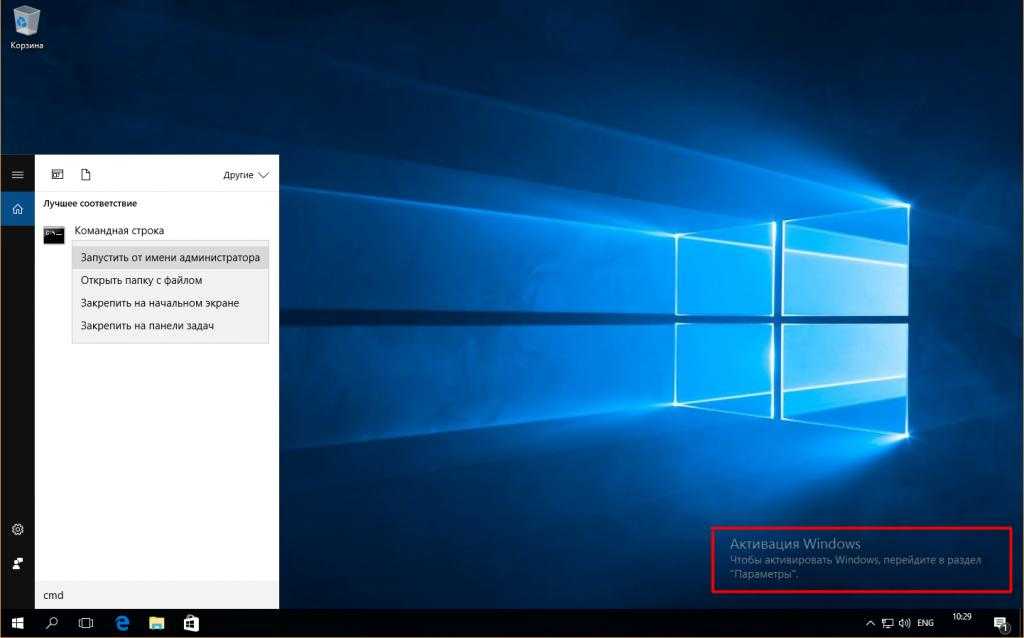

Поскольку Windows 10 автоматически активируется при подключении к Интернету, вы можете проверить состояние активации, выбрав Пуск > Параметры > Обновление и безопасность > Активация и просмотрев раздел

Если не удастся активировать продукт через Интернет, сначала попробуйте устранить неполадки активации, следуя рекомендациям в статье Активация Windows 10.

Чтобы активировать Windows 10 по телефону:

-

Выберите Пуск > Параметры > Обновление и безопасность > Активация.

-

В разделе Активировать Windows сейчас выберите Активировать по телефону.

-

Выберите свое расположение (или ближайшее к вам расположение) в раскрывающемся списке и нажмите кнопку Далее.

-

Наберите один из доступных телефонных номеров, указанных в списке.

Автоматическая система предоставит инструкции по процессу активации.

Автоматическая система предоставит инструкции по процессу активации. -

Если вы не сможете выполнить активацию, вас соединят со службой поддержки Майкрософт в вашем регионе или стране.

Если параметр Активировать по телефону не отображается:

Нажмите клавишу Windows+R, введите slui 4 в поле «Открыть» и нажмите кнопку OK.

-

Выберите свое расположение (или ближайшее к вам расположение) в раскрывающемся списке и нажмите кнопку Далее.

- org/ListItem»>

Наберите один из доступных телефонных номеров, указанных в списке. Автоматическая система предоставит инструкции по процессу активации.

-

Если вы не сможете выполнить активацию, вас соединят со службой поддержки Майкрософт в вашем регионе или стране.

Поддержка Windows 8.1 прекращена

Поддержка Windows 8.1 закончилась 10 января 2023 г. Чтобы продолжить получать обновления системы безопасности от Майкрософт, рекомендуется перейти на компьютер с Windows 11.

Подробнее

При запуске активации Windows попытается обнаружить подключение к Интернету. Если оно будет найдено, можно выполнить активацию через Интернет. При возникновении проблем с активацией через Интернет или при отсутствии подключения к Интернету можно выполнить активацию по телефону.

Чтобы активировать Windows 8.1 через Интернет:

-

Нажмите кнопку Пуск, в поле поиска введите Параметры компьютера и выберите Параметры компьютера в списке результатов.

-

Выберите пункт Активировать Windows.

-

Введите ключ продукта Windows 8.1, выберите Далее и следуйте инструкциям.

Чтобы активировать Windows 8.1 по телефону:

- org/ItemList»>

-

Нажмите кнопку Пуск, в поле поиска введите Параметры компьютера и выберите Параметры компьютера в списке результатов.

-

Выберите пункт Активация Windows и нажмите Обратиться в службу поддержки, чтобы получить помощь. Может потребоваться ввести пароль учетной записи администратора или подтвердить выбор.

-

Выберите свое расположение (или ближайшее к вам расположение) в раскрывающемся списке и нажмите кнопку Далее.

-

Наберите один из доступных телефонных номеров, указанных в списке.

При возникновении проблем с активацией см. разделы Почему не удается активировать Windows? и Справка по ошибкам активации Windows.

Поддержка Windows 7 закончилась 14 января 2020 года.

Чтобы продолжить получать обновления системы безопасности от Майкрософт, мы рекомендуем перейти на Windows 11.

Подробнее

Чтобы активировать Windows 7 через Интернет:

-

Нажмите кнопку Пуск , щелкните правой кнопкой мыши пункт

Компьютер, выберите раздел Свойства, а затем — Активировать Windows. - org/ListItem»>

Если Windows обнаруживает подключение к Интернету, выберите вариант Активировать Windows сейчас через Интернет. Может потребоваться ввод пароля администратора или подтверждение выбора.

-

При отображении соответствующего запроса введите свой ключ продукта Windows 7, нажмите кнопку Далее и следуйте инструкциям.

Чтобы активировать Windows 7 по телефону:

-

Нажмите кнопку Пуск , щелкните правой кнопкой мыши пункт Компьютер, выберите раздел Свойства, а затем — Активировать Windows.

- org/ListItem»>

Выберите Показать другие способы активации.

-

Введите ключ продукта Windows 7 и нажмите Далее.

-

Выберите параметр Использовать автоматическую телефонную систему. Может потребоваться ввести пароль учетной записи администратора или подтвердить выбор.

-

Выберите свое расположение (или ближайшее к вам расположение) в раскрывающемся списке и нажмите кнопку Далее.

-

Наберите один из доступных телефонных номеров, указанных в списке.

Автоматическая система предоставит инструкции по процессу активации.

Автоматическая система предоставит инструкции по процессу активации.

При возникновении проблем с активацией см. разделы Почему не удается активировать Windows? и Справка по ошибкам активации Windows.

Если нужно активировать Microsoft Office, см. статью Активация Office для ПК или Активация Office для Mac.

Вход в учетную запись Майкрософт с помощью Windows Hello или ключа безопасности

Справка по учетной записи Windows

Обзор

- Обзор

Вход

- Вход в Windows

- Параметры входа и защита учетной записи

- Выйти из Windows

- Устранение проблем со входом

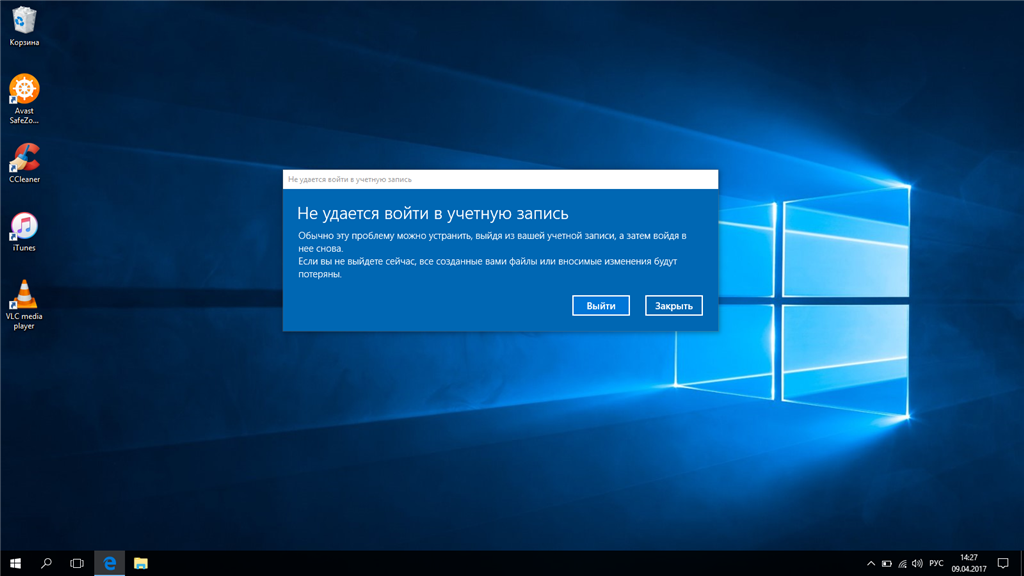

- Ошибка: Мы не можем войти в вашу учетную запись

Windows Hello

- Сведения о Windows Hello

- Вход с помощью Windows Hello

- Устранение неполадок Windows Hello

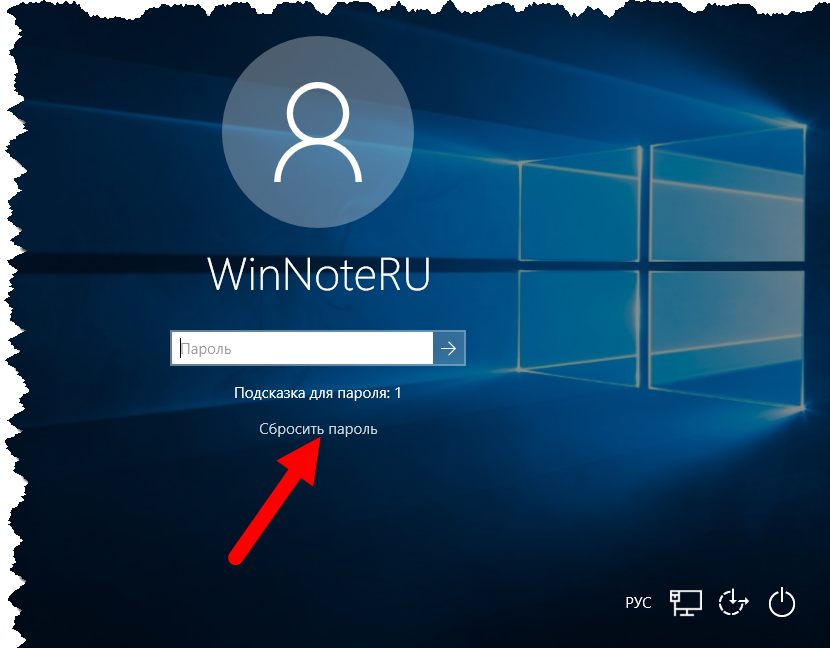

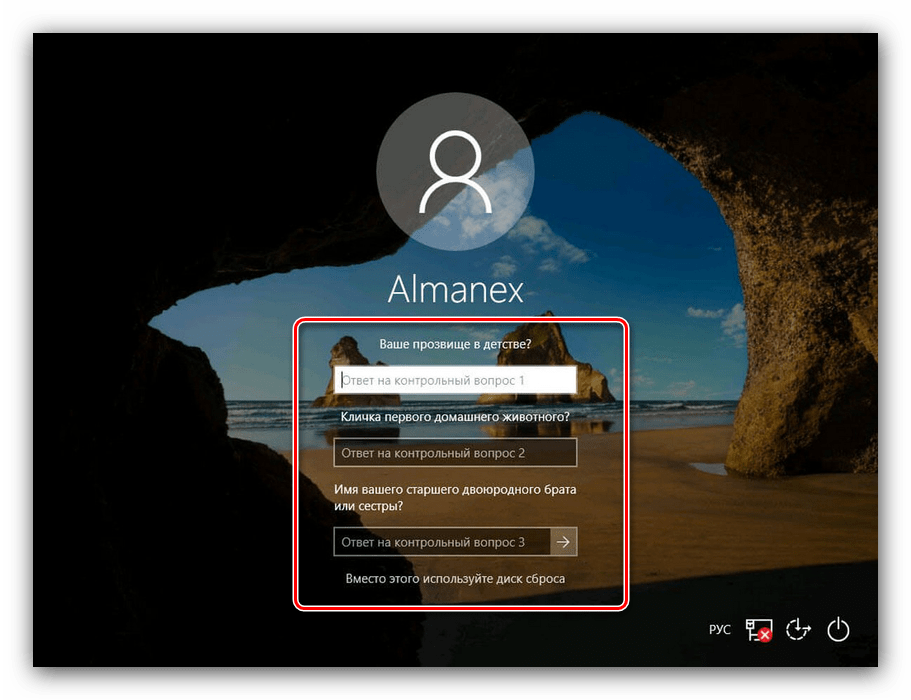

Сброс пароля

- Изменение и сброс пароля

- Создание диска сброса пароля

- Сброс пароля локальной учетной записи

Сброс ПИН-кода

- Сброс ПИН-кода, если выполнен вход

- Сброс ПИН-кода, если выполнен выход

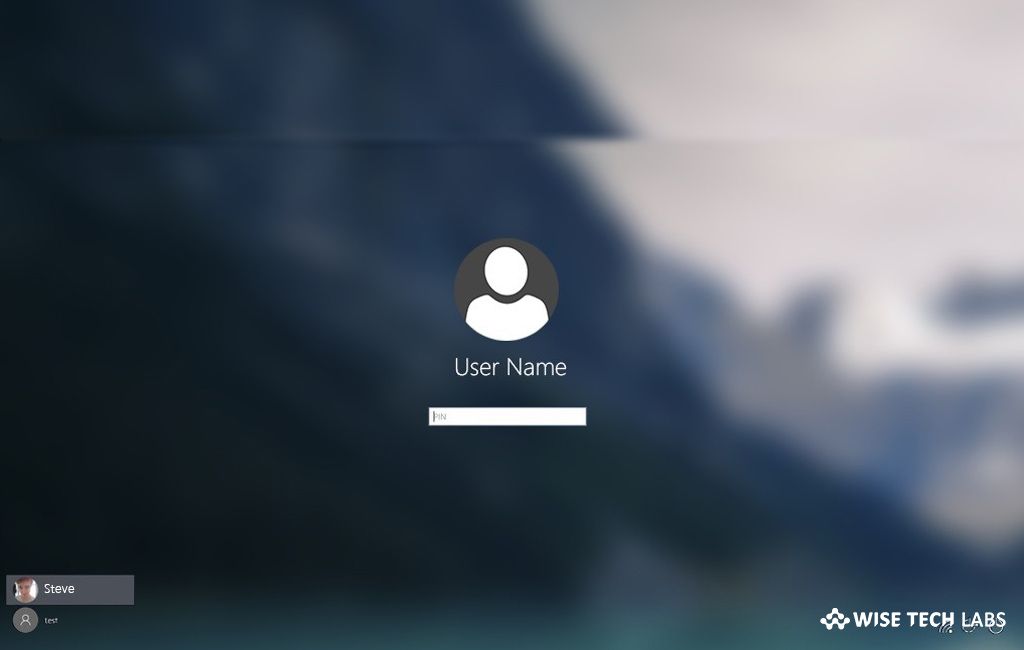

Управление учетными записями на компьютере

- Добавление и удаление учетных записей

- Изменение аватара

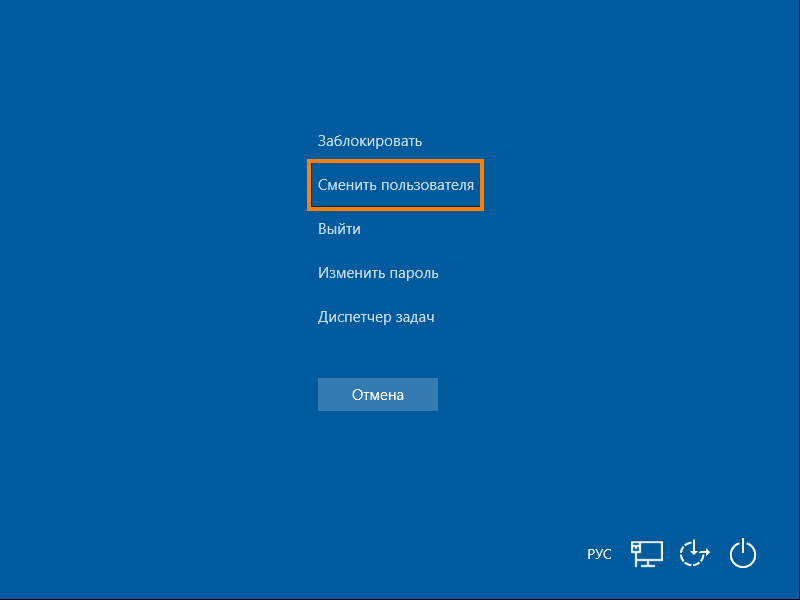

- Переключение учетных записей

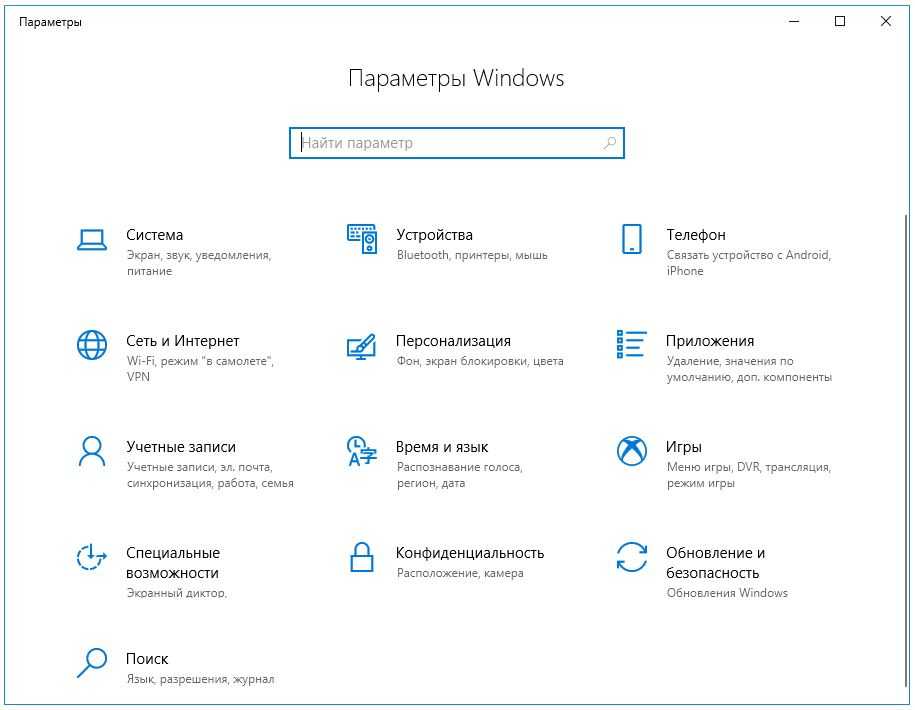

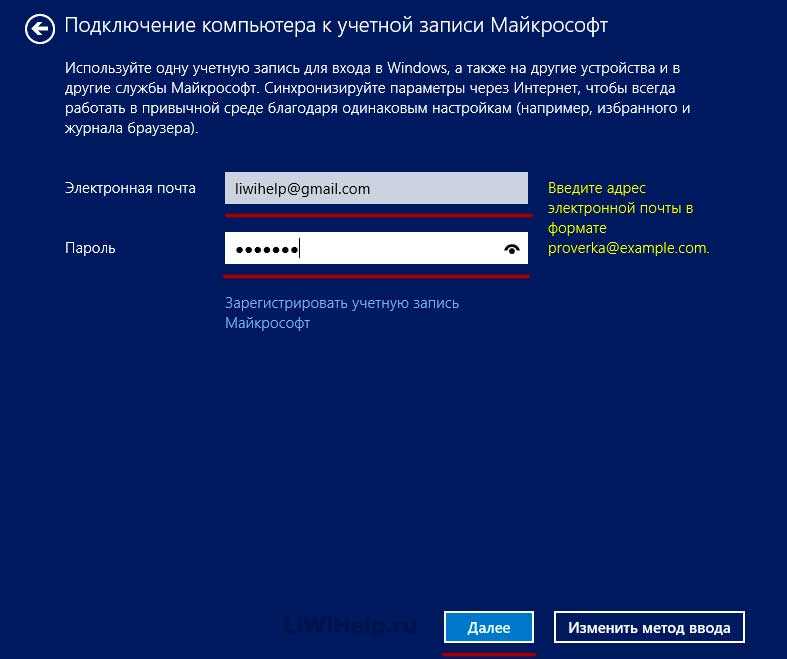

- Переход с локальной учетной записи на учетную запись Майкрософт

Справка по учетной записи Windows

Обзор

- Обзор

Вход

- Вход в Windows

- Параметры входа и защита учетной записи

- Выйти из Windows

- Устранение проблем со входом

- Ошибка: Мы не можем войти в вашу учетную запись

Windows Hello

- Сведения о Windows Hello

- Вход с помощью Windows Hello

- Устранение неполадок Windows Hello

Сброс пароля

- Изменение и сброс пароля

- Создание диска сброса пароля

- Сброс пароля локальной учетной записи

Сброс ПИН-кода

- Сброс ПИН-кода, если выполнен вход

- Сброс ПИН-кода, если выполнен выход

Управление учетными записями на компьютере

- Добавление и удаление учетных записей

- Изменение аватара

- Переключение учетных записей

- Переход с локальной учетной записи на учетную запись Майкрософт

Windows 11 Windows 10 Windows 10, version 1809, all editions Панель мониторинга учетной записи Майкрософт Еще. ..Меньше

..Меньше

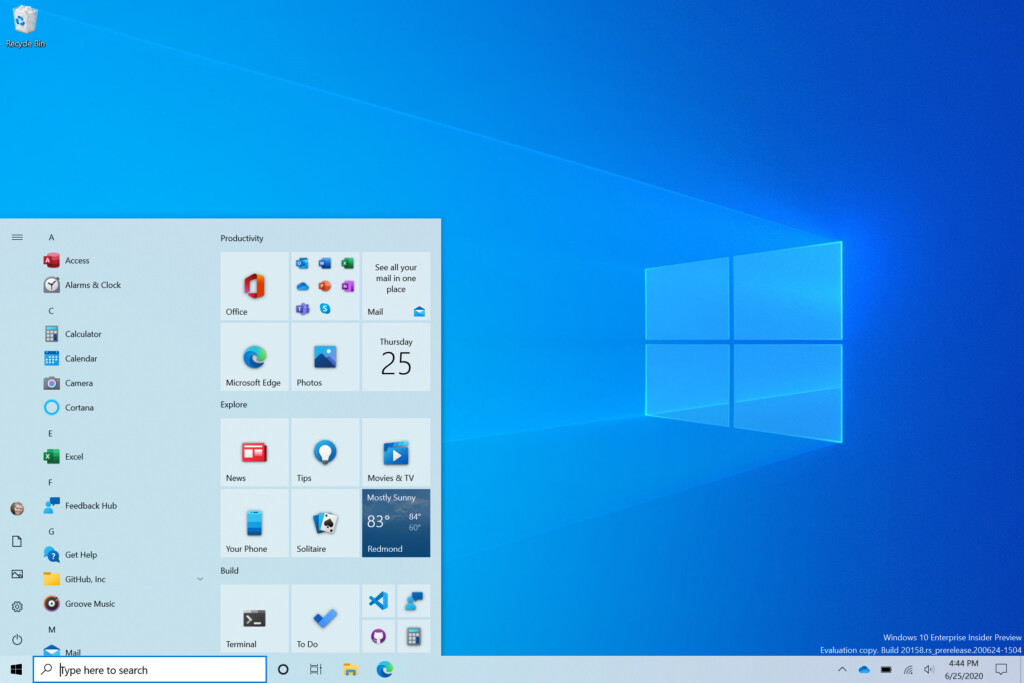

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 11 и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Совет: Иногда можно услышать ключи безопасности, называемые ключами FIDO2. FIDO расшифровывается как Fast IDentity Online, а стандарты устанавливаются и управляются альянсом FIDO.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

-

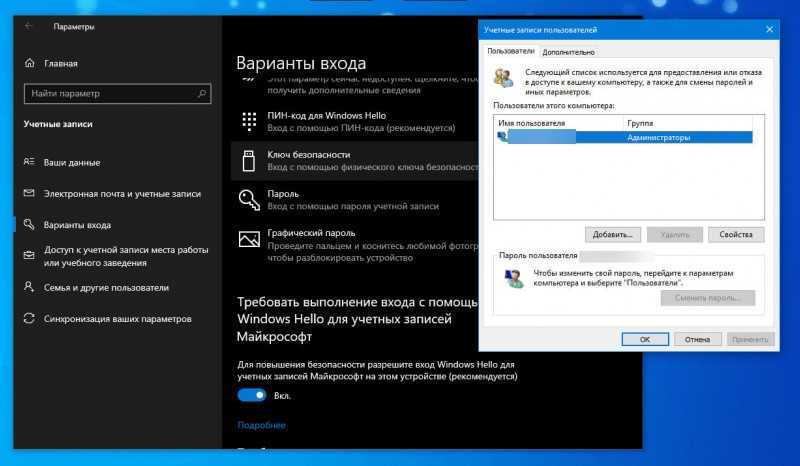

Нажмите Пуск > Параметры > Учетные записи > Варианты входа.

- org/ListItem»>

В разделе Варианты входа выберите элемент Windows Hello, который нужно добавить.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

-

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

-

Выберите Безопасность > Расширенные параметры безопасности.

- org/ListItem»>

Нажмите Добавьте новый способ входа или проверки.

-

Выберите Используйте компьютер с Windows.

-

Следуйте инструкциям по настройке Windows Hello в качестве способа входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Вход в Windows

-

Перейдите в раздел Пуск > Параметры > Учетные записи > параметры входа.

-

Выберите Ключ безопасности.

-

Выберите Управление и следуйте инструкциям.

Чтобы добавить ключ безопасности в качестве метода входа в учетную запись Майкрософт, выполните приведенные далее действия.

-

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

-

Выберите Безопасность > Расширенные параметры безопасности.

-

Нажмите Добавьте новый способ входа или проверки.

-

Выберите Использовать ключ безопасности.

-

Определите тип ключа (USB или NFC) и нажмите Далее.

-

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

-

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

-

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

-

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

-

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

-

Перейдите в меню Пуск и выберите Параметры .

-

Перейдите в раздел Учетные записи > Варианты входа.

-

В разделе Управление входом в устройство выберите пункт Windows Hello, чтобы добавить его.

Важно: Для входа с помощью лица требуется совместимая с Hello камера. Для входа с помощью отпечатка пальца на устройстве должно быть устройство считывания отпечатков пальцев.

Если ваше устройство не поставляются с одним из них, вы можете приобрести его, который может быть подключен к вашему устройству через USB у любого из ряда популярных розничных торговцев.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

-

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

-

Выберите Безопасность > Расширенные параметры безопасности

-

Нажмите Добавьте новый способ входа или проверки

- org/ListItem»>

Выберите Используйте компьютер с Windows

-

Следуйте инструкциям в диалоговых окнах, чтобы настроить Windows Hello как способ входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

-

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

-

Выберите Безопасность > Расширенные параметры безопасности

-

Нажмите Добавьте новый способ входа или проверки

-

Выберите Использовать ключ безопасности

-

Определите тип ключа (USB или NFC) и нажмите Далее.

- org/ListItem»>

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

-

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

-

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

-

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

-

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое поможет вам управлять ключом, например путем изменения ПИН-кода или регистрации отпечатка пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

- org/ListItem»>

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

-

Выберите Безопасность > Расширенные параметры безопасности. Управляйте ключами безопасности в разделе Способы подтверждения вашей личности.

Подробнее

Сведения о приложении Windows Hello и его настройке

Справка и обучение по безопасности Майкрософт

Настройка методов аутентификации (Windows) | Microsoft Узнайте

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

В этой процедуре показано, как настроить методы проверки подлинности, которые могут использоваться компьютерами в изолированном домене или автономной зоне изолированного сервера.

Примечание: Если вы будете следовать шагам процедуры, описанной в этом разделе, вы измените общесистемные настройки по умолчанию. Любое правило безопасности подключения может использовать эти настройки, указав Default в Authentication вкладка.

Учетные данные администратора

Для выполнения этих процедур вы должны быть членом группы администраторов домена или иным образом иметь делегированные разрешения на изменение объектов групповой политики.

Чтобы настроить методы проверки подлинности

Откройте консоль управления групповыми политиками для брандмауэра Защитника Windows в режиме повышенной безопасности.

В области сведений на главной странице брандмауэра Защитника Windows в режиме повышенной безопасности нажмите Свойства брандмауэра Защитника Windows .

На вкладке Параметры IPsec щелкните Настроить .

В разделе Authentication Method выберите тип аутентификации, который вы хотите использовать, из следующих:

По умолчанию . При выборе этого параметра компьютеру следует использовать метод проверки подлинности, определенный в настоящее время локальным администратором в брандмауэре Защитника Windows или групповой политикой, по умолчанию.

Сертификат компьютера от этого центра сертификации . Выбор этого параметра и ввод идентификатора центра сертификации (ЦС) указывает компьютеру использовать и требовать аутентификацию с помощью сертификата, выданного выбранным ЦС. Если вы также выберете Принимать только сертификаты работоспособности , то для этого правила можно использовать только сертификаты, которые включают использование расширенного ключа проверки работоспособности системы (EKU), обычно предоставляемое в инфраструктуре защиты доступа к сети (NAP).

Расширенный .

Щелкните Настроить , чтобы указать пользовательскую комбинацию методов проверки подлинности, необходимую для вашего сценария. Вы можете указать как Первый метод аутентификации , так и Второй метод аутентификации .

Щелкните Настроить , чтобы указать пользовательскую комбинацию методов проверки подлинности, необходимую для вашего сценария. Вы можете указать как Первый метод аутентификации , так и Второй метод аутентификации .Первый метод аутентификации может быть одним из следующих методов:

Компьютер (NTLMv2) . Выбор этого параметра указывает компьютеру использовать и требовать аутентификацию компьютера с использованием его учетных данных домена. Этот параметр работает только с другими компьютерами, которые могут использовать AuthIP. Проверка подлинности на основе пользователей с использованием Kerberos V5 не поддерживается IKE v1.

Сертификат компьютера от этого центра сертификации (ЦС) . При выборе этого параметра и вводе идентификатора ЦС компьютеру требуется использовать и запрашивать аутентификацию с использованием сертификата, выданного этим ЦС. Если также выбрать Принимать только сертификаты работоспособности , можно будет использовать только сертификаты, выданные сервером NAP.

Общий ключ (не рекомендуется) . При выборе этого метода и вводе предварительного ключа компьютеру необходимо выполнить аутентификацию путем обмена предварительными ключами. Если они совпадают, то аутентификация проходит успешно. Этот метод не рекомендуется и включен только в целях обратной совместимости и тестирования.

Если вы выберете Первая аутентификация необязательна , тогда соединение может быть успешным, даже если попытка аутентификации, указанная в этом столбце, не удалась.

Второй метод аутентификации может быть одним из следующих методов:

Пользователь (NTLMv2) . При выборе этого параметра компьютеру требуется проверка подлинности текущего пользователя, вошедшего в систему, с использованием его учетных данных домена и использование протокола NTLMv2 вместо Kerberos V5. Этот метод аутентификации работает только с другими компьютерами, которые могут использовать AuthIP.

Проверка подлинности на основе пользователей с использованием Kerberos V5 не поддерживается IKE v1.

Проверка подлинности на основе пользователей с использованием Kerberos V5 не поддерживается IKE v1.Сертификат работоспособности пользователя от этого центра сертификации (ЦС) . При выборе этого параметра и вводе идентификатора ЦС компьютеру требуется использовать и запрашивать аутентификацию на основе пользователя с использованием сертификата, выданного указанным ЦС. Если вы также выберете Включить сопоставление сертификата с учетной записью , то сертификат может быть связан с пользователем в Active Directory для предоставления или отказа в доступе указанным пользователям или группам пользователей.

Сертификат работоспособности компьютера от этого центра сертификации (ЦС) . При выборе этого параметра и вводе идентификатора ЦС компьютеру требуется использовать и запрашивать аутентификацию с использованием сертификата, выданного указанным ЦС. Если вы также выберете Принимать только сертификаты работоспособности , то для этого правила можно использовать только сертификаты, которые включают EKU проверки работоспособности системы, обычно предоставляемую в инфраструктуре NAP.

Если вы выберете Вторая аутентификация не является обязательной , тогда соединение может быть успешным, даже если попытка аутентификации, указанная в этом столбце, не удалась.

Важно: Убедитесь, что вы не установили флажки, чтобы сделать и первую, и вторую аутентификацию необязательными. Это позволяет подключаться к незашифрованному тексту всякий раз, когда аутентификация не удалась.

Нажмите OK в каждом диалоговом окне, чтобы сохранить изменения и вернуться в редактор управления групповыми политиками.

Просмотреть все отзывы о странице

Обзор контроля доступа| Microsoft Learn

В этом разделе для ИТ-специалистов описывается управление доступом в Windows, то есть процесс авторизации пользователей, групп и компьютеров для доступа к объектам в сети или на компьютере. Ключевыми понятиями, составляющими контроль доступа, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Ключевыми понятиями, составляющими контроль доступа, являются разрешения, владение объектами, наследование разрешений, права пользователей и аудит объектов.

Описание функции

Компьютеры с поддерживаемой версией Windows могут контролировать использование системных и сетевых ресурсов с помощью взаимосвязанных механизмов проверки подлинности и авторизации. После аутентификации пользователя операционная система Windows использует встроенные технологии авторизации и управления доступом для реализации второго этапа защиты ресурсов: определения наличия у аутентифицированного пользователя правильных разрешений на доступ к ресурсу.

Общие ресурсы доступны пользователям и группам, не являющимся владельцем ресурса, и их необходимо защищать от несанкционированного использования. В модели управления доступом пользователи и группы (также называемые субъектами безопасности) представлены уникальными идентификаторами безопасности (SID). Им назначаются права и разрешения, которые информируют операционную систему о том, что может делать каждый пользователь и группа. У каждого ресурса есть владелец, который предоставляет разрешения субъектам безопасности. Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие участники безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

У каждого ресурса есть владелец, который предоставляет разрешения субъектам безопасности. Во время проверки управления доступом эти разрешения проверяются, чтобы определить, какие участники безопасности могут получить доступ к ресурсу и как они могут получить к нему доступ.

Субъекты безопасности выполняют действия (включая чтение, запись, изменение или полный доступ) над объектами. К объектам относятся файлы, папки, принтеры, ключи реестра и объекты доменных служб Active Directory (AD DS). Общие ресурсы используют списки управления доступом (ACL) для назначения разрешений. Это позволяет менеджерам ресурсов применять контроль доступа следующими способами:

- Запретить доступ неавторизованным пользователям и группам

- Установите четко определенные ограничения на доступ, предоставляемый авторизованным пользователям и группам

Владельцы объектов обычно предоставляют разрешения группам безопасности, а не отдельным пользователям. Пользователи и компьютеры, добавляемые в существующие группы, получают разрешения этой группы. Если объект (например, папка) может содержать другие объекты (например, вложенные папки и файлы), он называется контейнером. В иерархии объектов отношение между контейнером и его содержимым выражается обращением к контейнеру как к родителю. Объект в контейнере называется дочерним, и дочерний объект наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление контролем доступа.

Если объект (например, папка) может содержать другие объекты (например, вложенные папки и файлы), он называется контейнером. В иерархии объектов отношение между контейнером и его содержимым выражается обращением к контейнеру как к родителю. Объект в контейнере называется дочерним, и дочерний объект наследует параметры управления доступом родителя. Владельцы объектов часто определяют разрешения для объектов-контейнеров, а не для отдельных дочерних объектов, чтобы упростить управление контролем доступа.

Этот набор содержимого содержит:

- Обзор динамического контроля доступа

- Идентификаторы безопасности

- Руководители службы безопасности

- Локальные учетные записи

- Учетные записи Active Directory

- Учетные записи Майкрософт

- Сервисные аккаунты

- Группы безопасности Active Directory

Практические приложения

Администраторы, использующие поддерживаемую версию Windows, могут усовершенствовать приложение и управление контролем доступа к объектам и субъектам, чтобы обеспечить следующую безопасность:

- Защитите большее количество разнообразных сетевых ресурсов от неправомерного использования.

- Предоставьте пользователям доступ к ресурсам в соответствии с политиками организации и требованиями их работы.

- Предоставьте пользователям доступ к ресурсам с различных устройств в различных местах.

- Обновляйте возможность пользователей получать доступ к ресурсам на регулярной основе по мере изменения политик организации или рабочих мест пользователей.

- Учет растущего числа сценариев использования (например, доступ из удаленных мест или с быстро растущего числа устройств, таких как планшетные компьютеры и мобильные телефоны).

- Выявление и устранение проблем с доступом, когда законные пользователи не могут получить доступ к ресурсам, которые им необходимы для выполнения их работы.

Разрешения

Разрешения определяют тип доступа, который предоставляется пользователю или группе для объекта или свойства объекта. Например, группе «Финансы» можно предоставить разрешения на чтение и запись для файла с именем Payroll. dat.

dat.

Используя пользовательский интерфейс управления доступом, вы можете установить разрешения NTFS для таких объектов, как файлы, объекты Active Directory, объекты реестра или системные объекты, такие как процессы. Разрешения могут быть предоставлены любому пользователю, группе или компьютеру. Рекомендуется назначать разрешения группам, поскольку это повышает производительность системы при проверке доступа к объекту.

Для любого объекта вы можете предоставить разрешения:

- Группам, пользователям и другим объектам с идентификаторами безопасности в домене.

- Группы и пользователи в этом домене и любых доверенных доменах.

- Локальные группы и пользователи на компьютере, на котором находится объект.

Разрешения, связанные с объектом, зависят от типа объекта. Например, разрешения, которые можно прикрепить к файлу, отличаются от разрешений, которые можно прикрепить к разделу реестра. Однако некоторые разрешения являются общими для большинства типов объектов. Эти общие разрешения:

Эти общие разрешения:

- Чтение

- Изменить

- Сменить владельца

- Удалить

При установке разрешений вы указываете уровень доступа для групп и пользователей. Например, вы можете разрешить одному пользователю читать содержимое файла, позволить другому пользователю вносить изменения в файл и запретить всем остальным пользователям доступ к файлу. Вы можете установить аналогичные разрешения для принтеров, чтобы определенные пользователи могли настраивать принтер, а другие пользователи могли только печатать.

Если вам нужно изменить права доступа к файлу, вы можете запустить проводник Windows, щелкнуть правой кнопкой мыши имя файла и выбрать Свойства . На вкладке Security вы можете изменить права доступа к файлу. Дополнительные сведения см. в разделе Управление разрешениями.

Примечание

Другой тип разрешений, называемый общими разрешениями, задается на вкладке «Общий доступ» страницы «Свойства» папки или с помощью мастера создания общих папок. Дополнительные сведения см. в разделе Разрешения общего доступа и NTFS на файловом сервере.

Дополнительные сведения см. в разделе Разрешения общего доступа и NTFS на файловом сервере.

Владение объектами

Владелец назначается объекту при его создании. По умолчанию владельцем является создатель объекта. Независимо от того, какие разрешения установлены для объекта, владелец объекта всегда может изменить разрешения. Дополнительные сведения см. в разделе Управление владением объектами.

Наследование разрешений

Наследование позволяет администраторам легко назначать разрешения и управлять ими. Эта функция автоматически заставляет объекты внутри контейнера наследовать все наследуемые разрешения этого контейнера. Например, файлы в папке наследуют разрешения папки. Будут унаследованы только разрешения, помеченные как наследуемые.

Права пользователя

Права пользователя предоставляют определенные привилегии и права входа пользователям и группам в вашей вычислительной среде. Администраторы могут назначать определенные права групповым учетным записям или отдельным учетным записям пользователей. Эти права разрешают пользователям выполнять определенные действия, такие как интерактивный вход в систему или резервное копирование файлов и каталогов.

Эти права разрешают пользователям выполнять определенные действия, такие как интерактивный вход в систему или резервное копирование файлов и каталогов.

Права пользователя отличаются от разрешений, поскольку права пользователя применяются к учетным записям пользователей, а разрешения связаны с объектами. Хотя права пользователей могут применяться к отдельным учетным записям пользователей, права пользователей лучше всего администрировать на основе групповой учетной записи. В пользовательском интерфейсе управления доступом нет поддержки для предоставления прав пользователя. Однако назначением прав пользователя можно управлять с помощью Local Security Settings .

Дополнительные сведения о правах пользователя см. в разделе Назначение прав пользователя.

Аудит объектов

Обладая правами администратора, вы можете проверять успешный или неудачный доступ пользователей к объектам. Вы можете выбрать доступ к объекту для аудита с помощью пользовательского интерфейса управления доступом, но сначала необходимо включить политику аудита, выбрав Доступ к объекту аудита в разделе Локальные политики в Локальные параметры безопасности .

Автоматическая система предоставит инструкции по процессу активации.

Автоматическая система предоставит инструкции по процессу активации.

Автоматическая система предоставит инструкции по процессу активации.

Автоматическая система предоставит инструкции по процессу активации.

Щелкните Настроить , чтобы указать пользовательскую комбинацию методов проверки подлинности, необходимую для вашего сценария. Вы можете указать как Первый метод аутентификации , так и Второй метод аутентификации .

Щелкните Настроить , чтобы указать пользовательскую комбинацию методов проверки подлинности, необходимую для вашего сценария. Вы можете указать как Первый метод аутентификации , так и Второй метод аутентификации .

Проверка подлинности на основе пользователей с использованием Kerberos V5 не поддерживается IKE v1.

Проверка подлинности на основе пользователей с использованием Kerberos V5 не поддерживается IKE v1.

Ваш комментарий будет первым