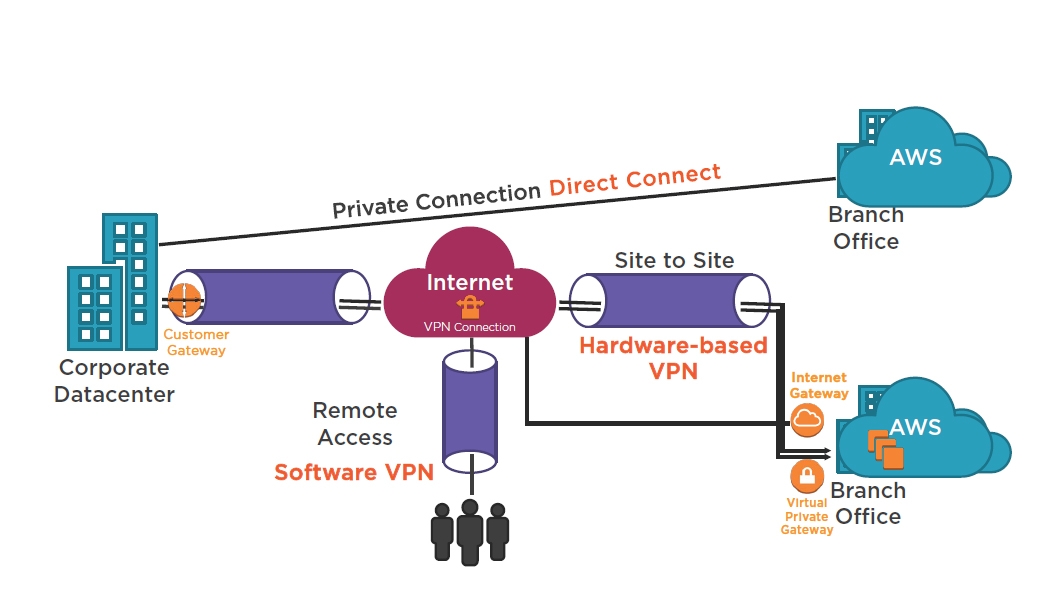

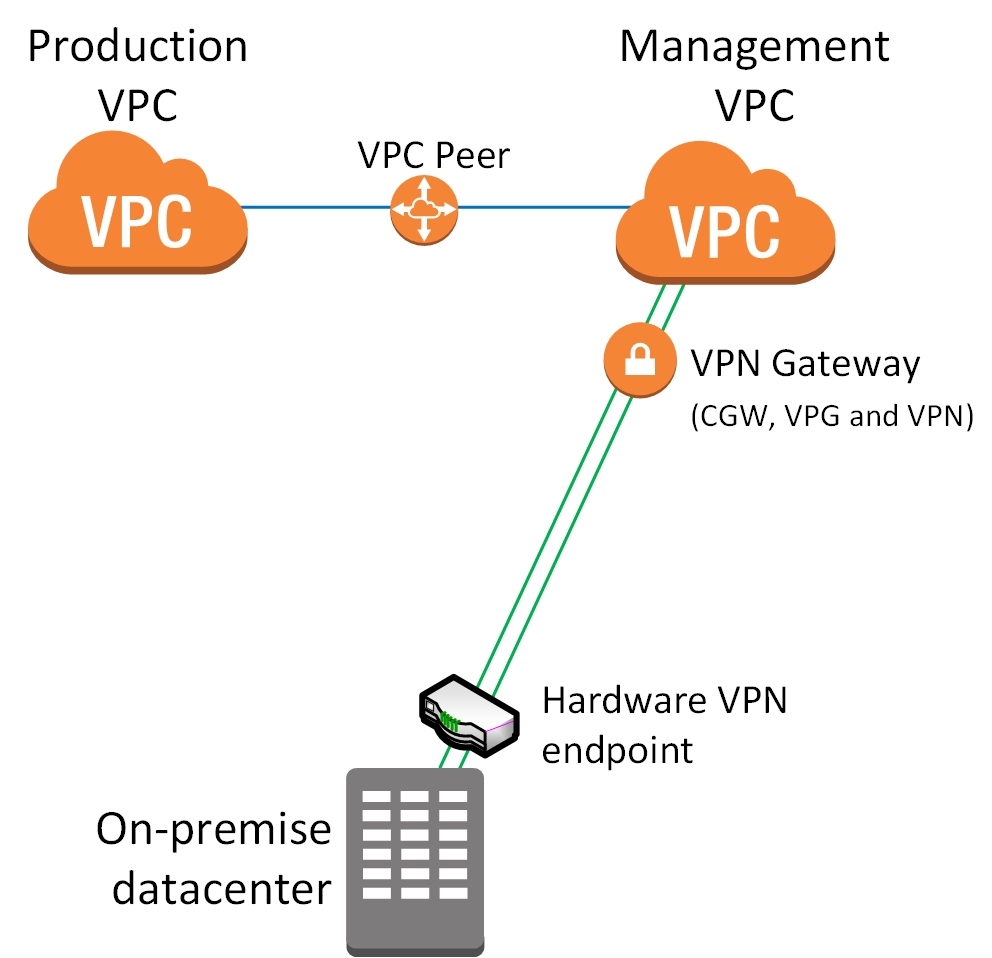

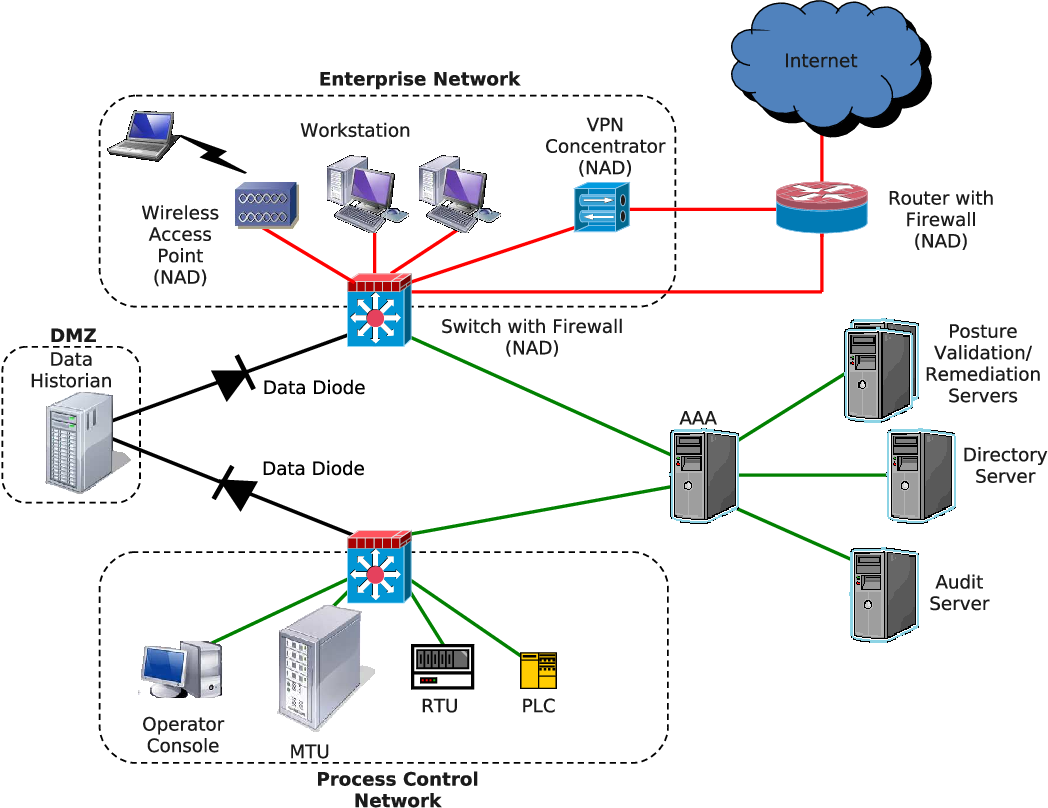

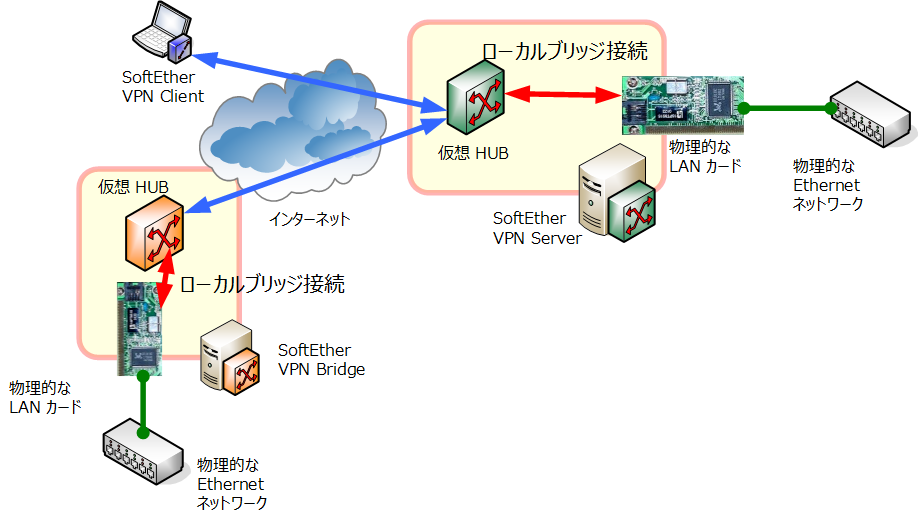

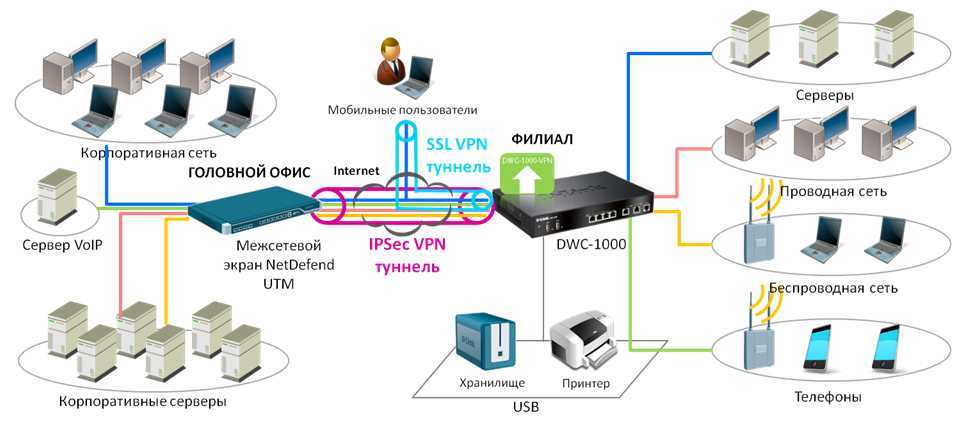

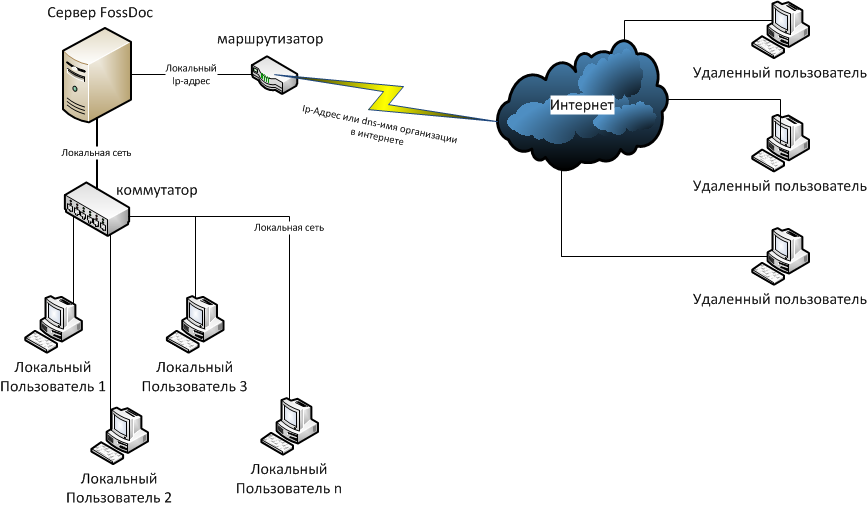

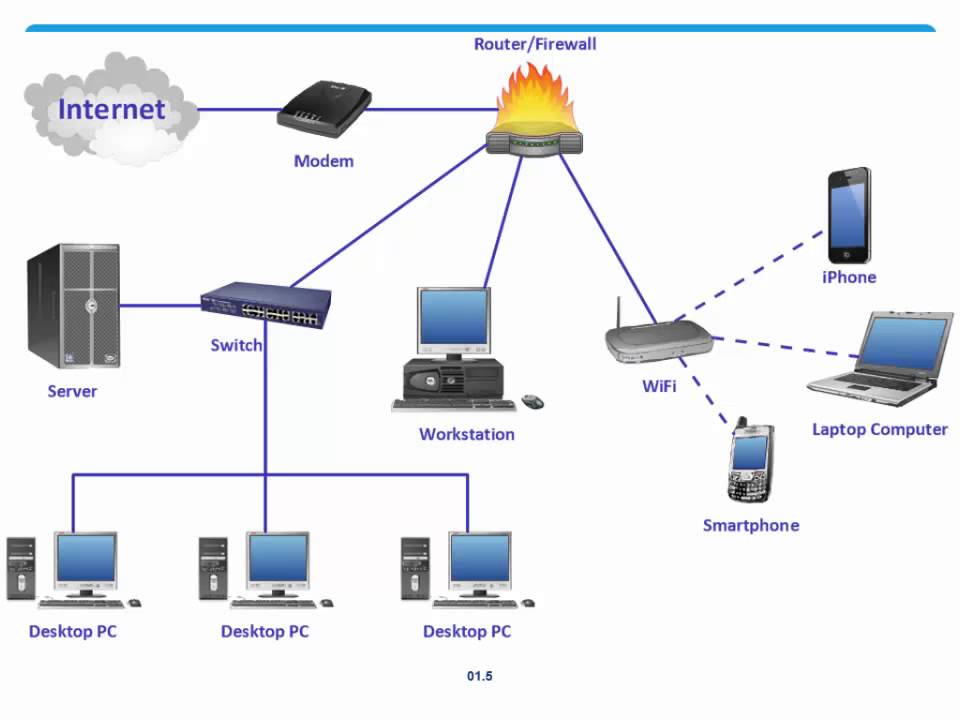

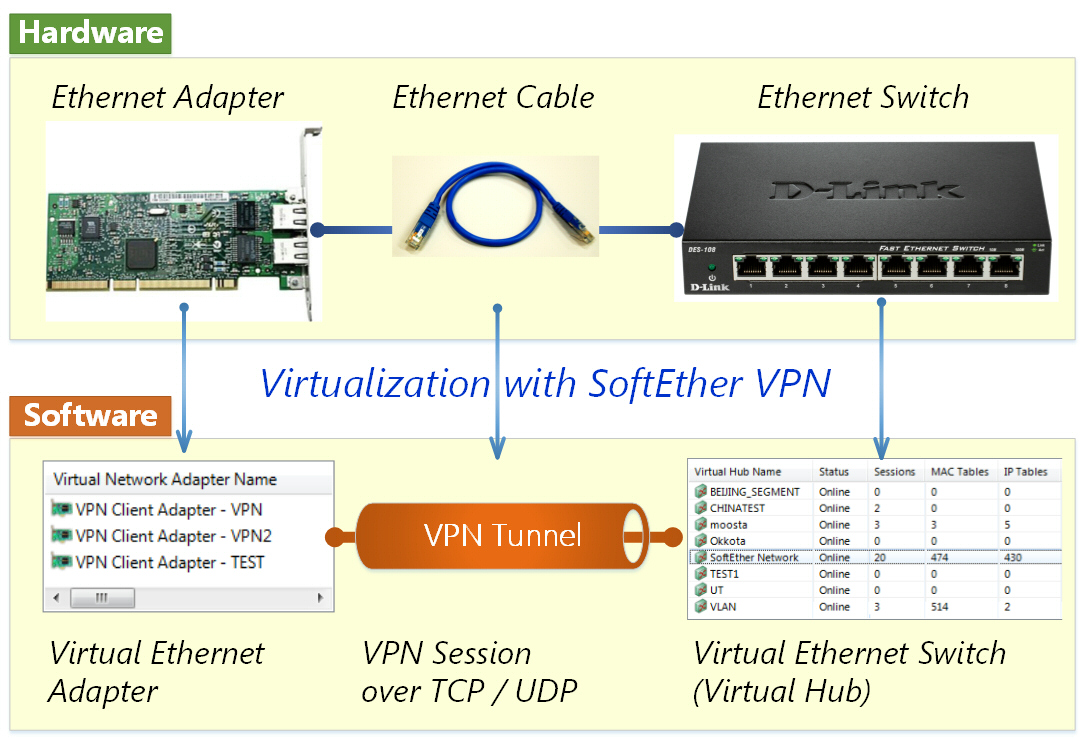

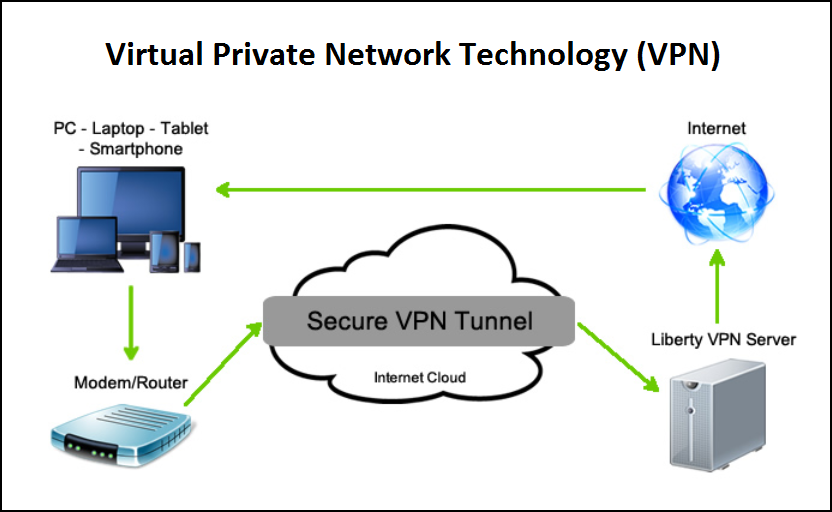

Арсенал: Выбор VPN: железо или софтХотя различия между программными и аппаратными решениям становятся все призрачнее, в зависимости от поставленной задачи чаша весов склоняется в ту или иную сторону. При выборе VPN в первую очередь нужно не только обращать внимание на цену и технические характеристики, но думать об эффективном решении поставленной задачи. Защита всегда должна быть оправданной, будь то финансовая сторона вопроса или удобство использования, быстрота развертывания. Передавая данные через интернет, никогда нельзя быть уверенным в отсутствии НСД к транспортируемой информации. Именно поэтому возникла потребность в шифровании трафика между отправителем и получателем. Важность защиты конфиденциальной информации осознается только на горьком опыте ее утечки, когда компании теряют миллионы долларов от попадания чувствительных сведений третьим лицам. Технология VPN позволяет обеспечить как целостность передаваемой информации, невозможность ее «осмысленной» модификации, так и конфиденциальность. Перед выбором конкретного VPN-решения необходимо определиться с его назначением и поставить задачу, которую будет призван решить продукт. Intranet VPN Наиболее широкое распространение получил вариант организации единой защищенной сети при наличии нескольких распределенных филиалов, подключенных к открытым каналам связи. Организация выделенных линий между филиалами — чрезмерно затратное решение, поэтому возможность защищенной передачи трафика по каналам интернета существенно сокращает расходы. Наиболее распространенным вариантом решения такой проблемы является создание FreeBSD VPN шлюзов, популярность которых объясняется репутаций одноименной операционной системы, ее надежностью и безопасностью. Конечно, никто не мешает использовать и другие программные решения — например, предлагаемые компаниями Check Point Software, Microsoft, Novell, однако, эти продукты далеко не бесплатны. Оплата труда в России ниже, нежели за рубежом, поэтому с экономической точки зрения иногда целесообразнее выбирать такой путь, но он довольно тернист. Во-первых, специалист должен обладать серьезной квалификацией, чтобы построенное им решение было эффективным. Многих проблем позволяют избежать аппаратные решения, к тому же, они менее сложны при конфигурации и развертывании. Правда, на рынке присутствуют уже готовые софт-решения, позволяющие избежать сложностей с развертыванием, а также реализованной системой управления, причем как зарубежных, так и отечественных производителей, среди которых есть немало сертифицированных ФСБ и Гостехкомиссией. Intranet VPN Extranet VPN Ситуация с организацией Extranet VPN похожа по построению на интернет реализацию с той лишь разницей, что сегменты сети принадлежат разным организациям и необходимо разграничивать доступ, чтобы предотвратить НСД со стороны других компаний к конфиденциальным данным. Extranet VPN Remote access VPN Данная реализация пришла на смену dial-in доступу, что позволило значительно повысить как качество доступа к корпоративным ресурсам извне, так и защитить передаваемую информацию. Такое решение не требует значительных вычислительных ресурсов, хотя все зависит от конкретной ситуации, точнее от количества клиентов. Ясно, что мобильный пользователь, подключающийся к VPN-серверу компании, находясь в командировке, вряд ли создаст трафик, сравнимый с тем объемом информации, который передается при случае организации туннеля LAN-to-LAN. Такой вариант реализации VPN легче делать программным, нет сильной нагрузки на шлюз, и к тому же настройка такой конфигурации не представляется накладной. Remote access VPN Client/Server VPN Вариант Client/Server VPN обеспечивает защиту передаваемых данных между двумя хостами корпоративной сети. В таком случае шифрованный канал строится в пределах одного физического сегмента сети. Такая необходимость возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между бухгалтерией и отделом маркетинга, обращающимся к серверам, которые находятся в одном физическом сегменте. При этом обеспечив не только маршрутизацию трафика, реализуемую, например, при помощи технологии VLAN, но и защитив передаваемую информацию с использованием криптографических алгоритмов. Client/Server VPNАппаратные или программные VPN? Несмотря на огромное различных продуктов VPN, все их можно разделить на 3 довольно обширные категории: аппаратные системы (hardware-based VPN), системы, выполненные на основе межсетевых экранов (firewall-based VPN) и автономные программные продукты. Большинство аппаратных VPN систем представляют собой роутеры с функцией шифрования трафика. Они обеспечивают безопасность и легки в использовании, так как их установка максимально приближена к «plug and play». Считается, что они обеспечивают наибольшую пропускную способность среди всех продуктов VPN. Это обусловлено тем, что они не тратят процессорное время «впустую» на работу операционной системы или других приложений, а также не занимаются побочными действиями, например, фильтрацией трафика. Однако, такие системы не столь гибки, как, скажем, системы на основе программных решений. Такие устройства применяться для построения Intranet VPN. Лучшие предложения аппаратных шлюзов включают в себя софт-клиенты для удаленной установки, и в них интегрированы некоторые возможности контроля доступа, которые традиционно свойственны межсетевым экранам и другим устройствам по защите периметра. Такие устройства приближаются к классу firewall-based VPN. Устройства на базе межсетевого экрана при организации виртуальной сети используют в своих интересах механизмы безопасности, свойственные устройствам разграничения доступа, например, ограничивая соединения с внутренней сетью компании. Все перечисленные свойства, несомненно, очень полезны, но везде есть своя ложка дегтя. Чем больше функций реализует устройство или программа, тем априори больше вероятность существования уязвимости в той или иной компоненте системы, что может привести к неработоспособности всех остальных. Большинство производителей «укрепляют» ядро своих устройств, снимая опасные и ненужные функции ОС, тем самым, обеспечивая дополнительную безопасность. Производительность роутера может быть снижена, если он уже загружен другими действиями, что плохо сказывается на его основной функции — предоставление сервисов VPN пользователям, поэтому не лишнем будет специальный процессор, реализующий аппаратно криптографические протоколы, чтобы минимизировать нагрузку на CPU. Программные реализации VPN идеальны, когда конечными точками не управляет одна и та же организация (типичный пример — поддержка клиентов и организация общей сети с партнером), или когда различные межсетевые экраны и роутеры уже имплементированы в сети одной организации. В настоящее время, софт-решения предоставляют больше гибкости, нежели аппаратные, когда это касается управления трафиком. К примеру, большинство программных VPN предоставляют возможность туннелирования, основываясь на IP адресах или протоколах, в отличие от аппаратных решений, которые обрабатывают весь трафик без разбора, хотя такие возможности реализуются в некоторых устройствах. Подобное избирательное шифрование трафика можно выгодно использовать в разных ситуациях, например, применять VPN при осуществлении select запроса из базы данных и отказаться от его использования при серфинге Сети. Но программные VPN проигрывают по параметрам легкости управления и администрирования, к тому же безопасность системы в целом теперь еще становится зависима от операционной системы на сервере, а также от всех установленных приложений, компрометация которых чревата и для VPN. Что нужно на практике? Шифрование протоколов по выбору. Некоторые вендоры аппаратных платформ создают устройства, позволяющие шифровать отдельно взятые протоколы. Такие решения предлагают защищать или не защищать трафик в зависимости от службы, которой он предназначается. Также такие продукты легче интегрируются с решениями других компаний. Например, с межсетевыми экранами, которые не могут работать с зашифрованным трафиком, как с обычными пакетами, в силу того, что поля заголовков различных протоколов зашифрованы и недоступны для анализа. Для программных аналогов такого рода проблема почти не существует, ведь здесь нет четкой привязки к прошивке устройства, программный продукт более гибок в плане настройки, но и более сложен. Топология. Большинство производителей поставляют VPN-шлюзы с двумя портами, один смотрит во внутреннюю сеть, другой — во внешнюю, что несколько осложняет построение произвольной топологии на базе таких устройств. Поддержка центра сертификаций (Certificate Authority). Имея в своем арсенале развернутую инфраструктуру открытых ключей (PKI), воспользоваться ею при организации VPN было бы очень разумно. Возможность работы с центром сертификации позволяет повысить уровень безопасности. Пользователи в таком случае получают возможность организовать обмен данными, без предварительной истории отношений. Ведение логов, расширенный аудит. При выборе из нескольких устройств или программ, которые подходят по всем параметрам, непременно стоит обратить внимание на возможность ведения аудита. Удобное управление. Если управление VPN затруднено, и существует возможность только локального решения проблем, то такие продукты явно не способны работать в большой распределенной сети, так как их администрирование потребует значительных человеческих ресурсов. При выборе нужно быть внимательнее, так как рынок VPN решений развивается, и архитектурные особенности становятся все менее различимыми. Производители устройств добавили к своим аппаратным продуктам программные клиенты, расширили возможности сервера, предоставив различные возможности, ранее свойственные лишь программных VPN, реализовали интересные функции безопасности. Юрий Сергеев |

|||||||||

Свой VPN в два простых шага. Инструкция — Сервисы на vc.ru

Лучший VPN – когда свой, и причин тому много: сторонние сервисы могут мониторить ваш трафик и хранить логи, скорость их бывает невысокой, встречаются проблемы оплаты и блокировки зарубежных VPN, частые капчи из-за спорной репутации IP адресов. Рассмотрим краткую инструкцию по быстрой настройке собственного VPN.

66 309 просмотров

Шаг 1. Аренда виртуального сервера

Для создания своего VPN нам нужен виртуальный сервер (VPS). Имеет смысл рассматривать поставщиков услуг VPS в нейтральных юрисдикциях.

Хороший вариант — это PQ.HOSTING, его преимущества:

- компания в относительно нейтральной юрисдикции с серверами в 15+ локациях на разных континентах

- быстрая регистрация и множество способов оплаты, включая криптовалюты, карты МИР, онлайн-банкинг, оплату с мобильного телефона

- при необходимости могут настроить VPN за вас (услуга платная)

У PQ. хостинг сервера работают на базе виртуализации KVM и для нашего VPN достаточно будет в нужной локации заказать VPS с минимальной конфигурацией: 1 vCore, 1GB RAM, 15GB NVMe, 1Gbps. Если планируете подключать большое число клиентов, а также использовать сервер для других целей, то лучше выбрать конфиг помощнее.

хостинг сервера работают на базе виртуализации KVM и для нашего VPN достаточно будет в нужной локации заказать VPS с минимальной конфигурацией: 1 vCore, 1GB RAM, 15GB NVMe, 1Gbps. Если планируете подключать большое число клиентов, а также использовать сервер для других целей, то лучше выбрать конфиг помощнее.

При оформлении заказа указываем месторасположение датацентра VPS и операционную систему Ubuntu 20.04 или Debian 10. После оплаты мы получим необходимые данные для доступа к серверу: IP адрес и root-пароль.

Шаг 2. Установка и подключение к VPN

Для установки собственного VPN и дальнейшего подключения к нему мы будем использовать бесплатный VPN-клиент с открытым исходным кодом.

Клиент доступен для Windows, MacOS и Android. Для Linux и iOS можно использовать альтернативный клиент, хотя в скором времени разработчики обещают поддержку и этих ОС.

При первом запуске VPN-клиента выбираем Set up your own server и вводим данные доступа к серверу (IP адрес и root-пароль). Далее выбрав Run Setup Wizard следуем подсказкам мастера установки. На этапе выбора уровня цензуры отмечаем Low censorship, что подразумевает установку OpenVPN. В дальнейшем, если надо, можно включить другие поддерживаемые протоколы.

Далее выбрав Run Setup Wizard следуем подсказкам мастера установки. На этапе выбора уровня цензуры отмечаем Low censorship, что подразумевает установку OpenVPN. В дальнейшем, если надо, можно включить другие поддерживаемые протоколы.

Клиент подключится к вашему серверу, установит на нем необходимое программное обеспечение и уже через несколько минут мы сможем использовать свой VPN.

У некоторых пользователей Windows клиент бывает не подключается из-за отсутствия драйвера TAP. Драйвер можно загрузить здесь или запустив установку OpenVPN в выборочном режиме:

А еще может появиться сообщение, что не хватает VCRUNTIME140_1.dll, это решается установкой компонента Visual C++.

Подключение других устройств

На настроенном VPN клиенте можно сгенерировать файл готовой конфигурации .vpn для быстрого импорта настроек на таких же клиентах Amnezia, а также универсальный файл конфигурации .ovpn для использования на альтернативных OpenVPN клиентах.

Ниже пример настройки альтернативного клиента для Linux и iOS:

- Генерируем в Amnezia файл конфигурации OpenVPN (.ovpn): Settings → Server settings → Protocols and Services → OpenVPN, нажать на иконку расшаривания → Share for OpenVPN → Generate config → Save to file

- Загружаем сгенерированный файл конфигурации на нужный Linux ПК или iOS устройство

- Импортируем настройки VPN подключения из загруженного файла:

• на iOS нужно установить OpenVPN клиент и при первом его запуске выбрать файл конфигурации .ovpn

• на Linux ПК есть встроенный OpenVPN, поэтому переходим в Настройки → Сеть → в разделе VPN жмем + (добавить) → Импортировать из файла.

Описанным способом также можно к VPN подключить роутеры со встроенной поддержкой OpenVPN. К примеру, у некоторых моделей ASUS есть прямой импорт конфигурационных файлов .ovpn (VPN → VPN клиент → вкладка OpenVPN → Импорт . ovpn файла). С роутерами без такой функции, к сожалению, настройки из файла .ovpn, включая содержимое ключей и сертификатов, придется переносить вручную.

ovpn файла). С роутерами без такой функции, к сожалению, настройки из файла .ovpn, включая содержимое ключей и сертификатов, придется переносить вручную.

Какой лучший аппаратный VPN на 2023 год?

Ключевые моменты

Выбор подходящего аппаратного VPN во многом зависит от ваших требований и варианта использования. Эта статья поможет вам определить некоторые из лучших VPN для ваших нужд в каждой из категорий, перечисленных ниже.

Наиболее важные требования, которые следует учитывать при выборе лучшего аппаратного VPN, включают:

Уровень защиты

Простота использования

Размер и форм-фактор

Защита портала

Проводное и беспроводное подключение к Интернету

Количество защищаемых устройств

Выбор службы VPN

Рассматривая различные службы и решения VPN, вы столкнетесь с несколькими важными решениями, вопросами и факторами, которые помогут вам выбрать лучшую VPN для ваших нужд.

Как правило, большинство решений о том, какой VPN-маршрутизатор подходит для вашей ситуации, начинают со сравнения аппаратных и программных VPN. Если вы здесь, то, скорее всего, уже решили, что вам подходит аппаратный VPN.

В общем, самые большие преимущества аппаратной VPN:

Для устройств конечных пользователей не требуется программное обеспечение.

Централизованное обслуживание и управление требуют гораздо меньше усилий.

Нет проблем с совместимостью программного обеспечения.

Они обеспечивают брандмауэр и изоляцию через VPN-шлюз.

В целом поверхность атаки меньше.

Меньший риск «захвата VPN».

Улучшенный контроль над отправкой трафика.

Возможность подключения нескольких устройств.

Снижен риск неправильной настройки и ошибок пользователя.

Если в качестве маршрута для вас выбрано аппаратное обеспечение, то теперь перед вами стоит задача определить лучшие аппаратные VPN-сервисы.

В конечном счете, правильное аппаратное решение для VPN будет основываться на ваших потребностях, поскольку универсального решения не существует. Однако есть несколько важных ключевых факторов, которые следует учитывать при поиске решений или выборе между различными аппаратными VPN.

Уровень защиты

Одним из наиболее важных факторов, которые следует учитывать, является уровень защиты и шифрования, предлагаемые решениями, которые вы рассматриваете.

В зависимости от вашего приложения вам может потребоваться очень высокий уровень безопасности или просто базовая защита.

В правительственных случаях вам обязательно нужно убедиться, что выбранное вами решение использует шифрование уровня CNSA или Suite B, сертифицировано NIAP и, возможно, даже одобрено CSfC.

В негосударственных случаях вам может не требоваться такой уровень строгой сертификации, но вы должны знать, что поставщик прошел через эти процессы.

Одним из наиболее важных шагов в процессах утверждения NIAP и CSFC является проверка технологии объективной третьей стороной.

Это означает, что кто-то за пределами организации, производящей продукт, полностью рассмотрел, протестировал и проверил меры безопасности аппаратного VPN и его шифрования.

Даже если вам не требуется сертификат NIAP для работы, вашей организации часто полезно знать, что выбранное вами решение было одобрено нейтральной третьей стороной.

Примеры некоторых аппаратных VPN, сертифицированных NIAP, включают:

PacStar 351, 451, 455 или 551

Соникволл

Маршрутизатор с интегрированными сервисами Cisco IR1101

Аппаратный VPN GoSilent от Archon

Простота использования

Многие аппаратные системы управления VPN, как известно, сложны в использовании, требуя почти полного контроля через интерфейс командной строки, а не удобный графический интерфейс пользователя (GUI).

При оценке аппаратных VPN вы должны обязательно искать более продвинутый интерфейс управления, чем простая среда управления из командной строки.

В идеале вам понадобится возможность легко развертывать и контролировать VPN-сервер. Чем сложнее настройка и управление вашим VPN-сервером, тем больше времени вам придется потратить на его управление и тем выше риск неправильной настройки или ошибки.

Найдите простое решение.

В большинстве аппаратных VPN у вас будет как минимум 30 различных настроек, которые вы должны отслеживать или проверять, чтобы они были установлены правильно, чтобы получить полную защиту.

Некоторые провайдеры VPN найдут способ упростить этот список до минимума, необходимого для выполнения вашей работы.

Например, в нашей консоли управления VPN-сервером GoSilent мы сузили количество настроек, которые вам нужно настроить, до 12, и мы упростили поиск и настройку этих настроек, а не похоронили их. глубоко в интерфейсе администратора. Самые безопасные и совместимые настройки также предварительно настроены.

глубоко в интерфейсе администратора. Самые безопасные и совместимые настройки также предварительно настроены.

Попросите демонстрацию консоли управления для любого аппаратного решения, которое вы рассматриваете, чтобы понять, сколько усилий потребуется для управления и обеспечивает ли оно необходимый вам контроль.

🔎 Статьи по теме: Руководство для покупателей аппаратного VPN

Размер и форм-фактор

В зависимости от того, как вы планируете использовать VPN-клиент, еще одним очень важным фактором, который следует учитывать при выборе аппаратного VPN, соответствующего вашим потребностям, является размер устройства VPN-клиента.

Если ваше решение должно быть мобильным и будет использоваться для путешествий или удаленного доступа, вам необходимо принять во внимание размер и вес выбранного вами решения.

В общем, вы обнаружите, что вам придется пожертвовать некоторыми вещами при уменьшении размера вашего решения. Как правило, если решение меньше по форм-фактору, вы обнаружите, что оно может защитить меньшее количество устройств одновременно и может иметь более низкую пропускную способность или более высокую задержку.

Как правило, если решение меньше по форм-фактору, вы обнаружите, что оно может защитить меньшее количество устройств одновременно и может иметь более низкую пропускную способность или более высокую задержку.

Существует не так много решений, которые могут обеспечить производительность решения «корпоративного уровня», но при этом достаточно компактны для переноски. Насколько нам известно, GoSilent Cube от Archon — единственный продукт на рынке, который предлагает такую же производительность при достаточно маленьком размере, чтобы поместиться на ладони.

Большинство аппаратных VPN с одинаковой производительностью и пропускной способностью как минимум в четыре-шесть раз больше по размеру, требуют в два-три раза больше энергии и весят в два-три раза больше, чем GoSilent.

Если переносимость не является важным фактором, существует множество решений с хорошей производительностью, в том числе перечисленные выше с сертификатами NIAP.

Защита портала авторизации

В частности, если вы используете свое решение для защиты удаленных или путешествующих сотрудников, вам необходимо убедиться, что оно обеспечивает защиту от порталов авторизации.

При подключении из мест с бесплатным гостевым доступом к Wi-Fi пользователи часто перекачиваются через Captive Portal, требуя личной информации для доступа и утверждения условий, прежде чем предоставить доступ к виртуальной частной сети.

Согласно исследованию Intel, 38% пользователей регулярно предпочитают использовать незащищенный общедоступный Wi-Fi (включая виртуальные частные сети с авторскими порталами), а не своих собственных сотовых поставщиков данных, чтобы сэкономить деньги на беспроводном доступе, что делает его весьма вероятно, что удаленные сотрудники в какой-то момент решат использовать авторизованный портал для получения доступа в Интернет.

Перехватывающие порталы обеспечивают удобную точку входа для злоумышленников, стремящихся получить доступ к устройству отдельного пользователя и, таким образом, к более крупной корпоративной сети.

Для установления соединения с большинством VPN-подключений обычно требуется около 60 секунд или более. Кроме того, устройство пользователя будет находиться в виртуальной частной сети не менее 120 секунд, пока пользователь будет пытаться пройти аутентификацию на авторизованном портале. Проблема здесь в том, что все это происходит до того, как VPN попытается установить безопасное соединение.

Кроме того, устройство пользователя будет находиться в виртуальной частной сети не менее 120 секунд, пока пользователь будет пытаться пройти аутентификацию на авторизованном портале. Проблема здесь в том, что все это происходит до того, как VPN попытается установить безопасное соединение.

Именно в течение этих 180 секунд возникает «захваченная зона уязвимости».

Единственное известное нам решение, которое полностью защищает пользователя от авторизованных порталов (кроме того, что они просто не используют их), — это изоляция авторизованных порталов, и именно поэтому мы встроили ее в наш GoSilent Cube.

Изоляция авторизованного портала включает использование комбинации брандмауэра и аппаратной VPN со встроенным изолированным веб-браузером без сохранения состояния.

Убедитесь, что выбранное вами аппаратное решение VPN обеспечивает этот уровень защиты.

Проводное и беспроводное соединение VPN

В зависимости от того, что вы хотите защитить с помощью аппаратного VPN, вам может понадобиться или не понадобиться возможность беспроводного подключения.

Все аппаратные VPN-решения поддерживают проводное подключение, но некоторые могут не обеспечивать покрытие для беспроводных подключений.

Если вам нужна возможность беспроводного подключения или вы предполагаете, что она может понадобиться в будущем, убедитесь, что вы выбрали аппаратную VPN, которая поддерживает оба типа подключений и обеспечивает одинаковую защиту для обоих.

Количество устройств, защищенных с помощью вашего VPN-маршрутизатора

Еще один важный фактор, который следует учитывать при сравнении и выборе правильного аппаратного устройства VPN для ваших нужд, — это количество устройств, которые могут быть защищены одним VPN-подключением к Интернету или VPN-маршрутизаторами.

Например, одной из наиболее привлекательных особенностей GoSilent Cube по сравнению с другими аппаратными VPN-решениями является его способность защищать несколько устройств одновременно.

Один GoSilent Cube может защитить до 25 устройств конечных пользователей, в зависимости от физической близости и способа подключения устройств.

Заключительные мысли: лучший аппаратный VPN

В конечном счете, решение о том, какой аппаратный VPN лучше всего подходит для ваших нужд, зависит от вас и должно основываться на вашей ситуации, требованиях и пользователях. Но, независимо от вашего варианта использования, просмотр перечисленных выше факторов принятия решений поможет вам найти правильные ответы и гарантирует, что вы выберете идеальное решение для своих нужд.

8 лучших аппаратных устройств VPN в США 2023

Лучший VPN для аппаратных устройств TopImage в США

В этом цифровом мире VPN стали необходимостью, а не выбором. Большинство пользователей думают, что VPN — это всего лишь инструмент для доступа к контенту с географическим ограничением в Интернете, мало кто знает, что лучшие VPN также укрепляют вашу безопасность и обеспечивают конфиденциальность в Интернете. Он шифрует ваш онлайн-трафик, делая невозможным его отслеживание, тем самым защищая вас от хакеров.

Помимо использования VPN в США, вы также можете установить лучшие аппаратные устройства VPN в США, подключить их к своей сети и одновременно пользоваться безопасным подключением к Интернету на всех устройствах. Лучший VPN для нескольких устройств позволяет подключать несколько устройств к одной защищенной сети.

Лучший VPN для нескольких устройств позволяет подключать несколько устройств к одной защищенной сети.

Существует несколько лучших VPN-маршрутизаторов для малого бизнеса, которые вы можете использовать с вашим аппаратным VPN-устройством и безопасным соединением на всех устройствах.

8 Лучшие аппаратные устройства VPN в США

Вот некоторые из лучших аппаратных устройств VPN в США, которые вы можете использовать дома и в офисе для защиты своих соединений и данных в США.

1. Cisco Gigabit Dual WAN VPN

Cisco может предложить множество отличных устройств, включая аппаратную VPN Amazon. Dual WAN VPN от Cisco предлагает 14 различных портов LAN и два гигабитных порта Ethernet WAN для балансировки нагрузки. Вот некоторые из его интересных особенностей:

- 14 LAN-портов.

- Встроенный брандмауэр SSL (Secure Socket Layer) и SPI (Stateful Pocket Inspection).

- Одновременное управление несколькими пользователями.

- Обеспечивает скорость передачи данных 100 Мбит/с.

- Поставляется с расширенной защитой IP.

- Простота установки благодаря интуитивно понятному мастеру настройки с графическим интерфейсом, который поможет вам начать работу.

- Гарантия: 90 дней.

2. Брандмауэр Zyxel Zywall VPN

Оборудование Zyxel для VPN — одно из самых безопасных устройств, которое вы можете найти на рынке США. Это отличный выбор для среднего и крупного бизнеса, потому что он поддерживает до 1000 пользователей, что удивительно. Лучше всего то, что это оборудование VPN совместимо с широким спектром устройств и обеспечивает поддержку L2TP для Android и iOS, а также является лучшей VPN для устройств Windows.

Вот некоторые из его примечательных особенностей:

- Многоядерный процессор с брандмауэром до 3,6 пробелов

- 8 высокопроизводительных портов Gibe

- допускает 500 000 сеансов

- Помимо IPSec, он также предлагает поддержку IPv6 и VLAN

- Обеспечивает шифрование SHA 3

- 1000 безопасных подключений IPSec VPN

- VPN высокой доступности (HA) с поддержкой отказоустойчивости и отката Dual-WAN

- Балансировка нагрузки для увеличения пропускной способности

- 250 SSL VPN Туннели для удаленных сотрудников.

- Гарантия: 2 года

3. GL.iNet GL-AR150 Мини-VPN-устройство для путешествий

Мини-VPN-устройство для путешествий от GL.iNet — отличный вариант для пользователей, которым нужно доступное аппаратное устройство для малого бизнеса и дома в США. Он легкий и удобный для переноски, поэтому вы можете взять его с собой куда угодно и использовать в соответствии с вашими потребностями.

Вот его удивительные возможности:

- Встроенный клиент OpenVPN и TOR

- Совместимость с более чем 30 службами VPN

- Весит всего 1,41 унции

- Два порта Ethernet

- 64 МБ ОЗУ и 16 МБ флэш-памяти

- Можно использовать с внешним аккумулятором или адаптером.

4. UTT HiPER 518 Мегабит VPN

Это оборудование VPN — отличный выбор для пользователей в США, которые хотят использовать его для своего офиса или дома. Его очень легко настроить, так как он поставляется с мастером настройки, который поможет вам начать работу с ним. Это также очень доступно по сравнению с другими устройствами в этом списке.

Это также очень доступно по сравнению с другими устройствами в этом списке.

Вот некоторые из его функций:

- Поддерживает балансировку нагрузки для оптимизации пропускной способности.

- Скорость передачи данных 100 Мбит/с

- Поставляется со встроенным брандмауэром NAT.

- Содержит такие функции, как автоматический выбор MDI/MDIX и автоматическое согласование.

- Используйте до 5 туннелей VPN (3 одновременных туннеля) Управление полосой пропускания

- и IP/MAC

- Отличный выбор как для офисных, так и для удаленных сотрудников.

5. Устройство Netgear BR500 Insight Instant VPN

Это устройство Netgear — идеальный выбор для компаний в США, которые хотят установить VPN-соединение между двумя или более местами (например, офисом и удаленными работниками). Устройства Netgear славятся своей простотой в использовании и доступной ценой. Это оборудование Instant VPN поставляется с Netgear’s Insight Cloud Portal , который используется для установления мгновенного VPN-соединения между маршрутизатором и пользователями.

Вот некоторые из его функций:

- Облачный портал Netgear для облачного мониторинга и настройки

- Доступный

- Простая настройка VPN

- Передача данных со скоростью 1 гигабит в секунду

- 5 количество портов

- Специальное приложение для управления

- Хороший межсетевой экран для проверки пакетов

- Поддержка IPSec для VPN-соединений между двумя сайтами

- 30-дневная бесплатная пробная версия

6. Dell Sonicwall TZ300 VPN

Высокозащищенное аппаратное устройство VPN от Dell с высокой производительностью и сложным процессом настройки. Это беспроводное устройство с механизмом высокой безопасности и расширенными функциями.

Вот некоторые особенности, которые отличают его от других продуктов:

- Скорость передачи данных 750 Мбит/с

- 5 количество портов

- Операционная система SonicOS 6.2.x

- Расширенные протоколы SSL и IPSec VPN

- Расширенное управление и оптимизированный графический интерфейс

- Антивирус и антишпионское ПО

- Технология предотвращения вторжений.

- Оптимизировано для устройств Windows, Android и Mac.

7. Linksys Business Dual WAN VPN Device

Это оборудование VPN — отличный вариант для малого и среднего бизнеса в США. Он отличается отличной скоростью передачи данных 1000 Мбит/с, а VPN-подключение типа «сеть-сеть» поддерживает Ethernet-соединение. Вот некоторые из его отличительных особенностей:

- До 50 туннелей IPSec для VPN типа «клиент-сайт» и «сайт-сайт»

- 5 туннелей OpenVPN для устройств Android и iOS

- Брандмауэр 900 Мбит/с и пропускная способность IPsec 110 Мбит/с

- Невероятные возможности балансировки нагрузки и аварийного переключения WAN

- Очень доступный

8. D-link 8-портовое устройство Gigabit VPN

Аппаратное устройство D-link VPN — идеальный выбор для дома и малого офиса в США. В отличие от других продуктов, он также поддерживает Green Ethernet для оптимизации энергопотребления, что является очень полезной функцией. Кроме того, вот некоторые другие примечательные особенности устройств D-link VPN:

Кроме того, вот некоторые другие примечательные особенности устройств D-link VPN:

- Предлагает две версии: 8-портовый гигабитный LAN, 1-портовый гигабитный WAN и 8-портовый Fast LAN, 1 порт Fast WAN

- Скорость передачи данных 100 Мбит/с

- 8 портов (LAN Gigabit) и 1 порт (WAN Gigabit)

- Интеграция туннеля VPN — 25 туннелей IPSec и 25 туннелей PPTP/L2TP

- 5 туннелей SSL и 10 туннелей GRE

- Функция фильтрации содержимого для синхронизации определенных веб-сайтов

- Ограниченная пожизненная гарантия.

На что обратить внимание при выборе лучших аппаратных устройств VPN в США?

Вот некоторые особенности, на которые следует обращать внимание при выборе лучших аппаратных устройств VPN в США:

- Процессор : Обязательно выберите VPN-устройство с двухъядерным процессором или выше, поскольку медленный процессор приведет к задержкам в скорости передачи данных. Если вы геймер или активный стример, вам понадобится стабильная скорость соединения.

Поэтому обязательно выберите VPN-устройство с мощным процессором с частотой 1,8 Гц или выше, а также оно должно соответствовать последним сетевым стандартам.

Поэтому обязательно выберите VPN-устройство с мощным процессором с частотой 1,8 Гц или выше, а также оно должно соответствовать последним сетевым стандартам. - Совместимость: Если вам нужно гибкое решение, ищите VPN-устройство, совместимое с DD-WRT или на котором оно предварительно установлено. В противном случае у вас будут ограниченные возможности VPN-сервиса. Другой вариант — выбрать устройство, совместимое с Tomato и Sabai OS.

Альтернатива: настройка VPN на обычном аппаратном устройстве в США

Вы можете использовать одно из вышеупомянутых лучших аппаратных устройств VPN в США и защитить свое интернет-соединение в своих домах и офисах в США. Но для тех, кто не хочет тратить лишние деньги на эти устройства, вы можете настроить VPN на обычном устройстве, таком как маршрутизатор, ПК, телефон и т. д.

Например, вы можете настроить VPN на своем обычном маршрутизаторе и защитить все подключенные к нему устройства. Вот подробные инструкции по настройке VPN на роутере в США:

1.

Как настроить ExpressVPN на роутере в США

Как настроить ExpressVPN на роутере в США2.Как настроить Surfshark на роутере в США

3. Как настроить NordVPN на маршрутизаторе в США

Часто задаваемые вопросы

Лучшее аппаратное устройство VPN в США — это устройство с выделенным процессором, которое может выполнять все функции VPN, включая шифрование и управление доступом на основе ролей (RBAC). , аутентификация и брандмауэры. VPN-маршрутизаторы — это разновидность аппаратного VPN-устройства.

Software VPN — это приложение, работающее на серверах (как виртуальных, так и физических). Самым большим преимуществом программных VPN является их масштабируемость и доступность, поскольку они дешевы. Аппаратные VPN, с другой стороны, в основном предпочтительнее, потому что они используются для балансировки нагрузки, что обеспечивает более высокие скорости. Однако он не масштабируется, так как для его обновления вам потребуется обновить все устройство, а это дорого по сравнению с программным VPN.

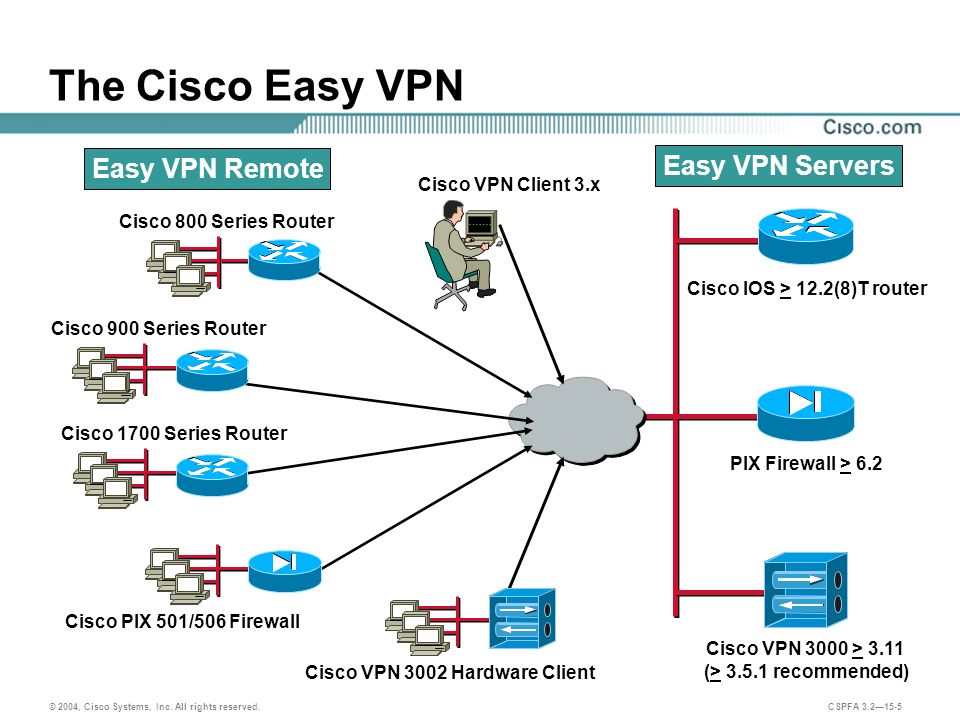

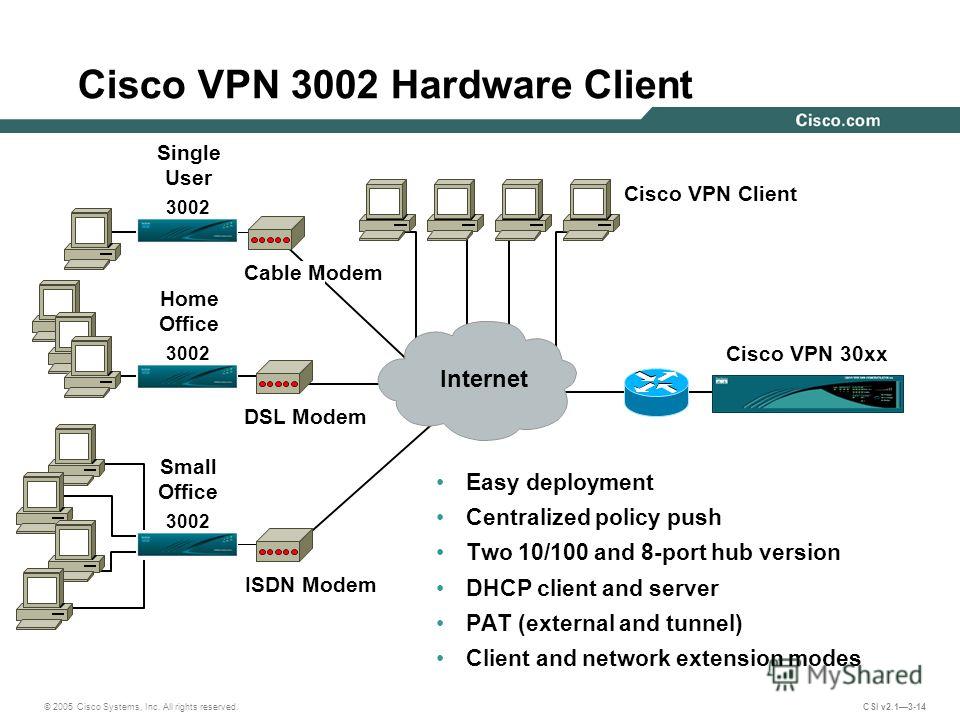

Для такого решения необходимо использовать серьезное оборудование, класс которого зависит от предполагаемого трафика и количества подключений. Для организации VPN LAN-to-LAN проще, с точки зрения развертывания и надежности, использовать аппаратные решения. В России, к сожалению, чаще практикуется создание туннелей между сетями на основе софт-решений в связи с нежеланием тратить значительные деньги на оборудование.

Для такого решения необходимо использовать серьезное оборудование, класс которого зависит от предполагаемого трафика и количества подключений. Для организации VPN LAN-to-LAN проще, с точки зрения развертывания и надежности, использовать аппаратные решения. В России, к сожалению, чаще практикуется создание туннелей между сетями на основе софт-решений в связи с нежеланием тратить значительные деньги на оборудование.

Для таких решений необходимо наличие, зачастую, опциональных модулей аутентификации и межсетевых экранов, что совсем не удешевляет применение аппаратных решений.

Для таких решений необходимо наличие, зачастую, опциональных модулей аутентификации и межсетевых экранов, что совсем не удешевляет применение аппаратных решений.

Также в них зачастую реализованы функции трансляции адресов, может присутствовать уже вшитый производителем сертификат для осуществления строгой аутентификации и присутствовать возможность real-time оповещений администратора различными способами, а также ведение подробнейших логов.

Также в них зачастую реализованы функции трансляции адресов, может присутствовать уже вшитый производителем сертификат для осуществления строгой аутентификации и присутствовать возможность real-time оповещений администратора различными способами, а также ведение подробнейших логов.

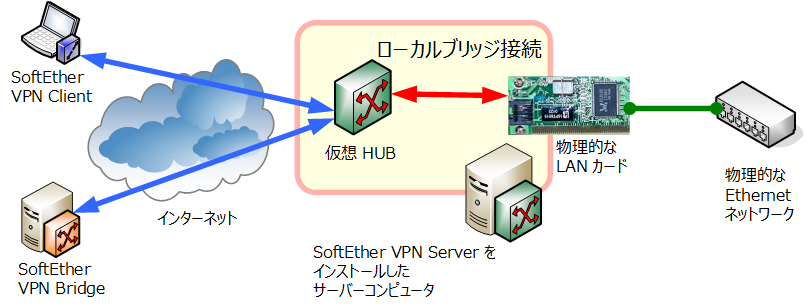

Однако некоторые производители учли этот недостаток и предлагают устройства с тремя и более портами. К тому же существуют решения, называемые firewall-based VPN шлюзы, в которых функция VPN предоставляется в качестве дополнения к основным возможностям — такие устройства по умолчанию имеет большее количество Ethernet-портов. При использовании программного решения, которое установлено на сервере, все ограничивается количеством сетевых карт и возможностью процессора для обработки проходящей информации.

Однако некоторые производители учли этот недостаток и предлагают устройства с тремя и более портами. К тому же существуют решения, называемые firewall-based VPN шлюзы, в которых функция VPN предоставляется в качестве дополнения к основным возможностям — такие устройства по умолчанию имеет большее количество Ethernet-портов. При использовании программного решения, которое установлено на сервере, все ограничивается количеством сетевых карт и возможностью процессора для обработки проходящей информации. Кроме того, если уже внедрено централизованное ведение логов, управляемое, например, через единый интерфейс, то стоит задаться вопросами: а можно ли интегрировать приобретаемый продукт в существующую инфраструктуру? Как обстоят дела с SMTP, если это аппаратная платформа? Даже если продукт только и умеет, что считать количество переданных данных, уже на основе этих данных можно судить о работоспособности, нагрузке, количестве пользователей шлюза.

Кроме того, если уже внедрено централизованное ведение логов, управляемое, например, через единый интерфейс, то стоит задаться вопросами: а можно ли интегрировать приобретаемый продукт в существующую инфраструктуру? Как обстоят дела с SMTP, если это аппаратная платформа? Даже если продукт только и умеет, что считать количество переданных данных, уже на основе этих данных можно судить о работоспособности, нагрузке, количестве пользователей шлюза. Software-based шлюзы научились работать со специальными платами, реализующими аппаратное шифрование. Таким образом, различия между программными и аппаратными средствами становятся менее значимыми.

Software-based шлюзы научились работать со специальными платами, реализующими аппаратное шифрование. Таким образом, различия между программными и аппаратными средствами становятся менее значимыми.

Поэтому обязательно выберите VPN-устройство с мощным процессором с частотой 1,8 Гц или выше, а также оно должно соответствовать последним сетевым стандартам.

Поэтому обязательно выберите VPN-устройство с мощным процессором с частотой 1,8 Гц или выше, а также оно должно соответствовать последним сетевым стандартам.

Ваш комментарий будет первым