Обзор вирусной активности для мобильных устройств в октябре 2019 года / Хабр

Второй осенний месяц этого года оказался неспокойным для владельцев Android-устройств. Вирусные аналитики «Доктор Веб» обнаружили в каталоге Google Play множество вредоносных программ – в частности, троянцев-кликеров Android.Click, которые подписывали пользователей на платные услуги. Среди найденных угроз также были вредоносные приложения семейства Android.Joker. Они тоже подписывали жертв на дорогостоящие сервисы и могли выполнять произвольный код. Кроме того, наши специалисты выявили других троянцев.Мобильная угроза месяца

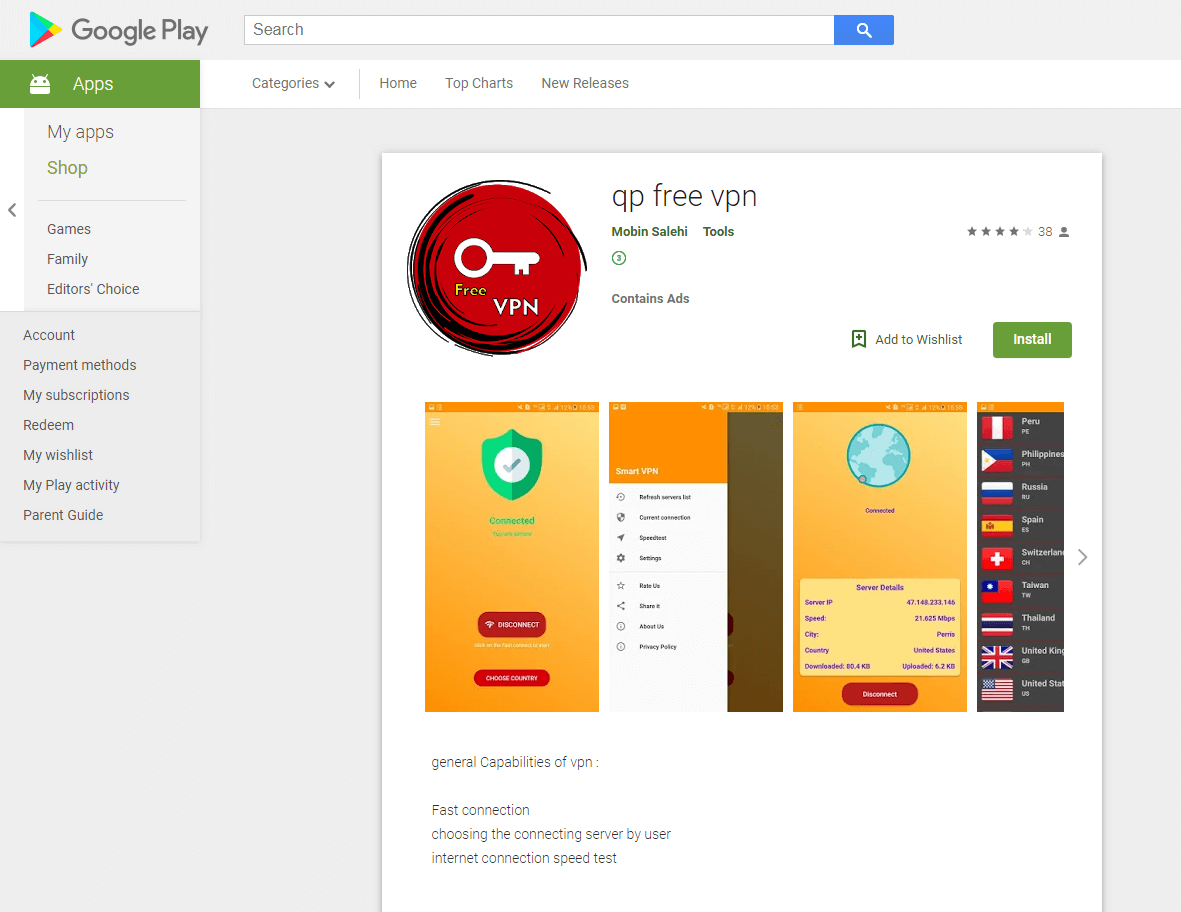

В начале октября компания «Доктор Веб» проинформировала пользователей о нескольких троянцах-кликерах, добавленных в вирусную базу Dr.Web как Android.Click.322.origin, Android.Click.323.origin и Android.Click.324.origin. Эти вредоносные приложения незаметно загружали веб-сайты, где самостоятельно подписывали своих жертв на платные мобильные сервисы. Особенности троянцев:

Особенности троянцев:

- встроены в безобидные программы;

- защищены коммерческим упаковщиком;

- маскируются под известные SDK;

- атакуют пользователей определенных стран.

В течение всего месяца наши вирусные аналитики выявляли и другие модификации этих кликеров — например, Android.Click.791, Android.Click.800, Android.Click.802, Android.Click.808, Android.Click.839, Android.Click.841. Позднее были найдены похожие на них вредоносные приложения, которые получили имена

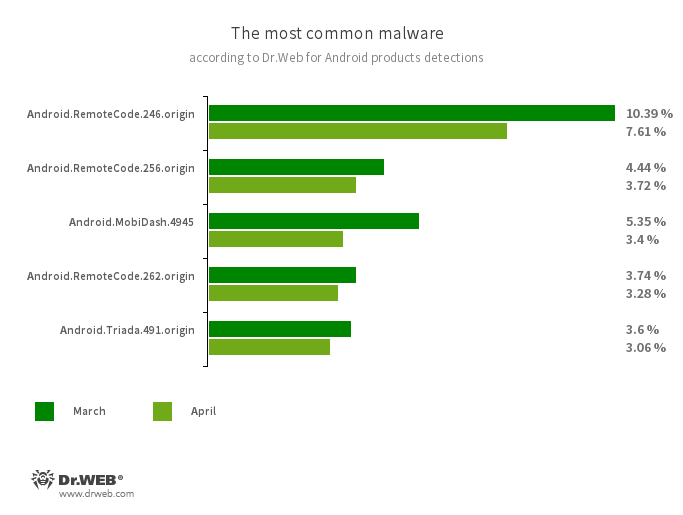

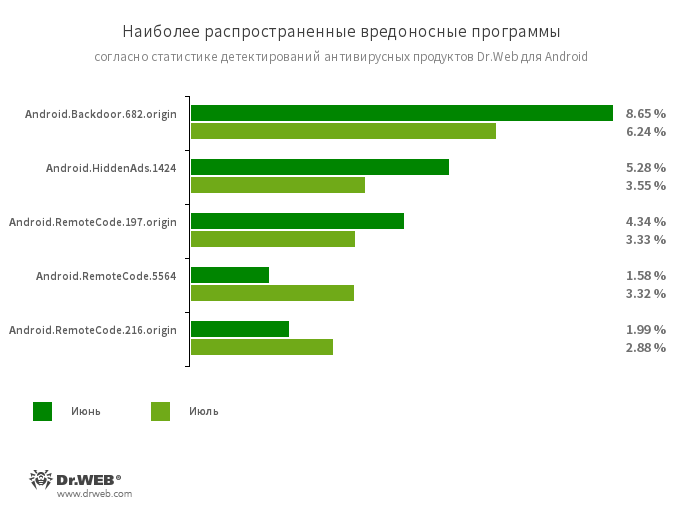

По данным антивирусных продуктов Dr.

Web для Android

Web для Android - Android.HiddenAds.472.origin — Троянец, показывающий навязчивую рекламу.

- Android.RemoteCode.5564 — Вредоносное приложение, которое загружает и выполняет произвольный код.

- Android.Backdoor.682.origin — Троянец, который выполняет команды злоумышленников и позволяет им контролировать зараженные мобильные устройства.

- Android.DownLoader.677.origin — Загрузчик других вредоносных программ.

- Android.Triada.465.origin — Многофункциональный троянец, выполняющий разнообразные вредоносные действия.

- Program.FakeAntiVirus.2.origin — Детектирование рекламных приложений, которые имитируют работу антивирусного ПО.

- Program.MonitorMinor.1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin — Программы, которые следят за владельцами Android-устройств и могут использоваться для кибершпионажа.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.VirtualApk.1.origin — Потенциально опасные программные платформы, которые позволяют приложениям запускать apk-файлы без их установки.

- Tool.Rooter.3 — Утилита, предназначенная для получения root-полномочий на Android-устройствах. Может использоваться злоумышленниками и вредоносными программами.

- Adware.Patacore.253

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Adpush.6547

- Adware.Altamob.1.origin

Троянцы в Google Play

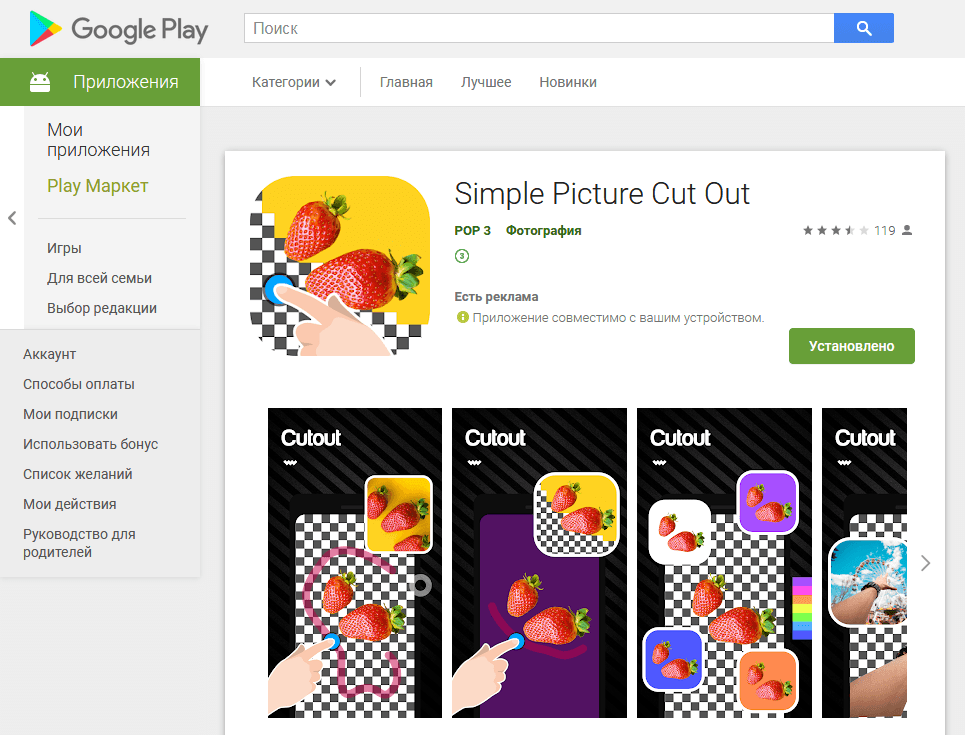

Наряду с троянцами-кликерами вирусные аналитики компании «Доктор Веб» выявили в Google Play множество новых версий, а также модификаций уже известных вредоносных приложений семейства Android.Joker. Среди них — Android. Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

Joker.6, Android.Joker.7, Android.Joker.8, Android.Joker.9, Android.Joker.12, Android.Joker.18 и Android.Joker.20.origin. Эти троянцы загружают и запускают дополнительные вредоносные модули, способны выполнять произвольный код и подписывают пользователей на дорогостоящие мобильные сервисы. Они распространяются под видом полезных и безобидных программ — сборников изображений для рабочего стола, фотокамер с художественными фильтрами, различных утилит, фоторедакторов, игр, интернет-мессенджеров и другого ПО.

Кроме того, наши специалисты обнаружили очередного рекламного троянца из семейства Android.HiddenAds, который получил имя Android.HiddenAds.477.origin. Злоумышленники распространяли его под видом видеоплеера и приложения, предоставляющего информацию о телефонных вызовах. После запуска троянец скрывал свой значок в списке приложений главного экрана ОС Android и начинал показывать надоедливую рекламу.

Также в вирусную базу Dr.Web были добавлены записи для детектирования троянцев Android.SmsSpy.10437 и Android.SmsSpy.10447. Они скрывались в сборнике изображений и приложении-фотокамере. Обе вредоносные программы перехватывали содержимое входящих СМС-сообщений, при этом Android.SmsSpy.10437 мог выполнять загружаемый с управляющего сервера произвольный код.

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Модные вирусы теперь встроены в смартфоны – Путин позвонит

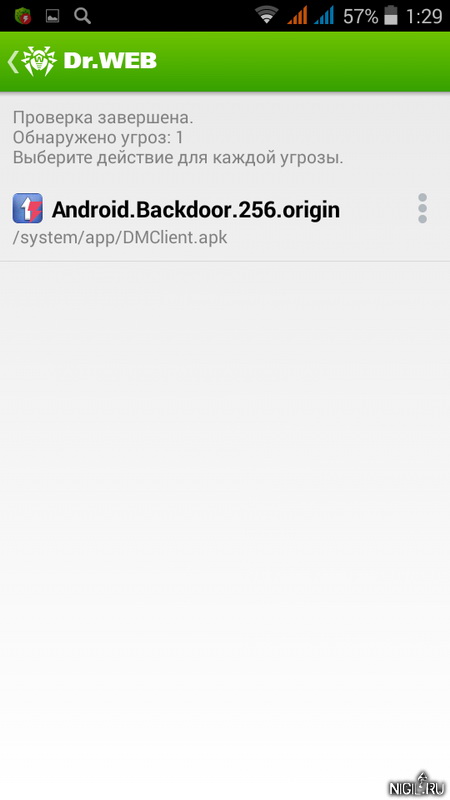

Специалисты антивирусной лаборатории компании “Доктор Веб” смогли выявить встроенные уже на этапе производства вирусы в 45 моделях смартфонов, рассказал генеральный директор антивирусной компании Борис Шаров.

“Пользователи сообщили нам о том, что в их телефоне наш антивирус нашел вредоносное программное обеспечение. После проведенного анализа мы поняли, что оно находится в системной области, куда не может попасть никакой вирус извне, а может быть заложен только на этапе производства. Мы провели более детальное исследование и нашли такое вредоносное ПО, заложенное на этапе производства, в 45 моделях телефонов с операционной системой Android. Это несколько моделей Leagoo, Zopo Speed 7 Plus, UHANS A101, Doogee, Umi London, Tesla SP6.2, Haier T51, Cherry Mobile Flare и другие. Телефоны разных производителей, они не на слуху у нас, но очень распространены в мире”, — сказал Шаров.

Мы провели более детальное исследование и нашли такое вредоносное ПО, заложенное на этапе производства, в 45 моделях телефонов с операционной системой Android. Это несколько моделей Leagoo, Zopo Speed 7 Plus, UHANS A101, Doogee, Umi London, Tesla SP6.2, Haier T51, Cherry Mobile Flare и другие. Телефоны разных производителей, они не на слуху у нас, но очень распространены в мире”, — сказал Шаров.

По данным компании, в результате этого в мире могут пострадать несколько сотен тысяч пользователей этих телефонов.

“Мы выявили очень длинный список серверов, куда это вредоносное ПО с телефонов отправляло данные. Оно может с этих же серверов также скачивать что-то на телефон. То программное обеспечение, которое мы нашли, могло в любой момент притащить любую вредоносную программу, банковскую, шпионскую и так далее. Все телефоны были китайского производства. Жертвами этого вируса могут стать сотни тысяч пользователей этих телефонов в мире”, — сказал специалист по кибербезопасности.

Собственно, про Doogee, Haier и Cherry – это уже несколько лет известная проблема. На 4pda куча веток по перепрошивке. Как видим, модные фичи стали встраивать и другие производители.

На 4pda куча веток по перепрошивке. Как видим, модные фичи стали встраивать и другие производители.

В середине 2017 года специалисты компании «Доктор Веб» сообщили о выявлении нового троянца Android.Triada.231 в прошивках нескольких бюджетных моделей Android-смартфонов. С момента обнаружения вредоносной программы перечень моделей зараженных устройств постоянно пополнялся и в настоящий момент насчитывает более 40 наименований.

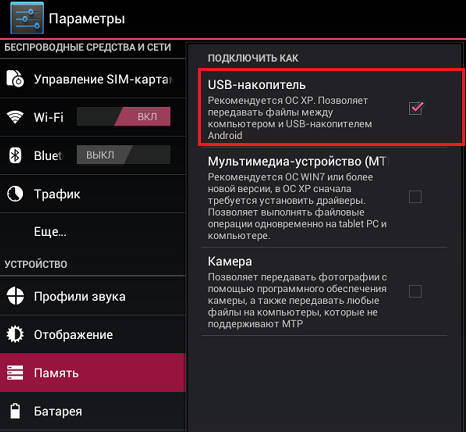

Особенность Android.Triada.231 заключается в том, что вирусописатели встраивают этого троянца в системную библиотеку libandroid_runtime.so на уровне исходного кода, а не распространяют его как отдельную программу. В результате действий злоумышленников вредоносное приложение поселяется непосредственно в прошивке инфицированных мобильных устройств уже на этапе производства, и пользователи становятся обладателями зараженных смартфонов «из коробки».

Сразу после обнаружения Android.Triada.231 летом прошлого года компания «Доктор Веб» сообщила о нем производителям зараженных устройств. Однако, несмотря на своевременное предупреждение, вредоносная программа по-прежнему попадает на новые модели смартфонов. Например, она была найдена на смартфоне Leagoo M9, который был анонсирован в декабре 2017 года. При этом исследование показало, что добавление троянца в прошивку произошло по просьбе партнера Leagoo, компании-разработчика из Шанхая. Эта организация предоставила одно из своих приложений для включения в образ операционной системы мобильных устройств, а также дала инструкцию по внесению стороннего кода в системные библиотеки перед их сборкой (компиляцией). К сожалению, такая сомнительная просьба не вызвала у производителя никаких подозрений, и Android.Triada.231 беспрепятственно попал на смартфоны.

Однако, несмотря на своевременное предупреждение, вредоносная программа по-прежнему попадает на новые модели смартфонов. Например, она была найдена на смартфоне Leagoo M9, который был анонсирован в декабре 2017 года. При этом исследование показало, что добавление троянца в прошивку произошло по просьбе партнера Leagoo, компании-разработчика из Шанхая. Эта организация предоставила одно из своих приложений для включения в образ операционной системы мобильных устройств, а также дала инструкцию по внесению стороннего кода в системные библиотеки перед их сборкой (компиляцией). К сожалению, такая сомнительная просьба не вызвала у производителя никаких подозрений, и Android.Triada.231 беспрепятственно попал на смартфоны.

Анализ приложения, которое компания-партнер предложила внести в прошивку Leagoo M9, показал, что оно подписано тем же сертификатом, что и троянец Android.MulDrop.924, о котором «Доктор Веб» рассказывал еще в 2016 году. Можно предположить, что разработчик, попросивший внести дополнительную программу в образ операционной системы, может быть прямо или косвенно причастен к распространению Android. Triada.231.

Triada.231.

К настоящему времени вирусные аналитики выявили Android.Triada.231 в прошивке более 40 моделей Android-устройств:

Leagoo M5

Leagoo M5 Plus

Leagoo M5 Edge

Leagoo M8

Leagoo M8 Pro

Leagoo Z5C

Leagoo T1 Plus

Leagoo Z3C

Leagoo Z1C

Leagoo M9

ARK Benefit M8

Zopo Speed 7 Plus

UHANS A101

Doogee X5 Max

Doogee X5 Max Pro

Doogee Shoot 1

Doogee Shoot 2

Tecno W2

Homtom HT16

Umi London

Kiano Elegance 5.1

iLife Fivo Lite

Mito A39

Vertex Impress InTouch 4G

Vertex Impress Genius

myPhone Hammer Energy

Advan S5E NXT

Advan S4Z

Advan i5E

STF AERIAL PLUS

STF JOY PRO

Tesla SP6.2

Cubot Rainbow

EXTREME 7

Haier T51

Cherry Mobile Flare S5

Cherry Mobile Flare J2S

Cherry Mobile Flare P1

NOA H6

Pelitt T1 PLUS

Prestigio Grace M5 LTE

BQ-5510 Strike Power Max 4G (пр-ва Россия)

Этот список – не окончательный, перечень инфицированных моделей смартфонов может оказаться гораздо шире.

Такое широкое распространение Android.Triada.231 говорит о том, что многие производители Android-устройств уделяют слишком мало внимания вопросам безопасности, и внедрение троянского кода в системные компоненты из-за ошибок или злого умысла может быть весьма распространенной практикой.

Вскоре после того как компания «Доктор Веб» проинформировала производителей зараженных мобильных устройств о наличии троянца Android.Triada.231 в прошивках выпускаемых ими моделей Android-смартфонов, некоторые из этих фирм сообщили об успешном устранении выявленной проблемы. На данный момент об удалении вредоносного приложения заявили компании Cubot и Leagoo. В список смартфонов, для которых выпущены исправления операционной системы, вошли следующие модели:

Cubot Rainbow

Leagoo M5

Leagoo M5 Plus

Leagoo M5 Edge

Leagoo M8

Leagoo M8 Pro

Leagoo Z5C

Leagoo T1 Plus

Leagoo Z3C

Leagoo Z1C

Leagoo M9

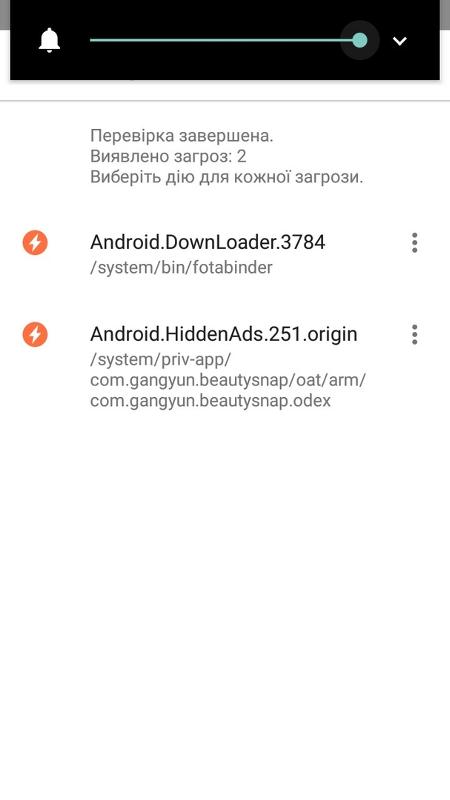

При этом в новой версии прошивки смартфона Leagoo M9, в которой Android. Triada.231 был удален, вирусные аналитики компании «Доктор Веб» обнаружили другую вредоносную программу, которая получила имя Android.HiddenAds.251.origin. Она относится к семейству троянцев, которые показывают надоедливую рекламу. Дальнейший анализ показал, что Android.HiddenAds.251.origin присутствует и в более ранних версиях ОС Android устройств Leagoo M9. В настоящее время производитель зараженных смартфонов занимается решением вновь возникшей проблемы.

Triada.231 был удален, вирусные аналитики компании «Доктор Веб» обнаружили другую вредоносную программу, которая получила имя Android.HiddenAds.251.origin. Она относится к семейству троянцев, которые показывают надоедливую рекламу. Дальнейший анализ показал, что Android.HiddenAds.251.origin присутствует и в более ранних версиях ОС Android устройств Leagoo M9. В настоящее время производитель зараженных смартфонов занимается решением вновь возникшей проблемы.

Владельцам инфицированных смартфонов, для которых вышли новые версии прошивок, рекомендуется проверить наличие доступных обновлений и установить их.

ЗЫ. Странно, что какие-то нонеймы только. Вообще-то очень известный недавний пример – Philips S407. Поставлялся сразу с вирусом Триада (на 4pda есть темы), хотя компания уже выпустила обновлённую прошивку без вирусов.

HiddenAds Malware (Android) — инструкции по удалению вредоносного ПО (обновлено)

Что такое HiddenAds?

HiddenAds — семейство вредоносных программ, обнаруженное исследователями компании «Доктор Веб», нацелено на операционные системы Android. В эту группу входят многочисленные вредоносные программы; большинство из них работают как рекламное ПО (отображают рекламу), но некоторые также способны тайно подписывать жертв на платные услуги и красть их учетные записи в социальных сетях.

В эту группу входят многочисленные вредоносные программы; большинство из них работают как рекламное ПО (отображают рекламу), но некоторые также способны тайно подписывать жертв на платные услуги и красть их учетные записи в социальных сетях.

На момент исследования приложения HiddenAds активно распространялись через Google Play Store — их имя было скачано более десяти миллионов раз. Это программное обеспечение имеет различные маскировки, например, игры, звонки/обмен сообщениями, защиту/очистку системы, редактирование изображений/фотографий, виртуальную клавиатуру, обои и другие приложения (список приложений, связанных с HiddenAds, можно найти ниже).

Обзор вредоносных программ HiddenAds

Большинство вредоносных приложений, входящих в семейство HiddenAds, имеют функции рекламного ПО (рекламного ПО). Другими словами, они могут отображать рекламу на посещаемых веб-сайтах и/или других интерфейсах. Это может серьезно затруднить использование устройства, поскольку реклама может перекрывать экран (например, веб-страницы, открытые приложения, главный экран и т. д.), снижать скорость просмотра и снижать производительность системы.

д.), снижать скорость просмотра и снижать производительность системы.

Кроме того, эта реклама рекламирует онлайн-мошенничество, ненадежное/вредоносное программное обеспечение и даже вредоносное ПО. Некоторые навязчивые объявления могут даже выполнять скрытую загрузку/установку при нажатии.

Обратите внимание, что хотя рекламное ПО может размещать рекламу, одобряющую законный контент, скорее всего, оно продвигается мошенниками, злоупотребляющими партнерскими программами для получения незаконных комиссионных.

Приложения HiddenAds обычно требуют определенных разрешений для правильной работы; эти запросы могут повлечь за собой просьбу пользователя разрешить приложению показывать окна, которые перекрывают другие, или дать согласие на то, чтобы программное обеспечение было освобождено от функций энергосбережения.

Некоторые из этих вредоносных приложений имеют дополнительные/другие вредоносные возможности. Они могут исподтишка или с помощью обмана — подписывать пользователей на дорогие услуги.

Еще одной целью этих программ может быть кража аккаунтов жертв в социальных сетях и социальных сетях. Например, аналитики «Доктор Веб» обнаружили несколько приложений, представленных как инструменты для редактирования изображений (мультяшные фотофильтры/эффекты), нацеленных на учетные записи Facebook.

Киберпреступники обычно стремятся получить учетные записи в социальных сетях, поскольку их можно использовать, чтобы просить кредиты у контактов/друзей или для дальнейшего распространения вредоносного ПО (путем обмена вредоносными файлами/ссылками) — под видом настоящих владельцев.

Более того, программное обеспечение HiddenAds может скрывать свои значки в списке установленных приложений и/или в меню главного экрана. В качестве альтернативы значки можно заменить на менее заметные.

Примечательно, что такие семьи, как HiddenAds, невероятно плодовиты; существует около пятидесяти приложений, связанных с этой группой вредоносных программ (полный список), и весьма вероятно, что это число будет продолжать расти.

Подводя итог, можно сказать, что наличие вредоносного ПО HiddenAds на устройствах может привести к множественным заражениям системы, серьезным проблемам конфиденциальности, финансовым потерям и краже личных данных. Если вы подозреваете, что ваше Android-устройство заражено HiddenAds (или другим вредоносным ПО), мы настоятельно рекомендуем использовать антивирус, чтобы удалить его без промедления.

| Имя | Троян скрытой рекламы |

| Тип угрозы | Вредоносное ПО для Android, вредоносное приложение, рекламное ПО. |

| Имена обнаружения | Avast-Mobile (Android:Evo-gen [Trj]), ESET-NOD32 (вариант Android/Hiddad.AQS), Kaspersky (Not-a-virus:HEUR:AdWare.AndroidOS.Teddad.i), McAfee ( Artemis!C354D5529BEA), полный список (VirusTotal) |

| Симптомы | Устройство работает медленно, системные настройки изменяются без разрешения пользователя, появляются сомнительные приложения, значительно увеличивается потребление данных и заряда батареи, показывается навязчивая реклама. |

| Методы распределения | Зараженные вложения электронной почты, вредоносная интернет-реклама, социальная инженерия, мошеннические приложения, мошеннические веб-сайты. |

| Ущерб | Украдена личная информация (личные сообщения, логины/пароли и т. д.), снижение производительности устройства, быстрая разрядка аккумулятора, снижение скорости Интернета, огромные потери данных, денежные потери, кражи личных данных (вредоносные приложения могут злоупотреблять приложениями для общения). |

| Удаление вредоносных программ (Android) | Чтобы предотвратить заражение вредоносным ПО, наши исследователи в области безопасности рекомендуют сканировать ваше устройство Android с помощью законного программного обеспечения для защиты от вредоносных программ. Мы рекомендуем Avast, Bitdefender, ESET или Malwarebytes. |

Примеры вредоносных программ для Android

Мы проанализировали множество вредоносных программ, нацеленных на операционные системы Android; AIVARAT, вредоносное ПО Toll Fraud, шпионское ПО Bahamut, банковский троян Revive и SMSFactory — это лишь некоторые примеры наших последних находок. Вредоносное ПО может иметь различные функциональные возможности, которые могут быть в различных комбинациях. Кроме того, разработчики вредоносного ПО часто обновляют его, улучшая возможности и добавляя дополнительные функции.

Вредоносное ПО может иметь различные функциональные возможности, которые могут быть в различных комбинациях. Кроме того, разработчики вредоносного ПО часто обновляют его, улучшая возможности и добавляя дополнительные функции.

Однако, независимо от того, как работает вредоносное ПО, его присутствие в системе угрожает безопасности устройства и пользователя. Поэтому все угрозы должны быть устранены сразу после обнаружения.

Как скрытая реклама проникла на мое устройство?

Как упоминалось во введении, приложения HiddenAds распространялись в основном через Google Play Store. Они имели разную маскировку и/или были упакованы вместе с обычным ПО (полный список). Многие из этих приложений уже удалены из Play Store. Однако на момент написания некоторые из них все еще доступны для загрузки. Кроме того, вполне вероятно, что на эту платформу проникли новые маскировки.

Однако вредоносное ПО распространяется самыми разными способами. К наиболее часто используемым методам относятся: попутные (скрытые и вводящие в заблуждение) загрузки, онлайн-мошенничество, вредоносные вложения/ссылки в спамовых электронных письмах и сообщениях, сомнительные каналы загрузки (например, бесплатные и сторонние веб-сайты, сети обмена P2P и т. д.) , инструменты для незаконной активации программного обеспечения («взлом»), поддельные программы обновления и вредоносная реклама (вредоносная реклама).

д.) , инструменты для незаконной активации программного обеспечения («взлом»), поддельные программы обновления и вредоносная реклама (вредоносная реклама).

Как избежать установки вредоносных программ?

Мы настоятельно рекомендуем исследовать программное обеспечение перед загрузкой/установкой и/или покупкой, например, проверяя репутацию разработчика, просматривая обзоры, читая условия и политику конфиденциальности, обращая внимание на необходимые разрешения и т. д. Не менее важно всегда загружать из официальных и проверенных источников.

Кроме того, программное обеспечение должно быть активировано и обновлено с использованием функций/инструментов, предоставленных законными разработчиками, поскольку нелегальные инструменты активации («кряки») и поддельные программы обновления могут содержать вредоносное ПО.

Еще одна рекомендация — быть бдительными с входящей почтой. Вложения и ссылки, найденные в подозрительных электронных письмах и сообщениях, нельзя открывать, так как это может привести к заражению системы. Мы также рекомендуем проявлять осторожность при просмотре, поскольку мошеннический и вредоносный контент обычно выглядит законным и безвредным.

Мы также рекомендуем проявлять осторожность при просмотре, поскольку мошеннический и вредоносный контент обычно выглядит законным и безвредным.

Необходимо установить и обновить надежный антивирус. Программы безопасности должны использоваться для регулярного сканирования системы и устранения угроз/проблем.

Внешний вид разрешений, запрашиваемых вредоносными приложениями, принадлежащими к семейству вредоносных программ HiddenAds (источник изображения — веб-сайт Bleeping Computer):

Скриншот приложения « Craft Forrest Pixelart Robo «, используемого для маскировки вредоносного ПО HiddenAds:

Примеры вредоносных приложений, принадлежащих к семейству вредоносных программ HiddenAds:

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- Легенда ассасина — НОВИНКА 2020 г.

- Скины звонков — Темы звонящих (com.rockskinthemes.app)

- Темы для телефонов CallMe (com.callercallwallpaper.

app)

app) - Тема вызывающего абонента (com.caller.theme.slow)

- Средство очистки кэш-памяти (com.cachecleanereasytool.app)

- Крафт Форрест Пиксельарт Робо

- Кремовая поездка — НОВИНКА

- Раздавить машину

- Пустыня Против

- Клавиатура с эмодзи: стикеры и GIF (gb.crazykey.sevenboard)

- Модная зарядка (com.fancyanimatedbattery.app)

- FastCleaner: средство для очистки кэш-памяти (com.fastcleanercashcleaner.app)

- Найди 5 отличий — 2020 НОВИНКА

- Найти спрятанное

- Найди отличия — Игра-головоломка

- Летающий скейтборд

- Забавный абонент (com.funnycallercustomtheme.app)

- Смешные обои — Живой экран (com.funnywallpapaerslive.app)

- Вертолетная атака — НОВЫЙ

- Стрельба с вертолета

- InCall: Фон контакта (com.mycallcustomcalscrean.app)

- Гладить

- Прыжок Прыжок

- Разрушитель денег

- MyCall — персонализация звонков (com.

mycallcallpersonalization.app)

mycallcallpersonalization.app) - Неоновая тема — клавиатура Android (com.androidneonkeyboard.app)

- Клавиатура с неоновой темой (com.neonthemekeyboard.app)

- NewScrean: 4D обои (com.newscrean4dwallpapers.app)

- Заметки — напоминания и списки (com.notesreminderslists.app)

- Редактор фотографий и Exif (de.xnano.photoexifeditornine)

- Фоторедактор и ластик фона (de.photoground.twentysixshot)

- Фоторедактор — Создатель дизайна (gb.twentynine.redaktoridea)

- Фоторедактор — Эффекты фильтров (de.hitopgop.sixtyeightgx)

- Фоторедактор: размытие изображения (de.instgang.fiftyggfife)

- Фоторедактор: Вырезать, Вставить (de.fiftyninecamera.rollredactor)

- Фоторедактор: художественные фильтры (gb.painnt.moonlightingnine)

- Фоторедактор: Beauty Filter (gb.artfilter.tenvarnist)

- Фоторедактор: ретушь и вырезание (de.nineergysh.quickarttwo)

- Фотофильтры и эффекты (de.

sixtyonecollice.cameraroll)

sixtyonecollice.cameraroll) - Растение-монстр

- Спасение реквизита

- Прокручивающаяся спираль

- Повернуть фигуру

- Абонемент на регби

- Стреляй в них

- Стрельба

- Стоковые обои и фоны (de.stockeighty.onewallpapers)

- Качающийся человек

Обновление от 28 апреля 2023 г.: Около 35 миллионов пользователей Android по всему миру загрузили из Google Play коллекцию из 38 игр-имитаторов Minecraft, содержащих рекламное ПО HiddenAds для Android. Несмотря на активность рекламного ПО в фоновом режиме, пользователи могли играть в рекламируемые игры, не замечая какой-либо вредоносной активности.

Среди наиболее часто загружаемых приложений были Block Box Master Diamond, Block Box Skyland Sword, Block Forrest Tree Crazy, Block Game Skyland Forrest, Block Pro Forrest Diamond, Block Rainbow Sword Dragon, Craft Monster Crazy Sword, Craft Rainbow Mini Builder и Craft. Мини-развлечение с мечом.

Быстрое меню:

- Введение

- Как удалить историю посещенных страниц из веб-браузера Chrome?

- Как отключить уведомления браузера в веб-браузере Chrome?

- Как сбросить настройки веб-браузера Chrome?

- Как удалить историю посещенных страниц из веб-браузера Firefox?

- Как отключить уведомления браузера в веб-браузере Firefox?

- Как сбросить настройки веб-браузера Firefox?

- Как удалить потенциально нежелательные и/или вредоносные приложения?

- Как загрузить Android-устройство в «Безопасном режиме»?

- Как проверить использование батареи различными приложениями?

- Как проверить использование данных различными приложениями?

- Как установить последние обновления программного обеспечения?

- Как вернуть систему в состояние по умолчанию?

- Как отключить приложения с правами администратора?

Удалить историю посещенных страниц из веб-браузера Chrome:

Нажмите кнопку « Меню » (три точки в правом верхнем углу экрана) и выберите « История » в открывшемся выпадающем меню.

Коснитесь « Очистить данные браузера », выберите вкладку « РАСШИРЕННЫЕ », выберите временной диапазон и типы данных, которые вы хотите удалить, и коснитесь « Очистить данные ».

[Вернуться к оглавлению]

Отключить уведомления браузера в веб-браузере Chrome:

Нажмите кнопку « Меню » (три точки в правом верхнем углу экрана) и выберите « Настройки » в открывшемся выпадающем меню.

Прокрутите вниз, пока не увидите параметр « Настройки сайта », и коснитесь его. Прокрутите вниз, пока не увидите параметр « Уведомления », и коснитесь его.

Найдите веб-сайты, которые доставляют уведомления браузера, коснитесь их и нажмите « Очистить и сбросить ». Это удалит разрешения, предоставленные этим веб-сайтам для доставки уведомлений. Однако, как только вы снова посетите тот же сайт, он может снова запросить разрешение. Вы можете выбрать, давать ли эти разрешения или нет (если вы решите отклонить, веб-сайт перейдет к » Заблокирован раздел » и больше не будет спрашивать у вас разрешения).

Вы можете выбрать, давать ли эти разрешения или нет (если вы решите отклонить, веб-сайт перейдет к » Заблокирован раздел » и больше не будет спрашивать у вас разрешения).

[Вернуться к оглавлению]

Сброс веб-браузера Chrome:

Перейдите к » Настройки «, прокрутите вниз, пока не увидите » Apps » и коснитесь его.

Прокрутите вниз, пока не найдете приложение » Chrome «, выберите его и коснитесь опции » Storage «.

Нажмите » MANAGE ХРАНЕНИЕ «, затем » УДАЛИТЬ ВСЕ ДАННЫЕ » и подтвердите действие, нажав « OK ». Обратите внимание, что сброс настроек браузера удалит все хранящиеся внутри данные. Это означает, что все сохраненные логины/пароли, история посещенных страниц, нестандартные настройки и другие данные будут удалены. также потребуется повторно войти на все веб-сайты. правом верхнем углу экрана) и выберите » History » в открывшемся раскрывающемся меню.

Прокрутите вниз, пока не увидите « Очистить личные данные » и коснитесь его. Выберите типы данных, которые вы хотите удалить, и коснитесь « ОЧИСТИТЬ ДАННЫЕ «.

[Назад к оглавлению]

Отключить уведомления браузера в веб-браузере Firefox:

Посетите веб-сайт, который доставляет уведомления браузера, коснитесь значка, отображаемого слева от строки URL (значок не обязательно будет » Заблокировать «) и выберите » Изменить настройки сайта «.

В открывшемся всплывающем окне выберите параметр » Уведомления » и нажмите » ОЧИСТИТЬ «.

[Назад к таблице Содержание]

Сброс веб-браузера Firefox:

Перейдите в « Настройки », прокрутите вниз, пока не увидите « Приложения », и коснитесь его.

Прокрутите вниз, пока не найдете «90 038 Фаерфокс » приложение, выберите его и коснитесь » Хранилище «. история посещенных страниц, нестандартные настройки и другие данные будут удалены.Вам также придется повторно войти на все веб-сайты

история посещенных страниц, нестандартные настройки и другие данные будут удалены.Вам также придется повторно войти на все веб-сайты

[Вернуться к оглавлению]

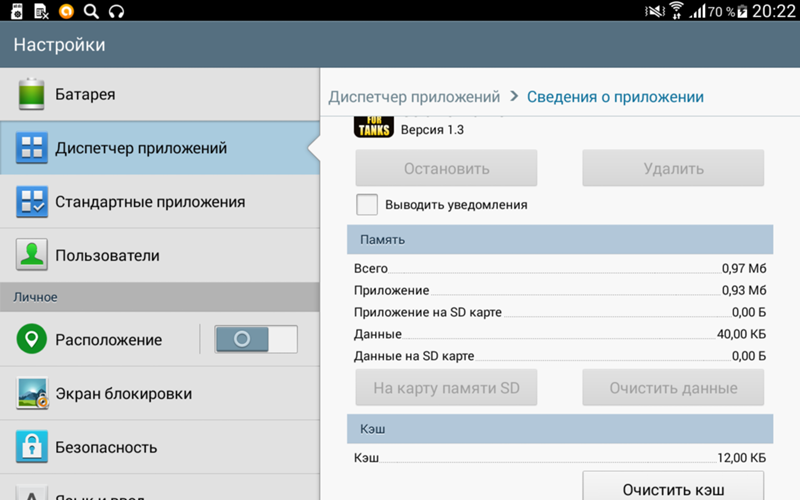

Удаление потенциально нежелательных и/или вредоносных приложений:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Приложения », и коснитесь его.

Прокрутите вниз, пока не увидите потенциально нежелательное и/или вредоносное приложение, выберите его и нажмите « Удалить ». Если по какой-либо причине вы не можете удалить выбранное приложение (например, вам выдается сообщение об ошибке), попробуйте использовать « Безопасный режим ».

[Вернуться к оглавлению]

Загрузите устройство Android в «Безопасном режиме»:

« Безопасный режим » в операционной системе Android временно отключает запуск всех сторонних приложений. Использование этого режима является хорошим способом диагностики и решения различных проблем (например, удаления вредоносных приложений, которые мешают пользователям делать это, когда устройство работает «в обычном режиме»).

Нажмите кнопку « Power » и удерживайте ее, пока не появится экран « Power off ». Коснитесь значка « Power off » и удерживайте его. Через несколько секунд » Безопасный режим Появится опция, и вы сможете запустить ее, перезапустив устройство. «, прокрутите вниз, пока не увидите « Обслуживание устройства «, и коснитесь его.

Нажмите « Батарея » и проверьте использование каждого приложения. чтобы обеспечить наилучшее взаимодействие с пользователем и экономить электроэнергию.Поэтому высокий уровень использования батареи может указывать на то, что приложение является вредоносным.

[Вернуться к оглавлению]

Проверьте использование данных различными приложениями:

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Подключения », и коснитесь его.

Прокрутите вниз, пока не увидите « Использование данных », и выберите этот параметр. Как и в случае с батареей, легитимные/подлинные приложения предназначены для максимально возможного минимизации использования данных. Это означает, что огромное использование данных может указывать на наличие вредоносного приложения. Обратите внимание, что некоторые вредоносные приложения могут работать только тогда, когда устройство подключено к беспроводной сети. По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

Как и в случае с батареей, легитимные/подлинные приложения предназначены для максимально возможного минимизации использования данных. Это означает, что огромное использование данных может указывать на наличие вредоносного приложения. Обратите внимание, что некоторые вредоносные приложения могут работать только тогда, когда устройство подключено к беспроводной сети. По этой причине вам следует проверить использование мобильных данных и данных Wi-Fi.

Если вы обнаружите приложение, которое использует много данных, даже если вы никогда его не используете, мы настоятельно рекомендуем вам удалить его как можно скорее.

[Вернуться к оглавлению]

Установите последние обновления программного обеспечения:

Поддержание программного обеспечения в актуальном состоянии является хорошей практикой, когда речь идет о безопасности устройства. Производители устройств постоянно выпускают различные исправления безопасности и обновления Android, чтобы исправить ошибки и ошибки, которыми могут злоупотреблять киберпреступники. Устаревшая система гораздо более уязвима, поэтому вы всегда должны быть уверены, что программное обеспечение вашего устройства обновлено.

Устаревшая система гораздо более уязвима, поэтому вы всегда должны быть уверены, что программное обеспечение вашего устройства обновлено.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « Обновление ПО », и коснитесь его.

Нажмите « Загрузить обновления вручную » и проверьте наличие доступных обновлений. Если это так, установите их немедленно. Мы также рекомендуем включить опцию « Загружать обновления автоматически » — это позволит системе уведомлять вас о выпуске обновления и/или устанавливать его автоматически.

[Вернуться к содержанию]

Сброс системы до состояния по умолчанию:

Выполнение « Factory Reset » — это хороший способ удалить все нежелательные приложения, восстановить настройки системы по умолчанию и очистить устройство в целом. Однако вы должны помнить, что все данные на устройстве будут удалены, включая фотографии, видео/аудиофайлы, номера телефонов (хранящиеся в устройстве, а не на SIM-карте), SMS-сообщения и т. д. Другими словами, устройство будет восстановлено до исходного состояния.

д. Другими словами, устройство будет восстановлено до исходного состояния.

Вы также можете восстановить основные настройки системы и/или просто настройки сети.

Перейдите к « Настройки », прокрутите вниз, пока не увидите « О телефоне », и коснитесь его.

Прокрутите вниз, пока не увидите « Сброс », и коснитесь его. Теперь выберите действие, которое хотите выполнить:

« Сброс настроек » — восстановить все системные настройки по умолчанию;

« Сброс сетевых настроек » — восстановить все сетевые настройки по умолчанию;

« Factory data reset » — сброс всей системы и полное удаление всех сохраненных данных;

[Вернуться к оглавлению]

Отключить приложения с правами администратора:

Если вредоносное приложение получит права администратора, оно может серьезно повредить систему. Чтобы обеспечить максимальную безопасность устройства, вы всегда должны проверять, какие приложения имеют такие привилегии, и отключать те, которые не должны.

Перейти к » Настройки », прокрутите вниз, пока не увидите « Экран блокировки и безопасность », и коснитесь его.

Прокрутите вниз, пока не увидите « Другие параметры безопасности », коснитесь его, а затем коснитесь « Приложения администратора устройства ».

Определите приложения, которые не должны иметь прав администратора, коснитесь их, а затем коснитесь « ДЕАКТИВИРОВАТЬ ».

Часто задаваемые вопросы (FAQ) избавиться от него?

Нет, удаление вредоносных программ HiddenAds не требует форматирования.

Какие самые большие проблемы может вызвать вредоносное ПО HiddenAds?

Угрозы, исходящие от вредоносной программы, зависят от ее возможностей и целей киберпреступников. Приложения, принадлежащие к семейству вредоносных программ HiddenAds, обычно работают как рекламное ПО (то есть отображают различные рекламные объявления). Этот тип программного обеспечения может снизить качество просмотра и производительность системы. Кроме того, реклама, которую он предоставляет, может быть обманчивой/вредоносной и вызывать серьезные проблемы (например, заражение системы, финансовые потери и т. д.).

Кроме того, реклама, которую он предоставляет, может быть обманчивой/вредоносной и вызывать серьезные проблемы (например, заражение системы, финансовые потери и т. д.).

Некоторые приложения HiddenAds могут подписывать жертв на платные услуги, а другие предназначены для кражи учетных записей социальных сетей. Таким образом, эти инфекции также представляют угрозу конфиденциальности и финансовой целостности пользователей.

Какова цель вредоносного ПО HiddenAds?

Как правило, вредоносное ПО используется для получения дохода. Однако его также можно использовать для развлечения злоумышленников или для нарушения процессов (например, веб-сайтов, сервисов и т. д.), разыгрывания личных обид и запуска политически/геополитически мотивированных атак.

Как вредоносное ПО HiddenAds проникло на мое устройство Android?

HiddenAds заметно продвигалась в магазине Google Play под различными масками, например, под мобильными играми, программами для редактирования изображений, инструментами оптимизации системы и т. д. (полный список выше). Однако возможны и другие способы распространения. Вредоносное ПО в основном распространяется через онлайн-мошенничество, вредоносную рекламу, спам по электронной почте/сообщениям, попутные загрузки, ненадежные каналы загрузки (например, неофициальные и бесплатные сайты для размещения файлов, сети обмена P2P и т. д.), незаконную активацию программ («взлом») инструменты и поддельные обновления.

д. (полный список выше). Однако возможны и другие способы распространения. Вредоносное ПО в основном распространяется через онлайн-мошенничество, вредоносную рекламу, спам по электронной почте/сообщениям, попутные загрузки, ненадежные каналы загрузки (например, неофициальные и бесплатные сайты для размещения файлов, сети обмена P2P и т. д.), незаконную активацию программ («взлом») инструменты и поддельные обновления.

Back To Top

Triada: модульный мобильный троянец, который активно использует права root для замены системных файлов 39 : Android.Triada.231, Android.HiddenAds.251 .origin

Векторы заражения : Социальная инженерия

Ключевые целевые сектора : Производство, информационные технологии

Целевой регион : Юго-Восток/Юг/Запад/Восток Задняя Азия, Западная Европа

Мотив : Шпионаж, кража данных

Уровень угрозы : Высокий

Происхождение

Triada — это троян удаленного доступа (RAT), обнаруженный в 2016 году и нацеленный на устройства Android. В основном он эксплуатировал пользователей Android 4.4.4 и более ранних версий мобильной операционной системы (ОС). Позже выяснилось, что Triada внедрила необычный способ заражения телефонов Android в процессе самого производства. Для этого он нацеливается и заражает основной процесс в операционной системе Android, который называется Zygote. К марту 2016 года Triada стала «зонтичным» термином для трех семейств мобильных троянцев, а именно Leech, Gorpo и Ztorg. Основная цель Triada — установка на Android-устройство спам-приложений, которые отображают рекламу. Большинство пользователей, атакованных этим троянцем, находились в США, Йемене, Турции, Западном берегу, Германии, Индии, России и Украине, а также странах APAC (Азиатско-Тихоокеанского региона).

В основном он эксплуатировал пользователей Android 4.4.4 и более ранних версий мобильной операционной системы (ОС). Позже выяснилось, что Triada внедрила необычный способ заражения телефонов Android в процессе самого производства. Для этого он нацеливается и заражает основной процесс в операционной системе Android, который называется Zygote. К марту 2016 года Triada стала «зонтичным» термином для трех семейств мобильных троянцев, а именно Leech, Gorpo и Ztorg. Основная цель Triada — установка на Android-устройство спам-приложений, которые отображают рекламу. Большинство пользователей, атакованных этим троянцем, находились в США, Йемене, Турции, Западном берегу, Германии, Индии, России и Украине, а также странах APAC (Азиатско-Тихоокеанского региона).

Метод распространения

Triada часто применяет методы социальной инженерии, чтобы убедить целевых жертв установить вредоносное ПО на свои устройства Android. В марте 2016 года в структуре бэкдора Triada было замечено изменение, когда он начал атаковать процесс Android Zygote. В апреле 2016 года было обнаружено, что Triada маскируется под «Wandoujia», популярное приложение для Android в Китае. Было обнаружено, что он использует песочницу с открытым исходным кодом DroidPlugin для защиты вредоносных плагинов Android Application Package (APK) в своем каталоге активов. Он запускал плагины с помощью DroidPlugin, тем самым устанавливая их на устройство и избегая обнаружения антивирусным программным обеспечением. Плагины позволяют Triada шпионить за целевой жертвой, красть пароли, воровать файлы и отслеживать некоторые действия пользователей. Бэкдор дает вредоносной программе возможность встраивать свою DLL в процесс четырех мобильных браузеров, что позволяет злоумышленнику перехватывать веб-запросы и отправлять пользователей на определенную веб-страницу по выбору злоумышленника.

В апреле 2016 года было обнаружено, что Triada маскируется под «Wandoujia», популярное приложение для Android в Китае. Было обнаружено, что он использует песочницу с открытым исходным кодом DroidPlugin для защиты вредоносных плагинов Android Application Package (APK) в своем каталоге активов. Он запускал плагины с помощью DroidPlugin, тем самым устанавливая их на устройство и избегая обнаружения антивирусным программным обеспечением. Плагины позволяют Triada шпионить за целевой жертвой, красть пароли, воровать файлы и отслеживать некоторые действия пользователей. Бэкдор дает вредоносной программе возможность встраивать свою DLL в процесс четырех мобильных браузеров, что позволяет злоумышленнику перехватывать веб-запросы и отправлять пользователей на определенную веб-страницу по выбору злоумышленника.

В июле 2017 года стало известно, что вредоносное ПО эволюционировало и стало предустановленным бэкдором платформы Android. Изменения в Triada включали дополнительный вызов функции журнала платформы Android. За счет обхода функции журнала дополнительный код выполняется каждый раз, когда телефон пытается войти в систему. Эти попытки входа в систему происходят много раз в секунду, чтобы дополнительный код продолжал работать.

За счет обхода функции журнала дополнительный код выполняется каждый раз, когда телефон пытается войти в систему. Эти попытки входа в систему происходят много раз в секунду, чтобы дополнительный код продолжал работать.

Метод эксплуатации

Triada расшифровывает строки данных, которые использует, и проверяет версию среды выполнения ОС и API, в которой она запущена. Вредоносная программа может внедрять вредоносные модули в процессы приложения, которые могут выполнять несколько действий, например, красть конфиденциальную информацию или изменять информацию, отображаемую атакуемыми приложениями. Он также может извлечь модуль jar (обнаружен как Android.Triada.19).4.origin) из модифицированной библиотеки libandroid_runtime.so. Критическая особенность Triada заключается в том, что киберпреступники могут внедрить этого троянца в системную библиотеку libandroid_runtime. В результате вредоносное приложение может проникнуть в прошивку устройства еще во время ее изготовления, а пользователи получают уже зараженные устройства «из коробки». У многих производителей смартфонов нет ресурсов, необходимых для разработки всех функций, которые они хотят использовать, собственными силами, поэтому они зависят от сторонних поставщиков. Такие сторонние поставщики становятся легкой мишенью для атак.

У многих производителей смартфонов нет ресурсов, необходимых для разработки всех функций, которые они хотят использовать, собственными силами, поэтому они зависят от сторонних поставщиков. Такие сторонние поставщики становятся легкой мишенью для атак.

Недавние инциденты

В июне 2019 года группа безопасности Google проанализировала семейство вредоносных программ Triada и выявила поставщика под именем Blazefire или Yehuo, который, скорее всего, отвечал за вредоносное ПО, предустановленное на некоторых устройствах Android. телефоны. В настоящее время Google установила систему со скомпрометированными производителями устройств OEM (производителями оригинального оборудования), чтобы обновить их системы и устранить Triada. Google также сканирует вредоносные программы на всех устройствах Android.

В декабре 2017 года вредоносное ПО было обнаружено предустановленным на смартфоне Leagoo M9. В марте 2018 года более 40 моделей (таких как Leagoo M5, Plus, Edge, M8, M8 Pro, Z5C и многие другие) устройств Android также были обнаружены уже зараженными «из коробки» от производителей. Проникновение троянца в прошивку произошло, как сообщается, по запросу партнера Leagoo, разработчика программного обеспечения из Шанхая. Позже было обнаружено другое вредоносное ПО, получившее название «Android.HiddenAds.251.origin», при установке на устройство (Leagoo M9прошивка). Он принадлежал к семейству троянцев, отображающих надоедливую рекламу. Дальнейший анализ показал, что Android.HiddenAds.251.origin также был обнаружен на более примитивных версиях ОС Android устройств Leagoo M9.

Проникновение троянца в прошивку произошло, как сообщается, по запросу партнера Leagoo, разработчика программного обеспечения из Шанхая. Позже было обнаружено другое вредоносное ПО, получившее название «Android.HiddenAds.251.origin», при установке на устройство (Leagoo M9прошивка). Он принадлежал к семейству троянцев, отображающих надоедливую рекламу. Дальнейший анализ показал, что Android.HiddenAds.251.origin также был обнаружен на более примитивных версиях ОС Android устройств Leagoo M9.

Предотвращение

Triada была тайно включена в образ системы как сторонний код для дополнительных функций, запрошенных OEM-производителями. Это подчеркивает необходимость точной проверки безопасности образов системы до того, как устройство будет обновлено по беспроводной сети (OTA) и продано пользователям. На любом устройстве Android приложение для защиты от вредоносных программ может обнаружить все возможные модификации, сделанные Triada. Чтобы узнать, заражено ли мобильное устройство, тщательно просканируйте его, чтобы обнаружить вредоносное ПО на начальном уровне. Если права суперпользователя недоступны на Android-устройстве (поскольку оно устанавливается как системное приложение), пользователь может удалить это вредоносное ПО, установив чистый образ операционной системы (перепрошивку прошивки устройства).

Если права суперпользователя недоступны на Android-устройстве (поскольку оно устанавливается как системное приложение), пользователь может удалить это вредоносное ПО, установив чистый образ операционной системы (перепрошивку прошивки устройства).

Индикаторы компрометации

SHA1

7ed01280dd254b063fecfdbf1da773df7738120a

a1cdc9736e93bd1db 572a5969be0117e4921de99

9985f3362013e31dff1a0dac638b802c4a01fdde

478e5ac7df97b458dd1ed57e0dd093f07aa5d35b 90 005

03b2f4efd534d69321746ad0851e4fbe7b8e1db1

4c675b8196fb7e921f7e27646a2fedc83bbde702

006b23bcdd39ffb 7b98ef3af1eeb939f11f02393

df4df5c

53776ff7b3d53f208f9cc11ad1c2ed7af94974777145329da8e6251437e2ec29f8ab

48b801668aaeced40e183e94b15375a5c5ec8ec9

f3d503acc9e3db9b 942f3238cae1eaa085407ef6

9ceba8c4e874bb668ca31491ddcf632f38b23b47

30c9b50f6331de621c8f0e5c884d5dab4b13396b 90 005

a31d8d67b49cdf4c44a7f301a931849744c0c96b

30d110bb04932ac5e92b3d56033ac81933b5a208

cc2dc2ead2a8c f384bcf8ac66e31586ca76ee8a9

a1d0dbe601b611a7206f82574fcd72e5ab57f09c

317ce52713f99f3c7a4f38c3a98a02690cce6de7

04e04eae2bd4a29e1a08c38545aef80394f62493

6aba69f858ed360c818bcbe105db01f970d

82d32c1c8cc1eb08d30326279281f5317bd7b058

f7484ba7 64d73943f27e8afdf1fc48b09b65caa5

7a2fc3782d179d37a01e4c609ea2be4cb915eebf

8deee992b7c28eec0c414c707724ec2f57 d7e168

706aab1479ac2088ea200b988dba61a7e0c38d36

606624c6e7c4627ffc75dbd756ac495ea3b53f69

ed645df93c688885e7a7b01c56d643ad9553b75e

1940de90a38e4f9b06a510ded0472f8829736aff

5b1207d4eb9dd216ed62762a9e8301173b8ccee2

85e9a11e3d04c3c9fd89b55282f2f428643d9bd7

b5a06369e6cf26a947af2579 0aea053ef1eb398d

9cedd1cdb1a239a7f1c3eda14aa7c4ae3a7022be

c5ba0dd5f7d483ba27ed49f0e9b622622d13a8d4

0 0be651d94bde3b113569e93ec41dff79749ae82

3a291646b2d21548619b84333beb6f22f8ba5a8d

d7e734be9ea143c41dae3fbf9388a625d6ba8d5d

65bfc482d6c7fbf3b9681af12e25880dfa71785b

34e1e6ec24b92ce374 396a5e339c13e47064224a

d9da4f1ed7cd78863b9867d4efbebc22e28e45b5

7a57aa9ee54cc442004a5d6874f623e115552467

4aa1d2cb87352bb96e8cf53c86d5ae40fc7dc1a2

78d311a4a160f3831f978e51b61c5f2d8c165faf

35040554 5ded0697a3b12e4d9281297005ae9718

6bafdbe578daecd057aa14f11416f717bc4daacc

c9764fd47c1b271945b634a258e1bacac3304f35

4ac1756a4af888bb23f1f0aaec4db9578b159d71

a1cdc9736e93bd1db572a5969be0117e4921de99

af62d2328819267d0207b266bc1cdc3db73fc588

cceee71d75d151fd44d62c25ace07ec9fe8f4647

ff721627e493be af53371f6eae567725d5a6e6b7

bbb91acd3454be1dc60692a5b7af679467530091

6c0fc552d0fc54c5cb7070e422dfab6537a2956 f

a3eaea4926d8088faf4ebcdf8df89594c903e730

ebe809ac123453292b50c75f20d9857caf069aaa

21f06113a03dd7c911adcf902d933a4571052213

e88a5145d6d024e14a5050c1ac93ebc5d400dd17

54ed99f 6af6bc246483b235156df28018fd05bc7

12f30c84471ebf8f25a7734932e1144c75888f6f

02d2be28d734f58a30cbebf2c324 399279276569

1fbe9ff02b253c9088c70a3b431d7f4559e8d650

410de31222d82b43802cdbc759117696122475b9

9 0004 cd4439d0c4d98eb2ec2d456173fe4469047a6b087f56508595589b74fdea9c277886862aa999ca36

6c3063a6ac9a664c9a52ed39f4c9d8a7d4d89a4b

74c5d21df8ed295f5d87f0707a3f28ad81872c4e

d39a2f010f687c489e886432e6113b d84e96b8a6

6348a1ccdbd541e3e89b4a16d0552189ab7f710d

21feef4ae9e6d6edc2223646aa1137b07e69baf5

3 c348b3b2415d37db880bfa5a80567301ab3ea2a

9616f779add04e8c0ef502e19f5c21cf94aa76ff

3fac99faf5039b669710135ae87 55e001c7d221d

89bfbdc527a6d070219eb276b8ca1828dd6053eb

417d97d1e2117b3486cd3a8d7498dc1e9b9e5a23

SHA256

0746c3ed1598947566e92b5e258ee955b559f86f661e7a70aaa56a0ecb9792ad

49f97664b28c15cc244a5d55122f7bb10d246ff851f86f bfeba1bf525da433b9

Cb13d25e921941706eb29f7ec2db1bbc74beb5a6a688f6aa53b2d7bfff1f34a5

Связь вредоносного ПО в виде приложения

67,252[.

app)

app) mycallcallpersonalization.app)

mycallcallpersonalization.app) sixtyonecollice.cameraroll)

sixtyonecollice.cameraroll)

Ваш комментарий будет первым