бэкдоров для прошивки

13 декабря 2016 г. И снова плохие новости для пользователей Android.

Некоторые недорогие Android-смартфоны и планшеты поставляются с вредоносной прошивкой, которая скрытно собирает данные о зараженных устройствах, отображает рекламу поверх запущенных приложений и загружает нежелательные APK-файлы на устройства жертвы.

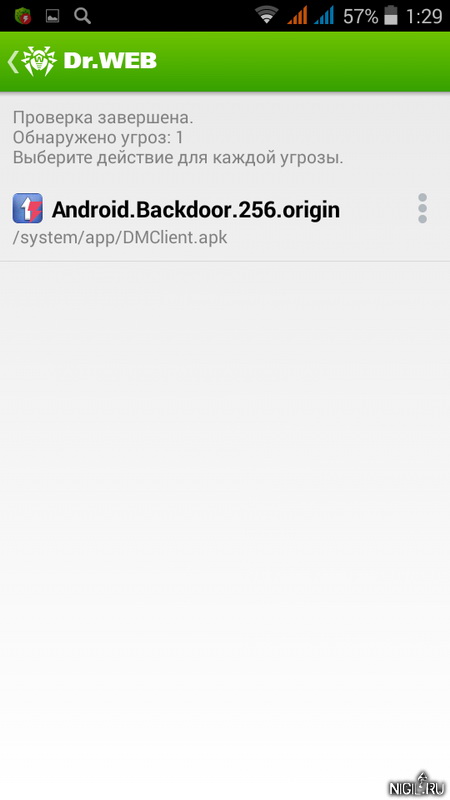

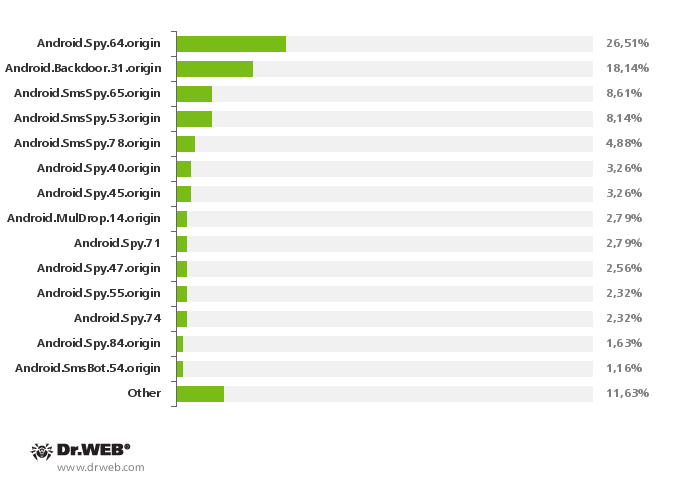

Исследователи безопасности российского антивирусного производителя Dr.Web обнаружили два типа троянцев-загрузчиков, внедренных в прошивку большого количества популярных Android-устройств, работающих на платформе MediaTek, которые в основном продаются в России.

Трояны, детектируемые как Android.DownLoader.473.origin и Android.Sprovider.7 , способны собирать данные о зараженных устройствах, связываться с их управляющими серверами, автоматически обновлять себя, скрытно скачивать и установка других приложений на основе инструкций, которые он получает от их сервера, и запуск при каждом перезапуске или включении устройства.

Список моделей Android-устройств, на которые влияет вредоносная прошивка, включает:

Lenovo A319, Lenovo A6000, МегаФон Логин 4 LTE, Bravis NB85, Bravis NB105, Irbis TZ85, Irbis TX97, Irbis TZ43, Irbis tz56, Pixus Touch 7.85 3G, SUPRA M72KG, SUPRA M729G, SUPRA V2N1 0, Itell K3300, Digma Plane 9.7 3G, General Satellite GS700, Nomi C07000, Optima 10.1 3G TT1040MG, Marshal ME-711, 7 MID, Explay Imperium 8, Perfeo 9032_3G, Prestigio MultiPad Wize 3021 3G, Prestigio MultiPad PMT5001 3G, Ritmix RMD-1121, Oy стерс T72HM 3G, Ирбис tz70 и Жека JK103.

«Известно, что киберпреступники получают свой доход за счет увеличения статистики загрузки приложений и распространения рекламного программного обеспечения», — отмечают исследователи. «Поэтому [оба троянца] были внедрены в прошивку Android, потому что недобросовестные аутсорсеры, участвовавшие в создании образов системы Android, решили нажиться на пользователях».

Троянец Android.Sprovider.7 был обнаружен в прошивках смартфонов Lenovo A319 и Lenovo A6000. Троянец способен на многое, в том числе:

- Загружать, устанавливать и запускать APK-файлы.

- Открыть указанную ссылку в браузере.

- Выполнение телефонных звонков на определенные номера с помощью стандартного системного приложения.

- Запустить стандартное системное телефонное приложение, в котором указанный номер уже набран.

- Показывать рекламу поверх всех приложений.

- Также отображать рекламу в строке состояния.

- Создать ярлык на главном экране.

- Обновить основной вредоносный модуль.

С другой стороны, на остальных устройствах обнаружен Android.DownLoader.473.origin, который загружает и устанавливает другие вредоносные программы и нежелательные приложения, в том числе рекламную программу под названием H5GameCenter.

ПРЕДСТОЯЩИЙ ВЕБИНАР

Узнайте, как останавливать программы-вымогатели с помощью защиты в реальном времени

Присоединяйтесь к нашему веб-семинару и узнайте, как останавливать атаки программ-вымогателей на своем пути с помощью многофакторной идентификации в реальном времени и защиты учетных записей служб.

Спаси мое место!

Приложение H5GameCenter отображает небольшое изображение окна поверх всех запущенных приложений, и его нельзя отключить. Даже если зараженные пользователи удалят это приложение, троянец прошивки переустановит приложение.

В прошлом месяце исследователи безопасности из Kryptowire обнаружили скрытый бэкдор в прошивках многих бюджетных Android-смартфонов, продаваемых в США, который также тайно собирает данные о владельцах телефонов и отправляет их на китайский сервер без ведома пользователей.

Программное обеспечение с бэкдором было разработано китайской компанией Shanghai AdUps Technology, которая утверждает, что ее программное обеспечение запускает обновления для более чем 700 миллионов устройств по всему миру.

В ходе отдельного исследования, проведенного в прошлом месяце, компания BitSight, занимающаяся рейтингом безопасности, обнаружила уязвимость в прошивке Ragentek, используемой некоторыми недорогими устройствами Android, которая позволяла злоумышленникам удаленно выполнять вредоносный код с привилегиями root, передавая полный контроль над устройствами хакерам.

Нашли эту статью интересной? Следите за нами в Твиттере и LinkedIn, чтобы прочитать больше эксклюзивного контента, который мы публикуем.

ДОЛЯ

Твитнуть

Поделиться

Поделиться

9000 3 Поделиться

Поделиться на Facebook Поделиться в Твиттере Поделиться на Linkedin Поделиться на Reddit Поделиться на Hacker News Поделиться по электронной почте Поделиться в WhatsApp Поделиться в Facebook Messenger Поделиться в TelegramПОДЕЛИТЬСЯ

Взлом Android, вредоносное ПО для Android, троян для Android, новости о взломе, вредоносная реклама, вредоносная прошивка, мобильный бэкдор, взлом мобильных устройств, троянские бэкдоры

Бэкдор с предустановленной прошивкой, найденный в дешевых смартфонах Android 2 Безопасность Исследователи Dr.

Web, российской компании по борьбе с вредоносным ПО, и название ее флагманского пакета программного обеспечения выявили два критически важных предустановленных встроенных бэкдора в дешевых Android-смартфонах.

Web, российской компании по борьбе с вредоносным ПО, и название ее флагманского пакета программного обеспечения выявили два критически важных предустановленных встроенных бэкдора в дешевых Android-смартфонах.Во многих регионах единственный способ для производителей и продавцов связаться с потребителями — использовать очень недорогие устройства, которые приносят в жертву критику как возможность получения частых обновлений, но это еще не все.

Поскольку эти производители также предварительно устанавливают значительное количество нежелательных приложений, пользователям становится очень трудно удалить все эти нежелательные приложения.

Однако, с появлением и подъемом китайских мобильных телефонов, мы смогли насладиться появлением новой линейки сверхдешевых устройств, которые часто предлагают платежеспособные свойства по почти смешным ценам, как мы уже говорили ранее.

Как видно, в большинстве случаев эти устройства имеют какие-то вырезы внутри, просто они просто раздражают пользователей, которые всегда испытывают с большинством китайских Android-устройств, превращая это в критическую уязвимость для операционной системы Android.

Исследователи безопасности российской антивирусной компании «Доктор Веб» и название ее флагманского программного пакета определили два типа загрузчиков как трояны, которые были включены в прошивку большого количества популярных Android-устройств, работающих на чипсет MediaTek.

Трояны, которые были обнаружены исследователями Dr.Web, это «Android.DownLoader.473.origin и Android.Sprovider.7», поэтому эти два троянца могут легко устанавливать цифровой мусор в фоновом режиме и даже добавлять рекламу . Помимо этого, они также способны собирать важные данные о зараженных устройствах, связываться с их серверами управления и контроля, автоматически обновлять себя и даже могут запускаться каждый раз при перезапуске устройства.

По данным Dr.Web «Еще один троянец, обнаруженный на устройствах Lenovo A319 и Lenovo A6000, получил имя Android.Sprovider.7. Троянец встроен в приложение Rambla, которое обеспечивает доступ к одноименному каталогу ПО для Android».

«Полезная нагрузка Android.Sprovider.7 находится в отдельном программном модуле (определяется как Android.Sprovider.12.origin). Он зашифрован и хранится в ресурсах основной вредоносной программы. Когда пользователь разблокирует домашний экран, троянец проверяет, активен ли модуль. Если нет, Android.Sprovider.7 извлекает этот компонент из своего тела и запускает его».

«Модуль Android.Sprovider.12.origin может выполнять следующие функции: —

# Загрузите файл APK и попробуйте установить его, получив подтверждение от пользователя.

# Запустить установленное приложение.

# Открыть указанную ссылку в браузере.

# Сделать телефонный звонок на определенный номер с помощью стандартного системного приложения.

# Запустить стандартное системное телефонное приложение, в котором указанный номер уже набран.

# Показывать рекламу поверх всех приложений.

# Отображать рекламу в строке состояния.

# Создать ярлык на главном экране.

# Обновить основной вредоносный модуль».

Ваш комментарий будет первым