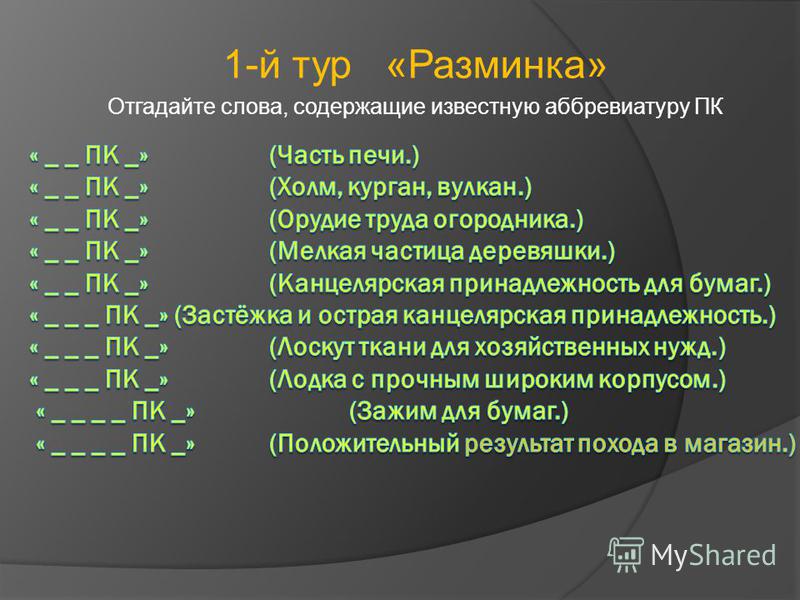

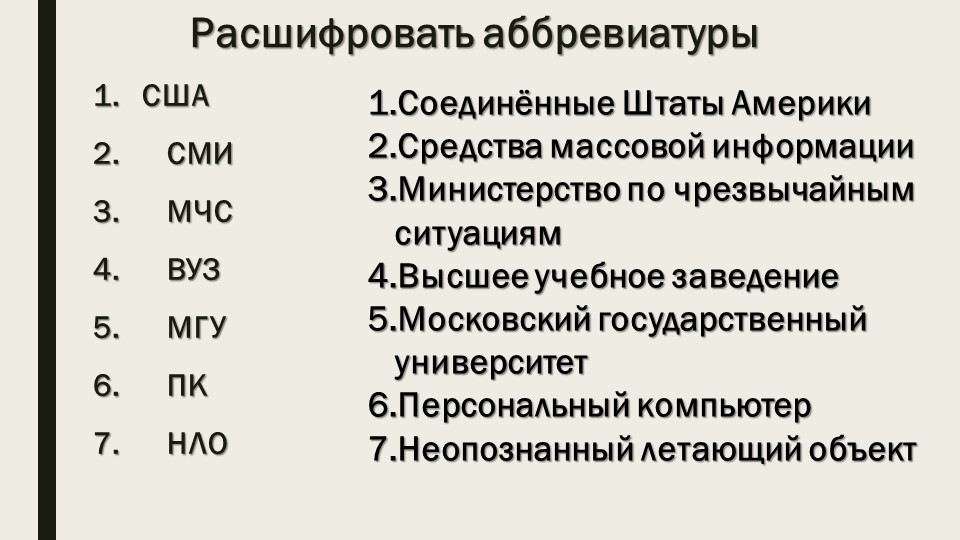

ПК — это… Что такое ПК?

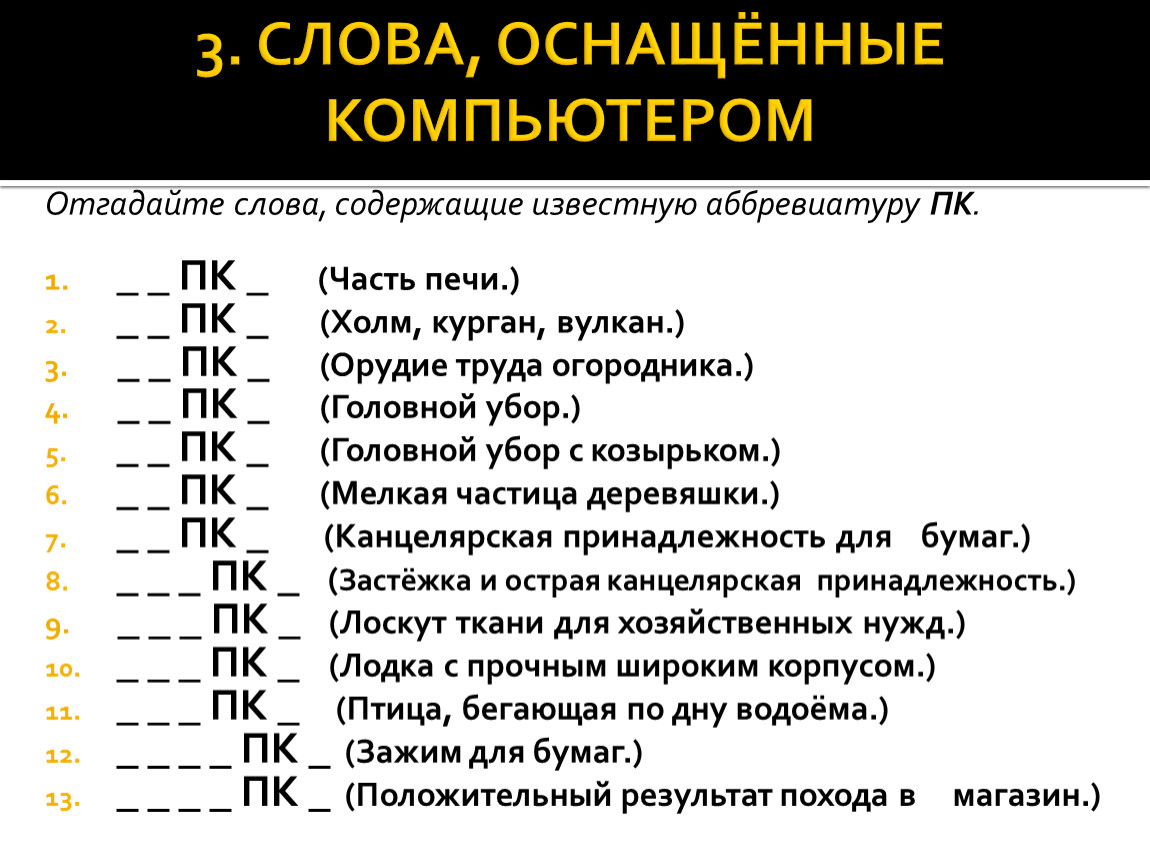

У сокращения ПК существуют различные значения:

Аббревиатура «ПК»

В компьютерной технике:

На транспорте:

- Пароход колёсный — пароход, использующий в качестве движителя гребное колесо

- ПК — прицепной вагон конки

- Переходная кривая — элемент плана или профиля железнодорожного пути

В других отраслях техники:

В медицине:

В географии:

В экономике:

В военном деле:

- Пулемёт Калашникова

- Пушечный контейнер

- Передний край — в театре военных действий.

- Пехотный корпус

- Полевой караул

- Пограничный корабль

Личности:

- Пётр Кондратьев — изготовитель моделей российских грузовых железнодорожных вагонов, известный в среде моделистов как «ПК»

- Патриарх Кирилл — патриарх всея Руси.

Другие значения:

- Парк Культуры

- Парижский клуб (кредиторов).

- Победитель класса — титул у породистых собак.

- Профсоюзный курьер — газета в Перми.

- Корпусный кумулятивный перфоратор многократного использования — в обозначениях, геофизика.

- Паронит кислостойкий

- Партийная комиссия

- Парусный клуб

- Петербургский комитет и Петроградский комитет.

- Пикет — в геодезии.

- Пионерская комната

- Плавательный костюм

- Плановая комиссия

- Пластиковая карточка

- Пластичный комплекс

- Пломба контрольная — в маркировке, например: ПК-91п.

- Пневмокуртка

- Подкомитет

- Пожарный кран и поливочный кран (шутл. из фильма Афоня).

- Показатель качества

- Поликарбонат

- Политический контроль

- Полномочная конференция

- Пороговая концентрация

- Предельная концентрация

- Постоянный комитет

- Почвенная комбинация, почв.

- Пресс-конференция

- Приёмная комиссия

- Природный комплекс

Сокращение «П.

К.»

К.»Сокращение «пк»

- Парсек — единица измерения расстояний в космическом пространстве.

- Паркур — искусство перемещения и преодоления препятствий.

- Покер — карточная игра.

- Плейкиллер — PK, Play Killer (англ.), убийца других игроков в онлайн ММОРПГ.

Сокращение «п/к»

Сокращение «п-к»

расшифровка аббревиатуры, как расшифровывается маркировка плит перекрытия, что это такое, размеры в строительстве, обозначение

Плиты перекрытия используют при возведении различных домов. Это могут быть частные здания или сооружения промышленного характера. Благодаря им удается создать устойчивую напольную конструкцию, которая будет в состоянии выдержать нагрузку от присутствующего в доме инструмента или мебели. Но при выборе продукции нужно не только знать основные характеристики плиты, а также её маркировку размера и запас прочности. Определить такие критерии не составит труда, если вы научитесь правильно расшифровывать формулу, которая задается изделию в ходе его производства.

Виды и их маркировка по ГОСТ

Главная задача представленного изделия состоит в том, чтобы придать устойчивости полу, создать изоляционный слой, который будет предотвращать потерю тепловой энергии и обеспечит звукоизоляцию.

Узнать о пустотных плитах перекрытия Сортамент, можно здесь из данной статьи.

Если рассматривать пустотелые конструкции, то в них присутствуют продольные пустоты с сечением в форме круга. Для их изготовления используют такую технологию, благодаря которому нижняя часть может выступать потолком, а верхняя основанием пола. Маркировка плит перекрытия используется для того, чтобы можно было отличать продукцию и знать отдельные ее свойства. Все условные обозначения регламентируются ГОСТом 9561-91.

О том какой вес ребристых плит перекрытия, описано в данной статье.

Для представленного материала характерная своя маркировка, которая содержит как цифры, так и буквы. Между собой они разделены дефисом. Это принято стандартом и принадлежит всей продукции, не зависимо от изготовителя.

Какие размеры по ГОСТу у железобетонных плит перекрытия, можно узнать из данной статьи.

Имеющиеся в маркировке буквы содержат следующую информацию:

- ПК – обычное бетонное изделие, которое внутри обладает круглыми пустоты,

- НВ – обладает однорядковым армированием;

- НКВ – обладает двухрядовым армированием;

- 4НВК – обладает четырехрядовым армированием.

Шатровые плиты перекрытия размеры гост и другие технические данные указаны в статье.

Что собой представляет армирование? Это процесс, в ходе которого удается повысить несущую способность перекрытия, а также увеличить такие свойства, как прочность и надежность.

Расшифровка обозначения аббревиатуры

Расшифровка аббревиатуры подразделят все плиты перекрытия на определенные виды. Благодаря ей удается без особых сложностей понять размеры изделия, не применяя какие-либо манипуляции. Конечно, вычислить необходимые размеры дело несложное, но вот определить нагрузку, которую способна выдержать плита, не так уж и просто. В этом случае не получится даже изготовить плитку.

В этом случае не получится даже изготовить плитку.

Первое обозначение материала – это буквы ПК, ПЮ, НВ. Они показывают, к какому виду относится плита перекрытия. После в обозначении имеются цифры. Они отдалены дефисом. По ним можно узнать какой размер (длина, ширина) присутствует у изделия. Все обозначения имеют величину измерений – дециметры и округлены до целого числа.

О том какой вес плит перекрытия пустотных, указано в данной статье.

Кроме этого, подобное разграничение будет показывать тип, размер материала, но и возможную нагрузку. Этот критерий измеряется кПА, то есть килограмм – сила на 1 м2. Еще можно понять под каким порядковым номером стоит плита, если будете знать порядковый номер. Это значение считается ключевым, ведь по нему можно понять, в какой области строительства задействуют такой материал.

Как изготовить перекрытия между этажами в частном доме, описано в данной статье.

Но это все теория, ее можно запомнить, но вот расшифровать изделие по формуле не у всех получается. Рассмотрим наглядный пример: Маркировка ПБ 15-12-8. итак, первое обозначение – это вид плиты, число 15 указывает на длину, число 12 показывает ширину, а 8 – это допустимая нагрузка на материал.

Рассмотрим наглядный пример: Маркировка ПБ 15-12-8. итак, первое обозначение – это вид плиты, число 15 указывает на длину, число 12 показывает ширину, а 8 – это допустимая нагрузка на материал.

Во всех магазинах, где реализуется эта продукция, можно будет встретить такое обозначение. Если вы поняли, как расшифровывается эта формула, то остальные вы сможете раскрыть меньше чем за минуту. Размеру у такого изделия могут быть самыми различными: стандартными или же выполненными по желанию заказчика. В этом плане важную роль играет желание клиента и его потребности с учетом составленного проекта.

О том как выглядят плита перекрытия пк 10, можно узнать прочитав данную статью.

На видео рассказывается о маркировке плит перекрытия:

youtube.com/embed/t11Nnve2lvo?feature=oembed» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

При выборе этого изделия необходимо обращать внимание на то, что данные продукции могут иметь различия по габаритам собственной маркировки и по своей структуре. С учетом типа сечения плиты перекрытия армированного вида можно классифицировать по 3 видам: ребристые, пустотные и сплошные. Самыми востребованными на сегодняшний день остаются пустотные изделия, которые обладают массой преимуществ. К ним можно отнести небольшой вес, высокая прочность, надежность, морозостойкость и простота укладки. При выборе таких плит также необходимо обращать внимание на их размеры и маркировку.

О том как выглядят плиты перекрытий железобетонные многопустотные, можно узнать из данной статьи.

Для связывания арматуры в сетку применяют вязальную проволоку. Ячейки могут принимать такой размер: 150х150 или 200х200мм.

Арматура в сетке обязана быть цельной и без разрывов.

Широкая сфера применения сварной арматурной сетки увеличивает на нее спрос.

Благодаря своему малому весу, пустотные плиты позволяют осуществлять процесс возведении очень быстро и легко, а также упрощается сам процесс транспортировки. Кроме этого, для подобных изделий свойственны высокие показатели стойкости к деформациям, они обладают отличными показателями звуко- и теплоизоляции. Необходимо обозначить, что пустотные плиты обладают различной формой: вертикальной, круглой или овальной.

Как выглядит устройство деревянных перекрытий в доме из газобетона, можно увидеть и прочитать в статье.

Благодаря такому широкому ассортименту представленные изделия могут стать идеальным решением для конкретно ситуации. Здесь все зависит от природных особенностей и характеристик климата в возводимой местности. При выборе плит перекрытии необходимо обязательно учитывать тот факт, что при укладке изделия на полы и стены обязательно нужно позаботиться про армирование.

Размер перекрытия плит

Таблица 1 – Стандартные габариты многопустотных плит перекрытия

| Тип плиты | Длина, мм | Ширина, мм |

| 1ПК2ПК3ПК | 2400-6600 | 1000, 1200, 1500, 1800, 2400, 3000, 3600 |

| 1П | 9000 | 1000, 1200, 1500 |

| 1ПК2ПК3ПК | 3600-6600 | 2400-3600 |

| 1ПК2ПК3ПК | 2400-3600 | 4800-6600 |

| 4ПК | 2400-6600 | 1000, 1200, 1500 |

| 5ПК | 6000, 9000, 12000 | 1000, 1200, 1500 |

| 6ПК | 12000 | 1000, 1200, 1500 |

| 7ПК | 3600-6300 | 1000, 1200, 1500, 1800 |

| ПГ | 6000, 9000, 12000 | 1000, 1200, 1500 |

Плиты перекрытия на сегодняшний день очень востребованный материал. Их активно задействуют при обустройстве многоэтажных домов, когда необходимо отделить этажи. Но при покупке такой продукции необходимо грамотно определять ее характеристики.

Их активно задействуют при обустройстве многоэтажных домов, когда необходимо отделить этажи. Но при покупке такой продукции необходимо грамотно определять ее характеристики.

Как выглядят деревянные двутавровые балки, можно увидеть здесь в статье.

Чтобы выбранная вами плита соответствовала всем нормам и требованиям, стоит научиться расшифровывать формулы, которые содержит изделие. Только так вы сможете купить товар необходимого размера, прочности и типа.

Расшифровка обозначений плит ПК

В данной статье рассматривается расшифровка условных обозначений плит перекрытий ПК.

Условные обозначения, применяемые при маркировке плит перекрытий ПК, регламентируется ГОСТ 9561 (Железобетонные многопустотные плиты перекрытий — технические условия) и ГОСТ 26434 (Железобетонные плиты перекрытий — основные параметры и типы).

В настоящий момент актуальной редакцией ГОСТ 9561 является издание от 2016 года, для ГОСТ 26434 — издание от 2015 года.

Следует отметить что данные ГОСТы существуют давно, и выдержали по несколько редакций, ГОСТ 9561 ссылается на ряд типовых проектных серий, которые не подвергались редактированию и обновлению вслед за изменением ГОСТ. ГОСТ 9561 допускает изготовление многопустотных плит перекрытий по проектным сериям, не указанным в ГОСТ, но разработанными квалифицированными проектными организациями в соответствии с его требованиями.

Также обратите внимание, что до введения редакции 1992 года «плиты перекрытий железобетонные многопустотные» назывались «панелями железобетонными многопустотные для перекрытий зданий» — фактически это одно и то же.

Из-за вышеперечисленного, в наименовании, и расшифровке наименований различных серий изделий, часто возникает путаница.

Для начала разберемся со стандартными наименованиями по ГОСТ 9561 — плиты многопустотные, которые могут быть следующих видов:

Плиты 1ПК — железобетонные многопустотные, толщиной 220 мм с диаметром отверстий 159 мм, предназначенные для опирания по двум сторонам. Данные изделия чаще обозначаются просто как плиты ПК.

Данные изделия чаще обозначаются просто как плиты ПК.

К этому типу плит относятся также многопустотные плиты П выпущенные по серии 1.241-1 альбом 36, которые согласно ГОСТ должны быть поименованы как ПК, но непосредственно в альбоме имеют маркировку панели П.

Изделия длиной до 4780 мм допускается изготавливать с использованием ненапрягаемой арматуры, плиты свыше указанной длины, производят с использованием предварительно напряженной арматуры класса At—V. Используется электротермический способ напряжения.

Плиты ПБ — толщиной 220 мм, безопалубочного формования, предназначенные для опирания по двум сторонам.

Плиты ПГ — толщиной 260 мм с грушевидными пустотами, предназначенные для опирания по двум сторонам.

Кроме того, в ГОСТ 9561 описаны менее распространённые типы изделий:1ПКТ, 1ПКК, 2ПК, 2ПКТ, 2ПКК, 3ПК, 3ПКТ, 4ПК, 5ПК, 6ПК, 7ПК, отличающиеся толщиной, диаметром отверстий и количеством сторон опирания плиты.

Буквенно-цифровые маркировки плиты ПК (панелей П по серии 1.241-1) на примере плиты перекрытия ПК 57-10-8 АтV-1:

ПК — плита железобетонная многопустотная, толщиной 220 мм с диаметром отверстий 159 мм, предназначенные для опирания по двум сторонам.

57 – длина изделия в дециметрах.

10 – ширина изделия в дециметрах.

8 – данное изделие выдерживает нагрузку до 800 кгс/м2 – расчетная нагрузка.

AtV– использование предварительно напряженной арматуры и ее класс. В случае использования ненапрягаемой арматуры обозначение опускается.

Дополнительно могут быть использованы обозначения:

— Л — легкий бетон, С — плотный силикатный бетон; не обозначают тяжелый бетон.

— а – отверстия плит имеют уплотняющие вкладыши.

— 1 — этот индекс означает, что отверстия плиты заделаны с торцов.

Купить плиты ПК по ценам ниже заводов производителей Вы можете в компании «ЖБИ Эксперт».

Расшифровка номеров по каталогу модулей памяти Kingston®

Глоссарий

Емкость

Общее количество имеющихся ячеек памяти, содержащееся в модуле памяти, выраженное в гигабайтах (ГБ). Для комплектов указанная емкость — это совокупная емкость всех модулей в комплекте.

CAS-латентность

Заранее определенной в соответствии со стандартом количество тактов для чтения/записи данных в/из модулей и для контроллера памяти. После загрузки команды чтения/записи, а также адресов строка/столбец, CAS-латентность представляет собой время ожидания, необходимое для подготовки этих данных.

DDR4

Технология памяти четвертого поколения с синхронной динамической оперативной памятью (SDRAM) с удвоенной скоростью передачи данных (DDR), чаще называемая «DDR4». Модули памяти DDR4 не имеют обратной совместимости с любыми DDR SDRAM предыдущих поколений из-за более низкого напряжения (1,2 В), различных конфигурациях контактной группы и несовместимой технологии производства чипов.

DDR5

Технология памяти пятого поколения с синхронной динамической оперативной памятью (SDRAM) с удвоенной скоростью передачи данных (DDR), чаще называемая «DDR5». Модули памяти DDR5 не имеют обратной совместимости с любыми DDR SDRAM предыдущих поколений из-за более низкого напряжения (1,1 В), различий в конфигурации контактной группы и несовместимой технологии производства чипов.

Тип памяти DIMM

UDIMM (небуферизованный (non-ECC Unbuffered Dual In-Line Memory Module) модуль памяти без функции коррекции ошибок) — это модуль памяти с длинным форм-фактором и шириной данных x64, наиболее часто используемый в настольных системах, где исправление ошибок не требуется, а емкость DIMM ограничена.

SODIMM (Small Outline Dual In-Line Memory Module) — это модуль памяти с уменьшенным форм-фактором, предназначенный для небольших вычислительных систем, таких как ноутбуки, микросерверы, принтеры или маршрутизаторы.

Гигабит (Гбит)

Бит — это наименьшая единица данных в вычислениях, которая представляется как 1 или 0 (вкл. /выкл.). Гигабит (Гбит) — это 1 миллиард битов (или 109) согласно определению в Международной системе единиц (СИ). При описании компьютерной памяти Гб (или Гбит) обычно используется для выражения плотности отдельного компонента DRAM.

/выкл.). Гигабит (Гбит) — это 1 миллиард битов (или 109) согласно определению в Международной системе единиц (СИ). При описании компьютерной памяти Гб (или Гбит) обычно используется для выражения плотности отдельного компонента DRAM.

Гигабайт (ГБ)

Байт состоит из 8 бит. Гигабайт (ГБ) — это 1 миллиард байтов (или 109) согласно определению в Международной системе единиц (СИ). При описании компьютерной памяти ГБ используется для представления общей емкости данных модуля памяти или группы модулей памяти, объединенных в общую системную память.

Комплект

Номер по каталогу, который включает в себя несколько модулей памяти, обычно для поддержки двух-, трех- или четырехканальной архитектуры памяти. Например, K2 = 2 DIMM в комплекте, чтобы составить общую емкость.

Скорость (так же называемая частотой)

Скорость передачи данных или эффективная тактовая частота, поддерживаемая модулем памяти, измеряется в МГц (мегагерцах) или МТ/с (мегатрансферах в секунду). Чем выше скорость, тем больше данных может быть передано в секунду.

Чем выше скорость, тем больше данных может быть передано в секунду.

ГБУЗ ПК «Пермская центральная районная больница»

Единый номер вызова неотложной медицинской помощи для жителей Пермского района и ЗАТО Звездный

298 22 26

Кроме того, вызвать врача на дом можно по телефонам регистратуры в поликлиниках:

Поликлиника с.Култаево – 294 83 40

Поликлиника п.Юго-Камский – 295 54 08

Поликлиника с.Лобаново, п.Фролы — 297 61 00, 297 61 40

Поликлиника д.Кондратово – 296 45 09

Поликлиника п.Сылва – 296 71 63 (взрослые), 296 72 58 (дети)

Поликлиника ЗАТО Звездный – 297 05 25

Поликлиника п.Кукуштан — 293 75 36 (ул.Чапаева,40), 293 76 24 (ул.Уральская,18)

Если Вы проживаете в зоне обслуживания ВА или ФАП, то вызов можно сделать в регистратуру ближайшей поликлиники

Телефон «горячей линии» по вопросам новой коронавирусной инфекции – 234 18 72

Прием обращений граждан по вопросам качества и доступности медицинской помощи – 296 22 46

Информацию для родственников пациентов находящихся на лечении в стационаре

с. Култаево с подтвержденным диагнозом новой коронавирусной инфекции (COVID-19) можно получить по номеру 2479990

Култаево с подтвержденным диагнозом новой коронавирусной инфекции (COVID-19) можно получить по номеру 2479990

Администрация ГБУЗ ПК «ПЦРБ» информирует, что в соответствии с приказом МЗ ПК от 01.09.2021г. № 34-01-05-927 возобновлены мероприятия по проведению углубленной диспансеризации для лиц, перенесших новую коронавирусную инфекцию с 06.09.2021г. С порядком ее прохождения можно ознакомится в разделе «Диспансеризация», а также обратившись на прием в поликлинику по месту жительства.

Продолжается Акция «Плюс к здоровью! Поставьте прививку и выиграйте приз!» (далее – Акция) направлена на стимулирование вакцинации от новой коронавирусной инфекции COVID-19 граждан старшего поколения и повышение уровня гражданской активности населения.

Кто может участвовать?

Под вакцинацией понимается введение гражданам первого (единственного) или второго компонента вакцины от новой коронавирусной инфекции COVID-19 с 06 сентября 2021 года по 26 октября 2021 года

· Возраст 60 лет и более на дату введения первого (единственного) или второго компонента вакцины;

· Вакцинация первой (единственной) или вторым компонентом вакцины от новой коронавирусной инфекции COVID-19 в любом месте вакцинаци;

· Проживающий в Перми или Пермском крае.

Как принять участие?

Регистрация в качестве Участников Акции осуществляется путем заполнения заявки, согласия на обработку персональных данных и присвоения уникального номера Участника Акции.

Сколько призов?

Более 600 призов, главный приз — автомобиль. Детали призов не разглашаются. Всю информацию искать на сайте акции здоровьеплюс59.рф.

ВНИМАНИЕ 28 октября состоится последний розыгрыш

Заполнить и сдать купон можно до 25.10.2021г.

Где узнать подробности?

Сайт Акции: здоровьеплюс59.рф

Call-центр: 8 (800) 500-62-59

В связи с ростом заболеваемости COVID-19 среди прикрепленного населения и в целях выполнения решений оперативного штаба по координации мероприятий по предупреждению распространения на территории Пермского края коронавирусной инфекции при Правительстве Пермского края от 29. 06.2021 года № 61,

06.2021 года № 61,

с 16 августа 2021 года в амбулаторно-поликлинических учреждениях ГБУЗ ПК «ПЦРБ» приостанавливаются плановые приемы врачей-терапевтов участковых, врачей педиатров-участковых, ВОП, врачей-специалистов

за исключением:

- медицинской помощи пациентам с острыми и обострениями хронических заболеваний (кроме пациентов с повышенной температурой тела и (или) пациентов с катаральными явлениями – обслуживаются строго на дому!)

- медицинской помощи беременным женщинам

- плановых функциональных и лабораторных исследований (если пациент был на них записан ранее 16 августа 2021 года)

- вакцинации

- обследований от РВК

- обследований для направления в бюро МСЭ

- медосмотров: пред- и послерейсовых, при устройстве на работу, лиц декретированных профессий, связанных с продуктами питания.

Пациенты с катаральными явлениями, повышенной температурой тела, положительными результатами ПЦР анализа на РНК коронавируса обслуживаются только на дому!

Государственное бюджетное учреждение здравоохранения Пермского края «ПЕРМСКАЯ ЦЕНТРАЛЬНАЯ РАЙОННАЯ БОЛЬНИЦА» оказывает медицинскую помощь населению приписного участка численностью 92568 человек и специализированную помощь населению всего Пермского района численностью 112123 человек.

Litoria Desktop 2

Основным назначением ПК «Litoria Desktop 2» является создание, добавление, заверение и проверка электронной подписи (ЭП), а также шифрование и извлечение файлов. В ПК «Litoria Desktop 2» реализована возможность выполнения одновременных операций создания ЭП и шифрования, извлечения и проверки ЭП.

Кроме того, продукт позволяет выполнить функции

- просмотра хранилища сертификатов ключей проверки ЭП (сертификатов)

- создания запроса на выпуск и перевыпуск сертификата

- установки сертификата на устройство

- установки сертификата из устройства в реестр

- просмотра установленных криптопровайдеров и их параметров

- использования службы DVCS для проверки ЭП и актуального статуса сертификата

Условия применения

ПК «Litoria Desktop 2» функционирует под управлением следующих операционных систем:

- Windows 7 с пакетом обновления 1 (SP1) (32 бит/64 бит)

- Windows Server 2012 (64 бит)

- Windows Server 2012 R2 (64 бит)

- Windows 10 (32 бит/64 бит)

- Astra Linux Смоленск сертифицированная ОС ФСБ РФ

- Alt Linux сертифицированная ОС ФСТЭК РФ

Дополнительно должно быть установлено следующее программное обеспечение:

- Средство криптографической защиты информации (СКЗИ), реализованное в соответствии с технологией Microsoft CSP, либо программные СКЗИ – «ViPNet CSP», «ВАЛИДАТА CSP», «Крипто-Ком», «КриптоПро CSP» или ПК «ЛИССИ-CSP»; либо драйвера для аппаратных СКЗИ – «Криптотокен» в составе изделия «eToken ГОСТ» или «РУТОКЕН ЭЦП».

Минимальные требования к рабочей станции, на которую устанавливается ПК «Litoria Desktop 2», обусловлены применением ОС.

Входные данные

Входные данные для ПК «Litoria Desktop 2» зависят от выполняемой операции.

В таблице 1 приведены входные данные для основных функций комплекса.

|

Функция |

Входные данные |

Примечание |

|

Создание нового запроса на сертификат |

1. Название файла-запроса и его расположение |

Для выполнения данной функции необходимо наличие ключевого носителя |

|

Создание запроса на основе имеющегося сертификата |

1. Название файла-запроса и его расположение |

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика, на основе которого будет создан запрос. |

|

Установка сертификата на устройство |

1. Файл сертификата, полученный в ответ на запрос из удостоверяющего центра |

Для выполнения данной функции необходимо иметь ключевой носитель, с использованием которого создавался запрос на сертификат. |

|

Просмотр сертификатов в контейнерах |

1. Криптопровайдер, на основе которого были созданы ключевые контейнеры с сертификатами |

Для выполнения данной функции необходимо наличие ключевого носителя с контейнерами. |

|

Импорт сертификата |

1. Файл сертификата, который необходимо скопировать в хранилище сертификатов |

|

|

Экспорт сертификата |

1. Сертификат (указанный вручную в хранилище), который необходимо скопировать на локальный диск |

|

|

Удаление сертификата |

1. |

|

|

Детальный просмотр сертификата |

1. Сертификат (указанный вручную в хранилище) |

|

|

Проверка статуса сертификата |

1. Сертификат (указанный вручную в хранилище) |

|

|

Создание ЭП |

1. Файл произвольного типа |

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика |

|

Добавление ЭП Заверение ЭП |

1. Подписанный файл |

Для выполнения данной функции необходимо наличие ключевого носителя с ключом ЭП подписчика |

|

Проверка ЭП |

1. |

|

|

Шифрование |

1. Файл произвольного типа |

|

|

Извлечение |

1. Зашифрованный файл |

|

|

Создание ЭП и шифрование файла |

1. Файл произвольного типа |

|

|

Извлечение файла и проверка ЭП |

1. Подписанный и зашифрованный файл |

Выходные данные

Результатом выполнения операций шифрования и создания ЭП ПК «Litoria Desktop 2» являются файлы, имеющие специальные расширения (таблица 2).

Таблица 2. Типы и описания файлов.

|

Иконка |

Тип файла |

Расширение файла |

Описание |

|

Подписанный файл |

.p7s |

подписан в DER-кодировке или в BASE64-кодировке |

|

|

|

Зашифрованный файл |

.p7m |

зашифрован в DER-кодировке или в BASE64-кодировке |

|

Подписанный и зашифрованный файл |

.p7s.p7m |

подписан и зашифрован в DER-кодировке или в BASE64-кодировке |

При операциях создания, добавления и заверения ЭП для файлов формата PDF ПК «Litoria Desktop 2» создает ЭП в формате PAdES, для файлов форматов XML и ODF — в формате CAdES

При совмещенной операции «Создание ЭП и шифрование файла» ПК «Litoria Desktop 2» не встраивает ЭП в файлы форматов PDF, XML и ODF, а создает для них подпись в формате CAdES.

Функциональные возможности

ПК «Litoria Desktop 2» предоставляет пользователю возможность выполнить подготовительные мероприятия для работы с функциями PKI:

- создание нового запроса на сертификат

- создание запроса на основе имеющегося сертификата

- установка сертификата на устройство

- просмотр сертификатов в контейнерах

- установка сертификата из устройства в хранилище «Личное»

- управление сертификатами: импорт, экспорт, удаление, детальный просмотр, проверка статуса по локальному и/или удаленному списку отозванных сертификатов (СОС) и в режиме реального времени (OCSP)

- просмотр списка криптопровайдеров

- удаление контейнера ключа ЭП

- управление настройками комплекса

Для обеспечения PKI-функциональности ПК «Litoria Desktop 2» выполняет следующие функции:

- создание ЭП для файлов произвольного типа

- добавление ЭП для подписанных файлов

- заверение ЭП для подписанных файлов

- создание, добавление, заверение ЭП для файлов PDF в формате PAdES

- проверка ЭП для подписанных файлов с возможностью получения исходного документа

- использование службы DVCS для проверки подписи

- шифрование файла произвольного типа

- извлечение (расшифровывание) файла

- универсальные операции: создание ЭП и шифрование файла произвольного типа, извлечение файла и проверка ЭП с возможностью получения исходного документа

Создание нового запроса на сертификат ключа проверки ЭП

Для выполнения операций создания/добавления/заверения ЭП пользователю необходимо иметь сертификат ключа проверки ЭП (сертификат).

Сертификат содержит идентификационную информацию о пользователе (в том числе его имя), ключ проверки ЭП и уникальную ЭП, которая закрепляет сертификат за удостоверяющим центром (УЦ), который его создал. Ключ ЭП, соответствующий ключу проверки ЭП должен находиться в контейнере на отчуждаемом носителе. В качестве отчуждаемого носителя может использоваться любой носитель (например, сменный носитель с интерфейсом USB и др.).

С помощью ПК «Litoria Desktop 2» можно создать запрос на новый сертификат. Для этого надо указать имя выходного файла, криптопровайдер, имя ключевого контейнера, личную идентификационную информацию пользователя и информацию о создаваемом сертификате, такую как использование ключа и назначение сертификата. При выполнении операции создания запроса осуществляется так же создание ключевой пары (ключ проверки ЭП – ключ ЭП). Созданный запрос отправляется на рассмотрение в УЦ, и на основе него УЦ выпустит пользовательский сертификат.

Создание запроса на основе имеющегося сертификата

ПК «Litoria Desktop 2» позволяет создать запрос на новый сертификат на основе имеющегося сертификата, у которого истекает или уже истек срок действия.

Для создания запроса на сертификат на основе имеющегося необходимо указать имя выходного файла, криптопровайдер, имя ключевого контейнера и выбрать сертификат, на основе которого надо создать запрос на новый сертификат.

Установка сертификата на устройство

ПК «Litoria Desktop 2» позволяет выполнить установку сертификата ключа проверки ЭП на устройство, которое ранее использовалось для создания запроса и содержит контейнер ключа ЭП к этому сертификату.

Просмотр сертификатов в контейнерах

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр сертификатов, созданных на основе различных криптопровайдеров, во всех имеющихся контейнерах. И установить выбранный сертификат в хранилище «Личное».

Управление сертификатами

ПК «Litoria Desktop 2» позволяет работать с системными хранилищами сертификатов. Существуют возможности импорта, экспорта и удаления сертификатов, а также просмотра хранилища сертификатов.

- Хранилище сертификатов – это область системы, предназначенная для хранения сертификатов.

- Импорт – это копирование сертификатов и СОС УЦ с локального диска в хранилище сертификатов.

- Экспорт – это копирование сертификатов и СОС УЦ из хранилища сертификатов на локальный диск.

С помощью ПК «Litoria Desktop 2» можно выполнить операции установки корневого сертификата и сертификатов других пользователей.

Также с помощью функции Импорт можно установить сертификат из файла, полученного от УЦ в ответ на отправленный запрос, в хранилище сертификатов «Личное».

Просмотр списка криптопровайдеров

С помощью ПК «Litoria Desktop 2» можно выполнить просмотр установленных на компьютере криптопровайдеров и информацию о них.

Удаление контейнера ключа ЭП

ПК «Litoria Desktop 2» позволяет удалить контейнер ключа ЭП с ключевого отчуждаемого носителя.

Управление настройками комплекса

ПК «Litoria Desktop 2» предоставляет возможность создать настройки для типовых операций: установить кодировку выходных файлов операций, указать информацию для подключения к прокси-серверу, установить адрес службы штампов времени, указать имя рабочей директории, выбрать сертификат подписчика, указать параметры создания и проверки ЭП, выбрать сертификаты получателей и другое.

Создание ЭП

ЭП – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки и полученный в результате криптографического преобразования информации с использованием ключа ЭП. С помощью ЭП можно идентифицировать владельца сертификата ключа проверки ЭП, а также установить отсутствие искажения информации в электронном документе.

Для создания ЭП должен быть осуществлен выбор сертификата ключа проверки ЭП и параметров создания ЭП.

К параметрам создания ЭП относятся:

- создание отделенной или совмещенной ЭП

- создание ЭП с вложенным внутренним штампом времени

- создание усовершенствованной ЭП

Процесс создания усовершенствованной ЭП делится на следующие этапы:

- создание ЭП

- получение штампа времени на значение ЭП

- сбор доказательств действительности сертификата ключа проверки ЭП и присоединение этих доказательств и их хэш-кодов к подписанному документу

- получение штампа времени на сформированные доказательства действительности сертификата ключа проверки ЭП

Добавление ЭП

В случае, когда в подписании документа участвует несколько лиц, и каждый должен поставить в нем свою ЭП, используется операция добавления ЭП. В отличие от операции создания ЭП, добавление ЭП производится в уже подписанный ранее документ.

В отличие от операции создания ЭП, добавление ЭП производится в уже подписанный ранее документ.

В ПК «Litoria Desktop 2» существует возможность добавления ЭП, созданной на криптографическом алгоритме, отличном от ГОСТ, например, RSA.

Заверение ЭП

ПК «Litoria Desktop 2» позволяет формировать заверяющую ЭП. С помощью этого типа подписи можно заверить ЭП другого пользователя, сформировав ЭП на значении ЭП другого пользователя, тем самым косвенно подписывая сами данные.

Перед созданием заверяющей подписи производится проверка ЭП, чтобы было достоверно известно, какие подписи уже существуют в документе, и их статус.

Дальнейшая операция по заверению ЭП аналогична созданию ЭП.

Заверение ЭП возможно лишь для подписанных ранее файлов.

Проверка ЭП

Проверка ЭП подразумевает подтверждение подлинности ЭП в электронном документе, то есть:

- принадлежности ЭП в электронном документе владельцу сертификата ключа проверки ЭП

- отсутствия искажений в подписанном данной ЭП электронном документе (целостность)

- подтверждение момента формирования ЭП

- подтверждение действительности сертификата ключа проверки ЭП на момент проверки либо на момент создания ЭП при наличии в ЭП доказательств, определяющих этот момент

Проверка отделенной ЭП подразумевает проверку корректности самого файла ЭП.

Использование службы DVCS

ПК «Litoria Desktop 2» позволяет получать подтверждение корректности ЭП электронного документа (Validation of Digitally Signed Document – VSD) от службы DVCS, а также информацию об актуальном статусе сертификата ключа проверки ЭП (validation of public key certificates — VPKC)

Подписанный указанным сертификатом DVCS-запрос отправляется для проверки на сервер службы доверенной третьей стороны, а в ответ сервер присылает информацию о действительности ЭП (VSD-запрос) или статусе сертификата ключа проверки ЭП (VPKC-запрос).

Шифрование файла

Шифрование производится с использованием ключа проверки ЭП, содержащегося в сертификате получателя. Ключ ЭП есть только у владельца использованного сертификата ключа проверки ЭП. Таким образом, при шифровании файла никто, кроме владельца ключа ЭП, не сможет его расшифровать.

ПК «Litoria Desktop 2» может производить шифрование файла сразу для нескольких получателей, при этом их сертификаты должны быть созданы с помощью криптографического алгоритма, относящегося к стандарту единому для всех участников операции. Для каждого сертификата получателя пользователь может просмотреть статус, чтобы на его основании сделать вывод о пригодности данного сертификата для операции.

Для каждого сертификата получателя пользователь может просмотреть статус, чтобы на его основании сделать вывод о пригодности данного сертификата для операции.

Извлечение файла

При получении зашифрованного документа извлечение (расшифровывание) пройдет успешно при условии наличия ключа ЭП, связанного с одним из ключей проверки ЭП, на которых производилось шифрование файла. Если существует несколько ключей ЭП, которым соответствуют несколько ключей проверки ЭП, участвующих при шифровании, то расшифровывание произойдет на первом из ключей ЭП. После извлечения можно получить информацию о том, на каком сертификате была произведена операция расшифровывания.

Универсальная операция создания ЭП и шифрования файла

ПК «Litoria Desktop 2» предоставляет возможность одновременного создания ЭП и шифрования. Все действия, выполняемые при этом, аналогичны одиночным операциям создания ЭП и шифрования.

Универсальная операция извлечения файла и проверки ЭП

Функциональность проверки идентична отдельным проверкам – вначале выполняется извлечение, потом проверка ЭП.

После выполнения операции пользователю становится доступна следующая информация:

- для извлечения – сертификат ключа проверки ЭП, на связанном с которым ключе ЭП файл был расшифрован

- для проверки ЭП – все сертификаты подписи, их статусы

когда это действительно важно в резюме и вакансии, а когда — нет

«Пользователь ПК» — однозначный лидер среди всех навыков, которые люди указывают в резюме. На hh.ru нашлось 3 841 505 профайла, где упоминались навыки владения компьютером. Примечательно, что персональные компьютеры стали доступны более 20 лет назад. А привычка указывать этот пункт в резюме и вакансиях сохранилась до сих пор.

Например, мы нашли в базе резюме ветеринара, уверенного пользователя ПК. Тот же навык отметил у себя и режиссер, который тоже ищет работу через hh.ru. Владение ПК на уровне продвинутого пользователя нашлось в резюме молодого офис-менеджера. Этот соискатель включает сюда знания о работе в Word и Excel. Уверенным пользователем ПК называет себя и психолог. Всем этим людям меньше 30 лет, а, значит, они росли и учились во времена, когда компьютер уже не был редкостью.

Всем этим людям меньше 30 лет, а, значит, они росли и учились во времена, когда компьютер уже не был редкостью.

Потому что «опытный пользователь ПК» — это штамп. Он ничего не говорит о навыках соискателя. А если так пишут в вакансии, то из этого определения сложно понять, каких именно умений работодатель ждет от кандидата.

Неточные или слишком обтекаемые выражения в вакансии и резюме только тратят время того, кто читает такой текст. У соискателя от недостаточно конкретного описания работы прибавится вопросов. А для работодателя резюме без конкретики — повод перейти к следующему кандидату.

Если вам больше 50 лет, то умение обращаться с компьютером может быть преимуществом. Но все равно лучше написать конкретнее — что умеете, какие программы знаете. Например, оформление документов по образцу в специальных программах или ведение базы данных — это полезные и очень конкретные навыки. А поиск в интернете и получение или отправка электронных писем — базовые умения, которые не обязательно указывать, так как они есть практически у каждого.

Если вы готовите резюме — напишите о том, что именно вы делали. Перечисление программ лучше заменить описанием конкретных задач, которые вы умеете решать с помощью этих инструментов.

В вакансии тоже хорошо объяснить, что ждет кандидата в вашей команде и какие инструменты могут пригодиться. Не обязательно писать слишком подробно, но примерно обозначить круг обязанностей будет полезно для обеих сторон. Это поможет лучше понять, какой именно специалист нужен. У кандидата будет более ясное понимание того, с чем придется работать.

Перед публикацией вакансии или резюме еще раз проверьте названия программ. Если вакансию составляет человек, который не работает с этими инструментами, стоит попросить кого-то знающего взглянуть на список требований. Так можно избежать досадной ошибки в названии софта.

Хотите профессиональное резюме?

Эксперты сервиса «Готовое резюме» подготовят его за вас. Опытный рекрутер проведет собеседование и составит документ, который грамотно расскажет о ваших сильных сторонах.

190+ необходимых бесплатных инструментов для дешифрования программ-вымогателей [список 2021]

Этот пост также доступен на: German

Ransomware — одна из самых серьезных киберугроз на сегодняшний день. Опасная форма вредоносного ПО, оно шифрует файлы и удерживает их в заложниках в обмен на плату.

Если ваша сеть заражена программами-вымогателями, выполните следующие действия по снижению риска и используйте этот список с более чем 190 инструментами для расшифровки программ-вымогателей.

Шаги по восстановлению данных:Шаг 1: Не платите выкуп, потому что нет гарантии, что создатели вымогателей предоставят вам доступ к вашим данным.

Шаг 2. Найдите все доступные резервные копии и подумайте о том, чтобы хранить резервные копии данных в безопасных удаленных местах.

Шаг 3. Если резервных копий нет, попробуйте расшифровать данные, заблокированные программой-вымогателем, с помощью этих дешифраторов программ-вымогателей.

Перейдите по этим ссылкам, чтобы узнать больше.

Как определить программу-вымогатель, которой вы были заражены

Часто в записке о выкупе содержится подробная информация о типе программы-вымогателя, с помощью которой были зашифрованы ваши файлы, но может случиться так, что у вас нет этой информации под рукой.Читатели просили нас показать, какие расширения шифрования принадлежат к каким семействам программ-вымогателей. Многие из этих расширений сигнализируют о новых типах вредоносных программ для шифрования, для которых нет доступных дешифраторов выкупа.

Если вам нужна помощь в определении того, какой тип программы-вымогателя влияет на вашу систему, чтобы вы знали, какие инструменты дешифрования использовать, вам может помочь один из двух вариантов ниже:

Крипто-шериф от No More Ransom ID программы-вымогателя от команды MalwareHunterИнструменты дешифрования программ-вымогателей — постоянный список

Заявление об отказе от ответственности:

Вы должны знать, что приведенный ниже список не является полным и, вероятно, никогда не будет полным. Используйте его, но также проведите задокументированное исследование. Безопасная расшифровка ваших данных может быть нервным процессом, поэтому постарайтесь действовать как можно тщательнее.

Используйте его, но также проведите задокументированное исследование. Безопасная расшифровка ваших данных может быть нервным процессом, поэтому постарайтесь действовать как можно тщательнее.

Мы сделаем все возможное, чтобы обновлять этот список и добавлять в него больше инструментов. Добавления и предложения приветствуются, , так как мы обещаем незамедлительно рассмотреть их и включить в список.

Некоторые из упомянутых ниже инструментов дешифрования программ-вымогателей просты в использовании, в то время как для расшифровки других требуется немного больше технических знаний.Если у вас нет технических навыков, вы всегда можете обратиться за помощью на один из форумов по удалению вредоносных программ , на которых вы найдете массу информации и полезные сообщества.

- .777 инструмент для расшифровки программ-вымогателей

- 7even-HONE $ T дешифратор

- .8lock8 инструмент для расшифровки вымогателей + объяснения

- 7ev3n дешифратор

- Инструмент AES_NI Rakhni Decryptor

- Агент.

iih дешифратор (расшифровывается Rakhni Decryptor)

iih дешифратор (расшифровывается Rakhni Decryptor) - Инструмент дешифрования Alcatraz Ransom

- Средство дешифрования программ-вымогателей Alma

- Инструмент для расшифровки Al-Namrood

- Инструмент для альфа-дешифрования

- Инструмент для расшифровки AlphaLocker

- Средство дешифрования Amnesia Ransom

- Средство дешифрования Amnesia Ransom 2

- Инструмент дешифрования Anabelle Ransom

- Инструмент для расшифровки апокалипсиса

- Инструмент дешифрования ApocalypseVM + альтернатива

- Инструмент для расшифровки Aura (расшифрован с помощью Rakhni Decryptor)

- Средство дешифрования AutoIT (расшифровано с помощью Rannoh Decryptor)

- Инструмент дешифрования AutoLT (расшифрован с помощью Rannoh Decryptor)

- Инструмент для расшифровки Autolocky

- Инструмент расшифровки выкупа Avaddon

- Инструмент для расшифровки выкупа Avest

- Инструмент для расшифровки плохих блоков + альтернатива 1

- Инструмент расшифровки BarRax Ransom

- Инструмент для дешифрования Bart

- Инструмент для расшифровки BigBobRoss

- Инструмент расшифровки BitCryptor

- Bitman вымогатель версий 2 и 3 (расшифрован с помощью Rakhni Decryptor)

- Инструмент дешифрования BitStak

- BTCWare Расшифровщик выкупа

- Инструмент дешифрования Cerber

- Инструмент для расшифровки химеры + альтернатива 1 + альтернатива 2

- Средство дешифрования программ-вымогателей CheckMail7

- Средство расшифровки выкупа ChernoLocker

- Инструмент для расшифровки CoinVault

- Инструмент дешифрования Cry128

- Cry9 Инструмент для расшифровки выкупа

- Инструмент дешифрования Cryakl (расшифрован с помощью Rannoh Decryptor)

- Инструмент дешифрования Crybola (расшифровано с помощью Rannoh Decryptor)

- Средство дешифрования программ-вымогателей CrypBoss

- Средство дешифрования программ-вымогателей CryCryptor

- Средство дешифрования программ-вымогателей Crypren

- Средство дешифрования программ-вымогателей Crypt38

- Инструмент дешифрования Crypt888 (см.

Также Mircop)

Также Mircop) - Инструмент дешифрования CryptInfinite

- Инструмент дешифрования CryptoDefense

- Инструмент дешифрования CryptFile2 (расшифровывается с помощью CryptoMix Decryptor)

- CryptoHost (a.к.а. Manamecrypt) инструмент дешифрования

- Инструмент для расшифровки криптоключей (расшифрован с помощью Rakhni Decryptor)

- Средство дешифрования CryptoMix Ransom + автономная альтернатива

- Инструмент дешифрования CryptON

- Инструмент дешифрования CryptoTorLocker

- Инструмент дешифрования CryptXXX

- Инструмент дешифрования CrySIS ( расшифровано с помощью Rakhni Decryptor — дополнительная информация )

- CTB-Locker Инструмент для расшифровки веб-страниц

- Инструмент расшифровки CuteRansomware (расшифровывается с помощью my-Little-Ransomware Decryptor)

- Средство дешифрования программ-вымогателей Cyborg

- Инструмент для расшифровки выкупа

- Средство дешифрования программ-вымогателей Darkside

- Инструмент дешифрования DemoTool

- Инструмент дешифрования Dharma Ransom Rakhni

- Инструмент для дешифрования DeCrypt Protect

- Democry decrypting tool (расшифровано Rakhni Decryptor)

- Инструмент дешифрования выкупа Derialock

- Декриптор Дхармы

- Инструмент для дешифрования DMA Locker + Инструмент для декодирования DMA2 Locker

- Программа для расшифровки вымогателей DragonCyber

- Средство дешифрования программ-вымогателей DXXD

- Инструмент для дешифрования шифрования

- Средство расшифровки программ-вымогателей ElvisPresley (расшифровано Jigsaw Decryptor)

- Инструмент для расшифровки программ-вымогателей Everbe

- Инструмент для дешифрования программного обеспечения Fabians

- FenixLocker — инструмент для расшифровки

- Средство дешифрования FilesLocker

- Инструмент для расшифровки FindZip

- Инструмент расшифровки FortuneCrypt (расшифрован расшифровщиком Rakhni Decryptor)

- Средство дешифрования программ-вымогателей Fonix

- Инструмент расшифровки Fury (расшифрован Декриптором Ранно)

- Расшифровщик выкупа GalactiCryper

- Инструмент для расшифровки GandCrab

- Инструмент дешифрования GetCrypt

- Инструмент дешифрования GhostCrypt

- Инструмент для дешифрования Globe / Purge + альтернатива

- Инструмент дешифрования Globe2

- Инструмент дешифрования Globe3

- Инструмент дешифрования GlobeImpostor

- Инструмент для расшифровки Gomasom

- Инструмент дешифрования GoGoogle

- Взломанный инструмент дешифрования

- Расшифровщик хакбита

- Инструмент для дешифрования Harasom

- Инструмент для дешифрования HydraCrypt

- Инструмент для дешифрования HiddenTear

- Декриптор HildraCrypt

- Расшифровщик выкупа HKCrypt

- Iams00rry дешифратор

- Расшифровщик вымогателя InsaneCrypt

- Расшифровщик программ-вымогателей Iwanttits

- Инструмент для дешифрования Jaff

- Декриптор JavaLocker

- Инструмент для расшифровки Jigsaw / CryptoHit + альтернатива

- JS WORM 2.

0 дешифратор

0 дешифратор - Декриптор JS WORM 4.0

- Судья дешифратор программ-вымогателей

- Инструмент для дешифрования KeRanger

- Инструмент для дешифрования KeyBTC

- Инструмент для дешифрования KimcilWare

- Декриптор KokoKrypt

- Lamer decrypting Tool (расшифровано Rakhni Decryptor)

- Инструмент дешифрования LambdaLocker

- Инструмент дешифрования LeChiffre + альтернатива

- Инструмент для расшифровки Legion

- Linux.Инструмент дешифрования кодировщика

- Инструмент для расшифровки лобзика (расшифрован Rakhni Decryptor)

- Инструмент для расшифровки вымогателей экрана блокировки

- Инструмент для расшифровки шкафчиков

- Дешифратор-лушифер

- Расшифровщик программ-вымогателей Lorenz

- Инструмент для расшифровки Lortok (расшифрован с помощью Rakhni Decryptor)

- Инструмент для расшифровки MacRansom

- Расшифровщик Magniber

- Инструмент расшифровки программ-вымогателей MaMoCrypt

- Программа-шифровальщик Mapo

- Средство расшифровки выкупа Marlboro

- Инструмент дешифрования MarsJoke

- Инструмент дешифрования Manamecrypt (a.

к.а. КриптоХост)

к.а. КриптоХост) - Инструмент дешифрования Mircop + альтернатива

- Расшифровщик выкупа Mira

- Средство дешифрования программ-вымогателей MegaLocker

- Merry Christmas / дешифратор MRCR

- Инструмент для дешифрования молей

- Средство дешифрования программ-вымогателей MoneroPay

- расшифровщик программ-вымогателей muhstik

- Средство дешифрования my-Little-Ransomware

- Инструмент для дешифрования Nanolocker

- Расшифровщик вымогателей Nemty

- Инструмент для расшифровки Nemucod + альтернатива

- Средство дешифрования программ-вымогателей NMoreira

- Инструмент дешифрования Noobcrypt

- Инструмент для дешифрования ODCODC

- Инструменты дешифрования OpenToYou

- Инструмент для дешифрования программ-вымогателей Operation Global III

- Расшифровщик вымогателя Ouroboros

- Декриптор программы-вымогателя Ozozalocker

- Расшифровщик вымогателей Paradise

- Инструмент для дешифрования PClock

- Инструмент для расшифровки Petya + альтернатива

- PewCrypt дешифратор выкупа

- Инструмент дешифрования Philadelphia

- Инструмент для дешифрования PizzaCrypts

- Планетарный инструмент для дешифрования программ-вымогателей

- Инструмент для расшифровки Pletor (расшифрован с помощью Rakhni Decryptor)

- Инструмент для расшифровки полиглотов (расшифрован с помощью Rannoh Decryptor)

- Мощный инструмент для дешифрования

- Инструмент дешифрования PowerWare / PoshCoder

- Инструмент для расшифровки Popcorn Ransom

- Professeur ransomware decryptor (расшифровано Jigsaw Decryptor)

- Инструмент для расшифровки PyLocky Ransomware

- Расшифровщик Radamant

- Расшифровщик RAGNAROK

- Инструмент для дешифрования Рахни

- Инструмент для расшифровки Rannoh

- Декриптор с выкупом

- Инструмент для дешифрования Rector

- Расшифровщик вымогателя RedRum

- Инструмент для расшифровки ротора (расшифрован Rakhni Decryptor)

- Скребок для дешифрования

- Расшифровщик вымогателя SimpleLocker

- Расшифровщик вымогателей Simplocker

- Инструмент для расшифровки Shade / Troldesh + альтернатива

- Инструмент для расшифровки SNSLocker

- Расшифровщик SpartCrypt

- Инструмент для расшифровки Stampado + альтернатива

- СТОП Djvu Ransomware decryptor

- Расшифровщик выкупа SynAck

- Расшифровщик вымогателя Syrk

- Инструмент для расшифровки SZFlocker

- Инструмент дешифрования Teamxrat / Xpan

- Инструмент расшифровки TeleCrypt ( дополнительные сведения )

- Инструмент расшифровки TeslaCrypt + альтернатива 1 + альтернатива 2

- Инструмент дешифрования Thanatos

- Декриптор ThunderX

- Трастезеб.

Декриптор

Декриптор - TurkStatic Decryptor

- Инструмент для расшифровки TorrentLocker

- Инструмент дешифрования Umbrecrypt

- VCRYPTOR Декриптор

- Инструмент дешифрования Wildfire + альтернатива

- Инструмент дешифрования WannaCry + Руководство

- Инструмент дешифрования WannaRen

- Инструмент дешифрования XData Ransom

- Инструмент дешифрования XORBAT

- Инструмент дешифрования XORIST + альтернатива

- Инструмент для расшифровки Yatron (расшифрован с помощью Rakhni Decryptor)

- Декриптор ZeroFucks

- Инструмент дешифрования Zeta (расшифровывается с помощью CryptoMix Decryptor)

- Расшифровщик программ-вымогателей Ziggy

- Зораб дешифратор шифровальщика

- Расшифровщик вымогателя ZQ

Семейства программ-вымогателей и инструменты дешифрования программ-вымогателей

Как вы, возможно, заметили, некоторые из этих дешифраторов программ-вымогателей работают с несколькими семействами программ-вымогателей, в то время как определенные штаммы имеют более одного решения (хотя это бывает редко).

С практической точки зрения некоторые дешифраторы просты в использовании, но некоторые требуют определенных технических знаний. Как бы мы ни хотели, чтобы этот процесс был проще, это не всегда происходит.

Независимо от того, сколько труда и времени исследователи вкладывают в обратное проектирование криптовалютного ПО, правда в том, что у нас никогда не будет решения для всех этих инфекций. Чтобы сделать что-то подобное, потребуется армия специалистов по кибербезопасности, работающих круглосуточно.

Как избежать программ-вымогателей в будущем

Один из наиболее эффективных способов предотвратить угрозу со стороны программ-вымогателей, которые могут нанести ущерб и заблокировать ваши конфиденциальные данные, — это , чтобы сохранять бдительность, и , проявлять упреждаемость, .

На самом деле, мы настоятельно рекомендуем вам применить эти базовые и простые шаги, которые мы описали в плане безопасности для защиты от программ-вымогателей , которые могут помочь вам предотвратить этот тип кибератак.

Безопасное хранение копий важной информации в автономном режиме и оснащение вашей компании системой киберстрахования должно быть основными приоритетами вашего предприятия. Даже если киберпреступники получат доступ к вашим компьютерам и заразят их вредоносным ПО, вы можете просто очистить систему и восстановить последнюю резервную копию .Никаких потерь денег и, самое главное, никакой компрометации важной информации!

Поэтому, пожалуйста, не откладывайте процесс резервного копирования ваших данных, а также обеспечение их безопасности . Ни завтра, ни в эти выходные, ни на следующей неделе. Сделай это сейчас!

Кроме того, он помогает повысить осведомленность по этой теме и поделиться основами проактивной защиты с вашими сотрудниками, поскольку он может предотвратить их превращение в жертву программы-вымогателя, что также обеспечивает защиту сети вашей компании.

По мере появления новых типов программ-вымогателей исследователи расшифровывают одни штаммы, но другие получают новые варианты, и это может выглядеть как игра в кошки-мышки, в которой проактивность жизненно важна. Выплата выкупа никогда не гарантирует, что вы действительно получите свои данные обратно, поскольку они все равно могут оказаться в продаже в Dark Web.

Выплата выкупа никогда не гарантирует, что вы действительно получите свои данные обратно, поскольку они все равно могут оказаться в продаже в Dark Web.

Таким образом, профилактика как всегда остается лучшим лекарством. Heimdal ™ Threat Prevention защищает ваши конечные точки и сеть от программ-вымогателей и кражи данных с помощью собственной технологии безопасности DNS, которая обнаруживает и блокирует угрозы на уровнях DNS, HTTP и HTTP.В сочетании с защитой от программ-вымогателей Heimdal ™ у операторов программ-вымогателей не будет никаких шансов.

Нейтрализуйте программы-вымогатели, прежде чем они смогут поразить. Heimdal ™ Защита от шифрования программ-вымогателей

Специально разработан, чтобы противостоять угрозе номер один для безопасности любого бизнеса — программам-вымогателям.

- Блокирует любые попытки несанкционированного шифрования;

- Обнаруживает программы-вымогатели независимо от подписи;

- Универсальная совместимость с любым решением по кибербезопасности;

- Полный журнал аудита с потрясающей графикой;

Heimdal ™ — это революционный компонент, на 100% свободный от сигнатур. Новаторский и проактивный подход, он использует лучшие на рынке средства обнаружения и исправления, которые борются с любыми типами программ-вымогателей, будь то файловые или бесфайловые.

Новаторский и проактивный подход, он использует лучшие на рынке средства обнаружения и исправления, которые борются с любыми типами программ-вымогателей, будь то файловые или бесфайловые.

Краткий контрольный список для защиты от программ-вымогателей

Следование этому практическому руководству по защите поможет как пользователям Интернета, так и организациям предотвратить столь значительный ущерб от атак программ-вымогателей. Найдите время, чтобы прочитать этот контрольный список защиты от программ-вымогателей, в котором вы можете узнать больше об усилении защиты в Интернете. Расшифровщик программ-вымогателей должен быть вашим последним средством.

Бесплатные инструменты для расшифровки файлов от программ-вымогателей от Kaspersky

0 инструмент соответствовал вашему запросу

Возможно вам понравится

| Название инструмента | Описание | Обновлено |

|---|---|---|

Расшифровщик теней | Расшифровывает файлы, затронутые всеми версиями Shade. Практическое руководство Скачать | 30 апреля 2020 |

Декриптор Рахни | Расшифровывает файлы, затронутые Рахни, агентом.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman Практическое руководство Скачать | 3 февраля 2021 г. |

Декриптор Ранно | Расшифровывает файлы, затронутые Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke. Практическое руководство Скачать | 20 декабря 2016 |

Декриптор CoinVault | Расшифровывает файлы, затронутые CoinVault и Bitcryptor. Практическое руководство Скачать | 15 апреля 2015 г. |

Декриптор Wildfire | Скачать | 24 августа 2016 |

Декриптор Xorist | Скачать | 23 августа 2016 |

Загрузите Kaspersky Total Security

, чтобы избежать атак программ-вымогателей в будущем

Лучшее программное обеспечение для шифрования на 2021 год

Шифруйте все!

Как бы вам понравилось, если бы двоюродный брат зашел в ваш офис во время семейной посиделки и прочитал все бумаги на вашем столе? Конечно, некоторые из них, вероятно, безобидны, но это будет похоже на нарушение. Чтобы защитить вашу конфиденциальность от неожиданных слежек, вы можете хранить все свои документы в сейфе или записывать их секретным шифром. То же самое и с вашими электронными документами. Вместо того, чтобы оставлять их видимыми для любопытных — многие из которых, несомненно, намного более злонамеренны, чем ваши предполагаемые двоюродные братья, — вы можете использовать программное обеспечение для шифрования, чтобы защитить свою конфиденциальность. Какой именно инструмент шифрования вам нужен, зависит от того, что вы планируете делать со своими секретами. Мы собрали разнообразную коллекцию инструментов, чтобы помочь вам выбрать тот, который соответствует вашим потребностям.

Чтобы защитить вашу конфиденциальность от неожиданных слежек, вы можете хранить все свои документы в сейфе или записывать их секретным шифром. То же самое и с вашими электронными документами. Вместо того, чтобы оставлять их видимыми для любопытных — многие из которых, несомненно, намного более злонамеренны, чем ваши предполагаемые двоюродные братья, — вы можете использовать программное обеспечение для шифрования, чтобы защитить свою конфиденциальность. Какой именно инструмент шифрования вам нужен, зависит от того, что вы планируете делать со своими секретами. Мы собрали разнообразную коллекцию инструментов, чтобы помочь вам выбрать тот, который соответствует вашим потребностям.

Обратите внимание, что описанные здесь инструменты предназначены для защиты локальных копий важных файлов. Если ваши потребности включают обмен секретами с другими, вы можете рассмотреть возможность использования инструмента шифрования электронной почты вместо или в дополнение к локальной утилите шифрования.

Шифрование файлов, шифрование всего диска и VPN

В этом обзоре я специально рассматриваю продукты, которые шифруют файлы, а не решения для всего диска, такие как Bitlocker от Microsoft. Шифрование всего диска — эффективная линия защиты для отдельного устройства, но оно не помогает, когда вам нужно поделиться зашифрованными данными.

Вы можете использовать виртуальную частную сеть или VPN для шифрования собственного интернет-трафика. От вашего ПК до сервера компании VPN все ваши данные зашифрованы, и это здорово. Однако, если вы не подключены к безопасному веб-сайту HTTPS, ваш трафик между VPN-сервером и сайтом не шифруется. И, конечно же, шифрование VPN не просто волшебным образом стирает файлы, которыми вы делитесь. Использование VPN — отличный способ защитить ваш интернет-трафик во время путешествий, но это не решение для шифрования ваших локальных файлов.

Никаких задних дверей

Когда ФБР потребовалась информация с iPhone стрелка из Сан-Бернардино, они попросили у Apple черный ход, чтобы обойти шифрование. Но такой задней двери не существовало, и Apple отказалась ее создавать. ФБР пришлось нанять хакеров, чтобы они взялись за телефон.

Но такой задней двери не существовало, и Apple отказалась ее создавать. ФБР пришлось нанять хакеров, чтобы они взялись за телефон.

Почему бы Apple не помочь? Потому что в тот момент, когда существует черный ход или подобный взлом, он становится целью, призом для плохих парней. рано или поздно потечет. Как отметил мой коллега Макс Эдди в недавней статье о незнании шифрования бывшим генеральным прокурором Барром, «бэкдор по-прежнему остается дверью , и даже дверь с замком на ней может быть открыта.»

Все продукты в этом обзоре прямо заявляют, что у них нет черного хода, и так и должно быть. Это действительно означает, что если вы зашифруете важный документ, а затем забудете пароль шифрования, вы потеряете его навсегда.

Два основных подхода

Раньше, если вы хотели сохранить документ в секрете, вы могли использовать шифр, чтобы зашифровать его, а затем записать оригинал. Или вы могли бы запереть его в сейфе. Два основных подхода к шифрованию коммунальные службы параллельны этим параметрам.

Продукты одного типа просто обрабатывают файлы и папки, превращая их в непонятные зашифрованные версии самих себя. Другой создает виртуальный диск, который в открытом состоянии действует как любой другой диск в вашей системе. Когда вы блокируете виртуальный диск, все файлы, которые вы помещаете на него, становятся полностью недоступными.

Подобно решению виртуального диска, некоторые продукты хранят ваши зашифрованные данные в облаке. Очевидно, что такой подход требует особой осторожности. Зашифрованные данные в облаке имеют гораздо большую поверхность для атак, чем зашифрованные данные на вашем собственном ПК.

Что лучше? Это действительно зависит от того, как вы планируете использовать шифрование. Если вы не уверены, воспользуйтесь бесплатной пробной версией каждого из этих продуктов, чтобы ознакомиться с различными вариантами.

Защитите эти оригиналы

После того, как вы скопируете файл в безопасное хранилище или создадите его зашифрованную версию, вам абсолютно необходимо стереть незашифрованный оригинал. Просто удалить его недостаточно, даже если вы обойдете корзину, потому что данные все еще существуют на диске, и служебные программы для восстановления данных часто могут вернуть их.В наши дни в Windows 10 встроено восстановление файлов.

Просто удалить его недостаточно, даже если вы обойдете корзину, потому что данные все еще существуют на диске, и служебные программы для восстановления данных часто могут вернуть их.В наши дни в Windows 10 встроено восстановление файлов.

Некоторые продукты шифрования позволяют избежать этой проблемы, зашифровывая файл на месте, буквально перезаписывая его на диске зашифрованной версией. Однако более распространено предложение безопасного удаления в качестве опции. Если вы выберете продукт, в котором отсутствует эта функция, вы должны найти бесплатный инструмент безопасного удаления, который можно использовать вместе с ним.

Перезапись данных перед удалением достаточна для отказа от программных средств восстановления. Аппаратное судебное восстановление работает, потому что магнитная запись данных на жестком диске на самом деле не является цифровой.Это скорее форма волны. Проще говоря, процесс включает в себя обнуление известных данных и считывание всего остального. Если вы действительно думаете, что кто-то (федералы?) Может использовать эту технику для восстановления ваших инкриминирующих файлов, вы можете настроить свой инструмент безопасного удаления на выполнение большего количества проходов, перезаписывая данные, которые даже эти методы не могут восстановить.

Алгоритмы шифрования

Алгоритм шифрования подобен черному ящику. Выгрузите в него документ, изображение или другой файл, и вы получите то, что кажется тарабарщиной.Запустите эту тарабарщину обратно в ящик с тем же паролем, и вы вернете оригинал.

Правительство США выбрало Advanced Encryption Standard (AES) в качестве стандарта, и все продукты, собранные здесь, поддерживают AES. Даже те, которые поддерживают другие алгоритмы, как правило, рекомендуют использовать AES.

Если вы эксперт по шифрованию, вы можете предпочесть другой алгоритм, возможно, Blowfish или ГОСТ советского правительства. Однако для обычного пользователя AES вполне подойдет.

Криптография с открытым ключом и совместное использование

Пароли важны, и вы должны хранить их в секрете, верно? Но не тогда, когда вы используете криптографию инфраструктуры открытого ключа (PKI).

С PKI вы получаете два ключа. Один публичный; вы можете поделиться им с кем угодно, зарегистрировать его в обмене ключами, сделать татуировку на лбу — как хотите. Другой — частный, и его следует тщательно охранять. Если я хочу отправить вам секретный документ, я просто зашифрую его вашим открытым ключом. Когда вы его получите, ваш закрытый ключ расшифровывает его. Простой!

Другой — частный, и его следует тщательно охранять. Если я хочу отправить вам секретный документ, я просто зашифрую его вашим открытым ключом. Когда вы его получите, ваш закрытый ключ расшифровывает его. Простой!

Используя эту систему в обратном порядке, вы можете создать цифровую подпись, подтверждающую, что ваш документ был получен от вас и не был изменен.Как? Просто зашифруйте его своим закрытым ключом. Тот факт, что ваш открытый ключ расшифровывает это, является всем необходимым доказательством. Поддержка PKI менее распространена, чем поддержка традиционных симметричных алгоритмов.

Если вы хотите поделиться файлом с кем-нибудь, а ваш инструмент шифрования не поддерживает PKI, есть другие варианты обмена. Многие продукты позволяют создавать саморасшифровывающийся исполняемый файл. Вы также можете обнаружить, что получатель может использовать бесплатный инструмент, предназначенный только для дешифрования.

Что лучше?

Прямо сейчас есть два продукта «Выбор редакции» в области шифрования, доступного потребителю. Один из них самый простой в использовании, другой — самый полный.

Один из них самый простой в использовании, другой — самый полный.

AxCrypt Premium имеет изящный современный вид, и когда он активен, вы этого почти не заметите. Файлы в его защищенных папках автоматически шифруются при выходе из системы, и это одна из немногих, которые поддерживают шифрование с открытым ключом.

Folder Lock может либо зашифровать файлы, либо просто заблокировать их, чтобы никто не мог получить к ним доступ. Он также предлагает зашифрованные шкафчики для безопасного хранения. Среди множества других его функций — измельчение файлов, измельчение свободного места, безопасное онлайн-резервное копирование и самодешифруемые файлы.

Ранее мы включили CertainSafe Digital Сейф в качестве третьего победителя Выбор редакции. Однако компания, создавшая этот продукт, закрыла его, переключила внимание на бизнес и даже сменила название на Eclypses. Потребители больше не могут получать выгоду от уникальной технологии MicroToken Exchange от CertainSafe — по крайней мере, напрямую.

У других продуктов, конечно же, есть свои достоинства. Прочтите приведенные выше сводки, а затем перейдите к полным обзорам, чтобы решить, какой из них вы будете использовать для защиты своих файлов.У вас есть мнение об одном из рассмотренных здесь приложений или любимом инструменте, который мы не упомянули? Дайте нам знать об этом в комментариях.

Описание программы-вымогателя: как она работает и как ее удалить

Определение программы-вымогателя

Программа-вымогатель — это форма вредоносной программы , которая шифрует файлы жертвы. Затем злоумышленник требует от жертвы выкуп за восстановление доступа к данным после оплаты.

Пользователям показаны инструкции по оплате сбора за ключ дешифрования.Стоимость может варьироваться от нескольких сотен до тысяч долларов, выплачиваемых злоумышленникам в биткойнах.

Как работает программа-вымогатель

Есть несколько векторов, с помощью которых программа-вымогатель может получить доступ к компьютеру. Одной из наиболее распространенных систем доставки является фишинговый спам — вложения, которые приходят жертве в электронном письме, маскируясь под файл, которому она должна доверять. После загрузки и открытия они могут захватить компьютер жертвы, особенно если у них есть встроенные инструменты социальной инженерии, которые обманом заставляют пользователей предоставлять административный доступ.Некоторые другие, более агрессивные формы программ-вымогателей, такие как NotPetya, используют бреши в безопасности для заражения компьютеров без необходимости обманывать пользователей.

Одной из наиболее распространенных систем доставки является фишинговый спам — вложения, которые приходят жертве в электронном письме, маскируясь под файл, которому она должна доверять. После загрузки и открытия они могут захватить компьютер жертвы, особенно если у них есть встроенные инструменты социальной инженерии, которые обманом заставляют пользователей предоставлять административный доступ.Некоторые другие, более агрессивные формы программ-вымогателей, такие как NotPetya, используют бреши в безопасности для заражения компьютеров без необходимости обманывать пользователей.

Есть несколько вещей, которые вредоносная программа может сделать после захвата компьютера жертвы, но, безусловно, наиболее распространенным действием является шифрование некоторых или всех файлов пользователя. Если вам нужны технические подробности, в Infosec Institute есть очень подробный анализ того, как несколько разновидностей программ-вымогателей шифруют файлы. Но самое важное, что нужно знать, это то, что в конце процесса файлы не могут быть расшифрованы без математического ключа, известного только злоумышленнику. Пользователь получает сообщение о том, что его файлы теперь недоступны и будут расшифрованы только в том случае, если жертва отправит злоумышленнику не отслеживаемый платеж в биткойнах.

Пользователь получает сообщение о том, что его файлы теперь недоступны и будут расшифрованы только в том случае, если жертва отправит злоумышленнику не отслеживаемый платеж в биткойнах.

В некоторых формах вредоносного ПО злоумышленник может заявить, что является правоохранительным органом, который выключает компьютер жертвы из-за наличия на нем порнографии или пиратского программного обеспечения и требует уплаты «штрафа», возможно, для уменьшения количества жертв. скорее всего, сообщит о нападении властям. Но большинство нападений не беспокоит это предлогом.Существует также вариант, называемый leckware или doxware , в котором злоумышленник угрожает опубликовать конфиденциальные данные на жестком диске жертвы, если не будет уплачен выкуп. Но поскольку поиск и извлечение такой информации — очень сложная задача для злоумышленников, шифровальщики-вымогатели являются наиболее распространенным типом.

Кто является целью для программ-вымогателей?

Злоумышленники могут выбирать организации, на которые нацелены программы-вымогатели, несколькими способами. Иногда это вопрос возможностей: например, злоумышленники могут нацеливаться на университеты, потому что они, как правило, имеют меньшие группы безопасности и разрозненную базу пользователей, которые часто обмениваются файлами, что упрощает проникновение в их защиту.

Иногда это вопрос возможностей: например, злоумышленники могут нацеливаться на университеты, потому что они, как правило, имеют меньшие группы безопасности и разрозненную базу пользователей, которые часто обмениваются файлами, что упрощает проникновение в их защиту.

С другой стороны, некоторые организации являются заманчивыми жертвами, потому что они с большей вероятностью заплатят выкуп быстро. Например, государственным учреждениям или медицинским учреждениям часто требуется немедленный доступ к своим файлам. Юридические фирмы и другие организации, располагающие конфиденциальными данными, могут быть готовы платить за то, чтобы держать в секрете новости о взломе, и эти организации могут быть исключительно чувствительны к атакам с использованием утечек.

Но не думайте, что вы в безопасности, если не подходите под эти категории: как мы уже отмечали, некоторые программы-вымогатели автоматически и без разбора распространяются по Интернету.

Как предотвратить заражение программами-вымогателями

Существует ряд защитных мер, которые вы можете предпринять, чтобы предотвратить заражение программами-вымогателями. Эти шаги, конечно, являются хорошими методами обеспечения безопасности в целом, поэтому их выполнение улучшает вашу защиту от всех видов атак:

Эти шаги, конечно, являются хорошими методами обеспечения безопасности в целом, поэтому их выполнение улучшает вашу защиту от всех видов атак:

- Держите свою операционную систему в исправном состоянии и обновляйте ее , чтобы уменьшить количество уязвимостей, которые можно использовать.

- Не устанавливайте программное обеспечение и не предоставляйте ему административные привилегии , если вы точно не знаете, что это такое и что оно делает.

- Установите антивирусное программное обеспечение , которое обнаруживает вредоносные программы, такие как программы-вымогатели, по мере их поступления, и , заносящее в белый список программное обеспечение , , которое в первую очередь предотвращает выполнение неавторизованных приложений.

- И, конечно же, выполняет резервное копирование файлов, — часто и автоматически! Это не остановит атаку вредоносного ПО, но может сделать ущерб, нанесенный одной, гораздо менее значительным.

Удаление программ-вымогателей

Если ваш компьютер был заражен программой-вымогателем, вам необходимо восстановить контроль над своей машиной.У Стива Рагана из CSO есть отличное видео, демонстрирующее, как это сделать на машине с Windows 10:

В видео есть все подробности, но важные шаги следующие:

- Перезагрузите Windows 10 в безопасный режим

- Установить программу защиты от вредоносных программ

- Просканируйте систему , чтобы найти программу-вымогатель

- Восстановить компьютер в предыдущее состояние

Но вот важная вещь, о которой следует помнить: во время выполнения этих шагов можно удалить вредоносное ПО с вашего компьютера и восстановить его под вашим контролем, но не сможет расшифровать ваши файлы. Их преобразование в нечитаемость уже произошло, и, если вредоносная программа хоть сколько-нибудь сложна, никто не сможет расшифровать ее без доступа к ключу, хранящемуся у злоумышленника, с математической точки зрения. Фактически, удалив вредоносное ПО, вы исключили возможность восстановления ваших файлов, заплатив злоумышленникам выкуп, о котором они просили.

Фактически, удалив вредоносное ПО, вы исключили возможность восстановления ваших файлов, заплатив злоумышленникам выкуп, о котором они просили.

Факты и цифры о программах-вымогателях

Программы-вымогатели — это большой бизнес. Программы-вымогатели приносят большие деньги, и с начала десятилетия рынок быстро рос.В 2017 году программы-вымогатели принесли убытки в размере 5 миллиардов долларов, как с точки зрения уплаченного выкупа, так и затрат, а также потери времени на восстановление после атак. Это в 15 раз больше, чем в 2015 году. В первом квартале 2018 года только одна программа-вымогатель, SamSam, собрала выкуп в размере 1 миллиона долларов.

Некоторые рынки особенно уязвимы для программ-вымогателей и выплаты выкупа. В больницах или других медицинских организациях произошло множество громких атак с использованием программ-вымогателей, которые представляют собой заманчивые цели: злоумышленники знают, что, когда жизни буквально на волоске, эти предприятия с большей вероятностью просто заплатят относительно небольшой выкуп, чтобы проблема исчезла. .По оценкам, 45 процентов атак программ-вымогателей нацелены на медицинские организации, и, наоборот, 85 процентов заражений вредоносными программами в медицинских организациях являются программами-вымогателями. Еще одна соблазнительная индустрия? Сектор финансовых услуг, который, как классно заметил Уилли Саттон, является источником денег. По оценкам, 90% финансовых учреждений подверглись атаке программ-вымогателей в 2017 году.

.По оценкам, 45 процентов атак программ-вымогателей нацелены на медицинские организации, и, наоборот, 85 процентов заражений вредоносными программами в медицинских организациях являются программами-вымогателями. Еще одна соблазнительная индустрия? Сектор финансовых услуг, который, как классно заметил Уилли Саттон, является источником денег. По оценкам, 90% финансовых учреждений подверглись атаке программ-вымогателей в 2017 году.

Ваше антивирусное программное обеспечение не обязательно защитит вас. Ransomware постоянно пишется и настраивается разработчиками, поэтому его сигнатуры часто не улавливаются типичными антивирусными программами.Фактически, 75% компаний, ставших жертвами программ-вымогателей, использовали на зараженных машинах новейшую защиту конечных точек.