VPN — Википедия

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

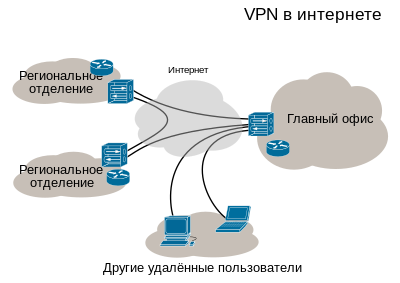

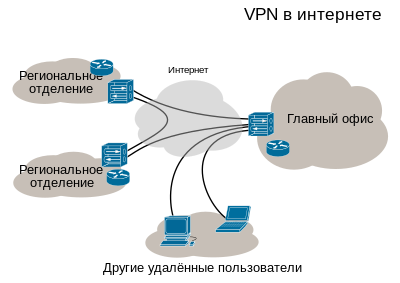

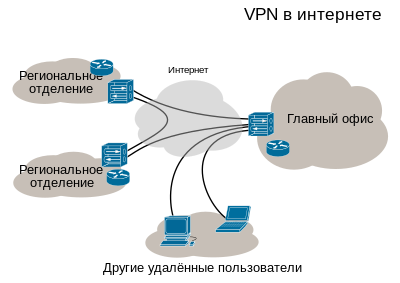

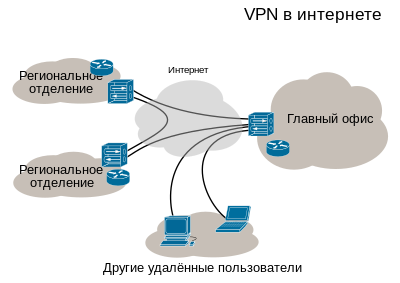

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

Классификация VPNКлассифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Уязвимости

Использование WebRTC, который по умолчанию установлен в каждом браузере, позволяет определить реальный DNS пользователя.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. —

Ссылки

- Обзоры продуктов для построения VPN

- Обзоры рынка VPN

VPN — Википедия

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

Классификация VPNКлассифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Уязвимости

Использование WebRTC, который по умолчанию установлен в каждом браузере, позволяет определить реальный DNS пользователя.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

Ссылки

- Обзоры продуктов для построения VPN

- Обзоры рынка VPN

VPN — Википедия. Что такое VPN

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

Классификация VPNКлассифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Уязвимости

Использование WebRTC, который по умолчанию установлен в каждом браузере, позволяет определить реальный DNS пользователя.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

Ссылки

- Обзоры продуктов для построения VPN

- Обзоры рынка VPN

VPN — Википедия. Что такое VPN

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

Классификация VPNКлассифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Уязвимости

Использование WebRTC, который по умолчанию установлен в каждом браузере, позволяет определить реальный DNS пользователя.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

Ссылки

- Обзоры продуктов для построения VPN

- Обзоры рынка VPN

Что такое VPN и зачем это нужно?

VPN нынче актуален, как никогда прежде. Даже в домашних роутерах стали появляться не просто VPN-серверы, а еще и с аппаратным ускорением шифрования. Что же такое VPN и для чего он вообще нужен? Попробуем рассказать об этом простыми словами.

Что такое VPN?

Как-то так получилось, что даже в учебниках не дают расширенного и глубокого определения того, что это такое, VPN. Мол, и так ведь все понятно: аббревиатура VPN расшифровывается как Virtual Private Network, то есть виртуальная частная сеть. И зачем еще что-то обсуждать? Что такое «сеть» — понятно: на примитивном уровне это объединение двух и более узлов каким-либо видом связи для того, чтобы они могли обмениваться информацией. Естественно, наиболее удобным способом и с поддержкой всех необходимых сервисов.

Что такое «частная», тоже вроде бы очевидно — не публичная, поэтому и частная. То есть такая, в которой находится не абы кто, а только дозволенные узлы. Если копнуть чуть глубже, то именно эта составляющая VPN и является самой главной, так как она определяет ряд требований к этой самой «частности».

Зачем нужно шифрование? http://t.co/q6kPP2V7nv

— Kaspersky Lab (@Kaspersky_ru) May 23, 2013

Во-первых, надо как-то маркировать участников этой сети и ту информацию, которой они обмениваются, чтобы она не смешивалась с чужой. Во-вторых, определенно полезно эту информацию защитить от посторонних глаз. Ну хотя бы зашифровать, что снова накладывает следующий круг ограничений, связанных со стойкостью этого шифрования.

В-третьих, надо сохранять целостность такого способа передачи информации — не пускать посторонних в частную сеть, проверять источник передаваемых сообщений и следить за тем, чтобы информация нигде не просачивалась в «голом виде». В общем, все как на приватных вечеринках у сильных мира сего: шумят на всю округу, а кто и что там делает — не ясно. И суровая охрана на входе и выходе устраивает не только фейс-, но и прочих мест контроль.

Собрали вместе самые интересные карты интернета: спутники, подводные кабели и все такое https://t.co/nt1a2KrNyy pic.twitter.com/3UWpYLLivT

— Kaspersky Lab (@Kaspersky_ru) November 3, 2015

С понятием «виртуальная» все чуть попроще. Это всего лишь значит, что такая сеть абстрагирована от физической составляющей — ей не важно, по каким и скольким каналам связи она проложена, так как для участников этой сети она работает прозрачно. Или же, с другой стороны, физическая сеть чаще всего просто не принадлежит пользователю виртуальной.

Например, в серьезных организациях сотрудников при подсоединении рабочего ноутбука к любым проводным или беспроводным сетям, находящимся за пределами стен этой самой организации, обязуют сразу же задействовать VPN-подключение до офисной сети. При этом не важно, через какие именно дебри будет установлено это соединение, но можно не сомневаться, что пойдет оно по публичным, чужим сетям связи. Такое соединение принято называть туннелем, впоследствии этот термин нам встретится еще не раз.

Мы раскрываем все секреты безопасного пользования открытыми Wi-Fi-сетями https://t.co/yPoP8nyTzq pic.twitter.com/2VRpZCvqHV

— Kaspersky Lab (@Kaspersky_ru) January 21, 2016

Для чего нужен VPN?

Приведенный выше пример подключения удаленного пользователя к корпоративной сети — один из наиболее типичных сценариев использования VPN. Пользователь ощущает себя как дома — вернее, дома, на отдыхе или в командировке он способен ощутить себя как на работе и может без проблем пользоваться корпоративными сервисами.

Заодно и злоумышленник не сможет просто так пронюхать, чем конкретно занят этот пользователь, какие данные он передает и получает. Более того, в компаниях, озабоченных собственной безопасностью, на всех используемых работниками устройствах принудительно включается обязательное использование VPN-подключений где бы то ни было. Даже использование Интернета в таком случае идет сквозь корпоративную сеть и под строгим надзором службы безопасности!

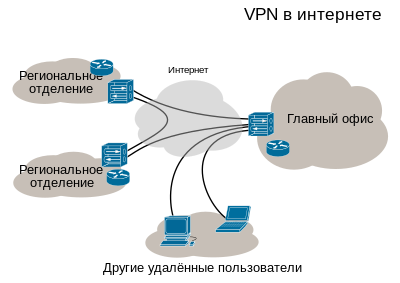

Второй по распространенности вариант использования схож с первым, только подключаются к корпоративной сети не отдельные пользователи, а целые офисы или здания. Цель та же — надежно и безопасно объединить географически удаленные элементы одной организации в единую сеть.

Это могут быть как крупные представительства корпораций в разных странах, так и раскиданные по городу мясные ларьки ООО «Рога и копыта». Или даже просто камеры, сигнализации и прочие охранные системы. При такой простоте создания VPN — благо кабель каждый раз протягивать не нужно — виртуальные частные сети могут создавать и внутри компаний для объединения и изоляции тех или иных отделов или систем.

Не менее часто организовываются VPN-сети и между серверами или целыми вычислительными кластерами для поддержания их доступности и дублирования данных. Частота их использования напрямую связана с ростом популярности облачных технологий. Причем все вышеперечисленное — это не какие-то временные решения: такие подключения могут поддерживаться (и поддерживаются) годами.

Впрочем, сейчас наметился переход к следующему уровню абстракции — SDN (Software Defined Networks, программно-определяемые сети), которые преподнесут еще немало сюрпризов, в равной степени приятных и не очень. Однако это отдельная и весьма обширная тема, касаться которой мы сейчас не будем.

Центр прикладных исследований компьютерных сетей выпустил первый российский SDN-контроллерhttp://t.co/kNyW7FWqqB pic.twitter.com/Ebgy7lf1AE

— Фонд Сколково (@sk_ru) November 6, 2014

У России свой, особый путь применения VPN на практике. Когда-то крупные ISP строили свои сети на основе простых неуправляемых коммутаторов — очевидно, в целях экономии. Для разделения трафика клиентов стали использовать различные варианты VPN-подключений к серверу провайдера, через который и выдавали доступ в Интернет.

Удивительно, но такой метод используется до сих пор, а производители домашних роутеров для российского региона все еще вынуждены добавлять поддержку таких подключений в прошивку своих устройств. Так что в каком-то смысле Россия была лидером по числу одновременных VPN-подключений среди пользователей Сети.

VPN в каждый дом. http://t.co/1V792VCbsA pic.twitter.com/rq6CzDjEXJ

— Хабрахабр (@habrahabr) December 2, 2014

Контрпример таких постоянных VPN-соединений — это сессионные подключения. Они нередко используются при предоставлении клиентского доступа к различным сервисам, которые, как правило, связаны с обработкой очень чувствительной информации в области финансов, здравоохранения, юриспруденции.

Впрочем, для обычного пользователя гораздо важнее другой вариант практического использования VPN. В наших советах по безопасности Android и iOS настоятельно рекомендуется применять защищенное VPN-соединение до надежного узла (будь то домашний роутер или специальный VPN-провайдер) при подключении к любым публичным сетям, чтобы защитить свой трафик от возможного вмешательства злоумышленников!

Наконец, последний вариант применения VPN в частном порядке — это обход разнообразных сетевых ограничений. Например, для получения доступа к ресурсам, которые заблокированы или не предоставляют свои услуги на определенной территории. Согласно отчету GlobalWebIndex, только в 2014 году для доступа к социальным сетям VPN использовали около 166 млн человек.

Заключение

В общем, очевидно, что VPN нынче — штука полезная, нужная и постоянно набирающая популярность. Конечно, рассказали мы об этой технологии и ее возможностях в самых общих чертах — в реальной жизни есть множество нюансов, связанных с ее использованием, в том числе и законодательных, а не только технических. И уж точно наш рассказ будет неполным без описания популярных реализаций VPN и их развития. Об этом мы и поговорим в следующих двух частях нашего сериала.

Что такое VPN — Лайфхакер

Что такое VPN?

Представьте сцену из остросюжетного фильма, в которой злодей удирает с места преступления по трассе на спорткаре. Его преследует полицейский вертолёт. Автомобиль въезжает в тоннель, имеющий несколько выходов. Пилот вертолёта не знает, из какого выхода появится машина, и злодей уходит от погони.

VPN — это и есть тоннель, связывающий множество дорог. Никто извне не знает, где окажутся автомобили, въезжающие в него. Никто извне не знает, что происходит в тоннеле.

Вы наверняка не раз слышали о VPN. На Лайфхакере об этой штуке тоже много статей. Чаще всего VPN рекомендуют потому, что с помощью сети можно получать доступ к контенту, заблокированному по географическому признаку, и в целом повысить безопасность при использовании интернета. Правда же такова, что выход в интернет через VPN может быть не менее опасным, чем напрямую.

Как работает VPN?

Скорее всего, у вас дома есть Wi-Fi-роутер. Подключённые к нему устройства могут обмениваться данными даже без интернета. Получается, у вас есть своя частная сеть, но, чтобы подключиться к ней, нужно физически быть в досягаемости сигнала роутера.

VPN (Virtual Private Network) — это виртуальная частная сеть. Она работает поверх интернета, а потому подключиться к ней можно откуда угодно.

Например, компания, в которой вы работаете, может использовать виртуальную частную сеть для удалённых сотрудников. С помощью VPN они подключаются к рабочей сети. При этом их компьютеры, смартфоны или планшеты виртуально переносятся в офис и подключаются к сети изнутри. Для входа в виртуальную частную сеть нужно знать адрес VPN-сервера, логин и пароль.

Использовать VPN довольно просто. Обычно компания поднимает VPN-сервер где-то на локальном компьютере, сервере или в дата-центре, а подключение к нему происходит с помощью VPN-клиента на пользовательском устройстве.

Сейчас встроенные VPN-клиенты есть во всех актуальных операционных системах, в том числе в Android, iOS, Windows, macOS и Linux.

VPN-соединение между клиентом и сервером, как правило, зашифровано.

Значит, VPN — это хорошо?

Да, если вы являетесь владельцем бизнеса и хотите обезопасить корпоративные данные и сервисы. Пуская сотрудников в рабочую среду только через VPN и по учётным записям, вы всегда будете знать, кто и что делал и делает.

Более того, владелец VPN может мониторить и контролировать вообще весь трафик, который идёт между сервером и пользователем.

Сотрудники много сидят во «ВКонтакте»? Можно закрыть доступ к этому сервису. Геннадий Андреевич половину рабочего дня проводит на сайтах с мемами? Вся его активность автоматически записывается в логи и станет железным аргументом для увольнения.

А вне работы VPN можно использовать?

Да. Самым распространённым видом VPN-услуг являются бесплатные публичные сервисы. В Google Play, App Store и на просторах интернета вы найдёте тысячи таких добряков. Они бесплатно дают VPN и берут на себя все сопутствующие расходы, в том числе оплату услуг дата-центра, разработку удобных приложений, поддержку и так далее. Взамен им нужна лишь информация обо всём, что вы делаете в интернете, чтобы продать ваш детальный цифровой портрет рекламодателям. Заодно можно показывать вам собственную рекламу, основанную на ваших интересах. Всё просто и честно.

Платные VPN-сервисы — это совсем другое дело. Теоретически они живут за счёт абонентской платы и не используют данные пользователей для продажи и рекламы. Проблема в том, что проверить их честность очень трудно.

Возможно, хитрый сервис берёт деньги и с вас, и с тех, кто готов купить ваши данные.

Есть отдельная категория параноиков — рядовых граждан, верящих в то, что их скучная обыденная жизнь может быть интересна Большому Брату. Они выбирают VPN с повышенной гарантией анонимности и защитой от слежки. Проблема в том, что большинство таких сервисов, особенно отечественных, передадут информацию о пользователе в правоохранительные органы по первому же запросу.

Как говорилось в начале статьи, VPN можно сравнить с тоннелем, связывающим множество дорог. Никто извне не знает, что в нём происходит, кроме владельца. У него камеры наблюдения на каждом метре. Он всё видит и может распоряжаться информацией по своему усмотрению.

Зачем тогда VPN?

VPN позволяет обойти географические и законодательные ограничения.

Например, вы в России и хотите слушать музыку в Spotify. С сожалением вы узнаёте, что этот сервис недоступен из РФ. Воспользоваться им можно, только выходя в интернет через VPN-сервер страны, в которой Spotify работает.

В некоторых странах существует интернет-цензура, ограничивающая доступ к тем или иным сайтам. Вы хотите зайти на какой-то ресурс, но в России он заблокирован. Открыть сайт можно, только выходя в интернет через VPN-сервер страны, в которой он не заблокирован, то есть практически из любой, кроме РФ.

VPN — это полезная и нужная технология, которая хорошо справляется с определённым спектром задач. Но безопасность личных данных по-прежнему зависит от добросовестности поставщика услуги VPN, вашего здравого смысла, внимательности и интернет-грамотности.

Хорошо, так какой VPN установить?

VPN — Википедия. Что такое VPN

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.

Классификация VPN

Классификация VPNКлассифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например, между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например, когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство решений VPN поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP.

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Уязвимости

Использование WebRTC, который по умолчанию установлен в каждом браузере, позволяет определить реальный DNS пользователя.

Примеры VPN

- IPSec (IP security) — часто используется поверх IPv4.

- PPTP (point-to-point tunneling protocol) — разрабатывался совместными усилиями нескольких компаний, включая Microsoft.

- PPPoE (PPP (Point-to-Point Protocol) over Ethernet)

- L2TP (Layer 2 Tunnelling Protocol) — используется в продуктах компаний Microsoft и Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

- OpenVPN SSL VPN с открытым исходным кодом, поддерживает режимы PPP, bridge, point-to-point, multi-client server

- freelan SSL P2P VPN с открытым исходным кодом

- Hamachi — программа для создания одноранговой VPN-сети.

- NeoRouter — zeroconf (не нуждающаяся в настройке) программа для обеспечения прямого соединения компьютеров за NAT, есть возможность выбрать свой сервер.

Многие крупные провайдеры предлагают свои услуги по организации VPN-сетей для бизнес-клиентов.

См. также

Примечания

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

Ссылки

- Обзоры продуктов для построения VPN

- Обзоры рынка VPN

Виртуальная частная сеть — Википедия

| VPN VPN VPN (VPN) (VPN) |

| 。 の 記事 献 献 献 献 献 献 献 献 全 全 全 れ れ て い。。。。。。。。。。。。。 2017 2017 2017 2017 2017 2017 2017 2017 2017 2017 2017 2017 2017年 1 月) |

VPN-подключения

VPN-подключенияVirtual Private Network (バ ー チ ャ ル プ ラ イ ベ ー ト ネ ッ ト ワ ー ク, VPN ) は, イ ン タ ー ネ ッ ト (本来 は 公衆 網 で あ る) に 跨 っ て, プ ラ イ ベ ー ト ネ ッ ト ワ ー ク を 拡 張 す る 技術, お よ び そ の ネ ッ ト ワ ー ク で あ る .VPN に よ っ て, イ ン ト ラ ネ ッ ト な ど の プ ラ イ ベ ー トネ ッ ト ワ ー ク が, 本来 公 的 な ネ ッ ト ワ ー ク で あ る イ ン タ ー ネ ッ ト に 跨 っ て, ま る で 各 プ ラ イ ベ ー ト ネ ッ ト ワ ー ク 間 が 専 用 線 で 接 続 さ れ て い る か の よ う な, 機能 的, セ キ ュ リ テ ィ 的, 管理 上 の ポ リ シ ー の 恩 恵 な ど が, 管理者 や利用 者 に 対 し 実 現 さ れ る.

37 想 プ ラ イ ベ ー ッ ッ ッ ー ー 、 仮 想 想 用 線 線 呼 呼 ば。。。。

VPN は 由 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、専 用 の 接 続 方法 や 暗号 化 を 乗 せ て い る. ま た, 近年 は イ ン タ ー ネ ッ ト で は な く 少 し 広 が り の 小 さ い 多数 の 加入者 で 帯 域 共用 す る 閉 域 網 を 利用 し, そ の よ う な 接 続 を 実 現 す る 技術, も し く は 電 気 通信 事業PPVPN (виртуальные частные сети, предоставляемые провайдером) と 呼 ぶ こ と も あ る。。。 も も も も も V V Virtual V Virtual に に に に に に に に に

VPN は, イ ン タ ー ネ ッ ト や 多 人数 が 利用 す る 閉 域 網 を 介 し て, 暗号 化 や ト ラ フ ィ ッ ク 制 御 技術 に よ り, プ ラ イ ベ ー ト ネ ッ ト ワ ー ク 間 が, あ た か も 専 用 線 接 続 さ れ て い る か の よ う な [1] 状況 を 実 現 す る も ので あ る.

一 言 で VPN と 言 っ て も, 様 々 な プ ロ ト コ ル が 利用 さ れ る た め, そ の オ プ シ ョ ン に よ っ て 様 々 な 利用 が 可能 で あ る .VPN = 暗号 化 技術 と い う 誤解 が 多 い が, そ れ は 利用 す る プ ロ ト コ ル や オ プ シ ョ ン に よ っ て 異 な る.VPN で 利用 さ れ る プ ロ ト コ ル に は, SSH / TLS (SSL) / IPSec / PPTP / L2TP / L2F / MPLS な ど が あ る.

ま た も と も と は, グ ロ ー バ ル な イ ン タ ー ネ ッ ト (Интернет) を 介 す る も の で あ っ た が, 近年 の 電 気 通信 イ ン フ ラ の 形態 の 傾向 な ど か ら, IP-網 (特 に IPv6 網 の こ と が 多 い) で は あ る が, 通信 キ ャ リ アの 閉 域 網 内 か ら 外 に 出 な い で 実 現 さ れ て い る VPN も 運用 さ れ る よ う に な っ て き て い る.

ま た ト ン ネ リ ン グ の 形態 と し て, IP-パ ケ ッ ト を 融通 す る, い わ ゆ る 「レ イ ヤ 3」 で 実 現 す る 方法 と, イ ー サ ネ ッ ト の フ レ ー ム 等 を 融通 す る, い わ ゆ る 「レ イ ヤ 2」 で 実 現 す る 方法 が あ る. ま た そ れ ぞ れ で, 接 続の 両 端点 と な っ て い る 両 拠 点 の そ れ ぞ れ の ノ ー ド が 「同一 の ノ ー ド に 見 え る」 の か, 別 の ノ ー ド に な る の か, と い っ た 違 い が あ る.

ヤ イ ヤ 3 ヤ レ ヤ ヤ 2 か の 違 は は れ ぞ ぞ ぞ れ 可能 な と こ と と と あ な な ら ら ら ら ら

VPN 編 [タ ー ッ [編

протокол IPsec や PPTP, SoftEther な ど を 利用 す る こ と で, イ ン タ ー ネ ッ ト を 介 し た 複数 の 拠 点 間 で 暗号 化 デ ー タ を カ プ セ リ ン グ · ト ン ネ リ ン グ し 通信 を 行 い, 通信 デ ー タ の 改 竄 · 窃 用 [2] を 抑 え な が ら 通信 を行 う こ と が 可能 と な る.

イ ン タ ー ネ ッ ト VPN に は, 拠 点 の LAN 同 士 が 接 続 す る 「 LAN 型 VPN (サ イ ト 間 VPN, сайт-сайт VPN と も)」 と, ノ ー ト PC や ス マ ー ト フ ォ ン な ど に イ ン ス ト ー ル し た VPN ク ラ イ ア ン ト ソ フ ト を 利用 し900 拠 点 の の LAN に 接 続 す る 000 000 型 「ー ト ア ク セ ス 型 VPN 」 が あ る。

TLS た た し 000 SSL-VPN も 、 そ の 手 軽 さ か さ れ れ い る る。

VPN は 、 IP-VPN と 比較 す る 以下 以下 の う ト ッ ッ デ デ メ メ ッ ッ る る。。

- メ リ ッ ト

- か ク セ ス 回 線 に タ タ タ ッ ッ を す す す こ と と ら じ じ じ リ リ ト ト ト

- 通信 回 線 の コ ス ト を 抑 え る こ と が 可能. イ ン タ ー ネ ッ ト 接 続 さ え あ れ ば VPN を 終端 で き る 装置 や ソ フ ト ウ ェ ア を 導入 す る こ と で, イ ン タ ー ネ ッ ト サ ー ビ ス プ ロ バ イ ダ (ISP): な ど 電 気 通信 事業 者 か ら 提供 さ れ る 閉 域 網 を 介 さ ず78 で 網 で VPN。 を 構築 す る と と も で あ。 78

- リ モ ー ト 型 VPN の 場合, 出 先 か ら で も ダ イ ヤ ル ア ッ プ 接 続 や 公衆 無線 LAN な ど 何 ら か の 形 で イ ン タ ー ネ ッ ト へ の ア ク セ ス が 可能 で あ れ ば, 拠 点 の LAN へ ア ク セ ス す る こ と が 可能 と な る.

- か ク セ ス 回 線 に タ タ タ ッ ッ を す す す こ と と ら じ じ じ リ リ ト ト ト

- デ メ リ ッ ト

- 。 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78 78

- 。 効 速度 や は は 。、

- 、 78 78。。。。。。 81 81 81。 81 81 81 81 73 81 81 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73 73

特定 も ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト ト

VPN 編 用 の 閉 る に [[55

32 ど く が が が が 第三者 第三者 第三者 第三者 が が が が が が共有 型 の 安 価 な 閉 域 網 で 実 現 し よ う と い う も の が こ の タ イ プ の VPN と 言 え る.

IP-VPN [編 集]

MPLS, IP サ サ の サ サ は VPN VPN VPN VPN VPN VPN は は は は は は は は は は は は はで あ る が, 従 来 の 専 用 線 に 比 べ 低 コ ス ト で の 利用 が 可能 で あ る .ISP の 閉 域 網 (= 外部 公開 さ れ て い な い 通信 網) を 利用 す る こ と で の 安全 性 は 確保 さ れ る が, そ の 信 頼度 は サ ー ビ ス 提供 者 に 委 ね る 形 と な る た め, ラ ベ ル 技術 や 暗号 化 技術 で セ キ ュ リ テ ィ を 確保 す る 形 で の 専 用 線 利用 と な る.

通信 経 路 は 網 内 で 他 の ユ ー ザ と 共有 し て い る 為 ベ ス ト エ フ ォ ー ト の 傾向 に あ り, デ ー タ の 通信 速度 を 厳 密 に 保証 し か ね る が イ ン タ ー ネ ッ ト VPN の よ う な 極端 な 通信 速度 の 低下 は ほ と ん ど 無 い と言 え る. ま た, オ プ シ ョ ン で 帯 域 保証 を 提供 し て い る ISP も あ る.

VPN 、 、 G 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 G G G G G G G Gが 推 奨 さ れ る が, イ ン タ ー フ ェ ー ス さ え 合 わ せ れ ば ユ ー ザ の 好 み で ル ー タ を 選 択 で き る.

い 用 通信 回 線 と の 違 編 [編 集]

専 用 線 (専 用 通信 回 線) は 導入 コ ス ト 及 び ラ ン ニ ン グ コ ス ト が 高 価 で あ る が, 接 続 性 及 び 帯 域 が ОАС に よ っ て 保証 さ れ て お り, 安定性 を 考 え る と 専 用 線 を 選 択 す る 企業 も 多 い. 専 用 線 で は ア ク セ ス回 線 に 合 わ せ, ル ー タ の イ ン タ ー フ ェ ー ス を 選 択 す る だ け で 対 向 間 の 接 続 が 可能 で あ る が, イ ン タ ー ネ ッ ト VPN の 場合 は, VPN-対 応 の ル ー タ 及 び 専 用 機, 専 用 ク ラ イ ア ン ト ソ フ ト が 必要 で あ る.

VPN (VPN), VPN (VPN), VPN, VPN, VPN, VPN, VPN, VPN. ,

VPN イ ヤ 2 VPN [編 集]

が が 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、

こ れ と 比較 し て, レ イ ヤ 3 パ ケ ッ ト の ト ン ネ リ ン グ 通信 の み を サ ポ ー ト す る VPN 技術 (протокол IPsec や GRE 等) を 用 い た VPN の 場合 は, あ ら か じ め 利用 す る サ ー ビ ス や プ ロ ト コ ル を 考慮 し な が ら ネ ッ ト ワ ー ク の 構築 が 行 わ れ, 構築 後 の サ ー ビ ス や プ ロ ト コ ル の 変 更 で は, VPN 機器 の 変 更 が 必要 と な る.

レ イ ヤ 2 (イ ー サ ネ ッ ト) パ ケ ッ ト の ト ン ネ リ ン グ 通信 や ブ リ ッ ジ 接 続 な ど を サ ポ ー ト し て い る VPN 技術 を 用 い る こ と に よ り, 前述 し た 広 域 イ ー サ ネ ッ ト の メ リ ッ ト と 同等 の こ と を 実 現 で き, イ ン タ ー ネ ッ ト VPN を 用 い て 安 価 に 構築 す るこ と が で き る.

特 に, 仮 想 LAN カ ー ド と 仮 想 HUB お よ び 既存 の 物理 的 な LAN を VPN プ ロ ト コ ル で 接 続 し, そ の 上 で ブ リ ッ ジ 接 続 す る 手法 に よ り, 広 域 イ ー サ ネ ッ ト と 同 様 に, 既存 の ス イ ッ チ ン グ ハ ブ や レ イ ヤ 3 ス イ ッ チ が 使用 さ れて い る LAN 同 士 を VPN 接 続 す る こ と が で き る. 遠隔 地 の 拠 点 間 で VoIP や テ レ ビ 会議 シ ス テ ム な ど を 利用 す る 場合 も, 同一 の イ ー サ ネ ッ ト セ グ メ ン ト 上 に あ る 機器 と み な す こ と が で き る の で, よ り 容易 · 確 実 に利用 可能 と な る メ リ ッ ト が あ る.

、 に に 、 LAN に 対 し て イ ー ネ ッ レ レ イ イ で で モ ト ト ス ス ス す す。。 る る。。。

ド ラ ン ス ポ ー ト モ 編 編 [集 集]

32 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、 、VPN に に に に に に に に に に に に に に に に に 必要 必要 端末 端末 ル セ セ セ ス ス セ ス

ド ン ネ ル モ ー ド [編 集]

ト ン ネ ル モ ー ド で は, 暗号 化 処理 を 専 用 の ゲ ー ト ウ ェ イ (VPN ゲ ー ト ウ ェ イ) で 行 う. ク ラ イ ア ン ト は, 暗号 化 さ れ て い な い デ ー タ に 受 信 ク ラ イ ア ン ト あ て の IP-ヘ ッ ダ を 付 与 し, VPN ゲ ー ト ウ ェ イ へ 送信 す る .VPN ゲ ー ト ウ ェ イ 間 の 通信で は, デ ー タ 及 び 受 信 ク ラ イ ア ン ト あ て の IP-ヘ ッ ダ は カ プ セ ル 化 さ れ, 受 信 側 VPN ゲ ー ト ウ ェ イ へ の IP-ヘ ッ ダ を 付 与 し て 通信 す る た め, 拠 点 間 通信 で の IP-ヘ ッ ダ の 安全 性 を 確保 す る こ と が で き る.

37 点 間 通信 で の み と と と 、 、 、 ロ ロ ロ ロ ロ ネ ッ ワ の の の の の 通信。。。。。。

御 路 制 御 [編 集]

ト ン ネ リ ン グ · プ ロ ト コ ル は РРР ト ポ ロ ジ ー に 使用 さ れ る. こ の ト ポ ロ ジ ー は 一般 に VPN と 考 え ら れ て は い な い. な ぜ な ら, VPN は ネ ッ ト ワ ー ク ノ ー ド の 任意 な そ し て 変 化 す る 集合 を サ ポ ー ト す る こ と が 期待 さ れ て い る か ら で あ る.ほ と ん ど の ル ー タ ー の 実 装 が ソ フ ト ウ ェ ア で 定義 さ れ た ト ン ネ ル · イ ン タ ー フ ェ イ ス を サ ポ ー ト す る の で, 顧客 に よ っ て 構築 さ れ た VPN は 多 く の 場合 単 な る ト ン ネ ル の 集合 に よ っ て 構成 さ れ, 従 来 の ル ー テ ィ ン グ プ ロ ト コ ル は こ れ ら の ト ン ネ ル を 通 っ て 走 る こ とと な る .PPVPN は し か し な が ら 複数 の VPN の 共存 を サ ポ ー ト す る 必要 が あ る. こ れ ら の VPN は 同 じ サ ー ビ ス プ ロ バ イ ダ ー に よ っ て 運用 さ れ る が, お 互 い か ら 隔離 さ れ て い る.

9 41 限 の 立場 的 な 関係 [編 集]

IETF 802.1 IEEE 802. IEEE 802.1 (провайдер телекоммуникационных услуг)の 出現 と 同時 に, 企業 が 認 め た 連絡 線 を 用 い た ネ ッ ト ワ ー ク ノ ー ド 同 士 が 相互 接 続 で き る よ う に な っ た. 初期 の WAN は 専 用 線 や フ レ ー ム リ レ ー と い っ た レ イ ヤ ー 2 多重 化 サ ー ビ ス, ARPANET, イ ン タ ー ネ ッ ト な ど の IP-ベ ー ス の第 3 層 ネ ッ ト ワ ー ク [3] , 軍事 IP-ネ ッ ト ワ ー ク (NIPRNet, SIPRNet, JWICS 他) を 利用 し て い る う ち に 一般 的 な 相互 接 続 メ デ ィ ア と な っ た .VPN は IP-ネ ッ ト ワ ー ク 上 で 定義 さ れ 始 め た. ノ ー ド間 を 相互 接 続 す る た め に は, 管理 の 技術 よ り む し ろ 関係 に 基 づ い て 様 々 な VPN を 真 っ 先 に 見 分 け る こ と が 有用 で あ っ た. い っ た ん 関係 が 定義 さ れ れ ば, 違 っ た 技術 が セ キ ュ リ テ ィ や サ ー ビ ス の 質 と い っ た要求 に 応 じ て 用 い ら れ る こ と が あ っ た.

VPN 手法 利用 さ れ る 技術 ・ 編 [編 集]

VPN イ ヤ 2 VPN 技術 [編 集]

VPN イ ヤ 3 VPN 技術 [編 集]

ヤ イ ヤ 4 の の VPN 技術 [編 集]

参考 文献 [編 集]

項目 連 項目 [編 集]

ク リ ン ク [編 集]

,Sanal özel ağ — Vikipedi

Sanal özel ağ (İngilizce: виртуальная частная сеть, VPN), uzaktan erişim yoluyla farklı ağlara bağlanmayı sağlayan İnternet teknolojisi. VPN sanal bir ağ uzantısı oluşturduğu için, VPN kullanarak ağa bağlanan bir cihaz, физиксел оларак баглимыш гиби оğзеринден вэри алишверишинде булунабилир. Виртуальная частная сеть (VPN) Kısacası, Интернет, доступ к Интернету и Интернет-сайт, посвященный сельскому хозяйству, сельское хозяйство и сельское хозяйство. VPN üzerinden bir ağa bağlanan kişi, o ağın fonksiyonel, güvenlik ve yönetim özelliklerini kullanmaya da devam eder.VPN-соединение с сетью OpenVPN и IPsec’dir.

VPN istemcisi, Интернет üzerinden bağlantı kurmak istediği kaynakla Санал Bir noktadan-noktaya (точка-точка) bağlantı Курар, Кайнака уа да uzaktan erişime geçmek istediği sunucu kimlik bilgilerini Контрол Eder ве doğrulama sonrasında VPN istemcisiyle uzaktan erişime geçtiği sunucu arasında Вери akışı gerçekleşir. Veriler, akış sırasında noktadan-noktaya bağlantı gibi üst bilgi kullanılarak kapsüllenir. Усть-Билги, Верилерин Битиш Ноктюрис Эришимлери Ичин Пайлашилан Вея Ортак аğ üzerinden yönlendirme bilgileri sağlar.Özel ağ bağlantısını taklit etmek için, gönderilen veriler gizlilik amacıyla şifrelenir. Paylaşılan veya ortak ağda ele geçirilen paketlerin şifreleri, şifreleme anahtarları olmadan çözülemez. Özel ağ verilerinin kapsüllendiği ve şifrelendiği bağlantı VPN bağlantısı olarak bilinir.

İki çeşit VPN bağlantısı vardır. Илки узактан erişim VPN, dieeri ise siteden siteye VPN’dir.

- ( VPN-сеть Uzaktan Erişim VPN ): VPN-сеть Uzaktan erişim, независимая организация, в которой учатся Интернет-пользователи, изучающие интернет-сайты, посвященные науке и науке.VPN, общеизвестный узбекский erişim sunucusu arasında noktadan noktaya bir bağlantıdır. Ayrıca veriler özel bir ağ üzerinden gönderiliyormuş gibi görünmektedir. Bu yüzden ortak ağın gerçek alt yapısı önemli değildir.

- ( Siteden siteye VPN ): Siteden siteye VPN bağlantıları farklı ofisler arasında veya farklı kuruluşlar arasında ortak bir ağ üzerinden güvenli bir şekilde iletişimi sağlamaz. VPN bağlantısı WAN (Глобальная сеть) bağlantısı gibi çalışır. WAN bağlantısı şehirler, ülkeler gibi uzun mesafeler arasında iletişimi sağlayan ağ šeşididir.Ağlar, İnternet üzerinden verileri bir yönlendirici ile başka bir yönlendiriciye iletir. Yönlendiricilere göre VPN bağlantısı, vera bağlantısı olarak isşlev görmektedir.

Siteden Siteye VPN bağlantısı özel bir ağın iki bölümünü birbirine bağlar. VPN sunucusu, ba ollı olduğu ağa bağlantı sunarken, yanıtlayan diğer sunucu ya yönlendirici (VPN sunucusu), yanıtlayan yönlendiricinin (VPN istemcisi) kimlik bilgilerini doğrular. Karşılıklı doğrulama sağlanır. VPN-сервисы для VPN-клиентов, работающих в Интернете, и других организаций, работающих в сфере передачи данных, и других типов, таких как солнечные лучи и солнечные лучи.

PPTP, L2TP / Ipsec и SSTP kullanan VPN bağlantılarının 3 önemli özelliği kapsülleme, kimlik doğrulama ve son olarak ise veri şifrelemedir.

- Kapsülleme : VPN и проверка подлинности клиентов. Ust bilgi, verilerin bitiş noktalarına erişmeleri için, paylaşılan veya ortak ağ üzerinden çapraz geçebilmelerine olanak veren yönlendirme bilgileri sağlar. Kapsülleme isşleminin detayları VPN-туннель протокольный доступ к Интернету.

- Kimlik doğrulama : Ağa erişmeye alalışan kişinin buna butkili olup olmadığı, dışarıdan müdahale edilemeyecek şekilde, yani şifreli olarak HTTPS протоколу ил ялыли алы ялыни

- Veri şifreleme : Veriler de dışarıdan ağdan geçen bilgileri dinleyenlerin çözümleyemeyeceği biçimde şifrelenerek dışarıdakiler isin anlaşılmaz hâle getirilir.

VPN teknolojisinde özel veriler, geçiş ağını çapraz geçmelerine izin verecek yönlendirme bilgilerini içeren bir üst bilgiyle kapsüllenir.

Tünel oluşturma, bir protokol türündeki paketin başka bir protokol datagramı içinde kapsüllenmesini sağlar. Örneğin, VPN, IP paketlerini Интернет gibi ortak bir ağ üzerinden kapsüllemek için PPTP’yi kullanır.Noktadan Noktaya Tünel Protokolü (PPTP), Katman İki Tünel Protokolü (L2TP) Вея Гювенли Юва Tünel Protokolü’ne (SSTP) Даяли Бир VPN VPN Чечиму Японии.

PPTP, L2TP ve SSTP protokolleri büyük ölçüde, orijinal olarak Noktadan Noktaya Protokolü (PPP) için belirlenen özellikleri esas alır. ГЧП чевирмели вейя аданмыш ноктадан ноктай баглантилар юзеринден вери гендермек ичан тасарланмыштыр. IP kullanımında, PPP, IP paketlerini PPP çerçeveleri içinde kapsüller ve ardından kapsüllenen PPP paketlerini noktadan noktaya bir bir bağlantı üzerinden aktarır.PPP orijinal olarak çevirmeli istemci ve ağ erişimi sunucusu arasında kullanılacak protokol olarak tanımlanmıştır.

VPN bağlantılarında kimlik doğrulama üç farklı biçimde yapılır:

ППС kaynağı değiştir]

VPN-серверы VPN, виртуальные частные сети VPN-сети VPN-серверы виртуальной реальности, Noktadan Noktaya Protokolü (PPP) обучаются в различных областях образования.Karşılıklı kimlik doğrulama kullanılırsa, VPN istemcisi de VPN sunucusunun kimliğini doğrular; bu şekilde kendilerini VPN sunucuları gibi tanıtan bilgisayarlara karşı koruma sağlanır.

Интернет Anahtar Değişimi (IKE) кулланарак бильгисаяр дюзеинде кимлик дошрулама [дешиштир | kaynağı değiştir]

Internet Protokolü güvenliği (IPsec) güvenlik ilişkisi oluşturmak üzere VPN istemcisi ve ve VPN sunucusu, bilgisayar sertifikaları veya önceden paylaşılan bir anahtar değişimi için IKE ПРОТОКОЛОНУЛЮ.Ее iki durumda da VPN istemcisi ve sunucusu, birbirlerinin kimliklerini bilgisayar düzeyinde doğrular. Bilgisayar sertifikası kimlik doğrulaması çok daha güçlü bir kimlik doğrulama yöntemi olduğundan daha fazla önerilir. Bilgisayar düzeyinde kimlik doğrulama yalnızca L2TP / IPsec ba ilantıları için uygulanır.

Veri kaynağı için kimlik doğrulama ve veri bütünlüğü [değiştir | kaynağı değiştir]

VPN bağlantısı üzerinden gönderilen verinin, bağlantının diğer ucundan gönderilmiş olduğunu ве aktarım sırasında değiştirilmediğini onaylamak için, veride yalnızca gönderenin ве аланин bildiği бир şifreleme anahtarına dayalı şifreleme sağlama toplamı bulunur.Вери кайны и кимлык дğрулама ве верни бьюлнлюлю яльницка L2TP / IPsec bağlantılarında kullanılabilir.

Veriler, paylaşılan veya ortak geçiş ağından çapraz geçer ve gizliliğin sağlanması için gönderici tarafından şifrelenir. Даха Сонра Бу Шифрелер, Алан Тарафиндан Шозюмленир. Reifreleme ve alan tarafından şifre çözme işlemi, gendericinin ve alanın kullandığı şifreleme anahtarına bağlıdır.

VPN-сеть VPN-провайдеров для передачи данных по анархатным направлениям и другим направлениям деятельности в области образования желчевыводящих путей.Ayrıca şifreleme anahtarının uzunluğu da güvenlik anlamında önemli bir faktördür. Nünkü şifreleme anahtarını belirlemek adına hesaplama işlemleri yapıldığında bu tür mettlar, ififleme anahtarı büyüdüğünde daha uzun hesaplama zamanı alır. Bu yüzden güvenliği sağlamak adına, yani veriyi mümkün olduğu kadar gizli tutmak amacıyla şifreleme anahtarını mümkün olan en büyük boyutta seçmek veya kullanmak äneli büüdünä bir li li bir………….

Tünel oluşturma, bir protokol türündeki paketin başka bir protokol datagramı içinde kapsüllenmesini sağlar.Örneğin, VPN, IP paketlerini Интернет gibi ortak bir ağ üzerinden kapsüllemek için PPTP’yi kullanır. Noktadan Noktaya Tünel Protokolü (PPTP), Katman İki Tünel Protokolü (L2TP) Вея Гювенли Юва Tünel Protokolü’ne (SSTP) Даяли Бир VPN VPN Чечиму Японии.

PPTP, L2TP ve SSTP protokolleri büyük ölçüde, orijinal olarak Noktadan Noktaya Protokolü (PPP) için belirlenen özellikleri esas alır. ГЧП чевирмели вейя аданмыш ноктадан ноктай баглантилар юзеринден вери гендермек ичан тасарланмыштыр.IP kullanımında, PPP, IP paketlerini PPP çerçeveleri içinde kapsüller ve ardından kapsüllenen PPP paketlerini noktadan noktaya bir bir bağlantı üzerinden aktarır. PPP orijinal olarak çevirmeli istemci ve ağ erişimi sunucusu arasında kullanılacak protokol olarak tanımlanmıştır.

PPTP [değiştir | kaynağı değiştir]

PPTP, между прочим, протоколом трафика, предоставленным IP-адресом, Интернетом, Интернет-сервисом и Интернет-провайдером, а также Интернет-провайдером.PPTP используется для создания виртуальных частных сетей VPN. Интернет, VPN, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет, Интернет.

PPTP, ak kzerinden aktarım yaptığında PPP çerçevelerini IP datagramları içerisinde kapsüller. PPTP, tünel yönetimi için Genel Yönlendirme Kapsüllemesi‘nin (GRE) değiştirilmiş bir sürümünü kullanır. Ayrıca kapsüllenen PPP çerçeveleri şifrelenebilir veya sıkıştırılabilir.

PPP çerçevesi, MS-CHAPv2 veya EAP-TLS kimlik doğrulama işlemiyle oluşturulan şifreleme anahtarları kullanılarak, Microsoft Noktadan Noktaya Şifreleme (MPPE) ile şifrelen. PPP çerçeve yüklerinin şifrelenebilmesi için, sanal özel ağ istemcilerinin MS-CHAP v2 veya EAP-TLS kimlik doğrulama protokolünü kullanması gerekir. PPTP, temeldeki PPP šifrelemesinden ve önceden şifrelenen PPP çerçevesinin kapsüllenmesinden yararlanır.

L2TP [değiştir | kaynağı değiştir]

L2TP биржа протоколов траффинин в ширфеленмезини ве ардиндан IP вея заман уктус модум (атм) гиби ноктадан ноктаграмма дейтаграмма тешлимин дестеклеен херханги бир медья üzerinden gölarderilmesini.L2TP, Cisco Systems, Inc. tarafından geliştirilen, PPTP ve Katman İki İletme (L2F), протоколлеринин, биологически чистый, растительный белок. L2TP, PPTP ve L2F’nin en iyi özelliklerini alır.

PPTP’nin aksine, Microsoft’un L2TP uygulaması, PPP datagramlarının şifrelenmesinde MPPE’yi kullanmaz. L2TP, şifreleme hizmetleri için Aktarım Modunda Internet Protokolü güvenliğine (IPsec) dayanır. L2TP ve IPsec’in birleşimi L2TP / IPsec olarak bilinir.

L2TP / IPsec paketlerinin kapsüllenmesi iki katmandan oluşmaktadır.Birinci katman, PPP çerçevesi L2TP ve UDP üst bilgisiyle sarılmaktadır. İkinci katman ise Ipsec güvenlik yükü dediğimiz (ESP) только билд аль-бильги олмак üzere iletiyi ve kimlik doğrulamayı destekleyen Ipsec kimlik doğrulama alt bilgisi ve IP üyst. IP-адрес VPN-сервера Sunucusuna karşılık gelen IP-адрес электронной почты.

SSTP [değiştir | kaynağı değiştir]

Güvenli Yuva Tüneli Protokolü (SSTP), 443 numaralı TCP bağlantı noktası üzerinden HTTPS protokolünü kullanan Yeni Bir Tünel protokolüdür ве trafiğin Güvenlik duvarlarından ве PPTP Ile L2TP / IPsec trafiğini engelleyebilen Web proxy’lerden geçirilmesini sağlar.SSTP, PPP trafiğini HTTPS protokolünün Güvenli Yuva Katmanı (SSL) Канал üzerinde kapsüllemek için bir mekanizma sağlar. PPP’nin kullanılması, EAP-TLS gibi etkili kimlik doğrulama yöntemlerinin desteklenmesine olanak sağlar. SSL, gelismiş anahtar anlaşması, şifreleme ve bütünlük denetimi kullanarak aktarma düzeyinde güvenlik sağlar.

Bir istemci SSTP tabanlı VPN bağlantısı oluşturmaya çalışırsa, SSPT ilk olarak, SSTP sunucusunda çift yönlü bir HTTPS katmanı oluşturur. Protokol paketleri bu HTTPS katmanı üzerinden veri yükü olarak geçer.

PPTP, L2TP / Ipsec и SSTP ile VPN çözümlerinde dikkat edilmesi gereken hususlar:

- PPTP, Microsoft işletim sistemleriyle birlikte (Microsoft 2000, WindowsXP, Windows Vista vb.). В настоящее время существует несколько версий Microsoft istemcileriyle kullanılabilir. PPTP, L2TP / Ipsec gibi ortak anahtar altyapısı (PKI) kullanımını gerektirmez. Bunun üzerine PPTP, различные виды деятельности, яни вэри бир башкасынын элайн гештиğинде шифрелеме анахтари олмадан улашыламаз. Fakat veriler, PPTP tabanlı VPN bağlantılarının akış sırasında verilerin değişimi konusunda ve kimlik doğrulama, yani veriyi gönderen kişinin kk kull k k ullp olu onp…………………………..

- L2TP / Ipsec, sadece Microsoft 2000, Windows XP и Windows Vista, а также расширенные возможности. L2TP / Ipsec, kimlik doğrulama yöntemi için önceden paylaşılan anahtarları veya bilgisayar sertifikalarını sağlar. Kimlik doğrulama kısımında bilgisayar sertifikalarını sağlamak isçin PKI’ya başvurur. L2TP / Ipsec, VPN bağlantıları kimlik doğrulama, проверяющих и проверяющих IPsec’i kullanır.

- SSTP, Windows Vista с пакетом обновления 1 (SP1) для Windows Server 2008 и более поздних версий.SSTP VPN bağlantılarında SSL kullanılarak veri gizliliği, kimlik doğrulaması ve veri bütünlüğü sağlanır.

Айрица, который является одним из лучших в мире, Интернет-протокол 4 (Ipv4) и Интернет-протокол 6 (Ipv6), который вы можете найти в другом месте.

Защита доступа к сети (NAP), Türkçeye Ağ Erişimi Koruması olarak çevrilmiştir. NAP, Windows Vista и Windows Server 2008. Тарафаны и технологии. Сунулан Йени Бир Ариес Корумасы Системидир.NAP, kullanıcının ağına bağlanan bilgisayarlar için gerekli olan bütün yazılım ve sistem durumlarını tanımlayan, системная телодвиженость в парламенте в разных сферах деятельности в сфере образования и науки в области образования ребенка в парламенте в настоящее время выдаются ученые разных поколений.

Защита доступа к сети (NAP), istemci bilgisayarın durumunu araştırıp değerlendirir, кинозал durumunun bütün gereksinimlerini tayin Эдер, gereksiz olarak nitelendirdiği ве düşünülen istemci бир Bilgisayar bağlandığında Ağ erişimi durumunu kısıtlar ве Uygun / uyumlu Olan istemci bilgisayarların Ağa sorunsuz ве sınırsız bağlanmaları için gerekli bütün дюзельтмелери япар.NAP, kullanıcının ağına bağlanmaya çalışan istemci bilgisayarda sistem durumunun tüm gereksinimlerini kısıtlar. Защита доступа к сети, все в том же духе, что и в других странах, и другие, и другие, и другие.

NAP zorlaması, istemci Bilgisayar Ile Yönlendirme ве Uzaktan hizmetini çalıştıran Последний доступ İngilizce: Virtual Private Network sunucusuna Бензер бир Ağ erişimi kullanıcısı üzerinden Ağa ulaşarak Veya diğer Tüm Ağ kaynakları Ile курма aşamasını Контакт Поиск tamamlayarak çalışmaya başlamış olacaktır.