Как удалить SMS-вирус

Введение. Вирусы, они повсюду!

Итак, вы решили покончить с войной и удалить СМС-вирус, ММС-вирус с Андроида или любого другого телефона. Почему же такой вид «оружия» является столь популярным в среде хакеров? Ответ здесь простой: это их работа. Вам покажется это смешным, ведь это на самом деле чистое воровство. Конечно, так и есть, ведь ситуация похожа с обычными карманными ворами, которые крадут ваши деньги, сумки, кошельки и другие ценные сбережения. Только для этих мошенников ничего кроме компьютера не нужно: они пишут вредоносный код, отправляют его тысячам людей и получают деньги. При этом они даже могут не выходить из дома.

Вирусы могут распространяться не только через интернет, но и с помощью SMS-сообщений

Не будем сильно углубляться в эту проблему и перейдём, собственно, к теме нашего сегодняшнего обсуждения. Для начала необходимо узнать о том, какие вирусы бывают, чтобы потом правильно выбрать методы борьбы с таким существом, как SMS-вирус. Поехали!

Какие бывают СМС и ММС вирусы?

- Самый популярный СМС-вирус — сообщение якобы по объявлению с Авито (особенно часто попадаются люди, у которых есть товары на доске объявлений). В таком сообщении содержится информация по обмену со ссылкой. Естественно, по этой ссылке переходить ни в коем случае нельзя. Так вы загрузите троянскую программу, которая навредит вашему телефону.

- Троянский вирус — программное обеспечение «Nickspy» (Trojan-Spy.AndroidOS.Nickspy), который записывает ваши телефонные разговоры, сохраняет их в какой-нибудь папке на устройстве, затем при подключении к интернету отправляет их прямо в руки к хакерам, на определённый сервер. Такой вредоносный код способен ещё на очень многое: считывание SMS и ММС-сообщений, приём звонков с целью записи происходящего вокруг смартфона, геолокационные данные (где вы находитесь) и так далее. Как вы видите, такой код очень опасен. Неизвестно для каких целей такая информация собирается хакерами.

- Ещё одна программа — детище российских программистов — Antammi, являющаяся так же троянским вирусом. Она представлена в виде обычного приложения, которое даёт возможность пользователю скачать на смартфон рингтоны. Пока вы, ничего не подозревая, обновляете свою библиотеку мелодий для звонка, Antammi загружает на сервера злоумышленников всевозможную информацию с вашего устройства: фотографии, документы, контакты, сообщения и так далее.

- Наверное, каждый получал сообщение о том, что некий абонент отправил вам ММС-подарок или письмо. Естественно, что при переходе по ссылке вы загружаете на свой телефон программу, которая получает доступ к некоторым функциями в телефоне. Такое приложение может без всяких проблем отправить несколько сообщений на специальные платные номера, а вам потом придётся расплачиваться за них. Тоже весьма популярный СМС-вирус.

- Ещё один вид троянских похождений — приложение, снижающий уровень аккумулятора смартфона. Как это происходит? Часто, такой вирус скрывается под совершенно противоположным программным обеспечением, которое обещает увеличить время работы телефона от батареи. Естественно, что никаких подобных услуг приложение не предоставляет. Оно, наоборот, сажает батарею хозяину путём отправки SMS на платные номера. То есть, вы невольно являетесь подписчиков разных сервисов, которые забирают ваши деньги.

- Пожалуй, самый страшный и опасный мелкий вредоносный код или троянская программа — это приложение по подтверждению банковских операций. Сколько проблем можно получить из-за работы такого кода — не сосчитаешь пальцами. Как же работает эта система? Такие программы работают далеко не в одиночку, так как им нужна программа-помощник, чтобы подтверждать сообщениями банковские операции. Это не страшно, если на карте не так много денег, но если у вас есть достаточно большое количество средств, то уже надо быть на страже.

Как вы могли заметить, все эти вирусы нацелены на ваши деньги. Почему это так? Всё дело в том, что некоторые люди не могут заработать деньги честным способом и пытаются их украсть. Хотя осуждать их в этом сложно, так как в современном мире на честном заработке живёт очень мало людей.

Хотя осуждать их в этом сложно, так как в современном мире на честном заработке живёт очень мало людей.

Как удалить вирус с телефона?

Если у вас появилась шпионская программа на телефоне Андроид, то от неё нужно немедленно избавиться! Как это сделать?

- Изначально, лучше вытащить сим-карту из устройства и выключить wi-fi, чтобы у телефона не было возможности выйти в глобальную сеть (Интернет). Так вы избежите дополнительных расходов.

- Если вам пришло просто сообщение, как, например, в первом пункте предыдущего обсуждения о видах вирусов, то достаточно не переходить по ссылке и удалить сообщение.

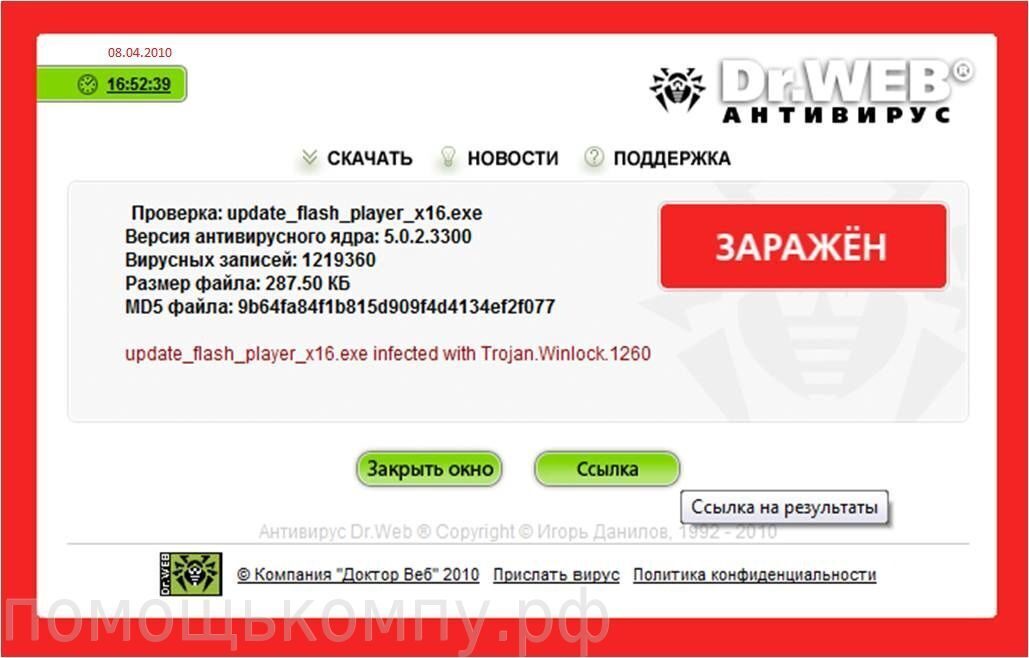

- Установите антивирусное программное обеспечение на свой телефон и просканируйте систему на наличие вредоносных файлов и кодов. Если приложение их обнаружит и предложит удалить, то вы незамедлительно делаете это.

- Если у вас установлена программа, и вы знаете какая именно из них вредоносная, то удалите её через соответствующее меню в настройках. Если нет, то посмотрите в списке самую странную и подозрительную.

- Можете попробовать просканировать устройство с помощью антивируса на компьютере. Только не открывайте диск телефона или флешку, ибо так вы рискуете получить вирус на компьютер.

- Попробуйте сделать сброс телефона до заводских настроек. Но помните, что хранящаяся информация в памяти смартфона может быть удалена. Тогда стоит позаботиться о резервном копировании данных. Таким же образом можете сделать hard reset через рекавери-меню или же полную перепрошивку устройства. С флеш-карты информация удалена не будет.

- Если у вас вирус находится в виде отдельного файла, то попытайтесь удалить его штатными средствами. Или же вы можете прибегнуть к помощи компьютера, где вы также сможете это сделать. Только не забываем, что таким образом можно заразить и настольное устройство или ноутбук.

В любом случае после применения какого-либо из этих методов, обязательно сканируем телефон антивирусной программой ещё раз. Перестраховаться никогда не бывает лишним, но зато вы будете уверены, что следов вредоносного кода больше не осталось.

Перестраховаться никогда не бывает лишним, но зато вы будете уверены, что следов вредоносного кода больше не осталось.

Как предостеречь себя от вредоносных программ?

- Никогда не открывайте ссылки, которые присылают в подозрительных сообщениях вам на телефон. Даже если это приходит от ваших контактов — ни в коем случае не переходите по ссылкам. Если вам прям очень сильно хочется это сделать, то спросите у вашего контакта, что находится в отправленном письме. Если, конечно, ваш друг сам не стал злоумышленником. Помните, что это — SMS-вирус.

- Никогда не устанавливайте приложения со сторонних ресурсов. Пользуйтесь только официальными магазинами приложений: AppStore, Google Play, Market Place. Это значительно снизит риск получения вирусов на ваше устройство Андроид.

- Даже при скачивании с официальных магазинов внимательно читайте, что именно вы скачиваете. Не грузите программы от неизвестных и подозрительных разработчиков. Особо можно не смотреть на отзывы, так как их достаточно легко купить на специальных площадках. Если это аналог платного приложения, то лучше не экономить и приобрести нормальную программу, чем потом кусать локти.

- Своевременно устанавливаете обновления программного обеспечения вашего устройства. В них часто команда разработчиков закрывает «дырки», тем самым увеличивая защиту гаджета на программном уровне.

- Пользуйтесь антивирусами. Иногда проверяйте на наличие вредоносных кодов.

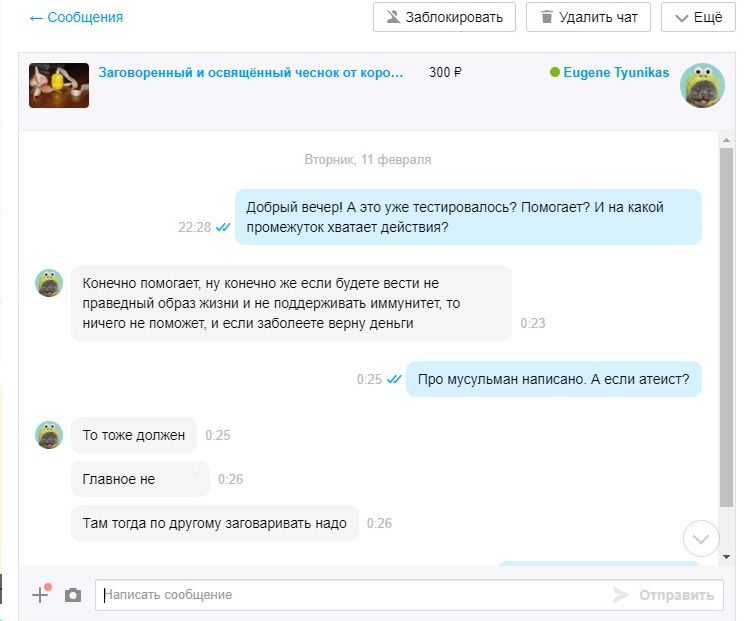

Так выглядит SMS-вирус

Заключение

Сегодня мы с вами попытались решить такую проблему, как СМС-вирус на телефоне Андроид. Надеемся, что вы смогли побороть его в этой нелёгкой схватке между человеком и машиной. Обязательно примите к сведению рекомендации, которые помогут вам предостеречь себя от подобных проблем в дальнейшем. Не умаляйте работу антивирусных программ на телефоне, потому что зачастую они очень сильно выручают пользователей. Делимся в комментариях своими историями, расскажите какой вирус вы поймали, как вы его побороли. Всего хорошего вам, дорогие читатели!

Всего хорошего вам, дорогие читатели!

Вирусы на Авито (OLX) и как не заразить ваш Android! • Android +1

Вы являетесь частым покупателем на различных доска объявлений, таких как Авито или Olx? Будьте внимательны, чтобы не заразить ваш Android вирусами!

Небольшая предыстория..

Многие покупатели/продавцы используют интернет доски объявлений с мобильных устройств, всегда по рукой, функционал такой же как и на настольных версиях. Большинство продаж и покупок происходит через смартфоны и планшеты.

Но помимо приятной покупке на Авито (OLX) вас могут ждать и совсем неприятные вещи в виде попадания на ваш Android вирусов которые крадут личные данные (пароли, контакты) и опустошают счет.

Как происходит заражение и как его избежать можете узнать из опыта одного из покупателей в подробностях.

Читайте также:

Вирусы на досках объявлениях

В один прекрасный солнечный день обычный человек решил выставить товар. Разместил объявление на бесплатной доске Авито и на следующее утро получил ничем не примечательное смс-сообщение с предложением обена на аналогичный товар.

Естественно «жертва» не заметила ничего подозрительно и перешла по ссылке, что была указана в sms, чтобы посмотреть фотографии.Тут возникла первая «проблема», фото не открывается на сайте, а для того чтобы его просмотреть необходимо загрузить на Android.

Если вы далеки от высоких технологий, то вы бы ничего подозрительного не заметили, но дело в том, что файл загружается с расширением APK, а это означает, что это приложение Android, которое по сути и есть вирусом.Особенно сбивает столку сообщение:

«Что бы посмотреть Фото необходимо нажать на foto321.apk в шторке уведомлений»

После того если нажать на данное «фото» начнется установка вируса на ваш Android.

Что может сделать этот зловред на вашем смартфоне или планшете?

- Осуществлять платные звонки

- Отправлять платные SMS-сообщения

- Красть абсолютно любые данные с вашего устройство, в том числе и пароли

- Выводить поверх приложений информационные сообщения, для дальнейшего хищения данных (например кредитные и дебетовые карты)

Что делать чтобы не заразить Android?

Никогда не скачивайте сомнительные файлы на ваш Android и в том числе не устанавливайте их, все фото должны просматриваться внутри приложения или браузера.

Отключите установку (если была включена) приложений из неизвестных источников.

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Источник: pikabu.ru

Приходят смс с ссылкой на обмен с Авито: что это такое

Многие пользователи на мобильные телефоны получают СМС-сообщения от поддельного приложения “Авито” о перечислении неизвестными лицами денежных средств или обмене товара со ссылкой на Avito Pay и установку файла Apk. Чтобы защитить личные сведения и банковские карты, следует подробно рассмотреть проблемы, связанные с распаковкой Avito Apk, что такое Avito Pay и какой вред наносит сервис.

Мошеннические смс. © Gajus-Images / depositphotos.com

Что это за сервис – Avito Pay

Avito Pay – вредоносный фишинговый сайт, который замаскирован под формы оплаты товаров и услуг на торговой интернет-площадке “Авито”. К официальной доске объявлений сервис никакого отношения не имеет. Злоумышленники пользуются только названием.

Кому приходят такие сообщения

СМС-сообщения от сервиса Avito Pay имеют следующее содержание:

- “Перечислил деньги за товар”.

- “Обменяю товар. Фото, описание прилагаю”.

- “Предлагаю обмен с доплатой”.

- “Вам может понравиться данная вещь. Фото по ссылке”.

Уведомления приходят зарегистрированным пользователям официального сайта “Авито”, на котором они указывали контактные номера телефонов, электронную почту. Кроме Avito, существуют другие торговые площадки и сервисы, из которых злоумышленники способны узнать информацию, например Drom, VKontakte, Facebook, и воспользоваться ими для авторассылок.

Для чего делается такая рассылка

С появлением интернета и мобильной связи мошенники активно ищут любые способы присваивания чужих финансов и получения прибыли. Они собирают персональные сведения о пользователях из социальных сетей и онлайн-сервисов через специальные автоматизированные программы – парсеры.

Они собирают персональные сведения о пользователях из социальных сетей и онлайн-сервисов через специальные автоматизированные программы – парсеры.

Информация поступает в общую базу, затем используется для таких целей:

- автоматических спам-рассылок;

- формирования дубликатов СИМ-карт;

- воровства денег со счетов мобильных телефонов через СМС;

- доступа к клиентскому онлайн-банкингу;

- блокирования работы телефона с последующим требованием денег для разблокировки;

- отправки денежных средств на платные номера.

Большинство пользователей переходят по указанной ссылке, т. к. СМС или ММС чаще всего содержат подробную информацию о выставленном на продажу товаре: точную стоимость, наименование и другие детали.

Заражение вирусом. © karenr / depositphotos.com

Получить сообщение от фишингового сервиса можно не только на Андроид, но и на персональный компьютер. Опасный вирус в данном случае поступает на e-mail, но при переходе по ссылке Avito Apk с почты, зарегистрированной на официальной торговой площадке, осуществляется редирект на действующий сайт “Авито”, вредоносное приложение не устанавливается.

После перехода осуществляется автоматическая распаковка файла Apk, вирус полностью заражает мобильную систему.

Как удалить вирус с телефона

Если файл Apk все-таки установлен, от него нужно избавиться.

Убрать вирус из Android можно так:

Интерфейс программы Dr.Web на Андроиде. © скриншот / play.google.com

- Произвести проверку антивирусными программами Dr.Web, Kaspersky, AVG, ESET. Они способны проверить как Андроид, так и Windows.

- В телефоне удалить загрузку и последние установленные программы. После деактивации проверить список администраторов устройства. Перейти в “Настройки” – “Конфиденциальность” – “Администрирование”. Снять метки с неизвестных приложений.

- Зайти в персональный кабинет на сайте сотового оператора, проверить список подписок, деактивировать платные.

- Связаться с оператором мобильной связи и запросить блокировку отправки сообщений на короткие номера.

- Выйти из своего аккаунта Google и сбросить настройки. Считается оптимальным способом среди пользователей.

- Поменять пароли во всех учетных записях: в Google, онлайн-банке, соцсетях.

Если после скачивания вирусной программы с банковской карточки или мобильного счета украдены денежные средства, стоит обратиться в правоохранительные органы для поиска мошенников.

Как обезопасить смартфон или планшет от вирусов

Чтобы защитить персональные сведения, обезопасить себя от случайных финансовых списаний и избежать проблем, нужно знать основные правила пользования ресурсом Avito. Они состоят в следующем:

- Не переходить по ссылкам от Avito Pay и других непроверенных источников, не скачивать фишинговое приложение. “Авито” поддерживает связь с клиентом только по электронной почте, указанной при регистрации.

- Скрывать информацию после продажи товара на торговой площадке.

- Установить проверенную антивирусную программу для своевременного удаления троянов, рекламных червей и бэкдоров. Антивирусник поможет избежать заражения телефона.

- Приложение “Авито” скачивать только через магазины App Store и Google Play.

- Расширение для браузера “Avito Помощник” для быстрого поиска на доске объявлений и сохранения данных искать на официальном сайте торгового сервиса или в онлайн-магазине Chrome. Другие расширения с меткой “Авито” небезопасны. Их нельзя устанавливать даже в случае просьбы пользователя, с которым оговаривается сделка.

Если источником сведений служит другой сервис, удаляют номера телефонов из социальных сетей, особенно тех, которые подключены к банковским счетам, используют запасные СИМ-карты.

Как удалить смс вирус с телефона Андроид: поэтапно

Участились случаи прихода текстовых и мультимедийных сообщений вирусного содержания на телефон. В этой статье подробно рассмотрим, как удалить СМС вирус с телефона Андроид. Сначала расскажем, чего стоит ждать и как не стоит поступать с ними.

При открытии сообщения и дальнейшем переходе по ссылке и / или загрузки содержимого, возможны ситуации:

- вирус получит доступ к телефонной книге Андроид и будет рассылать сообщения до тех пор, пока не закончатся средства на счету;

- сбор с дальнейшей передачей персональных данных;

- самостоятельное обновление вредоносной системы и распространение.

Более подробно о вирусе и том, какую угрозу он несет для вашего устройства, вы можете узнать в нашей статье.

Избавляемся от вируса встроенными средствами Андроид

Идентифицировать вирусную атаку на телефон Андроид не сложно, зачастили, к примеру, смс с таким вот содержанием: «Привет тебе фото» — как удалить этот смс вирус? Если вы не успели перейти по ссылке, а только открыли сообщение, тогда достаточным окажется блокировка смс / ммс.

Для телефонов на Андроид

- необходимо воспользоваться приложением «Android сообщения» – как правило, оно предустановленно, если нет – скачать можно в Play Маркет;

- открываем мессенджер;

- долгим нажатием удерживаем СМС, которую хотим удалить до тех пор, пока вверху не появится дополнительное меню;

- выбираем перечеркнутый знак – блокировка.

О том, как удалить СМС вирус с телефона Samsung

- переходите в Messages (Сообщения) – приложение по умолчанию;

- в правом верхнем углу «Опции»;

- в открывшемся меню в нижней части жмете «Настройки»;

- далее «Блокировать сообщения»;

- первым в списке будет «Список блокировки» — в случае отсутствия – обратитесь к оператору мобильной связи;

- нажмите «Входящие» → выберите необходимый номер из пришедших с вирусом или подозрительной ссылкой, а при выборе «Контакты» — заблокируется из списка контактов;

- нажмите на знак «+», таким несложным образом отправитель заблокирован.

Сторонние средства

Помимо встроенного инструментария, можно и нужно использовать проверенное программное обеспечение, которое целенаправленно защищает телефон Андроид от назойливых звонков и смс. Читаем далее, как удалить с телефона вирус СМС / ММС.

- переходим в Play Market и в поисковике вбиваем без кавычек «черный список» → и жмем на лупу;

- находим приложение «Черный список + » с лицензией free, Pro версия тоже есть и стоит недорого, приложение проверено временем, без багов и работает незаметно;

- нажмите «Установить»;

- запускаем и переходим в настройки;

- переходим в «Опции блокировки» → ставим галочки «блокировать вызовы» и «блокировать SMS»;

- переходим во вкладку «Черный список», «Добавить» → «Из списка сообщений» → находите в списке нежелательного отправителя → ставите галочку → «Добавить».

Выше 2 способа, описывающих как удалить вирус — СМС послание на телефоне Андроид, если вы не перешли по ссылке и ничего не установили.

Перекрываем воздух!

Теперь рассмотрим ситуацию, если все же вы последовали по ссылке из смс, и произошла установка вируса на Андроид. Здесь стоит действовать незамедлительно, чтобы удалить его.

- «Настройки»;

- «Блокировка экрана и безопасность»;

- листаем до «Администраторы устройства»;

- смотрим, перечь каких приложений имеет доступ → со всех незнакомых / ненужных снимаем галочки;

- вернитесь на один уровень назад → в «Неизвестные источники» передвиньте ползунок на отключение.

Меню для Samsung немного отличается:

- «Настройки»;

- «Экран блокировки и защита» → «Другие параметры безопасности»;

- «Администраторы устройства» — тут также просматривает список приложений, которые имеют доступ и с незнакомых снимаем также галочки.

Далее переходим:

- «Настройки» → «Приложения» → удаляем все неизвестные и подозрительные программы – если конечно меню «Удалить» будет активным.

Если выше вы ничего не обнаружили и / или не смогли удалить, проделайте пошагово:

- извлеките сим-карту – так все действия по отправке сообщений и трата денег будет приостановлена;

- отключите интернет;

- запустите антивирус и проведите глубокий анализ;

- по результатам либо все очистится, либо потребуется сброс системы до заводских настроек.

Вот как можно удалить вирус по СМС на телефоне Андроид, ждем ваши комментарии и вопросы. Если самостоятельно по каким-то причинам не удалось справиться с проблемой, рекомендуем обратиться в СЦ.

Вирусы на iOS. Может ли Айфон поймать вирус?

Операционная система iOS — одна из немногих мобильных платформ, для которых не существует антивирусов. Несмотря на большую популярность айфонов и айпадов, разработчики антивирусных программ не в состоянии освоить эту привлекательную для них нишу в силу архитектурных особенностей iOS: операционная система просто не предоставляет прикладным программам доступ к файловой системе, без которого никакая антивирусная проверка невозможна в принципе. Кроме того, большинство владельцев мобильных устройств от Apple уверены, что вредоносных программ для iOS не существует в природе. Так ли это? Давайте разберемся есть ли вирусы на iOS

Есть ли вирусы на iOS?

Всеми известный факт: все приложения в iOS выполняются в так называемой песочнице — изолированной среде, из которой они не могут получить непосредственный доступ к компонентам ОС и других программ. Это обеспечивает высокую безопасность операционной системы: при работе в песочнице приложение взаимодействует только с собственными данными и ресурсами, поэтому вредоносной программе попросту негде будет разгуляться.

Кроме того, Apple разрешает установку приложений на устройства с iOS исключительно из собственного каталога App Store, куда они попадают после довольно пристальной проверки. «Несчастные» владельцы айфонов лишены даже привычной пользователям Android функции «разрешить установку приложений из неизвестных источников» — если нужной программы нет в App Store, ее, скорее всего, не будет и на вашем телефоне.

«Несчастные» владельцы айфонов лишены даже привычной пользователям Android функции «разрешить установку приложений из неизвестных источников» — если нужной программы нет в App Store, ее, скорее всего, не будет и на вашем телефоне.

С другой стороны, подобные жесткие ограничения лишают владельцев iOS (iPhone и iPad) целого ряда полезных возможностей. Если ваш iPhone относится к устаревшему модельному ряду и его ОС уже успела устареть, рано или поздно вы столкнетесь с полной невозможностью установить или обновить нужное вам приложение через магазин App Store.

Однажды ваша любимая программа откажется запускаться, сообщив, что разработчики давным-давно выпустили для него новую версию, которую пора поставить вместо текущей. По нажатию на кнопку «Обновить» запустится приложение App Store и радостно сообщит, что для установки новой версии интересующего вас вас софта требуется ОС поновее. Наконец, отправившись в раздел «Настройки», вы с удивлением обнаружите, что на вашем устройстве уже стоит самая актуальная версия операционной системы iOS, а чтобы использовать более современную, придется сбегать в соседнюю лавку за новым айфоном. Круг замкнулся, как любил говорить один бывший джедай.

РЕКОМЕНДУЕМ:

Покупка iPhone на Avito

Выходов из такого тупика существует ровно два. Первый — продать на черном рынке почку и таки купить себе новый телефон с надкусанным яблоком на корпусе, затаив надежду, что он не утратит своей актуальности в течение следующих нескольких лет. Второй путь — джейлбрейк. Под этим непонятным словом подразумевается банальный взлом операционной системы, позволяющий получить не санкционированный производителем телефона доступ к файловой системе, а кроме того, устанавливать приложения из сторонних каталогов приложений (репозиториев) или в некоторых случаях напрямую с компа.

Джейлбрейк, конечно же, не превратит ваш четвертый айфон в десятый и не даст возможности использовать на древнем железе самую последнюю редакцию iOS. Но зато позволит отыскать и установить на смартфон старую версию необходимого вам приложение, которая пусть и не сможет похвастаться современным набором функций, но зато будет хотя бы стабильно работать.

Но зато позволит отыскать и установить на смартфон старую версию необходимого вам приложение, которая пусть и не сможет похвастаться современным набором функций, но зато будет хотя бы стабильно работать.

Существует и еще одна лазейка, позволяющая почти официально устанавливать на айфоны и айпады различный приложения в обход App Store. Называется она Mobile Device Management (MDM). Это набор инструментов, дающий возможность управлять устройствами с iOS в корпоративной среде. Используется он, в частности, для установки на «яблочные» устройства сотрудников фирм различных «внутренних» приложений, не предназначенных для широкого распространения вне компании.

Такие программы можно доставлять на устройства с iOS без необходимости загружать их в App Store и проходить мучительную проверку. Очевидно также, что любое приложение на айфон этим способом установить не получится: метод имеет целый ряд естественных ограничений, призванных исключить возможное его использование хакерами.

Означает ли все это, что существование вирусов для iOS невозможно в принципе и пользователи устройств от Apple могут чувствовать себя в полной безопасности? Нет. Вирусы для iOS как тот легендарный суслик: не видны, но все-таки есть. Далее я расскажу о самых известных технологиях распространения вирусов для iOS.

Способы распространения вирусов на iOS

К 2013 году, когда мобильные телефоны производства Apple уже прочно заняли свою нишу на мировом рынке, а в розничной продаже появился iPhone 5s, специалистам по информационной безопасности было известно около 50 шпионских программ для iOS. Практически все они предназначались для аппаратов с джейлбрейком, и практически все распространялись через «пиратский» репозиторий Cydia — альтернативный каталог приложений для взломанных устройств iOS.

Пользователь мог подцепить шпиона на своем телефоне либо по незнанию (некоторые были представлены в каталоге под вполне нейтральными названиями), либо в результате целенаправленной атаки, если какой-то доброжелатель решил, например, помочь неофиту с настройкой телефона.

Упомянутые программы обладали вполне традиционным для вредоносных программ набором функций: кража SMS и истории звонков, контактов и фотографий, истории браузера, передача GPS-координат. Более продвинутые шпионы фиксировали информацию о совершенных звонках, могли записывать аудио с помощью встроенного микрофона, делать по команде с сервера фотоснимки, копировать сообщения электронной почты и переписку в социальных сетях, которую пользователь вел при помощи приложений-клиентов. Вся информация отсылалась на управляющий сервер, где ее можно было получить в удобной и доступной форме.

Интерфейс админки шпиона для iOSИнтерфейс админки шпиона для iOSТакие шпионы не создавали в системе значок приложения. По желанию в них можно было активировать только часть функций, чтобы снизить вероятность обнаружения программы пользователем. Наиболее популярным шпионским ПО для iOS в те времена считались SpyBubble, TopSpy, Tracker, OwnSpy, TruSpy и FlexiSpy.

Но все эти приложения никак нельзя было назвать полноценными троянами для слежки, поскольку, во-первых, их необходимо было устанавливать на устройство вручную, во-вторых, для этого требовался джейлбрейк и, в-третьих, многие из них продавались в интернете фактически легально в качестве средств родительского контроля или контроля над сотрудниками предприятия.

Вирусы для iOS с помощью технологии MDM

Из-за параноидальных механизмов безопасности, которые Apple применяет в архитектуре своей мобильной ОС, создание полноценных вредоносных программ для этой платформы оказалось делом трудозатратным, однако сюрпризом для специалистов все-таки не стало. Если в iOS нельзя зайти через дверь, можно вломиться через окно — примерно так подумали злоумышленники и для распространения троянов начали применять тот самый механизм дистрибуции приложений MDM с использованием корпоративных сертификатов.

Работает это вкратце так. Для начала требуется развернуть специальный MDM-сервер, получить для него сертификат Apple Push Notification Service (APNs-сертификат) и установить его на этом сервере. Затем следует создать специальный конфигурационный профиль, фактически представляющий собой видоизмененный .plist-файл, который следует доставить на девайс с iOS. Устройство получает с сервера push-уведомление, устанавливает с сервером TLS-соединение и после проверки сертификата авторизуется на нем.

После этого сервер может передать устройству набор настроек (MDM Payload), привязанный к его конфигурационному профилю. При этом MDM-сервер необязательно должен находиться в одной сети с мобильным устройством, достаточно, чтобы он был доступен извне по протоколу HTTPS. В результате с использованием MDM-сервера становится возможным управлять iOS-устройством и устанавливать на него приложения в обход App Store.

Все это подразумевает серьезные пляски с бубном, но теоретически открывает лазейку для MITM-атак. С использованием этой технологии вполне можно реализовывать таргетированные «точечные» атаки, что было доказано на практике летом 2018 года. Кроме всего прочего, злоумышленником может оказаться, например, обиженный сотрудник компании, использующей MDM, если он имеет доступ к серверу.

Говорят, именно таким способом у одной известной американской фирмы была похищена клиентская база и переписка с контрагентами, которая впоследствии утекла к конкурентам вместе с одним из бывших работников. Кажется, что массовое распространение вредоносного ПО с привлечением технологии MDM организовать невозможно. Однако это не так.

С использованием MDM в 2015 году была устроена крупнокалиберная раздача трояна YiSpecter, прятавшегося в клиентском приложении — видеоплеере для просмотра пoрнoграфии. Распространялся он преимущественно в Китае под видом форка популярного в этой стране пoрнoплеера QVOD, разработчиков которого в 2014 году накрыла китайская полиция. Следуя инструкции, найденной на просторах интернета, юзеры сами копировали на свой девайс необходимые профили и сертификаты, чтобы получить возможность бесплатно скачивать на телефон коммерческие или «запрещенные» в их стране приложения, за что и поплатились.

Кроме того, разработчики трояна организовали целую партнерскую программу, в рамках которой платили по 2,5 юаня за каждую установку протрояненного софта. Предложением тут же воспользовались многочисленные «подвальные» сервис-центры по ремонту айфонов и фирмочки, специализирующиеся на продаже восстановленных «яблочных» устройств, и стали втихаря добавлять в систему благодарным клиентам необходимые компоненты. С паршивой овцы, как говорится, хоть шерсти клок.

В результате обладателями айфонов «с сюрпризом» стали тысячи ни о чем не подозревающих китайцев.

Так распространялся iOS-троян YiSpecterYiSpecter устанавливал на устройство специальный модуль, который докачивал компоненты вредоноса, если их удаляли, и по команде ботоводов мог втихую удалять с телефона любые программы, заменяя их троянизированными копиями. Нужный софт он получал с собственного MDM-сервера.

Пользователь не замечал подвоха, поскольку подмененные трояном клиенты социальных сетей и мессенджеры работали как обычно, время от времени отстукиваясь на управляющий сервер и скидывая туда конфиденциальную информацию, включая переписку и учетные данные жертвы. Кроме всего прочего, троян мог показывать на экране зараженного устройства полноэкранную рекламу, благодаря чему, собственно, и был обнаружен.

В общем-то понятно, что таким способом трудно организовать массовое заражение iOS-устройств, хотя у китайцев это почти получилось. Важно другое: YiSpecter был одним из первых настоящих вирусов, способных заразить айфон без джейлбрейка.

Вирусы для iOS с помощью технологии DRM

Трояны, не использовавшие для распространения MDM, появились оттуда же, откуда является большинство оригинальных разработок в сфере IT, — из Китая. Здесь сошлись воедино алчное стремление Apple зарабатывать как можно больше на распространении приложений для iOS и непреодолимая страсть некоторых пользователей к халяве.

Как известно, приложения для iPhone следует в обязательном порядке приобретать в официальном магазине App Store — по крайней мере, так считают в Apple. Если программа честно куплена на этом ресурсе и числится на аккаунте пользователя, он может установить ее на телефон позже, присоединив последний к компьютеру при помощи шнура USB-Lighting и воспользовавшись программой iTunes.

При запуске программа проверит Apple ID пользователя и запросит код авторизации, чтобы убедиться, что устанавливаемое на мобильный девайс приложение было действительно приобретено этим пользователем законным образом. Для этого используется разработанная Apple технология Digital Rights Management (DRM).

РЕКОМЕНДУЕМ:

Как восстановить прошивку телефона

Для обхода этой проверки хитрые китайцы придумали специальную программу, которая эмулирует действия iTunes. Купив приложение в App Store, создатели этой программы перехватывают и сохраняют код авторизации при помощи уязвимости в реализации DRM, после чего передают его всем остальным пользователям своего приложения.

В результате те получают возможность установить на свой айфон или айпад программу, за которую не платили. Одно из таких приложений носит наименование Aisi.

Программа AisiAisi позволяет пользователям «яблочных» устройств не только устанавливать нелегальный софт, но и обновлять и создавать резервные копии прошивки, делать джейлбрейк, закачивать на телефон рингтоны и различный мультимедиаконтент.

Предварительно китайские создатели вирусов и разместили в App Store небольшую утилиту, позволяющую менять обои на устройстве с iOS. Утилита благополучно прошла все проверки Apple, даже несмотря на то, что скрывала в себе одну потенциально опасную функцию, которая активизировалась, правда, при совпадении ряда внешних условий — наверное, потому ее и не заметили.

После присоединения девайса к компьютеру и включения режима «доверия» между устройствами Aisi с помощью описанной выше технологии скрытно устанавливала в iOS ту самую утилиту, сообщив девайсу, что она якобы была ранее куплена пользователем в App Store. При запуске приложение требовало ввести данные учетки Apple ID. Эта информация тут же передавалась на управляющий сервер.

Дальше, в общем-то, с девайсом можно сотворить много интересного: утечка Apple ID открывает перед потенциальными злоумышленниками массу возможностей. Например, можно сменить пароль, залочить устройство и потребовать у его владельца выкуп за разблокировку как это делают шифровальщики. А можно получить доступ к хранилищу iCloud и полюбоваться чужими фотографиями из отпуска. Это в лучшем случае.

Выводы

Несмотря на то что iOS действительно очень защищенная и безопасная операционная система, мы видим, что вирусописатели смогли отыскать лазейки и в ней. Правда, все они без исключения представляют собой тесный симбиоз технических приемов и социальной инженерии. Разработчики вирусов для айфонов и айпадов работают именно в этом направлении — играя на наивности или алчности владельцев «яблочных» телефонов.

РЕКОМЕНДУЕМ:

Вы тоже верите в безопасность iOS?

Впрочем, интерес к ним неудивителен: считается, что покупатели недешевых телефонов производства корпорации Apple достаточно состоятельны, чтобы у них было чем поживиться. Поэтому пользователям таких устройств нужно проявлять особую бдительность и осторожность: в любой момент они могут оказаться под прицелом злоумышленников, ведь технологии не стоят на месте.

Загрузка…После пандемии жизнь станет дороже

Войну пережили – и коронавирус переживем. Потом будут не менее сложные послевоенные годы. А потом мы заживем, как в Израиле. Знаете, как там?

Все поголовно жалуются на высокие цены и таки да, они действительно высокие, причем на все. Потому что «Железный купол» сам себя не построит. В каждом товаре заложена составляющая безопасности, отчисление на борьбу с соседями.

В каком-то смысле все равно с кем бороться: с соседями, американским империализмом, вирусом, собственными страхами или желанием напиться. Все это стоит денег – собственно на борьбу, на последующее лечение, реабилитацию, ну и профилактика, конечно же.

Глава Роспотребнадзора Попова, не успев побороться как следует с ковидом, уже предрекает неизбежные грядущие пандемии. Посыл правильный – надо готовиться уже сейчас. Вырабатывать алгоритмы, вакцины, резервировать койко-места и белые простыни, в которые заворачиваться. Мы все умрем, но умрем подготовленными и с бременем дополнительных затрат на вялых плечах.

То есть готовьтесь жить как в Израиле. Солнца и апельсинов не обещаю, но цены на все вырастут, потому что в них заложат неизбежные грядущие риски. Система потихоньку готовится. Не только закладывать нам в прайс, но и нас самих закладывать, если потребуется.

Дума в третьем чтении одобряет закон о федеральном регистре сведений о населении, слышали про такой? Вся-вся-вся информация о вас (налоговая, кредитная, медицинская, история покупок, правонарушений и ковыряния в носу) будет собрана в единую кучку для использования госорганами по назначению.

Минкомсвязь уже подрядило Авто.ру, Авито и ЦИАН на регистрацию пользователей через «Госуслуги». В качестве эксперимента, на год. С 1 июля. Исключительно для безопасности самих граждан.

В общем, готовятся, я же говорю. И вы готовьтесь.

КоАП ужесточают параллельно. Там кратный рост штрафов, введение понятия «грубое административное нарушение», отмена отсрочек, рассрочек и прочей либеральной мути. Все встанем на учет и просвет, подвергнемся анализу и КоАПу. Почти как у Михалкова с его чипированием, только не смешно, потому что правда.

Жизнь, в общем, после короны станет дороже во всех смыслах. Дороже станет путешествовать, есть, пользоваться ресурсами, дешевле только работать.

Государство возьмет граждан в довольно неуютное цифровое завтра, недаром налоговик Мишустин настраивает эти струны. Все, естественно, для нашей же безопасности от нас же самих.

Зная себя, могу с уверенностью констатировать – это недешево.

Ученые назвали пять признаков «бессимптомного» течения COVID-19

+ A —

Как понять, что вы перенесли вирус «на ногах»

Сегодня часто говорят о возможности «бессимптомного течения COVID-19» и многие подозревают, что уже перенесли вирус нового типа, как говорится, «на ногах». При наличии серьезных недомоганий пациенту с признаками ОРВИ проводится тест, который и дает окончательный ответ, заражен ли человек коронавирусом. А вот в каких случаях можно предположить, что ковид у вас был, но протек в легкой форме?

Медики предположительно выделили 5 основных признаков бессимптомного течения COVID-19.

— Новый вирус еще в стадии изучения, но у нас есть все основания предполагать, что им уже переболело гораздо больше людей, чем мы думаем, — говорит Адар Пунавалла, руководитель Института сыворотки в индийском городе Пуна, принимающего участие в разработке вакцины совместно с Оксфордским университетом. По мнению европейского медицинского сообщества, именно у этой группы исследователей есть шанс представить миру свое детище уже в сентябре.

В рамках разработки вакцины в Оксфорде проводились самые разнообразные исследования, в ходе которых возникла рабочая версия, что коронавирус захватил мир намного раньше, чем мы узнали об этом официально.

— Бессимптомно – в данном случае фигура речи, — говорят в Институте сыворотки. – Признаки легкого течения COVID-19, несомненно, есть. Другое дело, что человек может просто не сопоставить их с коронавирусом.

Итак, по мнению исследователей, подозревать, что вы перенесли COVID-19 «на ногах» можно в том случае, если у вас в течение 10-14 дней одновременно (или непрерывно сменяя друг друга) присутствовали все 5 нижеперечисленных признаков.

1. Изменение обоняния. Мы часто слышим о потере обоняния при коронавирусной инфекции. Но это симптом активно протекающего заболевания. При легкой форме ваш «нюх» может не исчезнуть насовсем, но изменится обязательно: запахи притупляются или ощущаются по-другому. Ученые объясняют это тем, что белки, содержащиеся в клетках носоглотки, реагируют на появление в организме коронавируса одними из первых. Если вы почувствовали, что запахи для вас стали приглушенными или привычные ароматы воспринимаются иначе, это может быть первым симптомом так называемого «бессимптомного» течения. Проявите бдительность и берегите себя и других, не становитесь невольным разносчиком инфекции.

2. Слабость и разбитость. Речь идет не о простой усталости, а о повышенной утомляемости, не характерной для вас в другое время. Если привычные действия (работа, хозяйственные хлопоты, физическая нагрузка и пр.) стали даваться вам с большим трудом, можно предположить, что ваш организм кидает все силы на борьбу с вирусным агентом.

3. Желудочная боль. Еще некоторое время назад боль в желудке не связывалась с коронавирусом. Однако теперь медики напоминают, что болевые ощущения в животе могут возникать вследствие развития воспаления в нижних долях легких. Также боли в животе могут являться самостоятельным симптомом COVID-19 при так называемом «орально-фекальном» (а не воздушно-капельном) способе инфицирования и «кишечной форме» течения, которая, согласно имеющимся на сегодня исследованиям, в целом переносится легче.

4. Расстройство кишечника. Диарея, не связанная с нарушением пищевого поведения, приемом слабительных препаратов или отравлением – вероятный признак той самой «кишечной формы» COVID-19, чаще всего возникающей, когда агент вируса попал в организм не воздушно-капельным путем (через слюну инфицированного), а с поверхности предметов в ротовую полость.

5. Воспаление слизистой глаз. Довольно неожиданный для «короны» симптом, но он показателен, если проявляется наряду с 4-мя остальными. Попадание в организм COVID-19 может вызывать фолликулярный конъюнктивит легкой степени, выражающийся в зуде и покраснении глаз. В более тяжелых формах приводит также к нагноению в области слезных протоков и жжению.

По мнению медиков, если все 5 признаков посетили вас единовременно или сменяли друг друга в течение 10-14 дней, у вас есть основания предполагать, что вы перенесли коронавирус в легкой форме, хотя окончательный ответ даст только тест.

Аллергологи напоминают, что 1-й и 5-й признаки в течение мая-июня могут проявляться также у лиц, имеющих поллиноз – аллергию на опыление и цветение растений. Но в этом случае они легко снимутся привычными аллергику антигистаминными препаратами.

Читайте также: Инфекционисты объяснили отличия коронавируса от весенней аллергии

Бокал наполовину пустой: Италия и Франция стремятся сократить объемы производства вин премиум-класса из-за распространения вируса

Сильвия Огнибене, Доминик Видалон

ФЛОРЕНЦИЯ / ПАРИЖ (Рейтер) — Ведущие производители Италии и Франции стремятся сократить производство вин премиум-класса из-за предстоящего урожая чтобы поддержать цены после того, как пандемия коронавируса снизила продажи и привела к перенасыщению запасов.

ФОТО ФАЙЛА: Бутылки красного вина Брунелло ди Монтальчино выставлены в винном магазине тосканского города Монтальчино, Италия, 3 сентября 2018 года.REUTERS / Fabrizio Bensch / File Photo

Ожидается, что внутренний спрос на вино в Италии упадет почти на треть после того, как карантин привел к закрытию отелей, ресторанов и винных баров на несколько месяцев, а туристов по-прежнему почти нет. Экспорт также упал, и виноделы опасаются потери в этом году около 1 миллиарда евро, или 9% от общего объема продаж.

Рим, стремясь сократить производство примерно на 5% по сравнению с прошлым годом, выделил 100 миллионов евро (119 миллионов долларов) на компенсацию виноделам, выбрасывающим от 15% до 50% своего винограда, но ассоциации виноделов утверждают, что -up, скорее всего, превысит доступные средства.

За бутылки, классифицированные как более качественные, такие как Кьянти Классико и Просекко, производители могут получить 1100 евро за гектар земли, на которой частично уничтожен урожай винограда.

Некоторые элитные консорциумы, например, производящие Брунелло ди Монтальчино, которые продаются по цене до 200 евро за бутылку, установили свои собственные производственные квоты.

Производители Брунелло согласились на 12,5% -ное сокращение производства для предстоящего урожая, при этом отраслевой источник сообщил, что они продали только половину от запланированного на 2020 год.

Заявки на компенсацию должны быть поданы до 10 августа.

«100 миллионов евро, выделенных правительством, определенно будет недостаточно», — сказал Рейтер Лука Поллини, председатель ассоциации Avito высококлассных тосканских виноделов.

Тоскана также на этой неделе внесла 6 миллионов евро, чтобы помочь виноделам построить дополнительные складские помещения, но Поллини сказал, что многие виноделы предпочли бы выбросить свой виноград.

По его словам, только в этом регионе уже были избыточные запасы, эквивалентные примерно 2 миллионам бутылок вина предыдущего урожая.

МЕНЬШЕ FIZZ

В целом Франция ожидает, что производство вина вырастет на 6-8% в этом году, но урожай шампанского винограда, который начнется в этом месяце, будет меньше, чем в прошлом году — хотя шампанские дома и производители еще не пришли к соглашению сколько. [L8N2F955H]

По оценкам группы производителей шампанского CIVC, в этом году непроданными останутся 100 миллионов бутылок, а оборот упадет более чем на 1,7 миллиарда евро.

Его данные показывают, что в погребах с шампанским скопилось более одного миллиарда бутылок, что соответствует потенциальным продажам за несколько лет.

Union des Maisons de Champagne (UMC), которая продвигает интересы крупных производителей шампанского, включая Moet & Chandon и Dom Perignon LVMH, хочет, чтобы максимальный урожай урожая 2020 года снизился на 40% по сравнению с прошлым годом.

Однако, по сообщениям местных СМИ, производители, которым не будет выплачена компенсация за уничтожение своего винограда, не хотят снижать урожай более чем на 17%.

Председатель UMC Жан-Мари Байер отказался комментировать переговоры, но сказал Reuters, что уверен, что сделка будет заключена на встрече, запланированной на август.18.

Рим и Париж также выделили деньги для производителей, которые перегоняют излишки вина в спирт для использования в дезинфицирующих средствах для рук и парфюмерии, а Франция на этой неделе увеличила финансовую поддержку производителей до 250 миллионов евро, заявив, что потребность в денежных средствах «острая» .

Винодельческая промышленность страны уже страдала, поскольку тарифы США, являющиеся частью более широкого торгового спора между Вашингтоном и Европейским союзом, ограничивали экспорт.

Итальянские вина не облагались пошлинами, но официальные лица заявили, что опасения, которые могут измениться, привели к увеличению экспорта в США в начале этого года, что привело к увеличению запасов и снижению цен.

«Погода в этом году была благоприятной, поэтому урожай должен быть хорошим, но вопрос для производителей заключается в том, смогут ли они продать свои бутылки по подходящей цене», — сказал Оттавио Каджано де Азеведо, генеральный директор винной ассоциации Federvini.

Дополнительные отчеты и письма Сильвии Алоизи; Под редакцией Кирстен Донован

El troyano bancario Faketoken ha vuelto: анализ на основе функций

Durante las últimas semanas se han detectado varias muestras de ‘ Faketoken ’, un troyano bancario для Android , на 2014 год.

Estas muestras estarían utilizando los dispositivos infectados for enviar mensajes SMS de spam or phishing para su Propación. Debido al envío de estos mensajes, muchos de ellos enviados fuera del país, los usuarios infectados están sufriendo un aumento en la factura de teléfono.

Las Primeras versiones de este ‘banker’ funcionaban junto a un troyano bancario de escritorio, que robaba las credenciales de acceso. Используется трояно для Android для отправки сообщений SMS для аутентификации с использованием одиночного кода для авторизованных транзакций или доступа к нему.

Las últimas versiones detectadas de este troyano en diciembre y Principios de enero afectan únicamente a entidades bancarias rusas . Использовать логотип и номер платформы классических объявлений Avito на рынке Android для логарифма, который используется для установки приложений, которые используются в легальном приложении.

Una de las muestras detectadas en Enero

Este comportamiento sugiere que la infcción se podría estar realizando a través de webs fraudulentas que engañan al usuario haciéndole creer que necesita actualizar la app de Avito o que debe instalarla para Acceder to Cierto.

¿Cómo funciona el troyano Faketoken?«Банкир» для Android, являющийся обычным типом вредоносной программы : declara un servicio de accesibilidad que recibe los eventos generados por el usuario durante el uso del resto de apps, y cuando se obtienen eventos relacionados con las apadlicaciones afect , éste muestra inyecciones de código para robar credenciales bancarias o información de tarjetas de crédito .

Различные типы вредоносных программ, включая Anubis Bankbot или Cerberus, в том числе troyano no se centra únicamente en el robo de credenciales bancarias, sino que include soporte para robar data cré de tardjetas cuando el usuario inicia una aplicación no relacionada con ninguna entidad bancaria.

Особый центр в приложениях для социальных сетей в WhatsApp, Telegram или в Русском Вконтакте.Además de estas, también se están viendo afectadas por este troyano bancario aplicaciones de transporte, especialmente de taxis, como la app de Taxis de Yandex или Uber, y aplicaciones de reservas, como Trivago или Tripadvisor.

Una pequeña parte de la lista de apps afectadas

‘

Overlay’ mostrado al abrir una de las apps afectadas

Como podemos observar en la imagen anterior, содержит вредоносное ПО, использующее «оверлеи» для использования банковских учетных записей и данных для tarjeta de crédito.Различия между вредоносными программами и вредоносными программами находятся в пределах существующих видов и используются веб-обозреватели . De esta forma, el ‘banker’ evita cargar una web de phishing para robar los datos, lo que permite que los ‘overlays’ puedan parecer más realistas, puesto que en ocasiones pueden verse Diferencias con los formularios originales cuando se trata de una web.

Sin embargo, el uso de vistas nativas y no ‘WebViews’ limita la capacity para añadir nuevas entidades, ya que debe crearse una vista differente para cada entidad, mientras que el disño y desarrollo de una web de phishing para Mostrarla en una ‘es más sencillo y rapido.Este detalle puede ser el motivo por el cual este troyano, desde su lanzamiento, solo ha afectado a entidades rusas. Al parecer sus autores están interesados en el mercado ruso, por lo que utilizar vistas web para agilizar el desarrollo y aumentar el soporte de entidades no es un aspecto importante para ellos.

¿Puede mi antivirus protegerme de Faketoken?Una funcionalidad curiosa es que algunas de las muestras analizadas de este tipo de bancario include código para comprobar las aplicaciones instaladas en el dispositivo cada cinco minutos.En el caso de encontrar aplicaciones antivirus , iste ejecutará un ‘Intent’ para tratar de desinstalar la app. De esta forma trata de evitar que las aplicaciones antivirus puedan detectarlo y alerttar al usuario.

Código encargado de ejecutar el ‘Intent’ para desinstalar la aplicación indicada como parámetro

Esta funcionalidad no suele ser muy normal en este tipo de troyanos, sobretodo si se trata específicamente de desinstalar antivirus.Относится к семейству вредоносных программ, нормальных «банкиров», с тем, что включает в себя функционал, разрешает все, что требуется, с удаленным доступом, чтобы установить и удалить приложения, которые не используются, а не для удаления программного обеспечения с защитой от вредоносных программ.

Список приложений антивируса для удаления

Подробные сведения об особенностях работы, выполняемой с помощью системы управления данными роботов.En el caso de esta familia, el Malware no Envía los Credenciales robados en el momento en el que el usuario los Introduction, en su lugar, los almacena en una base de datos SQLite para enviarlos al servidor de control más tarde.

Los datos robados se almacenan en base de datos SQLite para su posterior envío

Después del análisis realizado, no podemos decir que esta familia де troyano bancario incorpore grandes novedades con уважение к otras familias ya existentes.Solamente se pueden destacar pequeños detalles, como la presencia de la funcionalidad для устранения антивирусных приложений.

En el apartado puramente de robo de datos bancarios, el funcionamiento mediante «overlay» es el mismo que el de pácticamente todas las familias de bancario вредоносного ПО. Como specialidad, este ‘banker’ no utiliza ‘WebViews’, por lo que el ‘overlay’ no muestra una web de phishing, en su lugar muestra una actividad nativa de Android con el formulario.

Aunque el hecho de que solamente haya afectado a entidades rusas y que no utilice ‘overlays’ basados en ‘WebViews’ sugieren que es poco probable que ampíen el soporte de entidades fuera de Rusia, nunca podemos estar seguros, que man que hasebrá Allerta ante novedades por parte del troyano Faketoken que puedan atacar a nuevas geografías.

.

«Опыт не нужен»: российский ОМОН начинает вербовку сотрудников | Россия

Российский ОМОН начал кампанию по вербовке в Интернете через несколько недель после того, как по всей стране вспыхнули протесты по поводу заключения в тюрьму критика Кремля Алексея Навального.

Полиция силой разогнала десятки тысяч человек, принявших участие в трех акциях протеста в январе и начале февраля, когда Навальный вернулся в страну из Германии и позже был заключен в тюрьму на два с половиной года.

С тех пор силы сотни раз рекламировались на таких сайтах, как HH.ru, принадлежащих Headhunter Group, Avito и Superjob.ru. Обзор Reuters данных, предоставленных некоторыми кадровыми агентствами, показывает, что кампания значительно превзошла любые аналогичные усилия в последние годы.

Мобильное подразделение специального назначения (Омон) российской национальной гвардии, работающее на протестах по всей России, с 24 января по 24 февраля отправлялось на работу на Headhunter 1607 раз.Это по сравнению со 151 объявлением о работе за тот же период прошлого года.

Главное подразделение ОМОН в Москве, второй спецполк, за тот же период отправлялось на вакансии 608 раз по сравнению с 11 в 2020 году.

В описании должности снайперов второго спецполка на Хедхантере говорится, что опыта не требуется. и обещал кандидатам ежемесячную заработную плату до 70 000 рублей (684 фунта стерлингов).

Объявление было впервые размещено на Headhunter 21 февраля, а затем переиздано 100 раз в течение четырех дней, сообщает пресс-служба сайта.

В МВД России не ответили на запрос о комментарии. В пресс-службе российской национальной гвардии заявили, что рекрутинг был «обычным делом» и не анализировал, увеличилось ли количество объявлений.

Количество вакансий в ОМОНе, размещенных на Avito в период с 26 января по 25 февраля, было в 3,7 раза выше, чем за тот же период прошлого года, а количество откликов было в 5,1 раза больше, согласно данным, предоставленным компанией Reuters.

Два офицера Омон, с которыми связались по телефону, сказали, что вербовка не была связана с протестами, а отражала необходимость замены людей, покидающих службу для получения новых возможностей.Однако восемь офицеров из второго специального полка подтвердили, что кампания была более масштабной, чем обычно.

«У нас большой набор кадров», — сказал один из них.

Другой сотрудник сказал, что усиление найма последовало за решением о расширении штата, которое было принято около двух лет назад.

Храм Ведического планетария

Храм Ведического планетария

Исполнение желаний провидцев, от Шри Чайтаньи Махапрабху до Шрилы А.В. Бхактиведанта Свами Прабхупада, святые и воплощения, Храм Ведического планетария — уникальный и амбициозный проект, призванный сделать обширную культуру и философию вечной ведической традиции доступной для всех.

Возвышающийся над равнинами святой земли Шри Маяпур, на берегу священной реки Ганг, Храм Ведического планетария будет сияющим маяком для всех честолюбивых спиритуалистов, ищущих ответы на вопросы жизни.

Храм спроектирован в соответствии с сакральной архитектурой, которая на протяжении веков способствовала духовной самореализации миллионов людей. Простой вид снаружи храма вызовет признательность и пробудит дремлющую преданность Богу в каждом искреннем ищущем.

Зайдя внутрь храма, посетитель будет поражен множеством информативных экспозиций ведического искусства, науки и культуры.

Центральным элементом комплекса является Ведический планетарий, который предлагает посетителям увлекательную экскурсию по различным областям космического творения.Начиная с низших планет, паломники путешествуют вверх по земному царству, а затем к высшим планетным системам, прежде чем выйти за пределы материальной вселенной. В духовном царстве посетители рассматривают различные духовные планеты, прежде чем, наконец, достичь высшей духовной обители Верховного Господа Шри Кришны.

Ведический планетарий представляет собой гигантскую вращающуюся модель, демонстрирующую движения планетных систем, описанные в священных текстах, таких как Шримад-Бхагаватам.Также представлены объяснения и дисплеи, которые описывают, как эти движения соответствуют видимой вселенной нашего опыта.

Путешествие за пределы времени и пространства, в царство полной вечности, настоящего знания и блаженных духовных игр — Добро пожаловать в Храм Ведического планетария.

Купол ХВП имеет наибольшую высоту и ширину по сравнению с другими куполами в мире

[МНЕНИЕ] Конечно выживем —

БЕНЕФИЦИАРЫ TAGUIG. Персонал Управления социального обеспечения и развития города Тагуиг помогает примерно 2500 получателям денежной помощи во время ее распределения среди жителей с низкими доходами, пострадавших от усиленного общественного карантина в начальной школе Типас в Барангай-Лигид Типас в среду (7 апреля 2021 г.).Около 805,8 млн филиппинских песо было загружено в городское правительство для выплаты финансовой помощи. (Фотография PNA Авито К. Далана)Последние новости Bloomberg о состоянии пандемии COVID-19 на Филиппинах показались мне отчетом о судном дне.

Я был, честно говоря, потрясен и обнаружил, что прошу знающих людей сообщить мне факты, «без политической поддержки».

Но факты могут быть столь же обнадеживающими или тревожными, как и точка зрения: человек видит стакан либо наполовину пустым, либо наполовину полным.

Позвольте мне представить «перспективу выживания».

Я думаю, только те, кто родился до начала Второй мировой войны, и те, кто испытал оккупацию Филиппин японской императорской армией (или те, кто остался в живых), полностью оценят это произведение.

Я родился в 1939 году на пороге этих исторических событий. Таким образом, я увидел японскую оккупацию глазами маленького мальчика, который, по общему признанию, не до конца осознавал и не понимал ужасы военных лет.

Но я думаю, что моих ограниченных воспоминаний будет достаточно в контексте сегодняшнего кризиса COVID-19.

Смерть от вируса? Во время японской оккупации люди не только могли погибнуть, но и потерять голову.

Блокировка? Во время оккупации наши передвижения были ограничены. Всякий раз, когда мы встречали японских солдат на улице, нам приходилось кланяться и приветствовать их — охайо, конничива, конбанва — иначе мы рисковали получить пощечину.

У нас не было приборов и приспособлений, которые нынешние поколения считают необходимыми для своего существования.Никаких компьютеров. Никаких смартфонов. Никаких холодильников. Нет телевизора. Нет электричества. Никаких супермаркетов, продуктовых магазинов или универмагов. Никаких торговых центров. Никаких социальных сетей. И денег нет.

В Таклобане, Лейте, где я родился, семьям приходилось учиться жить за счет земли, а также рек и моря, окружающих наш остров.

Японцы сделали обязательным выращивание овощей в каждой семье. Тем, у кого не было земли, приходилось сажать овощи в цветочные горшки, установленные на подоконниках и балконах.Также предполагалось, что мы разводим птицу и привязываем к дому свинью или козу.

Другими словами, ожидалось, что каждое домохозяйство будет самодостаточным.

Нам приходилось держаться вместе, работать вместе, вместе искать еду — и, конечно же, наслаждаться тем немногим, что у нас было вместе.

Но больше всего нам нужно было надеяться вместе. Мои родители никогда не теряли надежды на лучшее завтра. Моя мама рассказала случай, который иллюстрирует это.

В то время как мой старший брат, Уилфредо, был капитаном партизан, его товарищи по сопротивлению решили допросить моего отца, потому что он был переводчиком в столице.Они также решили спросить меня — мне должно быть два или три года, — что татай сказал о войне, возможно, полагая, что ребенок скажет правду.

По словам Наная, я сказал партизанам, что татай заверил нас, что американцы обязательно освободят нас и все снова будет хорошо. После этого Татая больше не беспокоило.

Я вспоминаю, как помогал кормить цыплят и свиней под нашим домом в Таклобане и на ферме в родном городе моей матери Сан-Мигель.Я также помню, как помогал ловить рыбу в реке, а также улангов (раков) в ручье в задней части нашего дома.

Я вспоминаю, как во время сбора урожая я наблюдал, как молодые мужчины и женщины толкали рис в пестиках и жарили свиней. А фруктов всегда было в изобилии. Мы, дети, совершали набеги на сады наших бабушек, дедушек и тетушек, набивая карманы звездчатыми яблоками, сантолом, гаябано и баябасом (гуавой). И, конечно же, силот или буко (молодой кокос), который всегда был доступен по просьбе.

А по выходным мы с моим младшим братом Висенте гуляли по холмам вокруг Таклобана, чтобы сбивать птиц из наших рогаток. Или мы пошли бы на причал порыбачить.

Были ли мы когда-нибудь на грани голода или голода? Возможно, я был слишком молод, чтобы понять, насколько трудно добывать себе пропитание, но я не припоминаю, чтобы пропускал какую-либо еду.

Я также отчетливо помню, как потягивал тиноланг исда вместо горячего кофе рано утром после того, как парашютисты принесли свежий улов с моря.Тогда мы и не подозревали о растворимом кофе. Но я не могу забыть цоколате, которое нанай приготовила для нас из какао-бобов с фермы.

Я также не могу забыть с нетерпением ждать, пока лечон полностью обжарится, во время праздников и особых случаев. Я и мои товарищи по играм не могли удержаться от того, чтобы отрезать кусок балата (жареной кожи), когда старшие не смотрели. В отличие от жителей Лусона, которые едят лечон с сарсой, в вишайской версии лечон свинья фаршируется травами (танглади) и употребляется, обмакивая сочное мясо в суку (уксус) и чеснок.

А на кухне Нанай, ее племянницы и двоюродные братья заворачивали суман, готовили бико и готовили другие деликатесы, а мы, дети, слонялись вокруг и крали все, что могли.

Конечно, прошлое всегда романтизируется. Но перед лицом суровых реалий сегодняшнего дня, возможно, нам следует попытаться вспомнить, как нашим родителям удавалось нас кормить и помогать нам выжить. Если они это сделали, то можем и мы.

В Лейте море и реки все еще ждут своего выхода. Земля все еще есть.И даже в Метро Манила все еще есть цветочные горшки, в которые можно сажать овощи, и подоконники, на которых их можно установить.

Если подумать, двор в нашем доме в Паранаке достаточно широк для огородов.

Однажды у нас был помощник по дому, Пининг, с замечательным зеленым пальцем. Она никогда не выбрасывала семена из фруктов, которые мы ели. Фактически, еще до того, как мы наняли ее, мы посадили во дворе папайю и авокадо, а также дерево гуавы и питательный малунггай.

Мой покойный тесть, Хосе Ноблеза, был фермером, помимо того, что был вице-мэром Джовеллара в Албайе. Он всегда ругал людей, выбрасывающих семена съеденных фруктов. «Ты мог бы выращивать фрукты», — предупреждал папа.

Моя покойная свекровь, Асунсьон, владела магазином сари-сари в Гинобатане, и когда мы пытались убедить ее переехать в США, она отказалась. «Что я буду там делать, кроме просмотра телевизора? Здесь я зарабатываю себе на содержание.

Кстати об Албае, мы с женой однажды посетили дом в баррио около обеда.Хозяин поспешно поймал, одел и приготовил нам куриное блюдо.

Наш хозяин очень извинялся за то, что подавал нам «только курицу».

Сказал: «Если бы я знал, что ты придешь, мы бы купили для тебя сардины».

«Пасенсия на по кайо», — добавил он.

Действительно, какой бы серьезной ни была пандемия, мы можем выжить.

* * *

Мнения, убеждения и точки зрения, выраженные автором, не обязательно отражают мнения, убеждения и точки зрения Asian Journal, его руководства, редакционной коллегии и сотрудников.

* * *

Dp 200 vs dp 201

Реализация решения для данных Azure (DP-200) Тест свободной практики Помощник администратора Microsoft Azure (AZ-104) Тест свободной практики Microsoft Azure Architect Design (AZ-301) Тест свободной практики

10 июля, 2019 · Также я рекомендую принять DP-201 перед приемом DP-200. Вот список навыков и целей, измеряемых на экзамене DP-200, взятый из целей официального экзамена.Проценты рядом с каждой целевой областью представляют количество вопросов, которые вы найдете в этой области на экзамене. 24 марта 2020 г. · Microsoft предоставляет множество ресурсов для изучения требований DP-200, но эти ресурсы разбросаны по Интернету. Программа Pluralsight DP-200 объединяет всю информацию, необходимую для сертификации Microsoft, в один удобный справочный ресурс. Эти курсы хороши тем, что они подробно изучают каждую тему …

DP-200 All Real Exam Questions.DP-200 Exam прост в использовании и печати в формате PDF. Охватите все учебные планы и цели. Загрузите бесплатную демонстрацию DP-200 (попробуйте перед покупкой) Бесплатные частые обновления. Проверено сертифицированными ИТ-экспертами. Мгновенные загрузки. Актуальные учебные материалы к экзамену. 99,5% высокий процент успешного прохождения. 100% точные ответы. 100% прохождение гарантии через …

12 марта 2017 г. · Создавая DP200, компания Sindoh сфокусировалась на обеспечении стабильных и надежных температур, помня о безопасности пользователей. По большей части новый 3DWOX DP201 предоставляет многие из тех же удобств, но при этом вносит ряд небольших изменений, чтобы предложить вариант с более низким бюджетом.Этот курс BootCamp предназначен для нового экзамена AZ-400 на основе ролей, предназначенного для разработчиков Azure. Прохождение этого курса и сдача экзамена AZ-400 частично соответствуют требованиям для получения сертификата Microsoft Certified: Azure DevOps Engineer Expert Certification.

18 декабря 2018 г. · Дампы PDF и VCE DP-100. DP-200 Дампы PDF и VCE. Дамп DP-201 PDF и VCE. Дампы PDF и VCE DP-300. Дампы PDF и VCE MD-100. Дампы PDF и VCE MD-101.

Microsoft DP-201日本語 問題 無 料 タ ラ ク テ ィ ブ テ ン ジ ン を & 有用 的 DP-201日本語 無 料. 201 日本語 問題 無 料 1 年 以内 に 、 あ な た が 購入 し た ト レ ー ニ グ 資料 が 更新 す れ ば 、 我 あ た の… Bekijk het profiel van Sushil Kumar op LinkedIn, de grootste professional community ter were. Sushil heeft 5 функций на основе haar profiel. Получить профиль участника в LinkedIn по связям с Sushil и вакансиями на сайте www.sushil.com.

Данные T on от давления были подобраны с использованием уравнения (1) (пунктирные линии на рис. 2). Для CG (dT on / dP) Patm, оцененная при P = 0,1 МПа, дает значение 280 ± 22 К / ГПа. Компьютерная графика была произведена …

Цифровое пианино 88 клавиш с масштабированным молоточковым действием (молоточковая клавиатура Scaled Hammer Action Keyboard II), 64 голоса полифонические, 10 звуков, функция наложения, функция приложения (игра Chordana для фортепиано), функция транспозера, метрономы , Реверберация и хорус, 2 Demo… Благодаря этому практическому тесту Microsoft DP-201 вы сможете лучше продемонстрировать свой потенциал в своей специализированной области и оценить профессиональную ценность. Проверьте свой потенциал с помощью DP-201 PDF и Testing Engine. Прежде чем участвовать в реальном экзамене DP-201, было бы целесообразно пройти пробные тесты и оценить свой уровень подготовки к экзамену DP-201.

См. Полный список на cathrinewilhelmsen.net

Подготовка к DP-200 Реализация экзамена Azure Data Solution? Не знаете с чего начать? Этот пост представляет собой руководство по изучению сертификата DP-200, которое поможет вам получить сертификат помощника инженера по данным Azure.Я составил список статей из документации Microsoft для каждой цели … 、 方法 的 定义 与 使用 8.1 方法 的 定义 基本 名 与 变量 的 定义 命名一个 有 参数 有 返回 的 方法 return 结束 方法 调用 8.2 重载 方法 的 定义 一个 加法 的 方法 观察 一个 程序 代码 8.3 方法 递归 调用 实现 一个 一个 1 ~ 100 方式 : 传统…

Мобильный троян Riltok: Банкир с глобальным охватом

Riltok — одно из многочисленных семейств мобильных банковских троянцев со стандартными (для таких вредоносных программ) функциями и способами распространения. Первоначально предназначенный для российской аудитории, банкир позже был адаптирован с минимальными изменениями для европейского «рынка».«Основная часть жертв (более 90%) проживает в России, на втором месте Франция (4%). Третье место делят Италия, Украина и Великобритания.

География распространения банковского троянца Riltok

Впервые мы обнаружили членов этого семейства еще в марте 2018 года. Как и многие другие банкиры, они были замаскированы под приложения для популярных бесплатных рекламных сервисов в России. Вредоносная программа распространялась с зараженных устройств через SMS в виде «% USERNAME%, я куплю по безопасной транзакции.youlabuy [.] ru / 7 ***** 3 »или«% USERNAME%, принять 25 000 на Youla youla-protect [.] ru / 4 ***** 7 », содержащий ссылку для загрузки троянца. Были замечены и другие образцы, изображающие из себя клиента службы поиска билетов или магазин приложений для Android.

Это было в конце 2018 года, когда Riltok вышел на международную арену. Киберпреступники сохранили те же методы маскировки и распространения, используя имена и значки, имитирующие названия популярных бесплатных рекламных сервисов.

Иконки, наиболее часто используемые трояном: Avito, Youla, Gumtree, Leboncoin, Subito

В ноябре 2018 года появилась версия троянца для английского рынка в виде Gumtree.apk. SMS-сообщение со ссылкой на банкира выглядело следующим образом: «% USERNAME%, я отправляю вам предоплату gumtree [.] Cc / 3 ***** 1».

итальянской (Subito.apk) и французской (Leboncoin.apk) версий появились вскоре после этого в январе 2019 года. Сообщения выглядели следующим образом:

- «% USERNAME%, ti ho inviato il soldi sul subito subito-a [.] Pw / 6 ***** 5» (Ит.)

- «% USERNAME%, эта неизменная страница subitop [.] Pw / 4 ***** 7» (Ит.)

- “% USERNAME%, je vous ai envoyé un preiement m-leboncoin [.] верх / 7 ***** 3 ”(Fr.)

- «% USERNAME%, j’ai fait l’avance (suivi d’un lien): leboncoin-le [.] Com / 8 ***** 9» (фр.)

Давайте подробнее рассмотрим, как работает этот банковский троянец.

Инфекция

Пользователь получает SMS-сообщение с вредоносной ссылкой на поддельный веб-сайт, имитирующий популярный бесплатный рекламный сервис. Там им предлагается загрузить новую версию мобильного приложения, под видом которой скрывается троянец. Для установки жертве необходимо разрешить установку приложений из неизвестных источников в настройках устройства.

Во время установки Riltok запрашивает у пользователя разрешение на использование специальных функций в AccessibilityService, отображая поддельное предупреждение:

Если пользователь игнорирует или отклоняет запрос, окно продолжает открываться до бесконечности . После получения требуемых прав троянец устанавливает себя в качестве SMS-приложения по умолчанию (путем независимого нажатия Да в AccessibilityService) перед тем, как исчезнуть с экрана устройства.

После включения AccessibilityService вредоносная программа устанавливает себя как приложение для SMS по умолчанию.

После установки и получения необходимых разрешений от пользователя Riltok связывается со своим C&C сервером.

В более поздних версиях при запуске троянец дополнительно открывает в браузере фишинговый сайт, который имитирует бесплатную рекламную службу, чтобы обманом заставить пользователя ввести свои учетные данные для входа и данные банковской карты. Введенные данные передаются злоумышленникам.

Фишинговая страница французской версии троянца

Связь с C&C

Riltok активно взаимодействует со своим C&C сервером. Во-первых, он регистрирует зараженное устройство в административной панели, отправляя GET-запрос на относительный адрес gate.php (в более поздних версиях gating.php ) с ID (идентификатор устройства, сгенерированный функцией setPsuedoID псевдослучайным образом на основе IMEI устройства) и экран (показывает, активно ли устройство Возможные значения: «вкл.», «выкл.», «нет»).

Затем с помощью POST-запросов на относительный адрес report.php отправляет данные об устройстве (IMEI, номер телефона, страна, мобильный оператор, модель телефона, наличие рут-прав, версия ОС), список контактов, список установленных приложений, входящих SMS и другой информации.От сервера троянец получает команды (например, отправить SMS) и изменения в конфигурации.

Анатомия троянской программы

Семейство было названо Riltok в честь библиотеки librealtalk-jni.so, содержащейся в APK-файле троянца. В библиотеке есть такие операции как:

- Получить адрес C&C злоумышленника

- Получить файл конфигурации с веб-инжектами из C&C, а также список внедрений по умолчанию

- Сканировать имена пакетов приложений, которые генерировали события AccessibilityEvent в списке известных банковских / антивирусных / других популярных приложений

- Установить вредоносное ПО как приложение для SMS по умолчанию

- Получить адрес фишинговой страницы, которая открывается при запуске приложения, и других

Функция getStartWebUrl — получить адрес фишинг-страницы

Файл конфигурации содержит список инъекций для приложений мобильного банкинга — ссылки на фишинговые страницы, соответствующие приложению мобильного банкинга, используемому пользователем.В большинстве так называемых западных версий троянца имена пакетов в конфигурационном файле по умолчанию стираются.

Пример конфигурационного файла троянца

Через AccessibilityService вредоносная программа отслеживает события AccessibilityEvent. В зависимости от того, какое приложение (название пакета) сгенерировало событие, Riltok может:

- Открыть поддельный экран Google Play с запросом данных банковской карты

- Открыть поддельный экран или фишинговую страницу в браузере (внедрить), имитируя экран соответствующего мобильного банковского приложения и запрашивая данные пользователя / банковской карты

- Сверните приложение (например, антивирусные приложения или настройки безопасности устройства)

Кроме того, троянец может скрывать уведомления от некоторых банковских приложений.

Список названий пакетов приложений, при событиях из которых троянец открывает поддельное окно Google Play (для русской версии троянца)

Пример экрана троянца, перекрывающего другие приложения

Когда реквизиты банковской карты вводятся в фальшивом окне, Riltok выполняет базовые проверки: срок действия карты, контрольная сумма номера, длина CVC, есть ли номер в denylist, вшитом в код троянца:

Примеры фишинговых страниц, имитирующих мобильные банки

На момент написания, функциональность большинства западных версий Riltok была несколько урезана по сравнению с российской.Например, файл конфигурации по умолчанию с инъекциями не работает, а вредоносная программа не содержит поддельных встроенных окон, запрашивающих данные банковской карты.

Заключение

Угрозы лучше предотвратить, чем лечить, поэтому не переходите по подозрительным ссылкам в SMS и обязательно устанавливайте приложения только из официальных источников и проверяйте, какие разрешения вы предоставляете во время установки. Как показывает Рилток, киберпреступники могут применять одни и те же методы заражения к жертвам в разных странах с более или менее одинаковым успехом.

Продукты «Лаборатории Касперского» обнаруживают описанную выше угрозу с вердиктом Trojan-Banker.AndroidOS.Riltok.

IoCs

C&C

- 100.51.100.00

- 108.62.118.131

- 172.81.134.165

- 172.86.120.207

- 185.212.128.152

- 185.212.128.192

- 185.61.000.108

- 185.61.138.108

- 185.61.138.37

- 188.209.52.101

- 5.206.225.57

- alr992.дата

- avito-app.pw

- backfround2.pw

- background1.xyz

- blacksolider93.com

- blass9g087.com

- brekelter2.com

- broplar3hf.xyz

- buy-youla.ru

- cd78cg210xy0.com

- copsoiteess.com

- farmatefc93.org

- firstclinsop.com

- holebrhuhh4.com

- holebrhuhh55.com

- karambga3j.net

- le22999a.pw

- leboncoin-bk.верх

- leboncoin-buy.pw

- leboncoin-cz.info

- leboncoin-f.pw

- leboncoin-jp.info

- leboncoin-kp.top

- leboncoin-ny.info

- leboncoin-ql.top

- leboncoin-tr.info

- myyoula.ru

- sell-avito.ru

- sell-youla.ru

- sentel8ju67.com

- subito-li.pw

- subitop.pw

- web-gumtree.com

- whitehousejosh.com

- whitekalgoy3.

Ваш комментарий будет первым