Как узнать информацию о компьютере или всё на экране

Как узнать информацию о компьютере или вся информация на вашем мониторе

Нередки ситуации, когда любому пользователю может пригодиться общая или детальная информация о компьютере. Это может быть покупка компьютера с рук или даже в магазине для сверки заявленных характеристик с существующими. Ещё чаще — предоставление информации о системе при отправке сообщений о тех или иных ошибках удалённому администратору.

Способов немало, и для сбора информации можно использовать не только сторонние программы, но и встроенные средства Windows. Кроме того, информацию о компьютере можно собирать, даже если сама операционная система уже не работает. Такие команды из консоли очень помогают, когда нужны конкретные данные, Windows»поломалась», а Мария Ивановна, позвавшая вас на подмогу, молчит как белорусский партизан на допросе. Итак, далее мы узнаем:

- дата сборки компьютера/ноутбука

- информация о версии Windows, процессоре, размере оперативной памяти: сверьтесь с данными консоли команд, Панели управления (а вот это можно подделать ) или окна DirectX

- модель материнской платы

- модель жёсткого диска

- объём оперативной памяти напрямую с платы

- температуру материнской платы

- версию BIOS

- список установленных программ

- список установленных обновлений

Чтобы узнать информацию о компьютере …

Для начала я покажу вам как узнать приблизительную дату сборки вашего компьютера или ноутбука. Для этого необходимо попасть в командную строку cmd и уже оттуда набрать команду

Для этого необходимо попасть в командную строку cmd и уже оттуда набрать команду

debug

В появившемся окне наберите следующий код, сохраняя регистр

DF000:FFF5

В строке последние символы и есть дата рождения компьютера.

Итак, если вам необходима узнать информацию о компьютере и его составляющих, таковую можно получить:

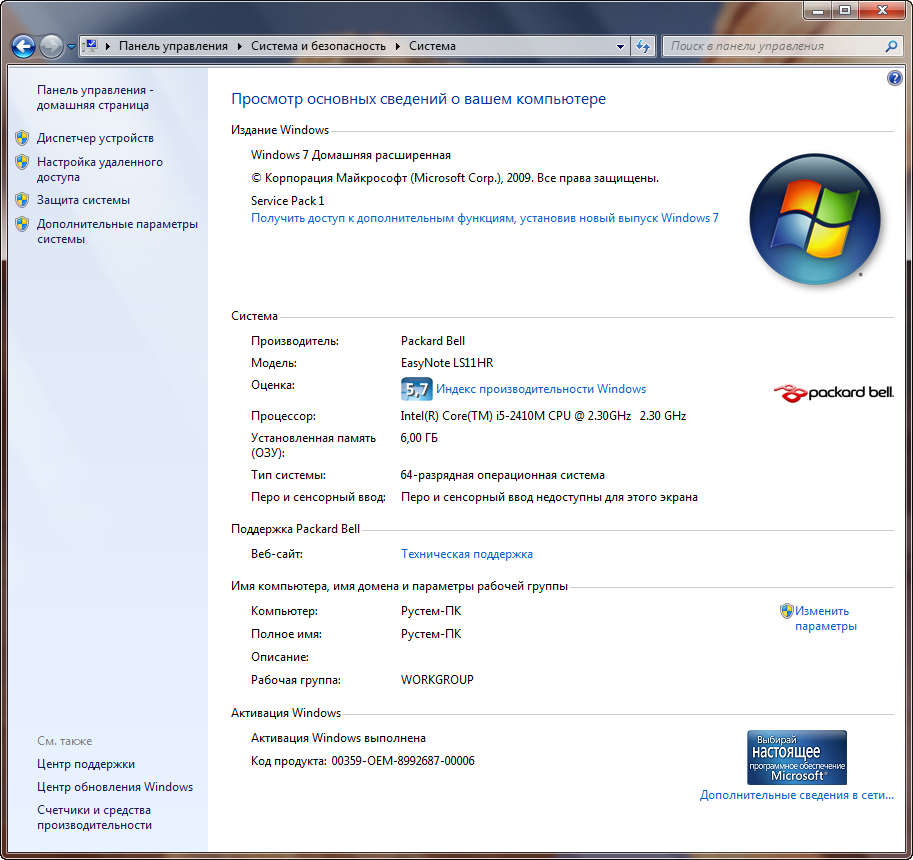

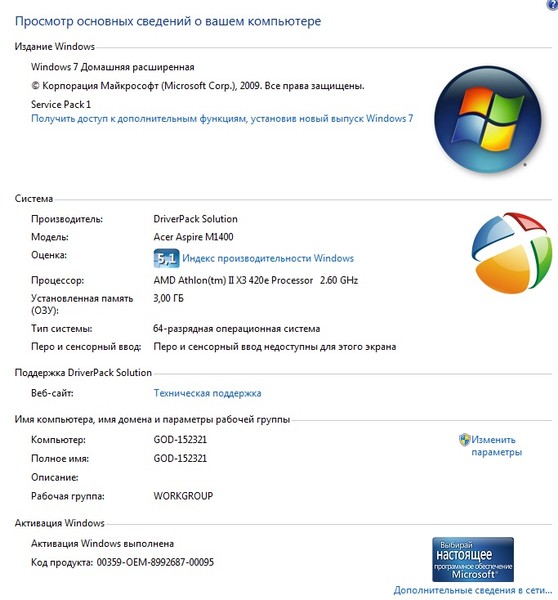

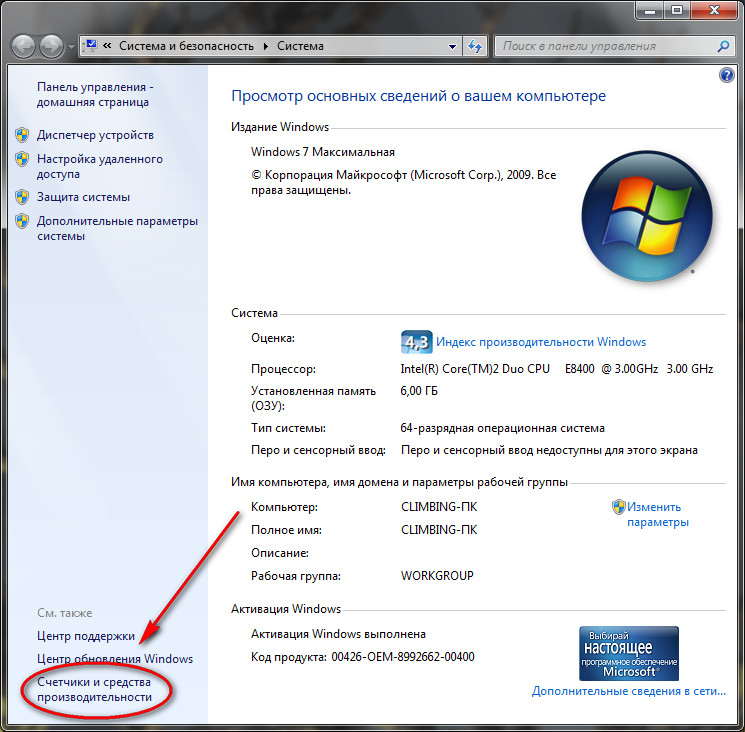

Пройдя по пути Пуск – Мой компьютер (правой мышкой) – Свойства

Это наиболее полная информация, которую можно получить от компьютере встроенными средствами. С помощью этого окна можно получить информацию об установленном физическом и программном оборудовании, настройках восстановления и визуальных настройках. Из этой вкладки прямая дорога в Диспетчер установленного оборудования, который покажет возможные ошибки в конфигурации системы, отсутствующих драйверах. В общем, первая команда, которую вы должны использовать при анализе системы.

- Ещё одна команда, с помощью которой можно узнать информацию о компьютере.

На этот раз это информация будет представлена только о «железе», и мы воспользуемся консолью команд. Нажмите

На этот раз это информация будет представлена только о «железе», и мы воспользуемся консолью команд. Нажмите

Пуск – Найти программы и файлы (или Выполнить) – cmd

В консоли команд наберите systeminfo. Встретит вас вот такое окно

Список бедноват, но в отличие от предыдущего варианта, эту информацию подкорректировать руками умелого пользователя или нечистоплотного продавца трудновато. Это информация непосредственно от железа компьютера, она наиболее достоверна, так как минует систему Windows. Но не пугайтесь, если вместо двух установленных процессоров в этом окне, вы увидите один – увы, DOS писалась в те времена, когда двух и более ядерных технологий не существовало…

- Следующую информацию, которую можно выудить из системы, это информация о медиа устройствах и устройствах ввода компьютера или ноутбука. Всё про видео, монитор, звук, им сопутствующие драйверы. Наконец, информация об установленной версии DirectX, которую так часто проверяют при покупке новых игр и соответствии предъявляемым требованиям к системе.

Выполняем команду

Выполняем команду

Пуск – Выполнить (Найти программы и файлы) – dxdiag

Нас встретит вот окно:

Пробегитесь по вкладкам окна средства диагностики DirectX. Вся информация про систему, мышь, клавиатуру, монитор, сеть к вашим услугам.

Как узнать модель материнской платы? Знакомьтесь: WMIC.

Вообще, именно Консольный инструментарий управления Windows WMIC является неоценимым помощником в случаях, когда Windows не запускается. Если вам нужна информация по конкретным узлам Windows, вам помогут вот эти команды. Нам снова понадобится консоль cmd от имени администратора. Оттуда вводим команду:

wmic baseboard get product,Manufacturer,version,serialnumber

Окно немедленно выведет информацию о центральной плате компьютера в несколько столбцов:

Узнаем размер оперативной памяти и всё остальное…

Всё тоже самое, только теперь это команда:

wmic MEMORYCHIP get BankLabel,DeviceLocator,Capacity,Tag

консоль вернёт количество установленных планок RAM с объёмом памяти на каждую в байтах. Можно попросить выдать эту информацию в текстовом формате. Команда примет вид:

Можно попросить выдать эту информацию в текстовом формате. Команда примет вид:

wmic MEMORYCHIP get >RAM.txt

В папке C:\Windows\System32 вы найдёте файл RAM.txt и прочитаете всё про планки памяти. Или можно не искать, набив тут же команду:

start RAM.txt

Привожу список полезных команд WMIC. Их можно использовать следующим образом:

- откроем cmd

- пишем wmic

- вводим любую из команд

Собственно, сами команды:

- модель материнской платы — baseboard get product

- версия и название BIOS — bios get name, version

- название процессора — cpu get name

- максимальная скорость процессора — cpu get MaxClockSpeed

- разрешение экрана монитора — desktopmonitor get screenheight, screenwidth

- имя и производитель жёсткого диска — diskdrive get Name, Manufacturer, Model

- информация по ОС — OS get Version, FreePhysicalMemory, FreeVirtualMemory, LastBootUpTime, NumberofProcesses, status

- список установленных программ — product list brief

- удаление программы — product where name=»имя-программы» call uninstall

- список и даты обновлений — qfe get description,installedOn

- MAC адрес- nic get macaddress

- температура на плате в Кельвинах (работает не на всех версиях) — /namespace:\\root\wmi PATH MSAcpi_ThermalZoneTemperature get CurrentTemperature.

Этот пункт мы ещё с вами разберём.

Этот пункт мы ещё с вами разберём.

На этом всё, что я хотел вам показать. Если вам понадобится гораздо более детальная информация об установленном оборудовании, например, если нужно узнать информацию о компьютере при замене или добавлении оборудования, представленных подробностей недостаточно. Нам придётся воспользоваться специальными программами и утилитами. К их числу можно отнести, например, PC Wizard или CPU-Z.

Успехов

КАК УЗНАТЬ ИНФОРМАЦИЮ О КОМПЬЮТЕРЕ, ОПЕРАЦИОННОЙ СИСТЕМЕ, ВИДЕОКАРТЕ, МАТЕРИНСКОЙ ПЛАТЕ? | FixforPC

Как узнать информацию о компьютере, операционной системе, видеокарте, материнской плате?

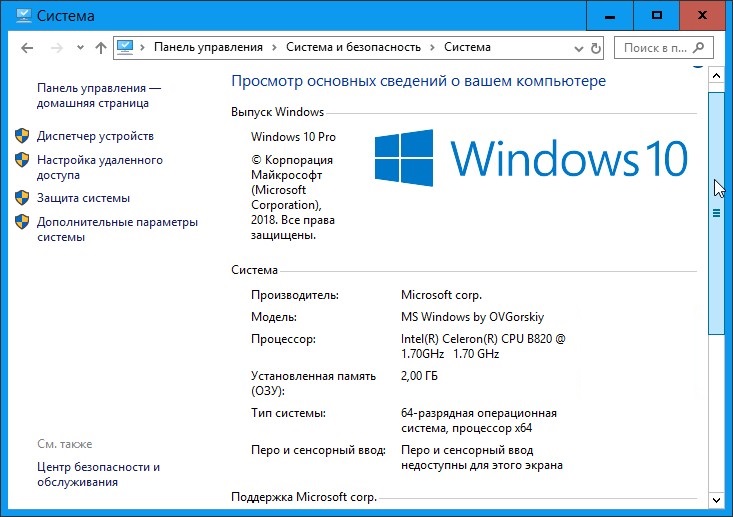

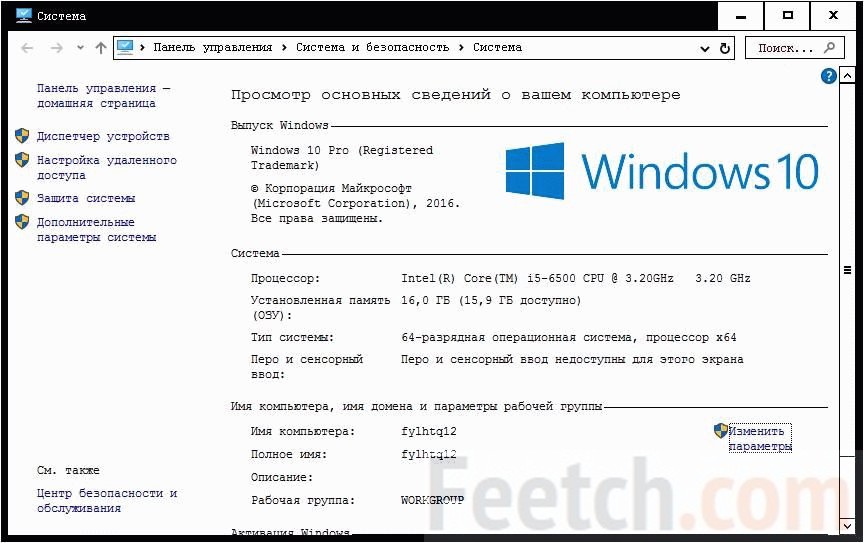

Иногда требуется узнать установленную версию Windows, разрядность компьютера, тип видеоадаптера. Для ноутбуков, особенно для поиска драйверов, узнать модель ноутбука. Как же всё это сделать?

1.

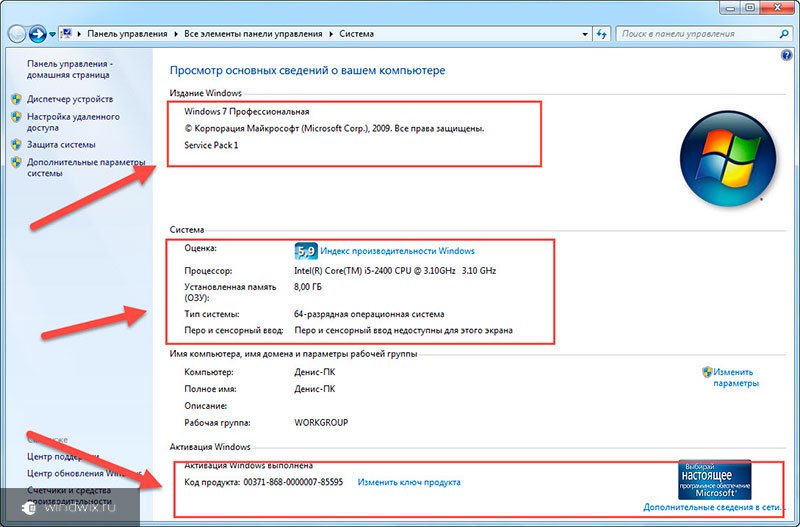

Как узнать какая версия Windows 7 установлена на компьютере и узнать её разрядность?-Открываем меню «Пуск» и нажимаем правой кнопкой мыши по пункту«Компьютер«;

-В появившемся меню выбираем пункт «Свойства».

Здесь можно узнать версию Windows, а так же разрядность системы.

2.

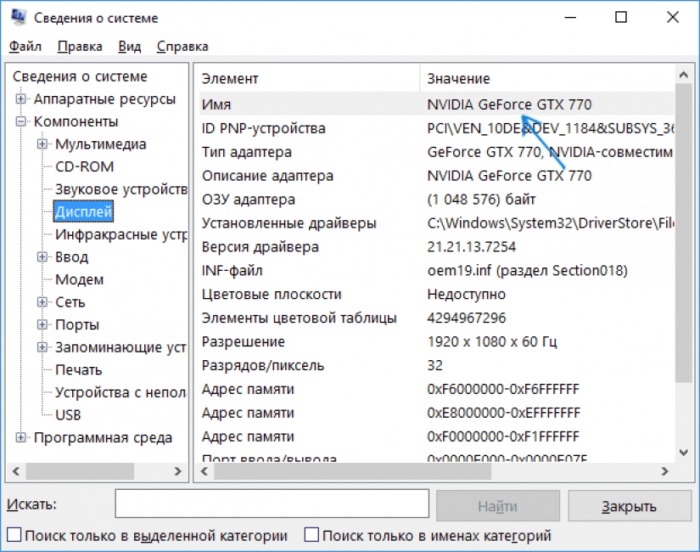

Как узнать модель/марку компьютера, процессора?Компонент «Сведения о системе»

(также называемый msinfo32.exe) отображает подробные сведения о конфигурации оборудования, компонентах и программном обеспечении компьютера.Для того чтобы открыть приложение «Сведения о системе», нажмите кнопку «Пуск». В окно поиска введите «Сведения о системе», а затем в списке результатов выберите пункт «Сведения о системе».

В левой области окна «Сведения о системе» приведен список категорий, а в правой — подробные сведения о каждой из них.

Здесь вы можете узнать аппаратной и программное обеспечения вашего компьютера, в том числе сведения о драйверах

3.

Как узнать модель видеокарты компьютера?Модель видеокарты можно узнать через «Диспетчер устройств» в контекстном меню «Компьютер» — «Свойства» — «Диспетчер устройств», выбрав раздел «Видеоадаптеры», а так же следующим образом:

На рабочем столе нажмите правой кнопкой мыши для открытия контекстно меню, и выберите пункт

В появившемся меню выберите пункт «Дополнительные параметры» и выберите пункт «Адаптер».

Здесь вы можете узнать сведения о видеокарте компьютера, а так же объём видеопамяти.

Все эти сведения особенно могут пригодиться при поиске драйверов для вашего компьютера.

Как узнать свой ядро компа. Как узнать сколько ядер в компьютере и какие работают. Лучшие программы для просмотра информации о процессоре

Благодаря многоядерности обработка данных происходит в несколько потоков, что в несколько раз увеличивает скорость выполнения расчётов. Однако у этой технологии есть свой минус. Программа должна быть оптимизирована для многоядерного процессора, в противном случае она может работать ещё медленнее, чем на процессоре с одним ядром.

Как проверить сколько ядер на компьютере

В операционной системе Windows давно предусмотрен этот вопрос, что позволяет выполнить запрос в несколько шагов.

Количество элементов в списке и есть количество ядер в вашем центральном процессоре. На скриншоте мы видим, что процессор обладает 4 ядрами.

На скриншоте мы видим, что процессор обладает 4 ядрами.

Этот способ подойдет для операционных систем Windows 10. На более младших системах алгоритм практически такой же, различается только способ открытия панели управления. Однако компания Intel выпускает ещё и процессоры с технологией гиперпоточности (Hyper-threading). Если вы владелец такого процессора, то, вероятнее всего, способ покажет неверный результат из-за особенностей технологии (физические ядра в ней могут быть разделены и показаны как несколько ядер). Если в вашем процессоре есть технология Hyper-threading – не расстраивайтесь, для вас мы тоже сможем посчитать количество ядер.

Определяем количество ядер при помощи утилит

В интернете существует множество программ для отображения информации о компьютере. Обратимся к бесплатной и одной из самых популярных программ – CPU-Z. Как ей пользоваться:

Но получить эту информацию можно и без дополнительных утилит. Рассмотрим третий способ.

Диспетчер задач Windows

- Чтобы открыть диспетчер задач, одновременно нажмите три кнопки – Ctrl+Alt+Delete.

В появившемся меню выберете одноимённый пункт. Вариант №2: щелкните правой кнопкой мыши на значке Windows в левом нижнем углу. В открывшемся контекстном меню выберите пункт «Диспетчер задач»

В появившемся меню выберете одноимённый пункт. Вариант №2: щелкните правой кнопкой мыши на значке Windows в левом нижнем углу. В открывшемся контекстном меню выберите пункт «Диспетчер задач»

- В открывшемся окне найдите вкладку «Производительность» (или синонимичное слово). Если у вас Windows Vista/7, то количество окон под текстом «Хронология загрузки ЦП” покажет количество ядер. В Windows 8/10 все ещё проще – их количество написано в правом нижнем углу.

Если нет доступа к компьютеру

В документации к процессору всегда имеется информация по поводу его ядер. В процессорах семейства Intel ядра обозначаются словами – Duo (2), Dual (2), Quad (4) и так далее. AMD немножко сложнее, здесь вам необходимо найти символ X, рядом с которым стоит цифра. Это выглядит, как «X 2», «X 4» и так далее. Именно эта цифра обозначает количество ядер.

Мы дали исчерпывающий список методов решения вашего вопроса. Если не получится что-то одно – попробуйте другое. Конечно, существуют и более продвинутые методы (такие, как получить информацию через BIOS), но зачем это нужно, когда есть множество простых способов. А какой из них применить – решайте сами.

Конечно, существуют и более продвинутые методы (такие, как получить информацию через BIOS), но зачем это нужно, когда есть множество простых способов. А какой из них применить – решайте сами.

От количества ядер в центральном процессоре сильно зависит общая производительность системы, особенно в многозадачном режиме. Узнать их количество можно как при помощи стороннего ПО, так и стандартными методами Windows.

Большинство процессоров сейчас 2-4 ядерные, но имеются дорогие модели для игровых компьютеров и дата-центров на 6 и даже 8 ядер. Ранее, когда центральный процессор имел всего одно ядро, вся производительность заключалась в частоте, а работа с несколькими программами одновременно могла полностью «повесить» ОС.

Определить количество ядер, а также посмотреть на качество их работы, можно при помощи решений, встроенных в саму Windows, или сторонних программ (в статье будут рассмотрены самые популярные из них).

Способ 1: AIDA64

– это популярная программа для мониторинга производительности компьютера и проведения различных тестов. ПО платное, но есть тестовый период, которого хватит для того, чтобы узнать количество ядер в ЦП. Интерфейс AIDA64 полностью переведён на русский язык.

ПО платное, но есть тестовый период, которого хватит для того, чтобы узнать количество ядер в ЦП. Интерфейс AIDA64 полностью переведён на русский язык.

Инструкция выглядит следующим образом:

Способ 2: CPU-Z

CPU-Z – бесплатная программа, которая позволяет получить всю основную информацию о комплектующих компьютера. Имеет простой интерфейс, который переведён на русский язык.

Чтобы узнать количество ядер при помощи этого ПО, достаточно просто его запустить. В главном окне найдите в самом низу, в правой части, пункт «Cores» . Напротив него будет написано количество ядер.

Способ 3: Диспетчер задач

Данный способ подходит только для пользователей ОС Windows 8, 8.1 и 10. Выполните эти действия, чтобы узнать количество ядер таким способом:

Способ 4: Диспетчер устройств

Этот способ подходит для всех версий Windows. Используя его, следует помнить, что на некоторые процессоры от Intel информация может быть выдана неверно. Дело в том, что ЦП от Intel используют технологию Hyper-threading, которая делит одно ядро процессора на несколько потоков, тем самым повышая производительность. Но при этом «Диспетчер устройств» может видеть разные потоки на одном ядре как несколько отдельных ядер.

Дело в том, что ЦП от Intel используют технологию Hyper-threading, которая делит одно ядро процессора на несколько потоков, тем самым повышая производительность. Но при этом «Диспетчер устройств» может видеть разные потоки на одном ядре как несколько отдельных ядер.

Приветствую всех! Недавно мне друг задал вопрос как узнать сколько ядер в компьютере. Нынешние ОС (например, Windows 7, 8.1) требуют от компьютера больше вычислительных мощностей, и сейчас одно или два ядра вряд ли будут удовлетворять их потребности. По этой причине изготовители стараются интегрировать больше ядер в современные персональные компьютеры, при этом хотят сэкономить на стоимости.

Как правило, на данный момент производят 2х, 4х ядерные ноутбука и 4х ядерные процессоры для ПК. Рано или поздно пользователю ПК понадобится узнать, сколько ядер процессора в его системном блоке.

Узнать это можно быстро и легко. Есть программные продукты, при помощи которых можно собрать фактически все параметры системы, включая видеокарту, оперативную память и многое другое. Обратите внимание на программу Everest – она отлично подойдет для таких целей.

Обратите внимание на программу Everest – она отлично подойдет для таких целей.

Существуют и отдельные продукты, позволяющие нам узнать , либо же . Однако в данном случае ничего этого не понадобится. Мы узнаем количество ядер средствами, которые предоставляет Windows.

Как узнать сколько ядер в компьютере? Первый метод.

Если вы еще не знаете как узнать сколько ядер в компьютере то советую внимательно прочитать два варианта.

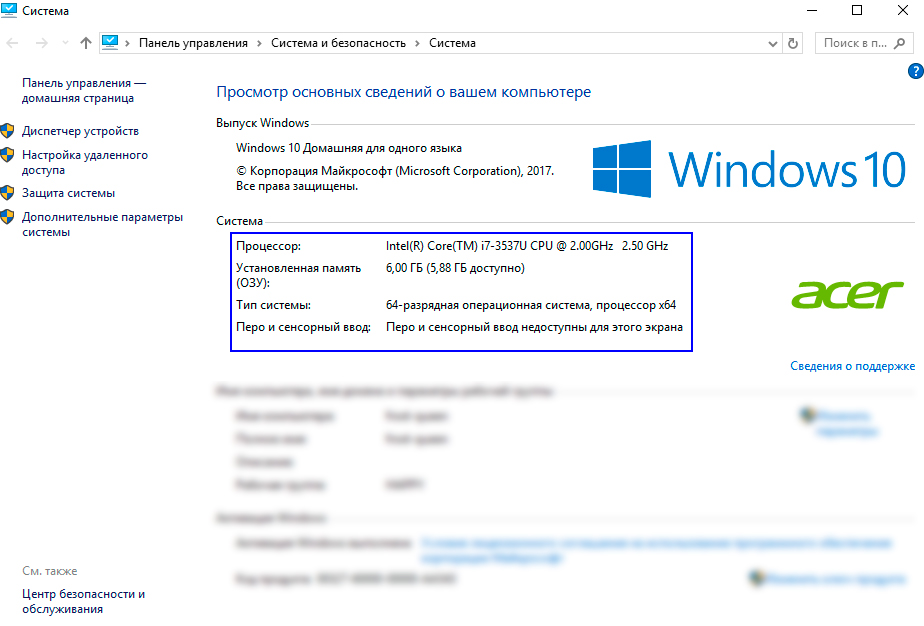

Таким образом, вы попали в свойства ПК. Тут можно узнать объем оперативной памяти, тип процессора и так далее. Однако чтобы узнать количество ядер, следует отыскать слева строчку «Диспетчер устройств».

Зайдите в «Диспетчер устройств» и нажмите на пункт «Процессоры». Дабы развернуть информацию о нем, нажмите на небольшой треугольник, находящийся напротив самого пункта.

В результате отобразилось количество ядер в процессоре. Их может быть и 2, и 3 и 4.

Второй метод проверки количества ядер на компьютере

Необходимо активировать диспетчер задач: правой кнопкой мыши кликните на панели быстрого запуска, а в результирующем окне найдите и нажмите на пункт «Запустить диспетчер задач».

Сверху будут располагаться различные вкладки, вам следует выбрать «Быстродействие». Затем посмотрите на хронологию загрузки центральной памяти (ЦП). Каждое окно отображает загрузку одного ядра. Это значит, если у вас четыре таких окна, то есть и четыре ядра.

На заметку! Если вам интересно как я пишу то прочитайте еще статьи на тему или что делать в первую очередь если . Еще советую прочитать .

На этой ноте буду закругляться. Думаю вам понятно как узнать сколько ядер в компьютере. Советую вам задавать свои вопросы в комментариях если что-то не понятно, а я всем с радостью отвечу. В конце желаю всем своим читателям и подписчикам огромного здоровья и мира!

С Ув. Евгений Крыжановский

Процессор представляет собой сердце компьютера. От его работы напрямую зависит функционирование всего технического устройства. Для современных операционных систем, например, Windows 7 или 8, одного ядра в системном блоке недостаточно. Тоже самое касается многих игр и приложений, часто необходимых для работы. Конечно, производители стараются увеличить мощность компьютера, при этом стараясь не слишком повысить его в цене. Если вы задались вопросом, как узнать, скольки ядерный процессор стоит на компьютере, то нижеприведенные способы вам в этом помогут.

Конечно, производители стараются увеличить мощность компьютера, при этом стараясь не слишком повысить его в цене. Если вы задались вопросом, как узнать, скольки ядерный процессор стоит на компьютере, то нижеприведенные способы вам в этом помогут.

Первый способ

Узнать технические характеристики процессора помогают дополнительные утилиты, которые можно установить на компьютер. Они могут определить различные параметры, в том числе и объем оперативной памяти, характеристики звуковой карты и т. д. Подобные программы помогут и тем, кто интересуется, как узнать скольки ядерный процессор на телефоне. Кроме того, в операционной системе есть специальные функции, которые помогут нам решить данную задачу. Рассмотрим подробнее основные шаги в Windows.

Находим иконку Мой компьютер на рабочем столе. Можно найти данную ссылку, зайдя в меню Пуск. На нее кликаем мышью, правой кнопкой. Перед пользователем выпадает окно, в котором нужно выбрать Свойства.

В данном разделе собрана информация о многих характеристиках компьютера. К примеру, здесь содержится информация о производительности системы, типе процессора, размере оперативной памяти и т. д. Для того чтобы уточнить, какое количество ядер в процессоре, в левом столбце нужно выбрать и нажать Диспетчер устройств. В этом разделе находим пункт Процессоры. Слева от него расположен небольшой треугольник. Если его нажать, то развернется информация о количестве ядер процессора.

К примеру, здесь содержится информация о производительности системы, типе процессора, размере оперативной памяти и т. д. Для того чтобы уточнить, какое количество ядер в процессоре, в левом столбце нужно выбрать и нажать Диспетчер устройств. В этом разделе находим пункт Процессоры. Слева от него расположен небольшой треугольник. Если его нажать, то развернется информация о количестве ядер процессора.

Второй способ

Если вы интересуетесь, как узнать скольки ядерный процессор на смартфоне, ноутбуке или стационарном компьютере, то помните, что довольно просто определить этот параметр с помощью специальных утилит, также при помощи них можно еще . А мы рассмотрим еще один способ, в котором используем только средства операционной системы. Он даже более простой, чем предыдущий.

Для этого запускаем диспетчер задач. Данное действие можно выполнить, кликнув правой кнопкой мыши на любом пустом месте панели быстрого пуска. После этого перед вами появится окно, в котором нужно перейти по ссылке Запустить диспетчер задач. Если диспетчер задач не открывается, а вместо это появляется сообщение о том, что диспетчер задач отключен администратором, то как его включить вы сможете причитать в этой . После того, как диспетчер задач запустился, нужно выбрать вкладку Быстродействие.

Если диспетчер задач не открывается, а вместо это появляется сообщение о том, что диспетчер задач отключен администратором, то как его включить вы сможете причитать в этой . После того, как диспетчер задач запустился, нужно выбрать вкладку Быстродействие.

Здесь будет показана хронология загрузки центральной памяти. В каждом окне показывается загрузка ядра. На данном примере два окна – следовательно, компьютер имеет двуядерный процессор. Кроме того, встречаются четырех- и шестиядерные процессоры. Встречаются компьютеры, в которых только три ядра.

Собственно, последнее объясняется следующим образом. Изначально производитель выпускает компьютер с четырьмя ядрами. Однако, на технических испытаниях одно ядро не проходит тестирование. В таком случае его блокируют, и компьютер становится трехядерным.

Поэтому перед приобретением подобной техники, подумайте, стоит ли она того. Также при приобретении компьютера обращайте внимание о том какой производитель процессора: AMD или Intel. Процессоры какой фирмы лучше выбрать сможете узнать .

Процессоры какой фирмы лучше выбрать сможете узнать .

Итак, мы рассмотрели наиболее простые способы того, как определить, сколько ядер есть в процессоре. Данная характеристика является довольно важной для определения мощности компьютера. Конечно, этим параметром следует поинтересоваться во время приобретения техники. Но если вы забыли или не смогли по какой-либо другой причине, то вполне можете воспользоваться Диспетчером задач или меню Диспетчера устройств.

Обычно количеством ядер процессора интересуется пользователь, который хочет его поменять. Существует множество способов определить, сколько ядер включено в ЦП, из них наиболее простые:

- По маркировке центрального процессора.

- Через БИОС.

- Программным способом.

Шаг 1. Извлеките центральный процессор и очистите его от нанесенной термопасты.

Шаг 2.

Определение количества ядер центрального процессора через БИОСВажно! После установки процессора обратно в гнездо, не забудьте обновить на нем термопасту.

Данный состав нужен для более плотного прилегания радиатора охлаждения к центральному процессору. Термопасту желательно менять не реже раза в год, чтобы избежать перегрева компьютера и неполадок с ним связанных.

Шаг 1. При загрузке вашего ПК нужно нажать клавишу F2 или Del.

На заметку! Для некоторых моделей ноутбуков существует собственная, отдельная от клавиатуры кнопка входа в БИОС. Внимательно ознакомьтесь с технической документацией, если указанные ранее клавиши не производят действий. На стартовом экране может быть указана дополнительная опция просмотра системной информации, в данном случае системное окно открывается по нажатии на клавишу F9.

Шаг 2. Информация о версии ЦП при использовании упрощенного режима отображается в основном окне интерфейса, в разделе «Information».

Важно! В зависимости от производителя и версии прошивки БИОС может выглядеть иначе.

Например, для InsydeCorp. V1.03, он выглядит следующим образом:

Шаг 3. Введите модель Вашего процессора в поисковой сайт, перейдите на сайт с описанием и найдите данные о ядрах.

Msinfo32Шаг 1. Для запуска утилиты следует воспользоваться комбинацией клавиш Win+R, в строке ввода набрать имя приложения «Msinfo32» и нажать «ОК».

Шаг 2. В появившемся окне интерфейса при переходе по ссылке «Сведения о системе» выводятся данные о компании производителе, модели ЦП и количестве ядер.

Определение количества ядер центрального процессора через утилиту dxdiagНа заметку! Обратите внимание, программа «Msinfo32» установлена в ОС начиная с Windows 7. Для XP и более старых систем стоит перейти в папку system32 и проверить, есть ли там указанная утилита.

Шаг 1. Для запуска утилиты нужно воспользоваться комбинацией клавиш Win+R, в строке ввода набрать имя приложения «dxdiag» и кликнуть мышью по кнопке «ОК».

Шаг 2. В запустившемся окне на вкладке «System» в строке «Processor» представлены данные о компании производителе, модели ЦП и количестве ядер.

Определение модели центрального процессора через программу EverestПрограммный продукт является платным, но существует тестовый период 30 дней.

Шаг 1. После установки запустите программу.

Шаг 2. Раскройте список «Системная плата».

Шаг 3. Выберите опцию «ЦП». В значении поля «Тип ЦП» расположены данные о типе Вашего процессора.

Выяснение модели сокета центрального процессора через программу CPU- zНа заметку! Обратите внимание, что строка «Загрузка ЦП» выдает информацию о количестве одновременно обрабатываемых потоков, а не

Программный продукт является свободно распространяемым.

После запуска приложения нужно воспользоваться вкладкой «CPU» и найти строку «Cores».

Узнать версию Windows через свойства компьютераВажно! Обратите внимание, что значение « Threads» описывает количество одновременно обрабатываемых потоков.

Шаг 1. Чтобы узнать модель центрального процессора откройте «Пуск» и найдите опцию «Компьютер». Вызовите контекстное меню, и перейдите в «Свойства».

Переходим о «Пуск» — «Компьютер» -контекстное меню — «Свойства»

Шаг 2. Развернувшееся окно предоставит информацию о производителе, наименовании и частоте ядер используемых центральным процессором.

Важно! Часто в интернете описывают способы нахождения количества ядер через «Диспетчер задач» или «Диспетчер устройств». Эти способы неверные! И в первом и во втором случае реально отражается число одновременно обрабатываемых потоков, а не количество ядер. Представленные ниже скриншоты сделаны на ноутбуке с двухъядерным процессором.

ЗаключениеЧитайте лучшие способы определения названия процессора на ПК в новой статье —

Мы описали семь разных способов выявления данных о количестве ядер процессора. Три из указанных методов доступны вместе с операционной системой, два можно использовать даже без ОС, два требуют установки дополнительного программного обеспечения. Оценка каждого программного метода приведена в сводной таблице.

| Сведения\Наименование | БИОС | Утилита Msinfo32 | Утилита dxdiag | Everest | Cpu-z | Свойства системы |

|---|---|---|---|---|---|---|

| Лицензия | Поставка с материнской платой | Поставка с Windows | Поставка с Windows | Платная | Бесплатная | Поставка с Windows |

| Русский язык | В зависимости от версии | В зависимости от версии Windows | В зависимости от версии | В зависимости от версии | В зависимости от версии Windows | |

| Информация о модели ЦП | Да | Да | Да | Да | Да | Да |

| Информация о количестве ядер | Нет | Да | Да | Да | Да | Да |

| Удобство интерфейса (от 1 до 5) | 5 | 5 | 5 | 5 | 5 |

Видео — Как узнать скольки ядерный процессор

5 простых способов узнать, какая видеокарта установлена на вашем компьютере

Знать, какая видеокарта стоит на компьютере должен каждый пользователь. Существует множество причин, по которым срочно может понадобится эта информация, среди них:

Существует множество причин, по которым срочно может понадобится эта информация, среди них:

- Чтобы знать соответствует ли ваша видеокарта тем системным требованиям, которые предъявляются для нормальной работы, например, компьютерными играми.

- Когда необходимо обновить или скачать нужные драйвера с официального сайта-производителя видеокарты.

Решить этот вопрос можно довольно просто, если к примеру у вас сохранилась коробка от устройства или технический паспорт к нему. Также можно открыть системный блок и посмотреть название видеокарты и нанесенные на ней обозначения.

Чтобы узнать, какая видеокарта установлена, можно просто открыть системный блок и посмотреть на номиналы самой видеокарты

Но что делать, если коробка с тех.паспортом давно утрачена, а прибегать к такой кардинальной мере, как разборка компьютера нам не хочется, да в этом и нет необходимости. Ведь существует несколько простейших способов, как выяснить эту недостающую нам информацию. Об этих методах и пойдет речь в данной статье.

Об этих методах и пойдет речь в данной статье.

Способ 1. Самый простой совет, как найти информацию о видеокарте на своем компьютере

Достаточно просто найти информацию о том, какая видеокарта стоит у нас на компьютере, если установлены все драйвера. Для этого необходимо всего лишь вызвать «Диспетчер устройств». Делается это так:

- Нажимаем «Пуск» и далее в «Панель управления»

Вызываем меню «Пуск», а затем «Панель управления»

- Переходим в раздел «Система и безопасность»

Заходим в раздел Система и безопасность

- Далее заходим в пункт «Система»

Далее переходим в раздел «Система»

- Переходим в «Диспетчер устройств»

Перед нами открывается страница, содержащая все сведения о нашем компьютере.Слева мы видим дополнительное меню, в котором отдельным пунктом указано «Диспетчер устройств» — кликаем по этому пункту.

Нажимаем на пункт «Диспетчер устройств»

В разделе «Диспетчер устройств» нам доступна вся информация об установленных на нашем компьютере устройствах, в том числе и о видеокартах.

Примечание: Открыть «Диспетчер устройств» можно еще одним, более простым, способом — наведя курсор на иконку «Компьютер» и кликнув по ней правой кнопкой мыши. В диалоговом окне выбираем «Свойства», а далее на открывшейся вкладке «Система» слева находим нужный раздел «Диспетчер устройств».

На компьютере либо ноутбуке отрыть «Диспетчере устройств» можно еще одним способом

Способ 2. Нам поможет Windows – простейший способ узнать сведения о видеокарте

Итак, еще один метод вычисления данных о видеокарте заключается в таком порядке несложных действий:

Способ 3. Вся информация о видеокарте — через командную строку

Еще один простейший способ получить сведения о нашем видеоадаптере – это вызвать командную строку одновременным нажатием двух клавиш на клавиатуре «R» и «Win».

В появившемся окне вводим команду «dxdiag» и нажимаем «Ок».

В командную консоль вводим команду «dxdiag» и нажимаем «Ок»

Перед нами тут же откроется окно «Средства диагностики DirectX».

В «Средствах диагностики..» переходим на вкладку «Экран» и читаем все сведения о видеокарте

Переходим во вкладку «Экран», где считываем всю необходимую информацию о нашей видеокарте.

Однако данные способы выяснить информацию о видеокарте не всегда могут принести желаемый результат. Они эффективны лишь в том случае, когда у нас благополучно установлены все необходимые драйвера для видеокарты. Что же делать, если драйвера у нас отсутствует? Нам помогут следующие способы.

Способ 4. Узнаем информацию о видеокарте при помощи программы GPU-Z

Чтобы выяснить, какая все-таки видеокарта стоит на нашем компьютере либо ноутбуке, когда нет соответствующих драйверов, поможет специальная программа GPU-Z.

Программа GPU-Z — удобная утилита для вывода информации о вашей видеокарте

Небольшое руководство по работе с данной программой:

Шаг 1. Скачиваем программу

Это небольшая, совершенно бесплатная утилита, скачать которую можно с русскоязычной версии сайта официального представителя по адресу:

http://cpuz. ru/gpuz_download.htm (выбираем «Русская версия»).

ru/gpuz_download.htm (выбираем «Русская версия»).

Скачиваем русскую версию программы с официального сайта

Шаг 2. Производим запуск и установку

Программа легко устанавливается и запускается, не смотря на английский интерфейс самой установки.

Далее перед нами открывается полностью русифицированная версия утилиты.

Программа очень удобна для работы поскольку содержит русский интерфейс, она позволяет увидеть всю информацию о нашей видеокарте

Шаг 3. Изучаем предоставленную информацию

Программа GPU-Z не только предоставляет нам информацию о названии видеокарты, но и с ее помощью мы также узнаем производителя.

С помощью программы нам становится доступным не только название видеокарты, но и ее производитель

Способ 5. Лучшая программа для определения видео устройства — AIDA64

Получить подробные сведения обо всем оборудовании нашего компьютера поможет универсальная и очень полезная программа AIDA64, более ранняя версия которой называлась Everest.

AIDA64 — мощный инструмент, позволяющий узнать все сведения о компьютере

Итак, для начала посетим официальный сайт компании-разработчика, который доступен по адресу: http://www.aida64.com

Надо сказать, что безусловными плюсами программы является ее доступность, поскольку версия бесплатна, а также наличие русского интерфейса.

Итак, выполняем дальнейшие действия, в соответствии с такими рекомендациями:

Скачиваем программу AIDA64 с сайта разработчика

Выбираем версию программы AIDA64 с официального сайта разработчика

Устанавливаем программу с помощью «Мастера установки»

Запускаем Мастер установки Аида

Запускаем программу

Программа Аида проста в работе, благодаря русскому интерфейсу

После завершения установки, программа автоматически запускается.

Работа с программой AIDA64

Перед нами открывается рабочее окно программы с понятным русским интерфейсом.

Выбираем раздел «Компьютер» и далее кликаем опцию «Суммарная информация».

Выбираем «Компьютер», далее «Суммарная информация»

Смотрим правую часть программы и находим раздел «Отображение».

В разделе Отображение выбираем вкладку 3D-акселератор

Далее нажимаем на строчку «3D-акселератор» и видим, как программа AIDA64 выдает нам всю информацию о видеокарте, установленной на компьютере, вплоть до определения ее точной модели, а не просто семейства.

Программа открывает нам всю информацию об установленных на компьютере видеокартах

Полезное видео по теме

Что такое модуль TPM и как он поможет защитить информацию на компьютере

Материл обновлен в сентябре 2021 года. Сегодня для защиты компьютерных данных повсеместно используют шифрование. Обычно мы говорим о криптографических программах, таких, как Veracrypt. Но справляться с подобными задачами помогают и физические чипы. Одно из таких полезных устройств называют Trusted Platform Module, «доверенный платформенный модуль» или просто TPM. В этой статье мы выясним, как пользователю Windows определить наличие TPM-модуля у себя в компьютере.

Сегодня для защиты компьютерных данных повсеместно используют шифрование. Обычно мы говорим о криптографических программах, таких, как Veracrypt. Но справляться с подобными задачами помогают и физические чипы. Одно из таких полезных устройств называют Trusted Platform Module, «доверенный платформенный модуль» или просто TPM. В этой статье мы выясним, как пользователю Windows определить наличие TPM-модуля у себя в компьютере.

Зачем нужен TPM

Модуль может оказаться полезен, например, для:

- Шифрования данных на жестком диске (скажем, в связке с Windows Bitlocker).

- Аутентификации пользователя (при входе в устройства, сети, сервисы). В частности, отпечатки пальцев со сканера – защитного устройства на многих современных моделях ноутбуков – могут храниться в TPM.

- Защиты программ от изменений, защиты от нарушений лицензионных соглашений.

- Аппаратная защита от вирусов, троянов и прочей компьютерной нечисти.

Вероятно, самый распространенный сценарий использования TPM – шифрование жесткого диска. Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

В Windows 10 pro и Windows 8 pro есть программа Bitlocker. С ее помощью можно включить на компьютере полнодисковое шифрование. Тут-то и пригодится TPM. Модуль позволит создать и хранить криптографические ключи, нужные для шифрования. При этом TPM не является частью Windows. Он не зависит от возможных уязвимостей ни в самой операционной системе, ни в прикладных программах.

Если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, пара Bitlocker + TPM не разрешат доступ к диску. Если злоумышленник вынет жесткий диск из корпуса изъятого компьютера и подключит диск к своему компьютеру (а так обычно и делают), Bitlocker + TPM тоже защитят ваши данные. Любая попытка «обойти» оригинальную конфигурацию загрузки приведет к неудаче. (Точнее, потребуется специальный ключ).

(Точнее, потребуется специальный ключ).

Можно ли пользоваться полнодисковым шифрованием без TPM? Да, конечно. Криптомодуль делает этот процесс в чем-то удобнее для пользователя. Если он у вас есть – значит, у вас, как минимум, есть выбор, и вы можете попробовать что-то новое для безопасности своего компьютера.

Как выглядит TPM

«Классический» дискретный TPM – микроплата, вставленная в разъем на материнской плате. Разъем (на сленге компьютерщиков – «колодка»), как правило, имеет маркировку «TPM». Если вы дружите с отверткой, можете заглянуть внутрь своего десктопа и поискать TPM-разъем самостоятельно. Как правило, он находится на краю материнской платы рядом с разъемами для подключения внешних («корпусных») USB-портов и аудиоразъемов. На этой странице вы можете видеть, как выглядит сам криптомодуль и гнездо для TPM на материнской плате ASUS ROG MAXIMUS X APEX. Другой вариант – когда TPM-модуль распаян прямо на материнской плате.

ASUS TPM-M R2.0 модульФункции криптомодуля могут быть реализованы программно, в прошивке. Например, у AMD это называется fTPM (firmware-based TPM). Если на компьютере есть и fTPM, и разъем для дискретного криптомодуля, выбор между ними пользователю предстоит сделать в BIOS.

Как узнать, есть ли у меня TPM

«Раскрутить и посмотреть» – не всегда хороший совет. Если у вас, допустим, ультрабук, то для доступа к внутренностям может понадобиться выкрутить 5-10 крошечных винтиков, а потом отыскивать нужную микросхему в плотной компоновке мелких деталей. Вряд ли вы захотите удовлетворять свое любопытство таким способом.

Способ 1

Загляните в диспетчер устройств Windows. Если в разделе устройств безопасности вы видите строчку типа «Trusted Platform Module 2.0», значит, у вас есть криптомодуль.

Способ 2

Запустите в командной строке (клавиша Windows + R) утилиту tpm.msc. (Наберите и нажмите Enter). Утилита покажет наличие (или отсутствие) TPM.

Способ 3

Все еще не уверены? Попробуйте открыть командную строку с правами администратора (клавиша Windows + Х, соответствующий пункт меню) и выполните команду:

wmic /namespace:\\root\cimv2\security\microsofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки возвращают значение «TRUE», вы счастливый обладатель TPM. В противном случае вы увидите надпись «Отсутствуют экземпляры».

Впрочем, модуль может быть принудительно отключен в UEFI/BIOS. Чтобы выяснить, так ли это, перезагрузите компьютер, войдите в UEFI/BIOS и отыщите в настройках что-нибудь вроде «TPM configuration» или «Security Chip» (название пункта меню зависит от вашего компьютера).

Возможна ситуация, когда у вас нет доступа к компьютеру (например, вы только собираетесь его приобрести). Тогда лучше заранее поискать спецификации компьютера и/или материнской платы. Примеры:

- Сайт компании Dell рассказывает, в каких ноутбуках Dell установлены чипы TPM (и какие именно чипы).

- Описание ноутбука Lenovo ThinkPad X280. Производитель прямо говорит о наличии дискретного чипа TPM.

- Спецификации материнской платы ASRock B450M Pro4-F. В разделе «Коннекторы» вы можете видеть «1хTPM» – значит, у этой платы есть соответствующий разъем для подключения криптомодуля (но не сам модуль).

Хотите узнать о TPM больше?

Опасности взлома и что хакер может сделать с вашим компьютером

Как действуют хакеры и как защитить себя

Компьютерные угрозы создают люди, а не компьютеры. Компьютерные хищники преследуют других ради собственной выгоды. Предоставьте хищникам доступ в Интернет — и к вашему компьютеру — и угроза, которую они представляют для вашей безопасности, возрастет в геометрической прогрессии. Компьютерные хакеры — это неавторизованные пользователи, которые взламывают компьютерные системы, чтобы украсть, изменить или уничтожить информацию, часто путем установки опасного вредоносного ПО без вашего ведома или согласия.Их умная тактика и подробные технические знания помогают им получить доступ к информации, которую вы действительно не хотите, чтобы они имели.

Как хакеры могут меня найти?

Любой, кто использует компьютер, подключенный к Интернету, подвержен угрозам, исходящим от компьютерных хакеров и сетевых хищников. Эти онлайн-злодеи обычно используют фишинг, спам по электронной почте или мгновенные сообщения, а также поддельные веб-сайты, чтобы доставить опасное вредоносное ПО на ваш компьютер и поставить под угрозу вашу компьютерную безопасность.

Компьютерные хакеры также могут попытаться получить доступ к вашему компьютеру и личной информации напрямую, если вы не защищены брандмауэром. Они могут отслеживать ваши разговоры или просматривать внутреннюю часть вашего личного веб-сайта. Обычно хищники, замаскированные под вымышленную личность, могут заманить вас в раскрытие конфиденциальной личной и финансовой информации или, что еще хуже.

Что может со мной сделать хакер?

Пока ваш компьютер подключен к Интернету, вредоносная программа, установленная хакером на ваш компьютер, незаметно передает вашу личную и финансовую информацию без вашего ведома и согласия.Или компьютерный хищник может наброситься на личную информацию, которую вы невольно раскрыли. В любом случае они смогут:

- Взломать ваши логины и пароли

- Украдите ваши деньги и откройте кредитную карту и банковские счета на свое имя

- Разрушьте свой кредит

- Запросить новую учетную запись Персональные идентификационные номера (PIN) или дополнительные кредитные карты

- Совершить покупки

- Добавьте себя или псевдоним, которым они управляют как авторизованный пользователь, чтобы упростить использование кредита.

- Получить авансы наличными

- Использование и злоупотребление своим номером социального страхования

- Продавать вашу информацию другим лицам, которые будут использовать ее в незаконных или незаконных целях

Хищники, преследующие людей в сети, могут представлять серьезную физическую угрозу.Исключительная осторожность при личной встрече с онлайн-«другом» или знакомым — лучший способ обезопасить себя.

Как я узнаю, что меня взломали?

Проверьте правильность ваших личных счетов, кредитных карт и документов. Есть ли необъяснимые транзакции? Сомнительные или несанкционированные изменения? В таком случае опасные вредоносные программы, установленные хищниками или хакерами, могут уже скрываться.

Что я могу сделать с компьютерными хакерами и хищниками?

Когда вы вооружаетесь информацией и ресурсами, вы лучше понимаете угрозы компьютерной безопасности и менее уязвимы для тактики угроз.Хакеры и хищники представляют одинаково серьезные, но очень разные угрозы.

Защитите себя в сети

- Постоянно проверяйте правильность личных счетов и сразу устраняйте неточности

- Будьте предельно осторожны при входе в чаты или публикации личных веб-страниц

- Ограничьте личную информацию, которую вы публикуете на личных веб-страницах

- Тщательно отслеживать запросы онлайн-«друзей» или знакомых на предмет хищнического поведения

- Не допускайте попадания личной и финансовой информации в онлайн-разговоры

- Будьте предельно осторожны, соглашаясь на личную встречу с онлайн-«другом» или знакомым

Советы по безопасности для предотвращения взлома

- Использовать двусторонний брандмауэр

- Регулярно обновляйте операционную систему

- Увеличьте настройки безопасности вашего браузера

- Избегайте сомнительных веб-сайтов

- Загружайте программное обеспечение только с сайтов, которым доверяете.Перед загрузкой внимательно оцените бесплатное программное обеспечение и приложения для обмена файлами.

Практикуйте безопасную электронную почту и протоколы вирусов и вредоносных программ

- Не открывать сообщения от неизвестных отправителей

- Немедленно удалять сообщения, которые вы подозреваете в спаме

- Убедитесь, что на вашем компьютере установлены лучшие программные продукты для обеспечения безопасности:

- Использовать антивирусную защиту

- Получите защиту от программ-шпионов

Защититесь от опасных онлайн-угроз

Незащищенный компьютер подобен открытой двери для компьютерных хакеров и хищников.Чтобы сделать еще один шаг вперед, защитите свой компьютер от хакеров, используя спам-фильтр или шлюз для сканирования входящей электронной почты или мгновенных сообщений. Такие продукты, как Webroot AntiVirus и Webroot Internet Security Complete предотвращают опасные вредоносные программы до того, как они могут проникнуть на ваш компьютер, стоять на страже у каждого возможного входа в ваш компьютер и отражать любые шпионские программы или вирусы, которые пытаются проникнуть, даже самые разрушительные и коварные штаммы. Хотя доступны бесплатные загрузки антишпионского ПО и антивируса, они просто не успевают за непрерывным натиском новых штаммов вредоносных программ.Ранее необнаруженные вредоносные программы часто могут нанести наибольший ущерб, поэтому крайне важно иметь своевременную и гарантированную защиту.

Webroot предлагает полную облачную защиту от вирусов и кражи личных данных для всех ваших устройств, не замедляя вас. Щелкните ссылку, чтобы узнать больше обо всех наших решениях по интернет-безопасности для дома.

Как проверить последние действия на моем компьютере?

Эта статья будет ответом на распространенный вопрос: «как мне проверить недавнюю активность на моем компьютере?» .Я покажу вам, как просматривать последние действия с помощью приложений, которые входят в состав Windows, а также программных решений CurrentWare для мониторинга сотрудников и компьютеров.

Проверка недавней активности на вашем компьютере позволяет вам видеть, как использовались устройства в вашей сети, позволяя вам исследовать подозрительную активность, такую как просмотр веб-страниц и изменение файлов в периоды, когда никто не должен был иметь доступ к ПК.

Программное обеспечение для проверки недавних действий на компьютерах сотрудников

Необходимо отслеживать активность компьютера на другом компьютере? С помощью программного обеспечения CurrentWare для мониторинга компьютеров сотрудников отслеживать действия за компьютерами так же просто, как установить решение на компьютеры сотрудников и создавать отчеты об их компьютерных действиях с удобной центральной консоли.

- Отслеживайте просмотр веб-страниц, включая время, проведенное на каждом сайте, точный URL-адрес, заголовок веб-страницы и т. Д.

- Отслеживайте использование приложений, чтобы узнать, кто играет в игры или использует неавторизованное программное обеспечение

- Отслеживайте время простоя, чтобы увидеть, насколько активны ваши сотрудники находятся на своих компьютерах

- Отслеживайте использование полосы пропускания, чтобы увидеть, кто замедляет работу сети с помощью потоковой передачи Netflix, Twitch и Sports

Оглавление

Как узнать, использовал ли кто-то мой компьютер?

Если вы обеспокоены тем, что кто-то другой использовал ваш компьютер, Windows включает бесплатные инструменты, которые вы можете использовать для проверки недавних действий на вашем компьютере.Если вы обнаружите события, которые произошли, когда вы не использовали свой компьютер, это может указывать на то, что ваш компьютер использовался без вашего ведома.

Использование средства просмотра событий Windows для проверки компьютерных событий

Примечание: При просмотре журналов в средстве просмотра событий Windows вы, вероятно, увидите несколько журналов событий ошибок, которые произошли на вашем компьютере. Это совершенно нормально и не является непосредственной причиной для беспокойства, если в остальном ваша машина работает без сбоев — приложение записывает все события на вашем компьютере, включая незначительные ошибки запуска и обработки, которые, вероятно, разрешились сами собой.

Windows Event Viewer — это служебная программа, которая входит в состав операционной системы Windows. Он предназначен для использования системными администраторами для просмотра журналов событий на локальных и удаленных машинах, но он также может сообщать вам, когда ваш компьютер был включен. Если ваш компьютер был включен, когда вы его не использовали, это может означать, что кто-то другой использовал ваш компьютер.

- Нажмите клавишу Windows на клавиатуре — символ Windows находится в нижнем левом углу большинства клавиатур, между клавишами CTRL и ALT.

- Введите Event — это выделит Event Viewer в поле поиска

- Нажмите клавишу Enter , чтобы запустить Event Viewer

- Дважды щелкните Журналы Windows на левой панели

- В раскрывающемся меню под Журналы Windows щелкните Система

- На правой панели щелкните Фильтр текущего журнала

- Это вызовет всплывающее меню Фильтр текущего журнала .Щелкните раскрывающееся меню Источники событий и прокрутите вниз, пока не увидите Power-Troubleshooter.

- Установите флажок рядом с средством устранения неполадок питания , затем щелкните в любом месте серой области в окне Фильтр текущего журнала , чтобы закрыть меню.

- Нажмите кнопку OK.

- Теперь в центральном окне вы будете видеть, когда ваш компьютер был включен. Если вы не включали компьютер для одного из перечисленных событий, возможно, кто-то другой использовал ваш компьютер.

Если вы используете Windows 10 Professional, вы также можете включить аудит событий входа в систему в редакторе локальной групповой политики. Это позволит вам отслеживать, какие учетные записи пользователей входят в ваши устройства Windows.

Если вы хотите отслеживать события входа в систему для нескольких компьютеров, вы можете использовать отчет отслеживания входа / выхода enPowerManager для мониторинга этих компьютерных действий в масштабе.

Как просмотреть недавно отредактированные файлы

Просмотр недавно отредактированных файлов на вашем компьютере с Windows позволит вам увидеть, какие файлы были открыты на вашем компьютере.Если вы обнаружите файлы, которые были недавно изменены, когда вы не использовали свой компьютер, это может означать, что на вашем компьютере был кто-то другой.

- Нажмите клавишу Windows на клавиатуре — символ Windows находится в нижнем левом углу большинства клавиатур, между клавишами CTRL и ALT.

- Введите Run — это выделит приложение Run в поле поиска

- Нажмите клавишу Enter , чтобы запустить приложение Run

- Во всплывающем окне введите Recent

- Откроется окно со всеми файлами, которые недавно редактировались на вашем компьютере.Скорее всего, там будут незнакомые файлы без значков — скорее всего, это временные файлы, которые не вызывают беспокойства.

- Вы можете отсортировать элементы по дате последнего изменения, щелкнув поле Дата изменения вверху. Если это вам не видно, Щелкните правой кнопкой мыши заголовки столбцов и выберите Дата изменения из раскрывающегося меню.

Как проверить активность просмотра Интернета на моем компьютере?

Каждый веб-браузер (Chrome, Firefox, Opera, Internet Explorer, Edge и т. Д.) Имеет собственную историю посещений в Интернете.Часто к нему можно получить доступ, запустив программу и нажав CTRL + H , чтобы открыть данные о просмотре на вашем устройстве.

К сожалению, если вы или другой пользователь просматривали страницы в режиме приватного просмотра, например в режиме инкогнито в Chrome или в режиме InPrivate в Edge, вы не сможете увидеть активность в Интернете за этот период с помощью этого метода.

К счастью, существуют инструменты для мониторинга активности компьютера, которые могут отслеживать историю просмотра веб-страниц, даже если используются режимы частного просмотра.

Используйте BrowseReporter для проверки использования приложений и активности в Интернете.CurrentWare BrowseReporter — это программное обеспечение для мониторинга компьютеров, которое можно использовать для отслеживания активности на вашем собственном компьютере или другом компьютере в вашей сети. BrowseReporter — это мощное программное обеспечение для отслеживания сотрудников, позволяющее отслеживать, как сотрудники используют Интернет и компьютерные приложения на рабочем месте.

BrowseReporter может отслеживать следующие действия на компьютере:

- Просмотр в Интернете: Отслеживайте все посещаемые веб-сайты, даже если включен приватный просмотр.

- Монитор пропускной способности: Использование пропускной способности может регистрироваться для устранения неполадок медленных интернет-соединений и обнаружения злоупотреблений пропускной способностью в сети.

- Использование приложений: BrowseReporter можно использовать для отслеживания приложений Windows.

Самым быстрым способом отслеживания активности веб-приложений и приложений на вашем компьютере будет выполнение автономной установки CurrentWare путем установки BrowseReporter, сервера CurrentWare, консоли CurrentWare и клиента CurrentWare на одном устройстве.

Как отслеживать активность на другом компьютере с помощью BrowseReporter

Если вы хотите использовать BrowseReporter для мониторинга другого компьютера, вы можете сделать это, установив клиент CurrentWare на каждый компьютер, который вы хотите отслеживать. Если вы хотите опробовать его перед покупкой лицензии, вы можете бесплатно отслеживать активность в Интернете с помощью 14-дневной пробной версии.

Если вы будете управлять несколькими устройствами, вы получите большую выгоду от включенной центральной консоли, поскольку она позволяет вам управлять всеми вашими устройствами удаленно, а не проверять каждый компьютер вручную.

Один из многих отчетов BrowseReporter о мониторинге использования ИнтернетаКак проверить использование USB-устройства на моем компьютере?

Проверка истории USB-устройства невероятно полезна для проведения цифрового криминалистического расследования. Если вы ведете бизнес, вам может быть полезно отслеживать действия USB в вашей сети, чтобы собрать доказательства незаконной передачи данных и использования неавторизованных устройств вашими сотрудниками.

Если вы отслеживаете действия USB на автономном компьютере и вам не нужны предупреждения в реальном времени или подробная история передачи файлов, вы можете использовать Windows Event Viewer для просмотра событий, когда USB-устройства были подключены и отключены от компьютера.

Если вам нужна более подробная информация о том, как USB-устройства используются на ваших оконечных устройствах, вы можете использовать AccessPatrol для мониторинга действий компьютера, таких как операции с файлами переносного хранилища и история использования устройства.

Функции отслеживания USB в AccessPatrol:

- История операций с файлами: Создание отчетов о файлах, которые копируются, изменяются, создаются и удаляются на USB-устройства. были подключены к компьютеру

В AccessPatrol можно настроить оповещения по электронной почте для генерации оповещений об использовании USB-устройств и файловых операциях на конечных точках в вашей сети в реальном времени.

Заключение

Существует множество сценариев использования для мониторинга компьютерной активности в вашей сети. С помощью советов, перечисленных в этой статье, вы сможете отслеживать историю просмотра веб-страниц, определять, использовал ли кто-то ваш компьютер, расследовать кражу данных сотрудников и отслеживать события входа в систему.

Мошенничество с удаленным доступом | Scamwatch

Мошенничество с удаленным доступом пытается убедить вас, что у вас есть проблема с компьютером или Интернетом и что вам нужно купить новое программное обеспечение, чтобы решить эту проблему.

Как работает эта афера

Мошенник позвонит вам и представится сотрудником крупной телекоммуникационной или компьютерной компании, такой как Telstra, NBN или Microsoft. В качестве альтернативы они могут заявить, что принадлежат поставщику услуг технической поддержки.

Они сообщат вам, что ваш компьютер отправляет сообщения об ошибках или что на нем есть вирус. Они могут упомянуть проблемы с вашим интернет-соединением или вашей телефонной линией и сказать, что это повлияло на производительность вашего компьютера в последнее время.Они могут заявить, что ваше широкополосное соединение было взломано.

Звонящий запросит удаленный доступ к вашему компьютеру, чтобы «выяснить, в чем проблема».

Мошенник может попытаться уговорить вас купить ненужное программное обеспечение или услугу для «ремонта» компьютера, либо они могут попросить вас предоставить ваши личные данные, а также данные вашего банка или кредитной карты.

Изначально мошенник может показаться профессиональным и знающим, однако он будет очень настойчивым и может стать оскорбительным, если вы не сделаете то, что они просят.

Вам не обязательно быть клиентом Telstra или Microsoft, чтобы эти мошенники позвонили вам. Вам даже не обязательно иметь компьютер!

Предупреждающие знаки

- Вам неожиданно звонят по телефону, и звонящий утверждает, что он из крупной телекоммуникационной или компьютерной компании или поставщика услуг технической поддержки.

- Они сообщают вам, что на вашем компьютере возникли технические проблемы, и им необходим удаленный доступ для решения проблемы.

- Они просят вас купить программное обеспечение или зарегистрироваться в сервисе по ремонту компьютера.

- Они запрашивают ваши личные данные, а также данные вашего банка или кредитной карты.

- Вызывающий очень настойчив и может оскорблять.

Защитите себя

- Никогда не предоставляйте незапрашиваемым абонентам удаленный доступ к вашему компьютеру.

- Никогда не сообщайте по телефону свои личные данные, данные кредитной карты или онлайн-счета, если только вы не позвонили и номер телефона не получен из надежного источника.

- Если вам неожиданно звонят по поводу вашего компьютера и запрашивают удаленный доступ — положите трубку — даже если они упоминают такую известную компанию, как Telstra.Telstra не запрашивает данные кредитной карты по телефону для устранения проблем с компьютером или телефоном и не связана с какими-либо компаниями, которые это делают.

См .: Неужели с вами связывается Telstra? - Помните, что вы все равно можете принимать мошеннические звонки, даже если у вас есть частный номер или ваш номер указан в реестре запрета звонков правительства Австралии. Мошенники могут получить ваш номер обманным путем.

- Убедитесь, что ваш компьютер защищен регулярно обновляемым антивирусным и антишпионским программным обеспечением, а также хорошим брандмауэром.В первую очередь исследуйте и приобретайте программное обеспечение только из тех источников, которые вы знаете и которым доверяете.

- Если вы стали жертвой мошенничества или получили много нежелательных писем и телефонных звонков, подумайте об изменении своего адреса электронной почты и номеров телефонов.

Вас обманули?

Если вы предоставили удаленный доступ к своему компьютеру или опасаетесь, что ваш компьютер был взломан, обратитесь за помощью или советом к квалифицированному и уважаемому специалисту по компьютерам.

Если вы считаете, что предоставили данные своей учетной записи мошеннику, немедленно свяжитесь с вашим банком или финансовым учреждением.

Мы рекомендуем вам сообщать в ACCC о мошенничестве через страницу сообщения о мошенничестве. Это помогает нам предупреждать людей о текущих мошенничествах, отслеживать тенденции и предотвращать мошенничества там, где это возможно.

Мы также даем рекомендации, как защитить себя от мошенничества и где получить помощь.

Расскажите своим друзьям и родственникам, чтобы защитить их.

Дополнительная информация

Кража личных данных — это вид мошенничества, при котором используется чужая личность для кражи денег или получения других выгод.

Мошенники создают SMS-конкурсы или викторины, чтобы обманом заставить вас платить чрезвычайно высокие тарифы на звонки или текстовые сообщения при ответе на незапрашиваемое текстовое сообщение на вашем мобильном или смартфоне.

Вредоносное ПО заставляет вас устанавливать программное обеспечение, которое позволяет мошенникам получать доступ к вашим файлам и отслеживать, что вы делаете, в то время как вымогатели требуют оплаты, чтобы «разблокировать» ваш компьютер или файлы.

Мой компьютер отключен из-за взлома

Что означает «взломан»?

«Взломан» — это хороший способ сказать, что кто-то или что-то злонамеренно взломало ваш компьютер без вашего ведома или разрешения. Это означает, что вы не можете доверять целостности любого файла (программы, документа, электронной таблицы, изображения и т. Д.) На вашем компьютере. Вы не можете узнать, что было сделано с вашими компьютерными файлами, без точной копии «до», с которой можно было бы сравнить их, и вы, вероятно, никогда не узнаете, что было сделано с вашей личной информацией, включая ваши пароли, или где они было отправлено.

Почему я должен волноваться?

Если ваш компьютер был вовлечен в атаку типа «отказ в обслуживании» без вашего ведома, вероятно, на нем установлены программы роботов («ботов»), которые злоумышленники могут активировать в любое время («отказ в обслуживании» означает отключение системы или сети. нападая на него). Атакующие программы обычно скрыты внутри других программ («троянский конь») или в скрытых каталогах или замаскированы «невзрачными именами». Их установка часто включает в себя изменения в вашей системе, из-за которых их очень сложно или невозможно удалить.

Большинство вредоносных программ включают другие программы, такие как регистраторы нажатий клавиш (все, что вы вводите с клавиатуры, отправляется на удаленный сайт, включая пароли, номера учетных записей, веб-сайты и сообщения), инструменты удаленного администрирования (для злоумышленника для входа в систему и кражи файлов). или запускать атаки из вашей системы) или файловых серверов (чтобы делиться авторским программным обеспечением, музыкой и фильмами с вашего компьютера, на ваш риск ответственности, а не на их ответственность). Вы можете стать жертвой кражи личных данных, или вы можете быть предъявлен иск за нарушение авторских прав.

Новые вирусы и черви используют несколько способов распространения, например через электронную почту, совместное использование файлов, ссылки на веб-сайты или незащищенные и незащищенные компьютеры. Антивирусное программное обеспечение может или не может обнаружить наличие такой программы и не сможет ее исправить. Это зависит от того, были ли изменены программы операционной системы.

Электронная почта «спам» относится к практике наводнения Интернета незапрашиваемыми электронными сообщениями, адресованными сотням или тысячам получателей, с целью навязать сообщение людям, которые в противном случае не захотели бы его получать.Его также называют «нежелательной электронной почтой». Некоторые определения спама указывают на то, что сообщения предназначены для коммерческой рекламы, что по большей части верно, но не всегда. Найдите дополнительную информацию о том, как бороться со спамом в электронной почте.

Эти типы угроз для Интернета необходимо устранить, прежде чем вы сможете повторно подключиться к сети университетского городка.

Что мне делать?

Если ваш компьютер заражен, его необходимо переформатировать и переустановить операционную систему с нуля, чтобы снова получить доступ к University Wireless (eduroam) или системе ResNet.Вы можете переформатировать компьютер самостоятельно или в службе поддержки ITS. Если вы решите переформатировать свой компьютер, пожалуйста, сообщите в службу поддержки ITS, чтобы ваш порт был включен. Если ваш компьютер не был правильно переформатирован и ваш порт снова отключен, служба поддержки ITS должна переформатировать ваш компьютер, прежде чем вы сможете снова подключиться к сети кампуса.

Если ваш компьютер был отключен от ResNet из-за взлома, НЕ подключайте его к беспроводной сети. Это приведет к отключению вашего компьютера в университетской беспроводной сети (eduroam).Если у вас возникнут дополнительные вопросы или проблемы, позвоните в службу поддержки ITS по телефону 319-384-HELP (4357).

101 Советы по защите данных: как сохранить свои пароли, финансовую и личную информацию в безопасности в 2020 году

Мы собрали 101 совет по защите данных, которые помогут вам защитить свои пароли, финансовую информацию и личные данные в Интернете.

Хранение ваших паролей, финансовой и другой личной информации в безопасности и защите от внешних злоумышленников долгое время было приоритетом бизнеса, но для потребителей и частных лиц становится все более важным прислушиваться к советам по защите данных и использовать разумные методы для хранения вашей конфиденциальной личной информации безопасно и надежно.Существует множество информации для потребителей, семей и отдельных лиц о защите паролей, адекватной защите настольных компьютеров, ноутбуков и мобильных устройств от хакеров, вредоносных программ и других угроз, а также о передовых методах безопасного использования Интернета. Но информации так много, что легко запутаться, особенно если вы не разбираетесь в технологиях. Мы составили список из 101 простых и понятных рекомендаций и советов по обеспечению конфиденциальности личной информации вашей семьи и защите ваших устройств от угроз.

Содержание:

Защита ваших устройств и сетей

1. Зашифруйте свои данные.

Шифрование данных не только для компьютерных фанатов; Современные инструменты позволяют кому угодно зашифровать электронную почту и другую информацию. «Раньше шифрование было прерогативой компьютерных фанатов и математиков, но за последние годы многое изменилось. В частности, различные общедоступные инструменты вывели ракетостроение из шифрования (и дешифрования) электронной почты и файлов.Например, GPG для почты — это подключаемый модуль с открытым исходным кодом для программы Apple Mail, который упрощает шифрование, расшифровку, подписание и проверку электронной почты с использованием стандарта OpenPGP. А для защиты файлов более новые версии операционной системы Apple OS X поставляются с FileVault, программой, которая шифрует жесткий диск компьютера. У тех, кто работает под Microsoft Windows, есть аналогичная программа. Это программное обеспечение будет шифровать ваши данные, но не защитит вас от государственных органов, требующих ваш ключ шифрования в соответствии с Законом о регулировании следственных полномочий (2000 г.), поэтому некоторые поклонники рекомендуют TrueCrypt, программу с некоторыми очень интересными функциями, которые могут иметь была полезна Дэвиду Миранде », — объясняет Джон Нотон в статье для The Guardian.Twitter: @guardian

2. Сделайте резервную копию ваших данных.

Один из самых простых, но часто упускаемых из виду советов по защите данных — это резервное копирование данных. По сути, это создает дублирующую копию ваших данных, чтобы в случае потери, кражи или взлома устройства вы также не потеряли важную информацию. Как указывает Торговая палата США и страховая компания Nationwide: «По данным Nationwide, 68% малых предприятий не имеют плана аварийного восстановления. Проблема заключается в том, что чем дольше вы восстанавливаете данные, тем больше денег ты проиграешь.Gartner обнаружила, что это время простоя может стоить компаниям до 300 000 долларов в час «. Twitter: @growwithco

3. Облако обеспечивает жизнеспособный вариант резервного копирования.

Хотя при использовании облако, оно может предоставить идеальное решение для резервного копирования ваших данных. Поскольку данные не хранятся на локальном устройстве, они легко доступны, даже когда ваше оборудование оказывается скомпрометированным ». Облачное хранилище, в котором данные хранятся за пределами площадки поставщиком, является гарантия адекватного аварийного восстановления », — говорится в этом сообщении на TechRadar.Twitter: @techradar

4. Защита от вредоносных программ является обязательной.

Вредоносное ПО — серьезная проблема, беспокоящая многих пользователей компьютера, и известно тем, что оно появляется в незаметных местах без ведома пользователей. Защита от вредоносных программ необходима для создания основы безопасности ваших устройств. «Вредоносное ПО (сокращение от« вредоносное программное обеспечение ») — это программное обеспечение, предназначенное для проникновения или повреждения компьютера без вашего согласия. Вредоносное ПО включает компьютерные вирусы, черви, троянские программы, шпионское ПО, пугающее ПО и многое другое.Он может присутствовать на веб-сайтах и в электронной почте или быть скрытым в загружаемых файлах, фотографиях, видео, бесплатных или условно-бесплатных программах. (Однако следует отметить, что большинство веб-сайтов, условно-бесплатных или условно-бесплатных приложений не содержат вредоносных программ.) Лучший способ избежать заражения — запустить хорошую программу антивирусной защиты, проводить периодические проверки на наличие шпионского ПО, избегать нажатия на подозрительные ссылки электронной почты или веб-сайты. Но мошенники коварны: иногда вредоносное ПО искусно маскируется под письмо от друга или полезный веб-сайт.«Даже самые осторожные пользователи Интернета, вероятно, в какой-то момент подхватят инфекцию», — объясняет Кларк Ховард. Twitter: @ClarkHoward

5. Сделайте жесткие диски своих старых компьютеров нечитаемыми.

Можно почерпнуть много информации через старые вычислительные устройства, но вы можете защитить свои личные данные, сделав жесткие диски нечитаемыми перед их утилизацией ». Сделайте жесткие диски старых компьютеров нечитаемыми. После резервного копирования данных и переноса файлов в другое место следует провести дезинфекцию путем измельчения диска, магнитной очистки диска или использования программного обеспечения для очистки диска.Уничтожьте старые компьютерные диски и ленты с резервными копиями », — говорится в сообщении генерального прокурора Флориды. Twitter: @AGPamBondi

6. Установите обновления операционной системы.

Обновления операционной системы — огромная боль для пользователей; это чистая правда . Но они неизбежное зло, поскольку эти обновления содержат критически важные исправления безопасности, которые защитят ваш компьютер от недавно обнаруженных угроз. Невозможность установить эти обновления означает, что ваш компьютер подвергается опасности. «Независимо от того, какую операционную систему вы используете, важно, чтобы вы регулярно его обновляете.Операционные системы Windows обычно обновляются не реже одного раза в месяц, обычно в так называемый «вторник исправлений». Другие операционные системы могут обновляться не так часто или регулярно. Лучше всего настроить вашу операционную систему на автоматическое обновление. «Метод для этого будет зависеть от вашей конкретной операционной системы», — говорится в сообщении PrivacyRights.org. Twitter: @PrivacyToday

7. Автоматизируйте обновления программного обеспечения.

Чтобы убедиться, что вы загружаете последние обновления безопасности из операционных систем и другого программного обеспечения, позволяют автоматические обновления.«Многие программы автоматически подключаются и обновляются для защиты от известных рисков. Включите автоматические обновления, если это возможно», — предлагает StaySafeOnline.org. Twitter: @StaySafeOnline

8. Защитите свою беспроводную сеть дома или на работе.

Ценный совет как для владельцев малого бизнеса, так и для частных лиц или семей: всегда рекомендуется защищать вашу беспроводную сеть паролем. Это предотвращает проникновение неавторизованных лиц в вашу беспроводную сеть.Даже если они просто пытаются получить бесплатный доступ к Wi-Fi, вы не хотите непреднамеренно делиться личной информацией с другими людьми, которые используют вашу сеть без разрешения. «Если у вас есть сеть Wi-Fi на рабочем месте, убедитесь, что она безопасна, зашифрована и скрыта. Чтобы скрыть сеть Wi-Fi, настройте точку беспроводного доступа или маршрутизатор так, чтобы имя сети не транслировалось, известное в качестве идентификатора набора услуг (SSID). Пароль защищает доступ к маршрутизатору », — говорится на сайте FCC.gov в статье, предлагающей советы по защите данных для малого бизнеса.Twitter: @FCC

9. Выключите компьютер.

Когда вы закончите пользоваться компьютером или ноутбуком, выключите его. Оставление компьютерных устройств включенными и, чаще всего, подключенными к Интернету, открывает дверь для мошеннических атак. «Оставляя компьютер подключенным к Интернету, когда он не используется, мошенники получают круглосуточный доступ без выходных для установки вредоносного ПО и совершения киберпреступлений. В целях безопасности выключайте компьютер, когда он не используется», — предлагает CSID, подразделение Experian. Твиттер: @ExperianPS_NA

10.Используйте брандмауэр.

«Брандмауэры помогают блокировать опасные программы, вирусы или шпионское ПО до того, как они проникнут в вашу систему. Различные компании-разработчики программного обеспечения предлагают защиту брандмауэрами, но аппаратные брандмауэры, такие как те, которые часто встраиваются в сетевые маршрутизаторы, обеспечивают лучший уровень защиты. безопасность «, — говорит Geek Squad. Twitter: @GeekSquad

11. Практикуйте принцип наименьших привилегий (PoLP).

Информационные технологии Университета Индианы рекомендует следовать принципу наименьших привилегий (PoLP): «Не входите в компьютер с правами администратора, кроме случаев, когда это необходимо для выполнения определенных задач.Запуск вашего компьютера с правами администратора (или опытного пользователя в Windows) делает ваш компьютер уязвимым для угроз безопасности и эксплойтов. Простое посещение незнакомого Интернет-сайта с этими учетными записями с высоким уровнем привилегий может нанести серьезный ущерб вашему компьютеру, например переформатировать жесткий диск, удалить все ваши файлы и создать новую учетную запись пользователя с административным доступом. Когда вам действительно нужно выполнять задачи от имени администратора, всегда следуйте безопасным процедурам ». Twitter: @IndianaUniv

12.Используйте «пароли», а не «пароли».

В чем разница? «… мы рекомендуем использовать парольные фразы — серию случайных слов или предложение. Чем больше символов содержит ваша парольная фраза, тем она сильнее. Преимущество состоит в том, что их намного легче запомнить и ввести, но по-прежнему сложно для кибер-злоумышленников. взломать «. объясняет SANS. Twitter: @SANSAwareness

13. Шифруйте данные на USB-накопителях и SIM-картах.

Шифрование данных на съемных запоминающих устройствах может затруднить (хотя и не сделать невозможным) интерпретацию ваших личных данных злоумышленниками в случае утери или кражи вашего устройства.USB-накопители и SIM-карты — отличные примеры съемных запоминающих устройств, которые можно просто подключить к другому устройству, что позволяет пользователю получить доступ ко всем данным, хранящимся на нем. Если, конечно, он не зашифрован. «Ваш USB-накопитель может быть легко украден и вставлен в другой компьютер, где они могут украсть все ваши файлы и даже установить вредоносное ПО или вирусы на ваш флеш-накопитель, который заразит любой компьютер, к которому он подключен. телефон когда-либо украли, или вытащите его, если вы продаете свой старый сотовый телефон », — сказал Майк Джуба в статье на Business2Community.Twitter: @EZSolutionCorp

14. Не храните пароли на ноутбуке или мобильном устройстве.

Наклейка на наклейке, приклеенная к внешней стороне ноутбука или планшета, «сродни тому, что оставить ключи в машине», — говорят в офисе директора по информационным технологиям Университета штата Огайо. Точно так же не стоит оставлять ноутбук в машине. Это магнит для похитителей личных данных. Twitter: @OhioState

15. Отключите общий доступ к файлам и мультимедиа, если он вам не нужен.

Если у вас есть домашняя беспроводная сеть с несколькими подключенными устройствами, вам может быть удобно обмениваться файлами между машинами.Однако нет причин делать файлы общедоступными, если в этом нет необходимости. «Убедитесь, что вы предоставляете общий доступ к некоторым своим папкам только в домашней сети. Если вам действительно не нужно, чтобы ваши файлы были видны другим машинам, полностью отключите общий доступ к файлам и мультимедиа», — говорит Касперский. Twitter: @kaspersky

16. Создавайте зашифрованные тома для переносимых личных файлов данных.

HowToGeek предлагает серию статей с советами, приемами и инструментами для шифрования файлов или наборов файлов с помощью различных программ и инструментов.В этой статье рассматривается метод создания зашифрованного тома для простой передачи конфиденциальных данных для доступа на нескольких компьютерах. Twitter: @howtogeeksite

17. Перезаписать удаленные файлы.

Удаление информации на вычислительном устройстве редко означает, что она действительно удалена навсегда. Часто эти данные все еще существуют на диске и могут быть восстановлены кем-то, кто знает, что он делает (например, сообразительным преступником, решившим найти вашу личную информацию).Единственный способ действительно гарантировать, что ваши старые данные ушли навсегда — это перезаписать их. К счастью, есть инструменты, позволяющие упростить этот процесс. PCWorld охватывает инструмент и процесс перезаписи старых данных в операционных системах Windows. Twitter: @pcworld

18. Не забудьте удалить старые файлы из облачных резервных копий.

Если вы стараетесь создавать резервные копии своих данных и используете для этого безопасное облачное хранилище, вы движетесь в правильном направлении.Тем не менее, облачные резервные копии и любые резервные копии данных действительно создают дополнительный шаг, когда дело доходит до удаления старой информации. Не забудьте удалить файлы из ваших служб резервного копирования в дополнение к тем, которые вы удаляете (или перезаписываете) на своих локальных устройствах. «Если вы создаете резервную копию файлов в облаке, помните, что даже если вы удаляете их на своем компьютере или мобильном устройстве, они по-прежнему хранятся в вашей облачной учетной записи. Чтобы полностью удалить файл, вам также необходимо удалить его из ваш резервный облачный аккаунт », — говорит re / code.Twitter: @Recode

Советы по защите данных для мобильных устройств

19. Сознательно проверяйте и настраивайте параметры конфиденциальности приложения.