Как узнать свой пароль в браузере, смотрим его за звездочками (тем, кто забыл пароль, и не может зайти на сайт)

Вопрос от пользователя

Здравствуйте.

Не подскажите, можно ли как-то узнать свой пароль в браузере? Дело в том, что на компьютере у меня установлен браузер Firefox — и он подставляет логин и пароль для одного сайта автоматически и всё заходит. А вот на ноутбуке я зайти на этот сайт не могу, т.к. пароля не помню.

Можно ли в Firefox на компьютере посмотреть пароль, скрытый за звездочками (через настройки самого браузера не получается)?

Доброго времени суток!

Все современные браузеры запоминают посещенные вами сайты, пароли и логины, которые вы на них вводили (по крайней мере, браузер при вводе каких-то данных для авторизации, всегда предлагает их сохранить). Делается это для ускорения вашей работы: чтобы не вводить вручную каждый раз пароль, и не тратить на это время.

В этой статье покажу, как можно найти в настойках нескольких популярных браузеров эти данные (разумеется, и использовать их 👌).

👉 Еще по теме!

Возможно, вам будет интересна статья о том, как посмотреть историю посещения сайтов, даже если она удалена.

*

Как просмотреть все логины и пароли, сохраненные в браузере

Chrome

Адрес настроек: chrome://settings/passwords

Копируете в адресную строку браузера Chrome ссылку выше и переходите по ней. Должно открыться окно настроек со всеми паролями и адресами сайтов напротив них.

Кстати, здесь же можно задать, использовать ли функцию автоматического входа на сайты (авто-подстановка пароля и логина в форму авторизации).

Chrome — пароли, логины, явки ☻. Список может быть достаточно большим…

Далее находите в списке сайтов тот, который вам нужен. Рядом со столбиком «Пароль» есть значок с «глазом» — если щелкнуть по нему мышкой, вместо звездочек появиться сам пароль (пример ниже).

Показать/скрыть пароль

*

Firefox Quantum

Адрес настроек приватности: about:preferences#privacy

Чтобы открыть список сохраненных паролей в новом браузере Firefox Quantum — щелкните в правом верхнем углу по значку с тремя линиями (пример — ), далее выберите «Настройки/Приватность и защита». Также можно воспользоваться адресом, приведенным выше.

Далее щелкните по кнопке «Сохраненные логины…» (см. скриншот ниже).

Примечание: обратите внимание, чтобы в настройках стояла галочка напротив пункта «Запоминать логины и пароли для веб-сайтов». Если ее не будет — браузер ничего не сохранить в свой журнал…

Окно настроек приватности в Firefox

Далее перед вами предстанет список сайтов, для которых в браузере есть сохраненные данные. Просто находите свой сайт в списке и нажимаете кнопку «Отобразить пароли» (в нижней части окна). Собственно, всё…

Собственно, всё…

Список сохраненных логинов в Firefox

*

Opera

Адрес настроек: opera://settings/passwords

Чтобы открыть список паролей в Opera — воспользуйтесь адресом, приведенным выше (просто скопируйте его в адресную строку браузера и перейдите по нему).

Далее перед вами предстанет окно, в котором вы сможете просмотреть весь список сохраненных паролей. Для просмотра скрытого пароля — просо нажмите кнопку «Показать» (скриншот ниже).

Список паролей в Opera

*

Яндекс-браузер

Адрес настроек: browser://settings/passwordsВ Яндекс-браузере все аналогично, как и в других браузерах: скопируйте ссылку (приведена выше) в адресную строку браузера, и перейдите по ней. Далее в списке найдите нужный сайт и посмотрите пароль (кнопка «Показать/скрыть»).

Пароли в Яндекс-браузере

*

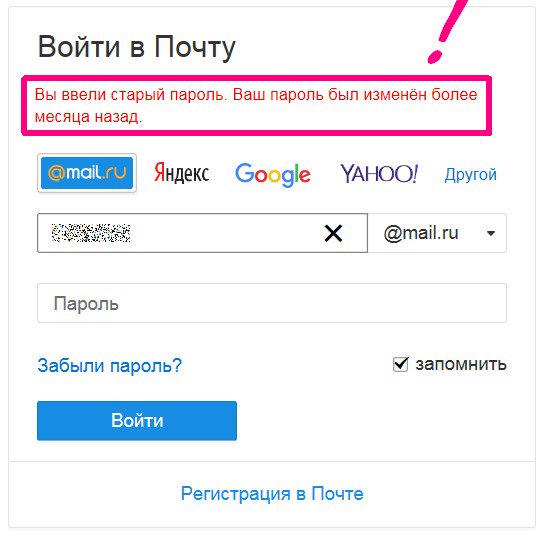

Узнаем пароль, скрытый за звездочками

Бывает такое, что пароль забыл, а браузер его помнит и подставляет в форму авторизации автоматически, предлагая вам лишь подтвердить вход (как, например, на скрине ниже). Пароль, само-собой, скрыт звездочками, скопировать и посмотреть его нельзя. Но можно очень просто это изменить и узнать его.

Пароль, само-собой, скрыт звездочками, скопировать и посмотреть его нельзя. Но можно очень просто это изменить и узнать его.

Панелька авторизации

Покажу на примере браузера Google Chrome (как самого популярного на сегодняшний день ✌. В принципе, во многих других браузерах действия будут аналогичны).

Для начала щелкните правой кнопкой мышки по паролю в виде звездочек, затем выберите в меню

Просмотреть код

Далее в выделенном коде странички обратите внимание на тип поля: type=»password». Т.е. этот тип поля используется для ввода пароля и поэтому браузер скрывает все символы в нем звездочками.

Но этот тип поля ведь можно и поменять? Просто измените слово password на text — т.е. поменяем тип поля.

Меняем тип поля (password на text)

Как только вы допишите text и браузер примет это к сведению — вы увидите, что вместо звездочек в окне логина высветится ваш пароль. Теперь его можно скопировать из записать.

Теперь его можно скопировать из записать.

Видим пароль — все просто!

*

👉 Что касается Firefox по которому и был вопрос в начале статьи, то современная версия Firefox Quantum — очень похожа на Chrome, и действие описанное выше, делается в ней аналогично.

Также нужно щелкнуть правой кнопкой мышки по полю в которое вводите пароль, выбрать в меню «Исследовать элемент», и поменять тип (type) с password на text.

Firefox Quantum — исследовать элемент

*

PS

Чтобы не забывать пароли, рекомендую завести небольшой блокнотик и туда записывать все важные пароли, логины, ответы на контрольные вопросы и пр. штуки, которые помогут вам быстро восстановить пробелы в памяти.

Многие посмеются, но на самом деле классная вещь — даже на другом ПК, вдали от своего основного, вы сможете зайти и авторизоваться на нужном вам сайте, и продолжить свою работу!

Шутка ли сказать, в моем блокноте есть пароли 20-летней давности от ресурсов, которые уже давно канули в лету. ..👌

..👌

*

Дополнения по теме приветствуются!

Ну а у меня на этом всё, удачи!

👋

Первая публикация: 27.11.2017

Корректировка: 30.01.2020

Полезный софт:

- Видео-Монтаж

Отличное ПО для создания своих первых видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

- Ускоритель компьютера

Программа для очистки Windows от «мусора» (удаляет временные файлы, ускоряет систему, оптимизирует реестр).

Другие записи:

Пароль в главной роли :: Технологии и медиа :: Газета РБК

Эксперты Bi.Zone рейтинговали наиболее популярные у хакеров способы взлома аккаунтов

Киберпреступники все чаще взламывают компьютеры из-за того, что россияне используют слишком простые пароли, считает «дочка» Сбербанка в сфере кибербезопасности. Проблемы возникают также из-за фишинговых писем и уязвимого ПО

Проблемы возникают также из-за фишинговых писем и уязвимого ПОФото: Александр Авилов / АГН «Москва»

Среди успешных попыток взлома компьютера в 2020–2021 годах самым популярным методом стал подбор паролей к аккаунту пользователей, на него приходится 46% случаев атак. Такой вывод на основе исследования собственных клиентов сделала компания Bi.Zone, занимающаяся кибербезопасностью «дочка» Сбербанка.

На втором месте находятся фишинговые письма — 34% проникновений, затем — уязвимости в программном обеспечении и сервисах (17%), а также — инсайдерская информация и утечки доступов к данным пользователей (3%).

До сих пор самым популярным методом несанкционированного подключения к компьютеру был фишинг, рассказал представитель Bi.Zone. Он отметил, что по числу попыток взлома фишинг все еще остается лидером, но, поскольку не каждый взломщик способен довести такую атаку до конца, по реальному ущербу этот вид атак уступил первенство подбору паролей.

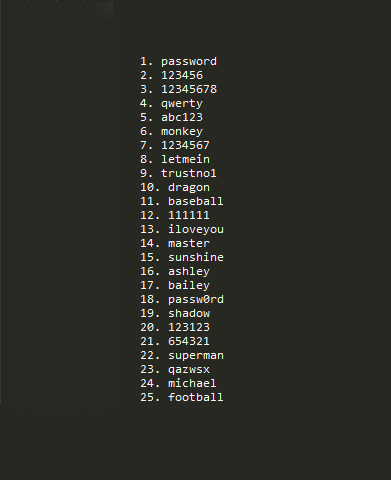

Как подбирают пароли

Как пояснил представитель Bi.Zone, существует два наиболее популярных способа подбора пароля. Первый предполагает атаку с одним паролем или маленьким словарем паролей, при которой злоумышленник пытается применить их ко всем известным логинам и только затем переходит к следующему паролю. Это позволяет избежать блокировки из-за множества неудачных попыток входа в аккаунт. Второй способ — использование при переборе пар логинов-паролей, упомянутых в различных базах данных, утекших с других платформ. Эксперты назвали основные способы взлома российских банковПри взломе подбором пароля «речь идет не просто о доступе к одному из компьютеров организации, а о получении привилегий администратора домена», отмечает Евгений Волошин, директор блока экспертных сервисов Bi.

Как пояснил замруководителя департамента аудита и консалтинга Group-IB Павел Супрунюк, главная причина, почему при атаке получается легко подобрать пароль, состоит в том, что некоторые используют один и тот же пароль на всех программах и приложениях. «Злоумышленники используют данные базы в том числе для атак на организации — скажем так, переносят личные парольные предпочтения пользователей на его рабочий аккаунт. Ряд наших тестов на проникновение показал, что такая атака, к сожалению, хорошо работает для ряда компаний, которые не уделяли данной проблеме должного внимания», — рассказал Супрунюк.

По словам руководителя группы отдела аналитики информационной безопасности Positive Technologies Екатерины Килюшевой, атаки с помощью подбора одного пароля ко множеству учетных записей могут быть эффективными, поскольку их сложнее обнаружить в отличие от попыток взлома одного пользователя, которые легко заметят средства защиты. «Для защиты от подобных атак следует устанавливать надежные пароли, ограничивать число попыток ввода пароля и использовать многофакторную аутентификацию», — советует эксперт.

«Для защиты от подобных атак следует устанавливать надежные пароли, ограничивать число попыток ввода пароля и использовать многофакторную аутентификацию», — советует эксперт.

В начале прошлого года в исследовании об уязвимости банковской системы Positive Technologies указывала, что хакерам нужно в среднем пять дней, чтобы проникнуть в сеть российского банка. Имитируя атаку, эксперты компании пришли к выводу, что хакеры могут проникнуть в локальную сеть семи из восьми банков за счет уязвимостей веб-приложений и ПО, а также подбора паролей. Последние оказались довольно предсказуемыми: различные комбинации месяца или времени года с цифрами, например Fduecn2019 (латинский набор слова «август») или Зима2019, пароли типа 123456, сочетания соседних клавиш (1qaz! QAZ, Qwerty1213), пароли типа admin123 и подобные. Причем в одном из банков было подобрано более 500 учетных записей с паролем qwerty123 для доменных учетных записей.

Технологии и медиа «Ростелеком» рассказал об атаках хакеров на банки и ТЭК через подрядчиков«Чтобы хакеры не смогли подобрать учетные данные пользователя, нужно придумать сложный пароль, который не содержит очевидных комбинаций. Самый простой способ для этого — использовать генератор паролей, который выдает случайный набор букв, цифр и символов. Также в качестве пароля можно использовать парольную фразу — это последовательность слов, которую проще запомнить», — рассказал руководитель группы пресейла центра мониторинга и реагирования на кибератаки Solar JSOC «Ростелекома» Артем Кильдюшев.

Самый простой способ для этого — использовать генератор паролей, который выдает случайный набор букв, цифр и символов. Также в качестве пароля можно использовать парольную фразу — это последовательность слов, которую проще запомнить», — рассказал руководитель группы пресейла центра мониторинга и реагирования на кибератаки Solar JSOC «Ростелекома» Артем Кильдюшев.

Что еще угрожает пользователям

Ранее свои данные об основных угрозах для информационной безопасности в корпоративный сетях опубликовала Positive Technologies. По итогам анализа угроз в сетях различных компаний этот участник рынка кибербезопасности указал в качестве наиболее потенциально опасных нарушение регламентов информационной безопасности. Например, во многих компаниях выявляли использование программного обеспечения для удаленного доступа (TeamViewer, Ammyy Admin), что является нарушением регламента, поскольку подобные программы нередко содержат критические уязвимости и с их помощью злоумышленники могут незаметно подключаться к сетям компании. На втором месте по распространенности была подозрительная сетевая активность (сокрытие трафика, запуск инструментов сканирования сети, попытки удаленного запуска процессов). Попытки подбора паролей Positive Technologies зафиксировала в 26% проанализированных компаний.

На втором месте по распространенности была подозрительная сетевая активность (сокрытие трафика, запуск инструментов сканирования сети, попытки удаленного запуска процессов). Попытки подбора паролей Positive Technologies зафиксировала в 26% проанализированных компаний.

Главный эксперт «Лаборатории Касперского» Сергей Голован говорит, что популярность подбора паролей в 2020-м вполне вероятна, но за 2019-й наиболее частое первичное заражение происходило вследствие использования уязвимостей систем и фишинговых рассылок. «Перебор паролей был только точкой входа, опасность инцидента зависела от того, как дальше будет развиваться атака», — объяснил он. По словам Артема Кильдюшева, на внедрение вредоносного софта через фишинговые рассылки пришлось 74% от общего числа атак в 2020 году. Еще четверть киберинцидентов были атаками на веб-приложения.

Какой у IP-камер HikVision пароль по умолчанию

Оглавление

1. До 2015 года

До 2015 года2. С 2015 года у HikVision нет пароля по умолчанию

3. Ограничение на введение неправильных вариантов пароля

4. Важное

До 2015 года

До 2015 все IP-камеры HikVision поставлялись с логином admin, и паролем 12345, заданными по умолчанию. В 2015 году новые прошивки камер с версиями 5.3.0 и выше стали требовать задания уникального пароля при первом запуске камеры.С 2015 года у HikVision нет пароля по умолчанию

При первом включении камеры пользователю предлагается задать пароль самостоятельно. И пока он этого не этого сделает, использовать камеру не получится. Такое правило HikVision ввели в прошивках версии 5.3.0 и выше.Логин остается заданным по умолчанию admin, а пароль уже установлен пользователем. То есть пароль на вашей камере задавал человек, который ее впервые запускал, конечно, в процессе эксплуатации пароль можно было изменить. Причем пароль должен обязательно соответствовать требованиям HikVision.

Требования к паролям HikVision:

Допускается использовать от 8 до 16 символов, включая:

- Буквы верхнего и/или нижнего регистра

- Цифры

- Специальные знаки (!»#$%&'()*+,-.

_`{|}~ и пробелы).

_`{|}~ и пробелы).

Необходимо использовать хотя бы два символа вышеупомянутых типов.

Из этих простых правил следует что пароль «12345» уже задать не получится. Он нарушает сразу два требования к паролям, он всего 5 символов, а должен быть от 8, и он содержит только цифры.

Но склонность устанавливать простые пароли у людей никуда не делась, поэтому вы можете попробовать простые пароли соответствующие новым требованиям. Например, пароль «qwerty12» или «admin123» уже соответствует требованиям. Можете попробовать и другие простые пароли.

Ограничение на введение неправильных вариантов пароля

Не забудьте, что в новых прошивках HikVision по умолчанию установлена защита от перебора паролей, называется она блокировка нелегального входа.Если вы введете пароль администратора более 7 раз неправильно, то возможность авторизоваться будет заблокирована, и снова вы можете попробовать авторизоваться не ранее чем через 30 минут.

Установка галочки «Включение блокировки нелегального входа» в веб-интерфейсе IP- камеры HikVision.

Данный функционал можно включить или выключить по вашему желанию, для этого нужно либо поставить галочку в соответствующий чек бокс, либо снять ее и нажать сохранить. Если галочка стоит, тогда IP-адрес будет заблокирован, если логин / пароль администратора будет введен неправильно 7 раз (5 раз для пользователей / операторов).

Если вы забыли пароль, не спешите огорчаться, есть несколько способов его восстановить.

Р.S. Все что написано выше относится к IP-камерам HikVision с версии прошивки версиями 5.6.5 и выше. Так что если вы видите отличия от вашей IP-камеры, причина всего скорее в версии прошивке. Лишний повод их регулярно обновлять.

Важное

16 июля 2020 мы в «Интемс» запустили ежемесячный розыгрыш одного комплекта видеонаблюдения за 29 733 рубля. С тех пор мы каждый месяц разыгрываем один комплект видеонаблюдения.

Чтобы подробнее узнать о разыгрываемом комплекте, смотрите это видео, подробные условия розыгрыша в описании к этому видео.

Это наша маленькая попытка сделать этот мир безопаснее, ведь научные исследования подтверждают, что видеонаблюдение предотвращает преступность, и немного справедливее ведь видеонаблюдение реально помогает расследовать преступления.

Особенно это важно для тех, кто по каким-то причинам, не может позволить себе такое купить. Ведь именно люди с низким уровнем дохода

чаще становятся жертвами преступников.

Если вам нравится наша идея, поддержать нас очень просто обязательно почитайте эту статью — 7 самых распространенных способов «развода», с которыми вы столкнетесь при покупке видеонаблюдения.

Ну и конечно по возможности делитесь этой информацией с друзьями в социальных сетях.

Ну, и самое важное — ваше мнение

Ничто так сильно не мотивирует меня писать новые статьи как ваша оценка, если оценка хорошая я пилю статьи дальше, если отрицательная думаю, как улучшить эту статью. Но, без вашей оценки, у меня нет самого ценного для меня — обратной связи от вас. Не сочтите за труд, выберете от 1 до 5 звезд, я старался.Как узнать свой пароль электронной почты

Иногда у пользователя возникает потребность узнать свой пароль электронной почты. Сделать это можно только в том случае, когда он был сохранен в браузере или активирована функция автозаполнения. Методы, приведенные в статье, являются универсальными и подойдут для обладателей ящика в любом, даже самом непопулярном сервисе. Давайте разберем их подробнее.

Узнаем свой пароль от электронной почты

Всего существует два метода, благодаря которым можно узнать свой пароль от электронного ящика. Кроме этого мы расскажем о третьем, альтернативном варианте, что подойдет в том случае если у вас в браузере не настроено сохранение информации для входа.

Кроме этого мы расскажем о третьем, альтернативном варианте, что подойдет в том случае если у вас в браузере не настроено сохранение информации для входа.

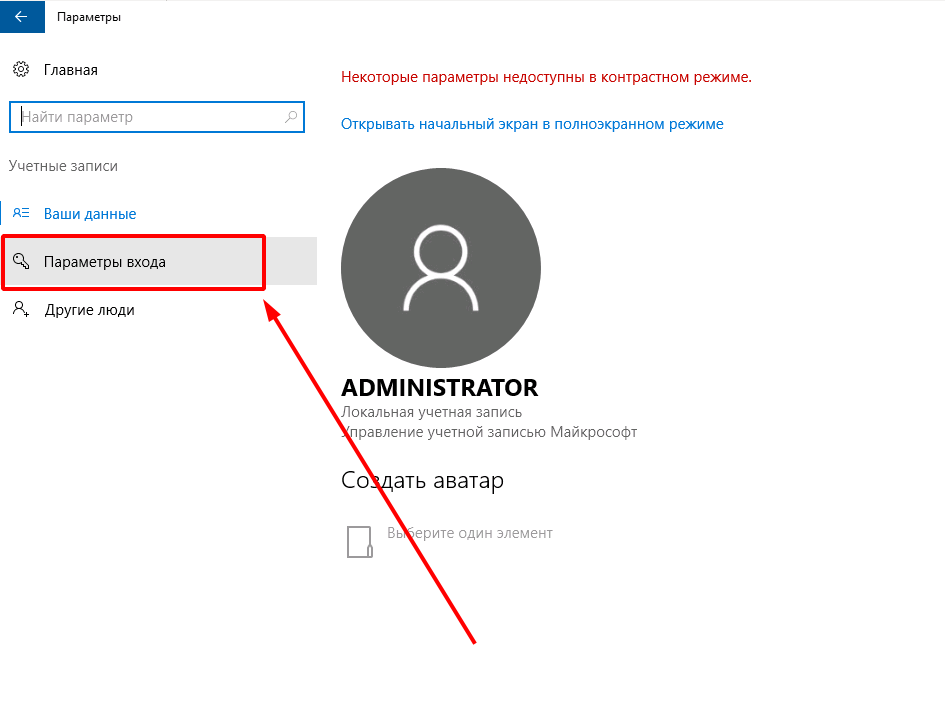

Способ 1: Просмотр сохраненных паролей в браузере

Сейчас большинство популярных веб-обозревателей предлагают пользователю сохранять свои логины и коды, чтобы каждый раз при входе не вводить их повторно. В настройках доступна к просмотру абсолютно вся указанная когда-либо информация, в том числе и данные электронной почты. Рассмотрим процесс поиска паролей на примере Google Chrome:

- Запустите браузер, нажмите на значок в виде трех вертикальных точек справа вверху и перейдите к разделу «Настройки».

- Опуститесь вниз вкладки и разверните дополнительные параметры.

- В категории «Пароли и формы» кликните на «Настройка паролей».

- Здесь задействуйте поиск, чтобы быстрее найти свою электронную почту.

- Осталось только нажать на значок в виде глаза, чтобы строка отобразилась в виде символов, а не точек.

Теперь вы знаете свой код от необходимой учетной записи. Вы можете скопировать его или запомнить, чтобы использовать в дальнейшем. Развернуто о том, как найти сохраненные данные в других популярных браузерах, читайте в приведенных ниже статьях.

Читайте также: Просмотр сохраненных паролей в Яндекс.Браузере, Mozilla Firefox, Opera, Internet Explorer

Способ 2: Просмотр кода элемента

Обычно если информация сохраняется в веб-обозревателе, при показе формы для входа срабатывает функция автозаполнения, где пароль отображается в виде точек или звездочек. Благодаря некоторым изменениям в коде элемента можно отобразить эту строку в текстовом варианте. Вам потребуется выполнить следующее:

- В любом удобном браузере перейдите к своей учетной записи электронной почты и выйдите из нее.

- Теперь перед вами отобразится форма входа в аккаунт. Зажмите левую кнопку мыши и выделите строку, после чего кликните на ней ПКМ и выберите «Посмотреть код» или «Исследовать элемент».

- В открывшейся консоли синим цветом будет выделен фрагмент элемента. Имя его будет password, а в значении отобразится текстовая версия пароля, если включена функция автозаполнения.

- Чтобы показать в строке ввода пароль в виде символов, измените значение type с password на text.

Теперь вы узнали необходимые данные от электронной почты. Повторимся, что этот метод универсален для всех сервисов и браузеров, поэтому алгоритм действий везде будет практически идентичен.

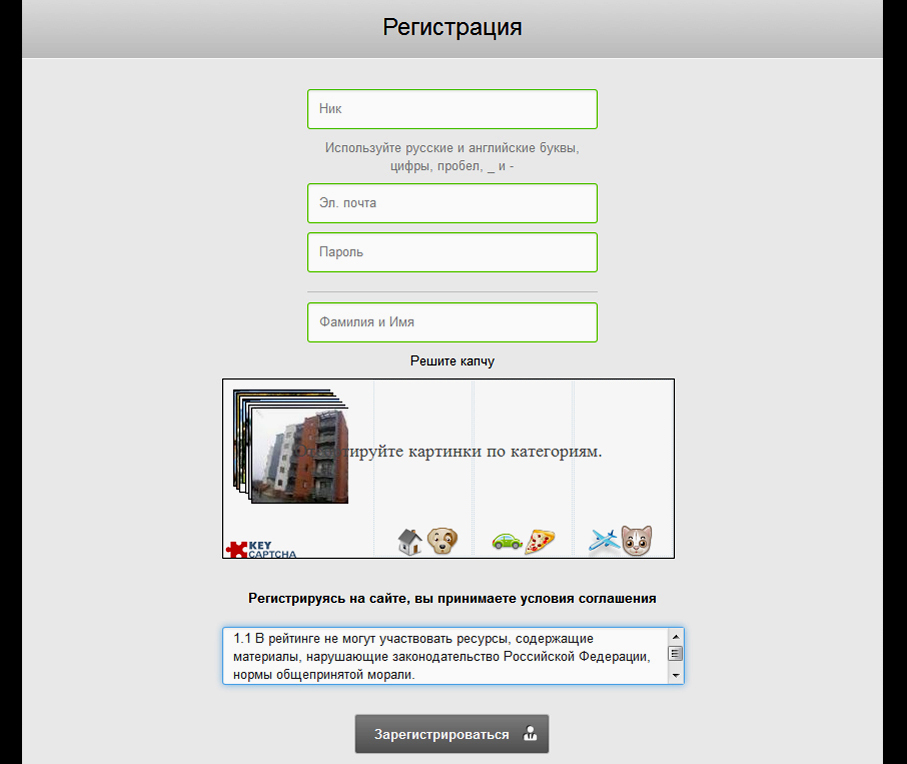

Способ 3: Восстановление пароля

К сожалению, не у всех юзеров настроена функция сохранения паролей и автозаполнения. К тому же случаются ситуации, когда нужно узнать данные для входа, работая за чужим компьютером. Если такое произошло, надеяться остается только на свою память, пытаясь вспомнить, какую комбинацию символов вы использовали. Однако можно просто перейти к восстановлению и задать новый пароль.

Способов восстановления у каждого сервиса существует несколько, например, подтверждение на телефон, отправка кода на запасной ящик или ответ на секретный вопрос. Выберите наиболее подходящий вариант и следуйте предоставленным инструкциям. Детальнее о восстановлении паролей в самых популярных почтовых службах читайте в другом нашем материале по ссылке ниже.

Выберите наиболее подходящий вариант и следуйте предоставленным инструкциям. Детальнее о восстановлении паролей в самых популярных почтовых службах читайте в другом нашем материале по ссылке ниже.

Подробнее: Восстановление пароля от электронной почты

Выше мы рассмотрели два основных метода, как можно узнать свой пароль от электронного ящика, а также рассказали об альтернативном варианте, который будет полезен в определенных случаях. Надеемся, что наша статья помогла вам разобраться с возникшим вопросом и теперь вы знаете собственные данные для входа.

Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТЧто такое пароль? Найдите определения и пояснения в нашем глоссарии терминов безопасности

Пароль — это слово, фраза или строка символов, предназначенная для того, чтобы отличить авторизованного пользователя или процесс (с целью разрешения доступа) от неавторизованного пользователя, или, другими словами, пароль используется для подтверждения личности, или разрешить доступ к ресурсу. Подразумевается, что пароль является секретным. Пароль обычно сочетается с именем пользователя или другим механизмом для обеспечения аутентификации.

Подразумевается, что пароль является секретным. Пароль обычно сочетается с именем пользователя или другим механизмом для обеспечения аутентификации.

Сегодня у человека могут быть десятки или даже более сотни личных паролей, которыми нужно управлять. В организациях это число может быть еще больше, и они также включают встроенные пароли в приложениях. Огромное количество паролей, которыми нужно управлять, обычно означает, что, если их оставить на усмотрение людей, методы паролей не соблюдаются должным образом. Плохая гигиена паролей, в свою очередь, создает возможности для вредоносных программ и хакерских атак.

Хотя с человеческой точки зрения невозможно (по крайней мере, для большинства людей) придерживаться передовых методов создания и изменения паролей вручную, инструменты управления паролями могут автоматизировать этот процесс.

Диспетчеры паролей — это программные приложения, которые применяют передовые методы создания и защиты паролей (например, с помощью шифрования). Используя главный пароль / ключ, пользователь может предложить диспетчеру паролей автоматически извлечь правильный пароль из базы данных и пройти аутентификацию в системе / программном обеспечении через заполнение формы. Менеджеры паролей могут быть облачными или основанными на браузере или могут находиться на рабочем столе.

Используя главный пароль / ключ, пользователь может предложить диспетчеру паролей автоматически извлечь правильный пароль из базы данных и пройти аутентификацию в системе / программном обеспечении через заполнение формы. Менеджеры паролей могут быть облачными или основанными на браузере или могут находиться на рабочем столе.

Enterprise Password Manager / Privileged Password Manager — это специальное подмножество менеджеров паролей, используемых для управления учетными данными для привилегированных учетных записей предприятия (root, admin и т. Д.).

Распространенные методы парольной атаки

Злоумышленники и вредоносные программы жаждут паролей, которые позволяют им получить доступ к желаемому ресурсу, украсть данные и личности и сеять хаос. Сочетание неправильной практики использования паролей со стороны пользователей, неадекватных средств контроля безопасности паролей и автоматизированных хакерских инструментов для взлома паролей увеличивает риск кражи или раскрытия пароля. Вот несколько распространенных тактик использования учетных данных:

Вот несколько распространенных тактик использования учетных данных:

- Атаки грубой силы

Неоднократное тестирование пароля, потенциально генерирующее миллионы случайных догадок в секунду с комбинациями символов (цифр, букв и символов) до тех пор, пока не будет найден один из них.Чем сложнее пароль с математической точки зрения, тем труднее его взломать.

- Атаки по словарю

Подбирает пароли по словам из словаря любого языка.

- Атаки Pass-the-Hash (PtH)

При атаках PtH злоумышленнику не нужно расшифровывать хэш, чтобы получить пароль в виде простого текста, после захвата хеш-код может быть передан для доступа к боковым системам. Хакер может повысить привилегии, просто похитив учетные данные RDP у привилегированного пользователя во время сеанса RDP.

- Атаки Pass-the-Ticket (PtT) и Golden Ticket

Подобно PtH, они включают в себя копирование билетов Kerberos и их передачу для бокового доступа между системами. Атака Golden Ticket — это разновидность Pass-the-Ticket, включающая кражу учетной записи krbtgt на контроллере домена, который шифрует билеты для выдачи билетов (TGT).

- Серфинг через плечо

Этот метод атаки предполагает наблюдение за паролями (электронными или бумажными) при их вводе.

- Парольные атаки социальной инженерии

Эти атаки, такие как фишинг и целевой фишинг, включают в себя обман людей с целью раскрытия информации, которая может быть использована для получения доступа.

Применяя передовые методы работы с паролями, например, с помощью автоматизированного инструмента, эти атаки могут быть в значительной степени отражены или смягчены.

Что такое пароль? | Вондрополис

Создавали ли вы когда-нибудь секретный клуб в домике на дереве летом? Всегда приятно иметь тайное место, где можно встретиться с друзьями, чтобы расслабиться и составить планы на следующую сверхсекретную миссию.

Если кто-то наткнется на ваше убежище, есть одна ключевая информация, которую им нужно знать, чтобы попасть в ваше логово. О чем мы говорим? Конечно же, пароль!

Пароли использовались с древних времен, когда их называли лозунгами. Хотя пароли могут не использоваться в реальном мире, как это было много лет назад, в современном мире есть одно место, где они незаменимы: онлайн. В виртуальном мире Интернета пароли защищают вашу личность и управляют доступом к защищенной информации и веб-сайтам.

Когда вы выходите в Интернет для входа на определенный веб-сайт или учетную запись, вас неизбежно попросят указать имя пользователя и пароль для установления вашей личности. Предоставление правильных учетных данных позволит получить доступ к нужным ресурсам. Неверные учетные данные не позволят вам получить доступ к информации и ресурсам, для просмотра которых у вас нет разрешения.

Пароль должен представлять собой уникальное слово или строку символов, известную только вам. Если другие знают ваш пароль, они могут получить доступ к ресурсам, таким как веб-сайты, финансовые счета и электронная почта, которые вы хотите сохранить в тайне.

К сожалению, в мире есть люди, в том числе похитители личных данных и компьютерные хакеры, которые тратят много времени и денег, пытаясь вычислить пароли, чтобы получить незаконный доступ к информации. Чтобы предотвратить эти угрозы, важно использовать надежные пароли, которые сложно угадать.

Например, использование слова «пароль» в качестве пароля — действительно плохая идея. Точно так же использование общей информации, которую легко угадать, например вашего имени, даты рождения, адреса или номера телефона, тоже не лучшая идея.Итак, как создать надежный пароль?

Специалисты рекомендуют создавать пароль длиной не менее восьми символов. В идеале это должно быть что-то легкое для запоминания и сложное для других. Чтобы помешать компьютерным хакерам, которые случайным образом пробуют слова из словаря, вы должны включать в свой пароль как строчные, так и прописные буквы, цифры и символы.

Конечно, если затруднить угадывание пароля другими пользователями, это также может затруднить его запоминание. Некоторые специалисты предлагают заменять буквы похожими цифрами или символами.Например, строчная буква «l» может быть заменена либо на «1», либо на «!». чтобы было труднее угадать. Точно так же прописную «E» можно заменить на «3».

Помимо того, что вы никогда никому не разглашаете свой пароль, специалисты по безопасности считают, что вам следует использовать несколько паролей, чтобы вся ваша информация не была скомпрометирована в случае взлома одного из ваших паролей. Хотя запоминание нескольких надежных паролей может быть трудным, сегодня на веб-сайтах и в приложениях для смартфонов доступно множество инструментов управления паролями, которые помогут вам надежно удерживать все свои пароли.

Насколько безопасен мой пароль?

Записи на 100% безопасны, никоим образом не хранятся и никому не передаются. Период.

, как видно на

Растут случаи утечки данных и кражи личных данных, и причиной часто является взлом паролей. После кражи учетных данных киберпреступники могут использовать пароли для запуска кампаний дезинформации против компаний, использовать платежную информацию людей для покупок и шпионить за пользователями с помощью камер видеонаблюдения, подключенных к Wi-Fi.Мы создали этот инструмент, чтобы помочь вам лучше понять безопасность паролей.

Как создавать безопасные пароли

Лучшие методы создания безопасных паролей:

- Пароль должен состоять из 16 или более символов; Наше исследование, связанное с паролями, показало, что 45 процентов американцев используют пароли из восьми или менее символов, которые не так безопасны, как более длинные пароли.

- Пароль должен включать комбинацию букв, цифр и символов.

- Запрещается передавать пароль какой-либо другой учетной записи.

- Пароль не должен содержать никакой личной информации пользователя, например его адреса или номера телефона. Также лучше не включать какую-либо информацию, доступную в социальных сетях, например имена детей или домашних животных.

- Пароль не должен содержать последовательных букв или цифр.

- Пароль не должен состоять из слова «пароль» или повторяющихся букв или цифр.

Почему важна защита паролем?

Отсутствие безопасных паролей имеет свои последствия, которые включают, но не ограничиваются:

- После получения доступа к учетным данным пользователя многие хакеры будут входить в их учетные записи, чтобы украсть больше их личной информации (PII), такой как их имена, адреса и данные банковского счета.Они будут использовать эту информацию либо для кражи денег напрямую у пользователя, либо для кражи их личности. Кража личных данных может привести к дальнейшим финансовым потерям или трудностям с получением ссуд или трудоустройством.

- Отсутствие конфиденциальности

- Для предприятий хакеры могут начать кампании по дезинформации против компаний, передавая их данные конкурентам и сохраняя их для получения выкупа1.

Влияние украденных паролей

Взломанные пароли стали причиной 80% всех утечек данных в 2019 году2, что привело к финансовым потерям как для предприятий, так и для потребителей.

Влияние на бизнес

- По данным IBM, на международном уровне средняя стоимость утечки данных в 2020 году для предприятий составила 3,86 миллиона долларов. Однако в США средняя стоимость была самой высокой в мире и составила 8,64 миллиона долларов3.

- В частности, в обрабатывающей промышленности вредоносное ПО, которое крадет учетные данные и сбрасывает пароли, вызвало 922 инцидента кибербезопасности в 2020 году. 73 процента этих инцидентов были вызваны финансовыми стимулами, а в 27 процентах этих инцидентов мотивом был шпионаж4.

| Верхние данные скомпрометированы | Процент производителей с утечками данных в 2020 году |

|---|---|

| Учетные данные | 55% |

| Личный | 49% |

| Платеж | 20% |

| Прочее | 25% |

- Если у компаний есть утечка данных из-за кражи учетных данных, они могут потерять до трех процентов своей общей рыночной стоимости в долгосрочной перспективе.Для розничной торговли эта потеря утроится до девяти процентов всего за 30 дней после объявления о нарушении. По мнению исследователей из бизнес-школы Кенана Флаглера при Университете Северной Каролины, это увеличение связано с тем, что розничные покупатели менее лояльны к бренду, чем потребители в других отраслях5.

Влияние на потребителей

Данные клиентов, относящиеся к PII, являются наиболее ценным типом данных, который хакеры могут извлечь при нарушениях безопасности. Согласно отчету IBM «Стоимость утечки данных за 2020 год», стоимость каждой записи составляет 150 долларов.

FTC сообщает, что в 2019 году общие убытки от кражи личных данных, которые могут быть вызваны украденными паролями, составили 92 миллиона долларов. Средний убыток потребителей от кражи личных данных составил 8946 долларов.

Другие способы защиты в Интернете

Помимо создания безопасных и уникальных паролей для всех учетных записей в Интернете, существуют и другие передовые методы повышения цифровой безопасности.

- Использование VPN: Несмотря на то, что пароли не позволяют неавторизованным пользователям попадать в учетные записи, интернет-провайдеры могут отслеживать онлайн-активность пользователей, а также частные IP-адреса своих устройств.Единственный способ скрыть веб-активность и IP-адреса — подключиться не напрямую к публичной сети Wi-Fi, а к VPN, что означает виртуальная частная сеть. Узнайте больше о поиске лучшей VPN, проверенной нашими экспертами по цифровой безопасности.

- Получите защиту от кражи личных данных: Хотя надежный пароль может иметь большое значение для защиты учетных записей в Интернете, нет единого действия, которое могло бы защитить личную информацию пользователя от кражи личных данных. Лучшее программное обеспечение для защиты от кражи личных данных, скорее, отслеживает ключевые криминальные и финансовые области на предмет личной информации пользователей.

- Установите домашнюю систему безопасности: Пользователи могут защитить свои дома и семьи с помощью высококлассных домашних систем безопасности.

- Используйте антивирусное программное обеспечение: Антивирусное программное обеспечение сканирует компьютеры, телефоны и планшеты на наличие вредоносных программ, вирусов, программ-вымогателей, шпионского ПО и других киберугроз.

- Используйте менеджер паролей: Менеджеры паролей хранят имена пользователей и пароли в зашифрованных хранилищах, требуя только мастер-пароли или биометрические данные для входа в учетные записи.

- Меняйте пароли только при необходимости: Это миф, что пользователи должны менять свои пароли через определенные промежутки времени. Согласно последним сообщениям, менять пароли необходимо только в том случае, если сама учетная запись взломана.

Как работает наш инструмент: методология

Наш вышеприведенный инструмент «Насколько безопасен ваш пароль» проверяет пароли пользователей по базе данных распространенных ненадежных паролей. Он оценивает каждый пароль на основе таких ключевых факторов, как:

- Количество символов: Пароль должен содержать от восьми до 10 паролей, но в идеале — от 16 до 20 символов.

- Комбинации: Пароль должен включать комбинацию букв, цифр и символов, а не фразу. Каждый символ имеет соответствующее числовое значение, и эти символы суммируются, чтобы получить общую сумму.

- Уникальность: Пароль не должен повторяться с точки зрения его символов, а должен содержать уникальные комбинации.

Используя эти факторы, инструмент оценивает каждый пароль и преобразует эту оценку в количество времени, которое потребовалось бы компьютеру для взлома этого пароля.B5sjmXl »потребуется 34 000 лет, чтобы взломать компьютер.

Часто задаваемые вопросы

Чтобы получить дополнительную информацию о безопасности паролей и гигиене, мы ответили на наиболее часто задаваемые вопросы.

- Какой самый надежный пароль?

Не существует единого пароля, который был бы «наиболее безопасным», и если бы он был, написание его здесь сделало бы его небезопасным, поскольку тысячи людей использовали бы его в своих учетных записях.Скорее, безопасные пароли содержат кажущуюся случайной комбинацию цифр, букв и символов и включают по крайней мере от 16 до 20 символов.

- Какой пример надежного пароля?

Примером безопасного пароля является bL8% 4TO & t9b%, сгенерированный менеджером паролей LastPass, на взлом которого компьютеру потребуется 46 миллионов лет!

- Насколько безопасен пароль из 12 символов?

12-значный пароль надежен; однако самые безопасные пароли состоят из 16-20 символов.

- Длинные пароли безопаснее?

Длинные пароли надежнее коротких. Мы рекомендуем использовать пароли длиной от 16 до 20 символов, хотя почти половина американцев использует пароли из восьми или менее символов.

- Какие пять самых распространенных паролей?

Согласно исследованию NordPass, проведенному в 2020 году, пять наиболее распространенных паролей: 123456, 123456789, picture1, password и 12345678.

Пароль Сколько людей им пользуются? Сколько времени потребовалось, чтобы взломать? Сколько раз оно было выставлено напоказ? 123456 2,543,285 Менее 1 секунды 23 597 311 123456789 961 435 Менее 1 секунды 7 870 694 фото1 371 612 3 часа 11,190 пароль 360,467 Менее 1 секунды 3,759,315

— HTML: язык разметки гипертекста

элементы типа пароль позволяют пользователю безопасно ввести пароль.

Элемент представлен как однострочный элемент управления редактора обычного текста, в котором текст скрыт, чтобы его нельзя было прочесть, обычно путем замены каждого символа символом, например звездочкой («*») или точкой («• «). Этот символ будет зависеть от пользовательского агента и ОС.

Особенности работы процесса входа могут варьироваться от браузера к браузеру; мобильные устройства, например, часто отображают набранный символ на мгновение перед тем, как скрыть его, чтобы пользователь мог убедиться, что он нажал клавишу, которую собирался нажать; это полезно, учитывая небольшой размер клавиш и легкость нажатия неправильной клавиши, особенно на виртуальных клавиатурах.

Примечание: Любые формы, содержащие конфиденциальную информацию, например пароли (например, формы входа), должны обслуживаться через HTTPS; Многие браузеры теперь реализуют механизмы предупреждения о небезопасных формах входа; см. Небезопасные пароли.

| Значение | A DOMString , представляющий пароль, или пустой |

| События | изменить и вход |

| Поддерживаемые общие атрибуты | автозаполнение , режим ввода , макс. Длина , мин. Длина , узор , заполнитель , только чтение , требуется , и размер |

| Атрибуты IDL | selectionStart , selectionEnd , selectionDirection и значение |

| Методы | выберите () , setRangeText () ,

а также setSelectionRange () |

Значение Атрибут содержит DOMString , значение которого является текущим содержимым элемента управления редактированием текста, используемого для ввода пароля.Если пользователь еще ничего не ввел, это значение представляет собой пустую строку ( "" ). Если указано обязательное свойство , тогда поле редактирования пароля должно содержать значение, отличное от пустой строки, чтобы быть действительным.

Если указан атрибут шаблона , содержимое элемента управления паролем считается действительным, только если значение проходит проверку; см. Проверка для получения дополнительной информации.

Примечание: Символы перевода строки (U + 000A) и возврата каретки (U + 000D) не допускаются в значении пароля .При установке значения элемента управления паролем символы перевода строки и возврата каретки удаляются из значения.

В дополнение к атрибутам, которые работают со всеми элементами , независимо от их типа, поля ввода пароля поддерживают следующие атрибуты.

maxlength

Максимальное количество символов (в единицах кода UTF-16), которое пользователь может ввести в поле пароля. Это должно быть целое число 0 или больше. Если не указано maxlength или указано недопустимое значение, поле пароля не имеет максимальной длины.Это значение также должно быть больше или равно значению minlength .

Входные данные не пройдут проверку ограничения, если длина текста, введенного в поле, больше maxlength, единиц кода UTF-16.

minlength

Минимальное количество символов (в единицах кода UTF-16), которое пользователь может ввести в поле ввода пароля. Это должно быть неотрицательное целое число, меньшее или равное значению, заданному параметром maxlength .Если не указано minlength или указано недопустимое значение, ввод пароля не имеет минимальной длины.

Входные данные не пройдут проверку ограничения, если длина текста, введенного в поле, меньше minlength UTF-16 кодовых единиц.

шаблон

Атрибут шаблона , если он указан, является регулярным выражением, которому должно соответствовать входное значение , чтобы значение прошло проверку ограничения. Это должно быть действительное регулярное выражение JavaScript, используемое типом RegExp и описанное в нашем руководстве по регулярным выражениям; флаг 'u' указывается при компиляции регулярного выражения, так что шаблон обрабатывается как последовательность кодовых точек Unicode, а не как ASCII.Вокруг текста шаблона не следует указывать косую черту.

Если указанный шаблон не указан или недействителен, регулярное выражение не применяется, и этот атрибут полностью игнорируется.

Примечание: Используйте атрибут title , чтобы указать текст, который большинство браузеров будет отображать как всплывающую подсказку, чтобы объяснить, какие требования должны соответствовать шаблону. Вы также должны включить рядом другой пояснительный текст.

Настоятельно рекомендуется использовать шаблон для ввода пароля, чтобы гарантировать, что действительные пароли, использующие широкий ассортимент классов символов, будут выбраны и использованы вашими пользователями.С помощью шаблона вы можете предписывать правила регистра, требовать использования некоторого количества цифр и / или знаков пунктуации и т. Д. См. Подробности и пример в разделе «Проверка».

заполнитель

Атрибут заполнитель — это строка, которая дает пользователю краткую подсказку относительно того, какая информация ожидается в поле. Это должно быть слово или короткая фраза, демонстрирующая ожидаемый тип данных, а не пояснительное сообщение. Текст не должен содержать символов возврата каретки или перевода строки.

Если содержимое элемента управления имеет одну направленность (LTR или RTL), но должно представлять заполнитель в противоположной направленности, вы можете использовать символы форматирования двунаправленного алгоритма Unicode, чтобы переопределить направленность внутри заполнителя; см. Как использовать элементы управления Unicode для двунаправленного текста для получения дополнительной информации.

только для чтения

Логический атрибут, который, если он присутствует, означает, что это поле не может редактироваться пользователем. Однако его значение все еще можно изменить из кода JavaScript, который напрямую устанавливает значение HTMLInputElement.значение собственности.

Примечание: Поскольку поле только для чтения не может иметь значение, требуется не оказывает никакого влияния на входы с указанным атрибутом только для чтения .

size

Атрибут size — это числовое значение, указывающее, сколько символов должно быть в поле ввода. Значение должно быть числом больше нуля, а значение по умолчанию — 20. Поскольку ширина символов различается, это может быть или не быть точным, и на это не следует полагаться; результирующий ввод может быть уже или шире, чем указанное количество символов, в зависимости от символов и шрифта ( шрифт используются настройки).

Это означает, что , а не , устанавливает ограничение на количество символов, которые пользователь может ввести в поле. Он лишь приблизительно указывает, сколько людей можно увидеть одновременно. Чтобы установить верхний предел длины входных данных, используйте атрибут maxlength .

Поля ввода пароля обычно работают так же, как и другие текстовые поля ввода; Основное отличие заключается в том, что контент скрывается, чтобы люди, находящиеся рядом с пользователем, не могли прочитать пароль.

Простой ввод пароля

Здесь мы видим самый простой ввод пароля с меткой, установленной с помощью элемента .

Разрешение автозаполнения

Чтобы разрешить диспетчеру паролей пользователя автоматически вводить пароль, укажите атрибут автозаполнения . Для паролей это обычно должен быть один из следующих:

-

по Разрешить браузеру или диспетчеру паролей автоматически заполнять поле пароля.Это не так информативно, как использование текущего пароля

-

от Не разрешать браузеру или диспетчеру паролей автоматически заполнять поле пароля. Обратите внимание, что некоторые программы игнорируют это значение, поскольку оно обычно вредно для способности пользователей поддерживать безопасные пароли.

-

текущий пароль Разрешить браузеру или диспетчеру паролей ввести текущий пароль для сайта.Это дает больше информации, чем

на, поскольку позволяет браузеру или диспетчеру паролей автоматически вводить в поле известный в настоящее время пароль для сайта, но не предлагать новый.-

новый пароль Разрешить браузеру или диспетчеру паролей автоматически вводить новый пароль для сайта; это используется в формах «смени свой пароль» и «новый пользователь», в поле, запрашивающем у пользователя новый пароль. Новый пароль может быть сгенерирован различными способами в зависимости от используемого менеджера паролей.Он может ввести новый предлагаемый пароль или может показать пользователю интерфейс для его создания.

Сделать пароль обязательным

Чтобы сообщить браузеру пользователя, что поле пароля должно иметь допустимое значение, прежде чем форма может быть отправлена, укажите логический атрибут required .

Указание режима ввода

Если для рекомендованных (или требуемых) правил синтаксиса паролей лучше использовать альтернативный интерфейс ввода текста, чем стандартная клавиатура, вы можете использовать атрибут inputmode , чтобы запросить конкретный.Наиболее очевидный вариант использования для этого — если пароль должен быть числовым (например, PIN-код). Например, мобильные устройства с виртуальными клавиатурами могут переключиться на раскладку цифровой клавиатуры вместо полной клавиатуры, чтобы упростить ввод пароля. Если PIN-код предназначен для одноразового использования, установите для атрибута autocomplete значение off или одноразовый код , чтобы предположить, что он не сохраняется.

Установка требований к длине

Как обычно, вы можете использовать атрибуты minlength и maxlength , чтобы установить минимальную и максимальную допустимую длину пароля.Этот пример расширяет предыдущий, указывая, что ПИН-код пользователя должен состоять не менее чем из четырех и не более чем из восьми цифр. Атрибут размера используется для обеспечения того, чтобы элемент управления вводом пароля имел ширину в восемь символов.

Выбор текста

Как и другие элементы управления текстовым вводом, вы можете использовать метод select () для выделения всего текста в поле пароля.

HTML

JavaScript

document.getElementById ("selectAll"). Onclick = function () {

document.getElementById ("пароль пользователя"). select ();

}

Результат

Вы также можете использовать selectionStart и selectionEnd , чтобы получить (или установить), какой диапазон символов в элементе управления выбран в данный момент, и selectionDirection , чтобы узнать, в каком направлении выбор произошел (или будет расширен, в зависимости от вашего платформу; см. ее документацию для объяснения).Однако, учитывая, что текст затемнен, их полезность несколько ограничена.

Если ваше приложение имеет ограничения по набору символов или какие-либо другие требования к фактическому содержанию введенного пароля, вы можете использовать атрибут шаблона , чтобы установить регулярное выражение, которое будет использоваться для автоматической проверки соответствия ваших паролей этим требованиям.

В этом примере допустимы только значения, состоящие не менее чем из четырех и не более чем из восьми шестнадцатеричных цифр.

Запрос номера социального страхования

Этот пример принимает только ввод, который соответствует формату действительного номера социального страхования США. Эти номера, используемые для целей налогообложения и идентификации в США, имеют форму «123-45-6789». Также существуют различные правила, определяющие, какие значения разрешены в каждой группе.

HTML

Здесь используется шаблон , который ограничивает вводимое значение строками, представляющими законные номера социального страхования. Очевидно, это регулярное выражение не гарантирует действительный SSN (поскольку у нас нет доступа к базе данных Администрации социального обеспечения), но оно гарантирует, что число может быть равным единице; он обычно избегает значений, которые не могут быть действительными.Кроме того, он позволяет разделять три группы цифр пробелом, тире («-») или ничем.

Для режима ввода установлено значение numeric , чтобы устройства с виртуальными клавиатурами переключались на числовую раскладку клавиатуры для облегчения ввода. Атрибуты minlength и maxlength установлены на 9 и 12 соответственно, чтобы требовать, чтобы значение было не менее девяти и не более 12 символов (первый без разделения символов между группами цифр, а второй с ними) .Требуемый атрибут используется, чтобы указать, что этот элемент управления должен иметь значение. Наконец, автозаполнение установлено на с , чтобы менеджеры паролей и функции восстановления сеанса не пытались установить его значение, поскольку это вовсе не пароль.

JavaScript

Это простой код для отображения введенного SSN на экране, чтобы вы могли его видеть. Очевидно, что это противоречит цели поля пароля, но это полезно для экспериментов с шаблоном .

var ssn = document.getElementById ("ssn");

var current = document.getElementById ("текущий");

ssn.oninput = function (событие) {

current.textContent = ssn.value;

}

Результат

Таблицы BCD загружаются только в браузере

Одноразовый пароль (OTP с примерами)

Что означает OTP?

Одноразовый пароль (OTP) Системы предоставляют механизм для входа в сеть или службу с использованием уникального пароля , который, как следует из названия, может использоваться только на c e .

Статический пароль — наиболее распространенный и наименее безопасный метод аутентификации. Если «qwerty» всегда является вашим паролем, пришло время его изменить.

Почему одноразовый пароль безопасен?

Функция OTP предотвращает некоторые формы кражи личных данных, гарантируя, что захваченная пара имени пользователя и пароля не может быть использована во второй раз.

Обычно имя пользователя для входа остается неизменным, а одноразовый пароль меняется при каждом входе в систему.

Одноразовые пароли (также называемые одноразовыми паролями) — это форма строгой проверки подлинности , обеспечивающая гораздо лучшую защиту электронного банкинга, корпоративных сетей и других систем, содержащих конфиденциальные данные.

Аутентификация отвечает на вопрос: « Вы действительно мистер или миссис Х?»

Сегодня большинству корпоративных сетей, сайтов электронной коммерции и онлайн-сообществ требуется только имя пользователя и статический пароль для входа в систему и доступа к личным и конфиденциальным данным.

OTP и TOTP против статического пароля

Хотя этот метод аутентификации удобен, он небезопасен, поскольку кража идентификационных данных в Интернете — с использованием фишинга, регистрации с клавиатуры, атак типа «злоумышленник в середине» и других методов — растет во всем мире.

Системы строгой аутентификацииустраняют ограничения статических паролей за счет включения дополнительных учетных данных безопасности, таких как временный одноразовый пароль (OTP), для защиты доступа к сети и цифровой идентификации конечных пользователей.

Это добавляет дополнительный уровень защиты и затрудняет доступ к неавторизованной информации, сетям или онлайн-аккаунтам.

Одноразовый пароль на основе времени (TOTP) изменяется через заданный период, например 60 секунд.

В Индии приложение mAadhaar на вашем мобильном телефоне позволяет генерировать динамический одноразовый пароль вместо того, чтобы ждать получения одноразового пароля. Алгоритм приложения генерирует динамический OTP или TOTP. 8-значный код действителен в течение 30 секунд.Звучит просто, и это так.

Вот пример OTP при онлайн-оплате.

Как создаются одноразовые пароли?

Одноразовые пароли могут быть сгенерированы несколькими способами, и каждый из них имеет компромиссы с точки зрения безопасности, удобства, стоимости и точности.

Сеточные карты

Простые методы, такие как списки номеров транзакций и сеточные карты, могут предоставить набор одноразовых паролей.

Эти методы предлагают низкие инвестиционные затраты, но являются медленными, сложными в обслуживании, легкими в воспроизведении и совместном использовании, а также требуют, чтобы пользователи отслеживали свое место в списке паролей.

Жетоны безопасности

Более удобный способ для пользователей — использовать OTP-токен, аппаратное устройство, способное генерировать одноразовые пароли.

Есть еще кое-что.

Некоторые из этих устройств защищены PIN-кодом, что обеспечивает дополнительный уровень безопасности.

Пользователь вводит одноразовый пароль с другими учетными данными (обычно имя пользователя и пароль), и сервер аутентификации проверяет запрос на вход в систему.

Хотя это проверенное решение для корпоративных приложений, стоимость развертывания может сделать решение дорогим для потребительских приложений.

Поскольку маркер должен использовать тот же метод, что и сервер, отдельный маркер требуется для каждого входа на сервер, поэтому пользователям нужен другой маркер для каждого веб-сайта или сети, которые они используют.

Смарт-карты и OTP

Более продвинутые аппаратные токены используют микропроцессорные смарт-карты для расчета одноразовых паролей.

Смарт-картыимеют несколько преимуществ для строгой аутентификации, включая емкость хранения данных, вычислительную мощность, портативность и простоту использования.

По своей природе они более безопасны, чем другие токены OTP, поскольку генерируют уникальный, не подлежащий повторному использованию пароль для каждого события аутентификации, хранят личные данные и не передают конфиденциальные или личные данные по сети.

Платежные картыDisplay могут даже интегрировать генератор одноразовых паролей для двухфакторной аутентификации.

Инфраструктура открытых ключей для строгой аутентификации OTP

Смарт-картымогут также включать дополнительные возможности строгой аутентификации, такие как PKI или сертификаты инфраструктуры открытых ключей.

При использовании для приложений PKI устройство смарт-карты может предоставлять основные службы PKI, включая шифрование, цифровую подпись, а также создание и хранение закрытых ключей.

Смарт-картыThales поддерживают строгую аутентификацию OTP в средах Java ™ и Microsoft .NET.

Доступны различные форм-факторы и варианты подключения, поэтому конечные пользователи имеют наиболее подходящее устройство для их требований доступа к сети.

Все устройства Thales OTP работают с одним и тем же сервером строгой аутентификации и поддерживаются стандартным набором инструментов администрирования.

Однофакторная аутентификация (SFA)

Однофакторная аутентификация — это традиционный процесс безопасности, который требует имени пользователя и пароля перед предоставлением доступа пользователю.

Одного взломанного пароля было достаточно, чтобы отключить крупнейший топливопровод в США.

В мае 2021 года в результате рейда группы вымогателей Darkside была отключена сеть Colonial Pipeline. Эта атака, которая привела к дефициту, подняла цены на бензин и вызвала волну панических покупок, высветила слабую защиту паролем и способность программ-вымогателей вывести из строя критически важную инфраструктуру. Bloomberg (4 июня 2021 г.) сообщил, что система компании была взломана из-за единственной утечки пароля к старой учетной записи VPN, которая использовалась для удаленного доступа к серверам компании.Учетная запись не использовала многофакторную аутентификацию . Хакеры взломали сеть Colonial, используя только одно взломанное имя пользователя и пароль. По данным Bloomberg, пользователь мог использовать один и тот же пароль для разных учетных записей, но следователям будет сложно точно узнать, как он был получен.Двухфакторная аутентификация (2FA)

Более строгая аутентификация также может быть реализована с помощью двухфакторной аутентификации (2FA) или многофакторной аутентификации.В этих случаях пользователь предоставляет два (или более) разных фактора аутентификации.

Ниже приведен еще один пример двухфакторной аутентификации в банковском деле.

OTP SMS — это распространенный метод вторичной аутентификации для банков.

В банкомате вам понадобится ваша карта (что-то, что у вас есть) И ПИН-код (что-то, что вы знаете).

В Сингапуре Singpass использует двухфакторную аутентификацию (2FA) и сквозное шифрование паролей для безопасного доступа к услугам электронного правительства страны.

Обратите внимание, что европейские правила PSD2 требуют более строгой аутентификации клиентов для банков и финансовых учреждений. В результате OTP SMS больше не является методом PSD2.Рынки одноразовых паролей и ключевые игроки отрасли

Сегмент OTP является частью более глобального рынка двухфакторной аутентификации , который оценивается в 3,5 миллиарда долларов в 2018 году. Он достигнет 8,9 миллиарда долларов к 2024 году, как показало будущее исследование Market Research.

Рынок одноразовых паролей оценивается в 1,5 миллиарда долларов в 2018 году и достигнет 3,2 миллиарда долларов к 2024 году.

Основными игроками рынка двухфакторной аутентификации являются Thales, Fujitsu, Suprema, OneSpan, NEC, Symantec, RSA, IDEMIA, HID, Entrust и Google и многие другие.

Бизнес по аутентификации аппаратных токенов OTP — это небольшая часть рынка OTP. Однако, по данным Research and Markets, его мировой размер оценивается в 261 миллион долларов на 2019 год и, как ожидается, достигнет 403 миллиона долларов к 2025 году.

Основными клиентами являются предприятия, банковское дело, финансы, страхование и ценные бумаги, правительство, здравоохранение и азартные игры.

Beyond OTP: дополнительные ресурсы по аутентификации

Что такое хранилище паролей | OneLogin

Хранилище паролей , менеджер паролей или шкафчик паролей — это программа, которая надежно хранит имена пользователей и пароли для нескольких приложений в зашифрованном виде. Пользователи могут получить доступ к хранилищу с помощью единого «главного» пароля. Затем хранилище предоставляет пароль для учетной записи, к которой они должны получить доступ.

Поскольку пользователи должны помнить только один пароль, они с большей вероятностью будут использовать сложные пароли, которые нелегко украсть или взломать.

Зачем мне хранилище паролей?

В организациях по всему миру люди по-прежнему используют слабые пароли или повторно используют один и тот же пароль для нескольких учетных записей. Такие методы позволяют киберпреступникам красть пароли, чтобы легко взламывать корпоративные сети. Пароли с привилегированным доступом особенно привлекательны для киберпреступников, поскольку они могут использовать этот единственный «ключ» для доступа ко многим ресурсам в злонамеренных целях.

Риски таких атак возрастают, если организации не используют свои пароли должным образом. Хранилище паролей — это один из способов для организаций минимизировать риск кибератак с использованием паролей.

Сохранение паролей и управление привилегированным доступом (PAM)

Хранилище паролей — ключевой элемент управления привилегированным доступом (PAM). Он идеально подходит для организаций, которым необходимо централизованно защищать учетные записи пользователей. Приложение удобное для пользователя, так как пользователям не нужно запоминать несколько паролей.Это также помогает применять передовые методы паролей и защищает предприятие от внешних угроз.

PAM лучше всего подходит для предприятий, которым необходимо отслеживать, управлять и защищать привилегированные учетные записи. PAM изолирует контроль и использование привилегированных учетных записей с помощью детализированного контроля доступа на основе ролей (RBAC), чтобы минимизировать риски случайного или злонамеренного неправильного использования учетных данных. PAM также позволяет организациям автоматически создавать журналы аудита и соответствовать требованиям соответствия, установленным GDPR, ISO / IEC 27001 и т. Д.

PAM состоит из диспетчера паролей , диспетчера доступа для управления доступом пользователей и диспетчера сеансов для обнаружения, предотвращения и прекращения подозрительных действий. При реализации в рамках более широкой стратегии кибербезопасности PAM может уменьшить общую поверхность атаки и снизить риски безопасности.

Преимущества использования хранилища паролей

Средняя цена утечки данных из-за взлома учетных данных составляет 4,37 миллиона долларов. Чтобы предотвратить такие катастрофы, организациям нужны более эффективные способы хранения своих паролей.Вот здесь-то и пригодится хранилище паролей.

Безопасное хранение корпоративных паролей. Хранилище паролей — это безопасный способ управления корпоративными паролями и их хранения. Некоторые хранилища могут автоматически генерировать надежные, безопасные и уникальные пароли для защиты приложений.

Удобный. Пользователям не нужно запоминать несколько паролей для входа в несколько учетных записей, только один надежный мастер-пароль, который открывает хранилище.

Предотвращение взлома учетной записи и утечки данных. Пароли генерируются случайным образом, что значительно затрудняет их взлом и защищает учетные записи от неправильного использования или взлома учетных данных.

Простой сброс пароля. Можно легко сбросить или изменить пароли, если учетная запись взломана или если пароль взломан.

Несколько способов входа в систему. Некоторые хранилища паролей включают встроенную многофакторную аутентификацию (MFA), поэтому даже если пользователь забудет свой главный пароль, он все равно сможет войти в хранилище с помощью одноразового пароля (OTP), отпечатка пальца и т. Д.

Оповещения об угрозах. Некоторые хранилища предупреждают пользователей о потенциальных попытках фишинга, чтобы они могли избежать нажатия на вредоносные ссылки или загрузки вредоносных вложений в поддельных электронных письмах.

Синхронизация между устройствами. Некоторые менеджеры паролей синхронизируют учетные данные между несколькими операционными системами и устройствами, что еще больше упрощает процесс входа в систему.

Недостатки использования хранилища паролей

Единая точка отказа. Если киберпреступник завладевает мастер-паролем, он может украсть все пароли за один раз и, в конечном итоге, поставить под угрозу несколько учетных записей.

Уязвим для вредоносных программ. Если основной пароль используется или сохраняется на компьютере, пораженном вредоносным ПО, он может поставить под угрозу все остальные пароли, контролируемые хранилищем.

Что такое Enterprise Password Manager?

Корпоративный менеджер паролей — это централизованная система со встроенными средствами контроля безопасности для предотвращения использования киберпреступниками паролей организации в злонамеренных целях.RBAC ограничивает доступ по паролю в зависимости от роли человека, поэтому сотрудники могут получить доступ только к учетным записям, которые им необходимы для выполнения своей работы.

Хранилища паролейEnterprise шифруют пароли с использованием таких стандартов, как AES-256, включают встроенные генераторы случайных паролей, поддерживают автоматический сброс паролей и позволяют администраторам применять политики паролей. Некоторые инструменты также поставляются с MFA для обеспечения дополнительной безопасности.

Хранилища паролейEnterprise бывают двух типов:

Настольный компьютер. Настольные хранилища надежно хранят пароли локально на одном устройстве. Таким образом, если устройство будет повреждено, украдено или потеряно, пользователь потеряет все хранящиеся на нем пароли.

Облачный. Облачный менеджер паролей шифрует и хранит пароли в облаке, поэтому пользователи могут получить доступ к хранилищу с любого устройства или браузера.

Хранилища паролей на основе браузера и специальные хранилища паролей

Веб-браузерыпросят пользователей создать мастер-пароль перед добавлением учетных записей в определенные приложения или службы, поддерживаемые браузером.После установки мастер-пароля пользователь может войти в хранилище паролей браузера, чтобы мгновенно получить доступ ко всем своим учетным записям. Хранилище хранит пароль на время сеанса, синхронизирует пароли на нескольких устройствах и автоматически заполняет пароли по мере необходимости.

Одним из недостатков этих хранилищ является то, что они не интегрируют автоматические генераторы паролей, поэтому пользователь должен генерировать свои собственные пароли. Пользователям, которым требуются автоматически сгенерированные надежные пароли, лучше использовать специальные хранилища паролей.

Хранилище на основе браузера удобно, но не очень безопасно. Таким образом, если киберпреступник получает доступ к устройству пользователя, он может войти во все учетные записи и приложения. В отличие от специального хранилища паролей, хранилище на основе браузера не может упреждающе проверять уязвимости или генерировать предупреждения в случае взлома учетной записи.

Можно ли взломать хранилища паролей?

Хотя хранилище паролей является безопасным способом хранения паролей, эти пароли по-прежнему уязвимы для взлома, фишинга, клавиатурных шпионов и других атак.Кроме того, потеря или компрометация мастер-пароля может привести к компрометации всех учетных записей, защищенных этим паролем.

Хранилище паролей может быть взломано, если устройство заражено вредоносной программой, которая записывает мастер-пароль при вводе. После этого киберпреступники могут получить полный доступ к устройству и учетной записи. Хранилища паролей с плохим шифрованием и отсутствием MFA особенно уязвимы для взлома и компрометации учетных данных.

Последствия потери мастер-пароля

Если пользователь потеряет свой главный пароль, он может получить доступ к хранилищу.Но это зависит от самого хранилища. Некоторые хранилища вообще не позволяют пользователям получить доступ к хранилищу. Таким образом, если пользователь забывает свой мастер-пароль, он должен удалить хранилище (после создания резервной копии), создать новое хранилище и защитить его новым мастер-паролем.

Некоторые хранилища позволяют пользователям получать доступ к хранилищу с помощью OTP и связанной учетной записи электронной почты. Затем они должны сбросить главный пароль. Если они также не могут получить доступ к учетной записи электронной почты, они должны удалить хранилище — и, таким образом, потерять все свои пароли — и создать новое хранилище.

Лучший способ предотвратить такие проблемы — хранить мастер-пароль в физически безопасном месте. Некоторые менеджеры паролей также предоставляют резервные коды для изменения пароля или возврата в хранилище. Но опять же, очень важно хранить эти коды в безопасном месте за пределами хранилища.

Преимущества единого входа по сравнению с хранилищами паролей

Когда компании начинают внедрять более строгие политики паролей, они часто начинают с менеджеров паролей, чтобы сотрудники могли хранить свои пароли в зашифрованной, относительно безопасной среде.Одна из причин заключается в том, что сотрудники должны добавить управление паролями в свой список дел. Более того, хранилища паролей по-прежнему требуют, чтобы пользователи входили в каждое приложение, что может привести к потере времени. По этим причинам большинство организаций быстро перерастают менеджеры паролей.

Single Sign-on (SSO) — это безопасное решение, которое позволяет пользователям входить в несколько учетных записей — как локальных, так и облачных — только один раз, используя один набор учетных данных. Таким образом, он обеспечивает более плавный и безопасный доступ к нескольким системам.

SSO обычно является частью решения Identity and Access Management (IAM), которое использует каталог компании, такой как Microsoft Active Directory, Azure Active Directory, или каталог, предоставляемый решением SSO. Он также использует стандартные, широко распространенные протоколы, такие как SAML или OAuth, и такие технологии, как цифровые сертификаты, для обеспечения безопасности корпоративного уровня.

SSO более безопасен, чем хранилища паролей, поскольку снижает частоту входов в систему и количество хранимых учетных данных.Кроме того, пароли не передаются. Вместо этого после входа в систему SSO передает токены приложению или веб-сайту, запрашивающему аутентификацию. Таким образом, уменьшается поверхность атаки и сводится к минимуму возможность кибератак. SSO также проще в использовании, чем хранилища паролей, и устраняет необходимость поддерживать несколько паролей, тем самым облегчая нагрузку на пользователей.

Что можно и нельзя делать с паролем — Krebs on Security

Вот несколько советов по созданию надежных паролей. Найдите минутку, чтобы просмотреть их, и подумайте о том, чтобы укрепить некоторые из ваших паролей, если они не подходят.

-Создайте уникальные пароли, которые используют комбинацию слов, цифр, символов, а также букв верхнего и нижнего регистра.

-Не используйте имя пользователя в сети в качестве пароля.

-Не используйте легко угадываемые пароли, такие как «пароль» или «пользователь».

-Не выбирайте пароли на основе деталей, которые могут быть не такими конфиденциальными, как вы ожидали, таких как дата вашего рождения, ваш номер социального страхования или номер телефона, или имена членов семьи.

-Не используйте слова, которые можно найти в словаре.Инструменты для взлома паролей, которые находятся в свободном доступе в Интернете, часто содержат списки словарей, в которых можно попробовать тысячи общепринятых имен и паролей. Если вам необходимо использовать слова из словаря, попробуйте добавить к ним числа, а также знаки препинания в начале или в конце слова (или в обоих случаях!).

-Избегайте использования простых сочетаний клавиш рядом: например, «qwerty», «asdzxc» и «123456» — ужасные пароли, которые легко взломать.

-Некоторые из самых простых для запоминания паролей — это вовсе не слова, а наборы слов, которые образуют фразу или предложение, возможно, вступительное предложение вашего любимого романа или начальную строку хорошей шутки.Сложность — это хорошо, но главное — длина. Раньше выбор буквенно-цифрового пароля длиной от 8 до 10 символов был довольно хорошей практикой. В наши дни становится все более доступным создание чрезвычайно мощных и быстрых инструментов для взлома паролей, которые могут пробовать десятки миллионов возможных комбинаций паролей в секунду. Просто помните, что каждый символ, который вы добавляете в пароль или парольную фразу, на порядок усложняет атаку методом грубой силы.

-Избегайте использования одного и того же пароля на нескольких веб-сайтах.Как правило, безопасно повторно использовать один и тот же пароль на сайтах, которые не хранят конфиденциальную информацию о вас (например, на новостных сайтах), при условии, что вы не используете тот же пароль на сайтах, которые являются конфиденциальными.

-Никогда не используйте пароль, который вы выбрали для своей учетной записи электронной почты на любом онлайн-сайте: если вы это сделаете, и сайт электронной коммерции, на котором вы зарегистрированы, будет взломан, есть большая вероятность, что кто-то скоро будет читать вашу электронную почту.

— Что бы вы ни делали, не храните список паролей на компьютере в виде обычного текста.Мои взгляды на целесообразность ведения письменного списка паролей со временем менялись. Я склонен согласиться с известным экспертом по безопасности Брюсом Шнайером , когда он советует пользователям не беспокоиться о записи паролей. Только убедитесь, что вы не храните информацию на виду. Самый безопасный метод запоминания ваших паролей — это создать список всех веб-сайтов, для которых у вас есть пароль, и рядом с каждым из них написать свое имя для входа и подсказку, которая имеет значение только для вас.Если вы забудете свой пароль, большинство веб-сайтов отправят его вам по электронной почте (при условии, что вы помните, с какого адреса электронной почты вы регистрировались).

-Одно на заметку о хранении паролей в Firefox: если вы не включили и не назначили «мастер-пароль» для управления паролями в Firefox, любой, у кого есть физический доступ к вашему компьютеру и учетной записи пользователя, может просматривать сохраненные пароли в виде простого текста, просто нажав «Параметры», а затем «Показать пароли». Чтобы защитить свои пароли от посторонних глаз, поставьте галочку в поле рядом с «Использовать мастер-пароль» на главной странице параметров и выберите надежный пароль, который сможете запомнить только вы.Затем вам будет предложено ввести мастер-пароль один раз за сеанс при посещении сайта, который использует один из ваших сохраненных паролей.

-Существует несколько сторонних онлайн-сервисов, которые могут помочь пользователям защитить конфиденциальные пароли, в том числе LastPass, DashLane и 1Password, которые хранят пароли в облаке и защищают их все с помощью мастер-пароля. Если передача всех ваших паролей облаку вызывает неприятные ощущения, подумайте об использовании локальной программы хранения паролей на вашем компьютере, такой как Roboform, PasswordSafe или Keepass.Опять же, позаботьтесь о том, чтобы выбрать надежный мастер-пароль, но тот, который вы можете запомнить; Как и в случае с параметром мастер-пароля Firefox, если вы забудете мастер-пароль, вам в значительной степени не повезло.

_`{|}~ и пробелы).

_`{|}~ и пробелы).

Ваш комментарий будет первым